CSM TACACS-Integration mit ISE

Download-Optionen

-

ePub (2.5 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird das Verfahren zur Integration von Cisco Security Manager (CSM) in Identity Services Engine (ISE) für die Authentifizierung von Administratoren-Benutzern mit dem TACACS+-Protokoll beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Security Manager (CSM)

- Identity Services Engine (ISE)

- TACACS-Protokoll.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- CSM-Server, Version 4.22

- ISE Version 3.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Standardmäßig verwendet der Cisco Security Manager (CSM) einen Authentifizierungsmodus namens CiscoWorks, um Benutzer lokal zu authentifizieren und zu autorisieren. Um über eine zentralisierte Authentifizierungsmethode zu verfügen, können Sie die Cisco Identity Service Engine über das TACACS-Protokoll verwenden.

Konfiguration

Netzwerkdiagramm

Authentifizierungsverfahren

Schritt 1: Melden Sie sich mit den Anmeldeinformationen des Admin-Benutzers bei der CSM-Anwendung an.

Schritt 2: Authentifizierungsprozess-Trigger und die ISE validiert die Anmeldeinformationen lokal oder über Active Directory.

Schritt 3: Sobald die Authentifizierung erfolgreich war, sendet die ISE ein Genehmigungspaket, um den Zugriff auf den CSM zu autorisieren.

Schritt 4: Der CSM ordnet den Benutzernamen der lokalen Benutzerrollenzuweisung zu.

Schritt 5: Die ISE zeigt ein erfolgreiches Authentifizierungs-Live-Protokoll an.

ISE-Konfiguration

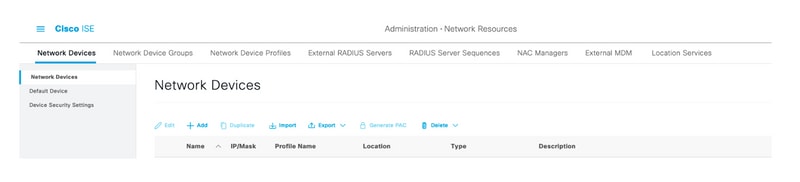

Schritt 1: Wählen Sie das Symbol für drei Leitungen Navigieren Sie in der linken oberen Ecke zu Administration > Network Resources > Network Devices (Verwaltung > Netzwerkressourcen > Netzwerkgeräte).

Navigieren Sie in der linken oberen Ecke zu Administration > Network Resources > Network Devices (Verwaltung > Netzwerkressourcen > Netzwerkgeräte).

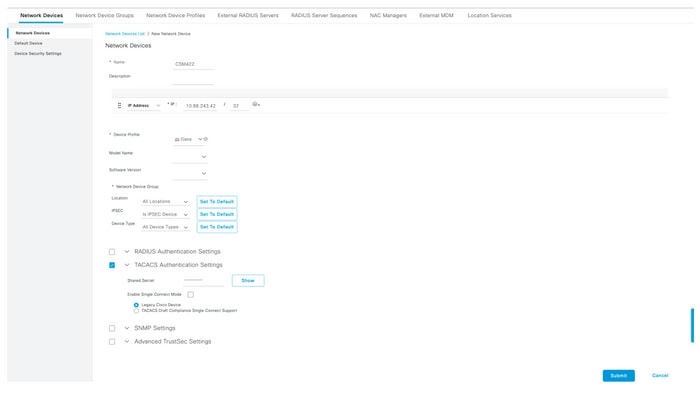

Schritt 2: Wählen Sie die Schaltfläche +Hinzufügen, und geben Sie die korrekten Werte für den Namen und die IP-Adresse des Netzwerkzugriffsgeräts ein. Aktivieren Sie anschließend das Kontrollkästchen TACACS Authentication Settings (TACACS-Authentifizierungseinstellungen), und definieren Sie einen gemeinsamen geheimen Schlüssel. Wählen Sie die Schaltfläche Senden.

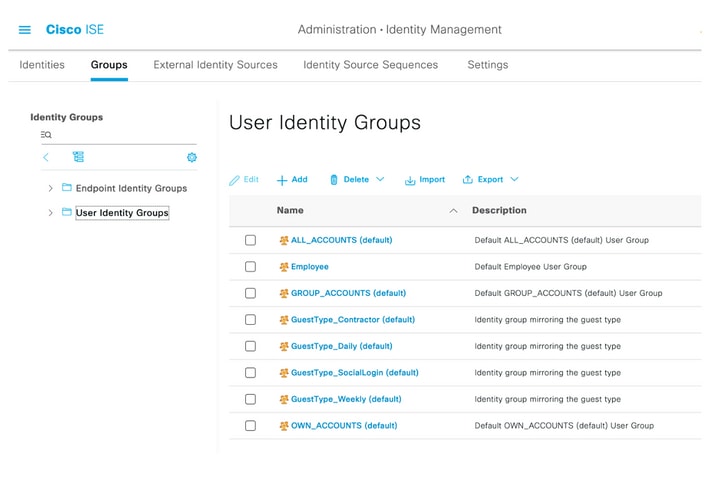

Schritt 3: Wählen Sie das Symbol für drei Leitungen Navigieren Sie in der linken oberen Ecke zu Administration > Identity Management > Groups (Verwaltung > Identitätsverwaltung > Gruppen).

Navigieren Sie in der linken oberen Ecke zu Administration > Identity Management > Groups (Verwaltung > Identitätsverwaltung > Gruppen).

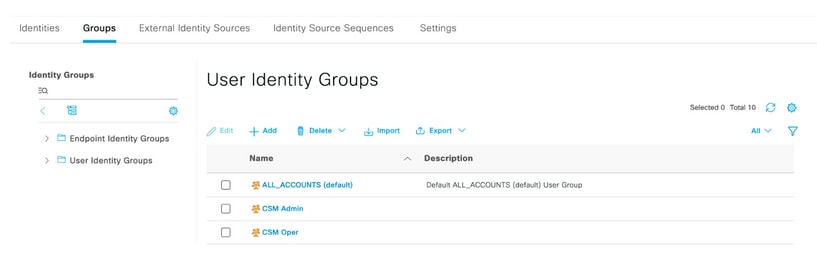

Schritt 4: Navigieren Sie zum Ordner Benutzeridentitätsgruppen, und wählen Sie die Schaltfläche +Hinzufügen aus. Definieren Sie einen Namen, und wählen Sie die Schaltfläche Senden.

Hinweis: In diesem Beispiel werden Gruppen für CSM-Admin und CSM-Oper-Identität erstellt. Sie können Schritt 4 für jeden Administratorbenutzer-Typ im CSM wiederholen.

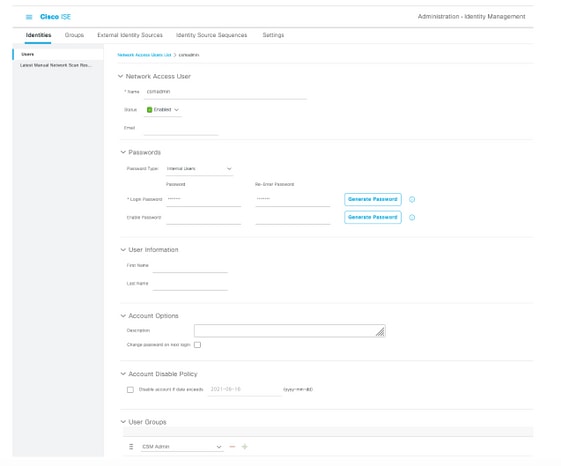

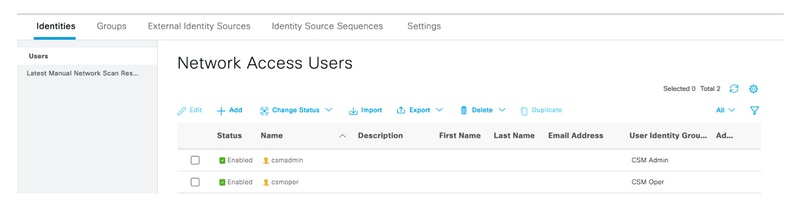

Schritt 5: Wählen Sie das Symbol für drei Leitungen und navigieren Sie zu Administration > Identity Management >Identities. Wählen Sie die Schaltfläche +Hinzufügen, legen Sie Benutzername und Kennwort fest, und wählen Sie dann die Gruppe aus, der der Benutzer angehört. In diesem Beispiel werden die csmadmin- und csmoper-Benutzer erstellt und jeweils CSM Admin- bzw. CSM Oper-Gruppe zugewiesen.

und navigieren Sie zu Administration > Identity Management >Identities. Wählen Sie die Schaltfläche +Hinzufügen, legen Sie Benutzername und Kennwort fest, und wählen Sie dann die Gruppe aus, der der Benutzer angehört. In diesem Beispiel werden die csmadmin- und csmoper-Benutzer erstellt und jeweils CSM Admin- bzw. CSM Oper-Gruppe zugewiesen.

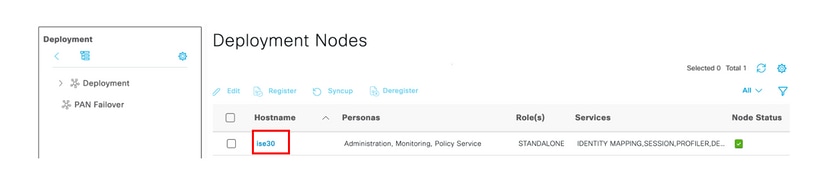

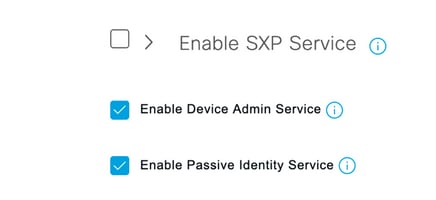

Schritt 6: Auswählen und navigieren Sie zu Administration > System > Deployment. Wählen Sie den Hostnamen-Knoten aus, und aktivieren Sie den Device Admin Service.

und navigieren Sie zu Administration > System > Deployment. Wählen Sie den Hostnamen-Knoten aus, und aktivieren Sie den Device Admin Service.

Hinweis: Im Fall einer verteilten Bereitstellung wählen Sie den PSN-Knoten aus, der TACACS-Anforderungen behandelt.

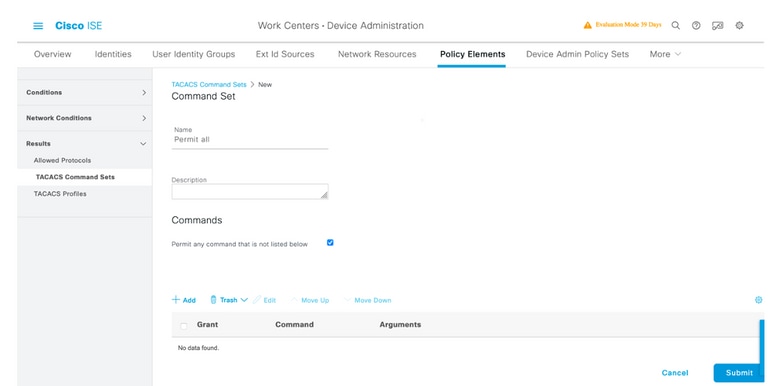

Schritt 7: Wählen Sie das Symbol für drei Zeilen aus, und navigieren Sie zu Administration > Device Administration > Policy Elements (Verwaltung > Geräteverwaltung > Richtlinienelemente). Navigieren Sie zu Ergebnisse > TACACS-Befehlssätze. Wählen Sie +Schaltfläche hinzufügen, definieren Sie einen Namen für den Befehlssatz, und aktivieren Sie den Befehl Zulassen für alle Befehle, die nicht unter dem Kontrollkästchen aufgeführt sind. Wählen Sie Senden aus.

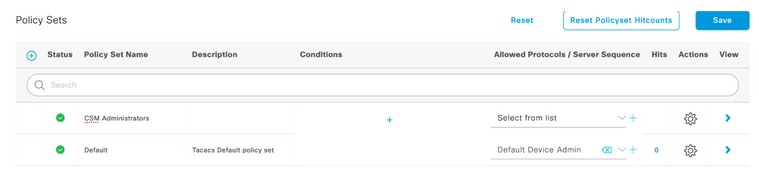

Schritt 8: Wählen Sie in der linken oberen Ecke das Symbol für drei Zeilen aus, und navigieren Sie zu Administration (Verwaltung) > Device Administration (Geräteverwaltung) > Device Admin Policy Sets (Geräte-Admin-Richtliniensätze). Auswählen  unter "Policy Sets title" (Titel für Richtliniensätze) einen Namen definieren und die +Schaltfläche in der Mitte auswählen, um eine neue Bedingung hinzuzufügen.

unter "Policy Sets title" (Titel für Richtliniensätze) einen Namen definieren und die +Schaltfläche in der Mitte auswählen, um eine neue Bedingung hinzuzufügen.

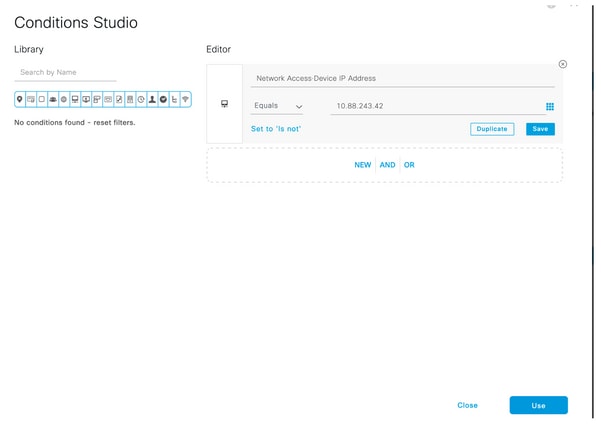

Schritt 9: Wählen Sie im Fenster Bedingung die Option Attribut hinzufügen aus, und wählen Sie dann Netzwerkgerät-Symbol gefolgt von der IP-Adresse des Netzwerkzugriffsgeräts aus. Wählen Sie Attributwert aus, und fügen Sie die CSM-IP-Adresse hinzu. Wählen Sie Nach Beendigung verwenden aus.

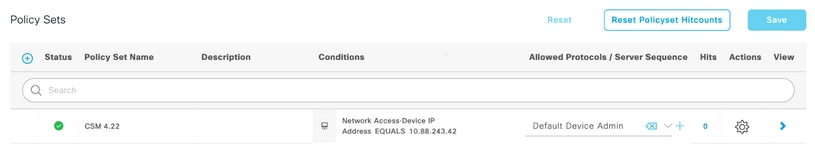

Schritt 10: Wählen Sie im Abschnitt Zulassen von Protokollen die Option Gerätestandardadministrator aus. Wählen Sie Speichern

Schritt 11: Wählen Sie den Pfeil nach rechts aus  Symbol des Policy Set zum Definieren von Authentifizierungs- und Autorisierungsrichtlinien

Symbol des Policy Set zum Definieren von Authentifizierungs- und Autorisierungsrichtlinien

Schritt 12: Auswählen  unter dem Titel der Authentifizierungsrichtlinie einen Namen definieren und in der Mitte das + auswählen, um eine neue Bedingung hinzuzufügen. Wählen Sie im Fenster Bedingung die Option Attribut hinzufügen aus, und wählen Sie dann Netzwerkgerät-Symbol gefolgt von der IP-Adresse des Netzwerkzugriffsgeräts aus. Wählen Sie Attributwert aus, und fügen Sie die CSM-IP-Adresse hinzu. Wählen Sie Nach Beendigung verwenden aus

unter dem Titel der Authentifizierungsrichtlinie einen Namen definieren und in der Mitte das + auswählen, um eine neue Bedingung hinzuzufügen. Wählen Sie im Fenster Bedingung die Option Attribut hinzufügen aus, und wählen Sie dann Netzwerkgerät-Symbol gefolgt von der IP-Adresse des Netzwerkzugriffsgeräts aus. Wählen Sie Attributwert aus, und fügen Sie die CSM-IP-Adresse hinzu. Wählen Sie Nach Beendigung verwenden aus

Schritt 13: Wählen Sie Interne Benutzer als Identitätsspeicher aus, und wählen Sie Speichern aus.

Hinweis: Der Identitätsspeicher kann in einen AD-Speicher geändert werden, wenn die ISE einem Active Directory hinzugefügt wird.

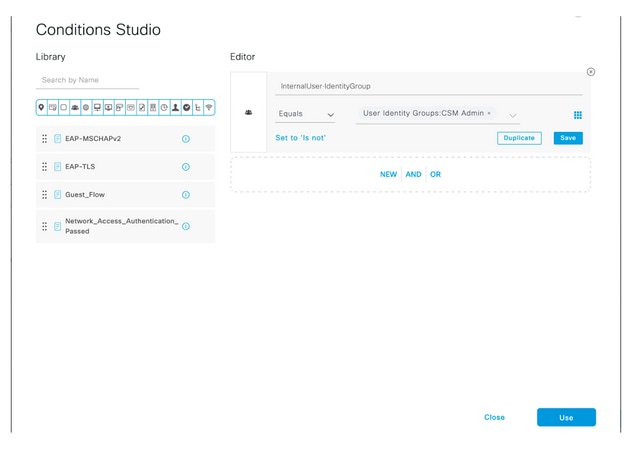

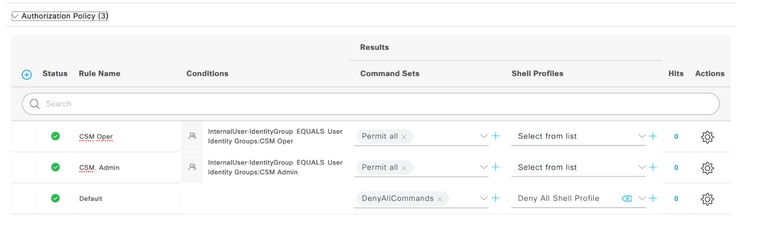

Schritt 14: Auswählen  definieren Sie unter dem Titel der Autorisierungsrichtlinie einen Namen, und wählen Sie in der Mitte die +-Schaltfläche aus, um eine neue Bedingung hinzuzufügen. Wählen Sie im Fenster Bedingung die Option Attribut hinzufügen aus, und wählen Sie dann das Identitätsgruppensymbol gefolgt von Interner Benutzer aus: Identitätsgruppe. Wählen Sie die CSM-Administratorgruppe aus, und wählen Sie Verwenden aus.

definieren Sie unter dem Titel der Autorisierungsrichtlinie einen Namen, und wählen Sie in der Mitte die +-Schaltfläche aus, um eine neue Bedingung hinzuzufügen. Wählen Sie im Fenster Bedingung die Option Attribut hinzufügen aus, und wählen Sie dann das Identitätsgruppensymbol gefolgt von Interner Benutzer aus: Identitätsgruppe. Wählen Sie die CSM-Administratorgruppe aus, und wählen Sie Verwenden aus.

Schritt 15: Wählen Sie unter "Befehlssatz" die Option Gesamten in Schritt 7 erstellten Befehlssatz zulassen aus, und wählen Sie dann Speichern aus.

Wiederholen Sie die Schritte 14 und 15 für die Gruppe CSM Oper.

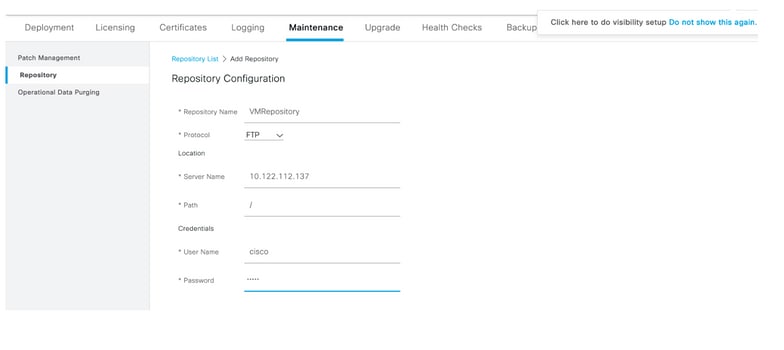

Schritt 16 (optional). Wählen Sie in der linken oberen Ecke drei Zeilen-Symbol aus, und wählen Sie Administration > System>Maintenance>Repository aus, wählen Sie +Add, um ein Repository hinzuzufügen, das zum Speichern von TCP-Dump-Dateien für die Fehlerbehebung verwendet wird.

Schritt 17 (optional). Definieren Sie einen Projektnamen, ein Protokoll, einen Servernamen, einen Pfad und Anmeldeinformationen. Wählen Sie abschließend Senden aus.

CSM-Konfiguration

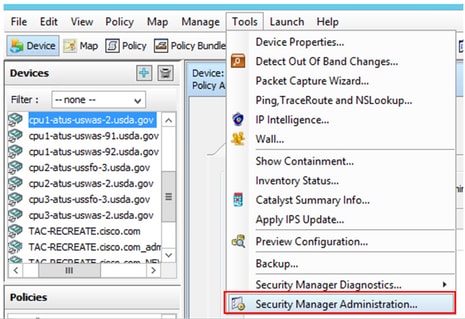

Schritt 1: Melden Sie sich mit dem lokalen Administratorkonto bei der Cisco Security Manager Client-Anwendung an. Navigieren Sie im Menü zu Extras > Sicherheitsmanager-Verwaltung.

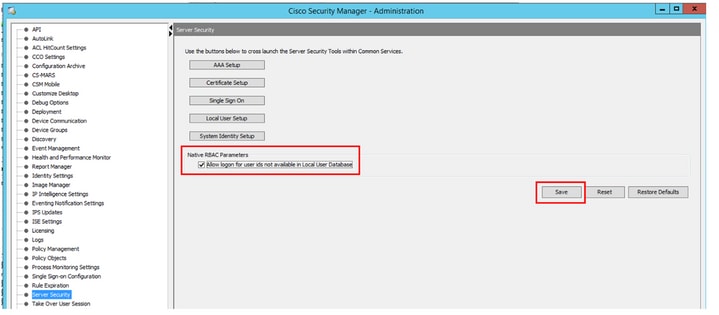

Schritt 2: Aktivieren Sie das Kontrollkästchen unter Native RBAC Parameters. Wählen Sie Speichern und Schließen

Schritt 3: Wählen Sie im Menü Datei > Senden aus. Datei > Senden.

Hinweis: Alle Änderungen müssen gespeichert werden, falls Konfigurationsänderungen erforderlich sind.

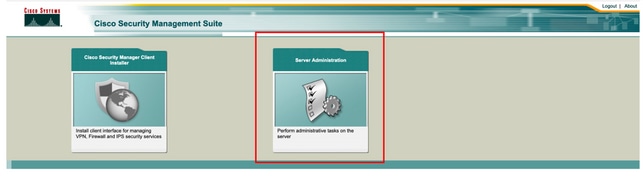

Schritt 4: Navigieren Sie zu CSM Management UI, geben Sie https://<enter_CSM_IP_Address ein, und wählen Sie Server Administration aus.

Hinweis: Die Schritte 4 bis 7 zeigen die Prozedur zur Definition der Standardrolle für alle Administratoren, die nicht auf der ISE definiert sind. Diese Schritte sind optional.

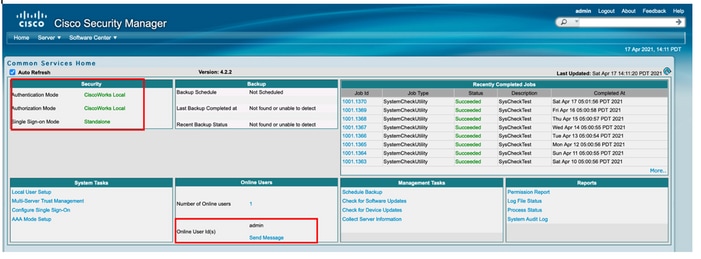

Schritt 5: Validieren Sie, ob der Authentifizierungsmodus auf CiscoWorks Local (Lokal) und Online-BenutzerID (Online-Benutzer-ID) festgelegt ist, ist das lokale Administratorkonto, das auf CSM erstellt wurde.

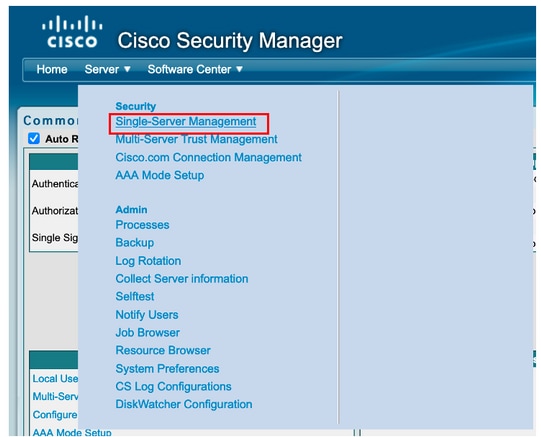

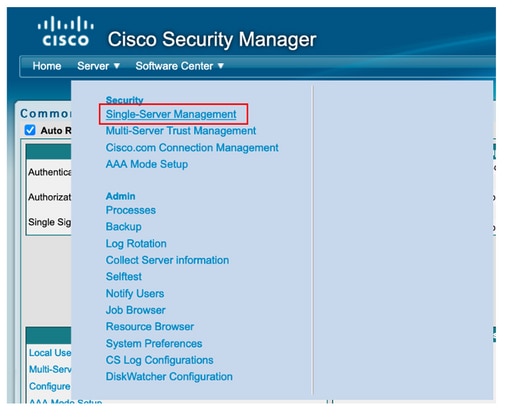

Schritt 6: Navigieren Sie zu Server, und wählen Sie Einzelserver-Management aus.

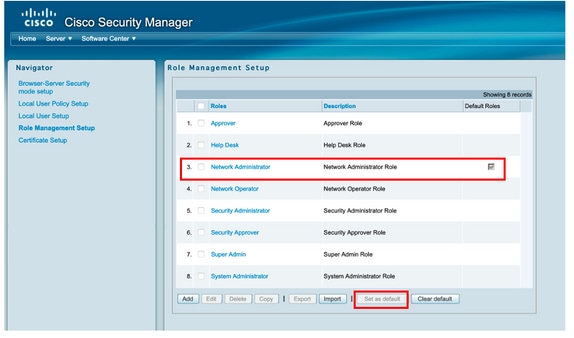

Schritt 7: Wählen Sie Role Management Setup (Rollenverwaltungs-Setup) aus, und wählen Sie die Standardberechtigung aus, die alle Admin-Benutzer bei der Authentifizierung erhalten. In diesem Beispiel wird der Netzwerkadministrator verwendet. Wählen Sie anschließend die Standardeinstellung aus.

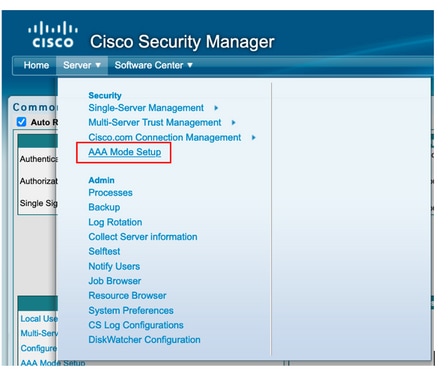

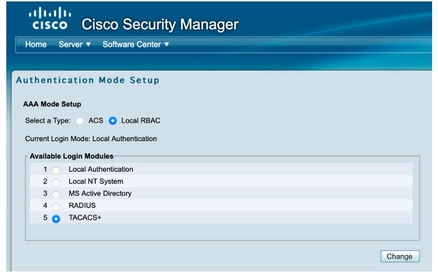

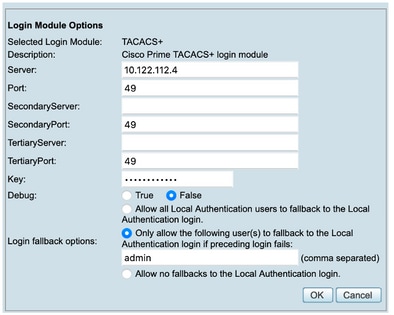

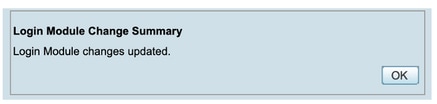

Schritt 8: Wählen Sie Server > AAA Mode Setup Role (Servermodus > AAA-Modus-Setup-Rolle) aus und wählen Sie dann TACACS+-Option aus. Wählen Sie schließlich Change aus, um ISE-Informationen hinzuzufügen.

Schritt 9: Definieren Sie ISE-IP-Adresse und -Schlüssel. Optional können Sie die Option auswählen, die allen lokalen Authentifizierungsbenutzern oder nur einem Benutzer erlaubt, wenn die Anmeldung fehlschlägt. In diesem Beispiel ist der Nur-Admin-Benutzer als Fallbackmethode zulässig. Wählen Sie OK, um die Änderungen zu speichern.

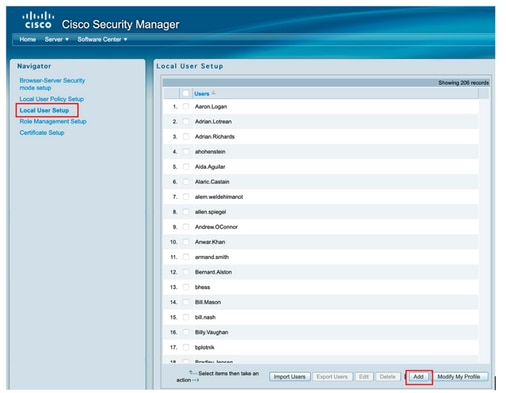

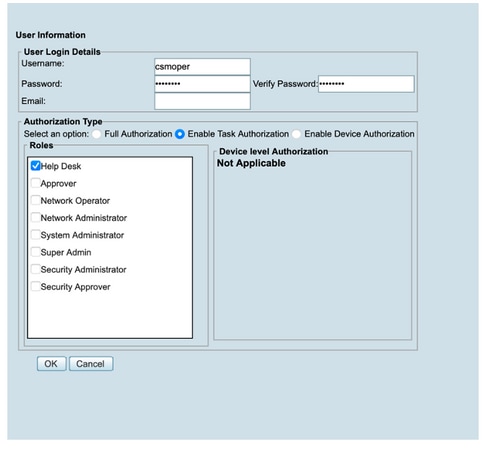

Schritt 10: Wählen Sie Server > Einzelserver-Management aus, wählen Sie dann Lokales Benutzer-Setup aus, und wählen Sie Hinzufügen aus.

Schritt 11: Definieren Sie in Schritt 5 im ISE-Konfigurationsabschnitt denselben Benutzernamen und dasselbe Kennwort, das für die ISE erstellt wurde. In diesem Beispiel werden Rollen für die Autorisierung von Aufgaben csmoper und Help Desk verwendet. Wählen Sie OK, um den Administrator-Benutzer zu speichern.

Überprüfung

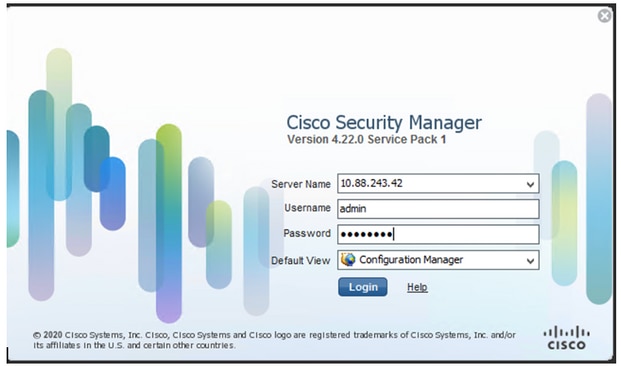

Benutzeroberfläche des Cisco Security Manager-Clients

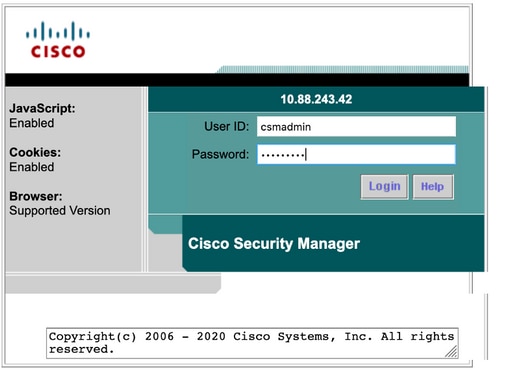

Schritt 1: Öffnen Sie einen neuen Fensterbrowser, und geben Sie https://<enter_CSM_IP_Address ein. Verwenden Sie im Abschnitt zur ISE-Konfiguration den Benutzernamen und das Kennwort csmadmin, der in Schritt 5 erstellt wurde.

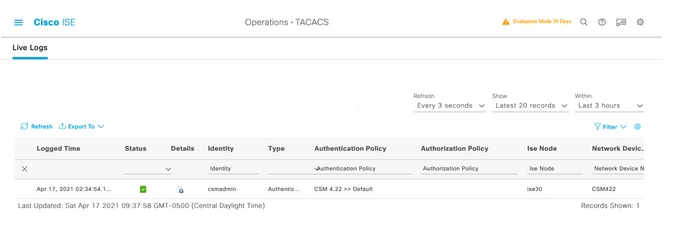

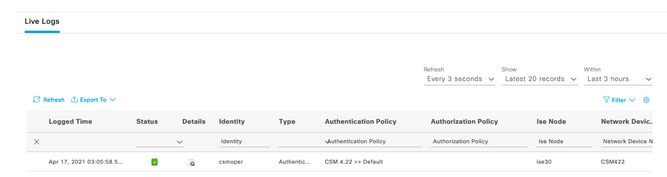

Erfolgreiche Anmeldung beim Versuch kann in ISE TACACS-Live-Protokollen überprüft werden

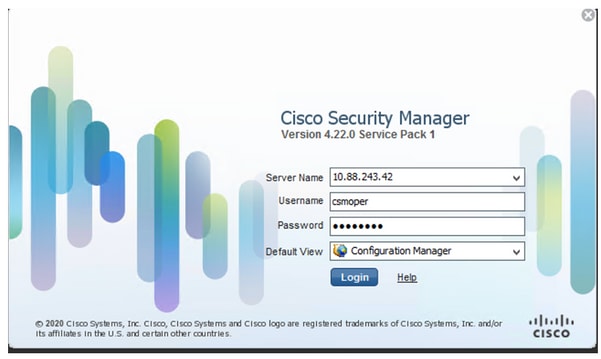

Cisco Security Manager Client-Anwendung

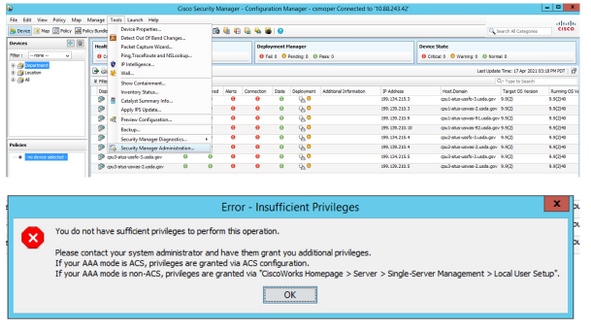

Schritt 1: Melden Sie sich mit dem Helpdesk-Administratorkonto bei der Cisco Security Manager Client-Anwendung an.

Erfolgreiche Anmeldung beim Versuch kann in ISE TACACS-Live-Protokollen überprüft werden

Schritt 2: Wählen Sie im Menü CSM-Client-Anwendung Extras > Sicherheitsmanager-Verwaltung, eine Fehlermeldung weist darauf hin, dass ein Mangel an Berechtigungen angezeigt werden muss.

Schritt 3: Wiederholen Sie die Schritte 1 bis 3 mit dem csmadmin-Konto, um zu überprüfen, ob diesem Benutzer die entsprechenden Berechtigungen erteilt wurden.

Fehlerbehebung

Dieser Abschnitt enthält Informationen zur Fehlerbehebung in Ihrer Konfiguration.

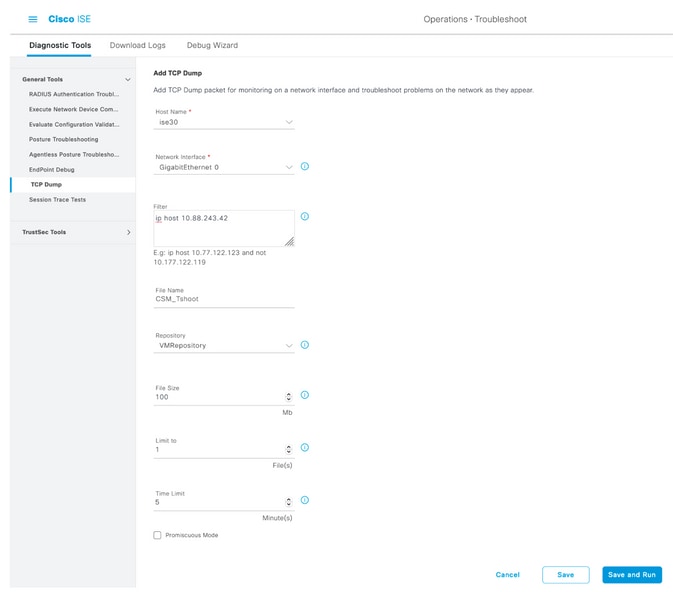

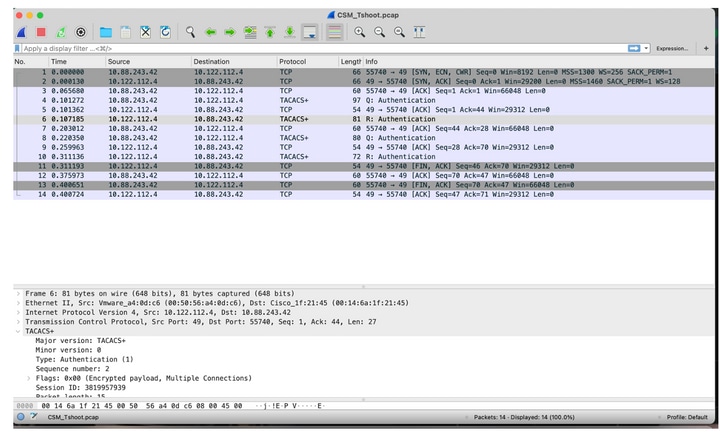

Kommunikationsvalidierung mit dem TCP-Dump-Tool auf der ISE

Schritt 1. Melden Sie sich bei der ISE an, navigieren Sie zum Symbol für drei Zeilen in der linken oberen Ecke, und wählen Sie Operations > Troubleshoot > Diagnostic Tools (Vorgänge > Fehlerbehebung > Diagnosetools) aus.

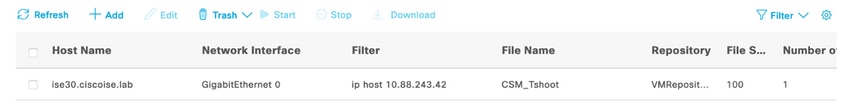

Schritt 2: Wählen Sie unter Allgemeine Tools die Option TCP-Dumps und dann Add+ aus. Wählen Sie Hostname, Network Interface File Name, Repository und optional einen Filter aus, um nur den Kommunikationsfluss der CSM-IP-Adresse zu erfassen. Wählen Sie Speichern und Ausführen

Schritt 3: Melden Sie sich bei der CSM-Clientanwendung oder der Client-Benutzeroberfläche an, und geben Sie die Administratoranmeldeinformationen ein.

Schritt 4: Wählen Sie auf der ISE die Schaltfläche Stopp aus, und überprüfen Sie, ob die pcap-Datei an das definierte Repository gesendet wurde.

Schritt 5: Öffnen Sie die pcap-Datei, um die erfolgreiche Kommunikation zwischen CSM und ISE zu überprüfen.

Wenn in der pcap-Datei keine Einträge angezeigt werden, überprüfen Sie Folgendes:

- Der Device Administration Service ist auf ISE-Knoten aktiviert.

- Die richtige ISE-IP-Adresse wurde zur CSM-Konfiguration hinzugefügt.

- Falls sich eine Firewall in der Mitte befindet, überprüfen Sie, ob Port 49 (TACACS) zulässig ist.

Beiträge von Cisco Ingenieuren

- Emmanuel CanoCisco Security Consulting Engineer

- Berenice GuerraCisco Technical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback