Konfigurieren von Clientless SSL VPN (WebVPN) auf Cisco IOS mit SDM

Inhalt

Einleitung

Clientless SSL VPN (WebVPN) ermöglicht einem Benutzer mit einem SSL-fähigen Webbrowser den sicheren Zugriff auf Ressourcen im Unternehmens-LAN von jedem beliebigen Ort aus. Der Benutzer authentifiziert sich zunächst über ein WebVPN-Gateway, das ihm den Zugriff auf vorkonfigurierte Netzwerkressourcen ermöglicht. WebVPN-Gateways können auf Cisco IOS®-Routern, Cisco Adaptive Security Appliances (ASA), Cisco VPN 3000 Concentrators und dem Cisco WebVPN Services Module für die Catalyst 6500- und 7600-Router konfiguriert werden.

Die SSL-VPN-Technologie (Secure Socket Layer) kann auf Cisco Geräten in drei Hauptmodi konfiguriert werden: Clientless SSL VPN (WebVPN), Thin-Client SSL VPN (Port Forwarding) und SSL VPN Client (SVC). Dieses Dokument zeigt die Konfiguration des WebVPN auf Cisco IOS-Routern.

Hinweis: Ändern Sie weder den IP-Domänennamen noch den Hostnamen des Routers, da dies eine Neugenerierung des selbstsignierten Zertifikats auslöst und den konfigurierten Vertrauenspunkt überschreibt. Die Neugenerierung des selbstsignierten Zertifikats verursacht Verbindungsprobleme, wenn der Router für WebVPN konfiguriert wurde. WebVPN verknüpft den Namen des SSL-Vertrauenspunkts mit der Konfiguration des WebVPN-Gateways. Wenn ein neues selbstsigniertes Zertifikat ausgestellt wird, stimmt der neue Vertrauenspunktname daher nicht mit der WebVPN-Konfiguration überein, und die Benutzer können keine Verbindung herstellen.

Hinweis: Wenn Sie den Befehl ip https-secure server auf einem WebVPN-Router ausführen, der ein selbst signiertes dauerhaftes Zertifikat verwendet, wird ein neuer RSA-Schlüssel generiert, und das Zertifikat wird ungültig. Es wird ein neuer Vertrauenspunkt erstellt, der SSL WebVPN unterbricht. Wenn der Router, der das selbst signierte permanente Zertifikat verwendet, nach der Ausführung des Befehls ip https-secure server neu startet, tritt das gleiche Problem auf.

Weitere Informationen zum SSL VPN für Thin Clients finden Sie unter Thin-Client SSL VPN (WebVPN) IOS-Konfigurationsbeispiel mit SDM.

Weitere Informationen zum SSL VPN Client finden Sie unter SSL VPN Client (SVC) auf IOS mit SDM-Konfigurationsbeispiel.

SSL VPN wird auf folgenden Cisco Router-Plattformen ausgeführt:

-

Cisco Router der Serien 870, 1811, 1841, 2801, 2811, 2821 und 2851

-

Cisco Router der Serien 3725, 3745, 3825, 3845, 7200 und 7301

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Erweitertes Image der Cisco IOS Software, Version 12.4(6)T oder höher

-

Eine der in der Einführung aufgeführten Cisco Router-Plattformen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco 3825-Router

-

Advanced Enterprise Software-Image - Cisco IOS Software, Version 12.4(9)T

-

Cisco Router und Security Device Manager (SDM) - Version 2.3.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen. Die in diesem Beispiel verwendeten IP-Adressen stammen von RFC 1918-Adressen, die privat sind und nicht im Internet verwendet werden dürfen.

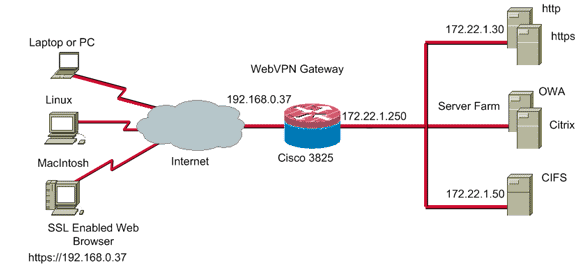

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Vorkonfigurationsaufgaben

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

-

Konfigurieren Sie einen Host- und einen Domänennamen.

-

Konfigurieren Sie den Router für SDM. Im Lieferumfang von Cisco ist eine vorinstallierte Version von SDM enthalten.

Wenn das Cisco SDM nicht bereits auf Ihrem Router installiert ist, können Sie eine kostenlose Kopie der Software unter Software Download (nur für registrierte Kunden) herunterladen. Sie benötigen ein CCO-Konto mit einem Servicevertrag. Detaillierte Informationen zur Installation und Konfiguration von SDM finden Sie im Cisco Router and Security Device Manager.

-

Konfigurieren Sie Datum, Uhrzeit und Zeitzone für Ihren Router.

Konfigurieren von WebVPN unter Cisco IOS

Einem Gerät können mehrere WebVPN-Gateways zugeordnet sein. Jedes WebVPN-Gateway ist nur mit einer IP-Adresse auf dem Router verknüpft. Sie können mehr als einen WebVPN-Kontext für ein bestimmtes WebVPN-Gateway erstellen. Um einzelne Kontexte zu identifizieren, geben Sie jedem Kontext einen eindeutigen Namen. Eine Richtliniengruppe kann nur einem WebVPN-Kontext zugeordnet werden. Die Richtliniengruppe beschreibt, welche Ressourcen in einem bestimmten WebVPN-Kontext verfügbar sind.

Gehen Sie wie folgt vor, um WebVPN unter Cisco IOS zu konfigurieren:

-

Konfigurieren der für die Richtliniengruppe zulässigen Ressourcen

-

Konfigurieren der WebVPN-Richtliniengruppe und Auswählen der Ressourcen

-

Konfigurieren der Benutzerdatenbank und der Authentifizierungsmethode

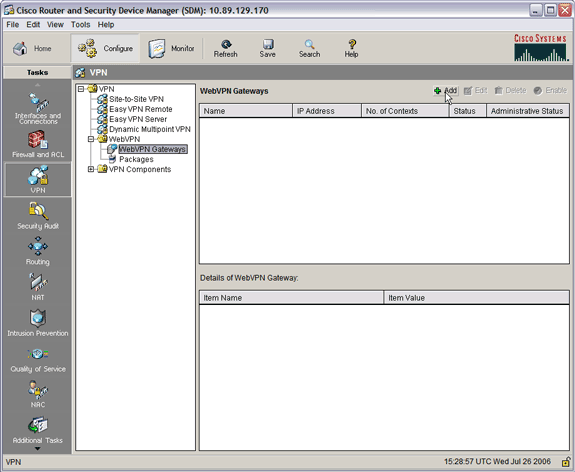

Schritt 1: Konfigurieren des WebVPN-Gateways

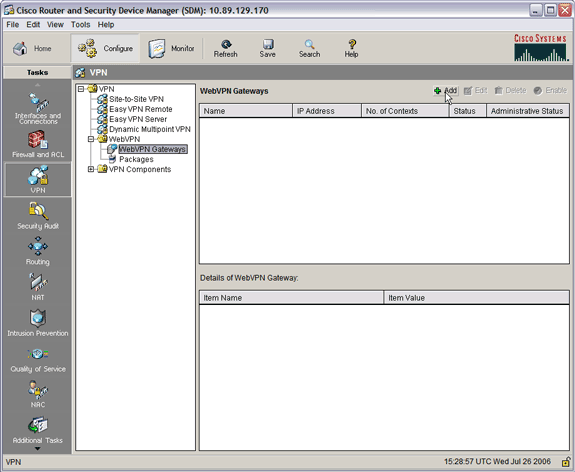

Gehen Sie wie folgt vor, um das WebVPN-Gateway zu konfigurieren:

-

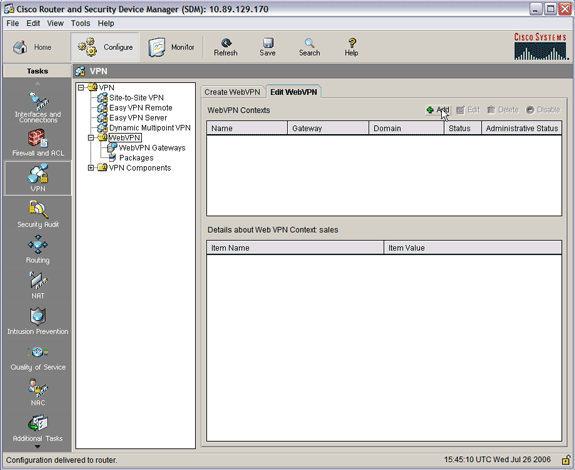

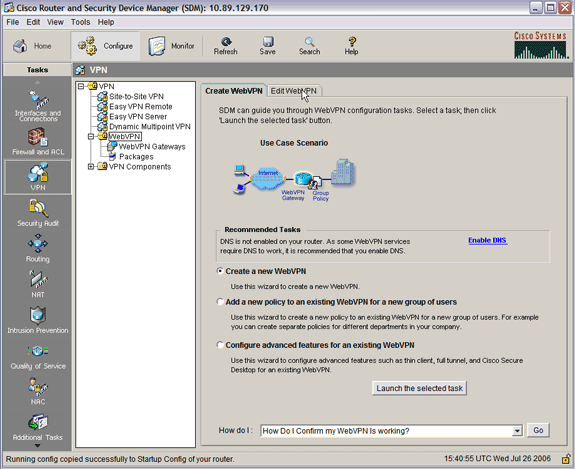

Klicken Sie in der SDM-Anwendung auf Konfigurieren und dann auf VPN.

-

Erweitern Sie WebVPN, und wählen Sie WebVPN Gateways aus.

-

Klicken Sie auf Hinzufügen.

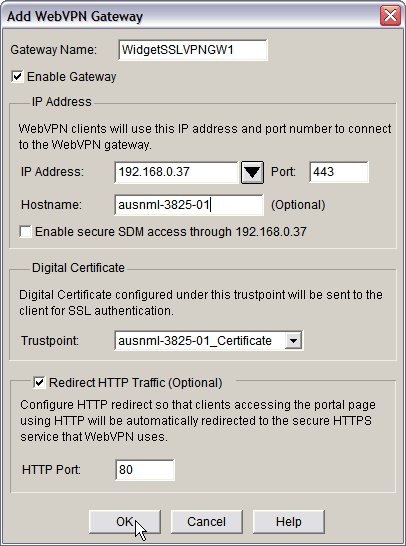

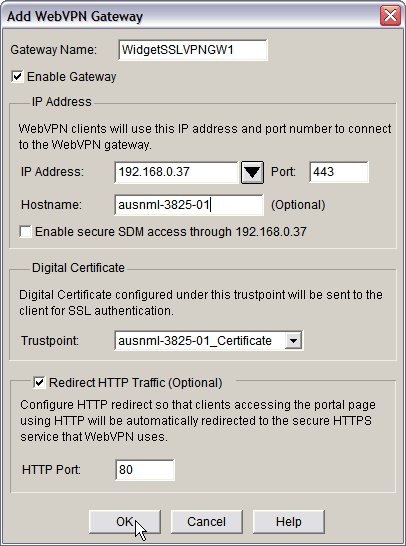

Das Dialogfeld "WebVPN-Gateway hinzufügen" wird angezeigt.

-

Geben Sie Werte in die Felder Gateway-Name und IP-Adresse ein, und aktivieren Sie dann das Kontrollkästchen Gateway aktivieren.

-

Aktivieren Sie das Kontrollkästchen HTTP-Datenverkehr umleiten, und klicken Sie dann auf OK.

-

Klicken Sie auf Speichern und dann auf Ja, um die Änderungen zu übernehmen.

Schritt 2: Konfigurieren der für die Richtliniengruppe zulässigen Ressourcen

Um das Hinzufügen von Ressourcen zu einer Richtliniengruppe zu vereinfachen, können Sie die Ressourcen vor dem Erstellen der Richtliniengruppe konfigurieren.

Gehen Sie wie folgt vor, um die für die Richtliniengruppe zulässigen Ressourcen zu konfigurieren:

-

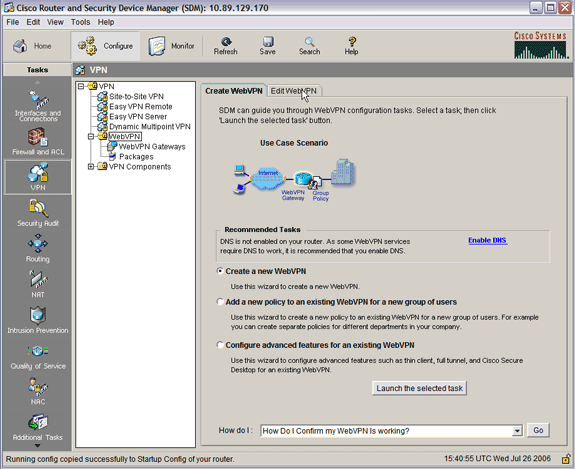

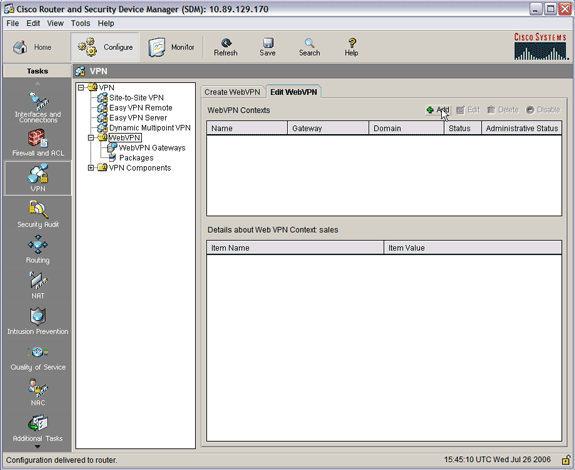

Klicken Sie auf Konfigurieren und dann auf VPN.

-

Wählen Sie WebVPN aus, und klicken Sie dann auf die Registerkarte WebVPN bearbeiten.

Hinweis: Mit WebVPN können Sie den Zugriff für HTTP, HTTPS, Windows-Dateisuche über das CIFS-Protokoll (Common Internet File System) und Citrix konfigurieren.

-

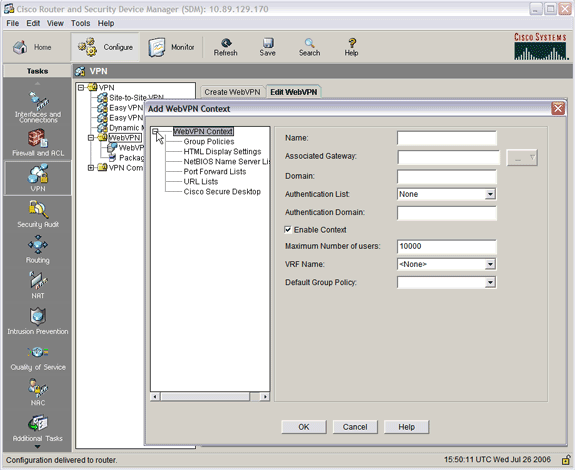

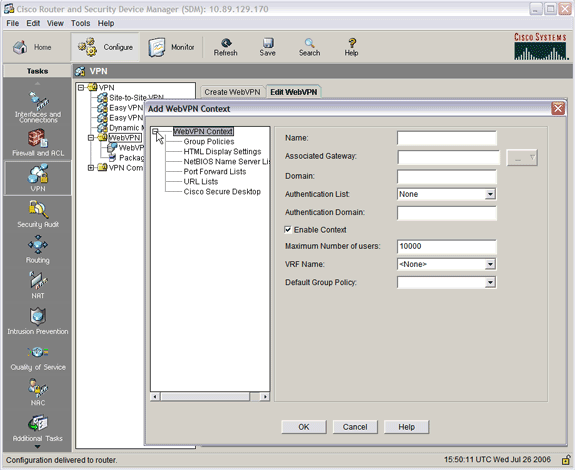

Klicken Sie auf Hinzufügen.

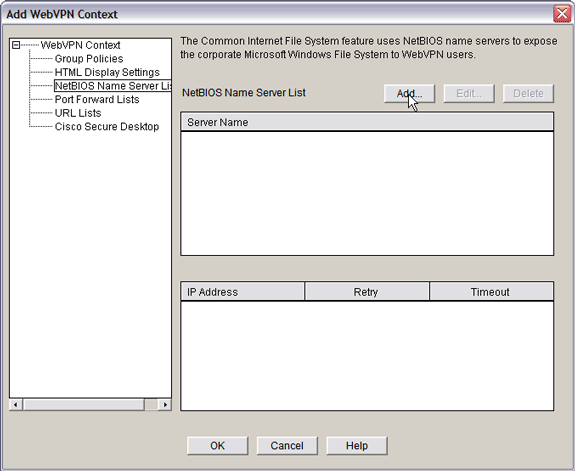

Das Dialogfeld "WebVPN-Kontext hinzufügen" wird angezeigt.

-

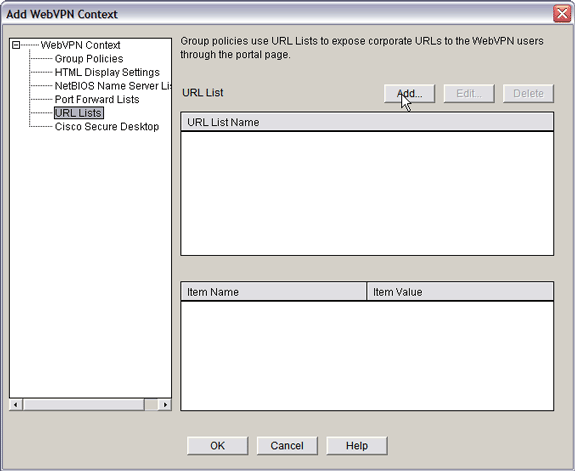

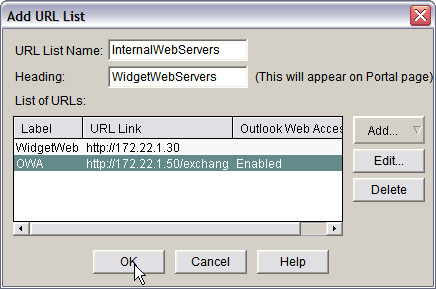

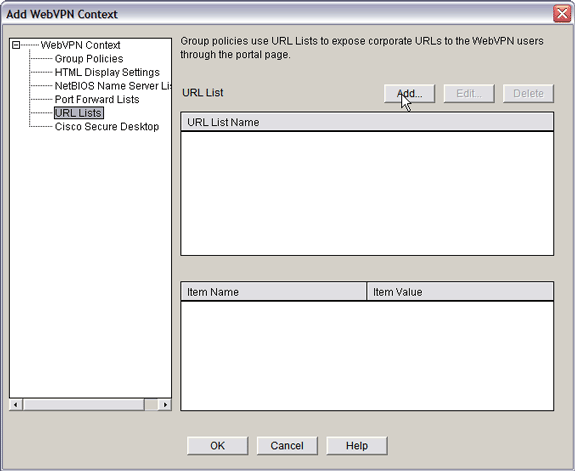

Erweitern Sie WebVPN Context, und wählen Sie URL Lists (URL-Listen).

-

Klicken Sie auf Hinzufügen.

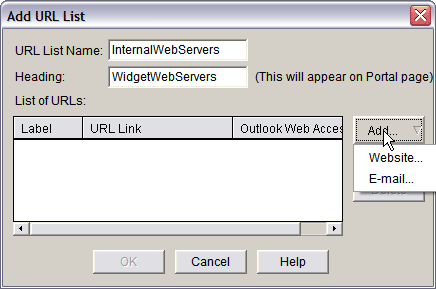

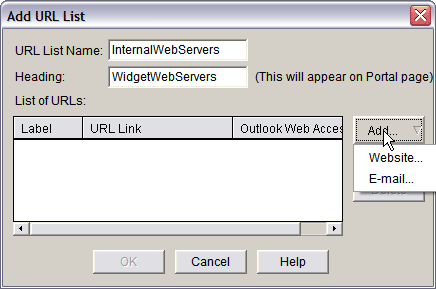

Das Dialogfeld "URL-Liste hinzufügen" wird angezeigt.

-

Geben Sie Werte in die Felder Name der URL-Liste und Überschrift ein.

-

Klicken Sie auf Hinzufügen, und wählen Sie Website aus.

Diese Liste enthält alle HTTP- und HTTPS-Webserver, die für diese WebVPN-Verbindung verfügbar sein sollen.

-

Um Zugriff für Outlook Web Access (OWA) hinzuzufügen, klicken Sie auf Hinzufügen, wählen Sie E-Mail aus, und klicken Sie dann auf OK, nachdem Sie alle gewünschten Felder ausgefüllt haben.

-

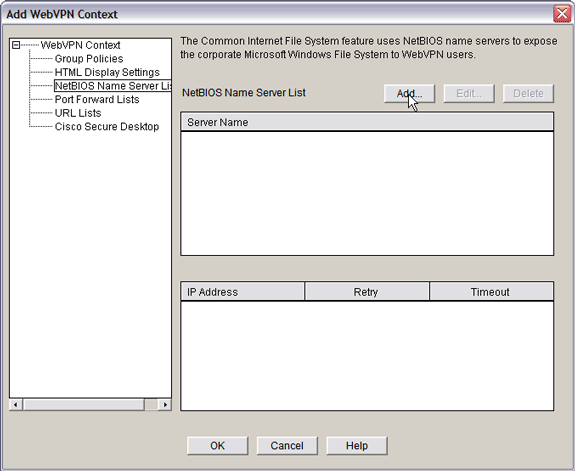

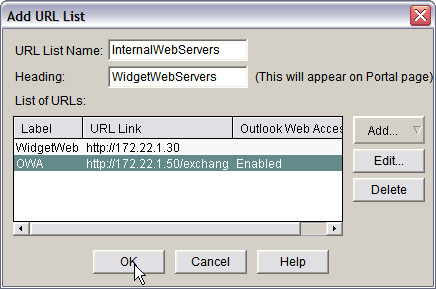

Um das Durchsuchen von Windows-Dateien durch CIFS zu ermöglichen, können Sie einen NetBIOS Name Service (NBNS)-Server festlegen und die entsprechenden Freigaben in der Windows-Domäne der Reihe nach konfigurieren.

-

Wählen Sie aus der Liste WebVPN-Kontext die Option NetBIOS Name Server Lists aus.

-

Klicken Sie auf Hinzufügen.

Das Dialogfeld "NBNS-Serverliste hinzufügen" wird angezeigt.

-

Geben Sie einen Namen für die Liste ein, und klicken Sie auf Hinzufügen.

Das Dialogfeld NBNS-Server wird angezeigt.

-

Aktivieren Sie ggf. das Kontrollkästchen Make This the Master Server (Dies zum Master-Server machen).

-

Klicken Sie auf OK und dann auf OK.

-

Schritt 3: Konfigurieren der WebVPN-Richtliniengruppe und Auswählen der Ressourcen

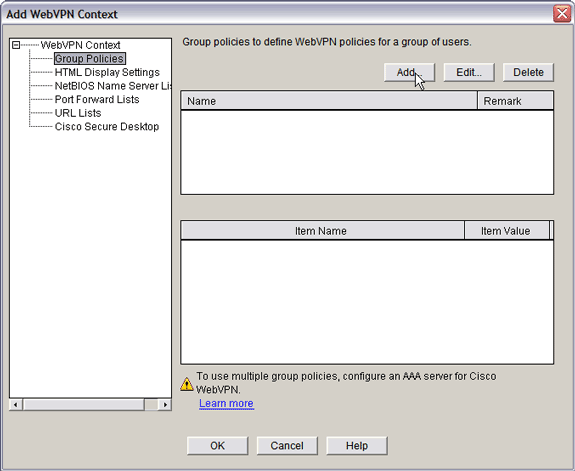

Gehen Sie wie folgt vor, um die WebVPN-Richtliniengruppe zu konfigurieren und die Ressourcen auszuwählen:

-

Klicken Sie auf Konfigurieren und dann auf VPN.

-

Erweitern Sie WebVPN, und wählen Sie WebVPN Context aus.

-

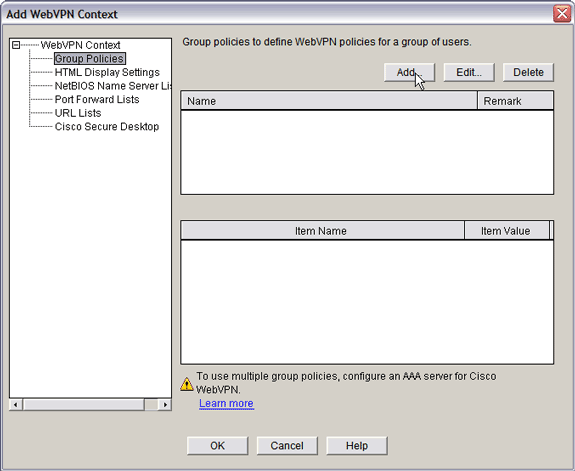

Wählen Sie Gruppenrichtlinien aus, und klicken Sie auf Hinzufügen.

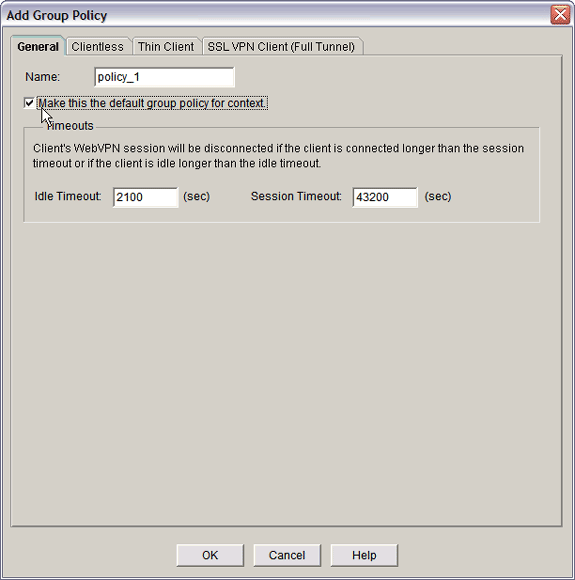

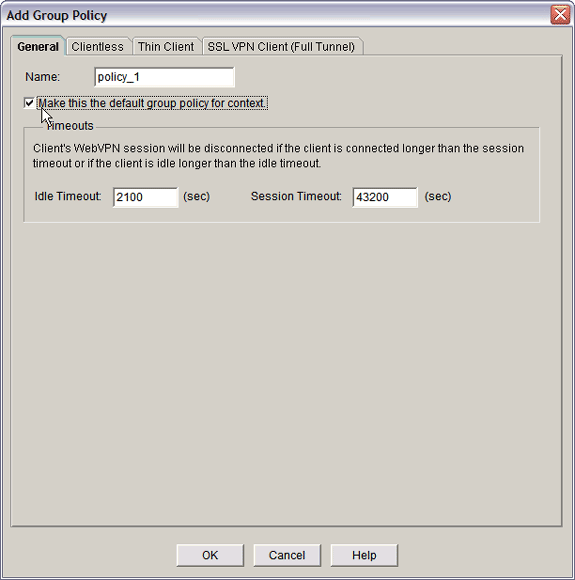

Das Dialogfeld "Gruppenrichtlinie hinzufügen" wird angezeigt.

-

Geben Sie einen Namen für die neue Richtlinie ein, und aktivieren Sie das Kontrollkästchen Diese Richtlinie als Standardgruppenrichtlinie für Kontext festlegen.

-

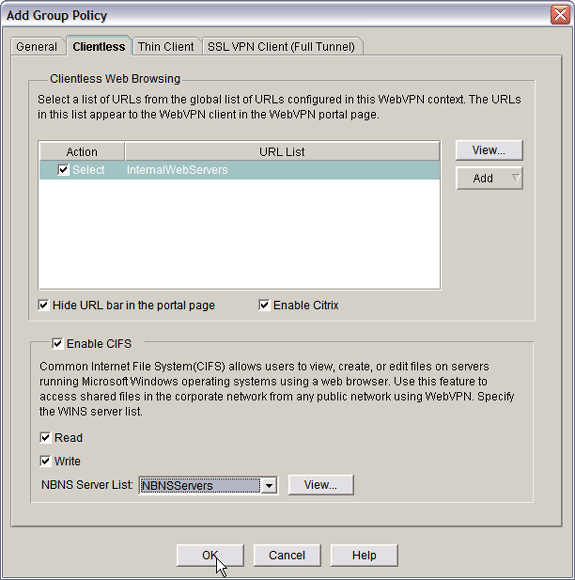

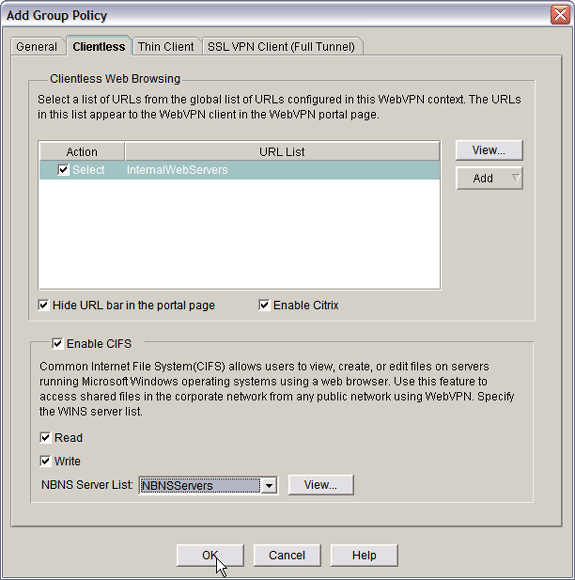

Klicken Sie auf die Registerkarte Clientless oben im Dialogfeld.

-

Aktivieren Sie das Kontrollkästchen Auswählen für die gewünschte URL-Liste.

-

Wenn Ihre Kunden Citrix-Clients verwenden, die Zugriff auf Citrix-Server benötigen, aktivieren Sie das Kontrollkästchen Citrix aktivieren.

-

Aktivieren Sie die Kontrollkästchen CIFS aktivieren, Lesen und Schreiben.

-

Klicken Sie auf den Pfeil des Dropdown-Menüs NBNS-Serverliste, und wählen Sie die NBNS-Serverliste aus, die Sie in Schritt 2 für die Windows-Dateisuche erstellt haben.

-

Klicken Sie auf OK.

Schritt 4: Konfigurieren des WebVPN-Kontexts

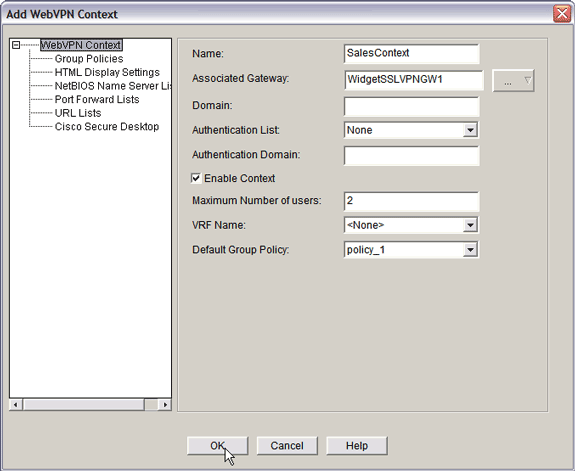

Um WebVPN-Gateway, Gruppenrichtlinie und Ressourcen miteinander zu verknüpfen, müssen Sie den WebVPN-Kontext konfigurieren. Führen Sie zum Konfigurieren des WebVPN-Kontexts die folgenden Schritte aus:

-

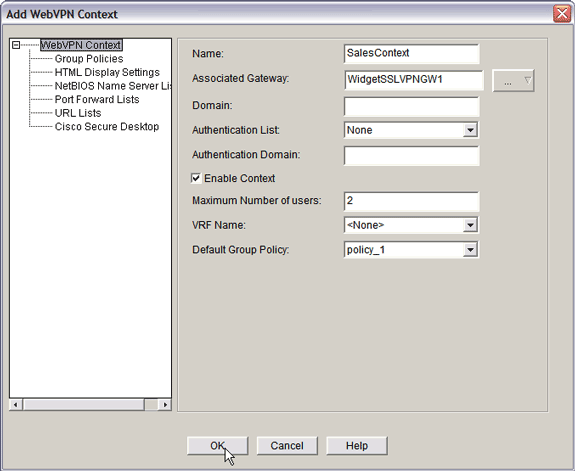

Wählen Sie WebVPN Context aus, und geben Sie einen Namen für den Kontext ein.

-

Klicken Sie auf den Dropdown-Pfeil für Zugeordnetes Gateway, und wählen Sie ein zugehöriges Gateway aus.

-

Wenn Sie mehr als einen Kontext erstellen möchten, geben Sie einen eindeutigen Namen in das Feld Domain (Domäne) ein, um diesen Kontext zu identifizieren. Wenn Sie das Feld Domain (Domäne) leer lassen, müssen Benutzer über https://IPAddress auf das WebVPN zugreifen. Wenn Sie einen Domänennamen eingeben (z. B. Vertrieb), müssen sich die Benutzer mit https://IPAddress/Sales verbinden.

-

Aktivieren Sie das Kontrollkästchen Kontext aktivieren.

-

Geben Sie im Feld Maximum Number of Users (Maximale Anzahl von Benutzern) die maximal zulässige Anzahl von Benutzern für die Gerätelizenz ein.

-

Klicken Sie auf den Pfeil des Dropdown-Menüs Standardgruppenrichtlinie, und wählen Sie die Gruppenrichtlinie aus, die diesem Kontext zugeordnet werden soll.

-

Klicken Sie auf OK und dann auf OK.

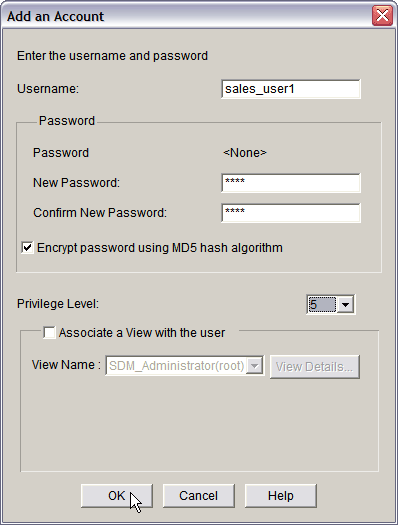

Schritt 5: Konfigurieren der Benutzerdatenbank und der Authentifizierungsmethode

Sie können SSL VPN-Sitzungen (WebVPN) ohne Client für die Authentifizierung mit Radius, dem Cisco AAA-Server oder einer lokalen Datenbank konfigurieren. In diesem Beispiel wird eine lokale Datenbank verwendet.

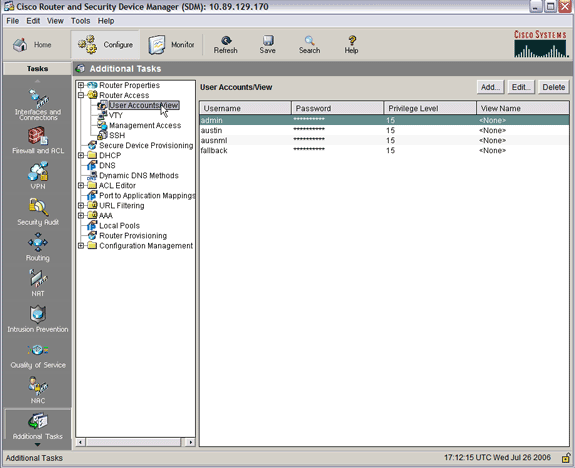

Führen Sie die folgenden Schritte aus, um die Benutzerdatenbank und die Authentifizierungsmethode zu konfigurieren:

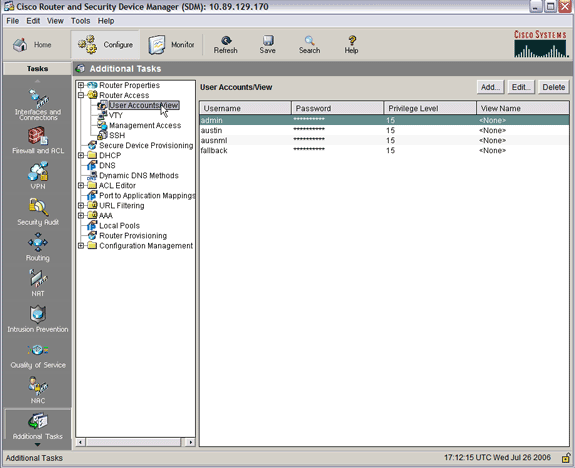

-

Klicken Sie auf Konfiguration und dann auf Zusätzliche Aufgaben.

-

Erweitern Sie Router Access, und wählen Sie User Accounts/View (Benutzerkonten/Ansicht) aus.

-

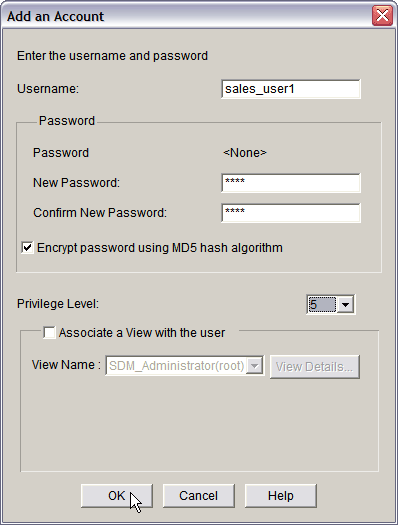

Klicken Sie auf die Schaltfläche Hinzufügen.

Das Dialogfeld Konto hinzufügen wird angezeigt.

-

Geben Sie ein Benutzerkonto und ein Kennwort ein.

-

Klicken Sie auf OK und dann auf OK.

-

Klicken Sie auf Speichern und dann auf Ja, um die Änderungen zu übernehmen.

Ergebnisse

Der ASDM erstellt die folgenden Befehlszeilenkonfigurationen:

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4190 bytes ! ! Last configuration change at 17:22:23 UTC Wed Jul 26 2006 by ausnml ! NVRAM config last updated at 17:22:31 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm ! !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 29312730 2506092A 864886F7 0D010902 16186175 736E6D6C 2D333832 352D3031 2E636973 636F2E63 6F6D301E 170D3036 30373133 32333230 34375A17 0D323030 31303130 30303030 305A3029 31273025 06092A86 4886F70D 01090216 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D30819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281 8100C97D 3D259BB7 3A48F877 2C83222A A1E9E42C 5A71452F 9107900B 911C0479 4D31F42A 13E0F63B E44753E4 0BEFDA42 FE6ED321 8EE7E811 4DEEC4E4 319C0093 C1026C0F 38D91236 6D92D931 AC3A84D4 185D220F D45A411B 09BED541 27F38EF5 1CC01D25 76D559AE D9284A74 8B52856D BCBBF677 0F444401 D0AD542C 67BA06AC A9030203 010001A3 78307630 0F060355 1D130101 FF040530 030101FF 30230603 551D1104 1C301A82 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D301F06 03551D23 04183016 801403E1 5EAABA47 79F6C70C FBC61B08 90B26C2E 3D4E301D 0603551D 0E041604 1403E15E AABA4779 F6C70CFB C61B0890 B26C2E3D 4E300D06 092A8648 86F70D01 01040500 03818100 6938CEA4 2E56CDFF CF4F2A01 BCD585C7 D6B01665 595C3413 6B7A7B6C F0A14383 4DA09C30 FB621F29 8A098FA4 F3A7F046 595F51E6 7C038112 0934A369 D44C0CF4 718A8972 2DA33C43 46E35DC6 5DCAE7E0 B0D85987 A0D116A4 600C0C60 71BB1136 486952FC 55DE6A96 1135C9D6 8C5855ED 4CD3AE55 BDA966D4 BE183920 88A8A55E quit username admin privilege 15 secret 5 $1$jm6N$2xNfhupbAinq3BQZMRzrW0 username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 ! !--- WebVPN Gateway webvpn gateway WidgetSSLVPNGW1 hostname ausnml-3825-01 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice ! webvpn context SalesContext ssl authenticate verify all ! !--- Identify resources for the SSL VPN session url-list "InternalWebServers" heading "WidgetWebServers" url-text "WidgetWeb" url-value "http://172.22.1.30" url-text "OWA" url-value "http://172.22.1.50/exchange" ! nbns-list NBNSServers nbns-server 172.22.1.30 ! !--- Identify the policy which controls the resources available policy group policy_1 url-list "InternalWebServers" nbns-list "NBNSServers" functions file-access functions file-browse functions file-entry hide-url-bar citrix enabled default-group-policy policy_1 gateway WidgetSSLVPNGW1 max-users 2 inservice ! end |

Überprüfung

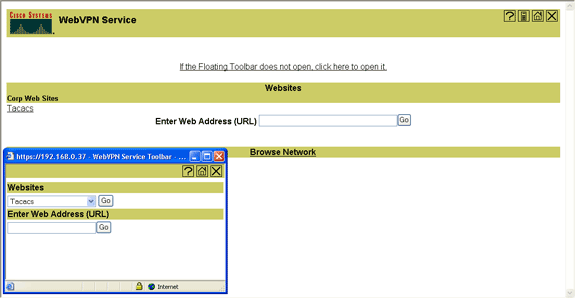

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Vorgehensweise

Gehen Sie folgendermaßen vor, um sicherzustellen, dass Ihre Konfiguration ordnungsgemäß funktioniert:

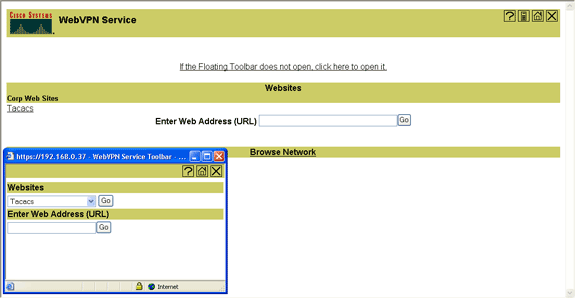

-

Testen Sie die Konfiguration mit einem Benutzer. Geben Sie https://WebVPN_Gateway_IP_Address in einen SSL-fähigen Webbrowser ein, wobei WebVPN_Gateway_IP_Address die IP-Adresse des WebVPN-Dienstes ist. Nachdem Sie das Zertifikat akzeptiert und einen Benutzernamen und ein Kennwort eingegeben haben, sollte ein Bildschirm ähnlich diesem Bild angezeigt werden.

-

Überprüfen Sie die SSL VPN-Sitzung. Klicken Sie in der SDM-Anwendung auf die Schaltfläche Monitor (Überwachen) und dann auf VPN Status (VPN-Status). Erweitern Sie WebVPN (Alle Kontexte), erweitern Sie den entsprechenden Kontext, und wählen Sie Benutzer aus.

-

Überprüfen Sie die Fehlermeldungen. Klicken Sie in der SDM-Anwendung auf die Schaltfläche Monitor, klicken Sie auf Logging, und klicken Sie dann auf die Registerkarte Syslog.

-

Anzeigen der aktuellen Konfiguration für das Gerät Klicken Sie in der SDM-Anwendung auf die Schaltfläche Konfigurieren, und klicken Sie dann auf Zusätzliche Aufgaben. Erweitern Sie Configuration Management, und wählen Sie Config Editor aus.

Befehle

Mit WebVPN sind mehrere Befehle zum Anzeigen verknüpft. Sie können diese Befehle über die Kommandozeile ausführen, um Statistiken und andere Informationen anzuzeigen. Weitere Informationen zu show-Befehlen finden Sie unter Überprüfen der WebVPN-Konfiguration.

Hinweis: Das Output Interpreter Tool (nur für registrierte Kunden) (OIT) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Fehlerbehebung

Verwenden Sie diesen Abschnitt, um Probleme mit Ihrer Konfiguration zu beheben.

Hinweis: Unterbrechen Sie nicht den Befehl Datei auf Server kopieren, oder navigieren Sie zu einem anderen Fenster, während der Kopiervorgang ausgeführt wird. Eine Unterbrechung des Vorgangs kann dazu führen, dass eine unvollständige Datei auf dem Server gespeichert wird.

Hinweis: Benutzer können die neuen Dateien über den WebVPN-Client hochladen und herunterladen, aber der Benutzer darf die Dateien im CIFS (Common Internet File System) in WebVPN nicht mit dem Befehl Datei in Server kopieren überschreiben. Der Benutzer erhält diese Meldung, wenn er versucht, eine Datei auf dem Server zu ersetzen:

Unable to add the file

Vorgehensweise

Gehen Sie wie folgt vor, um Probleme mit Ihrer Konfiguration zu beheben:

-

Stellen Sie sicher, dass die Clients Popup-Blocker deaktivieren.

-

Stellen Sie sicher, dass auf den Clients Cookies aktiviert sind.

-

Stellen Sie sicher, dass die Clients die Webbrowser Netscape, Internet Explorer, Firefox oder Mozilla verwenden.

Befehle

Mit WebVPN sind mehrere Debug-Befehle verknüpft. Ausführliche Informationen zu diesen Befehlen finden Sie unter Verwenden von WebVPN-Debugbefehlen.

Hinweis: Die Verwendung von Debug-Befehlen kann sich negativ auf das Cisco Gerät auswirken. Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

02-Jun-2009 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback