SSL VPN Client (SVC) auf IOS mit SDM - Konfigurationsbeispiel

Inhalt

Einleitung

Der SSL VPN Client (SVC) bietet einen vollständigen Tunnel für die sichere Kommunikation mit dem internen Netzwerk des Unternehmens. Sie können den Zugriff für jeden Benutzer einzeln konfigurieren oder verschiedene WebVPN-Kontexte erstellen, in die Sie einen oder mehrere Benutzer einfügen.

Die SSL VPN- oder WebVPN-Technologie wird auf den folgenden IOS-Router-Plattformen unterstützt:

-

870, 1811, 1841, 2801, 2811, 2821, 2851

-

3725, 3745, 3825, 3845, 7200 und 7301

Sie können die SSL VPN-Technologie in folgenden Modi konfigurieren:

-

Clientless SSL VPN (WebVPN) - Stellt einen Remoteclient bereit, der einen SSL-fähigen Webbrowser benötigt, um auf HTTP- oder HTTPS-Webserver in einem lokalen Unternehmensnetzwerk (LAN) zuzugreifen. Darüber hinaus ermöglicht das Clientless-SSL-VPN den Zugriff auf Windows-Dateien, die über das CIFS-Protokoll (Common Internet File System) durchsucht werden. Outlook Web Access (OWA) ist ein Beispiel für den HTTP-Zugriff.

Weitere Informationen zum Clientless SSL VPN finden Sie unter Clientless SSL VPN (WebVPN) auf Cisco IOS mit SDM-Konfigurationsbeispiel.

-

Thin-Client SSL VPN (Port Forwarding) - Stellt einen Remote-Client bereit, der ein kleines Java-basiertes Applet herunterlädt und sicheren Zugriff für TCP-Anwendungen (Transmission Control Protocol) ermöglicht, die statische Portnummern verwenden. Point of Presence (POP3), Simple Mail Transfer Protocol (SMTP), Internet Message Access Protocol (IMAP), Secure Shell (SSH) und Telnet sind Beispiele für sicheren Zugriff. Da sich Dateien auf dem lokalen Computer ändern, müssen Benutzer über lokale Administratorberechtigungen verfügen, um diese Methode verwenden zu können. Diese SSL VPN-Methode funktioniert nicht mit Anwendungen, die dynamische Portzuweisungen verwenden, z. B. einige FTP-Anwendungen (File Transfer Protocol).

Weitere Informationen zum Thin-Client SSL VPN (WebVPN) finden Sie im Thin-Client SSL VPN (WebVPN) IOS-Konfigurationsbeispiel mit SDM.

Hinweis: UDP wird nicht unterstützt.

-

SSL VPN Client (SVC Full Tunnel Mode) - Lädt einen kleinen Client auf die Remote-Workstation herunter und ermöglicht einen sicheren Zugriff auf Ressourcen in einem internen Unternehmensnetzwerk. Sie können den SVC dauerhaft auf eine Remote-Workstation herunterladen oder den Client entfernen, sobald die sichere Sitzung beendet ist.

Dieses Dokument zeigt die Konfiguration eines Cisco IOS-Routers zur Verwendung mit einem SSL VPN-Client.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Microsoft Windows 2000 oder XP

-

Webbrowser mit SUN JRE 1.4 oder höher oder einem ActiveX-gesteuerten Browser

-

Lokale Administratorberechtigungen auf dem Client

-

Einer der in der Einführung aufgeführten Router mit Advanced Security-Image (12.4(6)T oder höher)

-

Cisco Security Device Manager (SDM) Version 2.3

Wenn das Cisco SDM nicht bereits auf Ihrem Router installiert ist, können Sie eine kostenlose Kopie der Software unter Software Download (nur für registrierte Kunden) herunterladen. Sie benötigen ein CCO-Konto mit einem Servicevertrag. Detaillierte Informationen zur Installation und Konfiguration von SDM finden Sie im Cisco Router and Security Device Manager.

-

Ein digitales Zertifikat auf dem Router

Sie können ein beständiges selbstsigniertes Zertifikat oder eine externe Zertifizierungsstelle (Certificate Authority, CA) verwenden, um diese Anforderung zu erfüllen. Weitere Informationen zu beständigen selbstsignierten Zertifikaten finden Sie unter Persistente selbstsignierte Zertifikate.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco IOS-Router der Serie 3825 mit 12.4(9)T

-

Security Device Manager (SDM) Version 2.3.1

Hinweis: Die Informationen in diesem Dokument stammen von Geräten in einer bestimmten Laborumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

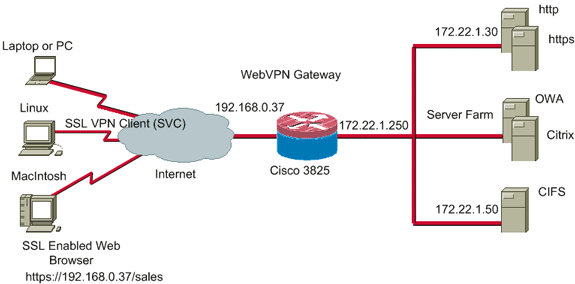

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Vorkonfigurationsaufgaben

-

Konfigurieren Sie den Router für SDM. (Optional)

Bei Routern mit der entsprechenden Security-Bundle-Lizenz ist die SDM-Anwendung bereits im Flash-Speicher geladen. Weitere Informationen zum Abrufen und Konfigurieren der Software finden Sie unter Herunterladen und Installieren des Cisco Router and Security Device Manager (SDM).

-

Laden Sie eine Kopie des SVC auf Ihren Verwaltungs-PC herunter.

Eine Kopie der SVC-Paketdatei erhalten Sie beim Software Download: Cisco SSL VPN Client (nur für registrierte Kunden) . Sie benötigen ein gültiges CCO-Konto mit einem Servicevertrag.

-

Legen Sie das richtige Datum, die richtige Uhrzeit und die richtige Zeitzone fest, und konfigurieren Sie dann ein digitales Zertifikat auf dem Router.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Der SVC wird zunächst auf den WebVPN-Gateway-Router geladen. Jedes Mal, wenn der Client eine Verbindung herstellt, wird eine Kopie des SVC dynamisch auf den PC heruntergeladen. Um dieses Verhalten zu ändern, konfigurieren Sie den Router so, dass die Software dauerhaft auf dem Client-Computer verbleibt.

Konfigurieren von SVC auf IOS

In diesem Abschnitt werden die erforderlichen Schritte zum Konfigurieren der in diesem Dokument beschriebenen Funktionen beschrieben. In dieser Beispielkonfiguration wird der SDM-Assistent verwendet, um den Betrieb des SVC auf dem IOS-Router zu aktivieren.

Gehen Sie wie folgt vor, um SVC auf dem IOS-Router zu konfigurieren:

-

Konfigurieren eines WebVPN-Kontexts und eines WebVPN-Gateways mithilfe des SDM-Assistenten

-

Konfigurieren der Ressourcen, die Benutzern zur Verfügung gestellt werden sollen

Schritt 1: SVC-Software auf dem IOS-Router installieren und aktivieren

Gehen Sie wie folgt vor, um die SVC-Software auf dem IOS-Router zu installieren und zu aktivieren:

-

Öffnen Sie die SDM-Anwendung, klicken Sie auf Konfigurieren, und klicken Sie dann auf VPN.

-

Erweitern Sie WebVPN, und wählen Sie Packages (Pakete).

-

Klicken Sie im Bereich Cisco WebVPN Client Software auf die Schaltfläche Browse (Durchsuchen).

Das Dialogfeld "SVC-Standort auswählen" wird angezeigt.

-

Klicken Sie auf das Optionsfeld Arbeitsplatz und dann auf Durchsuchen, um das SVC-Paket auf Ihrem Verwaltungs-PC zu suchen.

-

Klicken Sie auf OK, und klicken Sie dann auf die Schaltfläche Installieren.

-

Klicken Sie auf Ja und dann auf OK.

Das folgende Bild zeigt eine erfolgreiche Installation des SVC-Pakets:

Schritt 2: Konfigurieren eines WebVPN-Kontexts und eines WebVPN-Gateways mithilfe des SDM-Assistenten

Gehen Sie wie folgt vor, um einen WebVPN-Kontext und ein WebVPN-Gateway zu konfigurieren:

-

Nachdem der SVC auf dem Router installiert wurde, klicken Sie auf Konfigurieren und dann auf VPN.

-

Klicken Sie auf WebVPN und dann auf die Registerkarte WebVPN erstellen.

-

Aktivieren Sie das Optionsfeld Neues WebVPN erstellen, und klicken Sie dann auf Ausgewählte Aufgabe starten.

Das Dialogfeld WebVPN Wizard (WebVPN-Assistent) wird angezeigt.

-

Klicken Sie auf Next (Weiter).

-

Geben Sie die IP-Adresse des neuen WebVPN-Gateways und einen eindeutigen Namen für diesen WebVPN-Kontext ein.

Sie können verschiedene WebVPN-Kontexte für dieselbe IP-Adresse (WebVPN-Gateway) erstellen, aber jeder Name muss eindeutig sein. In diesem Beispiel wird die folgende IP-Adresse verwendet: https://192.168.0.37/sales

-

Klicken Sie auf Weiter, und fahren Sie mit Schritt 3 fort.

Schritt 3: Benutzerdatenbank für SVC-Benutzer konfigurieren

Für die Authentifizierung können Sie einen AAA-Server, lokale Benutzer oder beides verwenden. In diesem Konfigurationsbeispiel werden lokal erstellte Benutzer für die Authentifizierung verwendet.

Gehen Sie wie folgt vor, um die Benutzerdatenbank für SVC-Benutzer zu konfigurieren:

-

Nachdem Sie Schritt 2 abgeschlossen haben, klicken Sie im Dialogfeld WebVPN Wizard User Authentication (WebVPN-Assistent zur Benutzerauthentifizierung) auf das Optionsfeld Locally (Lokal) auf diesem Router.

In diesem Dialogfeld können Sie der lokalen Datenbank Benutzer hinzufügen.

-

Klicken Sie auf Hinzufügen, und geben Sie die Benutzerinformationen ein.

-

Klicken Sie auf OK, und fügen Sie bei Bedarf weitere Benutzer hinzu.

-

Nachdem Sie die erforderlichen Benutzer hinzugefügt haben, klicken Sie auf Weiter, und fahren Sie mit Schritt 4 fort.

Schritt 4: Konfigurieren der Ressourcen, die Benutzern zur Verfügung gestellt werden sollen

Im Dialogfeld "WebVPN-Assistent für Intranet-Websites konfigurieren" können Sie die Intranetressourcen auswählen, die Sie Ihren SVC-Clients zur Verfügung stellen möchten.

Führen Sie die folgenden Schritte aus, um die Ressourcen für Benutzer zu konfigurieren:

-

Wenn Sie Schritt 3 abgeschlossen haben, klicken Sie im Dialogfeld Intranet-Websites konfigurieren auf die Schaltfläche Hinzufügen.

-

Geben Sie einen URL-Listennamen und dann eine Überschrift ein.

-

Klicken Sie auf Hinzufügen, und wählen Sie Website aus, um die Websites hinzuzufügen, die Sie diesem Client zur Verfügung stellen möchten.

-

Geben Sie URL- und Linkinformationen ein, und klicken Sie dann auf OK.

-

Um den Zugriff auf OWA Exchange Server hinzuzufügen, klicken Sie auf Hinzufügen, und wählen Sie E-Mail aus.

-

Aktivieren Sie das Kontrollkästchen Outlook Web Access, geben Sie URL-Bezeichnungen und Linkinformationen ein, und klicken Sie dann auf OK.

-

Nachdem Sie die gewünschten Ressourcen hinzugefügt haben, klicken Sie auf OK und dann auf Weiter.

Das Dialogfeld "WebVPN Wizard Full Tunnel" wird angezeigt.

-

Vergewissern Sie sich, dass das Kontrollkästchen Vollständigen Tunnel aktivieren aktiviert ist.

-

Erstellen Sie einen Pool von IP-Adressen, die Clients dieses WebVPN-Kontexts verwenden können. Der Adresspool muss den im Intranet verfügbaren und routingfähigen Adressen entsprechen.

-

Klicken Sie auf die Auslassungszeichen (...) neben dem Feld IP-Adresspool, und wählen Sie Einen neuen IP-Pool erstellen aus.

-

Geben Sie im Dialogfeld Add IP Local Pool (IP-lokalen Pool hinzufügen) einen Namen für den Pool ein, und klicken Sie auf Add.

-

Geben Sie im Dialogfeld Add IP address range (IP-Adressbereich hinzufügen) den Adresspoolbereich für die SVC-Clients ein, und klicken Sie auf OK.

Hinweis: Der IP-Adresspool sollte sich in einem Bereich einer Schnittstelle befinden, die direkt mit dem Router verbunden ist. Wenn Sie einen anderen Poolbereich verwenden möchten, können Sie eine Loopback-Adresse erstellen, die Ihrem neuen Pool zugeordnet ist, um diese Anforderung zu erfüllen.

-

Klicken Sie auf OK.

-

Wenn Ihre Remote-Clients eine Kopie des SVC dauerhaft speichern sollen, klicken Sie auf das Kontrollkästchen Vollständige Tunnel-Client-Software auf dem Client-PC installiert lassen. Deaktivieren Sie diese Option, damit der Client die SVC-Software bei jeder Verbindung eines Clients herunterladen muss.

-

Konfigurieren Sie erweiterte Tunneloptionen, z. B. Split-Tunneling, Split-DNS, Browser-Proxyeinstellungen und DNS- und WNS-Server. Cisco empfiehlt, mindestens DNS- und WINS-Server zu konfigurieren.

Führen Sie die folgenden Schritte aus, um erweiterte Tunneloptionen zu konfigurieren:

-

Klicken Sie auf die Schaltfläche Erweiterte Tunneloptionen.

-

Klicken Sie auf die Registerkarte DNS- und WINS-Server, und geben Sie die primären IP-Adressen für die DNS- und WINS-Server ein.

-

Um die Einstellungen für Split-Tunneling und den Browser-Proxy zu konfigurieren, klicken Sie auf die Registerkarte Split Tunneling oder Browser Proxy Settings (Geteiltes Tunneling bzw. Browserproxy-Einstellungen).

-

-

Nachdem Sie die erforderlichen Optionen konfiguriert haben, klicken Sie auf Weiter.

-

Passen Sie die Seite WebVPN Portal an, oder wählen Sie die Standardwerte aus.

Mit der Seite WebVPN-Portal anpassen können Sie die Darstellung der WebVPN-Portalseite für Ihre Kunden anpassen.

-

Klicken Sie nach der Konfiguration der WebVPN-Portalseite auf Weiter, klicken Sie auf Fertig stellen, und klicken Sie dann auf OK.

Der WebVPN-Assistent sendet Tourbefehle an den Router.

-

Klicken Sie auf OK, um Ihre Konfiguration zu speichern.

Hinweis: Wenn Sie eine Fehlermeldung erhalten, ist die WebVPN-Lizenz möglicherweise falsch. In der folgenden Abbildung wird eine Beispielfehlermeldung angezeigt:

Gehen Sie wie folgt vor, um ein Lizenzproblem zu beheben:

-

Klicken Sie auf Konfigurieren und dann auf VPN.

-

Erweitern Sie WebVPN, und klicken Sie auf die Registerkarte WebVPN bearbeiten.

-

Markieren Sie den neu erstellten Kontext, und klicken Sie auf die Schaltfläche Bearbeiten.

-

Geben Sie im Feld Maximum Number of users (Maximale Anzahl von Benutzern) die richtige Anzahl von Benutzern für Ihre Lizenz ein.

-

Klicken Sie auf OK und dann auf OK.

Ihre Befehle werden in die Konfigurationsdatei geschrieben.

-

Klicken Sie auf Speichern und dann auf Ja, um die Änderungen zu übernehmen.

-

Ergebnisse

Der ASDM erstellt die folgenden Befehlszeilenkonfigurationen:

| ausnml-3825-01 |

|---|

ausnml-3825-01#show run Building configuration... Current configuration : 4393 bytes ! ! Last configuration change at 22:24:06 UTC Thu Aug 3 2006 by ausnml ! NVRAM config last updated at 22:28:54 UTC Thu Aug 3 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered ! aaa new-model ! !--- Added by SDM for local aaa authentication. aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authentication login sdm_vpn_xauth_ml_3 local aaa authentication login sdm_vpn_xauth_ml_4 local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Digital certificate information. crypto pki trustpoint TP-self-signed-577183110 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-577183110 revocation-check none rsakeypair TP-self-signed-577183110 ! crypto pki certificate chain TP-self-signed-577183110 certificate self-signed 01 3082024E 308201B7 A0030201 02020101 300D0609 2A864886 F70D0101 04050030 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657274 69666963 6174652D 35373731 38333131 30301E17 0D303630 37323731 37343434 365A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 1325494F 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3537 37313833 31313030 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818100 F43F6DD9 32A264FE 4C5B0829 698265DC 6EC65B17 21661972 D363BC4C 977C3810 !--- Output suppressed. quit username wishaw privilege 15 secret 5 $1$r4CW$SeP6ZwQEAAU68W9kbR16U. username ausnml privilege 15 password 7 044E1F505622434B username sales privilege 15 secret 5 $1$/Lc1$K.Zt41zF1jSdKZrPgNK1A. username newcisco privilege 15 secret 5 $1$Axlm$7k5PWspXKxUpoSReHo7IQ1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 ip virtual-reassembly duplex auto speed auto media-type rj45 no keepalive ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 !--- Clients receive an address from this pool. ip local pool Intranet 172.22.1.75 172.22.1.95 ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 ! scheduler allocate 20000 1000 !--- Identify the gateway and port. webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint TP-self-signed-577183110 inservice !--- SVC package file. webvpn install svc flash:/webvpn/svc.pkg ! !--- WebVPN context. webvpn context sales title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all ! !--- Resources available to this context. url-list "WebServers" heading "Intranet Web" url-text "SalesSite" url-value "http://172.22.1.10" url-text "OWAServer" url-value "http://172.22.1.20/exchange" ! nbns-list NBNS-Servers nbns-server 172.22.1.15 master !--- Group policy for the context. policy group policy_1 url-list "WebServers" functions svc-enabled svc address-pool "Intranet" svc default-domain "cisco.com" svc keep-client-installed svc dns-server primary 172.22.1.100 svc wins-server primary 172.22.1.101 default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_4 gateway gateway_1 domain sales max-users 2 inservice ! ! end |

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Vorgehensweise

Um Ihre Konfiguration zu testen, geben Sie http://192.168.0.37/sales in einen SSL-fähigen Client-Webbrowser ein.

Befehle

Mit WebVPN sind mehrere Befehle zum Anzeigen verknüpft. Sie können diese Befehle über die Kommandozeile ausführen, um Statistiken und andere Informationen anzuzeigen. Weitere Informationen zu show-Befehlen finden Sie unter Überprüfen der WebVPN-Konfiguration.

Hinweis: Das Output Interpreter Tool (nur für registrierte Kunden) (OIT) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Fehlerbehebung

Verwenden Sie diesen Abschnitt, um Probleme mit Ihrer Konfiguration zu beheben.

SSL-Verbindungsproblem

Problem: SSL VPN-Clients können keine Verbindung zum Router herstellen.

Lösung: Unzureichende IP-Adressen im IP-Adresspool können dieses Problem verursachen. Erhöhen Sie die Anzahl der IP-Adressen im IP-Adresspool des Routers, um dieses Problem zu beheben.

Befehle für die Fehlerbehebung

Mit WebVPN sind mehrere klare Befehle verknüpft. Ausführliche Informationen zu diesen Befehlen finden Sie unter Verwenden von WebVPN-Löschbefehlen.

Mit WebVPN sind mehrere Debug-Befehle verknüpft. Ausführliche Informationen zu diesen Befehlen finden Sie unter Verwenden von WebVPN-Debugbefehlen.

Hinweis: Die Verwendung von Debug-Befehlen kann sich negativ auf das Cisco Gerät auswirken. Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Jul-2006 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback