SMTP-Server für AWS SES konfigurieren

Download-Optionen

-

ePub (246.2 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie Ihre Secure Network Analytics Manager (SNA) zur Verwendung Amazon Web Services Simple Email Service (AWS SES).

Voraussetzungen

Anforderungen

Cisco empfiehlt, sich mit folgenden Themen vertraut zu machen:

- AWS SES

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Stealthwatch Management Console v7.3.2 -

AWS SES Services, wie sie am 25. Mai 2022 mit

Easy DKIM

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle verstehen.

Konfigurieren

AWS SES-Konfiguration überprüfen

AWS benötigt drei Bit an Informationen:

- AWS SES-Standort

- SMTP-Benutzername

- SMTP-Kennwort

Anmerkung: AWS SES befindet sich in der Sandbox ist akzeptabel, aber beachten Sie die Einschränkungen für Sandbox-Umgebungen: https://docs.aws.amazon.com/ses/latest/dg/request-production-access.html

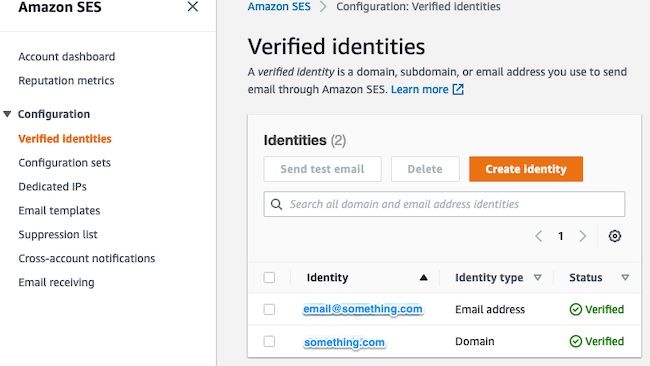

Navigieren Sie in der AWS-Konsole zu Amazon SES, und wählen Sie Configuration und klicke auf Verified Identities.

Sie müssen über eine verifizierte Domäne verfügen. Eine verifizierte E-Mail-Adresse ist nicht erforderlich. Siehe AWS-Dokumentation https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

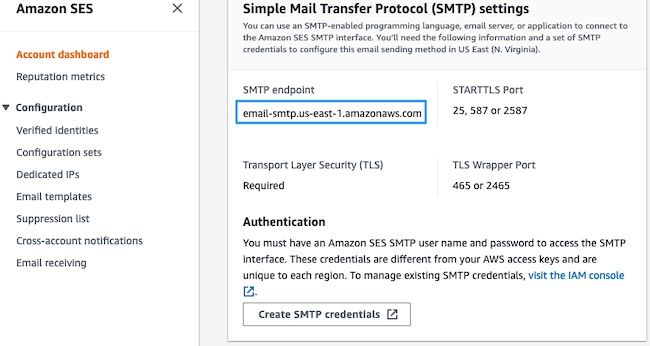

Notieren Sie sich den Standort Ihres SMTP-Endpunkts. Dieser Wert wird später benötigt.

AWS SES SMTP-Anmeldeinformationen erstellen

Navigieren Sie in der AWS-Konsole zu Amazon SES, und klicken Sie auf Account Dashboard.

Blättern Sie nach unten zum Ordner " Simple Mail Transfer Protocol (SMTP) settings" und klicken Sie auf Create SMTP Credentials um diese Konfiguration abzuschließen.

Ältere, nicht verwendete Anmeldeinformationen (ca. 45 Tage) scheinen keine ungültigen Anmeldeinformationen zu sein.

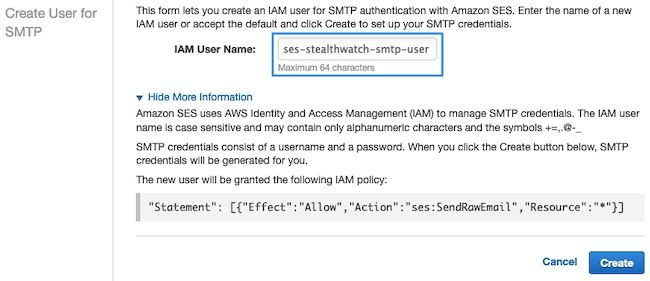

Aktualisieren Sie den Benutzernamen in diesem neuen Fenster auf einen beliebigen Wert, und klicken Sie auf Create.

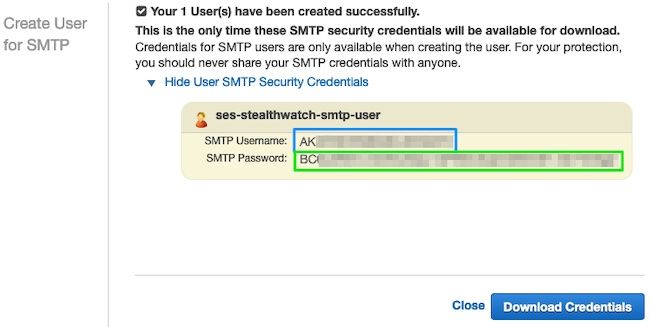

Speichern Sie die Anmeldeinformationen, wenn die Seite angezeigt wird. Lassen Sie diese Browser-Registerkarte geöffnet.

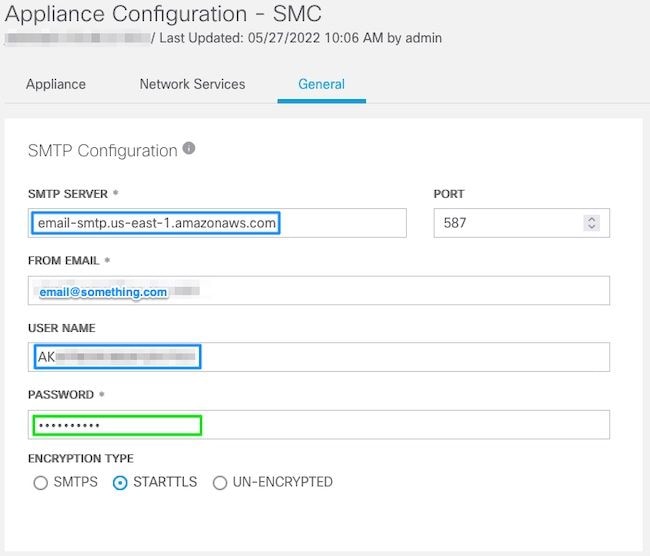

Konfiguration von SNA Manager SMTP

Melden Sie sich beim SNA Manager, und öffnen SMTP Notifications Schnitt

- Offen

Central Management > Appliance Manager. - Klicken Sie auf

Actionsfür die Appliance. - Auswählen

Edit Appliance Configuration. - Wählen Sie

Generalaus. - Blättern Sie nach unten zu

SMTP Configuration - Geben Sie die von AWS erfassten Werte ein.

SMTP Server: Dies ist der SMTP-Endpunkt-Speicherort, der vomSMTP SettingsvonAWS SES Account DashboardSeitePort: Geben Sie 25, 587 oder 2587 einFrom Email: Dies kann auf jede E-Mail-Adresse festgelegt werden, die denAWS Verified Domain-

User Name: Dies ist der SMTP-Benutzername, der im letzten Schritt desReview AWS SES ConfigurationSchnitt -

Password: Dies ist das SMTP-Kennwort, das im letzten Schritt desReview AWS SES ConfigurationSchnitt Encryption Type: Wählen Sie STARTTLS (Wenn Sie SMTPS auswählen, ändern Sie den Port auf 465 oder 2465)

- Übernehmen Sie die Einstellungen, und warten Sie auf den

SNA Managerzurück zu einemUPZustand inCentral Management

AWS-Zertifikate erfassen

Richten Sie eine SSH-Sitzung mit dem SNA Manager, und melden Sie sich als root an.

Diese drei Elemente überprüfen

- Ändern Sie den Speicherort des SMTP-Endpunkts (z. B. email-smtp.us-east-1.amazonaws.com).

- Ändern Sie den verwendeten Port (z. B. der Standardwert 587 für STARTTLS).

- Die Befehle haben keinen STDOUT, die Eingabeaufforderung wird nach Abschluss zurückgegeben

Für STARTTLS (Standard-Port von 587):

openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Für SMTPS (Standard-Port 465):

openssl s_client -showcerts -connect email-smtp.us-east-1.amazonaws.com:465 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Die Zertifikatsdateien mit der Erweiterung pem werden im aktuellen Arbeitsverzeichnis erstellt, nicht aus diesem Verzeichnis (Ausgabe aus Befehl pwd / letzte Zeile)

sna_manager:~# openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt

sna_manager:~# awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt

sna_manager:~# for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

sna_manager:~# ll

total 16

-rw-r--r-- 1 root root 1648 May 27 14:54 Amazon.pem

-rw-r--r-- 1 root root 1829 May 27 14:54 AmazonRootCA1.pem

-rw-r--r-- 1 root root 2387 May 27 14:54 email-smtp.us-east-1.amazonaws.com.pem

-rw-r--r-- 1 root root 1837 May 27 14:54 StarfieldServicesRootCertificateAuthority-G2.pem

sna_manager:~# pwd

/root

Laden Sie die Dateien herunter, die auf dem SNA Manager auf Ihrem lokalen Rechner mit dem Dateiübertragungsprogramm Ihrer Wahl (Filezilla, winscp, etc.), und fügen Sie diese Zertifikate in die SNA Manager trust store in Central Management.

- Offen

Central Management > Appliance Manager. - Klicken Sie auf

Actionsfür die Appliance. - Auswählen

Edit Appliance Configuration. - Wählen Sie

Generalaus. - Blättern Sie nach unten zu

Trust Store - Auswählen

Add New - Laden Sie die Zertifikate hoch. Es wird empfohlen, den Dateinamen als

Friendly Name

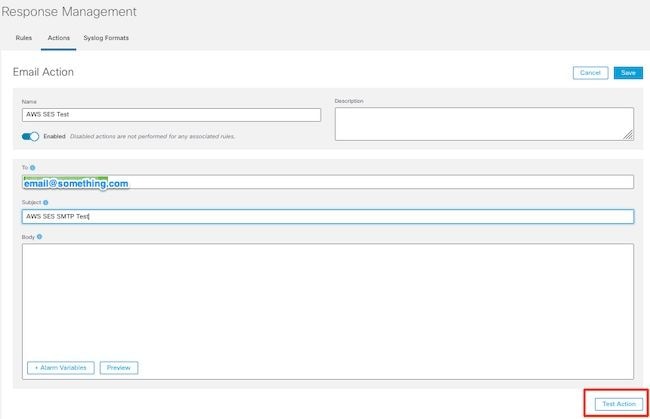

E-Mail-Aktion für das Antwortmanagement konfigurieren

Melden Sie sich beim SNA Manager, und öffnen Sie die Response Management Schnitt

- Wählen Sie

ConfigureRegisterkarte im Hauptfenster am oberen Bildschirmrand -

Auswählen

Response Management -

Über die

Response ManagementSeite auswählenActionsLasche -

Auswählen

Add New Action -

Auswählen

Email-

Namen für diese E-Mail-Aktion angeben

-

Geben Sie die E-Mail-Adresse des Empfängers im Feld "An" ein (beachten Sie, dass diese zur in AWS SES verifizierten Domäne gehören muss).

- Das Thema kann alles sein.

-

- Klicken Sie auf

Save

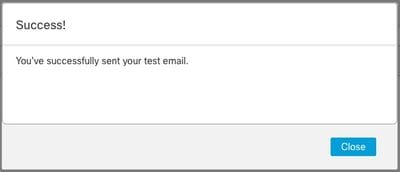

Überprüfung

Melden Sie sich beim SNA Manager, und öffnen Sie die Response Management Abschnitt:

- Wählen Sie

ConfigureRegisterkarte im Hauptfenster am oberen Bildschirmrand - Auswählen

Response Management - Über die

Response ManagementSeite auswählenActionsLasche -

Wählen Sie die Ellipse im

ActionsSpalte für die Zeile der E-Mail-Aktion, die Sie imConfigure Response Management Email Actionund wählen SieEdit. - Auswählen

Test ActionWenn die Konfiguration gültig ist, wird eine Erfolgsmeldung angezeigt, und es wird eine E-Mail zugestellt.

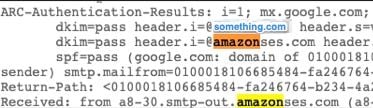

Im E-Mail-Header wird amazonses im "Received"-Feld und Amazonen, zusammen mit der verifizierten Domäne in derARC-Authentication-Results (AAR) Chain

- Wenn der Test nicht erfolgreich war, wird oben im Bildschirm ein Banner angezeigt. Fahren Sie mit dem Abschnitt zur Fehlerbehebung fort.

Fehlerbehebung

Die Fehlermeldung /lancope/var/logs/containers/sw-reponse-mgmt.log enthält die Fehlermeldungen für die Testaktionen. Der häufigste Fehler, und die Korrektur ist in der Tabelle aufgeführt.

Beachten Sie, dass die in der Tabelle aufgeführten Fehlermeldungen nur einen Teil der Zeile des Fehlerprotokolls darstellen.

| Fehler |

Beheben |

| SMTPSendFailedAusnahme: 554 Nachricht abgelehnt: E-Mail-Adresse ist nicht verifiziert. Die Identitäten wurden in der Region US-EAST-1 nicht geprüft: {email_address} |

Aktualisieren Sie "Von E-Mail" in der SNA Manager SMTP-Konfiguration auf eine E-Mail, die zur AWS SES-verifizierten Domäne gehört. |

| AuthentifizierungFehlgeschlageneAusnahme: 535 Authentifizierungsdaten ungültig |

Abschnitte wiederholen Erstellen von AWS SES SMTP-Anmeldeinformationen und Konfigurieren der SNA Manager SMTP-Konfiguration |

| SunCertPathBuilderAusnahme: kein gültiger Zertifizierungspfad zum angeforderten Ziel gefunden |

Bestätigen Sie, dass sich alle AWS-Zertifikate im SNA Manager-Vertrauensspeicher befinden. Führen Sie eine Paketerfassung durch, wenn eine Testaktion durchgeführt wird, und vergleichen Sie die serverseitigen Zertifikate mit den Inhalten des Vertrauensspeichers. |

| SSL-Routinen:tls_process_ske_dhe:dh Schlüssel zu klein |

Siehe Anhang |

| Andere Fehler |

TAC-Ticket zur Überprüfung öffnen |

Nachtrag: DH-Schlüssel zu klein.

Dies ist ein AWS-Problem, da sie 1024-Bit-Schlüssel verwenden, wenn DHE- und EDH-Chiffren verwendet werden (anfällig für Logjam) und der SNA-Manager sich weigert, die SSL-Sitzung fortzusetzen. Die Befehlsausgabe zeigt die temporären Serverschlüssel der openssl-Verbindung an, wenn DHE/EDH-Verschlüsselungen verwendet werden.

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "EDH" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "DHE" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: ECDH, P-256, 256 bits

Die einzig verfügbare Problemumgehung besteht darin, alle DHE- und EDH-Chiffren mit dem Befehl als Root-Benutzer auf der SMC zu entfernen. AWS wählt eine ECDHE-Chiffriersuite aus und die Verbindung wird erfolgreich hergestellt.

cp /lancope/services/swos-compliance/security/tls-ciphers /lancope/services/swos-compliance/security/tls-ciphers.bak ; > /lancope/services/swos-compliance/security/tls-ciphers ; echo "TLS_AES_128_GCM_SHA256:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_256_GCM_SHA384:TLS_AES_128_CCM_SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:AES256-GCM-SHA384" > /lancope/services/swos-compliance/security/tls-ciphers ; docker restart sw-response-mgmt

Zugehörige Informationen

- https://docs.aws.amazon.com/ses/latest/dg/setting-up.html

- https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

- https://docs.aws.amazon.com/ses/latest/dg/smtp-credentials.html

- https://docs.aws.amazon.com/ses/latest/dg/smtp-connect.html

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

08-Sep-2022 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Joshua Martin

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback