Einleitung

In diesem Dokument wird die RADIUS-Authentifizierungsfunktion (Remote Authentication Dial In User Service) beschrieben, die in der Secure Malware Analytics Appliance (ehemals Threat Grid) Version 2.10 eingeführt wurde. Sie ermöglicht es Benutzern, sich beim Admin- und Konsolenportal mit Anmeldeinformationen anzumelden, die auf dem AAA-Server (Authentication, Authorization and Accounting) gespeichert sind, der RADIUS über DTLS-Authentifizierung (draft-ietf-radext-dtls-0 4) In diesem Fall wurde die Cisco Identity Services Engine verwendet.

In diesem Dokument finden Sie die erforderlichen Schritte zum Konfigurieren der Funktion.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Secure Malware Analytics Appliance (ehemals Threat Grid)

- Identity Services Engine (ISE)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Secure Malware Analytics Appliance 2.10

- Identity Services Engine 2.7

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurieren

In diesem Abschnitt finden Sie detaillierte Anweisungen zur Konfiguration der Secure Malware Analytics Appliance und der ISE für die RADIUS-Authentifizierungsfunktion.

Anmerkung: Um die Authentifizierung zu konfigurieren, stellen Sie sicher, dass die Kommunikation auf dem Port UDP 2083 zwischen der Secure Malware Analytics Appliance Clean-Schnittstelle und dem ISE Policy Service Node (PSN) zulässig ist.

Konfiguration

Schritt 1: Vorbereiten des Secure Malware Analytics Appliance-Zertifikats für die Authentifizierung

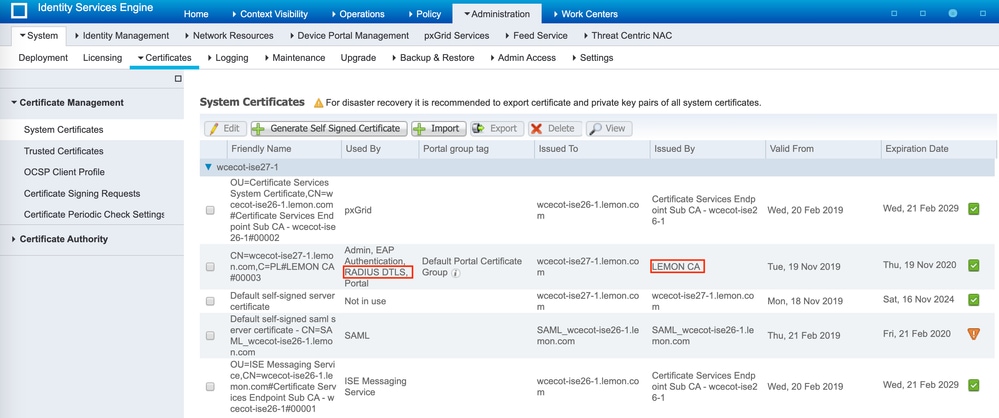

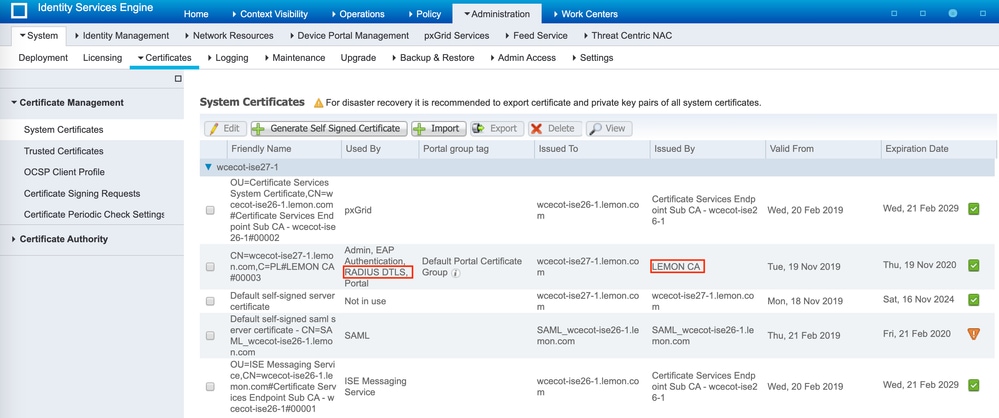

RADIUS über DTLS verwendet die gegenseitige Zertifikatsauthentifizierung, d. h., das Zertifikat der Zertifizierungsstelle (Certificate Authority, CA) von der ISE wird benötigt. Überprüfen Sie zunächst, welches von der Zertifizierungsstelle signierte RADIUS DTLS-Zertifikat:

Schritt 2: Exportieren des Zertifizierungsstellenzertifikats von der ISE

Navigieren Sie zu Administration > System > Certificates > Certificate Management > Trusted Certificates, suchen Sie die Zertifizierungsstelle, wählen Sie Export wie im Bild dargestellt aus, und speichern Sie das Zertifikat auf der Festplatte für später:

Schritt 3: Secure Malware Analytics Appliance als Netzwerkzugriffsgerät hinzufügen.

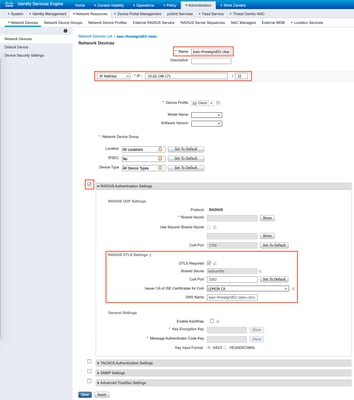

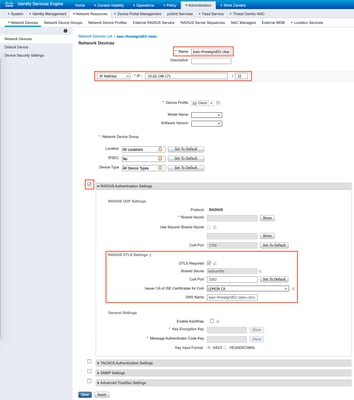

Navigieren Sie zu Administration > Network Resources > Network Devices > Add, um einen neuen Eintrag für TG zu erstellen, und geben Sie den Namen, die IP-Adresse der sauberen Schnittstelle ein, und wählen Sie DTLS Required wie im Bild dargestellt aus. Klicken Sie unten auf Speichern:

Schritt 4: Erstellen eines Autorisierungsprofils für die Autorisierungsrichtlinie

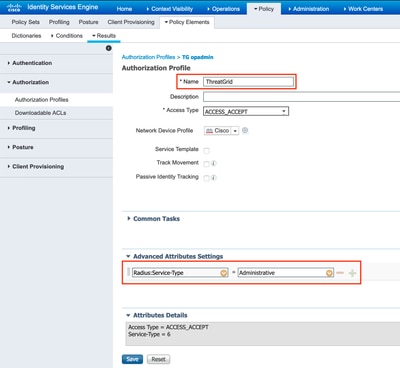

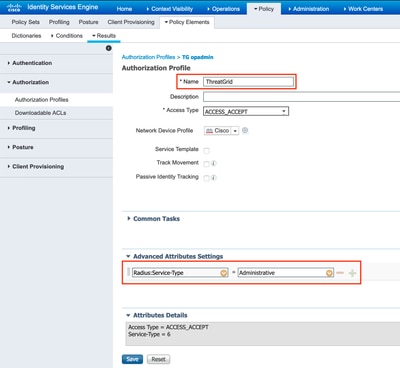

Navigieren Sie zu Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile, und klicken Sie auf Hinzufügen. Geben Sie einen Namen ein, wählen Sie Erweiterte Attributeinstellungen aus, wie im Bild dargestellt, und klicken Sie auf Speichern:

Schritt 5: Erstellen einer Authentifizierungsrichtlinie

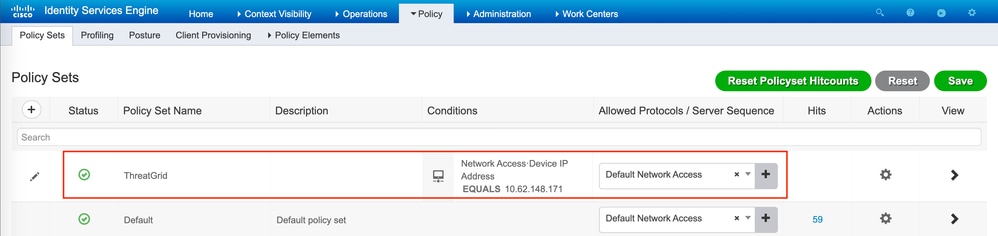

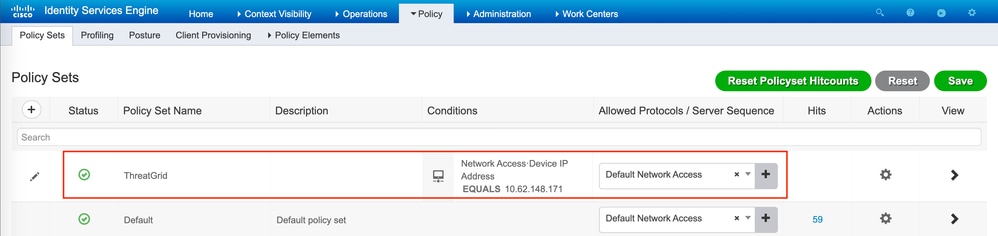

Navigieren Sie zu Policy > Policy Sets, und klicken Sie auf +. Geben Sie Policy Set Name (Richtliniensatzname) ein, und setzen Sie die Bedingung auf NAD IP Address (NAD-IP-Adresse), zugewiesen zur sauberen Schnittstelle der Secure Malware Analytics Appliance. Klicken Sie auf Save (Speichern), wie im Bild gezeigt:

Schritt 6: Erstellen einer Autorisierungsrichtlinie

Klicken Sie auf >, um die Autorisierungsrichtlinie aufzurufen, erweitern Sie die Autorisierungsrichtlinie, klicken Sie auf + und konfigurieren Sie sie wie im Bild dargestellt, nachdem Sie auf Speichern geklickt haben:

Tipp: Sie können eine Autorisierungsregel für alle Benutzer erstellen, die beide Bedingungen erfüllen: Admin und UI.

Schritt 7: Erstellen Sie ein Identitätszertifikat für die Secure Malware Analytics Appliance.

Das Client-Zertifikat der Secure Malware Analytics Appliance muss auf dem Elliptic Curve-Schlüssel basieren:

openssl ecparam -name secp256r1 -genkey -out private-ec-key.pem

Sie müssen eine CSR-Anfrage auf Basis dieses Schlüssels erstellen und diese dann von der Zertifizierungsstelle signieren, der die ISE vertraut. Weitere Informationen zum Hinzufügen eines Zertifizierungsstellenzertifikats zum vertrauenswürdigen ISE-Zertifikatspeicher finden Sie unter Stammzertifikate in den vertrauenswürdigen Zertifikatspeicher importieren.

Schritt 8: Konfigurieren der Appliance für sichere Malwareanalysen zur Verwendung von RADIUS

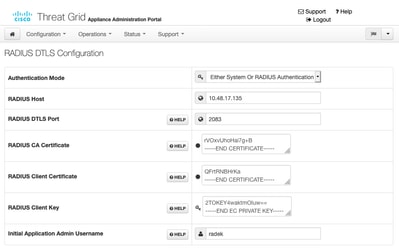

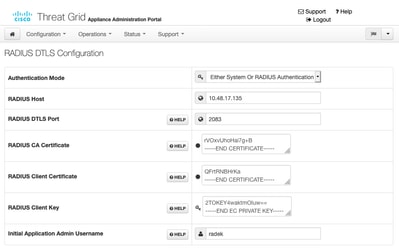

Melden Sie sich beim Admin-Portal an, und navigieren Sie zu Configuration > RADIUS. Fügen Sie in RADIUS CA Certificate den Inhalt der PEM-Datei ein, die von ISE gesammelt wurde, in Client Certificate fügen Sie ein PEM-formatiertes Zertifikat ein, das von CA empfangen wurde, und in Client Key fügen Sie den Inhalt der Datei private-ec-key.pem aus dem vorherigen Schritt ein, wie im Bild gezeigt. Klicken Sie auf Speichern:

Anmerkung: Sie müssen die Appliance für sichere Malwareanalyse neu konfigurieren, nachdem Sie die RADIUS-Einstellungen gespeichert haben.

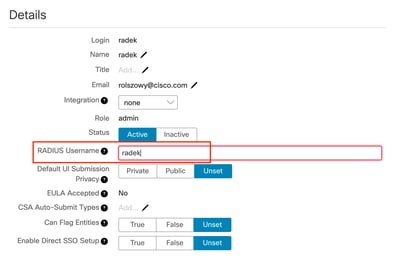

Schritt 9: RADIUS-Benutzernamen zu Konsolenbenutzern hinzufügen

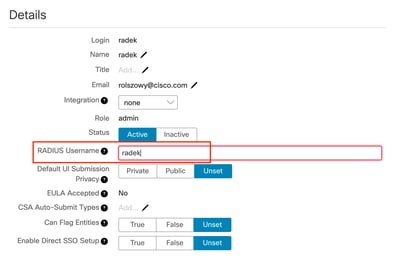

Um sich beim Konsolenportal anzumelden, müssen Sie dem entsprechenden Benutzer das Attribut RADIUS Username hinzufügen, wie im Bild gezeigt:

Schritt 10: Aktivieren Sie die reine RADIUS-Authentifizierung.

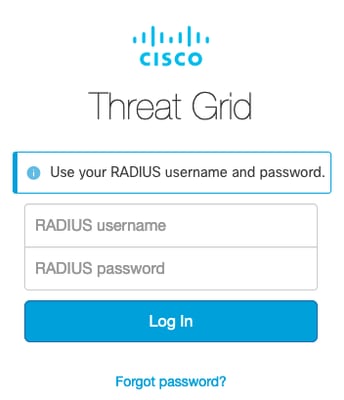

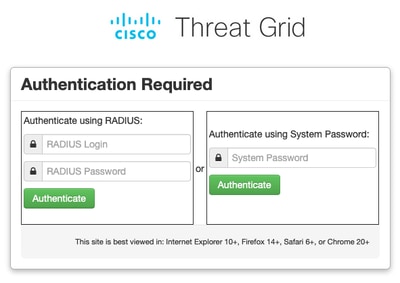

Nach der erfolgreichen Anmeldung beim Admin-Portal wird eine neue Option angezeigt, die die lokale Systemauthentifizierung vollständig deaktiviert und die einzige RADIUS-basierte Option belässt.

Überprüfung

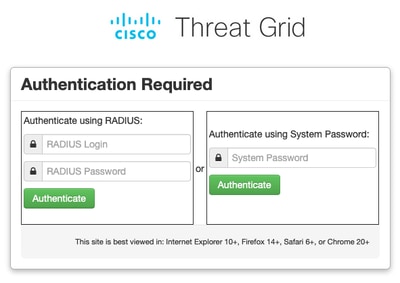

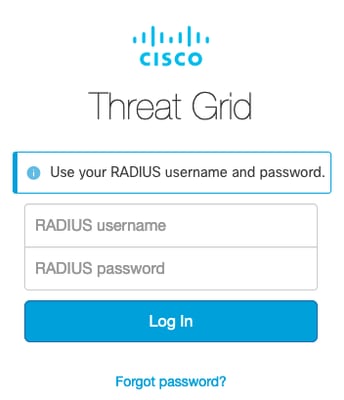

Melden Sie sich nach der Neukonfiguration der Secure Malware Analytics Appliance ab, und sehen Sie nun die Anmeldeseiten wie im Portal für Images, Admin und Konsole aus:

Fehlerbehebung

Es gibt drei Komponenten, die Probleme verursachen können: ISE, Network Connectivity und Secure Malware Analytics Appliance.

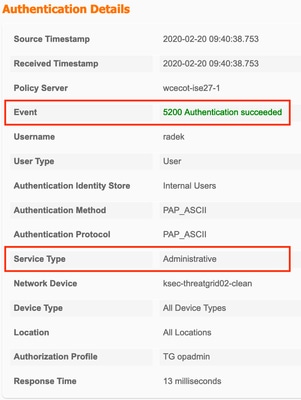

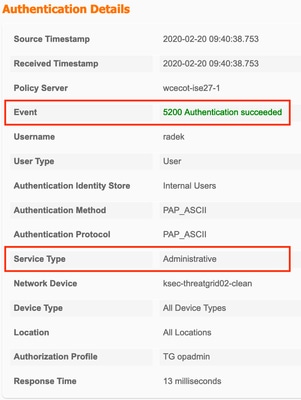

- Stellen Sie in ISE sicher, dass ServiceType=Administrative an Secure Malware Analytics Appliance-Authentifizierungsanforderungen zurückgegeben werden. Navigieren Sie zu Operations > RADIUS > Live Logs on ISE, und überprüfen Sie die Details:

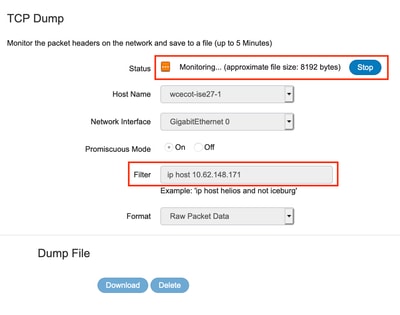

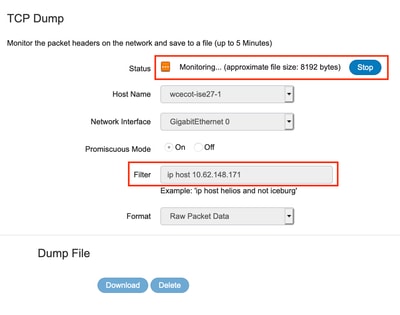

- Wenn diese Anforderungen nicht angezeigt werden, führen Sie eine Paketerfassung auf der ISE durch. Navigieren Sie zu Operations > Troubleshoot > Diagnostic Tools > TCP Dump, geben Sie die IP im Filterfeld der sauberen Schnittstelle der TG ein, klicken Sie auf Start, und versuchen Sie, sich auf der Secure Malware Analytics Appliance anzumelden:

Sie müssen sehen, dass die Anzahl der Bytes erhöht. Öffnen Sie die pcap-Datei in Wireshark, um weitere Informationen zu erhalten.

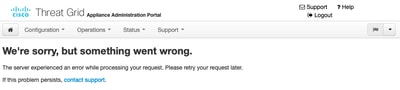

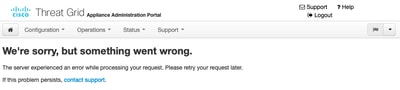

- Wenn Sie die Fehlermeldung "Es tut uns leid, aber es ist etwas schief gegangen" sehen, nachdem Sie auf Speichern in Secure Malware Analytics Appliance geklickt haben und die Seite so aussieht:

Das bedeutet, dass Sie höchstwahrscheinlich den RSA-Schlüssel für das Client-Zertifikat verwendet haben. Sie müssen den ECC-Schlüssel mit den in Schritt 7 angegebenen Parametern verwenden.

Feedback

Feedback