EzVPN im NEM-Modus mit Split-Tunneling auf dem IOS-Router - Konfigurationsbeispiel

Inhalt

Einleitung

In dieser Konfiguration wird die neue Funktion der Cisco IOS® Software, Version 12.3(11)T beschrieben, mit der Sie einen Router als EzVPN-Client und -Server auf derselben Schnittstelle konfigurieren können. Der Datenverkehr kann von einem VPN-Client zum EzVPN-Server und dann zurück zu einem anderen Remote-EzVPN-Server geleitet werden.

Weitere Informationen zu dem Szenario, in dem zwischen zwei Routern in einer Hub-Spoke-Umgebung eine LAN-to-LAN-Konfiguration besteht, wobei Cisco VPN-Clients ebenfalls mit dem Hub verbunden sind und Extended Authentication (XAUTH) verwendet wird, finden Sie unter Konfigurieren eines dynamischen LAN-to-LAN-Peers für IPsec-Router und VPN-Clients.

Eine Beispielkonfiguration für ein EzVPN zwischen einem Cisco 871-Router und einem Cisco 7200VXR-Router mit NEM-Modus finden Sie unter Konfigurationsbeispiel für einen Easy VPN-Server vom Typ 7200 bis 871 Easy VPN Remote.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco IOS Software Release 12.3(11)T auf dem EzVPN-Client und -Server-Router

-

Cisco IOS Software Release 12.3(6) auf dem Remote-EzVPN-Server-Router (dies kann eine beliebige Verschlüsselungsversion sein, die die EzVPN-Serverfunktion unterstützt).

-

Cisco VPN-Client Version 4.x

Hinweis: Dieses Dokument wurde mit einem Cisco 3640 Router mit Cisco IOS Software, Version 12.4(8), neu zertifiziert.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

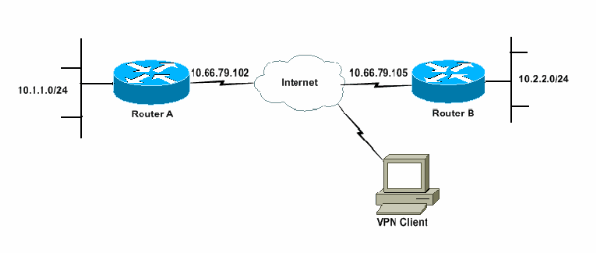

Netzwerkdiagramm

In diesem Netzwerkdiagramm ist RouterA sowohl als EzVPN-Client als auch als -Server konfiguriert. Dadurch kann er Verbindungen von VPN-Clients akzeptieren und bei der Verbindung mit RouterB als EzVPN-Client fungieren. Datenverkehr vom VPN-Client kann an die Netzwerke hinter Router A und Router B weitergeleitet werden.

Konfigurationen

RouterA muss mit IPsec-Profilen für die VPN-Client-Verbindungen konfiguriert werden. Die Verwendung einer EzVPN-Standardserverkonfiguration auf diesem Router zusammen mit der EzVPN-Clientkonfiguration funktioniert nicht. Der Router schlägt in Phase 1 der Aushandlung fehl.

In dieser Beispielkonfiguration sendet RouterB eine Split-Tunnel-Liste mit der Adresse 10.0.0.0/8 an RouterA. Bei dieser Konfiguration darf der VPN-Client-Pool kein Objekt im Supernet 10.x.x.x sein. RouterA erstellt eine SA an RouterB für den Datenverkehr von 10.1.1.0/24 zu 10.0.0.0/8. Nehmen wir beispielsweise an, Sie haben eine Verbindung mit einem VPN-Client und beziehen eine IP-Adresse aus einem lokalen Pool von 10.3.3.1. RouterA erstellt erfolgreich eine weitere SA für den Datenverkehr von 10.1.1.0/24 zu 10.3.3.1/32. Wenn jedoch Pakete vom VPN-Client beantwortet und dann auf RouterA geklickt werden, sendet RouterA diese über den Tunnel an RouterB. Der Grund hierfür ist, dass die SA von 10.1.1.0/24 mit 10.0.0.0/8 übereinstimmt und nicht mit der spezifischeren Übereinstimmung von 10.3.3.1/32.

Sie müssen außerdem Split-Tunneling auf RouterB konfigurieren. Andernfalls funktioniert der Datenverkehr des VPN-Clients nicht. Wenn kein Split-Tunneling definiert ist (in diesem Beispiel ACL 150 auf RouterB), erstellt RouterA eine Sicherheitszuordnung für den Datenverkehr von 10.1.1.0/24 bis 0.0.0.0/0 (den gesamten Datenverkehr). Wenn ein VPN-Client eine Verbindung herstellt und eine beliebige IP-Adresse aus einem Pool empfängt, wird der an ihn zurückgeleitete Datenverkehr immer über den Tunnel an Router B gesendet. Das liegt daran, dass es zuerst abgeglichen wird. Da diese SA "den gesamten Datenverkehr" definiert, spielt es keine Rolle, was Ihr VPN-Client-Adresspool ist, der Datenverkehr gelangt nie wieder dorthin zurück.

Zusammenfassend muss Split-Tunneling verwendet werden, und der VPN-Adresspool muss ein anderes Supernet als jedes Netzwerk in der Split-Tunnel-Liste sein.

In diesem Dokument werden folgende Konfigurationen verwendet:

| RouterA |

|---|

version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname RouterA ! boot-start-marker boot-end-marker ! logging buffered 4096 debugging enable password cisco ! username glenn password 0 cisco123 no network-clock-participate slot 1 no network-clock-participate wic 0 aaa new-model ! ! aaa authentication login userlist local aaa authorization network groupauthor local aaa session-id common ip subnet-zero ip cef ! ip dhcp-server 172.17.81.127 ! ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 ! crypto isakmp keepalive 20 10 ! !--- Group definition for the EzVPN server feature. !--- VPN Clients that connect in need to be defined with this !--- group name/password and are allocated these attributes. crypto isakmp client configuration group VPNCLIENTGROUP key mnbvcxz domain nuplex.com.au pool vpn1 acl 150 ! ! !--- IPsec profile for VPN Clients. crypto isakmp profile VPNclient description VPN clients profile match identity group VPNCLIENTGROUP client authentication list userlist isakmp authorization list groupauthor client configuration address respond ! ! crypto ipsec transform-set 3des esp-3des esp-sha-hmac ! ! !--- Configuration for EzVPN Client configuration. These parameters !--- are configured on RouterB. ACL 120 is the new "multiple-subnet" !--- feature of EzVPN. This allows the router to build an additional !--- SA for traffic that matches the line in ACL 120 so that traffic !--- from VPN Clients are routed over the EzVPN Client tunnel !--- to RouterB. Without this, VPN Clients are only able to !--- connect to subnets behind RouterA, and not RouterB. crypto ipsec client ezvpn china connect auto group china key mnbvcxz mode network-extension peer 10.66.79.105 acl 120 ! ! crypto dynamic-map SDM_CMAP_1 99 set transform-set 3des set isakmp-profile VPNclient reverse-route ! ! crypto map SDM_CMAP_1 99 ipsec-isakmp dynamic SDM_CMAP_1 ! ! ! interface FastEthernet0/0 description Outside interface ip address 10.66.79.102 255.255.255.224 ip nat outside ip virtual-reassembly duplex auto speed auto crypto map SDM_CMAP_1 crypto ipsec client ezvpn china ! ! interface FastEthernet1/0 description Inside interface ip address 10.1.1.1 255.255.255.0 ip nat inside ip virtual-reassembly duplex auto speed auto crypto ipsec client ezvpn china inside ! ! !--- IP pool of addresses. Note that this pool must be !--- a different supernet to any of the split tunnel !--- networks sent down from RouterB. ip local pool vpn1 192.168.1.1 192.168.1.254 ip classless ip route 0.0.0.0 0.0.0.0 10.66.79.97 ! no ip http server no ip http secure-server ip nat inside source list 100 interface FastEthernet0/0 overload ! access-list 100 deny ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255 access-list 100 permit ip 10.1.1.0 0.0.0.255 any !--- Access-list that defines additional SAs for this !--- router to create to the head-end EzVPN server (RouterB). !--- Without this, RouterA only builds an SA for traffic !--- from 10.1.1.0 to 10.2.2.0. VPN Clients !--- that connect (and get a 192.168.1.0 address) !--- are not able to get to 10.2.2.0. access-list 120 permit ip 192.168.1.0 0.0.0.255 10.0.0.0 0.255.255.255 !--- Split tunnel access-list for VPN Clients. access-list 150 permit ip 10.1.1.0 0.0.0.255 any access-list 150 permit ip 10.2.2.0 0.0.0.255 any dialer-list 1 protocol ip permit ! ! control-plane ! ! ! ! line con 0 exec-timeout 0 0 login authentication nada line aux 0 modem InOut modem autoconfigure type usr_courier transport input all speed 38400 line vty 0 4 transport preferred all transport input all ! ! end |

| RouterB |

|---|

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname RouterB

!

boot-start-marker

boot-end-marker

!

logging buffered 4096 debugging

!

aaa new-model

!

!

!--- No XAuth is defined but can be if needed.

aaa authorization network groupauthor local

aaa session-id common

ip subnet-zero

ip cef

!

!

!

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

crypto isakmp keepalive 10

!

!

!--- Standard EzVPN server configuration, !--- matching parameters defined on RouterA.

crypto isakmp client configuration group china

key mnbvcxz

acl 150

!

!

crypto ipsec transform-set 3des esp-3des esp-sha-hmac

!

crypto dynamic-map dynmap 1

set transform-set 3des

reverse-route

!

!

!

crypto map mymap isakmp authorization list groupauthor

crypto map mymap client configuration address respond

crypto map mymap 10 ipsec-isakmp dynamic dynmap

!

!

!

!

interface Ethernet0/0

description Outside interface

ip address 10.66.79.105 255.255.255.224

half-duplex

crypto map mymap

!

!

interface Ethernet0/1

description Inside interface

ip address 10.2.2.1 255.255.255.0

half-duplex

!

no ip http server

no ip http secure-server

ip classless

ip route 0.0.0.0 0.0.0.0 10.66.79.97

!

!

access-list 150 permit ip 10.0.0.0 0.255.255.255 any

!

!

line con 0

exec-timeout 0 0

line aux 0

line vty 0 4

!

!

!

end |

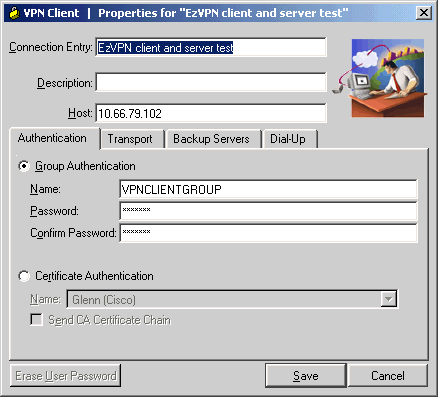

Konfiguration des VPN-Clients

Erstellen Sie einen neuen Verbindungseintrag, der auf die IP-Adresse von Router RouterA verweist. Der Gruppenname in diesem Beispiel ist "VPNCLIENTGROUP", und das Kennwort ist "mnbvcxz", wie aus der Routerkonfiguration hervorgeht.

Überprüfung und Fehlerbehebung

Diese Abschnitt enthält Informationen, mit denen Sie überprüfen können, ob Ihre Konfiguration ordnungsgemäß funktioniert. Weitere Informationen zur Überprüfung/Fehlerbehebung finden Sie unter IP Security Troubleshooting - Understanding and Using debug Commands. Wenn Probleme oder Fehler mit dem VPN-Client auftreten, finden Sie weitere Informationen im Fehlersuchtool für die Benutzeroberfläche des VPN-Clients.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Oct-2004 |

Erstveröffentlichung |

Feedback

Feedback