Web Reputation Score (WBRS) und Web Kategorization Engine - Häufig gestellte Fragen (FAQ)

Download-Optionen

-

ePub (546.3 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Web Reputation Score (WBRS) und Web Kategorization Engine - Häufig gestellte Fragen (FAQs)

In diesem Artikel werden die am häufigsten gestellten Fragen zur Webreputationsbewertung (WBRS) und zur Kategorisierungsfunktion der Cisco Web Security Appliance (WSA) beschrieben.

Was bedeutet "Webreputationsbewertung"?

Die Webreputationsfilter weisen einer URL eine webbasierte Reputationsbewertung (Web-Based Reputation Score, WBRS) zu, um die Wahrscheinlichkeit zu ermitteln, dass diese URL-basierte Malware enthält. Die Web Security Appliance nutzt Web-Reputationsbewertungen, um Malware-Angriffe zu identifizieren und zu stoppen, bevor sie auftreten. Sie können Webreputations-Filter mit Zugriffs-, Entschlüsselungs- und Cisco-Datensicherheitsrichtlinien verwenden.

Was bedeutet Web-Kategorisierung?

Die Internet-Websites sind Kategorien, die auf dem Verhalten und dem Zweck dieser Websites basieren, um es den Administratoren der Proxys zu erleichtern, haben wir jede Website-URL zu einer vordefinierten Kategorie hinzugefügt, in der sie zu Sicherheits- und Berichtszwecken identifiziert werden kann. Die Websites, die nicht zu einer der vordefinierten Kategorien gehören, werden als nicht kategorisierte Websites bezeichnet, die aufgrund der Erstellung neuer Websites und des Fehlens ausreichender Daten/Datenverkehr zur Bestimmung ihrer Kategorie verwendet werden können. nach Zeit.

Wie kann die Reputationsbewertung in den Zugriffsprotokollen ermittelt werden?

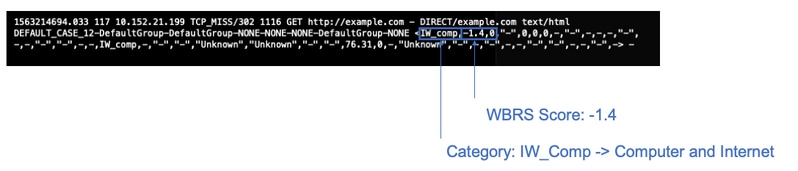

Jede Anfrage, die Sie über die Cisco Web Security Appliance (WSA) stellen, sollte eine Web-basierte Reputationsbewertung (WBRS) und eine URL-Kategorie enthalten. Diese können Sie über die Zugriffsprotokolle anzeigen. Ein Beispiel ist unten aufgeführt: Die Web-basierte Reputationsbewertung (WBRS) lautet (-1,4), und die URL-Kategorie lautet: Computer und Internet.

Textreferenz für den obigen Screenshot.

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- Zugriffsprotokolle können entweder über die Befehlszeilenschnittstelle (CLI) angezeigt oder über eine FTP-Verbindung (File Transfer Protocol) über die IP-Adresse der Verwaltungsschnittstelle heruntergeladen werden. (Stellen Sie sicher, dass FTP auf der Schnittstelle aktiviert ist.)

- Liste der Kategorien Abkürzung: https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

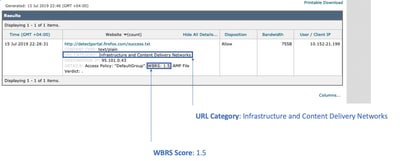

Wie finde ich die Reputationsbewertung in meinen Berichten?

- Navigieren Sie zu Cisco Web Security Appliance (WSA) GUI -> Reporting -> Web Tracking (Web-Tracking).

- Suchen Sie nach der Domain, die Sie suchen.

- Klicken Sie auf der Seite Ergebnisse auf den gewünschten Link, um weitere Details anzuzeigen.

Wo überprüfen Sie die Aktualisierungsprotokolle der webbasierten Reputationsbewertung (WBRS)?

Die Protokolle der Web-basierten Reputationsbewertung (WBRS) finden Sie unter updater_logs. Sie können diese Protokolle über die FTP-Anmeldung (File Transfer Protocol) an der Verwaltungsoberfläche oder über die Befehlszeilenschnittstelle (CLI) herunterladen.

So zeigen Sie Protokolle mit Terminal an:

- Öffnen Sie Terminal.

- Geben Sie den Befehl tail ein.

- Wählen Sie die Protokollnummer aus (diese hängt von der Version und der Anzahl der konfigurierten Protokolle ab).

- Die Protokolle werden angezeigt.

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

Wie überprüfen Sie, ob Sie eine Verbindung zu Aktualisierungsservern für die webbasierte Reputationsbewertung (WBRS) haben?

Um sicherzustellen, dass die neuen Updates für Ihre Cisco Web Security Appliance (WSA) verfügbar sind, stellen Sie sicher, dass die Verbindung zu den Cisco Update-Servern über die folgenden TCP-Ports (Transmission Control Protocol) 80 und 443 besteht:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

Hinweis: Wenn Sie über einen Upstream-Proxy verfügen, führen Sie die oben genannten Tests über Ihren Upstream-Proxy durch.

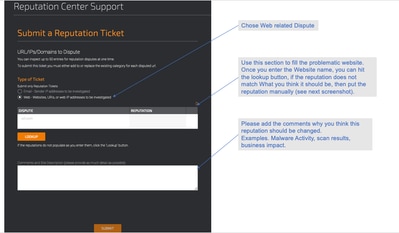

Wie können Sie einen Rechtsstreit für die Web-Kategorisierung einreichen?

Nachdem Sie überprüft haben, ob sowohl die Cisco Web Security Appliance (WSA) als auch Cisco TALOS die gleiche Reputationsbewertung aufweisen, Sie dies jedoch weiterhin für kein gültiges Ergebnis halten, müssen Sie das Problem beheben, indem Sie eine Anfechtung mit dem Cisco TALOS-Team einreichen.

Dies ist über den folgenden Link möglich: https://talosintelligence.com/reputation_center/support

Befolgen Sie zur Einsendung des Streitfalls bitte die nachstehenden Anweisungen.

Ergebnisse nach dem Treffer Lookup und die Möglichkeit, manuell ändern Sie das Ergebnis.

Hinweis: Cisco TALOS-Einsendungen können einige Zeit in Anspruch nehmen, bis sie in der Datenbank angezeigt werden. Wenn das Problem dringend ist, können Sie jederzeit eine WHITELIST oder BLOCKLIST erstellen. Als Abhilfe können Sie das Problem über das Cisco Backend beheben. Hierzu können Sie diesen Abschnitt (How To Whitelist oder BlackList URL) überprüfen.

Wie legen Sie Streitigkeiten für die Webreputations-Bewertung bei?

Nachdem Sie überprüft haben, ob sowohl die Cisco Web Security Appliance (WSA) als auch Cisco TALOS die gleiche Kategorisierung aufweisen, Sie dies jedoch weiterhin für kein gültiges Ergebnis halten, müssen Sie dies durch Einreichen einer Streitigkeit mit dem Cisco TALOS-Team beheben.

Rufen Sie die Seite zur Einreichung von Kategorisierungen auf der TALOS-Website auf: https://talosintelligence.com/reputation_center/support#categorization

Befolgen Sie zur Einsendung des Streitfalls bitte die nachstehenden Anweisungen.

Um die Kategorie zu aktualisieren, wählen Sie aus dem Dropdown-Menü aus, was Ihrer Meinung nach besser zur Website passt, und achten Sie darauf, die Richtlinien für Kommentare zu befolgen.

Es wurde ein Rechtsstreit eingereicht, aber die Punktzahl oder die Kategorie wird nicht auf Cisco Web Security Appliance (WSA) oder Cisco TALOS aktualisiert.

Falls Sie einen Fall bei Cisco TALOS eingereicht haben und die Reputation/Bewertung nicht innerhalb von 3-4 Tagen aktualisiert wurde, können Sie Ihre Aktualisierungseinstellungen überprüfen und sicherstellen, dass Sie den Server von Cisco Update erreichen können. Wenn alle diese Schritte in Ordnung waren, können Sie ein Ticket beim Cisco TAC eröffnen. Der Cisco Techniker unterstützt Sie bei der Kontaktaufnahme mit dem Cisco TALOS-Team.

Hinweis: Sie können die WHITELIST/BLOCKLIST-Problemumgehung anwenden, um die erforderliche Aktion durchzuführen, bis die Kategorie/Reputation vom Cisco TALOS-Team aktualisiert wird.

Cisco Web Security Appliance (WSA) mit anderen Ergebnissen als Cisco TALOS, wie kann ich das Problem beheben?

Die Datenbank auf der Cisco Web Security Appliance (WSA) kann aus mehreren Gründen veraltet sein, vor allem wegen der Kommunikation mit unseren Update-Servern. Führen Sie die folgenden Schritte aus, um sicherzustellen, dass Sie über die richtigen Update-Server und die richtige Verbindung verfügen.

1. Stellen Sie sicher, dass Sie über die Konnektivität für die Server des Cisco Updates an den Ports 80 und 443 verfügen:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. Wenn Sie über einen Upstreamproxy verfügen, stellen Sie sicher, dass der Upstreamproxy die oben genannten Tests über Ihren Upstreamproxy durchführt.

3. Wenn die Verbindung in Ordnung ist und Sie immer noch den Unterschied sehen, dann erzwingen Sie die Updates manuell: updatenow aus der CLI, oder aus GUI->Security services -> Malware Protection -> updatenow.

Warten Sie einige Minuten, und wenn das nicht funktioniert, überprüfen Sie bitte den nächsten Schritt.

4. An dieser Stelle müssen Sie die updater_logs: open terminal: CLI->tail-> (Wählen Sie die Anzahl der updater_logs-Protokolldateien.) überprüfen. Dadurch werden in den Update-Logs nur die neuen Zeilen angezeigt.

Protokollzeilen sollten mit der folgenden Zeile beginnen: "Received remote command to signal a manual update":

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. Prüfen Sie, ob "Kritische/Warnungen" Meldungen vorliegen, die Update-Protokolle sind sehr von Menschen lesbare Fehler und werden Ihnen höchstwahrscheinlich zeigen, wo das Problem liegt.

6. Falls Sie keine Antwort erhalten haben, können Sie ein Ticket beim Cisco Support mit den Ergebnissen der oben genannten Schritte eröffnen, und der Support steht Ihnen gerne zur Verfügung.

Wie werden die Web-Reputationsbewertungen berechnet?

Einige der Parameter, die bei der Zuordnung einer Punktzahl zu einer bestimmten Website berücksichtigt werden:

- URL-Kategorisierungsdaten

- Vorhandensein eines herunterladbaren Codes

- Vorhandensein langer, verdeckter Endbenutzer-Lizenzvereinbarungen (EULAs)

- Globales Volumen und Volumenänderungen

- Informationen zum Netzwerkbesitzer

- Verlauf einer URL

- Alter einer URL

- Präsenz in Blocklisten

- Präsenz in allen Zulassungslisten

- URL-Tippfehler gängiger Domänen

- Domänenregistrierungsinformationen

- IP-Adressinformationen

Welcher Punktebereich liegt für die einzelnen Reputationskategorien (gut, neutral, schlecht) vor?

Webreputations-Bereiche und zugehörige Aktionen:

Zugriffsrichtlinien:

| Punktzahl |

Aktion |

Beschreibung |

Beispiel |

| -10 bis -6.0 (Schlecht) |

Blockieren |

Ungültige Website. Die Anfrage wird blockiert, und keine weiteren Malware-Scans auftritt. |

|

| -5.9 bis 5.9 (Neutral) |

Scannen |

Unbestimmter Standort. Anforderung ist an die DVS-Engine übergeben für weitere Malware-Scans. Die Fehlermeldung Das DVS-Modul scannt die Anforderung. und Serverantwortinhalte. |

|

| 6.0 bis 10.0 (Gut) |

Zulassen |

Gute Seite. Anfrage ist zulässig. Keine Malware-Überprüfung erforderlich. |

|

Entschlüsselungsrichtlinien:

| Punktzahl |

Aktion |

Beschreibung |

| -10 bis -9.0 (Schlecht) |

Verwerfen |

Ungültige Website. Die Anforderung wird ohne Benachrichtigung des Endbenutzers verworfen. Nutzung Diese Einstellung sollte mit Vorsicht vorgenommen werden. |

| -8.9 bis 5.9 (Neutral) |

Entschlüsseln |

Unbestimmter Standort. Anforderung ist zulässig, aber die Verbindung wird entschlüsselt und Zugriffsrichtlinien werden auf den entschlüsselten Datenverkehr angewendet. |

| 6.0 bis 10.0 (Gut) |

Pass-Through |

Gute Seite. Die Anfrage wird ohne Überprüfung oder Entschlüsselung weitergeleitet. |

Cisco-Datensicherheitsrichtlinien:

| Punktzahl |

Aktion |

Beschreibung |

| -10 bis -6.0 (Schlecht) |

Blockieren |

Ungültige Website. Die Transaktion wird blockiert, und es findet kein weiterer Scanvorgang statt. |

| -5.9 bis 0.0 (Neutral) |

Überwachung |

Die Transaktion wird nicht aufgrund der Webreputation blockiert und führt Inhaltsprüfungen (Dateityp und -größe) durch. Hinweis Sites ohne Bewertung werden überwacht. |

Was bedeutet eine nicht kategorisierte Website?

Unkategorisierte URLs sind diejenigen, über die die Cisco-Datenbank nicht über genügend Informationen verfügt, um ihre Kategorie zu bestätigen. Dies sind normalerweise neu erstellte Websites.

Wie werden nicht kategorisierte URLs blockiert?

1. Gehen Sie zu der gewünschten Zugriffsrichtlinie: Websicherheits-Manager -> Zugriffsrichtlinien.

2. Blättern Sie nach unten zum Abschnitt Nicht kategorisierte URLs.

3. Wählen Sie eine der gewünschten Aktionen: Überwachen, Blockieren oder Warnen.

4. Senden und bestätigen Sie Änderungen.

Wie oft wird die Datenbank aktualisiert?

Die Aktualisierungs-Überprüfungshäufigkeit kann mithilfe des folgenden CLI-Befehls aktualisiert werden: updateconfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

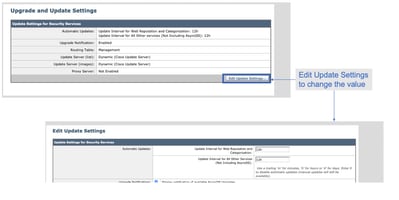

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

Hinweis: Der obige Wert zeigt an, wie häufig wir nach Updates suchen, nicht jedoch, wie häufig wir neue Updates für die Reputation und andere Services veröffentlichen. Die Updates können zu jedem Zeitpunkt verfügbar sein.

ODER von GUI: System Administration -> Upgrade- und Aktualisierungseinstellungen.

Wie wird eine URL auf eine Whitelist/Blacklist gesetzt?

Manchmal dauern die Updates für URLs von Cisco TALOS Zeit, entweder weil es nicht genug Informationen gibt. Oder es gibt keine Möglichkeit, die Reputation zu ändern, da die Website die Änderung des böswilligen Verhaltens immer noch nicht bewiesen hat. An dieser Stelle können Sie diese URL einer benutzerdefinierten URL-Kategorie hinzufügen, die Ihre Zugriffsrichtlinien zulässt/blockiert oder in Ihrer Entschlüsselungsrichtlinie weitergeleitet/gelöscht wird. Dadurch wird sichergestellt, dass die URL ohne Scanning- oder URL-Filterprüfung Cisco Web Security Appliance (WSA) oder Block.

Um eine Whitelist/Blacklist zu erstellen, gehen Sie wie folgt vor:

1. URL in benutzerdefinierter URL-Kategorie hinzufügen

Gehen Sie in der GUI zu Web Security Manager -> Custom and External URL Category.

2. Klicken Sie auf Kategorie hinzufügen:

3. Fügen Sie die Websites ähnlich den Screenshots unten:

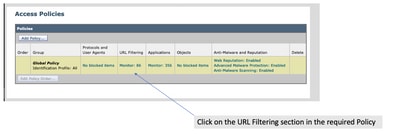

4. Gehen Sie zur URL-Filterung in der erforderlichen Zugriffsrichtlinie (Websicherheits-Manager -> Zugriffsrichtlinien -> URL-Filterung).

5. Wählen Sie die soeben erstellte WHITELIST oder BLACKLIST aus, und fügen Sie sie in die Richtlinie ein.

6. Fügen Sie die Richtlinienkategorie wie unten beschrieben in die URL-Filtereinstellungen für die Richtlinie ein.

7. Definieren Sie die Aktion, Block to Blocklist, Allow to Whitelist. und wenn Sie möchten, dass die URL durch die Scan-Engines gehen, behalten Sie die Aktion als Monitor.

8. Senden und bestätigen Sie Änderungen.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

05-Aug-2019 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Fuad AsouliCisco Technical Consulting Engineer

- Handy PutraCisco Technical Consulting Engineer

- Nik KaleCisco Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback