Disjunktes Layer 2 in UCS Manager konfigurieren

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration für separaten Layer 2 in der Unified Computing System Manager-Domäne (UCSM) beschrieben.

Voraussetzungen

- Mindestens eine verfügbare Verbindung auf jedem Fabric Interconnect und zwei verfügbare Verbindungen auf dem Upstream-Switch

- Die Verbindungen zwischen den Fabric Interconnects und dem Upstream-Switch müssen aktiv sein, sie müssen als Uplinks konfiguriert sein. Wenn dies nicht der Fall ist, konfigurieren Sie die Switches mithilfe von UCSM: Verwenden des LAN Uplinks Manager.

- Die zu verwendenden VLANs müssen bereits auf UCSM erstellt werden. Ist dies nicht der Fall, lesen Sie in diesem Leitfaden nach: Erstellen eines benannten VLAN mit dem LAN Uplinks Manager

- Die zu verwendenden VLANs müssen bereits auf dem Upstream-Switch erstellt werden.

- Die zu verwendenden VLANs können nicht auf anderen virtuellen Netzwerkschnittstellenkarten (vNIC) in den Serviceprofilen vorhanden sein.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Unified Computing System Manager-Domäne (UCSM)

- Grundlegendes Verständnis von separaten Layer-2-Netzwerken

- Netzwerkkonfiguration.

- VNIC-Konfiguration.

Verwendete Komponenten

- UCS Manager

- Firmware-Version 4.2(3e).

- Fabric Interconnect 6454

- Cisco B200 M5

-

Nexus 5672UP 16G-FC-Chassis.

- Catalyst WS-C3650-12X48UR-E

Hintergrundinformationen

Disjunkte Schicht 2 (DL2)

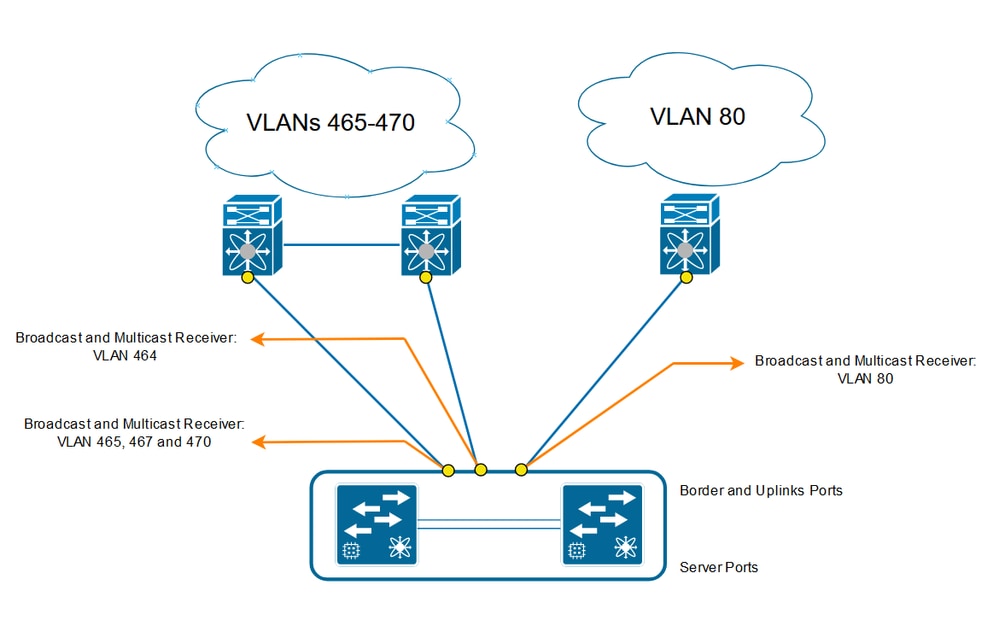

Separate Layer-2-Netzwerke sind erforderlich, wenn Sie zwei oder mehr Ethernet-Clouds haben, die keine Verbindung herstellen, aber auf die von Servern oder virtuellen Systemen zugegriffen werden muss, die sich in derselben Cisco UCS-Domäne befinden.

In einer Multi-Tenant-Umgebung sind sie auch dann erforderlich, wenn sich Server oder virtuelle Systeme für mehr als einen Client in derselben Cisco UCS-Domäne befinden und für beide Clients auf die L2-Netzwerke zugreifen müssen.

Netzwerkdiagramm

Konfigurieren

Melden Sie sich als Administrator bei der Benutzeroberfläche von Cisco UCS Manager an.

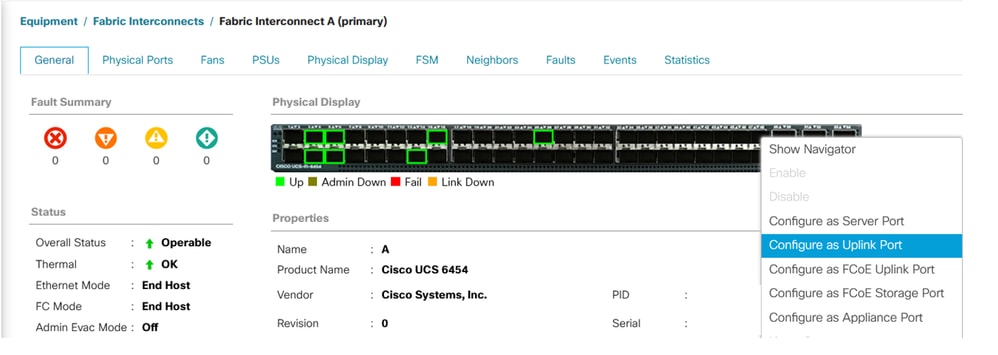

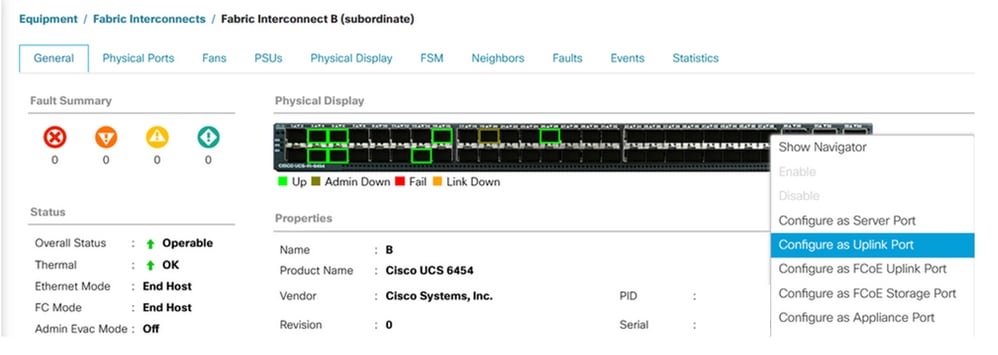

Erstellen Sie die Uplinks in den Fabric Interconnects.

Schritt 1: Navigieren Sie zur Registerkarte Equipment (Geräte) > Fabric Interconnects > Fabric Interconnect A oder B.

Schritt 2: Klicken Sie mit der rechten Maustaste auf den gewünschten Port, und wählen Sie Configure as an Uplink Port (Als Uplink-Port konfigurieren). Dieser Uplink-Port wird für die Verbindung mit dem separaten Netzwerk (in diesem Beispiel VLAN 80) verwendet.

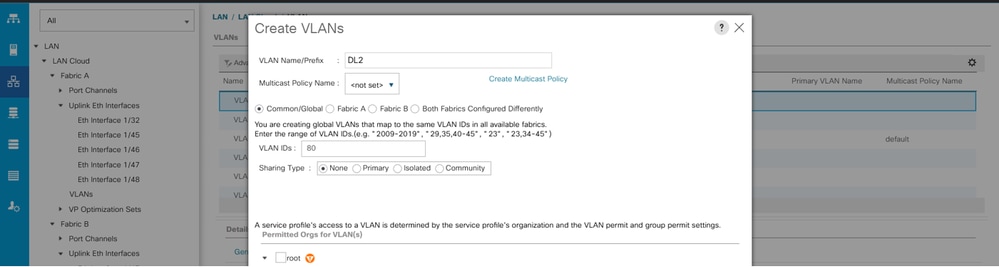

VLANs zuweisen

Für die Wiederherstellung wurde VLAN 80 erstellt.

Schritt 1: Um das VLAN 80 hinzuzufügen, navigieren Sie zur Registerkarte LAN > LAN Cloud > VLANs, klicken Sie auf Hinzufügen, und füllen Sie die Felder aus.

vNIC-Vorlage erstellen

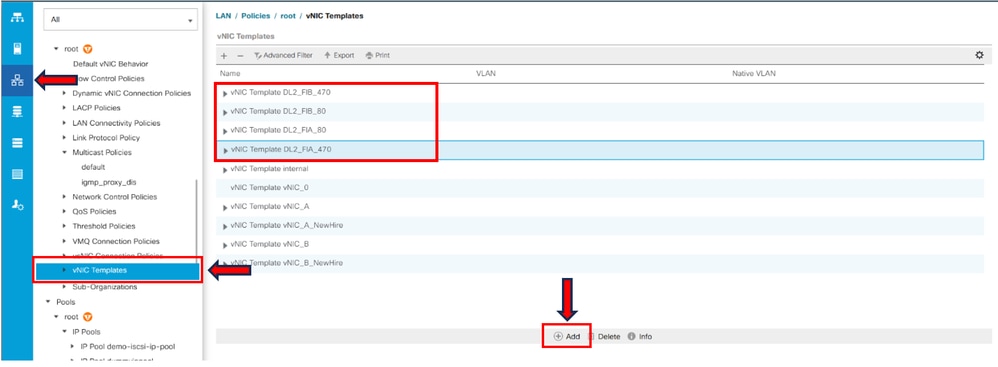

Schritt 1: Navigieren Sie zur Registerkarte LAN > Policies > root > vNIC Template, und klicken Sie auf Add.

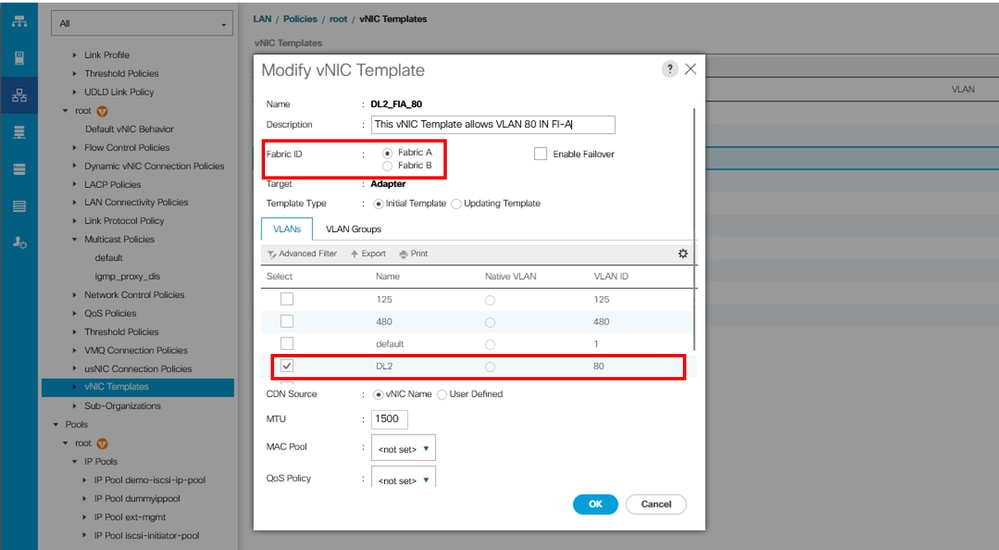

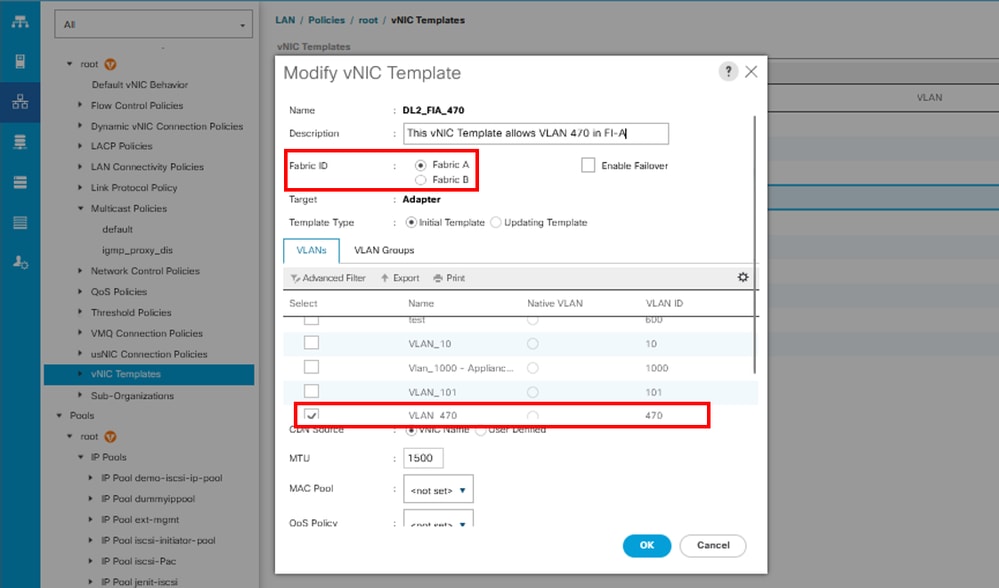

Wählen Sie die vNIC-Vorlage. Konfigurieren Sie den Namen, und wählen Sie die entsprechende Fabric-ID aus.

Als Best Practice wird eine redundante vNIC-Konfiguration empfohlen.

Wählen Sie die VLANs aus, die entsprechend konfiguriert werden sollen. In diesem Beispiel lautet das Basis-VLAN VLAN 470, und das separate VLAN ist VLAN 80.

Wiederholen Sie die gleichen Schritte für Fabric B.

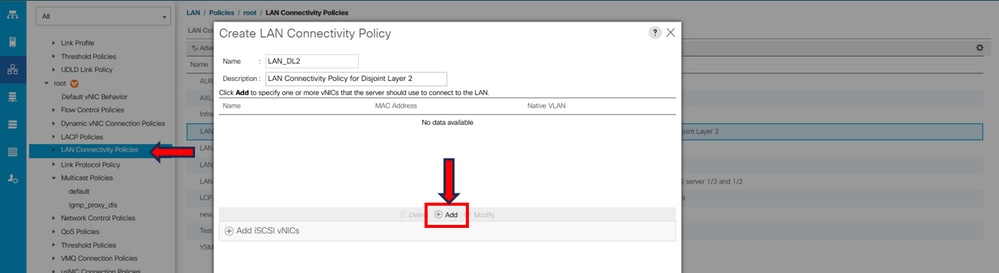

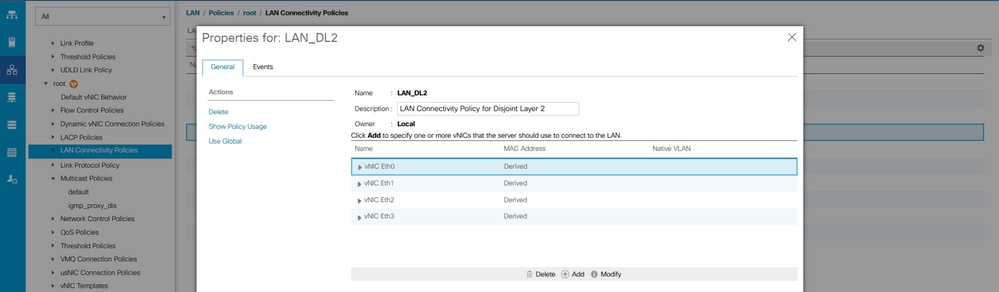

Schritt 2: Navigieren Sie zur Registerkarte LAN > Policies > root > LAN Connectivity Policies, und erstellen Sie die neue Richtlinie, klicken Sie auf Add, und erstellen Sie die vNICs.

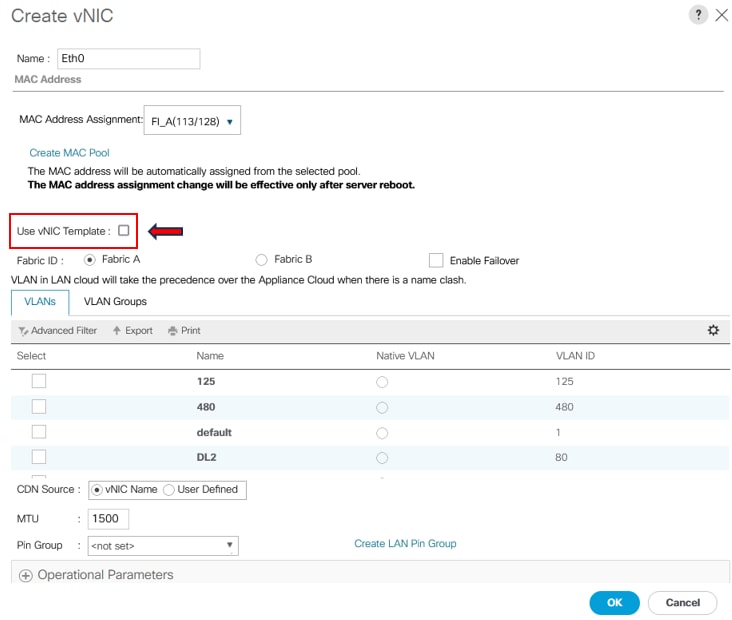

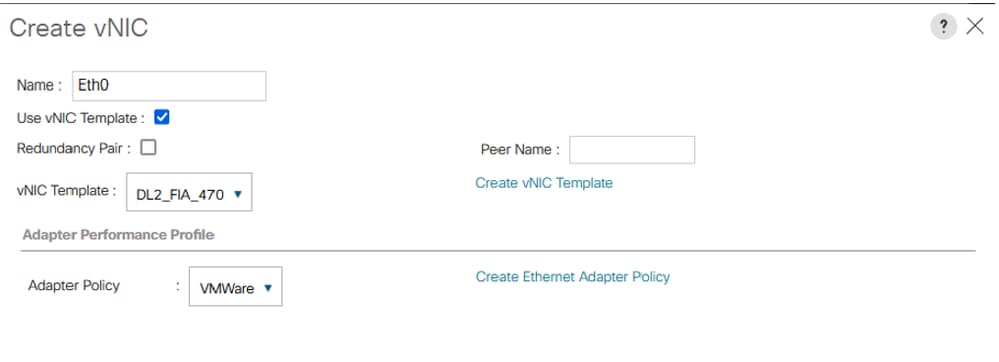

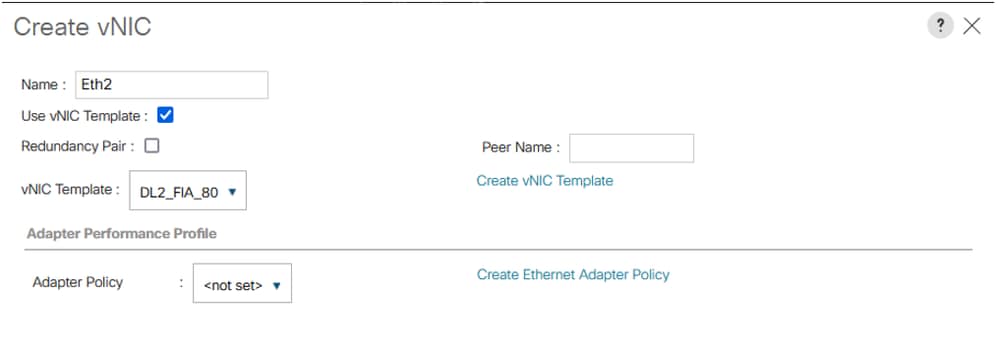

Schreiben Sie den Namen für die vNIC, wählen Sie den MAC-Pool aus, und aktivieren Sie das Kontrollkästchen vNIC-Vorlage verwenden.

Schritt 3: Verwenden Sie die zuvor konfigurierte vNIC-Vorlage, wählen Sie die gewünschte Adapterrichtlinie aus, und klicken Sie auf OK. Wiederholen Sie den gleichen Vorgang für Fabric Interconnect B.

Schritt 4: Kehren Sie zum Serviceprofil zurück, und wählen Sie die LAN-Verbindungsrichtlinie aus.

Server neu starten

Schritt 1: Starten Sie den Server neu, um die zuvor konfigurierten Änderungen zu übernehmen.

Hinweis: Vergewissern Sie sich, dass sich der Knoten in vCenter im Wartungsmodus befindet.

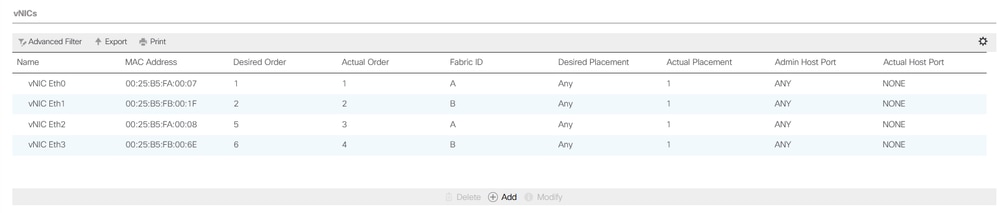

Schritt 2: Überprüfen Sie nach Abschluss des Hochfahrens des Servers, ob die vNIC vorhanden ist. Navigieren Sie zu Server > Serviceprofile > Root > Name Ihres Serviceprofils > Registerkarte Netzwerk.

VLAN-Gruppe erstellen

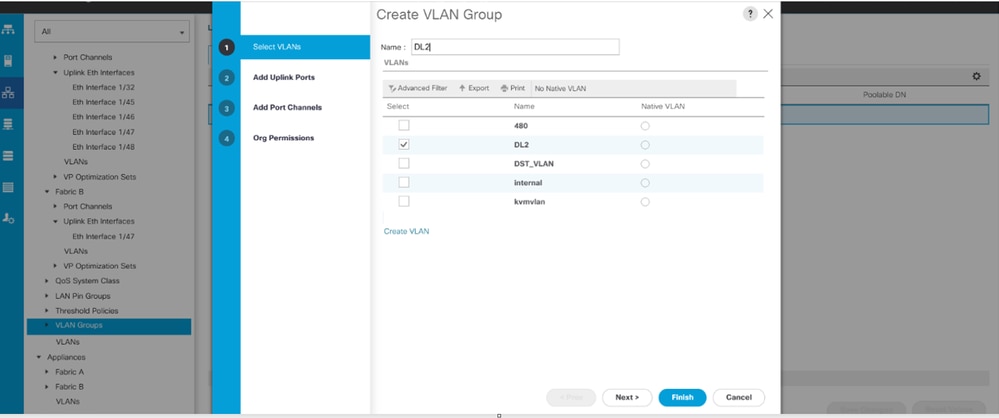

Schritt 1: Navigieren Sie zu LAN > LAN Cloud > VLAN Groups > Create VLAN Groups.

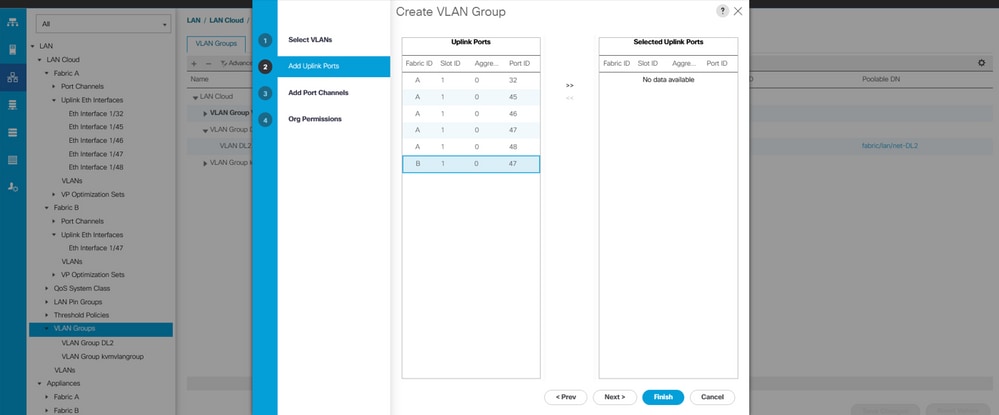

Schritt 2: Wählen Sie den Namen für die VLAN-Gruppe aus, und wählen Sie das erforderliche VLAN aus. Fügen Sie abschließend in Schritt 2 einzelne Uplinks hinzu.

Schritt 3: Wenn Sie Port-Channels hinzufügen möchten, fahren Sie optional mit Schritt 3 in den Schritten für die VLAN-Gruppe fort.

ESXi-Konfiguration

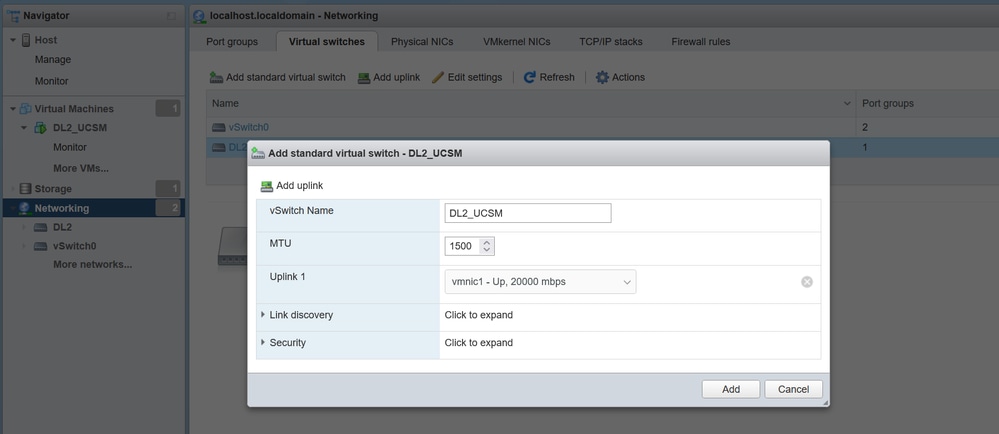

Schritt 1: Melden Sie sich beim ESXi-Host an, navigieren Sie zur Registerkarte Networking > Virtual Switches, und klicken Sie auf Add standard virtual Switch, nennen Sie den virtuellen Switch, und wählen Sie den Uplink aus.

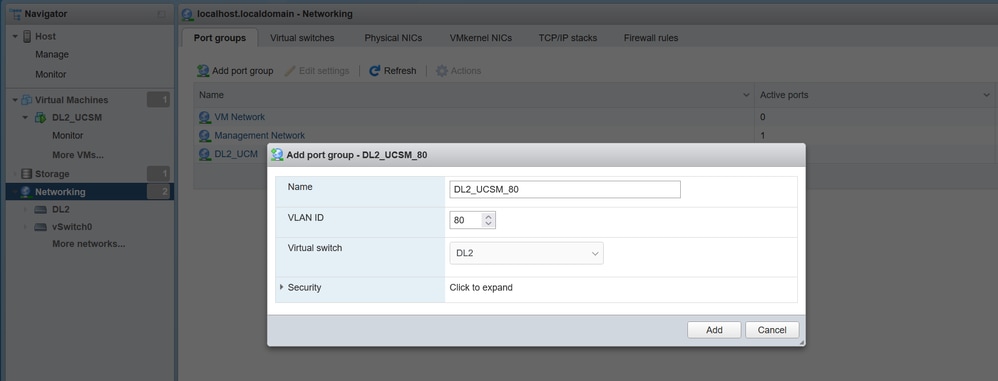

Schritt 2: Navigieren Sie zu Networking > Port Group > Add Port Group. Geben Sie der Portgruppe einen Namen, wählen Sie das gewünschte VLAN aus, und verwenden Sie den zuvor konfigurierten virtuellen Switch.

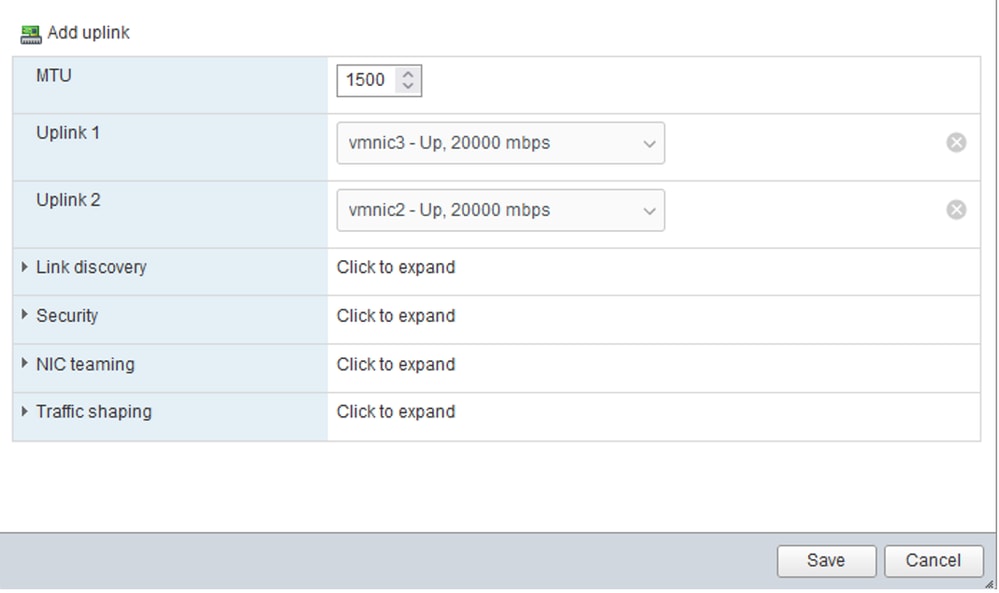

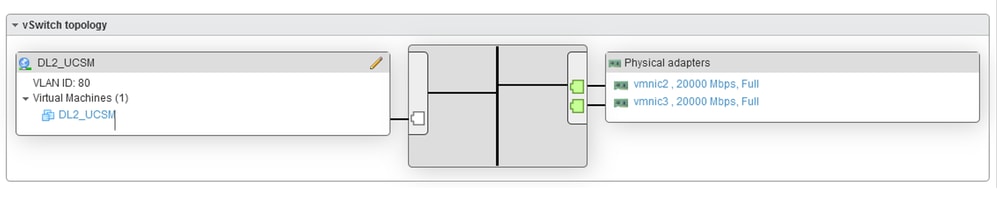

Schritt 3: Navigieren Sie zu Networking, wählen Sie den zuvor konfigurierten vSwitch aus, und klicken Sie auf "Uplink hinzufügen". Um Redundanz zu gewährleisten, fügen Sie einen neuen Uplink hinzu, der das für den separaten Layer 2 verwendete VLAN enthält.

In diesem Fall war VLAN 80 in VNIC Eth2 (Fabric Interconnect A) und VNIC Eth3 (Fabric Interconnect B) zulässig.

Verifizieren in UCSM

Überprüfen des VLAN in der CLI

Öffnen Sie eine SSH-Sitzung mit den Fabric Interconnects, und führen Sie den Befehl aus.

FI-A(nx-os)# show vlan briefMit diesem Befehl werden die Informationen für die erstellten VLANs angezeigt, und Sie können das für den separaten Layer 2 erstellte VLAN bestätigen.

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Po1, Eth1/5, Eth1/6, Eth1/8

Eth1/9, Eth1/10, Eth1/11

Eth1/12, Eth1/13, Eth1/16

Eth1/17, Eth1/18, Eth1/19

Eth1/20, Eth1/21, Eth1/22

Eth1/23, Eth1/24, Eth1/26

Eth1/27, Eth1/28, Eth1/29

Eth1/30, Eth1/31, Eth1/32

Eth1/33, Eth1/34, Eth1/35

Eth1/36, Eth1/37, Eth1/38

Eth1/39, Eth1/40, Eth1/41

Eth1/42, Eth1/43, Eth1/44

Eth1/45, Eth1/46, Eth1/47

Eth1/48, Eth1/49, Eth1/50

Veth876, Veth877, Veth1084

Veth1119, Veth1120, Veth1122

Eth1/1/10, Eth1/1/12, Eth1/1/13

Eth1/1/15, Eth1/1/18, Eth1/1/20

Eth1/1/22, Eth1/1/24, Eth1/1/26

Eth1/1/28, Eth1/1/29, Eth1/1/30

Eth1/1/31, Eth1/1/32

80 VLAN0080 active Eth1/47

470 VLAN0470 active Po1, Eth1/5, Eth1/6, Eth1/32

Eth1/45, Eth1/46, Eth1/48

Veth1084, Veth1090, Veth1092

Veth1094, Veth1108, Veth1119

Veth1120, Veth1122, Veth1131

Veth1133 Überprüfen des VIF-Pfads (Virtual Interface)

Navigieren Sie zur SSH-Sitzung, und verwenden Sie den folgenden Befehl:

FI-A# show service-profile circuit

Server: 1/6 Fabric ID: A Path ID: 1 VIF vNIC Link State Oper State Prot State Prot Role Admin Pin Oper Pin Transport ---------- --------------- ----------- ---------- ------------- ----------- ---------- ---------- --------- 1131 Eth0 Up Active No Protection Unprotected 0/0/0 0/0/1 Ether 1133 Eth2 Up Active No Protection Unprotected 0/0/0 1/0/47 Ether 1135 fc0 Up Active No Protection Unprotected 0/0/0 1/0/3 Fc 9327 Up Active No Protection Unprotected 0/0/0 0/0/0 Ether Fabric ID: B Path ID: 1 VIF vNIC Link State Oper State Prot State Prot Role Admin Pin Oper Pin Transport ---------- --------------- ----------- ---------- ------------- ----------- ---------- ---------- --------- 1132 Eth1 Up Active No Protection Unprotected 0/0/0 0/0/2 Ether 1134 Eth3 Up Active No Protection Unprotected 0/0/0 1/0/47 Ether 1136 fc1 Up Active No Protection Unprotected 0/0/0 1/0/3 Fc 9328 Up Active No Protection Unprotected 0/0/0 0/0/0 Ether

Dieser Befehl zeigt die VIF-Pfade, die angeheftete Schnittstelle und die entsprechenden vNICs an.

In der erhaltenen Ausgabe ist zu erkennen, dass das entsprechende VIF VIF 1134 ist, das der vNIC Eth3 entspricht und an die Schnittstelle 1/0/47 in Fabric Interconnect B angeheftet ist.

Außerdem entspricht VIF 1133 der vNIC Eth2 und ist im Fabric Interconnect A mit 1/0/47 verbunden.

Überprüfen Sie die Schnittstellen für die Fixierung von Rändern.

Führen Sie den Befehl aus, um die Anheftung an die Uplink-Ports zu überprüfen.

UCS-AS-MXC-P25-02-A(nx-os)# show pinning border-interfaces

--------------------+---------+----------------------------------------

Border Interface Status SIFs

--------------------+---------+----------------------------------------

Po1 Active Veth1084 Veth1090 Veth1092 Veth1094

Veth1108 Veth1119 Veth1120 Veth1131

Eth1/32 Down

Eth1/45 Down

Eth1/46 Down

Eth1/47 Active sup-eth1 Veth1133

Eth1/48 Down

Eth1/51 Down

Eth1/52 Down

Eth1/53 Down

Eth1/54 Down

Überprüfen Sie den vorgesehenen Empfänger.

Führen Sie diesen Befehl aus, um den Port zu überprüfen, der den Multicast-Verkehr für das VLAN empfängt.

FI-A(nx-os)# show platform software enm internal info vlandb id

vlan_id 80 ------------- Designated receiver: Eth1/47 Membership: Eth1/47

Diese Ausgabe zeigt den richtigen Uplink an.

Überprüfen des Upstream-Switches

Öffnen Sie eine SSH-Sitzung mit dem Upstream-Switch, und führen Sie den Befehl aus.

NEXUS-01# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Po1, Po2, Po4, Po5, Po6, Po7

Po8, Po9, Po50, Po100, Eth1/1

Eth1/2, Eth1/3, Eth1/4, Eth1/5

Eth1/6, Eth1/8, Eth1/9, Eth1/10

Eth1/12, Eth1/13, Eth1/14

Eth1/15, Eth1/18, Eth1/19

Eth1/20, Eth1/21, Eth1/22

Eth1/23, Eth1/24, Eth2/1, Eth2/2

Eth2/3, Eth2/4, Eth2/5, Eth2/6

Eth2/7, Eth2/8, Eth2/10, Eth2/11

Eth2/12, Eth2/13, Eth2/14

Eth2/15, Eth2/16, Eth2/17

Eth2/18, Eth2/19, Eth2/20

Eth2/21, Eth2/22, Eth2/23

Eth3/1, Eth3/2, Eth3/3, Eth3/4

Eth3/5, Eth3/6

Eth2/18

80 DL2 active Po1, Po2, Po6, Po7, Po8, Po9

Po50, Po100, Eth1/1, Eth1/3

Eth1/4, Eth1/5, Eth1/6, Eth1/17

Eth1/19, Eth1/20, Eth1/21

Eth1/22, Eth1/23, Eth1/24

Eth2/1, Eth2/2, Eth2/3, Eth2/4

Eth2/5, Eth2/17, Eth2/18

470 VLAN_470 active Po1, Po2, Po3, Po4, Po5, Po6

Po7, Po8, Po9, Po50, Po100

Eth1/1, Eth1/3, Eth1/4, Eth1/5

Eth1/6, Eth1/7, Eth1/9, Eth1/10

Eth1/16, Eth1/19, Eth1/20

Eth1/21, Eth1/22, Eth1/23

Eth1/24, Eth2/1, Eth2/2, Eth2/3

Eth2/4, Eth2/5, Eth2/9, Eth2/17

Eth2/18, Eth2/24Diese Ausgabe zeigt den Port an, der VLAN 80 zugeordnet ist. In diesem Fall ist der gewünschte Port das Ethernet 1/17, das dem Uplink 1/47 zugeordnet ist.

Andererseits können Sie die MAC-Adresstabelle überprüfen, um zu überprüfen, was die virtuelle Maschine (VM) anzeigt.

NEXUS-01(config)# show mac address-table vlan 80

Legend:

* - primary entry, G - Gateway MAC, (R) - Routed MAC, O - Overlay MAC

age - seconds since last seen,+ - primary entry using vPC Peer-Link

VLAN MAC Address Type age Secure NTFY Ports/SWID.SSID.LID

---------+-----------------+--------+---------+------+----+------------------

* 80 000c.2937.2cc7 dynamic 150 F F Eth1/17

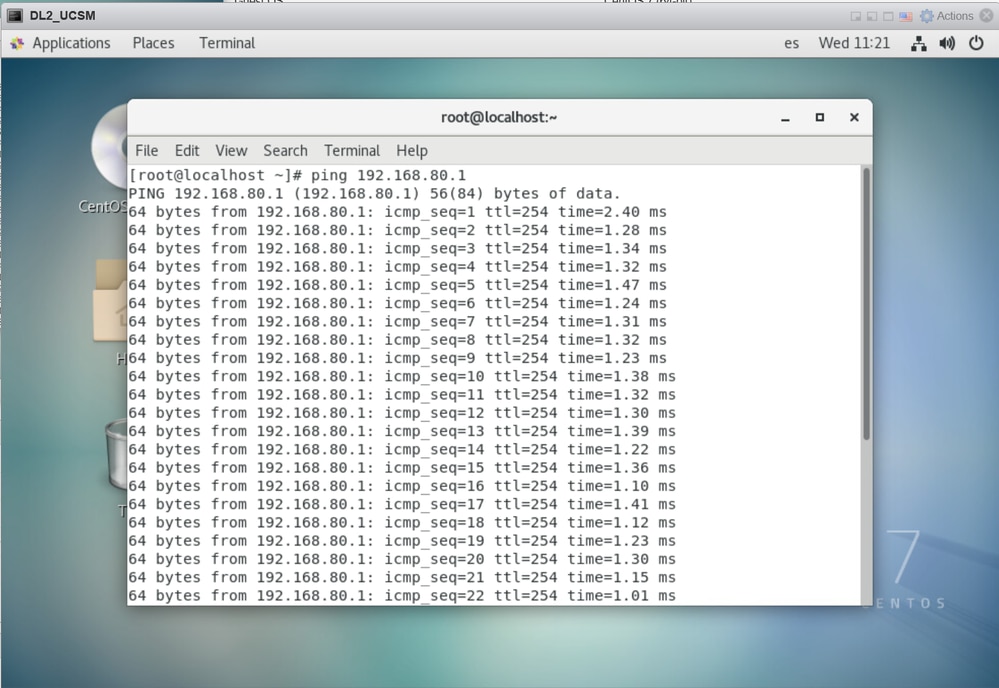

Überprüfen der Verbindung zwischen dem VLAN-Netzwerk im ESXi

Öffnen Sie das Terminal auf der virtuellen Maschine, und pingen Sie an das Standard-Gateway des VLAN-Netzwerks. Anschließend wird ein erfolgreicher Ping angezeigt.

Zugehörige Informationen

Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Jul-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Ivan SuarezTechnical Consulting Engineer

- Sergio MoraTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback