Einleitung

In diesem Dokument wird die Best Practice für die Konfiguration eines Drittanbieterzertifikats in der Cisco Unified Computing System Central Software (UCS Central) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, sich mit folgenden Themen vertraut zu machen:

- Cisco UCS Central

- Zertifizierungsstelle

- OpenSSL

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- UCS Central 2.0 (1q)

- Microsoft Active Directory-Zertifikatdienste

- Windows 11 Pro

- OpenSSL 3.1.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Laden Sie die Zertifikatskette von der Zertifizierungsstelle herunter.

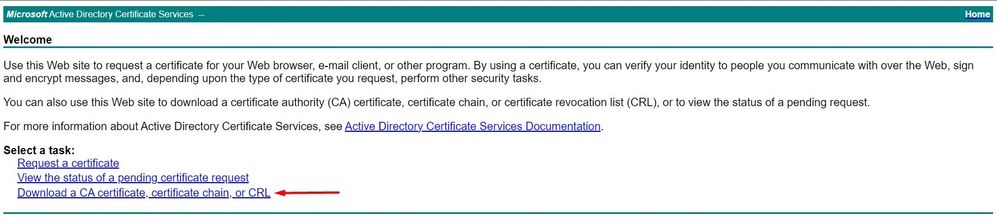

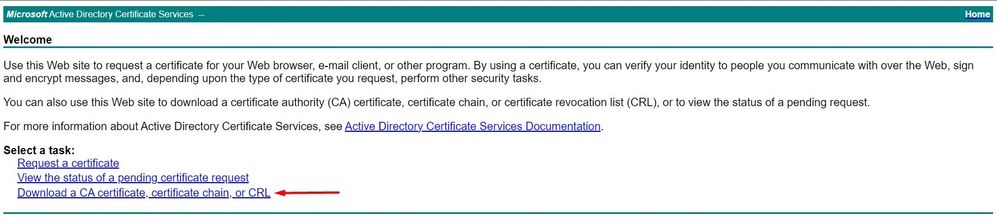

1. Laden Sie die Zertifikatskette von der Zertifizierungsstelle herunter.

Zertifikatskette von CA herunterladen

Zertifikatskette von CA herunterladen

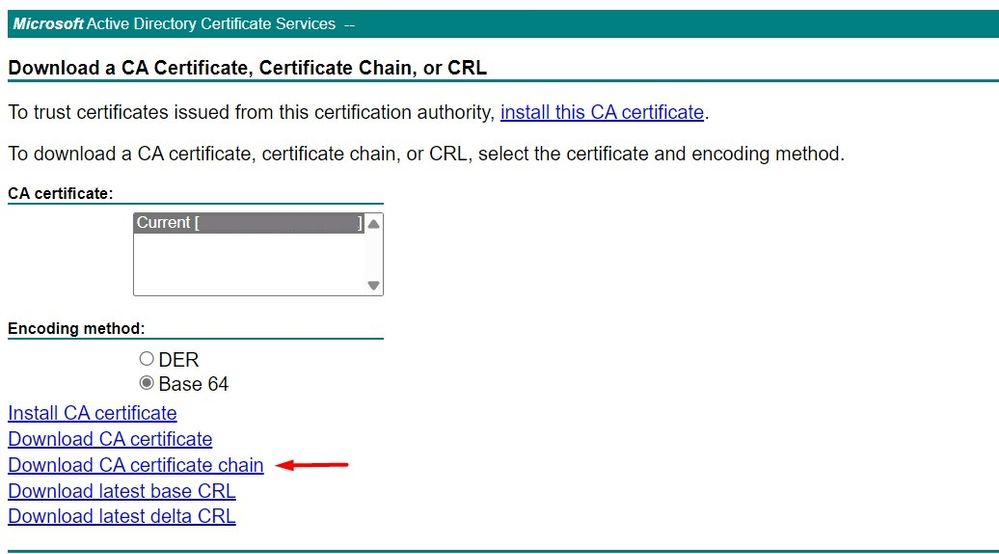

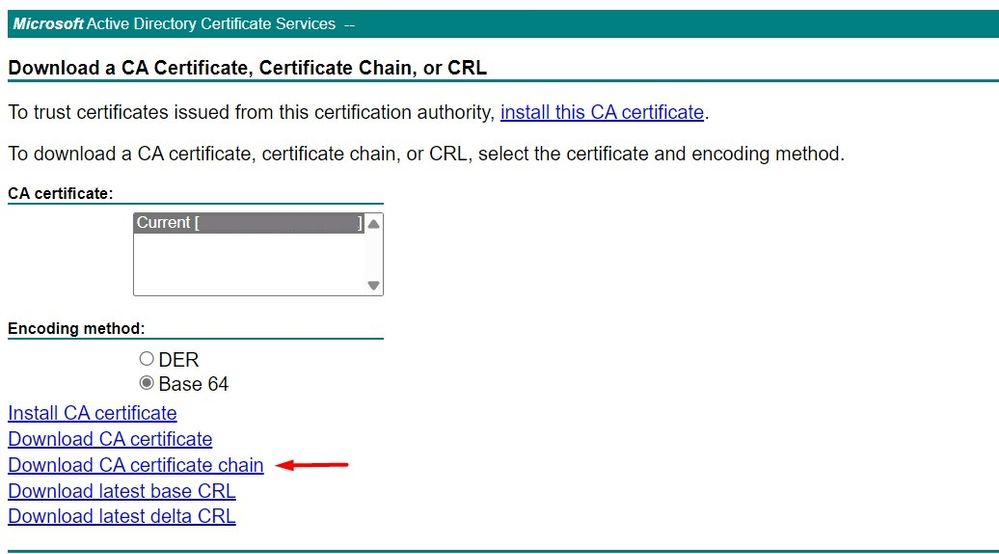

2. Setzen Sie die Kodierung auf Basis 64 und laden Sie die Zertifizierungsstellen-Zertifikatskette herunter.

Legen Sie die Kodierung auf Basis 64 fest, und laden Sie die Zertifizierungsstellen-Zertifikatskette herunter.

Legen Sie die Kodierung auf Basis 64 fest, und laden Sie die Zertifizierungsstellen-Zertifikatskette herunter.

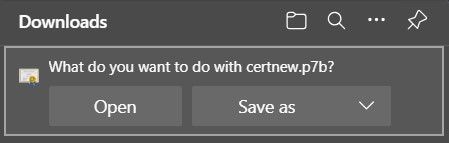

3. Beachten Sie, dass die Zertifikatskette der Zertifizierungsstelle im PB7-Format vorliegt.

Das Zertifikat ist im PB7-Format.

Das Zertifikat ist im PB7-Format.

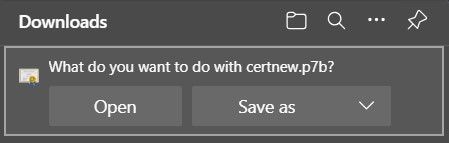

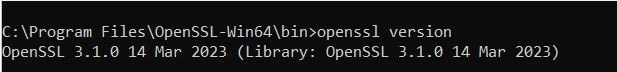

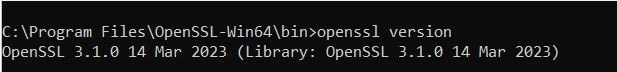

4. Das Zertifikat muss mit OpenSSL in das PEM-Format konvertiert werden. Um zu überprüfen, ob Open SSL in Windows installiert ist, verwenden Sie den Befehl openssl version.

Überprüfen Sie, ob OpenSSL installiert ist

Überprüfen Sie, ob OpenSSL installiert ist

Hinweis: Die OpenSSL-Installation wird in diesem Artikel nicht behandelt.

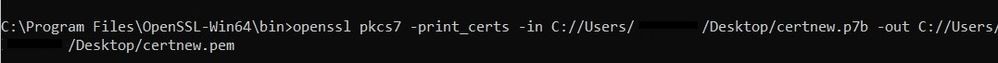

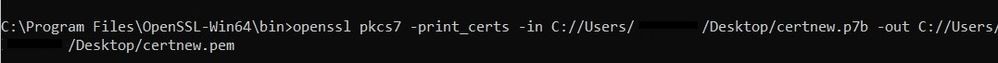

5.Wenn OpenSSL installiert ist, führen Sie den Befehl openssl pkcs7 -print_certs -in <cert_name>.p7b -out <cert_name>.pem aus, um die Konvertierung durchzuführen. Stellen Sie sicher, dass Sie den Pfad verwenden, unter dem das Zertifikat gespeichert ist.

P7B-Zertifikat in PEM-Format konvertieren

P7B-Zertifikat in PEM-Format konvertieren

Erstellen des vertrauenswürdigen Punkts

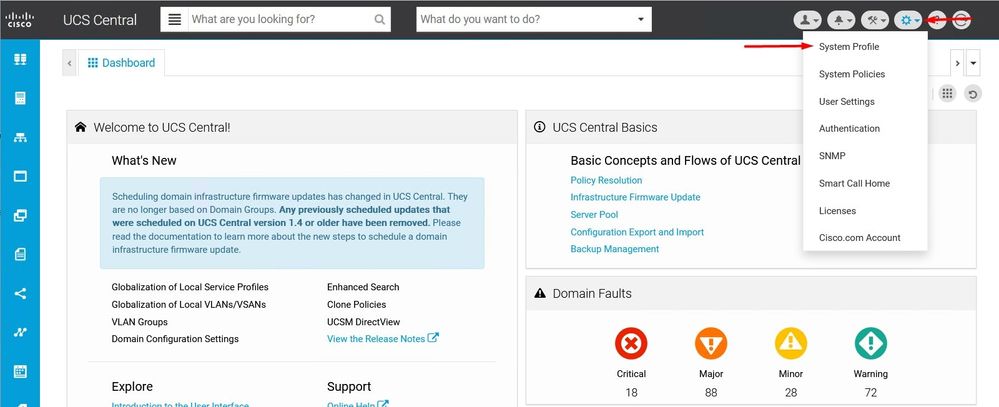

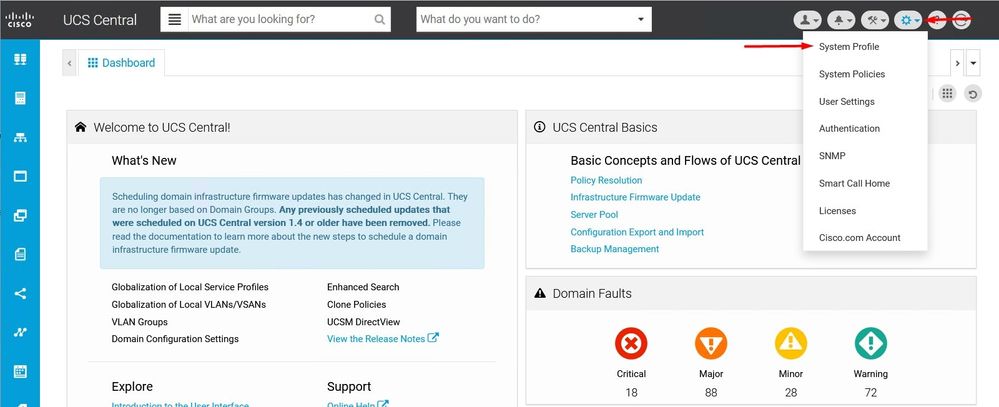

1. Klicken Sie auf das Symbol Systemkonfiguration > Systemprofil > Vertrauenswürdige Punkte.

UCS Central-

UCS Central- SystemprofilUCS Central Trusted Points

SystemprofilUCS Central Trusted Points

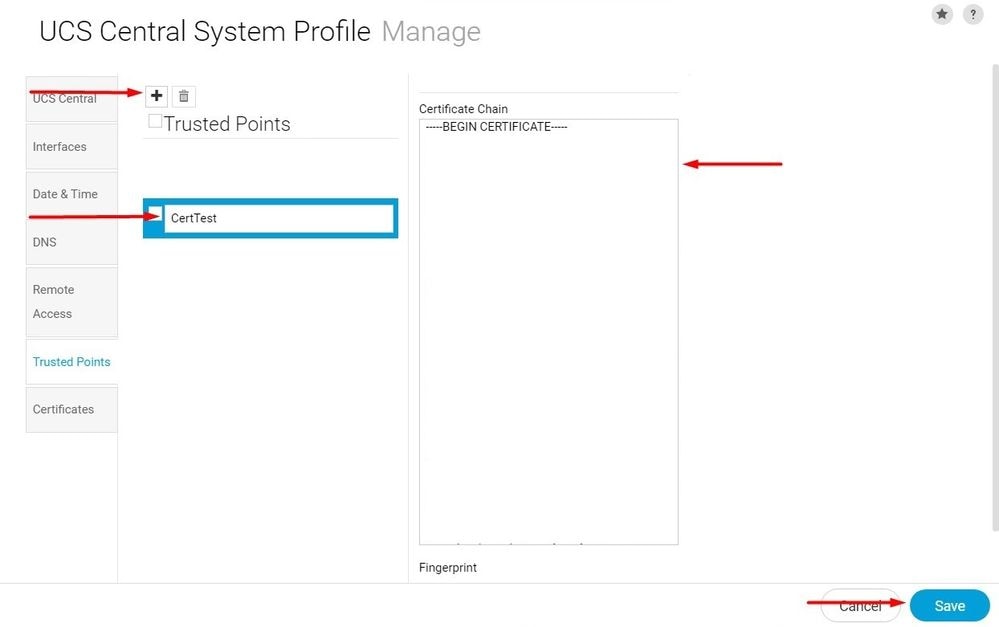

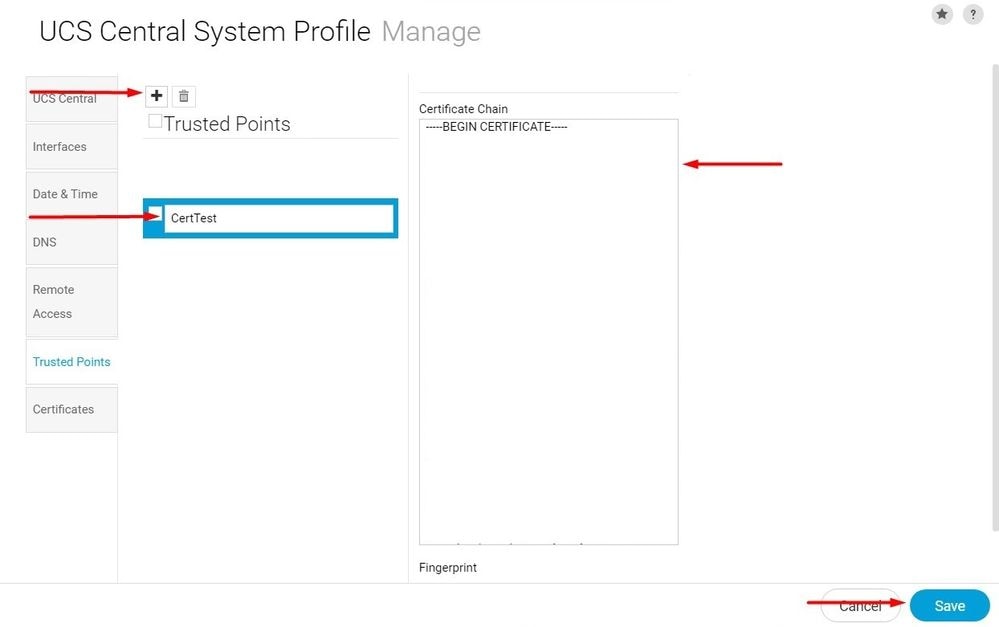

2. Klicken Sie auf das Symbol + (Plus), um einen neuen Vertrauenswürdigen Punkt hinzuzufügen. Schreiben Sie einen Namen, und fügen Sie den Inhalt des PEM-Zertifikats ein. Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

Zertifikatskette kopieren

Zertifikatskette kopieren

Erstellen von Keyring und CSR

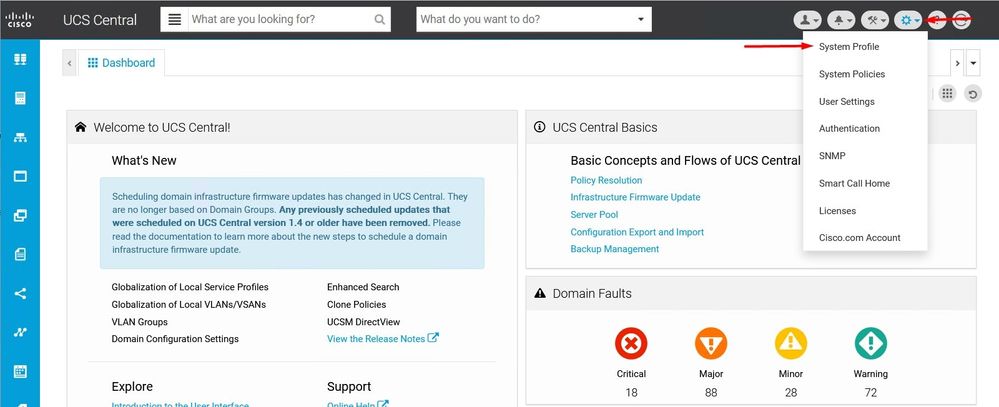

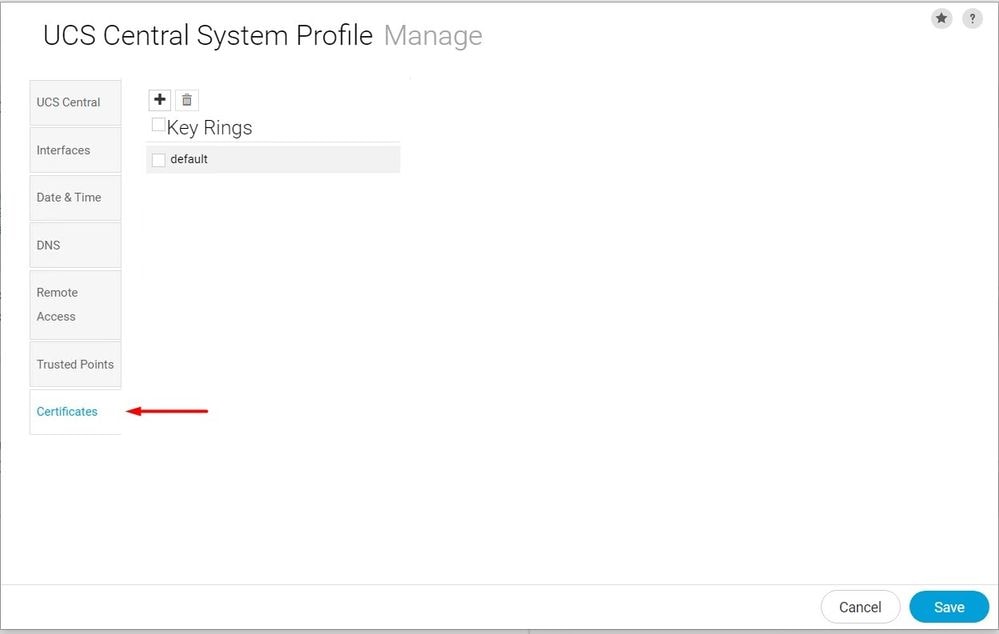

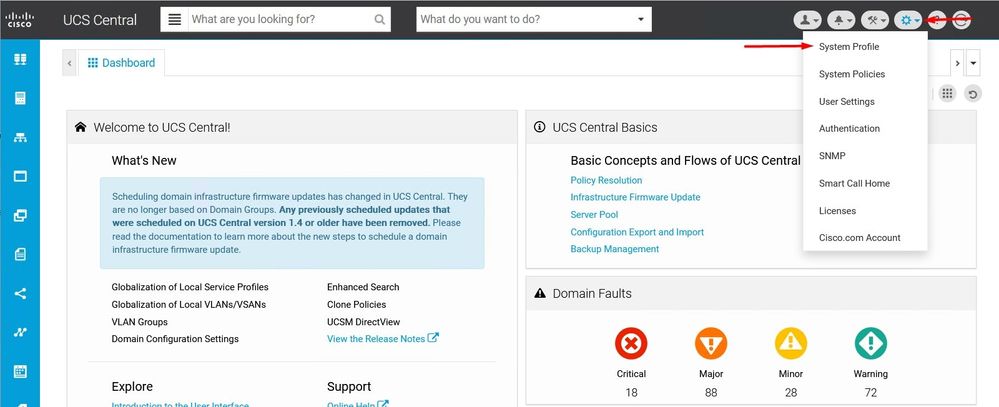

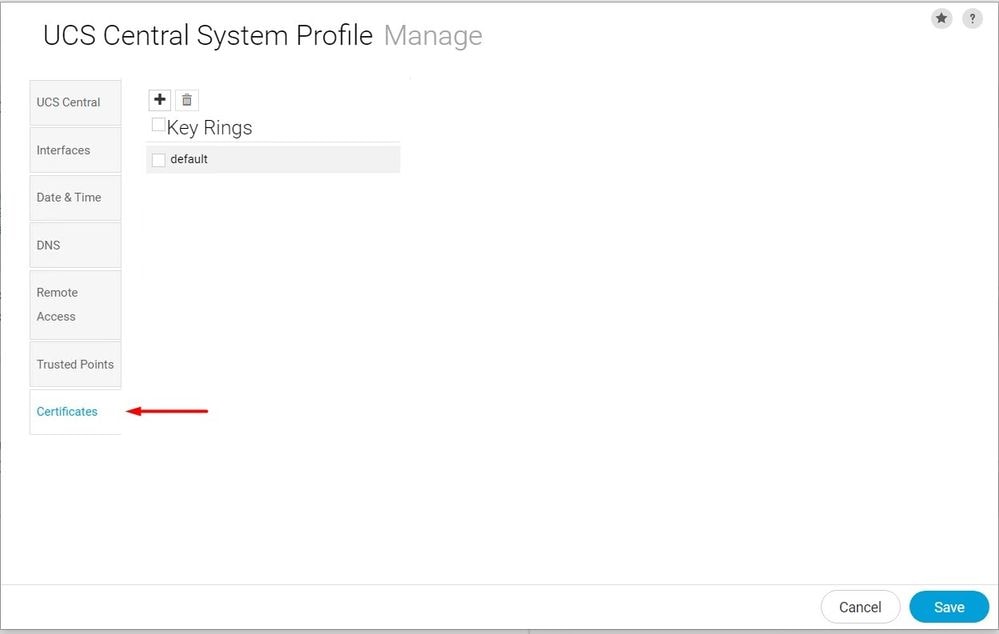

1. Klicken Sie auf das Symbol Systemkonfiguration > Systemprofil > Zertifikate.

UCS Central-

UCS Central- SystemprofilUCS Central-Zertifikate

SystemprofilUCS Central-Zertifikate

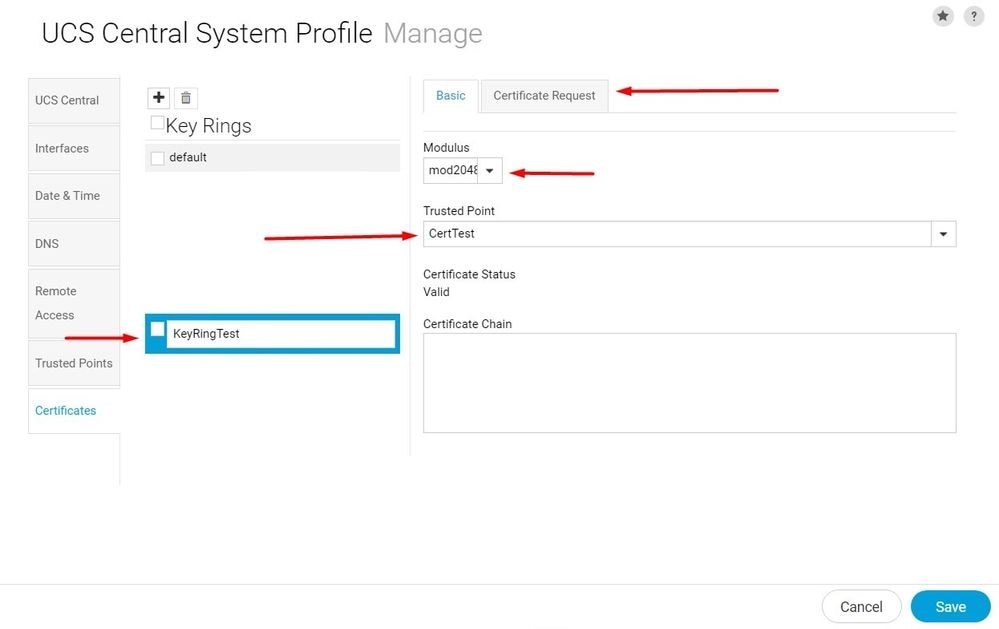

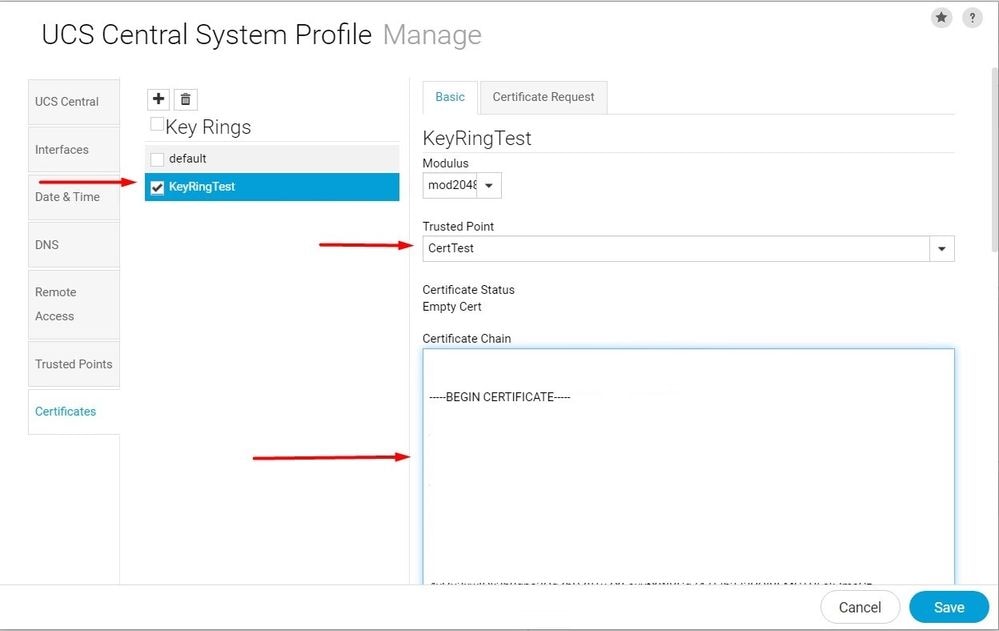

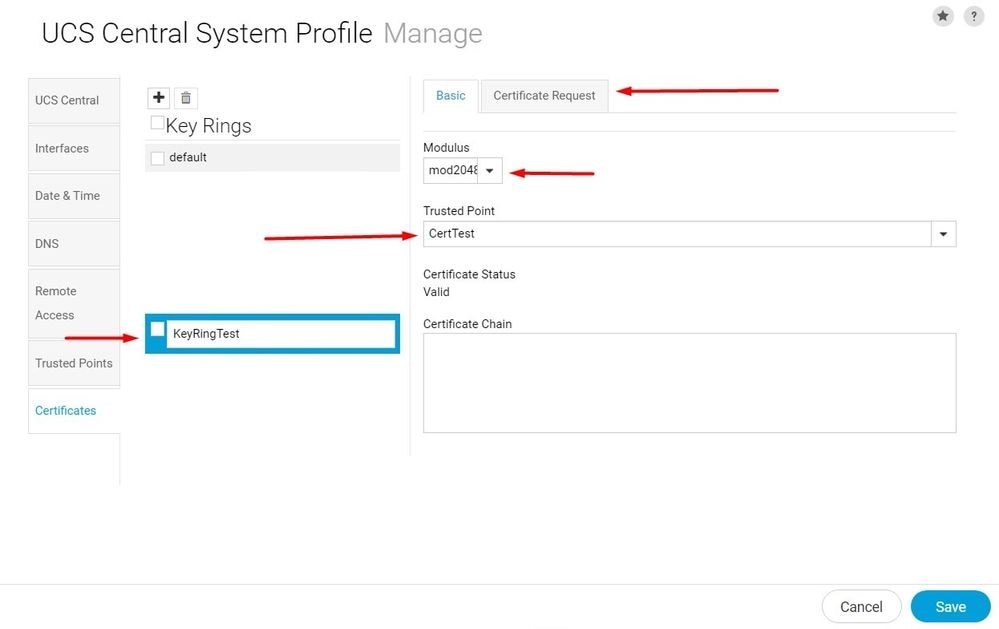

2. Klicken Sie auf das Pluszeichen, um einen neuen Keyring hinzuzufügen. Schreiben Sie einen Namen, belassen Sie den Standardwert auf dem Modul (oder ändern Sie ihn ggf.), und wählen Sie den zuvor erstellten vertrauenswürdigen Punkt aus. Nach dem Festlegen dieser Parameter wechseln Sie zur Zertifikatanforderung.

Neuen Keyring erstellen

Neuen Keyring erstellen

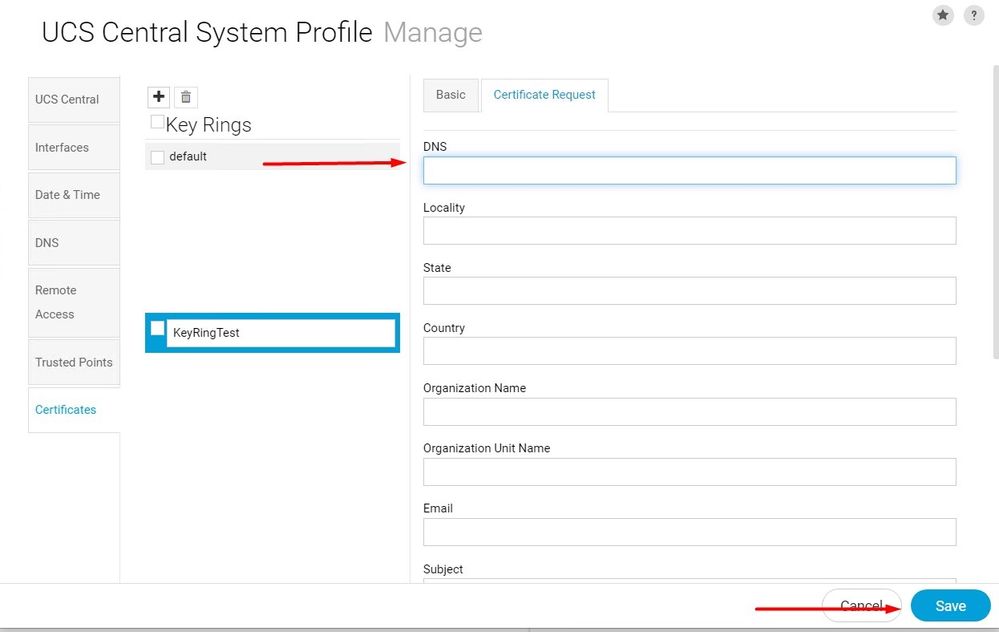

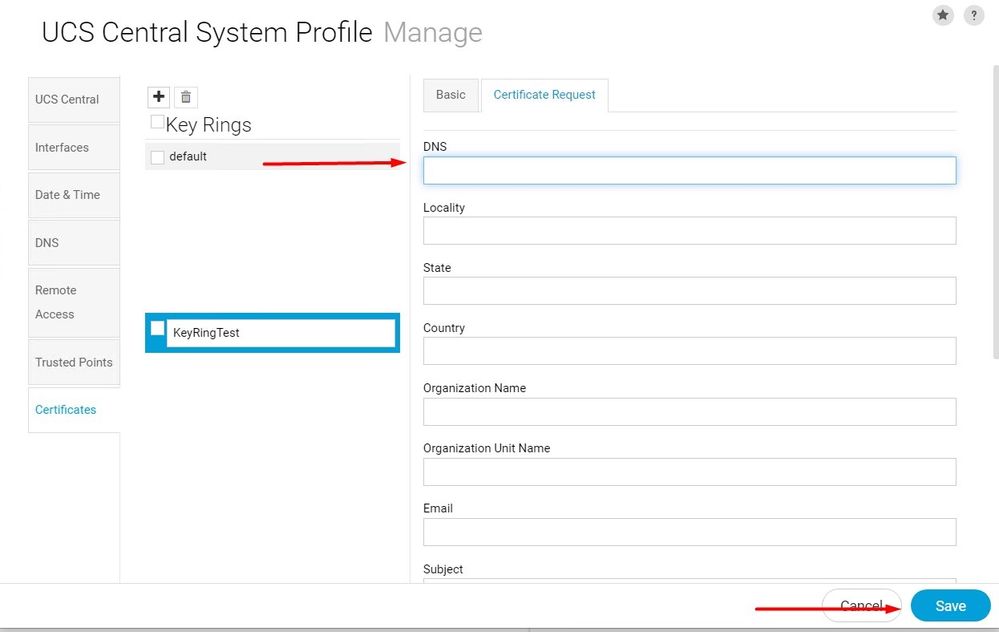

3. Geben Sie die erforderlichen Werte ein, um ein Zertifikat anzufordern, und klicken Sie auf Speichern.

Geben Sie die Details zum Erstellen eines Zertifikats ein.

Geben Sie die Details zum Erstellen eines Zertifikats ein.

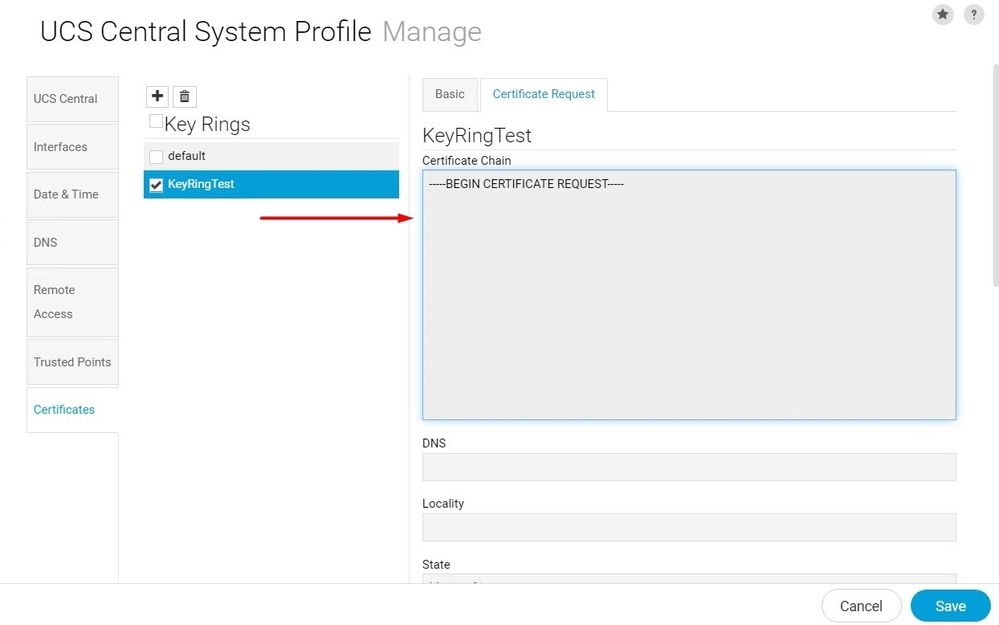

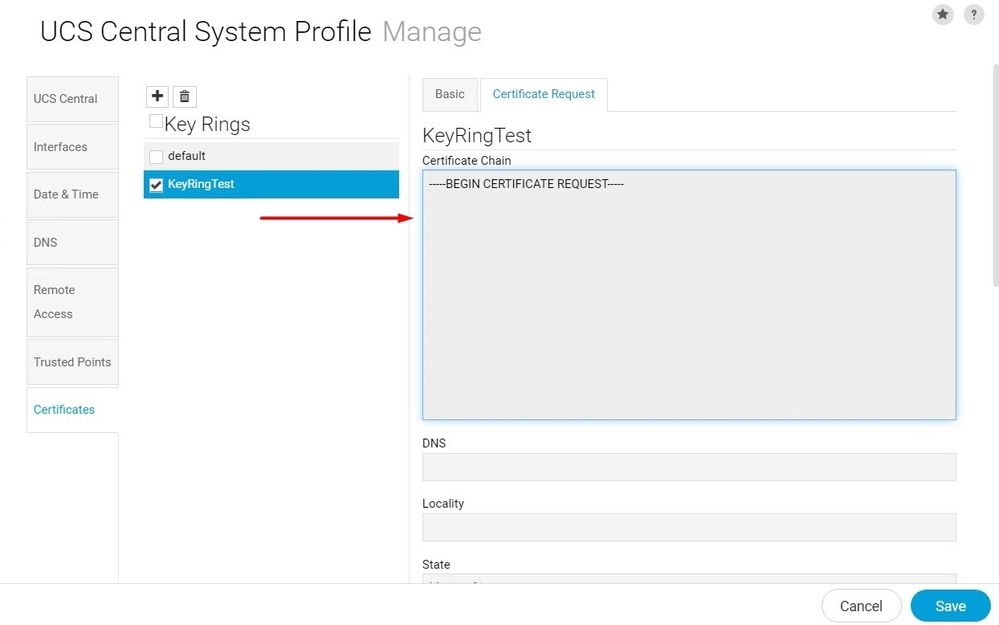

4. Kehren Sie zum erstellten Keyring zurück, und kopieren Sie das generierte Zertifikat.

Das generierte Zertifikat kopieren

Das generierte Zertifikat kopieren

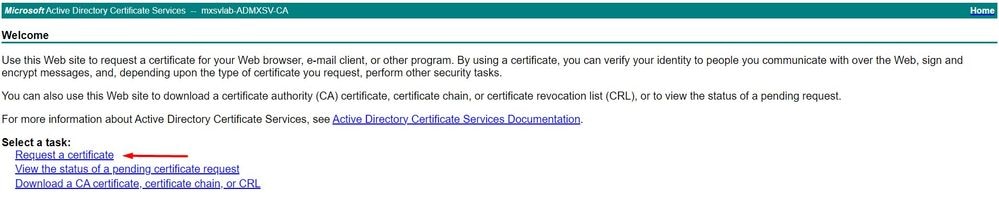

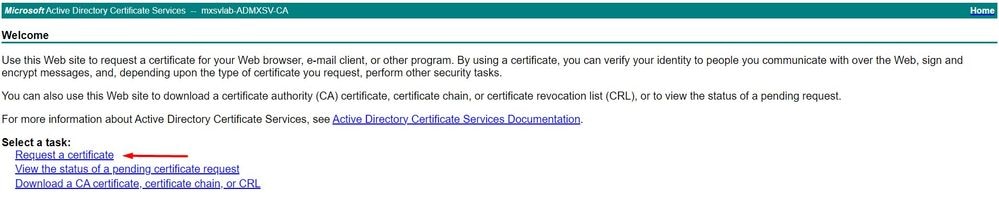

5. Wechseln Sie zur Zertifizierungsstelle, und fordern Sie ein Zertifikat an.

Zertifikat von CA anfordern

Zertifikat von CA anfordern

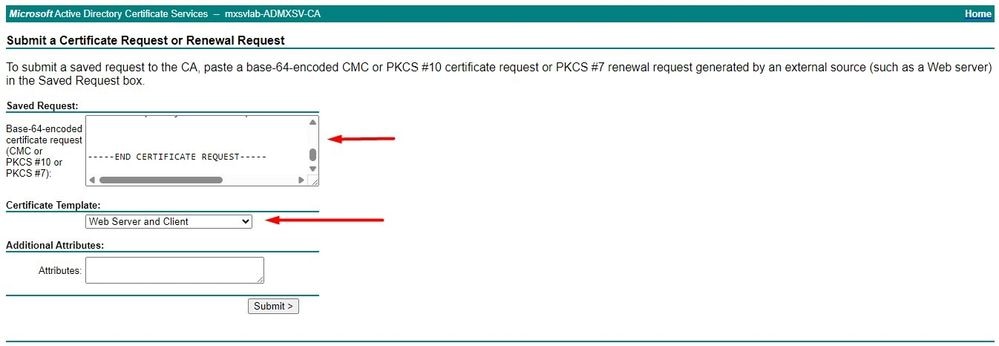

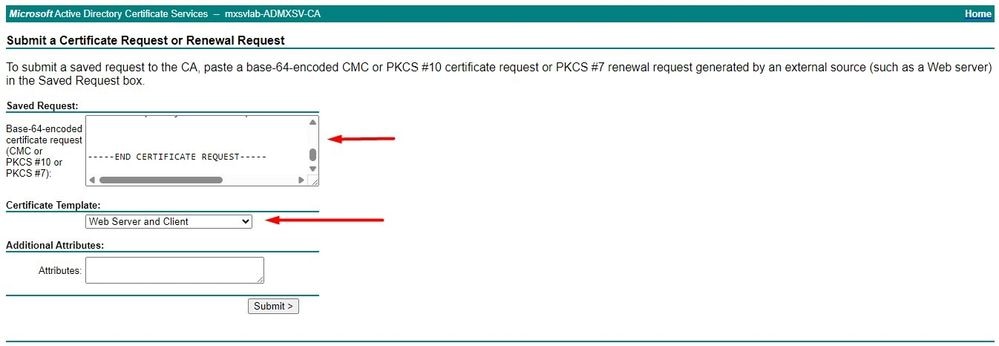

6. Fügen Sie das in UCS Central generierte Zertifikat ein, und wählen Sie in der Zertifizierungsstelle die Vorlage Webserver und Client aus. Klicken Sie auf Senden, um das Zertifikat zu generieren.

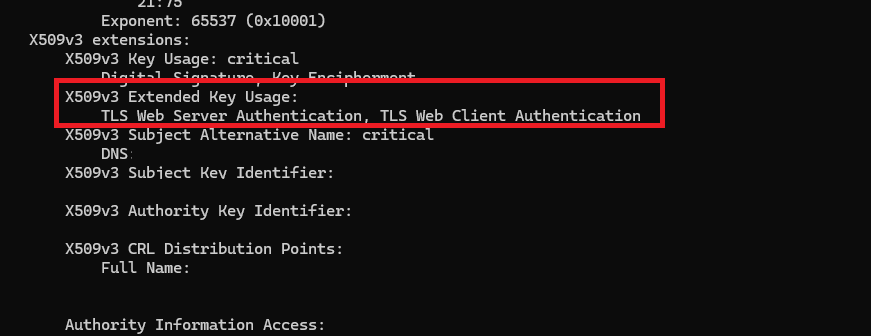

Hinweis: Stellen Sie beim Generieren einer Zertifikatsanforderung in Cisco UCS Central sicher, dass das resultierende Zertifikat die Verwendung von SSL-Client- und SSL-Server-Authentifizierungsschlüsseln umfasst. Wenn Sie eine Microsoft Windows Enterprise-CA verwenden, verwenden Sie die Vorlage Computer oder eine andere geeignete Vorlage, die beide Schlüsselverwendungen enthält, falls die Vorlage Computer nicht verfügbar ist.

Zertifikat für den erstellten Schlüsselbund generieren

Zertifikat für den erstellten Schlüsselbund generieren

7. Konvertieren Sie das neue Zertifikat in PEM mit dem Befehl openssl pkcs7 -print_certs -in <cert_name>.p7b -out <cert_name>.pem.

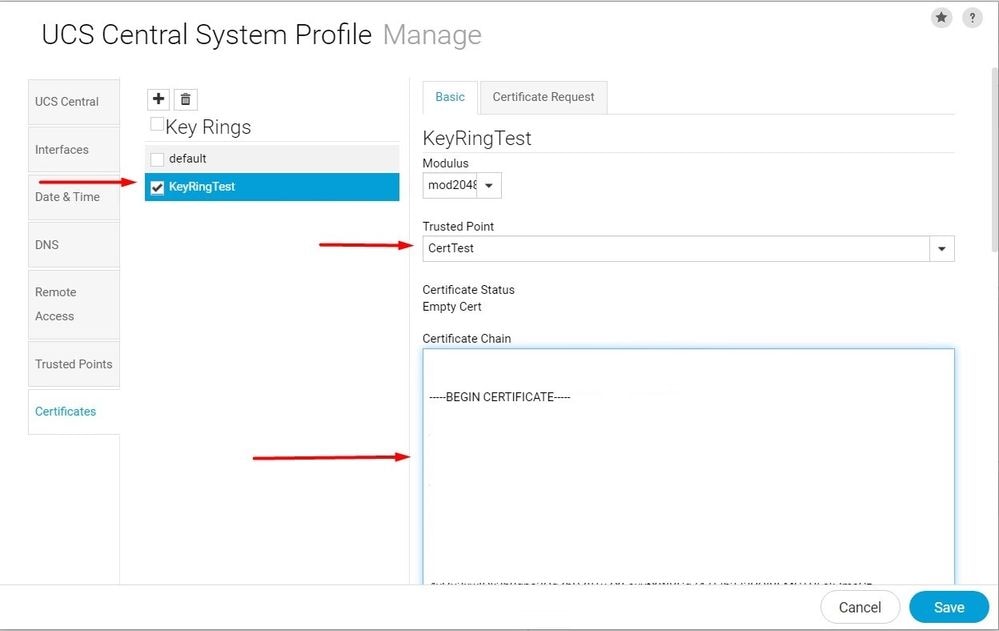

8. Kopieren Sie den Inhalt des PEM-Zertifikats, und gehen Sie zum erstellten Keyring, um den Inhalt einzufügen. Wählen Sie den erstellten vertrauenswürdigen Punkt, und speichern Sie die Konfiguration.

Fügen Sie das im Schlüsselbund angeforderte Zertifikat ein.

Fügen Sie das im Schlüsselbund angeforderte Zertifikat ein.

Anwenden des Keyrings

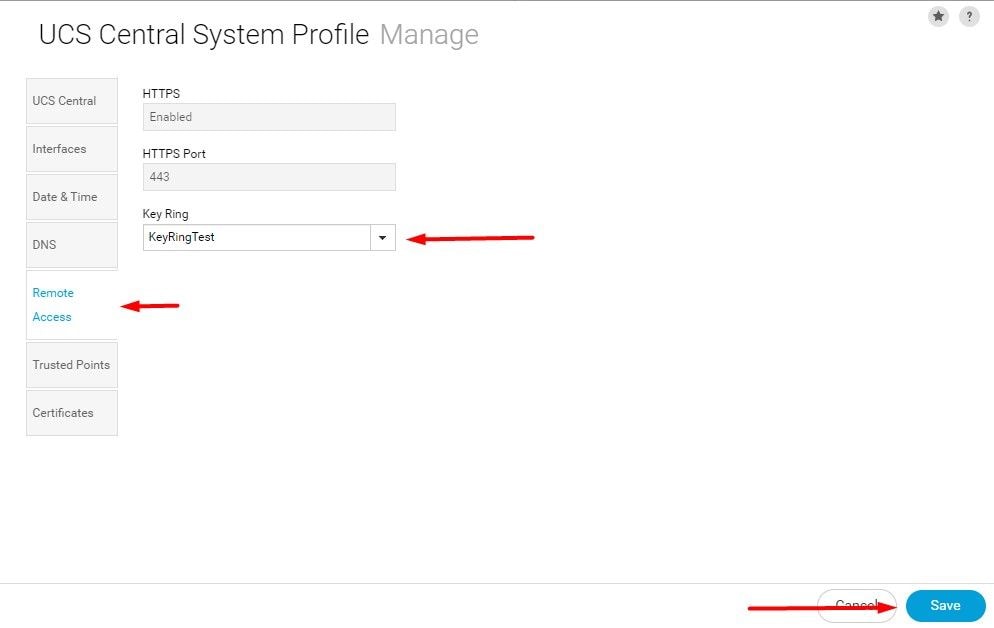

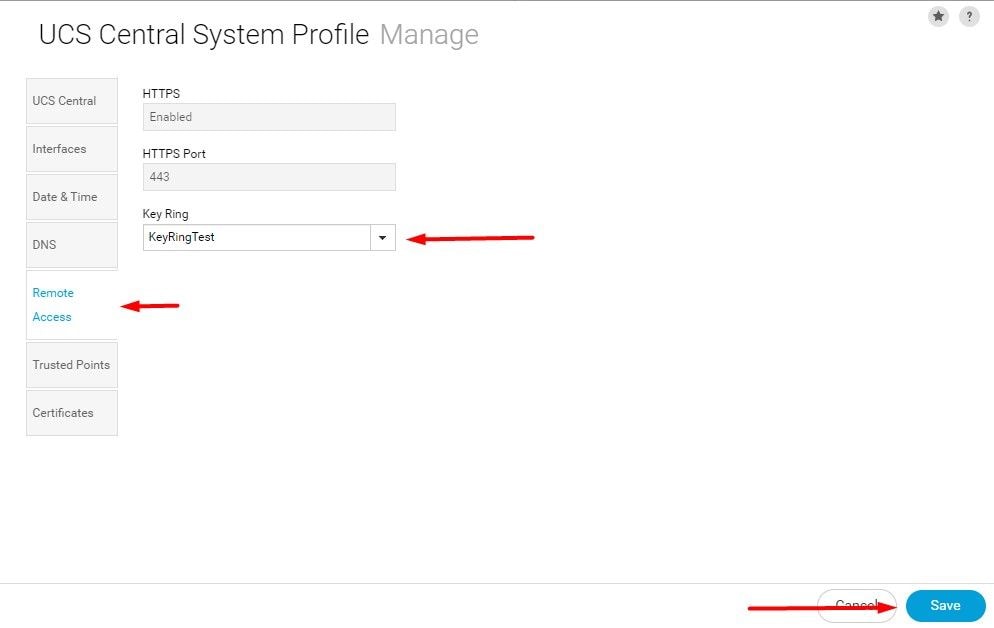

1. Navigieren Sie zu System Profile > Remote Access > Keyring, wählen Sie den erstellten Keyring aus, und klicken Sie auf Save. UCS Central schließt die aktuelle Sitzung.

Erstellen des Keyrings auswählen

Erstellen des Keyrings auswählen

Validierung

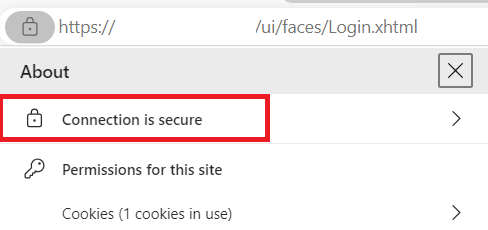

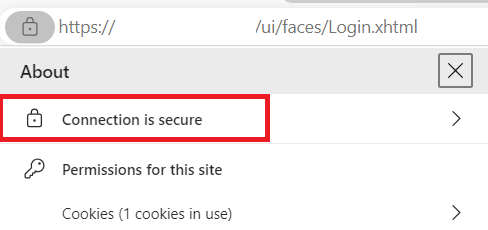

1. Warten Sie, bis auf UCS Central zugegriffen werden kann, und klicken Sie auf das Schloss neben https://. Die Website ist sicher.

UCS Central ist sicher

UCS Central ist sicher

Fehlerbehebung

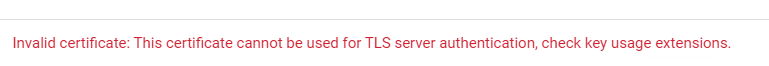

Überprüfen Sie, ob das generierte Zertifikat die Verwendung von SSL-Client- und Server-Authentifizierungsschlüsseln enthält.

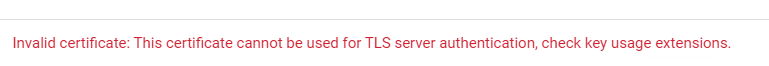

Wenn das für CA angeforderte Zertifikat nicht den SSL-Client- und Server-Authentifizierungsschlüssel enthält, wird ein Fehler mit der Meldung "Invalid certificate. Dieses Zertifikat kann nicht für die TLS-Serverauthentifizierung verwendet werden. Check key usage extensions" wird angezeigt.

Fehler bei TLS-Serverautorisierungsschlüsseln

Fehler bei TLS-Serverautorisierungsschlüsseln

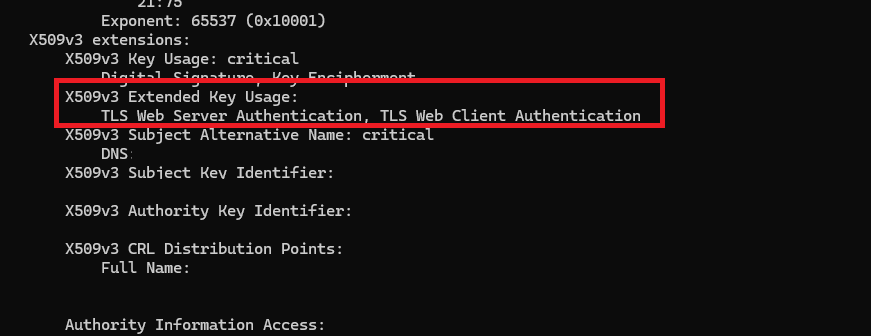

Mit dem Befehl openssl x509 -in <my_cert>.pem -text -noout können Sie überprüfen, ob das Zertifikat im PEM-Format, das mit der in der Zertifizierungsstelle ausgewählten Vorlage erstellt wurde, über den richtigen Schlüssel für die Serverauthentifizierung verfügt. Sie müssen Webserverauthentifizierung und Webclientauthentifizierung im Abschnitt zur erweiterten Schlüsselverwendung sehen.

Webserver und Webclient-Autorisierungsschlüssel in Zertifikat angefordert

Webserver und Webclient-Autorisierungsschlüssel in Zertifikat angefordert

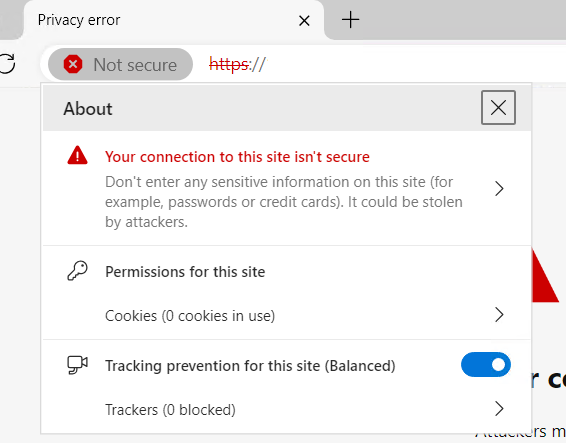

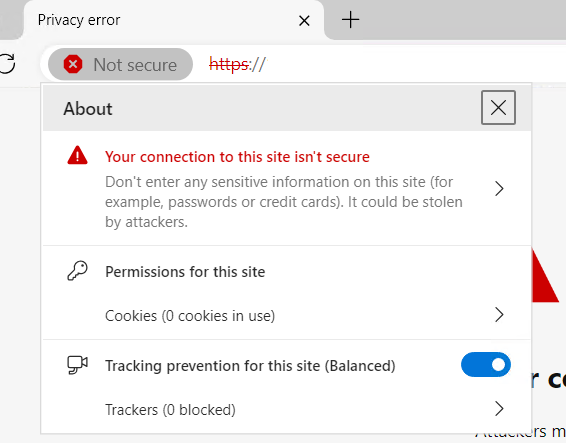

UCS Central wird immer noch als unsicherer Standort markiert.

Manchmal wird die Verbindung nach der Konfiguration des Drittanbieterzertifikats noch vom Browser markiert.

UCS Central ist noch immer ein unsicherer Standort

UCS Central ist noch immer ein unsicherer Standort

Um zu überprüfen, ob das Zertifikat ordnungsgemäß angewendet wird, stellen Sie sicher, dass das Gerät der Zertifizierungsstelle vertraut.

Zugehörige Informationen

SystemprofilUCS Central Trusted Points

SystemprofilUCS Central Trusted Points

SystemprofilUCS Central-Zertifikate

SystemprofilUCS Central-Zertifikate

Feedback

Feedback