Einrichtung des VPN-Tunnels auf den VPN-Routern RV016, RV042, RV042G und RV082

Ziel

Ein Virtual Private Network (VPN) ist eine sichere Verbindung zwischen zwei Endpunkten. Ein privates Netzwerk, das Daten sicher zwischen diesen beiden Standorten oder Netzwerken sendet, wird durch einen VPN-Tunnel eingerichtet. Ein VPN-Tunnel verbindet zwei PCs oder Netzwerke und ermöglicht die Übertragung von Daten über das Internet, als ob sich die Endpunkte innerhalb eines Netzwerks befänden. VPN ist eine gute Lösung für Unternehmen, die Mitarbeiter beschäftigen, die häufig außerhalb des LAN arbeiten oder reisen müssen. Mit VPN haben diese Mitarbeiter Zugriff auf das LAN und können ihre Arbeit mit den verfügbaren Ressourcen erledigen. Außerdem kann VPN zwei oder mehr Standorte verbinden, sodass Unternehmen mit unterschiedlichen Zweigstellen miteinander kommunizieren können.

Hinweis: Die kabelgebundenen Router der RV-Serie bieten zwei VPN-Typen: Gateway-to-Gateway und Client-to-Gateway. Damit die VPN-Verbindung ordnungsgemäß funktioniert, müssen die IPSec-Werte auf beiden Seiten der Verbindung identisch sein. Außerdem müssen beide Seiten der Verbindung zu unterschiedlichen LANs gehören. Die nächsten Schritte erläutern die Konfiguration des VPN auf der RV Wired Routers-Serie.

Für die Zwecke dieses Artikels ist die VPN-Konfiguration "Gateway to Gateway" (Gateway zu Gateway).

In diesem Artikel wird erläutert, wie Sie einen VPN-Tunnel auf den VPN-Routern RV016 RV042, RV042G und RV082 einrichten.

Unterstützte Geräte

RV016

•RV042

・ RV042G

RV082

Software-Version

・ v4.2.1.02

VPN-Einrichtung

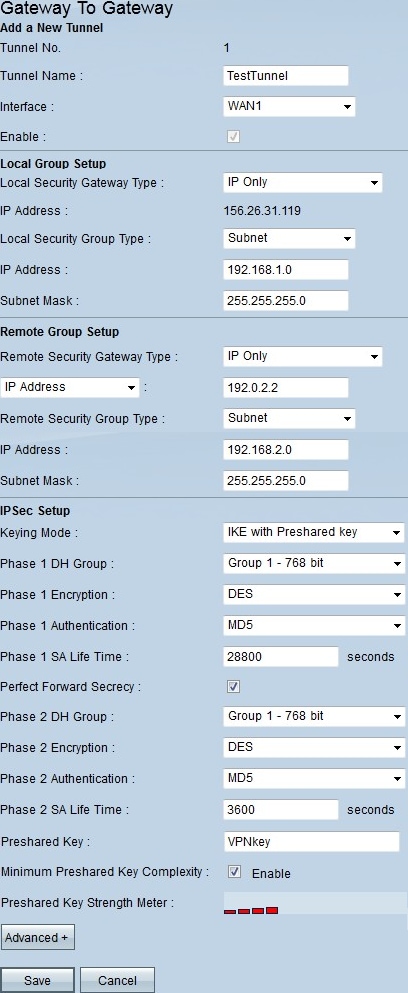

Schritt 1: Melden Sie sich bei der Seite für das Webkonfigurationsprogramm an, und wählen Sie VPN > Gateway to Gateway aus. Die Seite Gateway zu Gateway wird geöffnet:

Hinweis: Um einen Client für den Gateway-VPN-Tunnel zu konfigurieren, wählen Sie VPN > Client für Gateway aus.

Schritt 2: Geben Sie im Feld "Tunnel Name" (Tunnelname) den Namen des VPN-Tunnels ein.

Schritt 3: Wählen Sie in der Dropdown-Liste Interface (Schnittstelle) eine der verfügbaren WAN-Schnittstellen aus. Dies ist die Schnittstelle, die den VPN-Tunnel mit der anderen Seite erstellt.

Schritt 4: Wählen Sie unter Lokale Gruppe einrichten in der Dropdown-Liste Lokaler Sicherheits-Gateway-Typ eine der aufgeführten Optionen aus:

・ Nur IP - Wählen Sie diese Option, wenn Ihr Router mit einer statischen IP-Adresse für die Internetverbindung konfiguriert ist.

・ IP + Domain Name (FQDN) Authentication - Wählen Sie diese Option, wenn Ihr Router mit einer statischen IP-Adresse und einem registrierten Domain-Namen für die Internetverbindung konfiguriert ist.

・ IP- + E-Mail-Adresse (User FQDN)-Authentifizierung — Wählen Sie diese Option, wenn Ihr Router mit einer statischen IP-Adresse für die Internetverbindung konfiguriert ist und eine E-Mail-Adresse für die Authentifizierung verwendet wird.

・ Authentifizierung über dynamische IP + Domänenname (FQDN) — Wählen Sie diese Option, wenn Ihr Router mit einer dynamischen IP-Adresse konfiguriert ist und ein dynamischer Domänenname für die Authentifizierung verwendet wird.

・ Dynamische IP- und E-Mail-Adresse (User FQDN)-Authentifizierung — Wählen Sie diese Option, wenn Ihr Router über eine dynamische IP-Adresse für die Internetverbindung verfügt, aber keinen dynamischen Domänennamen für die Authentifizierung hat und stattdessen eine E-Mail-Adresse für die Authentifizierung verwendet wird.

Schritt 5: Wählen Sie unter "Lokale Gruppe einrichten" in der Dropdown-Liste "Lokaler Sicherheitsgruppentyp" eine der folgenden Optionen aus:

・ IP-Adresse - Mit dieser Option können Sie ein Gerät angeben, das diesen VPN-Tunnel verwenden kann. Sie müssen lediglich die IP-Adresse des Geräts eingeben.

・ Subnetz — Wählen Sie diese Option, damit alle Geräte, die zum gleichen Subnetz gehören, den VPN-Tunnel verwenden können. Sie müssen die IP-Adresse des Netzwerks und die entsprechende Subnetzmaske eingeben.

・ IP-Bereich - Wählen Sie diese Option, um einen Gerätebereich anzugeben, der den VPN-Tunnel verwenden kann. Sie müssen die erste IP-Adresse und die letzte IP-Adresse des Gerätebereichs eingeben.

Schritt 6: Wählen Sie unter Remote Group Setup (Remote-Gruppen-Setup) in der Dropdown-Liste Remote Local Security Gateway Type (Remote-Lokaler Sicherheits-Gateway-Typ) eine der folgenden Optionen aus:

・ Nur IP - Wählen Sie diese Option, wenn Ihr Router mit einer statischen IP-Adresse für die Internetverbindung konfiguriert ist.

・ IP + Domain Name (FQDN) Authentication - Wählen Sie diese Option, wenn Ihr Router mit einer statischen IP-Adresse und einem registrierten Domain-Namen für die Internetverbindung konfiguriert ist.

・ IP- + E-Mail-Adresse (User FQDN)-Authentifizierung — Wählen Sie diese Option, wenn Ihr Router mit einer statischen IP-Adresse für die Internetverbindung konfiguriert ist und eine E-Mail-Adresse für die Authentifizierung verwendet wird.

・ Authentifizierung über dynamische IP + Domänenname (FQDN) — Wählen Sie diese Option, wenn Ihr Router mit einer dynamischen IP-Adresse konfiguriert ist und ein dynamischer Domänenname für die Authentifizierung verwendet wird.

・ Dynamische IP- und E-Mail-Adresse (User FQDN)-Authentifizierung — Wählen Sie diese Option, wenn Ihr Router über eine dynamische IP-Adresse für die Internetverbindung verfügt, aber keinen dynamischen Domänennamen für die Authentifizierung hat und stattdessen eine E-Mail-Adresse für die Authentifizierung verwendet wird.

Schritt 7. Wenn Sie als Typ des lokalen Remote-Sicherheits-Gateways "Nur IP" auswählen, wählen Sie eine der folgenden Optionen aus der Dropdown-Liste aus:

・ IP — Wählen Sie diese Option, um die IP-Adresse in das nebenstehende Feld einzugeben.

・ IP by DNS Resolved (IP über DNS aufgelöst): Wählen Sie diese Option, wenn Sie die IP-Adresse des entfernten Kabelmodems nicht kennen, und geben Sie dann den Namen des anderen Routers in das angrenzende Feld ein.

Schritt 8: Wählen Sie unter Remote Group Setup (Remote-Gruppen-Setup) in der Dropdown-Liste Remote Security Group Type (Remote-Sicherheitsgruppentyp) eine der folgenden Optionen aus:

・ IP-Adresse - Mit dieser Option können Sie ein Gerät angeben, das diesen VPN-Tunnel verwenden kann. Sie müssen lediglich die IP-Adresse des Geräts eingeben.

・ Subnetz — Wählen Sie diese Option, damit alle Geräte, die zum gleichen Subnetz gehören, den VPN-Tunnel verwenden können. Sie müssen die IP-Adresse des Netzwerks und die entsprechende Subnetzmaske eingeben.

・ IP-Bereich - Wählen Sie diese Option, um einen Gerätebereich anzugeben, der den VPN-Tunnel verwenden kann. Sie müssen die erste IP-Adresse und die letzte IP-Adresse des Gerätebereichs eingeben.

Schritt 9. Wählen Sie unter IPSec Setup in der Dropdown-Liste Keying Mode (Schlüsselmodus) eine der folgenden Optionen aus:

・ Manuell - Mit dieser Option können Sie den Schlüssel manuell konfigurieren, anstatt ihn mit dem anderen Router in der VPN-Verbindung zu verhandeln.

・ IKE mit vorinstalliertem Schlüssel — Wählen Sie diese Option, um das Internet Key Exchange Protocol (IKE) zu aktivieren, das eine Sicherheitszuordnung im VPN-Tunnel einrichtet. IKE verwendet einen vorinstallierten Schlüssel zur Authentifizierung eines Remote-Peers.

Schritt 10. DH (Diffie - Hellman) ist ein Schlüsselaustauschprotokoll, mit dem beide Enden des VPN-Tunnels einen verschlüsselten Schlüssel gemeinsam nutzen können. Wählen Sie in den Dropdown-Listen Phase 1 DH Group (DH-Gruppe) und Phase 2 DH Group (DH-Gruppe) eine der folgenden Optionen aus:

・ Gruppe 1 - 768 Bit - Bietet schnellere Austauschgeschwindigkeit, aber weniger Sicherheit. Wenn Sie eine schnelle VPN-Sitzung benötigen und die Sicherheit kein Problem darstellt, wählen Sie diese Option.

・ Gruppe 2 - 1024 Bit — Bietet mehr Sicherheit als Gruppe 1, aber es hat mehr Verarbeitungszeit. Dies ist eine ausgewogenere Option in Bezug auf Sicherheit und Geschwindigkeit.

・ Gruppe 3 - 1536 Bit - Bietet weniger Geschwindigkeit, aber mehr Sicherheit. Wenn die VPN-Sitzung sicher sein muss und die Geschwindigkeit kein Problem darstellt, wählen Sie diese Option.

Schritt 11. Wählen Sie in den Dropdown-Listen Phase 1 Encryption und Phase 2 Encryption eine der folgenden Optionen für die Verschlüsselung und Entschlüsselung des Schlüssels aus:

・ DES — Data Encryption Standard, dies ist ein grundlegender Algorithmus für die Verschlüsselung von Daten, die den Schlüssel in einem 56-Bit-Paket verschlüsseln.

・ 3DES — Triple Data Encryption Standard, dieser Algorithmus verschlüsselt den Schlüssel in drei 64-Bit-Paketen. Es ist sicherer als DES.

・ AES-128 — Advanced Encryption Standard, dieser Algorithmus verwendet den gleichen Schlüssel für die Verschlüsselung und Entschlüsselung. Es bietet mehr Sicherheit als DES. Die Schlüsselgröße beträgt 128 Bit.

・ AES-192 — Ähnlich wie AES-128, aber seine Schlüsselgröße beträgt 192 Bit.

・ AES-256 — Ähnlich wie AES-128, aber seine Schlüsselgröße beträgt 256 Bit. Dies ist der sicherste Verschlüsselungsalgorithmus, der verfügbar ist.

Schritt 12: Wählen Sie in den Dropdown-Listen für die Authentifizierung von Phase 1 und Phase 2 eine der folgenden Optionen aus:

・ SHA1 - Dieser Algorithmus erzeugt einen Hash-Wert von 160 Bit. Mit diesem Wert überprüft der Algorithmus die Integrität der ausgetauschten Daten und stellt sicher, dass die Daten nicht geändert wurden.

・ MD5 - Dies ist ein Algorithmusdesign für Authentifizierungszwecke. Dieser Algorithmus überprüft die Integrität der gemeinsam genutzten Informationen zwischen den beiden Enden des VPN-Tunnels. Es wird ein Hash-Wert generiert, der zur Authentifizierung des Schlüssels an beiden Enden des VPN-Tunnels verwendet wird.

Schritt 13: Geben Sie in die Felder "Phase 1 SA Lifetime" (SA-Lebensdauer) und "Phase 2 SA Lifetime" (SA-Lebensdauer) die Zeit (in Sekunden) ein, zu der der VPN-Tunnel in einer Phase aktiv ist. Der Standardwert für Phase 1 beträgt 28800 Sekunden. Der Standardwert für Phase 2 beträgt 3600 Sekunden.

Hinweis: Phase 1- und Phase 2-Konfiguration müssen auf beiden Routern identisch sein.

Schritt 14. (Optional) Aktivieren Sie das Kontrollkästchen Perfect Forward Secrecy (Perfect Forward Secrecy), um Perfect Forward Secrecy (PFS) zu aktivieren. Mit PFS generiert die IKE Phase 2-Aushandlung neue Daten für die Verschlüsselung und Authentifizierung, wodurch mehr Sicherheit erzwungen wird.

Schritt 15: Geben Sie in Preshared Key (Vorinstallierter Schlüssel) den Schlüssel ein, den beide Router zur Authentifizierung gemeinsam nutzen.

Schritt 16. (Optional) Aktivieren Sie das Kontrollkästchen Minimale vorinstallierte Schlüsselkomplexität, um das Messgerät für die Stärke des vorinstallierten Schlüssels zu aktivieren, das Ihnen die Stärke des von Ihnen erstellten Schlüssels mitteilt.

Schritt 17: (Optional) Klicken Sie auf Erweitert+, um erweiterte Verschlüsselungsoptionen zu konfigurieren.

Schritt 18: Klicken Sie auf Speichern, um Ihre Konfigurationen zu speichern.

Erweiterte VPN-Optionen

Wenn Sie Ihrem VPN-Setup weitere Funktionen hinzufügen möchten, bietet die RV Wired Router-Serie erweiterte Optionen. Diese Optionen verbessern die Sicherheitsfunktionen Ihres VPN-Tunnels. Diese Optionen sind optional. Wenn Sie jedoch erweiterte Optionen für einen Router festlegen, stellen Sie sicher, dass Sie die gleichen Optionen für den anderen Router festlegen. Im nächsten Abschnitt werden diese Optionen erläutert.

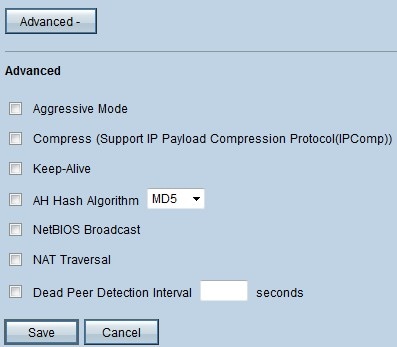

Schritt 1: Klicken Sie im Feld IPSec auf die Schaltfläche Erweitert+. Die Seite Erweitert wird geöffnet:

Hinweis: Um die erweiterten Optionen eines Client-zu-Gateway-VPN-Tunnels zu konfigurieren, wählen Sie VPN > Client-zu-Gateway aus. Klicken Sie dann auf Erweitert+.

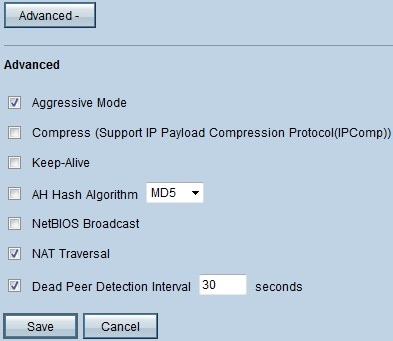

Das obige Bild zeigt ein Beispiel für eine Konfiguration der erweiterten Optionen.

Schritt 2: Aktivieren Sie unter Advanced (Erweitert) die Optionen, die Sie Ihrem VPN-Setup hinzufügen möchten:

・ Aggressive Mode (Aggressiver Modus): Mit dieser Option wird der Schlüssel schneller ausgehandelt, wodurch die Sicherheit verringert wird. Aktivieren Sie das Kontrollkästchen Aggressive Mode (Aggressiver Modus), wenn Sie die Geschwindigkeit des VPN-Tunnels verbessern möchten.

・ Komprimierung (Unterstützung von IP Payload Compression Protocol (IP Comp)): Mit dieser Option verringert das IP Comp-Protokoll die Größe der IP-Datagramme. Aktivieren Sie das Kontrollkästchen Compress (Support IP Payload Compression Protocol (IP Comp)), um diese Option zu aktivieren.

・ Verbindung aufrecht halten — Mit dieser Option wird versucht, die VPN-Sitzung wiederherzustellen, wenn sie unterbrochen wird. Aktivieren Sie das Kontrollkästchen Verbindung aufrecht halten, um diese Option zu aktivieren.

・ AH-Hash-Algorithmus - Diese Option erweitert den Schutz auf den IP-Header, um die Integrität des gesamten Pakets zu überprüfen. Hierfür kann MD5 oder SHA1 verwendet werden. Aktivieren Sie das Kontrollkästchen AH Hash Algorithm, und wählen Sie in der Dropdown-Liste entweder MD5 oder SHA1 aus, um die Authentifizierung des gesamten Pakets zu aktivieren.

・ NetBIOS-Broadcast - Hierbei handelt es sich um ein Windows-Protokoll, das Informationen über die verschiedenen in einem LAN angeschlossenen Geräte, wie Drucker, Computer und Dateiserver, bereitstellt. Normalerweise werden diese Informationen nicht über das VPN übertragen. Aktivieren Sie das Kontrollkästchen NetBIOS Broadcast, um diese Informationen über den VPN-Tunnel zu senden.

・ NAT-Traversal - Network Address Translation ermöglicht Benutzern in einem privaten LAN den Zugriff auf Internetressourcen mithilfe einer öffentlichen IP-Adresse als Quelladresse. Wenn sich Ihr Router hinter einem NAT-Gateway befindet, aktivieren Sie das Kontrollkästchen NAT Traversal.

・ Dead Peer Detection Interval (Intervall für die Dead Peer-Erkennung): Aktivieren Sie das Kontrollkästchen Dead Peer Detection Interval (Intervall für die Dead Peer-Erkennung), und geben Sie das Intervall (in Sekunden) ein, bevor der Router weitere Pakete sendet, um die Konnektivität des VPN-Tunnels zu überprüfen.

Schritt 3: Klicken Sie auf Speichern, um Ihre Konfigurationen zu speichern.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

10-Dec-2018 |

Erstveröffentlichung |

Feedback

Feedback