Aktivieren mehrerer Wireless-Netzwerke auf einem RV320 VPN-Router, WAP321 Wireless-N Access Point und Switches der Serie Sx300

Ziel

In einem dynamischen Geschäftsumfeld muss Ihr Netzwerk für kleine und mittlere Unternehmen leistungsstark, flexibel, zugänglich und äußerst zuverlässig sein, insbesondere dann, wenn Wachstum eine Priorität ist. Die Beliebtheit von Wireless-Geräten hat exponentiell zugenommen, was keine Überraschung ist. Wireless-Netzwerke sind kosteneffizient, einfach bereitzustellen, flexibel, skalierbar und mobil und stellen nahtlos Netzwerkressourcen bereit. Mithilfe der Authentifizierung können Netzwerkgeräte die Legitimität eines Benutzers überprüfen und garantieren und gleichzeitig das Netzwerk vor nicht autorisierten Benutzern schützen. Es ist wichtig, eine sichere und verwaltbare Wireless-Netzwerkinfrastruktur bereitzustellen.

Der Cisco RV320 Dual-Gigabit-WAN VPN-Router bietet Ihnen und Ihren Mitarbeitern zuverlässige, hochsichere Zugriffsverbindungen. Der Cisco WAP321 Wireless-N Selectable-Band Access Point mit Single-Point-Einrichtung unterstützt Hochgeschwindigkeitsverbindungen mit Gigabit Ethernet. Bridges verbinden LANs drahtlos miteinander, was kleinen Unternehmen die Erweiterung ihrer Netzwerke erleichtert.

Dieser Artikel enthält eine schrittweise Anleitung für die Konfiguration, die für den Wireless-Zugriff in einem Cisco Small Business-Netzwerk erforderlich ist, einschließlich VLAN-übergreifendem Routing, mehreren Service Set Identifiers (SSIDs) und Wireless-Sicherheitseinstellungen für den Router, den Switch und die Access Points.

Unterstützte Geräte

・ RV320 VPN-Router

・ WAP321 Wireless-N Access Point

・ Switch der Serie Sx300

Software-Version

・ 1.1.0.09 (RV320)

・ 1.0.4.2 (WAP321)

・ 1.3.5.58 (Sx300)

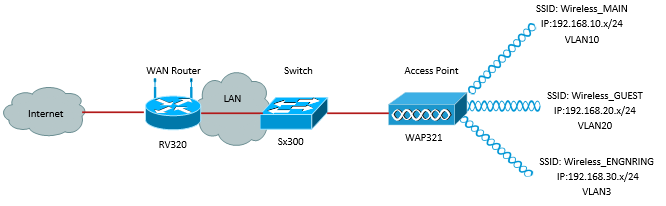

Netzwerktopologie

Das obige Bild zeigt eine Beispielimplementierung für den Wireless-Zugriff unter Verwendung mehrerer SSIDs mit einem Cisco Small Business WAP, Switch und Router. Der WAP verbindet sich mit dem Switch und nutzt die Trunk-Schnittstelle, um mehrere VLAN-Pakete zu transportieren. Der Switch wird über die Trunk-Schnittstelle mit dem WAN-Router verbunden, und der WAN-Router führt Inter-VLAN-Routing durch. Der WAN-Router ist mit dem Internet verbunden. Alle Wireless-Geräte sind mit dem WAP verbunden.

Wichtigste Funktionen

Die Kombination der VLAN-übergreifenden Routing-Funktion des Cisco RV-Routers mit der Wireless-SSID-Isolationsfunktion eines Small Business Access Points bietet eine einfache und sichere Lösung für den Wireless-Zugriff auf bestehende Cisco Small Business-Netzwerke.

Inter-VLAN-Routing

Netzwerkgeräte in verschiedenen VLANs können nicht ohne einen Router miteinander kommunizieren, um den Datenverkehr zwischen den VLANs weiterzuleiten. In einem Small Business-Netzwerk führt der Router das VLAN-übergreifende Routing für das kabelgebundene und das Wireless-Netzwerk durch. Wenn VLAN-übergreifendes Routing für ein bestimmtes VLAN deaktiviert ist, können Hosts in diesem VLAN nicht mit Hosts oder Geräten in einem anderen VLAN kommunizieren.

Wireless SSID-Isolierung

Es gibt zwei Arten der Wireless-SSID-Isolierung. Wenn die Wireless-Isolierung (innerhalb der SSID) aktiviert ist, können Hosts mit derselben SSID einander nicht sehen. Wenn die Wireless-Isolierung (zwischen SSIDs) aktiviert ist, wird der Datenverkehr einer SSID an keine andere SSID weitergeleitet.

IEEE 802.1x

Der IEEE 802.1x-Standard legt Methoden für die Implementierung einer portbasierten Netzwerkzugriffskontrolle fest, die für den authentifizierten Netzwerkzugriff auf Ethernet-Netzwerke verwendet wird. Die portbasierte Authentifizierung ist ein Prozess, bei dem nur der Austausch von Anmeldeinformationen das Netzwerk passieren darf, bis der mit dem Port verbundene Benutzer authentifiziert wird. Der Port wird während des Austauschs der Anmeldeinformationen als unkontrollierter Port bezeichnet. Der Port wird nach Abschluss der Authentifizierung als kontrollierter Port bezeichnet. Diese basiert auf zwei virtuellen Ports, die innerhalb eines physischen Ports vorhanden sind.

Dabei werden die physischen Merkmale der Switch-LAN-Infrastruktur zur Authentifizierung von Geräten verwendet, die an einen LAN-Port angeschlossen sind. Der Zugriff auf den Port kann verweigert werden, wenn der Authentifizierungsprozess fehlschlägt. Dieser Standard wurde ursprünglich für kabelgebundene Ethernet-Netzwerke entwickelt, wurde jedoch für den Einsatz in 802.11-WLANs angepasst.

RV320-Konfiguration

In diesem Szenario soll der RV320 als DHCP-Server für das Netzwerk fungieren. Daher müssen Sie diesen einrichten und auf dem Gerät separate VLANs konfigurieren. Melden Sie sich zunächst beim Router an, indem Sie eine Verbindung zu einem der Ethernet-Ports herstellen, und gehen Sie zu 192.168.1.1 (vorausgesetzt, Sie haben die IP-Adresse des Routers noch nicht geändert).

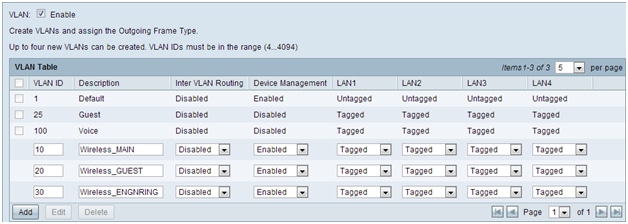

Schritt 1: Melden Sie sich beim Webkonfigurationsprogramm an, und wählen Sie Port Management > VLAN Membership aus. Eine neue Seite wird geöffnet. Wir erstellen drei separate VLANs für unterschiedliche Zielgruppen. Klicken Sie auf Add (Hinzufügen), um einen neuen Posten hinzuzufügen und die VLAN-ID und -Beschreibung zu bearbeiten. Sie müssen außerdem sicherstellen, dass das VLAN für alle Schnittstellen, an die der Anruf weitergeleitet werden muss, auf Tagged festgelegt ist.

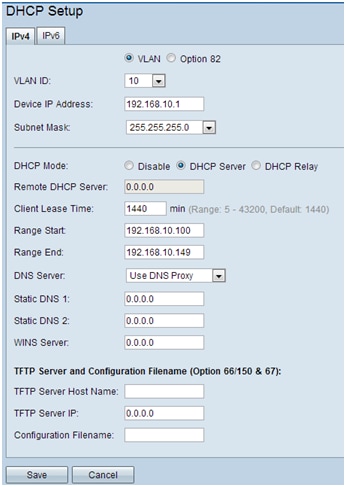

Schritt 2: Melden Sie sich beim Webkonfigurationsprogramm an, und wählen Sie DHCP-Menü > DHCP-Setup aus. Die Seite DHCP Setup (DHCP-Einrichtung) wird geöffnet:

- Wählen Sie im Dropdown-Feld VLAN-ID das VLAN aus, für das Sie den Adresspool einrichten (in diesem Beispiel VLANs 10, 20 und 30).

- Konfigurieren Sie die IP-Adresse des Geräts für dieses VLAN, und legen Sie den IP-Adressbereich fest. Sie können den DNS-Proxy auch hier aktivieren oder deaktivieren, wenn Sie möchten. Dies hängt vom Netzwerk ab. In diesem Beispiel leitet der DNS-Proxy DNS-Anfragen weiter.

- Klicken Sie auf Speichern, und wiederholen Sie diesen Schritt für jedes VLAN.

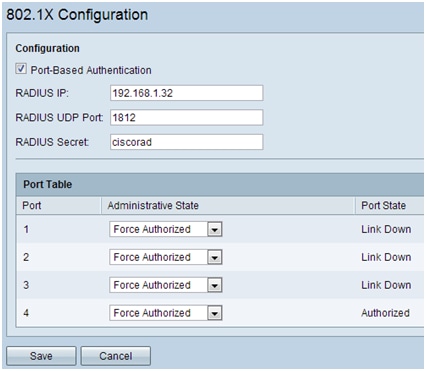

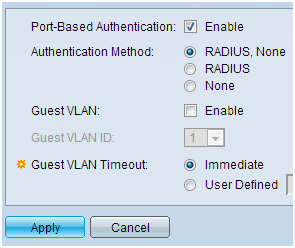

Schritt 3: Wählen Sie im Navigationsfenster Port Management > 802.1x Configuration aus. Die Seite 802.1X-Konfiguration wird geöffnet:

- Aktivieren Sie die portbasierte Authentifizierung, und konfigurieren Sie die IP-Adresse des Servers.

- RADIUS Secret ist der Authentifizierungsschlüssel für die Kommunikation mit dem Server.

- Wählen Sie aus, welche Ports diese Authentifizierung verwenden sollen, und klicken Sie auf Speichern.

Sx300-Konfiguration

Der Switch SG300-10MP fungiert als Vermittler zwischen dem Router und dem WAP321, um eine realistische Netzwerkumgebung zu simulieren. Der Switch verfügt über folgende Konfiguration:

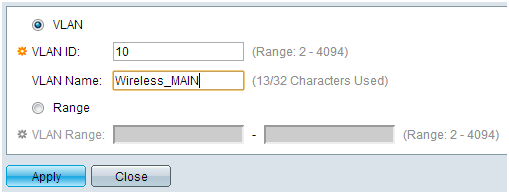

Schritt 1: Melden Sie sich beim Webkonfigurationsprogramm an, und wählen Sie VLAN Management > Create VLAN aus. Eine neue Seite wird geöffnet:

Schritt 2: Klicken Sie auf Hinzufügen. Ein neues Fenster wird angezeigt. Geben Sie die VLAN-ID und den VLAN-Namen ein (verwenden Sie dieselbe Beschreibung wie in Abschnitt I). Klicken Sie auf Apply, und wiederholen Sie diesen Schritt für die VLANs 20 und 30.

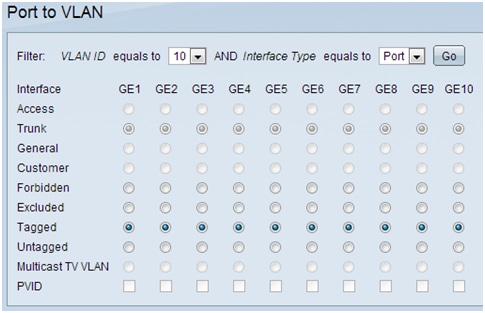

Schritt 3: Wählen Sie im Navigationsfenster VLAN Management > Port to VLAN aus. Eine neue Seite wird geöffnet:

- Legen Sie oben auf der Seite die "VLAN ID equals to" (VLAN-ID entspricht) für das hinzuzufügende VLAN fest (in diesem Fall VLAN 10), und klicken Sie dann rechts auf Go (Weiter). Dadurch wird die Seite mit den Einstellungen für dieses VLAN aktualisiert.

- Ändern Sie die Einstellung an jedem Port, sodass VLAN 10 jetzt auf "Tagged" anstatt auf "Excluded" gesetzt ist. Wiederholen Sie diesen Schritt für die VLANs 20 und 30.

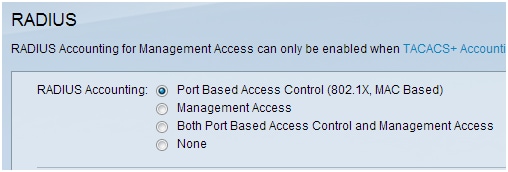

Schritt 4: Wählen Sie im Navigationsbereich Security > Radius . Die Seite RADIUS wird geöffnet:

- Wählen Sie die Methode der Zugriffskontrolle aus, die vom RADIUS-Server verwendet werden soll: entweder Management-Zugriffskontrolle oder Port-basierte Authentifizierung. Wählen Sie Port Based Access Control aus, und klicken Sie auf Apply.

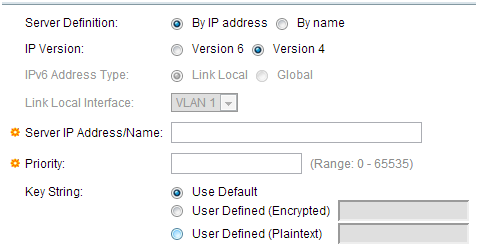

- Klicken Sie unten auf Hinzufügen, um einen neuen Server für die Authentifizierung hinzuzufügen.

Schritt 5: Im nun angezeigten Fenster konfigurieren Sie die IP-Adresse des Servers, in diesem Fall 192.168.1.32. Sie müssen eine Priorität für den Server festlegen, da in diesem Beispiel jedoch nur ein Server zur Authentifizierung für die Priorität vorhanden ist, spielt dies keine Rolle. Dies ist wichtig, wenn Sie mehrere RADIUS-Server zur Auswahl haben. Konfigurieren Sie den Authentifizierungsschlüssel, und die übrigen Einstellungen können als Standard beibehalten werden.

Schritt 6: Wählen Sie im Navigationsfenster Security > 802.1X > Properties aus. Eine neue Seite wird geöffnet:

- Markieren Sie Aktivieren, um die 802.1x-Authentifizierung zu aktivieren, und wählen Sie die Authentifizierungsmethode aus. In diesem Fall wird ein RADIUS-Server verwendet. Wählen Sie daher die erste oder zweite Option aus.

- Klicken Sie auf Apply (Anwenden).

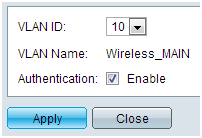

Schritt 7. Wählen Sie eines der VLANs aus, und klicken Sie auf Edit. Ein neues Fenster wird angezeigt. Markieren Sie Aktivieren, um die Authentifizierung für dieses VLAN zuzulassen, und klicken Sie auf Anwenden. Wiederholen Sie den Vorgang für jedes VLAN.

WAP321-Konfiguration

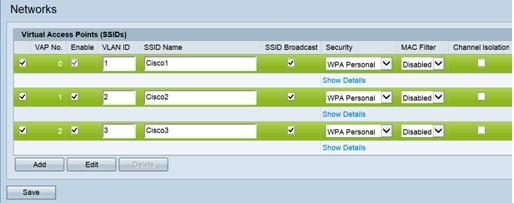

Virtuelle Zugangspunkte (VAPs) segmentieren das WLAN in mehrere Broadcast-Domänen, die das drahtlose Äquivalent von Ethernet-VLANs sind. VAPs simulieren mehrere Access Points in einem physischen WAP-Gerät. Der WAP121 unterstützt bis zu vier und der WAP321 bis zu acht VAPs.

Mit Ausnahme von VAP0 kann jeder VAP unabhängig aktiviert oder deaktiviert werden. VAP0 ist die physische Funkschnittstelle und bleibt aktiviert, solange die Funkverbindung aktiviert ist. Um den Betrieb von VAP0 zu deaktivieren, muss die Funkeinheit selbst deaktiviert werden.

Jeder VAP wird durch eine vom Benutzer konfigurierte Service Set Identifier (SSID) identifiziert. Mehrere VAPs können nicht denselben SSID-Namen haben. SSID-Broadcasts können unabhängig voneinander für jeden VAP aktiviert oder deaktiviert werden. SSID-Broadcast ist standardmäßig aktiviert.

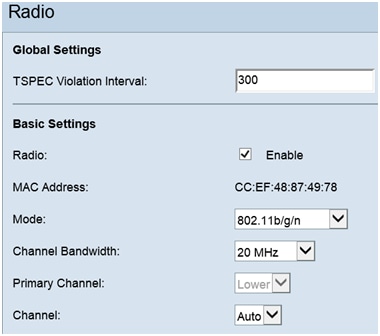

Schritt 1: Melden Sie sich beim Webkonfigurationsprogramm an, und wählen Sie Wireless > Radio (Wireless > Radio). Die Seite Radio (Funkübertragung) wird geöffnet:

- Klicken Sie auf das Kontrollkästchen Aktivieren, um die Wireless-Funktion zu aktivieren.

- Klicken Sie auf Speichern. Das Radio wird dann eingeschaltet.

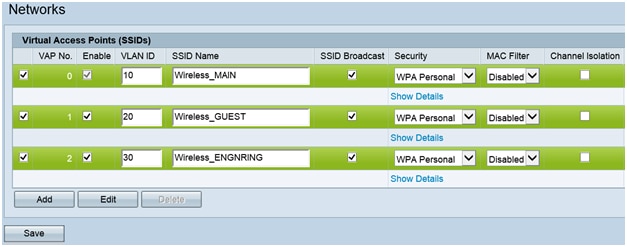

Schritt 2.Wählen Sie im Navigationsfenster die Option Wireless > Networks (Wireless > Netzwerke). Die Seite Netzwerk wird geöffnet:

Hinweis: Die Standard-SSID für VAP0 lautet ciscosb. Jeder zusätzlich erstellte VAP weist einen leeren SSID-Namen auf. Die SSIDs für alle VAPs können für andere Werte konfiguriert werden.

Schritt 3: Jeder VAP ist einem VLAN zugeordnet, das durch eine VLAN-ID (VID) identifiziert wird. Eine VID kann ein beliebiger Wert zwischen 1 und einschließlich 4094 sein. Der WAP121 unterstützt fünf aktive VLANs (vier für WLAN plus ein Management-VLAN). Der WAP321 unterstützt neun aktive VLANs (acht für WLAN sowie ein Management-VLAN).

Standardmäßig lautet die dem Konfigurationsprogramm für das WAP-Gerät zugewiesene VID 1. Dies ist auch die standardmäßige, nicht gekennzeichnete VID. Wenn die Management-VID mit der VID übereinstimmt, die einem VAP zugewiesen wurde, können die diesem VAP zugeordneten WLAN-Clients das WAP-Gerät verwalten. Bei Bedarf kann eine Zugriffskontrollliste (ACL) erstellt werden, um die Administration von WLAN-Clients zu deaktivieren.

Auf diesem Bildschirm müssen folgende Schritte ausgeführt werden:- Klicken Sie auf die Kontrollkästchen auf der linken Seite, um die SSIDs zu bearbeiten:

- Geben Sie den erforderlichen Wert für die VLAN-ID in das Feld "VLAN ID" ein.

- Klicken Sie auf die Schaltfläche Save (Speichern), sobald die SSIDs eingegeben wurden.

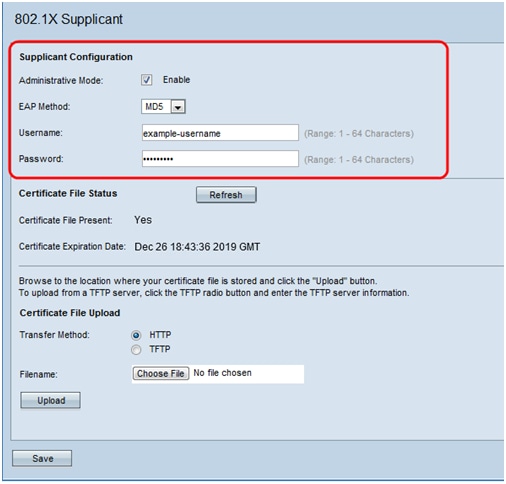

Schritt 4: Wählen Sie im Navigationsfenster System Security > 802.1X Supplicant (Systemsicherheit > 802.1X-Komponente) aus. Die Seite 802.1X Supplicant (Komponente) wird geöffnet:

- Aktivieren Sie das Feld Enable (Verwaltungsmodus) im Feld Administrative Mode (Verwaltungsmodus), um das Gerät bei der 802.1X-Authentifizierung als Komponente zu aktivieren.

- Wählen Sie aus der Dropdown-Liste im Feld "EAP Method" den entsprechenden EAP-Methodentyp aus.

- Geben Sie in die Felder "Username" (Benutzername) und "Password" (Passwort) den Benutzernamen und das Passwort ein, das der Access Point verwendet, um die 802.1X-Authentifizierung abzufragen. Benutzername und Passwort müssen zwischen 1 und 64 alphanumerische Zeichen und Symbolzeichen enthalten. Dies sollte bereits auf dem Authentifizierungsserver konfiguriert sein.

- Klicken Sie auf Speichern, um die Einstellungen zu speichern.

Hinweis: Im Bereich "Certificate File Status" (Status der Zertifikatsdatei) wird angezeigt, ob die Zertifikatsdatei vorhanden ist. Das SSL-Zertifikat ist ein digital signiertes Zertifikat einer Zertifizierungsstelle, das dem Webbrowser eine sichere Kommunikation mit dem Webserver ermöglicht. Informationen zum Verwalten und Konfigurieren des SSL-Zertifikats finden Sie im Artikel Secure Socket Layer (SSL) Certificate Management on WAP121 and WAP321 Access Points (Verwaltung von SSL-Zertifikaten auf WAP121 und WAP321).

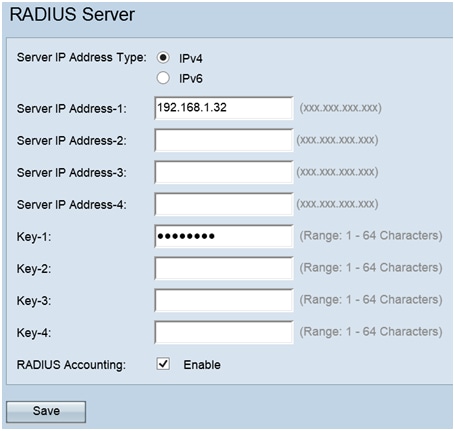

Schritt 5: Wählen Sie im Navigationsfenster Security > RADIUS Server (Sicherheit > RADIUS-Server) aus. Die Seite RADIUS Server wird geöffnet. Geben Sie die Parameter ein, und klicken Sie auf die Schaltfläche Speichern, sobald Sie die Radius-Serverparameter eingegeben haben.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

11-Dec-2018 |

Erstveröffentlichung |

Feedback

Feedback