Ziel

Dieser Artikel enthält Anweisungen zum Konfigurieren von privaten VLAN-Einstellungen auf einem Switch der Serie Cisco Business 350.

Unterstützte Geräte | Softwareversion

Einführung

Mit einem Virtual Local Area Network (VLAN) können Sie ein Local Area Network (LAN) logisch in verschiedene Broadcast-Domänen segmentieren. In Umgebungen, in denen über das Netzwerk möglicherweise vertrauliche Daten übertragen werden, kann durch die Erstellung von VLANs die Sicherheit verbessert werden. Eine Übertragung kann dann auf ein spezifisches VLAN beschränkt werden. Nur die Benutzer, die zu einem VLAN gehören, können auf die Daten in diesem VLAN zugreifen und sie ändern. Mithilfe von VLANs kann auch die Leistung verbessert werden, da Broadcasts und Multicasts seltener an unnötige Ziele gesendet werden müssen.

Ein privates VLAN bietet Layer-2-Isolierung zwischen Ports. Das bedeutet, dass auf der Ebene des Bridging-Datenverkehrs, im Gegensatz zum IP-Routing, Ports, die dieselbe Broadcast-Domäne teilen, nicht miteinander kommunizieren können. Die Ports in einem privaten VLAN können sich an einer beliebigen Stelle im Layer-2-Netzwerk befinden, d. h. sie müssen sich nicht auf demselben Switch befinden. Das private VLAN ist so konzipiert, dass es nicht getaggten oder priorisierten Datenverkehr empfängt und nicht getaggten Datenverkehr überträgt.

Die folgenden Port-Typen können Mitglieder in einem privaten VLAN sein:

- Promiscuous - Ein Promiscuous-Port kann mit allen Ports desselben privaten VLAN kommunizieren. Diese Ports verbinden Server und Router.

- Community (Host) - Community-Ports können eine Gruppe von Ports definieren, die Teil derselben Layer-2-Domäne sind. Sie werden auf Layer 2 von anderen Communitys und von isolierten Ports isoliert. Diese Ports verbinden Host-Ports.

- Isolated (Host) - Ein isolierter Port verfügt über eine vollständige Layer-2-Isolierung von den anderen isolierten und Community-Ports innerhalb desselben privaten VLAN. Diese Ports verbinden Host-Ports.

Hostdatenverkehr wird über isolierte und Community-VLANs gesendet, während Server- und Router-Datenverkehr über das primäre VLAN gesendet wird.

Private VLAN-Einstellungen auf einem Switch konfigurieren

Wichtig: Bevor Sie mit den Schritten unten fortfahren, stellen Sie sicher, dass VLANs auf dem Switch konfiguriert wurden. Um zu erfahren, wie Sie die VLAN-Einstellungen auf Ihrem Switch konfigurieren, klicken Sie hier, um Anweisungen zu erhalten.

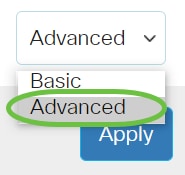

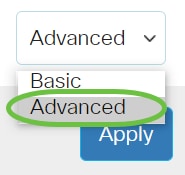

Schritt 1: Melden Sie sich beim webbasierten Dienstprogramm an, und wählen Sie in der Dropdown-Liste Anzeigemodus die Option Erweitert aus.

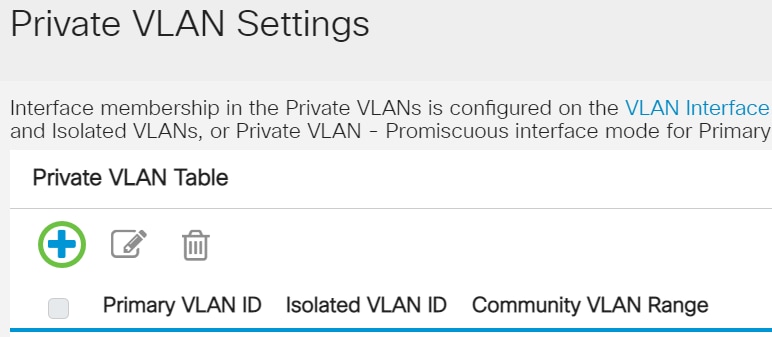

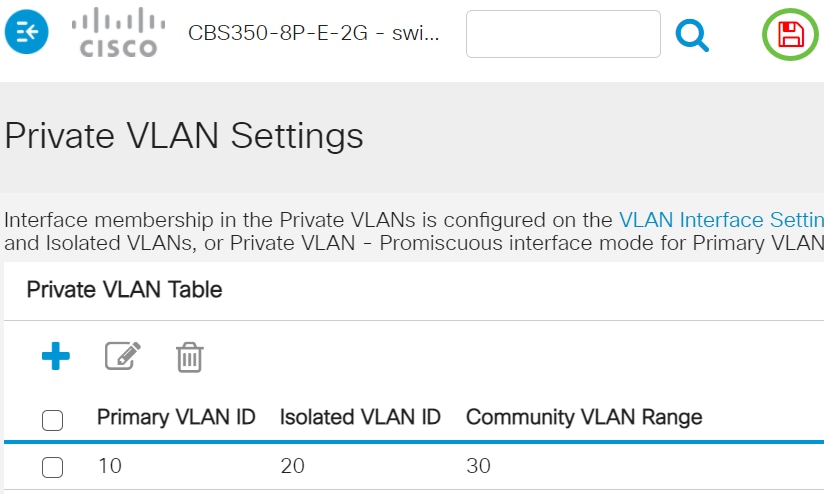

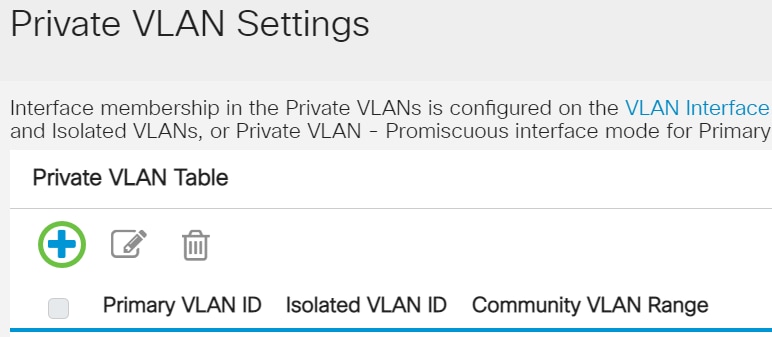

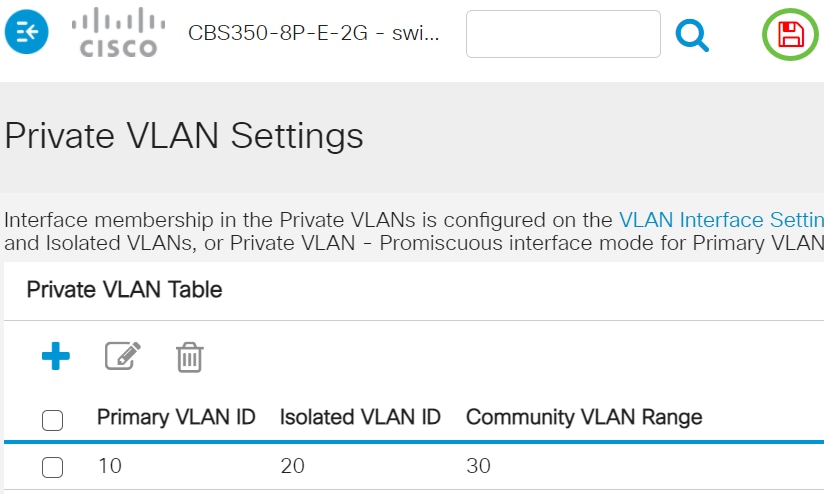

Schritt 2: Wählen Sie VLAN Management > Private VLAN Settings aus.

Schritt 3: Klicken Sie auf die Schaltfläche Hinzufügen.

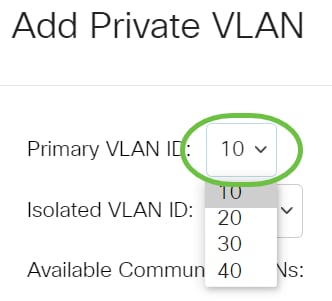

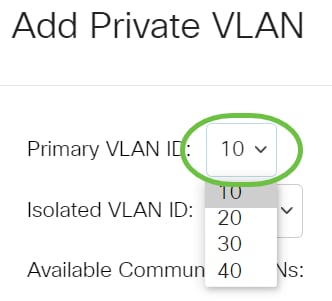

Schritt 4: Wählen Sie in der Dropdown-Liste Primary VLAN ID (Primäre VLAN-ID) ein VLAN aus, das als primäres VLAN im privaten VLAN definiert werden soll. Das primäre VLAN wird verwendet, um Layer-2-Verbindungen von Promiscuous-Ports zu isolierten Ports und zu Community-Ports zu ermöglichen.

Hinweis: In diesem Beispiel wird die VLAN-ID 10 gewählt.

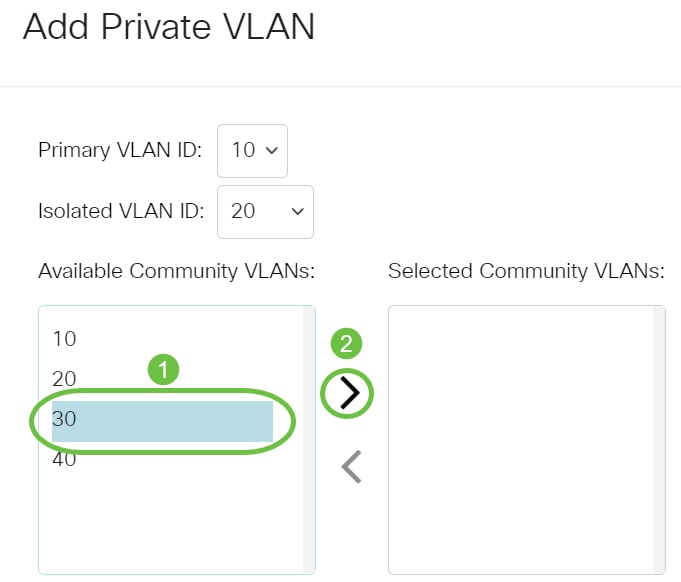

Schritt 5: Wählen Sie in der Dropdown-Liste Isolated VLAN ID eine VLAN-ID aus. Ein isoliertes VLAN ermöglicht es isolierten Ports, Datenverkehr an das primäre VLAN zu senden.

Hinweis: In diesem Beispiel wird die VLAN-ID 20 ausgewählt.

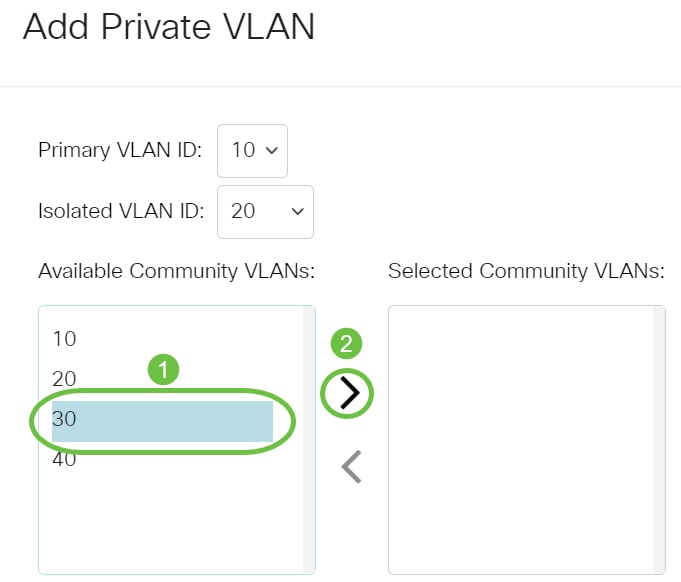

Schritt 6: Wählen Sie im Bereich Available Community VLANs (Verfügbare Community-VLANs) eine VLAN-ID aus, und klicken Sie dann auf >, um die VLANs, die als Community-VLANs fungieren sollen, in die Liste Selected Community VLANs (Ausgewählte Community-VLANs) zu verschieben.

Hinweis: Um eine Untergruppe von Ports (Community) in einem VLAN zu erstellen, müssen die Ports einem Community-VLAN hinzugefügt werden. Das Community-VLAN wird verwendet, um Layer-2-Verbindungen von Community-Ports zu Promiscuous-Ports und zu Community-Ports derselben Community zu ermöglichen. Für jede Community kann ein einzelnes Community-VLAN vorhanden sein, und für dasselbe private VLAN können mehrere Community-VLANs gleichzeitig im System vorhanden sein.

Hinweis: In diesem Beispiel wird die VLAN-ID 30 gewählt.

Schritt 7: Klicken Sie auf Übernehmen und dann auf Schließen.

Schritt 8: (Optional) Klicken Sie auf Speichern, um die Einstellungen in der Startkonfigurationsdatei zu speichern.

Sie haben jetzt die privaten VLAN-Einstellungen auf Ihrem Cisco Business Switch der Serie 350 konfiguriert.

Artikel Skelett mit Inhalt

Ziel

Dieser Artikel enthält Anweisungen zum Konfigurieren von privaten VLAN-Einstellungen auf einem Switch der Serie Cisco Business 350.

Ein privates VLAN bietet Layer-2-Isolierung zwischen Ports. Das bedeutet, dass auf der Ebene des Bridging-Datenverkehrs, im Gegensatz zum IP-Routing, Ports, die dieselbe Broadcast-Domäne teilen, nicht miteinander kommunizieren können. Die Ports in einem privaten VLAN können sich an einer beliebigen Stelle im Layer-2-Netzwerk befinden, d. h. sie müssen sich nicht auf demselben Switch befinden. Das private VLAN ist so konzipiert, dass es nicht getaggten oder priorisierten Datenverkehr empfängt und nicht getaggten Datenverkehr überträgt.

Unterstützte Geräte | Softwareversion

Einführung

Mit einem Virtual Local Area Network (VLAN) können Sie ein Local Area Network (LAN) logisch in verschiedene Broadcast-Domänen segmentieren. In Umgebungen, in denen über das Netzwerk möglicherweise vertrauliche Daten übertragen werden, kann durch die Erstellung von VLANs die Sicherheit verbessert werden. Eine Übertragung kann dann auf ein spezifisches VLAN beschränkt werden. Nur die Benutzer, die zu einem VLAN gehören, können auf die Daten in diesem VLAN zugreifen und sie ändern. Mithilfe von VLANs kann auch die Leistung verbessert werden, da Broadcasts und Multicasts seltener an unnötige Ziele gesendet werden müssen.

Hinweis: Klicken Sie hier, um zu erfahren, wie Sie die VLAN-Einstellungen auf einem Switch über das webbasierte Dienstprogramm konfigurieren können. Anweisungen für die Konfiguration über die Kommandozeilenschnittstelle finden Sie hier.

Eine private VLAN-Domäne besteht aus einem oder mehreren VLAN-Paaren. Das primäre VLAN bildet die Domäne. und jedes VLAN-Paar bildet eine Subdomäne. Die VLANs in einem Paar werden als primäres VLAN und sekundäres VLAN bezeichnet. Alle VLAN-Paare innerhalb eines privaten VLANs verfügen über dasselbe primäre VLAN. Die sekundäre VLAN-ID unterscheidet eine Subdomäne von einer anderen.

Eine private VLAN-Domäne verfügt nur über ein primäres VLAN. Jeder Port in einer privaten VLAN-Domäne ist Mitglied des primären VLAN. Das primäre VLAN ist die gesamte private VLAN-Domäne.

Sekundäre VLANs ermöglichen die Isolierung zwischen Ports innerhalb derselben privaten VLAN-Domäne. Die folgenden beiden Typen sind sekundäre VLANs innerhalb eines primären VLANs:

- Isolated VLANs - Ports innerhalb eines isolierten VLAN können auf Layer-2-Ebene nicht direkt miteinander kommunizieren.

- Community-VLANs - Ports innerhalb eines Community-VLAN können miteinander kommunizieren, jedoch nicht mit Ports in anderen Community-VLANs oder in isolierten VLANs auf Layer-2-Ebene kommunizieren.

Innerhalb einer privaten VLAN-Domäne gibt es drei separate Portbezeichnungen. Jede Portbezeichnung verfügt über eigene eindeutige Regeln, die die Kommunikation eines Endpunkts mit anderen verbundenen Endpunkten innerhalb derselben privaten VLAN-Domäne regeln. Es folgen die drei Portbezeichnungen:

- Promiscuous - Ein Promiscuous-Port kann mit allen Ports desselben privaten VLAN kommunizieren. Diese Ports verbinden Server und Router.

- Community (Host) - Community-Ports können eine Gruppe von Ports definieren, die Teil derselben Layer-2-Domäne sind. Sie werden auf Layer 2 von anderen Communitys und von isolierten Ports isoliert. Diese Ports verbinden Host-Ports.

- Isolated (Host) - Ein isolierter Port verfügt über eine vollständige Layer-2-Isolierung von den anderen isolierten und Community-Ports innerhalb desselben privaten VLAN. Diese Ports verbinden Host-Ports.

Hostdatenverkehr wird über isolierte und Community-VLANs gesendet, während Server- und Router-Datenverkehr über das primäre VLAN gesendet wird.

Klicken Sie hier, um das private VLAN mithilfe des webbasierten Dienstprogramms des Switches zu konfigurieren.

Konfigurieren der privaten VLAN-Einstellungen auf dem Switch über die CLI

Erstellen eines privaten primären VLAN

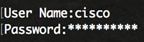

Schritt 1: Melden Sie sich bei der Switch-Konsole an. Der Standardbenutzername und das Standardkennwort lauten "cisco". Wenn Sie einen neuen Benutzernamen oder ein neues Kennwort konfiguriert haben, müssen Sie an dieser Stelle diese neuen Anmeldeinformationen eingeben.

Die Befehle können je nach genauem Switch-Modell variieren.

Schritt 2: Geben Sie im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um in den globalen Konfigurationsmodus zu wechseln.

CBS350#configure

Schritt 3: Geben Sie im globalen Konfigurationsmodus den nachfolgenden Befehl ein, um in den Kontext für die Schnittstellenkonfiguration zu wechseln.

CBS350(config)#interface [vlan-id]

- vlan-id: Gibt die zu konfigurierende VLAN-ID an.

Schritt 4: Konfigurieren Sie im Kontext für die Schnittstellenkonfiguration die VLAN-Schnittstelle als primäres privates VLAN, indem Sie Folgendes eingeben:

CBS350(config-if)#private-vlan primary

Standardmäßig sind auf dem Switch keine privaten VLANs konfiguriert.

Wichtig: Beachten Sie beim Konfigurieren eines privaten VLAN die folgenden Richtlinien:

- Der VLAN-Typ kann nicht geändert werden, wenn ein privater VLAN-Port im VLAN vorhanden ist.

- Der VLAN-Typ kann nicht geändert werden, wenn er mit anderen privaten VLANs verknüpft ist.

- Der VLAN-Typ wird beim Löschen des VLAN nicht als Eigenschaft des VLANs beibehalten.

Schritt 5: (Optional) Geben Sie Folgendes ein, um das VLAN wieder in die normale VLAN-Konfiguration aufzunehmen:

CBS350(config-if)#no private-vlan

Schritt 6: (Optional) Geben Sie Folgendes ein, um zum privilegierten EXEC-Modus des Switches zurückzukehren:

CBS350(config-if)#end

Schritt 7: Geben Sie optional im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um die konfigurierten Einstellungen in der Datei mit der Startkonfiguration zu speichern.

CBS350#copy running-config startup-config

Schritt 8: Drücken Sie optional auf der Tastatur auf Y für "Yes" oder N für "No", sobald die Aufforderung "Overwrite file [startup-config]...." angezeigt wird.

Sie haben nun erfolgreich das primäre VLAN auf Ihrem Switch über die CLI erstellt.

Erstellen eines sekundären VLANs

Schritt 1: Geben Sie im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um in den globalen Konfigurationsmodus zu wechseln.

CBS350#configure

Schritt 2: Geben Sie im globalen Konfigurationsmodus den nachfolgenden Befehl ein, um in den Kontext für die Schnittstellenkonfiguration zu wechseln.

CBS350(config)#interface [vlan-id]

Schritt 3: Konfigurieren Sie im Kontext für die Schnittstellenkonfiguration die VLAN-Schnittstelle als sekundäres privates VLAN, indem Sie Folgendes eingeben:

CBS350(config-if)#private-vlan [community | isolated]

Folgende Optionen sind verfügbar:

- Community - Benennen Sie das VLAN als Community-VLAN.

- Isolated (Isoliert) - Benennen Sie das VLAN als isoliertes VLAN.

Schritt 4: (Optional) Wiederholen Sie die Schritte 2 und 3, um ein zusätzliches sekundäres VLAN für Ihr privates VLAN zu konfigurieren.

Schritt 5: (Optional) Geben Sie Folgendes ein, um das VLAN wieder in die normale VLAN-Konfiguration aufzunehmen:

CBS350(config-if)#no private-vlan

Schritt 6: (Optional) Geben Sie Folgendes ein, um zum privilegierten EXEC-Modus des Switches zurückzukehren:

CBS350(config-if)#end

Sie haben jetzt erfolgreich sekundäre VLANs über die CLI auf Ihrem Switch erstellt.

Zuordnen des sekundären VLAN zum primären privaten VLAN

Schritt 1: Geben Sie im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um in den globalen Konfigurationsmodus zu wechseln.

CBS350#configure

Schritt 2: Geben Sie den VLAN Interface Configuration-Kontext des primären VLAN ein, indem Sie Folgendes eingeben:

CBS350(config)#vlan [primary-vlan-id]

Schritt 3: Um die Zuordnung zwischen dem primären VLAN und den sekundären VLANs zu konfigurieren, geben Sie Folgendes ein:

CBS350(config-if)#private-vlan association [add | remove]secondary-vlan-list

Folgende Optionen sind verfügbar:

- Sekundär-VLAN-Liste hinzufügen: Liste der VLAN-IDs des Typs Sekundär, die einem primären VLAN hinzugefügt werden sollen. Trennen Sie VLAN-IDs, die nicht direkt aufeinanderfolgen, durch ein Komma ohne Leerzeichen. Verwenden Sie einen Bindestrich, um einen ID-Bereich zu definieren. Dies ist die Standardaktion.

- remove Sekundär-VLAN-Liste: Eine Liste der VLAN-IDs des sekundären Typs, um die Zuordnung zu einem primären VLAN zu entfernen. Trennen Sie VLAN-IDs, die nicht direkt aufeinanderfolgen, durch ein Komma ohne Leerzeichen. Verwenden Sie einen Bindestrich, um einen ID-Bereich zu definieren.

Schritt 4: Um zum privilegierten EXEC-Modus des Switches zurückzukehren, geben Sie Folgendes ein:

CBS350(config-if)#end

Sie haben die sekundären VLANs nun erfolgreich über die CLI mit dem primären privaten VLAN auf Ihrem Switch verknüpft.

Konfigurieren von Ports für die primären und sekundären privaten VLANs

Schritt 1: Geben Sie im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um in den globalen Konfigurationsmodus zu wechseln.

CBS350#configure

Schritt 2: Geben Sie im globalen Konfigurationsmodus den nachfolgenden Befehl ein, um in den Kontext für die Schnittstellenkonfiguration zu wechseln.

CBS350(config)#interface [interface-id | range vlan vlan-range]

Folgende Optionen sind verfügbar:

- interface-id - Gibt eine zu konfigurierende Schnittstellen-ID an.

- range vlan vlan-range - Gibt eine Liste von VLANs an. Trennen Sie VLANs, die nicht direkt aufeinanderfolgen, durch ein Komma ohne Leerzeichen. Verwenden Sie einen Bindestrich, um einen VLAN-Bereich zu definieren.

Schritt 3: Verwenden Sie im Kontext für die Schnittstellenkonfiguration den Befehl switchport mode, um den Modus für die VLAN-Mitgliedschaft zu konfigurieren.

CBS350(config-if-range)#switchport mode private-vlan [promiscuous | host]

- Promiscuous - Gibt einen privaten VLAN Promiscuous-Port an. Wenn diese Option verwendet wird, fahren Sie mit Schritt 5 fort.

- host - Gibt einen privaten VLAN-Host-Port an. Wenn diese Option verwendet wird, fahren Sie mit Schritt 6 fort.

Schritt 4: (Optional) Geben Sie Folgendes ein, um den Port oder den Port-Bereich der Standardkonfiguration wieder zuzuweisen:

CBS350(config-if-range)#no switchport mode

Schritt 5: Um die Zuordnung eines Promiscuous-Ports zu primären und sekundären VLANs des privaten VLANs zu konfigurieren, geben Sie Folgendes ein:

CBS350(config-if)#switchport private-vlan mapping [primary-vlan-id] add [secondary-vlan-id]

Folgende Optionen sind verfügbar:

- primary-vlan-id - Gibt die VLAN-ID des primären VLANs an.

- second-vlan-id: Gibt die VLAN-ID des sekundären VLAN an.

Schritt 6: Um die Zuordnung eines Host-Ports zu primären und sekundären VLANs des privaten VLANs zu konfigurieren, geben Sie Folgendes ein:

CBS350(config-if)#switchport private-vlan host-association[primary-vlan-id][secondary-vlan-id]

Folgende Optionen sind verfügbar:

- primary-vlan-id - Gibt die VLAN-ID des primären VLANs an.

- second-vlan-id: Gibt die VLAN-ID des sekundären VLAN an.

Schritt 7: Geben Sie den nachfolgenden Befehl ein, um den Kontext für die Schnittstellenkonfiguration zu verlassen.

CBS350(config-if-range)#exit

Schritt 8: (Optional) Wiederholen Sie die Schritte 2 bis 7, um weitere Promiscuous- und Host-Ports zu konfigurieren und die entsprechenden primären und sekundären privaten VLANs zuzuweisen.

Schritt 9: Geben Sie den Befehl end ein, um zum privilegierten EXEC-Modus zurückzukehren:

CBS350(config-if)#end

Schritt 10: (Optional) Geben Sie Folgendes ein, um die konfigurierten privaten VLANs auf Ihrem Switch zu überprüfen:

CBS350#show vlan private-vlan tag[vlan-id]

Schritt 11: Geben Sie optional im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um die konfigurierten Einstellungen in der Datei mit der Startkonfiguration zu speichern.

CBS350#copy running-config startup-config

Schritt 12: Drücken Sie optional auf der Tastatur auf Y für "Yes" oder N für "No", sobald die Aufforderung "Overwrite file [startup-config]...." angezeigt wird.

Sie haben jetzt die Zuordnung von Host- und Promiscuous-Ports zu primären und sekundären privaten VLANs auf Ihrem Switch über die CLI erfolgreich konfiguriert.

Feedback

Feedback