Konfigurieren von SIP-TLS zwischen CUCM-CUBE/CUBE-SBC und von CA signierten Zertifikaten

Download-Optionen

-

ePub (415.8 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird beschrieben, wie SIP Transport Layer Security (TLS) zwischen Cisco Unified Communication Manager (CUCM) und Cisco Unified Border Element (CUBE) mit Zertifikaten der Zertifizierungsstelle (Certificate Authority, CA) konfiguriert wird.

Voraussetzungen

Cisco empfiehlt, diese Themen zu kennen.

- SIP-Protokoll

- Sicherheitszertifikate

Anforderungen

- Datum und Uhrzeit müssen auf den Endpunkten übereinstimmen (es wird empfohlen, dieselbe NTP-Quelle zu verwenden).

- Der CUCM muss sich im gemischten Modus befinden.

- TCP-Konnektivität ist erforderlich (Open port 5061 on any Transit Firewall).

- CUBE muss über die Sicherheits- und Unified Communication K9 (UCK9)-Lizenzen verfügen.

Hinweis: Ab Cisco IOS-XE Version 16.10 ist die Plattform auf Smart Licensing umgestiegen.

Verwendete Komponenten

- SIP

- Zertifizierungsstelle unterzeichnete Zertifikate

-

Cisco IOS- und IOS-XE-Gateways

Versionen 2900/3900/4300/4400/CSR1000v/ASR100X: Über 15,4

-

Cisco Unified Communications Manager (CUCM)

Versionen: Über 10,5

Konfigurieren

Netzwerkdiagramm

Konfiguration

Schritt 1: Sie erstellen einen RSA-Schlüssel, der mit dem Befehl:

Crypto key generate rsa label TestRSAkey exportable modulus 2048

Mit diesem Befehl wird ein RSA-Schlüssel mit einer Länge von 2048 Bit erstellt (maximal 4096).

Schritt 2: Erstellen Sie mithilfe der folgenden Befehle einen Vertrauenspunkt, um unser Zertifikat mit CA-Signatur zu speichern:

Crypto pki trustpoint CUBE_CA_CERT serial-number none fqdn none ip-address none subject-name cn=ISR4451-B.cisco.lab !(this has to match the router’s hostname [hostname.domain.name]) revocation-check none rsakeypair TestRSAkey !(this has to match the RSA key you just created)

Schritt 3: Nachdem Sie unser Trustpoint eingerichtet haben, erstellen Sie jetzt unsere CSR-Anfrage mit den folgenden Befehlen:

Crypto pki enroll CUBE_CA_CERT

Beantworten Sie die Fragen auf dem Bildschirm, kopieren Sie dann die CSR-Anfrage, speichern Sie sie in einer Datei und senden Sie sie dann an die Zertifizierungsstelle.

Schritt 4: Sie müssen herausfinden, ob die Stammzertifizierungskette Zwischenzertifikate besitzt. Falls keine Zwischenzertifikatbehörden vorhanden sind, fahren Sie mit Schritt 7 fort, andernfalls fahren Sie mit Schritt 6 fort.

Schritt 5: Erstellen Sie einen Vertrauenspunkt, um das Root-Zertifikat zu besitzen. Erstellen Sie außerdem einen Vertrauenspunkt, um eine zwischengeschaltete Zertifizierungsstelle zu speichern, bis die Zertifizierungsstelle das CUBE-Zertifikat signiert (siehe Bild unten).

In diesem Beispiel ist die 1. Ebene die Root-Zertifizierungsstelle, die 2. Ebene die erste Zwischenstufe der Zertifizierungsstelle, die 3. Ebene ist die Zertifizierungsstelle, die unser CUBE-Zertifikat signiert. Daher müssen Sie einen Vertrauenspunkt erstellen, um die ersten 2 Zertifikate mit diesen Befehlen zu besitzen.

Crypto pki trustpoint Root_CA_CERT

Enrollment terminal pem

Revocation-check none

Crypto pki authenticate Root_CA_CERT

Paste the X.64 based certificate here

Crypto pki trustpoint Intermediate_CA

Enrollment terminal

Revocation-check none

Crypto pki authenticate Intermediate_CA

Schritt 6: Nach Erhalt des Zertifikats der Zertifizierungsstelle authentifizieren Sie den Vertrauenspunkt. Der Trustpoint muss das Zertifikat der Zertifizierungsstelle vor dem CUBE-Zertifikat besitzen. Der Befehl, mit dem das Zertifikat importiert werden kann, lautet:

Crypto pki authenticate CUBE_CA_CERT

Schritt 7: Sobald Sie unser Zertifikat installiert haben, müssen Sie diesen Befehl ausführen, um unser CUBE-Zertifikat zu importieren

Crypto pki import CUBE_CA_CERT cert

Schritt 8: Konfigurieren Sie SIP-UA zur Verwendung des von Ihnen erstellten Trustpoints.

sip-ua crypto signaling default trustpoint CUBE_CA_CERT

Schritt 9. Konfigurieren Sie DFÜ-Peers wie unten gezeigt:

dial-peer voice 9999 voip answer-address 35.. destination-pattern 9999 session protocol sipv2 session target dns:cucm10-5 session transport tcp tls voice-class sip options-keepalive srtp

Damit ist die CUBE-Konfiguration abgeschlossen.

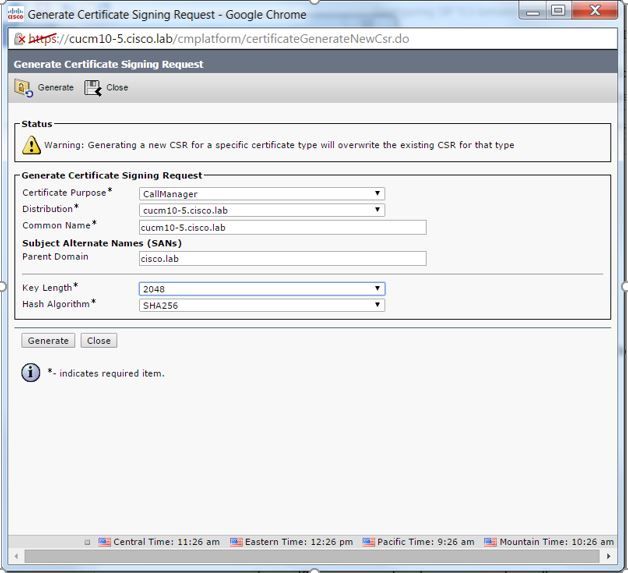

Schritt 10: Jetzt erstellen Sie unseren CUCM CSR. Befolgen Sie die folgenden Anweisungen:

- Melden Sie sich beim CUCM-Betriebssystemadministrator an.

- Klicken Sie auf Sicherheit.

- Klicken Sie auf Zertifikatsverwaltung.

- Klicken Sie auf CSR erstellen.

Die CSR-Anfrage muss wie folgt aussehen:

Schritt 11: Laden Sie die CSR herunter und senden Sie sie an die Zertifizierungsstelle.

Schritt 11: Laden Sie die Zertifizierungsstellen-signierte Zertifikatkette in den CUCM hoch. Die Schritte sind wie folgt:

- Klicken Sie auf Sicherheit und dann auf Zertifikatsverwaltung.

- Klicken Sie auf Upload Certificate/Certificate Chain.

- Wählen Sie im Dropdown-Menü Zertifikatzweck die Option Call Manager aus.

- Navigieren Sie zu Ihrer Datei.

- Klicken Sie auf Upload.

Schritt 13: Melden Sie sich bei der CUCM-CLI an, und führen Sie diesen Befehl aus.

utils ctl update CTLFile

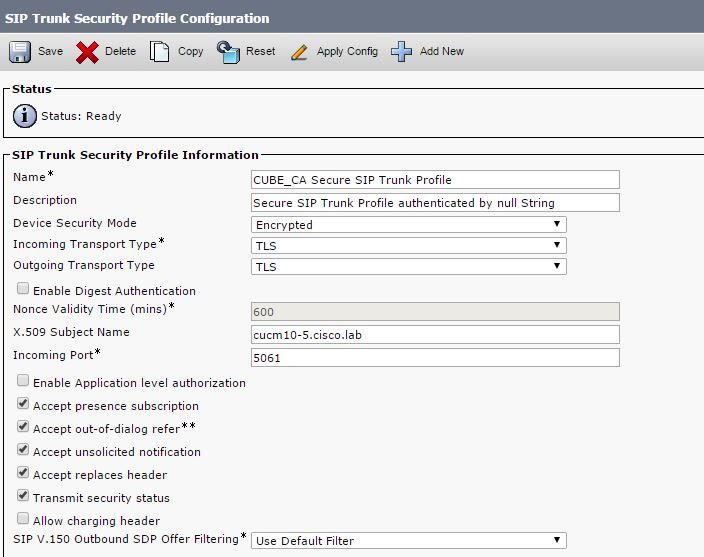

Schritt 14: Konfigurieren eines CUCM-SIP-Trunk-Sicherheitsprofils

- Klicken Sie auf das System und dann auf das Sicherheitsprofil, um die Trunk-Sicherheit zu aktivieren.

- Konfigurieren Sie das Profil wie im Bild gezeigt.

Hinweis: In diesem Fall muss der Betreffname X.509 mit dem Betreffnamen des CUCM-Zertifikats übereinstimmen, wie im hervorgehobenen Teil des Bildes gezeigt.

Schritt 15: Konfigurieren Sie einen SIP-Trunk wie gewohnt auf dem CUCM.

- Stellen Sie sicher, dass das Kontrollkästchen SRTP Allowed (SRTP zugelassen) aktiviert ist.

- Konfigurieren Sie die richtige Zieladresse, und stellen Sie sicher, dass Port 5060 durch Port 5061 ersetzt wird.

- Stellen Sie sicher, dass Sie im SIP-Trunk-Sicherheitsprofil den in Schritt 14 erstellten SIP-Profilnamen auswählen.

Überprüfen

Wenn zu diesem Zeitpunkt alle Konfigurationen in Ordnung sind,

Auf dem CUCM zeigt der SIP-Trunk-Status Full Service an (Vollständiger Service), wie im Bild gezeigt.

Auf CUBE zeigt der DFÜ-Peer diesen Status an:

TAG TYPE MIN OPER PREFIX DEST-PATTERN FER THRU SESS-TARGET STAT PORT KEEPALIVE 9999 voip up up 9999 0 syst dns:cucm10-5 active

Dieser Prozess gilt für andere Router. Der einzige Unterschied besteht darin, dass Sie das von einem Drittanbieter bereitgestellte Zertifikat hochladen, anstatt den CUCM-Zertifikat hochzuladen.

Fehlerbehebung

Aktivieren Sie diese Debug-Optionen auf CUBE

debug crypto pki api debug crypto pki callbacks debug crypto pki messages debug crypto pki transactions debug ssl openssl errors debug ssl openssl msg debug ssl openssl states debug ip tcp transactions

Beiträge von Cisco Ingenieuren

- Julio CascanteCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback