Analyse und Fehlerbehebung bei 802.11 Wireless Sniffing

Download-Optionen

-

ePub (3.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie einen guten Wireless-Sniffer-Trace erfassen, um das 802.11-Verhalten zu analysieren und Fehler zu beheben.

Hintergrundinformationen

Dieser Vorgang kann schwierig und zeitaufwendig sein. Um diesen Prozess zu vereinfachen und zu beschleunigen, sollten einige Punkte beachtet werden. Mit Wireless-Sniffing ist es hilfreich, eine Vorstellung davon zu haben, was Sie tun möchten. Sie möchten die Wireless-Frames per Funk erfassen, wie das Wireless-Sniffing-Gerät selbst feststellt.

Checkliste für eine erfolgreiche Erfassung

Schritt 1: Da das Sniffing-Gerät, das Client-Gerät und der Access Point RF-erzeugende Funkmodule für die Übertragung oder den Empfang verwenden, ist es hilfreich, den Wireless-Sniffer in der Nähe des Zielgeräts (des Client-Geräts) zu halten. Dadurch kann Ihr Sniffing-Gerät eine gute Annäherung an das aufnehmen, was Ihr Client-Gerät über die Luft hört.

Phase 2: Verwenden Sie ein separates Gerät, das als Wireless-Sniffer fungiert. Sie können keine gute Wireless-Sniffer-Spur erstellen, wenn sie auf dem getesteten Gerät (dem Client-Computer, von dem Sie eine Wireless-Spur erhalten möchten) ausgeführt wird.

Schritt 3: Verstehen Sie genau, was 802.11 Channel und Band Ihr Client-Gerät verwendet, bevor Sie Ihre Erfassung einrichten. Sperren Sie Ihren Sniffer auf den Kanal von Interesse - verwenden Sie nicht die Sniffer Scan-Kanäle-Modus! (Bei Scan-Kanälen wechselt der Sniffer etwa jede Sekunde von Kanal zu Kanal. Dies ist nützlich für eine Standortuntersuchung oder zum Auffinden von nicht autorisierten Benutzern, jedoch nicht, wenn Sie versuchen, ein 802.11-Problem zu erkennen.)

Beachten Sie außerdem, dass Ihr Client-Gerät zu einem anderen Access Point wechseln kann, der sich auf einem anderen RF-Kanal oder Band befindet. Daher müssen Sie entsprechend planen. In der Regel ist in der 802.11b/g-Umgebung (2,4 GHz) ein Sniffer mit drei Kanälen erforderlich. Dies beinhaltet die Verwendung von 3 Wireless-Adaptern auf Ihrem Sniffing-Gerät, von denen jeder auf die Kanäle 1, 6 und 11 eingestellt ist. USB-Wireless-Adapter funktionieren am besten für diese Art der Einrichtung.

Schritt 4: Wenn Sie eine Fehlerbehebung für das 5-GHz-Band durchführen, steigt die Anzahl der Kanäle drastisch an. Da Sie nicht über genügend Karten verfügen, um alle Kanäle zu erfassen, empfiehlt es sich, den Test auf maximal vier Kanälen an den umgebenden Access Points durchzuführen.

Schritt 5: Wenn Sie das Problem reproduzieren können, wenn ein Client von einem Kanal zu einem anderen wechselt, dann kann ein 2-Kanal-Sniff ausreichen. Wenn Sie nur einen einzelnen Channel-Sniffer zur Verfügung haben, lassen Sie ihn den Roaming-to-Channel durchsuchen.

Schritt 6: Synchronisieren Sie Ihre Sniffer immer über NTP. Die Paketerfassung muss mit Debug-Erfassungen und mit anderen Erfassungen in kabelgebundenen und/oder Wireless-Netzwerken sortiert werden. Ihre Zeitstempel noch eine Sekunde aus, macht die Kollation viel schwieriger.

Schritt 7: Wenn Sie die Erfassung für einen langen Zeitraum (Stunden) durchführen, konfigurieren Sie Ihren Sniffer so, dass er alle 30 MB eine neue Erfassungsdatei schneidet. Um Ihre Festplatte nicht zu füllen, möchten Sie die Anzahl der geschriebenen Dateien nach oben begrenzen.

Anmerkung: Der Linksys USB600N sammelt nicht zuverlässig 11n-Pakete mit kurzem Schutzintervall. Bei Paketen mit kurzen Sicherheitsintervallen fehlen 20 % bis 30 %. Bei Bedarf kann die WLC-Konfiguration so geändert werden, dass nur das langsamere lange Schutzintervall verwendet wird. Hierbei kann es sich nur um eine temporäre Konfigurationsänderung handeln. Der Befehl lautet config 802.11 {a | b}11nsupport guard-interval {any | long}.

Sniffer-Tools

Wireless Sniffing mit einem Mac mit OS X 10.6 und höher.

Wireless-Sniffing auf dem Mac funktioniert gut, da Mac OS X integrierte Tools zum Erfassen einer Wireless-Spur hat. Es hängt jedoch davon ab, welche Versionen von OS X Sie ausführen, da die Befehle variieren können. Dieses Dokument behandelt OS X 10.6 bis zur neuesten Version. Wi-Fi-Diagnosen sind die bevorzugte Methode in den neuesten Macbooks. Es ist immer gut, sich daran zu erinnern, dass Ihr Macbook Sniffer mindestens so fähig sein muss wie der Client, den Sie gerade schnüffeln (ein 802.11ac-Smartphone mit einem 802.11n-Macbook zu schnüffeln ist nicht optimal).

Mac OS X Wireless Sniffing-Tools

- Flughafen (10.6-10.8)

- Flughafenbetreiber (10.6 - 10.8)

- tcpdump (10,8)

- Wi-Fi-Diagnose (10.7->10.12)

- Wireshark (10.6 - 10.8)

- Drittanbieter-Tool: Airtool

Flughafen

Wenn Sie OS X 10.6 (Snow Leopard) oder höher ausführen, können Sie auf einfache Weise das Befehlszeilen-Dienstprogramm airport verwenden.

Gehen Sie wie folgt vor:

- Verwenden Sie die Kombination aus Befehl + Leertaste, um das Suchdialogfeld oben rechts auf dem Bildschirm zu öffnen, und geben Sie das Wort terminal ein. Dieser kann nach der Terminalanwendung suchen. Wählen Sie diese Anwendung aus, um sie auszuführen. Ein Terminalfenster kann angezeigt werden.

- Wenn Sie ein Terminal-Fenster geöffnet haben, können Sie diesen Befehl ausführen, um eine Wireless-Sniffer-Spur auf RF-Kanal 11 (802.11b/g) zu erfassen:

sudo /usr/libexec/airportd en1 sniff 11

Einige Dinge, die Sie sich merken sollten:

- Sie werden aufgefordert, das Kennwort Ihres Kontos einzugeben, um die Überprüfung zu ermöglichen.

- Sie können weder den Namen der Erfassungsdatei noch den Speicherort der Ausgabe angeben.

- Während der Datenerfassung gehen alle Wireless-Verbindungen mit Ihrem Netzwerk verloren.

- Wenn Sie eine Air verwenden, ist der Wireless-Adapter en0 und nicht en1.

Wenn Sie mit der Ablaufverfolgung fertig sind, drücken Sie Strg+C, um die Ablaufverfolgung zu beenden, und das Dienstprogramm zeigt den Namen und den Speicherort der Erfassungsdatei an. Das Dateiformat ist Ihre Standard Wireshark PCAP-Datei, die auf der MAC oder Windows über Wireshark gelesen werden kann.

Flughafennutzung

Der Flughafenbetreiber ist kein Sniffer-Programm; kann jedoch Informationen über das WLAN bereitstellen. Außerdem kann der Standard-Wireless-Kanal festgelegt werden, was für Sniffer-Programme (tcpdump, Wireshark) wichtig ist, die selbst nicht in der Lage sind, den Kanal festzulegen.

Anmerkung: Da der Pfad zum Flughafendienstprogramm so hässlich ist, kann es eine gute Idee sein, einen symbolischen Link von einem Verzeichnis im Pfad zu setzen. Beispiel: # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport.

Einrichten des Wireless-Kanals

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport —channel=48

Info zu erkannten SSIDs/BSSIDs ausgeben

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

SSID BSSID RSSI CHANNEL HT CC SECURITY (Authentifizierung/Unicast/Gruppe)

Test 00:24:97:89:cb:41 -53 11 y - WPA(PSK/TKIP/TKIP) WPA2(PSK/AES/TKIP)

Test2 00:24:97:89:cb:40 -53 11 N - WPA(PSK/TKIP/TKIP)

Gast 00:22:75:e6:73:df -64 6,-1 Y - WPA(PSK/AES,TKIP/TKIP) WPA2(PSK/AES,TKIP/TKIP)

Detaillierte Informationen zur aktuellen Assoziation

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -I

agrCtlRSSI: -54

agrExtRSSI: 0

agrCtlGeräusch: -89

agrExtNoise: 0

status: laufend

Betriebsmodus: Bahnhof

lastTxRate: 300

maxRate: 300

LastAssocStatus: 0

802.11 Auth: offen

Link-Authentifizierung: WPA2-PSK

BSSID: 0:24:97:95:47:60

SSID: GastNetz

MCS: 15

channel: 36,1

TCPdump

Tcpdump ist ein mit OS X geliefertes Befehlszeilendienstprogramm, das die Paketerfassung durchführen kann (das mit Wireshark gebündelte Dienstprogramm tshark ist sehr ähnlich). So führen Sie eine Wireless-Paketerfassung mit tcpdump durch:

- Legen Sie zunächst den Kanal fest, und verwenden Sie das Dienstprogramm airport, wie zuvor gezeigt.

- Führen Sie dann eine Wireless-Paketerfassung durch, und speichern Sie sie in einer Datei. Wenn Sie fertig sind, geben Sie Control/C ein, um den Vorgang zu beenden.

Beispiel:

bash-3,2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

tcpdump: Warnung: de1: Keine IPv4-Adresse zugewiesen

tcpdump: Abhören auf en1, Verbindungstyp IEEE802_11_RADIO (802.11 plus Radiotap-Header), Erfassungsgröße 65535 Byte

^C

897 erfasste Pakete

968 durch Filter empfangene Pakete

0 Pakete vom Kernel verworfen

bash-3,2#

Wi-Fi-Diagnose

Die einfachste Erfassungsmethode ist die Verwendung des grafischen Programms Wi-Fi Diagnostics.

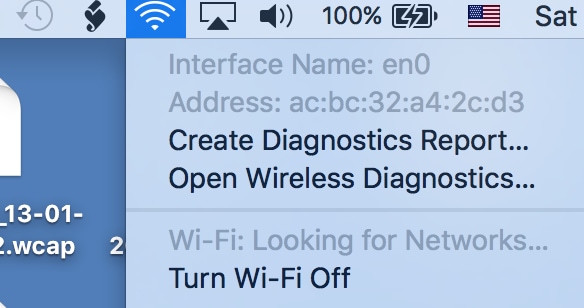

Sie können darauf zugreifen, indem Sie die ALT-Taste gedrückt halten und auf das Wi-Fi-Symbol oben rechts klicken (das Symbol, bei dem Sie normalerweise die SSID auswählen, mit der Sie eine Verbindung herstellen möchten).

Klicken Sie in der Liste auf die Option Drahtlosdiagnose öffnen.

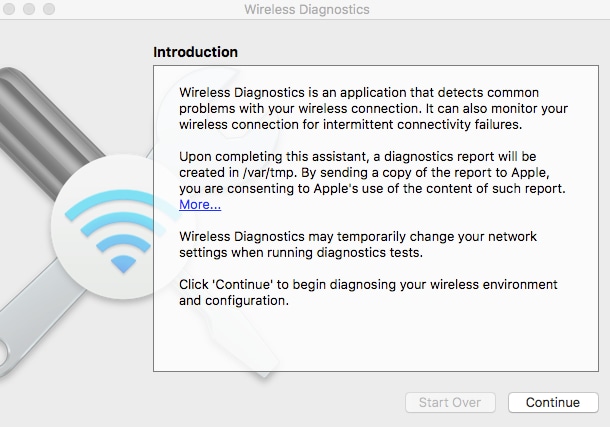

Es wird ein Fenster geöffnet, in dem ein Standardbericht zur Fehlerbehebung ausgeführt wird. Dies ist in der Regel NICHT das, was Sie interessiert.

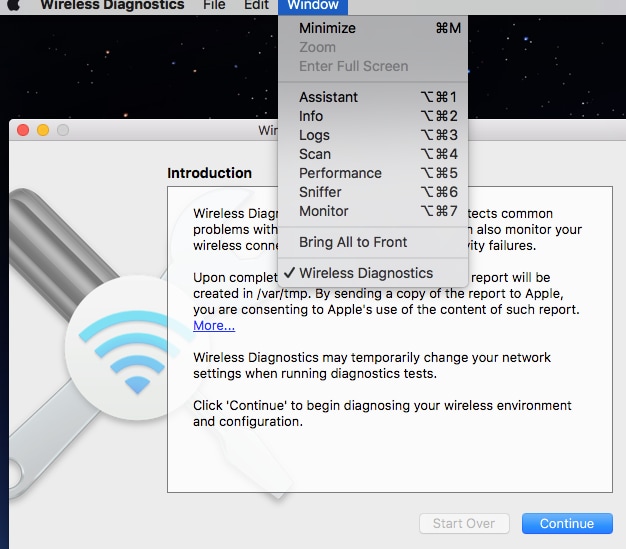

Lassen Sie das Fenster geöffnet, und navigieren Sie zur Menüleiste am oberen Bildschirmrand. Klicken Sie auf Fenster. Hier finden Sie eine Liste verschiedener Tools (nützlich für die Standortuntersuchung oder Signalanalyse). Im Bereich der Wireless-Sniffer-Erfassung sind Sie an der Sniffer-Option interessiert, klicken Sie darauf.

Sie müssen dann nur noch den primären Kanal sowie die Kanalbreite wählen.

Die Sniffer-Aufnahme wurde entweder auf dem Desktop oder in /var/tmp/ ab Mac OS Sierra gespeichert.

Airtool

Einige Drittanbieter-Tools, die viele Mac OS X-Versionen unterstützen und die eingebetteten Sniffing-Funktionen mit einfacheren Optionen zur Kanalauswahl erweitern. Ein Beispiel ist Airtool.

Wireless-Sniffing unter Windows 7 mit 3.4 (veraltete Methode)

Einleitung

Mit Microsoft Network Monitor (3.4) können Sie jetzt ein anständiges 802.11a/b/g (und vielleicht 11n) Wireless Sniffing in Windows 7 mit Ihrem Standard-Wireless-Adapter durchführen. Die Datei, von der aus gespeichert wurde, kann von der aktuellsten Wireshark-Version (Version 1.5 und höher) gelesen werden, jedoch nicht in OmniPeek. Es ist wichtig zu beachten, dass von Microsoft nicht mehr unterstützt wird und in den meisten Fällen auf 11n- und 11ac-Adaptern nicht richtig funktioniert (die meisten Frames fehlen).

Netmon 3.4 wird von XP SP3 unterstützt; unterstützt jedoch nicht das Wireless-Sniffing unter XP. Im Hinblick auf Vista ist die Erfahrung gemischt.

Der detaillierte Abschnitt zu Netmon in diesem Dokument wurde entfernt, da er veraltet ist und keine 802.11ac-Frames zuverlässig erfasst.

Einzelheiten finden Sie unter: Wireless-Sniffing in Windows mit Netmon

Wireless Sniffing mit Cisco Lightweight Access Point (LAP) im Sniffer-Modus

Einleitung

Sie können den Cisco WLC und die LAPs im Sniffer-Modus in Verbindung mit einem kabelgebundenen Sniffer verwenden (optimale Ergebnisse mit Wireshark). Omnipeek entschlüsselt das Protokoll ab Version 10 auf unterschiedliche Weise).

Ein einzelner kabelgebundener Sniffer kann Pakete von mehreren APs sammeln, daher ist diese Methode sehr nützlich, um Multi-Channel-Traces auszuführen. Wenn es möglich ist, den Sniffer-AP in statischen Szenarien zu verschieben, kann dies als effektive Alternative zu anderen Sniffing-Optionen verwendet werden.

Bei Roaming-Szenarien werden die Sniffer-APs in der Regel in der Nähe der APs installiert, die der Client durchläuft, und dies kann den "Standpunkt" der statischen APs und nicht den Client melden.

Um die Funkfrequenz aus Sicht des Clients beim Roaming zu sehen, kann eine Wireless-Spur mit mehreren Kanälen mit einem Laptop mit mehreren Wireless-NICs erfasst werden, die den Test-Client verwenden können.

Konfigurationsschritte

Schritt 1: WLC-/AP-seitig

Hier sind die Schritte, um eine Spur zu sammeln, die einen Sniffer-Modus LAP verwendet.

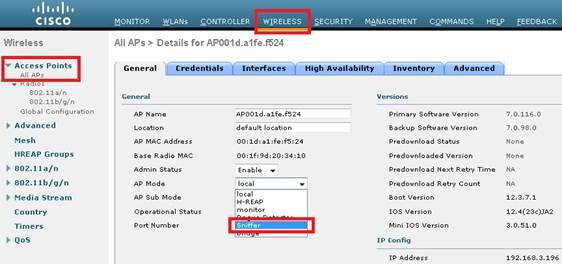

Konfigurieren Sie den Access Point im Sniffer-Modus:

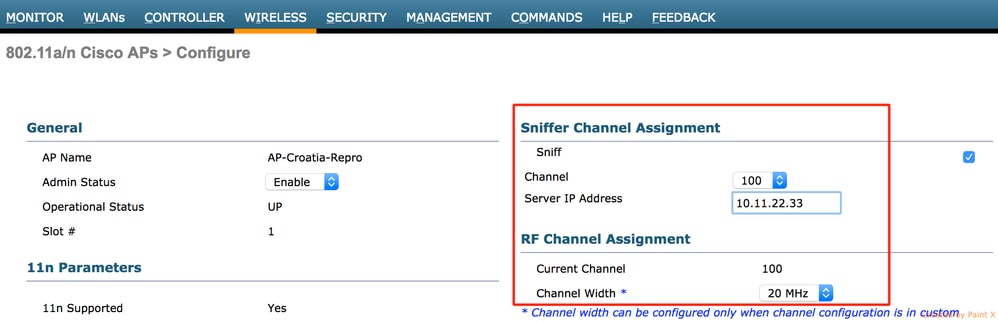

Der Access Point kann neu gestartet werden und kann keine Clients bedienen. Nachdem der Access Point wieder dem WLC beigetreten ist, konfigurieren Sie die Funkverbindung des Access Points (802.11b/g/n oder 802.11a/n):

- IP-Adresse des Sniffers angeben

- Kanal auswählen

- Sniffing aktivieren

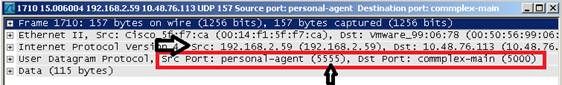

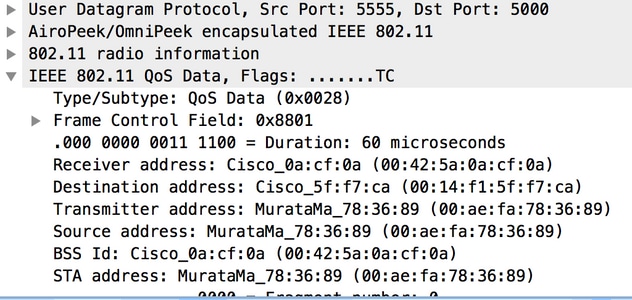

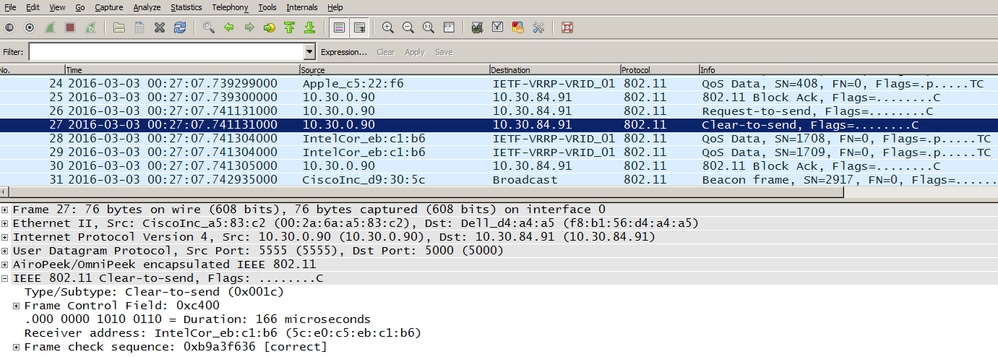

Der Sniffer empfängt den 802.11-Datenverkehr gekapselt und verwendet das airopeek-Protokoll von der IP-Adresse des WLC-Managements mit dem Quellport UDP/5555 und dem Zielport UDP/5000.

Schritt 2. Sniffer-Seite: Wireshark

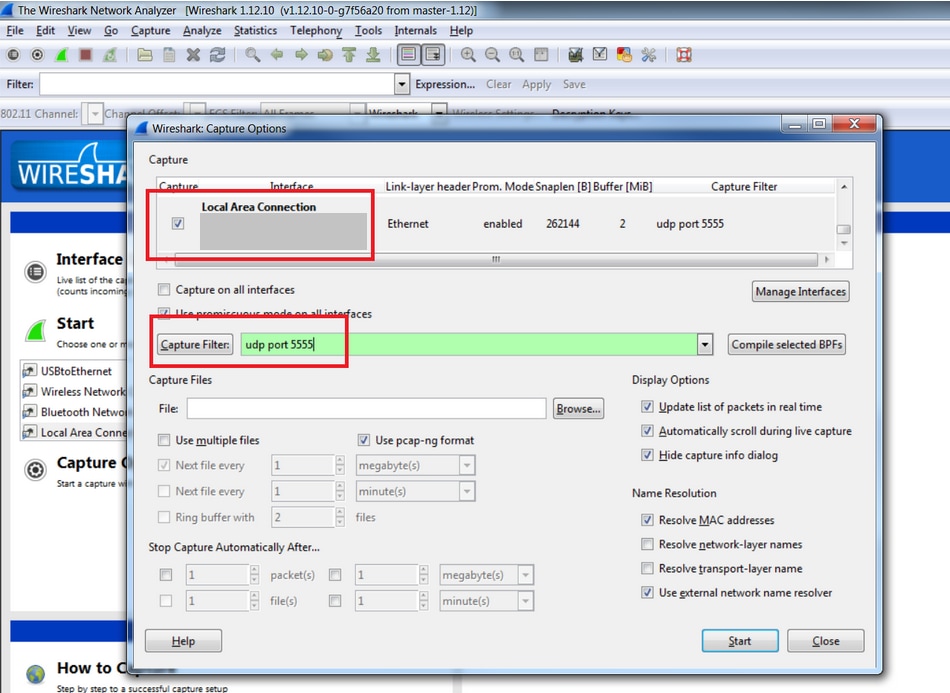

Wenn Sie Wireshark zum Empfangen des Datenverkehrs verwenden, gehen Sie wie folgt vor:

- Legen Sie fest, dass die Erfassungsoptionen nur Datenverkehr empfangen sollen, der vom Sniffing-AP stammt. Wenn Sie den Filter nur für Port UDP 5000 festlegen, verpassen Sie IP-Fragmente in der Erfassung, wenn der WAP das Paket fragmentieren muss (was geschieht, wenn er einen 1500 Byte langen Frame ausspioniert, dem er PEEKREMOTE-Kapselung hinzufügen muss):

Dieser Filter ist optional, wird jedoch dringend empfohlen, da er den gesamten nicht Wireless-bezogenen Datenverkehr von der Erfassung ausschließt. Bedenken Sie, dass der WLC Datenverkehr an einen UDP-Port sendet und dass auf der Sniffer-Seite keine Anwendung auf Datenverkehr wartet. Daraus ergibt sich für jedes vom WLC empfangene Paket eine Antwort, bei der der ICMP-Port nicht erreichbar ist.

Obwohl dies erwartet wird, hilft der Filter auch, diesen Datenverkehr auszuschließen, der nutzlos ist, und er kann nur dazu führen, dass die Spur größer und schwieriger zu lesen ist.

Starten Sie dann die Erfassung:

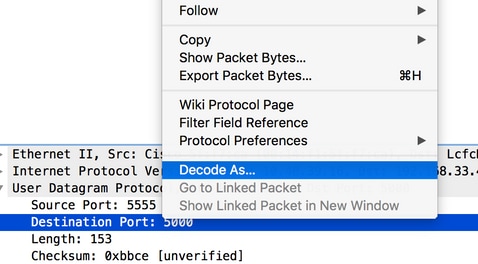

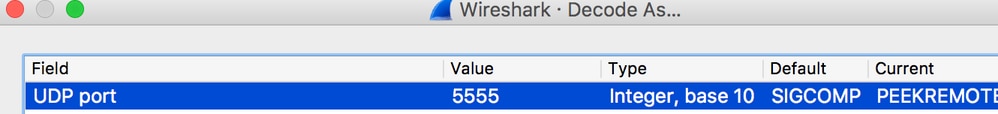

Der erfasste Datenverkehr muss als.. PEEKREMOTE decodiert werden, um den 802.11-Datenverkehr sehen zu können:

- Der 802.11-Datenverkehr kann jetzt angezeigt werden:

Die im Bild angezeigten RF-Informationen (d. h. der Kanal, die Signalstärke, das Rauschen usw.) werden vom Access Point hinzugefügt.

Schritt 3. Sniffer-Seite: OmniPeek

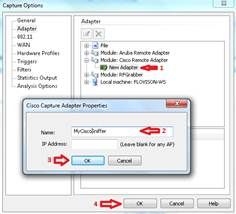

Wenn Sie OmniPeek als Empfänger des Traffic-Streams vom WLC/AP im Sniffer-Modus verwenden, müssen Sie zunächst im Fenster Capture Options (Erfassungsoptionen) im Adapter-Menü einen Cisco Remote Adapter erstellen:

Es wird mindestens ein Adapter benötigt. Der Name ist ein Pflichtfeld, während das Feld "IP-Adresse" leer gelassen werden kann, wenn der eingehende Datenverkehr eines bestimmten WLC nicht von OmniPeek gefiltert werden soll.

In diesem Fall ist es nicht erforderlich, Datenverkehr (wie z. B. den ICMP-Port-unreachable) herauszufiltern, da OmniPeek den UDP-Port überwacht, um den Datenstrom vom Wireless LAN Controller spezifisch zu erfassen.

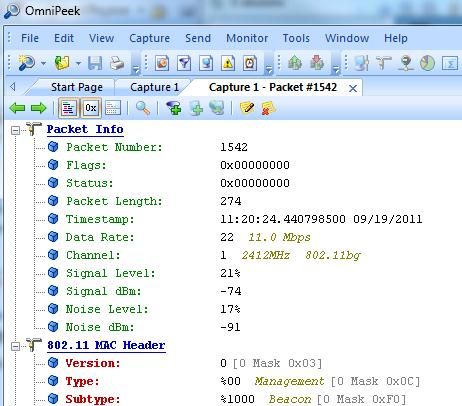

Bevor Sie die Erfassung starten, bestätigen Sie die Einstellungen im Hauptfenster von OmniPeek:

An diesem Punkt kann die Erfassung gestartet werden, und das Ergebnis ist eine Spur, die die vom Access Point gemeldeten RF-Informationen enthält:

Anmerkung: Standardmäßig nimmt der OmniPeek-Remote-Adapter den Zeitstempel auf, der vom Access Point selbst gesendet wurde. Diese Informationen haben nichts mit der AP-Uhr zu tun, sodass der resultierende Zeitstempel falsch sein kann. Wenn Sie einen einzelnen Sniffer-AP verwenden, können die Zeitstempel falsch sein, aber zumindest konsistent. Dies trifft nicht mehr zu, wenn Sie mehrere APs als Sniffer verwenden (da jeder AP seine eigenen Zeitstempelinformationen sendet, was zu merkwürdigen Zeitsprüngen bei der zusammengeführten Erfassung führt).

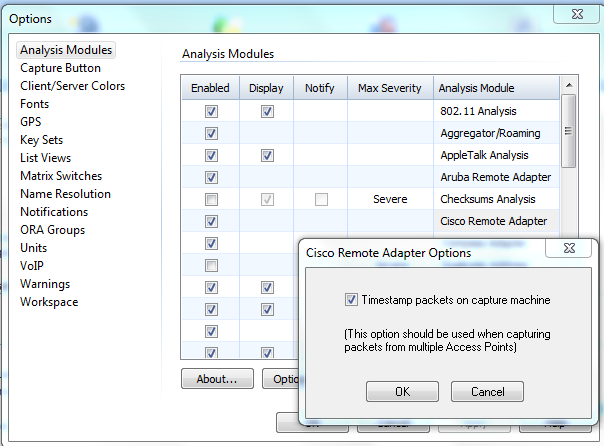

Lösung

Sie können OmniPeek explizit anweisen, die lokale Sniffer-PC-Uhr zum Festlegen des Paketzeitstempels zu verwenden.

Dies löst sowohl das Einzel- als auch das Mehrfach-AP-Szenario und verfügt über korrekte und konsistente Zeitstempel, solange der PC, auf dem OmniPeek ausgeführt wird, über eine NTP-synchronisierte Uhr verfügt.

Vorgehensweise:

Gehen Sie in OmniPeek wie folgt vor:

1. Navigieren Sie zu Extras > Option > Analysemodule.

2. Suchen Sie nach Cisco Remote Adapter, und doppelklicken Sie dann, um die Optionen anzuzeigen.

3. Klicken Sie auf die Option Zeitstempel, klicken Sie dann auf OK und testen Sie die Erfassung erneut.

Wireless-Sniffing mit Cisco® Autonomous (IOS) AP

Ein autonomer AP kann zum Erfassen von Luftpaketaufzeichnungen verwendet werden. In diesen Anweisungen wird aufgelistet, wie die Luftaufnahme durchgeführt wird.

1. Geben Sie die dot11radio-Schnittstelle ein, auf der die Erfassung durchgeführt werden soll. Legen Sie die Stationsrolle auf Sniffer fest, fügen Sie die Server-/PC-IP-Adresse hinzu, die Wireshark ausführen kann, und sammeln Sie die Aufnahmen, und wählen Sie den Kanal aus. Der Port, den Sie mit dem Befehl monitor frames angeben, kann der Ziel-UDP-Port sein, an den der WAP die Captures sendet.

|

|

|

|

|---|---|---|

| Schritt 1 |

int {d0} | d1} |

Wechseln Sie in den Befehlsmodus für die Schnittstellenkonfiguration, um die Funkschnittstellen zu konfigurieren. |

| Schritt 2 |

Station-Rolle-Sniffer |

Ändern Sie die Stationsrolle in Sniffer. |

| Schritt 3 |

Kanalnummer |

Wählen Sie den Kanal aus, in dem im Sniffer-Modus gearbeitet werden soll. |

| Schritt 4 |

no shut |

Kehren Sie das Herunterfahren der Schnittstelle um. |

| Schritt 5 |

beenden |

Beenden Sie den Befehlsmodus für die Schnittstellenkonfiguration. |

| Schritt 6 |

Sniffer-IP-Adresse Ziel-IP-Port Portnummer |

Legen Sie die IP-Adresse und die Portnummer fest, an die der WAP alle Pakete umleitet. Sie können eine IP-Adresse für eine beliebige Portnummer zwischen 1024 und 65535 angeben. |

| Schritt 7 |

Wireshark aktivieren |

Wenn Sie Wireshark am Endpunkt verwenden, wird den Paketen ein Wireshark-Header hinzugefügt. |

Konfigurationsbeispiel:

ap(config)# int d0

ap(config)-if# station-role sniffer

ap(config)# Kanal 11

ap(config)# no shut

ap(config)# exit

ap(config)# sniffer ip-address 10,10.10,1 30 port 555

ap(config)# wireshark enable

2. Starten Sie Wireshark auf dem Server/PC. Navigieren Sie zu Erfassung > Optionen. Wählen Sie die Ethernet-Netzwerkkarte (LAN) aus, und fügen Sie einen Filter hinzu, um nur den Datenverkehr mit dem in Schritt 1 angegebenen UDP-Port zu erfassen.

3. Starten Sie die Erfassung von Wireshark.

Hochladen der Erfassungsdateien auf die TAC-Serviceanfrage

Wenn die Erfassungsdatei(en) zu groß für E-Mails sind, können Sie sie auf Ihre TAC-Serviceanfrage hochladen:

https://tools.cisco.com/ServiceRequestTool/query/

Geben Sie Ihre SR-Nummer ein, und klicken Sie dann auf Datei hochladen.

Sniffer-Analyse

Informationen zur Analyse von Wireless-Aufzeichnungen finden Sie über die aufgeführten Links. Sie sind so konzipiert, dass sie der Reihe nach gelesen werden können, da jedes Dokument auf dem vorhergehenden aufbaut. Denken Sie daran, dass es beim Lesen von Wireless-Traces ratsam ist, die Spezifikationen von 802.11 Wireless zu verstehen. Diese Dokumente sind hervorragend geeignet, um den Paketfluss zu analysieren und herauszufinden, worauf Sie bei einer Wireless-Verfolgung achten sollten. Sie sind nicht für die Vermittlung der 802.11 Wireless-Spezifikationen bestimmt.

802.11 Sniffer Capture Analysis - Physical Layer

Einführung: Informationen zu physischen Schichten in Wireless-Paketerfassungen

Ein erfasstes Paket enthält eine Kopie der Frame-Daten. Jedem Frame wird jedoch ein Metadaten-Header vorangestellt, der Informationen darüber liefert, wie der Frame erfasst wurde. Bei kabelgebundenen Paketen sind die Metadaten nicht viel. Dies ist die Frame-Nummer, das Datum, an dem das Paket erfasst wurde, und die Länge des Pakets. Bei der Analyse von kabelgebundenen Paketen ist die physische Schicht Ihnen sehr wichtig. Bei einer Bitfehlerrate von 1010 gehen Sie normalerweise davon aus, dass die erfassten Bits das sind, was sie angeblich sind.

Wireless ist eine ganz andere Geschichte. Die physische Ebene ist komplexer und tückischer als die kabelgebundene. Bevor Sie sich mit dem Versuch befassen, eine Erfassung basierend auf den oberen Schichten zu analysieren, ist es in der Regel eine gute Idee, ein Verständnis der physischen Schicht zu bekommen, in der die Erfassung durchgeführt wurde. Wenn die physische Schicht nicht richtig funktioniert, können die oberen Schichten keine Chance haben.

Die Eigenschaften der physischen Schicht sind besonders wichtig, um Folgendes berücksichtigen zu können:

Signalstärke (RSSI, Signalstärke, Signal/Rausch-Verhältnis.) Es ist generell am besten, sich auf RSSI zu konzentrieren, falls verfügbar. Die Leistungsstufe in dBm, mit der der Sniffing-Adapter das Paket empfangen hat, ist:

- RSSI < -90 dBm: Dieses Signal ist extrem schwach, am Rande dessen, was ein Empfänger empfangen kann.

- RSSI -67 dBm: Dies ist ein ziemlich starkes Signal - der Vorteil dessen, was Cisco als angemessen erachtet, um Voice over WLAN zu unterstützen.

- RSSI > -55 dBm: Dies ist ein sehr starkes Signal.

- RSSI > -30 dBm: Ihr Sniffer sitzt direkt neben dem Sender.

Kanal (Frequenz). Da ein Wireless LAN 3 bis 25 verschiedene Kanäle unterstützen kann, ist es wichtig, genau zu wissen, von welchen Kanälen die Aufzeichnung stammt. Wenn Sie einen Sniff von einem bestimmten Access Point erhalten möchten, sperren Sie den Sniff auf den Kanal dieses Access Points und überprüfen Sie, ob die Erfassung auf diesem Kanal stattgefunden hat. Andernfalls kann die Erfassung wertlos sein.

.

Die Datenrate kann zwischen 1 Mbit/s und 300 Mbit/s oder mehr liegen. Um zu verstehen, warum Datenübertragungen nicht immer von Sender zu Empfänger gelangen, müssen Sie wissen, welche Datenraten verwendet werden. Ein "marginaler" RSSI-Wert von -80 dBm kann für ein mit 54 Mbit/s moduliertes Paket zwar sehr gut funktionieren, kann aber bei 6 Mbit/s durchaus zufriedenstellend sein.

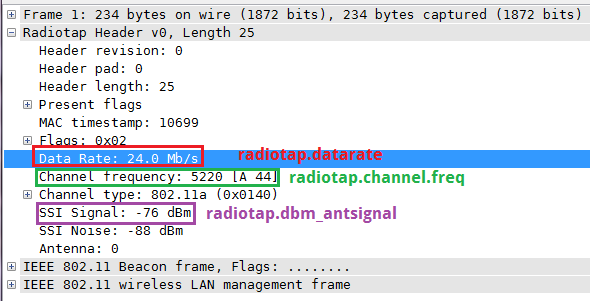

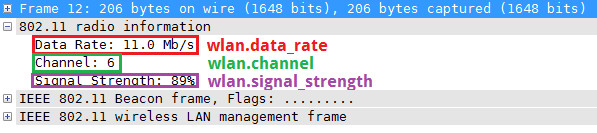

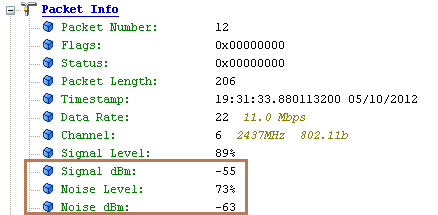

Wireless-Paket-Header - Beispiele

Verschiedene Wireless-Sniffer können verschiedene Metadaten-Header-Formate verwenden, um die physische Wireless-Ebene zu codieren. Beachten Sie, dass die Genauigkeit der Informationen von der verwendeten Adapterhardware und dem verwendeten Treiber abhängt. Einige Werte, wie z.B. Rauschen, sind in der Regel zu berücksichtigen.

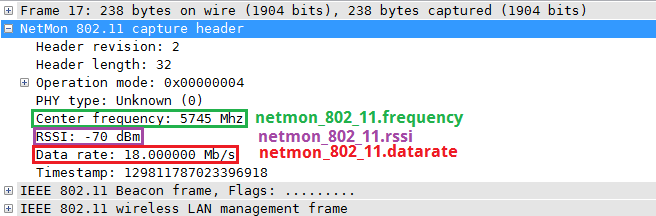

In diesen Beispielen sind Datenrate, Häufigkeit und RSSI-Felder hervorgehoben.

Wireless-Diagnose für Mac OS X 10.7 (Broadcom-Adapter)

OS X 10.7 verwendet einen Radiotap v0-Header, der in Wireshark wie folgt aussieht:

OmniPeek 6.8 (Ralink-USB-Adapter)

In Wireshark verwendet ein OmniPeek-Capture einen Airopeek-Header, der wie folgt aussieht:

Wireshark (ab 1.6.x) weiß nicht, wie alle Wireless-Metadaten in einer OmniPeek-Aufzeichnung decodiert werden können - derselbe Frame, der in OmniPeek angezeigt wird, zeigt Signal dBm, Noise Level und Noise dBm an:

Netmon 3.4

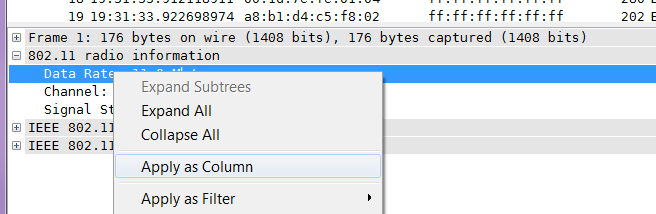

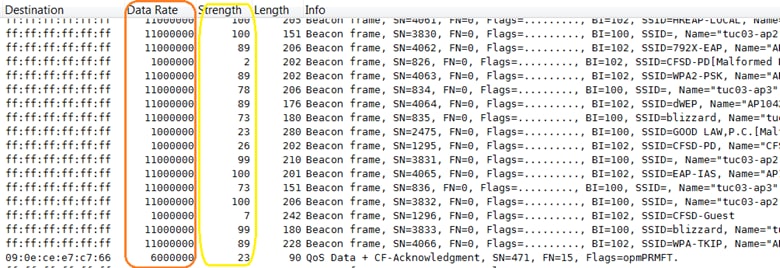

Wireless-Dateien werden als Wireshark-Spalten angewendet.

Oft ist es viel einfacher zu verstehen, was mit einem Wireless-Sniff geschieht, wenn Sie die Wireless-Felder als Spalten angewendet haben. So gehen Sie vor:

1. Suchen Sie das entsprechende Feld im Abschnitt mit den Paketdetails (erweitern Sie ggf. zuerst den entsprechenden Header-Abschnitt), und klicken Sie mit der rechten Maustaste darauf. Auswählen Als Spalte anwenden:

2. Die neue Spalte wird angezeigt. Jetzt können Sie die Größe ändern, umbenennen (indem Sie mit der rechten Maustaste auf die Spaltenüberschrift klicken und Spaltendetails bearbeiten auswählen) und die Spalte wie gewünscht verschieben.

3. Wiederholen Sie den Vorgang für andere interessierende Spalten. Jetzt können Sie die Aspekte der physischen Ebene Ihrer Erfassung besser handhaben.

4. Sobald Sie die neue Spalte angewendet haben, steht die Spalte beim nächsten Ausführen von Wireshark zur Verfügung (falls diese nicht angezeigt wird, klicken Sie mit der rechten Maustaste auf die Spaltenüberschriften, und wählen Sie Angezeigte Spalten aus).

802.11 Sniffer Capture Analysis - Wireshark-Filterung

Einleitung

802.11 Sniffer Capture Analysis - Wireshark-Filterung

Wireshark-Filtering-WLAN

Ziel

Dieses Dokument unterstützt Sie bei der Einrichtung von Wireshark und der Analyse interessanter Pakete, die ein vielseitiges Tool innerhalb des Wireshark-Programms namens Wireshark-Filter verwenden.

Voraussetzungen

Das Wireshark-Tool selbst hilft Ihnen bei der Fehlerbehebung nicht, es sei denn, Sie verfügen über fundierte Kenntnisse des Protokolls, der Netzwerktopologie und der zu berücksichtigenden Datenpunkte, um Sniffer-Spuren zu erstellen. Dies gilt sowohl für kabelgebundene Netzwerke als auch für Wireless-Netzwerke, in denen wir die Pakete per Funk erfassen, bevor sie in das Netzwerk eingespeist werden. Das Entfernen der Wireless-MAC-Adresse erfolgt durch den WAP.

Warum müssen wir Wireless Sniffer Trace erfassen?

Wenn Sie einen Datenverkehr oder Daten in einem kabelgebundenen Netzwerk untersuchen, das die kabelgebundene Sniffer-Spur verwendet und unsere interessanten Pakete nicht finden kann, müssen Sie wissen, wo sie fehlen. Ihr Verdacht kann Sie dazu bringen, zu überprüfen, ob es sogar durch den ersten Punkt der Quelle der Quelle, die drahtlos ist, funktioniert gut oder nicht (über die Luft verpasst). Wenn sie nicht über Funk korrekt übertragen wurde, ist sie offensichtlich nicht vorhanden, oder sie kann nicht übersetzt oder vom Access Point an den DS oder das Verteilungssystem an die verdrahtete Seite gesendet werden. Anschließend müssen Sie das Wireless-Netzwerkproblem mithilfe der Wireless Sniffer-Nachverfolgung identifizieren und lokalisieren.

Warum müssen wir den Wireless-Sniffer-Erfassungsfilter verwenden?

Bei der Behebung von Netzwerkproblemen gibt es viele Abhängigkeiten, und alle Komponenten arbeiten auf unterschiedlichen Ebenen, und jede Datenebene hängt von der darunter liegenden Ebene ab. Es gibt viele Komponenten oder Netzwerkelemente sowie die Konfiguration und den ordnungsgemäßen Betrieb der Geräte, die uns dabei helfen, einen reibungslosen Netzwerkbetrieb zu erreichen. Wenn ein funktionierendes Netzwerk nicht mehr funktioniert, ist ein logischer Ansatz erforderlich, um das Problem zu lokalisieren. Sobald der genaue Fehlerpunkt identifiziert ist, ist er schwer zu finden. In solchen Situationen kommt uns der Sniffer zu Hilfe. Dieser Fehlerbehebungsprozess kann trotz Ihres besten Ansatzes und selbst dann kompliziert werden, wenn Sie über gute Kenntnisse der Fehlerbehebung verfügen. Das Problem ist, dass wenn Sie die Pakete erfassen, die durch ein Netzwerkgerät übertragen werden, Sie riesige Dateien haben können und sogar bei 1G enden können, wenn Sie lange genug erfassen, mit vielen Paketdetails darin. Bei einer so großen Datenmenge kann es sehr zeitaufwendig sein, das Problem zu ermitteln, und es wird zu einer sehr schwierigen Aufgabe. Die Filterung kommt Ihnen zu Hilfe und kann Ihnen helfen, die Probleme schnell zu erkennen, den unerwünschten Datenverkehr zu beseitigen und die Variablen zu reduzieren, auf die Sie sich gleichzeitig konzentrieren können. So kann schnell ermittelt werden, ob der interessierende Datenverkehr im erfassten Datenverkehr vorhanden ist oder nicht.

- Anzeigefilter: Nachdem Sie viele Informationen erfasst haben, können Sie nur die Pakete anzeigen, die Sie interessieren.

- Erfassungsfilter: Sie wissen von Anfang an, welches Paket für Sie von Interesse ist, und erfassen nur diese Pakete.

- Filter zum Färben der Pakete: Diese Filter dienen als visuelle Hilfsmittel zur Verbesserung des Anzeige- oder Erfassungsfilters oder können ohne Filter verwendet werden, um die vielen verschiedenen Pakete als verschiedene Farben für einen High-Level-Ansatz zu klassifizieren.

Verwendung von Anzeigefiltern und Erfassungsfiltern

Es wird empfohlen, die Capture-Filter zu verwenden, wenn Sie wissen, wonach Sie suchen müssen, und dies bei der Ausführung des Datenverkehrs zu diesem Ereignis zu überprüfen versuchen. Die Daten werden erfasst, wenn das System in einer Umgebung mit hohem Datenverkehr länger als einige Stunden läuft. Dies hilft, die gesammelten Daten in Bezug auf die Dateigröße auf ein angemessenes Maß zu halten.

Wenn Sie sich nicht sicher sind, was das Problem verursachen kann, sondern eher zufällige Verhaltensweisen aufweisen, führen Sie die Paketerfassung für weniger Zeit innerhalb des wahrscheinlichen Zeitfensters für das Auftreten des Problems aus (z. B. eine oder zwei Stunden), und erfassen Sie den gesamten Datenverkehr. Verwenden Sie dann Anzeigefilter, um nur die Informationen anzuzeigen, nach denen Sie suchen. Neben dieser Verwendung können Sie alle Erfassungs- und Färberegeln sehen, um die Aufmerksamkeit bestimmter Pakettypen zu gewinnen, denen verschiedene Farben zugewiesen sind, um den Paketfluss einfach zu sortieren oder zu unterscheiden.

Filtern

Sie müssen die verschiedenen Felder innerhalb einer typischen Wireshark-Sniffer-Spur verstehen. Unterteilen Sie sie, und definieren Sie jedes Feld.

Sie konzentrieren sich auf 3 Elemente, die Sie verstehen müssen, um Filtering zu verwenden.

- Erfassungsfilter

- Anzeigefilter

- Farbregeln Filter

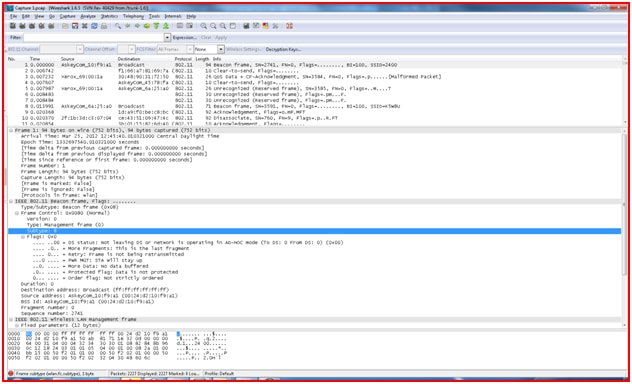

Bevor Sie sich näher mit den Details befassen, sehen Sie hier das Beispiel des Sniffer-Erfassungsfensters für Wireshark.

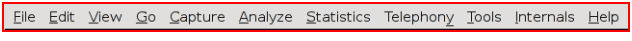

MENÜLEISTE

Dies ist die Menüleiste des Fensters "wire shark".

Es enthält folgende Elemente:

- Datei - Dieses Menü enthält Elemente zum Öffnen und Zusammenführen von Erfassungsdateien, Speichern/Drucken/Exportieren von Erfassungsdateien

und Wireshark beenden.

- Bearbeiten - Dieses Menü enthält Elemente zum Suchen eines Pakets, eines Zeitverweises oder zum Markieren eines oder mehrerer Pakete

Pakete, Verarbeitung von Konfigurationsprofilen und Festlegen Ihrer Einstellungen; (Ausschneiden, Kopieren und Einfügen)

noch nicht implementiert).

- Ansicht - Dieses Menü steuert die Anzeige der erfassten Daten und umfasst die Farbgebung von

Pakete, Zoomfunktion für die Schriftart, zeigt ein Paket in einem separaten Fenster, erweitert und

kollabiert Strukturen in Paketdetails.

- Los - Dieses Menü enthält Elemente, die zu einem bestimmten Paket gehen sollen.

- Capture (Erfassung) - In diesem Menü können Sie Captures starten und stoppen und Capture-Filter bearbeiten.

- Analysieren - Dieses Menü enthält Elemente zum Bearbeiten von Anzeigefiltern sowie zum Aktivieren oder Deaktivieren des

Unterteilung der Protokolle, Konfiguration benutzerdefinierter Dekodierungen und Verwendung eines TCP-Streams.

- Statistik - Dieses Menü enthält Elemente zum Anzeigen verschiedener Statistikfenster mit einer Übersicht.

der erfassten Pakete Protokollhierarchie-Statistiken und viele

mehr.

- Telefonie - Dieses Menü enthält Elemente zum Anzeigen verschiedener Statistikfenster im Zusammenhang mit Telefonie.

die eine Medienanalyse, Flussdiagramme, eine Protokollhierarchiestatistik und

und vieles mehr.

- Tools - Dieses Menü enthält verschiedene in Wireshark verfügbare Tools, z. B. das Erstellen einer Firewall.

ACL-Regeln.

- Internals - Dieses Menü enthält Elemente, die Informationen über die Internals von Wireshark anzeigen.

- Hilfe - Dieses Menü enthält Elemente zur Unterstützung des Benutzers, z. B. den Zugriff auf eine einfache Hilfe oder ein Handbuch

Seiten der verschiedenen Befehlszeilentools, Online-Zugriff auf einige Webseiten,

und das Übliche zum Thema Dialog.

Die Haupt-WERKZEUGLEISTE

Über die Hauptsymbolleiste können Sie schnell auf häufig verwendete Menüelemente zugreifen. Diese Symbolleiste kann von Ihnen nicht angepasst werden, sie kann jedoch im Menü Ansicht ausgeblendet werden, wenn der Platz auf dem Bildschirm benötigt wird, um noch mehr Paketdaten anzuzeigen. Wie im Menü können nur die im aktuellen Programmzustand nützlichen Elemente verfügbar sein. Die anderen können ausgegraut sein. (Beispielsweise können Sie eine Erfassungsdatei nicht speichern, wenn Sie keine Datei geladen haben.)

Die Filter-Symbolleiste

Mit der Filter-Symbolleiste können Sie Anzeigefilter schnell bearbeiten und anwenden.

Filter: Öffnet den Dialog Filterkonstruktion, Die Erfassungsfilter und Anzeigefilter (Dialogfelder).

- Filtern Sie die Eingabe im Bereich, um einen Filterzeichenfolgenausdruck einzugeben oder zu bearbeiten. Während der Eingabe wird eine Syntaxprüfung der Filterzeichenfolge durchgeführt. Der Hintergrund wird rot, wenn Sie eine unvollständige oder ungültige Zeichenfolge eingeben, und grün, wenn Sie eine gültige Zeichenfolge eingeben. Sie können auf den Dropdown-Pfeil klicken, um eine zuvor eingegebene Filterzeichenfolge aus einer Liste auszuwählen. Die Einträge in der Pulldown-Liste bleiben auch nach einem Neustart des Programms verfügbar.

- Nachdem Sie etwas in diesem Feld geändert haben, vergessen Sie nicht, auf die Schaltfläche "Anwenden" (oder die Eingabetaste) zu klicken, um diese Filterzeichenfolge auf die Anzeige anzuwenden. In diesem Feld wird auch der aktuelle Filter angezeigt.

- Ausdruck: Die mittlere Schaltfläche mit der Bezeichnung Ausdruck hinzufügen... öffnet ein Dialogfeld, in dem Sie einen Anzeigefilter aus einer Liste von Protokollfeldern bearbeiten können, die unter Das Dialogfeld Filterausdruck beschrieben ist.

- Löschen setzt den aktuellen Anzeigefilter zurück und löscht den Bearbeitungsbereich.

- Wenden Sie den aktuellen Wert im Bearbeitungsbereich als neuen Anzeigefilter an.

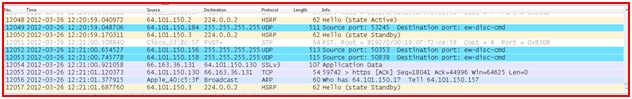

Der Paketlistenbereich

Im Paketlistenbereich werden alle Pakete in der aktuellen Erfassungsdatei angezeigt.

Jede Zeile in der Paketliste entspricht einem Paket in der Erfassungsdatei. Wenn Sie in dieser Weitere Details werden in den Bereichen Paketdetails und Paketbytes angezeigt.

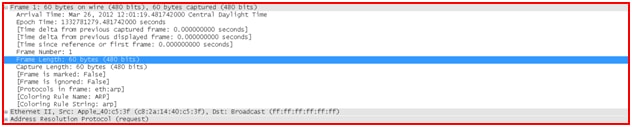

Der Bereich "Paketdetails"

Im Bereich Paketdetails wird das aktuelle Paket (das im Bereich Paketliste ausgewählt wurde) detaillierter dargestellt.

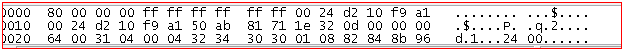

Der Bereich "Packet Bytes"

Der Bereich "Paketbytes" zeigt die Daten des aktuellen Pakets (im Bereich "Paketliste" ausgewählt) in einer

Hexdump-Stil.

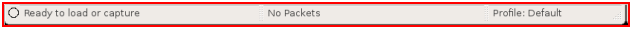

Die Statusleiste

In der Statusleiste werden Informationsmeldungen angezeigt. Im Allgemeinen zeigt die linke Seite kontextbezogene Informationen, der mittlere Teil die aktuelle Paketanzahl und die rechte Seite das ausgewählte Konfigurationsprofil an. Ziehen Sie die Griffe zwischen die Textbereiche, um die Größe zu ändern.

Die anfängliche Statusleiste

Diese Statusleiste wird angezeigt, solange keine Erfassungsdatei geladen ist. Zum Beispiel, wenn Wireshark gestartet wird.

Das Kontextmenü (rechter Mausklick) der Tabulatorbeschriftungen zeigt eine Liste aller verfügbaren Seiten. Dies kann hilfreich sein, wenn die Größe im Bereich für alle Registerkartenbeschriftungen zu klein ist.

Die Statusleiste

In der Statusleiste werden Informationsmeldungen angezeigt. Im Allgemeinen zeigt die linke Seite kontextbezogene Informationen, der mittlere Teil die aktuelle Paketanzahl und die rechte Seite das ausgewählte Konfigurationsprofil an. Ziehen Sie die Griffe zwischen die Textbereiche, um die Größe zu ändern.

Die Statusleiste mit einer geladenen Erfassungsdatei.

- Die linke Seite zeigt Informationen über die Erfassungsdatei, ihren Namen, ihre Größe und die verstrichene Zeit während der Erfassung.

- Der farbige Aufzählungspunkt links zeigt die höchste Experteninfo-Ebene in der aktuell geladenen Erfassungsdatei. Wenn Sie mit der Maus auf dieses Symbol zeigen, wird eine Textbeschreibung der Experteninfoebene angezeigt. Wenn Sie auf das Symbol klicken, wird das Dialogfeld Experteninformationen angezeigt.

- Der mittlere Teil zeigt die aktuelle Anzahl an Paketen in der Erfassungsdatei an.

Diese Werte werden angezeigt:

- Pakete - Die Anzahl der erfassten Pakete

- Angezeigt: Die Anzahl der Pakete, die aktuell angezeigt werden.

- Markiert - die Anzahl der markierten Pakete

- Dropped: Die Anzahl der verlorenen Pakete (wird nur angezeigt, wenn Wireshark nicht in der Lage war, alle Pakete zu erfassen)

- Ignoriert - Die Anzahl der ignorierten Pakete (wird nur angezeigt, wenn Pakete ignoriert werden)

- Auf der rechten Seite wird das ausgewählte Konfigurationsprofil angezeigt. Klicken Sie auf diesen Teil der Statusleiste, um ein Menü mit allen verfügbaren Konfigurationsprofilen anzuzeigen. Wenn Sie eine Option aus dieser Liste auswählen, ändert sich das Konfigurationsprofil.

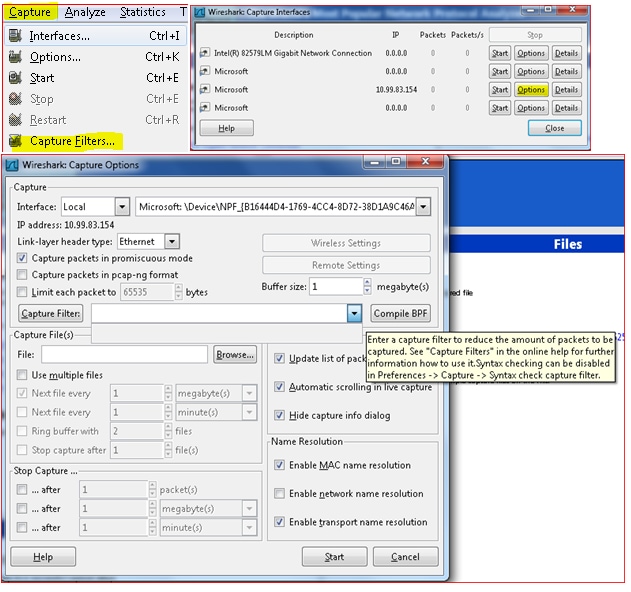

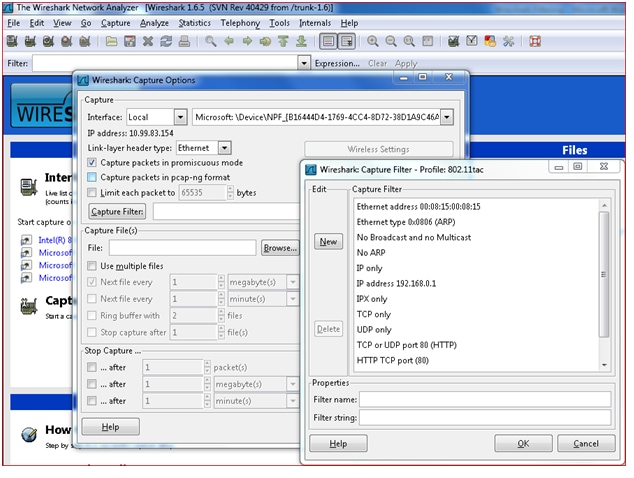

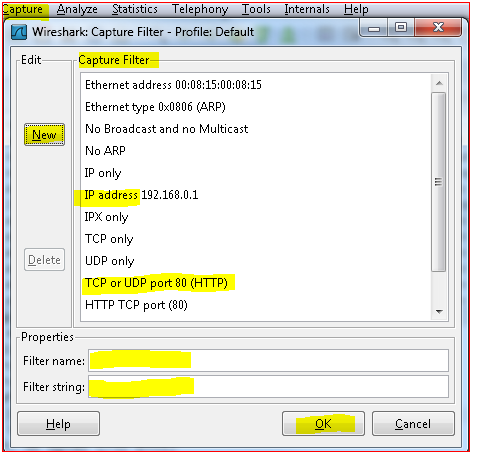

Erfassungsfilter verwenden

Klicken Sie auf Capture Interfaces (Schnittstellenoptionen erfassen), und wählen Sie aus dem Dropdown-Menü den Netzwerkadapter aus, mit dem aktive Pakete im Netzwerk auf dem PC erfasst werden. Klicken Sie auf Capture Filters (Filter erfassen), und geben Sie den Filternamen und die Filterzeichenfolge ein, oder geben Sie die bekannte Filterzeichenfolge direkt in das Feld ein. Dann drücke den Knopf. Nun erfasst das Sniffer-Programm von Wire-Haien Pakete, die für Sie nur unter dem riesigen Fluss von Echtzeit-Paketen aller Arten von Protokollen von Interesse sind.

Anzeigefilter

Nachdem Sie die erfasste Datei geladen haben, richten Sie nun Filter ein, um Pakete anzuzeigen, die Sie interessieren, oder Pakete zu vermeiden, die Sie nicht interessieren. Dies kann durch einen einfachen Filterausdruck oder eine Kombination von Ausdrücken erfolgen, die logische Operatoren verwenden, um eine komplexe Filterzeichenfolge zu bilden.

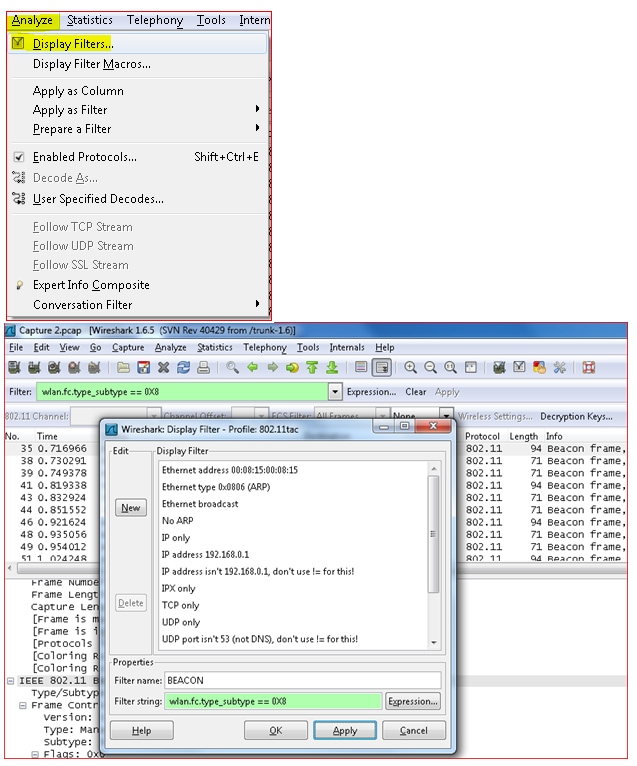

Klicken Sie auf Analysieren. Wählen Sie Anzeigefilter aus.

In diesem Beispiel erstellen Sie einen Filter, um nur die Beacon-Pakete einer 802.11-Wireless-Paketerfassungs-Spur herauszufiltern, wie in den gelb markierten Bereichen zu sehen ist.

Ähnlich wie beim Anzeigefilter können Sie nach einem bestimmten Paket suchen, indem Sie nach dem Klicken auf Paket suchen den Filter anwenden.

Suchen Sie die Schaltfläche Filter, und geben Sie den Filterwert in das Filterfeld ein. Wenn Sie die Zeichenfolge nicht kennen, können Sie weiter suchen und auf Filter klicken und die Schaltfläche Neu drücken, die Filterzeichenfolgen benennen und die Filterzeichenfolge anwenden oder in das Feld eingeben. Wenn Sie die spezifische Filterfeder nicht kennen, können Sie sie bilden und die Schaltfläche Expression auswählen, die verschiedene Protokolloptionen enthält.

Wählen Sie die gewünschte Option aus, erweitern Sie sie, und Sie erhalten mehr Optionen zur Auswahl.

Sie können auch ein Feld des Operators Logisch auswählen, das zum Abgleichen verwendet werden soll, um den Wert einzugeben, den Sie einfügen möchten, und den Filter vollständig anzuwenden.

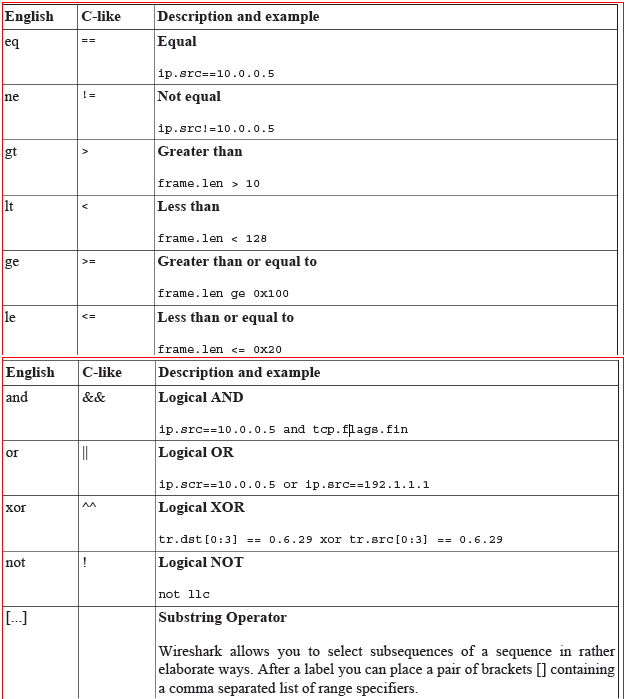

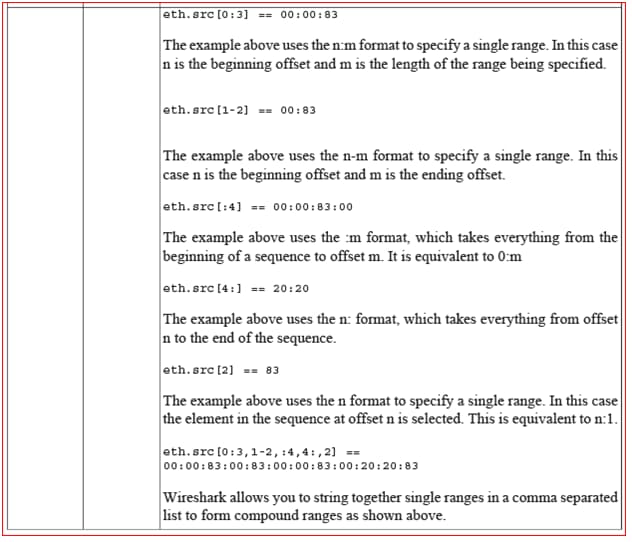

Sie können Anzeigefilter erstellen, die Werte vergleichen, die eine Reihe verschiedener Vergleichsoperatoren verwenden.

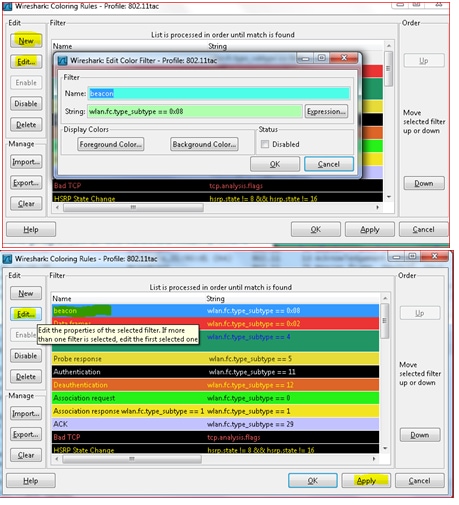

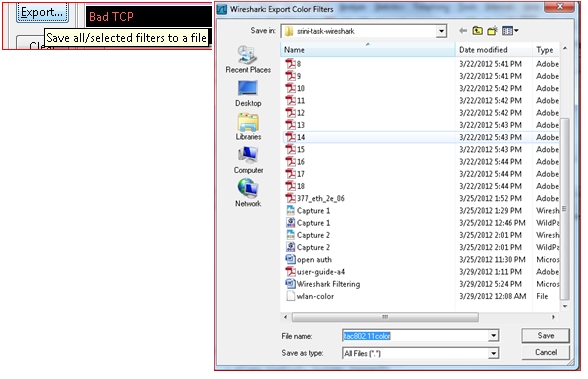

Farbfilterregel verwenden

Ein sehr nützlicher Mechanismus in Wireshark ist die Paketeinfärbung. Sie können Wireshark so einrichten, dass Pakete entsprechend einem Filter eingefärbt werden. Dies ermöglicht Ihnen, die Pakete zu betonen, die Sie interessieren. Sie können Wireshark so einrichten, dass Pakete entsprechend eines von Ihnen ausgewählten Filters eingefärbt werden können. Dies ermöglicht Ihnen, die Pakete zu betonen, die Sie (normalerweise) interessieren.

Im Beispiel werden die Pakete basierend auf den genannten Filtern für Beacons, Acknowledgement (Bestätigung), Probe Response (Testantwort) und Deauthentication eingefärbt.

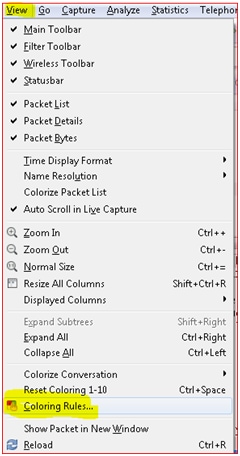

Klicken Sie auf Ansicht. AuswählenFarbregeln oder Farbregeln aus der Hauptwerkzeugleiste bearbeiten.

Dadurch werden die Farbregeln geöffnet, und Sie können einen neuen Farbfilter mit Neu oder Bearbeiten hinzufügen. Wählen Sie das Paket aus, oder bearbeiten Sie die Filterzeichenfolge, und weisen Sie die gewünschte Farbe zu bzw. passen Sie sie an.

Geben Sie im Dialogfeld "Farbe bearbeiten" einfach einen Namen für den Farbfilter und eine Filterzeichenfolge in das Feld Textfeld filtern. Im Dialogfeld Farbfilter bearbeiten werden die Werte beacon und wlan.fc.type_subtype == 8 angezeigt. Das bedeutet, dass der Name des Farbfilters Beacon lautet und der Filter Protokolle vom Typ wlan.fc.type_subtype == 8 auswählen kann, der die Beacon-Filterzeichenfolge darstellt. Nachdem Sie diese Werte eingegeben haben, können Sie für Pakete, die mit dem Filterausdruck übereinstimmen, eine Vordergrund- und Hintergrundfarbe auswählen. Klicken Sie auf Vordergrundfarbe... oder Hintergrundfarbe..., um dies zu erreichen.

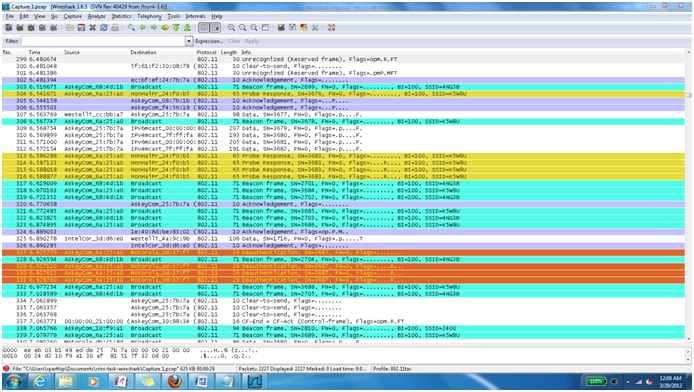

Eine sehr nützliche Funktion ist es, den Farbfilter zu exportieren oder zu bilden und ihn zu speichern, indem der Filter in eine Datei "tac80211color" exportiert wird, wie im Beispiel gezeigt. Dies kann importiert werden. Sie können im Fehlerbehebungsordner mehrere Farbregeldateien erstellen und diese jedes Mal als Vorlage verwenden, wenn Sie eine Fehlerbehebung durchführen.

Sie können innovativ denken und anpassen Färbung Filter Template-Dateien wie Routing, WLAN, Switching und so weiter. Farbfilterdateien, die Sie je nach dem Problem, das Sie beheben möchten, einfach importieren.

Es gibt eine gute Färbung Regeln herunterladen, die Sie herunterladen können und verwenden Support Forum - Färbung Regeln

So sieht das endgültige Aussehen des Wireshark-Paketfensters nach der Farbfilterdatei aus

tac80211color wird importiert und angewendet.

802.11 Sniffer Capture Analysis - Management-Frames und Open Auth

Einleitung

802.11 Sniffer Capture Analysis - Management-Frames und Open Auth

802.11 - Frames und offene Authentifizierung

Wenn Sie versuchen, ein WLAN-Netzwerk zu analysieren oder Fehler zu beheben, das 802.11 Packet Analyzer verwendet, benötigen Sie ein umfassendes Verständnis der verschiedenen 802.11-Frame-Typen als Grundlage, um Zeiger zu finden, um die Ursachen des Problembereichs in einem WLAN-Netzwerk zu lokalisieren. Nehmen Sie WLAN-Sniffer-Traces, die Tools wie omnipeek und/oder wireshark verwenden, wo Sie die Kommunikation zwischen Funknetzwerkschnittstellenkarten (NICs) und Access Points überwachen können. Sie müssen jeden Frame-Typ verstehen, der beim Betrieb eines Wireless LAN auftritt, und Netzwerkprobleme lösen. In einer WLAN-RF-Umgebung können sich die Funkübertragungsbedingungen dynamisch ändern, sodass die Koordination in WLANs zu einem großen Problem wird. Verwaltungs- und Steuerungspakete sind diesen Koordinierungsfunktionen zugeordnet.

Um die Ursache der WLAN-Probleme zu ermitteln, die im WLAN-Netzwerk in Bezug auf die Funkumgebung auftreten, empfiehlt es sich, das WLAN-Netzwerk mit offener Authentifizierung und ohne Sicherheitsmaßnahmen zu testen. Bei diesem Ansatz treten die Probleme mit der Funkverbindung auf, die behoben werden können, bevor eine stärkere Verschlüsselung und höhere Schichten der OSI-Schicht verwendet werden können. Die Authentifizierung in der 802.11-Spezifikation basiert auf der Authentifizierung einer Wireless-Station oder eines Geräts, anstatt einen Benutzer zu authentifizieren.

Gemäß der 802.11-Spezifikation für die Client-Authentifizierung sind dies die oben genannten Transaktionen.

- Die Access-Points senden kontinuierlich Beacon-Frames aus, die von den nahegelegenen WLAN-Clients übernommen werden.

- Der Client kann auch auf seinem eigenen Anfrage-Frame auf jedem Kanal senden.

- Access Points in Reichweite reagieren mit einem Anfrage-Antwort-Frame.

- Der Client entscheidet, welcher Access Point (AP) am besten für den Zugriff geeignet ist, und sendet eine Authentifizierungsanforderung.

- Der Access Point sendet eine Authentifizierungsantwort.

- Nach erfolgreicher Authentifizierung sendet der Client einen Frame der Assoziierungsanforderung an den Access Point.

- Der Access Point antwortet mit einer Assoziationsantwort.

- Der Client kann nun Datenverkehr an den Access Point weiterleiten.

802.11-Clientauthentifizierungsprozess

Bei der Layer-2-Kommunikation mit 802.11-MAC-Adressen werden drei Frames verwendet, die drahtlos übertragen werden und die drahtlose Verbindung verwalten und steuern.

Es handelt sich um Management-Frames, Control-Frames und Daten-Frames. Sie können im Detail erfahren, woraus diese Frames bestehen, um Ihnen zu helfen, die WLAN-Probleme besser zu analysieren, während Sie mit WLAN-Sniffer-Spuren arbeiten.

Management-Frames

802.11-Verwaltungs-Frames ermöglichen es Stationen, Kommunikationen herzustellen und aufrechtzuerhalten. Verwaltungspakete werden zur Unterstützung von Authentifizierung, Zuordnung und Synchronisierung verwendet.

Dies sind gebräuchliche 802.11-Management-Frame-Subtypen:

- Authentifizierungsframe: Dieser Rahmen bezeichnet die Netzwerkmitgliedschaft in der WLAN-Topologie. 802.11-Authentifizierungen sind ein Prozess, bei dem der Access Point die Identität einer Funk-NIC akzeptiert oder ablehnt, um Ressourcen zu erstellen. Durch die Authentifizierung wird die Möglichkeit zum Senden und Empfangen im Netzwerk eingeschränkt. Dies ist der erste Schritt, mit dem ein Gerät versucht, eine Verbindung zu einem 802.11-WLAN herzustellen. Die Funktion wird von einem Austausch von Management-Paketen abgewickelt.Die Authentifizierung wird von einem Request/Response-Austausch von Management-Paketen abgewickelt. Die Anzahl der ausgetauschten Pakete hängt von der verwendeten Authentifizierungsmethode ab.

wlan.fc.type_subtype == 0x0b

Die Netzwerkkarte beginnt den Vorgang, indem sie einen Authentifizierungsframe mit der Identität an den Access Point sendet. Bei offener Systemauthentifizierung (Standard) sendet die Funk-Netzwerkkarte nur einen Authentifizierungsrahmen, und der Access Point antwortet mit einem Authentifizierungsrahmen als Antwort, die auf Annahme (oder Ablehnung) hinweist. Es ist eine zugeordnete Authentifizierungs-ID vorhanden, d. h. der Name, unter dem die aktuelle Station beim Beitritt zum Netzwerk selbst authentifiziert wird.

- Deauthentifizierungsframe: Hierbei handelt es sich um ein Ankündigungspaket einer Station, die einen Deauthentifizierungsrahmen an eine andere Station sendet, wenn sie sichere Kommunikation beenden möchte. Es handelt sich um eine unidirektionale Kommunikation von der Authentifizierungsstation (ein BSS oder funktionelles Äquivalent), die akzeptiert werden muss. Sie tritt sofort in Kraft.

wlan.fc.type_subtype == 0x0c

- Frame der Zuordnungsanforderung: 802.11-Zuordnungen ermöglichen dem Access Point die Zuweisung von Ressourcen für eine Funknetzkarte und deren Synchronisierung. Eine Netzwerkkarte beginnt den Zuordnungsprozess, indem sie eine Zuordnungsanforderung an einen Access Point sendet. Dieser Frame enthält Informationen über die Netzwerkkarte (z. B. unterstützte Datenraten) und die SSID des Netzwerks, dem er zugeordnet werden möchte. Nach dem Empfang der Zuordnungsanforderung überlegt der Access Point, sich mit der Netzwerkkarte zu verbinden, reserviert, sofern akzeptiert, Speicherplatz und erstellt eine Zuordnungs-ID für die Netzwerkkarte. Pakete können die aktuelle Zuordnung des Absenders anzeigen. Zuordnung und Neuzuordnung werden durch Pakete für das Anforderungs-/Antwortmanagement verarbeitet.

wlan.fc.type_subtype == 0x0

- Antwort-Frame der Zuordnung: Ein Access Point sendet einen Zuordnungs-Antwort-Frame, der eine Annahme- oder Ablehnungsmitteilung enthält, an die Funk-NIC, die eine Zuordnung anfordert, und enthält die Zuordnungs-ID des Anforderers. Wenn der Access Point die Funk-Netzwerkkarte akzeptiert, enthält der Frame Informationen zur Zuordnung, z. B. die Zuordnungs-ID und unterstützte Datenraten. Wenn das Ergebnis der Zuordnung positiv ist, kann die Funk-NIC den Access Point für die Kommunikation mit anderen NICs im Netzwerk und Systemen auf der Verteilungsseite des Access Points verwenden.

wlan.fc.type_subtype == 0x01

- Frame für Neuzuordnungsanforderung: Dieser Frame ähnelt einer Zuordnungsanforderung, hat jedoch einen anderen Zweck und ist hauptsächlich beim Client-Roaming nützlich, wo in Wenn eine Funknetzkarte vom aktuell zugeordneten Access Point wegläuft und einen anderen Access Point findet, der ein stärkeres Beacon-Signal hat, die Funknetzkarte und einen Zuordnungsframe an den neuen Access Point sendet. Der neue Zugangspunkt koordiniert dann die Weiterleitung von Datenframes, die sich noch im Puffer des vorherigen Zugangspunkts befinden können und auf die Übertragung an die Funk-NIC warten. Der Absender muss bereits authentifiziert sein, um eine erfolgreiche Zuordnung zu erhalten.

wlan.fc.type_subtype == 0x02

- Antwortframe für Neuzuordnung: Ein Access Point sendet einen Frames für eine Antwort auf die Neuzuordnung, der eine Annahme- oder Ablehnungsmitteilung enthält, an die Funk-NIC, die eine Neuzuordnung anfordert. Ähnlich wie beim Zuordnungsprozess enthält der Frame Informationen zur Zuordnung, z. B. Zuordnungs-ID und unterstützte Datenraten.

- Dissoziationsrahmen: Eine Station sendet einen Dissoziations-Frame an eine andere Station, wenn sie die Assoziation beenden möchte. Beispielsweise kann eine Funknetzkarte, die ordnungsgemäß heruntergefahren wird, einen Rahmen zur Aufhebung der Zuordnung senden, um den Access Point darüber zu informieren, dass die Netzwerkkarte abgeschaltet wird. Der Access Point kann dann auf Speicherzuweisungen verzichten und die Netzwerkkarte aus der Zuordnungstabelle entfernen. Die Trennung ist eine einfache Erklärung eines Access Points oder eines Geräts.

Der Filter, der verwendet wird, um nur die Trennungspakete anzuwenden und zu finden, ist wlan.fc.type_subtype == 0x0a.

- Beacon-Rahmen: Der Access Point sendet regelmäßig einen Beacon-Frame, um seine Präsenz- und Relay-Informationen anzukündigen, z. B. einen Zeitstempel, der bei der Synchronisierung von Mitgliedsstationen mit BSS, SSID und anderen Parametern für den Access Point zu Funknetzwerken hilft, die sich in Reichweite befinden. Zweck dieses Rahmens ist es, den Beginn einer konfliktfreien Periode (CF) anzukündigen, deren Übertragungsrecht vom Access Point durch Abfrage übertragen wird. Radio-NICs scannen kontinuierlich alle 802.11-Funkkanäle und hören Beacons als Grundlage für die Auswahl des Access Points an, der das beste Signal und die beste Verfügbarkeit bietet, die zugeordnet werden können.

Der Filter, der verwendet wird, um nur Beacon-Pakete anzuwenden und zu finden, ist wlan.fc.type_subtype == 0x08.

- Anfrage-Frame für Probe: Eine Station oder ein Client wird aktiv oder auf einem PC, wenn die aktivierte WLAN-Karte aktiv wird und sendet einen Anfrage-Frame, wenn sie Informationen von einer anderen Station oder einem Access Point abrufen muss. Nachdem eine Funknetzkarte eine Anfrage gesendet hat, um zu bestimmen, welche Access Points in Reichweite sind, wird der Anfrage-Frame auf jedem vom Client unterstützten Kanal gesendet, um alle Access Points in Reichweite zu finden, die der SSID und den vom Client angeforderten Datenraten entsprechen. Es ist Sache des Clients, zu bestimmen, welchem Access Point eine Verbindung hergestellt werden soll, indem verschiedene Faktoren wie unterstützte Datenraten und die Last der Access Points abgewogen werden, um den optimalen Access Point auszuwählen und so zur Authentifizierungsphase von 802.1 überzugehen. ein Netzwerk, nachdem es Antworten von Apps als Antwort auf die Anfrage erhalten hat. Dank dieser Unterstützung kann sich die Roaming-Station auch zwischen Zellen bewegen, während sie bei der Suche nach einem neuen Access Point verbunden bleibt.

Der Filter, der verwendet wird, um nur die Testanforderungspakete anzuwenden und zu finden, ist wlan.fc.type_subtype ==0x04.

- Antwort-Frame des Tests: Als Reaktion auf die Anfrage antwortet APS mit übereinstimmenden Kriterien mit einem Frames für die Antwort auf die Anfrage, der Synchronisierungsinformationen und Informationen zur Last des Access Points enthält und Funktionsinformationen, unterstützte Datenraten usw. enthalten würde.

Der Filter, der verwendet wird, um nur die Probe-Anforderungspakete anzuwenden und zu finden, ist wlan.fc.type_subtype ==0x05.

Control-Frames

802.11-Steuerrahmen unterstützen die Übertragung von Datenrahmen zwischen Stationen. Dies sind die gebräuchlichen 802.11-Steuerelementuntertypen:

- Request To Send (RTS)-Frame: Die RTS/CTS-Funktion ist optional und reduziert Rahmenkollisionen, wenn versteckte Stationen mit demselben Access Point verbunden sind. Eine Station sendet einen RTS-Frame an eine andere Station als die erste Phase eines Zwei-Wege-Handshakes, der vor dem Senden eines Daten-Frames erforderlich ist.

wlan.fc.type_subtype == 0x1B

- Bestätigungs-Frame: Nach dem Empfang eines Datenrahmens nutzt die Empfangsstation einen Fehler, um Prozesse zur Erkennung von Fehlern zu überprüfen. Die empfangende Station sendet einen ACK-Frame an die sendende Station, wenn keine Fehler gefunden werden. Wenn die sendende Station nach einer bestimmten Zeit keine ACK empfängt, kann die sendende Station den Frame erneut senden.

wlan.fc.type_subtype == 0x1D

Datenframes

Dies sind die Frames, die später im Spiel kommen, nachdem die grundlegende WLAN-Kommunikation zwischen der Mobilstation und dem Access Point bereits hergestellt ist. Sie erreichen immer den 802.11-Daten-Frame für die Analyse, in der Regel, um zu überprüfen und über die Luft zu analysieren, wenn die Protokolle und Daten von höheren Schichten innerhalb des Frame-Körpers durch den Draht gelangen. Diese Frames transportieren Datenpakete von höheren Ebenen, z. B. Webseiten, Drucksteuerdaten usw., innerhalb des Framegrundkörpers.

wlan.fc.type_subtype == 0x20

Mit einem Paketanalysator können Sie den Inhalt des Frame-Body innerhalb von 802.11 Datenframes für den jeweiligen Datenverkehr beobachten.

Referenzen

802.11 Sniffer Capture Analysis - WPA/WPA2 mit PSK oder EAP

WPA-PSK (TKIP)

1.Beacon-Frames werden periodisch übertragen, um das Vorhandensein eines drahtlosen Netzwerks anzukündigen und enthalten alle Informationen darüber (Datenraten, Kanäle, Sicherheitschiffren, Schlüsselverwaltung usw.):

![]()

2.Probe-Anfrage wird von STA gesendet, um Informationen von AP zu erhalten:

3.Testantwort. Der Access Point antwortet mit einem Anfrage-Antwort-Frame, der Funktionsinformationen, unterstützte Datenraten usw. enthält, nachdem er einen Anfrage-Frame des Tests von STA empfangen hat:

4.802.11 Authentifizierung ist ein Prozess, bei dem der Access Point die Identität einer Funk-Netzwerkkarte akzeptiert oder ablehnt. Die Netzwerkkarte beginnt den Prozess, indem sie einen Authentifizierungsframe mit der Identität an den Access Point sendet. Bei offener Systemauthentifizierung (Standard) sendet die Funk-Netzwerkkarte nur einen Authentifizierungsrahmen, und der Access Point antwortet mit einem Authentifizierungsrahmen als Antwort, die auf Annahme (oder Ablehnung) hinweist.:

antwort:Dot11-Authentifizierungsanforderung:

b.Antwort auf die Dot11-Authentifizierung:

5.802.11 ermöglicht dem Access Point die Zuweisung von Ressourcen und die Synchronisierung mit einer Funknetzkarte. Eine Netzwerkkarte beginnt den Zuordnungsprozess, indem sie eine Zuordnungsanforderung an einen Access Point sendet. Dieser Frame enthält Informationen über die Netzwerkkarte (z. B. unterstützte Datenraten) und die SSID des Netzwerks, dem er zugeordnet werden möchte.

antwort:Dot11-Zuordnungsantrag:

Nach dem Empfang der Zuordnungsanforderung überlegt der Access Point, sich mit der Netzwerkkarte zu verbinden, reserviert, sofern akzeptiert, Speicherplatz und erstellt eine Zuordnungs-ID für die Netzwerkkarte.

b.Antwort der Dott11-Zuordnung:

6,4-Wege-Handshake Während dieser Phase wird PTK erstellt, und PSK wird als PMK verwendet, um diese Werte zu erstellen:

antwort:AP sendet 802.1x-Authentifizierungsframe mit ANonce. STA verfügt jetzt über alle Informationen zum Erstellen von PTK:

b.STA antwortet mit 802.1x-Authentifizierungs-Frame mit SNonce und MIC:

c.AP erstellt einen 802.1x-Frame mit neuer MIC und GTK mit einer Sequenznummer. Diese Sequenznummer wird im nächsten Multicast- oder Broadcast-Frame verwendet, sodass der empfangende STA eine grundlegende Wiedergabe-Erkennung durchführen kann:

d.STA sendet ACK:

Ab diesem Zeitpunkt werden alle Daten verschlüsselt übertragen.

WPA2-PSK (AES/TKIP)

Der Prozess ist ziemlich derselbe wie im vorherigen Abschnitt. Nur Informationen, die anders sind, werden hervorgehoben.

1.Der WPA2-AP-Management-Frame enthält ein RSN-Element, das eine Unicast-Verschlüsselungs-Suite, AKM-Informationen und eine GTK-Verschlüsselungs-Suite enthält (wenn sowohl AES als auch TKIP ausgewählt sind, kann für GTK eine weniger stärkere Verschlüsselungsmethode verwendet werden).

2. Während des 4-Wege-Handshakes enthalten Frames Versionsinformationen für WPA2 in Typfeldern.

Anmerkung: Sie können verschlüsselten WEP-/WPA-PSK-/WPA2-PSK-Wireless-Datenverkehr entschlüsseln, wenn Frames für den Austausch von 4-Wege-Handshake-Schlüsseln in der Ablaufverfolgung enthalten sind und PSK bekannt ist.

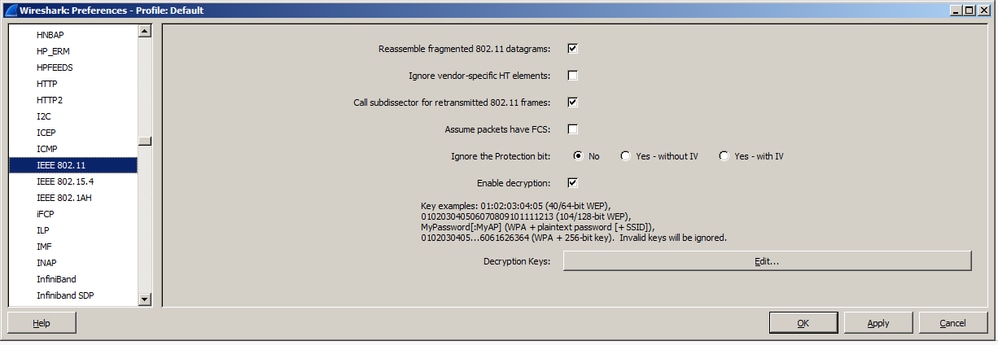

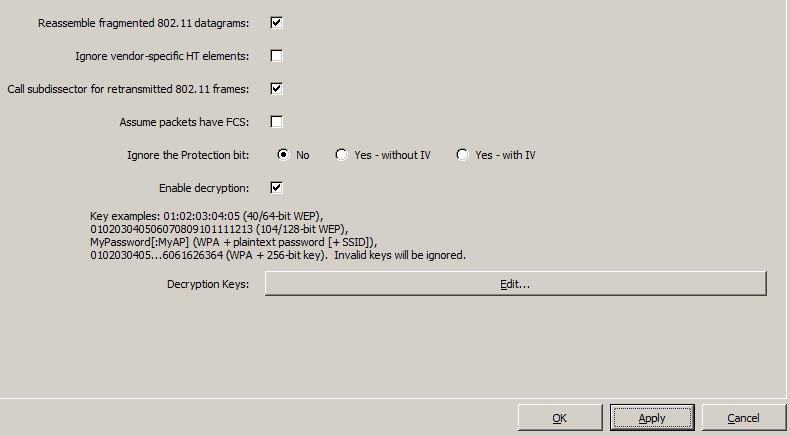

Um Wireless-Datenverkehr in Wireshark zu verschlüsseln, navigieren Sie zu Preferences-> Protocols->IEEE 802.11, stellen Sie PSK-Informationen bereit, und wählen Sie die Option Enable decryption aus.

Um WPA/WPA2-verschlüsselten Datenverkehr zu entschlüsseln, geben Sie den Schlüssel im folgenden Format an:

WPA-PSK:PSK:SSI

Anmerkung: Um den WLAN-Datenverkehr von einem bestimmten STA in Wireshark herauszufiltern, können Sie die Option WLAN Statistics verwenden.

Um Datenverkehr von einem bestimmten STA zu filtern, navigieren Sie zu Statistik > WLAN-Datenverkehr. Wählen Sie aus der Liste der SSIDs die entsprechende SSID aus, der STA zugeordnet ist, und wenden Sie den Filter basierend auf dem STA an.

Entschlüsseln von WPA2 AES-Daten auf Over-the-Air-Paketerfassungen mit Wireshark

Anforderungen:

- Capture hat das Format .pcap.

- Frames werden im 802.11-Format dargestellt.

- Machen Sie sich mit dem SSID-Namen und dem PSK für das WLAN vertraut, von dem die Over-the-Air-Aufzeichnung stammt.

- Wichtigste: Erfassen Sie den 4-Wege-Handshake EAPOL 4.

Der genaueste Prozess hierfür ist, die Erfassung zu starten und dann den Client zu deauthentifizieren, um den Prozess von Null abzufangen, was bedeutet, dass der 4-Wege-EAPOL-Handshake eingeschlossen werden kann.

Wenn Frames in einem anderen Format vorliegen, z. B. PEEKREMOTE, kann es erforderlich sein, sie zu dekodieren. Weitere Informationen zum Dekodieren von PEEKREMOTE-Frames finden Sie im Abschnitt.

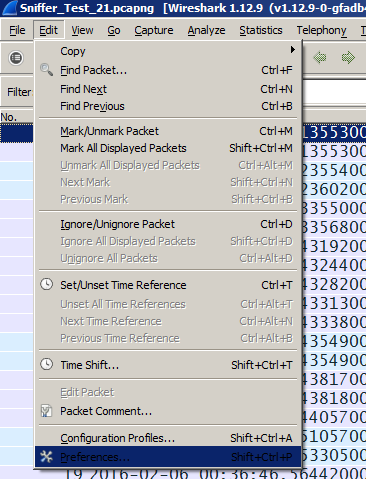

Prozess

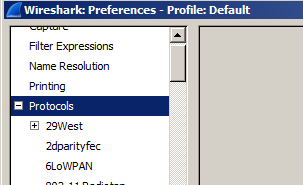

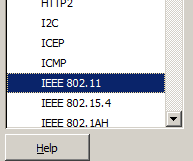

Sobald die Erfassung in Wireshark geöffnet wurde, navigieren Sie zu Bearbeiten > Voreinstellungen Menü.

Gehen Sie zum Menü Protokolle, und suchen Sie nach IEEE 802.11.

Aktivieren Sie im Abschnitt IEEE 802.11 das Kontrollkästchen Entschlüsselung aktivieren, und klicken Sie auf die Schaltfläche Bearbeiten... neben dem Label Entschlüsselungsschlüssel.

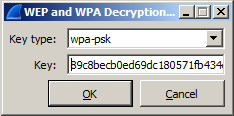

Klicken Sie im Menü Bearbeiten auf die Schaltfläche Neu auf der linken Seite des Fensters.

Wählen Sie aus dem Schlüsseltyp wpa-psk aus.

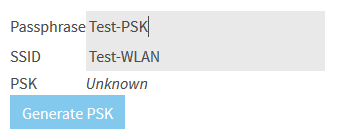

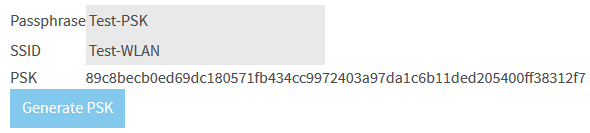

Um den Schlüssel zu erhalten, ist es wichtig, den genauen Namen der SSID und des PSK zu kennen, für die der Entschlüsselungsprozess durchgeführt wird.

Verwenden Sie diese beiden Werte, und navigieren Sie zur nächsten Website, um den Schlüssel basierend auf diesen beiden Elementen zu generieren.

Geben Sie den SSID-Namen und das PSK in die angegebenen Felder ein. Die in die Felder eingegebene Zeichenfolge muss genau der für SSID und PSK definierten Zeichenfolge entsprechen.

Klicken Sie nach dem Definieren der Werte auf PSK generieren. Dieser generiert den Schlüssel, kopiert ihn und geht zurück zu Wireshark.

Fügen Sie den generierten Schlüssel in das Feld Schlüssel ein. Klicken Sie auf OK.

Klicken Sie dann im Bildschirm für die Voreinstellungen auf Apply. Die Erfassung beginnt mit der Dekodierung.

Nach der Decodierung kann der Inhalt von 802.11-Paketen angezeigt werden, die zuvor verschlüsselt wurden.

WPA/WPA2 Enterprise

1. WPA(TKIP)/WPA2(AES) mit dot1x (PEAP)

Dieser Prozess verwendet die gleichen Schritte wie der vorherige, mit Ausnahme der AKM-Methode und der PTK/GTK- und AP-angegebenen Attribute in 802.11-Management-Frames.

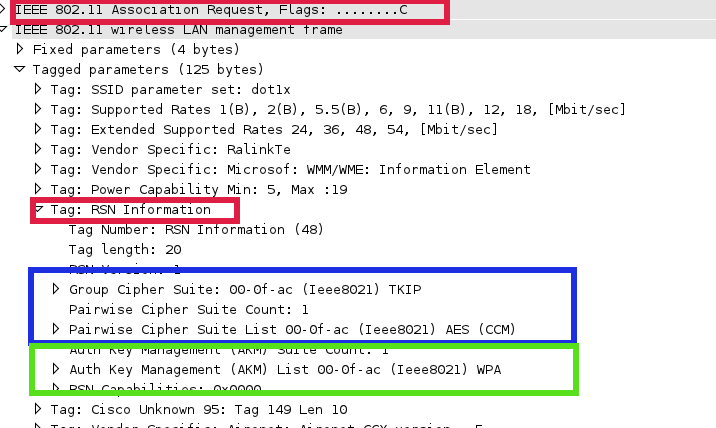

- In diesem Beispiel kündigt AP WPA(TKIP)/WPA2(AES) mit Punkt1x-Authentifizierung an, wobei die RSN- und WPA-Tag-Attribute für AKM den WPA-Wert enthalten, unabhängig davon, ob bei der PSK-Authentifizierung in diesem Feld PSK enthalten ist. Auch in diesem Beispiel wird TKIP für WPA und AES für WPA2 verwendet.

b. STA wählt eine der Authentifizierungsmethoden und Verschlüsselungssuiten aus, die vom AP angekündigt werden. In diesem Fall wurde WPA2 mit AES ausgewählt. Dies ist in den RSN IE-Parametern zu sehen.

c. Nach erfolgreicher dot11-Zuordnung erfolgt die dot1x-Authentifizierung. Dabei wird deutlich, welche EAP-Methode von STA für die Authentifizierung verwendet wird und welche Zertifikate Informationen zwischen Supplicant und AAA-Server austauschen.

d. Nach erfolgreicher 802.1x-Authentifizierung wird PMK in der Access-Accept-Nachricht vom AAA-Server an den AP übertragen, und dieselbe PMK wird vom Client abgeleitet. Der nächste 4-Wege-Handshake findet statt und PTK und GTK sind eingerichtet.

Radius-Austausch zwischen WLC- und AAA-Server:

Allgemeines Flussdiagramm:

WPA(TKIP)/WPA2(AES) mit dot1x (EAP-TLS)

Der Unterschied zwischen diesem Authentifizierungstyp und dem vorherigen besteht darin, dass der Client sein Zertifikat in der "Client Hello"-Nachricht bereitstellt und dass die gegenseitige Authentifizierung zwischen dem Client und dem AAA-Server auf der Grundlage von Zertifikaten erfolgt.

EAP-Austausch zwischen STA und WLC:

Radius-Austausch zwischen WLC- und AAA-Server:

Allgemeines Flussdiagramm:

2.WPA(TKIP)/WPA2(AES) mit dot1x (FAST)

Nur die Phase der 802.1x-Authentifizierung unterscheidet sich etwas vom vorherigen Beispiel. Nach der erfolgreichen dot11-Zuordnung und der 802.1x-Authentifizierung sendet der AP eine 802.1x-Identitätsanforderung an den STA, und der STA sendet eine Identitätsantwort. Die Antwort hängt davon ab, welche PAC-Bereitstellung verwendet wurde (In-Band-PAC-Bereitstellung (Phase 0) oder Out-of-Band-PAC-Bereitstellung). Bei einer In-Band-Bereitstellung wird PAC vom AAA-Server an den Client gesendet. Sobald der Client über PAC verfügt, geht er von diesem Punkt an zu EAP-FAST phase1. Die TLS-Tunneleinrichtung beginnt (Phase 1).

Nachdem der TLS-Tunnel eingerichtet wurde, beginnt die innere Authentifizierungsmethode (Phase 2) im verschlüsselten Tunnel. Nach erfolgreicher Authentifizierung wird die PMK in der Access-Accept-Nachricht vom AAA-Server an den AP gesendet. Derselbe Schlüssel wird auf Basis des dot1x-Austausches auf STA abgeleitet. Dieser Schlüssel (PMK) wird zur Berechnung der PTK während des 4-Wege-Handshakes verwendet, um die Kommunikation zwischen STA und AP zu sichern.

Allgemeines Flussdiagramm:

802.11 Sniffer Capture Analysis - Multicast

Einleitung

Multicast-Sniffing

Lösung

Der Controller führt Multicasting in zwei Modi durch:

- Unicast-Modus - In diesem Modus sendet der Controller jedes Multicast-Paket per Unicast an jeden AP, der dem Controller zugeordnet ist. Dieser Modus ist ineffizient, kann jedoch in Netzwerken erforderlich sein, die Multicasting nicht unterstützen.

- Multicast-Modus - In diesem Modus sendet der Controller Multicast-Pakete an eine LWAPP-Multicast-Gruppe. Diese Methode reduziert den Aufwand für den Controller-Prozessor und verlagert die Paketreplikation in Ihr Netzwerk, was wesentlich effizienter ist als die Unicast-Methode.

- Sie können den Multicast-Modus aktivieren, der die grafische Benutzeroberfläche oder die Kommandozeile des Controllers verwendet.

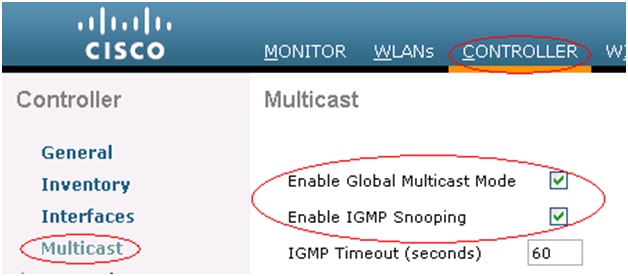

IGMP-Snooping auf WLC

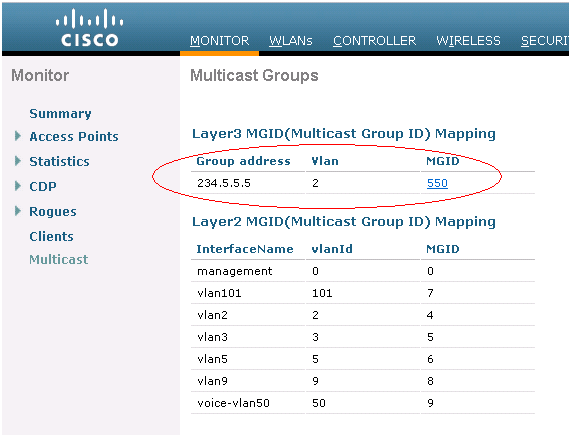

In Version 4.2 der Controller-Software wird IGMP-Snooping für direktere Multicast-Pakete eingeführt. Wenn diese Funktion aktiviert ist, sammelt der Controller IGMP-Berichte von den Clients, verarbeitet die Berichte, erstellt eindeutige Multicast-Gruppen-IDs (MGIDs) aus den IGMP-Berichten, nachdem er die Layer-3-Multicast-Adresse und die VLAN-Nummer überprüft hat, und sendet die IGMP-Berichte an den Infrastruktur-Switch. Der Controller sendet diese Berichte mit der Quelladresse als Schnittstellenadresse, an der er die Berichte von den Clients empfangen hat.

Der Controller aktualisiert dann die MGID-Tabelle des Access Points auf dem AP mit der MAC-Adresse des Clients. Wenn der Controller Multicast-Datenverkehr für eine bestimmte Multicast-Gruppe empfängt, leitet er ihn an alle APs weiter. Allerdings senden nur die APs mit aktiven Clients, die diese Multicast-Gruppe überwachen oder abonnieren, Multicast-Datenverkehr in diesem speziellen WLAN. IP-Pakete werden mit einer eindeutigen MGID für ein Eingangs-VLAN und die Multicast-Zielgruppe weitergeleitet. Layer-2-Multicast-Pakete werden mit einer eindeutigen MGID für die Eingangsschnittstelle weitergeleitet.

Anmerkung: IGMP-Snooping wird auf den Controllern der Serie 2000, den Controllern der Serie 2100 oder dem Cisco Wireless LAN Controller Network Module für Cisco Integrated Services Router nicht unterstützt.

Richtlinien zur Verwendung des Multicast-Modus

Verwenden Sie folgende Richtlinien, wenn Sie den Multicast-Modus in Ihrem Netzwerk aktivieren:

Die Cisco Unified Wireless Network-Lösung verwendet für bestimmte Zwecke bestimmte IP-Adressbereiche. Beachten Sie diese Bereiche, wenn Sie eine Multicast-Gruppe konfigurieren. Obwohl dies nicht empfohlen wird, kann der LWAPP-Multicast-Gruppe eine beliebige Multicast-Adresse zugewiesen werden. Dies umfasst die lokalen Multicast-Adressen für reservierte Verbindungen, die von OSPF, EIGRP, PIM, HSRP und anderen Multicast-Protokollen verwendet werden.

Cisco empfiehlt die Zuweisung von Multicast-Adressen aus dem administrativ abgedeckten Block 239/8. Die IANA hat den Bereich 239.0.0.0-239.255.255.255 als administrativ abgedeckte Adressen für die Verwendung in privaten Multicast-Domänen reserviert. Weitere Einschränkungen finden Sie im Hinweis. Diese Adressen ähneln den reservierten privaten IP-Unicast-Bereichen wie 10.0.0.0/8, die in RFC 1918 definiert sind. Netzwerkadministratoren steht es frei, die Multicast-Adressen in diesem Bereich innerhalb ihrer Domäne zu verwenden, ohne Konflikte mit anderen im Internet zu befürchten. Dieser administrative oder private Adressraum muss innerhalb des Unternehmens genutzt werden, und sein Urlaub oder Eintrag muss von der autonomen Domäne (AS) blockiert werden.

Anmerkung: Verwenden Sie nicht den Adressbereich 239.0.0.X oder den Adressbereich 239.128.0.X. Die Adressen in diesen Bereichen überlappen sich mit den lokalen MAC-Adressen der Verbindungen und verteilen alle Switch-Ports, selbst wenn IGMP-Snooping aktiviert ist.

Cisco empfiehlt Netzwerkadministratoren, diesen Adressbereich weiter in kleinere geografische Verwaltungsbereiche innerhalb des Unternehmensnetzwerks zu unterteilen, um den Umfang bestimmter Multicast-Anwendungen zu begrenzen. Dadurch wird vermieden, dass Multicast-Datenverkehr mit hoher Geschwindigkeit einen Campus verlässt (wo ausreichend Bandbreite zur Verfügung steht) und die WAN-Verbindungen überlastet. Darüber hinaus ermöglicht es eine effiziente Filterung der Multicast-Übertragung mit hoher Bandbreite, die den Controller und das Wireless-Netzwerk erreicht.

Wenn Sie den Multicast-Modus auf dem Controller aktivieren, müssen Sie eine LWAPP-Multicast-Gruppenadresse auf dem Controller konfigurieren. APs sind mithilfe des Internet Group Management Protocol (IGMP) für die LWAPP-Multicast-Gruppe zugelassen.

- Die Cisco APs der Serien 1100, 1130, 1200, 1230 und 1240 verwenden IGMP Version 1, 2 und 3. Die Cisco APs der Serie 1000 verwenden jedoch nur IGMP v1, um der Multicast-Gruppe beizutreten.

- Der Multicast-Modus funktioniert nur im Layer-3-LWAPP-Modus.

- APs im Überwachungs-, Sniffer- oder Rogue-Detektor-Modus gehören nicht zur LWAPP-Multicast-Gruppenadresse.

- Wenn Sie Controller verwenden, auf denen Version 4.1 oder eine frühere Version ausgeführt wird, können Sie auf allen Controllern dieselbe Multicast-Adresse verwenden. Wenn Sie Controller der Version 4.2 oder höher verwenden, muss die auf den Controllern konfigurierte LWAPP-Multicast-Gruppe für jeden im Netzwerk verwendeten Controller unterschiedlich sein.

- Wenn Sie Controller der Version 4.1 oder früher verwenden, funktioniert der Multicast-Modus nicht für Ereignisse der Intersubnetz-Mobilität, wie z. B. Gast-Tunneling, standortspezifische VLANs oder Schnittstellenübersteuerung, die RADIUS verwendet. Der Multicast-Modus funktioniert bei diesen Subnetz-Mobilitätsereignissen, wenn Sie die IGMP-Snooping-/CGMP-Funktionen für Layer 2 im kabelgebundenen LAN deaktivieren.

In neueren Versionen (Version 4.2 oder höher) funktioniert der Multicast-Modus nicht für Ereignisse, die die Mobilität zwischen Subnetzen betreffen, wie z. B. das Gasttunneling. Er arbeitet jedoch mit Schnittstellenüberschreibungen, die RADIUS verwenden (jedoch nur, wenn IGMP-Snooping aktiviert ist), und mit standortspezifischen VLANs (Access Point Group VLANs).

- Der Controller verwirft alle an die UDP-Portnummern 12222, 12223 und 12224 gesendeten Multicast-Pakete. Stellen Sie sicher, dass die Multicast-Anwendungen in Ihrem Netzwerk diese Portnummern nicht verwenden.

- In einem 802.11a-Netzwerk wird Multicast-Datenverkehr mit einer Geschwindigkeit von 6 Mbit/s übertragen. Wenn daher mehrere WLANs versuchen, mit 1,5 Mbit/s zu übertragen, treten Paketverluste auf. Dadurch wird die Multicast-Sitzung unterbrochen.

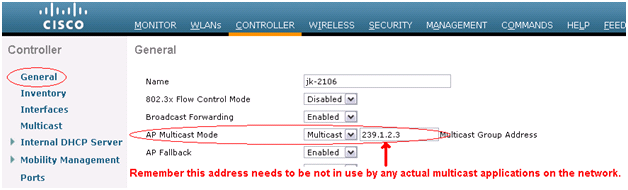

Konfigurieren von Multicast (mithilfe des Multicast-Multicast-Modus)

Wählen Sie Mutlicast - Multicast aus, und konfigurieren Sie Ihre Gruppe. Jeder WLC in Ihrer Mobilitätsgruppe kann eine eindeutige Adresse verwenden.

Aktivieren Sie Multicast-Routing auf dem L3-Gerät, und aktivieren Sie PIM auf diesen VLANs. Management, AP-Manager, VLAN, in dem sich die APs befinden, sowie das VLAN, in dem die Clients, die den Multicast-Stream empfangen, sich befinden.

Beispiel:

VLAN 40 ist das WLC-Management, VLAN 40 ist für APs vorgesehen und VLAN 50 ist der Ort, an dem sich Ihre Clients befinden. Unter all diesen SVIs müssen Sie die Multicast-Befehle eingeben.

Führen Sie alle Multicast-Befehle aus, um z. B. show ip mroute und show ip igmp groups zu überprüfen, um sicherzustellen, dass die Gruppe für den Access Point ordnungsgemäß erstellt wurde.

Sie können IGMP-Snoping auch auf dem WLC aktivieren. Der WLC enthält eine eigene Snooping-Tabelle für die empfangenen IGMP-Nachrichten, sodass er weiß, wer den Stream anfordert.

Auf Wireless LAN-Controller

Aktivieren Sie Global Multicast auf dem WLC, und aktivieren Sie Multicast - Multicast-Modus auf dem WLC.

Sobald der Client die Multicast Join-Nachricht sendet, wird diese in der WLC MGID angezeigt.

Multicast-Konfiguration im kabelgebundenen Netzwerk

Konfigurieren Sie das Multicast-Routing global, und aktivieren Sie dann PIM auf jeder Schnittstelle.

6504-WLCBUG#sh run | i Multicast

IP-Multicast-Routing

6504-WLCBUG#sh run int vla 50

Konfiguration wird erstellt...

Aktuelle Konfiguration: 119 Byte

!

Schnittstelle Vlan50

description // WLAN DHCP pool VLAN //

ip address 172.16.1.1 255.255.255.0

ip pim dense-mode

end

6504-WLCBUG#sh run int vla 40

Konfiguration wird erstellt...

Aktuelle Konfiguration: 121 Byte

!

Schnittstelle Vlan40

description // Management VLAN //

ip address 10.105.135.136 255.255.255.128

ip pim dense-mode

end

6504-WLCBUG#sh ip pim interface vlan 40

Adressenschnittstelle Ver/Nbr Abfrage DR

DR-Moduszählung InvL vorher

10.105.135.136 Vlan40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh ip pim interface vlan 50

Adressenschnittstelle Ver/Nbr Abfrage DR DR

Modusanzahl Intvl vorher

172.16.1.1 Vlan50 v2/D 0 30 1 172.16.1.1

6504-WLCBUG#sh ip mroute

IP-Multicast-Routing-Tabelle

Markierungen: D = dicht, S = schwach, B = Großhandelskette, s = SSM-Gruppe, C = verbunden,

L - Lokal, P - Abgeschnitten, R - RP-Bit gesetzt, F - Register-Flag,

T - SPT-Bit gesetzt, J - Join SPT, M - MSDP erstellt Eintrag,

X - Proxy-Join-Timer läuft, A - Kandidat für MSDP-Werbung,

U - URD, I - Quellenspezifischer Hostbericht,

Z = Multicast Tunnel, z = MDT-Datengruppen-Sender,

Y - Verbundene MDT-Datengruppe, y - Wird an MDT-Datengruppe gesendet

V - RD und Vektor, V - Vektor

Markierungen für ausgehende Schnittstellen: H - Hardware-Switched, A - Gewinner geltend

Timer: Betriebszeit/Ablauf

Schnittstellenstatus: Schnittstelle, Next-Hop oder VCD, Status/Modus

(*, 239.255.255.255), 4d17h/00:02:03, RP 0.0.0.0, Flaggen: RZ

Eingehende Schnittstelle: Null, RPF nbr 0.0.0.0

Liste der ausgehenden Schnittstellen:

VLAN40, Forward/Dense, 4 d17h/00:00:00

(*, 239.254.0.3), 2w1d/00:02:07, RP 0.0.0.0, Flags: RZ

Eingehende Schnittstelle: Null, RPF nbr 0.0.0.0

Liste der ausgehenden Schnittstellen:

VLAN40, Forward/Dense, 3d10h/00:00:00

(*, 224.0.1.40), 2w1d/00:02:13, RP 0.0.0.0, Flags: DCL

Eingehende Schnittstelle: Null, RPF nbr 0.0.0.0

Liste der ausgehenden Schnittstellen:

VLAN11, Forward/Dense, 2w1d/00:00:00

Paketerfassung

Topologie

Wired PC ----------- 6500 Switch -------- WISM ------- AP ))) ((((( Wireless-Client

VLAN 50 VLAN 40 VLAN 40 VLAN 40 VLAN 50

MCAST Traffic Generator

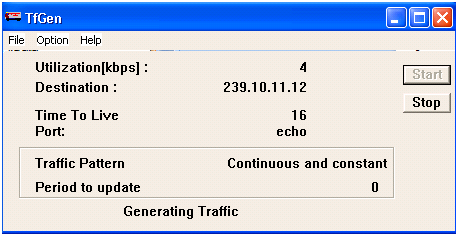

Wird auf dem kabelgebundenen PC zum Generieren von Multicast-Stream - kontinuierlichen UDP-Paketen verwendet.

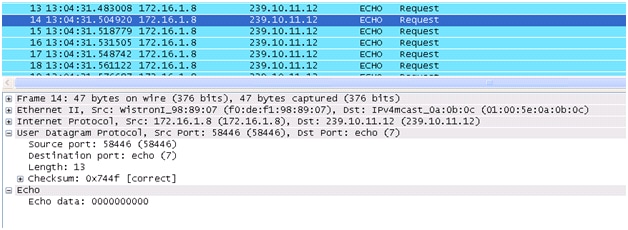

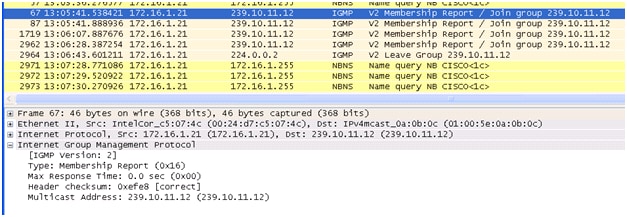

Erfassung von Wireshark-Paketen auf dem MCAST-Generator

Windows Netmon-Erfassung auf dem Multicast-Paketgenerator</h=5>

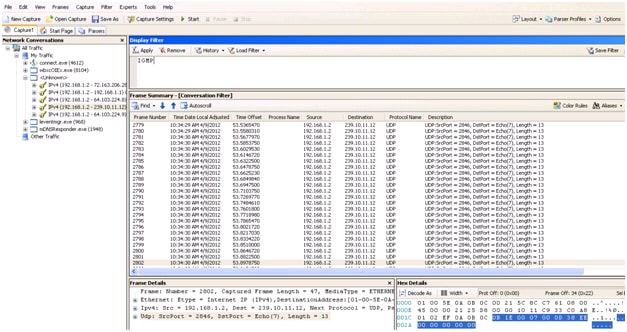

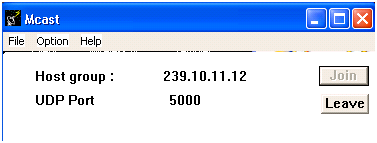

Das MCAST Receiver-Tool wird auf dem Wireless-Client verwendet, um den Multicast-Datenverkehr von der Quelle (dem kabelgebundenen PC) zu empfangen.

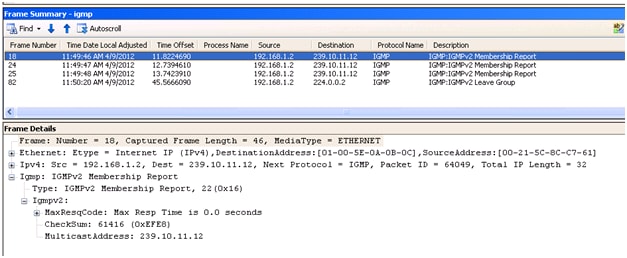

Wireshark erfasst die Wireless-Schnittstelle des Wireless-Clients

Netmon-Erfassung an der Wireless-Schnittstelle des Wireless-Clients

Referenz:

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

16-Jan-2024 |

Aktualisierte SEO, Stilanforderungen, maschinelle Übersetzung, Rechtschreibung und Formatierung. |

2.0 |

10-Nov-2022 |

Der Artikel erforderte umfangreiche, mehrfache Aktualisierungen, um die Anforderungen der PII, der voreingenommenen Sprache, der maschinellen Übersetzung, der Suchmaschinenoptimierung, der Stilvorgaben und anderer erforderlicher Elemente zu erfüllen. |

1.0 |

20-Jun-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Aaron LeonardCustomer Delivery Engineering Technical Lead

- Shankar RamanathanPrincipal Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback