Konfigurieren der dynamischen VLAN-Zuweisung mit NGWC und ACS 5.2

Inhalt

Einleitung

In diesem Dokument wird das Konzept der dynamischen VLAN-Zuweisung beschrieben. Außerdem wird beschrieben, wie der Wireless LAN Controller (WLC) und ein RADIUS-Server konfiguriert werden, um Wireless LAN (WLAN)-Clients dynamisch einem bestimmten VLAN zuzuweisen. In diesem Dokument ist der RADIUS-Server ein Zugriffssteuerungsserver (ACS), auf dem Cisco Secure Access Control System Version 5.2 ausgeführt wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der WLC und Lightweight Access Points (LAPs)

- Funktionelle Kenntnisse des AAA-Servers (Authentication, Authorization und Accounting)

- Umfassende Kenntnisse über Wireless-Netzwerke und Sicherheitsprobleme bei Wireless-Netzwerken

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco 5760 Wireless LAN Controller mit Cisco IOS® XE Software Release 3.2.2 (Next Generation Wiring Closet oder NGWC)

- Cisco Aironet Lightweight Access Point der Serie 3602

- Microsoft Windows XP mit Intel Proset Supplicant

- Cisco Secure Access Control System Version 5.2

- Cisco Catalyst Switches der Serie 3560

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Dynamische VLAN-Zuordnung mit RADIUS-Server

In den meisten WLAN-Systemen verfügt jedes WLAN über eine statische Richtlinie, die für alle Clients gilt, die einem Service Set Identifier (SSID) oder WLAN in der Controller-Terminologie zugeordnet sind. Diese Methode ist zwar leistungsstark, weist jedoch Einschränkungen auf, da sie von Clients verlangt, dass sie mit verschiedenen SSIDs verknüpft werden, um unterschiedliche QoS- und Sicherheitsrichtlinien zu erben.

Die Cisco WLAN-Lösung unterstützt jedoch Identitätsnetzwerke. Dadurch kann das Netzwerk eine einzelne SSID ankündigen, aber bestimmte Benutzer können auf Basis der Benutzeranmeldeinformationen verschiedene QoS-, VLAN-Attribute und/oder Sicherheitsrichtlinien erben.

Die dynamische VLAN-Zuweisung ist eine Funktion, mit der ein Wireless-Benutzer anhand der vom Benutzer bereitgestellten Anmeldeinformationen in einem bestimmten VLAN platziert wird. Diese Aufgabe der Benutzerzuweisung zu einem bestimmten VLAN wird von einem RADIUS-Authentifizierungsserver, z. B. Cisco Secure ACS, ausgeführt. Diese Funktion kann z. B. verwendet werden, um dem Wireless-Host zu ermöglichen, sich im selben VLAN zu bewegen, wie er sich innerhalb eines Campus-Netzwerks bewegt.

Wenn ein Client versucht, eine Verbindung zu einem bei einem Controller registrierten LAP herzustellen, übergibt der LAP die Anmeldeinformationen des Benutzers zur Validierung an den RADIUS-Server. Nach erfolgreicher Authentifizierung übergibt der RADIUS-Server dem Benutzer bestimmte IETF-Attribute (Internet Engineering Task Force). Diese RADIUS-Attribute bestimmen die VLAN-ID, die dem Wireless-Client zugewiesen werden soll. Die SSID des Clients (das WLAN, im Sinne des WLC) spielt keine Rolle, da der Benutzer immer dieser vorbestimmten VLAN-ID zugeordnet ist.

Für die Zuweisung der VLAN-ID werden folgende RADIUS-Benutzerattribute verwendet:

- IETF 64 (Tunnel Type) - Auf VLAN eingestellt.

- IETF 65 (Tunnel Medium Type) - Einstellung auf 802.

- IETF 81 (Tunnel-Private-Group-ID) - Legen Sie diese auf die VLAN-ID fest.

Die VLAN-ID ist 12 Bit und hat einen Wert zwischen 1 und einschließlich 4094. Da die Tunnel-Private-Group-ID vom Typ String ist, wie in RFC 2868, RADIUS Attributes for Tunnel Protocol Support for use with IEEE 802.1X definiert, wird der ganzzahlige Wert der VLAN-ID als Zeichenfolge codiert. Wenn diese Tunnelattribute gesendet werden, müssen Sie das Feld "Tag" ausfüllen.

Wie in RFC 2868, Abschnitt 3.1, angegeben:

"Das Tag-Feld hat eine Länge von einem Oktett und dient dazu, Attribute in einem Paket zu gruppieren, die sich auf denselben Tunnel beziehen."

Gültige Werte für das Tag-Feld sind 0x01 bis 0x1F einschließlich. Wenn das Tag-Feld nicht verwendet wird, muss es 0 (0x00) sein. Weitere Informationen zu allen RADIUS-Attributen finden Sie unter RFC 2868.

Konfigurieren

Die Konfiguration einer dynamischen VLAN-Zuordnung besteht aus zwei unterschiedlichen Schritten:

- Konfigurieren des WLC über die Kommandozeile oder die Benutzeroberfläche

- Konfigurieren des RADIUS-Servers

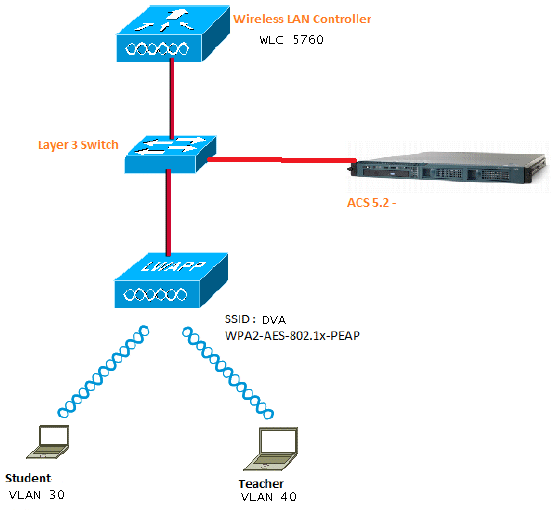

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

In diesem Dokument wird 802.1X mit Protected Extensible Authentication Protocol (PEAP) als Sicherheitsmechanismus verwendet.

Annahmen

- Switches werden für alle Layer 3 (L3)-VLANs konfiguriert.

- Dem DHCP-Server wird ein DHCP-Bereich zugewiesen.

- Zwischen allen Geräten im Netzwerk besteht L3-Verbindung.

- Die LAP ist bereits mit dem WLC verbunden.

- Jedes VLAN hat eine /24-Maske.

- In ACS 5.2 ist ein selbstsigniertes Zertifikat installiert.

Konfigurieren des WLC über die CLI

WLAN konfigurieren

Dies ist ein Beispiel für die Konfiguration eines WLAN mit der SSID von DVA:

wlan DVA 3 DVA

aaa-override

client vlan VLAN0020

security dot1x authentication-list ACS

session-timeout 1800

no shutdown

Konfigurieren des RADIUS-Servers auf dem WLC

Dies ist ein Beispiel für die Konfiguration des RADIUS-Servers auf dem WLC:

aaa new-model

!

!

aaa group server radius ACS

server name ACS

!

aaa authentication dot1x ACS group ACS

radius server ACS

address ipv4 10.106.102.50 auth-port 1645 acct-port 1646

key Cisco123

dot1x system-auth-control

DHCP-Pool für Client-VLAN konfigurieren

Dies ist ein Beispiel für die Konfiguration des DHCP-Pools für das Client-VLAN 30 und VLAN 40:

interface Vlan30

ip address 30.30.30.1 255.255.255.0

!

interface Vlan40

ip address 40.40.40.1 255.255.255.0

ip dhcp pool vla30

network 30.30.30.0 255.255.255.0

default-router 30.30.30.1

!

ip dhcp pool vlan40

network 40.40.40.0 255.255.255.0

default-router 40.40.40.1

ip dhcp snooping vlan 30,40

ip dhcp snooping

Konfigurieren des WLC über eine GUI

WLAN konfigurieren

Dieses Verfahren beschreibt die Konfiguration des WLAN.

- Navigieren Sie zur Registerkarte Configuration > Wireless > WLAN > NEW.

- Klicken Sie auf die Registerkarte General (Allgemein), um zu sehen, dass das WLAN für WPA2-802.1X konfiguriert ist, und ordnen Sie die Schnittstelle/Schnittstellengruppe (G) VLAN 20 (VLAN0020) zu.

- Klicken Sie auf die Registerkarte Erweitert, und aktivieren Sie das Kontrollkästchen AAA-Außerkraftsetzung zulassen. Die Außerkraftsetzung muss aktiviert sein, damit diese Funktion funktioniert.

- Klicken Sie auf die Registerkarte Security (Sicherheit) und die Registerkarte Layer2, aktivieren Sie das Kontrollkästchen WPA2 Encryption AES, und wählen Sie 802.1x aus der Dropdown-Liste Auth Key Mgmt (Verwaltung von Authentifizierungsschlüsseln) aus.

Konfigurieren des RADIUS-Servers auf dem WLC

Dieses Verfahren beschreibt die Konfiguration des RADIUS-Servers auf dem WLC.

- Navigieren Sie zur Registerkarte Konfiguration > Sicherheit.

- Navigieren Sie zu AAA > Server Groups > Radius, um die Radius-Servergruppen zu erstellen. In diesem Beispiel wird die Radius-Servergruppe als ACS bezeichnet.

- Bearbeiten Sie den Radius-Servereintrag, um die Server-IP-Adresse und den gemeinsamen geheimen Schlüssel hinzuzufügen. Dieser gemeinsame geheime Schlüssel muss mit dem gemeinsamen geheimen Schlüssel auf dem WLC und dem RADIUS-Server übereinstimmen.

Dies ist ein Beispiel für eine vollständige Konfiguration:

Konfigurieren des RADIUS-Servers

Dieses Verfahren beschreibt die Konfiguration des RADIUS-Servers.

- Navigieren Sie auf dem RADIUS-Server zu Benutzer und Identitätsdaten > Interne Identitätsdaten > Benutzer.

- Erstellen Sie die entsprechenden Benutzernamen und Identitätsgruppen. In diesem Beispiel sind dies Student und All Groups:Students und Teacher und AllGroups:Teachers.

- Navigieren Sie zu Richtlinienelemente > Autorisierung und Berechtigungen > Netzwerkzugriff > Autorisierungsprofile, und erstellen Sie die Autorisierungsprofile für die Aufhebung von AAA.

- Bearbeiten Sie das Autorisierungsprofil für den Studenten.

- Legen Sie die VLAN-ID/den VLAN-Namen mit dem Wert 30 (VLAN 30) als statisch fest.

- Bearbeiten Sie das Autorisierungsprofil für den Lehrer.

- Legen Sie die VLAN-ID/den VLAN-Namen mit dem Wert 40 (VLAN 40) als statisch fest.

- Navigieren Sie zu Zugriffsrichtlinien > Zugriffsdienste > Standard-Netzwerkzugriff, und klicken Sie auf die Registerkarte Zugelassene Protokolle. Aktivieren Sie das Kontrollkästchen PEAP zulassen.

- Navigieren Sie zu Identity, und definieren Sie die Regeln, um PEAP-Benutzer zuzulassen.

- Navigieren Sie zu Authorization (Autorisierung), und ordnen Sie Student und Teacher der Autorisierungsrichtlinie zu. In diesem Beispiel sollte die Zuordnung Student für VLAN 30 und Teacher für VLAN 40 lauten.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert. Dies sind die Überprüfungsprozesse:

- Überwachen Sie die Seite auf dem ACS, die anzeigt, welche Clients authentifiziert sind.

- Stellen Sie mit der Studentengruppe eine Verbindung zum DVA-WLAN her, und überprüfen Sie die WiFi Connection Utility des Clients.

- Stellen Sie mit der Teacher Group eine Verbindung zum DVA-WLAN her, und überprüfen Sie die WiFi Connection Utility des Clients.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Zu den nützlichen Debugging-Funktionen gehören debug client mac-address mac sowie die folgenden NGWC-Ablaufverfolgungsbefehle:

- Ablaufverfolgungsgruppe festlegen-Wireless-Client-Ebene debuggen

- Ablaufverfolgungsgruppe festlegen-Wireless-Client-Filter MAC xxxx.xxxx.xxxx

- Trace-SYS-Filtertraces anzeigen

Die NGWC-Ablaufverfolgung enthält nicht dot1x/AAA. Verwenden Sie daher diese vollständige Liste der kombinierten Ablaufverfolgungen für dot1x/AAA:

- Ablaufverfolgungsgruppe festlegen-Wireless-Client-Ebene debuggen

- set trace wcm-dot1x event level debug

- set trace wcm-dot1x aaa level debug

- Festlegen von Ablaufverfolgungs- und Ereignisebenendebugging

- Festlegen der Ablaufverfolgungszugriffs-Sitzungs-Kern-Debugging-Ebene

- set trace access-session method dot1x level debugging

- Ablaufverfolgungsgruppe festlegen-Wireless-Client-Filter MAC xxxx.xxxx.xxxx

- set trace wcm-dot1x event filter mac xxxx.xxxx.xxxx

- set trace wcm-dot1x aaa filter mac xxxx.xxxx.xxxx

- Festlegen von Ablaufverfolgung aaa Wireless-Ereignisse Filter MAC xxxx.xxxx.xxxx

- set trace access-session core sm filter mac xxxx.xxxx.xxxx

- set trace access-session method dot1x filter mac xxxx.xxxx.xxxx

- Trace-SYS-Filtertraces anzeigen

Wenn die dynamische VLAN-Zuweisung richtig funktioniert, sollten Sie diese Art von Ausgabe aus den Debugs sehen:

09/01/13 12:13:28.598 IST 1ccc 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (30)

[09/01/13 12:13:28.598 IST 1ccd 5933] 0021.5C8C.C761 Tunnel-Group-Id is 30

[09/01/13 12:13:28.598 IST 1cce 5933] 0021.5C8C.C761 Checking Interface

Change - Current VlanId: 40 Current Intf: VLAN0040 New Intf: VLAN0030 New

GroupIntf: intfChanged: 1

[09/01/13 12:13:28.598 IST 1ccf 5933] 0021.5C8C.C761 Incrementing the

Reassociation Count 1 for client (of interface VLAN0040)

--More-- [09/01/13 12:13:28.598 IST 1cd0 5933] 0021.5C8C.C761

Clearing Address 40.40.40.2 on mobile

[09/01/13 12:13:28.598 IST 1cd1 5933] 0021.5C8C.C761 Applying new AAA override

for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd2 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cd3 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:13:28.598 IST 1cd4 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:13:28.598 IST 1cd5 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:13:28.598 IST 1cd6 5933] 0021.5C8C.C761 Inserting AAA Override

struct for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:13:28.598 IST 1cd7 5933] 0021.5C8C.C761 Inserting new RADIUS

override into chain for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd8 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

--More-- [09/01/13 12:13:28.598 IST 1cd9 5933] 0021.5C8C.C761

Applying override policy from source Override Summation:

[09/01/13 12:13:28.598 IST 1cda 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cdb 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 30, interface 'VLAN0030'

[09/01/13 12:13:28.598 IST 1cdc 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:13:28.598 IST 1cdd 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:13:28.598 IST 1cde 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

[09/01/13 12:13:28.598 IST 1cdf 5933] 0021.5C8C.C761 1XK: Set Link Secure: 0

[09/01/13 12:08:59.553 IST 1ae1 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (40)

[09/01/13 12:08:59.553 IST 1ae2 5933] 0021.5C8C.C761 Tunnel-Group-Id is 40

--More-- [09/01/13 12:08:59.553 IST 1ae3 5933] 0021.5C8C.C761

Checking Interface Change - Current VlanId: 20 Current Intf: VLAN0020 New Intf:

VLAN0040 New GroupIntf: intfChanged: 1

[09/01/13 12:08:59.553 IST 1ae4 5933] 0021.5C8C.C761 Applying new AAA override for

station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1ae5 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1ae6 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:08:59.553 IST 1ae7 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:08:59.553 IST 1ae8 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:08:59.553 IST 1ae9 5933] 0021.5C8C.C761 Inserting AAA Override struct

for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:08:59.553 IST 1aea 5933] 0021.5C8C.C761 Inserting new RADIUS override

into chain for station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1aeb 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

--More--

[09/01/13 12:08:59.553 IST 1aec 5933] 0021.5C8C.C761 Applying override policy

from source Override Summation:

[09/01/13 12:08:59.553 IST 1aed 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1aee 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 40, interface 'VLAN0040'

[09/01/13 12:08:59.553 IST 1aef 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:08:59.553 IST 1af0 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:08:59.553 IST 1af1 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

03-Oct-2013 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback