Einleitung

In diesem Dokument wird die Einrichtung eines Wireless Local Area Network (WLAN) mit 802.1X und Extensible Authentication Protocol EAP-TLS beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- 802.1X-Authentifizierungsprozess

- Zertifikate

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- WLC 3504 Version 8.10

- Identity Services Engine (ISE) Version 2.7

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

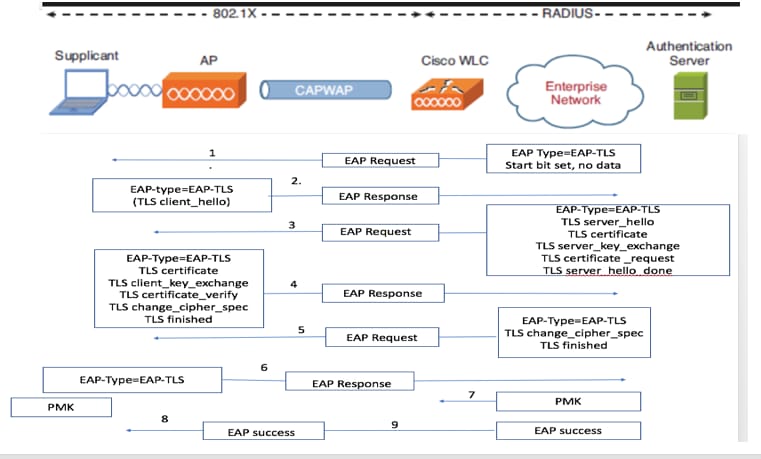

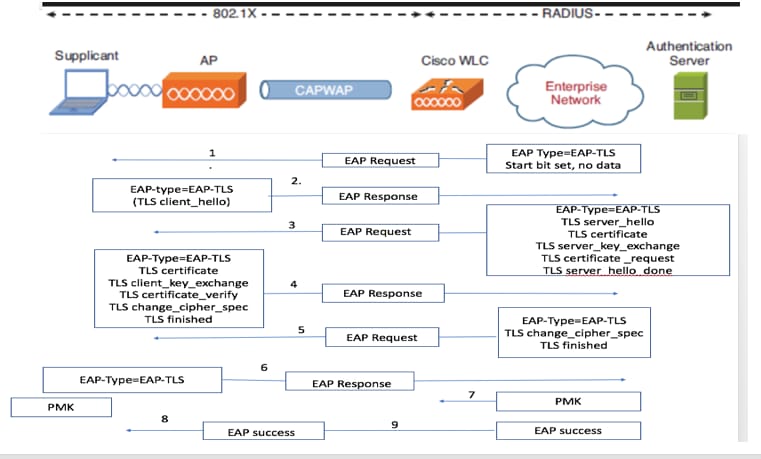

EAP-TLS-Fluss

Schritte im EAP-TLS-Fluss

- Der Wireless-Client wird mit dem Access Point (AP) verknüpft. AP erlaubt dem Client nicht, an dieser Stelle Daten zu senden und sendet eine Authentifizierungsanforderung. Der Supplicant antwortet dann mit einer EAP-Response-Identität. Der WLC übermittelt dann die Benutzer-ID-Informationen an den Authentifizierungsserver. Der RADIUS-Server antwortet mit einem EAP-TLS-Startpaket auf den Client. Die EAP-TLS-Konversation beginnt an diesem Punkt.

- Der Peer sendet eine EAP-Antwort zurück an den Authentifizierungsserver, die eine client_hello-Handshake-Nachricht enthält, eine Chiffre, die auf NULL gesetzt ist.

- Der Authentifizierungsserver antwortet mit einem Access-Challenge-Paket, das Folgendes enthält:

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. Der Client antwortet mit einer EAP-Antwortnachricht, die Folgendes enthält:

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. Nachdem der Client erfolgreich authentifiziert wurde, antwortet der RADIUS-Server mit einer Access-Challenge, die die Meldung change_cipher_spec und handshake finished enthält.

6. Wenn er dies erhält, überprüft der Client den Hash, um den Radius-Server zu authentifizieren.

7. Ein neuer Verschlüsselungsschlüssel wird während des TLS-Handshakes dynamisch aus dem Schlüssel abgeleitet.

8. EAP-Success wird schließlich vom Server an den Authentifikator gesendet, der dann an den Supplicant übergeben wird.

An diesem Punkt kann der EAP-TLS-fähige Wireless-Client auf das Wireless-Netzwerk zugreifen.

Konfigurieren

Cisco Wireless LAN-Controller

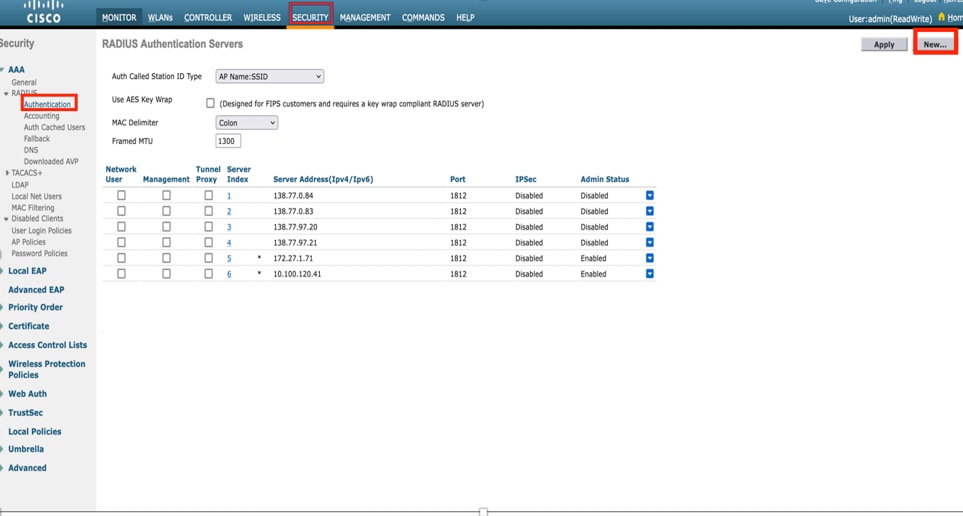

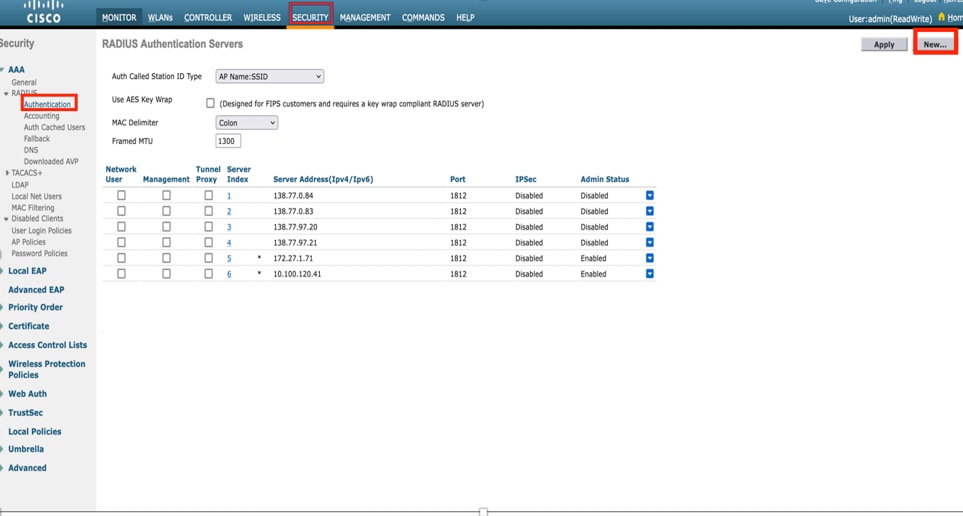

Schritt 1: Im ersten Schritt wird der RADIUS-Server auf dem Cisco WLC konfiguriert. Um einen RADIUS-Server hinzuzufügen, navigieren Sie zu Security > RADIUS > Authentication. Klicken Sie wie im Bild dargestellt auf Neu.

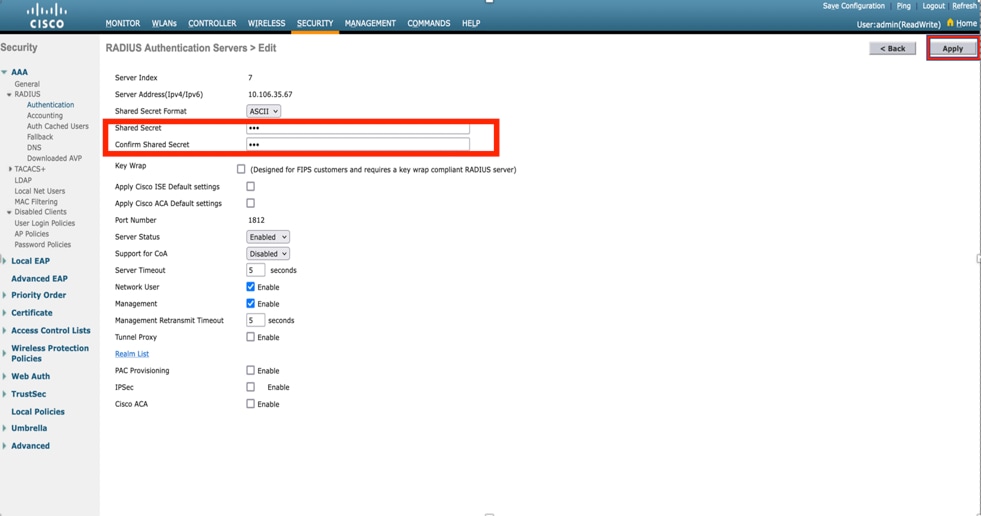

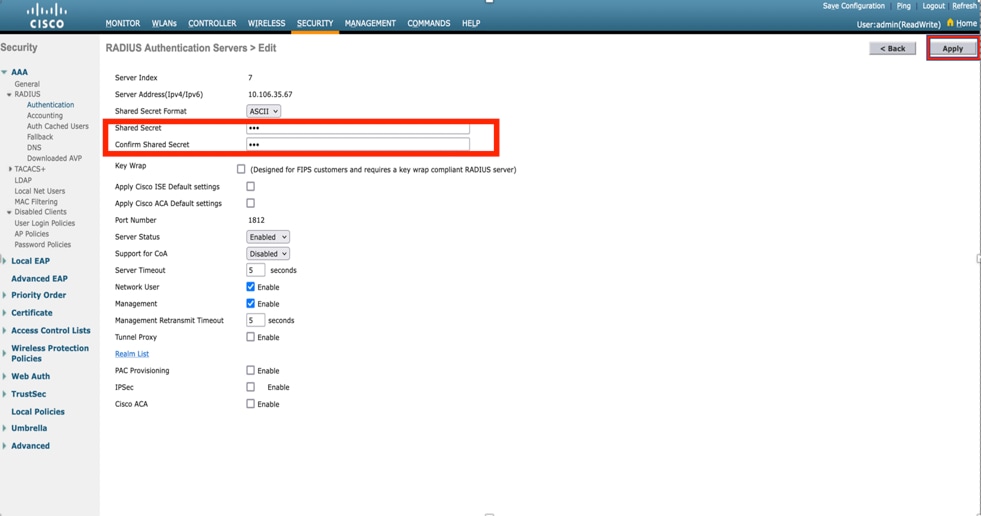

Schritt 2: Geben Sie hier die IP-Adresse und den gemeinsamen geheimen Schlüssel <Kennwort> ein, der zur Validierung des WLC auf der ISE verwendet wird. Klicken Sie auf Apply (Übernehmen), um fortzufahren, wie im Bild dargestellt.

Schritt 3: Erstellen eines WLAN für die RADIUS-Authentifizierung

Jetzt können Sie ein neues WLAN erstellen und es für die Verwendung des WPA-Enterprise-Modus konfigurieren, sodass es RADIUS für die Authentifizierung verwenden kann.

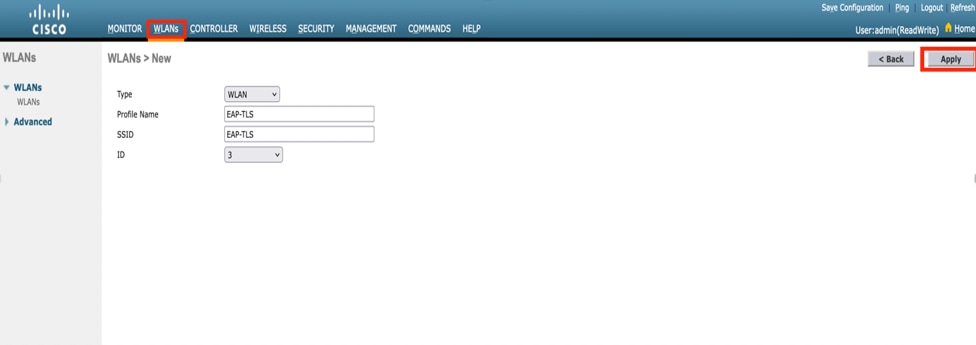

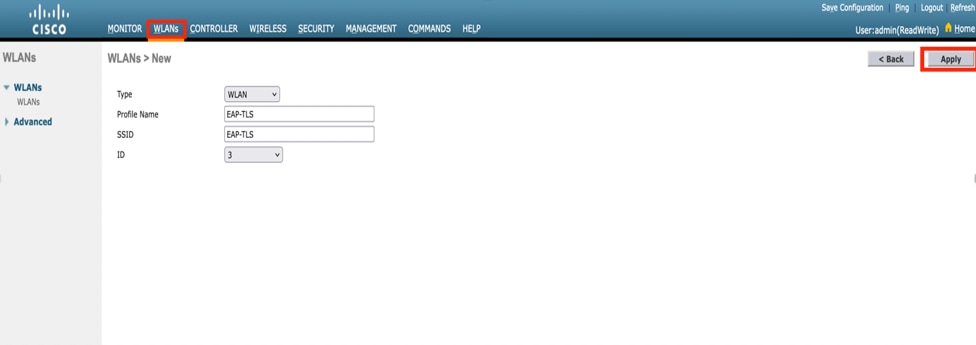

Schritt 4. Wählen Sie WLANs aus dem Hauptmenü, wählen Sie Create New und klicken Sie auf Go wie in der Abbildung dargestellt.

Schritt 5: Benennen Sie das neue WLAN EAP-TLS. Klicken Sie auf Apply (Übernehmen), um fortzufahren, wie im Bild dargestellt.

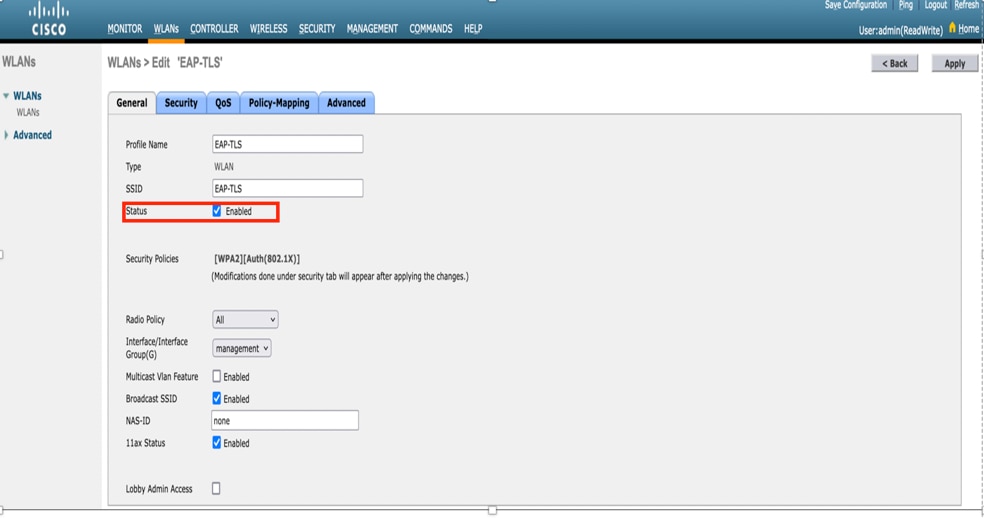

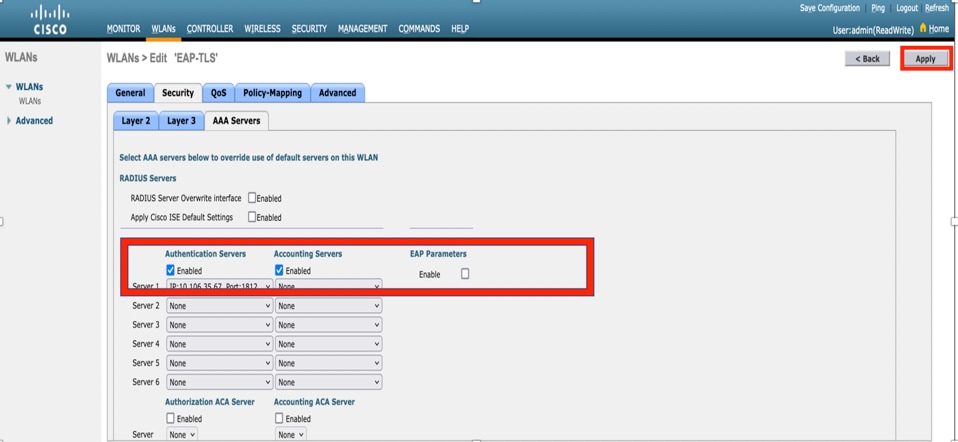

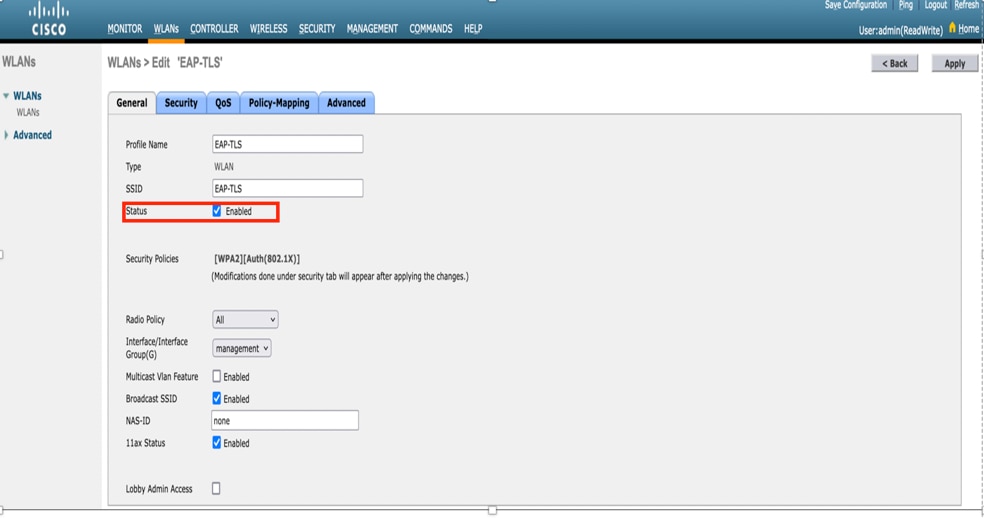

Schritt 6: Klicken Sie auf Allgemein, und stellen Sie sicher, dass der Status aktiviert ist. Die Standard-Sicherheitsrichtlinien sind 802.1X-Authentifizierung und WPA2, wie im Bild gezeigt.

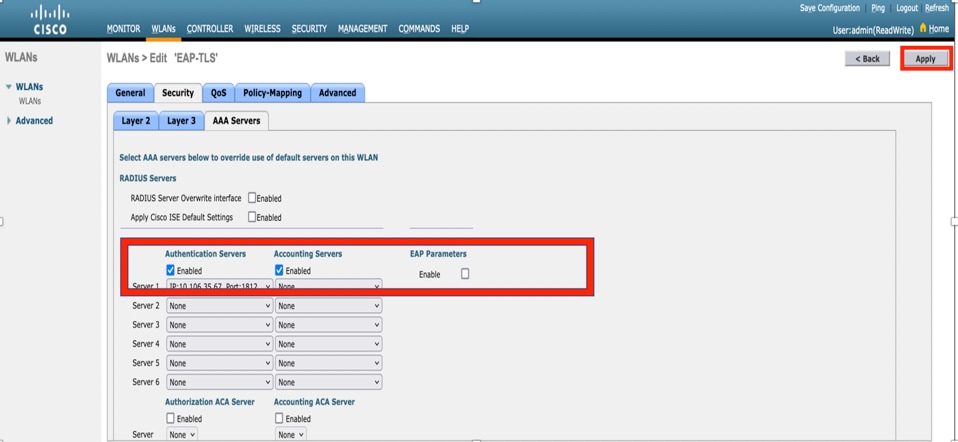

Schritt 7: Navigieren Sie nun zur Registerkarte Security> AAA Servers (Sicherheit > AAA-Server), und wählen Sie den RADIUS-Server aus, den Sie gerade wie im Bild dargestellt konfiguriert haben.

Anmerkung: Bevor Sie fortfahren, sollten Sie überprüfen, ob Sie vom WLC aus auf den RADIUS-Server zugreifen können. RADIUS verwendet den UDP-Port 1812 (für die Authentifizierung), sodass Sie sicherstellen müssen, dass dieser Datenverkehr nicht irgendwo im Netzwerk blockiert wird.

ISE mit Cisco WLC

EAP-TLS-Einstellungen

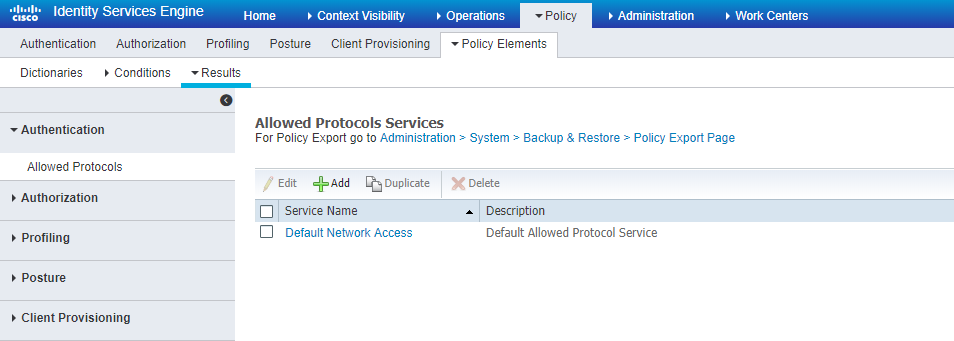

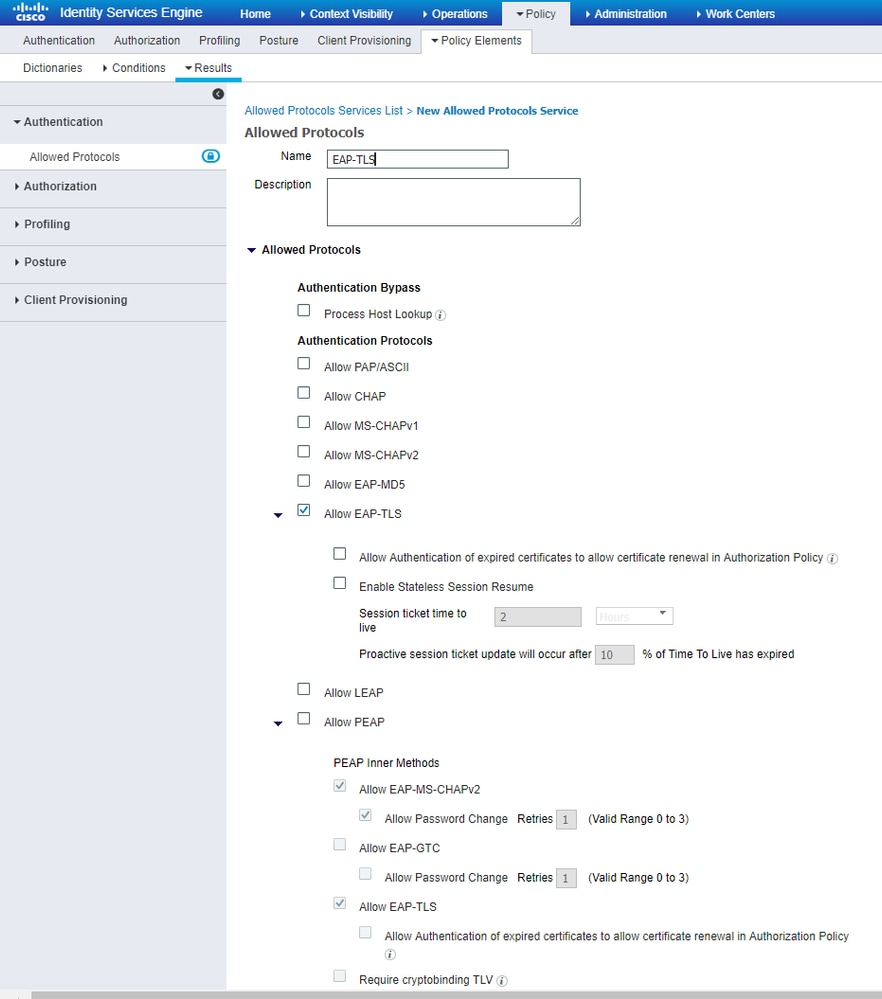

Um die Richtlinie zu erstellen, müssen Sie die Liste der zulässigen Protokolle erstellen, die in unserer Richtlinie verwendet werden dürfen. Da eine dot1x-Richtlinie geschrieben wurde, geben Sie den zulässigen EAP-Typ basierend auf der Konfiguration der Richtlinie an.

Wenn Sie die Standardeinstellung verwenden, lassen Sie die meisten EAP-Typen für die Authentifizierung zu, die nicht bevorzugt werden, wenn Sie den Zugriff auf einen bestimmten EAP-Typ sperren müssen.

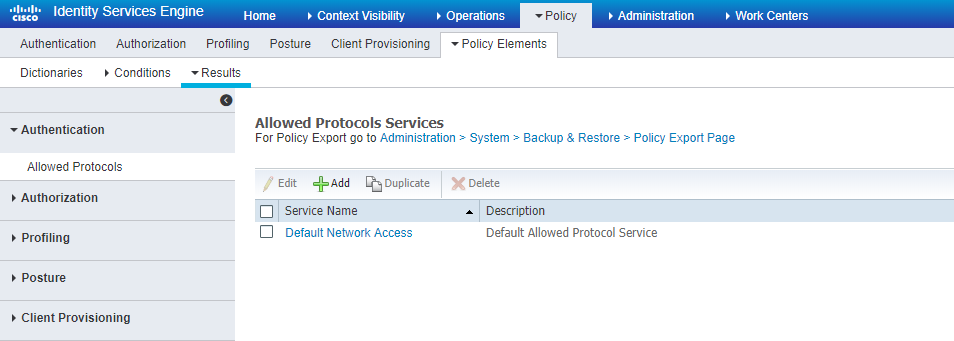

Schritt 1: Navigieren Sie zuRichtlinie > Richtlinienelemente > Ergebnisse > Authentifizierung > Zugelassene Protokolle, und klicken Sie auf Hinzufügen, wie im Bild dargestellt.

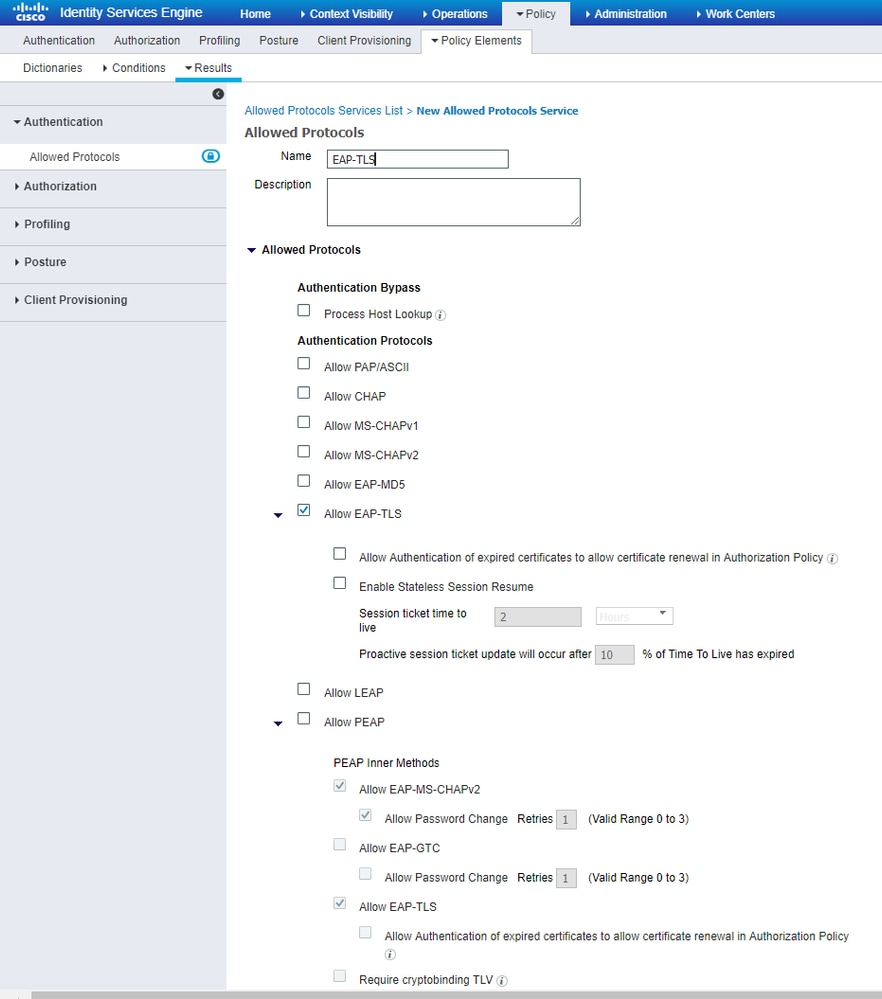

Schritt 2: In dieser Liste der zulässigen Protokolle können Sie den Namen für die Liste eingeben. In diesem Fall ist das Kontrollkästchen EAP-TLS zulassen aktiviert, und andere Kontrollkästchen sind deaktiviert, wie im Bild gezeigt.

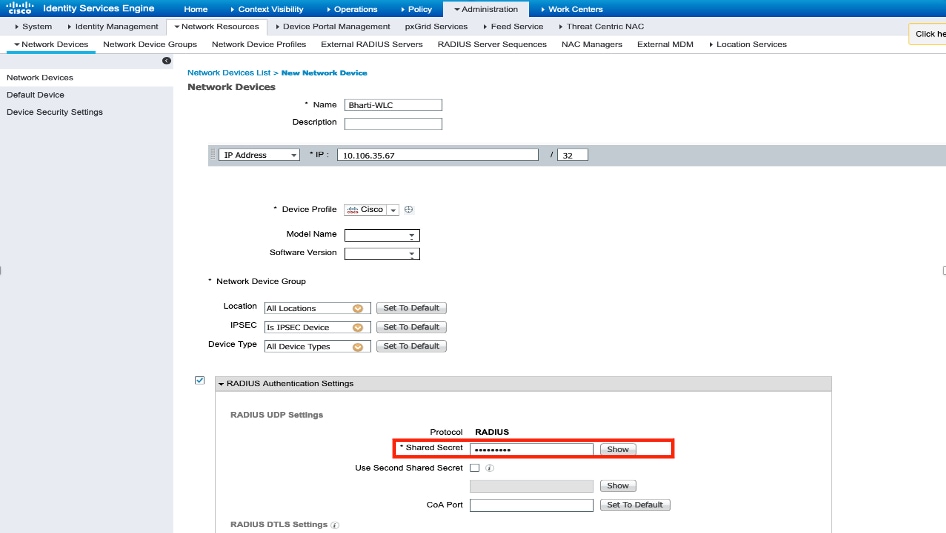

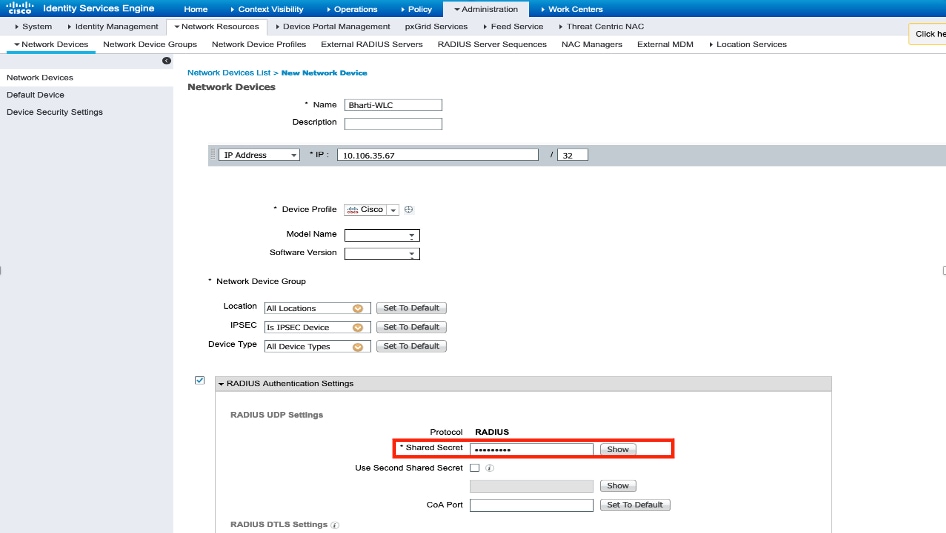

WLC-Einstellungen auf der ISE

Schritt 1: Öffnen Sie die ISE-Konsole, und navigieren Sie zu Administration > Network Resources > Network Devices > Add wie im Bild dargestellt.

Schritt 2: Geben Sie die im Bild angezeigten Werte ein.

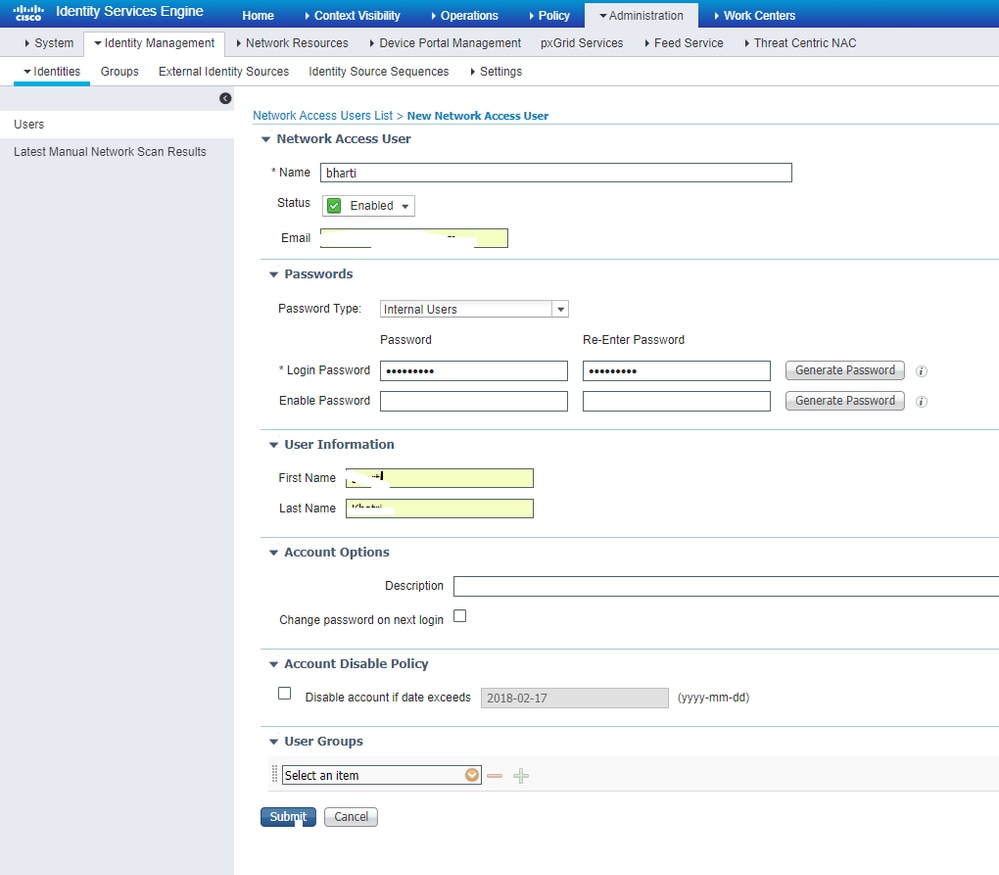

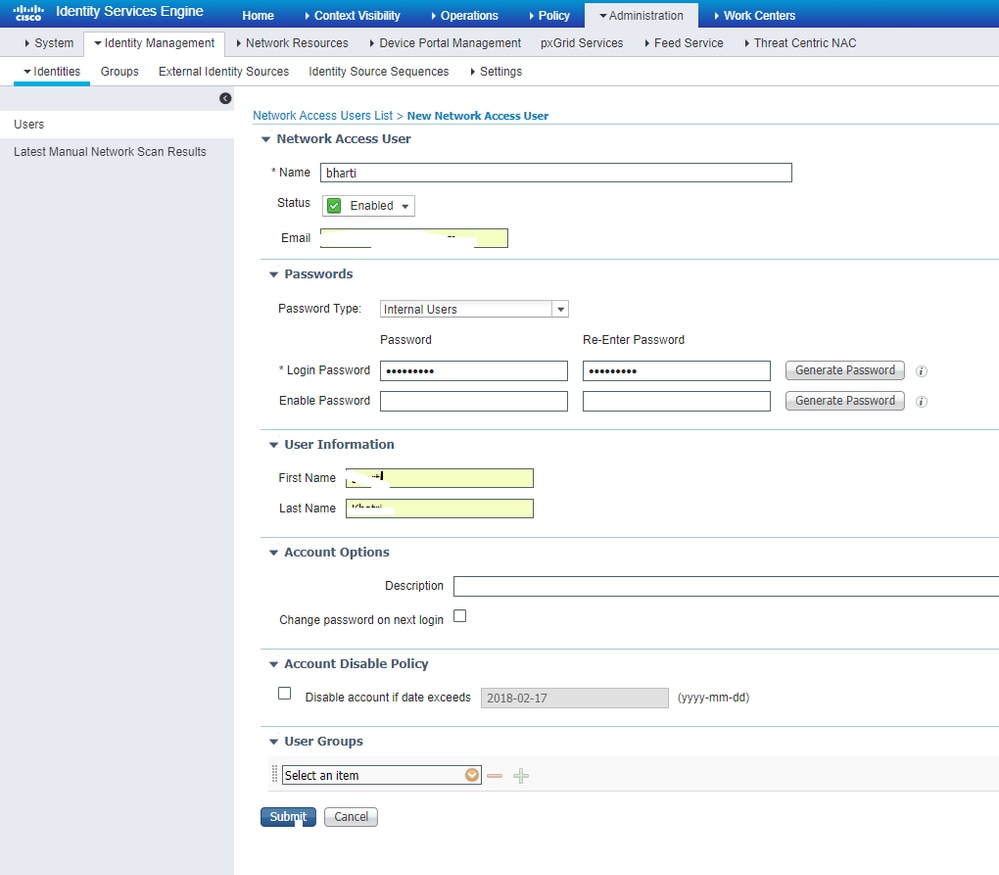

Neuen Benutzer auf ISE erstellen

Schritt 1: Navigieren Sie zu Administration > Identity Management > Identities > Users > Add (Verwaltung > Identitätsverwaltung > Identitäten > Benutzer > Hinzufügen wie im Bild dargestellt.

Schritt 2: Geben Sie die im Bild angezeigten Informationen ein.

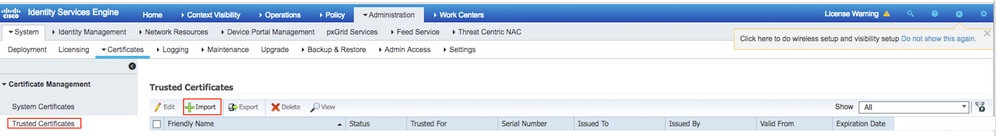

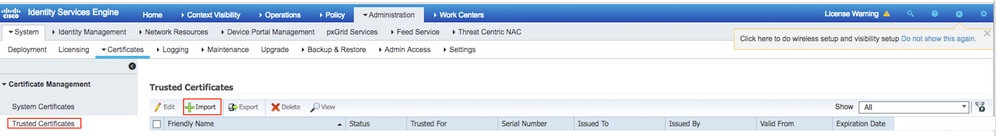

Zertifikat auf ISE vertrauen

Schritt 1: Navigieren Sie zu Administration > System > Certificates > Certificate Management > Trusted Certificates.

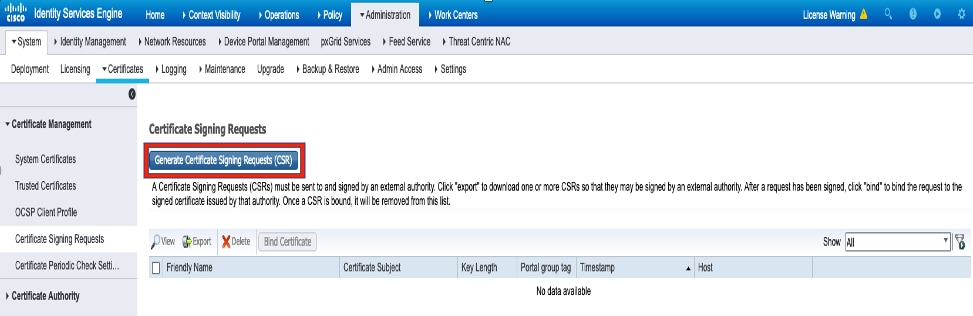

Klicken Sie auf Importieren, um ein Zertifikat in die ISE zu importieren. Wenn Sie einen WLC hinzufügen und einen Benutzer auf der ISE erstellen, müssen Sie den wichtigsten Teil von EAP-TLS ausführen, d. h. dem Zertifikat auf der ISE vertrauen. Dazu müssen Sie eine CSR-Anfrage erstellen.

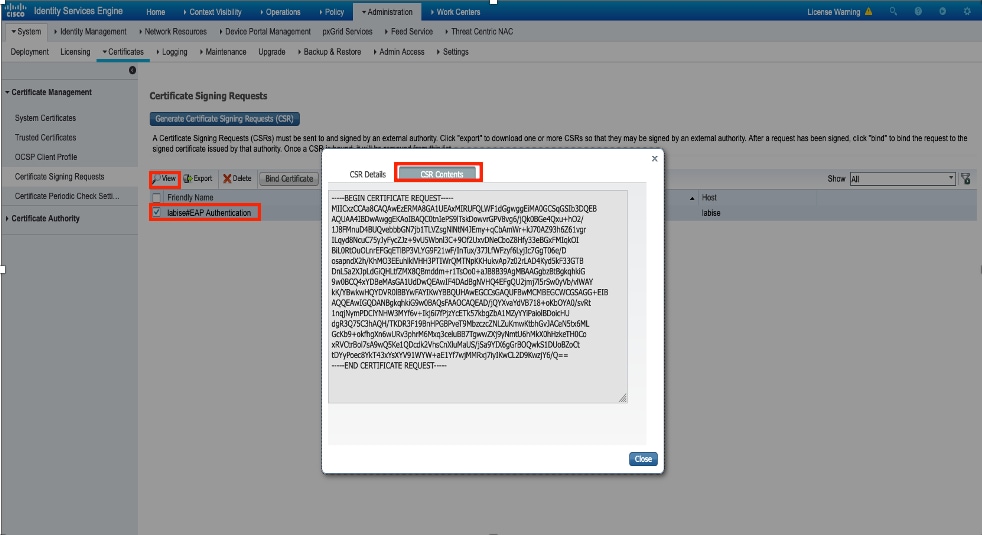

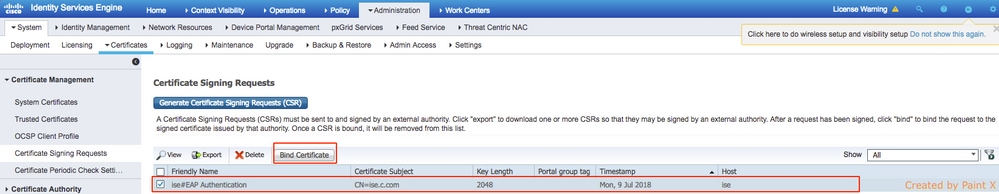

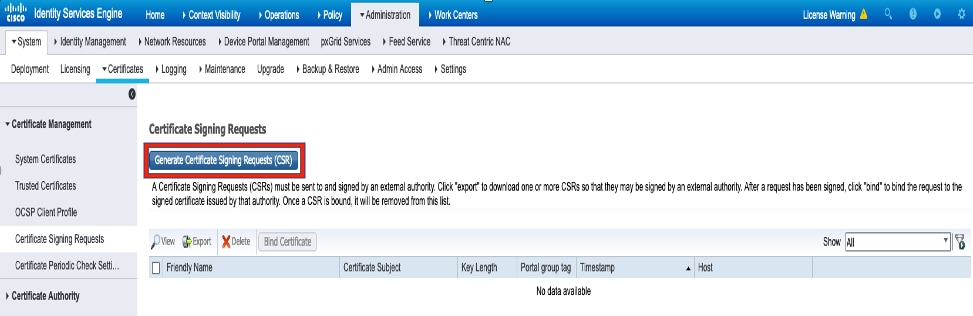

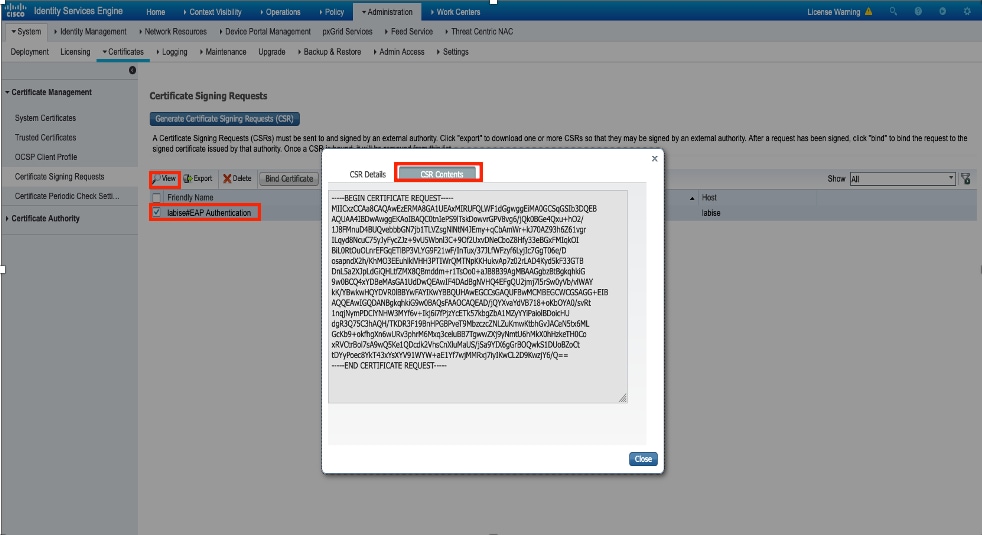

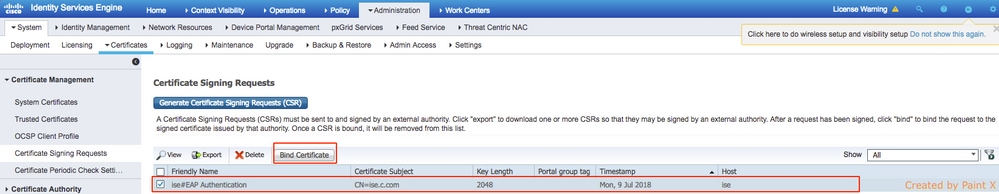

Schritt 2: Navigieren Sie zu Administration > Certificates > Certificate Signing Requests > Generate Certificate Signing Requests (CSR), wie im Bild dargestellt.

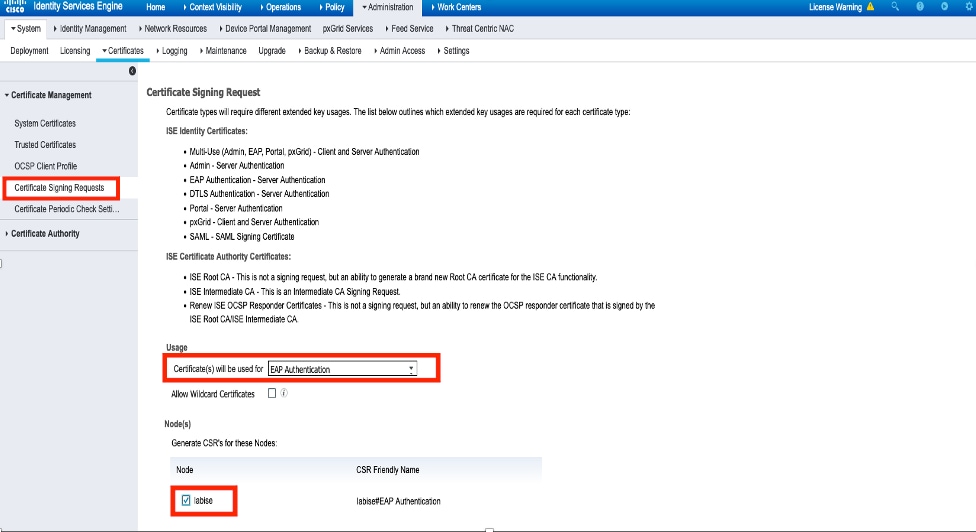

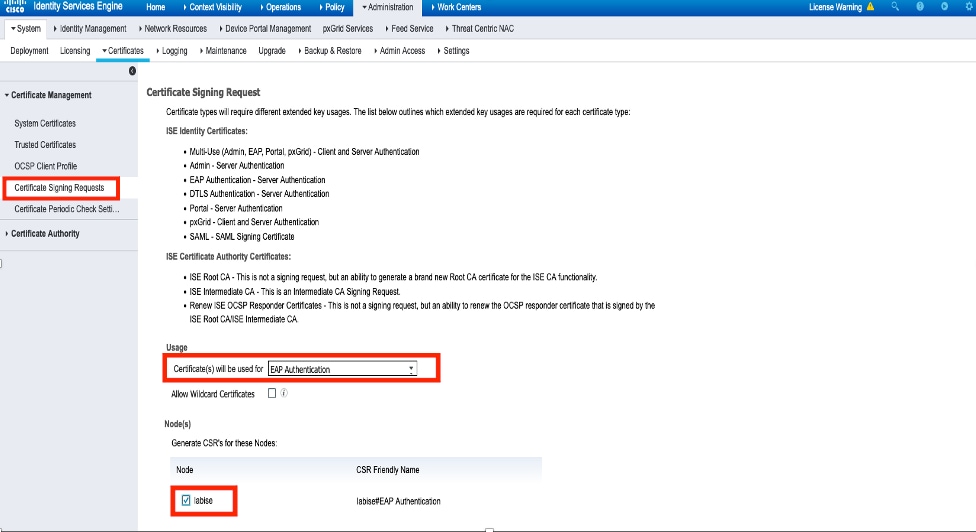

Schritt 3: Um die CSR-Anfrage zu erstellen, navigieren Sie zu Usage (Verwendung) und wählen Sie aus den Zertifikaten, die für die Dropdown-Optionen verwendet werden, die Option EAP Authentication (EAP-Authentifizierung) aus, wie im Bild gezeigt.

Schritt 4: Die von der ISE generierte CSR-Anfrage kann angezeigt werden. Klicken Sie wie im Bild dargestellt auf Ansicht.

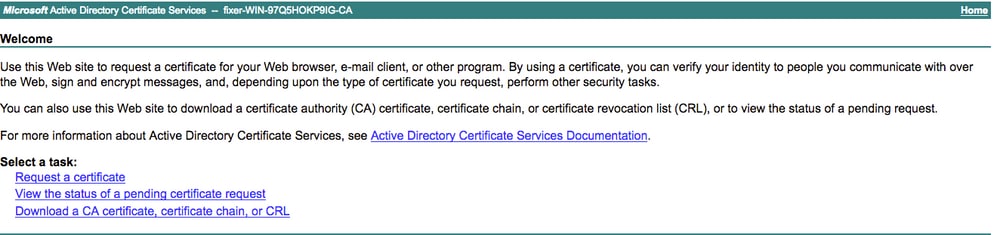

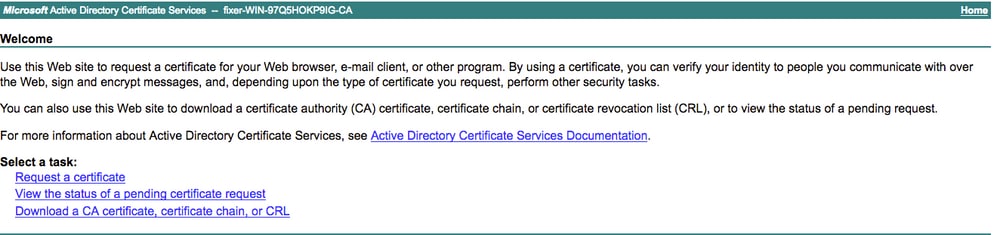

Schritt 5: Sobald der CSR generiert wurde, suchen Sie nach dem CA-Server und klicken Sie auf Request a certificate wie in der Abbildung dargestellt:

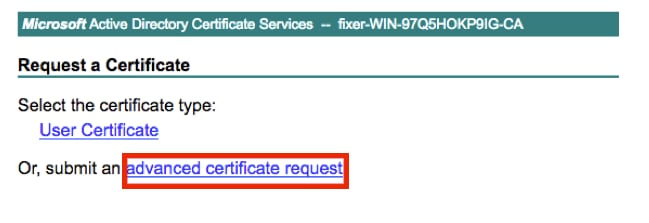

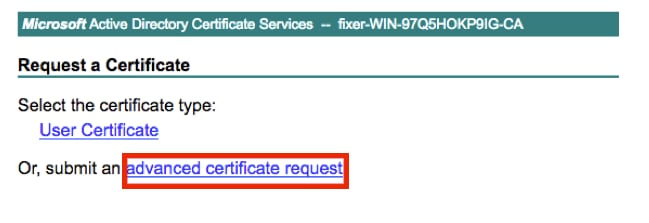

Schritt 6. Nachdem Sie ein Zertifikat angefordert haben, erhalten Sie Optionen für Benutzerzertifikat und erweiterte Zertifikatanforderung. Klicken Sie auf Erweiterte Zertifikatanforderung, wie im Bild dargestellt.

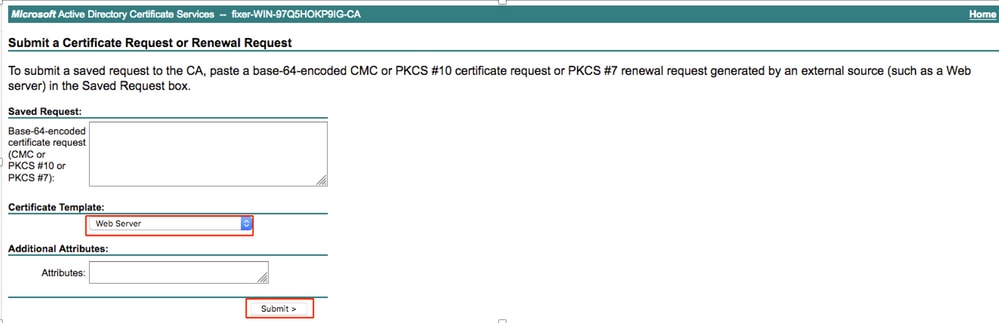

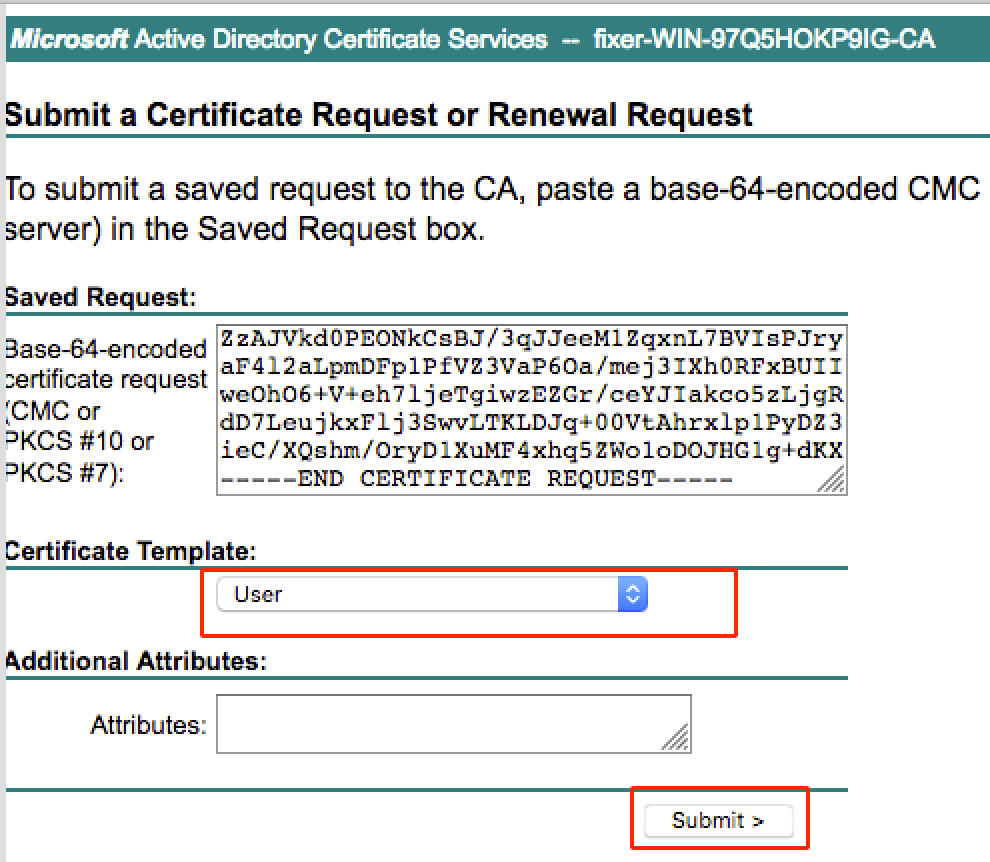

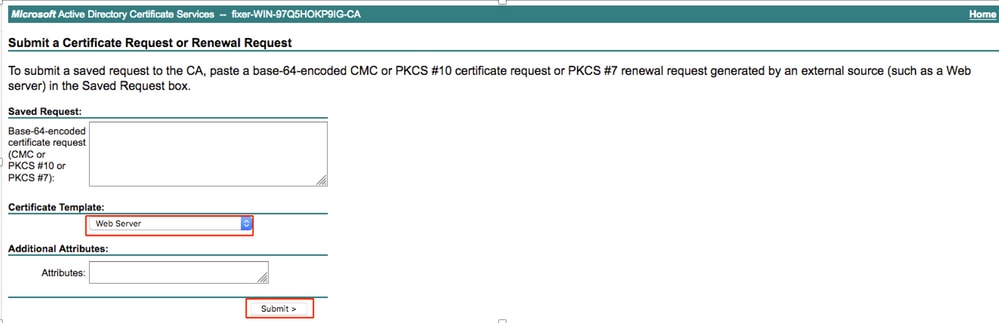

Schritt 7: Fügen Sie die in der Base-64-kodierten Zertifikatsanforderung erzeugte CSR ein. Wählen Sie aus der Dropdown-Liste Zertifikatvorlage die Option Webserver aus, und klicken Sie auf Senden, wie im Bild dargestellt.

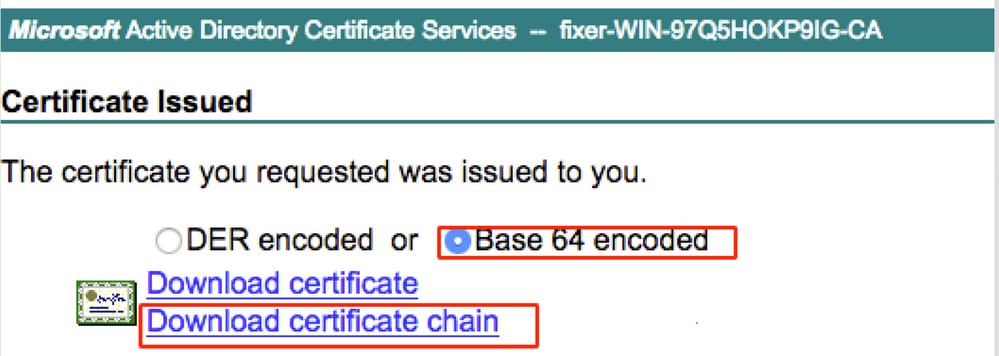

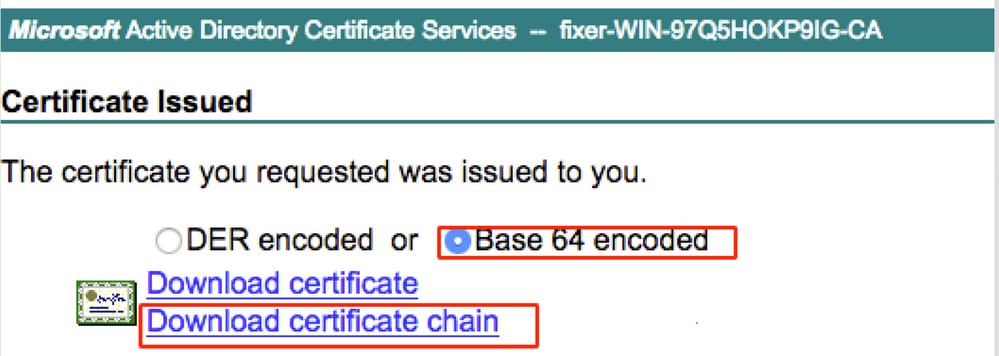

Schritt 8: Wenn Sie auf Senden klicken, erhalten Sie die Option, den Zertifikattyp auszuwählen. Wählen Sie Base-64-codiert aus, und klicken Sie auf Zertifikatskette herunterladen, wie im Bild gezeigt.

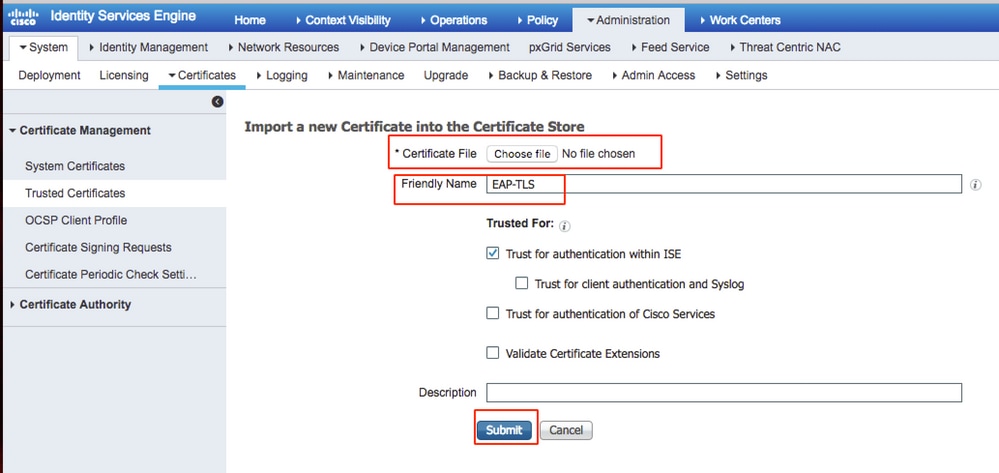

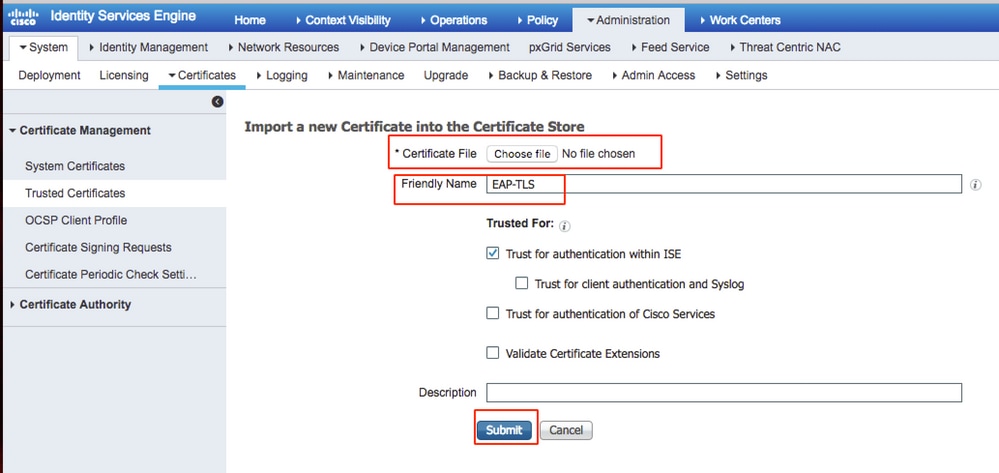

Schritt 9: Der Download des Zertifikats für den ISE-Server ist abgeschlossen. Sie können das Zertifikat extrahieren. Das Zertifikat enthält zwei Zertifikate, ein Stammzertifikat und ein anderes Zwischenzertifikat. Das Stammzertifikat kann importiert werden unter Administration > Certificates > Trusted Certificates > Import wie in den Bildern dargestellt.

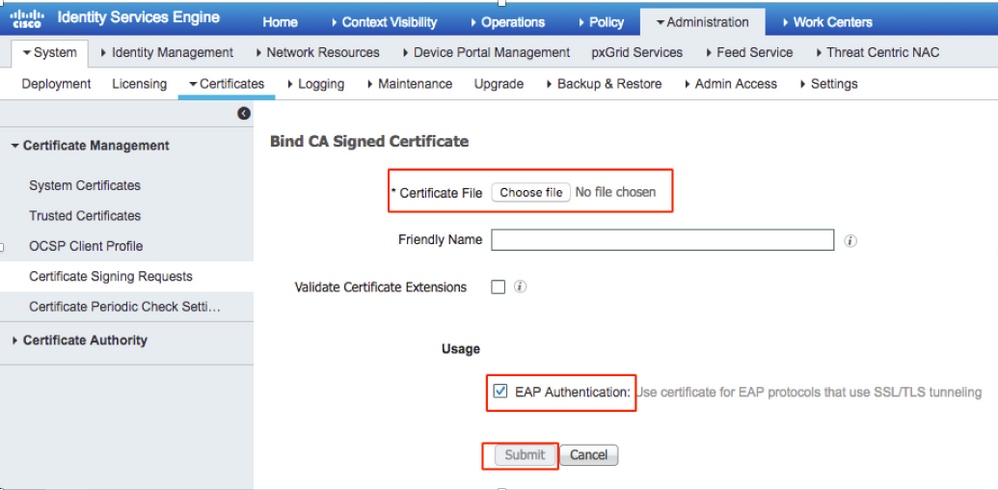

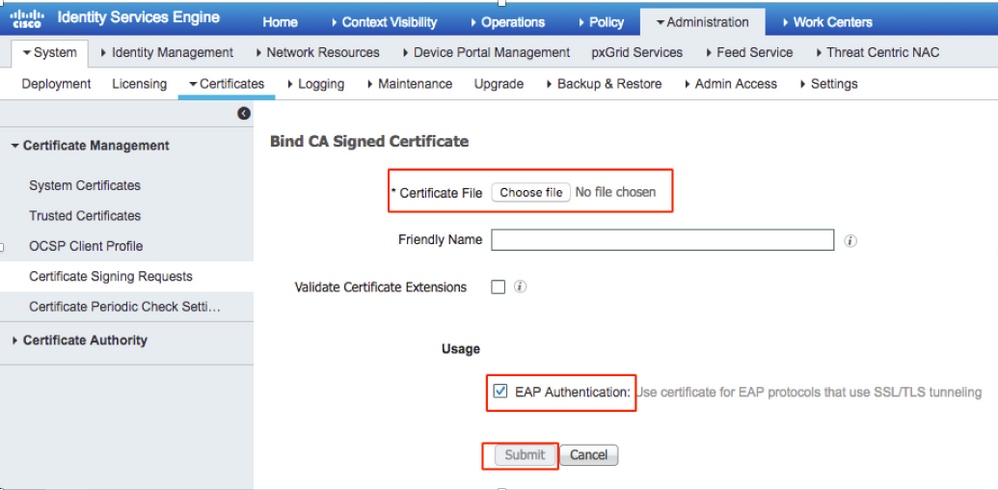

Schritt 10: Wenn Sie auf Senden klicken, wird das Zertifikat der Liste der vertrauenswürdigen Zertifikate hinzugefügt. Außerdem wird das Zwischenzertifikat benötigt, um eine Bindung mit dem CSR herzustellen, wie im Bild dargestellt.

Schritt 11. Wenn Sie auf Zertifikat binden klicken, können Sie die auf Ihrem Desktop gespeicherte Zertifikatsdatei auswählen. Navigieren Sie zum Zwischenzertifikat, und klicken Sie wie im Bild dargestellt auf Senden.

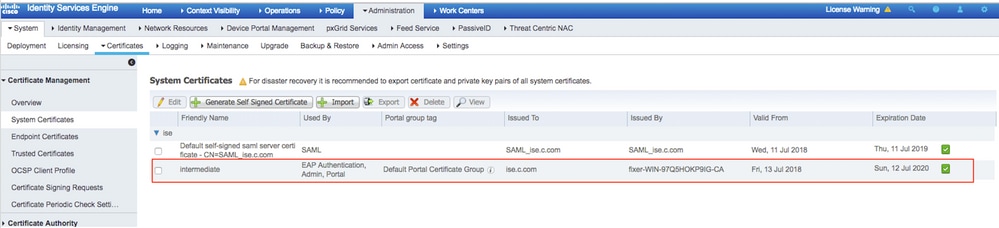

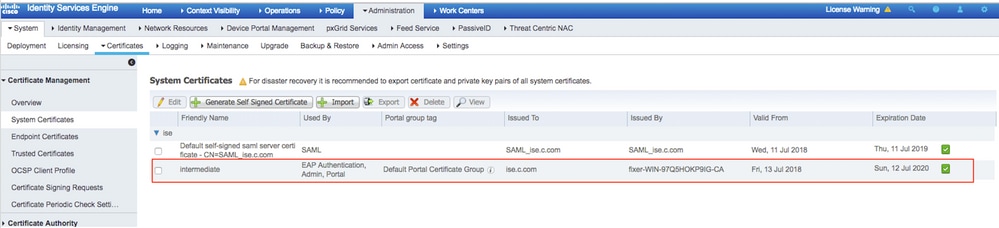

Schritt 12: Um das Zertifikat anzuzeigen, navigieren Sie zu Administration > Certificates > System Certificates wie im Bild dargestellt.

Client für EAP-TLS

Benutzerzertifikat auf Client-Computer herunterladen (Windows-Desktop)

Schritt 1: Um einen Wireless-Benutzer über EAP-TLS zu authentifizieren, müssen Sie ein Client-Zertifikat generieren. Verbinden Sie den Windows-Computer mit dem Netzwerk, sodass Sie auf den Server zugreifen können. Öffnen Sie einen Webbrowser, und geben Sie diese Adresse ein.

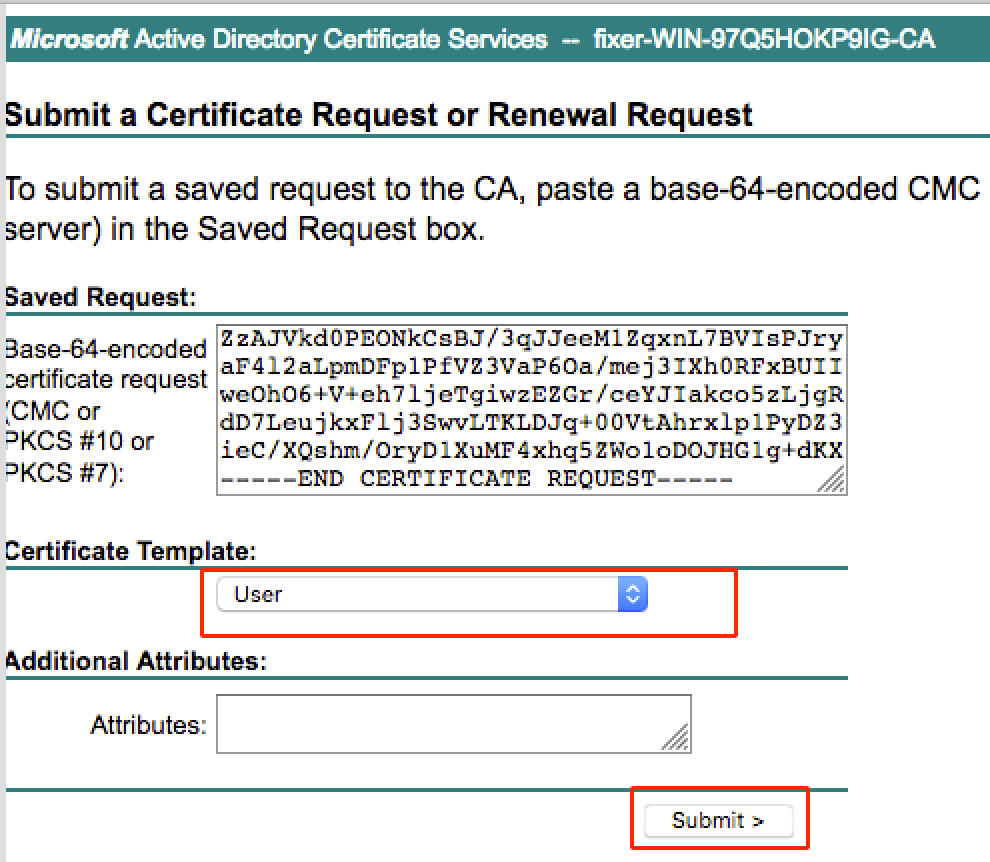

Schritt 2: Beachten Sie, dass die Zertifizierungsstelle mit dem für die ISE heruntergeladenen Zertifikat identisch sein muss.

Dazu müssen Sie nach dem gleichen CA-Server suchen, den Sie zum Herunterladen des Zertifikats für den Server verwendet haben. Klicken Sie auf derselben Zertifizierungsstelle auf Zertifikat anfordern wie zuvor, diesmal müssen Sie jedoch Benutzer als Zertifikatvorlage auswählen, wie im Bild gezeigt.

Schritt 3. Klicken Sie dann auf Download-Zertifikatskette, wie zuvor für Server getan.

Sobald Sie die Zertifikate erhalten haben, gehen Sie wie folgt vor, um das Zertifikat auf Windows-Laptop zu importieren.

Schritt 4: Um das Zertifikat zu importieren, müssen Sie von der Microsoft Management Console (MMC) darauf zugreifen.

- Um die MMC zu öffnen, navigieren Sie zu Start > Ausführen > MMC.

- Navigieren Sie zu Datei > Snap-In hinzufügen/entfernen.

- Doppelklicken Sie auf Zertifikate.

- Wählen Sie Computerkonto aus.

- Wählen Sie Lokaler Computer > Fertig stellen aus.

- Klicken Sie auf OK, um das Snap-In-Fenster zu verlassen.

- Klicken Sie auf [+] neben Zertifikate > Persönlich > Zertifikate.

- Klicken Sie mit der rechten Maustaste auf Zertifikate, und wählen Sie Alle Aufgaben > Importieren aus.

- Klicken Sie auf Next (Weiter).

- Klicken Sie auf Durchsuchen.

- Wählen Sie die .cer-, .crt- oder .pfx-Datei aus, die Sie importieren möchten.

- Klicken Sie auf Öffnen.

- Klicken Sie auf Next (Weiter).

- Wählen Sie den Zertifikatspeicher basierend auf dem Zertifikatstyp automatisch aus.

- Klicken Sie auf Fertig stellen und OK.

Nach dem Import des Zertifikats müssen Sie Ihren Wireless-Client (in diesem Beispiel Windows Desktop) für EAP-TLS konfigurieren.

Wireless-Profil für EAP-TLS

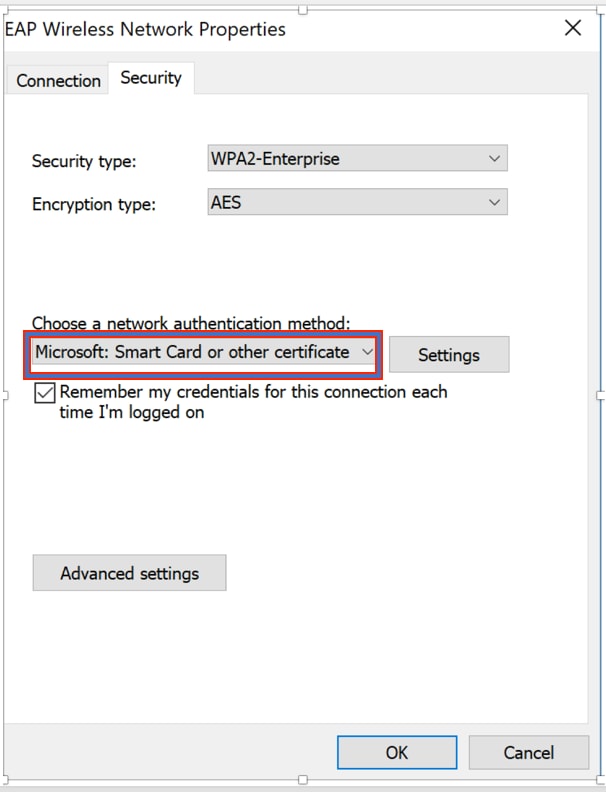

Schritt 1: Ändern Sie das Wireless-Profil, das zuvor für das Protected Extensible Authentication Protocol (PEAP) erstellt wurde, um stattdessen EAP-TLS zu verwenden. Klicken Sie auf EAP-Drahtlosprofil.

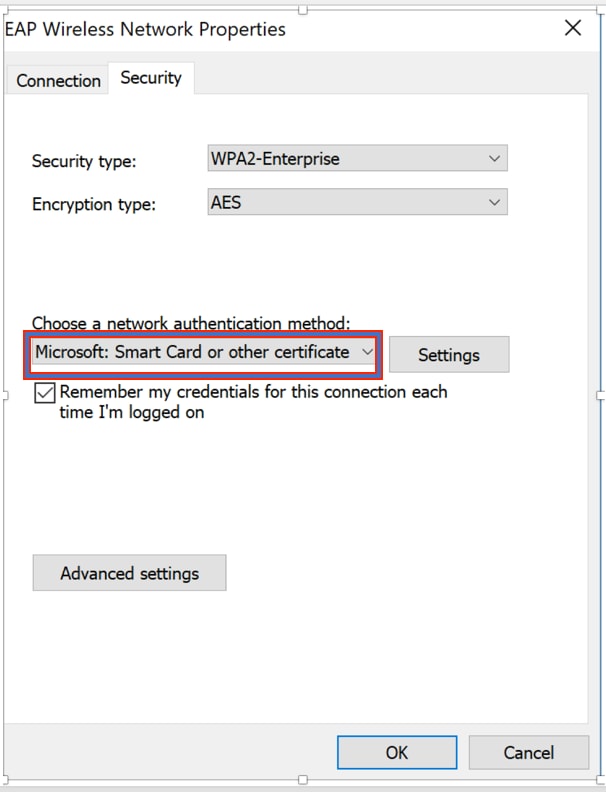

Schritt 2. Wählen Sie Microsoft: Smartcard oder anderes Zertifikat und klicken Sie auf OK im Bild angezeigt.

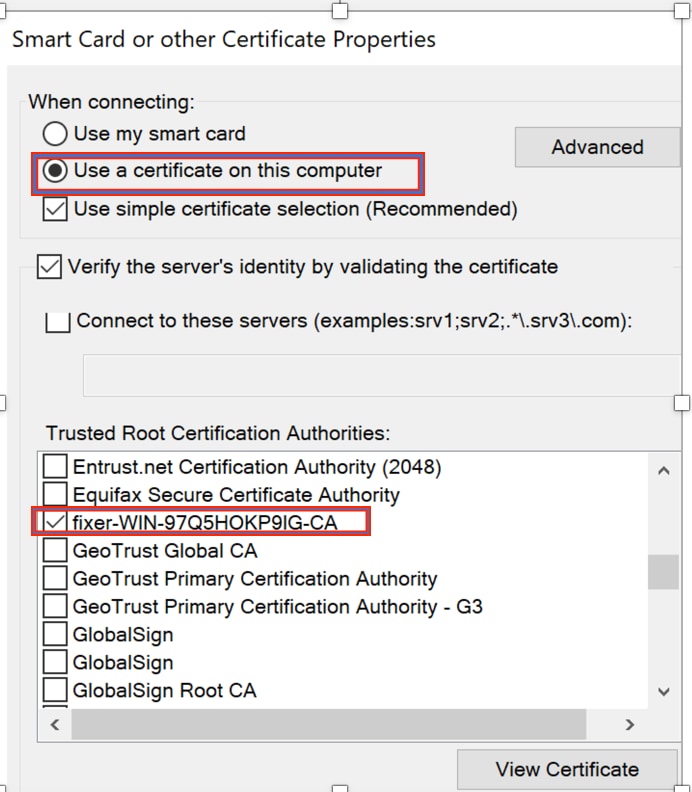

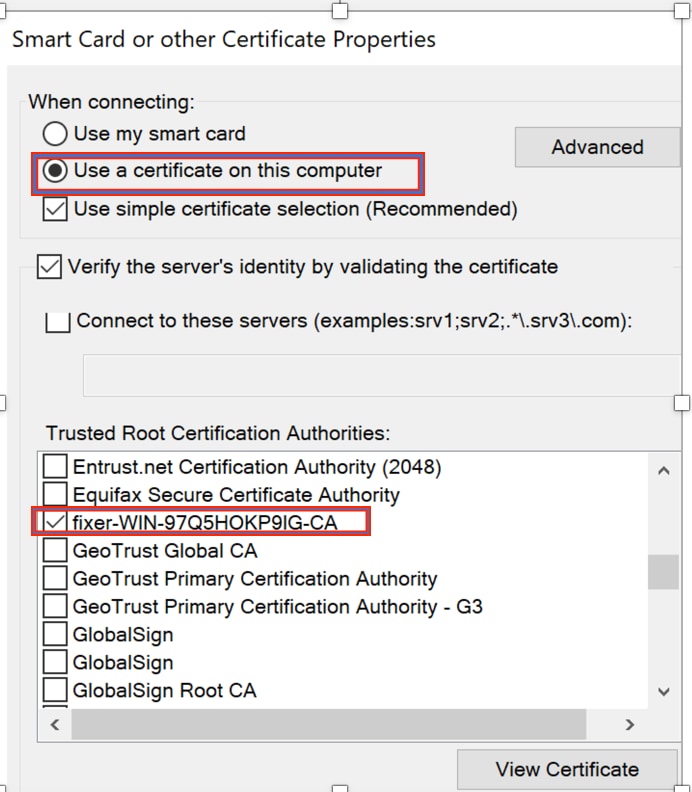

Schritt 3: Klicken Sie auf Einstellungen, und wählen Sie das vom CA-Server ausgestellte Stammzertifikat aus, wie im Bild dargestellt.

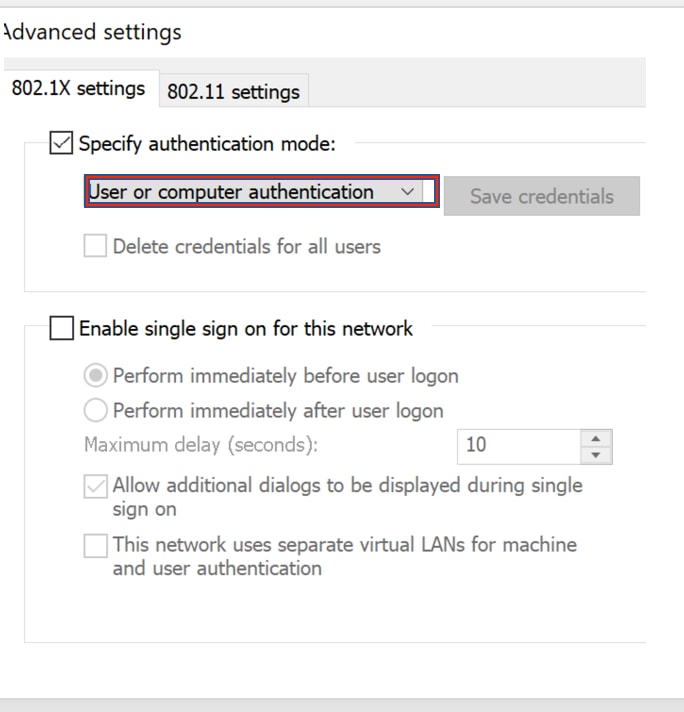

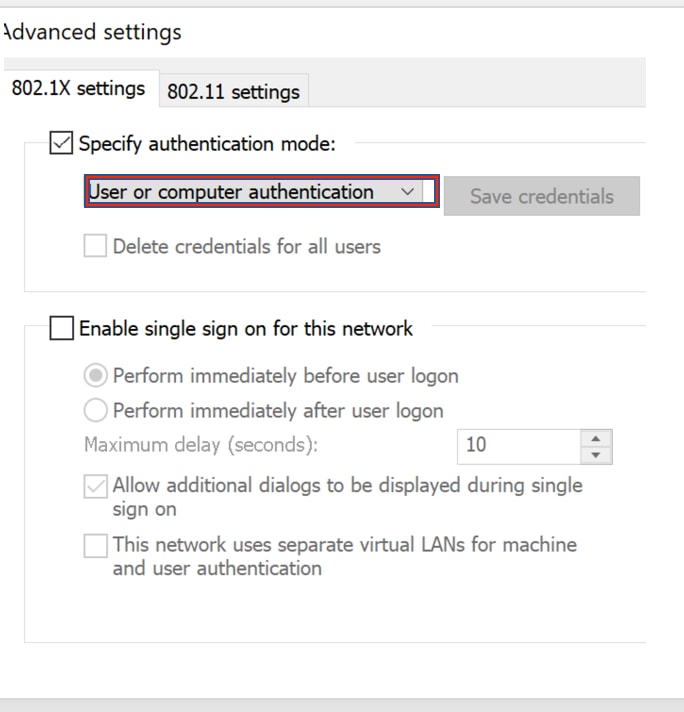

Schritt 4: Klicken Sie auf Erweiterte Einstellungen, und wählen Sie auf der Registerkarte mit den 802.1x-Einstellungen die Option Benutzer- oder Computerauthentifizierung aus, wie im Bild dargestellt.

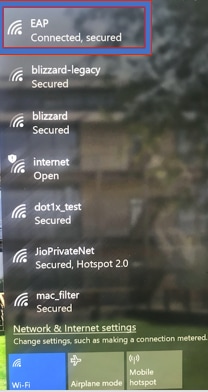

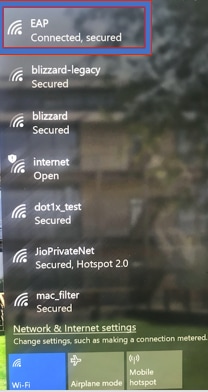

Schritt 5. Versuchen Sie nun, erneut eine Verbindung zum Wireless-Netzwerk herzustellen, wählen Sie das richtige Profil (in diesem Beispiel EAP) und Verbinden. Sie sind wie im Bild dargestellt mit dem Wireless-Netzwerk verbunden.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

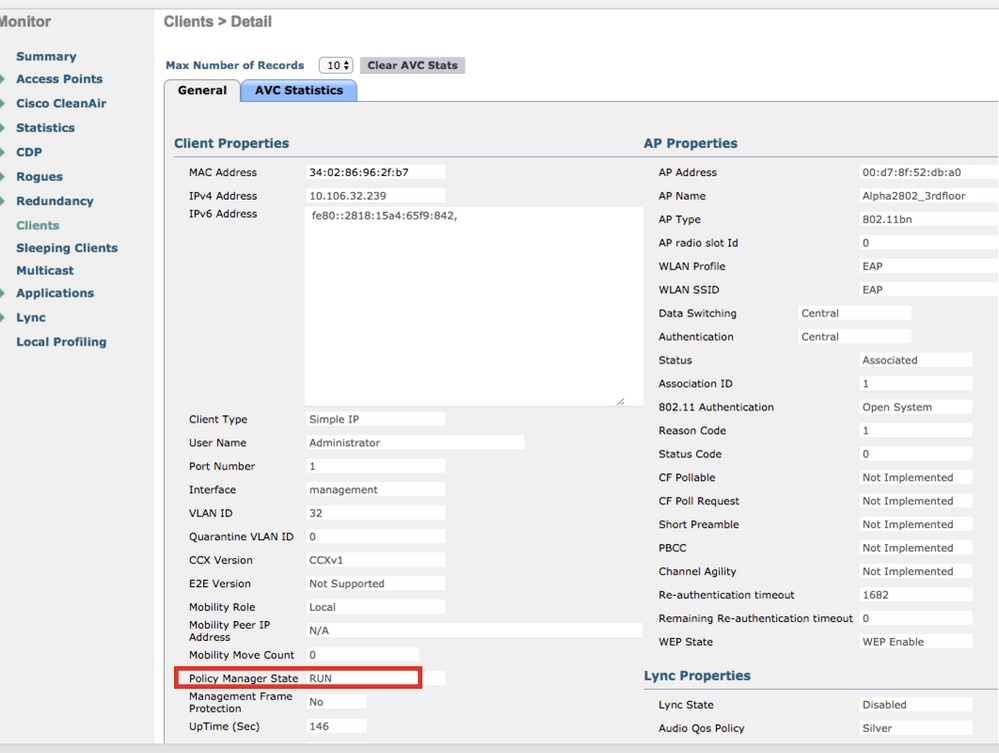

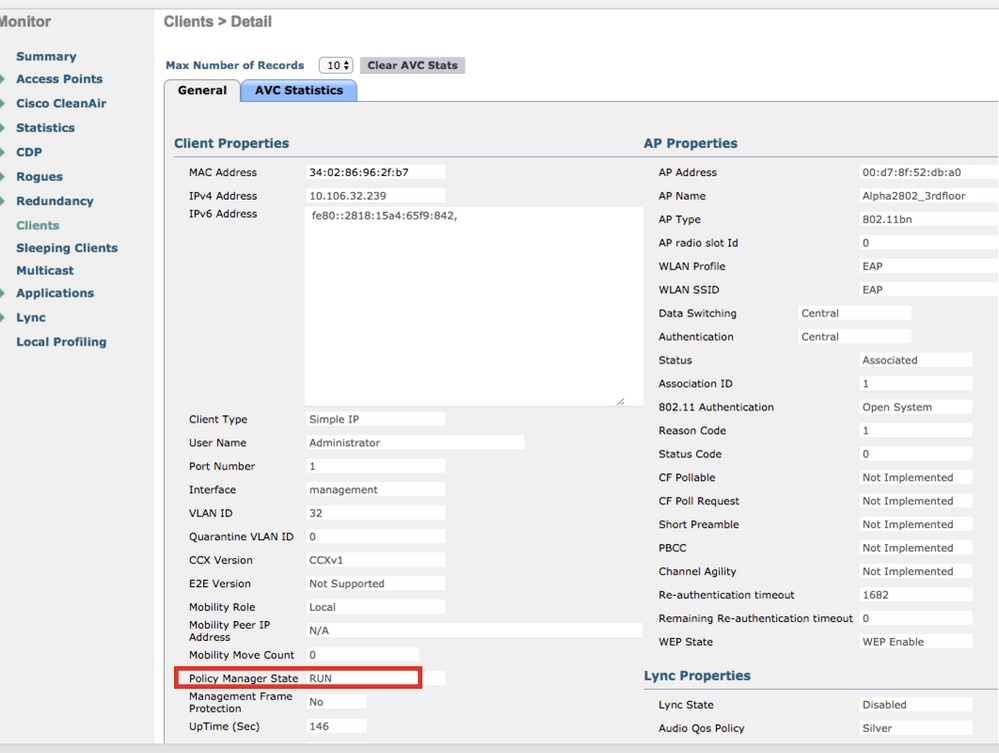

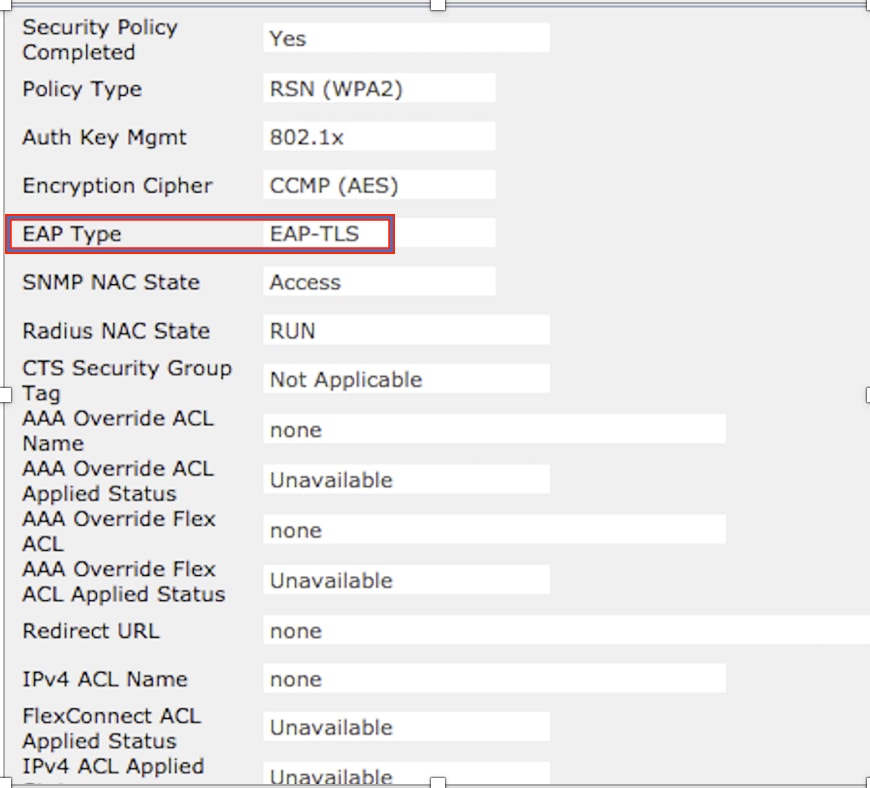

Schritt 1: Der Status des Client-Richtlinienmanagers muss als RUN angezeigt werden. Das bedeutet, dass der Client die Authentifizierung abgeschlossen und die IP-Adresse abgerufen hat und bereit ist, den im Bild angezeigten Datenverkehr weiterzuleiten.

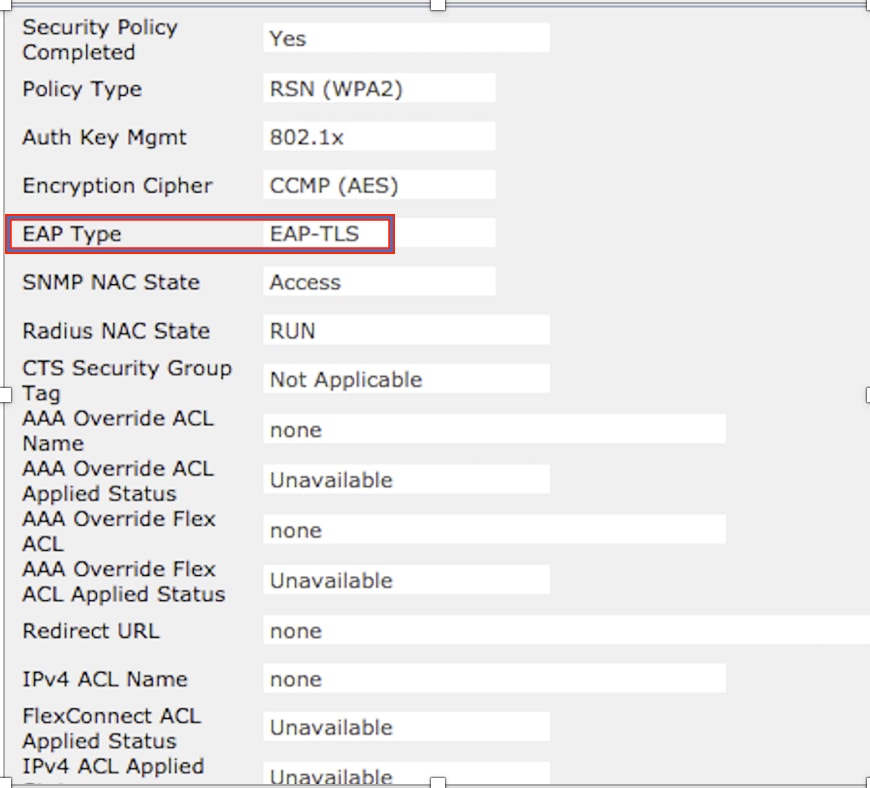

Schritt 2: Überprüfen Sie außerdem die richtige EAP-Methode auf dem WLC auf der Seite mit den Client-Details, wie im Bild gezeigt.

Schritt 3. Hier sind die Client-Details aus der CLI des Controllers (Ausgabe abgeschnitten):

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

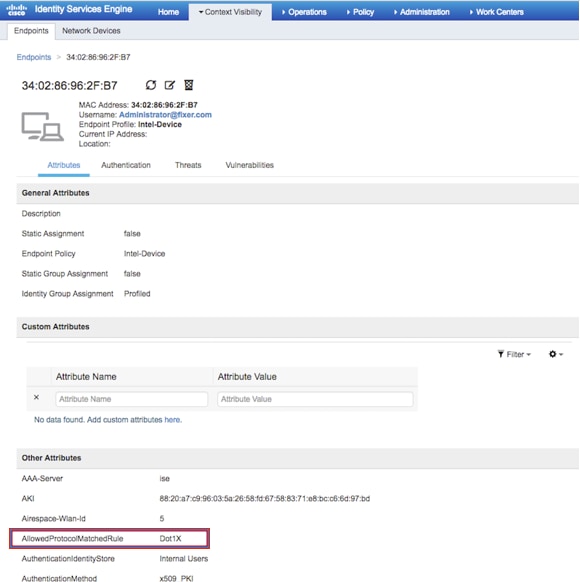

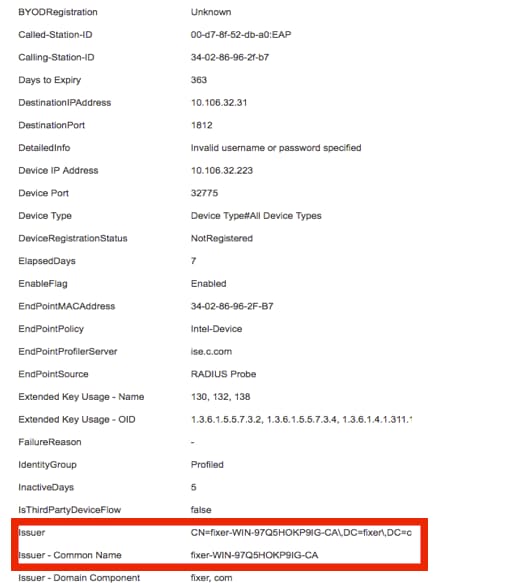

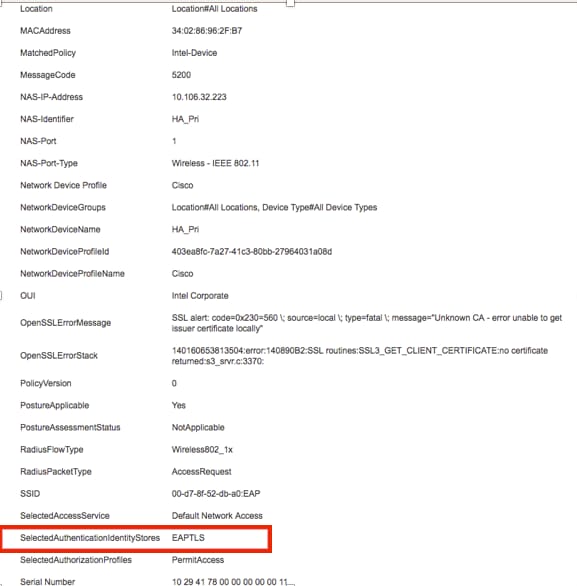

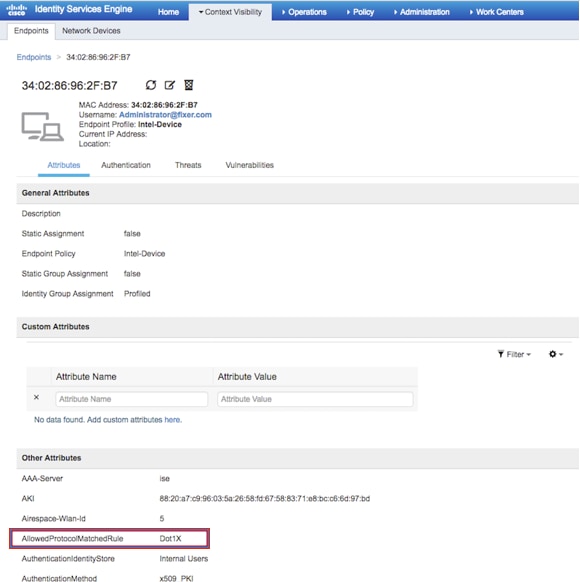

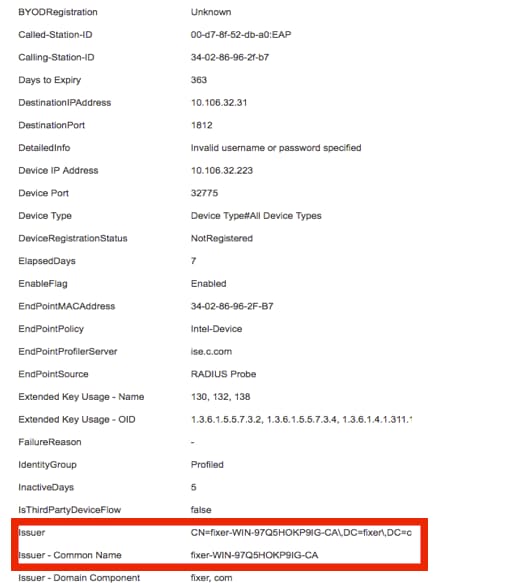

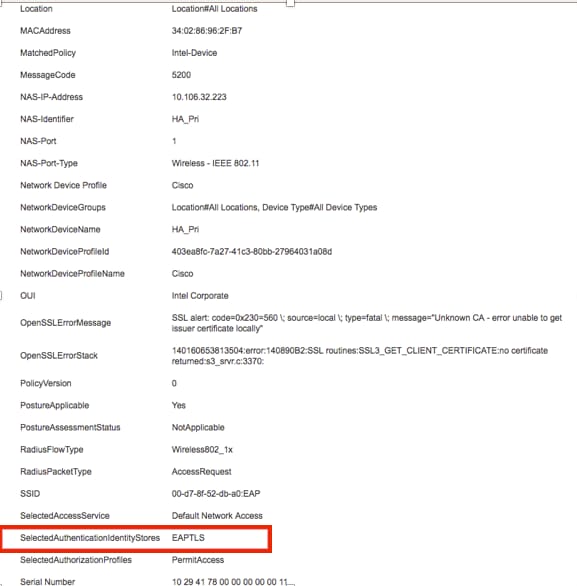

Schritt 4: Navigieren Sie auf der ISE zu Context Visibility > End Points > Attributes (Kontexttransparenz > Endpunkte > Attribute), wie in den Bildern gezeigt.

Fehlerbehebung

Es sind derzeit keine spezifischen Informationen zur Problembehebung für diese Konfiguration verfügbar.

Feedback

Feedback