Web-Authentifizierung des AireOS Wireless LAN-Controllers konfigurieren

Download-Optionen

-

ePub (1.2 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration eines Cisco Wireless LAN (WLAN) Controller (WLC) der Serie 4400 zur Unterstützung einer internen Webauthentifizierung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, die Erstkonfiguration des 4400 WLC durchzuführen.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Ein WLC der Serie 4400 mit Version 7.0.116.0

-

Cisco Secure Access Control Server (ACS) Version 4.2, installiert auf einem Microsoft® Windows 2003 Server

-

Cisco Aironet Lightweight Access Point der Serie 1131AG

-

Cisco Aironet 802.11 a/b/g CardBus Wireless-Adapter für Version 4.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Verwenden von Formatkonventionen für technische Tipps und andere Inhalte.

Webauthentifizierung

Die Webauthentifizierung ist eine Sicherheitsfunktion auf Layer 3, die den Controller veranlasst, IP-Datenverkehr (mit Ausnahme von DHCP und DNS-bezogenen Paketen) von einem bestimmten Client erst zuzulassen, wenn dieser einen gültigen Benutzernamen und ein gültiges Kennwort eingegeben hat. Es handelt sich um eine einfache Authentifizierungsmethode, ohne dass eine Komponente oder ein Client-Dienstprogramm erforderlich ist. Die Webauthentifizierung wird in der Regel von Kunden verwendet, die ein Gastzugriffsnetzwerk bereitstellen möchten. Typische Bereitstellungen können Hotspots wie die von T-Mobile® oder Starbucks® umfassen.

Beachten Sie, dass die Webauthentifizierung keine Datenverschlüsselung bietet. Die Webauthentifizierung wird als einfacher Gastzugriff für einen Hotspot oder eine Campus-Umgebung verwendet, bei dem die Konnektivität das einzige Problem darstellt.

Die Webauthentifizierung kann wie folgt durchgeführt werden:

-

Standard-Anmeldefenster des WLC

-

Geänderte Version des Standard-Anmeldefensters auf dem WLC

-

Ein benutzerdefiniertes Anmeldefenster, das Sie auf einem externen Webserver konfigurieren (externe Webauthentifizierung)

-

Ein benutzerdefiniertes Anmeldefenster, das Sie auf den Controller herunterladen

In diesem Dokument wird der Wireless LAN Controller für die interne Webauthentifizierung konfiguriert.

Webauthentifizierungsprozess

Dies geschieht, wenn ein Benutzer eine Verbindung mit einem WLAN herstellt, das für die Webauthentifizierung konfiguriert ist:

-

Der Benutzer öffnet einen Webbrowser und gibt eine URL ein, z. B. http://www.cisco.com. Der Client sendet eine DNS-Anforderung für diese URL, um die IP-Adresse für das Ziel abzurufen. Der WLC umgeht die DNS-Anforderung an den DNS-Server, und der DNS-Server antwortet mit einer DNS-Antwort, die die IP-Adresse des Ziels www.cisco.com enthält. Diese wiederum wird an die Wireless-Clients weitergeleitet.

-

Der Client versucht dann, eine TCP-Verbindung mit der Ziel-IP-Adresse zu öffnen. Es sendet ein TCP-SYN-Paket an die IP-Adresse von www.cisco.com.

-

Der WLC verfügt über Regeln, die für den Client konfiguriert sind, und kann daher als Proxy für www.cisco.com fungieren. Es sendet ein TCP-SYN-ACK-Paket zurück an den Client, dessen Quelle die IP-Adresse www.cisco.com ist. Der Client sendet ein TCP-ACK-Paket zurück, um den Drei-Wege-TCP-Handshake abzuschließen, und die TCP-Verbindung ist vollständig hergestellt.

-

Der Client sendet ein HTTP GET-Paket an www.cisco.com. Der WLC fängt dieses Paket ab und sendet es zur Weiterleitungsbehandlung. Das HTTP-Anwendungs-Gateway bereitet einen HTML-Text vor und sendet diesen als Antwort auf die vom Client angeforderte HTTP GET-Anforderung zurück. Dieser HTML-Code veranlasst den Client, zur Standard-Webseite-URL des WLC zu wechseln, z. B. http://<Virtual-Server-IP>/login.html.

-

Der Client schließt die TCP-Verbindung mit der IP-Adresse, z. B. www.cisco.com.

-

Nun möchte der Client zu http://10.1.1.1/login.html gehen. Daher versucht der Client, eine TCP-Verbindung mit der virtuellen IP-Adresse des WLC zu öffnen. Er sendet ein TCP-SYN-Paket für 10.1.1.1 an den WLC.

-

Der WLC antwortet mit einem TCP SYN-ACK und der Client sendet ein TCP ACK zurück an den WLC, um den Handshake abzuschließen.

-

Der Client sendet ein HTTP GET für /login.html, das an 10.1.1.1 gerichtet ist, um die Anmeldeseite anzufordern.

-

Diese Anforderung ist bis zum Webserver des WLC zulässig, und der Server antwortet mit der Standardanmeldeseite. Der Client erhält die Anmeldeseite im Browserfenster, auf der sich der Benutzer anmelden kann.

Eine Erklärung des Web-Authentifizierungsprozesses finden Sie unter Web Authentication on Cisco Wireless LAN Controllers (WLCs).

Netzwerk-Setup

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Netzwerk-Setup

Netzwerk-Setup

Konfigurieren des Controllers für die Webauthentifizierung

In diesem Dokument wird ein WLAN für die Webauthentifizierung konfiguriert und einem dedizierten VLAN zugeordnet. Um ein WLAN für die Webauthentifizierung zu konfigurieren, müssen folgende Schritte durchgeführt werden:

In diesem Abschnitt wird erläutert, wie Sie den Controller für die Webauthentifizierung konfigurieren.

Folgende IP-Adressen werden in diesem Dokument verwendet:

-

Die IP-Adresse des WLC lautet 10.77.244.204.

-

Die IP-Adresse des ACS-Servers lautet 10.77.244.196.

Erstellen einer VLAN-Schnittstelle

Führen Sie diese Schritte aus:

-

Wählen Sie in der GUI des Wireless LAN-Controllers im Menü oben die Option Controller, im Menü links die Option Interfaces (Schnittstellen) aus, und klicken Sie oben rechts im Fenster auf New (Neu), um eine neue dynamische Schnittstelle zu erstellen.

Das Fenster Schnittstellen > Neu wird angezeigt. In diesem Beispiel wird der Schnittstellenname vlan90 mit der VLAN-ID 90 verwendet:

Schnittstelle > Neues Fenster wird geöffnet

Schnittstelle > Neues Fenster wird geöffnet -

Klicken Sie auf Apply, um die VLAN-Schnittstelle zu erstellen.

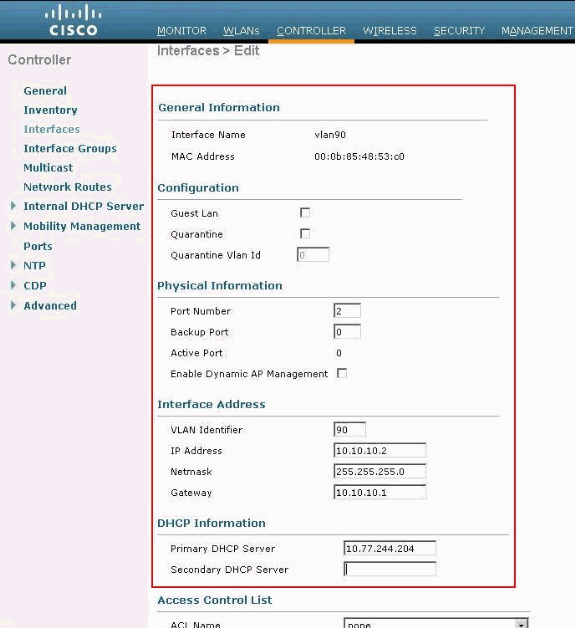

Das Fenster Schnittstellen > Bearbeiten wird angezeigt und fordert Sie auf, schnittstellenspezifische Informationen einzugeben.

-

In diesem Dokument werden folgende Parameter verwendet:

-

IP Address (IP-Adresse): 10.10.10.2

-

Netmask - 255.255.255.0 (24 Bits)

-

Gateway - 10.10.10.1

-

Port-Nummer - 2

-

Primary DHCP Server (Primärer DHCP-Server): 10.77.244.204

Hinweis: Bei diesem Parameter muss es sich um die IP-Adresse des RADIUS- oder DHCP-Servers handeln. In diesem Beispiel wird die Management-Adresse des WLC als DHCP-Server verwendet, da der interne DHCP-Bereich auf dem WLC konfiguriert ist.

-

Sekundärer DHCP-Server: 0.0.0.0

Hinweis: Das Beispiel hat keinen sekundären DHCP-Server und verwendet daher 0.0.0.0. Wenn Ihre Konfiguration über einen sekundären DHCP-Server verfügt, fügen Sie die IP-Adresse des Servers in dieses Feld ein.

-

ACL-Name - Keine

Allgemeine Informationen im Fenster "Schnittstellen" > "Bearbeiten"

Allgemeine Informationen im Fenster "Schnittstellen" > "Bearbeiten" -

-

Klicken Sie auf Apply, um die Änderungen zu speichern.

Konfigurieren des WLC für die interne Webauthentifizierung

Im nächsten Schritt wird der WLC für die interne Webauthentifizierung konfiguriert. Die interne Webauthentifizierung ist der Standardtyp für die Webauthentifizierung auf WLCs. Wenn dieser Parameter nicht geändert wurde, ist keine Konfiguration erforderlich, um die interne Webauthentifizierung zu aktivieren. Wenn der Web-Authentifizierungsparameter zuvor geändert wurde, führen Sie die folgenden Schritte aus, um den WLC für die interne Web-Authentifizierung zu konfigurieren:

-

Wählen Sie in der GUI des Controllers Security > Web Auth >Web Login Page (Sicherheit > Webauthentifizierung > Webanmeldeseite), um auf die Webanmeldeseite zuzugreifen.

-

Wählen Sie im Dropdown-Menü Web Authentication Type (Webauthentifizierungstyp) die Option Internal Web Authentication (Interne Webauthentifizierung).

-

Geben Sie im Feld Redirect URL after login (URL nach Anmeldung umleiten) die URL der Seite ein, an die der Endbenutzer nach erfolgreicher Authentifizierung umgeleitet wird.

URL nach Anmeldung umleiten

URL nach Anmeldung umleitenHinweis: In WLC Version 5.0 und höher kann die Abmeldeseite für die Web-Authentifizierung ebenfalls angepasst werden.

WLAN-Instanz hinzufügen

Nachdem die interne Webauthentifizierung aktiviert wurde und eine für die Webauthentifizierung dedizierte VLAN-Schnittstelle vorhanden ist, müssen Sie eine neue WLAN/SSID bereitstellen, um die Benutzer der Webauthentifizierung zu unterstützen.

Gehen Sie wie folgt vor, um eine neue WLAN/SSID zu erstellen:

-

Klicken Sie in der WLC-GUI im Menü oben auf WLAN und oben rechts auf New (Neu).

Wählen Sie WLAN als Typ aus. Wählen Sie einen Profilnamen und eine WLAN-SSID für die Webauthentifizierung aus. In diesem Beispiel wird "Gast" sowohl für den Profilnamen als auch für die WLAN-SSID verwendet.

Profilname und WLAN-SSID

Profilname und WLAN-SSID -

Klicken Sie auf Apply (Anwenden).

Ein neues Fenster WLANs > Edit (WLANs > Bearbeiten) wird angezeigt.

WLANs > Bearbeitungsfenster wird angezeigt

WLANs > Bearbeitungsfenster wird angezeigt -

Aktivieren Sie das Statusfeld des WLAN, um das WLAN zu aktivieren. Wählen Sie im Menü Interface (Schnittstelle) den Namen der zuvor erstellten VLAN-Schnittstelle aus. In diesem Beispiel lautet der Schnittstellenname vlan90.

Hinweis: Lassen Sie den Standardwert für andere Parameter auf diesem Bildschirm.

-

Klicken Sie auf die Registerkarte Sicherheit.

Gehen Sie wie folgt vor, um die Webauthentifizierung zu konfigurieren:

-

Klicken Sie auf die Registerkarte Layer 2, und setzen Sie die Sicherheit auf None .

Hinweis: Web-Pass-Through kann nicht als Layer-3-Sicherheit mit 802.1x oder WPA/WPA2 als Layer-2-Sicherheit für ein WLAN konfiguriert werden. Weitere Informationen zur Sicherheitskompatibilität der Layer 2- und Layer 3-Wireless LAN-Controller finden Sie in der Sicherheitskompatibilitätsmatrix für die Layer 2- und Layer 3-Layer-2-Controller-Wireless-LAN-Controller

-

Klicken Sie auf die Registerkarte Layer 3. Aktivieren Sie das Kontrollkästchen Web Policy (Webrichtlinie), und wählen Sie die Option Authentication (Authentifizierung) aus, wie hier gezeigt:

Registerkarte "Layer 3" und Kontrollkästchen "Web Policy"

Registerkarte "Layer 3" und Kontrollkästchen "Web Policy" -

Klicken Sie auf Apply, um das WLAN zu speichern.

-

Sie kehren zum Fenster "WLAN Summary" (WLAN-Übersicht) zurück. Stellen Sie sicher, dass die Web-Auth-Funktion in der Spalte Security Policies (Sicherheitsrichtlinien) der WLAN-Tabelle für den SSID-Gast aktiviert ist.

-

Drei Möglichkeiten zur Benutzerauthentifizierung bei der Webauthentifizierung

Es gibt drei Möglichkeiten, Benutzer zu authentifizieren, wenn Sie die Webauthentifizierung verwenden. Mit der lokalen Authentifizierung können Sie den Benutzer im Cisco WLC authentifizieren. Sie können auch einen externen RADIUS-Server oder einen LDAP-Server als Backend-Datenbank verwenden, um die Benutzer zu authentifizieren.

Dieses Dokument enthält eine Beispielkonfiguration für alle drei Methoden.

Lokale Authentifizierung

Die Benutzerdatenbank für die Gastbenutzer wird in der lokalen WLC-Datenbank gespeichert. Benutzer werden vom WLC anhand dieser Datenbank authentifiziert:

-

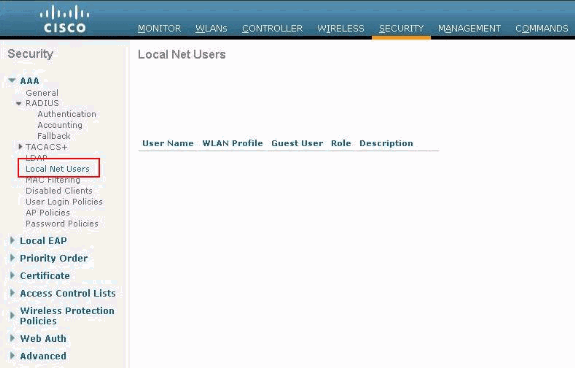

Wählen Sie in der WLC-GUI die Option Security (Sicherheit).

-

Klicken Sie links im Menü AAA auf Local Net Users (Lokale Netzwerkbenutzer).

Klicken Sie im Menü links auf Lokaler Netzwerkbenutzer.

Klicken Sie im Menü links auf Lokaler Netzwerkbenutzer. -

Klicken Sie auf Neu, um einen neuen Benutzer zu erstellen.

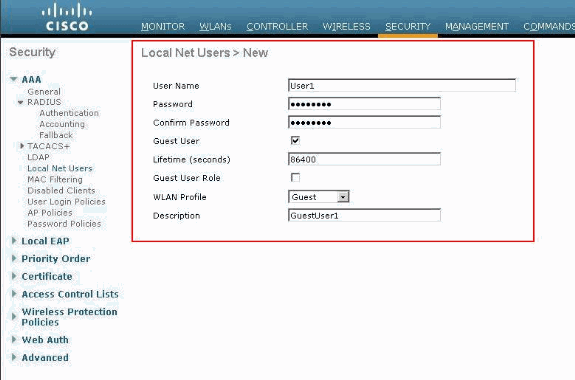

Es wird ein neues Fenster angezeigt, in dem Sie nach Benutzername- und Kennwortinformationen gefragt werden.

-

Geben Sie einen Benutzernamen und ein Kennwort ein, um einen neuen Benutzer zu erstellen, und bestätigen Sie dann das Kennwort, das Sie verwenden möchten.

In diesem Beispiel wird der Benutzer mit dem Namen User1 erstellt.

-

Hinzufügen einer Beschreibung

In diesem Beispiel wird Guest User1 verwendet.

-

Klicken Sie auf Apply, um die neue Benutzerkonfiguration zu speichern.

Anwenden, um die neue Benutzerkonfiguration zu speichern

Anwenden, um die neue Benutzerkonfiguration zu speichern

Lokale Netzbenutzer

Lokale Netzbenutzer

7. Wiederholen Sie die Schritte 3-6, um der Datenbank weitere Benutzer hinzuzufügen.

RADIUS-Server für die Webauthentifizierung

In diesem Dokument wird ein Wireless-ACS unter Windows 2003 Server als RADIUS-Server verwendet. Sie können jeden verfügbaren RADIUS-Server verwenden, den Sie derzeit in Ihrem Netzwerk bereitstellen.

Hinweis: ACS kann entweder unter Windows NT oder Windows 2000 Server eingerichtet werden. Informationen zum Herunterladen von ACS von Cisco.com finden Sie unter Software Center (Downloads) - Cisco Secure Software. Zum Herunterladen der Software benötigen Sie ein Cisco Webkonto.

Hinweis: Nur registrierte Cisco Benutzer haben Zugriff auf interne Tools und Informationen von Cisco.

Im Abschnitt "ACS einrichten" wird die Konfiguration von ACS für RADIUS erläutert. Sie benötigen ein voll funktionsfähiges Netzwerk mit einem Domain Name System (DNS) und einem RADIUS-Server.

ACS einrichten

In diesem Abschnitt werden die Informationen zum Einrichten von ACS für RADIUS angezeigt.

Richten Sie ACS auf Ihrem Server ein, und führen Sie dann die folgenden Schritte aus, um einen Benutzer für die Authentifizierung zu erstellen:

-

Wenn ACS Sie fragt, ob Sie ACS zur Konfiguration in einem Browserfenster öffnen möchten, klicken Sie auf Ja.

Hinweis: Nachdem Sie ACS eingerichtet haben, befindet sich auch ein Symbol auf Ihrem Desktop.

-

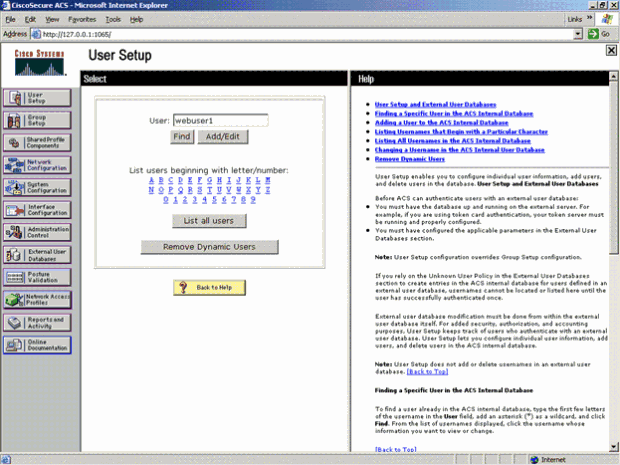

Klicken Sie im Menü auf der linken Seite auf User Setup (Benutzereinrichtung).

Dadurch gelangen Sie zum Bildschirm "User Setup" (Benutzereinrichtung), wie hier gezeigt:

Bildschirm für die Benutzereinrichtung

Bildschirm für die Benutzereinrichtung -

Geben Sie den Benutzer ein, den Sie für die Webauthentifizierung verwenden möchten, und klicken Sie auf Hinzufügen/Bearbeiten.

Nachdem der Benutzer erstellt wurde, wird ein zweites Fenster geöffnet, wie hier gezeigt:

Nach der Erstellung des Benutzers wird das zweite Fenster geöffnet

Nach der Erstellung des Benutzers wird das zweite Fenster geöffnet -

Stellen Sie sicher, dass das Kontrollkästchen Konto deaktiviert oben nicht aktiviert ist.

-

Wählen Sie ACS Internal Database für die Option Password Authentication aus.

-

Geben Sie das Passwort ein. Admin verfügt über eine Option zum Konfigurieren der PAP/CHAP- oder MD5-CHAP-Authentifizierung und zum Hinzufügen eines Benutzers zur internen ACS-Datenbank. PAP ist der Standardauthentifizierungstyp für Web-Auth-Benutzer auf Controllern. Admin kann die Authentifizierungsmethode mit dem folgenden CLI-Befehl in chap/md5-chap ändern:

config custom-web radiusauth <auth method>

7. Klicken Sie auf Senden.

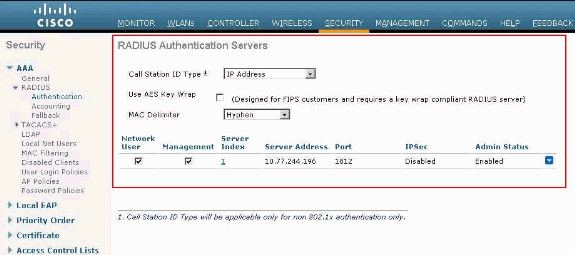

Geben Sie Ihre RADIUS-Serverinformationen in den Cisco WLC ein.

Führen Sie diese Schritte aus:

-

Klicken Sie oben im Menü auf Sicherheit.

-

Klicken Sie im Menü links auf RADIUS Authentication (RADIUS-Authentifizierung).

-

Klicken Sie auf Neu, und geben Sie die IP-Adresse Ihres ACS-/RADIUS-Servers ein. In diesem Beispiel ist die IP-Adresse des ACS-Servers 10.77.244.196.

-

Geben Sie den gemeinsamen geheimen Schlüssel für den RADIUS-Server ein. Stellen Sie sicher, dass dieser geheime Schlüssel mit dem Schlüssel übereinstimmt, den Sie im RADIUS-Server für den WLC eingegeben haben.

-

Belassen Sie die Standardeinstellung für die Portnummer 1812.

-

Stellen Sie sicher, dass die Option Serverstatus aktiviert ist.

-

Aktivieren Sie das Kontrollkästchen Network User Enable (Netzwerkbenutzer aktivieren), damit der RADIUS-Server zur Authentifizierung der Benutzer des Wireless-Netzwerks verwendet wird.

-

Klicken Sie auf Anwenden.

Aktivierungsfeld für Netzwerkbenutzer

Aktivierungsfeld für Netzwerkbenutzer

Vergewissern Sie sich, dass das Kontrollkästchen "Netzwerkbenutzer" aktiviert und der Admin-Status aktiviert ist.

Kontrollkästchen "Netzwerkbenutzer" und "Admin-Status aktivieren"

Kontrollkästchen "Netzwerkbenutzer" und "Admin-Status aktivieren"

WLAN mit RADIUS-Server konfigurieren

Nachdem der RADIUS-Server auf dem WLC konfiguriert wurde, müssen Sie das WLAN so konfigurieren, dass dieser RADIUS-Server für die Webauthentifizierung verwendet wird. Führen Sie diese Schritte aus, um das WLAN mit dem RADIUS-Server zu konfigurieren.

-

Öffnen Sie Ihren WLC-Browser, und klicken Sie auf WLANs. Es wird eine Liste der auf dem WLC konfigurierten WLANs angezeigt. Klicken Sie auf den WLAN-Gast, der für die Webauthentifizierung erstellt wurde.

-

Klicken Sie auf der Seite WLANs > Edit (WLANs > Bearbeiten) auf die Registerkarte Security (Sicherheit). Klicken Sie unter Sicherheit auf die Registerkarte AAA-Server. Wählen Sie dann den RADIUS-Server aus, der in diesem Beispiel 10.77.244.196 lautet:

Klicken Sie auf die Registerkarte Sicherheit und anschließend auf die Registerkarte AAA-Server

Klicken Sie auf die Registerkarte Sicherheit und anschließend auf die Registerkarte AAA-Server -

Klicken Sie auf Apply (Anwenden).

ACS überprüfen

Denken Sie daran, beim Einrichten des ACS alle aktuellen Patches und den neuesten Code herunterzuladen. Dadurch können unmittelbar bevorstehende Probleme gelöst werden. Falls Sie RADIUS Authentication (RADIUS-Authentifizierung) verwenden, stellen Sie sicher, dass Ihr WLC als einer der AAA-Clients aufgeführt ist. Klicken Sie links auf das Menü Network Configuration (Netzwerkkonfiguration), um dies zu überprüfen. Klicken Sie auf den AAA-Client, und überprüfen Sie dann das Kennwort und den konfigurierten Authentifizierungstyp.

WLC ist als AAA-Client aufgeführt

WLC ist als AAA-Client aufgeführt

Wenn Sie User Setup (Benutzereinrichtung) auswählen, überprüfen Sie erneut, ob die Benutzer tatsächlich vorhanden sind. Klicken Sie auf Alle Benutzer auflisten. Ein Fenster wie abgebildet wird angezeigt. Stellen Sie sicher, dass der erstellte Benutzer in der Liste vorhanden ist.

Alle Benutzer auflisten

Alle Benutzer auflisten

LDAP-Server

In diesem Abschnitt wird erläutert, wie Sie einen LDAP-Server (Lightweight Directory Access Protocol) ähnlich wie eine RADIUS- oder lokale Benutzerdatenbank als Backend-Datenbank konfigurieren. Eine LDAP-Backend-Datenbank ermöglicht es dem Controller, die Anmeldeinformationen (Benutzername und Kennwort) eines bestimmten Benutzers von einem LDAP-Server abzufragen. Diese Anmeldeinformationen werden dann zur Authentifizierung des Benutzers verwendet.

Führen Sie die folgenden Schritte aus, um LDAP mit der Benutzeroberfläche des Controllers zu konfigurieren:

-

Klicken Sie auf Sicherheit > AAA > LDAP, um die LDAP-Server zu öffnen.

Auf dieser Seite werden alle LDAP-Server aufgeführt, die bereits konfiguriert wurden.

-

Wenn Sie einen aktuellen LDAP-Server löschen möchten, bewegen Sie den Cursor über den blauen Dropdown-Pfeil für diesen Server, und wählen Sie Entfernen.

-

Wenn Sie sicherstellen möchten, dass der Controller einen bestimmten Server erreichen kann, bewegen Sie den Mauszeiger über den blauen Dropdown-Pfeil für diesen Server, und wählen Sie Ping (Ping).

-

-

Führen Sie eine der folgenden Optionen aus:

-

Um einen aktuellen LDAP-Server zu bearbeiten, klicken Sie auf die Indexnummer für diesen Server. Die Seite LDAP-Server > Bearbeiten wird angezeigt.

-

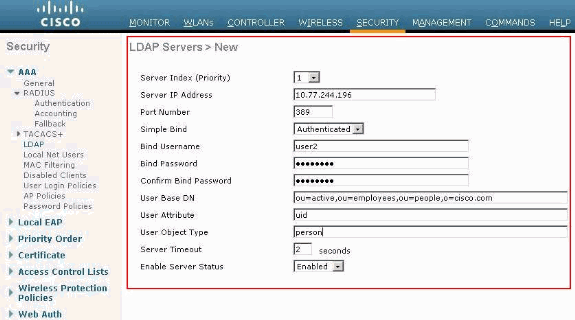

Klicken Sie auf Neu, um einen LDAP-Server hinzuzufügen. Die Seite LDAP-Server > Neu wird angezeigt.

LDAP-Server hinzufügen

LDAP-Server hinzufügen

-

-

Wenn Sie einen neuen Server hinzufügen, wählen Sie im Dropdown-Feld "Serverindex (Priorität)" eine Zahl aus, um die Prioritätsreihenfolge dieses Servers im Verhältnis zu anderen konfigurierten LDAP-Servern anzugeben. Sie können bis zu siebzehn Server konfigurieren. Wenn der Controller den ersten Server nicht erreichen kann, versucht er den zweiten Server aus der Liste und so weiter.

-

Wenn Sie einen neuen Server hinzufügen, geben Sie die IP-Adresse des LDAP-Servers in das Feld Server-IP-Adresse ein.

-

Wenn Sie einen neuen Server hinzufügen, geben Sie die TCP-Portnummer des LDAP-Servers in das Feld Portnummer ein. Der gültige Bereich liegt zwischen 1 und 65535, und der Standardwert ist 389.

-

Aktivieren Sie das Kontrollkästchen Serverstatus aktivieren, um diesen LDAP-Server zu aktivieren, oder deaktivieren Sie ihn, um ihn zu deaktivieren. Der Standardwert ist deaktiviert.

-

Wählen Sie im Dropdown-Feld Simple Bind die Option Anonymous or Authenticated (Anonym oder Authentifiziert) aus, um die lokale Authentifizierungs-Bindungsmethode für den LDAP-Server anzugeben. Die Methode Anonymous ermöglicht den anonymen Zugriff auf den LDAP-Server, während die Methode Authenticated die Eingabe eines Benutzernamens und eines Kennworts zur Sicherung des Zugriffs erfordert. Der Standardwert ist "Anonymous".

-

Wenn Sie in Schritt 7 die Option Authentifiziert ausgewählt haben, gehen Sie wie folgt vor:

-

Geben Sie im Feld Bind Username (Bind-Benutzername) einen Benutzernamen ein, der für die lokale Authentifizierung beim LDAP-Server verwendet werden soll.

-

Geben Sie in die Felder Bind Password (Bind-Kennwort) und Confirm Bind Password (Bind-Kennwort bestätigen) ein Kennwort ein, das für die lokale Authentifizierung beim LDAP-Server verwendet werden soll.

-

-

Geben Sie im Feld User Base DN (Benutzerbasis-DN) den Distinguished Name (DN) der Unterstruktur des LDAP-Servers ein, der eine Liste aller Benutzer enthält. Beispiel: ou=Organisationseinheit, .ou=nächste Organisationseinheit und o=Unternehmen. Wenn die Struktur, die Benutzer enthält, die Basis-DN ist, geben Sie o=corporation.example oder dc=corporation, dc=com ein.

-

Geben Sie im Feld Benutzerattribut den Namen des Attributs in den Benutzerdatensatz ein, der den Benutzernamen enthält. Sie können dieses Attribut von Ihrem Verzeichnisserver abrufen.

-

Geben Sie im Feld User Object Type (Benutzerobjekttyp) den Wert des LDAP objectType-Attributs ein, das den Datensatz als Benutzer identifiziert. Benutzerdatensätze verfügen häufig über mehrere Werte für das objectType-Attribut, von denen einige für den Benutzer eindeutig sind und von denen einige für andere Objekttypen freigegeben sind.

-

Geben Sie im Feld Server Timeout (Serverzeitüberschreitung) die Anzahl der Sekunden zwischen erneuten Übertragungen ein. Der gültige Bereich liegt zwischen 2 und 30 Sekunden, und der Standardwert ist 2 Sekunden.

-

Klicken Sie auf Apply, um die Änderungen zu übernehmen.

-

Klicken Sie auf Konfiguration speichern, um Ihre Änderungen zu speichern.

-

Führen Sie die folgenden Schritte aus, wenn Sie einem WLAN bestimmte LDAP-Server zuweisen möchten:

-

Klicken Sie auf WLANs, um die Seite WLANs zu öffnen.

-

Klicken Sie auf die ID-Nummer des gewünschten WLAN.

-

Wenn die Seite WLANs > Edit (WLANs > Bearbeiten) angezeigt wird, klicken Sie auf die Registerkarten Security>AAA Servers (Sicherheit> AAA-Server), um die Seite WLANs > Edit (Sicherheit > AAA-Server) zu öffnen.

Klicken Sie auf Sicherheit > Registerkarten AAA-Server

Klicken Sie auf Sicherheit > Registerkarten AAA-Server -

Wählen Sie aus den Dropdown-Feldern für LDAP-Server die LDAP-Server aus, die Sie mit diesem WLAN verwenden möchten. Sie können bis zu drei LDAP-Server auswählen, die in der Prioritätsreihenfolge versucht werden.

-

Klicken Sie auf Apply, um die Änderungen zu übernehmen.

-

Klicken Sie auf Konfiguration speichern, um Ihre Änderungen zu speichern.

-

Konfigurieren des WLAN-Clients für die Verwendung der Webauthentifizierung

Nach der Konfiguration des WLC muss der Client entsprechend für die Webauthentifizierung konfiguriert werden. In diesem Abschnitt werden die Informationen zum Konfigurieren des Windows-Systems für die Webauthentifizierung angezeigt.

Client-Konfiguration

Die Konfiguration des Microsoft-Wireless-Clients bleibt für diesen Abonnenten größtenteils unverändert. Sie müssen lediglich die entsprechenden WLAN/SSID-Konfigurationsinformationen hinzufügen. Führen Sie diese Schritte aus:

-

Wählen Sie im Windows-Startmenü Einstellungen > Systemsteuerung > Netzwerk- und Internetverbindungen aus.

-

Klicken Sie auf das Symbol Netzwerkverbindungen.

-

Klicken Sie mit der rechten Maustaste auf das Symbol LAN-Verbindung, und wählen Sie Deaktivieren aus.

-

Klicken Sie mit der rechten Maustaste auf das Symbol Drahtlose Verbindung, und wählen Sie Aktivieren aus.

-

Klicken Sie mit der rechten Maustaste erneut auf das Symbol Drahtlose Verbindung, und wählen Sie Eigenschaften.

-

Klicken Sie im Fenster Eigenschaften von Drahtlose Netzwerkverbindung auf die Registerkarte Drahtlose Netzwerke.

-

Klicken Sie unter den bevorzugten Netzwerken auf Hinzufügen, um die Webauthentifizierungs-SSID zu konfigurieren.

-

Geben Sie auf der Registerkarte Zuordnung den Wert für den Netzwerknamen (WLAN/SSID) ein, den Sie für die Webauthentifizierung verwenden möchten.

Geben Sie auf der Registerkarte Zuordnung den Netzwerknamen ein.

Geben Sie auf der Registerkarte Zuordnung den Netzwerknamen ein.Hinweis: Die Datenverschlüsselung ist standardmäßig Wired Equivalent Privacy (WEP). Deaktivieren Sie die Datenverschlüsselung, damit die Webauthentifizierung funktioniert.

-

Klicken Sie unten im Fenster auf OK, um die Konfiguration zu speichern.

Wenn Sie mit dem WLAN kommunizieren, wird im Feld Bevorzugtes Netzwerk ein Beacon-Symbol angezeigt.

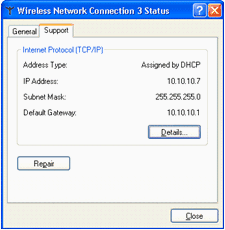

Dies zeigt eine erfolgreiche Wireless-Verbindung zur Webauthentifizierung an. Der WLC hat Ihrem drahtlosen Windows-Client eine IP-Adresse zur Verfügung gestellt.

Vom WLC bereitgestellte IP-Adresse

Vom WLC bereitgestellte IP-Adresse

Hinweis: Wenn Ihr Wireless-Client auch ein VPN-Endpunkt ist und Sie die Webauthentifizierung als Sicherheitsfunktion für das WLAN konfiguriert haben, wird der VPN-Tunnel erst eingerichtet, wenn Sie den hier erläuterten Webauthentifizierungsprozess durchlaufen haben. Um einen VPN-Tunnel einzurichten, muss der Client zunächst den Web-Authentifizierungsprozess erfolgreich durchlaufen. Nur dann ist ein VPN-Tunnel erfolgreich.

Hinweis: Wenn sich die Wireless-Clients nach einer erfolgreichen Anmeldung im Leerlauf befinden und nicht mit anderen Geräten kommunizieren, wird die Authentifizierung des Clients nach einer Leerlaufzeitüberschreitung aufgehoben. Die Zeitüberschreitung beträgt standardmäßig 300 Sekunden und kann mit dem folgenden CLI-Befehl geändert werden: config network usertimeout <Sekunden>. In diesem Fall wird der Client-Eintrag vom Controller entfernt. Wenn der Client erneut eine Verknüpfung herstellt, kann er wieder in den Zustand Webauth_Reqd wechseln.

Hinweis: Wenn Clients nach erfolgreicher Anmeldung aktiv sind, können sie sich nicht authentifizieren und der Eintrag kann nach Ablauf des für das WLAN konfigurierten Sitzungs-Timeouts vom Controller entfernt werden (standardmäßig 1.800 Sekunden und mit dem CLI-Befehl: config wlan session-timeout <WLAN-ID> <Sekunden> ). In diesem Fall wird der Client-Eintrag vom Controller entfernt. Wenn der Client erneut eine Verknüpfung herstellt, kann er in den Zustand Webauth_Reqd zurückkehren.

Wenn sich Clients im Webauth_Reqd-Zustand befinden, können sie unabhängig davon, ob sie aktiv oder inaktiv sind, nach einem für die Webauth erforderlichen Timeout-Zeitraum (z. B. 300 Sekunden, wobei diese Zeit nicht vom Benutzer konfiguriert werden kann) deauthentifiziert werden. Der gesamte Datenverkehr vom Client (zugelassen über Pre-Auth ACL) wird unterbrochen. Wenn der Client erneut eine Verknüpfung herstellt, wechselt er zurück in den Zustand Webauth_Reqd.

Client-Anmeldung

Führen Sie diese Schritte aus:

-

Öffnen Sie ein Browserfenster, und geben Sie eine beliebige URL oder IP-Adresse ein. Dadurch wird die Web-Authentifizierungsseite zum Client übertragen.

Wenn der Controller eine frühere Version als 3.0 verwendet, muss der Benutzer https://10.1.1.1/login.html eingeben, um die Web-Authentifizierungsseite aufzurufen.

Ein Fenster mit Sicherheitswarnungen wird angezeigt.

-

Klicken Sie auf Ja, um fortzufahren.

-

Wenn das Fenster Login (Anmeldung) angezeigt wird, geben Sie den Benutzernamen und das Kennwort des von Ihnen erstellten lokalen Netzwerkbenutzers ein.

Anmeldefenster

AnmeldefensterWenn Sie sich erfolgreich anmelden, werden zwei Browserfenster angezeigt. Das größere Fenster zeigt an, dass Sie sich erfolgreich angemeldet haben, und Sie können über dieses Fenster im Internet surfen. Verwenden Sie das kleinere Fenster, um sich abzumelden, wenn Sie das Gastnetzwerk vollständig nutzen.

Das vorherige Bild zeigt eine erfolgreiche Umleitung für die Webauthentifizierung.

Das nächste Bild zeigt das Fenster Login Successful (Anmeldung erfolgreich), das angezeigt wird, wenn die Authentifizierung erfolgt ist.

Anmeldung erfolgreich!

Anmeldung erfolgreich!

Die Cisco 4404/WiSM-Controller unterstützen die gleichzeitige Anmeldung von 125 Webauthentifizierungsbenutzern und die Skalierung auf bis zu 5.000 Webauthentifizierungs-Clients.

Die Cisco Controller der Serie 5500 unterstützen 150 gleichzeitige Web Auth-Benutzeranmeldungen.

Problembehandlung bei der Webauthentifizierung

ACS-Fehlerbehebung

Wenn Sie Probleme mit der Kennwortauthentifizierung haben, klicken Sie links unten im ACS auf Reports and Activity (Berichte und Aktivitäten), um alle verfügbaren Berichte zu öffnen. Nachdem Sie das Berichtsfenster geöffnet haben, können Sie RADIUS Accounting, Failed Attempts for log in (Fehlgeschlagene Anmeldeversuche), Passed Authentications (Übergangene Authentifizierungen), Logged in Users (Angemeldete Benutzer) und andere Berichte öffnen. Bei diesen Berichten handelt es sich um CSV-Dateien, die Sie lokal auf Ihrem Computer öffnen können. Die Berichte helfen bei der Erkennung von Authentifizierungsproblemen, wie z. B. falschem Benutzernamen und/oder Kennwort. Im Lieferumfang von ACS ist auch eine Online-Dokumentation enthalten. Wenn Sie nicht mit einem Live-Netzwerk verbunden sind und den Service-Port nicht definiert haben, verwendet ACS die IP-Adresse Ihres Ethernet-Ports für den Service-Port. Wenn Ihr Netzwerk nicht verbunden ist, erhalten Sie höchstwahrscheinlich die Standard-IP-Adresse von Windows 169.254.x.x.

Fenster "Berichte und Aktivitäten"

Fenster "Berichte und Aktivitäten"

Hinweis: Wenn Sie eine externe URL eingeben, stellt der WLC automatisch eine Verbindung zur internen Web-Authentifizierungsseite her. Wenn die automatische Verbindung nicht funktioniert, können Sie zur Fehlerbehebung die Management-IP-Adresse des WLC in die URL-Leiste eingeben. Suchen Sie oben im Browser nach der Meldung, die für die Webauthentifizierung umgeleitet werden soll.

Weitere Informationen zur Fehlerbehebung bei der Webauthentifizierung auf einem Wireless LAN Controller (WLC) finden Sie unter Problembehandlung bei der Webauthentifizierung.

Webauthentifizierung mit IPv6-Bridging

Um ein WLAN für das IPv6-Bridging zu konfigurieren, navigieren Sie über die Controller-GUI zu WLANs. Wählen Sie dann das gewünschte WLAN aus, und wählen Sie Advanced (Erweitert) auf der Seite WLANs > Edit (WLANs > Bearbeiten) aus.

Aktivieren Sie das Kontrollkästchen IPv6 Enable (IPv6 aktivieren), wenn Clients, die eine Verbindung zu diesem WLAN herstellen, IPv6-Pakete akzeptieren sollen. Lassen Sie andernfalls das Kontrollkästchen deaktiviert. Dies ist der Standardwert. Wenn Sie das Kontrollkästchen IPv6 deaktivieren (oder deaktivieren), ist IPv6 nur nach der Authentifizierung zulässig. Die Aktivierung von IPv6 bedeutet, dass der Controller IPv6-Datenverkehr ohne Client-Authentifizierung weiterleiten kann.

Wählen Sie das gewünschte WLAN aus, und wählen Sie "Erweitert"

Wählen Sie das gewünschte WLAN aus, und wählen Sie "Erweitert"

Zugehörige Informationen

- Fehlerbehebung für die Webauthentifizierung auf einem Wireless LAN Controller (WLC)

- Cisco Wireless LAN

- Konfigurationsbeispiel für kabelgebundenen Gastzugriff mit Cisco WLAN-Controllern

- Mitteilung zur Einstellung des Cisco Wireless LAN Controller-Service

- Authentifizierung des Lobby-Administrators des Wireless LAN-Controllers über den RADIUS-Server

- Technischer Support und Downloads von Cisco

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

19-Jul-2011 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback