Konfigurieren der Authentifizierung auf AireOS Wireless LAN-Controllern

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie verschiedene Arten von Layer-Authentifizierungsmethoden auf Wireless LAN-Controllern (WLCs) konfiguriert werden.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Kenntnisse der Konfiguration von Lightweight Access Points (LAPs) und Cisco WLCs

-

Kenntnisse der 802.11i-Sicherheitsstandards

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco 4400 WLC mit Firmware-Version 6.0.182.0

-

Cisco LAPs der Serie 1000

-

Cisco 802.11a/b/g Wireless Client Adapter für Firmware-Version 2.6

-

Cisco Secure ACS Server Version 3.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Authentifizierung auf WLCs

Die Sicherheitslösung Cisco Unified Wireless Network (UWN) bündelt potenziell komplizierte Sicherheitskomponenten für Layer 1, Layer 2 und Layer 3 (802.11 Access Point) in einem einfachen Richtlinien-Manager, der systemweite Sicherheitsrichtlinien auf WLAN-Basis anpasst. Die Cisco UWN-Sicherheitslösung bietet einfache, einheitliche und systematische Tools für das Sicherheitsmanagement.

Diese Sicherheitsmechanismen können auf WLCs implementiert werden.

Layer-1-Lösungen

Einschränkung des Client-Zugriffs anhand der Anzahl aufeinander folgender Fehlversuche

Layer-2-Lösungen

Keine Authentifizierung - Wenn diese Option in der Dropdown-Liste "Layer 2 Security" (Layer 2-Sicherheit) ausgewählt ist, wird im WLAN keine Layer 2-Authentifizierung durchgeführt. Dies entspricht der offenen Authentifizierung des Standards 802.11.

Static WEP (Statisches WEP): Bei statischem Wired Equivalent Privacy (WEP) müssen alle APs und Client-Funk-NICs in einem bestimmten WLAN denselben Verschlüsselungsschlüssel verwenden. Jede sendende Station verschlüsselt vor der Übertragung den Hauptteil jedes Frames mit einem WEP-Schlüssel, und die empfangende Station entschlüsselt ihn beim Empfang mit einem identischen Schlüssel.

802.1x: Konfiguriert das WLAN für die Verwendung der auf 802.1x basierenden Authentifizierung. Der Einsatz von IEEE 802.1X bietet ein effektives Framework zur Authentifizierung und Steuerung des Benutzerdatenverkehrs zu einem geschützten Netzwerk sowie zur dynamischen Variation von Verschlüsselungsschlüsseln. 802.1X verbindet ein als Extensible Authentication Protocol (EAP) bezeichnetes Protokoll mit kabelgebundenen und WLAN-Medien und unterstützt mehrere Authentifizierungsmethoden.

Static WEP + 802.1x (Statisches WEP + 802.1x): Diese Layer-2-Sicherheitseinstellung aktiviert sowohl 802.1x als auch statisches WEP. Clients können entweder statische WEP- oder 802.1x-Authentifizierung verwenden, um eine Verbindung mit dem Netzwerk herzustellen.

Wi-Fi Protected Access (WPA) - WPA oder WPA1 und WPA2 sind standardbasierte Sicherheitslösungen der Wi-Fi Alliance, die Datenschutz und Zugriffskontrolle für WLAN-Systeme bieten. WPA1 ist mit dem Standard IEEE 802.11i kompatibel, wurde jedoch vor der Standardratifizierung implementiert. WPA2 ist die Wi-Fi Alliance-Implementierung des ratifizierten IEEE 802.11i-Standards.

Standardmäßig verwendet WPA1 Temporal Key Integrity Protocol (TKIP) und Message Integrity Check (MIC) für den Datenschutz. WPA2 verwendet den leistungsfähigeren Verschlüsselungsalgorithmus Advanced Encryption Standard unter Verwendung des Counter Mode with Cipher Block Chaining Message Authentication Code Protocol (AES-CCMP). Sowohl WPA1 als auch WPA2 verwenden standardmäßig 802.1X für die Verwaltung authentifizierter Schlüssel. Diese Optionen sind jedoch auch verfügbar: PSK, CCKM und CCKM+802.1x. Wenn Sie CCKM auswählen, lässt Cisco nur Clients zu, die CCKM unterstützen. Wenn Sie CCKM+802.1x auswählen, lässt Cisco auch Nicht-CCKM-Clients zu.

CKIP: Cisco Key Integrity Protocol (CKIP) ist ein von Cisco entwickeltes Sicherheitsprotokoll zur Verschlüsselung von 802.11-Medien. CKIP verbessert die 802.11-Sicherheit im Infrastrukturmodus durch Schlüsselpermutation, MIC und Nachrichtensequenznummer. Softwareversion 4.0 unterstützt CKIP mit statischem Schlüssel. Damit diese Funktion ordnungsgemäß funktioniert, müssen Sie Aironet Information Elements (IEs) für das WLAN aktivieren. Die in einem WLAN angegebenen CKIP-Einstellungen sind für jeden Client, der versucht, eine Verbindung herzustellen, obligatorisch. Wenn das WLAN sowohl für die CKIP-Schlüsselpermutation als auch für das MMH-MIC konfiguriert ist, muss der Client beide unterstützen. Wenn das WLAN nur für eine dieser Funktionen konfiguriert ist, muss der Client nur diese CKIP-Funktion unterstützen. WLCs unterstützen nur statische CKIP (wie statische WEPs). WLCs unterstützen CKIP mit 802.1x (dynamisches CKIP) nicht.

Layer-3-Lösungen

None (Keine): Wenn diese Option in der Dropdown-Liste "Layer 3 Security" (Layer-3-Sicherheit) ausgewählt ist, wird im WLAN keine Layer 3-Authentifizierung durchgeführt.

Hinweis: Das Konfigurationsbeispiel für Keine Layer-3- und Keine Layer-2-Authentifizierung wird im Abschnitt Keine Authentifizierung erläutert.

Web-Richtlinie (Web-Authentifizierung und Web-Passthrough) - Die Web-Authentifizierung wird in der Regel von Kunden verwendet, die ein Gastzugriffsnetzwerk bereitstellen möchten. In einem Gastzugriffsnetzwerk werden Benutzername und Passwort zu Beginn authentifiziert, für den nachfolgenden Datenverkehr ist jedoch keine Sicherheit erforderlich. Typische Bereitstellungen können "Hotspot"-Standorte wie T-Mobile oder Starbucks umfassen.

Die Webauthentifizierung für den Cisco WLC erfolgt lokal. Sie erstellen eine Schnittstelle und ordnen dieser Schnittstelle einen WLAN/Service Set Identifier (SSID) zu.

Die Webauthentifizierung ermöglicht eine einfache Authentifizierung ohne Supplicant oder Client. Beachten Sie, dass die Webauthentifizierung keine Datenverschlüsselung bietet. Web-Authentifizierung wird in der Regel als einfacher Gastzugriff für einen "Hotspot" oder eine Campus-Umgebung verwendet, bei dem die Konnektivität das einzige Problem darstellt.

Web-Passthrough ist eine Lösung, mit der Wireless-Benutzer zu einer Seite mit Richtlinien zur akzeptablen Nutzung umgeleitet werden, ohne sich authentifizieren zu müssen, wenn sie eine Verbindung zum Internet herstellen. Diese Umleitung übernimmt der WLC selbst. Die einzige Anforderung besteht darin, den WLC für Web-Passthrough zu konfigurieren. Hierbei handelt es sich im Grunde um die Web-Authentifizierung, ohne dass Anmeldeinformationen eingegeben werden müssen.

VPN-Passthrough: VPN-Passthrough ist eine Funktion, mit der ein Client einen Tunnel nur mit einem bestimmten VPN-Server einrichten kann. Wenn Sie also sicher auf den konfigurierten VPN-Server sowie auf einen anderen VPN-Server oder das Internet zugreifen müssen, ist dies mit aktiviertem VPN-Passthrough auf dem Controller nicht möglich.

In den nächsten Abschnitten werden Konfigurationsbeispiele für die einzelnen Authentifizierungsmechanismen bereitgestellt.

Konfigurationsbeispiele

Bevor Sie die WLANs und die Authentifizierungstypen konfigurieren, müssen Sie den WLC für den Basisbetrieb konfigurieren und die LAPs beim WLC registrieren. In diesem Dokument wird davon ausgegangen, dass der WLC für den Basisbetrieb konfiguriert ist und dass die LAPs beim WLC registriert sind. Wenn Sie ein neuer Benutzer sind, der versucht, den WLC für den Basisbetrieb mit LAPs einzurichten, finden Sie weitere Informationen unter Lightweight AP (LAP) Registration to a Wireless LAN Controller (WLC).

Layer-1-Sicherheitslösungen

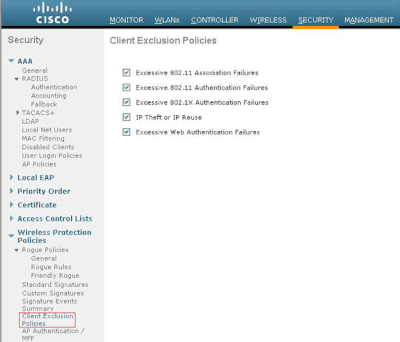

Wireless-Clients kann der Zugriff basierend auf der Anzahl der aufeinander folgenden fehlgeschlagenen Zugriffsversuche auf das WLAN-Netzwerk eingeschränkt werden. Der Client-Ausschluss tritt unter diesen Bedingungen standardmäßig auf. Diese Werte können nicht geändert werden.

-

802.11-Authentifizierungsfehler (5 aufeinander folgende Male, 6. Versuch ausgeschlossen)

-

802.11-Fehler in Folge (5 aufeinander folgende Male, 6. Versuch ausgeschlossen)

-

aufeinander folgende 802.1x-Authentifizierungsfehler (3 aufeinander folgende Male, 4. Versuch ausgeschlossen)

-

Fehler beim externen Policy Server

-

Versuchen Sie, die IP-Adresse zu verwenden, die bereits einem anderen Gerät zugewiesen wurde (IP Theft oder IP Reuse).

-

Konsekutive Web-Authentifizierung (3 aufeinander folgende Male, 4. Versuch ausgeschlossen)

Um die Client-Ausschlussrichtlinien zu finden, klicken Sie im oberen Menü auf Sicherheit, und wählen Sie dann im Navigationsbereich links auf der Seite Wireless-Schutzrichtlinien > Client-Ausschlussrichtlinien aus.

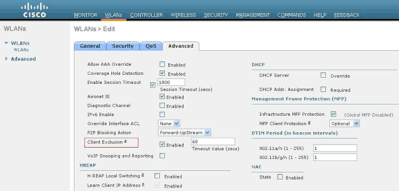

Der Ausschluss-Timer kann konfiguriert werden. Die Ausschlussoptionen können für jeden Controller aktiviert oder deaktiviert werden. Der Ausschluss-Timer kann per WLAN aktiviert oder deaktiviert werden.

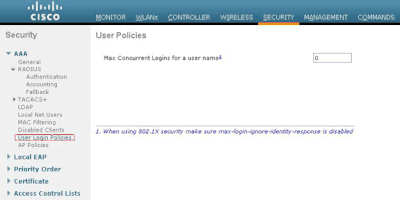

Die maximale Anzahl gleichzeitiger Anmeldungen für einen einzelnen Benutzernamen beträgt standardmäßig 0. Sie können einen beliebigen Wert zwischen 0 und 8 eingeben. Dieser Parameter kann unter SECURITY > AAA > User Login Policies (SICHERHEIT > AAA > Benutzeranmelderichtlinien) festgelegt werden und ermöglicht Ihnen, die maximale Anzahl gleichzeitiger Anmeldungen für einen einzelnen Clientnamen zwischen 1 und 8 oder 0 = unbegrenzt anzugeben. Hier ein Beispiel:

Layer-2-Sicherheitslösungen

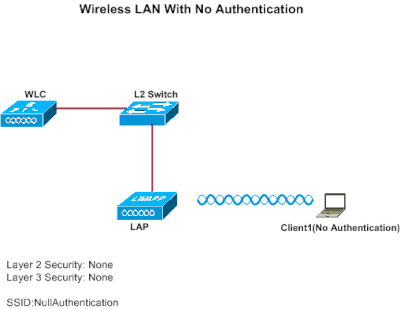

Keine Authentifizierung

Dieses Beispiel zeigt ein WLAN, das ohne Authentifizierung konfiguriert wurde.

Hinweis: Dieses Beispiel funktioniert auch für die No Layer 3-Authentifizierung.

Konfigurieren von WLC für "Keine Authentifizierung"

Gehen Sie wie folgt vor, um den WLC für diese Konfiguration zu konfigurieren:

-

Klicken Sie in der Controller-GUI auf WLANs, um ein WLAN zu erstellen.

Das Fenster WLANs wird angezeigt. In diesem Fenster werden die auf dem Controller konfigurierten WLANs aufgeführt.

-

Klicken Sie auf Go, um ein neues WLAN zu konfigurieren.

-

Geben Sie die Parameter für das WLAN ein. Dieses Beispiel zeigt die Konfiguration für dieses WLAN.

-

Klicken Sie auf Apply (Anwenden).

-

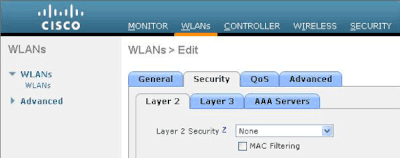

Definieren Sie im Fenster WLAN > Edit (WLAN > Bearbeiten) die WLAN-spezifischen Parameter.

-

Klicken Sie auf die Registerkarte Sicherheit, und wählen Sie für die Layer-2- und Layer-3-Sicherheit die Option Keine aus.

Hinweis: Damit ein WLAN aktiv wird, muss der Status aktiviert sein. Aktivieren Sie dazu auf der Registerkarte Allgemein das Kontrollkästchen Status.

Dadurch wird Keine Authentifizierung für dieses WLAN aktiviert.

-

Wählen Sie je nach Konstruktionsanforderungen weitere Parameter aus. In diesem Beispiel werden die Standardwerte verwendet.

-

Klicken Sie auf Apply (Anwenden).

Konfiguration des Wireless-Clients ohne Authentifizierung

Führen Sie die folgenden Schritte aus, um den Wireless LAN-Client für diese Einrichtung zu konfigurieren:

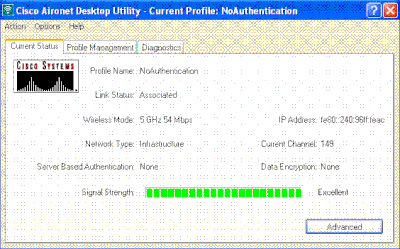

Hinweis: In diesem Dokument wird ein Aironet 802.11a/b/g-Client-Adapter verwendet, auf dem die Firmware 3.5 ausgeführt wird. Außerdem wird die Konfiguration des Client-Adapters mit der ADU-Version 3.5 erläutert.

-

Um ein neues Profil zu erstellen, klicken Sie auf die Registerkarte Profile Management (Profilverwaltung) der ADU.

-

Klicken Sie auf Neu.

-

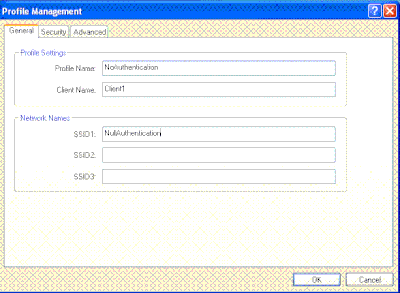

Wenn das Fenster „Profile Management (General)“ (Profilmanagement (Allgemein)) angezeigt wird, gehen Sie wie folgt vor, um Profilname, Client-Name und SSID festzulegen:

-

Geben Sie im Feld „Profile Name“ (Profilname) einen Namen für das Profil ein.

In diesem Beispiel wird NoAuthentication als Profilname verwendet.

-

Geben Sie im Feld „Client Name“ (Client-Name) einen Namen für den Client ein.

Der Client-Name wird verwendet, um den Wireless-Client im WLAN zu identifizieren. In dieser Konfiguration wird Client 1 als Client-Name verwendet.

-

Geben Sie unter „Network Names“ (Netzwerknamen) die SSID ein, die für dieses Profil verwendet werden soll.

Die SSID ist mit der SSID identisch, die Sie auf dem WLC konfiguriert haben. Die SSID in diesem Beispiel ist Null-Authentifizierung .

-

-

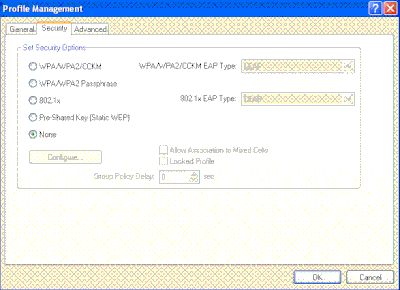

Klicken Sie auf die Registerkarte Sicherheit.

-

Klicken Sie unter Sicherheitsoptionen festlegen auf das Optionsfeld Keine, und klicken Sie dann auf OK .

Wenn die SSID aktiviert ist, stellt der Wireless-Client ohne Authentifizierung eine Verbindung mit dem WLAN her.

Statisches WEP

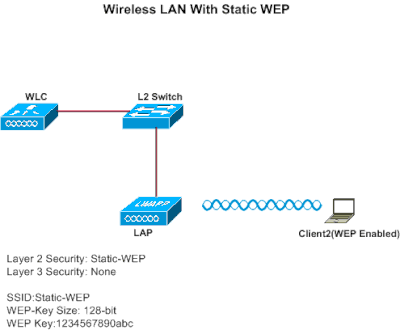

Dieses Beispiel zeigt ein mit statischem WEP konfiguriertes WLAN.

WLC für statisches WEP konfigurieren

Gehen Sie wie folgt vor, um den WLC für diese Konfiguration zu konfigurieren:

-

Klicken Sie in der Controller-GUI auf WLANs, um ein WLAN zu erstellen.

Das Fenster WLANs wird angezeigt. In diesem Fenster werden die auf dem Controller konfigurierten WLANs aufgeführt.

-

Klicken Sie auf Neu, um ein neues WLAN zu konfigurieren.

-

Geben Sie die WLAN-ID und die WLAN-SSID ein.

In diesem Beispiel hat das WLAN den Namen StaticWEP, und die WLAN-ID lautet 2.

-

Klicken Sie auf Apply (Anwenden).

-

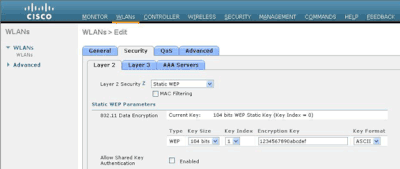

Definieren Sie im Fenster WLAN > Edit (WLAN > Bearbeiten) die WLAN-spezifischen Parameter.

-

Wählen Sie in der Dropdown-Liste "Layer 2" die Option Static WEP aus.

Dadurch wird statisches WEP für dieses WLAN aktiviert.

-

Wählen Sie unter Static WEP Parameters (Statische WEP-Parameter) die WEP-Schlüsselgröße und den Schlüsselindex aus, und geben Sie den statischen WEP-Verschlüsselungsschlüssel ein.

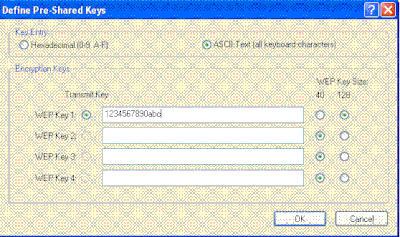

Die Schlüsselgröße kann entweder 40 Bit oder 104 Bit betragen. Der Schlüsselindex kann zwischen 1 und 4 liegen. Für jedes WLAN kann ein eindeutiger WEP-Schlüsselindex angewendet werden. Da es nur vier WEP-Schlüsselindizes gibt, können nur vier WLANs für die statische WEP-Layer-2-Verschlüsselung konfiguriert werden. In diesem Beispiel wird das 104-Bit-WEP verwendet, und der verwendete WEP-Schlüssel lautet 1234567890abcdef.

-

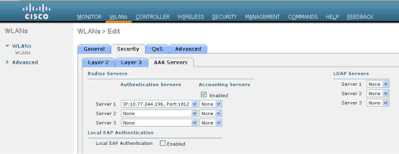

Überprüfen Sie, ob der Radius-Server für die Authentifizierung konfiguriert ist. Der Radius-Server kann auf der Registerkarte Security (Sicherheit) unter AAA > Radius > Authentication (AAA > Radius > Authentifizierung) konfiguriert werden. Nach der Konfiguration muss der Radius-Server dem WLAN zur Authentifizierung zugewiesen werden. Gehen Sie zu WLANs > Security > AAA Servers, um den Radius-Server dem WLAN zur Authentifizierung zuzuweisen.

In diesem Beispiel ist 10.77.244.196 der Radius-Server.

-

-

Wählen Sie je nach Konstruktionsanforderungen weitere Parameter aus.

In diesem Beispiel werden die Standardwerte verwendet.

-

Klicken Sie auf Apply (Anwenden).

Hinweis: WEP wird immer im hexadezimalen Format (Hex) dargestellt. Wenn Sie den WEP-Schlüssel in ASCII eingeben, wird die ASCII-WEP-Zeichenfolge in Hex konvertiert, mit dem das Paket verschlüsselt wird. Es gibt keine Standardmethode, die Anbieter durchführen, um Hex in ASCII zu konvertieren, da einige das Padding durchführen können, während andere dies nicht können. Verwenden Sie daher für die WEP-Schlüssel Hexadezimalziffern, um die Kompatibilität mit anderen Anbietern zu maximieren.

Hinweis: Wenn Sie die Authentifizierung mit einem gemeinsamen Schlüssel für das WLAN aktivieren möchten, aktivieren Sie unter Statische WEP-Parameter das Kontrollkästchen Authentifizierung mit einem gemeinsamen Schlüssel zulassen. Auf diese Weise kann, wenn der Client auch für die Authentifizierung über einen gemeinsamen Schlüssel konfiguriert ist, die Authentifizierung über einen gemeinsamen Schlüssel gefolgt von der WEP-Verschlüsselung der Pakete im WLAN erfolgen.

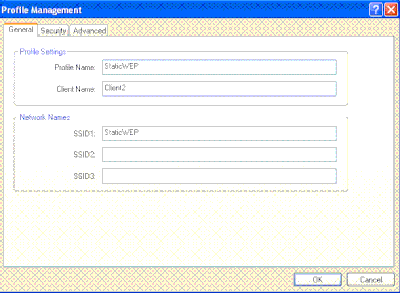

Konfigurieren des Wireless-Clients für statisches WEP

Führen Sie die folgenden Schritte aus, um den Wireless LAN-Client für diese Einrichtung zu konfigurieren:

-

Um ein neues Profil zu erstellen, klicken Sie auf die Registerkarte Profile Management (Profilverwaltung) der ADU.

-

Klicken Sie auf Neu.

-

Wenn das Fenster „Profile Management (General)“ (Profilmanagement (Allgemein)) angezeigt wird, gehen Sie wie folgt vor, um Profilname, Client-Name und SSID festzulegen:

-

Geben Sie im Feld „Profile Name“ (Profilname) einen Namen für das Profil ein.

In diesem Beispiel wird StaticWEP als Profilname verwendet.

-

Geben Sie im Feld „Client Name“ (Client-Name) einen Namen für den Client ein.

Der Client-Name wird verwendet, um den Wireless-Client im WLAN zu identifizieren. In dieser Konfiguration wird Client 2 als Client-Name verwendet.

-

Geben Sie unter „Network Names“ (Netzwerknamen) die SSID ein, die für dieses Profil verwendet werden soll.

Die SSID ist mit der SSID identisch, die Sie auf dem WLC konfiguriert haben. Die SSID in diesem Beispiel ist StaticWEP.

-

-

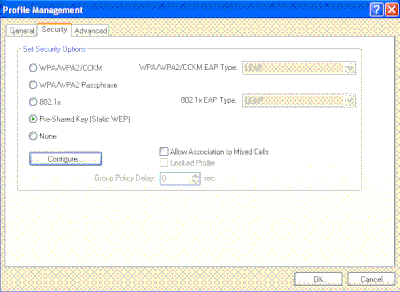

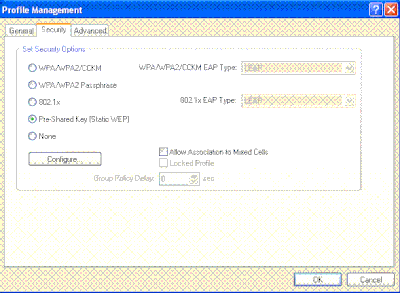

Klicken Sie auf die Registerkarte Sicherheit.

-

Wählen Sie Pre-Shared Key (Static WEP) unter Sicherheitsoptionen festlegen aus.

-

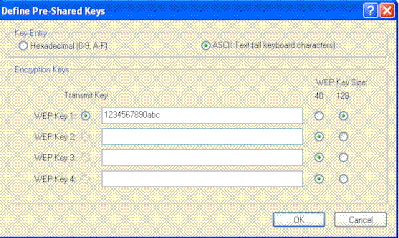

Klicken Sie auf Configure (Konfigurieren), und definieren Sie die WEP-Schlüsselgröße und den WEP-Schlüssel.

Dies muss mit dem auf dem WLC für dieses WLAN konfigurierten WEP-Schlüssel übereinstimmen.

-

Klicken Sie auf Anwenden.

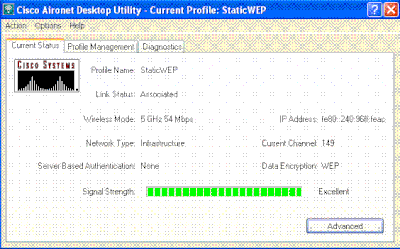

Wenn die SSID aktiviert ist, stellt der Wireless-Client eine Verbindung mit dem WLAN her, und die Pakete werden mit dem statischen WEP-Schlüssel verschlüsselt.

802.1x-Authentifizierung

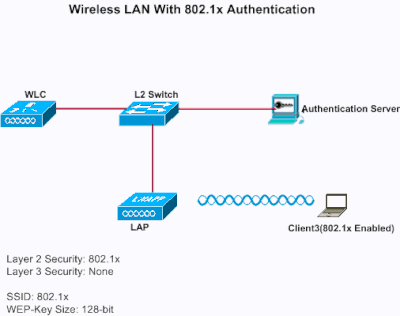

Dieses Beispiel zeigt ein mit 802.1x-Authentifizierung konfiguriertes WLAN.

Konfigurieren von WLC für die 802.1x-Authentifizierung

Gehen Sie wie folgt vor, um den WLC für diese Konfiguration zu konfigurieren:

-

Klicken Sie in der Controller-GUI auf WLANs, um ein WLAN zu erstellen.

Das Fenster WLANs wird angezeigt. In diesem Fenster werden die auf dem Controller konfigurierten WLANs aufgeführt.

-

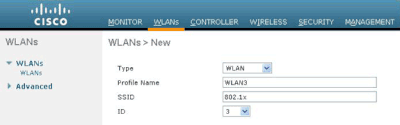

Klicken Sie auf Neu, um ein neues WLAN zu konfigurieren.

In diesem Beispiel hat das WLAN den Namen 802.1x, und die WLAN-ID lautet 3. Außerdem muss ein Profilname hinzugefügt werden.

-

Klicken Sie auf Apply (Anwenden).

-

Definieren Sie im Fenster WLAN > Edit (WLAN > Bearbeiten) die WLAN-spezifischen Parameter.

-

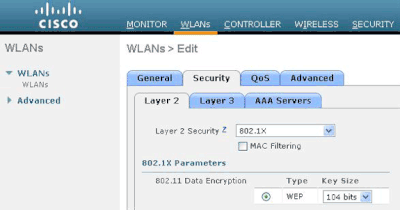

Wählen Sie in der Dropdown-Liste "Layer 2" die Option 802.1x aus.

Hinweis: Bei 802.1x ist nur die WEP-Verschlüsselung verfügbar. Wählen Sie für die Verschlüsselung entweder 40 Bit oder 104 Bit aus, und stellen Sie sicher, dass die Layer-3-Sicherheit auf None festgelegt ist.

Dadurch wird die 802.1x-Authentifizierung für dieses WLAN aktiviert.

-

Wählen Sie unter RADIUS server parameters (RADIUS-Serverparameter) den RADIUS-Server aus, mit dem die Client-Anmeldeinformationen authentifiziert werden können.

-

Wählen Sie je nach Konstruktionsanforderungen weitere Parameter aus.

In diesem Beispiel werden die Standardwerte verwendet.

-

-

Klicken Sie auf Apply (Anwenden).

Hinweise

-

Wenn Sie 802.1x für die Layer-2-Sicherheit auswählen, kann CCKM nicht verwendet werden.

-

Wenn Sie WPA 1 oder WPA 2 für die Layer-2-Sicherheit auswählen, werden diese Optionen unter "Authentifizierungsschlüsselverwaltung" angezeigt:

-

802.1x+CCKM (802.1x+CCKM): Wenn Sie diese Option auswählen, werden sowohl CCKM-Clients als auch Clients, die nicht CCKM sind, unterstützt (CCKM optional).

-

802.1x: Wenn Sie diese Option auswählen, werden nur 802.1x-Clients unterstützt.

-

CCKM (CCKM) - Wenn Sie diese Option wählen, werden nur CCKM-Clients unterstützt, bei denen Clients zur Authentifizierung an einen externen Server weitergeleitet werden.

-

PSK (PSK): Wenn Sie diese Option auswählen, wird ein vorinstallierter Schlüssel für den WLC und den Client verwendet. Außerdem müssen alle Standards vor den Vorstandards verwendet werden. Beispielsweise hat WPA/WPA2 bei gleichzeitiger Verwendung Vorrang vor CCKM.

-

Der zur Validierung der Clients verwendete EAP-Authentifizierungstyp hängt vom auf dem RADIUS-Server konfigurierten EAP-Typ und den Wireless-Clients ab. Nach der Aktivierung von 802.1x auf dem WLC kann der WLC alle Arten von EAP-Paketen zwischen dem LAP, dem Wireless-Client und dem RADIUS-Server übertragen.

Diese Dokumente enthalten Konfigurationsbeispiele für einige der EAP-Authentifizierungstypen:

-

Wireless-Client für 802.1x-Authentifizierung konfigurieren

Führen Sie die folgenden Schritte aus, um den Wireless LAN-Client für diese Einrichtung zu konfigurieren:

-

Um ein neues Profil zu erstellen, klicken Sie auf die Registerkarte Profile Management (Profilverwaltung) der ADU.

-

Klicken Sie auf Neu.

-

Wenn das Fenster „Profile Management (General)“ (Profilmanagement (Allgemein)) angezeigt wird, gehen Sie wie folgt vor, um Profilname, Client-Name und SSID festzulegen:

-

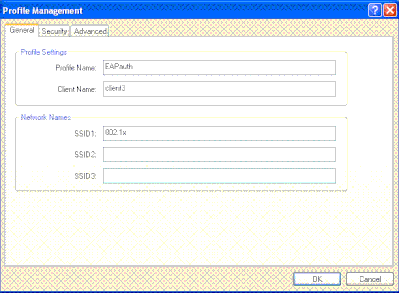

Geben Sie im Feld „Profile Name“ (Profilname) einen Namen für das Profil ein.

In diesem Beispiel wird EAPAuth als Profilname verwendet.

-

Geben Sie im Feld „Client Name“ (Client-Name) einen Namen für den Client ein.

Der Client-Name wird verwendet, um den Wireless-Client im WLAN zu identifizieren. In dieser Konfiguration wird Client 3 als Client-Name verwendet.

-

Geben Sie unter „Network Names“ (Netzwerknamen) die SSID ein, die für dieses Profil verwendet werden soll.

Die SSID ist mit der SSID identisch, die Sie auf dem WLC konfiguriert haben. Die SSID in diesem Beispiel ist 802.1x.

-

-

Klicken Sie auf die Registerkarte Sicherheit< /strong>.

-

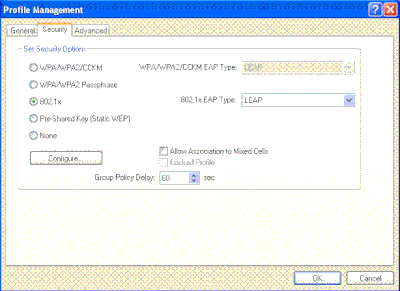

Klicken Sie auf das Optionsfeld 802.1x.

-

Wählen Sie in der Dropdown-Liste "802.1x EAP Type" (EAP-Typ) den verwendeten EAP-Typ aus.

-

Klicken Sie auf Konfigurieren, um spezifische Parameter für den ausgewählten EAP-Typ zu konfigurieren.

-

Klicken Sie auf Apply (Anwenden).

Wenn die SSID aktiviert ist, stellt der Wireless-Client mithilfe der 802.1x-Authentifizierung eine Verbindung mit dem WLAN her. Dynamische WEP-Schlüssel werden für die Sitzungen verwendet.

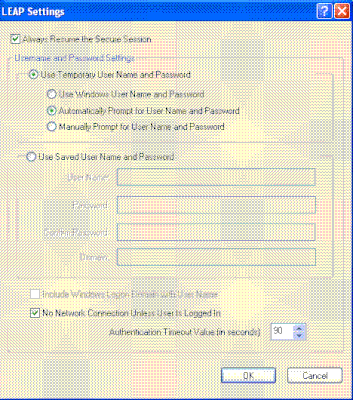

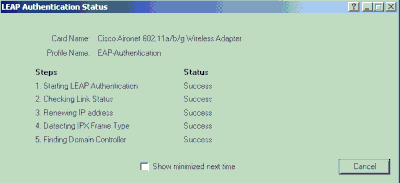

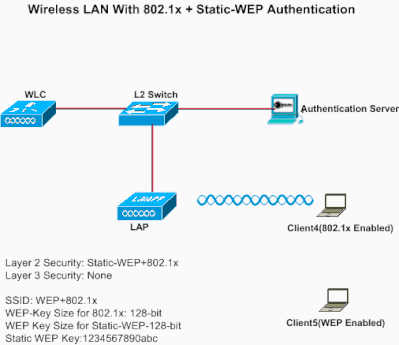

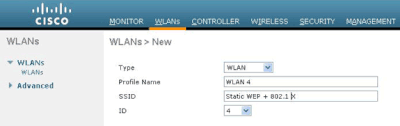

Statische WEP- und 802.1x-Authentifizierung

Dieses Beispiel zeigt ein WLAN, das mit statischer WEP + 802.1x-Authentifizierung konfiguriert wurde.

Gehen Sie wie folgt vor, um den WLC für diese Konfiguration zu konfigurieren:

-

Klicken Sie in der Controller-GUI auf WLANs, um ein WLAN zu erstellen.

Das Fenster WLANs wird angezeigt. In diesem Fenster werden die auf dem Controller konfigurierten WLANs aufgeführt.

-

Klicken Sie auf Neu, um ein neues WLAN zu konfigurieren.

-

Geben Sie die WLAN-ID und die WLAN-SSID ein.

In diesem Beispiel lautet die WLAN-ID WEP+802.1x, und die WLAN-ID lautet 4 .

-

Klicken Sie auf Apply (Anwenden).

-

Definieren Sie im Fenster WLAN > Edit (WLAN > Bearbeiten) die WLAN-spezifischen Parameter.

-

Wählen Sie in der Dropdown-Liste "Layer 2" die Option Static-WEP+802.1x aus.

Dadurch wird sowohl die statische WEP- als auch die 802.1x-Authentifizierung für dieses WLAN aktiviert.

-

Wählen Sie unter RADIUS server parameters (RADIUS-Serverparameter) den RADIUS-Server aus, mit dem die Client-Anmeldeinformationen mithilfe von 802.1x authentifiziert werden können, und konfigurieren Sie den RADIUS-Server wie im vorherigen Beispiel gezeigt.

-

Wählen Sie unter Static WEP Parameters (Statische WEP-Parameter) die WEP-Schlüsselgröße und den Schlüsselindex aus, und geben Sie den statischen WEP-Verschlüsselungsschlüssel ein, wie im vorherigen Bild gezeigt.

-

Wählen Sie je nach Konstruktionsanforderungen weitere Parameter aus.

In diesem Beispiel werden die Standardwerte verwendet.

-

Konfigurieren des Wireless-Clients für statisches WEP und 802.1x

Informationen zur Konfiguration des Wireless-Clients finden Sie in den Abschnitten Configure Wireless Client for 802.1x Authentication and Configure Wireless Client for Static WEP.

Nachdem die Clientprofile erstellt wurden, werden Clients, die für statisches WEP konfiguriert sind, dem LAP zugeordnet. Verwenden Sie die SSID WEP+802.1x, um eine Verbindung mit dem Netzwerk herzustellen.

Auf ähnliche Weise werden Wireless-Clients, die für die Verwendung der 802.1x-Authentifizierung konfiguriert sind, mithilfe von EAP authentifiziert und greifen auf das Netzwerk mit der gleichen SSID wie WEP+802.1x zu.

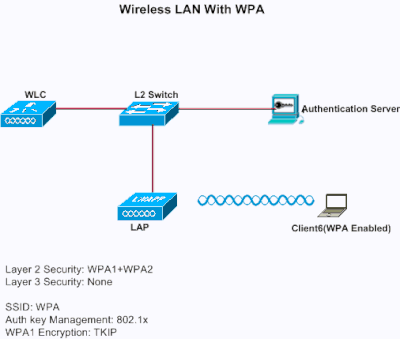

Wi-Fi Protected Access

Dieses Beispiel zeigt ein WLAN, das mit WPA mit 802.1x konfiguriert ist.

Konfigurieren des WLC für WP

Gehen Sie wie folgt vor, um den WLC für diese Konfiguration zu konfigurieren:

-

Klicken Sie in der Controller-GUI auf WLANs, um ein WLAN zu erstellen.

Das Fenster WLANs wird angezeigt. In diesem Fenster werden die auf dem Controller konfigurierten WLANs aufgeführt.

-

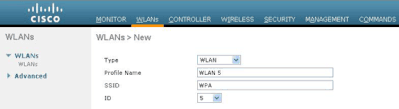

Klicken Sie auf Go, um ein neues WLAN zu konfigurieren.

Wählen Sie den Typ und den Profilnamen aus. In diesem Beispiel heißt das WLAN WPA, und die WLAN-ID lautet 5 .

-

Klicken Sie auf Apply (Anwenden).

-

Definieren Sie im Fenster WLAN > Edit (WLAN > Bearbeiten) die WLAN-spezifischen Parameter.

-

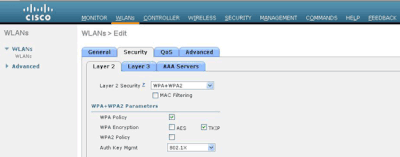

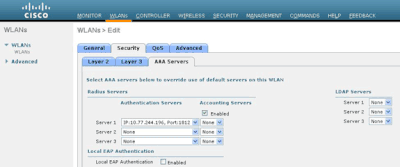

Klicken Sie auf die Registerkarte Security (Sicherheit), klicken Sie auf die Registerkarte Layer 2, und wählen Sie WPA1+WPA2 aus der Dropdown-Liste Layer 2 Security (Sicherheit auf Layer 2) aus.

-

Aktivieren Sie unter WPA1 + WPA2-Parameter das Kontrollkästchen WPA1-Richtlinie, um WPA1 zu aktivieren, aktivieren Sie das Kontrollkästchen WPA2-Richtlinie, um WPA2 zu aktivieren, oder aktivieren Sie beide Kontrollkästchen, um WPA1 und WPA2 zu aktivieren.

Der Standardwert ist für WPA1 und WPA2 deaktiviert. Wenn Sie sowohl WPA1 als auch WPA2 deaktiviert lassen, geben die Access Points in ihren Beacons Meldungen aus und prüfen die Antwortinformationselemente nur für die von Ihnen gewählte Methode zur Verwaltung von Authentifizierungsschlüsseln.

-

Aktivieren Sie das Kontrollkästchen AES, um die AES-Datenverschlüsselung zu aktivieren, oder das Kontrollkästchen TKIP, um die TKIP-Datenverschlüsselung für WPA1, WPA2 oder beide zu aktivieren.

Die Standardwerte sind TKIP für WPA1 und AES für WPA2.

-

Wählen Sie in der Dropdown-Liste "Auth Key Mgmt" (Schlüsselverwaltung für Authentifizierung) eine der folgenden Schlüsselverwaltungsmethoden aus:

-

802.1X: Wenn Sie diese Option auswählen, werden nur 802.1x-Clients unterstützt.

-

CCKM (CCKM) - Wenn Sie diese Option wählen, werden nur CCKM-Clients unterstützt, bei denen Clients zur Authentifizierung an einen externen Server weitergeleitet werden.

-

PSK (PSK): Wenn Sie diese Option auswählen, wird ein vorinstallierter Schlüssel für den WLC und den Client verwendet. Außerdem müssen alle Standards vor den Vorstandards verwendet werden. Beispielsweise hat WPA/WPA2 bei gleichzeitiger Verwendung Vorrang vor CCKM.

-

802.1X+CCKM: Wenn Sie diese Option auswählen, werden sowohl CCKM-Clients als auch andere Clients unterstützt (CCKM optional).

In diesem Beispiel wird 802.1x verwendet.

Hinweis: Wenn Sie PSK auswählen, wählen Sie ASCII oder HEX aus der Dropdown-Liste PSK-Format aus, und geben Sie dann einen vorinstallierten Schlüssel in das leere Feld ein. Die vorinstallierten WPA-Schlüssel müssen 8 bis 63 ASCII-Textzeichen oder 64 Hexadezimalzeichen enthalten.

-

-

-

Klicken Sie auf Apply, um die Änderungen zu übernehmen.

Konfigurieren des Wireless-Clients für WPA

Führen Sie die folgenden Schritte aus, um den Wireless LAN-Client für diese Einrichtung zu konfigurieren:

-

Klicken Sie im Fenster "Profile Management" (Profilverwaltung) der ADU auf New (Neu), um ein neues Profil zu erstellen.

-

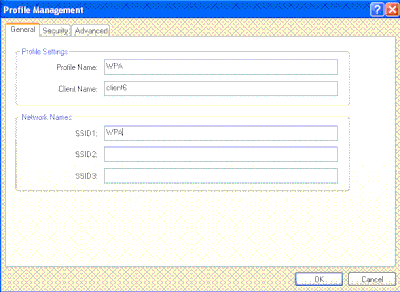

Klicken Sie auf die Registerkarte Allgemein, und geben Sie den Profilnamen und die SSID ein, die der Client-Adapter verwenden kann.

In diesem Beispiel sind der Profilname und die SSID WPA . Die SSID muss mit der SSID übereinstimmen, die Sie auf dem WLC für WPA konfiguriert haben.

-

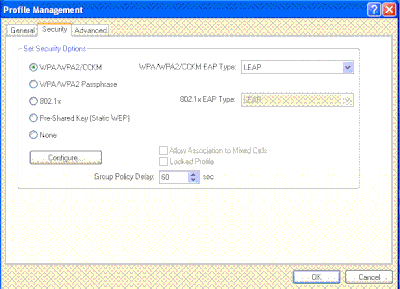

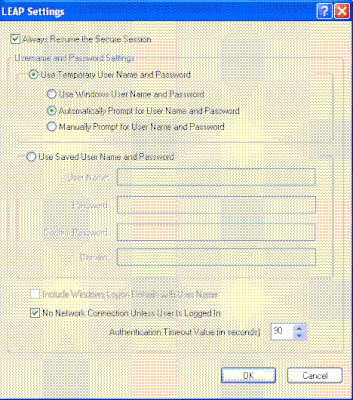

Klicken Sie auf der Registerkarte Sicherheit auf das Optionsfeld WPA/WPA2/CCKM, und wählen Sie den entsprechenden EAP-Typ aus der Dropdown-Liste WPA/WPA2/CCKM EAP Type (EAP-Typ für WPA/WPA/WPA2/CCKM) aus. Mit diesem Schritt wird WPA aktiviert.

-

Klicken Sie auf Konfigurieren, um die EAP-Einstellungen für den ausgewählten EAP-Typ zu definieren.

-

Klicken Sie auf OK.

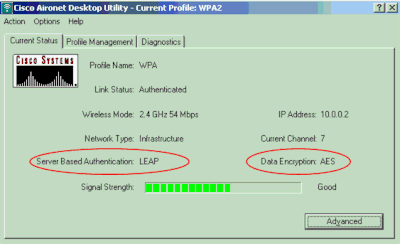

Hinweis: Wenn dieses Profil aktiviert ist, wird der Client mithilfe von 802.1x authentifiziert, und wenn die Authentifizierung erfolgreich ist, stellt der Client eine Verbindung mit dem WLAN her. Überprüfen Sie den aktuellen ADU-Status, um sicherzustellen, dass der Client die TKIP-Verschlüsselung (die Standardverschlüsselung, die von WPA1 verwendet wird) und die EAP-Authentifizierung verwendet.

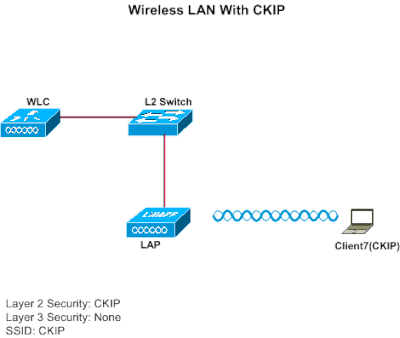

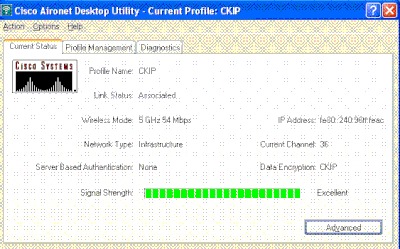

CKIP

Dieses Beispiel zeigt ein mit CKIP konfiguriertes WLAN.

Konfigurieren des WLC für CKIP

Gehen Sie wie folgt vor, um den WLC für diese Konfiguration zu konfigurieren:

-

Klicken Sie in der Controller-GUI auf WLANs, um ein WLAN zu erstellen.

Das Fenster WLANs wird angezeigt. In diesem Fenster werden die auf dem Controller konfigurierten WLANs aufgeführt.

-

Klicken Sie auf Neu, um ein neues WLAN zu konfigurieren.

Wählen Sie den Typ und den Profilnamen aus. In diesem Beispiel lautet die WLAN-ID CKIP, und die WLAN-ID lautet 6 .

-

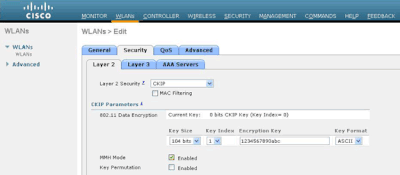

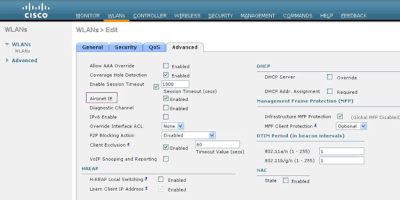

Definieren Sie im Fenster WLAN > Edit (WLAN > Bearbeiten) die WLAN-spezifischen Parameter.

-

Wählen Sie in der Dropdown-Liste "Layer 2" die Option CKIP aus.

Dieser Schritt aktiviert CKIP für dieses WLAN.

-

Wählen Sie unter den CKIP-Parametern die Schlüsselgröße und den Schlüsselindex aus, und geben Sie den statischen Verschlüsselungsschlüssel ein.

Die Schlüsselgröße kann entweder 40 Bit, 104 Bit oder 128 Bit betragen. Der Schlüsselindex kann zwischen 1 und 4 liegen. Für jedes WLAN kann ein eindeutiger WEP-Schlüsselindex angewendet werden. Da es nur vier WEP-Schlüsselindizes gibt, können nur vier WLANs für die statische WEP-Layer-2-Verschlüsselung konfiguriert werden.

-

Wählen Sie für CKIP die Option MMH-Modus oder die Option Schlüsselpermutation oder beides aus.

Hinweis: Entweder einer dieser Parameter oder beide müssen ausgewählt werden, damit CKIP wie erwartet funktioniert. Wenn diese Parameter nicht ausgewählt werden, bleibt das WLAN im deaktivierten Zustand.

In diesem Beispiel wird der 104-Bit-Schlüssel verwendet, und der Schlüssel lautet 1234567890abc.

-

-

Wählen Sie je nach Konstruktionsanforderungen weitere Parameter aus.

In diesem Beispiel werden die Standardwerte verwendet.

-

Klicken Sie auf Anwenden.

Hinweis: CKIP funktioniert auf den APs 1100, 1130 und 1200, jedoch nicht auf AP 1000. Damit diese Funktion funktioniert, muss Aironet IE aktiviert sein. CKIP erweitert die Verschlüsselungsschlüssel auf 16 Bytes.

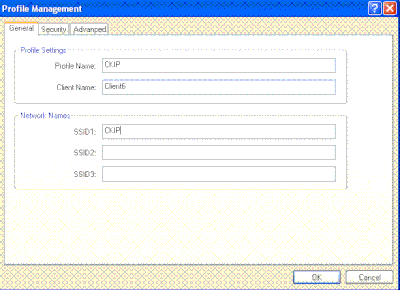

Konfigurieren des Wireless-Clients für CKIP

Führen Sie die folgenden Schritte aus, um den Wireless LAN-Client für diese Einrichtung zu konfigurieren:

-

Um ein neues Profil zu erstellen, klicken Sie auf die Registerkarte Profile Management (Profilverwaltung) der ADU und dann auf New (Neu).

-

Wenn das Fenster „Profile Management (General)“ (Profilmanagement (Allgemein)) angezeigt wird, gehen Sie wie folgt vor, um Profilname, Client-Name und SSID festzulegen:

-

Geben Sie im Feld „Profile Name“ (Profilname) einen Namen für das Profil ein.

In diesem Beispiel wird CKIP als Profilname verwendet.

-

Geben Sie im Feld „Client Name“ (Client-Name) einen Namen für den Client ein.

Der Client-Name wird verwendet, um den Wireless-Client im WLAN zu identifizieren. Bei dieser Konfiguration wird Client6 als Client-Name verwendet.

-

Geben Sie unter „Network Names“ (Netzwerknamen) die SSID ein, die für dieses Profil verwendet werden soll.

Die SSID ist mit der SSID identisch, die Sie auf dem WLC konfiguriert haben. Die SSID in diesem Beispiel ist CKIP .

-

-

Klicken Sie auf die Registerkarte Sicherheit.

-

Wählen Sie Pre-Shared Key (Static WEP) unter Sicherheitsoptionen festlegen aus, klicken Sie auf Konfigurieren und definieren Sie die WEP-Schlüsselgröße und den WEP-Schlüssel.

Diese Werte müssen mit dem auf dem WLC für dieses WLAN konfigurierten WEP-Schlüssel übereinstimmen.

-

Klicken Sie auf OK.

Wenn die SSID aktiviert ist, verhandelt der Wireless-Client mit dem LAP und WLC, um CKIP zur Verschlüsselung der Pakete zu verwenden.

Layer-3-Sicherheitslösungen

Webrichtlinie (Webauthentifizierung und Web-Passthrough)

Informationen zum Aktivieren der Webauthentifizierung in einem WLAN-Netzwerk finden Sie unter Konfigurationsbeispiel für die Webauthentifizierung des Wireless LAN-Controllers.

Informationen zum Konfigurieren der externen Webauthentifizierung und der Web-Passthrough-Authentifizierung in einem WLAN finden Sie unter External Web Authentication with Wireless LAN Controllers Configuration Example (Konfigurationsbeispiel für die externe Webauthentifizierung mit Wireless-LAN-Controllern).

Weitere Informationen zum Aktivieren des Web-Passthrough in einem WLAN-Netzwerk finden Sie unterKonfigurationsbeispiel für den Web-Passthrough des Wireless LAN-Controllers.

Der Splash Page-Mechanismus ist ein in WLC Version 5.0 eingeführter Layer 3-Sicherheitsmechanismus, der für die Client-Authentifizierung verwendet wird. Weitere Informationen finden Sie unter Konfigurationsbeispiel für die Umleitung der Splash-Seite des Wireless LAN-Controllers.

VPN-Passthrough

Weitere Informationen zur Konfiguration von VPN-Passthrough in einem WLAN finden Sie unter Client VPN over Wireless LAN with WLC Configuration Example (Beispiel zur Konfiguration von VPN-Passthrough in einem WLAN).

Fehlerbehebung

Befehle für die Fehlerbehebung

Sie können diese Debug-Befehle verwenden, um Konfigurationsfehler zu beheben.

Debuggen für die Webauthentifizierung:

-

debug mac addr<client-MAC-address xx:xx:xx:xx:xx:xx:xx> - Konfiguriert das Debugging von MAC-Adressen für den Client.

-

debug aaa all enable - Konfiguriert das Debugging aller AAA-Nachrichten.

-

debug pem state enable— Konfiguriert das Debuggen des Richtlinienmanagers State Machine

-

debug pem events enable - Konfiguriert das Debuggen von Policy Manager-Ereignissen.

-

debug dhcp message enable - Verwenden Sie diesen Befehl, um Debugging-Informationen über die DHCP-Client-Aktivitäten (Dynamic Host Configuration Protocol) anzuzeigen und den Status von DHCP-Paketen zu überwachen.

-

debug dhcp packet enable: Verwenden Sie diesen Befehl, um DHCP-Paketebeneninformationen anzuzeigen.

-

debug pm ssh-appgw enable: Konfiguriert das Debuggen von Anwendungs-Gateways.

-

debug pm ssh-tcp enable: Konfiguriert das Debuggen der TCP-Behandlung des Richtlinienmanagers.

Debugs for WEP: Kein Debugging für WEP, da es am AP ausgeführt wird. Aktivieren Sie ondebug dot11 alle.

Debuggen für 802.1X/WPA/RSN/PMK-Caching:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx:xx> - Konfiguriert das Debugging von MAC-Adressen für den Client.

-

debug dot1x all enable - Verwenden Sie diesen Befehl, um 802.1X-Debuginformationen anzuzeigen.

-

debug dot11 all enable - Verwenden Sie diesen Befehl, um das Debuggen von Funkfunktionen zu aktivieren.

-

debug pem events enable - Konfiguriert das Debuggen von Policy Manager-Ereignissen.

-

debug pem state enable - Konfiguriert das Debuggen des Policy Manager-Statuscomputers.

-

debug dhcp message enable - Verwenden Sie diesen Befehl, um Debugging-Informationen über die DHCP-Client-Aktivitäten (Dynamic Host Configuration Protocol) anzuzeigen und den Status von DHCP-Paketen zu überwachen.

-

debug dhcp packet enable: Verwenden Sie diesen Befehl, um DHCP-Paketebeneninformationen anzuzeigen.

-

debug mobility handoff enable (for intra-switch roaming): Konfiguriert das debug von Mobilitätspaketen.

-

show client detail <mac>: Zeigt detaillierte Informationen für einen Client nach MAC-Adresse an. Überprüfen Sie die Timeout-Konfiguration für WLAN- und RADIUS-Sitzungen.

Zugehörige Informationen

- Beschränkung des WLAN-Zugriffs auf Basis der SSID mit WLC und Cisco Secure ACS - Konfigurationsbeispiel

- Beispiel für die Konfiguration von ACLs auf einem Wireless LAN-Controller

- Cisco Wireless LAN Controller Configuration Guide, Release 4.0

- Seite zur Wireless-Unterstützung

- Technischer Support und Downloads von Cisco

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

22-Sep-2023 |

Rezertifizierung |

1.0 |

09-Jul-2010 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback