Konfigurationsbeispiel für lokalen EAP-Server im Unified Wireless Network

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration eines lokalen EAP-Servers (Extensible Authentication Protocol) in einem Cisco Wireless LAN Controller (WLC) zur Authentifizierung von Wireless-Benutzern beschrieben.

Lokales EAP ist eine Authentifizierungsmethode, mit der Benutzer und Wireless-Clients lokal authentifiziert werden können. Es wurde für den Einsatz in Außenstellen entwickelt, die die Verbindung zu Wireless-Clients aufrechterhalten möchten, wenn das Back-End-System ausfällt oder der externe Authentifizierungsserver ausfällt. Wenn Sie den lokalen EAP aktivieren, dient der Controller als Authentifizierungsserver und lokale Benutzerdatenbank, wodurch die Abhängigkeit von einem externen Authentifizierungsserver entfällt. Lokales EAP ruft Benutzeranmeldeinformationen aus der lokalen Benutzerdatenbank oder der LDAP-Back-End-Datenbank ab, um Benutzer zu authentifizieren. Lokaler EAP unterstützt LEAP (Lightweight EAP), EAP-Flexible Authentication via Secure Tunneling (EAP-FAST) und EAP-Transport Layer Security (EAP-TLS)-Authentifizierung zwischen dem Controller und Wireless-Clients.

Beachten Sie, dass der lokale EAP-Server nicht verfügbar ist, wenn der WLC eine globale externe RADIUS-Serverkonfiguration enthält. Alle Authentifizierungsanforderungen werden an den globalen externen RADIUS weitergeleitet, bis der lokale EAP-Server verfügbar ist. Wenn der WLC die Verbindung zum externen RADIUS-Server verliert, wird der lokale EAP-Server aktiviert. Wenn keine globale RADIUS-Serverkonfiguration vorhanden ist, wird der lokale EAP-Server sofort aktiviert. Der lokale EAP-Server kann nicht zur Authentifizierung von Clients verwendet werden, die mit anderen WLCs verbunden sind. Mit anderen Worten: Ein WLC kann seine EAP-Anfrage nicht zur Authentifizierung an einen anderen WLC weiterleiten. Jeder WLC sollte über einen eigenen lokalen EAP-Server und eine eigene Datenbank verfügen.

Hinweis: Verwenden Sie diese Befehle, um zu verhindern, dass WLC Anfragen an einen externen Radius-Server sendet.

config wlan disable

config wlan radius_server auth disable

config wlan enable

Der lokale EAP-Server unterstützt diese Protokolle ab der Softwareversion 4.1.171.0:

-

SPRUNG

-

EAP-FAST (Benutzername/Kennwort und Zertifikate)

-

EAP-TLS

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

-

Kenntnisse der Konfiguration von WLCs und Lightweight Access Points (LAPs) für einen einfachen Betrieb

-

Kenntnisse von LWAPP (Lightweight Access Point Protocol) und Wireless-Sicherheitsmethoden

-

Grundkenntnisse der lokalen EAP-Authentifizierung

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Windows XP mit CB21AG-Adapterkarte und Cisco Secure Services Client Version 4.05

-

Cisco 4400 Wireless LAN Controller 4.1.171.0

-

Microsoft Certification Authority auf Windows 2000 Server

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren des lokalen EAP auf dem Cisco Wireless LAN-Controller

In diesem Dokument wird davon ausgegangen, dass die Basiskonfiguration des WLC bereits abgeschlossen ist.

Lokale EAP-Konfiguration

Gehen Sie wie folgt vor, um den lokalen EAP zu konfigurieren:

-

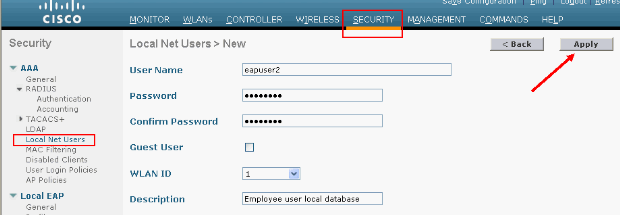

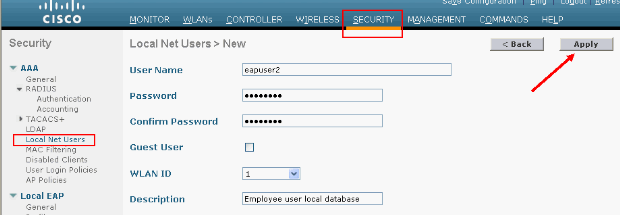

Lokalen Netzwerkbenutzer hinzufügen:

Wählen Sie in der GUI Security > Local Net Users > New aus, geben Sie den Benutzernamen, das Kennwort, den Gastbenutzer, die WLAN-ID und die Beschreibung ein, und klicken Sie auf Apply.

Über die CLI können Sie den Befehl config netuser add <benutzername> <Kennwort> <WLAN-ID> <Beschreibung> verwenden:

Hinweis: Dieser Befehl wurde aus räumlichen Gründen in eine zweite Zeile zurückgesetzt.

(Cisco Controller) >config netuser add eapuser2 cisco123 1 Employee user local database -

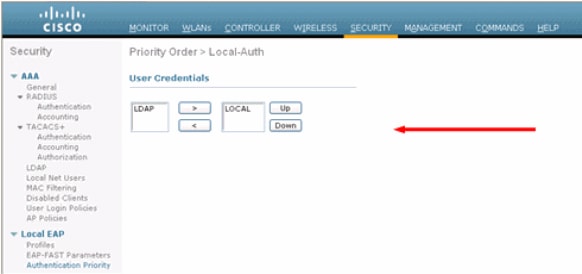

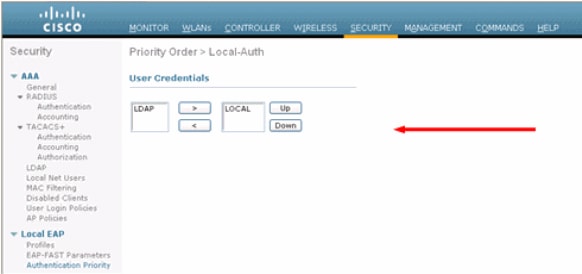

Geben Sie die Abrufreihenfolge der Benutzeranmeldeinformationen an.

Wählen Sie in der GUI Security > Local EAP > Authentication Priority (Sicherheit > Lokales EAP > Authentifizierungspriorität). Wählen Sie dann LDAP aus, klicken Sie auf die Schaltfläche "<" und dann auf Anwenden. Dadurch stehen die Benutzeranmeldeinformationen in der lokalen Datenbank an erster Stelle.

Über die CLI:

(Cisco Controller) >config local-auth user-credentials local

-

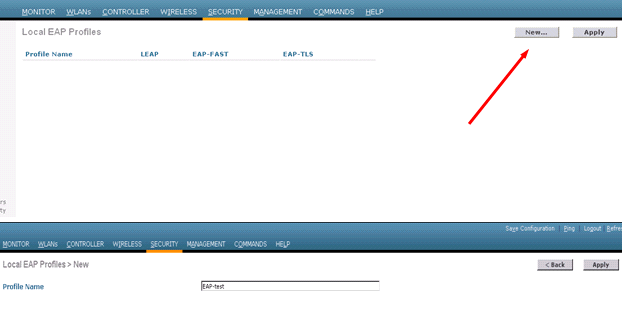

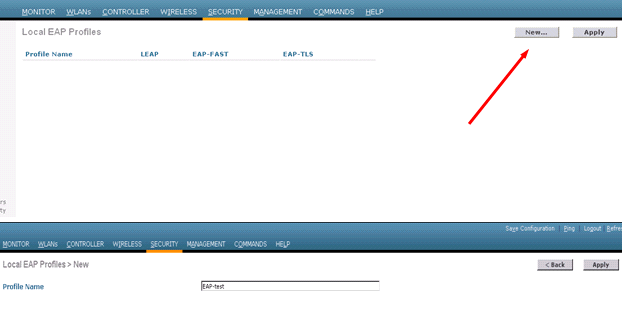

EAP-Profil hinzufügen:

Wählen Sie dazu in der GUI Security > Local EAP > Profiles (Sicherheit > Lokales EAP > Profile) aus, und klicken Sie auf New (Neu). Wenn das neue Fenster angezeigt wird, geben Sie den Profilnamen ein, und klicken Sie auf Anwenden.

Dies ist auch mithilfe des CLI-Befehls config local-auth eap-profile add <profilname> möglich. In unserem Beispiel lautet der Profilname EAP-test.

(Cisco Controller) >config local-auth eap-profile add EAP-test -

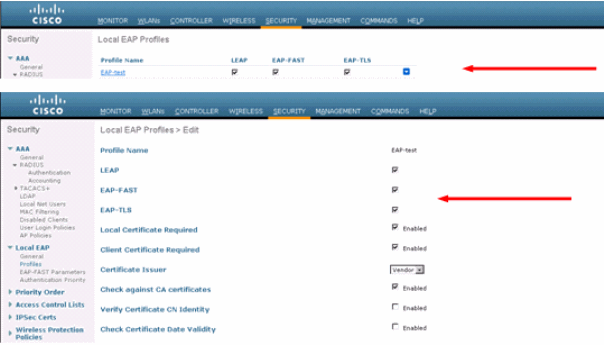

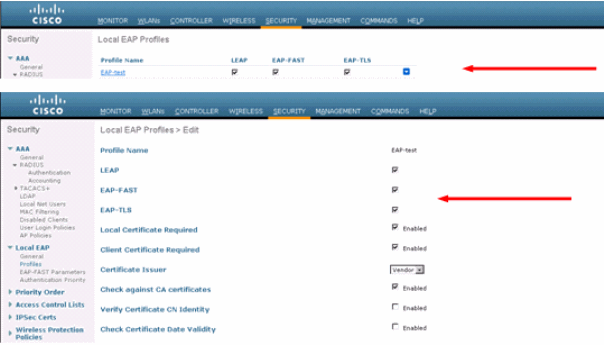

Hinzufügen einer Methode zum EAP-Profil.

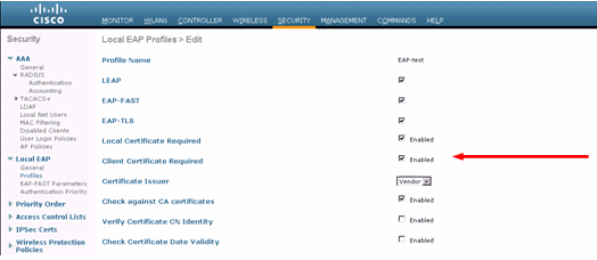

Wählen Sie in der GUI Security > Local EAP > Profiles (Sicherheit > Lokales EAP > Profile) aus, und klicken Sie auf den Profilnamen, für den Sie die Authentifizierungsmethoden hinzufügen möchten. In diesem Beispiel werden LEAP, EAP-FAST und EAP-TLS verwendet. Klicken Sie auf Apply, um die Methoden festzulegen.

Sie können auch den CLI-Befehl config local-auth eap-profile method add <Methodenname><Profilname> verwenden. In unserer Beispielkonfiguration fügen wir dem Profil EAP-test drei Methoden hinzu. Bei den Methoden handelt es sich um LEAP, EAP-FAST und EAP-TLS, deren Methodennamen leap, fast und tls sind. Diese Ausgabe zeigt die CLI-Konfigurationsbefehle:

(Cisco Controller) >config local-auth eap-profile method add leap EAP-test (Cisco Controller) >config local-auth eap-profile method add fast EAP-test (Cisco Controller) >config local-auth eap-profile method add tls EAP-test

-

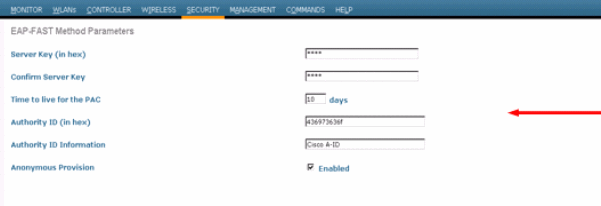

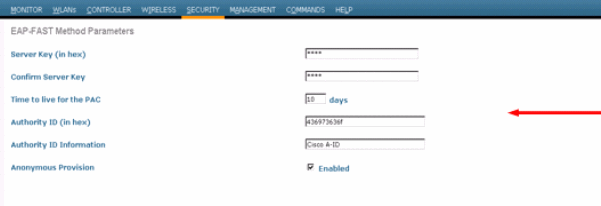

Konfigurieren der Parameter der EAP-Methode Dies wird nur für EAP-FAST verwendet. Folgende Parameter müssen konfiguriert werden:

-

Serverschlüssel (Serverschlüssel): Serverschlüssel zum Verschlüsseln/Entschlüsseln von PACs (Protected Access Credentials) (in Hexadezimalform).

-

Time to Live for PAC (pac-ttl): Legt die Time to Live für die PAC fest.

-

Authority ID (Autoritäts-ID) (Autoritäts-ID): Legt die Autoritätskennung fest.

-

Annonymous Provision (anon-provn): Konfiguriert, ob die anonyme Bereitstellung zulässig ist. Dies ist standardmäßig aktiviert.

Wählen Sie für die Konfiguration über die GUI Security > Local EAP > EAP-FAST Parameters, und geben Sie den Serverschlüssel, die Time to live (Lebensdauer) für die PAC, die Authority ID (in Hex) und die Authority ID Information (Informationen zur Autoritäts-ID) ein.

Dies sind die CLI-Konfigurationsbefehle zum Festlegen der folgenden Parameter für EAP-FAST:

(Cisco Controller) >config local-auth method fast server-key 12345678 (Cisco Controller) >config local-auth method fast authority-id 43697369f1 CiscoA-ID (Cisco Controller) >config local-auth method fast pac-ttl 10

-

-

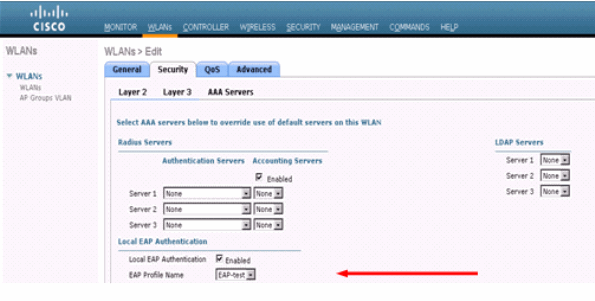

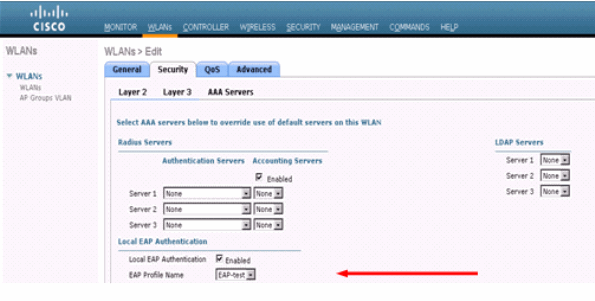

Lokale Authentifizierung pro WLAN aktivieren:

Wählen Sie in der GUI im oberen Menü WLANs aus, und wählen Sie das WLAN aus, für das Sie die lokale Authentifizierung konfigurieren möchten. Ein neues Fenster wird angezeigt. Klicken Sie auf die Registerkarten Security > AAA. Aktivieren Sie Lokale EAP-Authentifizierung, und wählen Sie im Pulldown-Menü den richtigen EAP-Profilnamen aus, wie in diesem Beispiel gezeigt:

Sie können auch den Konfigurationsbefehl CLI config wlan local-auth enable <profilname><wlan-id> eingeben, wie hier gezeigt:

(Cisco Controller) >config wlan local-auth enable EAP-test 1

-

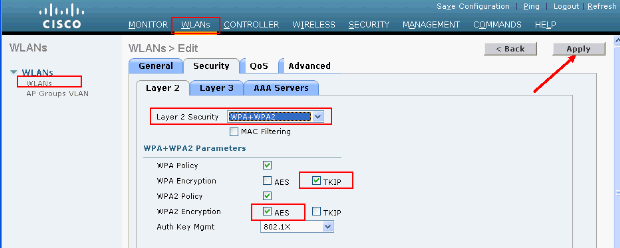

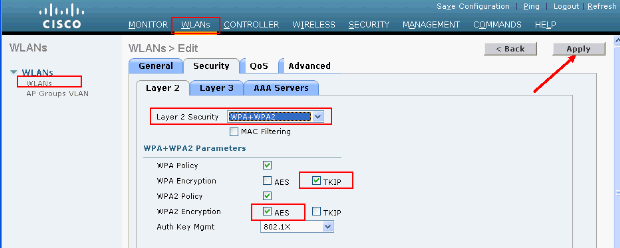

Legen Sie die Parameter für die Layer-2-Sicherheit fest.

Wechseln Sie über die GUI-Schnittstelle im Fenster "WLAN Edit" zu den Registerkarten Security > Layer 2, und wählen Sie WPA+WPA2 aus dem Pulldown-Menü Layer 2 Security aus. Legen Sie im Abschnitt "WPA+WPA2-Parameter" die WPA-Verschlüsselung auf TKIP und WPA2 Encryption AES fest. Klicken Sie anschließend auf Apply.

Verwenden Sie in der CLI die folgenden Befehle:

(Cisco Controller) >config wlan security wpa enable 1 (Cisco Controller) >config wlan security wpa wpa1 ciphers tkip enable 1 (Cisco Controller) >config wlan security wpa wpa2 ciphers aes enable 1

-

Überprüfen der Konfiguration:

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. Undefined Configured EAP profiles: Name ........................................ EAP-test Certificate issuer ........................ cisco Peer verification options: Check against CA certificates ........... Enabled Verify certificate CN identity .......... Disabled Check certificate date validity ......... Enabled EAP-FAST configuration: Local certificate required .............. No Client certificate required ............. No Enabled methods ........................... leap fast tls Configured on WLANs ....................... 1 EAP Method configuration: EAP-FAST: --More-- or (q)uit Server key ................................ <hidden> TTL for the PAC ........................... 10 Anonymous provision allowed ............... Yes Authority ID .............................. 43697369f10000000000000000000 Authority Information ..................... CiscoA-IDMithilfe des Befehls show wlan <wlan id> können Sie bestimmte Parameter von WLAN 1 anzeigen:

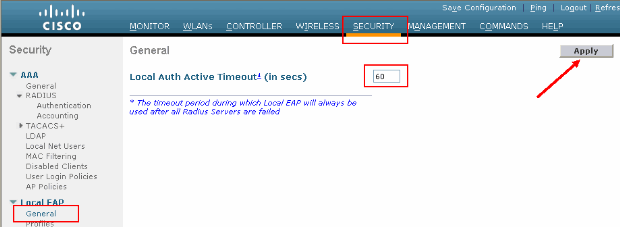

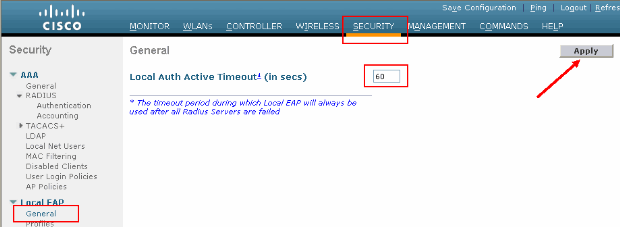

(Cisco Controller) >show wlan 1 WLAN Identifier.................................. 1 Profile Name..................................... austinlab Network Name (SSID).............................. austinlab Status........................................... Disabled MAC Filtering.................................... Disabled Broadcast SSID................................... Enabled AAA Policy Override.............................. Disabled Number of Active Clients......................... 0 Exclusionlist Timeout............................ 60 seconds Session Timeout.................................. 1800 seconds Interface........................................ management WLAN ACL......................................... unconfigured DHCP Server...................................... Default DHCP Address Assignment Required................. Disabled Quality of Service............................... Silver (best effort) WMM.............................................. Disabled CCX - AironetIe Support.......................... Enabled CCX - Gratuitous ProbeResponse (GPR)............. Disabled Dot11-Phone Mode (7920).......................... Disabled Wired Protocol................................... None --More-- or (q)uit IPv6 Support..................................... Disabled Radio Policy..................................... All Local EAP Authentication......................... Enabled (Profile 'EAP-test') Security 802.11 Authentication:........................ Open System Static WEP Keys............................... Disabled 802.1X........................................ Disabled Wi-Fi Protected Access (WPA/WPA2)............. Enabled WPA (SSN IE)............................... Enabled TKIP Cipher............................. Enabled AES Cipher.............................. Disabled WPA2 (RSN IE).............................. Enabled TKIP Cipher............................. Disabled AES Cipher.............................. Enabled Auth Key Management 802.1x.................................. Enabled PSK..................................... Disabled CCKM.................................... Disabled CKIP ......................................... Disabled IP Security................................... Disabled IP Security Passthru.......................... Disabled Web Based Authentication...................... Disabled --More-- or (q)uit Web-Passthrough............................... Disabled Conditional Web Redirect...................... Disabled Auto Anchor................................... Disabled Cranite Passthru.............................. Disabled Fortress Passthru............................. Disabled H-REAP Local Switching........................ Disabled Infrastructure MFP protection................. Enabled (Global Infrastructure MFP Disabled) Client MFP.................................... Optional Tkip MIC Countermeasure Hold-down Timer....... 60 Mobility Anchor List WLAN ID IP Address StatusEs können weitere lokale Authentifizierungsparameter konfiguriert werden, insbesondere der aktive Timeout-Timer. Mit diesem Timer wird der Zeitraum konfiguriert, in dem der lokale EAP verwendet wird, nachdem alle RADIUS-Server ausgefallen sind.

Wählen Sie in der GUI Security > Local EAP > General (Sicherheit > Lokales EAP > Allgemein) aus, und legen Sie den Zeitwert fest. Klicken Sie anschließend auf Apply.

Geben Sie in der CLI die folgenden Befehle ein:

(Cisco Controller) >config local-auth active-timeout ? <1 to 3600> Enter the timeout period for the Local EAP to remain active, in seconds. (Cisco Controller) >config local-auth active-timeout 60

Sie können den Wert überprüfen, auf dem dieser Timer eingerichtet ist, wenn Sie den Befehl show local-auth config ausführen.

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. 60 Configured EAP profiles: Name ........................................ EAP-test ... Skip -

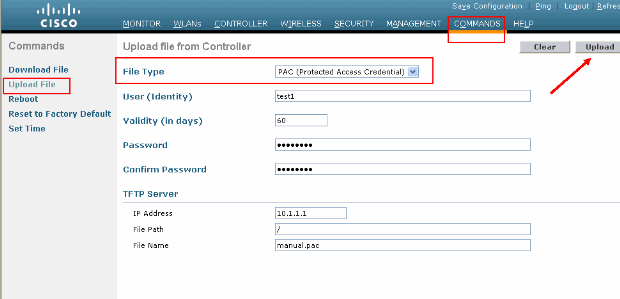

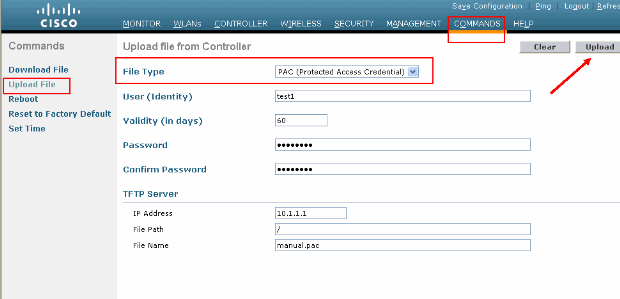

Wenn Sie die manuelle PAC generieren und laden müssen, können Sie entweder die grafische Benutzeroberfläche (GUI) oder die CLI verwenden.

Wählen Sie in der GUI BEFEHLE aus dem oberen Menü aus, und wählen Sie Datei hochladen aus der Liste auf der rechten Seite. Wählen Sie PAC (Protected Access Credential) im Pulldown-Menü File Type (Dateityp) aus. Geben Sie alle Parameter ein und klicken Sie auf Hochladen.

Geben Sie in der CLI die folgenden Befehle ein:

(Cisco Controller) >transfer upload datatype pac (Cisco Controller) >transfer upload pac ? username Enter the user (identity) of the PAC (Cisco Controller) >transfer upload pac test1 ? <validity> Enter the PAC validity period (days) (Cisco Controller) >transfer upload pac test1 60 ? <password> Enter a password to protect the PAC (Cisco Controller) >transfer upload pac test1 60 cisco123 (Cisco Controller) >transfer upload serverip 10.1.1.1 (Cisco Controller) >transfer upload filename manual.pac (Cisco Controller) >transfer upload start Mode............................................. TFTP TFTP Server IP................................... 10.1.1.1 TFTP Path........................................ / TFTP Filename.................................... manual.pac Data Type........................................ PAC PAC User......................................... test1 PAC Validity..................................... 60 days PAC Password..................................... cisco123 Are you sure you want to start? (y/N) y PAC transfer starting. File transfer operation completed successfully.

Microsoft-Zertifizierungsstelle

Um die EAP-FAST Version 2 und die EAP-TLS-Authentifizierung nutzen zu können, müssen der WLC und alle Client-Geräte über ein gültiges Zertifikat verfügen und auch das öffentliche Zertifikat der Zertifizierungsstelle kennen.

Installation

Wenn auf Windows 2000 Server noch keine Zertifizierungsstellendienste installiert sind, müssen Sie diese installieren.

Gehen Sie wie folgt vor, um die Microsoft-Zertifizierungsstelle auf einem Windows 2000 Server zu aktivieren:

-

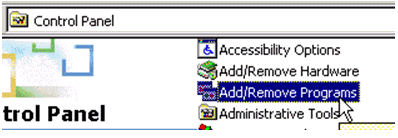

Wählen Sie in der Systemsteuerung Software aus. :

-

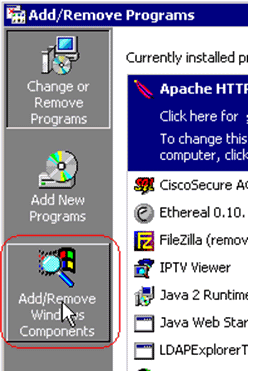

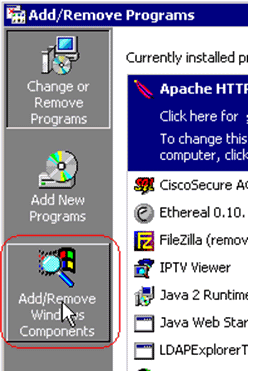

Wählen Sie auf der linken Seite Windows-Komponenten hinzufügen/entfernen aus.

-

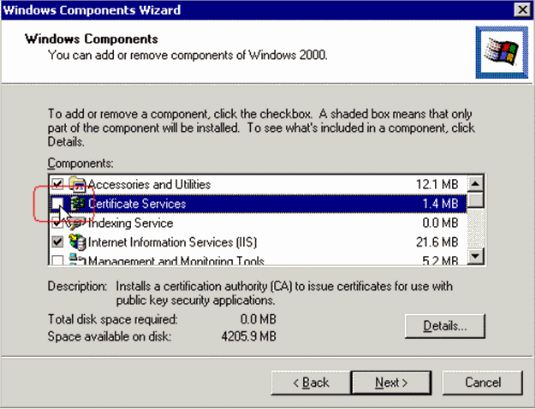

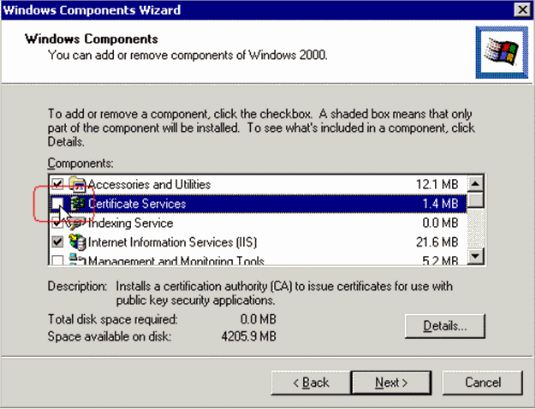

Überprüfen Sie die Zertifikatdienste.

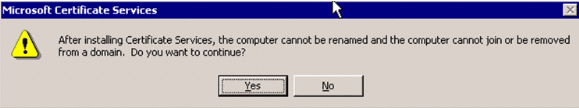

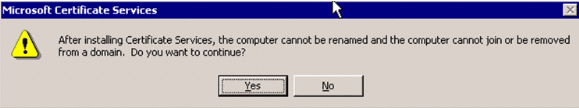

Überprüfen Sie diese Warnung, bevor Sie fortfahren:

-

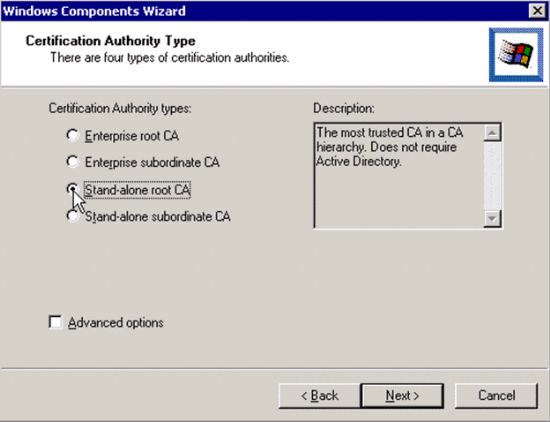

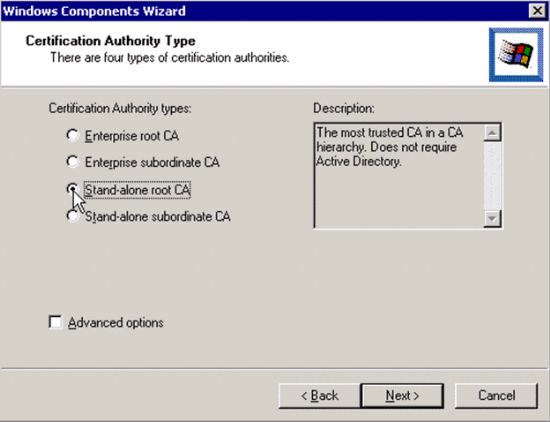

Wählen Sie den Typ der Zertifizierungsstelle aus, die Sie installieren möchten. Um eine einfache eigenständige Autorität zu erstellen, wählen Sie die eigenständige Stammzertifizierungsstelle aus.

-

Geben Sie die erforderlichen Informationen zur Zertifizierungsstelle ein. Durch diese Informationen wird ein selbstsigniertes Zertifikat für Ihre Zertifizierungsstelle erstellt. Merken Sie sich den verwendeten CA-Namen.

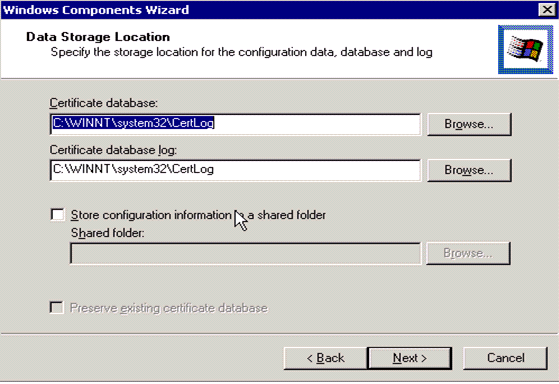

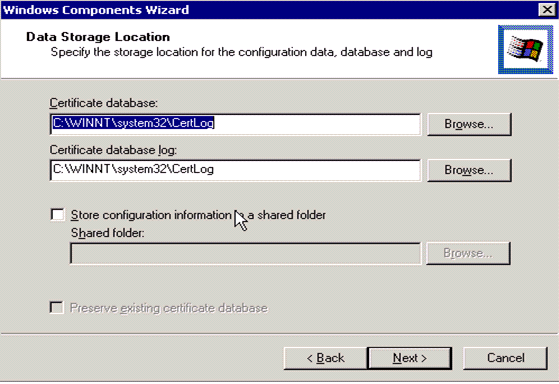

Die Zertifizierungsstelle speichert die Zertifikate in einer Datenbank. In diesem Beispiel wird das von Microsoft vorgeschlagene Standardsetup verwendet:

-

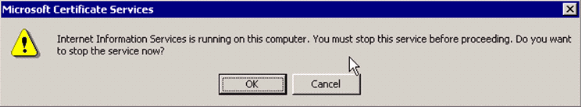

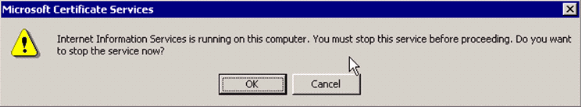

Microsoft Certification Authority-Dienste verwenden IIS Microsoft Web Server, um Client- und Serverzertifikate zu erstellen und zu verwalten. Der IIS-Dienst muss zu diesem Zweck neu gestartet werden:

Microsoft Windows 2000 Server installiert jetzt den neuen Dienst. Sie benötigen Ihre Windows 2000 Server-Installations-CD, um neue Windows-Komponenten zu installieren.

Die Zertifizierungsstelle ist nun installiert.

Installieren des Zertifikats im Cisco Wireless LAN Controller

Um EAP-FAST Version 2 und EAP-TLS auf dem lokalen EAP-Server eines Cisco Wireless LAN Controller zu verwenden, gehen Sie wie folgt vor:

-

Installieren Sie das Gerätezertifikat auf dem Wireless LAN Controller.

-

Konfigurieren Sie den Wireless LAN-Controller für die Verwendung von EAP-TLS.

Beachten Sie, dass der Zugriffssteuerungsserver (ACS) in diesem Beispiel auf demselben Host wie Microsoft Active Directory und Microsoft Certification Authority installiert ist. Die Konfiguration sollte jedoch identisch sein, wenn sich der ACS-Server auf einem anderen Server befindet.

Installieren des Gerätezertifikats auf dem Wireless LAN-Controller

Führen Sie diese Schritte aus:

-

. Gehen Sie wie folgt vor, um das Zertifikat für den Import in den WLC zu generieren:

-

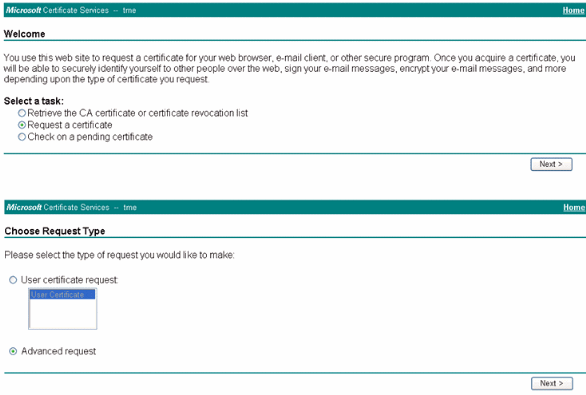

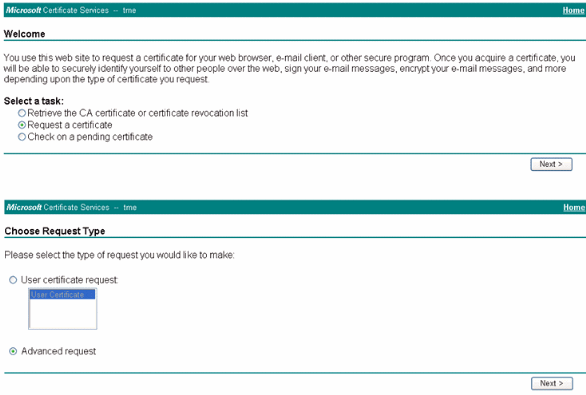

Rufen Sie http://<serverIpAddr>/certsrv auf.

-

Wählen Sie Zertifikat anfordern aus, und klicken Sie auf Weiter.

-

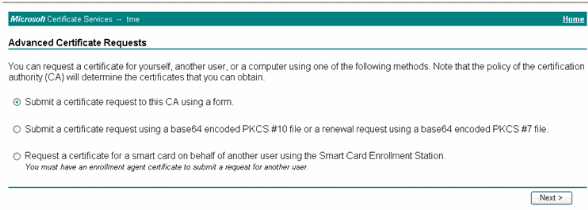

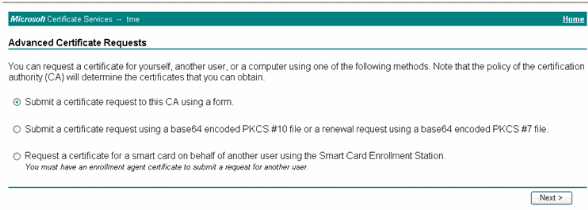

Wählen Sie Erweiterte Anforderung aus, und klicken Sie auf Weiter.

-

Wählen Sie Zertifikatsanforderung über ein Formular an diese Zertifizierungsstelle senden aus, und klicken Sie auf Weiter.

-

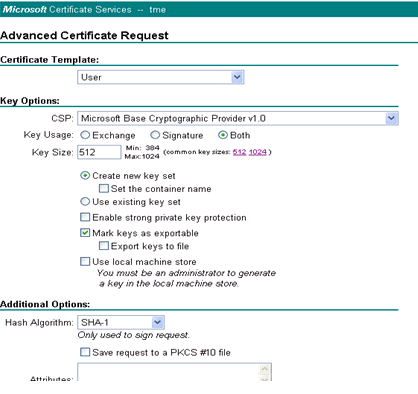

Wählen Sie Webserver für Zertifikatvorlage aus, und geben Sie die entsprechenden Informationen ein. Markieren Sie die Schlüssel dann als exportierbar.

-

Sie erhalten jetzt ein Zertifikat, das Sie auf Ihrem Computer installieren müssen.

-

-

Führen Sie die folgenden Schritte aus, um das Zertifikat vom PC abzurufen:

-

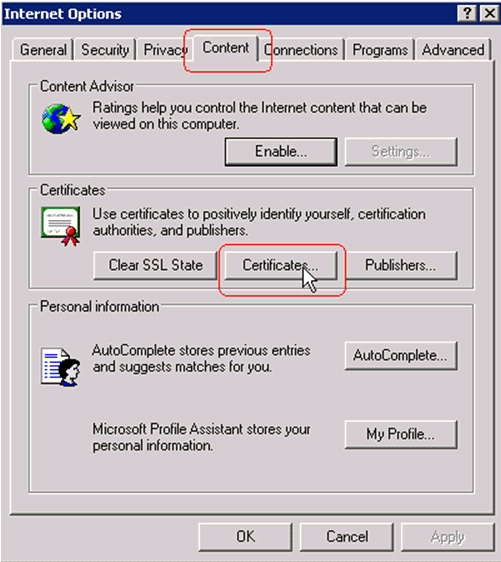

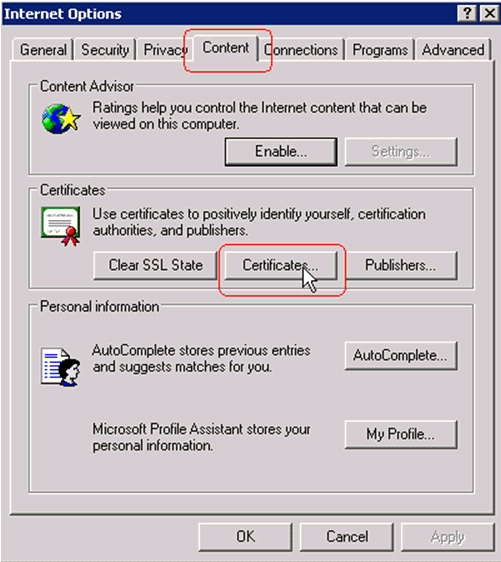

Öffnen Sie einen Internet Explorer-Browser, und wählen Sie Extras > Internetoptionen > Inhalt aus.

-

Klicken Sie auf Zertifikate.

-

Wählen Sie das neu installierte Zertifikat aus dem Dropdown-Menü aus.

-

Klicken Sie auf Exportieren.

-

Klicken Sie zweimal auf Weiter, und wählen Sie Ja, privaten Schlüssel exportieren aus. Dieses Format ist PKCS#12 (PFX-Format).

-

Wählen Sie Starken Schutz aktivieren aus.

-

Geben Sie ein Kennwort ein.

-

Speichern Sie die Datei <tme2.pfx>.

-

-

Kopieren Sie das Zertifikat im PKCS#12-Format auf jeden Computer, auf dem OpenSSL installiert ist, um es in das PEM-Format zu konvertieren.

openssl pkcs12 -in tme2.pfx -out tme2.pem !--- The command to be given, -in. Enter Import Password: !--- Enter the password given previously, from step 2g. MAC verified OK Enter PEM pass phrase: !--- Enter a phrase. Verifying - Enter PEM pass phrase: -

Laden Sie das konvertierte Gerätezertifikat im PEM-Format auf den WLC herunter.

(Cisco Controller) >transfer download datatype eapdevcert (Cisco Controller) >transfer download certpassword password !--- From step 3. Setting password to <cisco123> (Cisco Controller) >transfer download filename tme2.pem (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor Dev Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... tme2.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP Dev cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

-

Überprüfen Sie nach dem Neustart das Zertifikat.

(Cisco Controller) >show local-auth certificates Certificates available for Local EAP authentication: Certificate issuer .............................. vendor CA certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Feb 28th, 19:35:21 GMT to 2012 Feb 28th, 19:44:44 GMT Device certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme2 Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Mar 28th, 23:08:39 GMT to 2009 Mar 27th, 23:08:39 GMT

Laden Sie ein Zertifikat der Kreditorenzertifizierungsstelle auf den Wireless LAN-Controller herunter.

Führen Sie diese Schritte aus:

-

Gehen Sie wie folgt vor, um das Zertifikat der Anbieter-Zertifizierungsstelle abzurufen:

-

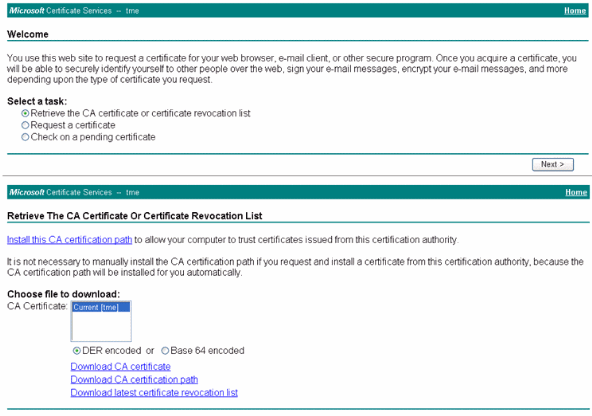

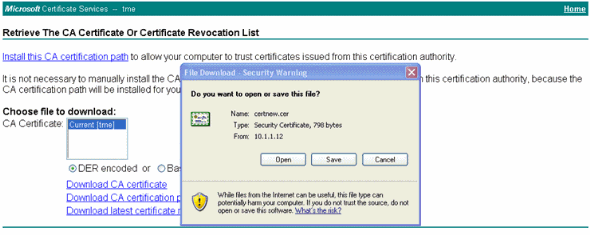

Rufen Sie http://<serverIpAddr>/certsrv auf.

-

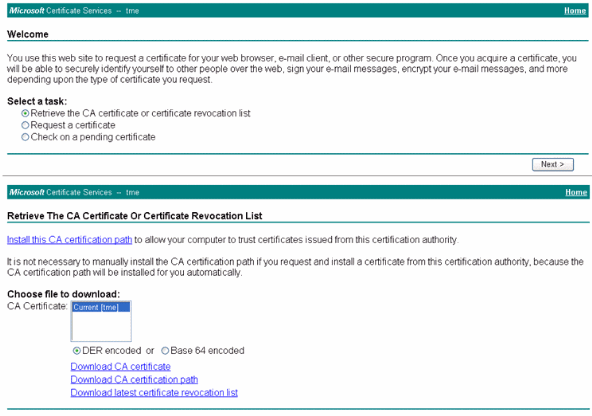

Wählen Sie CA-Zertifikat abrufen aus, und klicken Sie auf Weiter.

-

Wählen Sie das CA-Zertifikat aus.

-

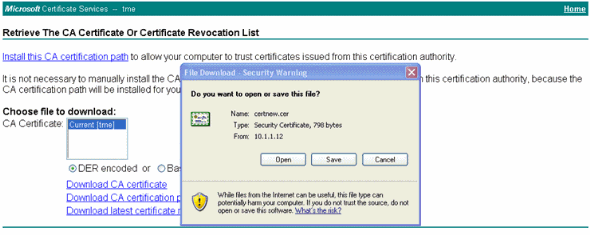

Klicken Sie auf DER-codiert.

-

Klicken Sie auf CA-Zertifikat herunterladen, und speichern Sie das Zertifikat als rootca.cer.

-

-

Konvertieren Sie die Anbieterzertifizierungsstelle vom DER-Format in das PEM-Format mit dem Befehl openssl x509 -in rootca.cer -informiere DER -out rootca.pem -outform PEM.

Die Ausgabedatei ist rootca.pem im PEM-Format.

-

Kreditorenzertifikat herunterladen:

(Cisco Controller) >transfer download datatype eapcacert (Cisco Controller) >transfer download filename ? <filename> Enter filename up to 16 alphanumeric characters. (Cisco Controller) >transfer download filename rootca.pem (Cisco Controller) >transfer download start ? (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor CA Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... rootca.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP CA cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

Konfigurieren des Wireless LAN-Controllers für die Verwendung von EAP-TLS

Führen Sie diese Schritte aus:

Wählen Sie in der GUI Security > Local EAP > Profiles (Sicherheit > Lokales EAP > Profile) aus, wählen Sie das Profil aus, und überprüfen Sie die Einstellungen wie folgt:

-

Lokales erforderliches Zertifikat ist aktiviert.

-

Erforderliches Clientzertifikat ist aktiviert.

-

Der Zertifikataussteller ist ein Anbieter.

-

Abgleich mit CA-Zertifikaten ist aktiviert.

Installieren des Zertifikats der Zertifizierungsstelle auf dem Clientgerät

Herunterladen und Installieren eines Stammzertifizierungsstellenzertifikats für den Client

Der Client muss ein Stammzertifikat der Zertifizierungsstelle von einem Zertifizierungsstellen-Server erhalten. Es gibt verschiedene Methoden, mit denen Sie ein Clientzertifikat abrufen und auf dem Windows XP-Computer installieren können. Um ein gültiges Zertifikat zu erhalten, muss der Windows XP-Benutzer mit seiner Benutzer-ID angemeldet sein und über eine Netzwerkverbindung verfügen.

Ein Webbrowser auf dem Windows XP-Client und eine kabelgebundene Verbindung mit dem Netzwerk wurden verwendet, um ein Client-Zertifikat vom privaten Root-Server der Zertifizierungsstelle zu erhalten. Mit diesem Verfahren wird das Clientzertifikat von einem Microsoft Zertifizierungsstellen-Server abgerufen:

-

Verwenden Sie einen Webbrowser auf dem Client, und verweisen Sie den Browser auf den Server der Zertifizierungsstelle. Geben Sie dazu http://IP-address-of-Root-CA/certsrv ein.

-

Melden Sie sich mit Domain_Name\user_name an. Sie müssen sich mit dem Benutzernamen der Person anmelden, die den XP-Client verwenden soll.

-

Wählen Sie im Willkommensfenster die Option Zertifizierungsstellenzertifikat abrufen aus, und klicken Sie auf Weiter.

-

Wählen Sie Base64 Encoding and Download CA certificate aus.

-

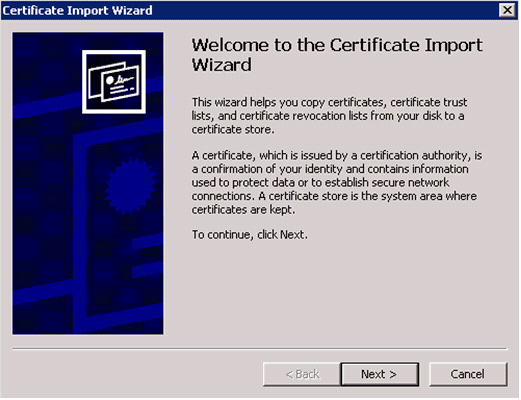

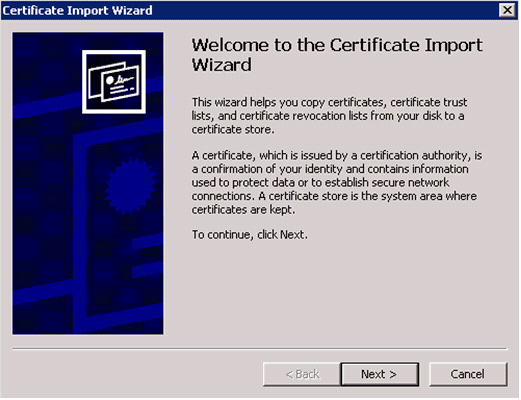

Klicken Sie im Fenster Certificate Issued (Von Zertifikat ausgestellt) auf Install this certificate (Dieses Zertifikat installieren), und klicken Sie auf Next (Weiter).

-

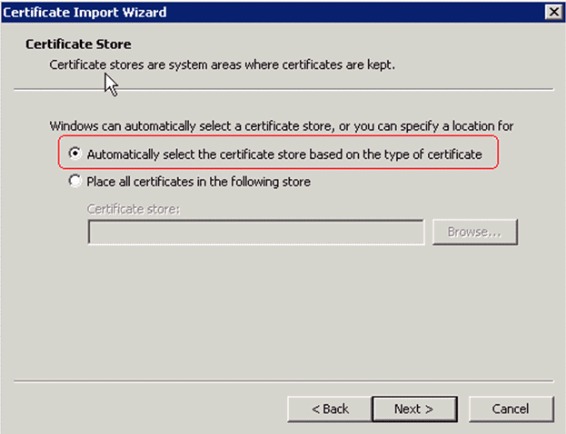

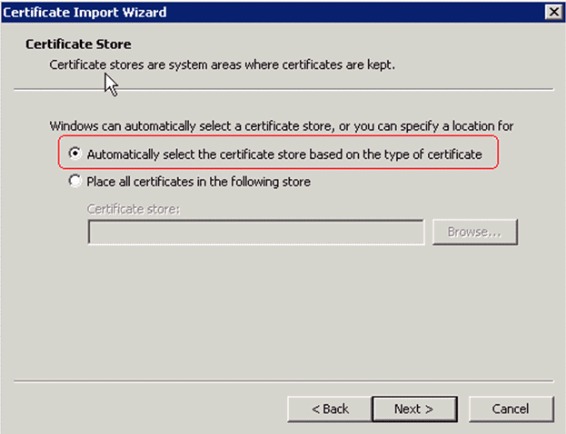

Wählen Sie Automatisch den Zertifikatspeicher aus, und klicken Sie auf Weiter, um die Nachricht erfolgreich zu importieren.

-

Stellen Sie eine Verbindung zur Zertifizierungsstelle her, um das Zertifikat der Zertifizierungsstelle abzurufen:

-

Klicken Sie auf Zertifizierungsstellenzertifikat herunterladen.

-

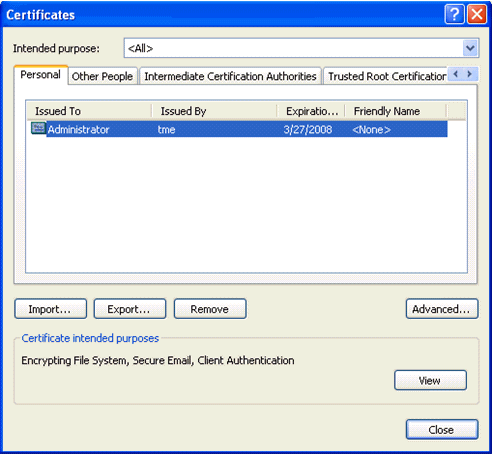

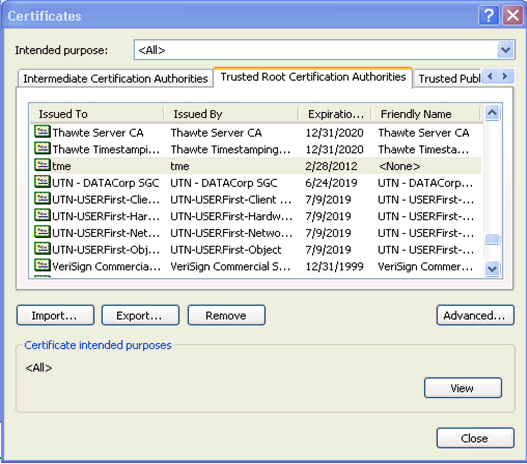

Um zu überprüfen, ob das Zertifikat der Zertifizierungsstelle korrekt installiert ist, öffnen Sie Internet Explorer, und wählen Sie Extras > Internetoptionen > Inhalt > Zertifikate aus.

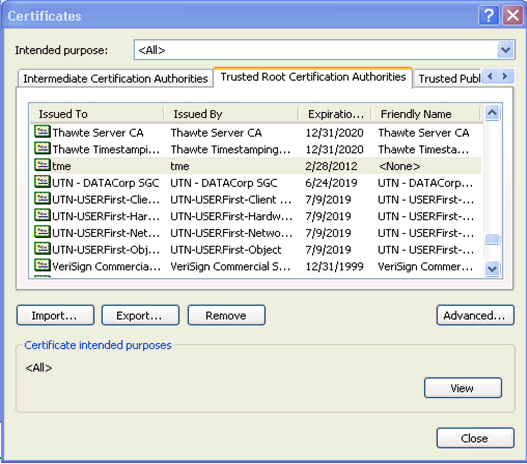

In Trusted Root Certification Authority (Vertrauenswürdige Stammzertifizierungsstelle) sollte Ihre neu installierte Zertifizierungsstelle angezeigt werden:

Generieren eines Clientzertifikats für ein Clientgerät

Der Client muss ein Zertifikat von einem Zertifizierungsstellen-Server erhalten, damit der WLC einen WLAN-EAP-TLS-Client authentifizieren kann. Es gibt mehrere Methoden, die Sie verwenden können, um ein Clientzertifikat zu erhalten und es auf dem Windows XP-Computer zu installieren. Um ein gültiges Zertifikat zu erhalten, muss der Windows XP-Benutzer mit seiner Benutzer-ID angemeldet sein und über eine Netzwerkverbindung verfügen (entweder eine Kabelverbindung oder eine WLAN-Verbindung mit deaktivierter 802.1x-Sicherheit).

Ein Webbrowser auf dem Windows XP-Client und eine kabelgebundene Verbindung mit dem Netzwerk werden verwendet, um ein Client-Zertifikat vom privaten Root-Server der Zertifizierungsstelle zu erhalten. Mit diesem Verfahren wird das Clientzertifikat von einem Microsoft Zertifizierungsstellen-Server abgerufen:

-

Verwenden Sie einen Webbrowser auf dem Client, und verweisen Sie den Browser auf den Server der Zertifizierungsstelle. Geben Sie dazu http://IP-address-of-Root-CA/certsrv ein.

-

Melden Sie sich mit Domain_Name\user_name an. Sie müssen sich mit dem Benutzernamen der Person anmelden, die den XP-Client verwendet. (Der Benutzername wird in das Clientzertifikat eingebettet.)

-

Wählen Sie im Willkommensfenster die Option Zertifikat anfordern aus, und klicken Sie auf Weiter.

-

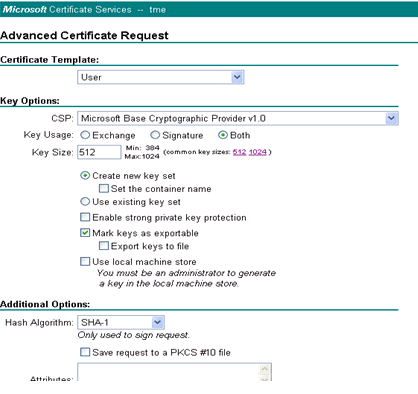

Wählen Sie Erweiterte Anforderung aus, und klicken Sie auf Weiter.

-

Wählen Sie Zertifikatsanforderung über ein Formular an diese Zertifizierungsstelle senden aus, und klicken Sie auf Weiter.

-

Wählen Sie im Formular "Erweiterte Zertifikatanforderung" die Zertifikatvorlage als Benutzer aus, geben Sie die Schlüsselgröße als 1024 an, und klicken Sie auf Senden.

-

Klicken Sie im Fenster Certificate Issued (Von Zertifikat ausgestellt) auf Install this certificate (Dieses Zertifikat installieren). Dies führt zur erfolgreichen Installation eines Client-Zertifikats auf dem Windows XP-Client.

-

Wählen Sie Zertifikat für die Clientauthentifizierung aus.

Das Clientzertifikat wurde jetzt erstellt.

-

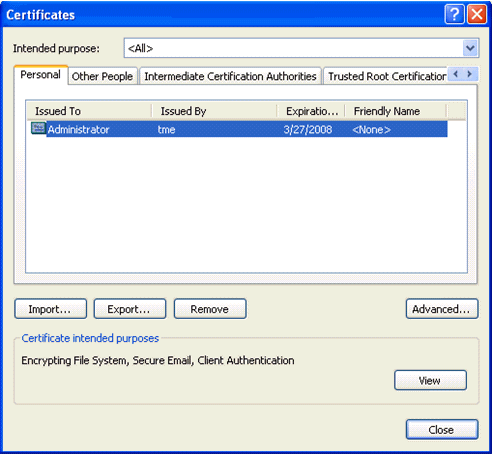

Um zu überprüfen, ob das Zertifikat installiert ist, wechseln Sie zu Internet Explorer, und wählen Sie Extras > Internetoptionen > Inhalt > Zertifikate aus. Auf der Registerkarte Personal sollte das Zertifikat angezeigt werden.

EAP-TLS mit Cisco Secure Services Client auf dem Client-Gerät

Führen Sie diese Schritte aus:

-

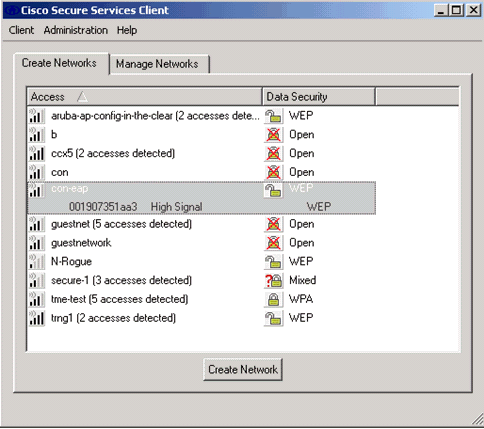

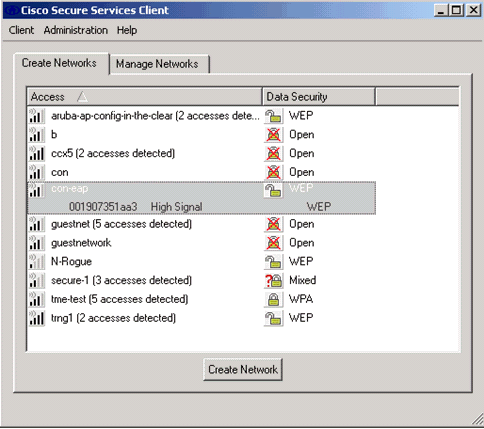

Der WLC sendet die SSID standardmäßig aus, daher wird sie in der Liste "Create Networks" (Netzwerke erstellen) der gescannten SSIDs angezeigt. Um ein Netzwerkprofil zu erstellen, können Sie auf die SSID in der Liste (Enterprise) klicken und dann auf Netzwerk erstellen.

Wenn die Broadcast-SSID in der WLAN-Infrastruktur deaktiviert ist, müssen Sie die SSID manuell hinzufügen. Klicken Sie dazu unter Access Devices (Zugriffsgeräte) auf Hinzufügen, und geben Sie manuell die entsprechende SSID ein (z. B. Enterprise). Aktives Testverhalten für den Client konfigurieren Dies bedeutet, dass der Client aktiv nach seiner konfigurierten SSID sucht. Geben Sie Aktiv suchen für dieses Zugriffsgerät an, nachdem Sie die SSID im Fenster Zugriffsgerät hinzufügen eingegeben haben.

Hinweis: Die Porteinstellungen lassen keine Enterprise-Modi zu (802.1X), wenn die EAP-Authentifizierungseinstellungen nicht zuerst für das Profil konfiguriert wurden.

-

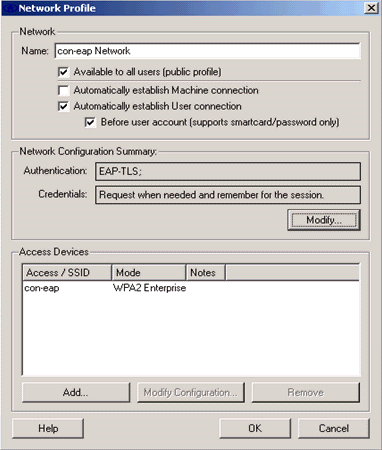

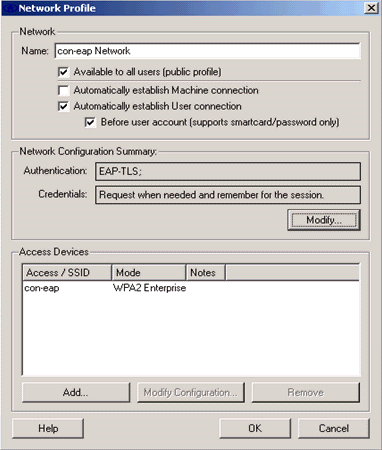

Klicken Sie auf Create Network (Netzwerk erstellen), um das Fenster Network Profile (Netzwerkprofil) zu öffnen, in dem Sie die ausgewählte (oder konfigurierte) SSID einem Authentifizierungsmechanismus zuordnen können. Weisen Sie dem Profil einen beschreibenden Namen zu.

Hinweis: Unter diesem Authentifizierungsprofil können mehrere WLAN-Sicherheitstypen und/oder SSIDs zugeordnet werden.

-

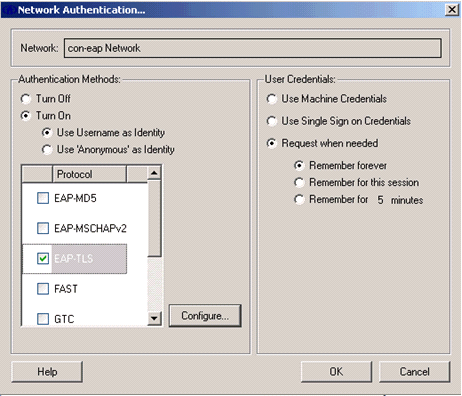

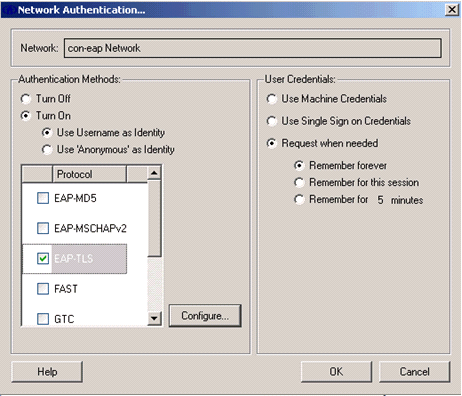

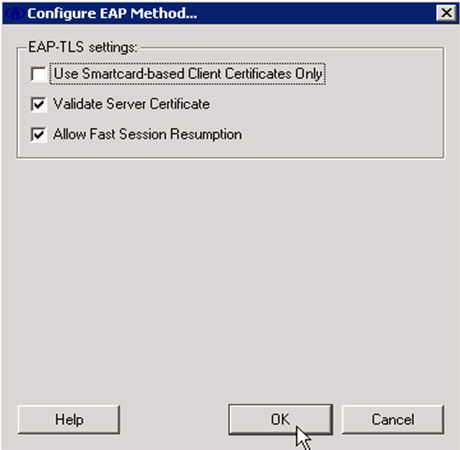

Aktivieren Sie die Authentifizierung, und überprüfen Sie die EAP-TLS-Methode. Klicken Sie dann auf Konfigurieren, um die EAP-TLS-Eigenschaften zu konfigurieren.

-

Klicken Sie unter Übersicht der Netzwerkkonfiguration auf Ändern, um die Einstellungen für EAP/Anmeldeinformationen zu konfigurieren.

-

Geben Sie Authentication aktivieren an, wählen Sie EAP-TLS unter Protokoll aus, und wählen Sie Username als Identität aus.

-

Geben Sie Anmeldeinformationen für einmaliges Anmelden verwenden an, um Anmeldeinformationen für die Netzwerkauthentifizierung zu verwenden. Klicken Sie auf Konfigurieren, um EAP-TLS-Parameter einzurichten.

-

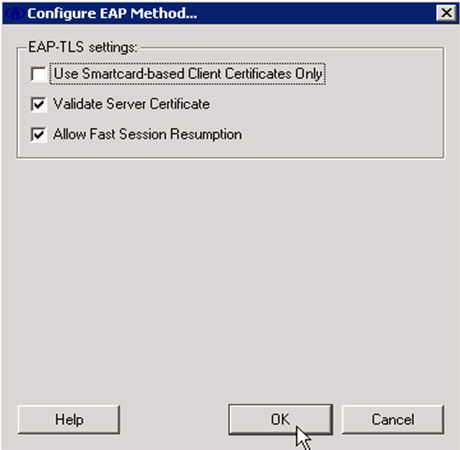

Um eine sichere EAP-TLS-Konfiguration zu erhalten, müssen Sie das RADIUS-Serverzertifikat überprüfen. Aktivieren Sie dazu Serverzertifikat validieren.

-

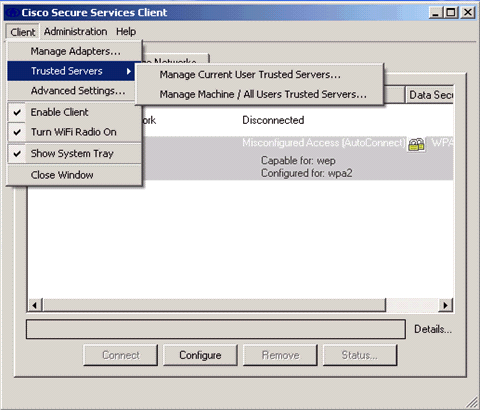

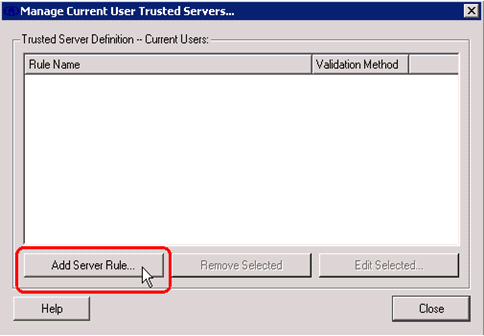

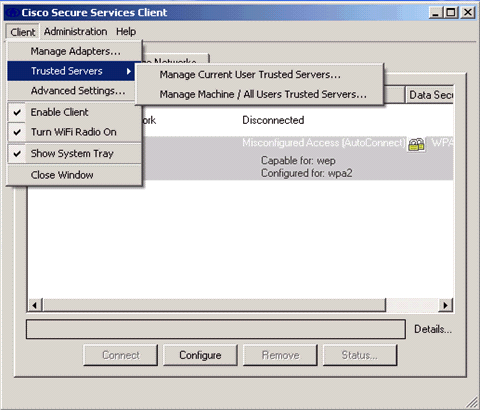

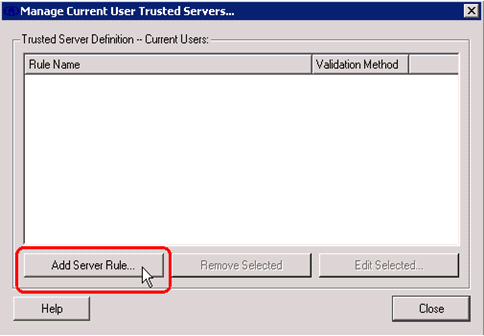

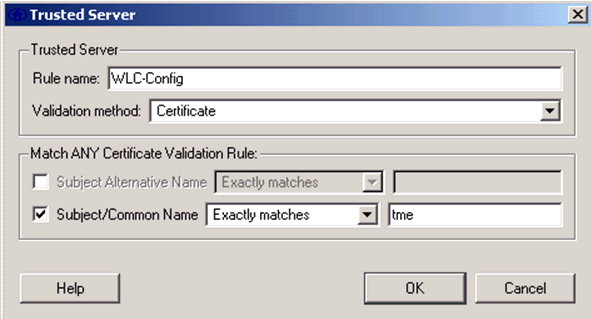

Um das RADIUS-Serverzertifikat zu validieren, müssen Sie Cisco Secure Services Client-Informationen bereitstellen, damit nur das richtige Zertifikat akzeptiert wird. Wählen Sie Client > Trusted Servers > Manage Current User Trusted Servers.

-

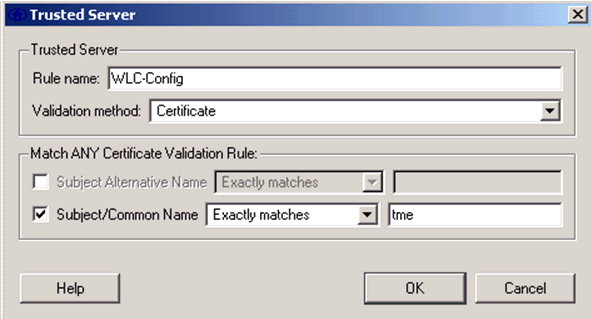

Geben Sie einen Namen für die Regel ein, und überprüfen Sie den Namen des Serverzertifikats.

Die EAP-TLS-Konfiguration ist abgeschlossen.

-

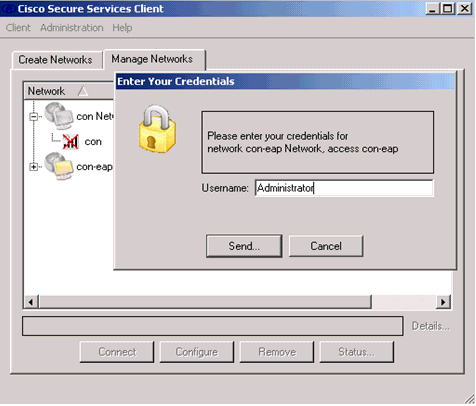

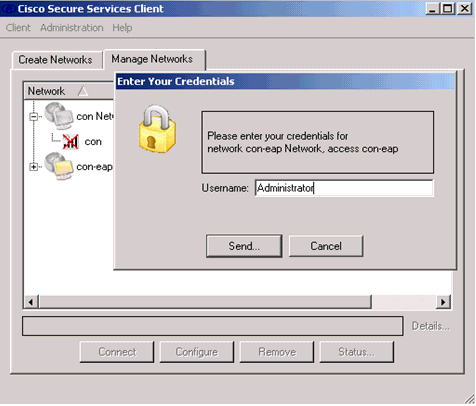

Stellen Sie eine Verbindung zum Wireless-Netzwerkprofil her. Der Cisco Secure Services Client fragt nach der Benutzeranmeldung:

Der Cisco Secure Services Client empfängt das Serverzertifikat und überprüft es (mit konfigurierter Regel und installierter Zertifizierungsstelle). Anschließend muss das Zertifikat für den Benutzer verwendet werden.

-

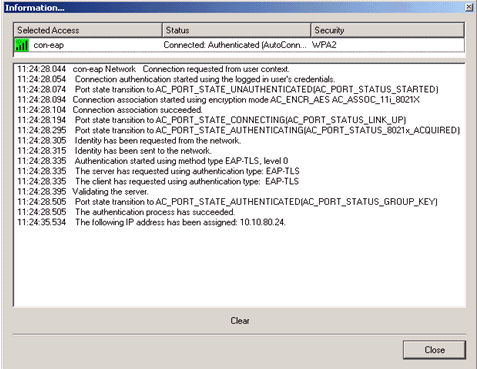

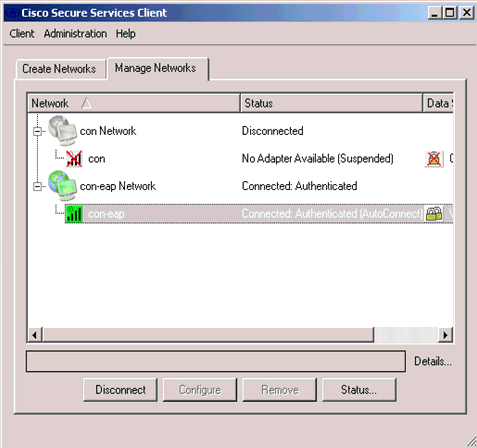

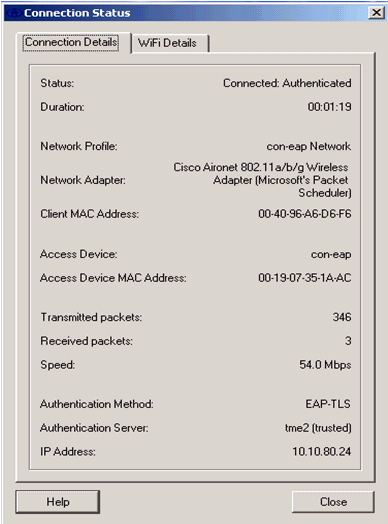

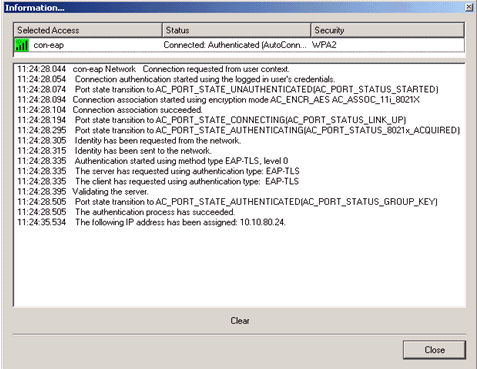

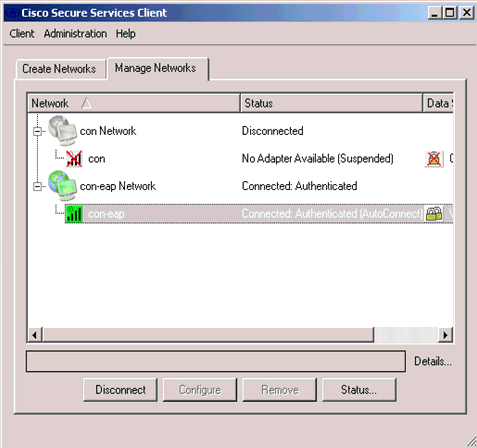

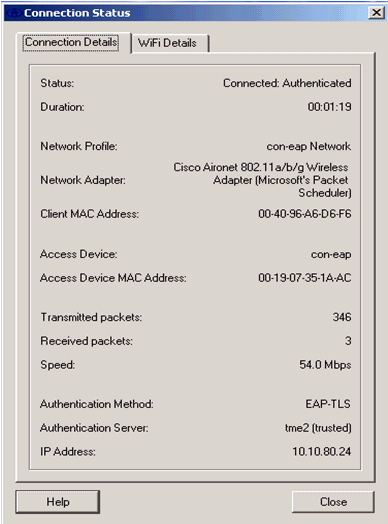

Nachdem sich der Client authentifiziert hat, wählen Sie auf der Registerkarte "Manage Networks" unter "Profile" die Option SSID aus, und klicken Sie auf Status, um die Verbindungsdetails abzufragen.

Das Fenster Verbindungsdetails enthält Informationen zum Clientgerät, Verbindungsstatus und -statistik sowie zur Authentifizierungsmethode. Die Registerkarte WiFi Details (Wi-Fi-Details) enthält Details zum 802.11-Verbindungsstatus, einschließlich RSSI, 802.11-Kanal und Authentifizierung/Verschlüsselung.

Debug-Befehle

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

Diese Debug-Befehle können am WLC verwendet werden, um den Fortschritt des Authentifizierungsaustauschs zu überwachen:

-

debug aaa events enable

-

debug aaa detail aktivieren

-

debug dot1x-Ereignisse aktivieren

-

debug dot1x-Zustände aktivieren

-

debug aaa local-auth eap events enable

ODER

-

debug aaa all enable

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

03-May-2007 |

Erstveröffentlichung |

Feedback

Feedback