Bereitstellungsleitfaden für Wireless BYOD für FlexConnect

Inhalt

Einleitung

Mobilgeräte werden immer leistungsfähiger und beliebter bei Verbrauchern. Millionen dieser Geräte werden über Hochgeschwindigkeits-Wi-Fi an Privatnutzer verkauft, damit diese miteinander kommunizieren und zusammenarbeiten können. Die Verbraucher sind inzwischen an die Produktivitätssteigerung gewöhnt, die diese Mobilgeräte mit sich bringen, und möchten ihre persönliche Erfahrung mit in den Arbeitsbereich integrieren. Daraus ergeben sich die Funktionsanforderungen einer BYOD-Lösung (Bring Your Own Device) am Arbeitsplatz.

Dieses Dokument beschreibt die Bereitstellung der BYOD-Lösung in der Zweigstelle. Ein Mitarbeiter stellt über sein neues iPad eine Verbindung zu einem SSID (Corporate Service Set Identifier) her und wird zu einem Portal zur Selbstregistrierung weitergeleitet. Die Cisco Identity Services Engine (ISE) authentifiziert den Benutzer über das Active Directory (AD) des Unternehmens und lädt ein Zertifikat mit einer eingebetteten iPad-MAC-Adresse und einem Benutzernamen auf das iPad herunter, zusammen mit einem Supplicant-Profil, das die Verwendung des Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) als Methode für die 802.1x-Konnektivität erzwingt. Basierend auf der Autorisierungsrichtlinie der ISE kann der Benutzer dann mithilfe von dot1x eine Verbindung herstellen und auf die entsprechenden Ressourcen zugreifen.

Die ISE-Funktionen in den Softwareversionen der Cisco Wireless LAN Controller-Software vor 7.2.110.0 unterstützten keine lokalen Switching-Clients, die über FlexConnect Access Points (APs) eine Verbindung herstellen. Version 7.2.110.0 unterstützt diese ISE-Funktionen für FlexConnect APs für lokales Switching und zentral authentifizierte Clients. Darüber hinaus bietet die mit ISE 1.1.1 integrierte Version 7.2.110.0 (ist jedoch nicht darauf beschränkt) folgende Funktionen der BYOD-Lösung für Wireless-Netzwerke:

- Erstellung von Geräteprofilen und Status

- Geräteregistrierung und Komponentenbereitstellung

- Integration privater Geräte (Bereitstellung von iOS- oder Android-Geräten)

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Catalyst Switches

- Cisco Wireless LAN (WLAN) Controller

- Cisco WLAN Controller (WLC) Softwareversion 7.2.110.0 und höher

- 802.11n APs im FlexConnect-Modus

- Cisco ISE Software Version 1.1.1 und höher

- Windows 2008 AD mit Zertifizierungsstelle

- DHCP-Server

- DNS-Server (Domain Name System)

- Network Time Protocol (NTP)

- Wireless-Client: Laptop, Smartphone und Tablet (Apple iOS, Android, Windows und Mac)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

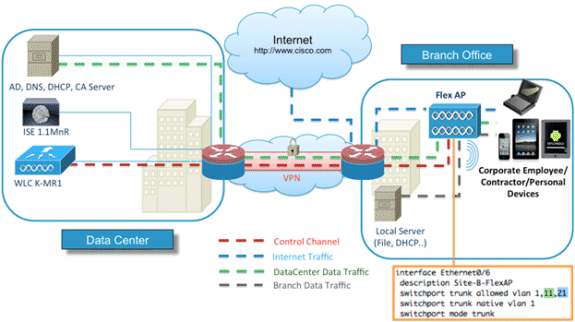

Topologie

Um diese Funktionen ordnungsgemäß zu implementieren und zu testen, ist eine minimale Netzwerkeinrichtung erforderlich, wie in diesem Diagramm gezeigt:

Für diese Simulation benötigen Sie ein Netzwerk mit einem FlexConnect AP, einem lokalen/entfernten Standort mit lokalem DHCP, DNS, dem WLC und der ISE. Der FlexConnect-AP ist mit einem Trunk verbunden, um das lokale Switching mit mehreren VLANs zu testen.

Geräteregistrierung und Komponentenbereitstellung

Ein Gerät muss registriert werden, damit seine native Komponente für die 802.1x-Authentifizierung bereitgestellt werden kann. Basierend auf der richtigen Authentifizierungsrichtlinie wird der Benutzer auf die Gastseite umgeleitet und durch die Anmeldeinformationen des Mitarbeiters authentifiziert. Der Benutzer sieht die Seite zur Geräteregistrierung, auf der er nach seinen Geräteinformationen fragt. Anschließend wird mit der Gerätebereitstellung begonnen. Wenn das Betriebssystem für die Bereitstellung nicht unterstützt wird, wird der Benutzer zum Portal für die Bestandsregistrierung weitergeleitet, um das Gerät für den MAB-Zugriff (MAC Authentication Bypass) zu markieren. Wenn das Betriebssystem unterstützt wird, beginnt der Registrierungsprozess und konfiguriert die native Komponente des Geräts für die 802.1x-Authentifizierung.

Portal zur Registrierung von Ressourcen

Das Portal zur Bestandsregistrierung ist Teil der ISE-Plattform, über die Mitarbeiter die Einbindung von Endgeräten über einen Authentifizierungs- und Registrierungsprozess initiieren können.

Administratoren können Ressourcen von der Seite mit den Endgerätidentitäten löschen. Jeder Mitarbeiter kann die von ihm registrierten Ressourcen bearbeiten, löschen und auf eine Blacklist setzen. Endgeräte, die auf einer Blacklist stehen, werden einer Identitätsgruppe auf einer Blacklist zugewiesen, und es wird eine Autorisierungsrichtlinie erstellt, um den Netzwerkzugriff durch Endgeräte auf einer Blacklist zu verhindern.

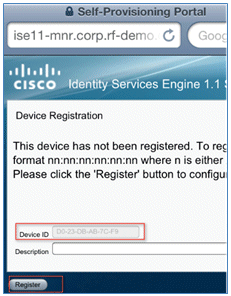

Portal zur Selbstregistrierung

Im CWA-Prozess (Central Web Authentication) werden Mitarbeiter zu einem Portal umgeleitet, in dem sie ihre Anmeldeinformationen eingeben, sich authentifizieren und die Details der Ressource eingeben können, die sie registrieren möchten. Dieses Portal wird als Self-Provisioning Portal bezeichnet und ähnelt dem Device Registration Portal. Es ermöglicht den Mitarbeitern, die MAC-Adresse sowie eine sinnvolle Beschreibung des Endpunkts einzugeben.

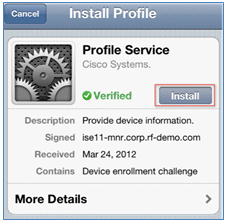

Authentifizierung und Bereitstellung

Wenn Mitarbeiter das Portal zur Selbstregistrierung auswählen, müssen sie eine Reihe gültiger Mitarbeiteranmeldeinformationen angeben, um mit der Bereitstellungsphase fortzufahren. Nach erfolgreicher Authentifizierung kann der Endpunkt in der Endpunktdatenbank bereitgestellt werden, und für den Endpunkt wird ein Zertifikat generiert. Über einen Link auf der Seite kann der Mitarbeiter den Supplicant Pilot Wizard (SPW) herunterladen.

Bereitstellung für iOS (iPhone/iPad/iPod)

Für die EAP-TLS-Konfiguration folgt die ISE dem Apple Over-the-Air (OTA)-Registrierungsprozess:

- Nach erfolgreicher Authentifizierung evaluiert die Evaluierungs-Engine die Richtlinien für die Client-Bereitstellung, wodurch ein Komponentenprofil erstellt wird.

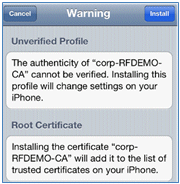

- Wenn das Supplicant-Profil für die EAP-TLS-Einstellung verwendet wird, bestimmt der OTA-Prozess, ob die ISE selbstsignierte oder von einer unbekannten Zertifizierungsstelle signierte Zertifikate verwendet. Wenn eine der Bedingungen zutrifft, wird der Benutzer aufgefordert, das Zertifikat der ISE oder CA herunterzuladen, bevor der Registrierungsprozess beginnen kann.

- Bei anderen EAP-Methoden sendet die ISE bei erfolgreicher Authentifizierung das endgültige Profil weiter.

Bereitstellung für Android

Aus Sicherheitsgründen muss der Android-Agent von der Android Marketplace-Website heruntergeladen werden und kann nicht über die ISE bereitgestellt werden. Cisco lädt eine Version des Assistenten für Veröffentlichungskandidaten über das Cisco Android Marketplace Publisher-Konto in den Android Marketplace hoch.

Dies ist der Android-Bereitstellungsprozess:

- Cisco verwendet das Software Development Kit (SDK), um das Android-Paket mit der Erweiterung .apk zu erstellen.

- Cisco lädt ein Paket in den Android Marketplace hoch.

- Der Benutzer konfiguriert die Richtlinie bei der Client-Bereitstellung mit den entsprechenden Parametern.

- Nach der Registrierung des Geräts wird der Endbenutzer an den Client-Bereitstellungsdienst weitergeleitet, wenn die 802.1x-Authentifizierung fehlschlägt.

- Die Seite des Bereitstellungsportals enthält eine Schaltfläche, über die Benutzer zum Android Marketplace-Portal weitergeleitet werden, wo sie den SPW herunterladen können.

- Der Cisco SPW wird gestartet und übernimmt die Bereitstellung der Komponente:

- SPW erkennt die ISE und lädt das Profil von der ISE herunter.

- SPW erstellt ein Zertifikat-/Schlüsselpaar für EAP-TLS.

- SPW führt einen SCEP-Proxy-Anforderungsaufruf (Simple Certificate Enrollment Protocol) an die ISE durch und empfängt das Zertifikat.

- SPW wendet die Wireless-Profile an.

- SPW löst eine erneute Authentifizierung aus, wenn die Profile erfolgreich angewendet werden.

- SPW wird beendet.

Dual-SSID Wireless BYOD-Selbstregistrierung

Dies ist der Prozess für die Selbstregistrierung von zwei SSID-Wireless-BYOD-Geräten:

- Der Benutzer wird der Gast-SSID zugewiesen.

- Der Benutzer öffnet einen Browser und wird zum ISE CWA-Gastportal weitergeleitet.

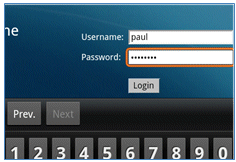

- Der Benutzer gibt einen Benutzernamen und ein Kennwort für den Mitarbeiter in das Gastportal ein.

- Die ISE authentifiziert den Benutzer und leitet ihn, basierend auf der Tatsache, dass es sich um einen Mitarbeiter und nicht um einen Gast handelt, auf die Gastseite für die Mitarbeiterregistrierung um.

- Die MAC-Adresse wird für die Geräte-ID auf der Gastseite für die Geräteregistrierung eingetragen. Der Benutzer gibt eine Beschreibung ein und akzeptiert ggf. die Richtlinie für akzeptable Nutzung.

- Der Benutzer wählt "Akzeptieren" und beginnt mit dem Herunterladen und der Installation des SPW.

- Die Komponente für das Gerät dieses Benutzers wird zusammen mit allen Zertifikaten bereitgestellt.

- CoA tritt auf, und das Gerät ordnet es dem Unternehmens-SSID (CORP) zu und authentifiziert sich mit EAP-TLS (oder einer anderen für diesen Supplicant verwendeten Autorisierungsmethode).

Einzelne SSID Wireless BYOD-Selbstregistrierung

In diesem Szenario gibt es eine einzige SSID für den Unternehmenszugriff (CORP), die sowohl PEAP (Protected Extensible Authentication Protocol) als auch EAP-TLS unterstützt. Es ist keine Gast-SSID vorhanden.

Dies ist der Prozess für die Selbstregistrierung eines einzelnen SSID Wireless-BYOD-Geräts:

- Der Benutzer ist CORP zugeordnet.

- Der Benutzer gibt einen Benutzernamen und ein Kennwort für den Mitarbeiter in die Komponente für die PEAP-Authentifizierung ein.

- Die ISE authentifiziert den Benutzer und stellt, basierend auf der PEAP-Methode, eine Autorisierungsrichtlinie zum Akzeptieren und Umleiten auf die Gastseite "Employee Device Registration" bereit.

- Der Benutzer öffnet einen Browser und wird auf die Gastseite Employee Device Registration (Registrierung von Mitarbeitergeräten) weitergeleitet.

- Die MAC-Adresse wird für die Geräte-ID auf der Gastseite für die Geräteregistrierung eingetragen. Der Benutzer gibt eine Beschreibung ein und akzeptiert die Nutzungsrichtlinien.

- Der Benutzer wählt "Akzeptieren" und beginnt mit dem Herunterladen und der Installation des SPW.

- Die Komponente für das Gerät dieses Benutzers wird zusammen mit allen Zertifikaten bereitgestellt.

- CoA tritt auf, und das Gerät weist die CORP-SSID erneut zu und authentifiziert sich mit EAP-TLS.

Feature-Konfiguration

Gehen Sie wie folgt vor, um mit der Konfiguration zu beginnen:

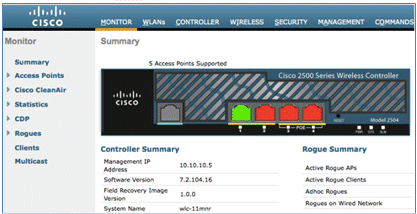

- Achten Sie bei diesem Leitfaden darauf, dass die WLC-Version 7.2.110.0 oder höher ist.

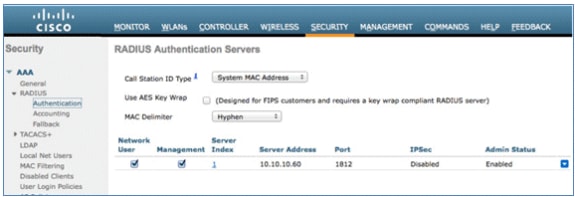

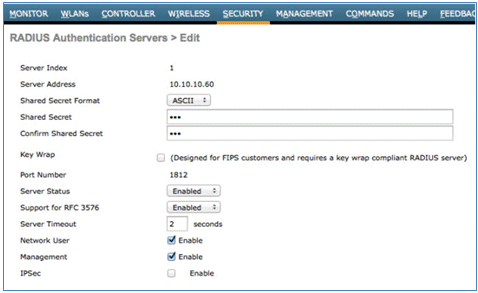

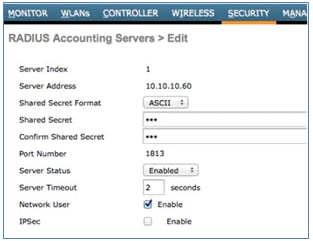

- Navigieren Sie zu Security > RADIUS > Authentication, und fügen Sie den RADIUS-Server dem WLC hinzu.

- Fügen Sie die ISE 1.1.1 zum WLC hinzu:

- Geben Sie einen freigegebenen Schlüssel ein.

- Legen Sie die Unterstützung für RFC 3576 auf Aktiviert fest.

- Fügen Sie denselben ISE-Server wie einen RADIUS-Accounting-Server hinzu.

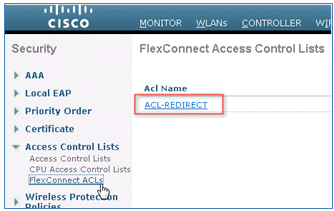

- Erstellen Sie eine WLC-Pre-Auth-ACL, die Sie später in der ISE-Richtlinie verwenden können. Navigieren Sie zu WLC > Security > Access Control Lists > FlexConnect ACLs, und erstellen Sie eine neue FlexConnect ACL mit dem Namen ACL-REDIRECT (in diesem Beispiel).

- In den ACL-Regeln muss der gesamte Datenverkehr von und zu der ISE sowie der Client-Datenverkehr während der Komponentenbereitstellung zugelassen werden.

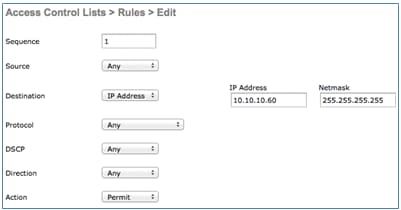

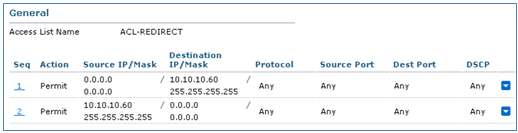

- Für die erste Regel (Sequenz 1):

- Legen Sie "Quelle" auf "Beliebig" fest.

- Legen Sie IP (ISE-Adresse)/Netmask 255.255.255.255 fest.

- Aktion auf Zulassen festlegen.

- Legen Sie für die zweite Regel (Sequenz 2) die Quell-IP-Adresse (ISE-Adresse)/-Maske 255.255.255.255 auf Any (Beliebig) und die Aktion auf Permit (Zulassen) fest.

- Für die erste Regel (Sequenz 1):

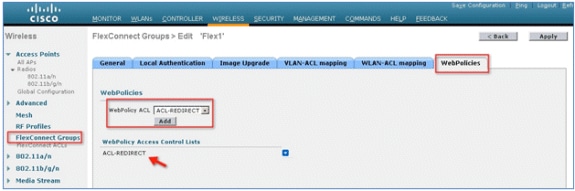

- Erstellen Sie eine neue FlexConnect-Gruppe mit dem Namen Flex1 (in diesem Beispiel):

- Navigieren Sie zur Registerkarte FlexConnect Group > WebPolicies.

- Klicken Sie im Feld WebPolicy ACL (WebPolicy-ACL) auf Add (Hinzufügen), und wählen Sie ACL-REDIRECT oder die zuvor erstellte FlexConnect-ACL aus.

- Bestätigen Sie, dass das Feld WebPolicy Access Control Lists ausgefüllt wird.

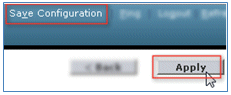

- Klicken Sie auf Apply and Save Configuration.

WLAN-Konfiguration

Gehen Sie wie folgt vor, um das WLAN zu konfigurieren:

- Erstellen Sie eine offene WLAN-SSID für das Beispiel mit zwei SSIDs:

- Geben Sie einen WLAN-Namen ein: DemoCWA (in diesem Beispiel).

- Wählen Sie unter Status die Option Enabled (Aktiviert) aus.

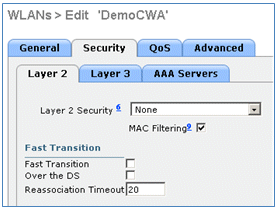

- Navigieren Sie zur Registerkarte Security (Sicherheit) > Layer 2 (Registerkarte Layer 2), und legen Sie folgende Attribute fest:

- Layer-2-Sicherheit: Keine

- MAC-Filterung: Aktiviert (Kontrollkästchen ist aktiviert)

- Schneller Übergang: Deaktiviert (Kontrollkästchen ist nicht aktiviert)

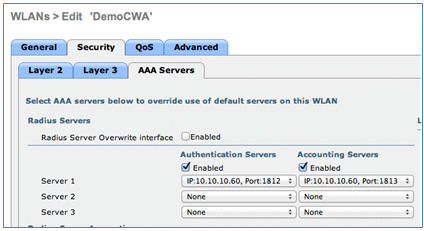

- Wechseln Sie zur Registerkarte AAA-Server, und legen Sie folgende Attribute fest:

- Authentifizierungs- und Kontoserver: aktiviert

- Server 1: <ISE-IP-Adresse>

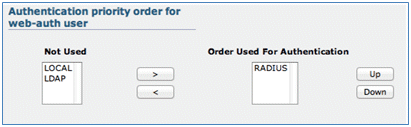

- Blättern Sie von der Registerkarte AAA-Server nach unten. Vergewissern Sie sich unter "Authentication priority order for web-auth user", dass RADIUS für die Authentifizierung verwendet wird und die anderen nicht.

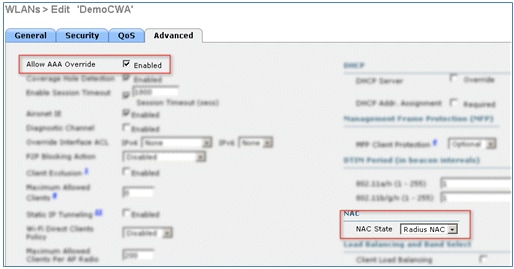

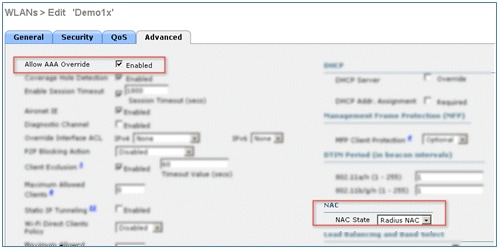

- Wechseln Sie zur Registerkarte Erweitert, und legen Sie folgende Attribute fest:

- AAA-Außerkraftsetzung zulassen: Aktiviert

- NAC-Status: Radius NAC

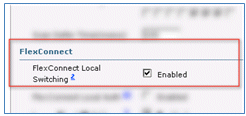

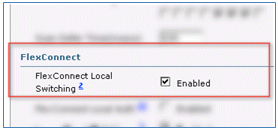

- Blättern Sie auf der Registerkarte Erweitert nach unten, und setzen Sie FlexConnect Local Switching auf Aktiviert.

- Klicken Sie auf Apply and Save Configuration.

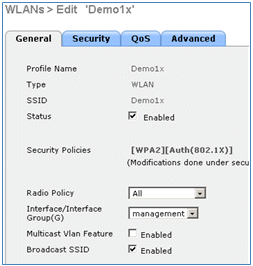

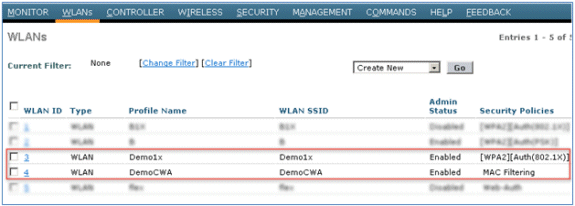

- Erstellen Sie eine 802.1X-WLAN-SSID mit dem Namen Demo1x (in diesem Beispiel) für Einzel- und Dual-SSID-Szenarien.

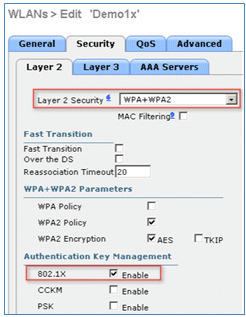

- Navigieren Sie zur Registerkarte Security (Sicherheit) > Layer 2 (Registerkarte Layer 2), und legen Sie folgende Attribute fest:

- Layer-2-Sicherheit: WPA+WPA2

- Schneller Übergang: Deaktiviert (Kontrollkästchen ist nicht aktiviert)

- Verwaltung von Authentifizierungsschlüsseln: 802.lX: Aktivieren

- Wechseln Sie zur Registerkarte Erweitert, und legen Sie folgende Attribute fest:

- AAA-Außerkraftsetzung zulassen: Aktiviert

- NAC-Status: Radius NAC

- Blättern Sie auf der Registerkarte Advanced (Erweitert) nach unten, und setzen Sie FlexConnect Local Switching auf Enabled (Aktiviert).

- Klicken Sie auf Apply and Save Configuration.

- Vergewissern Sie sich, dass beide neuen WLANs erstellt wurden.

FlexConnect AP-Konfiguration

Führen Sie die folgenden Schritte aus, um den FlexConnect AP zu konfigurieren:

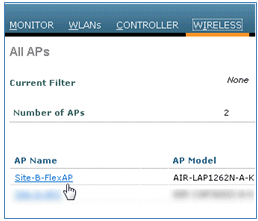

- Navigieren Sie zu WLC > Wireless, und klicken Sie auf den Ziel-FlexConnect-AP.

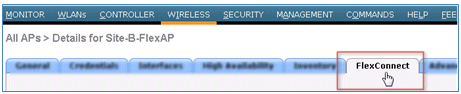

- Klicken Sie auf die Registerkarte FlexConnect.

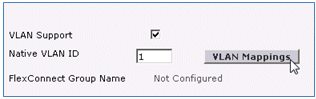

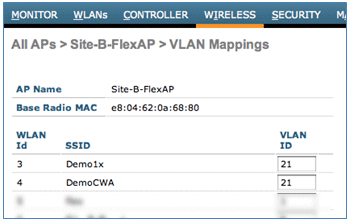

- Aktivieren Sie VLAN Support (Kontrollkästchen ist aktiviert), legen Sie die Native VLAN ID fest, und klicken Sie auf VLAN Mappings.

- Legen Sie die VLAN-ID für die SSID für das lokale Switching auf 21 (in diesem Beispiel) fest.

- Klicken Sie auf Apply and Save Configuration.

ISE-Konfiguration

Gehen Sie wie folgt vor, um die ISE zu konfigurieren:

- Melden Sie sich beim ISE-Server an: <https://ise>.

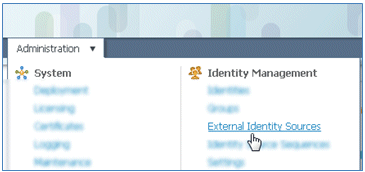

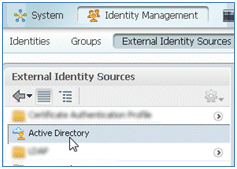

- Navigieren Sie zu Administration > Identity Management > External Identity Sources.

- Klicken Sie auf Active Directory.

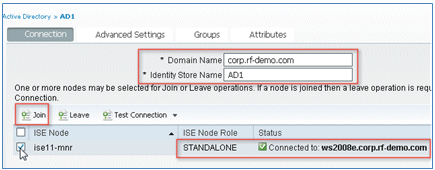

- Auf der Registerkarte Verbindung:

- Fügen Sie den Domänennamen corp.rf-demo.com (in diesem Beispiel) hinzu, und ändern Sie den Standardnamen des Identitätsspeichers in AD1.

- Klicken Sie auf Konfiguration speichern.

- Klicken Sie auf Join (Teilnehmen), und geben Sie den Benutzernamen und das Kennwort für das AD-Administratorkonto an, die für die Teilnahme erforderlich sind.

- Der Status muss grün sein. Aktivieren Sie Verbunden mit: (Kontrollkästchen ist aktiviert).

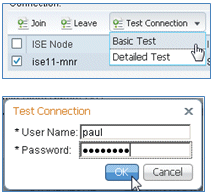

- Durchführen eines einfachen Verbindungstests mit dem AD bei einem aktuellen Domänenbenutzer.

- Wenn die Verbindung mit dem AD erfolgreich hergestellt wurde, wird in einem Dialogfeld bestätigt, dass das Kennwort richtig ist.

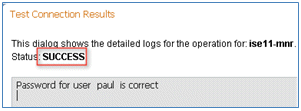

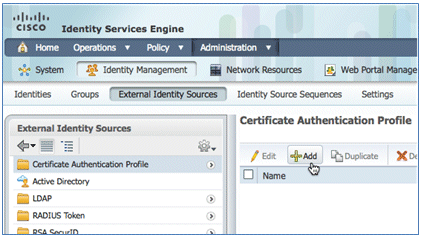

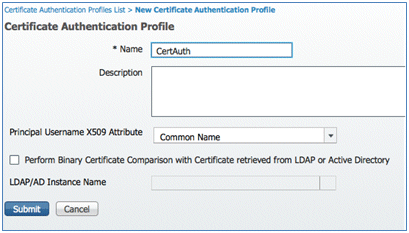

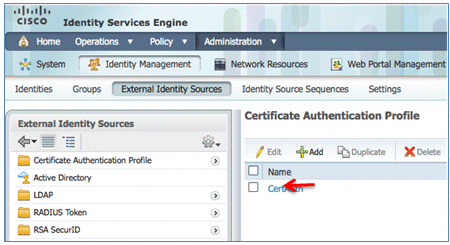

- Navigieren Sie zu Administration > Identity Management > External Identity Sources:

- Klicken Sie auf Zertifikatauthentifizierungsprofil.

- Klicken Sie auf Hinzufügen, um ein neues Zertifikatauthentifizierungsprofil (Certificate Authentication Profile, CAP) zu erstellen.

- Geben Sie den Namen CertAuth (in diesem Beispiel) für die CAP ein. Wählen Sie als Principal Username X509 Attribute den Common Name aus, und klicken Sie dann auf Submit (Senden).

- Bestätigen Sie, dass die neue GAP hinzugefügt wird.

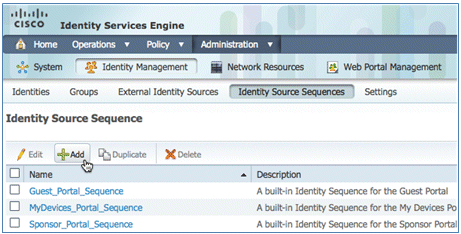

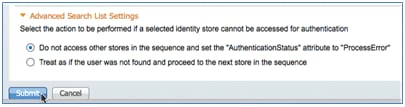

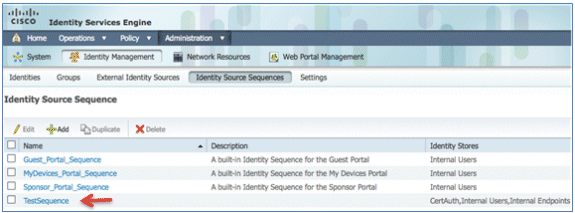

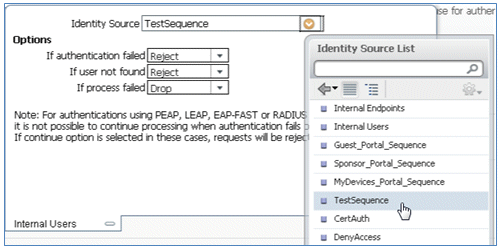

- Navigieren Sie zu Administration > Identity Management > Identity Source Sequences, und klicken Sie auf Add .

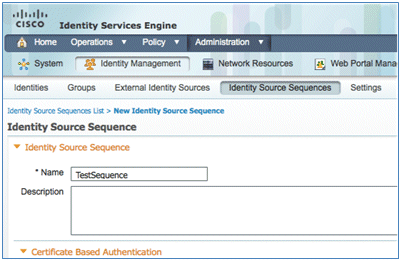

- Geben Sie der Sequenz den Namen TestSequence (in diesem Beispiel).

- Blättern Sie nach unten zu Zertifikatbasierte Authentifizierung:

- Aktivieren Sie die Option Zertifikatauthentifizierungsprofil auswählen (Kontrollkästchen ist aktiviert).

- Wählen Sie CertAuth (oder ein anderes zuvor erstelltes CAP-Profil) aus.

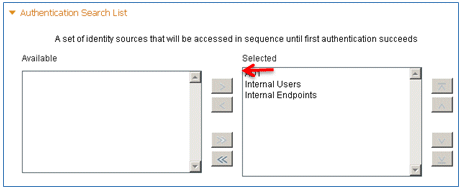

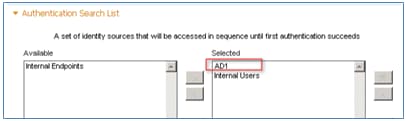

- Blättern Sie nach unten zur Authentifizierungssuchliste:

- AD1 von "Verfügbar" in "Ausgewählt" verschieben.

- Klicken Sie auf die Schaltfläche Nach oben, um AD1 zur obersten Priorität zu verschieben.

- Klicken Sie zum Speichern auf Senden.

- Bestätigen Sie, dass die neue Identitätsquellensequenz hinzugefügt wird.

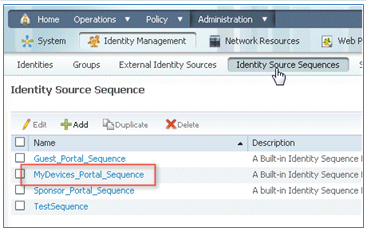

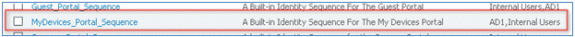

- Verwenden Sie AD, um das Portal "Meine Geräte" zu authentifizieren. Navigieren Sie zu ISE > Administration > Identity Management > Identity Source Sequence, und bearbeiten Sie MyDevices_Portal_Sequence.

- Fügen Sie AD1 zur Liste "Ausgewählt" hinzu, und klicken Sie auf die Schaltfläche "Nach oben", um AD1 zur obersten Priorität zu verschieben.

- Klicken Sie auf Speichern.

- Bestätigen Sie, dass die Identity Store-Sequenz für MyDevices_Portal_Sequence AD1 enthält.

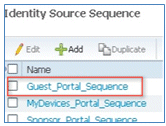

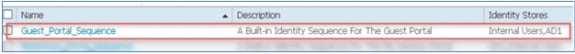

- Wiederholen Sie die Schritte 16-19, um AD1 für Guest_Portal_Sequence hinzuzufügen, und klicken Sie auf Save.

- Bestätigen Sie, dass Guest_Portal_Sequence AD1 enthält.

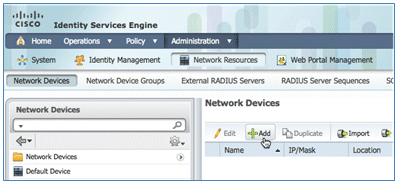

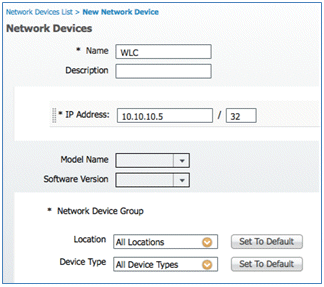

- Um den WLC dem Netzwerkzugriffsgerät (WLC) hinzuzufügen, navigieren Sie zu Administration > Network Resources > Network Devices, und klicken Sie auf Add.

- Fügen Sie den WLC-Namen, die IP-Adresse, die Subnetzmaske usw. hinzu.

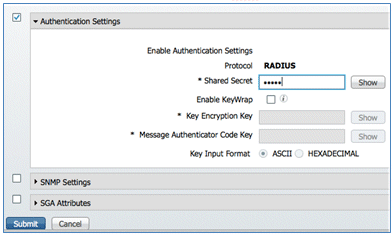

- Navigieren Sie zu Authentifizierungseinstellungen, und geben Sie den gemeinsamen Schlüssel ein. Dies muss mit dem gemeinsamen geheimen Schlüssel des WLC-RADIUS übereinstimmen.

- Klicken Sie auf Senden.

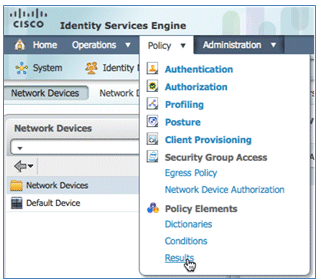

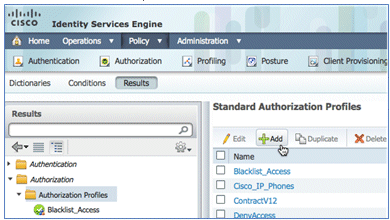

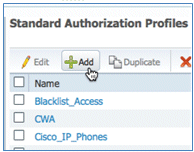

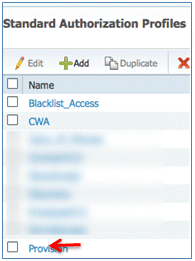

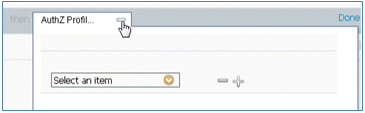

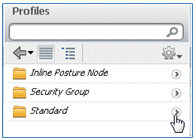

- Navigieren Sie zu ISE > Policy > Policy Elements > Results.

- Erweitern Sie Ergebnisse und Autorisierung, klicken Sie auf Autorisierungsprofile, und klicken Sie auf Hinzufügen, um ein neues Profil anzuzeigen.

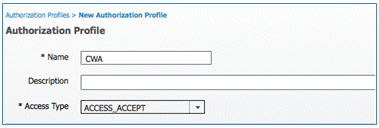

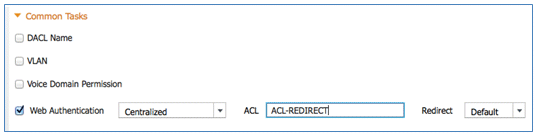

- Geben Sie diesem Profil folgende Werte:

- Name: CWA

- Web-Authentifizierung aktivieren (Kontrollkästchen ist aktiviert):

- Web-Authentifizierung: zentralisiert

- ACL: ACL-REDIRECT (ACL-REDIRECT muss mit dem Namen der vorauthentifizierten WLC-ACL übereinstimmen.)

- Umleitung: Standard

- Name: CWA

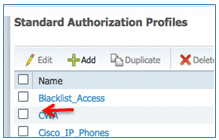

- Klicken Sie auf Senden, und bestätigen Sie, dass das CWA-Autorisierungsprofil hinzugefügt wurde.

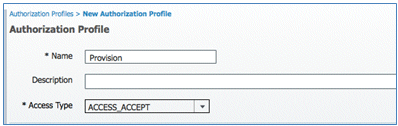

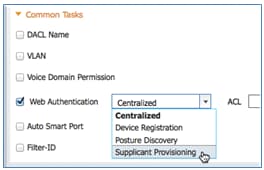

- Klicken Sie auf Hinzufügen, um ein neues Autorisierungsprofil zu erstellen.

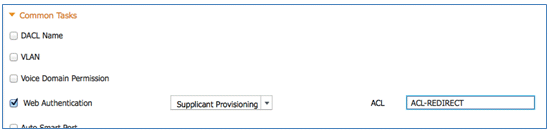

- Geben Sie diesem Profil folgende Werte:

- Name: Provision

- Web-Authentifizierung aktivieren (Kontrollkästchen ist aktiviert):

- Wert der Webauthentifizierung: Bereitstellung von Komponenten

- ACL: ACL-REDIRECT (ACL-REDIRECT muss mit dem Namen der vorauthentifizierten WLC-ACL übereinstimmen.)

- Wert der Webauthentifizierung: Bereitstellung von Komponenten

- Name: Provision

- Klicken Sie auf Senden, und bestätigen Sie, dass das Berechtigungsprofil "Bereitstellen" hinzugefügt wurde.

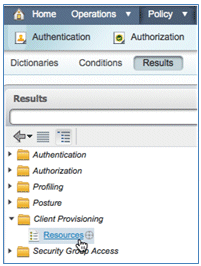

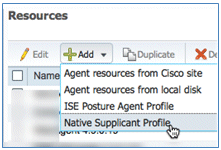

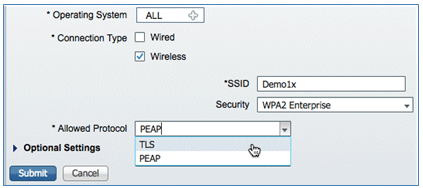

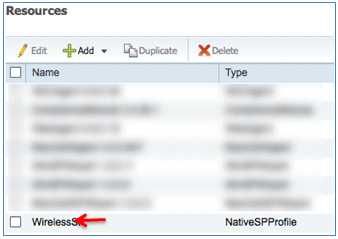

- Blättern Sie in Results (Ergebnisse) nach unten, erweitern Sie Client Provisioning, und klicken Sie auf Resources (Ressourcen).

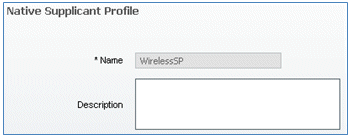

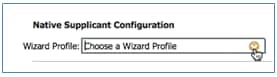

- Wählen Sie Native Supplicant Profile aus.

- Geben Sie dem Profil den Namen WirelessSP (in diesem Beispiel).

- Geben Sie folgende Werte ein:

- Verbindungstyp: Wireless

- SSID: Demo1x (dieser Wert stammt aus der WLC 802.1x-WLAN-Konfiguration)

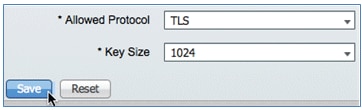

- Zulässiges Protokoll: TLS

- Schlüssellänge: 1024

- Klicken Sie auf Senden.

- Klicken Sie auf Speichern.

- Bestätigen Sie, dass das neue Profil hinzugefügt wurde.

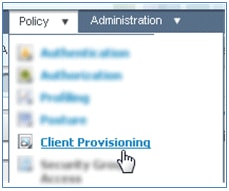

- Navigieren Sie zu Richtlinie > Client-Bereitstellung.

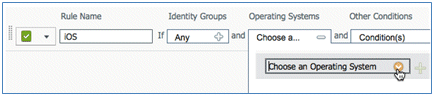

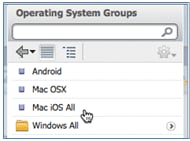

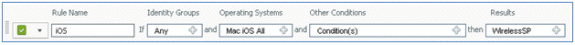

- Geben Sie die folgenden Werte für die Bereitstellungsregel von iOS-Geräten ein:

- Regelname: iOS

- Identitätsgruppen: Alle

- Betriebssysteme: Mac iOS Alle

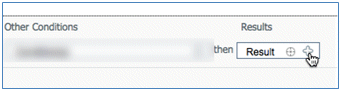

- Ergebnisse: WirelessSP (dies ist das zuvor erstellte Native Supplicant-Profil)

- Navigieren Sie zu Ergebnisse > Assistentenprofil (Dropdown-Liste) > WirelessSP.

- Navigieren Sie zu Ergebnisse > Assistentenprofil (Dropdown-Liste) > WirelessSP.

- Bestätigen Sie, dass das iOS-Bereitstellungsprofil hinzugefügt wurde.

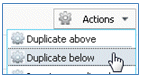

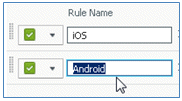

- Suchen Sie auf der rechten Seite der ersten Regel die Dropdown-Liste "Aktionen", und wählen Sie Unten (oder darüber) Duplizieren.

- Ändern Sie den Namen der neuen Regel in Android.

- Ändern Sie das Betriebssystem auf Android.

- Lassen Sie die anderen Werte unverändert.

- Klicken Sie auf Speichern (linker unterer Bildschirm).

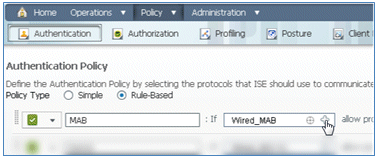

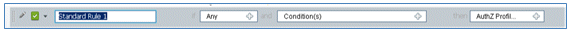

- Navigieren Sie zu ISE > Policy > Authentication.

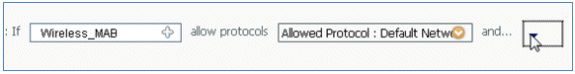

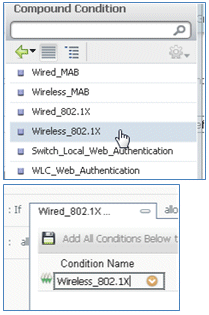

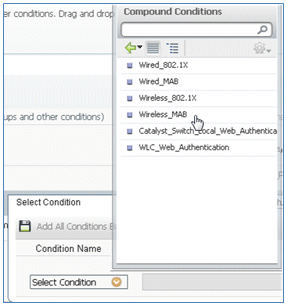

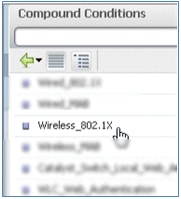

- Ändern Sie die Bedingung, sodass sie Wireless_MAB enthält, und erweitern Sie Wired_MAB.

- Klicken Sie auf die Dropdown-Liste Bedingungsname.

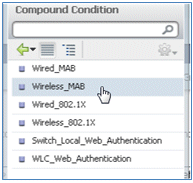

- Wählen Sie Wörterbücher > Zusammengesetzte Bedingung aus.

- Wählen Sie Wireless_MAB aus.

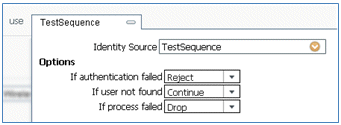

- Klicken Sie rechts neben der Regel auf den Pfeil, um sie zu erweitern.

- Wählen Sie diese Werte aus der Dropdown-Liste aus:

- Identitätsquelle: TestSequence (dies ist der zuvor erstellte Wert)

- Wenn Authentifizierung fehlgeschlagen ist: Ablehnen

- Wenn Benutzer nicht gefunden wird: Fortfahren

- Wenn der Prozess fehlgeschlagen ist: Löschen

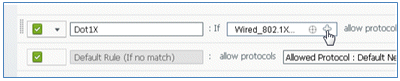

- Wechseln Sie zur Dot1X-Regel, und ändern Sie die folgenden Werte:

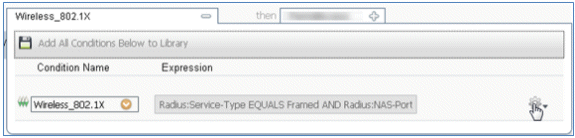

Zustand: Wireless_802.1X

- Identitätsquelle: TestSequence

- Klicken Sie auf Speichern.

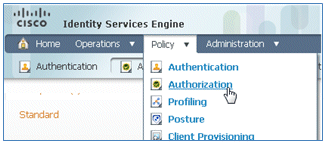

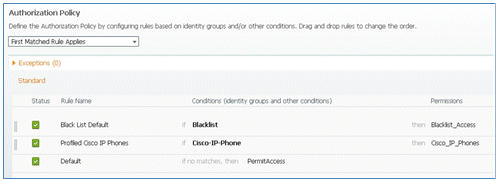

- Navigieren Sie zu ISE > Policy > Authorization.

- Die Standardregeln (z. B. Black List Default, Profiled und Default) sind bereits ab der Installation konfiguriert. Die ersten beiden Regeln können ignoriert werden. Die Standardregel wird zu einem späteren Zeitpunkt bearbeitet.

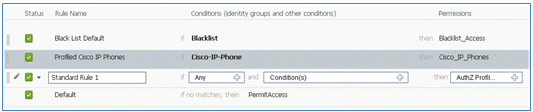

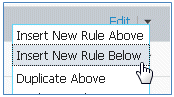

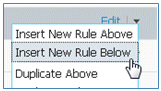

- Klicken Sie rechts neben der zweiten Regel (Cisco IP-Telefone mit Profil) auf den Abwärtspfeil neben "Bearbeiten", und wählen Sie Neue Regel darunter einfügen aus.

Eine neue Standardregelnummer wird hinzugefügt.

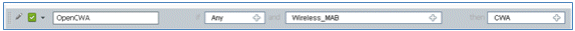

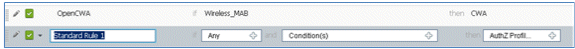

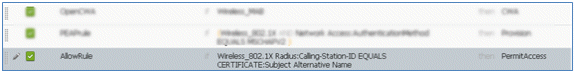

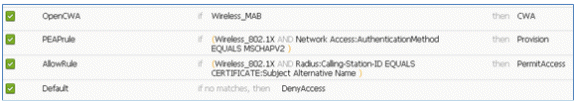

- Ändern Sie den Regelnamen von der Standardregelnummer in OpenCWA. Diese Regel initiiert den Registrierungsprozess im offenen WLAN (Dual-SSID) für Benutzer, die zum Gastnetzwerk kommen, um Geräte bereitstellen zu lassen.

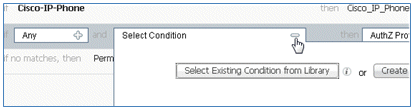

- Klicken Sie auf das Pluszeichen (+) für Bedingung(en), und klicken Sie auf Vorhandene Bedingung aus Bibliothek auswählen.

- Wählen Sie Zusammengesetzte Bedingungen > Wireless_MAB aus.

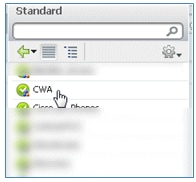

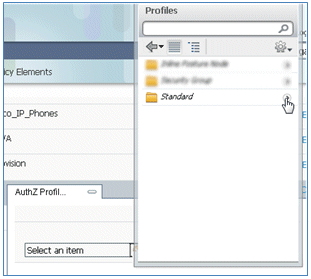

- Klicken Sie im AuthZ-Profil auf das Pluszeichen (+), und wählen Sie Standard aus.

- Wählen Sie den Standard-CWA aus (dies ist das zuvor erstellte Autorisierungsprofil).

- Bestätigen Sie, dass die Regel mit den richtigen Bedingungen und Autorisierungen hinzugefügt wurde.

- Klicken Sie Fertig (auf der rechten Seite der Regel).

- Klicken Sie rechts neben der gleichen Regel auf den Abwärtspfeil neben Bearbeiten, und wählen Sie Neue Regel darunter einfügen aus.

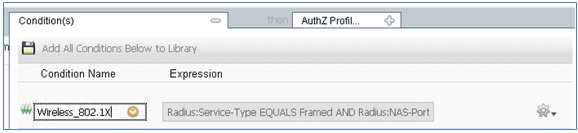

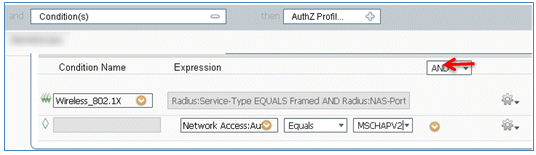

- Ändern Sie den Regelnamen von Standardregelnummer in PEAPrule (in diesem Beispiel). Diese Regel gilt für PEAP (wird auch für ein Einzel-SSID-Szenario verwendet), um zu prüfen, ob die 802.1X-Authentifizierung ohne Transport Layer Security (TLS) erfolgt und die Bereitstellung der Netzwerkkomponenten mit dem zuvor erstellten Bereitstellungs-Autorisierungsprofil initiiert wurde.

- Ändern Sie die Bedingung in Wireless_802.1X.

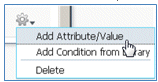

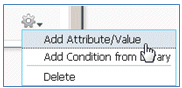

- Klicken Sie auf das Zahnrad-Symbol auf der rechten Seite der Bedingung, und wählen Sie Attribut/Wert hinzufügen aus. Dies ist eine 'und'-Bedingung, keine 'oder'-Bedingung.

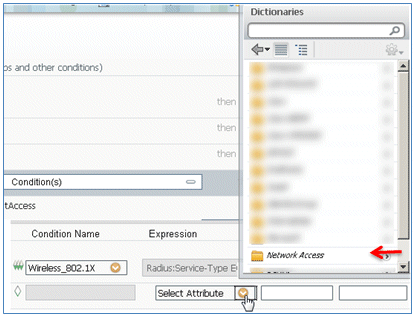

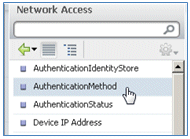

- Suchen Sie nach und wählen Sie Netzwerkzugriff aus.

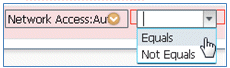

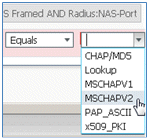

- Wählen Sie AuthenticationMethod aus, und geben Sie die folgenden Werte ein:

- Authentifizierungsmethode: Equals

- Wählen Sie MSCHAPV2 aus.

Dies ist ein Beispiel für die Regel. Stellen Sie sicher, dass die Bedingung ein AND ist.

- Authentifizierungsmethode: Equals

- Wählen Sie in AuthZ Profile (AuthZ-Profil) Standard > Provision (dies ist das zuvor erstellte Autorisierungsprofil) aus.

- Klicken Sie auf Fertig.

- Klicken Sie rechts neben der PEAP-Regel auf den Abwärtspfeil neben Bearbeiten, und wählen Sie Neue Regel darunter einfügen aus.

- Ändern Sie den Regelnamen von Standardregelnummer in Zulassen (in diesem Beispiel). Diese Regel wird verwendet, um den Zugriff auf registrierte Geräte mit installierten Zertifikaten zu ermöglichen.

- Wählen Sie unter Bedingung(en) die Option Zusammengesetzte Bedingungen aus.

- Wählen Sie Wireless_802.1X aus.

- Fügen Sie ein AND-Attribut hinzu.

- Klicken Sie auf das Zahnrad-Symbol auf der rechten Seite der Bedingung, und wählen Sie Attribut/Wert hinzufügen aus.

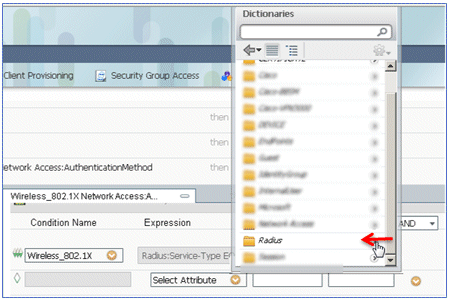

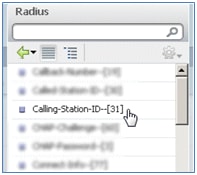

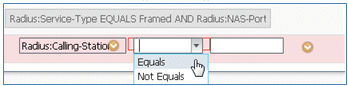

- Suchen Sie nach und wählen Sie Radius aus.

- Wählen Sie Calling-Station-ID-[31].

- Wählen Sie Gleich.

- Gehen Sie zu ZERTIFIKAT, und klicken Sie auf den Pfeil nach rechts.

- Wählen Sie einen alternativen Antragstellernamen aus.

- Wählen Sie als AuthZ-Profil die Option Standard aus.

- Wählen Sie Zugriff zulassen aus.

- Klicken Sie auf Fertig.

Dies ist ein Beispiel für die Regel:

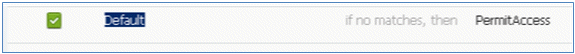

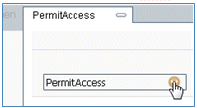

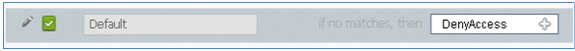

- Suchen Sie die Standardregel, um PermitAccess in DenyAccess zu ändern.

- Klicken Sie auf Bearbeiten, um die Standardregel zu bearbeiten.

- Wechseln Sie zum vorhandenen AuthZ-Profil von PermitAccess.

- Wählen Sie Standard aus.

- Wählen Sie Zugriff verweigern aus.

- Vergewissern Sie sich, dass die Standardregel 'DenyAccess' enthält, wenn keine Übereinstimmungen gefunden werden.

- Klicken Sie auf Fertig.

Dies ist ein Beispiel für die wichtigsten Regeln, die für diesen Test erforderlich sind. Sie gelten entweder für ein Einzel-SSID- oder ein Dual-SSID-Szenario.

- Klicken Sie auf Speichern.

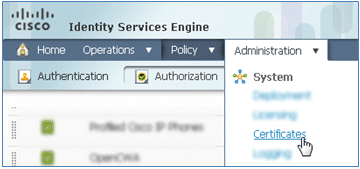

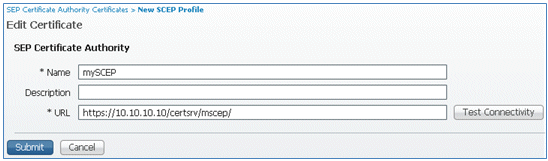

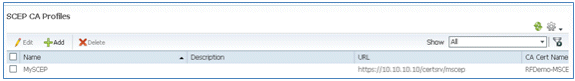

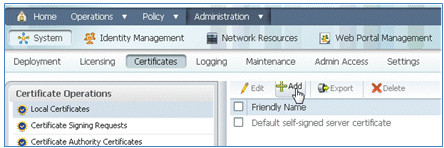

- Navigieren Sie zu ISE > Administration > System > Certificates, um den ISE-Server mit einem SCEP-Profil zu konfigurieren.

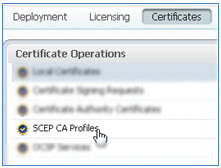

- Klicken Sie in Certificate Operations (Zertifikatvorgänge) auf SCEP CA Profiles (SCEP-Zertifizierungsstellenprofile).

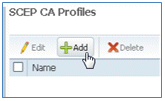

- Klicken Sie auf Hinzufügen.

- Geben Sie folgende Werte für dieses Profil ein:

- Name: mySCEP (in diesem Beispiel)

- URL: https://<ca-server>/CertSrv/mscep/ (Die richtige Adresse finden Sie in der Konfiguration des Zertifizierungsstellen-Servers.)

- Klicken Sie auf Verbindung testen, um die Verbindung der SCEP-Verbindung zu testen.

- Diese Antwort zeigt, dass die Serververbindung erfolgreich ist.

- Klicken Sie auf Senden.

- Der Server antwortet, dass das CA-Profil erfolgreich erstellt wurde.

- Bestätigen Sie, dass das SCEP-CA-Profil hinzugefügt wurde.

Benutzerfreundlichkeit - Bereitstellung von iOS

Duale SSID

In diesem Abschnitt wird die duale SSID behandelt. Außerdem wird beschrieben, wie Sie eine Verbindung mit dem bereitzustellenden Gast und mit einem 802.1x-WLAN herstellen.

Gehen Sie wie folgt vor, um iOS im Szenario mit zwei SSIDs bereitzustellen:

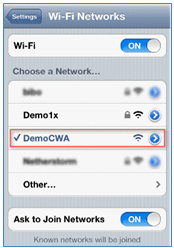

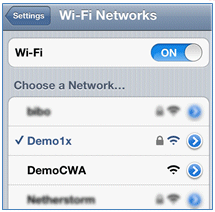

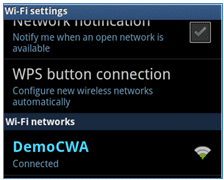

- Wechseln Sie auf dem iOS-Gerät zu Wi-Fi Networks, und wählen Sie DemoCWA (konfiguriert als offenes WLAN auf dem WLC) aus.

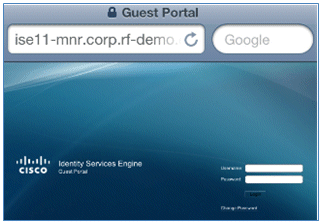

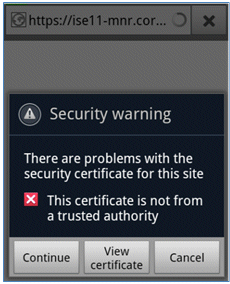

- Öffnen Sie den Safari-Browser auf dem iOS-Gerät, und rufen Sie eine erreichbare URL auf (z. B. einen internen/externen Webserver). Die ISE leitet Sie zum Portal weiter. Klicken Sie auf Continue (Weiter).

- Sie werden zur Anmeldung zum Gastportal weitergeleitet.

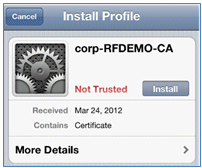

- Melden Sie sich mit einem AD-Benutzerkonto und -Kennwort an. Installieren Sie das Zertifizierungsstellenprofil, wenn Sie dazu aufgefordert werden.

- Klicken Sie auf Vertrauenswürdiges Zertifikat des Zertifizierungsstellenservers installieren.

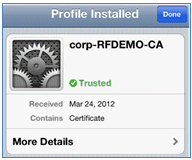

- Klicken Sie nach Abschluss der Installation des Profils auf Fertig.

- Kehren Sie zum Browser zurück, und klicken Sie auf Registrieren. Notieren Sie sich die Geräte-ID, die die MAC-Adresse des Geräts enthält.

- Klicken Sie auf Installieren, um das verifizierte Profil zu installieren.

- Klicken Sie auf Jetzt installieren.

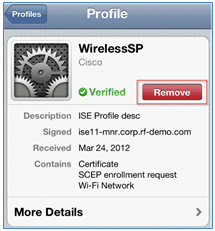

- Nach Abschluss des Vorgangs bestätigt das WirelessSP-Profil, dass das Profil installiert ist. Klicken Sie auf Fertig.

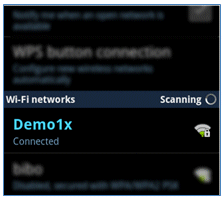

- Wechseln Sie zu Wi-Fi Networks, und ändern Sie das Netzwerk in Demo1x. Ihr Gerät ist jetzt verbunden und verwendet TLS.

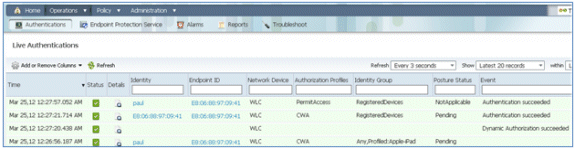

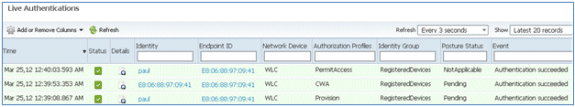

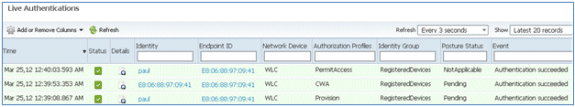

- Navigieren Sie auf der ISE zu Operationen > Authentifizierungen. Die Ereignisse zeigen den Prozess, bei dem das Gerät mit dem offenen Gastnetzwerk verbunden ist, den Registrierungsprozess mit der Komponentenbereitstellung durchläuft und nach der Registrierung der Zugriff erlaubt wird.

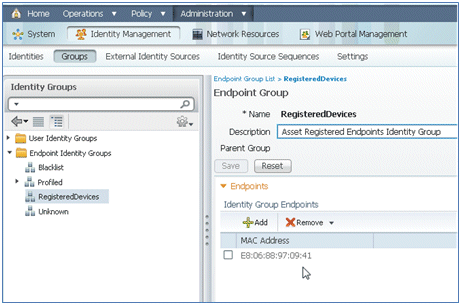

- Navigieren Sie zu ISE > Administration > Identity Management > Groups > Endpoint Identity Groups > RegisteredDevices (ISE > Verwaltung der Identität > Gruppen > Endpunkt-Identitätsgruppen). Die MAC-Adresse wurde der Datenbank hinzugefügt.

Eine SSID

In diesem Abschnitt wird eine einzelne SSID behandelt. Es wird beschrieben, wie eine direkte Verbindung mit einem 802.1x-WLAN hergestellt wird, wie ein AD-Benutzername/Kennwort für die PEAP-Authentifizierung bereitgestellt wird, wie ein Gastkonto bereitgestellt wird und wie die Verbindung mit TLS wiederhergestellt wird.

Gehen Sie wie folgt vor, um iOS im Szenario mit einer einzigen SSID bereitzustellen:

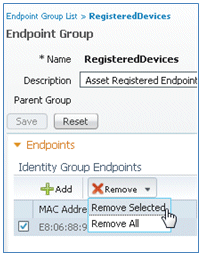

- Wenn Sie dasselbe iOS-Gerät verwenden, entfernen Sie den Endpunkt aus den registrierten Geräten.

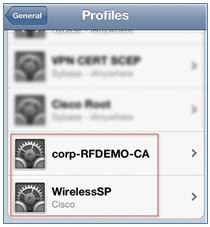

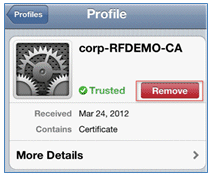

- Navigieren Sie auf dem iOS-Gerät zu Einstellungen > Allgemein > Profile. Entfernen Sie die in diesem Beispiel installierten Profile.

- Klicken Sie auf Entfernen, um die vorherigen Profile zu entfernen.

- Stellen Sie mit dem vorhandenen (gelöschten) Gerät oder einem neuen iOS-Gerät eine direkte Verbindung mit dem 802.1x-Gerät her.

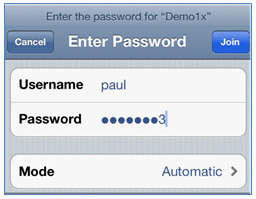

- Stellen Sie eine Verbindung mit Dot1x her, geben Sie einen Benutzernamen und ein Kennwort ein, und klicken Sie auf Beitreten.

- Wiederholen Sie die Schritte 90 und höher im Abschnitt zur ISE-Konfiguration, bis die entsprechenden Profile vollständig installiert sind.

- Navigieren Sie zu ISE > Operations > Authentications, um den Prozess zu überwachen. Dieses Beispiel zeigt den Client, der bei der Bereitstellung direkt mit dem 802.1X-WLAN verbunden ist. Unter Verwendung von TLS wird die Verbindung getrennt und erneut mit dem gleichen WLAN verbunden.

- Navigieren Sie zu WLC > Monitor > [Client MAC]. Beachten Sie im Clientdetail, dass sich der Client im Status "RUN" befindet, dass Data Switching auf "local" festgelegt ist und dass Authentication is Central. Dies gilt für Clients, die eine Verbindung mit dem FlexConnect AP herstellen.

Benutzererlebnis - Bereitstellung von Android

Duale SSID

In diesem Abschnitt wird die duale SSID behandelt. Außerdem wird beschrieben, wie Sie eine Verbindung mit dem bereitzustellenden Gast und mit einem 802.1x-WLAN herstellen.

Der Verbindungsvorgang für das Android-Gerät ist dem für ein iOS-Gerät (Single- oder Dual-SSID) sehr ähnlich. Ein wichtiger Unterschied besteht jedoch darin, dass das Android-Gerät Zugriff auf das Internet benötigt, um auf den Google Marketplace (jetzt Google Play) zugreifen und den entsprechenden Agenten herunterladen zu können.

Führen Sie die folgenden Schritte aus, um ein Android-Gerät (wie in diesem Beispiel das Samsung Galaxy) im Dual-SSID-Szenario bereitzustellen:

- Verwenden Sie im Android-Gerät Wi-Fi, um eine Verbindung mit DemoCWA herzustellen, und öffnen Sie das Gast-WLAN.

- Akzeptieren Sie alle Zertifikate, um eine Verbindung zur ISE herzustellen.

- Geben Sie im Gastportal einen Benutzernamen und ein Kennwort ein, um sich anzumelden.

- Klicken Sie auf Registrieren. Das Gerät versucht, das Internet zu erreichen, um auf den Google Marketplace zuzugreifen. Fügen Sie der Pre-Auth ACL (z. B. ACL-REDIRECT) zusätzliche Regeln im Controller hinzu, um den Zugriff auf das Internet zu ermöglichen.

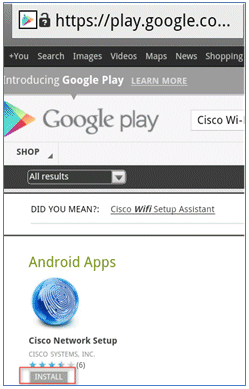

- Google listet Cisco Network Setup als Android-App auf. Klicken Sie auf INSTALLIEREN.

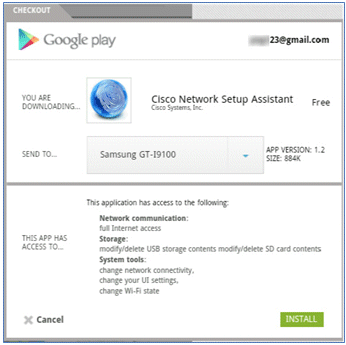

- Melden Sie sich bei Google an, und klicken Sie auf INSTALLIEREN.

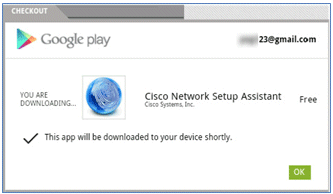

- Klicken Sie auf OK.

- Suchen Sie auf dem Android-Gerät die installierte Cisco SPW-App, und öffnen Sie sie.

- Vergewissern Sie sich, dass Sie immer noch vom Android-Gerät aus beim Gastportal angemeldet sind.

- Klicken Sie auf Start, um den Wi-Fi Setup Assistant zu starten.

- Cisco SPW beginnt mit der Installation der Zertifikate.

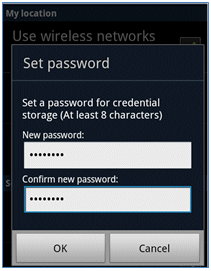

- Legen Sie bei entsprechender Aufforderung ein Kennwort für die Speicherung der Anmeldeinformationen fest.

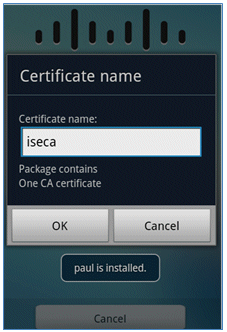

- Der Cisco SPW gibt einen Zertifikatsnamen zurück, der den Benutzerschlüssel und das Benutzerzertifikat enthält. Klicken Sie zur Bestätigung auf OK.

- Cisco SPW fährt fort und fordert Sie zur Eingabe eines anderen Zertifikatsnamens auf, der das Zertifizierungsstellenzertifikat enthält. Geben Sie den Namen iseca ein (in diesem Beispiel), und klicken Sie dann auf OK, um fortzufahren.

- Das Android-Gerät ist jetzt verbunden.

Geräteportal

Im Geräteportal können Benutzer zuvor registrierte Geräte auf eine Blacklist setzen, wenn ein Gerät verloren geht oder gestohlen wird. Außerdem können sich Benutzer bei Bedarf erneut anmelden.

Gehen Sie wie folgt vor, um ein Gerät auf die Blacklist zu setzen:

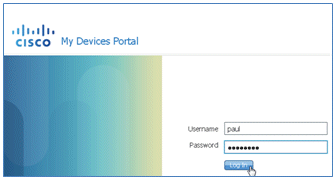

- Um sich beim My Devices Portal anzumelden, öffnen Sie einen Browser, stellen eine Verbindung mit https://ise-server:8443/mydevices her (beachten Sie die Portnummer 8443), und melden Sie sich mit einem AD-Konto an.

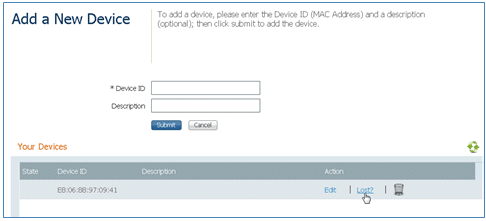

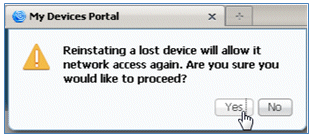

- Suchen Sie das Gerät unter Geräte-ID, und klicken Sie auf Lost? (Verloren), um die Blacklisting für ein Gerät zu starten.

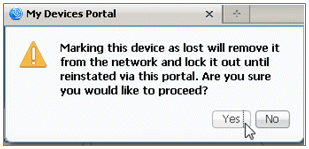

- Wenn die ISE eine Warnmeldung ausgibt, klicken Sie auf Ja, um fortzufahren.

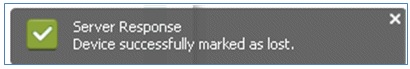

- Die ISE bestätigt, dass das Gerät als verloren markiert ist.

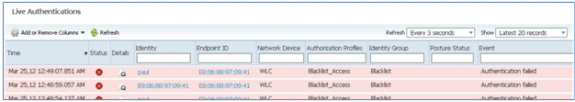

- Jeder Versuch, mit dem zuvor registrierten Gerät eine Verbindung zum Netzwerk herzustellen, wird jetzt blockiert, selbst wenn ein gültiges Zertifikat installiert ist. Dies ist ein Beispiel für ein Gerät auf der Blacklist, das nicht authentifiziert werden kann:

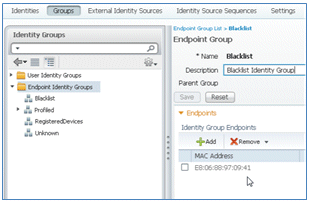

- Ein Administrator kann zu ISE > Administration > Identity Management > Groups navigieren, auf Endpoint Identity Groups > Blacklist klicken und sehen, dass das Gerät in die Blacklist aufgenommen wurde.

Führen Sie die folgenden Schritte aus, um ein Gerät auf der Blacklist wiederherzustellen:

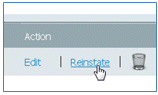

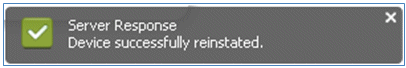

- Klicken Sie im My Devices-Portal auf für das Gerät neu starten.

- Wenn die ISE eine Warnung ausgibt, klicken Sie auf Ja, um fortzufahren.

- Die ISE bestätigt, dass das Gerät erfolgreich wiederhergestellt wurde. Verbinden Sie das wieder installierte Gerät mit dem Netzwerk, um zu testen, ob das Gerät nun zugelassen wird.

Referenz - Zertifikate

ISE erfordert nicht nur ein gültiges CA-Stammzertifikat, sondern auch ein gültiges Zertifikat, das von CA signiert wird.

Führen Sie die folgenden Schritte aus, um ein neues vertrauenswürdiges Zertifizierungsstellenzertifikat hinzuzufügen, zu binden und zu importieren:

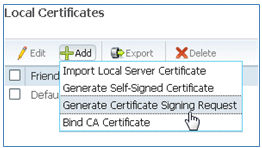

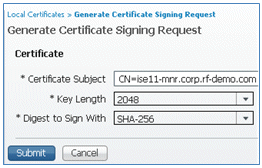

- Navigieren Sie zu ISE > Administration > System > Certificates, klicken Sie auf Local Certificates, und klicken Sie dann auf Add (Hinzufügen).

- Wählen Sie Zertifikatsignierungsanforderung (CSR) generieren aus.

- Geben Sie den Zertifikatantragsteller CN=<ISE-SERVER hostname.FQDN> ein. Für die anderen Felder können Sie die Standardwerte oder die Werte verwenden, die für die CA-Einrichtung erforderlich sind. Klicken Sie auf Senden.

- Die ISE überprüft, ob der CSR generiert wurde.

- Um auf den CSR zuzugreifen, klicken Sie auf die Vorgänge Zertifikatsignierungsanforderungen.

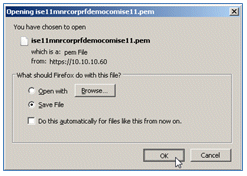

- Wählen Sie den zuletzt erstellten CSR aus, und klicken Sie dann auf Exportieren.

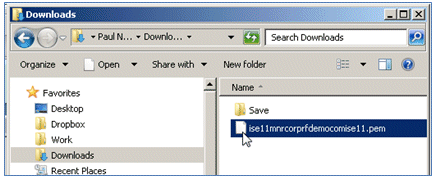

- Die ISE exportiert den CSR in eine PEM-Datei. Klicken Sie auf Datei speichern, und klicken Sie dann auf OK, um die Datei auf dem lokalen Computer zu speichern.

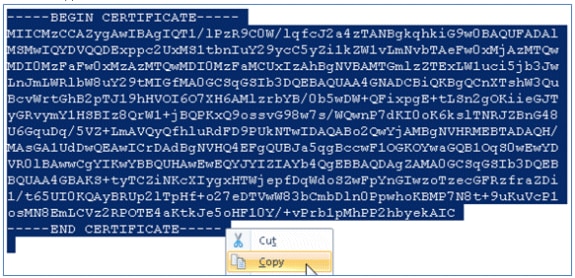

- Suchen und öffnen Sie die ISE-Zertifikatsdatei mit einem Texteditor.

- Kopieren Sie den gesamten Inhalt des Zertifikats.

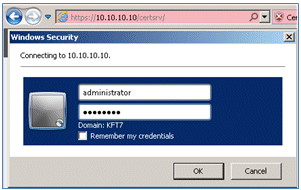

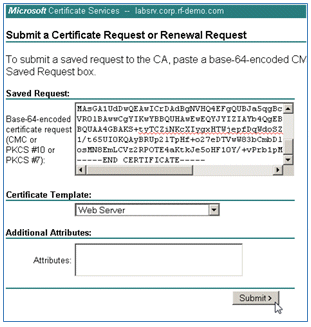

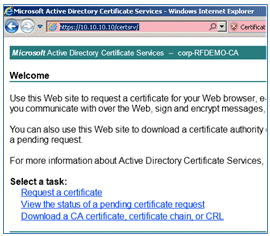

- Stellen Sie eine Verbindung zum Zertifizierungsstellenserver her, und melden Sie sich mit einem Administratorkonto an. Der Server ist eine Microsoft 2008-Zertifizierungsstelle unter https://10.10.10.10/certsrv (in diesem Beispiel).

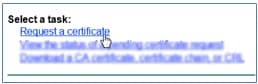

- Klicken Sie auf Zertifikat anfordern.

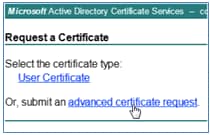

- Klicken Sie auf advanced certificate request (erweiterte Zertifikatsanforderung).

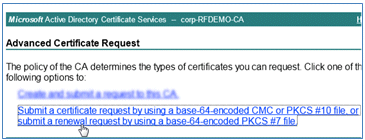

- Klicken Sie auf die zweite Option, um eine Zertifikatsanforderung mithilfe eines Base-64-kodierten CMC zu senden oder ... .

- Fügen Sie den Inhalt aus der ISE-Zertifikatsdatei (.pem) in das Feld Gespeicherte Anforderung ein, stellen Sie sicher, dass es sich bei der Zertifikatvorlage um Webserver handelt, und klicken Sie auf Senden.

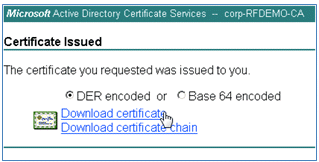

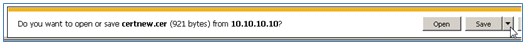

- Klicken Sie auf Zertifikat herunterladen.

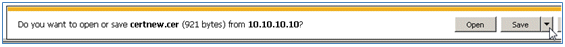

- Speichern Sie die Datei certnew.cer. Sie wird später verwendet, um eine Bindung mit der ISE herzustellen.

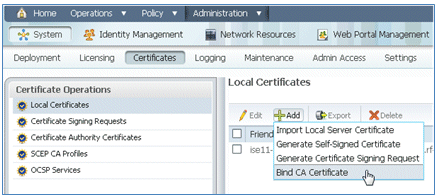

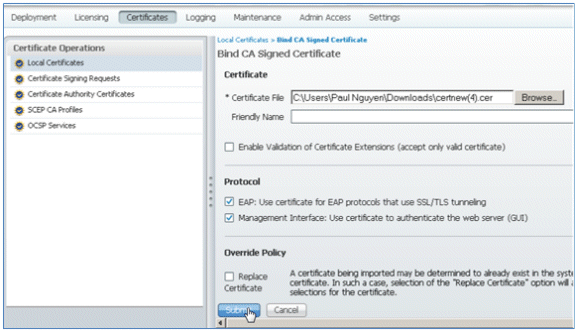

- Navigieren Sie von ISE-Zertifikaten zu Lokale Zertifikate, und klicken Sie auf Hinzufügen > Zertifizierungsstellenzertifikat binden.

- Navigieren Sie zu dem Zertifikat, das im vorherigen Schritt auf dem lokalen Computer gespeichert wurde, aktivieren Sie das EAP- und das Management Interface-Protokoll (Kontrollkästchen sind aktiviert), und klicken Sie auf Senden. Der Neustart der Services bei der ISE kann einige Minuten oder länger dauern.

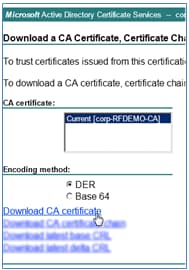

- Kehren Sie zur Startseite der Zertifizierungsstelle (https://CA/certsrv/) zurück, und klicken Sie auf Zertifizierungsstellenzertifikat, Zertifikatskette oder Zertifikatsperrliste herunterladen.

- Klicken Sie auf Zertifizierungsstellenzertifikat herunterladen.

- Speichern Sie die Datei auf dem lokalen Computer.

- Wenn der ISE-Server online ist, gehen Sie zu Zertifikate, und klicken Sie auf Zertifikate der Zertifizierungsstelle.

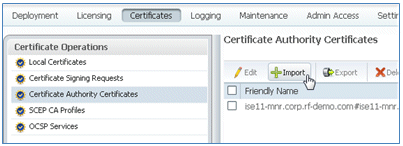

- Klicken Sie auf Importieren.

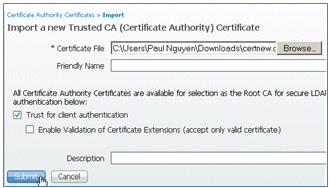

- Suchen Sie nach dem Zertifizierungsstellenzertifikat, aktivieren Sie Vertrauenswürdigkeit für Clientauthentifizierung (Kontrollkästchen ist aktiviert), und klicken Sie auf Senden.

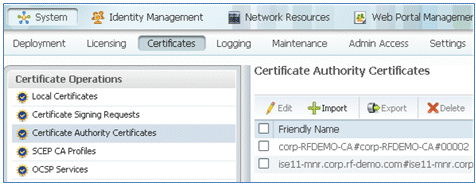

- Bestätigen Sie, dass das neue vertrauenswürdige Zertifizierungsstellenzertifikat hinzugefügt wird.

Zugehörige Informationen

- Cisco Identity Services Engine Hardware Installation Guide, Version 1.0.4

- Cisco Wireless LAN Controller der Serie 2000

- Cisco Wireless LAN Controller der Serie 4400

- Cisco Aironet der Serie 3500

- Bereitstellungsleitfaden für Flex 7500 Wireless Branch Controller

- Bring Your Own Device - Einheitliche Geräteauthentifizierung und konsistenter Zugriff

- Wireless BYOD mit Identity Services Engine

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

12-Sep-2013 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback