EAP-Authentifizierung mit RADIUS-Server

Inhalt

Einleitung

Dieses Dokument enthält eine Beispielkonfiguration eines auf Cisco IOS® basierenden Access Points für die EAP-Authentifizierung (Extensible Authentication Protocol) von Wireless-Benutzern anhand einer Datenbank, auf die ein RADIUS-Server zugreift.

Aufgrund der passiven Rolle, die der Access Point beim EAP spielt (Überbrückt Wireless-Pakete vom Client in kabelgebundene Pakete, die an den Authentifizierungsserver gerichtet sind und umgekehrt), wird diese Konfiguration bei praktisch allen EAP-Methoden verwendet. Zu diesen Methoden gehören (aber nicht beschränkt auf) LEAP, PEAP (Protected EAP)-MS-Challenge Handshake Authentication Protocol (CHAP) Version 2, PEAP-GTC (Generic Token Card), EAP-Flexible Authentication via Secure Tunneling (FAST), EAP-Transport Layer Security (TLS) und EAP-Tunneled TLS (TTLS). Sie müssen den Authentifizierungsserver für jede dieser EAP-Methoden entsprechend konfigurieren.

In diesem Dokument wird die Konfiguration des Access Points (AP) und des RADIUS-Servers beschrieben, bei dem es sich um Cisco Secure ACS im Konfigurationsbeispiel in diesem Dokument handelt.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Sie sind mit der Benutzeroberfläche oder der Kommandozeile von Cisco IOS vertraut.

-

Sie kennen die Konzepte der EAP-Authentifizierung.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Aironet AP-Produkte, die Cisco IOS ausführen.

-

Es wird von nur einem virtuellen LAN (VLAN) im Netzwerk ausgegangen.

-

Ein RADIUS-Authentifizierungsserverprodukt, das erfolgreich in eine Benutzerdatenbank integriert werden kann.

-

Folgende Authentifizierungsserver werden für Cisco LEAP und EAP-FAST unterstützt:

-

Cisco Secure Access Control Server (ACS)

-

Cisco Access Registrar (CAR)

-

Funk Steel Riemen RADIUS

-

Verknüpfungsleistung

-

-

Dies sind die unterstützten Authentifizierungsserver für Microsoft PEAP-MS-CHAP Version 2 und PEAP-GTC:

-

Microsoft Internet Authentication Service (IAS)

-

Cisco Secure ACS

-

Funk Steel Riemen RADIUS

-

Verknüpfungsleistung

-

Jeder zusätzliche Authentifizierungsserver, den Microsoft autorisieren kann.

Hinweis: GTC- oder Einmalpasswörter erfordern zusätzliche Dienste, die sowohl auf der Client- als auch auf der Serverseite zusätzliche Software sowie Hardware- oder Software-Token-Generatoren erfordern.

-

-

Wenden Sie sich an den Hersteller der Client-Komponente, um zu erfahren, welche Authentifizierungsserver mit ihren Produkten für EAP-TLS, EAP-TTLS und andere EAP-Methoden unterstützt werden.

-

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

Diese Konfiguration beschreibt die Konfiguration der EAP-Authentifizierung an einem IOS-basierten Access Point. Im Beispiel in diesem Dokument wird LEAP als Methode der EAP-Authentifizierung mit dem RADIUS-Server verwendet.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Wie die meisten passwortbasierten Authentifizierungsalgorithmen ist Cisco LEAP anfällig für Wörterbuchangriffe. Dies ist kein neuer Angriff oder eine neue Schwachstelle von Cisco LEAP. Die Erstellung einer Richtlinie für sichere Passwörter ist der effektivste Weg, um Wörterbuchangriffe zu verhindern. Dazu gehören die Verwendung sicherer Passwörter und das regelmäßige Ablaufen von Passwörtern. Unter Dictionary Attack on Cisco LEAP finden Sie weitere Informationen zu Wörterbuchangriffen und zu deren Verhinderung.

In diesem Dokument wird die folgende Konfiguration für die GUI und die CLI verwendet:

-

Die IP-Adresse des Access Points lautet 10.0.0.106.

-

Die IP-Adresse des RADIUS-Servers (ACS) lautet 10.0.0.3.

Netzwerk-EAP oder offene Authentifizierung mit EAP

Bei jeder auf EAP/802.1x basierenden Authentifizierungsmethode können Sie sich fragen, welche Unterschiede zwischen der Netzwerk-EAP- und der offenen Authentifizierung mit EAP bestehen. Diese Elemente verweisen auf die Werte im Feld "Authentifizierungsalgorithmus" in den Kopfzeilen von Verwaltungs- und Zuordnungspaketen. Die meisten Hersteller von Wireless-Clients setzen dieses Feld auf den Wert 0 (Open Authentication) und signalisieren dann den Wunsch, die EAP-Authentifizierung später im Assoziierungsprozess durchzuführen. Cisco legt den Wert ab dem Beginn der Verknüpfung mit dem Netzwerk-EAP-Flag anders fest.

Wenn Ihr Netzwerk über Clients mit folgenden Merkmalen verfügt:

-

Cisco Clients - Verwenden Sie Network-EAP.

-

Clients von Drittanbietern (einschließlich CCX-kompatibler Produkte) - Verwenden Sie "Offen" mit EAP.

-

Eine Kombination aus Cisco Clients und Clients von Drittanbietern - Wählen Sie sowohl Network-EAP als auch Open with EAP.

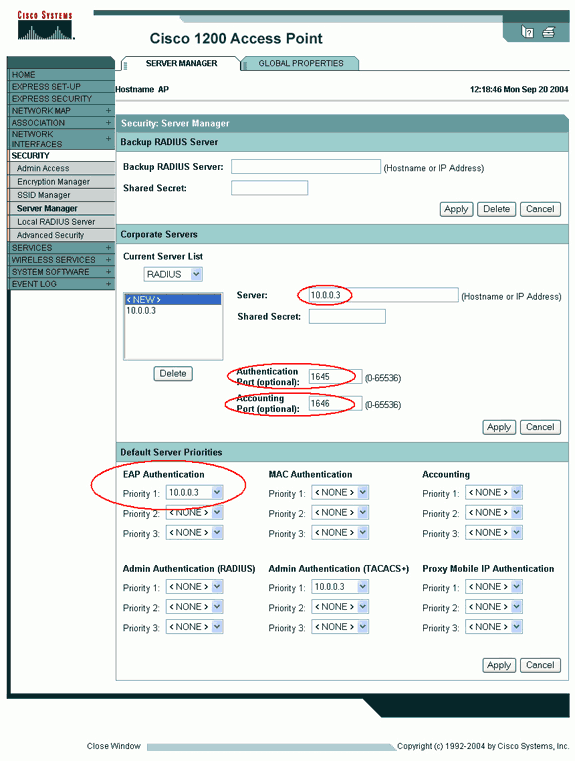

Authentifizierungsserver definieren

Der erste Schritt der EAP-Konfiguration besteht darin, den Authentifizierungsserver zu definieren und eine Beziehung zu diesem herzustellen.

-

Führen Sie auf der Registerkarte Access Point Server Manager (unter dem Menüelement Sicherheit > Server Manager) die folgenden Schritte aus:

-

Geben Sie die IP-Adresse des Authentifizierungsservers in das Feld Server ein.

-

Geben Sie den gemeinsamen geheimen Schlüssel und die Ports an.

-

Klicken Sie auf Apply, um die Definition zu erstellen und die Dropdown-Listen zu füllen.

-

Legen Sie im Feld "EAP Authentication Type Priority 1" (EAP-Authentifizierungstyp - Priorität 1) unter "Default Server Priorities" (Standardserverprioritäten) die IP-Adresse des Servers fest.

-

Klicken Sie auf Apply (Anwenden).

Sie können die folgenden Befehle auch über die CLI ausgeben:

AP#configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)#aaa group server radius rad_eap AP(config-sg-radius)#server 10.0.0.3 auth-port 1645 acct-port 1646 AP(config-sg-radius)#exit AP(config)#aaa new-model AP(config)#aaa authentication login eap_methods group rad_eap AP(config)#radius-server host 10.0.0.3 auth-port 1645 acct-port 1646 key labap1200ip102 AP(config)#end AP#write memory

-

-

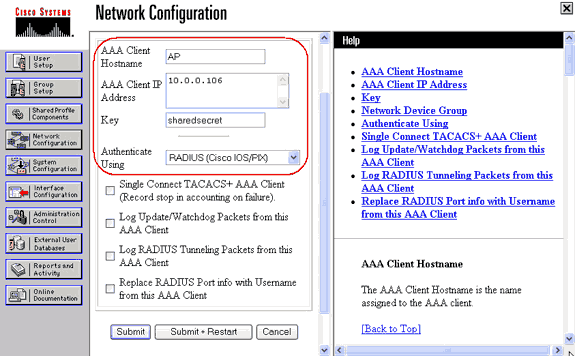

Der Access Point muss im Authentifizierungsserver als AAA-Client konfiguriert werden.

In Cisco Secure ACS geschieht dies beispielsweise auf der Seite Network Configuration (Netzwerkkonfiguration), auf der der Name des Access Points, die IP-Adresse, der gemeinsame geheime Schlüssel und die Authentifizierungsmethode (RADIUS Cisco Aironet oder RADIUS Cisco IOS/PIX) definiert sind. Weitere Authentifizierungsserver, die nicht dem ACS angehören, finden Sie in der Dokumentation des Herstellers.

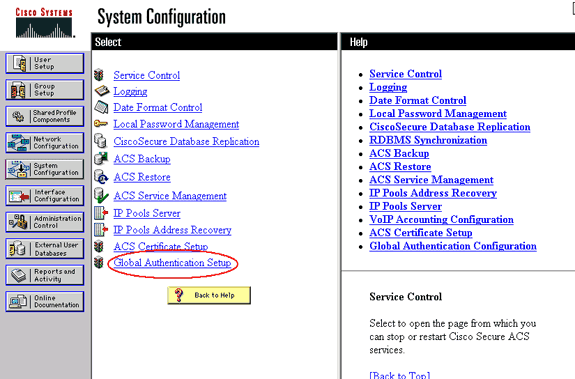

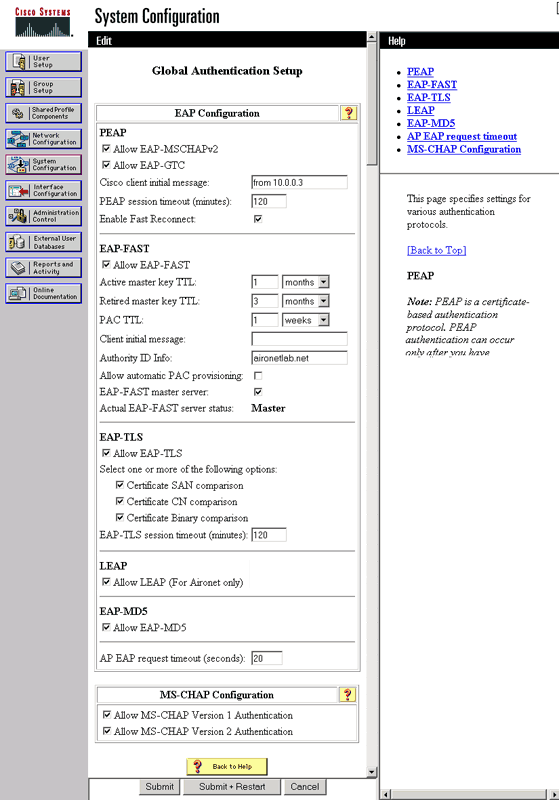

Stellen Sie sicher, dass der Authentifizierungsserver für die Durchführung der gewünschten EAP-Authentifizierungsmethode konfiguriert ist. Bei einem Cisco Secure ACS, der LEAP unterstützt, konfigurieren Sie beispielsweise die LEAP-Authentifizierung auf der Seite System Configuration - Global Authentication Setup (Systemkonfiguration - Globale Authentifizierung - Einrichtung). Klicken Sie auf Systemkonfiguration und dann auf Setup für globale Authentifizierung. Informationen zu anderen Nicht-ACS-Authentifizierungsservern oder anderen EAP-Methoden finden Sie in der Dokumentation des Herstellers.

Dieses Bild zeigt Cisco Secure ACS, konfiguriert für PEAP, EAP-FAST, EAP-TLS, LEAP und EAP-MD5.

Clientauthentifizierungsmethoden definieren

Wenn der Access Point weiß, wohin er Client-Authentifizierungsanforderungen senden soll, konfigurieren Sie ihn so, dass er diese Methoden akzeptiert.

Hinweis: Diese Anweisungen gelten für eine WEP-basierte Installation. Informationen zu WPA (bei dem Chiffren anstelle von WEP verwendet werden) finden Sie unter Übersicht über die WPA-Konfiguration.

-

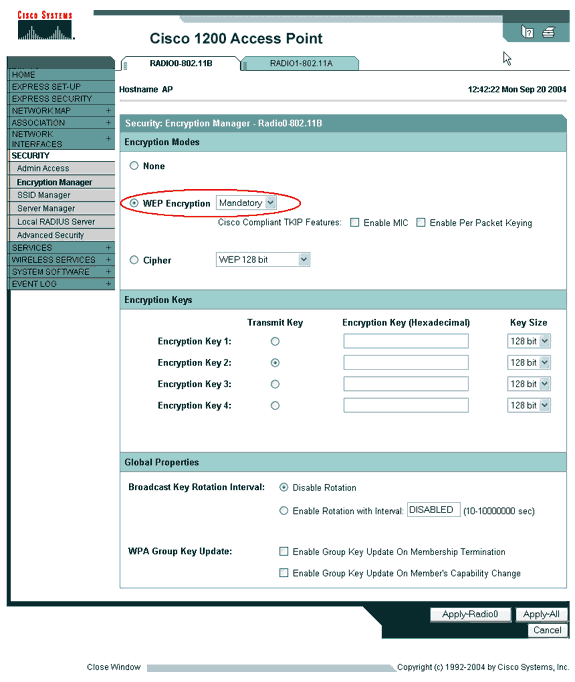

Führen Sie auf der Registerkarte Access Point Encryption Manager (unter dem Menüelement Sicherheit > Verschlüsselungs-Manager) die folgenden Schritte aus:

-

Geben Sie an, dass die WEP-Verschlüsselung verwendet werden soll.

-

Geben Sie an, dass WEP obligatorisch ist.

-

Überprüfen Sie, ob die Schlüssellänge auf 128 Bit eingestellt ist.

-

Klicken Sie auf Apply (Anwenden).

Sie können die folgenden Befehle auch über die CLI ausgeben:

AP#configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)#interface dot11radio 0 AP(config-if)#encryption mode wep mandatory AP(config-if)#end AP#write memory

-

-

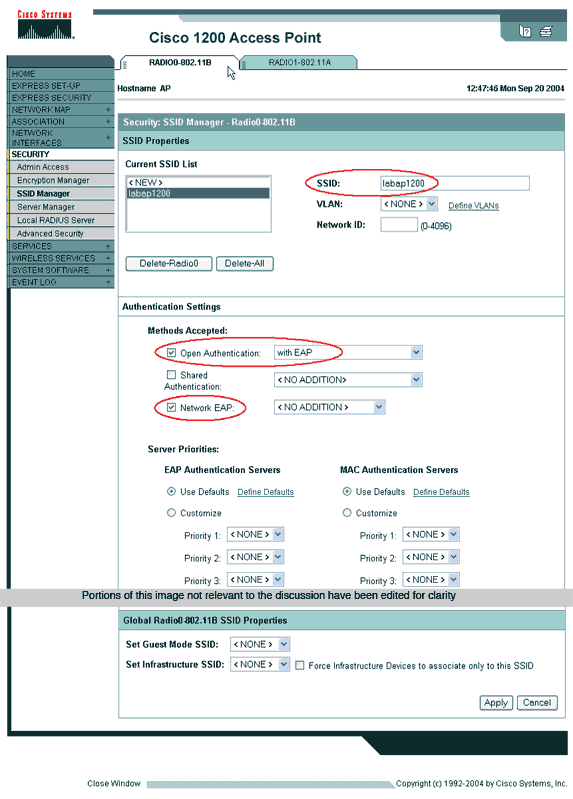

Führen Sie auf der Registerkarte SSID-Manager des Access Points (unter dem Menüpunkt Sicherheit > SSID-Manager) die folgenden Schritte aus:

-

Wählen Sie die gewünschte SSID aus.

-

Aktivieren Sie unter "Authentication Methods Accepted" das Kontrollkästchen Open, und wählen Sie With EAP aus der Dropdown-Liste aus.

-

Aktivieren Sie das Kontrollkästchen Netzwerk-EAP, wenn Sie Cisco Client-Karten haben. Siehe die Diskussion im Abschnitt Netzwerk-EAP oder Offene Authentifizierung mit EAP.

-

Klicken Sie auf Apply (Anwenden).

-

Sie können die folgenden Befehle auch über die CLI ausgeben:

AP#configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)#interface dot11radio 0 AP(config-if)#ssid labap1200 AP(config-if-ssid)#authentication open eap eap_methods AP(config-if-ssid)#authentication network-eap eap_methods AP(config-if-ssid)#end AP#write memory

Wenn Sie die grundlegende Funktionalität mit einer grundlegenden EAP-Konfiguration bestätigt haben, können Sie zu einem späteren Zeitpunkt weitere Funktionen und die Schlüsselverwaltung hinzufügen. Komplexere Funktionen sollten auf die funktionalen Grundlagen gelegt werden, um die Fehlerbehebung zu vereinfachen.

Überprüfung

Diese Abschnitt enthält Informationen, mit denen Sie überprüfen können, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

-

show radius server-group all (Radius-Servergruppe alle anzeigen): Zeigt eine Liste aller konfigurierten RADIUS-Servergruppen des WAP an.

Fehlerbehebung

Fehlerbehebungsverfahren

Führen Sie diese Schritte aus, um Probleme mit Ihrer Konfiguration zu beheben.

-

Erstellen Sie im clientseitigen Dienstprogramm oder in der Client-Software ein neues Profil oder eine neue Verbindung mit denselben oder ähnlichen Parametern, um sicherzustellen, dass die Konfiguration des Clients nicht beschädigt wird.

-

Deaktivieren Sie die Authentifizierung vorübergehend, um mögliche Funkprobleme zu vermeiden, die eine erfolgreiche Authentifizierung verhindern, wie in den folgenden Schritten gezeigt:

-

Verwenden Sie in der CLI die Befehle no authentication open eap eap_methods, no authentication network-eap eap_methods und authentication open.

-

Deaktivieren Sie in der GUI auf der Seite "SSID Manager" das Kontrollkästchen Network-EAP, aktivieren Sie das Kontrollkästchen Open (Öffnen), und setzen Sie die Dropdown-Liste wieder auf No Addition (Keine Hinzufügung).

Wenn der Client die Zuordnung erfolgreich hergestellt hat, trägt die Funkumgebung nicht zum Zuordnungsproblem bei.

-

-

Stellen Sie sicher, dass die Kennwörter des gemeinsamen geheimen Schlüssels zwischen dem Access Point und dem Authentifizierungsserver synchronisiert sind. Andernfalls können Sie die folgende Fehlermeldung erhalten:

Invalid message authenticator in EAP request

-

Überprüfen Sie in der CLI die Zeile radius-server host x.x.x.x auth-port x acct-port x key <shared_secret>.

-

Geben Sie in der GUI auf der Seite "Server Manager" den gemeinsamen geheimen Schlüssel für den entsprechenden Server im Feld "Shared Secret" erneut ein.

Der Eintrag für den gemeinsamen geheimen Schlüssel des Access Points auf dem RADIUS-Server muss dasselbe Passwort für den gemeinsamen geheimen Schlüssel enthalten wie die zuvor genannten Passwörter.

-

-

Entfernen Sie alle Benutzergruppen vom RADIUS-Server. Manchmal kann es zu Konflikten zwischen Benutzergruppen, die vom RADIUS-Server definiert werden, und Benutzergruppen in der zugrunde liegenden Domäne kommen. Überprüfen Sie die Protokolle des RADIUS-Servers auf fehlgeschlagene Versuche und die Gründe für diese Versuche.

Befehle zur Fehlerbehebung

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

Das Authentifizieren von Debugging-Authentifizierungen bietet eine Menge Details darüber, wie die Ausgabe von Debugging-Dokumenten im Zusammenhang mit EAP gesammelt und interpretiert werden kann.

Hinweis: Bevor Sie Debug-Befehle ausgeben, lesen Sie den Abschnitt Wichtige Informationen zu Debug-Befehlen.

-

debug dot11 aaa Authenticator state-machine: Zeigt die wichtigsten Unterteilungen (oder Zustände) der Aushandlung zwischen dem Client und dem Authentifizierungsserver an. Hier ist eine Ausgabe einer erfolgreichen Authentifizierung:

*Mar 1 02:37:46.846: dot11_auth_dot1x_send_id_req_to_client: Sending identity request to 0040.96ac.dd05 *Mar 1 02:37:46.846: dot11_auth_dot1x_send_id_req_to_client: 0040.96ac.dd05 timer started for 30 seconds *Mar 1 02:37:46.930: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,EAP_START) for 0040.96ac.dd05 *Mar 1 02:37:46.931: dot11_auth_dot1x_send_id_req_to_client: Sending identity request to 0040.96ac.dd05 (client) *Mar 1 02:37:46.931: dot11_auth_dot1x_send_id_req_to_client: Client 0040.96ac.dd05 timer started for 30 seconds *Mar 1 02:37:46.938: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,CLIENT_REPLY) for 0040.96ac.dd05 *Mar 1 02:37:46.938: dot11_auth_dot1x_send_response_to_server: Sending client 0040.96ac.dd05 data (User Name) to server *Mar 1 02:37:46.938: dot11_auth_dot1x_send_response_to_server: Started timer server_timeout 60 seconds *Mar 1 02:37:47.017: dot11_auth_dot1x_run_rfsm: Executing Action(SERVER_WAIT,SERVER_REPLY) for 0040.96ac.dd05 *Mar 1 02:37:47.017: dot11_auth_dot1x_send_response_to_client: Forwarding server message(Challenge) to client 0040.96ac.dd05 *Mar 1 02:37:47.018: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 20 seconds *Mar 1 02:37:47.025: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,CL IENT_REPLY) for 0040.96ac.dd05 *Mar 1 02:37:47.025: dot11_auth_dot1x_send_response_to_server: Sending client 0040.96ac.dd05 data(User Credentials) to server -------------------Lines Omitted for simplicity------------------- *Mar 1 02:37:47.030: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 20 seconds *Mar 1 02:37:47.041: dot11_auth_dot1x_run_rfsm: Executing Action (SERVER_WAIT,SE RVER_PASS) for 0040.96ac.dd05 *Mar 1 02:37:47.041: dot11_auth_dot1x_send_response_to_client: Forwarding server message(Pass Message) to client 0040.96ac.dd05 *Mar 1 02:37:47.042: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 30 seconds *Mar 1 02:37:47.043: %DOT11-6-ASSOC: Interface Dot11Radio0, Station TACWEB 0040 .96ac.dd05 Associated KEY_MGMT[NONE] (Client stays associated to the access point)

Hinweis: In Cisco IOS-Softwareversionen vor 12.2(15)JA lautet die Syntax dieses debug-Befehls debug dot11 aaa dot1x state-machine.

-

debug dot11 aaa Authenticator process (Prozess zur Authentifizierung): Zeigt die einzelnen Dialogeinträge der Aushandlung zwischen Client und Authentifizierungsserver an.

Hinweis: In Cisco IOS-Softwareversionen vor 12.2(15)JA lautet die Syntax dieses Debug-Befehls debug dot11 aaa dot1x process.

-

debug radius authentication: Zeigt die RADIUS-Aushandlungen zwischen Server und Client an, die beide vom Access Point überbrückt werden. Dies ist eine Ausgabe für eine fehlgeschlagene Authentifizierung:

*Mar 1 02:34:55.086: RADIUS/ENCODE(00000031):Orig. component type = DOT11 *Mar 1 02:34:55.086: RADIUS: AAA Unsupported Attr: ssid [264] 5 *Mar 1 02:34:55.086: RADIUS: 73 73 69 [ssi] *Mar 1 02:34:55.086: RADIUS: AAA Unsupported Attr: interface [157] 3 *Mar 1 02:34:55.087: RADIUS: 32 [2] *Mar 1 02:34:55.087: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.087: RADIUS/ENCODE(00000031): acct_session_id: 47 *Mar 1 02:34:55.087: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.087: RADIUS(00000031): sending *Mar 1 02:34:55.087: RADIUS(00000031): Send Access-Request to 10.0.0.3 :164 5 id 1645/61, len 130 *Mar 1 02:34:55.088: RADIUS: authenticator 0F 6D B9 57 4B A3 F2 0E - 56 77 A4 7E D3 C2 26 EB *Mar 1 02:34:55.088: RADIUS: User-Name [1] 8 "wirels" *Mar 1 02:34:55.088: RADIUS: Framed-MTU [12] 6 1400 *Mar 1 02:34:55.088: RADIUS: Called-Station-Id [30] 16 "0019.a956.55c0" *Mar 1 02:34:55.088: RADIUS: Calling-Station-Id [31] 16 "0040.96ac.dd05" *Mar 1 02:34:55.088: RADIUS: Service-Type [6] 6 Login [1] *Mar 1 02:34:55.088: RADIUS: Message-Authenticato[80] 18 *Mar 1 02:34:55.089: RADIUS: 73 8C 59 C4 98 51 53 9F 58 4D 1D EB A5 4A AB 88 [s?Y??QS?XM???J??] *Mar 1 02:34:55.089: RADIUS: EAP-Message [79] 13 *Mar 1 02:34:55.089: RADIUS: NAS-Port-Id [87] 5 "299" *Mar 1 02:34:55.090: RADIUS: NAS-IP-Address [4] 6 10.0.0.106 *Mar 1 02:34:55.090: RADIUS: Nas-Identifier [32] 4 "ap" *Mar 1 02:34:55.093: RADIUS: Received from id 1645/61 10.0.0.3 :1645, Access-Challenge, len 79 *Mar 1 02:34:55.093: RADIUS: authenticator 72 FD C6 9F A1 53 8F D2 - 84 87 49 9B B4 77 B8 973 ---------------------------Lines Omitted----------------------------------- *Mar 1 02:34:55.117: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.118: RADIUS/ENCODE(00000031): acct_session_id: 47 *Mar 1 02:34:55.118: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.118: RADIUS(00000031): sending *Mar 1 02:34:55.118: RADIUS(00000031): Send Access-Request to 10.0.0.3 :164 5 id 1645/62, len 168 *Mar 1 02:34:55.118: RADIUS: authenticator 49 AE 42 83 C0 E9 9A A7 - 07 0F 4E 7C F4 C7 1F 24 *Mar 1 02:34:55.118: RADIUS: User-Name [1] 8 "wirels" *Mar 1 02:34:55.119: RADIUS: Framed-MTU [12] 6 1400 ----------------------------------Lines Omitted----------------------- *Mar 1 02:34:55.124: RADIUS: Received from id 1645/62 10.0.0.3 :1645, Access-Reject, len 56 *Mar 1 02:34:55.124: RADIUS: authenticator A6 13 99 32 2A 9D A6 25 - AD 01 26 11 9A F6 01 37 *Mar 1 02:34:55.125: RADIUS: EAP-Message [79] 6 *Mar 1 02:34:55.125: RADIUS: 04 15 00 04 [????] *Mar 1 02:34:55.125: RADIUS: Reply-Message [18] 12 *Mar 1 02:34:55.125: RADIUS: 52 65 6A 65 63 74 65 64 0A 0D [Rejected??] *Mar 1 02:34:55.125: RADIUS: Message-Authenticato[80] 18 *Mar 1 02:34:55.126: RADIUS(00000031): Received from id 1645/62 *Mar 1 02:34:55.126: RADIUS/DECODE: EAP-Message fragments, 4, total 4 bytes *Mar 1 02:34:55.126: RADIUS/DECODE: Reply-Message fragments, 10, total 10 bytes *Mar 1 02:34:55.127: %DOT11-7-AUTH_FAILED: Station 0040.96ac.dd05 Authentication failed

-

debug aaa authentication: Zeigt die AAA-Aushandlungen für die Authentifizierung zwischen dem Clientgerät und dem Authentifizierungsserver an.

Zugehörige Informationen

- Debugauthentifizierungen

- Authentifizierungstypen konfigurieren

- LEAP-Authentifizierung auf einem lokalen RADIUS-Server

- Konfigurieren von RADIUS- und TACACS+-Servern

- Konfigurieren von Cisco Secure ACS für Windows v3.2 mit PEAP-MS-CHAPv2 Machine Authentication

- Cisco Secure ACS für Windows v3.2 mit EAP-TLS-Authentifizierung

- Konfigurieren von PEAP/EAP auf Microsoft IAS

- Fehlerbehebung bei Microsoft IAS als RADIUS-Server

- Microsoft 802.1X-Authentifizierungs-Client

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

19-Oct-2009 |

Erstveröffentlichung |

Feedback

Feedback