Konfigurieren der Mobilitätsfunktion von WLAN Anchor auf dem Catalyst 9800

Download-Optionen

-

ePub (1.5 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie ein Wireless Local Area Network (WLAN) mit Catalyst 9800 Wireless Controllern in einem Fremd-/Ankerszenario konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Zugriff auf die Wireless Controller über eine Kommandozeile oder eine grafische Benutzeroberfläche

- Mobilität mit Cisco Wireless LAN Controllern (WLCs)

- Wireless Controller 9800

- AireOS-WLCs

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- AireOS WLC Version 8.8 MR2 (Sie können auch Inter Release Controller Mobility (IRCM) spezielle 8.5 Images verwenden)

- 9800 WLC v16.10 oder spätere Version

- Konfigurationsmodell des 9800 WLC

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

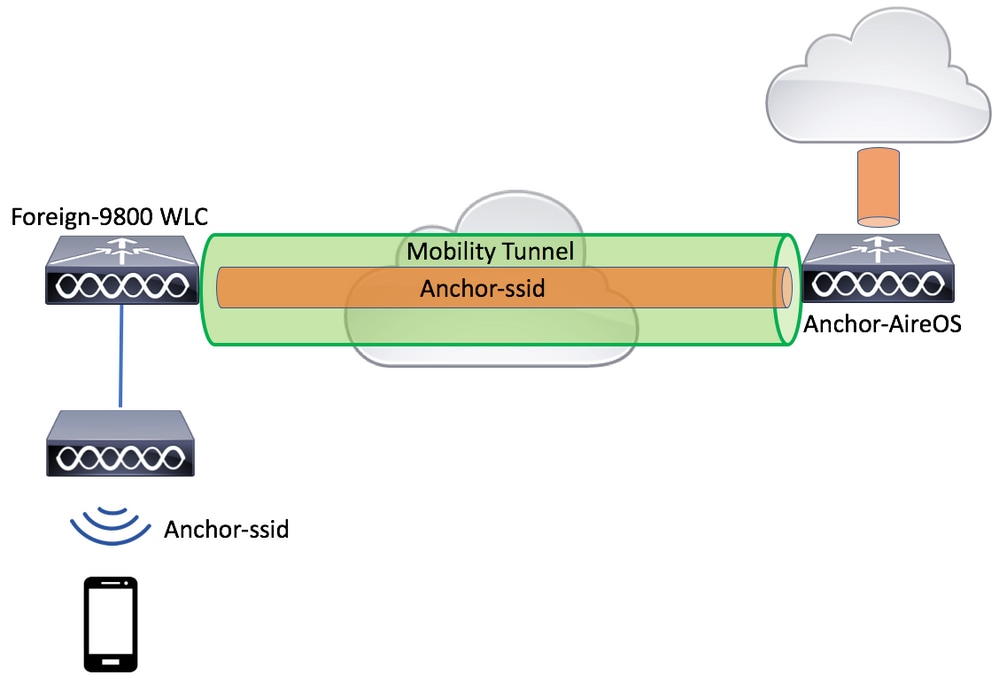

Dies ist eine Funktion, die normalerweise für Gastzugriffsszenarien verwendet wird, um den gesamten Datenverkehr von Clients an einem einzigen L3-Ausgangspunkt zu terminieren, selbst wenn die Clients von verschiedenen Controllern und physischen Standorten stammen. Der Mobility-Tunnel isoliert den Datenverkehr im Netzwerk.

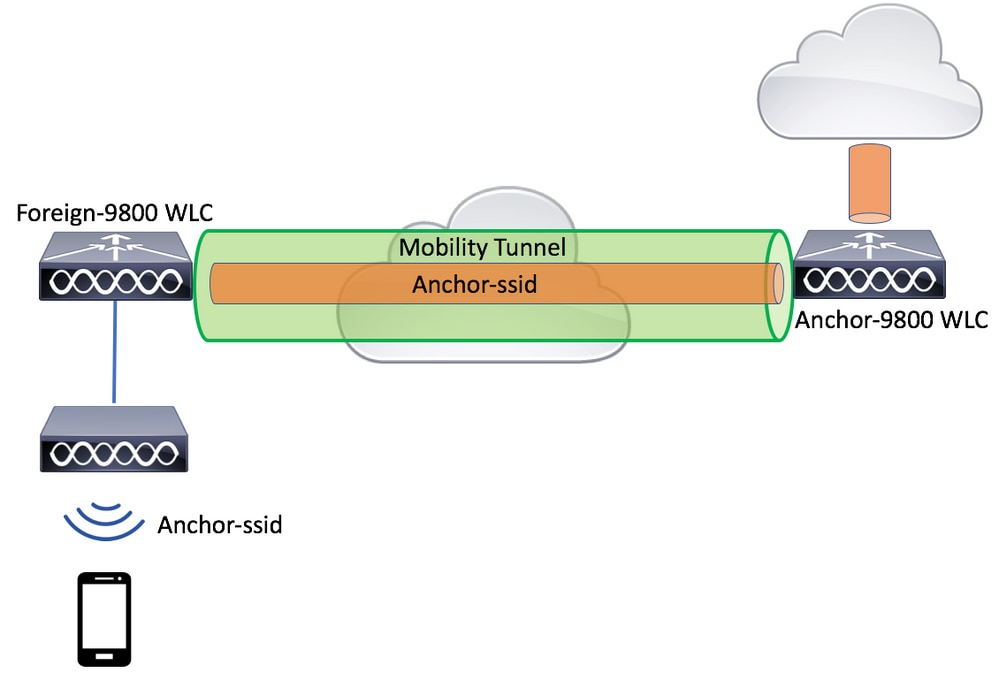

Auslands-/Ankerszenario zwischen 9800 WLCs

Dieses Szenario zeigt die beiden verwendeten Catalyst Switches der Serie 9800.

Netzwerkdiagramm: Zwei Catalyst 9800 WLCs

In Szenarien mit Mobilitätsgästen gibt es zwei Hauptcontrollerrollen:

- Foreign Controller: Dieser WLC besitzt Layer 2 oder die Wireless-Seite. Es ist mit Access Points verbunden. Der gesamte Client-Datenverkehr für die verankerten WLANs wird in den Mobility Tunnel gekapselt und an den Anker gesendet. Es wird nicht lokal beendet.

- Anker-Controller: Dies ist der Ausgangspunkt für Layer 3. Es empfängt die Mobility-Tunnel von den ausländischen Controllern und entkapselt oder terminiert den Client-Datenverkehr an den Ausgangspunkt (VLAN). Dies ist der Punkt, an dem die Clients im Netzwerk sichtbar sind, also der Ankername.

Die Access Points auf dem ausländischen WLC übertragen die WLAN-SSIDs und verfügen über ein zugewiesenes Richtlinien-Tag, das das WLAN-Profil mit dem entsprechenden Richtlinienprofil verknüpft. Wenn ein Wireless-Client eine Verbindung mit dieser SSID herstellt, sendet der ausländische Controller beide, den SSID-Namen und das Richtlinienprofil, als Teil der Client-Informationen an den Anker-WLC. Nach Eingang überprüft der Anker-WLC seine eigene Konfiguration auf Übereinstimmung mit dem SSID-Namen und dem Richtlinienprofilnamen. Sobald der Anker-WLC eine Übereinstimmung gefunden hat, wendet er die entsprechende Konfiguration und einen Ausgangspunkt auf den Wireless-Client an. Aus diesem Grund ist es erforderlich, dass die Namen und Konfigurationen der WLAN- und Richtlinienprofile auf dem ausländischen 9800 WLC und dem verankerten 9800 WLC übereinstimmen, mit Ausnahme des VLAN unter dem Richtlinienprofil.

Hinweis: Die Namen der WLAN-Profile und Richtlinienprofile können auf dem 9800 Anchor und dem 9800 Foreign WLC übereinstimmen.

Konfigurieren eines 9800-Fremdkörpers mit einem 9800-Anker

Schritt 1: Bau eines Mobilitätstunnels zwischen dem Foreign 9800 WLC und dem Anchor 9800 WLC.

Sie können sich auf dieses Dokument beziehen: Konfigurieren von Mobilitätstopologien auf Catalyst 9800

Schritt 2: Erstellen Sie die gewünschte SSID auf beiden 9800 WLCs.

Unterstützte Sicherheitsmethoden:

- Offen

- MAC-Filter

- PSK

- Punkt 1x

- Lokale/externe Webauthentifizierung (LWA)

- Zentrale Webauthentifizierung (CWA)

Hinweis: Beide 9800 WLCs müssen die gleiche Konfiguration haben, da die Auslösung aus diesem Grund nicht funktioniert.

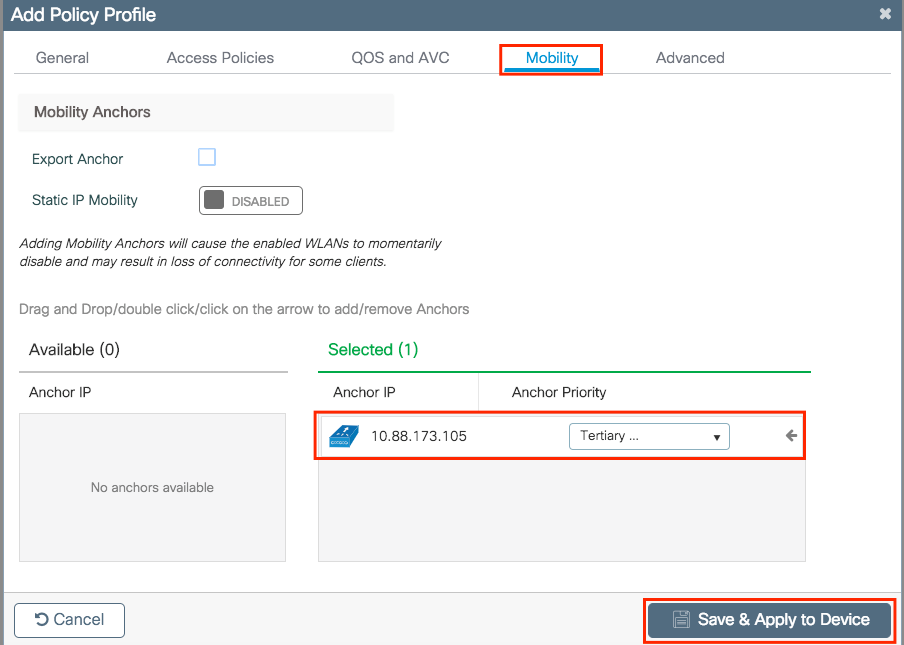

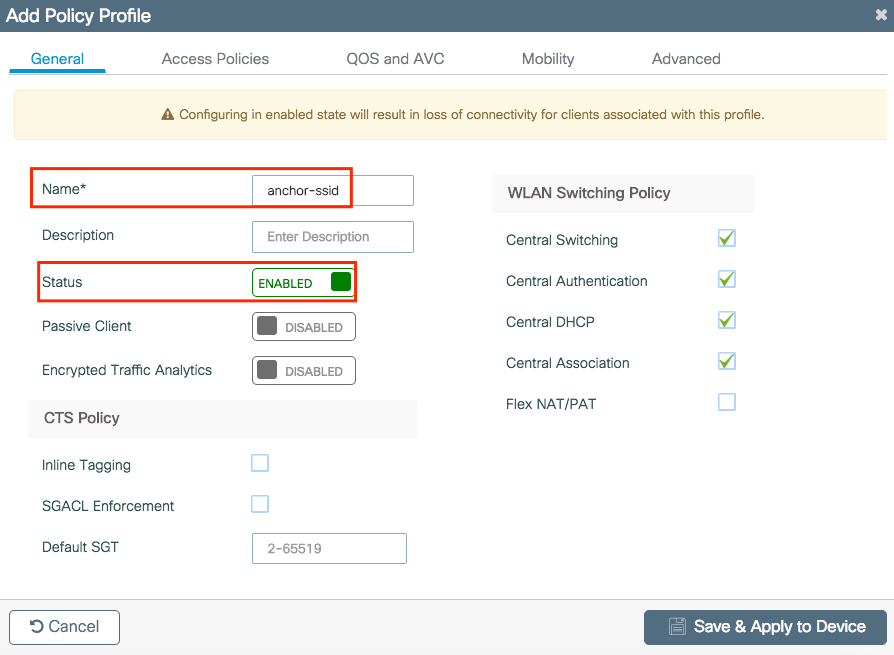

Schritt 3: Melden Sie sich beim ausländischen 9800 WLC an, und definieren Sie im Richtlinienprofil die Anker-IP-Adresse des 9800 WLC.

Navigieren Sie zu Configuration > Tags & Profiles > Policy > + Add.

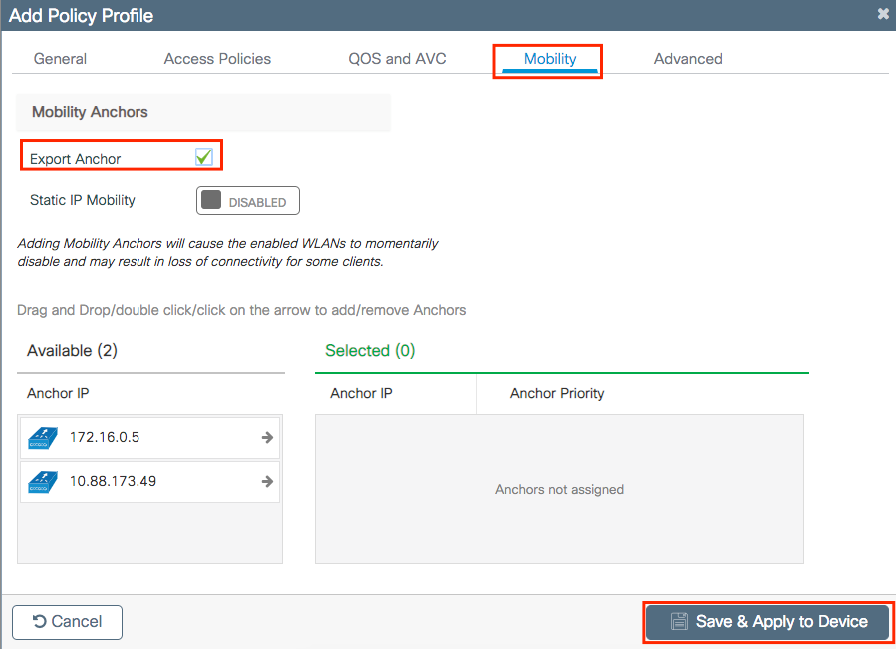

Wählen Sie auf der Mobility Registerkarte die IP-Adresse des Anker 9800 WLC aus.

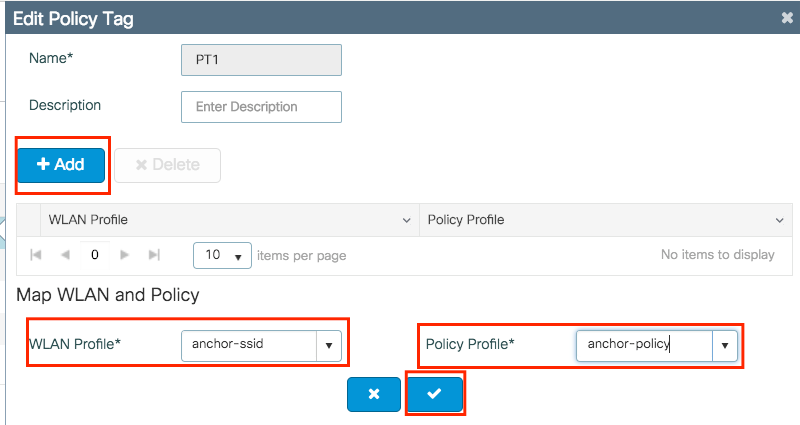

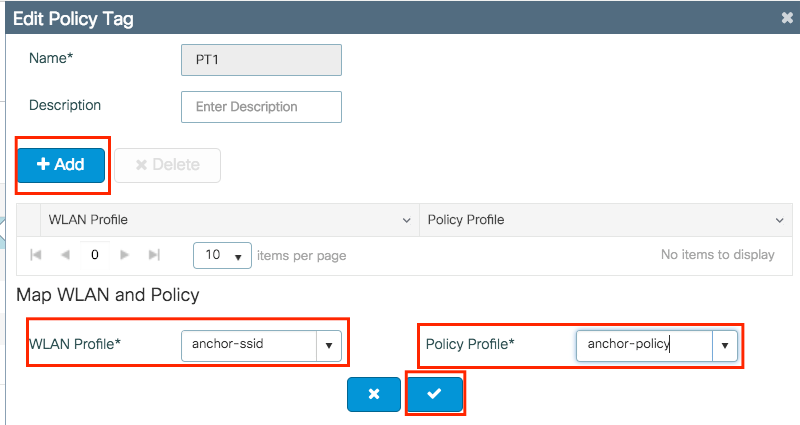

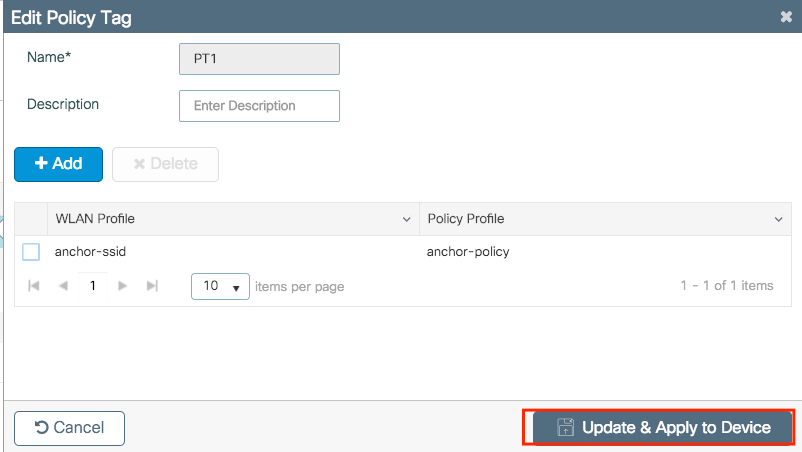

Schritt 4: Verknüpfen Sie das Richtlinienprofil mit dem WLAN innerhalb der Richtlinien-Tag-Nummer, die den APs zugewiesen ist, die dem ausländischen Controller zugeordnet sind, der dieses WLAN bedient.

Navigieren Sie zu, Configuration > Tags & Profiles > Tags und erstellen Sie eine neue, oder verwenden Sie die vorhandene.

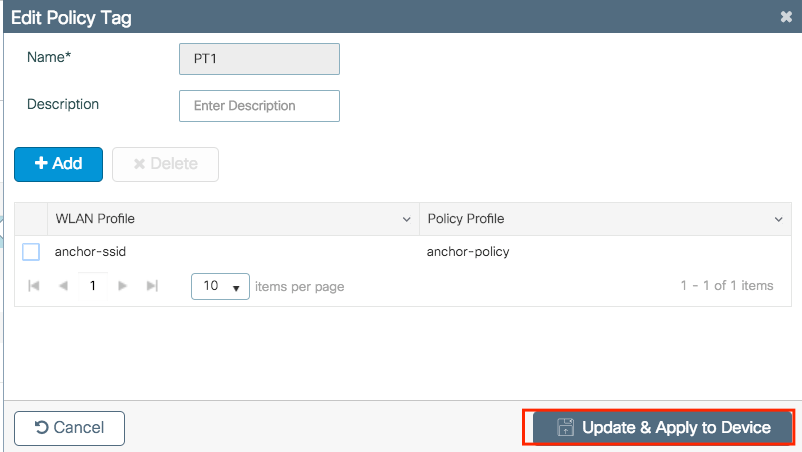

Vergewissern Sie sich, dass Sie die Änderungen Update & Apply to Device auf das Policy Tag (Richtlinientag) anwenden.

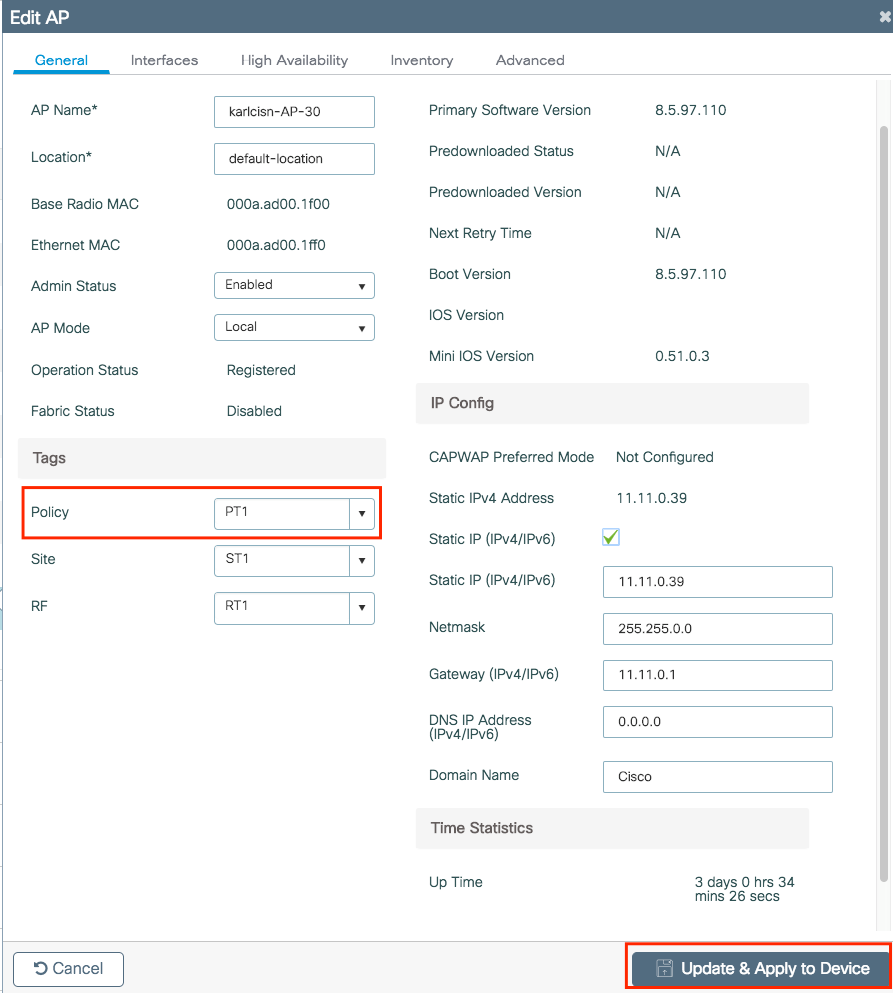

Schritt 5 (optional). Weisen Sie die Policy Tag-Nummer einem Access Point zu, oder stellen Sie sicher, dass dieser bereits vorhanden ist.

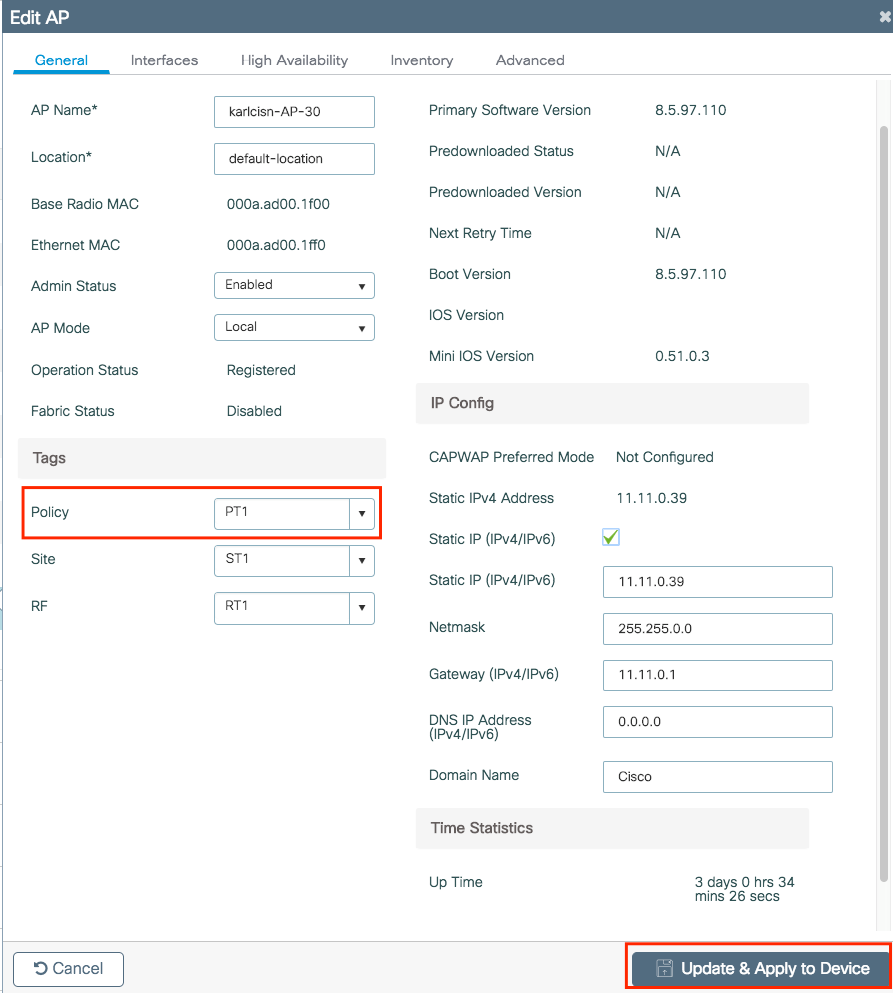

Navigieren Sie zu Configuration > Wireless > Access Points > AP name > General.

Update & Apply to Device Hinweis: Beachten Sie, dass, wenn Sie eine Änderung am AP-Tag durchführen, nachdem Sie wählen, der AP seinen Tunnel CAPWAP neu startet, sodass er die Verbindung mit dem 9800 WLC verliert und ihn dann wiederherstellt.

Über die CLI:

Foreign 9800 WLC

# config t # wireless profile policy anchor-policy # mobility anchor 10.88.173.105 priority 3 # no shutdown # exit # wireless tag policy PT1 # wlan anchor-ssid policy anchor-policy # exit # ap aaaa.bbbb.dddd # site-tag PT1 # exit

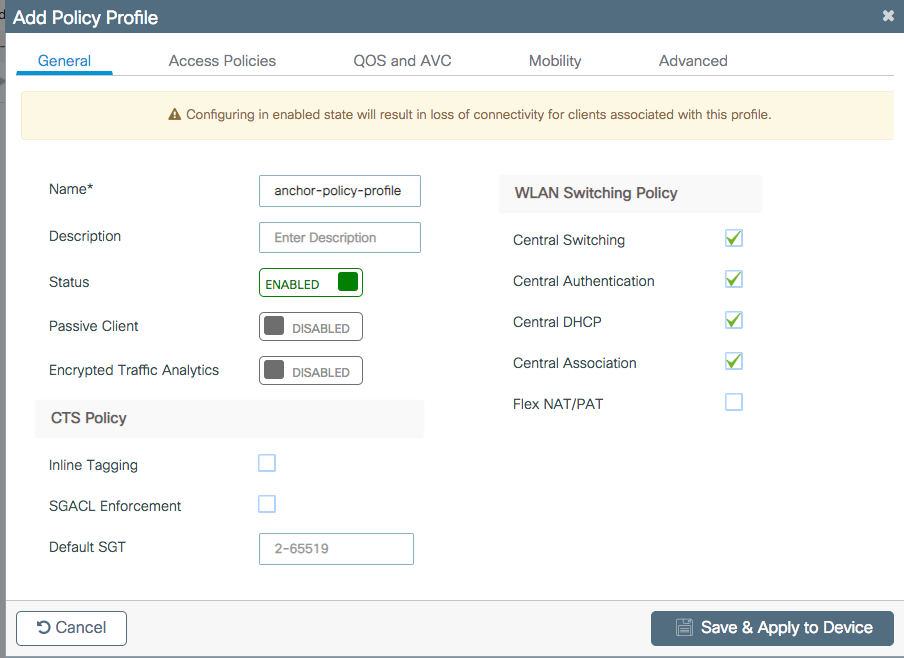

Schritt 6: Melden Sie sich beim Anker 9800 WLC an, und erstellen Sie das Anker-Richtlinienprofil. Vergewissern Sie sich, dass der Name exakt dem entspricht, den Sie für die ausländischen 9800-WLCs verwendet haben.

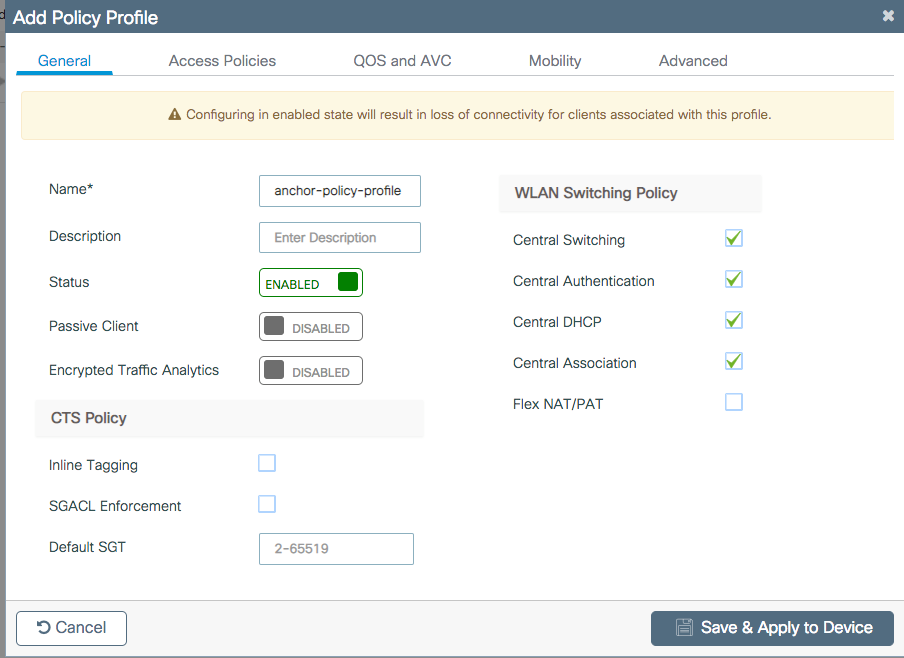

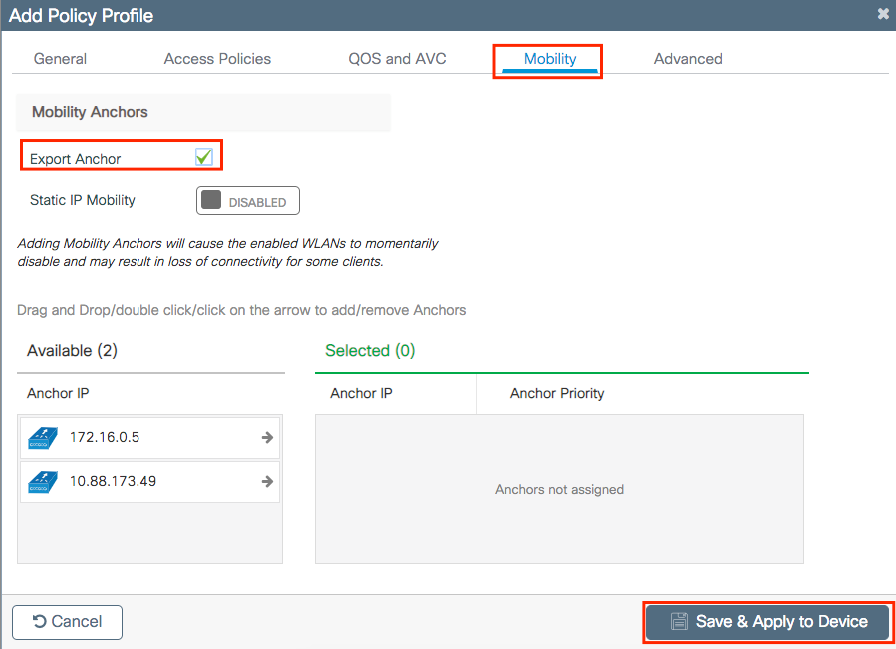

Navigieren Sie zu Configuration > Tags & Profiles > Policy > + Add.

Navigieren Sie zur Mobility Registerkarte, und aktivieren Sie Export Anchor.Dadurch wird der 9800 WLC angewiesen, dass es sich bei dem Anker-9800-WLC für ein WLAN handelt, das dieses Richtlinienprofil verwendet. Wenn der ausländische 9800-WLC die Clients an den Anker-9800-WLC sendet, informiert er über das WLAN und das Richtlinienprofil, dem der Client zugewiesen ist, sodass der Anker-9800-WLC weiß, welches lokale Richtlinienprofil verwendet werden soll.

Hinweis: Sie dürfen nicht gleichzeitig Mobilitäts-Peers und den Exportanker konfigurieren. Dies ist ein ungültiges Konfigurationsszenario.

Hinweis: Sie dürfen die Einstellung "Anker exportieren" nicht für Richtlinienprofile verwenden, die mit einem WLAN-Profil auf einem Controller mit Access Points verknüpft sind. Dadurch wird verhindert, dass die SSID übertragen wird. Daher muss diese Richtlinie ausschließlich für die Ankerfunktion verwendet werden.

Über die CLI:

Anchor 9800 WLC # config t # wireless profile policy <anchor-policy> # mobility anchor # vlan <VLAN-id_VLAN-name> # no shutdown # exitForeign 9800 WLC - Anchor AireOS

Foreign 9800 WLC - Anchor AireOSIn dieser Konfiguration wird das Szenario dargestellt, in dem ein Catalyst 9800 WLC als Foreign (Ausland) und ein AireOS Unified WLC als Anker verwendet werden.

Catalyst 9800 (Ausland) - AireOS Anchor-Netzwerkdiagramm

Catalyst 9800 (Ausland) - AireOS Anchor-Netzwerkdiagramm

Konfigurieren des 9800 Foreign mit AireOS Anchor

Konfigurieren des 9800 Foreign mit AireOS AnchorSchritt 1: Bau eines Mobilitätstunnels zwischen dem Foreign 9800 WLC und dem Anchor AireOS WLC.

Weitere Informationen finden Sie in diesem Dokument: Konfigurieren von Mobilitätstopologien auf Catalyst 9800

Schritt 2: Erstellen Sie die gewünschten WLANs auf beiden WLCs.

Unterstützte Sicherheitsmethoden:

- Offen

- MAC-Filter

- PSK

- Punkt 1x

- Lokale/externe Webauthentifizierung (LWA)

- Zentrale Webauthentifizierung (CWA)

Hinweis: Sowohl der AireOS WLC als auch der 9800 WLC müssen gleich konfiguriert sein, andernfalls funktioniert die Verankerung nicht.

Schritt 3: Melden Sie sich beim 9800 WLC (der als ausländischer Benutzer agiert) an, und erstellen Sie das Ankerrichtlinienprofil.

Navigieren Sie zu Configuration > Tags & Profiles > Policy > + Add .

Navigieren Sie zur Mobility Registerkarte, und wählen Sie den Anker AireOS WLC. Der 9800 WLC leitet den Datenverkehr der mit diesem Richtlinienprofil verknüpften SSID an den ausgewählten Anker weiter.

Schritt 4: Verknüpfen Sie das Richtlinienprofil mit dem WLAN innerhalb der Richtlinien-Tag-Nummer, die den APs zugewiesen ist, die dem ausländischen Controller zugeordnet sind, der dieses WLAN bedient.

Navigieren Sie zu, Configuration > Tags & Profiles > Tags und erstellen Sie eine neue, oder verwenden Sie die vorhandene.

Vergewissern Sie sich, dass Sie die Änderungen Update & Apply to Device auf das Policy Tag (Richtlinientag) anwenden.

Schritt 5 (optional). Weisen Sie die Site einem Access Point zu, oder stellen Sie sicher, dass sie bereits vorhanden ist.

Navigieren Sie zu Configuration > Wireless > Access Points > AP name > General.

Hinweis: Beachten Sie, dass der Access Point seinen Tunnel-CAPWAP neu startet, sodass er die Verbindung zum 9800 WLC verliert und ihn dann wiederherstellt, wenn Sie nach der AuswahlUpdate & Apply to Device eine Änderung des AP-Tags vornehmen.

Über die CLI:

# config t # wireless profile policy anchor-policy # mobility anchor 10.88.173.105 priority 3 # no shutdown # exit # wireless tag policy PT1 # wlan anchor-ssid policy anchor-policy # exit # ap aaaa.bbbb.dddd # site-tag PT1 # exit

Schritt 6: Konfigurieren Sie den AireOS WLC als Auslöser.

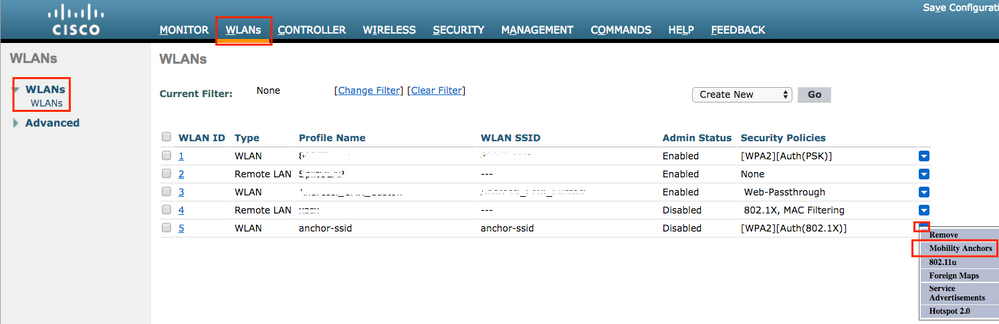

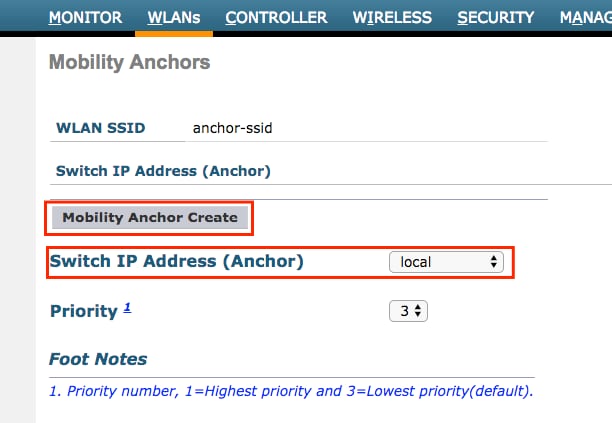

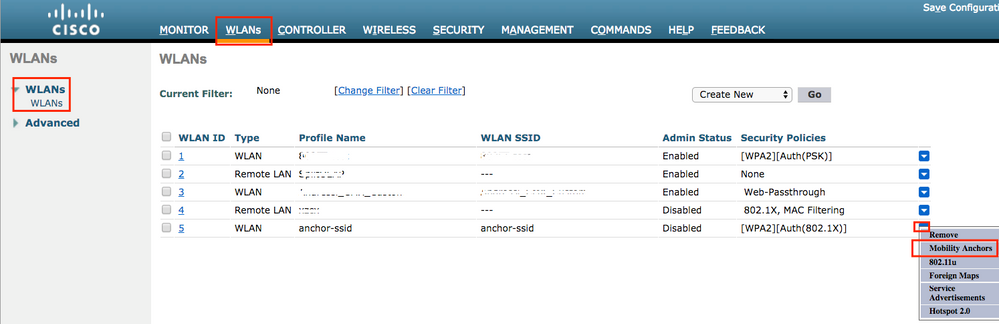

Melden Sie sich bei AireOS an, und navigieren Sie zu WLANs > WLANs. Wählen Sie den Pfeil rechts in der Zeile "WLAN" aus, um zum Dropdown-Menü zu navigieren, und wählen Sie Mobility Anchors.

Legen Sie ihn als lokalen Anker fest.

Über die CLI:

> config wlan disable <wlan-id> > config wlan mobility anchor add <wlan-id> <AireOS-WLC's-mgmt-interface> > config wlan enable <wlan-id> Foreign AirOS - Anchor 9800 WLC

Foreign AirOS - Anchor 9800 WLCAireOS - Netzwerkdiagramm für den 9800 Anchor - Foreign

AireOS - Netzwerkdiagramm für den 9800 Anchor - Foreign

Konfigurieren eines 9800 Foreign-Controllers mit einem AireOS-Anker

Konfigurieren eines 9800 Foreign-Controllers mit einem AireOS-AnkerSchritt 1: Bau eines Mobilitätstunnels zwischen dem Foreign 9800 WLC und dem Anchor AireOS WLC.

Sie können sich auf dieses Dokument beziehen: Konfigurieren von Mobilitätstopologien auf Catalyst 9800

Schritt 2: Erstellen Sie die gewünschte SSID auf beiden WLCs.

Unterstützte Sicherheitsmethoden:

- Offen

- MAC-Filter

- PSK

- Punkt 1x

- Lokale/externe Webauthentifizierung (LWA)

- Zentrale Webauthentifizierung (CWA)

Hinweis: Sowohl der AireOS WLC als auch der 9800 WLC müssen gleich konfiguriert sein, andernfalls funktioniert die Verankerung nicht.

Schritt 3: Melden Sie sich beim 9800 WLC an (der als Anker fungiert), und erstellen Sie das Ankerrichtlinienprofil.

Navigieren Sie zu Configuration > Tags & Profiles > Policy > + Add. Stellen Sie sicher, dass der Name des Richtlinienprofils auf dem 9800 dem Profilnamen auf dem AireOS WLC entspricht. Andernfalls funktioniert er nicht.

Navigieren Sie zur Mobility Registerkarte, und aktivieren Sie Export Anchor.Dadurch wird der 9800 WLC angewiesen, dass es sich bei dem Anker-9800-WLC für ein WLAN handelt, das dieses Richtlinienprofil verwendet. Wenn der ausländische AireOS-WLC die Clients an den Anker 9800 WLC sendet, informiert er über den WLAN-Namen, dem der Client zugewiesen ist, sodass der Anker 9800 WLC weiß, welche lokale WLAN-Konfiguration verwendet werden soll, und er verwendet diesen Namen, um zu erfahren, welches lokale Richtlinienprofil verwendet werden soll.

Hinweis: Verwenden Sie dieses Richtlinienprofil ausschließlich für den Empfang von Datenverkehr von ausländischen Controllern.

Über die CLI:

Anchor 9800 WLC # config t # wireless profile policy <anchor-policy> # mobility anchor # vlan <VLAN-id_VLAN-name> # no shutdown # exit

Schritt 4: Konfigurieren Sie den AireOS WLC als Foreign.

Melden Sie sich bei AireOS an, und navigieren Sie zu WLANs > WLANs.Navigieren Sie zum Pfeil am Ende der WLAN-Zeile, und wählen Sie Mobility Anchors .

Legen Sie den 9800 WLC als Referenzzeichen für diese SSID fest.

Über die CLI:

> config wlan disable <wlan-id> > config wlan mobility anchor add <wlan-id> <9800 WLC's-mgmt-interface> > config wlan enable <wlan-id>

Verifizierung

VerifizierungMithilfe dieser Befehle können Sie die Konfiguration und den Status der Wireless-Clients mithilfe einer Foreign-/Anker-SSID überprüfen.

Überprüfen Sie den 9800 WLC.

Überprüfen Sie den 9800 WLC.

# show run wlan # show wlan summary # show wireless client summary

# show wireless mobility summary

# show ap tag summary

# show ap <ap-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name> Überprüfen auf dem AireOS WLC

Überprüfen auf dem AireOS WLC> show client summary > show client detail <client-mac-addr> > show wlan summary > show wlan <wlan-id>Fehlerbehebung

FehlerbehebungWLC 9800 bietet ALWAYS-ON-Tracing-Funktionen (immer aktiv). So wird sichergestellt, dass alle verbindungsbezogenen Fehler, Warnungen und Benachrichtigungen auf Client-Ebene ständig protokolliert werden und Sie Ereignisse für einen Vorfall oder einen Fehler anzeigen können, nachdem dieser aufgetreten ist.

Hinweis: Je nach Umfang der generierten Protokolle können Sie einige Stunden bis mehrere Tage zurückgehen.

Um die Traces anzuzeigen, die der 9800 WLC standardmäßig erfasst, können Sie sich über SSH/Telnet mit dem 9800 WLC verbinden und diese Schritte lesen. (Stellen Sie sicher, dass die Sitzung in einer Textdatei protokolliert wird.)

Schritt 1: Überprüfen Sie die aktuelle Uhrzeit des Controllers, damit Sie die Protokolle bis zum Auftreten des Problems nachverfolgen können.

# show clock

Schritt 2: Sammeln Sie Syslogs aus dem Controller-Puffer oder dem externen Syslog, je nach Systemkonfiguration. Dadurch erhalten Sie eine Kurzübersicht über den Systemzustand und etwaige Fehler.

# show logging

Schritt 3: Sammeln Sie die Traces auf permanenter Benachrichtigungsebene für die jeweilige MAC- oder IP-Adresse. Remote-Mobility-Peer kann dies filtern, wenn Sie ein Problem mit dem Mobility-Tunnel vermuten, oder nach der MAC-Adresse des Wireless-Clients.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Schritt 4: Sie können entweder den Inhalt der Sitzung anzeigen oder die Datei auf einen externen TFTP-Server kopieren.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt> Bedingtes Debugging und Radio Active Tracing

Bedingtes Debugging und Radio Active Tracing Wenn die stets verfügbaren Ablaufverfolgungen nicht genügend Informationen liefern, um den Auslöser für das zu untersuchende Problem zu bestimmen, können Sie bedingtes Debuggen aktivieren und Radio Active (RA)-Ablaufverfolgungen erfassen, die Ablaufverfolgungen auf Debugebene für alle Prozesse bereitstellen, die mit der angegebenen Bedingung interagieren (in diesem Fall Client-MAC-Adresse). Informationen zum Aktivieren des bedingten Debuggens finden Sie in diesen Schritten.

Schritt 5: Stellen Sie sicher, dass keine Debugbedingungen aktiviert sind.

# clear platform condition all

Schritt 6: Aktivieren Sie die Debug-Bedingung für die MAC-Adresse des Wireless-Clients, die Sie überwachen möchten.

Mit diesen Befehlen wird die angegebene MAC-Adresse 30 Minuten (1800 Sekunden) lang überwacht. Sie können diese Zeit optional auf bis zu 2085978494 Sekunden erhöhen.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Hinweis: Um mehr als einen Client gleichzeitig zu überwachen, führen Sie den Befehl „debug wireless mac <aaaa.bbbb.cccc>“ für jede MAC-Adresse aus.

Hinweis: Die Ausgabe der Client-Aktivität wird in der Terminal-Sitzung nicht angezeigt, da alles intern gepuffert wird, um später angezeigt zu werden.

Schritt 7. Reproduzieren Sie das Problem oder Verhalten, das Sie überwachen möchten.

Schritt 8: Stoppen Sie die Debugs, wenn das Problem reproduziert wird, bevor die standardmäßige oder konfigurierte Monitoring-Zeit abgelaufen ist.

# no debug wireless mac <aaaa.bbbb.cccc>

Wenn die Überwachungszeit abgelaufen ist oder das Wireless-Debugging beendet wurde, generiert der 9800 WLC eine lokale Datei mit dem Namen: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 9. Rufen Sie die Datei mit der MAC-Adressaktivität ab. Sie können entweder die RA-Ablaufverfolgung auf einen externen Server kopieren.log oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Überprüfen Sie den Namen der RA-Tracing-Datei:

# dir bootflash: | inc ra_trace

Datei auf externen Server kopieren:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Inhalt anzeigen:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 10. Wenn die Ursache immer noch nicht offensichtlich ist, sammeln Sie die internen Protokolle, die eine ausführlichere Ansicht der Protokolle auf Debugebene darstellen. Sie müssen den Client nicht erneut debuggen, da die Protokolle bereits im Controller-Speicher geschrieben wurden und Sie nur eine ausführlichere Ansicht dieser Protokolle erstellen müssen.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txtHinweis: Diese Befehlsausgabe gibt Traces für alle Protokollierungsebenen für alle Prozesse zurück und ist sehr umfangreich. Wenden Sie sich an das Cisco TAC, um diese Traces zu analysieren.

Sie können das auf einen externen Server kopierenra-internal-FILENAME.txt oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Datei auf externen Server kopieren:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Inhalt anzeigen:

# more bootflash:ra-internal-<FILENAME>.txt

Schritt 11. Entfernen Sie die Debug-Bedingungen.

# clear platform condition allHinweis: Stellen Sie sicher, dass Sie die Debug-Bedingungen immer nach einer Fehlerbehebungssitzung entfernen.

Überprüfen des AireOS WLC

Überprüfen des AireOS WLCMit diesem Befehl können Sie die Aktivität eines Wireless-Clients auf einem AireOS WLC überwachen.

> debug client <client-mac-add> Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

14-Sep-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Karla Cisneros GalvanCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback