Konfigurieren des Catalyst 9800 WLC in HA SSO in Cisco IOS XE 16.12

Download-Optionen

-

ePub (1.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration von Catalyst 9800 Wireless Controllern in High Availability (HA) SSO in Cisco IOS® XE 16.10 bis 16.12 beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Catalyst 9800 Wireless LAN-Controller (WLC)

- Stateful Switchover (SSO)

- Hohe Verfügbarkeit

- Redundanz-Port (RP)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Virtueller 9800-CL-WLC, Version 16.10 bis 16.12

- 9800-40-WLC, Version 16.10 bis 16.12

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In Cisco IOS XE 17.x und höher für Catalyst 9800. Der Schwerpunkt dieses Dokumentartikels liegt auf HA SSO in Version 16.x.

Das Konzept einer Redundanz-Management-Schnittstelle fügt eine Reihe von Unterschieden hinzu, die im dedizierten Leitfaden "High Availability SSO Deployment Guide for Cisco Catalyst 9800 Series Wireless Controllers", Cisco IOS XE Amsterdam 17, behandelt werden.

Die in diesem Artikel erläuterte Redundanz ist 1:1, was bedeutet, dass eine der Einheiten im aktiven Zustand arbeitet, während die andere im Hot Standby-Zustand arbeitet. Wenn die aktive Box als nicht erreichbar erkannt wird, wird die Hot Standby-Einheit aktiviert, und alle APs und Clients behalten ihren Dienst über die neue aktive Einheit bei.

Sobald beide Geräte synchronisiert sind, bildet der Standby-9800-WLC seine Konfiguration mit der primären Einheit nach. Alle Konfigurationsänderungen, die an der aktiven Einheit vorgenommen werden, werden über den Redundancy Port (RP) auf der Standby-Einheit repliziert.

Konfigurationsänderungen sind auf dem Standby-9800-WLC nicht mehr zulässig.

Neben der Synchronisierung der Konfiguration zwischen den Boxen synchronisieren sie auch:

- APs im UP-Status (nicht APs im Download-Status oder APs im DTLS-Handshake)

- Clients im RUN-Status (Wenn ein Client im Web Authentication-Status erforderlich ist und ein Switchover stattfindet, muss dieser Client seinen Zuordnungsprozess neu starten),

- RRM-Konfiguration

- (andere Einstellungen)

Einschränkungen

Bevor Sie HA zwischen zwei 9800-WLCs aktivieren, führen Sie die folgenden Validierungen durch:

- Beide Geräte müssen dieselbe PID haben. Bei 9800-CL muss die Hostumgebung (ESXi, KVM oder ENCS) für beide Instanzen identisch sein.

- Auf beiden Geräten muss die gleiche Softwareversion ausgeführt werden.

- Beide Geräte müssen im gleichen Installationsmodus ausgeführt werden (entweder Paket oder Installation). Es wird empfohlen, den Installationsmodus für WLC auszuführen.

- Beide Geräte müssen über redundante IPs im gleichen Subnetz verfügen. Die für die Redundanz verwendeten IP-Adressen müssen ohne ein im Subnetz vorhandenes Gateway nicht routbar sein.

- Beide Geräte müssen über eine eindeutige Wireless-Management-Schnittstelle verfügen.

- Die Wireless-Managementschnittstellen beider Geräte müssen zum selben VLAN/Subnetz gehören.

- Bei 9800-CL

- Stellen Sie sicher, dass beiden Instanzen die gleichen CPU-, Speicher- und Speicherressourcen zugewiesen sind.

- Vergewissern Sie sich, dass VM-Snapshots für beide Instanzen deaktiviert sind.

- Beide Geräte müssen die gleiche Schnittstellennummer (z. B. GigabitEthernet3) für HA verwenden.

HA auf hardwarebasiertem 9800 WLC konfigurieren

Netzwerkdiagramm

Dieses Dokument basiert auf folgender Topologie:

Konfigurationen

Redundanz-SSO ist standardmäßig aktiviert, es ist jedoch weiterhin eine Kommunikationskonfiguration zwischen den Geräten erforderlich.

Bevor Sie einen Schritt konfigurieren, stellen Sie sicher, dass beide Kontrollkästchen die gleiche Version ausführen.

Schritt 1: Schließen Sie 9800-WLCs an das Netzwerk an, und stellen Sie sicher, dass sie gegenseitig erreichbar sind.

Die Wireless-Managementschnittstellen beider Systeme müssen zum selben VLAN und Subnetz gehören.

Schritt 2: Verbinden Sie den RP entsprechend der gezeigten Netzwerktopologie. Es gibt zwei Verbindungsoptionen für den 9800 WLC RP:

- RP = RJ45 10/100/1000 Redundancy Ethernet Port

- RP – 10-GE-SFP-Port

Hinweis: In Cisco IOS XE 16.10 bis 16.12 wird empfohlen, den 9800s-Redundanz-Port mit demselben Switch zu verbinden, mit dem auch die Managementverbindung des 9800 verbunden ist (siehe Netzwerktopologie). Dies liegt daran, dass bei diesen Versionen keine Überprüfung der Gateway-Erreichbarkeit stattfindet. Eine Back-to-Back-Verbindung funktioniert, erhöht aber die Chance, dass 9800 Controller bei einer solchen Verbindung aktiv-aktiv werden. Beachten Sie, dass der RP-Port kein VLAN-Tagging verwendet.

Schritt 3: Zuweisen der Redundanz-IP-Adresse zu beiden 9800-WLCs

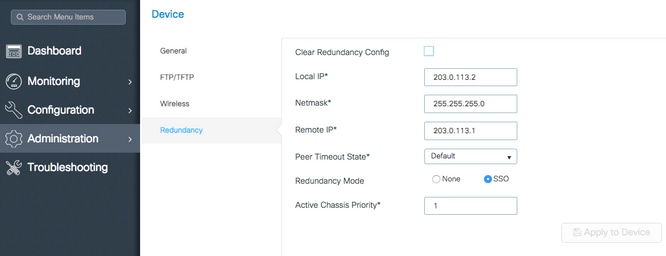

GUI:

Navigieren Sie zu Administration > Device > Redundancy. Deaktivieren, Clear Redundancy Config und geben Sie die gewünschte IP-Adresse ein.

Beide Einheiten müssen über eindeutige IP-Adressen verfügen, und beide müssen demselben Subnetz angehören.

Dieses Subnetz kann im Netzwerk nirgendwo geroutet werden.

9800 WLC-1

9800 WLC-2

CLI:

16.10

9800 WLC-1# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->

9800 WLC-2# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->

16.11

9800 WLC-1# chassis redundancy ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->

9800 WLC-2# chassis redundancy ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->Um festzulegen, welche Einheit der aktive 9800 WLC sein muss, legen Sie die Chassis-Priorität über die GUI oder CLI fest. Die Einheit mit der höheren Priorität wird als primär ausgewählt.

GUI:

CLI:

16.10

# chassis 1 priority <1-15>

16.11

# chassis 1 priority <1-2>

Wenn eine bestimmte Einheit nicht als aktiv ausgewählt wird, wählen die Einheiten basierend auf der niedrigsten MAC-Adresse Aktiv aus.

Überprüfen Sie die aktuelle Konfiguration mit dem folgenden Befehl:

# show chassis ha-status local My state = ACTIVE Peer state = DISABLED Last switchover reason = none Last switchover time = none Image Version = ... Chassis-HA Local-IP Remote-IP MASK HA-Interface ----------------------------------------------------------------------------- This Boot: Next Boot: 203.0.113.2 <!--IP address--> <!--IP address--> Chassis-HA Chassis# Priority IFMac Address Peer Timeout ---------------------------------------------------------------------------- This Boot: 1 0 Next Boot: 1 0 Schritt 4: Speichern der Konfigurationen auf beiden 9800-WLCs

GUI:

CLI:

# writeSchritt 5: Beide Geräte gleichzeitig neu starten

GUI:

Navigieren Sie zu Administration > Management > Backup & Restore > Reload

CLI:

# reloadHA auf virtuellem 9800 WLC konfigurieren

HA auf virtuellem 9800 WLC konfigurieren

Netzwerkdiagramm

NetzwerkdiagrammDieses Dokument basiert auf folgender Topologie:

Konfigurationen

KonfigurationenEinrichten des Netzwerks für virtuelle Redundanz

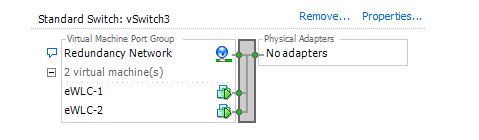

Einrichten des Netzwerks für virtuelle RedundanzSchritt 1: Öffnen Sie den vCenter-Client, und navigieren Sie zu Host > Configuration > Networking > Add Networking.

Schritt 2: Auswählen Virtual Machine und klicken Next.

Schritt 3: Auswählen Create a vSphere standard switch und klicken Next.

Schritt 4: Passen Sie optional den Network Label Parameter an. Nach diesem Klick Next.

Schritt 5: Beenden Sie den Assistenten.

Schritt 6: Verbinden Sie von beiden virtuellen 9800-WLCs jeweils eine Schnittstelle mit dem Redundanznetzwerk.

Klicken Sie mit der rechten Maustaste auf den virtuellen 9800 WLC, und klicken Sie auf Edit Settings...

Wählen Sie einen der verfügbaren Netzwerkadapter aus, weisen Sie ihn dem zu, Redundancy Network, und klicken Sie auf OK.

Wiederholen Sie diesen Vorgang für beide Systeme.

Festlegen der HA-Konfiguration

Festlegen der HA-KonfigurationBevor eine weitere Konfiguration durchgeführt wird, stellen Sie sicher, dass die Wireless-Management-Schnittstelle von beiden Einheiten zum gleichen VLAN und Subnetz gehört und miteinander erreichbar ist.

Stellen Sie sicher, dass beide Gehäuse die gleiche Version verwenden.

Schritt 1: Zuweisen der Redundanz-IP-Adresse zu beiden 9800-WLCs

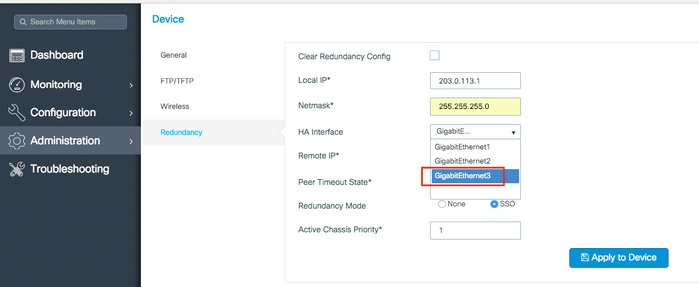

GUI:

Navigieren Sie zu Administration > Device > Redundancy. Deaktivieren, Clear Redundancy Config und geben Sie die gewünschte IP-Adresse ein.

Vergewissern Sie sich, dass beide über eine eindeutige IP-Adresse verfügen und beide Geräte zum gleichen Subnetz gehören.

9800 WLC-1

9800 WLC-2

Hinweis: Beachten Sie, dass GigabitEthernet3 für die HA-Schnittstelle ausgewählt wurde. Dies liegt daran, dass die dritte Schnittstelle des virtuellen Systems mit dem Redundanznetzwerk verbunden ist. Diese Schnittstelle ermöglicht die Kommunikation zwischen den beiden Boxen, bevor Cisco IOS gestartet wird, den Transport von HA-Steuermeldungen (z. B. Rollenauswahl, Kealives usw.) und den Transport für Interprocess Communication (IPC) zwischen den beiden Boxen.

CLI bei 16.10:

9800 WLC-1# chassis ha-interface gigabitEthernet 3 local-ip <!--IP address--> remote-ip <!--IP address--> 9800 WLC-2# chassis ha-interface gigabitEthernet 3 local-ip <!--IP address--> remote-ip <!--IP address-->CLI bei 16.12:

9800WLC1# chassis redundancy ha-interface g3 local-ip <!--IP address--> remote-ip <!--IP address-->

9800WLC2# chassis redundancy ha-interface g3 local-ip <!--IP address--> remote-ip <!--IP address-->Hinweis: Wenn die GigabitEthernet 3-Schnittstelle als HA ausgewählt und das Gerät neu gestartet wurde (auch wenn die HA nicht zwischen zwei 9800-WLCs aufgebaut ist), wird diese Schnittstelle nicht mehr in der Ausgabe von show ip interface brief or any other command that shows the 9800 WLC's interfaces, this is because that interface is now marked for HA only.

Schritt 2: (Optional) Um manuell festzulegen, welches Feld der aktive 9800 WLC sein muss, legen Sie die Option Active Chassis Priorityentweder über die GUI oder die CLI fest.

Das Chassis mit der höheren Priorität wird als primär ausgewählt.

GUI:

CLI:

# chassis 1 priority <1-15> Wenn keine bestimmte Einheit für die Aktivierung angegeben ist, wählen die Felder die primäre aktive Einheit 9800 WLC aus.

Schritt 3: Speichern der Konfigurationen auf beiden 9800-WLCs

GUI:

CLI:

# writeSchritt 4: Starten Sie beide Gehäuse gleichzeitig neu.

GUI:

Navigieren Sie zu Administration > Management > Backup & Restore > Reload

CLI:

# reloadAktivieren des Konsolenzugriffs auf dem Standby-9800-WLC

Aktivieren des Konsolenzugriffs auf dem Standby-9800-WLCSobald HA aktiviert ist und eines der Geräte als aktiv und das andere als Standby-Hot zugewiesen ist, kann es standardmäßig nicht mehr den exec-Modus (enable) auf dem Standby-Gerät erreichen.

Melden Sie sich zur Aktivierung über SSH/Konsole beim aktiven 9800 WLC an, und geben Sie die folgenden Befehle ein:

# config t # redundancy # main-cpu # standby console enable # endErzwingen eines Switchovers

Erzwingen eines SwitchoversUm einen Switchover zwischen Geräten zu erzwingen, starten Sie den aktiven 9800 WLC manuell neu, oder führen Sie den folgenden Befehl aus:

# redundancy force-switchoverUnterbrechen von HA

Unterbrechen von HALöschen der HA-Konfiguration in beiden 9800 WLC

Löschen der HA-Konfiguration in beiden 9800 WLCUm HA auf beiden Systemen zu unterbrechen, können Sie die hier aufgeführten Schritte durchführen.

Schritt 1: Löschen der HA-Konfiguration des derzeit aktiven 9800-WLC und Erzwingen eines Redundanz-Switchovers (Der aktuell aktive 9800-WLC wird neu gestartet, und die HA-Konfiguration wurde gelöscht.)

16.10:

Active-9800 WLC# chassis clear

WARNING: Clearing the chassis HA configuration results in the chassis coming up in Stand Alone mode after reboot.The HA configuration remains the same on other chassis. Do you wish to continue? [y/n]? [yes]: y

Active-9800 WLC# redundancy force-switchover

16.11

Active-9800 WLC# clear chassis redundancySchritt 2: Sobald der Standby-9800-WLC aktiviert ist, melden Sie sich an, und löschen Sie die Redundanzkonfiguration.

new-Acitve-9800 WLC# chassis clear

WARNING: Clearing the chassis HA configuration will result in the chassis coming up in Stand Alone mode after reboot.The HA configuration will remain the same on other chassis. Do you wish to continue? [y/n]? [yes]: y

Schritt 3: Aktualisieren Sie die IP-Adresse des neuen aktiven 9800-WLC. Aktualisieren Sie ggf. den Hostnamen.

new-Acitve-9800 WLC# config t

new-Acitve-9800 WLC# hostname <new-hostname>

new-Acitve-9800 WLC# interface <wireless-mgmt-int-id> new-Acitve-9800 WLC# ip address <a.b.c.d> <a.b.c.d>

new-Acitve-9800 WLC# exitSchritt 4: Speichern Sie die Konfiguration, und laden Sie den neuen aktiven 9800-WLC neu.

new-Acitve-9800 WLC# write

new-Acitve-9800 WLC# reloadDanach wird die zweite Box neu gestartet und mit der Konfiguration der neuen IP-Adresse (zur Vermeidung der Duplizierung von IP-Adressen mit dem früheren HA 9800 WLC) und deaktivierter HA-Konfiguration wieder angezeigt. Der ursprünglich aktive 9800 WLC behält seine ursprüngliche IP-Adresse bei.

Peer-Timeout-Konfiguration

Peer-Timeout-KonfigurationDas aktive und das Standby-Chassis senden sich Keepalive-Nachrichten, um sicherzustellen, dass beide weiterhin verfügbar sind.

Peer-Timeout wird verwendet, um zu bestimmen, ob das Peer-Chassis verloren geht, wenn es im konfigurierten Peer-Timeout keine Keep-Alive-Nachricht vom Peer-Chassis empfängt.

Das Standard-Timeout beträgt 500 ms. Der Wert kann über die CLI konfiguriert werden. Der konfigurierte Timeout-Wert wird mit dem Standby-9800-WLC synchronisiert.

Verwenden Sie diesen Befehl, um den Timer anzupassen:

# chassis timer peer-timeout <500-16000 msec> Verwenden Sie diesen Befehl, um den konfigurierten Timer zu löschen (falls erforderlich):

# chassis timer peer-timeout defaultUpgrade

UpgradeEin Standard-Upgrade (nicht AP oder ISSU) kann über die Webbenutzeroberfläche durchgeführt werden. Sobald sich die WLCs in einem HA-Paar befinden, wird auf ihnen dieselbe Version im gleichen Modus (vorzugsweise INSTALL) ausgeführt.

Die Seite für das Upgrade der Webbenutzeroberfläche übernimmt die Softwareverteilung auf beide Controller des Paars und installiert und startet beide Geräte gleichzeitig neu.

Dies führt zu identischen Stillstandszeiten an beiden Geräten. Informationen zu anderen Techniken, die weniger Ausfallzeiten verursachen, finden Sie im Patching and Installation Guide .

Überprüfung

ÜberprüfungNachdem beide 9800 WLC-Einheiten neu gestartet und miteinander synchronisiert wurden, können Sie mit den folgenden Befehlen auf sie über die Konsole zugreifen und ihren aktuellen Status überprüfen:

9800 WLC-1# show chassis Chassis/Stack Mac Address : <!--IP address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- *1 Active 00a3.8e23.a240 1 V02 Ready <!--IP address--> 2 Standby 00a3.8e23.a280 1 V02 Ready <!--IP address-->9800 WLC-1-stby# show chassis

Chassis/Stack Mac Address : <!--IP address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- 1 Active <!--address--> 1 V02 Ready <!--IP address--> *2 Standby <!--address--> 1 V02 Ready <!--IP address--> Hinweis: Standby zeigt auch IPs an. Verfolgen Sie zur Fehlerbehebung den Cisco Bug CSCvm64484.

Das * (Sternchen) zeigt auf das Chassis, von dem aus Sie den Befehl ausführen.

9800 WLC-1# show redundancy Redundant System Information : ------------------------------ Available system uptime = 1 hour, 35 minutes Switchovers system experienced = 0 Standby failures = 0 Last switchover reason = none Hardware Mode = Duplex Configured Redundancy Mode = sso Operating Redundancy Mode = sso Maintenance Mode = Disabled Communications = Up Current Processor Information : ------------------------------- Active Location = slot 1 Current Software state = ACTIVE Uptime in current state = 1 hour, 35 minutes Image Version = Cisco IOS Software [Fuji], WLC9500 Software (WLC9500_IOSXE), Experimental Version 16.10.20180920:011848 [v1610_throttle-/nobackup/mcpre/BLD-BLD_V1610_THROTTLE_LATEST_20180920_010739 154] Copyright (c) 1986-2018 by Cisco Systems, Inc. Compiled Thu 20-Sep-18 03:07 by mcpre BOOT = bootflash:packages.conf,12; CONFIG_FILE = Configuration register = 0x2102 Peer Processor Information : ---------------------------- Standby Location = slot 2 Current Software state = STANDBY HOT Uptime in current state = 1 hour, 33 minutes Image Version = Cisco IOS Software [Fuji], WLC9500 Software (WLC9500_IOSXE), Experimental Version 16.10.20180920:011848 [v1610_throttle-/nobackup/mcpre/BLD-BLD_V1610_THROTTLE_LATEST_20180920_010739 154] Copyright (c) 1986-2018 by Cisco Systems, Inc. Compiled Thu 20-Sep-18 03:07 by mcpre BOOT = bootflash:packages.conf,12; CONFIG_FILE = Configuration register = 0x2102 Sie können die aktuellen Daten sowohl vom aktiven als auch vom Standby-9800-WLC aus überprüfen, um sicherzustellen, dass sie auf beiden identisch sind.

Beispiele:

9800 WLC-1# show ap summary chassis active r0 Number of APs: 2 AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> CALO MX <!--IP address--> Registered <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> abcde123456789012345 MX <!--IP address--> Registered 9800 WLC-1# show ap summary chassis standby r0 Number of APs: 2 AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> CALO MX <!--IP address--> Registered <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> abcde123456789012345 MX <!--IP address--> Registered Fehlerbehebung

FehlerbehebungBeispiel für die Konsolenausgabe einer erfolgreichen HA-Paar-Synchronisierung zwischen zwei Hardware-9800-WLCs:

9800 WLC-1

9800 WLC-1# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address--> 9800 WLC-1# show chassis Chassis/Stack Mac Address : <!--MAC address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- *1 Active <!--MAC address--> 1 V02 Ready 9800 WLC-1# wr Building configuration... [OK] 9800 WLC-1# reload Reload command is issued on Active unit, this will reload the whole stack Proceed with reload? [confirm] MMM DD HH:MM:SS.XXX: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command. Chassis 1 reloading, reason - Reload command .

.

. *MMM DD HH:MM:SS.XXX: %IOSXE_REDUNDANCY-6-PEER: Active detected chassis 2 as standby. *MMM DD HH:MM:SS.XXX: %STACKMGR-6-STANDBY_ELECTED: Chassis 1 R0/0: stack_mgr: Chassis 2 has been elected STANDBY. *MMM DD HH:MM:SS.XXX: %PMAN-3-PROC_EMPTY_EXEC_FILE: Chassis 2 R0/0: pvp: Empty executable used for process bt_logger *MMM DD HH:MM:SS.XXX: %PMAN-3-PROC_EMPTY_EXEC_FILE: Chassis 2 R0/0: pvp: Empty executable used for process mmap_schema *MMM DD HH:MM:SS.XXX: %CMRP-5-PRERELEASE_HARDWARE: Chassis 2 R0/0: cmand: 0 is pre-release hardware *MMM DD HH:MM:SS.XXX: %REDUNDANCY-5-PEER_MONITOR_EVENT: Active detected a standby insertion (raw-event=PEER_FOUND(4)) *MMM DD HH:MM:SS.XXX: %REDUNDANCY-5-PEER_MONITOR_EVENT: Active detected a standby insertion (raw-event=PEER_REDUNDANCY_STATE_CHANGE(5)) *MMM DD HH:MM:SS.XXX: %IOSXE_PEM-6-INSPEM_FM: PEM/FM Chassis 2 slot P0 inserted *MMM DD HH:MM:SS.XXX: %IOSXE_PEM-6-INSPEM_FM: PEM/FM Chassis 2 slot P2 inserted *MMM DD HH:MM:SS.XXX: % Redundancy mode change to SSO *MMM DD HH:MM:SS.XXX: %VOICE_HA-7-STATUS: NONE->SSO; SSO mode will not take effect until after a platform reload. *MMM DD HH:MM:SS.XXX: Syncing vlan database *MMM DD HH:MM:SS.XXX: Vlan Database sync done from bootflash:vlan.dat to stby-bootflash:vlan.dat (616 bytes) MMM DD HH:MM:SS.XXX: %PKI-6-AUTHORITATIVE_CLOCK: The system clock has been set. MMM DD HH:MM:SS.XXX: %PKI-6-CS_ENABLED: Certificate server now enabled. MMM DD HH:MM:SS.XXX: %HA_CONFIG_SYNC-6-BULK_CFGSYNC_SUCCEED: Bulk Sync succeeded MMM DD HH:MM:SS.XXX: %VOICE_HA-7-STATUS: VOICE HA bulk sync done. MMM DD HH:MM:SS.XXX: %RF-5-RF_TERMINAL_STATE: Terminal state reached for (SSO)

9800 WLC-2

9800 WLC-2# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address--> 9800 WLC-2# show chassis Chassis/Stack Mac Address : <!--MAC address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- *1 Active <!--MAC address--> 1 V02 Ready 9800 WLC-2# wr Building configuration... [OK] 9800 WLC-2# reload Reload command is issued on Active unit, this will reload the whole stack Proceed with reload? [confirm] MMM DD HH:MM:SS.XXX: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command. Chassis 1 reloading, reason - Reload command . . . Press RETURN to get started! *MMM DD HH:MM:SS.XXX: %IOSXE_PLATFORM-3-WDC_NOT_FOUND: WDC returned length: 0Adding registry invocations for the WLC platform *MMM DD HH:MM:SS.XXX: %REDUNDANCY-3-PEER_MONITOR: PEER_FOUND event on standby *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_READY: Smart Agent for Licensing is initialized *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_ENABLED: Smart Agent for Licensing is enabled *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-EXPORT_CONTROLLED: Usage of export controlled features is not allowed *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-HA_ROLE_CHANGED: Smart Agent HA role changed to Standby. *MMM DD HH:MM:SS.XXX: dev_pluggable_optics_selftest attribute table internally inconsistent @ 0x1ED *MMM DD HH:MM:SS.XXX: mcp_pm_subsys_init : Init done sucessfullySID Manager, starting initialization ... *MMM DD HH:MM:SS.XXX: Notifications initializedSID Manager, completed initialization ... *MMM DD HH:MM:SS.XXX: %SPANTREE-5-EXTENDED_SYSID: Extended SysId enabled for type vlan *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_READY: Smart Agent for Licensing is initialized *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_ENABLED: Smart Agent for Licensing is enabled *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-EXPORT_CONTROLLED: Usage of export controlled features is not allowed *MMM DD HH:MM:SS.XXX: %CRYPTO-4-AUDITWARN: Encryption audit check could not be performed *MMM DD HH:MM:SS.XXX: %VOICE_HA-7-STATUS: CUBE HA-supported platform detected. *MMM DD HH:MM:SS.XXX: %IOSXE_VMAN-3-MSGINITFAIL: Failed to initialize required Virt-manager resource: Initalize MQIPC *MMM DD HH:MM:SS.XXX: mcp_pm_init_done : Called *MMM DD HH:MM:SS.XXX: %ONEP_BASE-6-SS_ENABLED: ONEP: Service set Base was enabled by Default *MMM DD HH:MM:SS.XXX: cwan_pseudo_oir_insert_one: [0/0] ctrlr[16506] already analyzed *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named TP-self-signed-1598997203 has been generated or imported by crypto config *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named ca has been generated or imported by crypto config *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named ewlc-tp1 has been generated or imported by crypto config *MMM DD HH:MM:SS.XXX: %AAA-5-USER_RESET: User admin failed attempts reset by console *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_REPLACE: A key named TP-self-signed-1598997203 has been replaced by crypto config with new key data *MMM DD HH:MM:SS.XXX: %SSH-5-DISABLED: SSH 1.99 has been disabled *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_REPLACE: A key named ca has been replaced by crypto config with new key data *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_REPLACE: A key named ewlc-tp1 has been replaced by crypto config with new key data MMM DD HH:MM:SS.XXX: %SPA_OIR-6-OFFLINECARD: SPA (BUILT-IN-4X10G/1G) offline in subslot 0/0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-INSCARD: Card (fp) inserted in slot F0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-ONLINECARD: Card (fp) online in slot F0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-INSCARD: Card (cc) inserted in slot 0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-ONLINECARD: Card (cc) online in slot 0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-INSSPA: SPA inserted in subslot 0/0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-3-SPA_INTF_ID_ALLOC_FAILED: Failed to allocate interface identifiers forSPA(BUILT-IN-4X10G/1G) in slot/bay: 0/0 MMM DD HH:MM:SS.XXX: %SYS-5-RESTART: System restarted -- Cisco IOS Software [Fuji], WLC9500 Software (WLC9500_IOSXE), Experimental Version 16.10.20180920:011848 [v1610_throttle-/nobackup/mcpre/BLD-BLD_V1610_THROTTLE_LATEST_20180920_010739 154] Copyright (c) 1986-2018 by Cisco Systems, Inc. Compiled Thu 20-Sep-18 03:07 by mcpre MMM DD HH:MM:SS.XXX: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0, changed state to down MMM DD HH:MM:SS.XXX: %SSH-5-ENABLED: SSH 1.99 has been enabled MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named TP-self-signed-1598997203.server has been generated or imported by crypto-engine MMM DD HH:MM:SS.XXX: %SYS-6-BOOTTIME: Time taken to reboot after reload = 328 seconds MMM DD HH:MM:SS.XXX: %SMART_LIC-3-HOT_STANDBY_OUT_OF_SYNC: Smart Licensing agent on hot standby is out of sync with active Smart Licensing agent MMM DD HH:MM:SS.XXX: %SPA_OIR-6-ONLINECARD: SPA (BUILT-IN-4X10G/1G) online in subslot 0/0 MMM DD HH:MM:SS.XXX: %IOSXE_SPA-6-UPDOWN: Interface TenGigabitEthernet0/0/2, link down due to local fault MMM DD HH:MM:SS.XXX: %IOSXE_SPA-6-UPDOWN: Interface TenGigabitEthernet0/0/3, link down due to local fault MMM DD HH:MM:SS.XXX: BUILT-IN-4X10G/1G[0/0] : Unsupported rate(0) for the XCVR inserted inport 0 xcvr_type=0 admin_state=UNSHUT MMM DD HH:MM:SS.XXX: BUILT-IN-4X10G/1G[0/0] : Unsupported rate(0) for the XCVR inserted inport 1 xcvr_type=0 admin_state=UNSHUT MMM DD HH:MM:SS.XXX: %PKI-3-KEY_CMP_MISMATCH: Key in the certificate and stored key does not match for Trustpoint-TP-self-signed-1598997203. MMM DD HH:MM:SS.XXX: %PKI-4-NOAUTOSAVE: Configuration was modified. Issue "write memory" to save new certificate MMM DD HH:MM:SS.XXX: %TRANSCEIVER-3-INIT_FAILURE: SIP0/0: Detected for transceiver module in TenGigabitEthernet0/0/0, module disabled MMM DD HH:MM:SS.XXX: %LINK-3-UPDOWN: SIP0/0: Interface TenGigabitEthernet0/0/0, changed state to up MMM DD HH:MM:SS.XXX: %PLATFORM-6-RF_PROG_SUCCESS: RF state STANDBY HOTFühren Sie diesen Befehl auf einer beliebigen Einheit aus, und standardmäßig wird alle 5 Sekunden eine Aktualisierung der HA-Synchronisierung angezeigt:

# show redundancy history monitor [ interval <5-3600 seconds > ]

Sep 21 15:24:24.727 RF_EVENT_CLIENT_PROGRESSION(503) RP Platform RF(1340) op=8 rc=0

Sep 21 15:24:24.727 RF_EVENT_CLIENT_PROGRESSION(503) RP Platform RF(1340) op=8 rc=11

Sep 21 15:24:24.740 RF_EVENT_CLIENT_PROGRESSION(503) CWAN Interface Events(1504) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) CWAN Interface Events(1504) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) CWAN Interface Events(1504) op=8 rc=11

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT HA(401) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT HA(401) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT HA(401) op=8 rc=11

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT64 HA(404) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT64 HA(404) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT64 HA(404) op=8 rc=11

Sep 21 15:24:24.743 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Relay(148) op=8 rc=0

Sep 21 15:24:24.743 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Relay(148) op=8 rc=0

Sep 21 15:24:24.743 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Relay(148) op=8 rc=11

Sep 21 15:24:24.782 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Server(149) op=8 rc=0

Sep 21 15:24:24.782 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Server(149) op=8 rc=0

Sep 21 15:24:24.782 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Server(149) op=8 rc=11

Sep 21 15:24:24.783 RF_EVENT_CLIENT_PROGRESSION(503) Last Slave(65000) op=8 rc=0

Sep 21 15:24:25.783 RF_PROG_STANDBY_HOT(105) Last Slave(65000) op=8 rc=0

Sep 21 15:24:25.783 RF_EVENT_CLIENT_PROGRESSION(503) Last Slave(65000) op=8 rc=0

End = e Freeze = f

Enter Command: e

Führen Sie den folgenden Befehl aus, um eine detailliertere Ansicht des HA-Synchronisierungsprozesses zu erhalten:

# show logging process stack_mgr internalZugehörige Informationen

Zugehörige Informationen Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

22-Mar-2024 |

Rezertifizierung |

1.0 |

21-Nov-2018 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Karla Cisneros GalvanCisco SPS Technical Leader

- Nicolas DarchisCisco Customer Delivery Engineering Technical Leader

- Sudha KatgeriCisco Principle Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback