Konfigurieren von RADIUS & TACACS+ für GUI & CLI-Authentifizierung auf 9800-WLCs

Download-Optionen

-

ePub (3.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration eines Catalyst 9800 für die externe RADIUS- oder TACACS+-Authentifizierung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Catalyst Wireless 9800-Konfigurationsmodell

- AAA-, RADIUS- und TACACS+-Konzepte

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- C9800-CL v17.9.2

- ISE 3.2.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Wenn ein Benutzer versucht, auf die CLI oder die GUI des WLC zuzugreifen, wird er aufgefordert, einen Benutzernamen und ein Kennwort einzugeben. Standardmäßig werden diese Anmeldeinformationen mit der lokalen Benutzerdatenbank verglichen, die auf dem Gerät selbst vorhanden ist. Alternativ kann der WLC angewiesen werden, die eingegebenen Anmeldedaten mit einem Remote-AAA-Server zu vergleichen: Der WLC kann entweder über RADIUS oder TACACS+ mit dem Server kommunizieren.

Konfigurieren

In diesem Beispiel werden zwei Benutzertypen auf dem AAA-Server (ISE), adminuser bzw. auf demhelpdeskuser konfiguriert. Diese Benutzer gehören jeweils zur admin-group und zurhelpdesk-group Gruppe. Es wird erwartet, dass dem Benutzer adminuser, der Teil desadmin-group ist, der uneingeschränkte Zugriff auf den WLC gewährt wird. Andererseits soll dem helpdeskuserhelpdesk-group Teil der nur Monitor-Privilegien für den WLC gewährt werden. Daher besteht kein Konfigurationszugriff.

In diesem Artikel werden der WLC und die ISE zunächst für die RADIUS-Authentifizierung konfiguriert, und später wird dieselbe Konfiguration für TACACS+ durchgeführt.

Schreibgeschützte Benutzereinschränkungen

Schreibgeschützte BenutzereinschränkungenBei Verwendung von TACACS+ oder RADIUS für die 9800 WebUI-Authentifizierung gelten folgende Einschränkungen:

- Benutzer mit der Berechtigungsstufe 0 sind vorhanden, haben aber keinen Zugriff auf die grafische Benutzeroberfläche.

-

Benutzer mit den Berechtigungsebenen 1-14 können nur die Registerkarte Monitor anzeigen (dies entspricht der Berechtigungsebene eines schreibgeschützten, lokal authentifizierten Benutzers).

-

Benutzer mit der Berechtigungsstufe 15 haben vollen Zugriff

-

Benutzer mit der Berechtigungsstufe 15 und einem Befehlssatz, der nur bestimmte Befehle zulässt, werden nicht unterstützt. Der Benutzer kann weiterhin Konfigurationsänderungen über die WebUI ausführen.

Diese Überlegungen können weder geändert noch geändert werden.

Konfigurieren der RADIUS-Authentifizierung für den WLC

Konfigurieren der RADIUS-Authentifizierung für den WLCSchritt 1: Deklarieren Sie den RADIUS-Server.

Über GUI:

Erstellen Sie zunächst den ISE RADIUS-Server auf dem WLC. Dies kann über die Registerkarte Servers/Groups > RADIUS > Servers der GUI-WLC-Seite erfolgen, auf die in zugegriffen werden kann, https://<WLC-IP>/webui/#/aaaConfiguration > Security > AAA oder wenn Sie zu navigieren, wie in diesem Bild gezeigt.

Um einen RADIUS-Server zum WLC hinzuzufügen, klicken Sie auf die Schaltfläche Add (Hinzufügen), die im Bild rot umrahmt ist. Dadurch wird das im Screenshot dargestellte Popup-Fenster geöffnet.

In diesem Popup-Fenster müssen Sie Folgendes angeben:

- Der Servername (beachten Sie, dass er nicht mit dem ISE-Systemnamen übereinstimmen muss)

- Die Server-IP-Adresse

- Der gemeinsame geheime Schlüssel des WLC und des RADIUS-Servers

Es können weitere Parameter konfiguriert werden, z. B. die Ports für die Authentifizierung und die Abrechnung. Diese sind jedoch nicht obligatorisch und werden in dieser Dokumentation als Standard beibehalten.

Aus CLI:

WLC-9800(config)#radius server ISE-lab WLC-9800(config-radius-server)#address ipv4 10.48.39.134 auth-port 1812 acct-port 1813

WLC-9800(config-radius-server)#key Cisco123

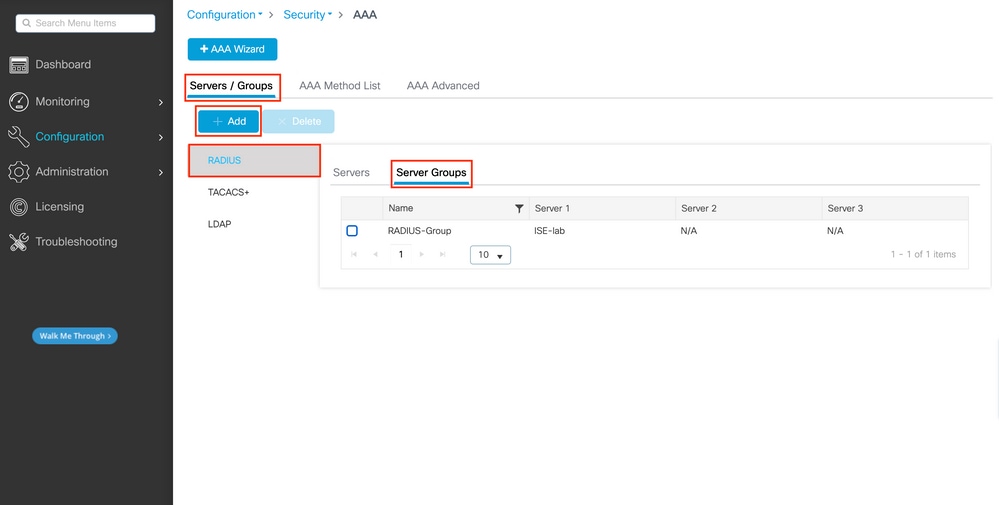

Schritt 2: Ordnen Sie den RADIUS-Server einer Servergruppe zu.

Über GUI:

Falls mehrere RADIUS-Server für die Authentifizierung verwendet werden können, wird empfohlen, alle diese Server derselben Servergruppe zuzuordnen. Der WLC sorgt für den Lastenausgleich verschiedener Authentifizierungen zwischen den Servern in der Servergruppe. RADIUS-Servergruppen werden über die Servers/Groups > RADIUS > Server Groups Registerkarte auf derselben GUI-Seite konfiguriert wie in Schritt 1. beschrieben, wie im Bild gezeigt.

Wie bei der Servererstellung wird ein Popup-Fenster angezeigt, wenn Sie auf die Schaltfläche Hinzufügen (im vorherigen Bild eingerahmt) klicken, die hier dargestellt ist.

Geben Sie im Popup-Fenster einen Namen für die Gruppe ein, und verschieben Sie die gewünschten Server in die Liste Zugewiesene Server.

Aus CLI:

WLC-9800(config)# aaa group server radius RADIUS-Group

WLC-9800(config-sg-radius)# server name ISE-lab

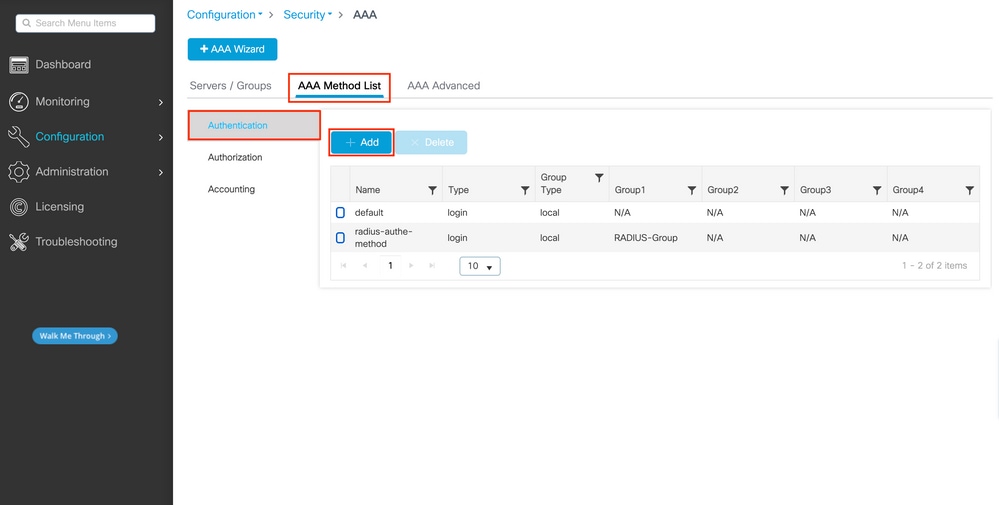

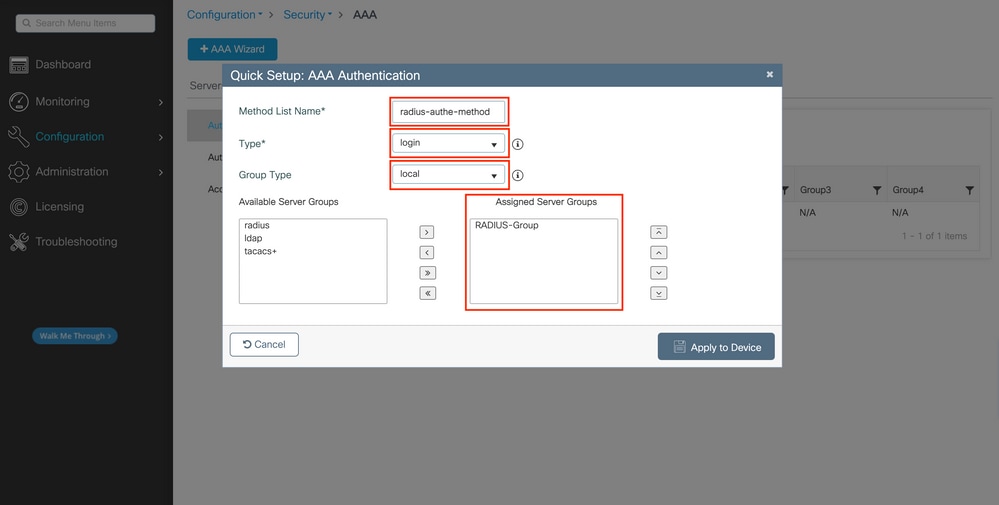

Schritt 3: Erstellen Sie eine AAA-Authentifizierungsprotokollmethode, die auf die RADIUS-Servergruppe verweist.

Über GUI:

Navigieren Sie dennoch von der GUI-Seitehttps://<WLC-IP>/webui/#/aaa zur Registerkarte, und erstellen Sie eine Authentifizierungsmethode, wie in diesemAAA Method List > Authentication Bild dargestellt.

Wenn Sie die Schaltfläche Hinzufügen verwenden, um eine Authentifizierungsmethode zu erstellen, wird wie üblich ein Popup-Fenster für die Konfiguration angezeigt, das dem in diesem Bild dargestellten Fenster ähnelt.

Geben Sie in diesem Popup-Fenster einen Namen für die Methode an. Wählen Sie Type als Anmelden aus, und fügen Sie den im vorherigen Schritt erstellten Gruppenserver zur Assigned Server Groups Liste hinzu. Für das Feld Gruppentyp sind mehrere Konfigurationen möglich.

- Wenn Sie Group Type (Gruppentyp) als local (lokal) auswählen, prüft der WLC zunächst, ob die Benutzeranmeldeinformationen lokal vorhanden sind, und greift dann auf die Servergruppe zurück.

- Wenn Sie Gruppentyp als Gruppe auswählen und nicht die Option Lokal zurückgreifen aktivieren, vergleicht der WLC lediglich die Benutzeranmeldeinformationen mit der Servergruppe.

- Wenn Sie Gruppentyp als Gruppe auswählen und die Option Fallback to local aktivieren, prüft der WLC die Benutzeranmeldeinformationen anhand der Servergruppe und fragt die lokale Datenbank nur ab, wenn der Server nicht antwortet. Wenn der Server eine Ablehnung sendet, muss der Benutzer authentifiziert werden, obwohl er in der lokalen Datenbank vorhanden sein kann.

Aus CLI:

Wenn Sie möchten, dass Benutzeranmeldeinformationen nur dann mit einer Servergruppe geprüft werden, wenn sie nicht zuerst lokal gefunden wurden, verwenden Sie Folgendes:

WLC-9800(config)#aaa authentication login radius-authe-method local group RADIUS-Group

Wenn die Benutzeranmeldeinformationen nur mit einer Servergruppe überprüft werden sollen, verwenden Sie Folgendes:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group

Wenn Sie möchten, dass die Anmeldeinformationen des Benutzers mit einer Servergruppe geprüft werden, und wenn diese letzte nicht mit einem lokalen Eintrag antwortet, verwenden Sie Folgendes:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group local

In dieser Beispielkonfiguration gibt es einige Benutzer, die nur lokal erstellt werden, und einige Benutzer, die nur auf dem ISE-Server arbeiten, verwenden daher die erste Option.

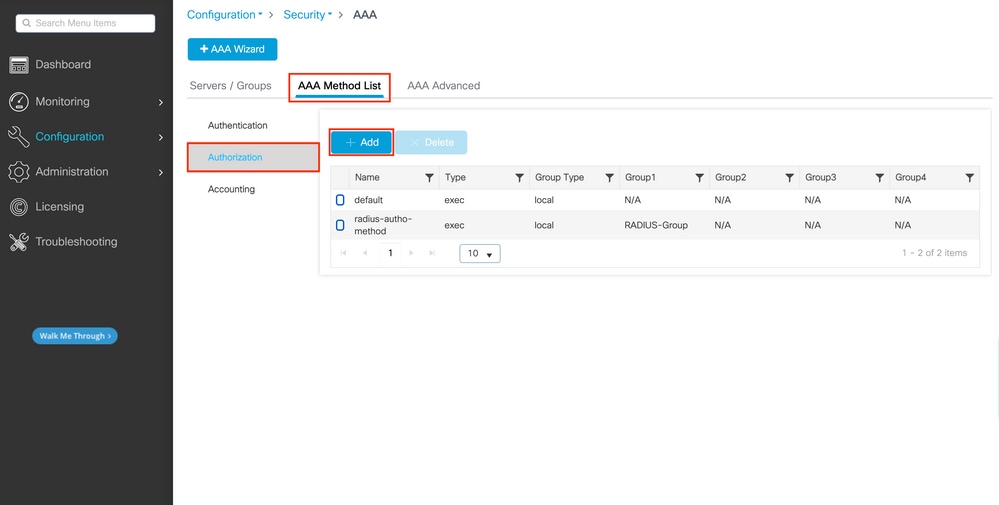

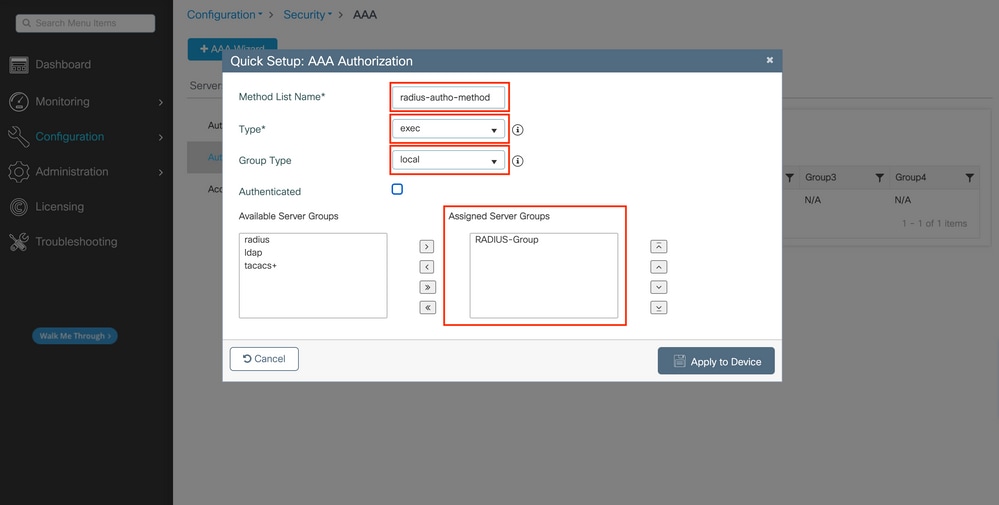

Schritt 4: Erstellen Sie eine exec-Methode zur AAA-Autorisierung, die auf die RADIUS-Servergruppe verweist.

Über GUI:

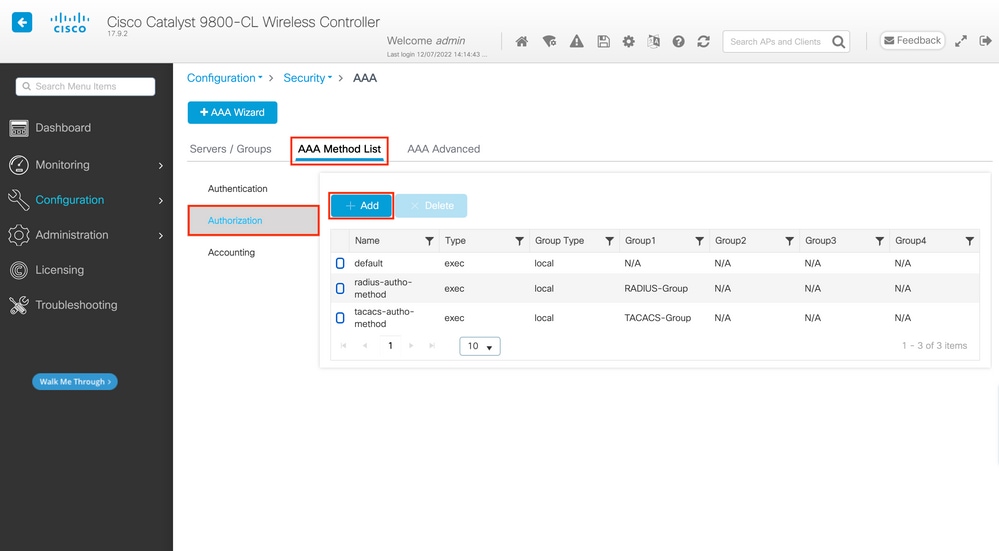

Der Benutzer muss auch autorisiert werden, um Zugriff zu erhalten. Navigieren Sie dennoch von derGUI Page Configuration > Security > AAA aus zur Registerkarte, und erstellen Sie eine Autorisierungsmethode, wie in diesemAAA Method List > Authorization Bild dargestellt.

Erstellung der Autorisierungsmethode

Erstellung der Autorisierungsmethode

Ein Popup-Fenster für die Konfiguration der Autorisierungsmethode, das dem abgebildeten Fenster ähnelt, wird angezeigt, wenn Sie mit der Schaltfläche Hinzufügen eine neue hinzufügen.

Geben Sie in diesem Konfigurations-Popup einen Namen für die Autorisierungsmethode an, wählen Sie den Typ als, exec und verwenden Sie die gleiche Reihenfolge von Gruppentyp wie bei der Authentifizierungsmethode in Schritt 3.

Aus CLI:

Bei der Authentifizierungsmethode wird die Autorisierung zuerst zugewiesen, um Benutzer mit lokalen Einträgen und dann mit Einträgen in einer Servergruppe zu vergleichen.

WLC-9800(config)#aaa authorization exec radius-autho-method local group RADIUS-Group

Schritt 5: Weisen Sie die Methoden den HTTP-Konfigurationen und den für Telnet/SSH verwendeten VTY-Leitungen zu.

Über GUI:

Die erstellten Authentifizierungs- und Autorisierungsmethoden können für HTTP- und/oder Telnet-/SSH-Benutzerverbindungen verwendet werden. Diese können auf derAAA Advanced > AAA Interface Registerkarte konfiguriert werden, die weiterhin auf der GUI-WLC-Seite verfügbar ist, auf die in zugegriffen werden kann, https://<WLC-IP>/webui/#/aaa wie in diesem Bild gezeigt:

CLI Für GUI-Authentifizierung:

WLC-9800(config)#ip http authentication aaa login-authentication radius-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization radius-autho-method

CLI Für Telnet/SSH-Authentifizierung:

WLC-9800(config)#line vty 0 15 WLC-9800(config-line)#login authentication radius-authe-method

WLC-9800(config-line)#authorization exec radius-autho-method

Beachten Sie, dass Sie die HTTP- und HTTPS-Dienste am besten neu starten, wenn Änderungen an den HTTP-Konfigurationen vorgenommen werden. Dies kann mithilfe der folgenden Befehle erreicht werden:

WLC-9800(config)#no ip http server WLC-9800(config)#no ip http secure-server WLC-9800(config)#ip http server WLC-9800(config)#ip http secure-server

Konfigurieren der ISE für RADIUS

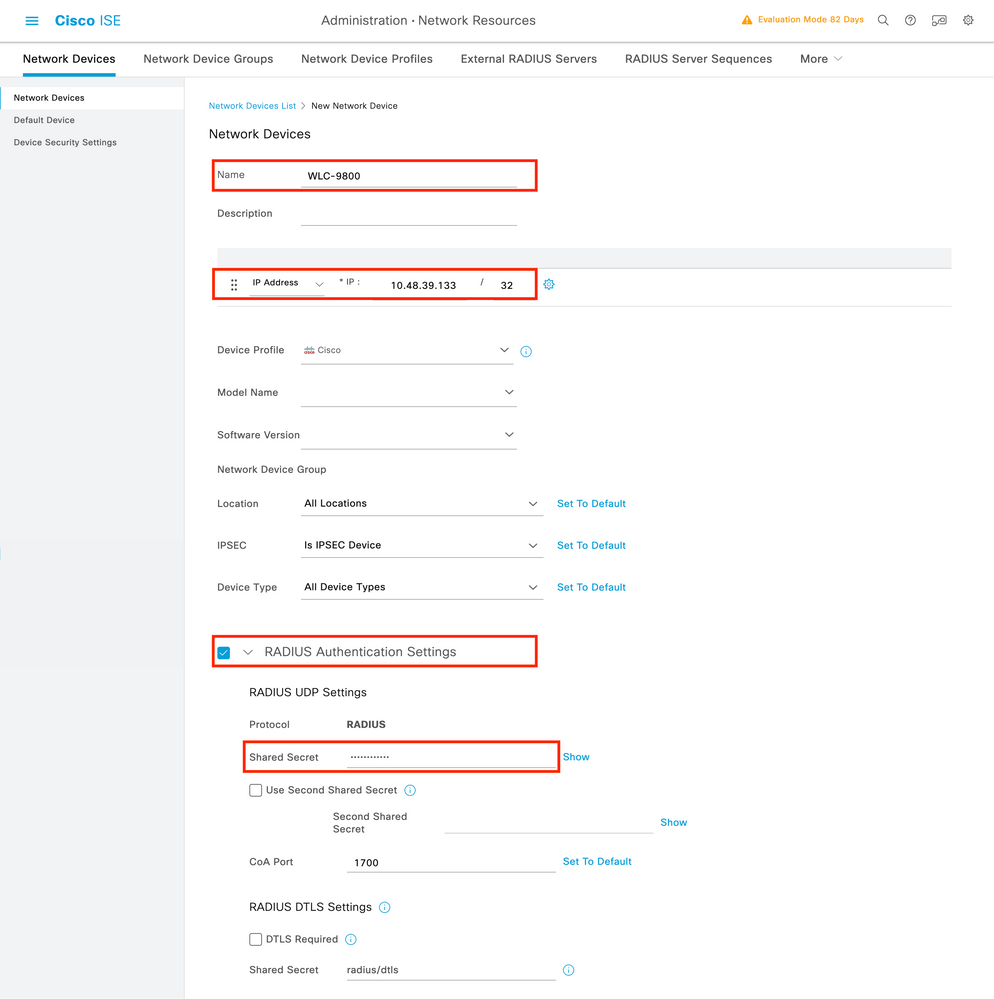

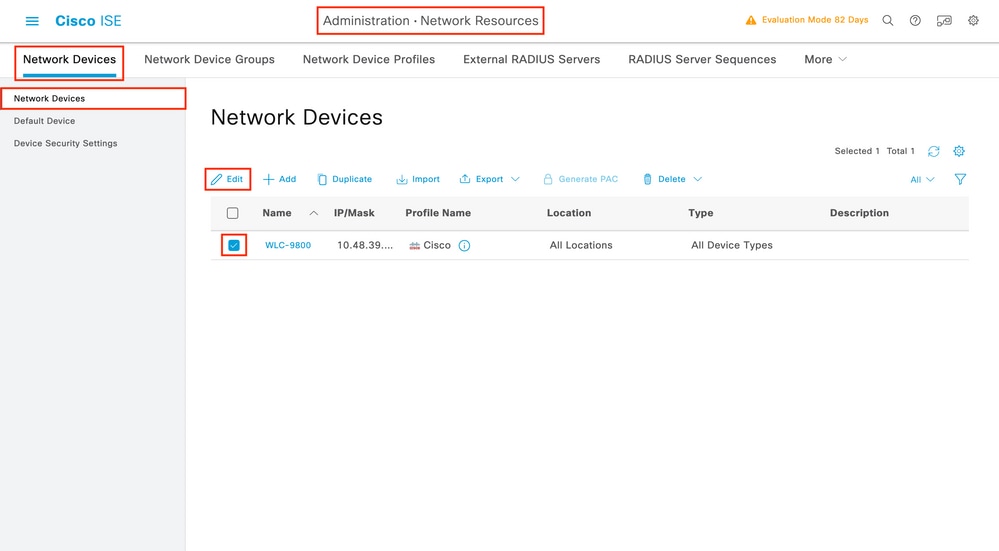

Schritt 1: Konfigurieren des WLC als Netzwerkgerät für RADIUS

Über GUI:

Administration > Network Ressources > Network Devices Um den im vorherigen Abschnitt verwendeten WLC als Netzwerkgerät für RADIUS in der ISE zu deklarieren, navigieren Sie zur Registerkarte Network devices (Netzwerkgeräte), und öffnen Sie diese, wie im nächsten Bild dargestellt.

Um ein Netzwerkgerät hinzuzufügen, verwenden Sie die Schaltfläche Hinzufügen, um das Konfigurationsformular für das neue Netzwerkgerät zu öffnen.

Geben Sie im neuen Fenster einen Namen für das Netzwerkgerät ein, und fügen Sie dessen IP-Adresse hinzu. Wählen Sie die RADIUS-Authentifizierungseinstellungen aus, und konfigurieren Sie den gleichen RADIUS Shared Secret wie auf dem WLC.

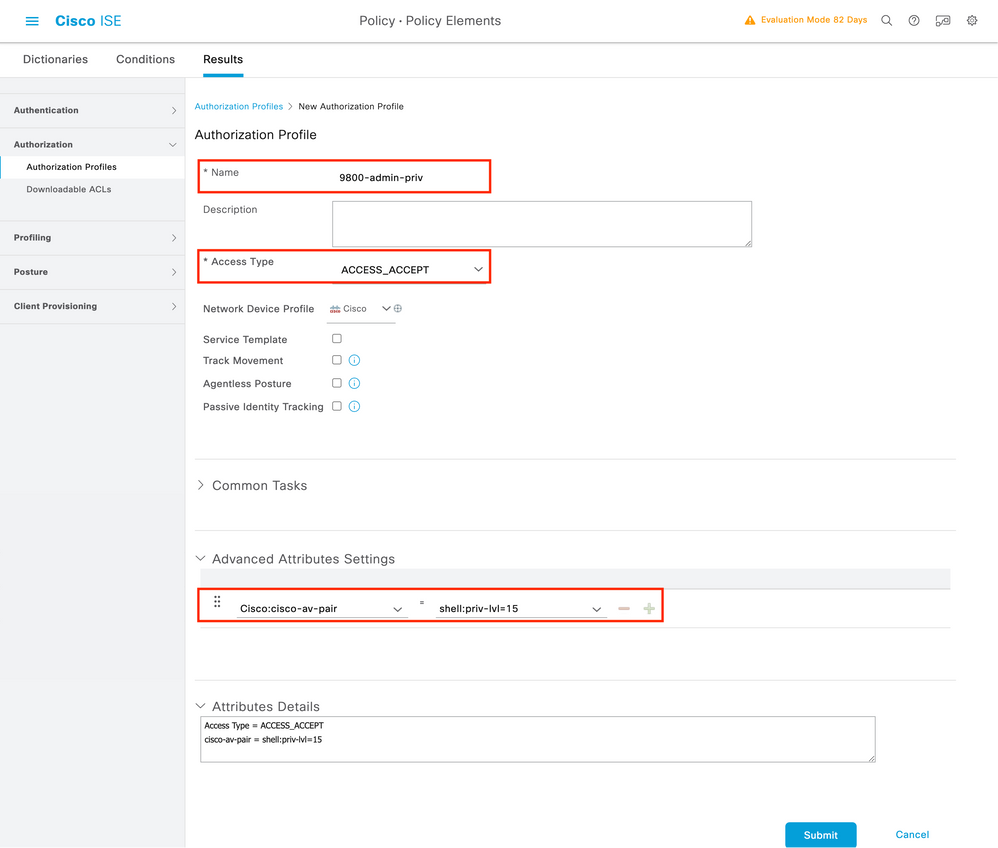

Schritt 2: Erstellen Sie ein Autorisierungsergebnis, um die Berechtigung zurückzugeben.

Über GUI:

Um Administratorzugriffsrechte zu erhalten, muss deradminuser über eine Privilegstufe von 15 verfügen, die den Zugriff auf die exec-Eingabeaufforderungs-Shell ermöglicht. Auf der anderen Seite benötigt derhelpdeskuser keine exec-Prompt-Shell-Zugriffsrechte und kann daher mit einer Privilegstufe unter 15 zugewiesen werden. Um Benutzern die entsprechende Berechtigungsstufe zuzuweisen, können Autorisierungsprofile verwendet werden. Diese können unter der ISE GUI Page Policy > Policy Elements > Results Registerkarte konfiguriert werden, die im nächsten Bild angezeigt wirdAuthorization > Authorization Profiles.

Verwenden Sie zum Konfigurieren eines neuen Autorisierungsprofils die Schaltfläche Hinzufügen, um das Konfigurationsformular für das neue Autorisierungsprofil zu öffnen. Dieses Formular muss speziell so aussehen, um das Profil zu konfigurieren, das dem zugewiesen istadminuser.

Die angezeigte Konfiguration gewährt jedem Benutzer, dem sie zugeordnet ist, die Berechtigungsstufe 15. Wie bereits erwähnt, handelt es sich hierbei um das erwartete Verhalten für dieadminuser während des nächsten Schrittes erzeugten Daten. Die helpdeskuser Privilegstufe muss jedoch niedriger sein, und daher muss ein zweites Richtlinienelement erstellt werden.

Das policy-Element für helpdeskuser ist ähnlich wie das oben erstellte, mit der Ausnahme, dass die Zeichenfolge geändert werden shell:priv-lvl=15 muss, shell:priv-lvl=X um X durch die gewünschte Berechtigungsebene zu ersetzen. In diesem Beispiel wird 1 verwendet.

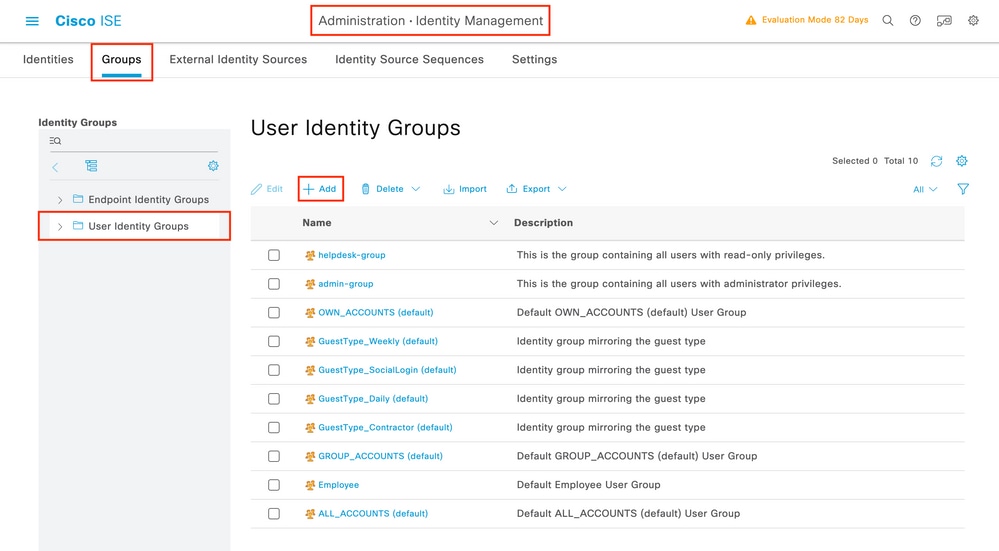

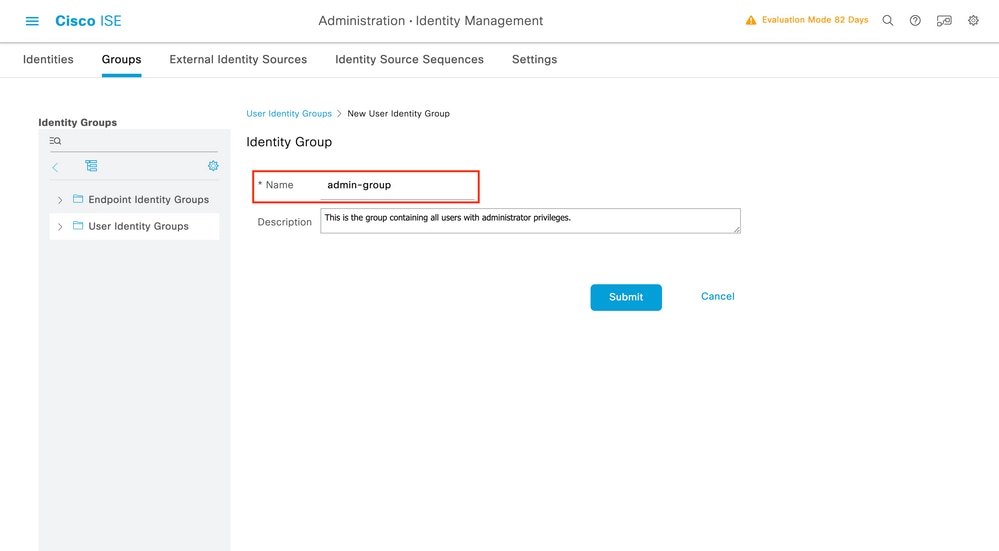

Schritt 3: Erstellen Sie Benutzergruppen auf der ISE.

Über die GUI:

ISE-Benutzergruppen werden über die Registerkarte User Identity Groups (Benutzeridentitätsgruppen) des Administration > Identity Management > Groups GUI Page erstellt, die im Screenshot angezeigt wird.

Um einen neuen Benutzer zu erstellen, verwenden Sie die Schaltfläche Hinzufügen. Daraufhin wird das neue Formular zur Konfiguration der Benutzeridentitätsgruppe geöffnet.

Geben Sie den Namen der erstellten Gruppe an. Erstellen Sie die beiden oben genannten Benutzergruppen, nämlich die admin-group und helpdesk-group.

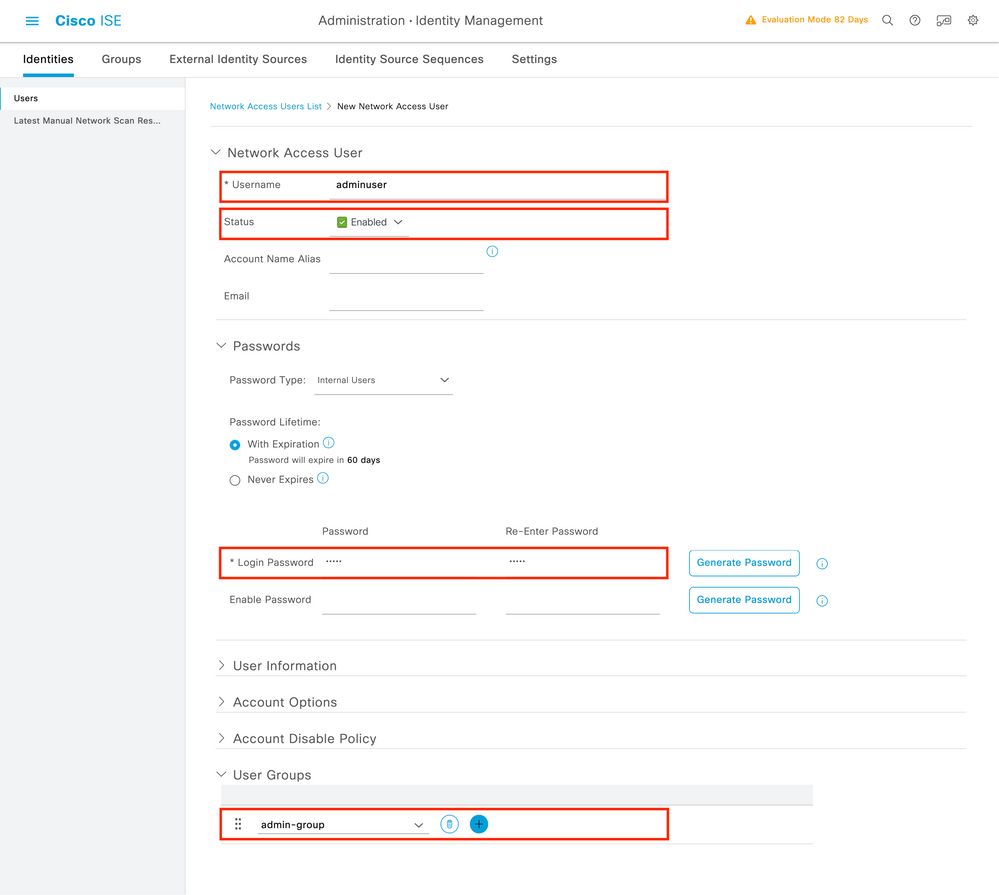

Schritt 4: Erstellen Sie Benutzer auf der ISE.

Über die GUI:

ISE-Benutzer werden über die Registerkarte Users of the Administration > Identity Management > Identities GUI Page erstellt, die im Screenshot angezeigt wird.

Um einen neuen Benutzer zu erstellen, verwenden Sie die Schaltfläche Hinzufügen, um das neue Formular für die Netzwerkzugriffsbenutzerkonfiguration wie dargestellt zu öffnen.

Geben Sie den Benutzern die Anmeldeinformationen (Benutzername und Kennwort) zur Authentifizierung auf dem WLC an. Stellen Sie außerdem sicher, dass der Status des Benutzers Enabled lautet. Fügen Sie abschließend den Benutzer zu seiner verwandten Gruppe hinzu, die in Schritt 4 erstellt wurde. Verwenden Sie dazu das Dropdown-Menü Benutzergruppen am Ende des Formulars.

Erstellen Sie die beiden oben genannten Benutzer, nämlich die adminuser und helpdeskuser.

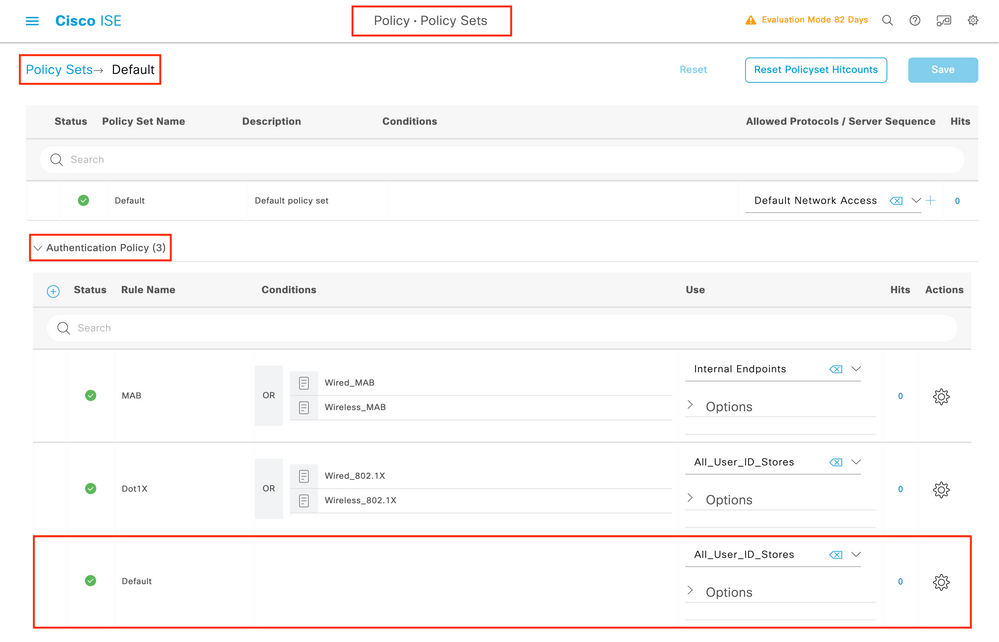

Schritt 5: Benutzer authentifizieren.

Über GUI:

In diesem Szenario ermöglicht die bereits vorkonfigurierte Authentifizierungsrichtlinie der Standard-Richtliniensätze der ISE den Standard-Netzwerkzugriff. Dieser Richtliniensatz ist auf der Seite mitPolicy > Policy Sets der ISE-GUI zu sehen, wie in dieser Abbildung dargestellt. Daher besteht keine Notwendigkeit, sie zu ändern.

Schritt 6: Autorisierung der Benutzer

Über GUI:

Nachdem der Anmeldeversuch die Authentifizierungsrichtlinie passiert hat, muss er autorisiert werden, und die ISE muss das zuvor erstellte Autorisierungsprofil zurückgeben (permit accept, zusammen mit der Berechtigungsebene).

In diesem Beispiel werden Anmeldeversuche anhand der Geräte-IP-Adresse (die die WLC-IP-Adresse ist) gefiltert, und die zu gewährende Berechtigungsstufe wird anhand der Gruppe unterschieden, zu der ein Benutzer gehört. Ein weiterer geeigneter Ansatz besteht darin, Benutzer anhand ihrer Benutzernamen zu filtern, da jede Gruppe in diesem Beispiel nur einen Benutzer enthält.

Nach Abschluss dieses Schritts können die für konfigurierten Anmeldeinformationen adminuser undhelpdesk der Benutzer zur Authentifizierung im WLC über die GUI oder über Telnet/SSH verwendet werden.

Konfigurieren von TACACS+ WLC

Schritt 1: Deklarieren Sie den TACACS+-Server.

Über GUI:

Erstellen Sie zunächst den TACACS+ Server ISE auf dem WLC. Dies kann über die Registerkarte Servers/Groups > TACACS+ > Servers der GUI-WLC-Seite erfolgen, auf die im zugegriffen werden kann. https://<WLC-IP>/webui/#/aaaSie können auch zu der navigieren,Configuration > Security > AAA wie in diesem Bild gezeigt.

Um einen TACACS-Server zum WLC hinzuzufügen, klicken Sie auf die Schaltfläche Hinzufügen, die im obigen Bild rot umrahmt ist. Daraufhin wird das dargestellte Popup-Fenster geöffnet.

Wenn das Popup-Fenster geöffnet wird, geben Sie den Servernamen (er muss nicht mit dem ISE-Systemnamen übereinstimmen), seine IP-Adresse, den freigegebenen Schlüssel, den verwendeten Port und die Zeitüberschreitung an.

In diesem Popup-Fenster müssen Sie Folgendes angeben:

- Der Servername (beachten Sie, dass er nicht mit dem ISE-Systemnamen übereinstimmen muss)

- Die Server-IP-Adresse

- Der gemeinsame geheime Schlüssel zwischen dem WLC und dem TACACS+-Server

Es können weitere Parameter konfiguriert werden, z. B. die Ports, die für die Authentifizierung und Abrechnung verwendet werden. Diese sind jedoch nicht obligatorisch und werden in dieser Dokumentation als Standard beibehalten.

Aus CLI:

WLC-9800(config)#tacacs server ISE-lab WLC-9800(config-server-tacacs)#address ipv4 10.48.39.134 WLC-9800(config-server-tacacs)#key Cisco123

Schritt 2: Ordnen Sie den TACACS+-Server einer Servergruppe zu.

Über GUI:

Falls Sie mehrere TACACS+-Server haben, die für die Authentifizierung verwendet werden können, wird empfohlen, alle diese Server derselben Servergruppe zuzuordnen. Der WLC sorgt dann für den Lastenausgleich verschiedener Authentifizierungen zwischen den Servern in der Servergruppe. TACACS+-Servergruppen werden über die Servers/Groups > TACACS > Server Groups Registerkarte auf derselben GUI-Seite konfiguriert, die in Schritt 1. erwähnt wird, die im Bild angezeigt wird.

Wie bei der Servererstellung wird ein Popup-Fenster angezeigt, wenn Sie auf die Schaltfläche Hinzufügen klicken, die in dem zuvor im Bild dargestellten Bild eingerahmt ist.

Geben Sie im Popup-Fenster einen Namen für die Gruppe ein, und verschieben Sie die gewünschten Server in die Liste Zugewiesene Server.

Aus CLI:

WLC-9800(config)#aaa group server tacacs+ TACACS-Group WLC-9800(config-sg-tacacs+)#server name ISE-lab

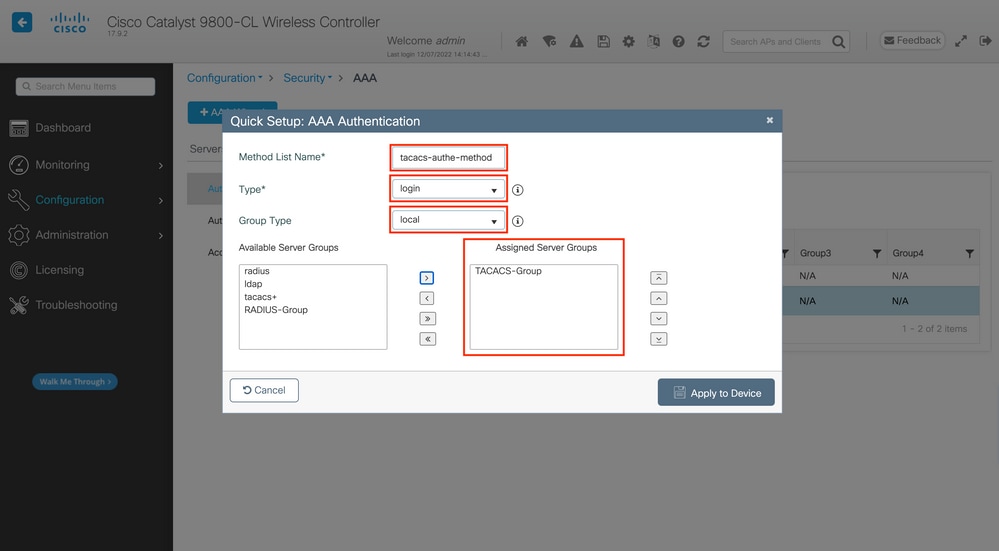

Schritt 3: Erstellen Sie eine AAA-Authentifizierungsprotokollmethode, die auf die TACACS+-Servergruppe verweist.

Über GUI:

Navigieren Sie auf der GUI-Seitehttps://<WLC-IP>/webui/#/aaa zur Registerkarte,AAA Method List > Authentication und erstellen Sie eine Authentifizierungsmethode, wie im Bild dargestellt.

Wenn Sie die Schaltfläche Hinzufügen verwenden, um eine Authentifizierungsmethode zu erstellen, wird wie üblich ein Popup-Fenster für die Konfiguration angezeigt, das dem in diesem Bild dargestellten Fenster ähnelt.

Geben Sie in diesem Popup-Fenster einen Namen für die Methode an, wählen Sie Type as (Typ als) aus, und fügen Sie den im vorherigen Schritt erstellten Gruppenserver der Liste Zugewiesene Servergruppen hinzulogin. Für das Feld Gruppentyp sind mehrere Konfigurationen möglich.

- Wenn Sie Group Type (Gruppentyp) als local (lokal) auswählen, prüft der WLC zunächst, ob die Benutzeranmeldeinformationen lokal vorhanden sind, und greift dann auf die Servergruppe zurück.

- Wenn Sie Gruppentyp als Gruppe auswählen und nicht die Option Lokal zurückgreifen aktivieren, vergleicht der WLC lediglich die Benutzeranmeldeinformationen mit der Servergruppe.

- Wenn Sie Gruppentyp als Gruppe auswählen und die Option Fallback to local aktivieren, prüft der WLC die Benutzeranmeldeinformationen anhand der Servergruppe und fragt die lokale Datenbank nur ab, wenn der Server nicht antwortet. Wenn der Server eine Ablehnung sendet, muss der Benutzer authentifiziert werden, obwohl er in der lokalen Datenbank vorhanden sein kann.

Aus CLI:

Wenn Sie möchten, dass Benutzeranmeldeinformationen nur dann mit einer Servergruppe geprüft werden, wenn sie nicht zuerst lokal gefunden wurden, verwenden Sie Folgendes:

WLC-9800(config)#aaa authentication login tacacs-authe-method local group TACACS-Group

Wenn die Benutzeranmeldeinformationen nur mit einer Servergruppe überprüft werden sollen, verwenden Sie Folgendes:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group

Wenn Sie möchten, dass die Anmeldeinformationen des Benutzers mit einer Servergruppe geprüft werden, und wenn diese letzte nicht mit einem lokalen Eintrag antwortet, verwenden Sie Folgendes:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group local

In dieser Beispielkonfiguration gibt es einige Benutzer, die nur lokal erstellt werden, und einige Benutzer, die nur auf dem ISE-Server arbeiten. Daher verwenden Sie die erste Option.

Schritt 4: Erstellen Sie eine exec-Methode zur AAA-Autorisierung, die auf die TACACS+-Servergruppe verweist.

Über GUI:

Der Benutzer muss auch autorisiert werden, um Zugriff zu erhalten. Navigieren Sie auf der GUI-SeiteConfiguration > Security > AAA zur Registerkarte,AAA Method List > Authorization und erstellen Sie eine Autorisierungsmethode, wie im Bild dargestellt.

Ein Popup-Fenster für die Konfiguration der Autorisierungsmethode, das dem abgebildeten Fenster ähnelt, wird angezeigt, wenn Sie mit der Schaltfläche Hinzufügen eine neue hinzufügen.

Geben Sie in diesem Konfigurations-Popup einen Namen für die Autorisierungsmethode an, wählen Sie Type as (Typ) aus, exec und verwenden Sie die gleiche Reihenfolge von Group Type (Gruppentyp) wie im vorherigen Schritt für die Authentifizierungsmethode.

Aus CLI:

WLC-9800(config)#aaa authorization exec tacacs-autho-method local group TACACS-Group

Schritt 5: Weisen Sie die Methoden den HTTP-Konfigurationen und den für Telnet/SSH verwendeten VTY-Leitungen zu.

Über GUI:

AAA Advanced > AAA Interface Die erstellten Authentifizierungs- und Autorisierungsmethoden können für HTTP- und/oder Telnet-/SSH-Benutzerverbindungen verwendet werden, die über die Registerkarte konfiguriert werden können, die noch von der GUI-WLC-Seite aus zugänglich ist, https://<WLC-IP>/webui/#/aaa wie im Bild gezeigt.

Aus CLI:

GUI-Authentifizierung:

WLC-9800(config)#ip http authentication aaa login-authentication tacacs-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization tacacs-autho-method

Für Telnet/SSH-Authentifizierung:

WLC-9800(config)#line vty 0 15

WLC-9800(config-line)#login authentication tacacs-authe-method

WLC-9800(config-line)#authorization exec tacacs-autho-method

Beachten Sie, dass Sie die HTTP- und HTTPS-Dienste am besten neu starten, wenn Änderungen an den HTTP-Konfigurationen vorgenommen werden. Dies kann mit diesen Befehlen erreicht werden.

WLC-9800(config)#no ip http server

WLC-9800(config)#no ip http secure-server

WLC-9800(config)#ip http server

WLC-9800(config)#ip http secure-server

Konfiguration von TACACS+ ISE

Schritt 1: Konfigurieren des WLC als Netzwerkgerät für TACACS+

Über GUI:

Um den im vorherigen Abschnitt verwendeten WLC als Netzwerkgerät für RADIUS in der ISE zu deklarieren, navigieren Sie zur Registerkarte Network devices (Netzwerkgeräte), und öffnen Sie diese, wie in dieser Abbildung dargestellt. Sie könnenAdministration > Network Resources > Network Devices die Registerkarte Network Devices (Netzwerkgeräte) aufrufen.

In diesem Beispiel wurde der WLC bereits für die RADIUS-Authentifizierung hinzugefügt (siehe Schritt 1 im Abschnitt Konfigurieren der RADIUS-ISE). Aus diesem Grund muss die Konfiguration lediglich geändert werden, um die TACACS-Authentifizierung zu konfigurieren. Dies kann geschehen, wenn Sie den WLC in der Liste der Netzwerkgeräte auswählen und auf die Schaltfläche Bearbeiten klicken. Daraufhin wird das Konfigurationsformular für Netzwerkgeräte geöffnet, wie in dieser Abbildung dargestellt.

Wenn das neue Fenster geöffnet wurde, führen Sie einen Bildlauf nach unten zum Abschnitt TACACS Authentication Settings (TACACS-Authentifizierungseinstellungen) durch, aktivieren Sie diese Einstellungen, und fügen Sie den in Schritt 1 des Abschnitts Configure TACACS+ WLC (TACACS+ WLC konfigurieren) eingegebenen gemeinsamen geheimen Schlüssel hinzu.

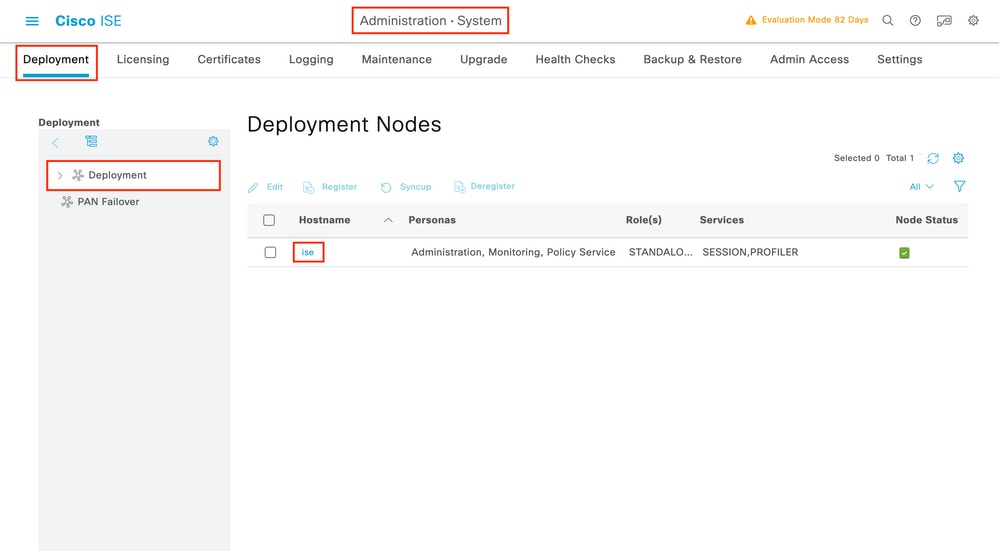

Schritt 2: Aktivieren Sie die Device Admin-Funktion für den Knoten.

Hinweis: Damit Sie die ISE als TACACS+-Server verwenden können, benötigen Sie ein Device Administration-Lizenzpaket und entweder eine Base- oder eine Mobility-Lizenz.

Über GUI:

Sobald die Device Administration-Lizenzen installiert sind, müssen Sie die Device Admin-Funktion für den Knoten aktivieren, damit die ISE als TACACS+-Server verwendet werden kann. Bearbeiten Sie dazu die Konfiguration des verwendeten ISE-Bereitstellungsknotens (siehe ), Administrator > Deployment und klicken Sie auf dessen Namen, oder klicken Sie auf die Edit Schaltfläche.

Wenn das Fenster zur Knotenkonfiguration geöffnet wird, aktivieren Sie die Option Enable Device Admin Service (Geräte-Administratordienst aktivieren) im Abschnitt Policy Service (Richtliniendienst), wie in dieser Abbildung dargestellt.

Schritt 3: Erstellen Sie TACACS-Profile, um die Berechtigung zurückzugeben.

Über GUI:

Um Administratorzugriffsrechte zu erhalten, muss deradminuser über eine Privilegstufe von 15 verfügen, die den Zugriff auf die exec-Eingabeaufforderungs-Shell ermöglicht. Auf der anderen Seite benötigt derhelpdeskuser keine exec-Prompt-Shell-Zugriffsrechte und kann daher mit einer Privilegstufe unter 15 zugewiesen werden. Um Benutzern die entsprechende Berechtigungsstufe zuzuweisen, können Autorisierungsprofile verwendet werden. Diese können auf der ISE-GUI-Seite Work Centers > Device Administration > Policy Elements konfiguriert werden, wie im nächsten Bild unter der Registerkarte Results > TACACS Profiles dargestellt.

Um ein neues TACACS-Profil zu konfigurieren, verwenden Sie die Schaltfläche Hinzufügen, über die das neue Profilkonfigurationsformular geöffnet wird, das dem im Bild gezeigten ähnelt. Dieses Formular muss speziell so aussehen, um das Profil zu konfigurieren, das dem adminuser zugewiesen ist (d. h. mit Shell-Berechtigungen der Ebene 15).

Wiederholen Sie den Vorgang für das helpdesk Profil. Für diese letzte Option werden die Standardberechtigung und die maximale Berechtigung auf 1 festgelegt.

Schritt 4: Erstellen Sie Benutzergruppen auf der ISE.

Dies ist dasselbe wie in Schritt 3 des Abschnitts Konfigurieren der RADIUS-ISE in diesem Dokument.

Schritt 5: Erstellen Sie die Benutzer auf der ISE.

Dies ist dasselbe wie in Schritt 4 des Abschnitts Konfigurieren der RADIUS-ISE in diesem Dokument.

Schritt 6: Erstellen eines Richtliniensatzes für die Geräteadministration.

Über GUI:

Für den RADIUS-Zugriff müssen nach der Erstellung der Benutzer ihre Authentifizierungs- und Autorisierungsrichtlinien auf der ISE definiert werden, um ihnen die richtigen Zugriffsrechte zu gewähren. Für die TACACS-Authentifizierung werden zu diesem Zweck Geräte-Admin-Richtliniensätze verwendet, die wie dargestellt über das konfiguriert werden könnenWork Centers > Device Administration > Device Admin Policy Sets GUI Page.

Um einen Richtliniensatz für die Geräteadministration zu erstellen, verwenden Sie die rot umrahmte Schaltfläche "Hinzufügen" im vorherigen Bild. Dadurch wird der Liste der Richtliniensätze ein Element hinzugefügt. Geben Sie einen Namen für den neu erstellten Satz, eine Bedingung, unter der er angewendet werden muss, und die zulässige Protokolle-/Serversequenz an (hier reicht dieDefault Device Admin aus). Verwenden Sie die Save Schaltfläche, um das Hinzufügen des Richtliniensatzes abzuschließen, und verwenden Sie die Pfeilspitze auf der rechten Seite, um auf die Konfigurationsseite zuzugreifen, wie es auf der abgebildeten Seite aussieht.

Der spezifische Richtliniensatz "WLC TACACS Authentication" in diesem Beispiel filtert Anforderungen mit der IP-Adresse, die der IP-Adresse des C9800-Beispiels entspricht.

Als Authentifizierungsrichtlinie wurde die Standardregel beibehalten, da sie den Anforderungen des Anwendungsfalls entspricht. Es wurden zwei Autorisierungsregeln festgelegt:

- Die erste wird ausgelöst, wenn der Benutzer zur definierten Gruppe

admin-group gehört. Es lässt alle Befehle zu (über die StandardPermit_all-Regel) und weist Privileg 15 zu (über das definierte IOS_Admin TACACS-Profil). - Die zweite wird ausgelöst, wenn der Benutzer zur definierten Gruppe

helpdesk-group gehört. Es lässt alle Befehle zu (über die Standard-Permit_all Regel) und weist die Berechtigung 1 zu (über das definierte IOS_Helpdesk TACACS-Profil).

Nach Abschluss dieses Schritts können die für konfigurierten Anmeldeinformationen adminuser undhelpdesk Benutzer über die GUI oder mit Telnet/SSH für die Authentifizierung im WLC verwendet werden.

Fehlerbehebung

Wenn Ihr RADIUS-Server erwartet, dass das RADIUS-Dienstattribut gesendet wird, können Sie dem WLC Folgendes hinzufügen:

radius-server attribute 6 on-for-login-auth

Fehlerbehebung bei Zugriff auf die WLC-GUI oder CLI RADIUS/TACACS+ über die WLC-CLI

Zur Fehlerbehebung beim TACACS+-Zugriff auf die WLC-GUI oder -CLI geben Sie den Befehl zusammen mit demdebug tacacs Terminal Monitor ein, und zeigen Sie die Live-Ausgabe an, wenn ein Anmeldeversuch unternommen wird.

Diese Ausgabe wird beispielsweise durch eine erfolgreiche Anmeldung und ein anschließendes Abmelden desadminuser Benutzers generiert.

WLC-9800#terminal monitor

WLC-9800#debug tacacs

TACACS access control debugging is on

WLC-9800#

Dec 8 11:38:34.684: TPLUS: Queuing AAA Authentication request 15465 for processing

Dec 8 11:38:34.684: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:34.684: TPLUS: processing authentication start request id 15465 Dec 8 11:38:34.685: TPLUS: Authentication start packet created for 15465(adminuser) Dec 8 11:38:34.685: TPLUS: Using server 10.48.39.134 Dec 8 11:38:34.685: TPLUS(00003C69)/0/NB_WAIT/7FD29013CA68: Started 5 sec timeout Dec 8 11:38:34.687: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:34.688: TPLUS(00003C69)/0/NB_WAIT: wrote entire 45 bytes request Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 15 bytes data) Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 27 bytes response Dec 8 11:38:34.701: TPLUS(00003C69)/0/7FD29013CA68: Processing the reply packet Dec 8 11:38:34.701: TPLUS: Received authen response status GET_PASSWORD (8) Dec 8 11:38:38.156: TPLUS: Queuing AAA Authentication request 15465 for processing Dec 8 11:38:38.156: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.156: TPLUS: processing authentication continue request id 15465 Dec 8 11:38:38.156: TPLUS: Authentication continue packet generated for 15465 Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE: wrote entire 29 bytes request Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 6 bytes data) Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 18 bytes response Dec 8 11:38:38.183: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.183: TPLUS: Received authen response status PASS (2) Dec 8 11:38:38.184: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: adminuser] [Source: 10.61.80.151] [localport: 22] at 12:38:38 CET Thu Dec 8 2022 Dec 8 11:38:38.259: TPLUS: Queuing AAA Authorization request 15465 for processing Dec 8 11:38:38.260: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.260: TPLUS: processing authorization request id 15465 Dec 8 11:38:38.260: TPLUS: Protocol set to None .....Skipping Dec 8 11:38:38.260: TPLUS: Sending AV service=shell Dec 8 11:38:38.260: TPLUS: Sending AV cmd* Dec 8 11:38:38.260: TPLUS: Authorization request created for 15465(adminuser) Dec 8 11:38:38.260: TPLUS: using previously set server 10.48.39.134 from group TACACS-Group Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: wrote entire 64 bytes request Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 18 bytes data) Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 30 bytes response Dec 8 11:38:38.285: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.285: TPLUS: Processed AV priv-lvl=15 Dec 8 11:38:38.285: TPLUS: received authorization response for 15465: PASS Dec 8 11:38:44.225: %SYS-6-LOGOUT: User adminuser has exited tty session 7(10.61.80.151) Dec 8 11:38:44.225:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT Dec 8 11:38:44.226: %HA_EM-6-LOG: catchall: logout Dec 8 11:39:18.689: %SYS-6-LOGOUT: User admin has exited tty session 5(10.61.80.151) Dec 8 11:39:18.690:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT

Aus diesen Protokollen geht hervor, dass der TACACS+-Server die korrekten Berechtigungen zurückgibt (diese sind AV priv-lvl=15).

Wenn Sie die RADIUS-Authentifizierung durchführen, wird eine ähnliche Debugausgabe angezeigt, die den RADIUS-Datenverkehr betrifft.

Die Befehle debug aaa authentication und debug aaa authorization stattdessen zeigen, welche Methodenliste vom WLC beim Anmeldeversuch des Benutzers ausgewählt wird.

Fehlerbehebung bei WLC-GUI- oder CLI-TACACS+-Zugriff über die ISE-GUI

Von Seite Operations > TACACS > Live Logs aus kann jede Benutzerauthentifizierung, die mit TACACS+ bis zu den letzten 24 Stunden durchgeführt wurde, angezeigt werden. Um die Details einer TACACS+-Autorisierung oder -Authentifizierung zu erweitern, verwenden Sie die Schaltfläche Details zu diesem Ereignis.

Bei der Erweiterung sieht ein erfolgreicher Authentifizierungsversuch für diehelpdeskuser wie folgt aus:

Daraus können Sie erkennen, dass der Benutzer helpdeskuser mithilfe der Authentifizierungsrichtlinie erfolgreich auf dem NetzwerkgerätWLC-9800 authentifiziert wurdeWLC TACACS Authentication > Default. Ferner wurde diesem Benutzer das AutorisierungsprofilIOS Helpdesk zugewiesen und ihm die Privilegstufe 1 gewährt.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

4.0 |

28-Mar-2024 |

Rezertifizierung |

3.0 |

24-Feb-2023 |

Wichtigste Aktualisierung bezüglich RADIUS- und TACACS-Authentifizierung einschließlich CLI. |

2.0 |

15-Nov-2021 |

Hinweis zu Berechtigungsebenen und Webbenutzeroberfläche hinzugefügt |

1.0 |

04-Jun-2019 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Paolo FusconiCisco TAC Engineer

- Guilian DeflandreCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback