Einleitung

In diesem Dokument wird die Konfiguration von lokalem EAP auf Catalyst 9800 WLCs (Wireless LAN-Controllern) beschrieben.

Voraussetzungen

Anforderungen

In diesem Dokument wird die Konfiguration von Local EAP (Extensible Authentication Protocol) auf Catalyst 9800 WLCs beschrieben. d. h., der WLC fungiert als RADIUS-Authentifizierungsserver für die Wireless-Clients.

In diesem Dokument wird davon ausgegangen, dass Sie mit der grundlegenden Konfiguration eines WLAN auf dem 9800 WLC vertraut sind und sich nur auf den WLC konzentrieren, der als lokaler EAP-Server für Wireless-Clients fungiert.

Verwendete Komponenten

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Catalyst 9800 auf Version 17.3.6

Konfigurieren

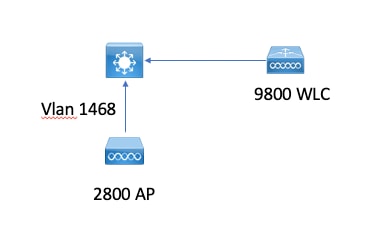

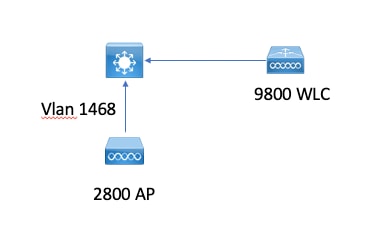

Netzwerkdiagramm

Lokale EAP-Hauptkonfiguration

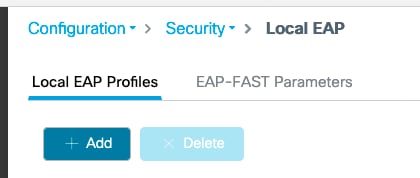

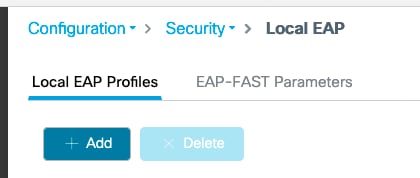

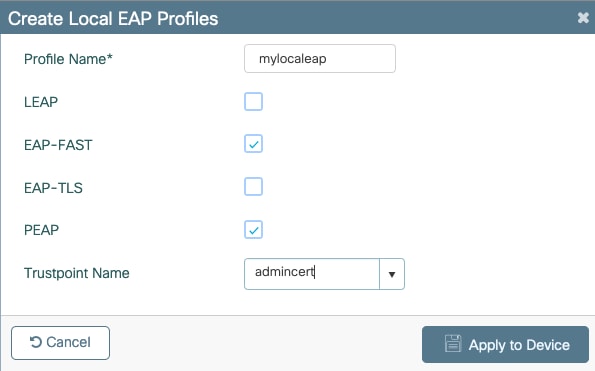

Schritt 1: Lokales EAP-Profil

Gehen Sie zu Configuration > Security > Local EAP in der 9800 Web UI.

Hinzufügen auswählen

Geben Sie einen Profilnamen ein.

Es wird nicht geraten, LEAP aufgrund seiner schwachen Sicherheit zu verwenden. Bei allen anderen drei EAP-Methoden müssen Sie einen Vertrauenspunkt konfigurieren. Der Grund hierfür ist, dass der 9800, der als Authentifizierer fungiert, ein Zertifikat senden muss, damit der Client ihm vertrauen kann.

Clients vertrauen dem WLC-Standardzertifikat nicht. Daher müssen Sie die Überprüfung des Serverzertifikats auf der Clientseite deaktivieren (nicht empfohlen) oder einen Zertifikatvertrauenspunkt auf dem 9800 WLC installieren, dem der Client vertraut (oder ihn manuell in den Client-Vertrauensspeicher importieren).

CLI:

(config)#eap profile mylocapeap

(config-eap-profile)#method peap

(config-eap-profile)#pki-trustpoint admincert

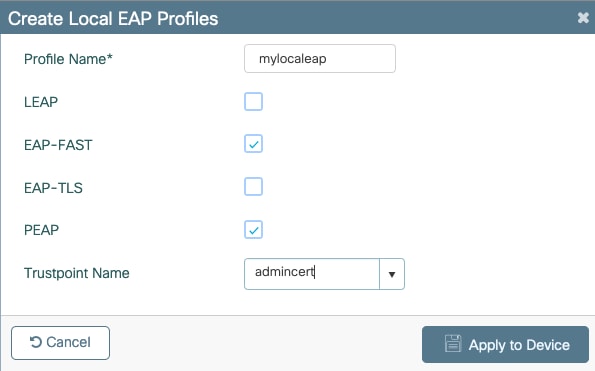

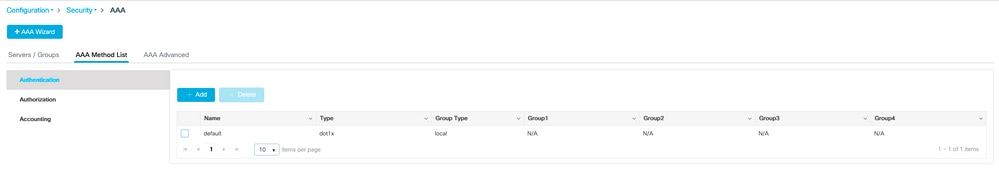

Schritt 2: AAA-Authentifizierungsmethode

Sie müssen eine AAA dot1x-Methode konfigurieren, die auch lokal zeigt, um die lokale Benutzerdatenbank zu verwenden (Sie können jedoch z. B. eine externe LDAP-Suche verwenden).

Gehen Sie zu Konfiguration > Sicherheit > AAA, und gehen Sie zur Registerkarte AAA-Methodenliste für die Authentifizierung. Wählen Sie Hinzufügen aus.

Wählen Sie den Typ "dot1x" und den lokalen Gruppentyp aus.

Schritt 3: Konfigurieren einer AAA-Autorisierungsmethode

Wechseln Sie zur Unterregisterkarte Autorisierung, und erstellen Sie eine neue Methode zum Herunterladen von Anmeldeinformationen, und zeigen Sie sie auf lokal.

Gleiches für den Autorisierungstyp des Netzwerks tun

CLI:

(config)#aaa new-model

(config)#aaa authentication dot1x default local

(config)#aaa authorization credential-download default local

(config)#aaa local authentication default authorization default

(config)#aaa authorization network default local

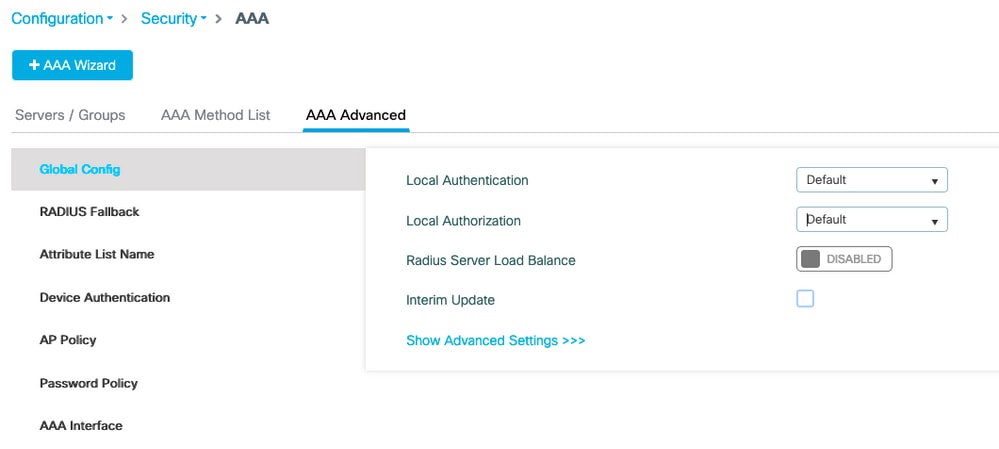

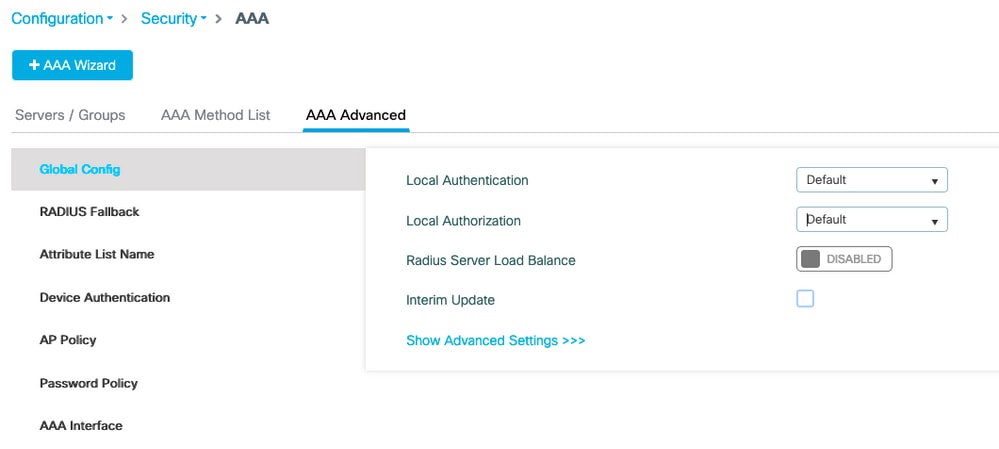

Schritt 4: Konfigurieren erweiterter lokaler Methoden

Wechseln Sie zur Registerkarte "AAA Advanced".

Definieren Sie die lokale Authentifizierungs- und Autorisierungsmethode. Da in diesem Beispiel die Methoden "default" credential-download und "Default" dot1x verwendet wurden, müssen Sie hier die Standardeinstellungen für die lokalen Authentifizierungs- und Autorisierungs-Dropdown-Felder festlegen.

Wenn Sie benannte Methoden definiert haben, wählen Sie im Dropdown-Menü "Methodenliste" aus, und in einem anderen Feld können Sie den Methodennamen eingeben.

CLI:

aaa local authentication default authorization default

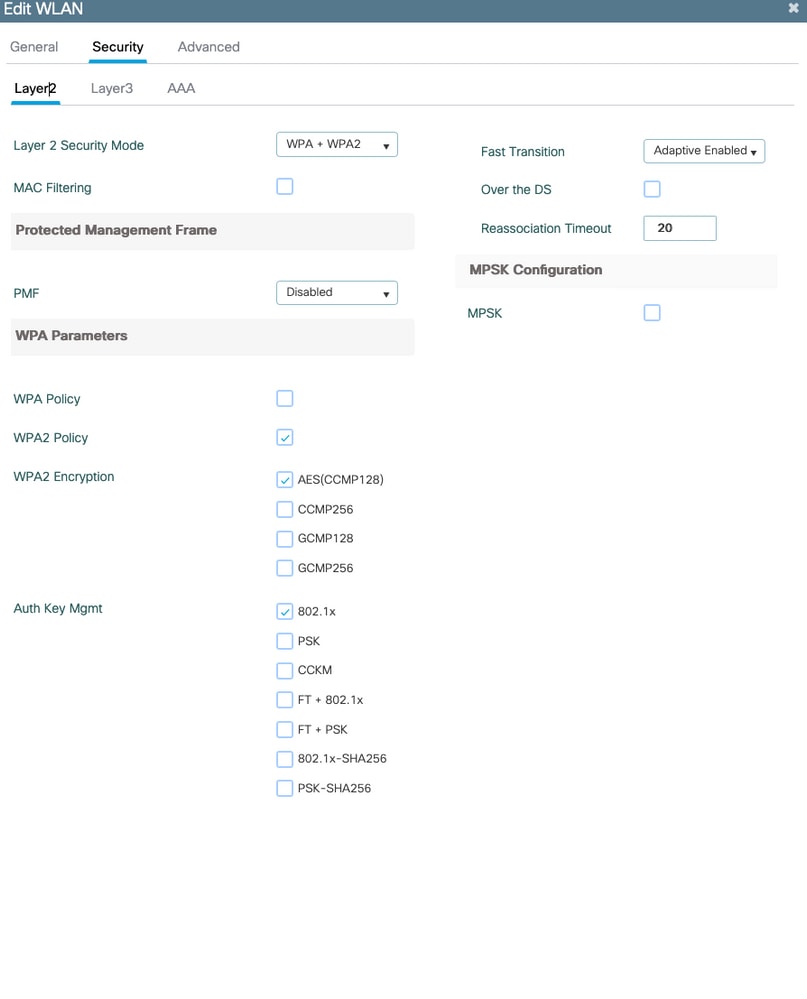

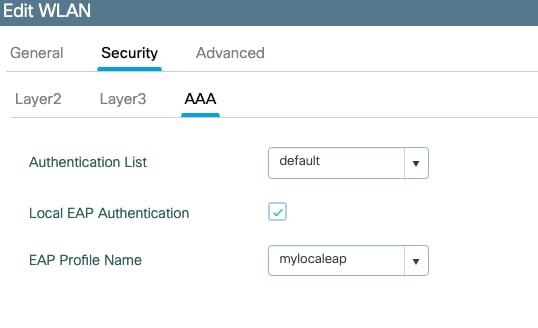

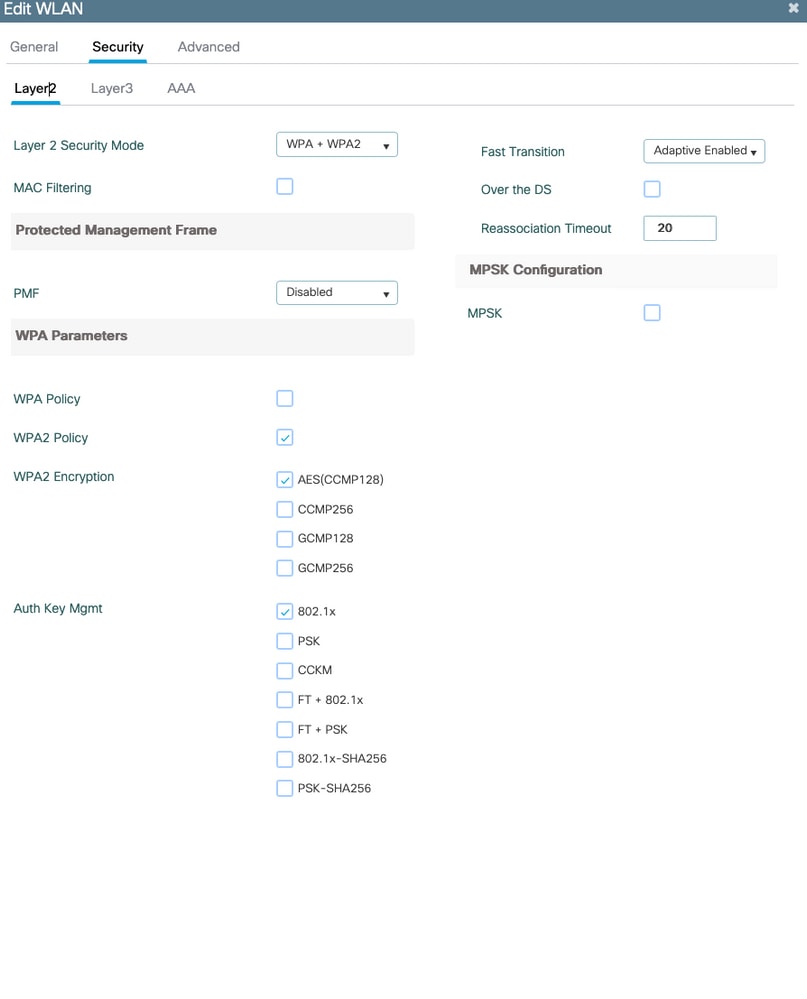

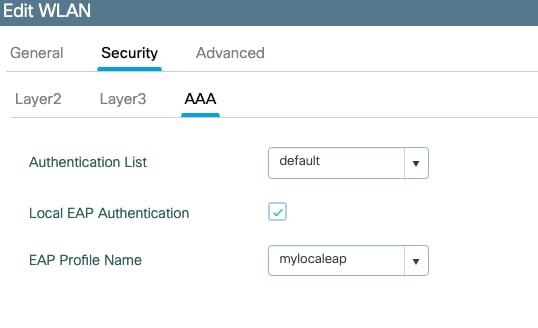

Schritt 5: Konfigurieren eines WLAN

Anschließend können Sie Ihr WLAN für 802.1x-Sicherheit anhand des im vorherigen Schritt definierten lokalen EAP-Profils und der AAA-Authentifizierungsmethode konfigurieren.

Gehen Sie zu Konfiguration > Tags und Profile > WLANs > + Hinzufügen >

Geben Sie die SSID und den Profilnamen an.

Die Option "Punkt1x-Sicherheit" ist standardmäßig unter "Layer 2" ausgewählt.

Wählen Sie unter AAA Local EAP Authentication (Lokale EAP-Authentifizierung) aus, und wählen Sie Local EAP profile and AAA Authentication list (Lokales EAP-Profil und AAA-Authentifizierungsliste) aus dem Dropdown-Menü.

(config)#wlan localpeapssid 1 localpeapssid

(config-wlan)#security dot1x authentication-list default

(config-wlan)#local-auth mylocaleap

Schritt 6: Erstellen eines oder mehrerer Benutzer

In CLI müssen die Benutzer vom Typ "network-user" sein. Hier ist ein Beispiel für einen in der CLI erstellten Benutzer:

(config)#user-name 1xuser

creation-time 1572730075

description 1xuser

password 0 Cisco123

type network-user description 1xuser

Nach dem Erstellen in CLI ist dieser Benutzer in der Webbenutzeroberfläche sichtbar. Wenn er jedoch in der Webbenutzeroberfläche erstellt wurde, gibt es keine Methoden, um ihn ab 16.12 zu einem Netzwerkbenutzer zu machen.

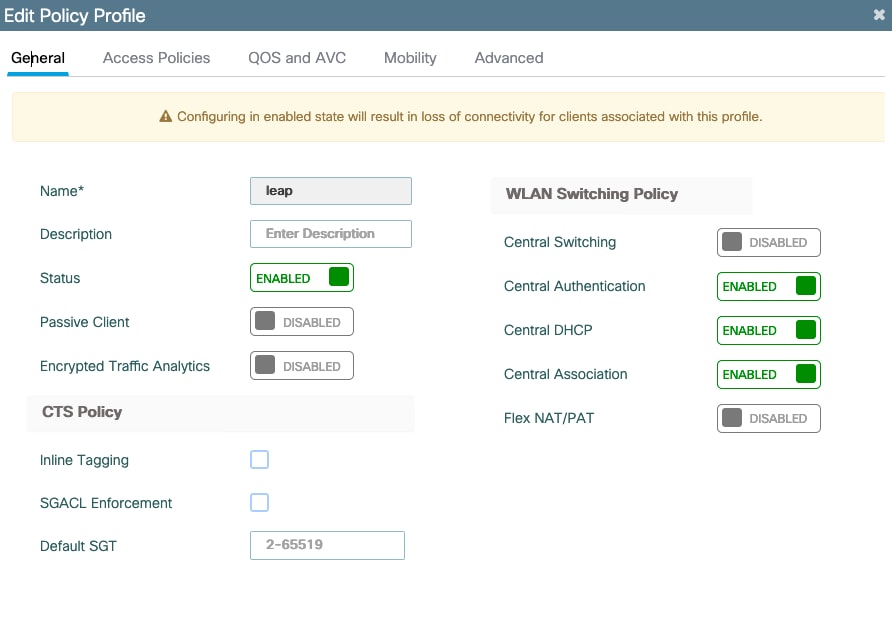

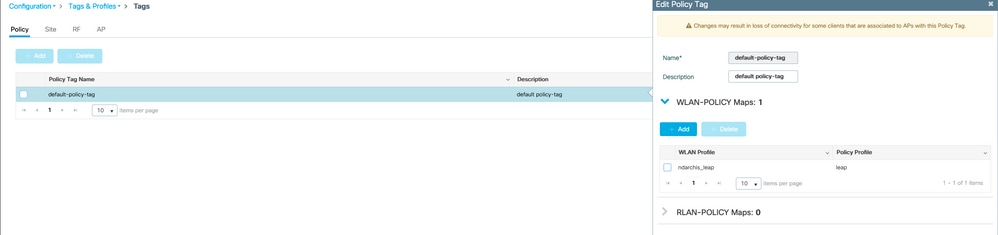

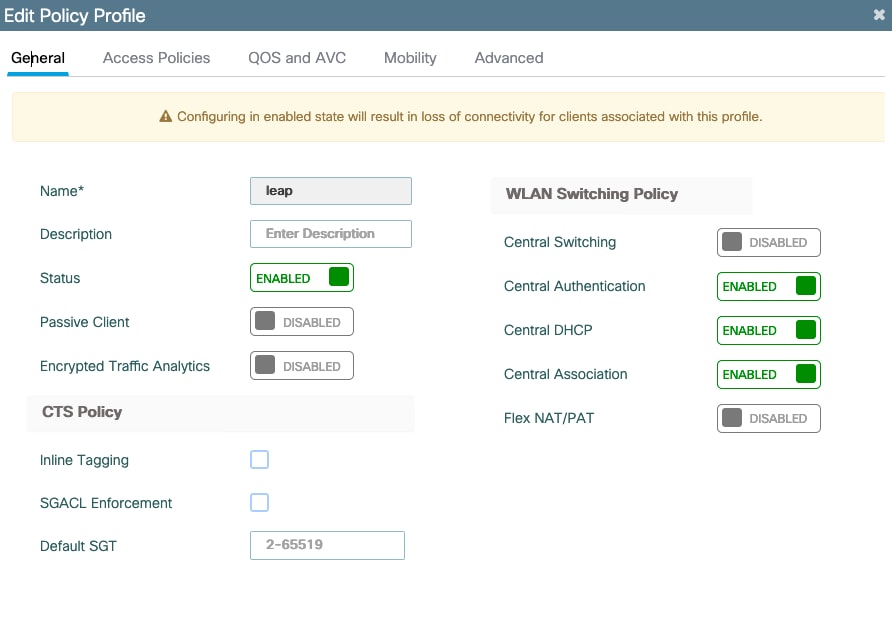

Schritt 7: Erstellen Sie ein Richtlinienprofil. Erstellen eines Policy-Tags, um dieses WLAN-Profil dem Richtlinienprofil zuzuordnen

Gehen Sie zu Konfiguration > Tags und Profile > Richtlinie

Erstellen Sie ein Richtlinienprofil für Ihr WLAN.

Dieses Beispiel zeigt ein lokales Flexconnect-Switching, aber ein zentrales Authentifizierungsszenario für VLAN 1468, das jedoch von Ihrem Netzwerk abhängt.

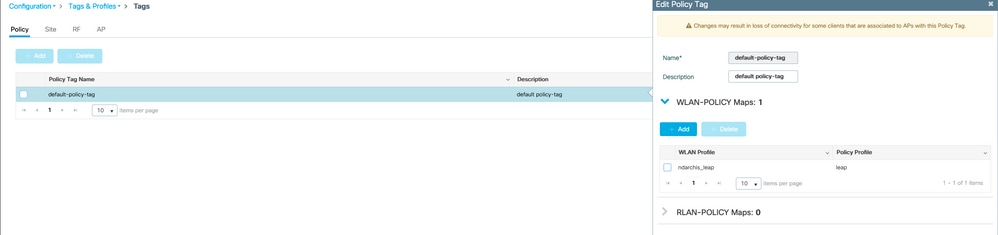

Gehen Sie zu Konfiguration > Tags und Profile > Tags

Weisen Sie das WLAN einem Richtlinienprofil innerhalb des Tags zu.

Schritt 8: Bereitstellen des Policy-Tags für Access Points

In diesem Fall können Sie die Tags für einen einzelnen AP direkt dem AP zuweisen.

Gehen Sie zu Configuration > Wireless >Access Points, und wählen Sie den AP aus, den Sie konfigurieren möchten.

Stellen Sie sicher, dass die zugewiesenen Tags die von Ihnen konfigurierten Tags sind.

Überprüfung

Die Hauptkonfigurationszeilen sind wie folgt:

aaa new-model

aaa authentication dot1x default local

aaa authorization credential-download default local

aaa local authentication default authorization default

eap profile mylocaleap

method peap

pki-trustpoint admincert

user-name 1xuser

creation-time 1572730075 description 1xuser

password 0 Cisco123

type network-user description 1xuser

wlan ndarchis_leap 1 ndarchis_leap

local-auth mylocaleap

security dot1x authentication-list default

no shutdown

Fehlerbehebung

Beachten Sie, dass Cisco IOS® XE 16.12 und frühere Versionen nur TLS 1.0 für die lokale EAP-Authentifizierung unterstützen. Dies kann zu Problemen führen, wenn Ihr Client nur TLS 1.2 unterstützt, wie es immer üblicher wird. Cisco IOS® XE 17.1 und höher unterstützt TLS 1.2 und TLS 1.0.

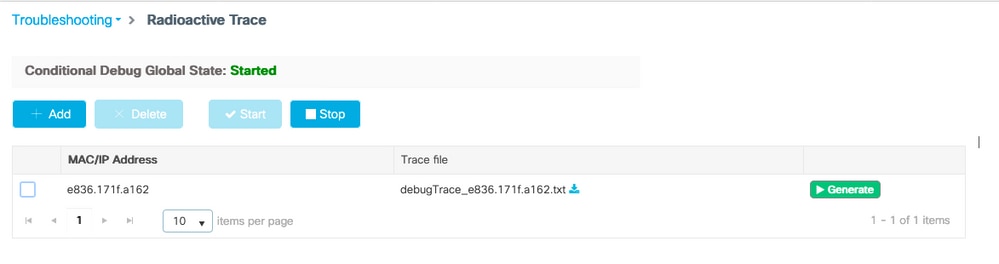

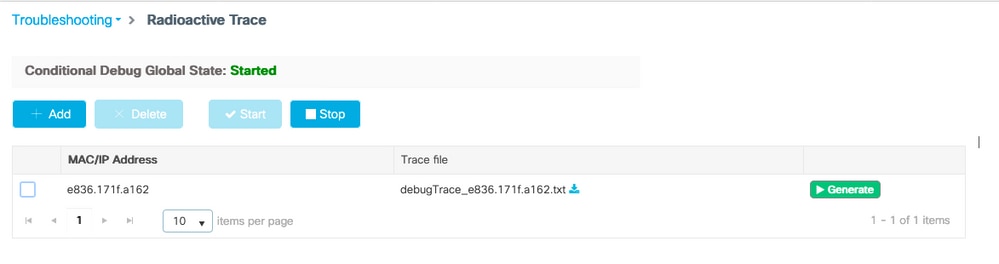

Verwenden Sie RadioActive Tracing, um einen bestimmten Client zu behandeln, der Probleme bei der Verbindung hat. Gehen Sie zu Troubleshooting > RadioActive Trace, und fügen Sie die Client-MAC-Adresse hinzu.

Wählen Sie Start aus, um die Ablaufverfolgung für diesen Client zu aktivieren.

Nachdem das Problem reproduziert wurde, können Sie die Schaltfläche Generate (Generieren) auswählen, um eine Datei zu erstellen, die die Debugausgabe enthält.

Beispiel für einen Client, der aufgrund eines falschen Kennworts keine Verbindung herstellen kann

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 8, EAP-Type = EAP-FAST

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x5

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 204, EAP-Type = EAP-FAST

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x5

2019/10/30 14:54:00.785 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 85, EAP-Type = EAP-FAST

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 6, EAP-Type = EAP-FAST

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 91, EAP-Type = EAP-FAST

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 123, EAP-Type = EAP-FAST

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 139, EAP-Type = EAP-FAST

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [eap] [23294]: (info): FAST:EAP_FAIL from inner method MSCHAPV2

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [eap-auth] [23294]: (info): FAIL for EAP method name: EAP-FAST on handle 0xBD000006

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Raised identity update event for eap method EAP-FAST

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [errmsg] [23294]: (note): %DOT1X-5-FAIL: Authentication failed for client (e836.171f.a162) with reason (Cred Fail) on Interface capwap_90000004 AuditSessionID 00000000000000101D28423A Username: fakeuser

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [auth-mgr] [23294]: (info): [e836.171f.a162:capwap_90000004] Authc failure from Dot1X, Auth event fail

Feedback

Feedback