Überprüfung konfigurieren und Fehler bei Web Auth bei MAC-Filter beheben

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Funktion zum Konfigurieren, Beheben von Fehlern und Überprüfen der lokalen Webauthentifizierung unter "Mac Filter Failure" beschrieben, bei der ISE für die externe Authentifizierung verwendet wird.

Voraussetzungen

Konfigurieren der ISE für die MAC-Authentifizierung

Auf ISE/Active Directory konfigurierte gültige Benutzeranmeldeinformationen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

Grundlegendes Verständnis für die Navigation durch die Webbenutzeroberfläche des Controllers

Konfiguration von Richtlinien, WLAN-Profil und Richtlinien-Tags

Konfiguration von Servicerichtlinien auf der ISE

Verwendete Komponenten

9800 WLC Version 17.12.2

C9120 AXI-AP

Switch 9300

ISE Version 3.1.0.518

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Die Web Auth-Funktion "On Mac Failure Filter" (Filter bei Mac-Ausfällen) dient als Fallback-Mechanismus in WLAN-Umgebungen, die sowohl MAC Authentication als auch Web Authentication verwenden.

- Fallback-Mechanismus: Wenn ein Client versucht, über einen externen RADIUS-Server (ISE) oder lokalen Server eine Verbindung zu einem WLAN mit MAC-Filter herzustellen, und sich nicht authentifiziert, initiiert diese Funktion automatisch eine Layer-3-Webauthentifizierung.

- Erfolgreiche Authentifizierung: Wenn sich ein Client erfolgreich über den MAC-Filter authentifiziert, wird die Web-Authentifizierung umgangen, sodass der Client direkt eine Verbindung mit dem WLAN herstellen kann.

- Vermeiden von Diszuordnungen: Diese Funktion hilft, Diszuordnungen zu vermeiden, die sonst aufgrund von Fehlern bei der MAC-Filterauthentifizierung auftreten können.

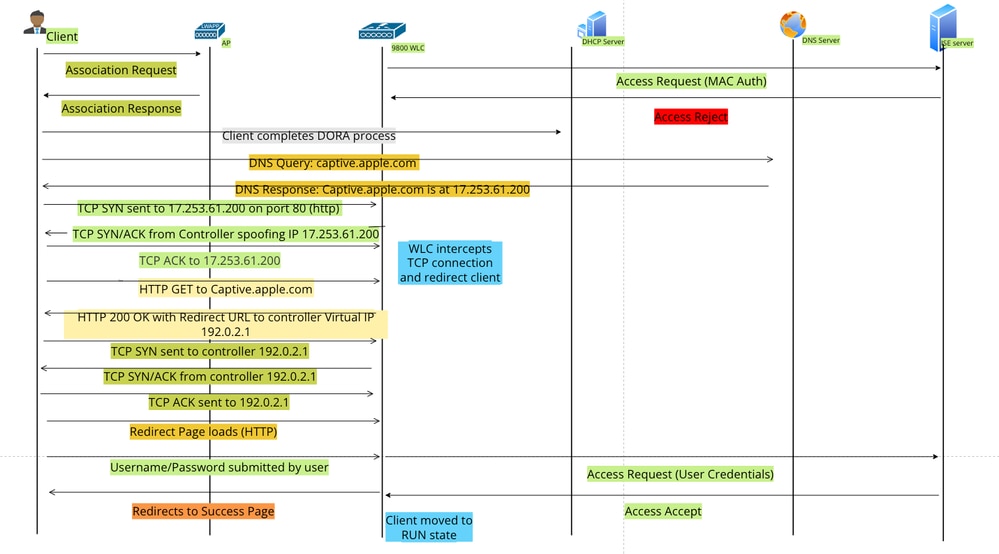

Web-Auth-Fluss

Web-Auth-Fluss

Konfigurieren

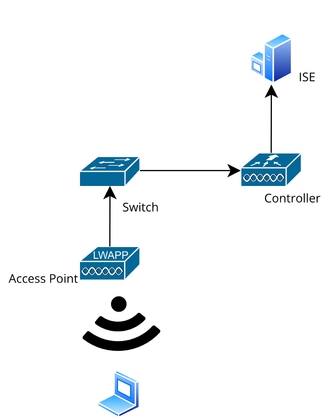

Netzwerkdiagramm

Netzwerktopologie

Netzwerktopologie

Konfigurationen

Webparameter konfigurieren

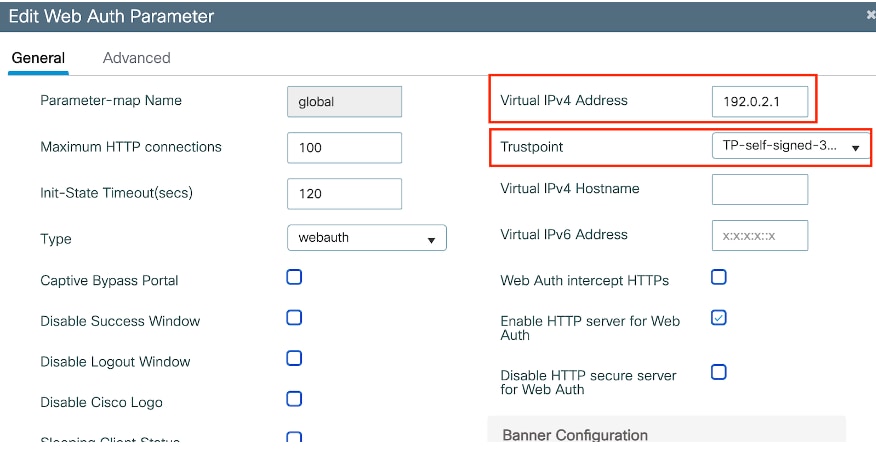

Navigieren Sie zu Configuration > Security > Web Auth, und wählen Sie die globale Parameterzuordnung aus.

Überprüfen Sie die Konfiguration der virtuellen IP-Adresse und des Vertrauenspunkts aus der globalen Parameterzuordnung. Alle benutzerdefinierten Web Auth-Parameterprofile übernehmen die Konfiguration der virtuellen IP und des Vertrauenspunkts aus der globalen Parameterzuordnung.

Globales Webauthentifizierungsparameterprofil

Globales Webauthentifizierungsparameterprofil

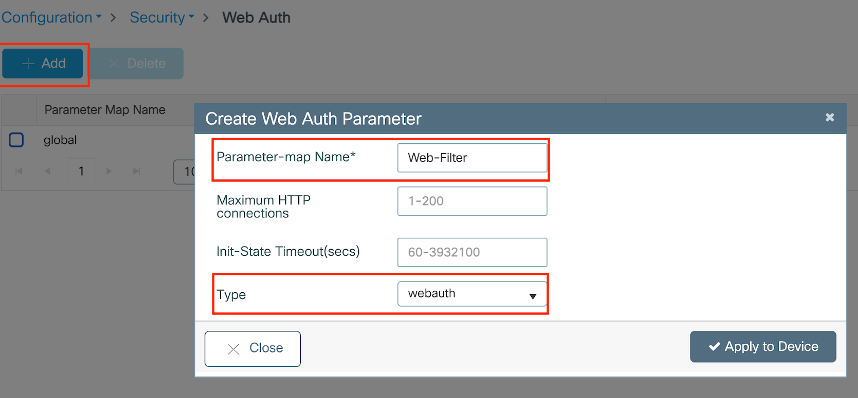

Schritt 1: Wählen Sie "Hinzufügen", um eine benutzerdefinierte Web-Authentifizierungsparameterzuordnung zu erstellen. Geben Sie den Profilnamen ein, und wählen Sie als Typ "Webauth" aus.

Webauthentifizierungs-Parameterprofil

Webauthentifizierungs-Parameterprofil

Wenn Ihre Clients auch eine IPv6-Adresse erhalten, müssen Sie der Parameterzuordnung auch eine virtuelle IPv6-Adresse hinzufügen. Verwenden Sie eine IP im Dokumentationsbereich 2001:db8::/32

Wenn Ihre Clients eine IPv6-Adresse erhalten haben, ist es gut möglich, dass sie versuchen, die HTTP-Web-Authentifizierungsumleitung in V6 und nicht in V4 zu erhalten. Aus diesem Grund müssen Sie auch das virtuelle IPv6 festlegen.

CLI-Konfiguration:

parameter-map type webauth Web-Filter

type webauth

Richtlinienprofil konfigurieren

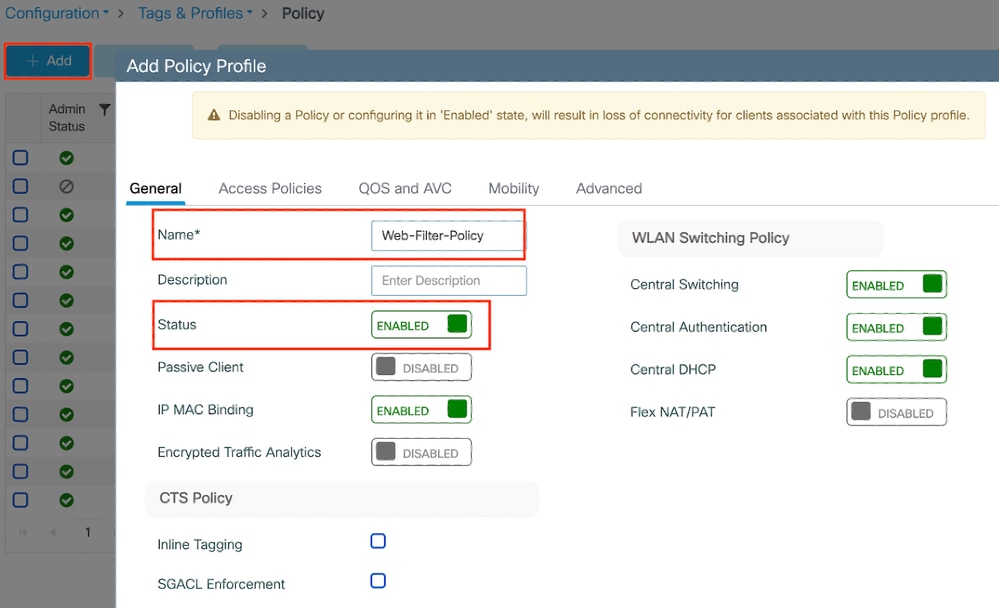

Schritt 1: Richtlinienprofil erstellen

Navigieren Sie zu Konfiguration > Tags & Profile > Richtlinie. Wählen Sie "Hinzufügen". Geben Sie auf der Registerkarte Allgemein einen Namen für das Profil an, und aktivieren Sie den Statusschalter.

Richtlinienprofil

Richtlinienprofil

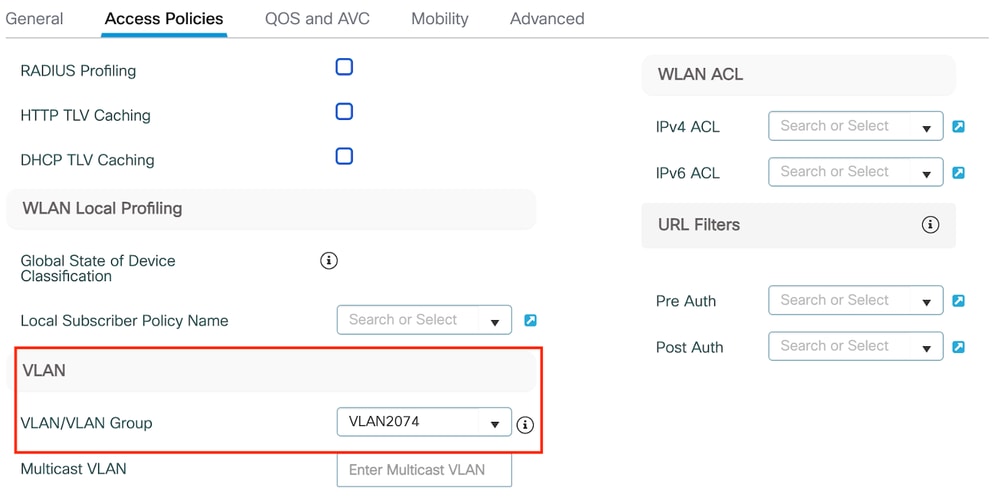

Schritt 2:

Wählen Sie auf der Registerkarte Access Policies (Zugriffsrichtlinien) das Client-VLAN aus der Dropdown-Liste im VLAN-Abschnitt aus.

Registerkarte "Zugriffsrichtlinie"

Registerkarte "Zugriffsrichtlinie"

CLI-Konfiguration:

wireless profile policy Web-Filter-Policy

vlan VLAN2074

no shutdown

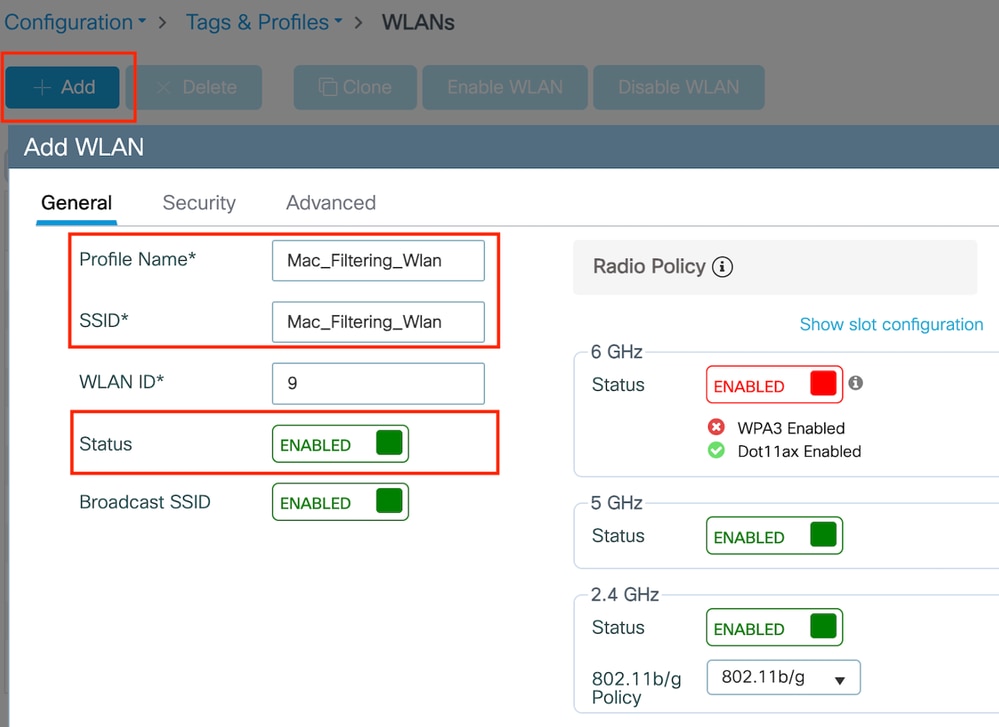

WLAN-Profil konfigurieren

Schritt 1: Navigieren Sie zu Configuration > Tags and Profiles > WLANs. Wählen Sie "Hinzufügen", um ein neues Profil zu erstellen. Definieren Sie einen Profilnamen und einen SSID-Namen, und aktivieren Sie das Statusfeld.

WLAN-Profil

WLAN-Profil

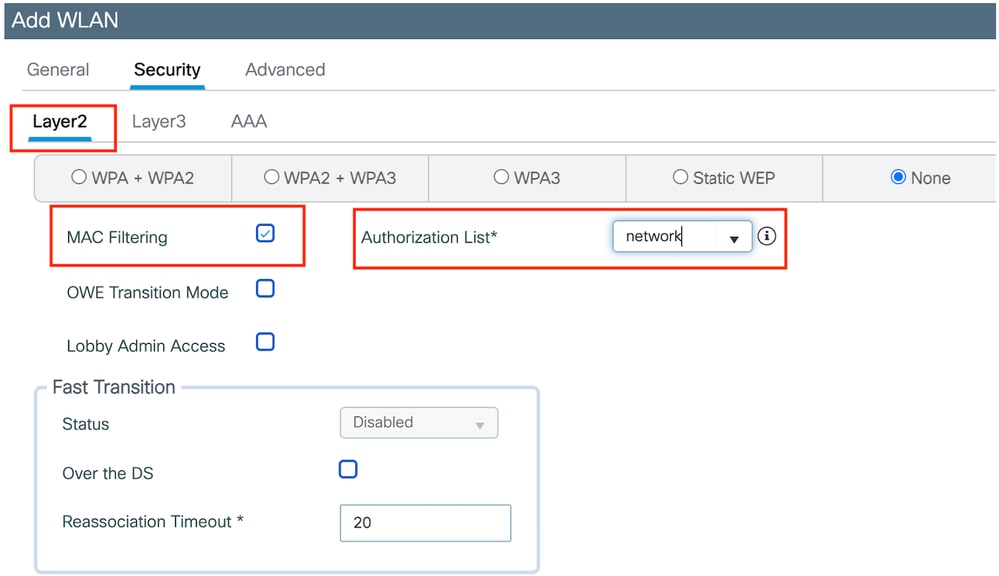

Schritt 2: Aktivieren Sie auf der Registerkarte Sicherheit das Kontrollkästchen "Mac Filtering", und konfigurieren Sie den RADIUS-Server in der Autorisierungsliste (ISE oder lokaler Server). Bei dieser Konfiguration wird ISE sowohl für die Mac-Authentifizierung als auch für die Web-Authentifizierung verwendet.

WLAN Layer 2-Sicherheit

WLAN Layer 2-Sicherheit

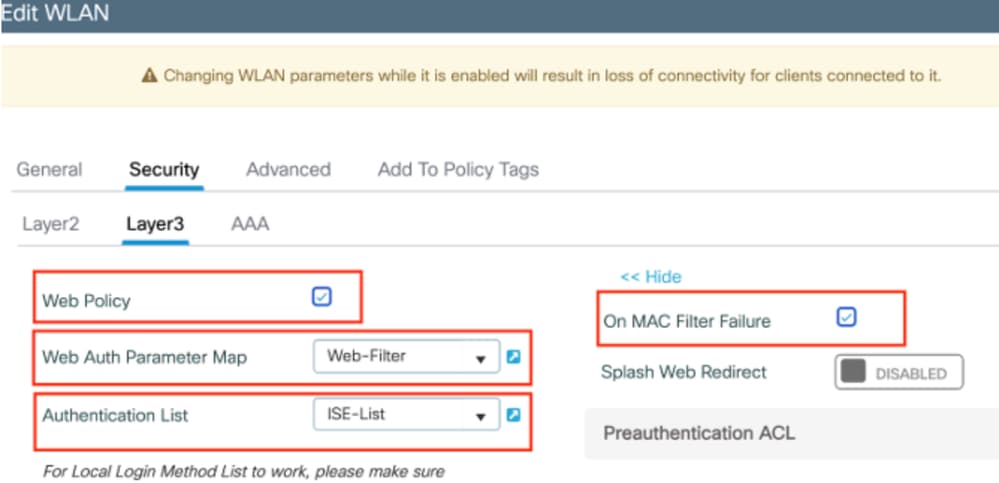

Schritt 3: Navigieren Sie zu Security > Layer 3. Aktivieren Sie die Webrichtlinie, und ordnen Sie sie dem Profil Web Authentication Parameter Map zu. Aktivieren Sie das Kontrollkästchen "On Mac Filter Failure" (Bei Mac-Filterfehler), und wählen Sie den RADIUS-Server aus der Dropdown-Liste "Authentication" (Authentifizierung) aus.

Registerkarte "WLAN Layer3-Sicherheit"

Registerkarte "WLAN Layer3-Sicherheit"

CLI-Konfiguration

wlan Mac_Filtering_Wlan 9 Mac_Filtering_Wlan

mac-filtering network

radio policy dot11 24ghz

radio policy dot11 5ghz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

security web-auth

security web-auth authentication-list ISE-List

security web-auth on-macfilter-failure

security web-auth parameter-map Web-Filter

no shutdown

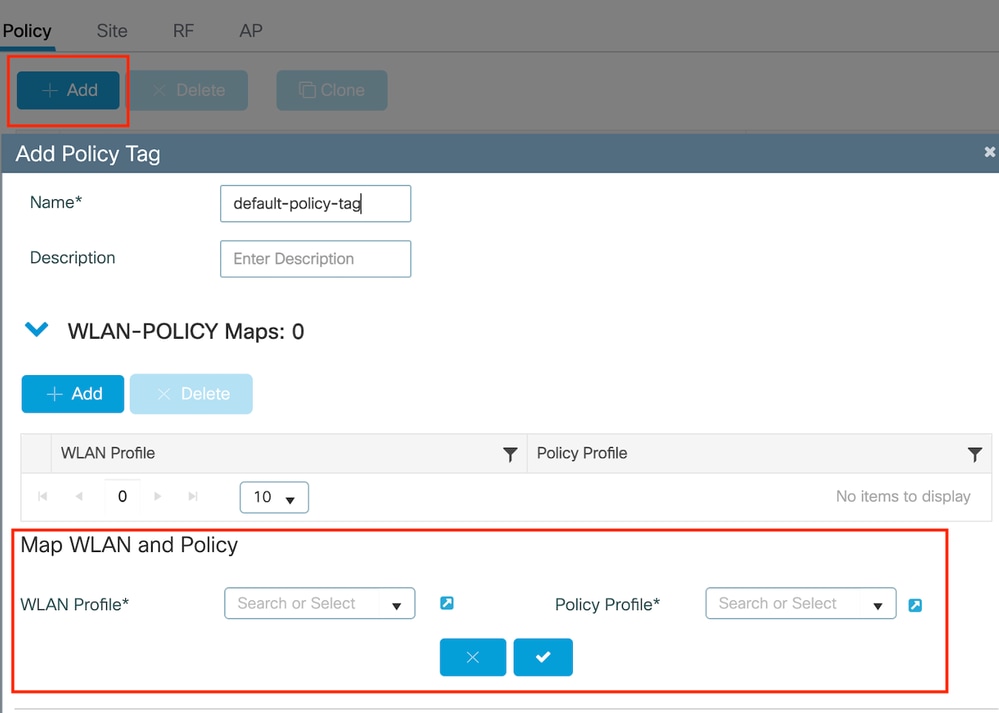

Schritt 4: Konfigurieren von Richtlinientags, Erstellen eines WLAN-Profils und Zuordnung von Richtlinienprofilen

Navigieren Sie zu Konfiguration > Tags & Profile > Tags > Policy. Klicken Sie auf "Hinzufügen", um einen Namen für das Policy Tag (Richtlinien-Tag) zu definieren. Wählen Sie unter WLAN-Policy Maps (WLAN-Richtlinienzuordnungen) die Option Add (Hinzufügen) aus, um das zuvor erstellte WLAN- und Richtlinienprofil zuzuordnen.

Richtlinien-TAG-Übersicht

Richtlinien-TAG-Übersicht

CLI-Konfiguration:

wireless tag policy default-policy-tag

description "default policy-tag"

wlan Mac_Filtering_Wlan policy Web-Filter-Policy

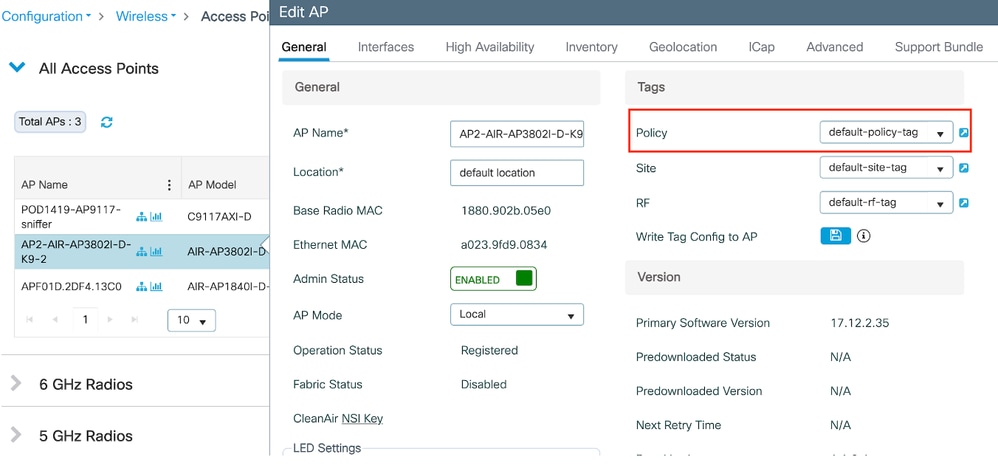

Schritt 5: Navigieren Sie zu Configuration > Wireless > Access Point. Wählen Sie den Access Point aus, der für die Übertragung dieser SSID verantwortlich ist. Weisen Sie im Menü Edit AP (AP bearbeiten) die erstellte Policy Tag (Richtlinien-Tag) zu.

Richtlinienbasierte TAGs werden AP zugeordnet

Richtlinienbasierte TAGs werden AP zugeordnet

AAA-Einstellungen konfigurieren:

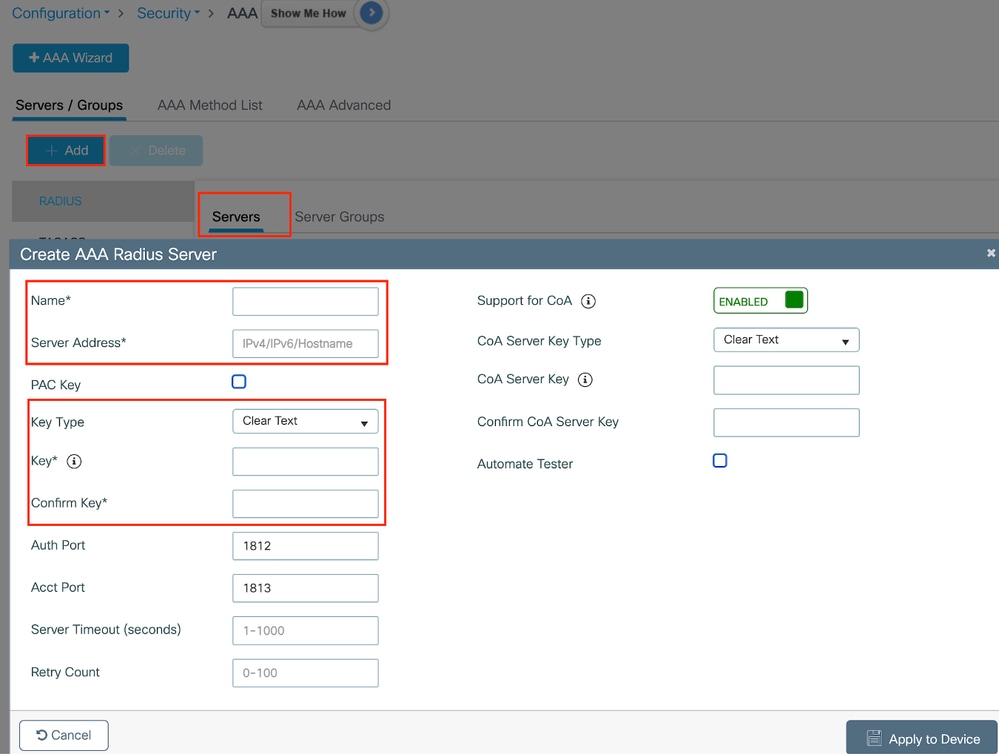

Schritt 1: Erstellen eines Radius-Servers:

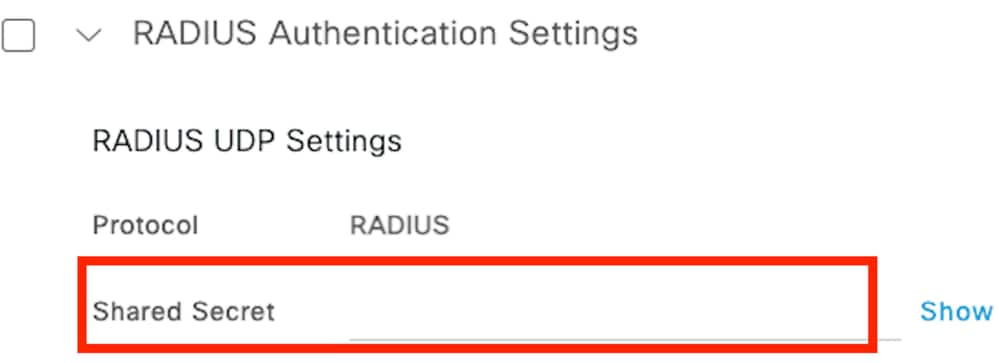

Navigieren Sie zu Configuration > Security > AAA. Klicken Sie im Abschnitt "Server/Gruppe" auf die Option "Hinzufügen". Geben Sie auf der Seite "Create AAA Radius Server" (AAA-Radius-Server erstellen) den Servernamen, die IP-Adresse und den gemeinsamen Schlüssel ein.

Serverkonfiguration

Serverkonfiguration

CLI-Konfiguration

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

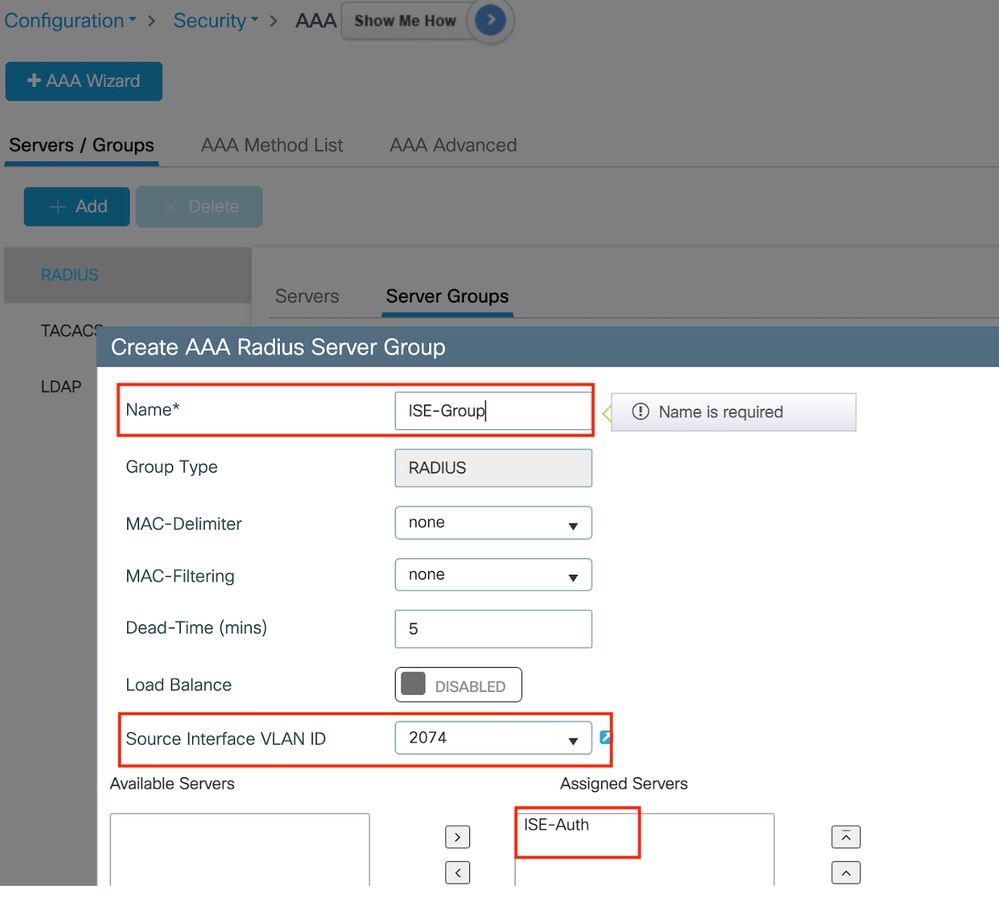

Schritt 2: Erstellen einer Radius-Servergruppe:

Wählen Sie im Abschnitt "Server Groups" die Option "Add" (Hinzufügen) aus, um eine Servergruppe zu definieren. Schalten Sie zwischen den Servern um, die in der gleichen Gruppenkonfiguration enthalten sein sollen.

Es ist nicht erforderlich, die Quellschnittstelle festzulegen. Standardmäßig verwendet der 9800 seine Routing-Tabelle, um die Schnittstelle zu ermitteln, über die der RADIUS-Server erreicht werden kann, und verwendet in der Regel das Standard-Gateway.

Servergruppe

Servergruppe

CLI-Konfiguration

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

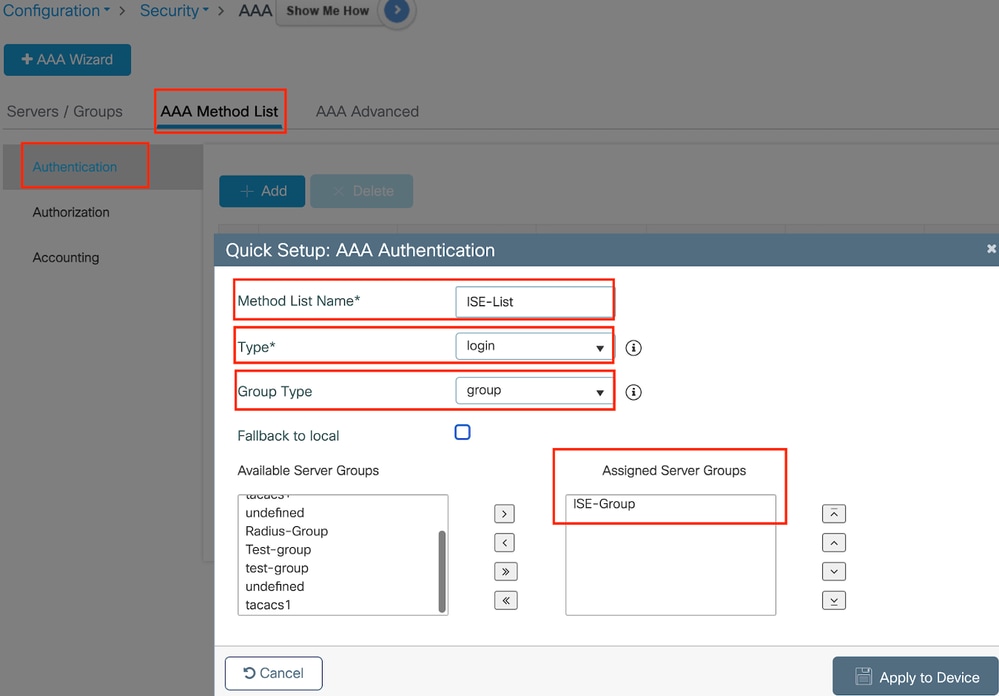

Schritt 3: Konfigurieren der AAA-Methodenliste:

Navigieren Sie zur Registerkarte AAA-Methodenliste. Klicken Sie unter Authentifizierung auf Hinzufügen. Definieren Sie einen Methodenlistennamen mit Type als "login" und Group type als "Group". Ordnen Sie die konfigurierte Authentifizierungsservergruppe im Abschnitt Zugewiesene Servergruppe zu.

Liste der Authentifizierungsmethoden

Liste der Authentifizierungsmethoden

CLI-Konfiguration

aaa authentication login ISE-List group ISE-Group

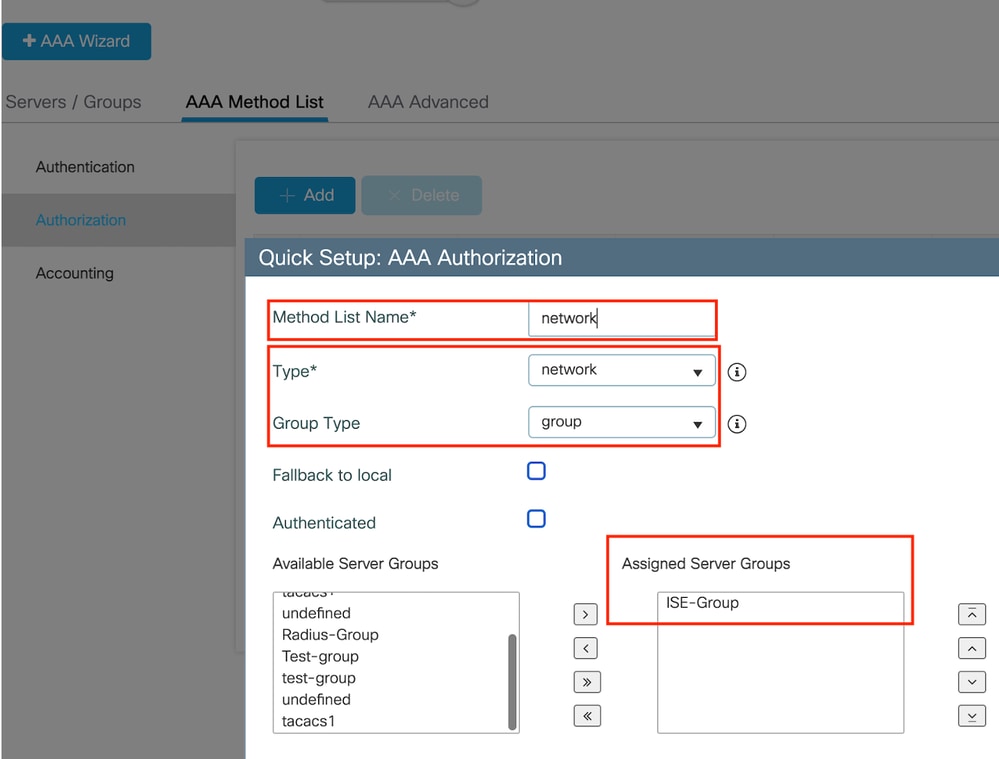

Navigieren Sie zum Abschnitt "Autorisierungsmethodenliste", und klicken Sie auf "Hinzufügen". Definieren Sie einen Methodenlistennamen, und setzen Sie den Typ auf "network", wobei Gruppentyp "Group" ist. Schalten Sie den konfigurierten RADIUS-Server in den Abschnitt Zugewiesene Servergruppen um.

Liste der Autorisierungsmethoden

Liste der Autorisierungsmethoden

CLI-Konfiguration

aaa authorization network network group ISE-Group

ISE-Konfiguration:

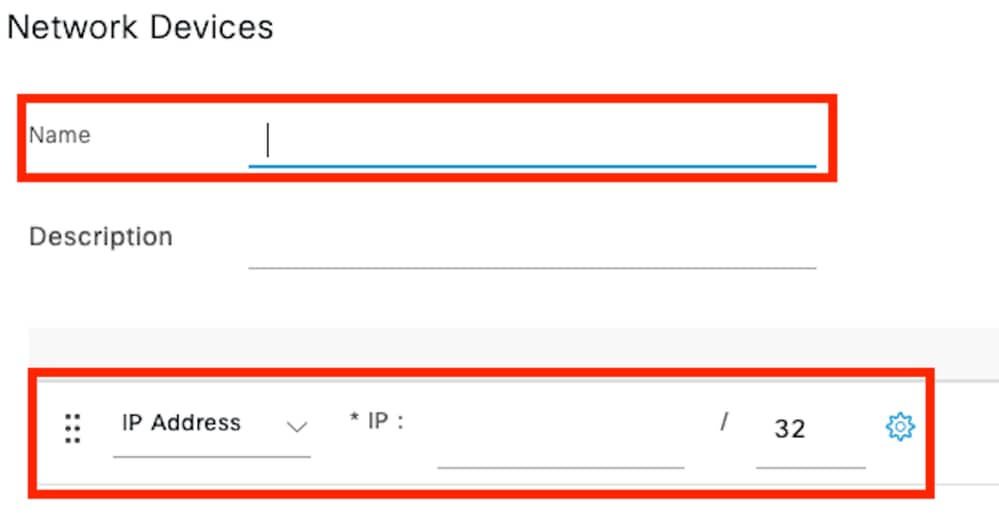

WLC als Netzwerkgerät zur ISE hinzufügen

Schritt 1: Navigieren Sie zu Administration > Network Devices, und klicken Sie auf Add. Geben Sie die IP-Adresse, den Hostnamen und den gemeinsamen geheimen Schlüssel des Controllers in die Radius-Authentifizierungseinstellungen ein.

Netzwerkgerät hinzufügen

Netzwerkgerät hinzufügen

Gemeinsamer Schlüssel

Gemeinsamer Schlüssel

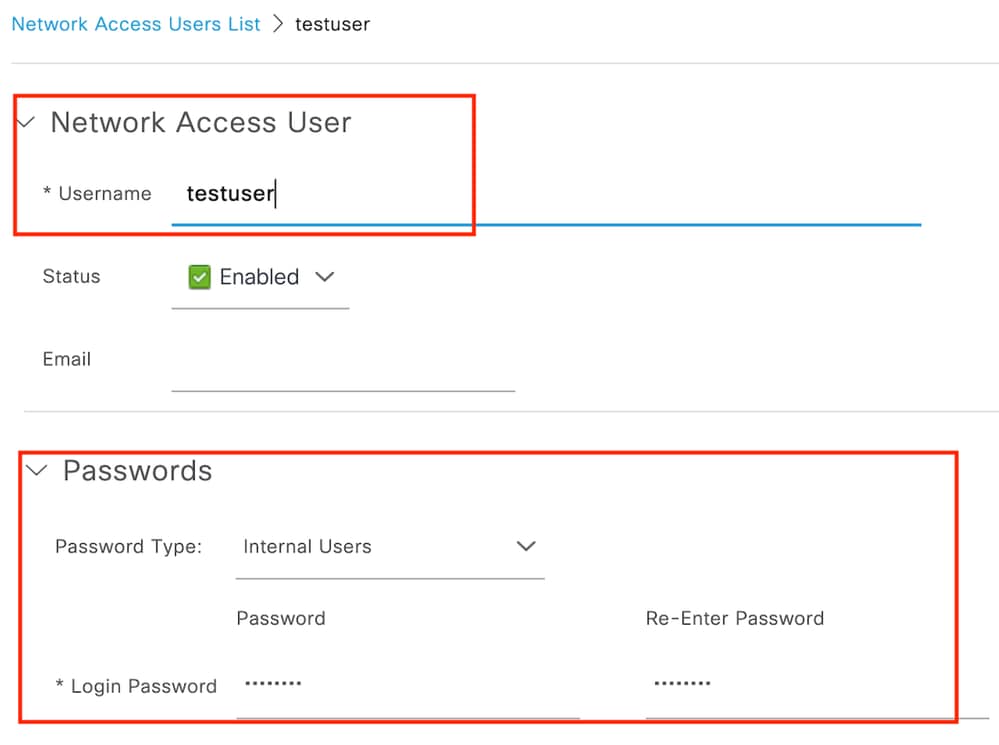

Schritt 2: Benutzereintrag erstellen

Wählen Sie unter Identity Management > Identities die Option Add (Hinzufügen) aus.

Konfigurieren Sie den Benutzernamen und das Kennwort, die der Client für die Webauthentifizierung verwenden muss.

Hinzufügen von Benutzeranmeldeinformationen

Hinzufügen von Benutzeranmeldeinformationen

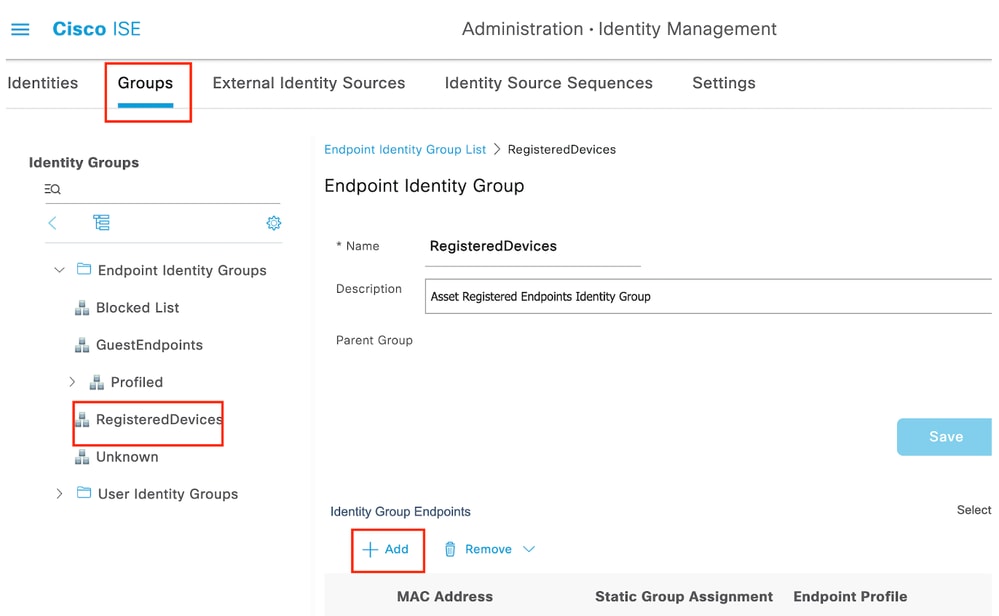

Schritt 3: Navigieren Sie zu Administration > Identity Management > Groups > Registered Devices, und klicken Sie auf Add.

Geben Sie die MAC-Adresse des Geräts ein, um einen Eintrag auf dem Server zu erstellen.

MAC-Adresse des Geräts hinzufügen

MAC-Adresse des Geräts hinzufügen

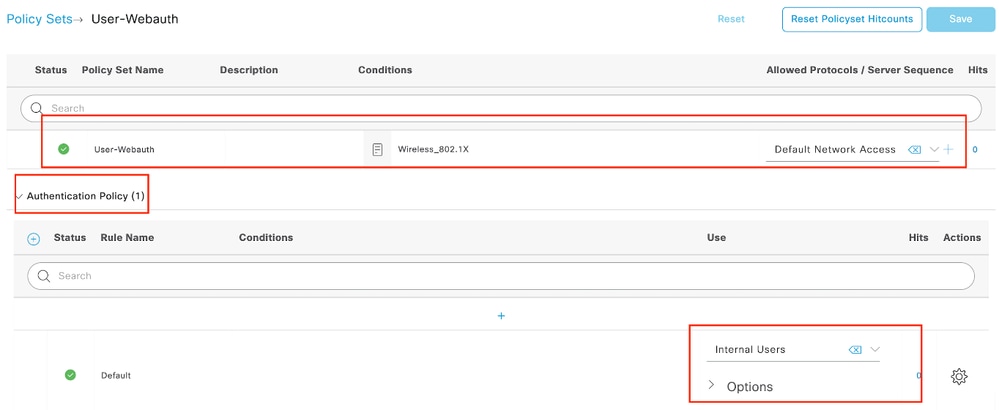

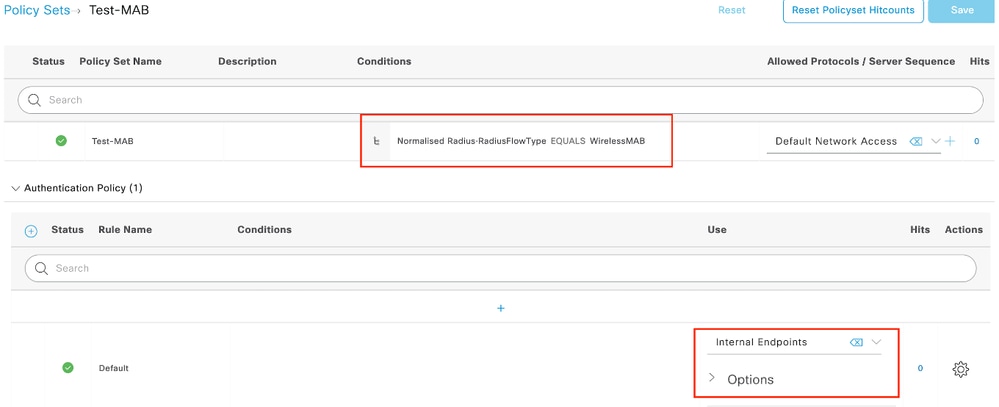

Schritt 4: Erstellen einer Servicerichtlinie

Navigieren Sie zu Policy > Policy sets, und wählen Sie das Pluszeichen aus, um einen neuen Policy Set zu erstellen.

Dieser Richtliniensatz ist für die Web-Benutzerauthentifizierung vorgesehen, bei der ein Benutzername und ein Kennwort für den Client in Identity Management erstellt werden.

Richtlinie für den Webauthentifizierungsdienst

Richtlinie für den Webauthentifizierungsdienst

Erstellen Sie auf ähnliche Weise eine MAB-Dienstrichtlinie, und ordnen Sie interne Endpunkte unter der Authentifizierungsrichtlinie zu.

Richtlinie für MAB-Authentifizierungsdienst

Richtlinie für MAB-Authentifizierungsdienst

Überprüfung

Controller-Konfiguration

show wireless tag policy detailed default-policy-tag

Policy Tag Name : default-policy-tag

Description : default policy-tag

Number of WLAN-POLICY maps: 1

WLAN Profile Name Policy Name

------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy show wireless profile policy detailed Web-Filter-Policy

Policy Profile Name : Web-Filter-Policy

Description :

Status : ENABLED

VLAN : 2074

Multicast VLAN : 0

show wlan name Mac_Filtering_Wlan

WLAN Profile Name : Mac_Filtering_Wlan

================================================

Identifier : 9

Description :

Network Name (SSID) : Mac_Filtering_Wlan

Status : Enabled

Broadcast SSID : Enabled

Mac Filter Authorization list name : network

Webauth On-mac-filter Failure : Enabled

Webauth Authentication List Name : ISE-List

Webauth Authorization List Name : Disabled

Webauth Parameter Map : Web-Filter show parameter-map type webauth name Web-Filter

Parameter Map Name : Web-Filter

Type : webauth

Auth-proxy Init State time : 120 sec

Webauth max-http connection : 100

Webauth logout-window : Enabled

Webauth success-window : Enabled

Consent Email : Disabled

Activation Mode : Replace

Sleeping-Client : Disabled

Webauth login-auth-bypass:

show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

HTTP server base path:

HTTP File Upload status: Disabled

HTTP server upload path:

HTTP server help root:

Maximum number of concurrent server connections allowed: 300

Maximum number of secondary server connections allowed: 50

Server idle time-out: 180 seconds

Server life time-out: 180 seconds

Server session idle time-out: 600 seconds

Maximum number of requests allowed on a connection: 25

Server linger time : 60 seconds

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443 show ap name AP2-AIR-AP3802I-D-K9-2 tag detail

Policy tag mapping

------------------

WLAN Profile Name Policy Name VLAN Flex Central Switching IPv4 ACL IPv6 ACL

---------------------------------------------------------------------------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy 2074 ENABLED Not Configured Not Configured

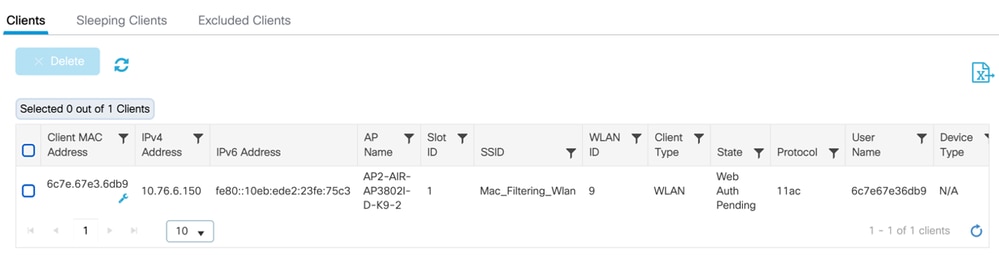

Client-Richtlinienstatus auf Controller

Navigieren Sie zum Abschnitt Dashboard > Clients, um den Status der verbundenen Clients zu bestätigen.

Der Client befindet sich derzeit im ausstehenden Webauthentifizierungsstatus.

Client-Details

Client-Details

show wireless client summary

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

6c7e.67e3.6db9 AP2-AIR-AP3802I-D-K9-2 WLAN 9 Webauth Pending 11ac Web Auth Local

show wireless client mac-address 6c7e.67e3.6db9 detail

Client MAC Address : 6c7e.67e3.6db9 Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.76.6.150

Client IPv6 Addresses : fe80::10eb:ede2:23fe:75c3

Client Username : 6c7e67e36db9

AP MAC Address : 1880.902b.05e0

AP Name: AP2-AIR-AP3802I-D-K9-2

AP slot : 1

Client State : Associated

Policy Profile : Web-Filter-Policy

Flex Profile : N/A

Wireless LAN Id: 9

WLAN Profile Name: Mac_Filtering_Wlan

Wireless LAN Network Name (SSID): Mac_Filtering_Wlan

BSSID : 1880.902b.05eb

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 88 seconds

Policy Type : N/A

Encryption Cipher : None

Auth Method Status List

Method : Web Auth

Webauth State : Get Redirect

Webauth Method : Webauth Nach erfolgreicher Web-Authentifizierung wechselt der Client Policy Manager-Status zu RUN

show wireless client mac-address 6c7e.67e3.6db9 detail

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 131 seconds

Policy Type : N/A

Fehlerbehebung

Die Funktion "Web Auth on MAC Failure" (Webauthentifizierung bei MAB-Ausfall) setzt voraus, dass der Controller bei einem MAB-Ausfall die Webauthentifizierung auslöst. Unser vorrangiges Ziel ist es, RA-Traces effizient vom Controller zur Fehlerbehebung und Analyse zu erfassen.

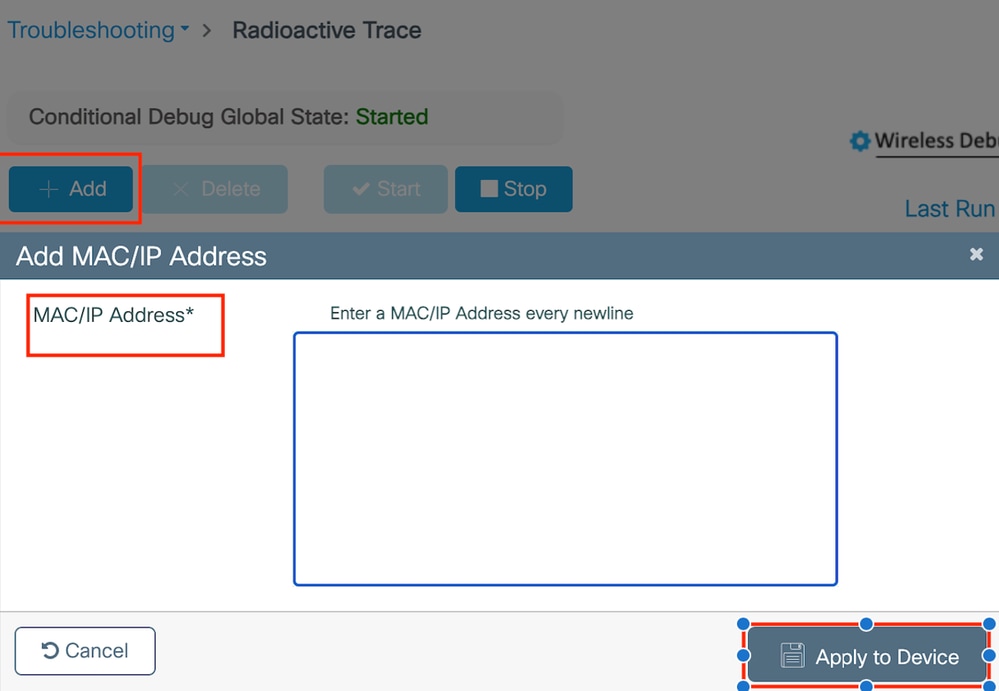

Erfassung radioaktiver Spuren

Aktivieren Sie Radio Active Tracing, um Client-Debug-Traces für die angegebene MAC-Adresse in der CLI zu generieren.

Schritte zum Aktivieren der radioaktiven Ablaufverfolgung:

Stellen Sie sicher, dass alle bedingten Debugging-Vorgänge deaktiviert sind.

clear platform condition allDebug für angegebene MAC-Adresse aktivieren

debug wireless mac <H.H.H> monitor-time <Time is seconds>Deaktivieren Sie nach dem Reproduzieren des Problems das Debuggen, um die RA-Ablaufverfolgungssammlung anzuhalten.

no debug wireless mac <H.H.H>

Sobald die RA-Ablaufverfolgung beendet ist, wird die Debugdatei im Controller-Bootflash generiert.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Datei auf externen Server kopieren.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Debug-Protokoll anzeigen:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

RA Trace in GUI aktivieren,

Schritt 1: Navigieren Sie zu Troubleshooting > Radioactive Trace. Wählen Sie die Option zum Hinzufügen eines neuen Eintrags aus, und geben Sie dann die Client-MAC-Adresse auf der entsprechenden Registerkarte Add MAC/IP Address (MAC/IP-Adresse hinzufügen) ein.

Radio Active Tracing

Radio Active Tracing

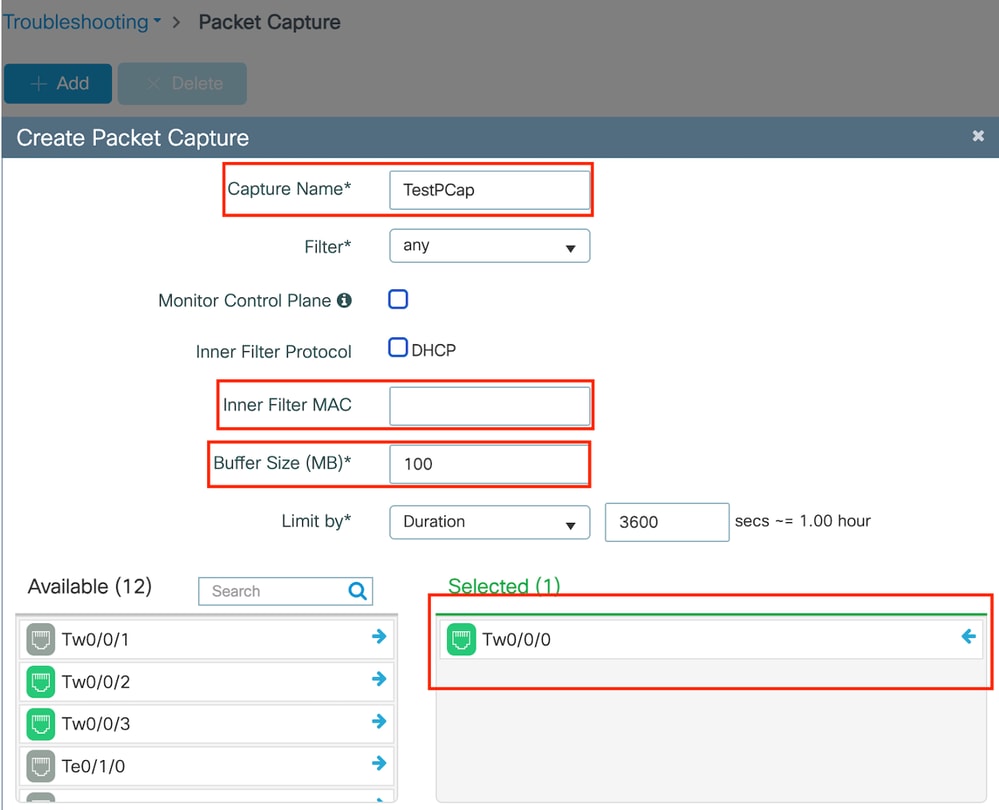

Integrierte Paketerfassung:

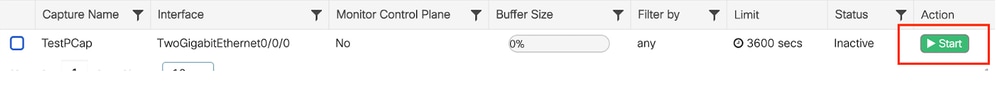

Navigieren Sie zu Fehlerbehebung > Paketerfassung. Geben Sie den Erfassungsnamen ein, und geben Sie die Client-MAC-Adresse als innere Filter-MAC an. Legen Sie die Puffergröße auf 100 fest, und wählen Sie die Uplink-Schnittstelle aus, um eingehende und ausgehende Pakete zu überwachen.

Integrierte Paketerfassung

Integrierte Paketerfassung

Hinweis: Wählen Sie die Option "Kontrollverkehr überwachen", um den an die System-CPU umgeleiteten und in die Datenebene zurückgeleiteten Datenverkehr anzuzeigen.

Wählen Sie Start zum Erfassen von Paketen

Erfassung starten

Erfassung starten

CLI-Konfiguration

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

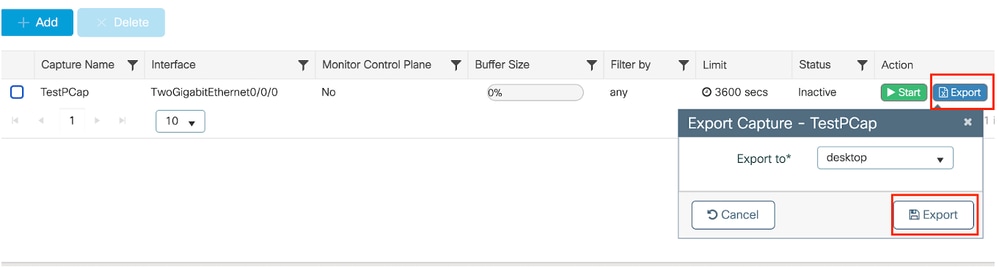

Exportieren der Paketerfassung auf einen externen TFTP-Server

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Paketerfassung exportieren

Paketerfassung exportieren

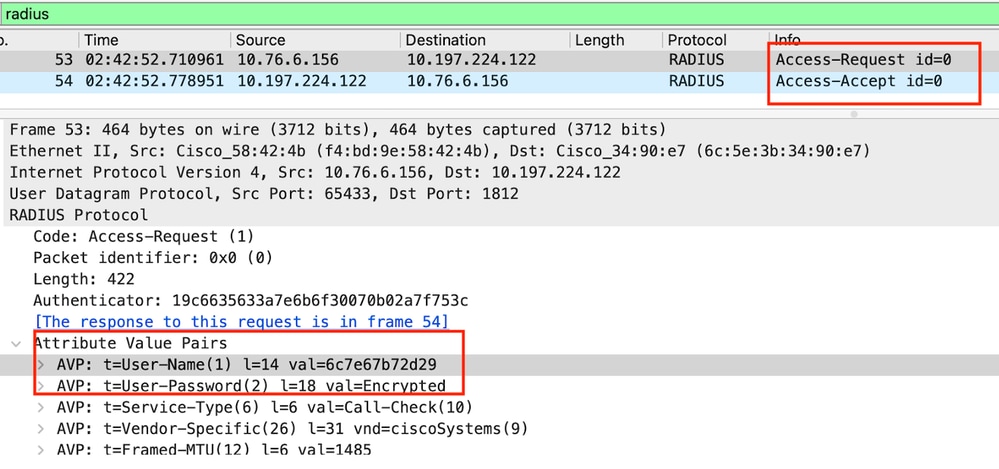

Beispielszenario bei erfolgreicher MAC-Authentifizierung: Ein Client-Gerät stellt eine Verbindung mit dem Netzwerk her, seine MAC-Adresse wird durch konfigurierte Richtlinien vom RADIUS-Server validiert, und bei der Verifizierung wird der Zugriff durch das Netzwerkzugriffsgerät gewährt, wodurch die Netzwerkkonnektivität ermöglicht wird.

Sobald der Client eine Zuweisung hergestellt hat, sendet der Controller eine Access-Request an den ISE-Server.

Der Benutzername ist die MAC-Adresse des Clients, da es sich um die MAB-Authentifizierung handelt.

2024/07/16 21:12:52.711298748 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 422

2024/07/16 21:12:52.711310730 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 19 c6 63 56 33 a7 e6 b6 - f3 00 70 b0 2a 7f 75 3c

2024/07/16 21:12:52.711326401 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 14 "6c7e67b72d29"

2024/07/16 21:12:52.711329615 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Password [2] 18 *

2024/07/16 21:12:52.711337331 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Service-Type [6] 6 Call Check [10]

2024/07/16 21:12:52.711340443 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 31

2024/07/16 21:12:52.711344513 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check"

2024/07/16 21:12:52.711349087 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/07/16 21:12:52.711351935 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.711377387 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/07/16 21:12:52.711382613 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

2024/07/16 21:12:52.711385989 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=9C064C0A0000227ABE923CE6

ISE sendet Access-Accept, da ein gültiger Benutzereintrag vorliegt

2024/07/16 21:12:52.779147404 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 115

2024/07/16 21:12:52.779156117 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 5d dc 1c e6 d3 82 a3 75 - 07 a1 86 0a 37 e2 e7 65

2024/07/16 21:12:52.779161793 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 19 "6C-7E-67-B7-2D-29"

2024/07/16 21:12:52.779165183 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/16 21:12:52.779219803 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.779417578 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] MAB received an Access-Accept for (6c7e.67b7.2d29)

2024/07/16 21:12:52.779436247 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] Received event 'MAB_RESULT' on (6c7e.67b7.2d29)

Der Client-Richtlinienstatus wurde in Mac Auth abgeschlossen.

2024/07/16 21:12:52.780181486 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67b7.2d29 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_DONE

2024/07/16 21:12:52.780238297 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: 6c7e.67b7.2d29 Processing MAB authentication result status: 0, CO_AUTH_STATUS_SUCCESS

Client befindet sich nach erfolgreicher MAB-Authentifizierung im IP-Lernstatus

2024/07/16 21:12:55.791404789 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67b7.2d29 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/16 21:12:55.791739386 {wncd_x_R0-0}{1}: [client-iplearn] [17765]: (info): MAC: 6c7e.67b7.2d29 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/16 21:12:55.794130301 {iosrp_R0-0}{1}: [buginf] [4440]: (debug): AUTH-FEAT-SISF-EVENT: IP update for MAC f4bd.9e58.424b. New IP 10.76.6.147

Client-Richtlinienmanager-Status auf "RUN" aktualisiert; Web-Authentifizierung wird für den Client übersprungen, der die MAB-Authentifizierung abschließt

2024/07/16 21:13:11.210786952 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (6C-7E-67-B7-2D-29) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67b7.2d29 on channel (136)

Überprüfung mithilfe von Embedded Packet Capture

Radius-Paket

Radius-Paket

Beispiel: MAC-Authentifizierungsfehler für ein Client-Gerät

Mac-Authentifizierung für einen Client nach erfolgreicher Zuordnung initiiert

2024/07/17 03:20:59.842211775 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB authentication started for 6c7e.67e3.6db9

2024/07/17 03:20:59.842280253 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [17765]: (note): Authentication Success. Resolved Policy bitmap:11 for client 6c7e.67e3.6db9

2024/07/17 03:20:59.842284313 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_PENDING

2024/07/17 03:20:59.842320572 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Received event 'MAB_CONTINUE' on (6c7e.67e3.6db9)

Die ISE sendet eine Access-Reject-Nachricht, da dieser Geräteeintrag in der ISE nicht vorhanden ist.

2024/07/17 03:20:59.842678322 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB received an Access-Reject for 0xFE00001C (6c7e.67e3.6db9)

2024/07/17 03:20:59.842877636 {wncd_x_R0-0}{1}: [auth-mgr] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Method mab changing state from 'Running' to 'Authc Failed'

Web-Auth für Client-Gerät initiiert, da MAB fehlgeschlagen ist

2024/07/17 03:20:59.843728206 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_FAILED -> S_AUTHIF_L2_WEBAUTH_PENDING

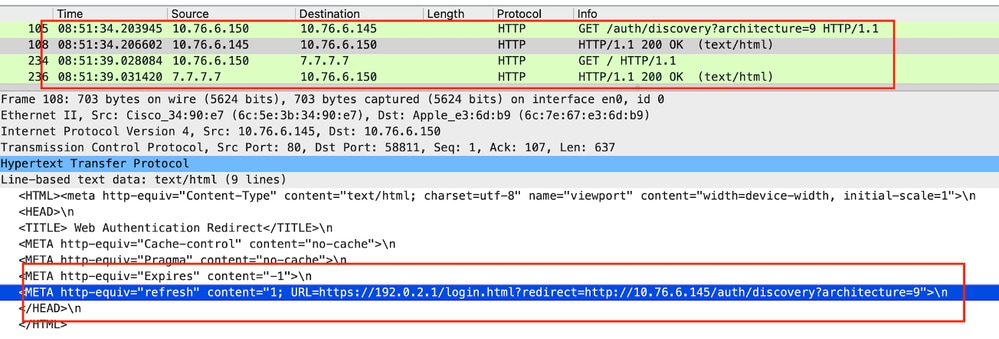

Nachdem der Client eine HTTP GET-Anforderung initiiert hat, wird die Umleitungs-URL auf das Client-Gerät weitergeleitet, da die entsprechende TCP-Sitzung vom Controller gespooft wird.

2024/07/17 03:21:37.817434046 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, src [10.76.6.150] dst [10.76.6.145] url [http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817459639 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to VIP/login.html

2024/07/17 03:21:37.817466483 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to Virtual IP url [https://192.0.2.1/login.html?redirect=http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817482231 {wncd_x_R0-0}{1}: [webauth-state] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]State INIT -> GET_REDIRECT

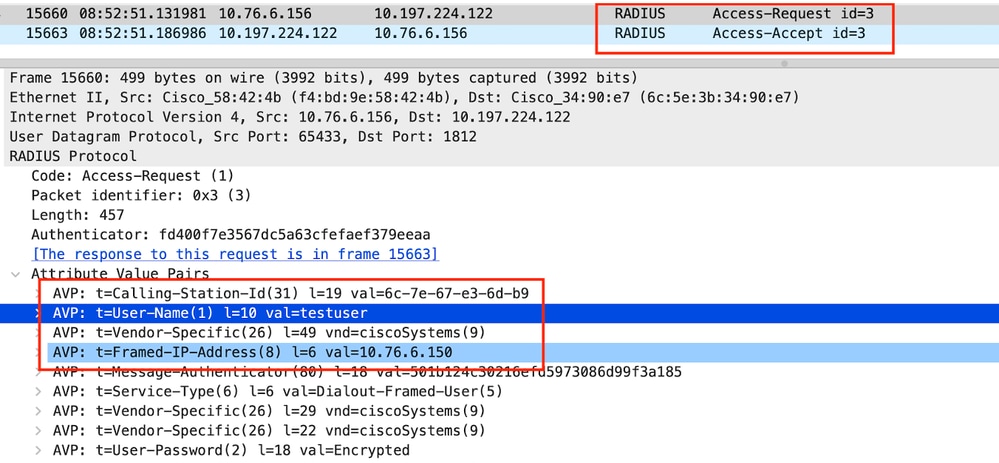

Der Client initiiert einen HTTP-Abruf zur Umleitungs-URL und sendet die Anmeldeinformationen, sobald die Seite geladen wurde.

Der Controller sendet eine Zugriffsanforderung an die ISE.

Dies ist eine Webauthentifizierung, da ein gültiger Benutzername im Access-Accept-Paket festgestellt wird.

2024/07/17 03:22:51.132347799 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/3, len 457

2024/07/17 03:22:51.132362949 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator fd 40 0f 7e 35 67 dc 5a - 63 cf ef ae f3 79 ee aa

2024/07/17 03:22:51.132368737 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Calling-Station-Id [31] 19 "6c-7e-67-e3-6d-b9"

2024/07/17 03:22:51.132372791 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.132376569 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

Von ISE erhaltene Zugriffsgenehmigung

2024/07/17 03:22:51.187040709 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/3 10.197.224.122:0, Access-Accept, len 106

2024/07/17 03:22:51.187050061 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator d3 ac 6c f7 a2 a2 17 ca - b4 0f 00 a7 f6 51 0a a4

2024/07/17 03:22:51.187055731 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.187059053 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/17 03:22:51.187102553 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

Die Webauthentifizierung ist erfolgreich, und der Client-Status wechselt in den RUN-Status.

2024/07/17 03:22:51.193775717 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67e3.6db9 on channel (136)

2024/07/17 03:22:51.194009423 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67e3.6db9 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

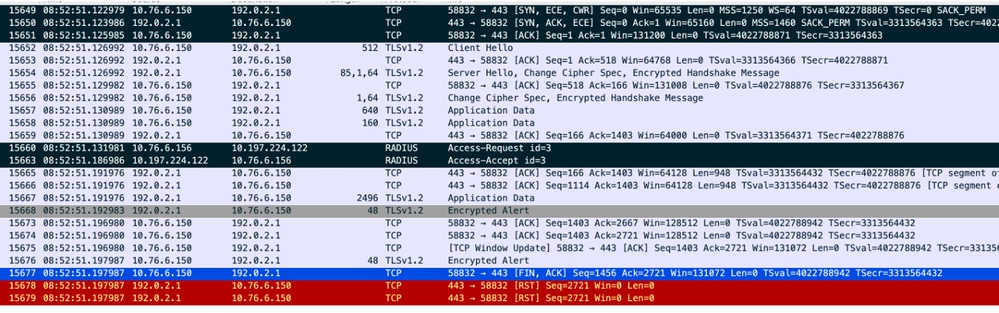

Überprüfung durch EPC-Aufzeichnungen

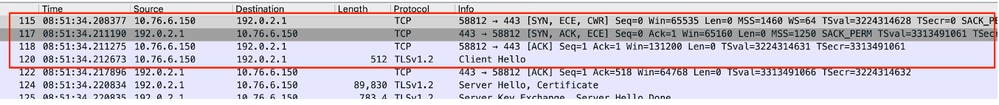

Der Client schließt den TCP-Handshake mit der virtuellen IP-Adresse des Controllers ab, und der Client lädt die Portalseite für die Umleitung. Sobald der Benutzer Benutzername und Passwort übermittelt, können wir eine RADIUS-Zugriffsanfrage von der IP-Adresse des Controllers beobachten.

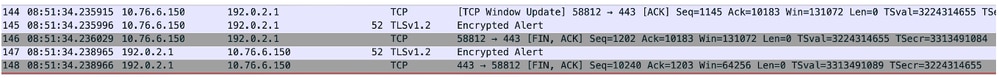

Nach erfolgreicher Authentifizierung wird die Client-TCP-Sitzung geschlossen, und der Client wechselt auf dem Controller in den RUN-Status.

TCP-Fluss mit Radius-Paket

TCP-Fluss mit Radius-Paket

Radius-Paket wird mit Benutzeranmeldeinformationen an die ISE gesendet

Radius-Paket wird mit Benutzeranmeldeinformationen an die ISE gesendet

Client-seitige Erfassung von Wireshark-Daten zur Überprüfung, ob der Client-Datenverkehr zur Portalseite umgeleitet wird, und Überprüfung des TCP-Handshakes zur virtuellen IP-Adresse/zum Webserver des Controllers

Erfassung auf Clientseite zur Validierung der Umleitungs-URL

Erfassung auf Clientseite zur Validierung der Umleitungs-URL

Client richtet TCP-Handshake zur virtuellen IP-Adresse des Controllers ein

TCP-Handshake zwischen Client und Webserver

TCP-Handshake zwischen Client und Webserver

Die Sitzung wird nach erfolgreicher Webauthentifizierung beendet.

TCP-Sitzung nach Abschluss der Webauthentifizierung durch den Client geschlossen

TCP-Sitzung nach Abschluss der Webauthentifizierung durch den Client geschlossen

Verwandter Artikel

Wireless-Fehlerbehebungen und Protokollierung auf Catalyst 9800 Wireless LAN-Controllern

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Jul-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Vinesh VeerarasuCisco TAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback