Erstellen eines CSR für Drittanbieterzertifikate und Installation auf CMX

Download-Optionen

-

ePub (423.1 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einführung

In diesem Dokument wird beschrieben, wie Sie eine Zertifikatsanforderung (Certificate Signing Request, CSR) für den Erhalt eines Zertifikats eines Drittanbieters generieren und ein verkettetes Zertifikat auf Cisco Connected Mobile Experiences (CMX) herunterladen.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Grundkenntnisse von Linux

- Public Key Infrastructure (PKI)

- Digitale Zertifikate

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf CMX-Version 10.3.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konfigurieren

CSR erstellen

Schritt 1: Stellen Sie eine Verbindung zur CLI von CMX her, greifen Sie als Root zu, wechseln Sie in das Zertifikatsverzeichnis, und erstellen Sie einen Ordner für den CSR und die Schlüsseldatei.

[cmxadmin@cmx]$ su - Password: [root@cmx]# cd /opt/haproxy/ssl/ [root@cmx]# mkdir newcert [root@cmx]# cd newcert

Hinweis: Das Standardverzeichnis für Zertifikate in CMX lautet /opt/haproxy/ssl/.

Schritt 2: Erstellen Sie die CSR- und Schlüsseldatei.

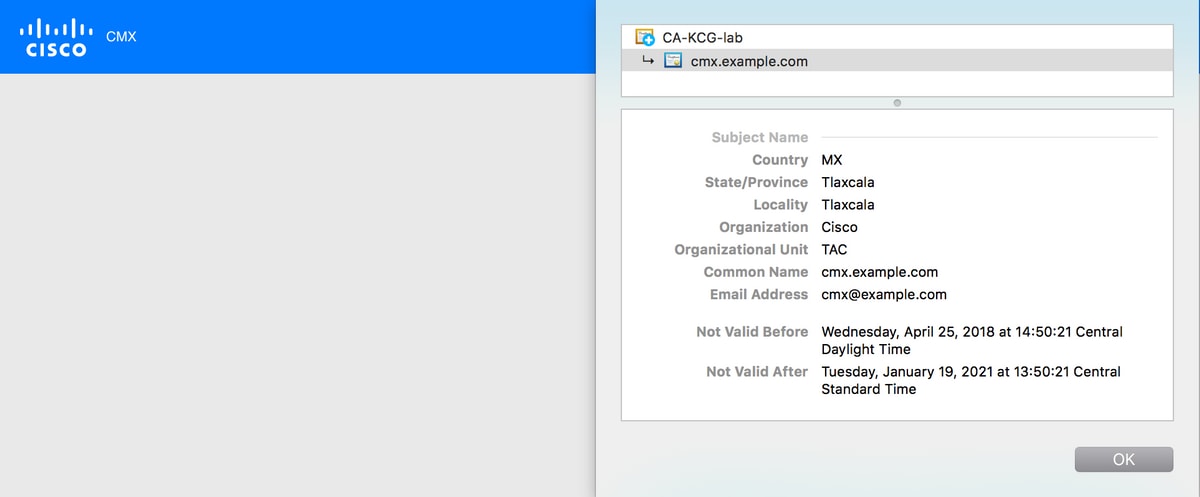

[root@cmx newcert]# openssl req -nodes -days 365 -newkey rsa:2048 -keyout /opt/haproxy/ssl/newcert/private.key -out /opt/haproxy/ssl/newcert/cert.crt Generating a 2048 bit RSA private key ........+++ ......................+++ writing new private key to '/opt/haproxy/ssl/newcert/private.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:MX State or Province Name (full name) []:Tlaxcala Locality Name (eg, city) [Default City]:Tlaxcala Organization Name (eg, company) [Default Company Ltd]:Cisco Organizational Unit Name (eg, section) []:TAC Common Name (eg, your name or your server's hostname) []:cmx.example.com Email Address []:cmx@example.com

Schritt 3: Lassen Sie den CSR von einem Drittanbieter unterzeichnen.

Um das Zertifikat von CMX abzurufen und an Dritte zu senden, führen Sie den Befehl cat aus, um den CSR zu öffnen. Sie können die Ausgabe in eine TXT-Datei kopieren und einfügen oder die Erweiterung entsprechend den Anforderungen des Drittanbieters ändern. Hier ein Beispiel.

[root@cmx newcert]# cat cert.crt -----BEGIN CERTIFICATE REQUEST----- MIIC0TCCAbkCAQAwgYsxCzAJBgNVBAYTAk1YMREwDwYDVQQIDAhUbGF4Y2FsYTER MA8GA1UEBwwIVGxheGNhbGExDjAMBgNVBAoMBUNpc2NvMQwwCgYDVQQLDANUQUMx GDAWBgNVBAMMD2NteC5leGFtcGxlLmNvbTEeMBwGCSqGSIb3DQEJARYPY214QGV4 YW1wbGUuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2YybDkDR vRSwD19EVaJehsNjG9Cyo3vQPOPcAAdgjFBpUHMt8QNgn6YFdHYZdpKaRTJXhztm fa/7Nevb1IP/pSBgYRxHXQEhl9Gj4DT0gT2T+AZ8j3J9KMSe8Bakj4qY8Ua7GCdC A62NzVcDxDM83gUD92oGbxOF9VFE2hiRvCQc+d6gBRuTOXxtyLBAtcL3hkiOEQx7 sDA55CwZU7ysMdWHUBn4AglzI1gPyzlmT3dwR0gfOSYN4j5+H0nrYtrPBZSUbZaa 8pGXVu7sFtV8bahgtnYiCUtiz9J+k5V9DBjqpSzYzb3+KxeAA+g0iV3J1VzsLNt7 mVocT9oPaOEI8wIDAQABoAAwDQYJKoZIhvcNAQEFBQADggEBAI6Q/A4zTfrWP2uS xtN8X6p6aP8guU0bTWhGEMBEgBQd0bBWYdhxaItGt1a1tdNcIGLACeMPuk7WpsiH rUs5kiIjlAc2/ANBao6/nlv56vhGUx0dOq0fk/glbrKL+a8Lx9ixtee77aPZ1xVD A/n3FdNdSIidWH0M4q8JunxbT33vM9h8H6oqe/JI3BDnw4tRnkYaGWJsyWUlPCuO TWPMagMkntv0JaEOHLg4/JZyVSdDiTnmb/U8cEH2RrcUP8iwjykDpb/V4tb4VtgM 7+9HKxQRQHq5Qji8/QyMG6ctoD+B7k6UpzXvi5FpvqGQWwXJNC52suAt0QeeZj1J rpudLUs= -----END CERTIFICATE REQUEST----- [root@cmx newcert]#

Schritt 4: Erstellen Sie die Zertifikatskette für den Import in CMX.

Um das endgültige Zertifikat zu erstellen, kopieren Sie das signierte Zertifikat und fügen es in eine TXT-Datei ein. Dazu gehören der private Schlüssel, das Zwischenzertifikat und das Stammzertifikat. Stellen Sie sicher, dass Sie die Datei als .pem-Datei speichern.

Dieses Beispiel zeigt das Format des endgültigen Zertifikats.

-----BEGIN RSA PRIVATE KEY----- < Your Private Key MIIEpAIBAAKCAQEA2gXgEo7ouyBfWwCktcYo8ABwFw3d0yG5rvZRHvS2b3FwFRw5 ... -----END RSA PRIVATE KEY----- -----BEGIN CERTIFICATE----- < Your CMX server signed certificate MIIFEzCCAvugAwIBAgIBFzANBgkqhkiG9w0BAQsFADCBlDELMAkGA1UEBhMCVVMx ... -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- < Your intermediate CA certificates ... -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- < The root CA certificate that signed your certificate MIIGqjCCBJKgAwIBAgIJAPj9p1QMdTgoMA0GCSqGSIb3DQEBCwUAMIGUMQswCQYD ... -----END CERTIFICATE-----

Schritt 5: Übertragen Sie das endgültige Zertifikat in CMX.

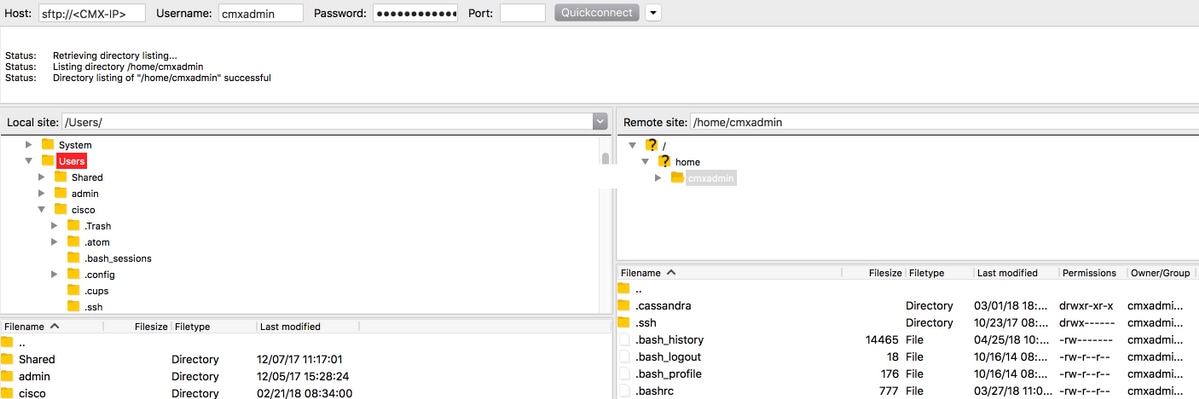

Um das endgültige Zertifikat von Ihrem Computer in CMX zu übertragen, öffnen Sie die SFTP-Anwendung, und stellen Sie mit den Administratoranmeldeinformationen eine Verbindung zu CMX her. Sie müssen in der Lage sein, die Ordner von CMX anzuzeigen, wie im Bild gezeigt.

Ziehen Sie das verkettete Zertifikat anschließend in den Ordner /home/cmxadmin/, und legen Sie es ab.

Hinweis: Das Standardverzeichnis beim Öffnen einer SFTP-Verbindung mit CMX ist /home/cmxadmin/.

Schritt 6: Ändern Sie die Berechtigung des endgültigen Zertifikats und des Besitzers. Verschieben Sie es dann in den Ordner, der den privaten Schlüssel enthält. Hier ein Beispiel.

[root@cmx ~]# cd /home/cmxadmin/ [root@cmx cmxadmin]# chmod 775 final.pem [root@cmx cmxadmin]# chown cmx:cmx final.pem [root@cmx cmxadmin]# mv final.pem /opt/haproxy/ssl/newcert/ [root@cmx cmxadmin]# cd /opt/haproxy/ssl/newcert/ [root@cmx newcert]# ls -la total 16 drwxr-xr-x 2 root root 4096 Apr 25 12:30 . drwxr-xr-x 4 cmx cmx 4096 Apr 25 09:25 .. -rw-r--r-- 1 root root 1054 Apr 25 11:01 cert.crt -rwxrwxr-x 1 cmx cmx 0 Apr 25 12:29 final.pem -rw-r--r-- 1 root root 1708 Apr 25 11:01 private.key [root@cmx newcert]#

Schritt 7: Stellen Sie sicher, dass alle Komponenten richtig gebaut sind.

[root@cmx newcert]#openssl verify -CAfile /opt/haproxy/ssl/newcert/final.pem /opt/haproxy/ssl/newcert/final.pem /opt/haproxy/ssl/newcert/final.pem: OK

Sie müssen eine OK-Meldung erhalten.

Schritt 8: Installieren Sie das letzte Zertifikat, und starten Sie CMX neu.

[root@cmx newcert]#cmxctl node sslmode enable --pem /opt/haproxy/ssl/newcert/final.pem enabling ssl ssl enabled [root@cmx newcert]#reboot

Schritt 9 (optional). Wenn Sie CMX 10.3.1 oder höher ausführen, kann dieser Fehler folgende Auswirkungen haben:

- CSCvh21464

: Die CMX-WEBUI verwendet das installierte selbstsignierte Zertifikat oder das Zertifikat eines Drittanbieters nicht.

: Die CMX-WEBUI verwendet das installierte selbstsignierte Zertifikat oder das Zertifikat eines Drittanbieters nicht.

Dieser Fehler verhindert, dass CMX den Zertifikatspfad aktualisiert. Die Problemumgehung zur Lösung dieses Problems besteht darin, zwei Soft-Links zu erstellen, um auf das neue Zertifikat und den neuen privaten Schlüssel zu verweisen, und CMX erneut zu laden. Hier ein Beispiel:

[root@cmx ~]# cd /opt/haproxy/ssl/ [root@cmx ssl]# mkdir backup [root@cmx ssl]# mv host.pem backup/ [root@cmx ssl]# mv host.key backup/ [root@cmx ssl]# ln -s /opt/haproxy/ssl/newcert/final.pem host.pem [root@cmx ssl]# ln -s /opt/haproxy/ssl/newcert/private.key host.key [root@cmx ssl]# [root@cmx ssl]# ls -la total 16 drwxr-xr-x 4 cmx cmx 4096 Apr 25 12:59 . drwxr-xr-x 6 cmx cmx 4096 Mar 31 2017 .. lrwxrwxrwx 1 root root 36 Mar 26 09:58 host.key -> /opt/haproxy/ssl/newcert/private.key lrwxrwxrwx 1 root root 38 Mar 26 09:58 host.pem -> /opt/haproxy/ssl/newcert/final.pem drwxr-xr-x 2 root root 4096 Apr 25 12:30 newcert [root@cmx ssl]# [root@cmx ssl]# reboot

Überprüfen

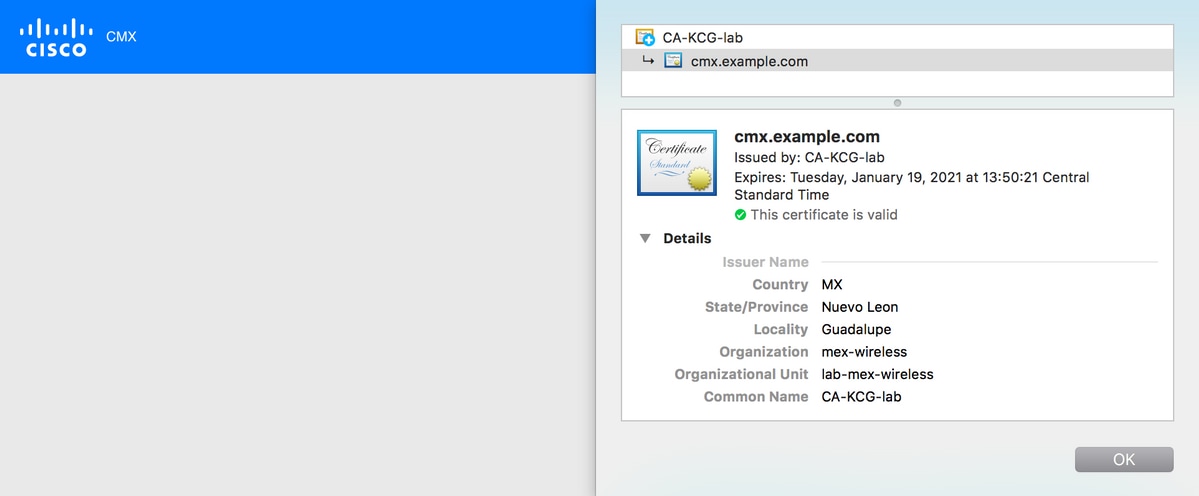

Öffnen Sie die grafische Benutzeroberfläche von CMX, in diesem Fall wird Google Chrome verwendet. Öffnen Sie das Zertifikat, indem Sie auf die Registerkarte Sicher neben der URL klicken und die Details wie im Bild gezeigt überprüfen.

Beiträge von Cisco Ingenieuren

- Andres Silva SanchezCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback