Konfigurieren von Spaces Captive Portal mit Catalyst 9800 WLC

Download-Optionen

-

ePub (2.6 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Konfiguration von Captive Portals auf Cisco Spaces.

Voraussetzungen

Dieses Dokument ermöglicht es Clients auf dem Catalyst 9800 Wireless LAN Controller (C9800 WLC), Spaces als externe Webauthentifizierungs-Anmeldeseite zu verwenden.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Zugriff auf die Wireless Controller 9800 über eine Kommandozeile oder eine grafische Benutzeroberfläche

- Cisco Spaces

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- 9800-L Controller Version 16.12.2s

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Die Web-Authentifizierung ist eine einfache Layer-3-Authentifizierungsmethode, ohne dass eine Komponente oder ein Client-Dienstprogramm erforderlich ist. Dies ist möglich

a) Mit der internen Seite des C9800 WLC, entweder unverändert oder nach Änderungen.

b) Mit auf den C9800 WLC hochgeladenem, angepasstem Anmeldepaket.

c) Benutzerdefinierte Anmeldeseite, die auf einem externen Server gehostet wird

Die Nutzung des von Spaces bereitgestellten Captive Portals ist im Wesentlichen eine Möglichkeit zur Implementierung einer externen Web-Authentifizierung für Clients auf dem C9800 WLC.

Der externe Webauthentifizierungsprozess wird ausführlich beschrieben unter: Webbasierte Authentifizierung auf Cisco Catalyst Controllern der Serie 9800

Auf dem C9800 WLC wird die virtuelle IP-Adresse als globale Parameterzuordnung definiert und lautet in der Regel 192.0.2.1

Konfigurieren

Netzwerkdiagramm

Anschließen des 9800 Controllers an Cisco Spaces

Der Controller muss über eine der folgenden Optionen mit Spaces verbunden werden: Direct Connect, über Spaces Connector oder mit CMX Tethering.

In diesem Beispiel wird die Option "Direct Connect" verwendet, obwohl Captive-Portale für alle Setups auf die gleiche Weise konfiguriert sind.

Um den Controller mit Cisco Spaces zu verbinden, muss er über HTTPS in der Lage sein, Cisco Spaces Cloud zu erreichen. Weitere Informationen zum Anschließen des 9800 Controllers an Spaces finden Sie unter folgendem Link: Spaces - 9800 Controller Direct Connect

Erstellen der SSID auf Leerzeichen

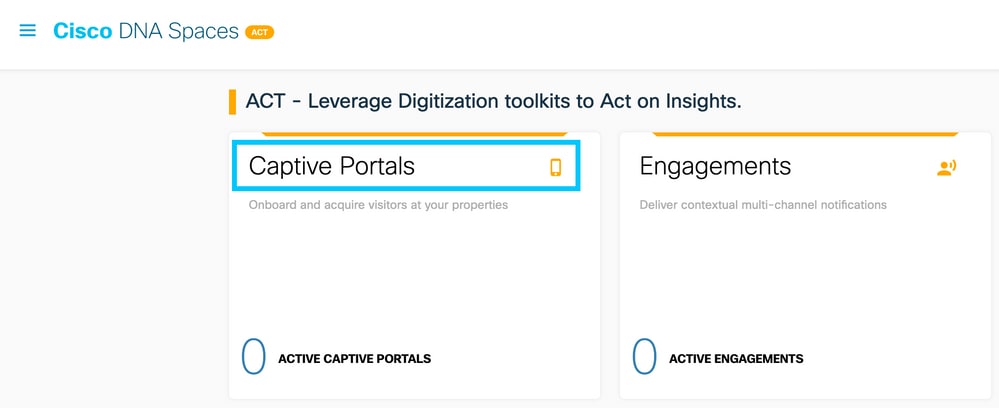

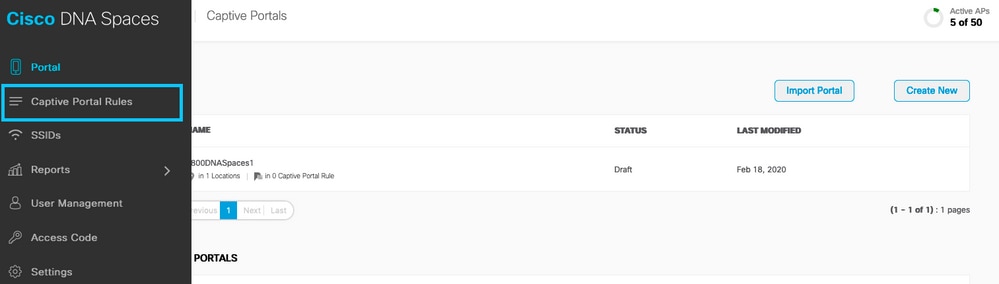

Schritt 1: Klicken Sie auf Captive Portals im Dashboard von Spaces:

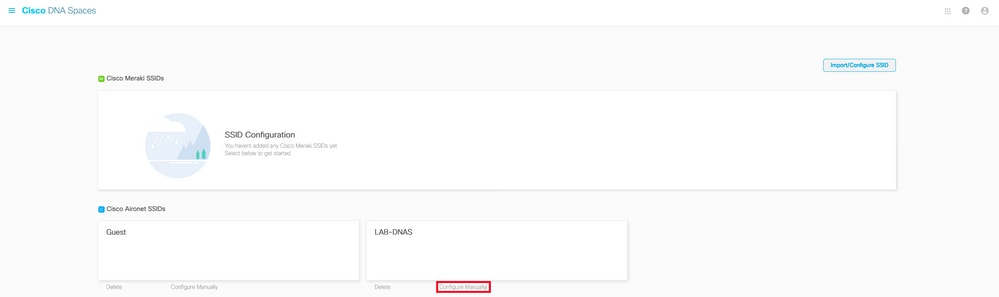

Schritt 2: Öffnen Sie das Captive Portal-spezifische Menü, klicken Sie auf das Symbol mit drei Zeilen in der linken oberen Ecke der Seite, und klicken Sie auf SSIDs:

Schritt 3: Klicken Sie auf SSID importieren/konfigurieren, wählen Sie CUWN (CMX/WLC) als Wireless-Netzwerktyp aus, und geben Sie den SSID-Namen ein:

ACL- und URL-Filterkonfiguration auf dem Controller 9800

Datenverkehr von einem Wireless-Client ist im Netzwerk erst nach Abschluss der Authentifizierung zulässig. Im Fall einer Webauthentifizierung stellt ein Wireless-Client zum Abschließen eine Verbindung zu dieser SSID her, empfängt eine IP-Adresse und setzt den Client-Richtlinienmanager in den Zustand Webauth_reqd. Da der Client noch nicht authentifiziert ist, wird der gesamte Datenverkehr, der von der Client-IP-Adresse stammt, außer DHCP, DNS und HTTP (das abgefangen und umgeleitet wird), verworfen.

Standardmäßig erstellt der 9800 vor der Authentifizierung hardcodierte Zugriffskontrolllisten, wenn Sie ein Web-Auth-WLAN einrichten. Diese fest codierten ACLs ermöglichen DHCP, DNS und Datenverkehr zum externen Web-Authentifizierungsserver. Der Rest wird wie jeder HTTP-Datenverkehr umgeleitet.

Wenn Sie jedoch einen bestimmten Nicht-HTTP-Datenverkehrstyp zulassen müssen, können Sie eine Pre-Auth-ACL konfigurieren. Anschließend müssen Sie den Inhalt der bestehenden, hartcodierten ACLs vor der Authentifizierung (aus Schritt 1 in diesem Abschnitt) imitieren und an Ihre Anforderungen anpassen.

Schritt 1: Überprüfen Sie die aktuellen hartcodierten Zugriffskontrolllisten.

CLI-Konfiguration:

Andressi-9800L#show ip access list

Extended IP access list WA-sec-10.235.248.212

10 permit tcp any host 10.235.248.212 eq www

20 permit tcp any host 10.235.248.212 eq 443

30 permit tcp host 10.235.248.212 eq www any

40 permit tcp host 10.235.248.212 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any

Extended IP access list WA-v4-int-10.235.248.212

10 deny tcp any host 10.235.248.212 eq www

20 deny tcp any host 10.235.248.212 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

WA-sec-10.235.248.212 wird als solcher aufgerufen, da es sich um eine automatische Webauthentifizierungs-Sicherheitszugriffskontrollliste (WA) oder eine Portal-IP-Adresse (10.235.248.212) handelt. Sicherheits-ACLs definieren, was erlaubt (bei Genehmigung) oder verworfen (bei Verweigerung) ist. Wa-v4-int ist eine Intercept-ACL, d. h. eine Punkt-ACL oder Umleitungs-ACL, und definiert, was zur Umleitung (auf Genehmigung) an die CPU gesendet wird oder was zur Datenebene (auf Verweigern) gesendet wird.

WA-v4-int10.235.248.212 wird zuerst auf den vom Client kommenden Datenverkehr angewendet und hält den HTTP(s)-Datenverkehr in Richtung des Spaces-Portals IP 10.235.248.212 auf dem Datenflugzeug (noch keine Drop- oder Forward-Aktion, einfach auf das Datenflugzeug übertragen). Er sendet den gesamten HTTP(s)-Verkehr an die CPU (für die Umleitung außer dem virtuellen IP-Verkehr, der vom Webserver bedient wird). Andere Arten von Datenverkehr werden an das Datenflugzeug weitergeleitet.

WA-sec-10.235.248.212 lässt HTTP- und HTTPS-Datenverkehr an den Cisco DNA-Raum zu IP 10.235.248.212, den Sie in der Web-Authentifizierungsparameterübersicht konfiguriert haben. Außerdem lässt er DNS- und DHCP-Datenverkehr zu und verwirft den Rest. Der abzufangende HTTP-Datenverkehr wurde bereits abgefangen, bevor er diese ACL erreicht hat, und muss daher nicht von dieser ACL abgedeckt werden.

Hinweis: Um die IP-Adressen von Spaces abzurufen, die in der ACL zugelassen werden sollen, klicken Sie auf die Option Manuell konfigurieren der SSID, die in Schritt 3 des Abschnitts Erstellen der SSID auf Spaces im ACL-Konfigurationsabschnitt erstellt wurde. Ein Beispiel finden Sie im Abschnitt Welche IP-Adressen werden von Spaces verwendet am Ende des Dokuments.

Spaces verwendet 2 IP-Adressen, und der Mechanismus in Schritt 1 lässt nur die Zulassung einer Portal-IP zu. Um den Zugriff vor der Authentifizierung auf weitere HTTP-Ressourcen zu ermöglichen, müssen Sie URL-Filter verwenden, die dynamisch Lücken in den Abfangrahmen- (Umleitung) und Sicherheits- (Vorauth)-ACLs für die IPs der Website erzeugen, deren URL Sie in den URL-Filter eingeben. DNS-Anfragen werden dynamisch für den 9800 abgefragt, um die IP-Adresse dieser URLs zu ermitteln und sie den ACLs dynamisch hinzuzufügen.

Schritt 2: Konfigurieren Sie den URL-Filter so, dass die Spaces-Domäne zugelassen wird.

Navigieren Sie zu Konfiguration > Sicherheit > URL-Filter. Klicken Sie auf +Hinzufügen, und konfigurieren Sie den Listennamen. Wählen Sie PRE-AUTH als Typ, PERMIT als Aktion und die URL splash.dnaspaces.io (oder .eu, wenn Sie das EMEA-Portal verwenden):

CLI-Konfiguration:

Andressi-9800L(config)#urlfilter list <url-filter name>

Andressi-9800L(config-urlfilter-params)#action permit

Andressi-9800L(config-urlfilter-params)#url splash.dnaspaces.io

Die SSID kann für die Verwendung eines RADIUS-Servers oder ohne diesen konfiguriert werden. Wenn die Sitzungsdauer, das Bandbreitenlimit oder die nahtlose Internetbereitstellung im Abschnitt "Aktionen" der Captive Portal Rule-Konfiguration konfiguriert ist, muss die SSID mit einem RADIUS-Server konfiguriert werden. Andernfalls ist die Verwendung des RADIUS-Servers nicht erforderlich. Alle Portale auf Spaces werden auf beiden Konfigurationen unterstützt.

Captive Portal ohne RADIUS-Server auf Räumen

Konfiguration der Web Auth-Parameterzuordnung auf dem Controller 9800

Schritt 1: Navigieren Sie zu Configuration > Security > Web Auth (Konfiguration > Sicherheit > Webauthentifizierung). Klicken Sie auf +Hinzufügen, um eine neue Parameterzuordnung zu erstellen. Konfigurieren Sie im sich öffnenden Fenster den Namen der Parameterzuordnung, und wählen Sie Zustimmung als Typ:

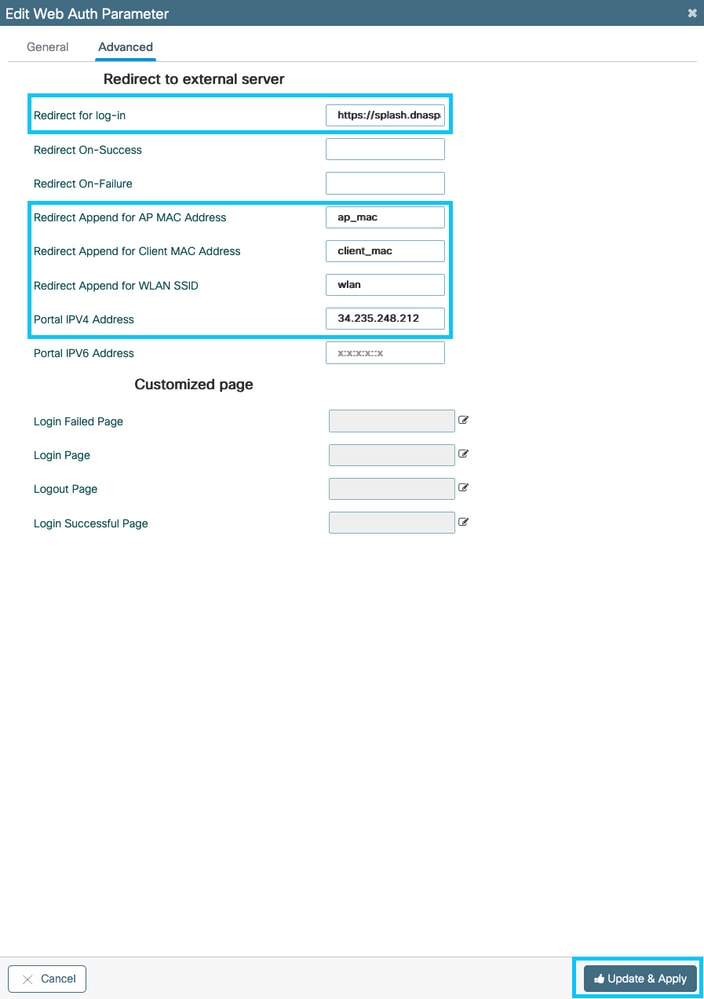

Schritt 2: Klicken Sie auf die im vorherigen Schritt konfigurierte Parameterzuordnung, navigieren Sie zur Registerkarte Advanced (Erweitert) und geben Sie die Umleitung für die Anmelde-URL, Append für die AP-MAC-Adresse, Append für die Client-MAC-Adresse, Append für die WLAN-SSID und die Portal-IPv4-Adresse ein. Klicken Sie auf Aktualisieren und anwenden:

Hinweis: Um die URL der Splash-Seite und die IPv4-Umleitungsadresse abzurufen, klicken Sie auf der SSID-Seite von Spaces auf die Option Configure Manually (Manuell konfigurieren). Dies wird am Ende des Dokuments unter Welche URL verwendet das Spaces-Portal? veranschaulicht.

Hinweis: Das Cisco Spaces-Portal kann in zwei IP-Adressen aufgelöst werden, der 9800 Controller lässt jedoch nur die Konfiguration einer IP-Adresse zu. Wählen Sie eine dieser IP-Adressen aus, und konfigurieren Sie sie in der Parameterzuordnung als Portal-IPv4-Adresse.

Hinweis: Stellen Sie sicher, dass sowohl virtuelle IPv4- als auch IPv6-Adressen in der globalen Web-Authentifizierungsparameterzuordnung konfiguriert sind. Wenn das virtuelle IPv6 nicht konfiguriert ist, werden die Clients manchmal zum internen Portal umgeleitet, anstatt zum konfigurierten Spaces-Portal. Aus diesem Grund muss immer eine virtuelle IP konfiguriert werden. 192.0.2.1 kann als virtuelles IPv4 und FE80:0:0:0:903A::11E4 als virtuelles IPV6 konfiguriert werden. Es gibt wenig bis gar keine Gründe, andere IPs als diese zu verwenden.

CLI-Konfiguration:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type consent

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

Erstellen der SSID auf dem Controller 9800

Schritt 1: Navigieren Sie zu Konfiguration > Tags & Profile > WLANs. Klicken Sie auf +Hinzufügen. Konfigurieren Sie den Profilnamen, die SSID, und aktivieren Sie das WLAN. Stellen Sie sicher, dass der SSID-Name mit dem in Schritt 3 des Abschnitts Erstellen der SSID auf Spaces konfigurierten Namen übereinstimmt.

Schritt 2: Navigieren Sie zu Sicherheit > Schicht 2. Setzen Sie den Layer 2-Sicherheitsmodus auf None. Stellen Sie sicher, dass die MAC-Filterung deaktiviert ist.

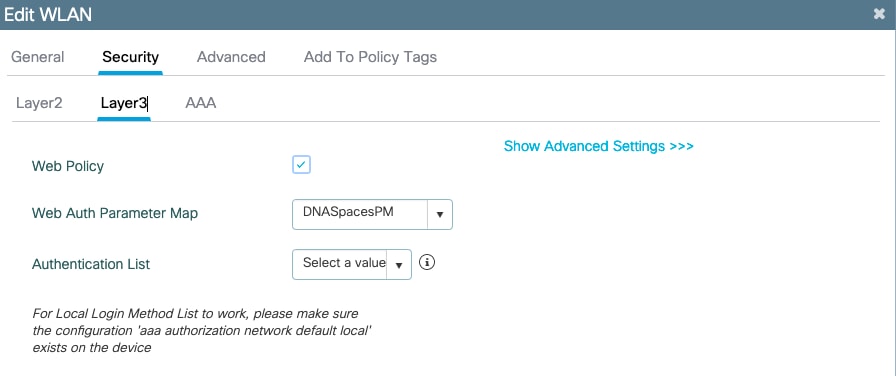

Schritt 3: Navigieren Sie zu Sicherheit > Layer 3. Aktivieren Sie die Webrichtlinie, und konfigurieren Sie die Webauthentifizierungsparameterzuordnung. Klicken Sie auf Auf Gerät anwenden.

Richtlinienprofil auf dem Controller 9800 konfigurieren

Schritt 1: Navigieren Sie zu Configuration > Tags & Profiles > Policy, und erstellen Sie ein neues Richtlinienprofil, oder verwenden Sie das standardmäßige Richtlinienprofil. Konfigurieren Sie auf der Registerkarte Access Policies (Zugriffsrichtlinien) das Client-VLAN, und fügen Sie den URL-Filter hinzu.

Konfigurieren der Richtlinien-Tag-Nummer auf dem Controller 9800

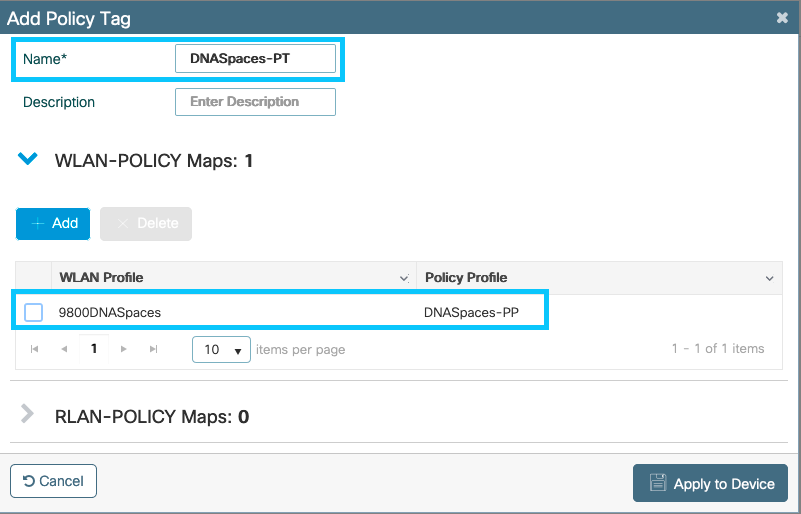

Schritt 1: Navigieren Sie zu Konfiguration > Tags und Profile > Richtlinie. Erstellen Sie ein neues Policy-Tag, oder verwenden Sie das Standard-Policy-Tag. Ordnen Sie das WLAN dem Richtlinienprofil im Richtlinien-Tag zu.

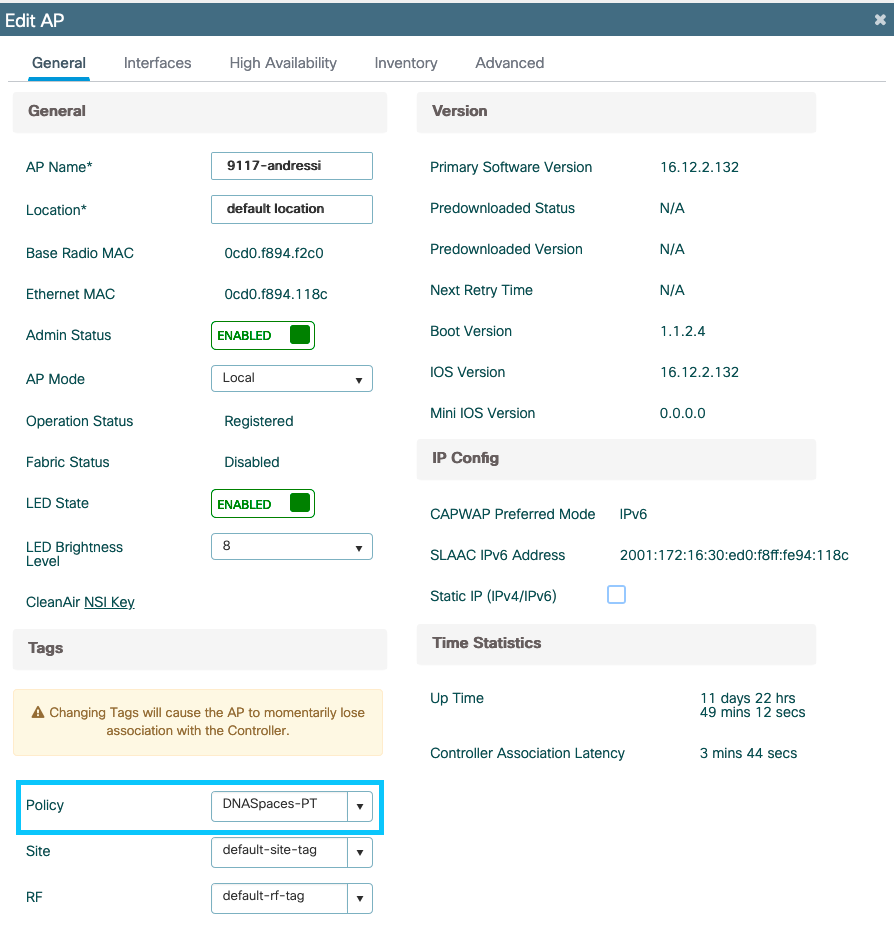

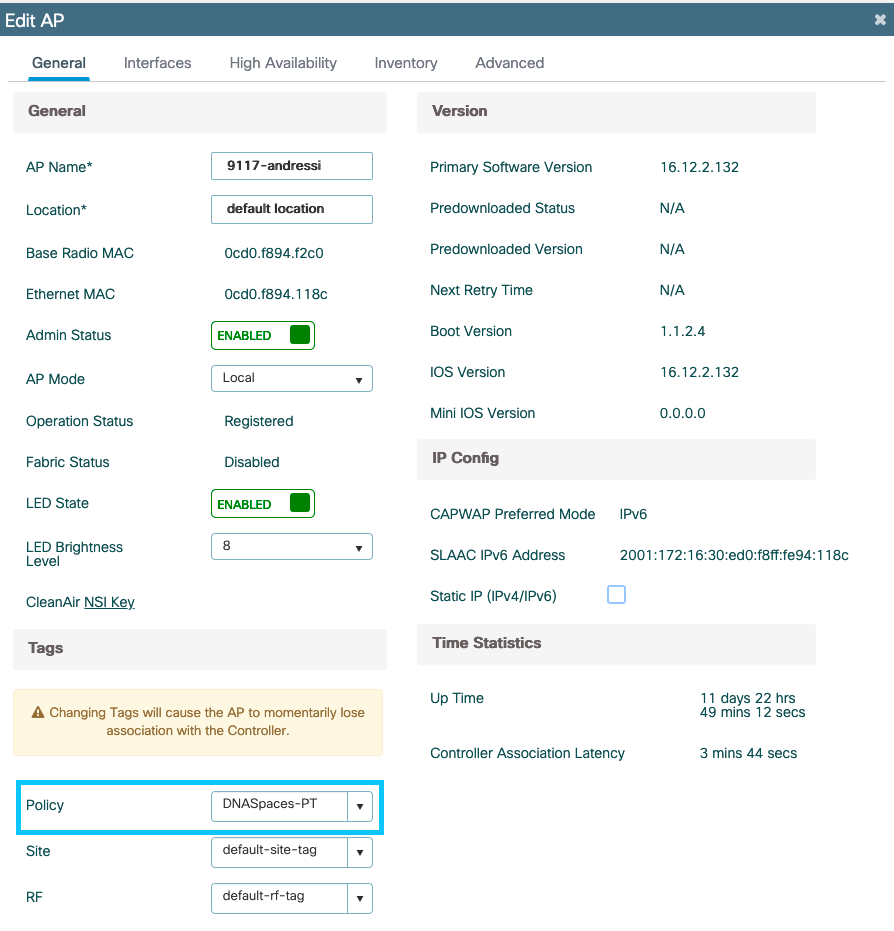

Schritt 2: Wenden Sie die Richtlinien-Tag-Nummer auf den AP an, um die SSID zu übertragen. Navigieren Sie zu Konfiguration > Wireless > Access Points. Wählen Sie den betreffenden Access Point aus, und fügen Sie die Policy Tag (Richtlinien-Tag) hinzu. Dadurch startet der AP seinen CAPWAP-Tunnel neu und stellt eine Verbindung zum 9800-Controller her:

CLI-Konfiguration:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Captive Portal mit RADIUS-Server auf Räumen

Hinweis: Der RADIUS-Spaces-Server unterstützt nur die PAP-Authentifizierung durch den Controller.

Konfiguration der Web Auth-Parameterzuordnung auf dem Controller 9800

Schritt 1: Erstellen einer Web-Authentifizierungsparameterzuordnung Navigieren Sie zu Configuration > Security > Web Auth (Konfiguration > Sicherheit > Webauthentifizierung). Klicken Sie auf +Hinzufügen, konfigurieren Sie den Namen der Parameterzuordnung, und wählen Sie webauth als Typ aus:

Schritt 2: Klicken Sie auf die in Schritt 1 konfigurierte Parameterzuordnung. Klicken Sie auf Erweitert, und geben Sie die Umleitung für die Anmeldung, die Anfügung für die AP-MAC-Adresse, die Anfügung für die Client-MAC-Adresse, die Anfügung für die WLAN-SSID und die Portal-IPv4-Adresse ein. Klicken Sie auf Aktualisieren und anwenden:

Hinweis: Um die URL der Splash-Seite und die IPv4-Umleitungsadresse abzurufen, klicken Sie auf die Option Manuell konfigurieren der in Schritt 3 des Abschnitts Erstellen der SSID auf Spaces unter Erstellen der SSIDs in WLC Direct Connect Abschnitt Erstellen der Zugriffskontrollliste Abschnitt jeweils.

Hinweis: Das Cisco Spaces-Portal kann in zwei IP-Adressen aufgelöst werden. Der Controller 9800 lässt jedoch nur die Konfiguration einer IP-Adresse zu. In einem Fall wählen Sie eine dieser IP-Adressen, die in der Parameterzuordnung als IPv4-Adresse des Portals konfiguriert werden soll.

Hinweis: Stellen Sie sicher, dass sowohl virtuelle IPv4- als auch IPv6-Adressen in der globalen Web-Authentifizierungsparameterzuordnung konfiguriert sind. Wenn das virtuelle IPv6 nicht konfiguriert ist, werden die Clients manchmal zum internen Portal umgeleitet, anstatt zum konfigurierten Spaces-Portal. Aus diesem Grund muss eine virtuelle IP immer als 192.0.2.1 konfiguriert werden und kann als virtuelles IPv4 und FE80:0:0:0:903A::11E4 als virtuelles IPV6 konfiguriert werden. Es gibt wenig bis gar keine Gründe, andere IPs als diese zu verwenden.

CLI-Konfiguration:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type webauth

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

Konfiguration der RADIUS-Server auf dem Controller 9800

Schritt 1: Konfigurieren der RADIUS-Server Cisco Spaces fungiert als RADIUS-Server für die Benutzerauthentifizierung und kann auf zwei IP-Adressen reagieren. Navigieren Sie zu Konfiguration > Sicherheit > AAA. Klicken Sie auf +Hinzufügen, und konfigurieren Sie beide RADIUS-Server:

Hinweis: Um die RADIUS-IP-Adresse und den geheimen Schlüssel für den primären und sekundären Server abzurufen, klicken Sie auf die Option Manuell konfigurieren der in Schritt 3 des Abschnitts "Erstellen der SSID auf Spaces" erstellten SSID, und navigieren Sie zum Abschnitt "Konfiguration des RADIUS-Servers".

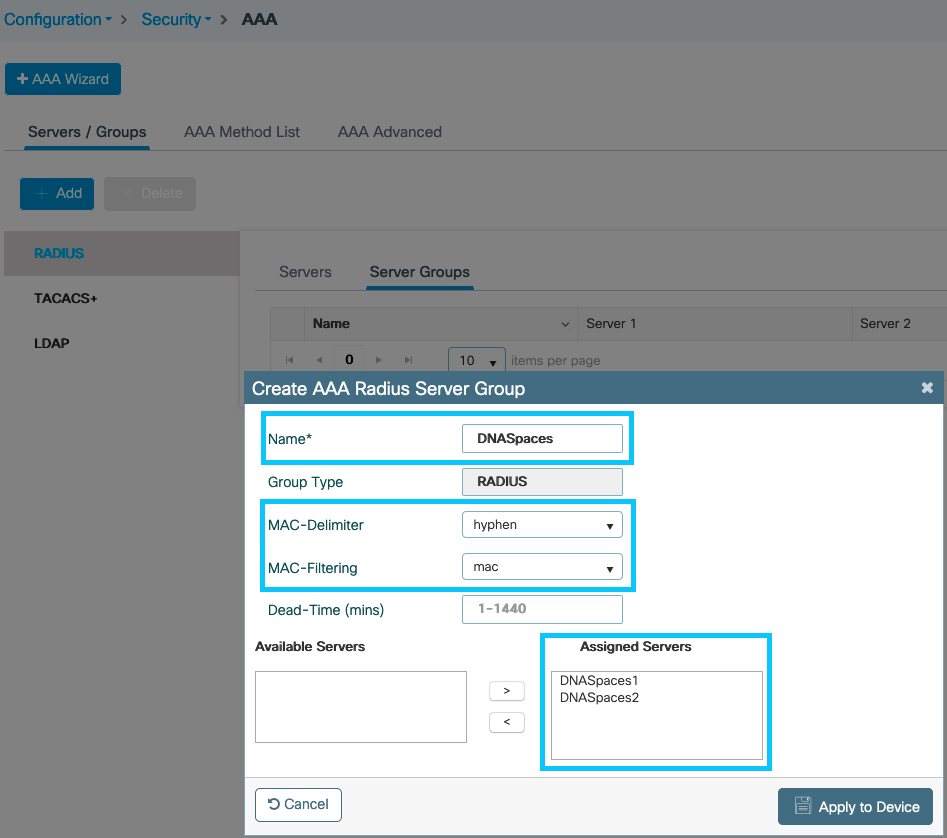

Schritt 2: Konfigurieren Sie die RADIUS-Servergruppe, und fügen Sie beide RADIUS-Server hinzu. Navigieren Sie zu Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups, klicken Sie auf +add, konfigurieren Sie den Serbegruppennamen, das MAC-Trennzeichen als Bindestrich, die MAC-Filterung als MAC, und weisen Sie die beiden RADIUS-Server zu:

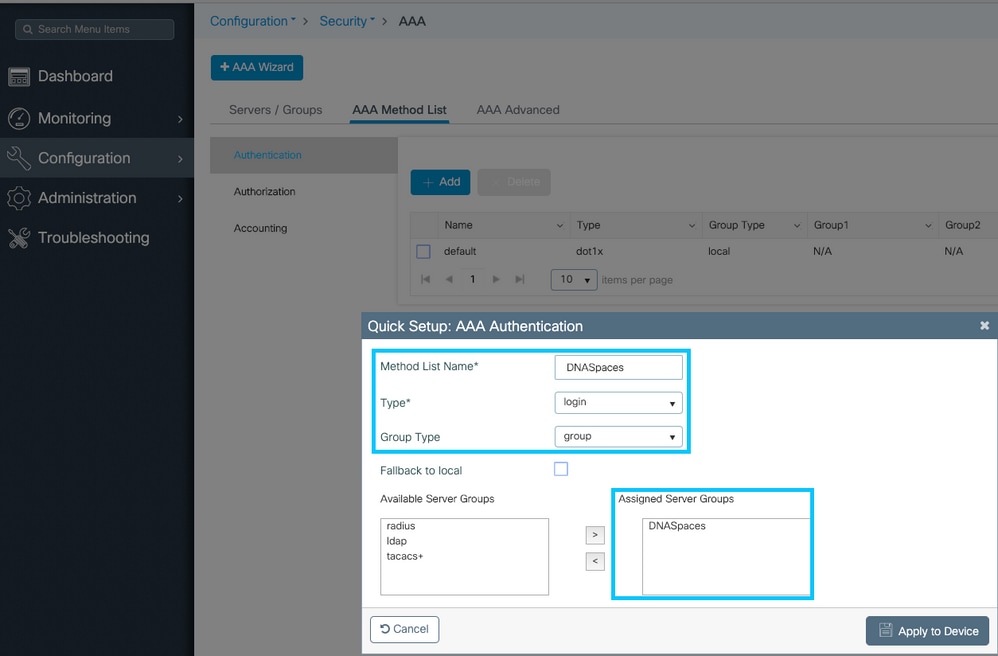

Schritt 3: Konfigurieren einer Liste von Authentifizierungsmethoden Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authentication. Klicken Sie auf +Hinzufügen. Konfigurieren Sie den Namen der Methodenliste, wählen Sie login als Typ aus, und weisen Sie die Servergruppe zu:

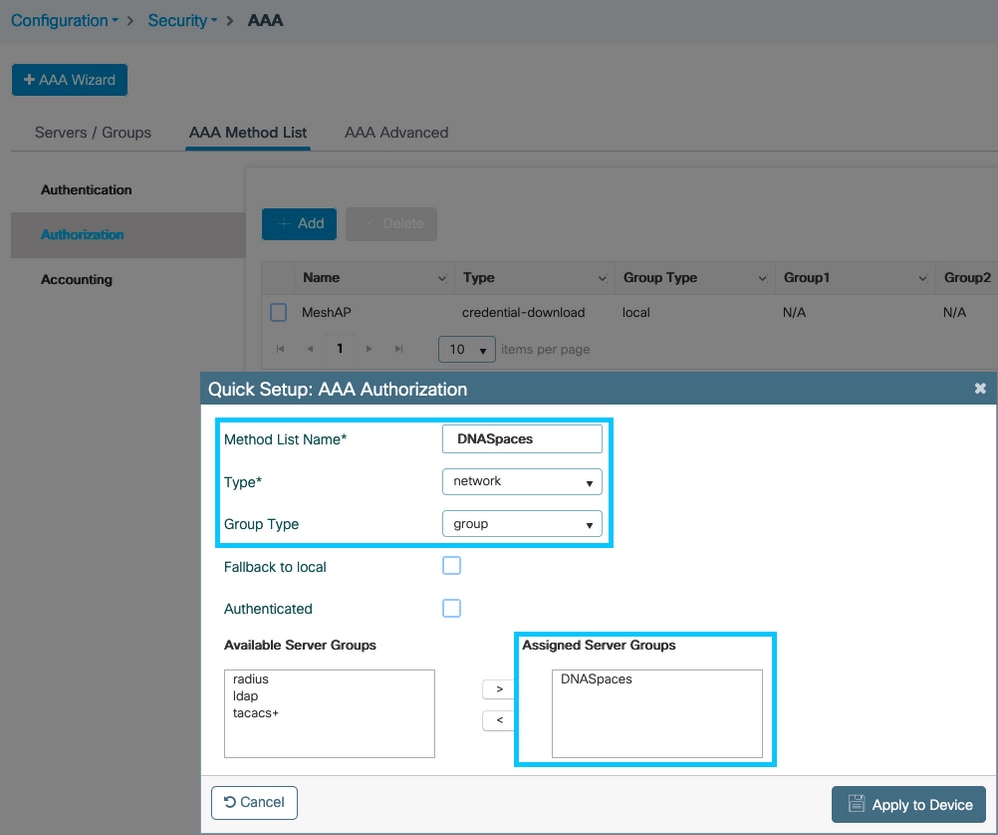

Schritt 4: Konfigurieren einer Liste von Autorisierungsmethoden Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authorization, und klicken Sie auf +add. Konfigurieren Sie den Namen der Methodenliste, wählen Sie Netzwerk als Typ aus, und weisen Sie die Servergruppe zu:

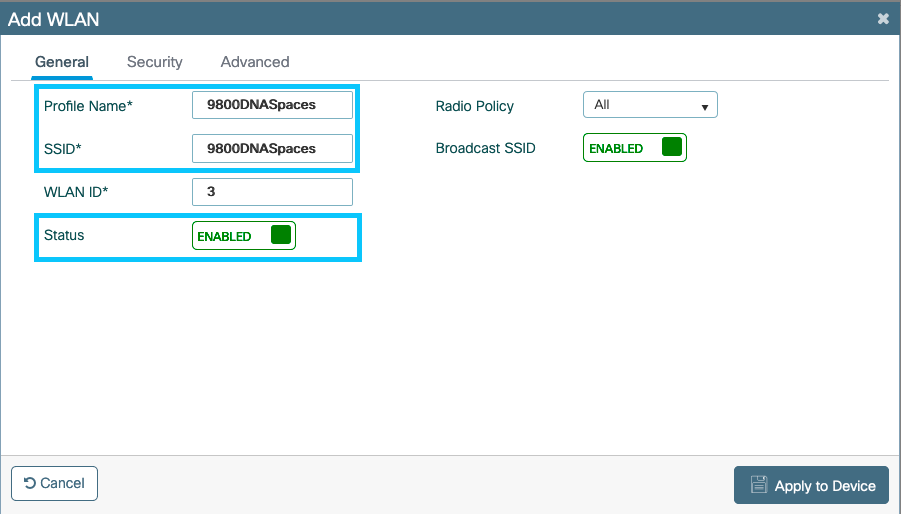

Erstellen der SSID auf dem Controller 9800

Schritt 1: Navigieren Sie zu Configuration > Tags & Profiles > WLANs, und klicken Sie auf +Add. Konfigurieren Sie den Profilnamen und die SSID, und aktivieren Sie das WLAN. Stellen Sie sicher, dass der SSID-Name mit dem in Schritt 3 des Abschnitts Erstellen der SSID auf Spaces konfigurierten Namen übereinstimmt.

Schritt 2: Navigieren Sie zu Sicherheit > Schicht 2. Setzen Sie den Layer 2-Sicherheitsmodus auf None, aktivieren Sie die MAC-Filterung, und fügen Sie die Autorisierungsliste hinzu:

Schritt 3: Navigieren Sie zu Sicherheit > Layer 3. Aktivieren Sie die Webrichtlinie, konfigurieren Sie die Webauthentifizierungsparameterzuordnung und die Authentifizierungsliste. Aktivieren Sie Bei MAC-Filterfehler, und fügen Sie die ACL für die Vorauthentifizierung hinzu. Klicken Sie auf Auf Gerät anwenden.

Richtlinienprofil auf dem Controller 9800 konfigurieren

Schritt 1: Navigieren Sie zu Configuration > Tags & Profiles > Policy, und erstellen Sie ein neues Richtlinienprofil, oder verwenden Sie das standardmäßige Richtlinienprofil. Konfigurieren Sie auf der Registerkarte Access Policies (Zugriffsrichtlinien) das Client-VLAN, und fügen Sie den URL-Filter hinzu.

Schritt 2: Aktivieren Sie auf der Registerkarte Erweitert die Option AAA Override, und konfigurieren Sie optional die Abrechnungsmethodenliste:

Konfigurieren der Richtlinien-Tag-Nummer auf dem Controller 9800

Schritt 1: Navigieren Sie zu Konfiguration > Tags und Profile > Richtlinie. Erstellen Sie ein neues Policy-Tag, oder verwenden Sie das Standard-Policy-Tag. Ordnen Sie das WLAN dem Richtlinienprofil im Richtlinien-Tag zu.

Schritt 2: Wenden Sie die Richtlinien-Tag-Nummer auf den AP an, um die SSID zu übertragen. Navigieren Sie zu Configuration > Wireless > Access Points, wählen Sie den betreffenden Access Point aus, und fügen Sie die Policy Tag (Richtlinien-Tag) hinzu. Dadurch startet der AP seinen CAPWAP-Tunnel neu und stellt eine Verbindung zum 9800-Controller her:

CLI-Konfiguration:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#ip access-group web <ACL Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#mac-filtering <authz name>

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth authentication-list <auth name>

Andressi-9800L(config-wlan)#security web-auth on-macfilter-failure

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#aaa-override

Andressi-9800L(config-wireless-policy)#accounting-list <acct name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Konfigurieren der globalen Parameterzuordnung

Unempfehlenswerter Schritt: Führen Sie diese Befehle aus, um die HTTPS-Umleitung zu ermöglichen. Beachten Sie jedoch, dass die Umleitung im HTTPS-Datenverkehr des Clients nicht erforderlich ist, wenn das Client-Betriebssystem das Captive Portal erkennt und eine intensivere CPU-Auslastung verursacht und stets eine Zertifikatwarnung ausgibt. Es wird empfohlen, die Konfiguration zu vermeiden, es sei denn, dies ist für einen bestimmten Anwendungsfall erforderlich.

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#intercept-https-enable

Hinweis: Sie müssen über ein gültiges SSL-Zertifikat für die virtuelle IP verfügen, das auf dem Cisco Catalyst Wireless Controller der Serie 9800 installiert ist.

Schritt 1: Kopieren Sie die signierte Zertifikatsdatei mit der Erweiterung .p12 auf einen TFTP-Server, und führen Sie diesen Befehl aus, um das Zertifikat zu übertragen und auf dem 9800-Controller zu installieren:

Andressi-9800L(config)#crypto pki import <name> pkcs12 tftp://<tftp server ip>:/ password <certificate password>

Schritt 2: Führen Sie die folgenden Befehle aus, um das installierte Zertifikat der Webauthentifizierungsparameterzuordnung zuzuordnen:

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#trustpoint <installed trustpool name>

Portal auf Leerzeichen erstellen

Schritt 1: Klicken Sie auf Captive Portals im Dashboard von Spaces:

Schritt 2: Klicken Sie auf Neu erstellen, geben Sie den Portalnamen ein, und wählen Sie die Standorte aus, die das Portal verwenden können:

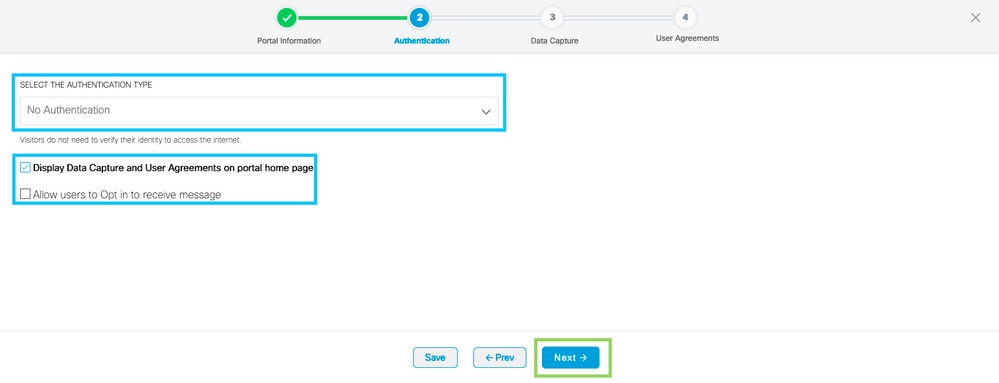

Schritt 3: Wählen Sie den Authentifizierungstyp aus, und wählen Sie aus, ob Sie Datenerfassung und Benutzervereinbarungen auf der Portal-Startseite anzeigen möchten und ob Benutzer sich anmelden dürfen, um eine Nachricht zu erhalten. Klicken Sie auf Weiter:

Schritt 4: Konfigurieren von Datenerfassungselementen Wenn Sie Daten von Benutzern erfassen möchten, aktivieren Sie das Feld Datenerfassung aktivieren, und klicken Sie auf +Feldelement hinzufügen, um die gewünschten Felder hinzuzufügen. Klicken Sie auf Weiter:

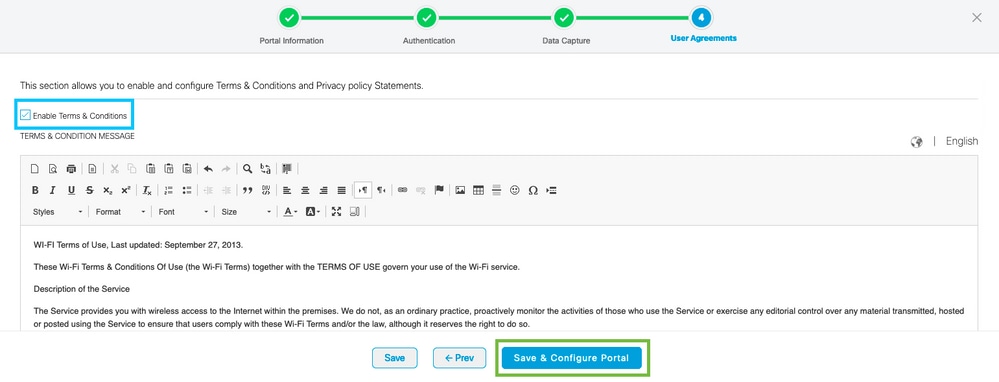

Schritt 5: Aktivieren Sie die Option Enable Terms & Conditions, und klicken Sie auf Save & Configure Portal:

Schritt 6: Bearbeiten Sie das Portal nach Bedarf. Klicken Sie auf Speichern:

Konfigurieren der Captive Portal-Regeln für Spaces

Schritt 1: Klicken Sie auf Captive Portals im Dashboard von Spaces:

Schritt 2: Öffnen Sie das Captive Portal-Menü, und klicken Sie auf Captive Portal Rules:

Schritt 3: Klicken Sie auf + Neue Regel erstellen. Geben Sie den Regelnamen ein, und wählen Sie die zuvor konfigurierte SSID aus.

Schritt 4: Wählen Sie die Standorte aus, an denen das Portal verfügbar ist. Klicken Sie im Abschnitt STANDORTE auf Standort hinzufügen. Wählen Sie die gewünschte Option aus der Standorthierarchie aus.

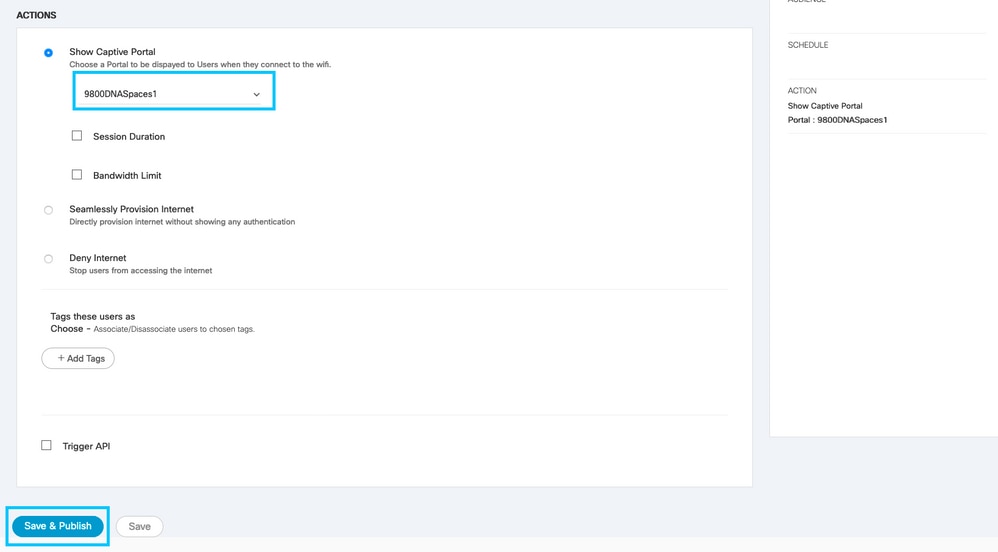

Schritt 5: Wählen Sie die Aktion des Captive Portals aus. In diesem Fall wird das Portal angezeigt, wenn die Regel getroffen wird. Klicken Sie auf Speichern und veröffentlichen.

Spezifische Informationen aus Spaces abrufen

Welche IP-Adressen verwenden Leerzeichen?

Um zu überprüfen, welche IP-Adressen Spaces für das Portal in Ihrer Region verwenden, navigieren Sie zur Seite "Captival Portal" auf der Cisco DNA Space-Startseite. Klicken Sie im linken Menü auf SSID und anschließend unter Ihrer SSID auf Manuell konfigurieren. Die IP-Adressen werden im ACL-Beispiel angegeben. Dies sind die IP-Adressen des Portals zur Verwendung in ACLs und in der Webauthentifizierungsparameterzuordnung. Spaces verwenden andere IP-Adressen für die gesamte NMSP-/Cloud-Anbindung der Kontrollebene.

Im ersten Abschnitt des Popup-Fensters werden in Schritt 7 die in der ACL-Definition genannten IP-Adressen angezeigt. Sie müssen diese Anweisungen nicht ausführen und keine ACL erstellen. Notieren Sie sich nur die IP-Adressen. Dies sind die IPs, die vom Portal in Ihrer Region verwendet werden

Welchen URL verwendet das Space Log In Portal?

Um zu überprüfen, welche Anmelde-URL-Bereiche für das Portal in Ihrer Region verwendet werden, navigieren Sie zur Seite "Captival Portal" auf der Cisco DNA Space-Startseite. Klicken Sie im linken Menü auf SSID und anschließend unter Ihrer SSID auf Manuell konfigurieren.

Blättern Sie nach unten zum Pop-Up, das erscheint, und im zweiten Abschnitt zeigt Schritt 7 die URL an, die Sie in Ihrer Parameterzuordnung auf dem 9800 konfigurieren müssen.

Was sind die RADIUS-Serverdetails für Leerzeichen?

Um herauszufinden, welche RADIUS-Server-IP-Adressen Sie verwenden müssen, und um das gemeinsame Geheimnis zu erfahren, navigieren Sie zur Seite "Captival Portal" auf der Cisco DNA Space-Homepage. Klicken Sie im linken Menü auf SSID und anschließend unter Ihrer SSID auf Manuell konfigurieren.

Scrollen Sie im Popup-Fenster im dritten Abschnitt (RADIUS) nach unten, und in Schritt 7 erhalten Sie die IP-Adresse/den Port und den gemeinsamen geheimen Schlüssel für die RADIUS-Authentifizierung. Die Abrechnung ist optional und wird in Schritt 12 behandelt.

Überprüfung

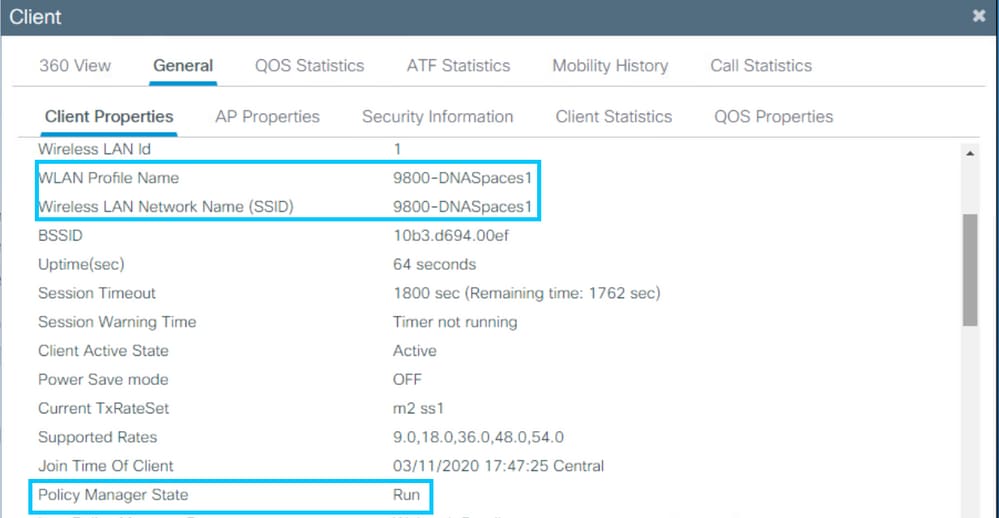

Um den Status eines mit dem SSID verbundenen Clients zu bestätigen, navigieren Sie zu Monitoring > Clients. Klicken Sie auf die MAC-Adresse des Geräts, und suchen Sie nach Policy Manager State:

Fehlerbehebung

Häufige Probleme

1. Wenn für die virtuelle Schnittstelle auf dem Controller keine IP-Adresse konfiguriert wurde, werden die Clients zum internen Portal umgeleitet, anstatt zum Umleitungsportal, das in der Parameterzuordnung konfiguriert wurde.

2. Wenn Clients beim Umleiten zum Portal auf Spaces den Fehler 503 erhalten, stellen Sie sicher, dass der Controller in der Standorthierarchie auf Spaces konfiguriert ist.

Stets verfügbare Ablaufverfolgung

WLC 9800 bietet ALWAYS-ON-Tracing-Funktionen (immer aktiv). So wird sichergestellt, dass alle verbindungsbezogenen Fehler, Warnungen und Meldungen auf Benachrichtigungsebene ständig protokolliert werden und Sie Protokolle zu Vorfällen oder Ausfällen anzeigen können, nachdem diese aufgetreten sind.

Hinweis: Je nach Umfang der generierten Protokolle können Sie einige Stunden bis mehrere Tage zurückgehen.

Um die Traces anzuzeigen, die der 9800 WLC standardmäßig gesammelt hat, können Sie sich über SSH/Telnet mit dem 9800 WLC verbinden und diese Schritte ausführen. Stellen Sie sicher, dass Sie die Sitzung in einer Textdatei protokollieren.

Schritt 1: Überprüfen Sie die aktuelle Uhrzeit des Controllers, damit Sie die Protokolle bis zum Auftreten des Problems nachverfolgen können.

# show clock

Schritt 2: Erfassen Sie die Syslogs aus dem Controller-Puffer oder dem externen Syslog gemäß der Systemkonfiguration. Dadurch erhalten Sie eine Kurzübersicht über den Systemstatus und etwaige Fehler.

# show logging

Schritt 3: Überprüfen Sie, ob Debug-Bedingungen aktiviert sind.

# show debugging Cisco IOS XE Conditional Debug Configs: Conditional Debug Global State: Stop Cisco IOS XE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

Hinweis: Wenn eine Bedingung aufgeführt wird, bedeutet dies, dass die Ablaufverfolgungen für alle Prozesse, bei denen die aktivierten Bedingungen auftreten (MAC-Adresse, IP-Adresse und bald) auf Debugging-Ebene protokolliert werden. Dies würde das Protokollvolumen erhöhen. Daher wird empfohlen, alle Bedingungen zu löschen, wenn gerade kein Debugging aktiv ist

Schritt 4: Wenn die zu testende MAC-Adresse in Schritt 3 nicht als Bedingung aufgeführt wurde, sammeln Sie die stets verfügbaren Traces für die jeweilige MAC-Adresse.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Sie können entweder den Inhalt der Sitzung anzeigen oder die Datei auf einen externen TFTP-Server kopieren.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Bedingtes Debugging und Radio Active Tracing

Wenn die stets verfügbaren Ablaufverfolgungen nicht genügend Informationen liefern, um den Auslöser für das zu untersuchende Problem zu bestimmen, können Sie bedingtes Debuggen aktivieren und die Radio Active (RA)-Ablaufverfolgung erfassen, die Ablaufverfolgungen auf Debugebene für alle Prozesse bereitstellt, die mit der angegebenen Bedingung interagieren (in diesem Fall Client-MAC-Adresse). Führen Sie diese Schritte aus, um das bedingte Debuggen zu aktivieren.

Schritt 1: Stellen Sie sicher, dass keine Debug-Bedingungen aktiviert sind.

# clear platform condition all

Schritt 2: Aktivieren Sie die Debug-Bedingung für die MAC-Adresse des Wireless-Clients, die Sie überwachen möchten.

Mit diesen Befehlen wird die angegebene MAC-Adresse 30 Minuten (1800 Sekunden) lang überwacht. Sie können diese Zeit optional auf bis zu 2,085,978,494 Sekunden erhöhen.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Hinweis: Um mehr als einen Client gleichzeitig zu überwachen, führen Sie den Befehl „debug wireless mac <aaaa.bbbb.cccc>“ für jede MAC-Adresse aus.

Hinweis: Die Ausgabe der Client-Aktivität wird in der Terminal-Sitzung nicht angezeigt, da alles intern gepuffert wird, um später angezeigt zu werden.

Schritt 3: Reproduzieren Sie das Problem oder Verhalten, das Sie überwachen möchten.

Schritt 4: Beenden Sie den Debugvorgang, wenn das Problem vor dem Standard oder der konfigurierten Überwachungszeit wiedergegeben wird.

# no debug wireless mac <aaaa.bbbb.cccc>

Wenn die Überwachungszeit abgelaufen ist oder das Wireless-Debugging beendet wurde, generiert der 9800 WLC eine lokale Datei mit dem Namen:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 5: Rufen Sie die Datei mit der MAC-Adressaktivität ab. Sie können entweder die Datei ra trace.log auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Überprüfen Sie den Namen der RA-Tracing-Datei

# dir bootflash: | inc ra_trace

Datei auf externen Server kopieren:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Inhalt anzeigen:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 6: Wenn die Ursache immer noch nicht offensichtlich ist, rufen Sie die internen Protokolle ab, die eine ausführlichere Ansicht der Protokolle auf Debug-Ebene darstellen. Sie müssen den Client nicht noch einmal debuggen, da Sie sich nur noch ausführlicher mit Debug-Protokollen befassen, die bereits gesammelt und intern gespeichert wurden.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Hinweis: Diese Befehlsausgabe gibt Traces für alle Protokollierungsebenen für alle Prozesse zurück und ist sehr umfangreich. Wenden Sie sich an das Cisco TAC, um diese Nachverfolgungen zu analysieren.

Sie können entweder die Datei „ra-internal-FILENAME.txt“ auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Datei auf externen Server kopieren:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Inhalt anzeigen:

# more bootflash:ra-internal-<FILENAME>.txt

Schritt 7. Entfernen Sie die Debug-Bedingungen.

# clear platform condition all

Hinweis: Stellen Sie sicher, dass Sie die Debug-Bedingungen immer nach einer Fehlerbehebungssitzung entfernen.

Beispiel eines erfolgreichen Versuchs

Dies ist die Ausgabe von RA_traces für einen erfolgreichen Versuch, jede der Phasen während des Assoziierungs-/Authentifizierungsprozesses zu identifizieren, während eine Verbindung zu einer SSID ohne RADIUS-Server hergestellt wird.

802.11-Zuordnung/Authentifizierung:

Association received. BSSID 10b3.d694.00ee, WLAN 9800DNASpaces, Slot 1 AP 10b3.d694.00e0, 2802AP-9800L

Received Dot11 association request. Processing started,SSID: 9800DNASpaces1, Policy profile: DNASpaces-PP, AP Name: 2802AP-9800L, Ap Mac Address: 10b3.d694.00e0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: 0, SNR: 32

Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

dot11 send association response. Sending association response with resp_status_code: 0

dot11 send association response. Sending assoc response of length: 144 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

Station Dot11 association is successful

IP-Lernprozess:

IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

Client IP learn successful. Method: ARP IP: 10.10.30.42

IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

Received ip learn response. method: IPLEARN_METHOD_AR

Layer-3-Authentifizierung:

Triggered L3 authentication. status = 0x0, Success

Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

L3 Authentication initiated. LWA

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in INIT state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.107.4.52] url [http://www.msftconnecttest.com/connecttest.txt]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Microsoft NCSI

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in LOGIN state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.101.24.81] url [http://www.bbc.com/]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]POST rcvd when in LOGIN state

Layer-3-Authentifizierung erfolgreich. Verschieben Sie den Client in den RUN-Status:

[34e1.2d23.a668:capwap_90000005] Received User-Name 34E1.2D23.A668 for client 34e1.2d23.a668

L3 Authentication Successful. ACL:[]

Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

%CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (34E1.2D23.A668) joined with ssid (9800DNASpaces) for device with MAC: 34e1.2d23.a668

Managed client RUN state notification: 34e1.2d23.a668

Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RU

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

6.0 |

18-Mar-2024 |

PII entfernt.

Aktualisierte Branding-Anforderungen, Alternativer Text, Rechtschreibung und Formatierung. |

5.0 |

06-Feb-2023 |

Geringfügige Umformulierung des Abschnitts "https redirect" |

4.0 |

29-Mar-2022 |

Verbesserte Bildtransparenz |

3.0 |

15-Mar-2022 |

Klarere virtuelle IPs |

2.0 |

21-Sep-2021 |

Formatierungsänderungen |

1.0 |

19-Aug-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Andres SilvaCisco TAC Engineer

- Nicolas DarchisCustomer Delivery Engineering Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback