Einleitung

In diesem Dokument wird die Konfiguration zum Sichern von Switch-Ports beschrieben, bei denen sich FlexConnect Access Points (AP) mit Dot1x authentifizieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- FlexConnect auf Wireless LAN Controller (WLC)

- 802.1x auf Cisco Switches

- Network Edge Authentication Topology (NEAT)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

Auf dem AP-Betriebssystem basierende Wave 2-APs unterstützen zum Zeitpunkt dieses Schreibens keinen Flexconnect-Trunk dot1x.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

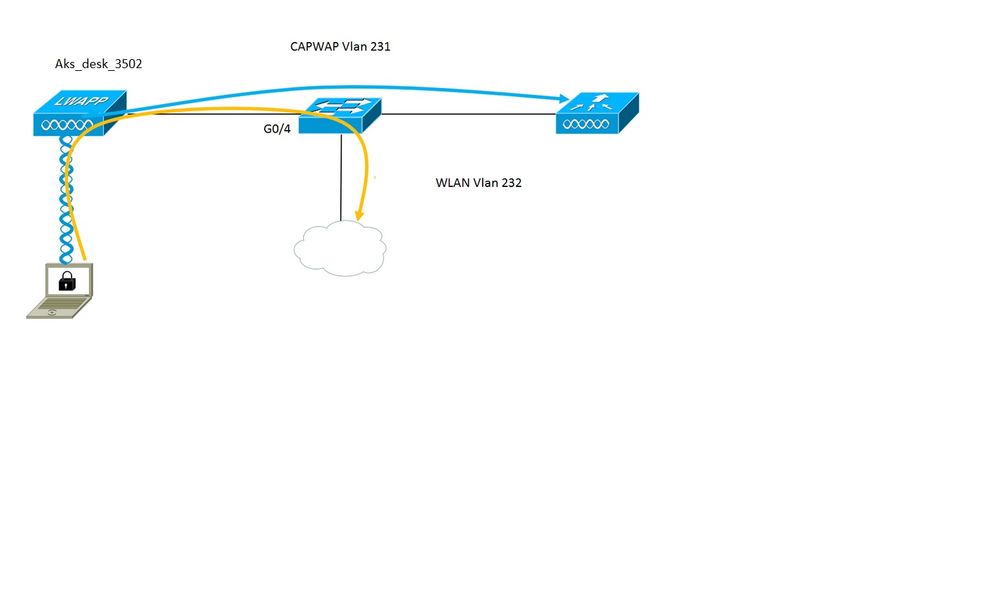

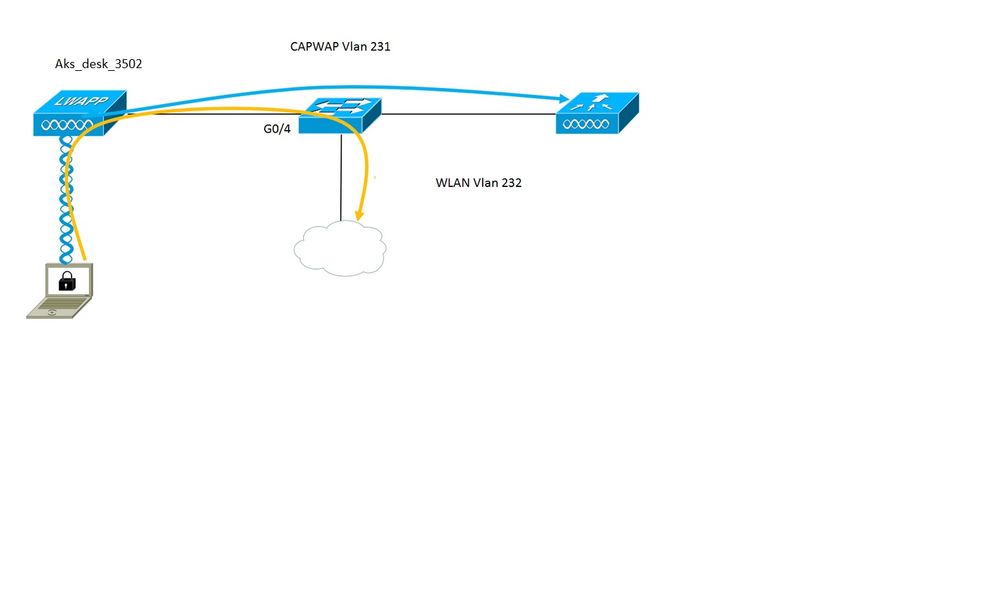

Netzwerkdiagramm

In dieser Konfiguration fungiert der Access Point als 802.1x-Komponente und wird vom Switch mithilfe von EAP-FAST gegen ISE authentifiziert. Sobald der Port für die 802.1x-Authentifizierung konfiguriert ist, lässt der Switch den Datenverkehr, der nicht 802.1x-Datenverkehr ist, erst durch den Port, wenn sich das mit dem Port verbundene Gerät erfolgreich authentifiziert hat.

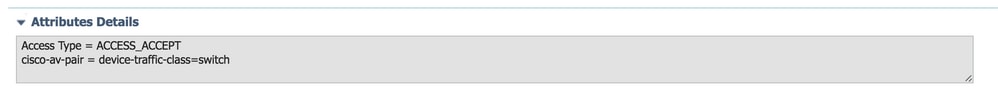

Sobald sich der Access Point erfolgreich über die ISE authentifiziert, empfängt der Switch das Cisco VSA-Attribut "device-traffic-class=switch" und verschiebt den Port automatisch zum Trunk.

Wenn der WAP den FlexConnect-Modus unterstützt und lokal geswitchte SSIDs konfiguriert sind, kann er getaggten Datenverkehr senden. Stellen Sie sicher, dass die VLAN-Unterstützung auf dem Access Point aktiviert ist und das richtige native VLAN konfiguriert ist.

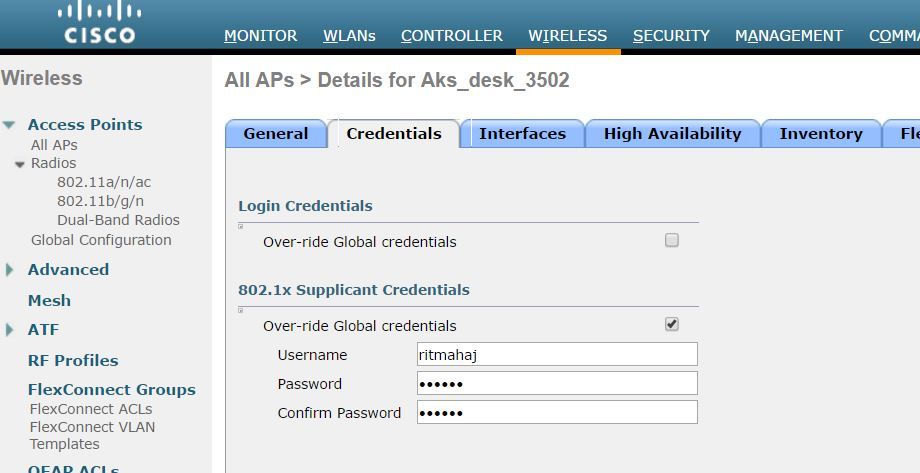

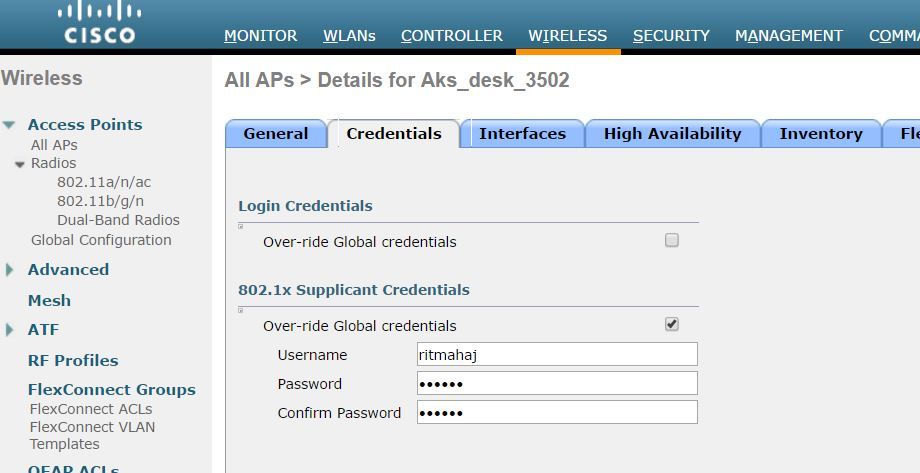

AP-Konfiguration:

1. Wenn der Access Point bereits mit dem WLC verbunden ist, wechseln Sie zur Registerkarte Wireless, und klicken Sie auf den Access Point. Wechseln Sie zum Feld Anmeldedaten, und aktivieren Sie unter der Überschrift 802.1x Supplicant Credentials (Anmeldeinformationen für Komponente 802.1x) das Kontrollkästchen Over-ride Global Credentials (Globale Anmeldedaten überschreiben), um den 802.1x-Benutzernamen und das Kennwort für diesen Access Point festzulegen.

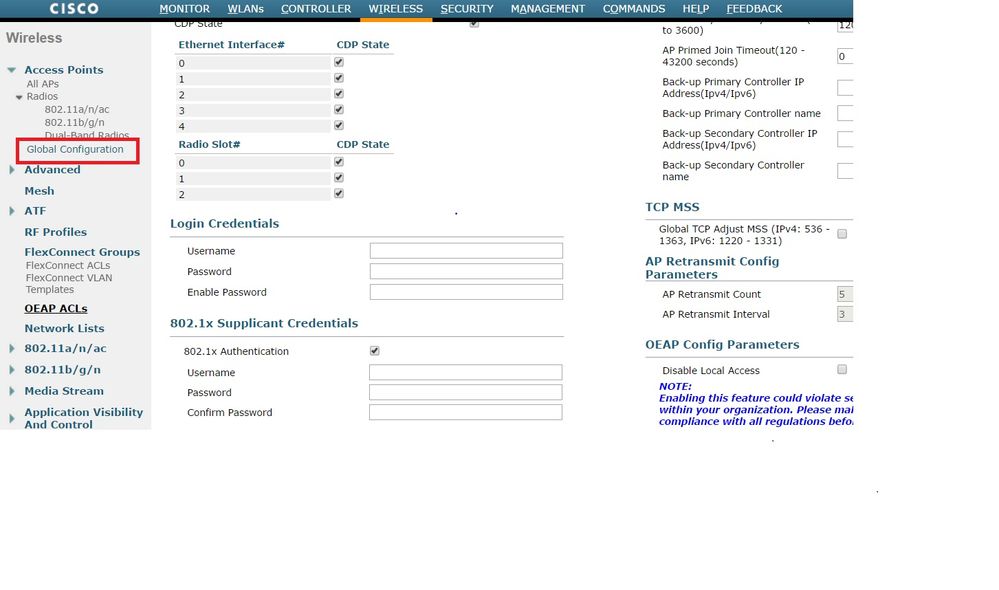

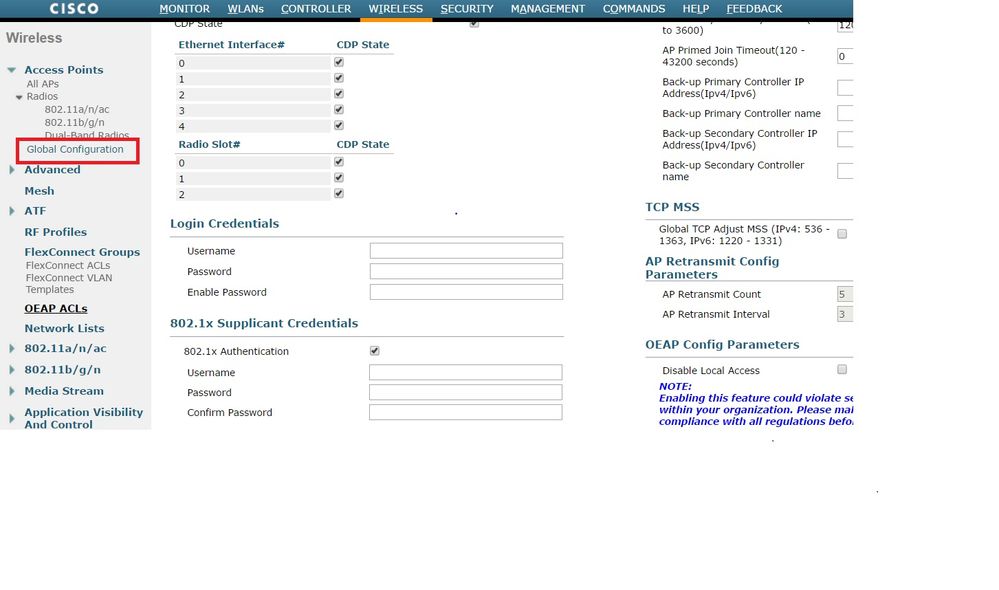

Sie können auch einen gemeinsamen Benutzernamen und ein gemeinsames Kennwort für alle Access Points festlegen, die über das Menü "Global Configuration" mit dem WLC verbunden werden.

2. Wenn der Access Point noch keinem WLC beigetreten ist, müssen Sie die Anmeldedaten in der LAP festlegen und den folgenden CLI-Befehl verwenden:

LAP#debug capwap console cli

LAP#capwap ap dot1x Benutzername <Benutzername> Kennwort <Kennwort>

Switch-Konfiguration

1. Globale Aktivierung von dot1x auf dem Switch und Hinzufügen des ISE-Servers zum Switch

aaa neues Modell

!

aaa authentication dot1x Standardgruppenradius

!

Standardgruppenradius des AAA-Autorisierungsnetzwerks

!

dot1x System-Authentifizierungssteuerung

!

Radius-Server ISE

address ipv4 10,48.39,161 auth-port 1645 acct-port 1646

Taste 7 123A0C0411045D5679

2. Konfigurieren Sie jetzt den AP-Switch-Port

interface GigabitEthernet0/4

Switch-Port-Zugriff VLAN 231

switchport trunk allowed vlan 231.232

Zugriff auf Switch-Port-Modus

Authentifizierung Host-Modus Multi-Host

Authentifizierungsreihenfolge dot1x

Authentifizierung, Port-Steuerung, Automatisch

dot1x-Seiten-Authentifizierer

Spanning-Tree Portfast Edge

ISE-Konfiguration:

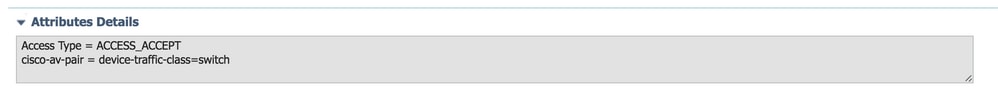

1. Auf der ISE kann NEAT einfach für das AP-Autorisierungsprofil aktiviert werden, um das richtige Attribut festzulegen. Auf anderen RADIUS-Servern können Sie das Attribut jedoch manuell konfigurieren.

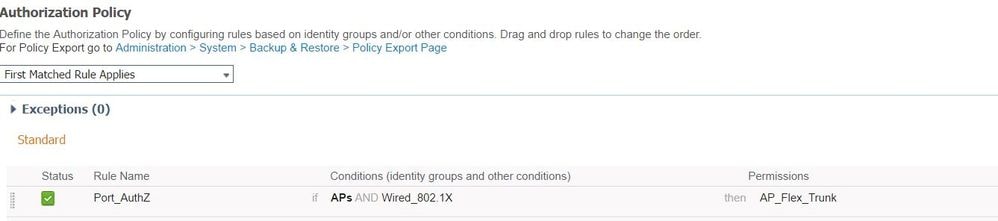

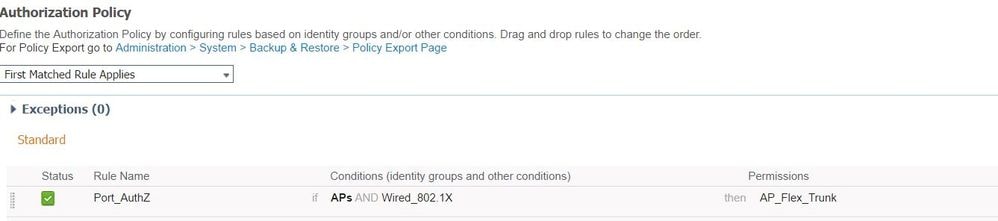

2. Auf der ISE müssen außerdem die Authentifizierungsrichtlinie und die Autorisierungsrichtlinie konfiguriert werden. In diesem Fall treffen wir die Standard-Authentifizierungsregel, die mit Punkt1x verkabelt ist, aber man kann sie je nach Anforderung anpassen.

Wie bei der Autorisierungsrichtlinie (Port_AuthZ) haben wir in diesem Fall die AP-Anmeldeinformationen zu einer Benutzergruppe (APs) hinzugefügt und das Autorisierungsprofil (AP_Flex_Trunk) auf dieser Grundlage weitergeleitet.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

1. Auf dem Switch kann once den Befehl "debug authentication feature autocfg all" verwenden, um zu überprüfen, ob der Port auf den Trunk-Port verschoben wird oder nicht.

Feb. 20, 12:34:18.119: %LINK-3-UPDOWN: Interface GigabitEthernet0/4, Statusänderung auf "up" (aktiv)

Feb 20 12:34:19.12: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/4, change state to up

akshat_sw#

akshat_sw#

20.02.12 12:38:11.13: AUTH-FEAT-AUTOCFG-EVENT: In dot1x AutoCfg start_fn, epm_handle: 3372220456

20.02.12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] Gerätetyp = Switch

20. Februar 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] neuer Client

20. Feb. 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Internal Autocfg Macro Application Status: 1

20. Feb. 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Gerätetyp: 2

20. Feb. 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Automatische Konfiguration: stp hat port_config 0x85777D8

20. Feb. 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Auto-config: stp port_config has bpdu guard_config 2

20.02.12 12:38:11.16: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Anwendung von auto-cfg auf den Port.

20. Februar 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] VLAN: 231 VLAN-Str: 231

20. Februar 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Makro dot1x_autocfg_supp wird angewendet

20.02.12:38:11.116: Anwendungsbefehl... 'no switchport access vlan 231' bei Gi0/4

20.02.128 12:38:11.127: Anwendungsbefehl... 'no switchport nonegotiate' bei Gi0/4

20.02.120 12:38:11.127: Befehl wird angewendet ... 'switchport mode trunk' bei Gi0/4

20.02.12:38:11.134: Anwendungsbefehl... 'switchport trunk native vlan 231' bei Gi0/4

20.02.12:38:11.134: "Spanning-tree portfast trunk" bei Gi0/4 wird angewendet

Feb 20 12:38:12.120: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/4, change state to down

Feb 20 12:38:15.139: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/4, change state to up

2. Die Ausgabe von "show run int g0/4" zeigt an, dass der Port in einen Trunk-Port geändert wurde.

Aktuelle Konfiguration: 295 Bytes

!

interface GigabitEthernet0/4

switchport trunk allowed vlan 231.232.239

switchport trunk native vlan 231

Trunk im Switchport-Modus

Authentifizierung Host-Modus Multi-Host

Authentifizierungsreihenfolge dot1x

Authentifizierung, Port-Steuerung, Automatisch

dot1x-Seiten-Authentifizierer

Spanning-Tree-Portfast-Edge-Trunk

Ende

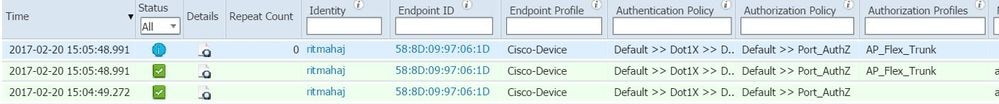

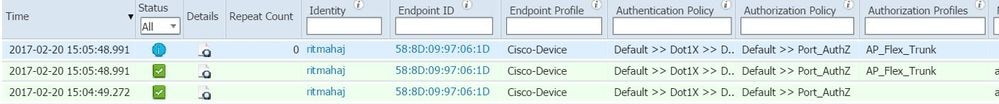

3. Auf der ISE können Sie unter Operations > Radius Livelogs (Betriebsprozesse > Radius-Protokolle) festlegen, dass die Authentifizierung erfolgreich ist und das richtige Autorisierungsprofil übertragen wird.

4. Wenn wir einen Client danach verbinden, wird dessen MAC-Adresse auf dem AP-Switch-Port im Client-VLAN 232 erfasst.

akshat_sw#sh MAC-Adresstabelle int g0/4

MAC-Adresstabelle

-------------------------------------------

VLAN MAC-Adresstyp Ports

---- ----------- -------- -----

231 588d.0997.061d STATIC Gi0/4 - AP

232 c0ee.fbd7.8824 DYNAMIC Gi0/4 - Client

Auf dem WLC ist im Client-Detail zu sehen, dass dieser Client zum VLAN 232 gehört und die SSID lokal geswitcht ist. Hier ist ein Ausschnitt.

(Cisco Controller) >Client-Detail anzeigen c0:ee:fb:d7:88:24

Client-MAC-Adresse............................... c0:ee:fb:d7:88:24

Client-Benutzername ................................. –

AP-MAC-Adresse................................... b4:14:89:82:cb:90

AP-Name.......................................... Aks_desk_3502

AP-Funksteckplatz-ID................................. 1

Client-Status..................................... Zugeordnet

Client-Benutzergruppe................................

Client NAC OOB-Status............................. Zugriff

Wireless LAN-ID.................................. 2

Name des Wireless LAN-Netzwerks (SSID)................. Port-Auth

Name des WLAN-Profils........................ Port-Authentifizierung

Hotspot (802.11u)................................ Nicht unterstützt

BSSID............................................ b4:14:89:82:cb:9f

Verbunden für ................................... 42 Sekunden

Kanal.......................................... 44

IP-Adresse....................................... 192.168.232.90

Gateway-Adresse.................................. 192.168.232.1

Netzmaske.......................................... 255.255.255.0

Zuordnungs-ID................................... 1

Authentifizierungsalgorithmus......................... Offenes System

Ursachencode...................................... 1

Statuscode...................................... 0

FlexConnect Data Switching....................... Lokal

FlexConnect DHCP-Status.......................... Lokal

FlexConnect VLAN-basiertes zentrales Switching......... Nein

FlexConnect-Authentifizierung....................... Zentrale

FlexConnect Central Association.................. Nein

FlexConnect VLAN NAME............................ vlan 232

Quarantäne-VLAN.................................. 0

Zugriffs-VLAN...................................... 232

Lokales Bridging VLAN.............................. 232

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

- Wenn die Authentifizierung fehlschlägt, verwenden Sie debug dot1x, debug authentication-Befehle.

- Wenn der Port nicht in den Trunk verschoben wird, geben Sie den Befehl debug authentication feature autocfg all ein.

- Stellen Sie sicher, dass der Multi-Host-Modus (Authentifizierungs-Host-Modus Multi-Host) konfiguriert ist. Multi-Host muss aktiviert sein, um Client-MAC-Adressen für drahtlose Verbindungen zuzulassen.

- Der Befehl "aaa authentication network" muss konfiguriert werden, damit der Switch die von der ISE gesendeten Attribute akzeptiert und anwendet.

Cisco IOS-basierte Access Points unterstützen nur TLS 1.0. Dies kann zu Problemen führen, wenn der RADIUS-Server so konfiguriert ist, dass er nur TLS 1.2 802.1X-Authentifizierungen zulässt

Referenzen

Konfigurieren der dot1x-Komponente mit AP und einem 9800 WLC

Feedback

Feedback