Administración de configuración: informe técnico sobre prácticas recomendadas

Contenido

Introducción

La administración de configuración es una recolección de procesos y herramientas que fomentan la consistencia de la red, realizan un seguimiento del cambio de red y proporcionan documentación y visibilidad de redes actualizadas. Si crea y mantiene prácticas recomendadas de administración de la configuración, puede disfrutar de varias ventajas, como una mejor disponibilidad de red y menores costos. Estos incluyen:

-

Menores costes de soporte debido a la disminución de los problemas de soporte reactivo.

-

Costos más bajos de red debido al uso de herramientas de seguimiento de dispositivo, circuito y usuario, y procesos que identifican componentes no usados de red.

-

Disponibilidad de red mejorada debido a una disminución en los costos del soporte reactivo y tiempo optimizado para resolver problemas.

Hemos visto que los siguientes problemas surgen de una mala administración de la configuración.

-

Incapacidad para determinar el impacto de los cambios de la red en el usuario.

-

Más problemas de soporte reactivo y menor disponibilidad

-

Mayor tiempo para resolver problemas

-

Mayores costos de red debido a componentes de red no utilizados

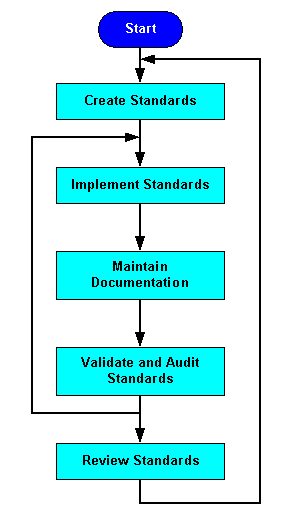

Este documento de mejores prácticas incluye un diagrama de flujos de procesos para implementar un plan exitoso de administración de configuración. Analizaremos los siguientes pasos en detalle: crear estándares, mantener documentación, y validar y auditar estándares.

Flujo de proceso de alto nivel para la administración de la configuración

El diagrama que aparece a continuación ilustra el modo de utilizar los factores esenciales del éxito seguidos de indicadores de rendimiento a fin de implementar un plan de administración de configuración exitosa.

Crear estándares

La creación de estándares para garantizar la uniformidad de la red ayuda a reducir la complejidad de la red, la cantidad de tiempo de inactividad no planificado y la exposición a eventos que afectan a la red. Recomendamos los siguientes estándares para lograr una coherencia de red óptima:

Administración y control de versión de software

El control de la versión del software es la práctica de la implementación de versiones de software consistentes en dispositivos de red similares. Esto aumenta las posibilidades de validación y testeo en las versiones de software elegidas y limita, de forma importante, la cantidad de defectos de software y problemas de interoperabilidad presentes en la red. Las versiones de software limitadas también reducen el riesgo de conductas inesperadas en relación con interfaces de usuario, resultados de comandos o administración, conductas de actualizaciones o conductas de funciones. Esto hace que el entorno sea menos complejo y más fácil de mantener. En resumen, el control de la versión de software mejora la disponibilidad de la red y ayuda a disminuir los costos de soporte reactivo.

Nota: Los dispositivos de red similares se definen como dispositivos de red estándar con un chasis común que proporciona un servicio común.

Ponga en práctica los siguientes pasos para controlar la versión del software:

-

Determine las clasificaciones de los dispositivos en función del chasis, la estabilidad y los requisitos de las características nuevas.

-

Versiones de software individuales de objetivo para dispositivos similares.

-

Compruebe, valide y ponga a prueba las versiones de software elegidas.

-

Documente las versiones exitosas como modelos para la clasificación de dispositivos similares.

-

Despliegue o actualice todos los dispositivos similares a una versión estándar del software.

Administración y normas de direccionamiento IP

Administración de direcciones de IP es el proceso de asignar, reciclar y documentar direcciones de IP y subredes en una red. Los estándares de direccionamiento IP definen el tamaño de subred, la asignación de subred, las asignaciones de dispositivos de red y las asignaciones de direcciones dinámicas dentro de un rango de subred. Los estándares de administración de dirección IP recomendados reducen la oportunidad de superposición o duplicación de subredes, falta de resumen en la red, duplicación de asignaciones de dispositivo de dirección IP, espacio desaprovechado de dirección IP y complejidad innecesaria.

El primer paso para administrar las direcciones de IP exitosamente es comprender los bloques de direcciones de IP utilizados en la red. En muchos casos, las organizaciones de red tienen que confiar en el espacio de direcciones RFC 1918![]() , que no es direccionable por Internet, pero se puede utilizar para acceder a la red junto con la traducción de direcciones de red (NAT). Una vez que haya definido los bloques de direcciones, ubíquelos en las áreas de la red de manera que fomenten los resúmenes. En muchos casos, tendrá que subdividir aún más estos bloques en función del número y el tamaño de las subredes dentro del rango definido. Debe definir tamaños de subred estándar para aplicaciones estándar, como tamaños de subred de construcción, tamaños de subred de link WAN, tamaño de subred de loopback o tamaño de subred de sitio WAN. Después, puede asignar subredes para aplicaciones nuevas fuera de un bloque de subred dentro de un bloque sumario más grande.

, que no es direccionable por Internet, pero se puede utilizar para acceder a la red junto con la traducción de direcciones de red (NAT). Una vez que haya definido los bloques de direcciones, ubíquelos en las áreas de la red de manera que fomenten los resúmenes. En muchos casos, tendrá que subdividir aún más estos bloques en función del número y el tamaño de las subredes dentro del rango definido. Debe definir tamaños de subred estándar para aplicaciones estándar, como tamaños de subred de construcción, tamaños de subred de link WAN, tamaño de subred de loopback o tamaño de subred de sitio WAN. Después, puede asignar subredes para aplicaciones nuevas fuera de un bloque de subred dentro de un bloque sumario más grande.

Tomemos como ejemplo a una gran red corporativa con un campus en la costa este, otro en la costa oeste, una WAN de uso doméstico, una WAN Europea y otros puntos internacionales importantes. La organización asigna bloques contiguos de ruteo entre dominios sin clases (CIDR) a cada una de estas áreas para realizar el resumen de IP. A continuación, la organización define los tamaños de subred dentro de esos bloques y asigna subsecciones de cada bloque a un tamaño de subred IP determinado. Cada bloque principal o todo el espacio de direcciones IP se puede documentar en una hoja de cálculo que muestra las subredes asignadas, utilizadas y disponibles para cada tamaño de subred disponible dentro del bloque.

El próximo paso es crear estándares para la asignación de direcciones IP dentro del rango de cada subred. Los routers y las direcciones virtuales del protocolo de router en reserva activo (HSRP) dentro de una subred pueden asignarse a las primeras direcciones disponibles dentro del rango. A los switches y los gateways se les pueden asignar las siguientes direcciones disponibles, luego otras asignaciones de direcciones fijas y, por último, direcciones dinámicas para DHCP. Por ejemplo, todas las subredes de usuario pueden ser /24 subredes con 253 asignaciones de direcciones disponibles. Los routers pueden tener asignadas las direcciones .1 y .2, y la dirección HSRP puede tener asignada la dirección .3, los switches .5 a .9 y el rango DHCP desde .10 hasta .253. Cualquiera que fuere el estándar que desarrolle, debe documentarlo y establecerlo como referencia en todos los documentos de plan de ingeniería de la red para garantizar un despliegue consistente.

Convenciones para nombres y asignaciones DNS/DHCP

El uso sistemático y estructurado de convenciones para la asignación de nombres y de DNS para dispositivos le ayuda a administrar la red de las siguientes maneras:

-

Crea un punto de acceso consistente a los routers para toda la información de administración de red relacionado con el dispositivo.

-

Reduce la oportunidad de que se produzcan direcciones de IP duplicadas.

-

Crea una identificación simple de un dispositivo que muestra la ubicación, el tipo de dispositivo y el propósito.

-

Se mejora la administración de inventario al brindar un método más simple para identificar a los dispositivos de red.

La mayor parte de los dispositivos de red cuentan con una o dos interfaces para administrar el dispositivo. Puede tratarse de una interfaz Ethernet en banda o fuera de banda y una interfaz de consola. Debería crear convenciones para la asignación de nombres para estas interfaces relacionadas con el tipo de dispositivo, su ubicación y el tipo de interfaz. En los routers, se recomienda utilizar la interfaz de loopback como la interfaz de administración principal, ya que se puede acceder a ella desde diferentes interfaces. También debe configurar las interfaces de loopback como la dirección IP de origen para las trampas, los mensajes SNMP y los mensajes syslog. Las interfaces individuales pueden tener una convención de nomenclatura que identifica el dispositivo, la ubicación, el propósito y la interfaz.

También recomendamos identificar los rangos de DHCP y agregarlos al DNS, incluyendo la ubicación de los usuarios. Puede ser una parte de la dirección IP o una ubicación física. Un ejemplo podría ser "dhcp-bldg-c21-10" a "dhcp-bldg-c21-253", que identifica las direcciones IP en el edificio C, segundo piso, sala de cableado 1. También puede utilizar la subred exacta para la identificación. Una vez que se ha creado una convención de nomenclatura para los dispositivos y DHCP, necesitará herramientas para realizar un seguimiento y administrar las entradas, como Cisco Network Registrar.

Descriptores y configuración estándar

La configuración estándar se aplica a las configuraciones de medios y protocolos, así como a los comandos de configuración global. Los descriptores son comandos de interfaz que se usan para describir una interfaz.

Se recomienda crear configuraciones estándar para cada clasificación de dispositivos, tal como router, switch LAN, switch WAN o switch ATM. Cada configuración estándar debe contener los comandos de configuración global, media y protocol necesarios para mantener la coherencia de la red. La configuración de medios incluye la configuración ATM, Frame Relay o Fast Ethernet. La configuración del protocolo incluye los parámetros de configuración de protocolo de IP Routing estándar, las configuraciones de Calidad del Servicio (QoS), listas de acceso comunes y otras configuraciones de protocolo requeridas. Los comandos de configuración global se aplican a todos los dispositivos similares e incluyen parámetros tales como comandos de servicio, de IP, TACACS, configuración vty, banners (avisos), configuración SNMP y configuración del protocolo de tiempo en la red (NTP).

Los descriptores se desarrollan creando un formato estándar que se aplica a cada interfaz. El descriptor incluye el propósito y la ubicación de la interfaz, otros dispositivos o ubicaciones conectados a la interfaz e identificadores de circuito. Los descriptores ayudan a su organización de soporte a comprender mejor los problemas relacionados con una interfaz y permiten resolver los problemas con mayor rapidez.

Se recomienda conservar los parámetros de configuración estándar en un archivo de configuración estándar y descargar el archivo en cada dispositivo nuevo antes de configurar los protocolos y las interfaces. Además, debe documentar el archivo de configuración estándar, incluida una explicación de cada parámetro de configuración global y por qué es importante. Se puede utilizar Cisco Resource Manager Essentials (RME) para administrar los archivos de configuración estándar, los protocolos de configuración y los descriptores.

Procedimientos de actualización de la configuración.

Los procedimientos de actualización ayudan a garantizar que las actualizaciones de software y hardware se realicen sin problemas con un tiempo de inactividad mínimo. Los procedimientos de actualización incluyen la verificación del proveedor, referencias de instalación del proveedor como notas de la versión, metodologías o pasos de actualización, directrices de configuración y requisitos de prueba.

Los procedimientos de actualización pueden variar en gran manera según los tipos de red, tipos de dispositivo o nuevos requisitos de software. Los requerimientos de la actualización del router individual o switch se pueden desarrollar y probar dentro de un grupo de arquitectura e indicado en cualquier documentación de cambio. Otras actualizaciones, que incluyen redes enteras, no pueden probarse tan fácilmente. Estas actualizaciones pueden requerir mayor planificación exhaustiva, participación de los proveedores y pasos adicionales para garantizar el éxito.

Debe crear o actualizar los procedimientos de actualización junto con cualquier implementación de software nueva o versión estándar identificada. Los procedimientos deben definir todos los pasos para la actualización, la documentación de referencia del proveedor relacionado con la actualización del dispositivo y deben brindar procedimientos de prueba para validar el dispositivo después de la actualización. Una vez que se han definido y validado los procedimientos de actualización, se debe hacer referencia al procedimiento de actualización en toda documentación de cambios apropiada para la actualización en particular.

Plantillas de solución

Puede utilizar plantillas de solución para definir soluciones de red modular estándar. Un módulo de red puede ser un gabinete de cableado, una oficina del campo WAN o un concentrador de acceso. En cada caso debe definir, probar y documentar la solución para asegurarse de que las implementaciones similares puedan llevarse a cabo de la misma forma. Esto le asegura que los cambios futuros ocurran en un nivel de riesgo menor para la organización ya que el comportamiento de la solución está bien definido.

Cree plantillas de soluciones para todas las implementaciones de alto riesgo y soluciones que se implementarán más de una vez. La plantilla de solución contiene todo los requisitos de hardware, software, configuración, cableado y instalación para solucionar la red. A continuación figuran los detalles específicos de la plantilla de soluciones.

-

Hardware y módulos de hardware incluida la disposición de memoria, flash, alimentación y tarjeta.

-

Topología lógica, incluidas las asignaciones de puerto, conectividad, velocidad y tipo de medio.

-

Las versiones de software que incluyen versiones de firmware o módulos.

-

Toda configuración sin dispositivo específico no estandarizada incluso los protocolos de ruteo, configuraciones de los medios, configuración de VLAN, listas de acceso, seguridad, trayectos de conmutación, parámetros del árbol de expansión y otros.

-

Requisitos de administración fuera de banda.

-

Requisitos de cable.

-

Requisitos de instalación, incluidos entornos, alimentación y ubicaciones de rack.

Tenga en cuenta que la plantilla de solución no contiene muchos requerimientos. Los requisitos específicos, como el direccionamiento IP para la solución específica, la nomenclatura, las asignaciones de DNS, las asignaciones de DHCP, las asignaciones de PVC, los descriptores de interfaz y otros, deben incluirse en las prácticas generales de administración de la configuración. Los requisitos más generales, como las configuraciones estándar, los planes de gestión de cambios, los procedimientos de actualización de la documentación o los procedimientos de actualización de la gestión de la red, deben incluirse en las prácticas generales de gestión de la configuración.

Documentación de mantenimiento

Se recomienda documentar la red y los cambios que se han producido en ella casi en tiempo real. Puede utilizar esta información precisa sobre la red para la resolución de problemas, las listas de dispositivos de herramientas para la administración de redes, inventario, validación y auditorías. Recomendamos el uso de los siguientes factores esenciales para tener éxito a la hora de documentar la red:

Dispositivo actual, link e inventario de usuario final

La información actual del inventario de usuarios finales, enlaces y dispositivos le permite realizar un seguimiento del inventario y los recursos de la red, el impacto de los problemas y el impacto de los cambios en la red. La capacidad de realizar un seguimiento del inventario de la red y de los recursos en relación con los requisitos del usuario ayuda a garantizar que los dispositivos de red administrados se utilizan de forma activa, proporciona la información necesaria para las auditorías y ayuda a administrar los recursos de los dispositivos. Los datos de la relación usuario final proporciona información para definir el riesgo de cambio y el impacto, además de la capacidad de detectar y solucionar los problemas de forma más rápida. Dispositivo, link y bases de datos del inventario del usuario final son realizadas normalmente por muchas organizaciones líderes de proveedores de servicio. El principal desarrollador de software de inventario de red es Visionael Corporation![]() . La base de datos puede incluir tablas para dispositivos, links y datos de usuario/servidor del cliente, de modo que cuando hay un dispositivo inactivo u ocurren cambios en la red, usted pueda comprender el impacto en el usuario final.

. La base de datos puede incluir tablas para dispositivos, links y datos de usuario/servidor del cliente, de modo que cuando hay un dispositivo inactivo u ocurren cambios en la red, usted pueda comprender el impacto en el usuario final.

Sistema de control de la versión de configuración

El sistema de control de versiones de configuración mantiene las configuraciones en ejecución actuales de todos los dispositivos y un número establecido de las versiones de ejecución previas. Esta información puede usarse para la resolución de problemas y la auditoría de cambios o configuración. Durante la resolución de problemas, se puede comparar la configuración actual en ejecución con las versiones anteriores que funcionaron correctamente, para comprender si la configuración está relacionada con el problema de alguna forma. Recomendamos conservar tres a cinco versiones de trabajo anteriores de la configuración.

Registro de configuración de TACACS

Para identificar quién realizó cambios de configuración y cuándo, puede usar el registro TACACS y NTP. Cuando se habilitan estos servicios en los dispositivos de red de Cisco, se agregan la ID del usuario y la indicación de fecha y hora al archivo de configuración en el momento en el que se realiza el cambio de configuración. Este sello se copia con el archivo de configuración en el sistema de control de versiones de configuración. Los TACACS luego pueden actuar como un impedimento para el cambio no administrado y proveer un mecanismo para auditar correctamente los cambios que pudieran producirse. TACACS se habilita con el producto de Cisco Secure. Cuando el usuario se registra en el dispositivo, él/ella debe autenticarse en el servidor TACACS suministrando un id de usuario y una contraseña. NTP se habilita fácilmente en un dispositivo de red al señalar el dispositivo a un reloj maestro NTP.

Documentación de la topología de red

La documentación sobre topología ayuda a entender y utilizar mejor la red. Puede usarla para validar pautas de diseño y para entender mejor la red para el diseño, cambio o la resolución de problemas a futuro. La documentación sobre la topología debería incluir la documentación lógica y física, incluida la conectividad, el direccionamiento, tipos de medios, dispositivos, esquemas de bastidores, asignaciones de tarjetas, ruteo de cables, identificación de cables, puntos de terminación, información de alimentación e información de identificación de circuito.

La conservación de la documentación de la topología es la clave para una administración exitosa de la configuración. Para crear un entorno en el que se pueda realizar el mantenimiento de la documentación de topología, se debe hacer hincapié en la importancia de la documentación y la información debe estar disponible para su actualización. Recomendamos que actualice la documentación de topología toda vez que se produzca un cambio en la red.

La documentación de topología de red se mantiene normalmente mediante una aplicación gráfica como Microsoft Visio![]() . Otros productos como Visionael

. Otros productos como Visionael![]() proporcionan capacidades superiores para administrar la información de topología.

proporcionan capacidades superiores para administrar la información de topología.

Normas de validación y auditoría

Los indicadores de desempeño de administración de la configuración proporcionan un mecanismo para validar y realizar la auditoría de los estándares de configuración de red y de los factores de éxito importantes. Al implementar un programa de mejora de procesos para la administración de la configuración, puede utilizar los indicadores de rendimiento para identificar problemas de coherencia y mejorar la administración de la configuración general.

Se recomienda la creación de un equipo de funcionalidad recíproca para medir el éxito de administración de la configuración y mejorar los procesos de administración de la configuración. El primer objetivo del equipo es implementar indicadores de rendimiento de la administración de la configuración para identificar los problemas de la administración de configuración. Explicaremos en detalle los siguientes indicadores de rendimiento de administración de configuración:

Después de evaluar los resultados desde estas auditorias, inicie un proyecto para solucionar inconsistencias y luego determinar la causa inicial del problema. Entre las posibles causas se incluyen la falta de documentación sobre las normas o la falta de un proceso coherente. Puede mejorar la documentación de los estándares, implementar la formación o mejorar los procesos para evitar más incoherencias en la configuración.

Recomendamos auditorias mensuales o de ser posible quincenales si sólo se necesita validación. Revise las auditorias anteriores para confirmar que se resolvieron los problemas anteriores. Busque mejoras y objetivos generales para demostrar el progreso y el valor. Cree métricas para mostrar la cantidad de incoherencias en la configuración de red de alto riesgo, riesgo medio y riesgo bajo.

Verificaciones de la integridad de la configuración

La verificación de la integridad de la configuración debe evaluar la configuración general de la red, la complejidad y coherencia, y los problemas potenciales. Para las redes Cisco, recomendamos utilizar la herramienta de validación de configuración Netsys. Esta herramienta introduce todas las configuraciones de dispositivos y crea un informe de configuración que identifica los problemas actuales, como las direcciones IP duplicadas, las discordancias de protocolos y la incoherencia. La herramienta informa sobre problemas de conectividad o protocolos, pero no aporta configuraciones estándar de evaluación a cada dispositivo. Puede revisar los estándares de configuración en forma manual o crear una rutina que informe las diferencias de configuración estándar.

Auditorías de medios, protocolos y dispositivos

Las auditorías de dispositivos, protocolos y medios son un indicador de rendimiento para la coherencia en las versiones de software, dispositivos y módulos de hardware, protocolos y medios, y convenciones de nombres. Las auditorias deberían identificar primero los problemas no estándar, que deberían dar como resultado actualizaciones de configuración para arreglar o mejorar los problemas. Evalúe los procesos totales para determinar cómo éstos podrían evitar que implementaciones subóptimas o no estándar tengan lugar.

Cisco RME es una herramienta de gestión de la configuración que puede auditar y generar informes sobre versiones de hardware, módulos y versiones de software. Cisco también está desarrollando medios y auditorías de protocolo más abarcativos que informarán sobre inconsistencias con IP, DLSW, Frame Relay y ATM. Si no se desarrolla un protocolo o una auditoría de medios, puede usar auditorias manuales, como por ejemplo, la revisión de dispositivos, versiones y configuraciones para todos los dispositivos iguales en una red, o bien puede realizar un control rápido de dispositivos, versiones y configuraciones.

Estándares y revisión de documentación

Este indicador de rendimiento revisa la red y la documentación estándar para asegurar que la información sea precisa y actualizada. La auditoría debe incluir la revisión de la documentación actual, la recomendación de cambios o agregados y la aprobación de estándares nuevos.

Debe revisar la siguiente documentación trimestralmente: definiciones de configuración estándar, plantillas de soluciones que incluyen configuraciones de hardware recomendadas, versiones de software estándar actuales, procedimientos de actualización para todos los dispositivos y versiones de software, documentación de topología, plantillas actuales y gestión de direcciones IP.

Comentarios

Comentarios