Introducción

Este documento describe cómo generar un certificado de inicio de sesión único (SSO) que ha caducado.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento de la versión de CloudCenter anterior a la 4.7.2.1

Componentes Utilizados

La información de este documento se basa en todas las versiones de CloudCenter anteriores a 4.7.2.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Problema: El inicio de sesión falla con "Nombre de usuario o contraseña no válidos"

El login falla con "Invalid username or Password" (Nombre de usuario o contraseña no válidos) a pesar de la contraseña y el nombre de usuario correctos que se utilizan. Esto se debe a un certificado de inicio de sesión único caducado. 4.7.2.1 incluye una corrección en la que los certificados no caducan.

Solución

Pasos para actualizar el certificado:

Paso 1. Cargue el archivo adjunto (samlKeystore.jks) en CCM. En caso de modo HA, cargue el archivo en ambos CCM.

# cd /usr/local/tomcat/webapps/ROOT/WEB-INF/lib/ & mkdir ./security

# cp /tmp/samlKeystore.jks security/

Paso 2. Vuelva a empaquetar la biblioteca de seguridad del cliente. En este ejemplo, estamos utilizando la versión 4.7.2.

# cp cliqr-security-4.7.2.jar ~/

# jar uf cliqr-security-4.7.2.jar security/samlKeystore.jks

# chown -R cliqruser:cliqruser cliqr-security-4.7.2.jar

# rm -rf security/

Paso 3. Reinicie el servicio Tomcat en el CCM (principal).

# /etc/init.d/tomcat restart

Paso 4. En el caso del modo HA, detenga el servicio Tomcat en el CCM secundario.

# /etc/init.d/tomcat stop

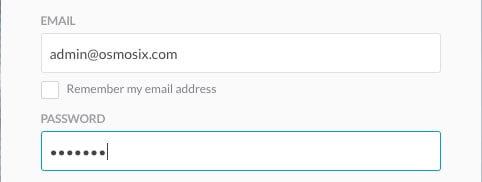

Paso 5. Inicie sesión en CCM con el usuario admin@osmosix.com.

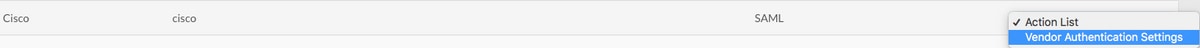

Paso 6. Haga clic en Administrar administradores de proveedores.

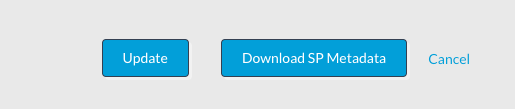

Paso 7. Seleccione Authentication settings para el arrendatario, vaya a la parte inferior de la pantalla y haga clic en el botón Update. Esto actualiza el archivo de metadatos correspondiente.

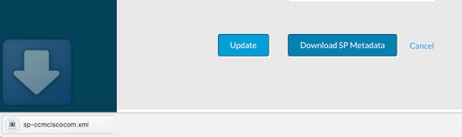

Paso 8. Pulse el botón Descargar metadatos SP para descargar el archivo XML.

Paso 8.1.Para el modo HA, copie el archivo xml de CCM1 a CCM2, asegúrese de que los permisos son los mismos que CCM1. ¿Ubicación del XML? está en /usr/local/osmosix/metadata/sp/.

From CCM1

# cd /usr/local/osmosix/metadata/sp

# scp <metadatafile>.xml root@CCM2:/usr/local/osmosix/metadata/sp

Paso 8.2. Iniciar el servicio Tomcat en el segundo CCM

From CCM2

# /etc/init.d/tomcat restart

Paso 9. Cargue el archivo XML en IDP.

Paso 10. Si necesita un archivo .cer para su IDP, abra el archivo XML y copie los valores de Private Key y Certificate en un archivo de texto. Formatee el archivo de texto de la siguiente manera:

-----BEGIN ENCRYPTED PRIVATE KEY-----

<value for private key>

-----END ENCRYPTED PRIVATE KEY-----

-----BEGIN CERTIFICATE-----

<value for certificate>

-----END CERTIFICATE-----

Paso 11. Valide la solución iniciando sesión.

Nota: En el caso de varios arrendatarios, repita los pasos 4 a 8 para cada arrendatario.