Introducción

Este documento describe cómo configurar y reclamar un servidor C-Series autónomo en Cisco Intersight después de que se haya reemplazado la placa base.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Integrated Management Controller (CIMC)

- Cisco Intersight

- Servidores Cisco C-Series

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco C240-M5 4.1(3d)

- Software como servicio (SaaS) Cisco Intersight

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Productos Relacionados

Este documento también puede utilizarse con estas versiones de software y hardware:

- C-Series M4 3.0(4) y posterior

- C-Series M5 3.1 y posterior

- C-Series M6 4.2 y posterior

- S-Series M5 4.0(4e) y posterior

Nota: para obtener una lista completa de hardware y software compatibles, consulte estos enlaces: Intersight Supported PIDs and Intersight Supported Systems.

Antecedentes

- El caso práctico más común de este documento es cuando se reclamó una serie C a Cisco Intersight y la placa madre se sustituyó por una autorización de devolución de mercancía (RMA). Cada vez que se produce una RMA, el servidor original debe ser reclamado y el nuevo servidor debe ser reclamado en Cisco Intersight.

- Este documento asume que el servidor C-Series original fue reclamado exitosamente antes de la RMA de la placa base, y que no hay problemas de configuración o de red que contribuyan a un proceso de reclamación fallido.

- Puede anular la reclamación de los destinos directamente desde Cisco Intersight Portal o desde el conector de dispositivo del terminal en sí. Se recomienda anular la reclamación de los destinos desde Cisco Intersight Portal.

- Si un destino no se reclama directamente desde su conector de dispositivo y no desde el portal de intersight, muestra el destino dentro de Cisco Intersight como no reclamado. El terminal también debe dessolicitarse manualmente de Cisco Intersight.

- Es probable que el servidor original de la serie C muestre el estado como No conectado en Cisco Intersight. Esto puede variar en función de la razón por la que la placa base necesita ser reemplazada.

Problema: no se reclama el nuevo servidor RMA en la entrevista y se reclama el servidor original fallido

Si se ha solicitado un servidor C-Series independiente en Cisco Intersight, el número de serie (SN) del servidor se empareja con Cisco Intersight. Si el servidor reclamado requiere una sustitución de la placa base debido a un error o a cualquier otro motivo, el servidor original debe ser reclamado y el nuevo servidor debe ser reclamado en Cisco Intersight. El SN de la serie C cambia con la RMA de la placa base.

Solución

Quite la reclamación del servidor C-Series de Cisco Intersight que necesita ser sustituido. Configure los nuevos servidores CIMC y Device Connector, y reclame el nuevo servidor a Cisco Intersight.

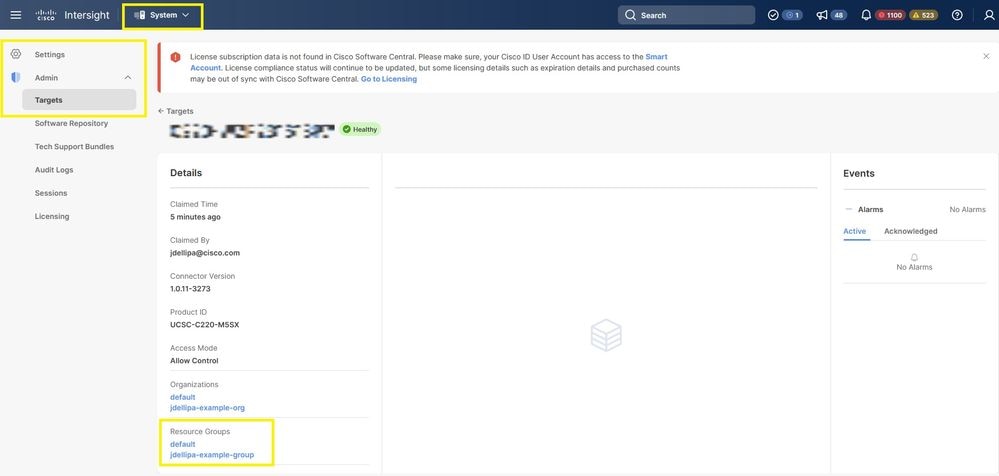

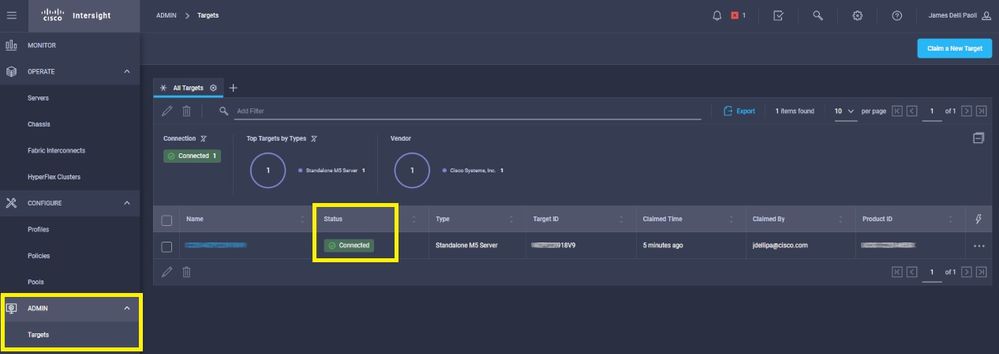

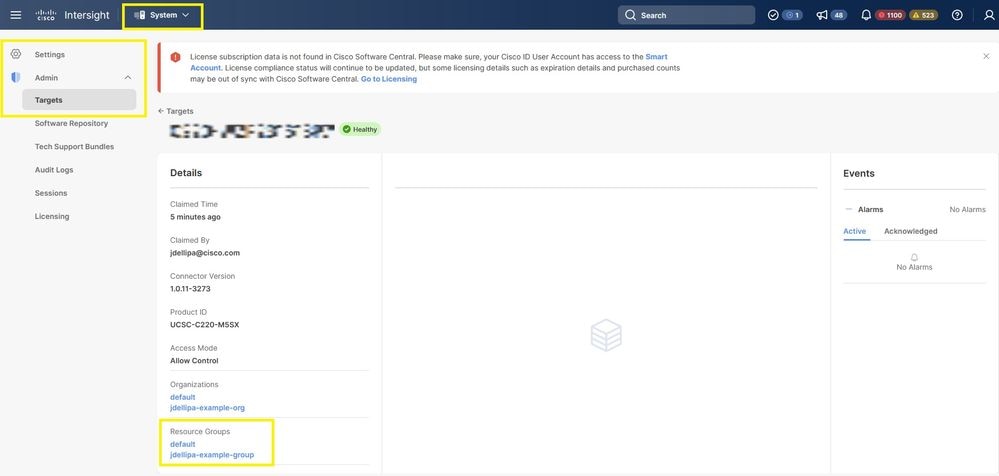

Paso 1. Si tiene algún parámetro Resource Groups definido, siga este paso; si no lo tiene, vaya al paso 1.1. Inicie Cisco Intersight, haga clic System > Settings > Admin > Targets en el servidor que necesita ser sustituido y localícelo. Tome nota de los Resource Groups que no sean predeterminados, como se muestra en esta imagen.

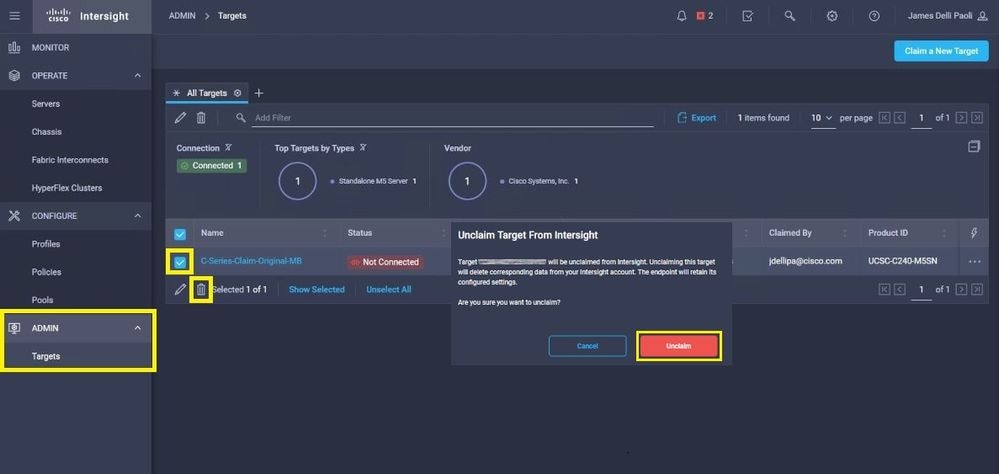

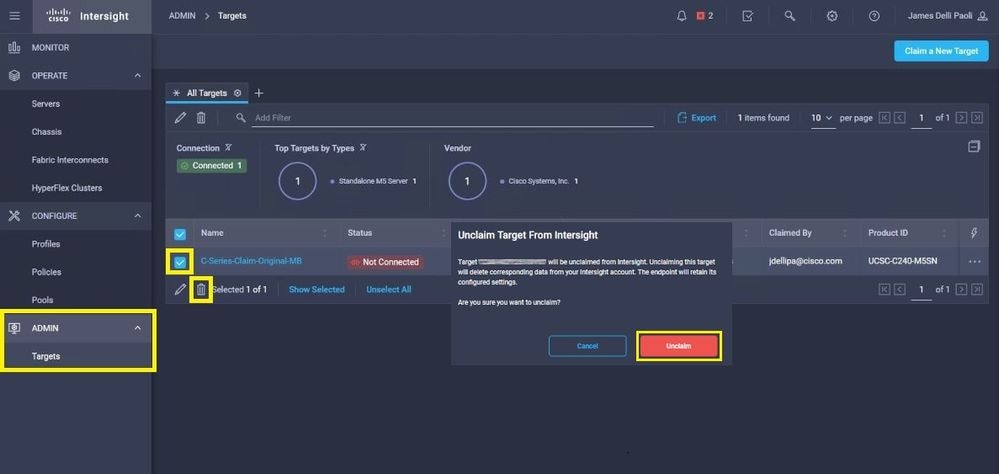

Paso 1.1. Desplácese hasta Admin > Targets. Seleccione la casilla de los destinos que se van a sustituir y no reclamar y haga clic en el Trash Can Icon > Unclaim como se muestra en esta imagen.

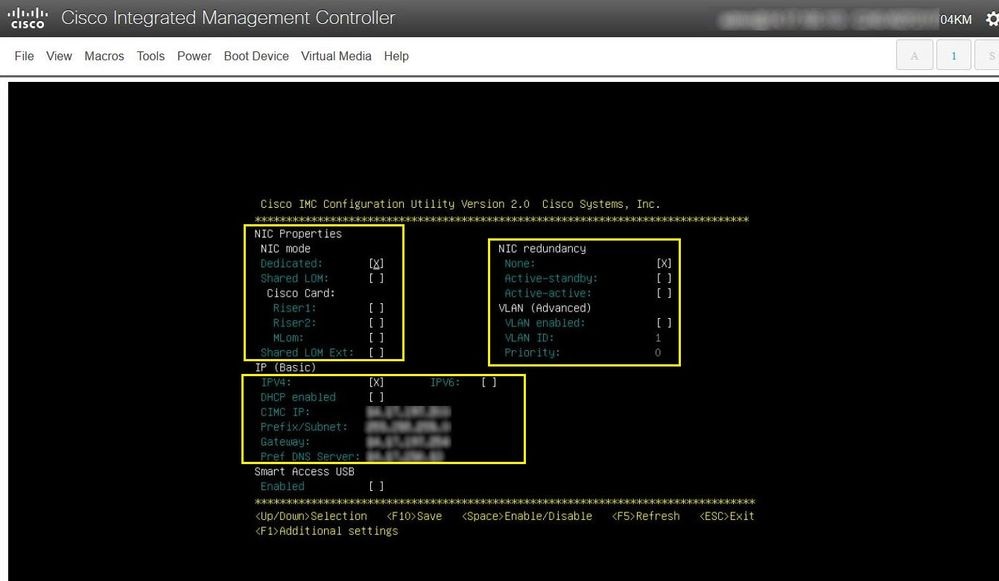

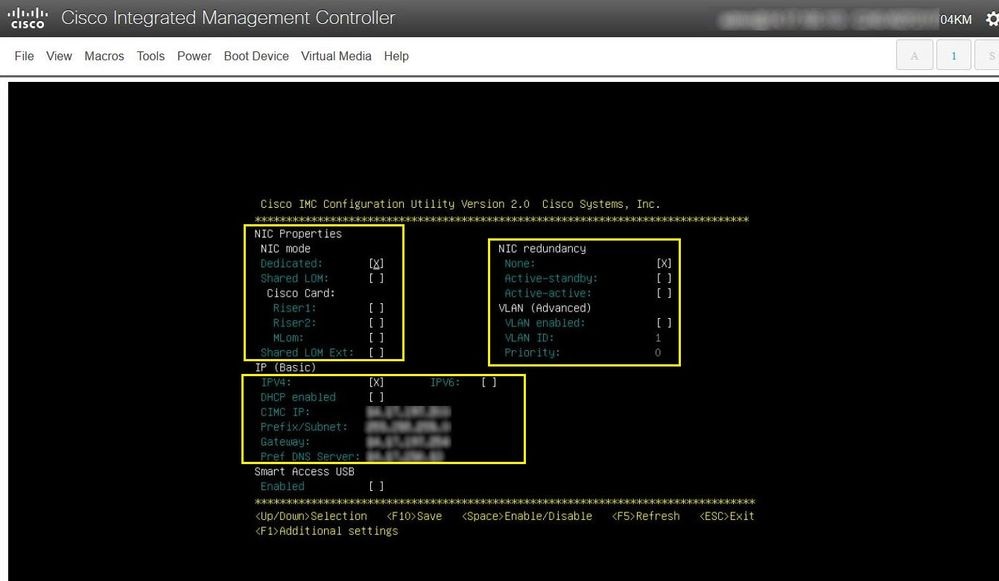

Paso 2. Conecte un monitor de vídeo de teclado (KVM) al servidor que acaba de sustituir (omita este paso si ya se ha configurado CIMC). En la pantalla de inicio de Cisco, seleccione F8 configurar CIMC. Configure la red adecuada Network Interface Card (NIC) Properties para su entorno y pulse F10 para Save. Insertar cables físicos en el servidor y su dispositivo conectado según la configuración NIC Properties utilizada para la gestión.

Nota: Paso 2. ilustra y describe una configuración local del CIMC con un KVM conectado directamente a un C240-M5. La configuración inicial de CIMC también se puede realizar de forma remota con DHCP. Consulte la guía de instalación adecuada para el modelo de servidor y elija la configuración inicial de CIMC que más se ajuste a sus necesidades.

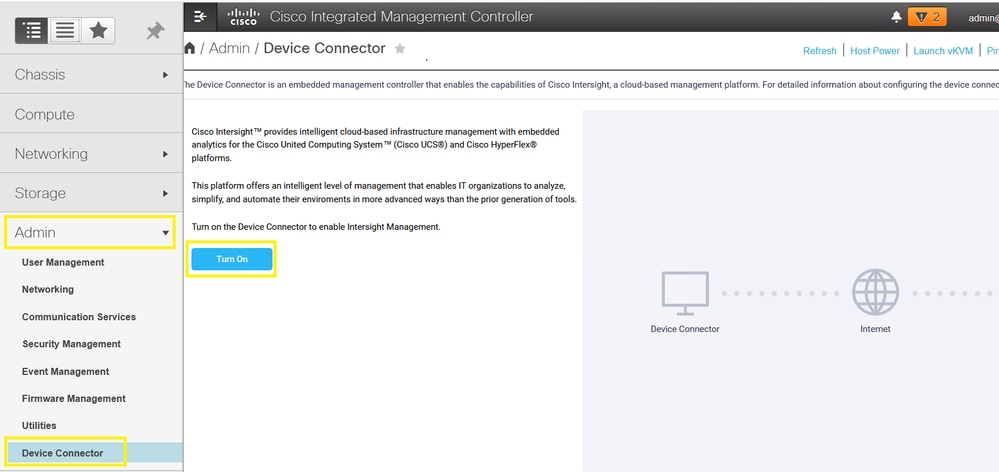

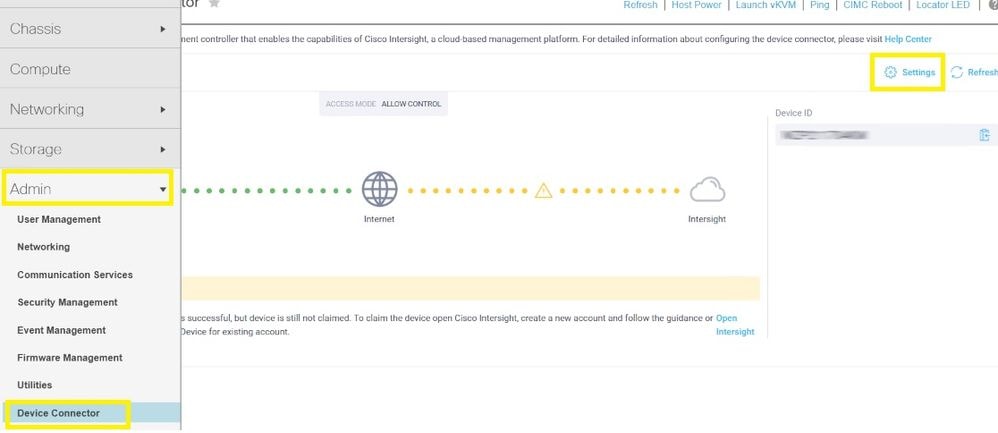

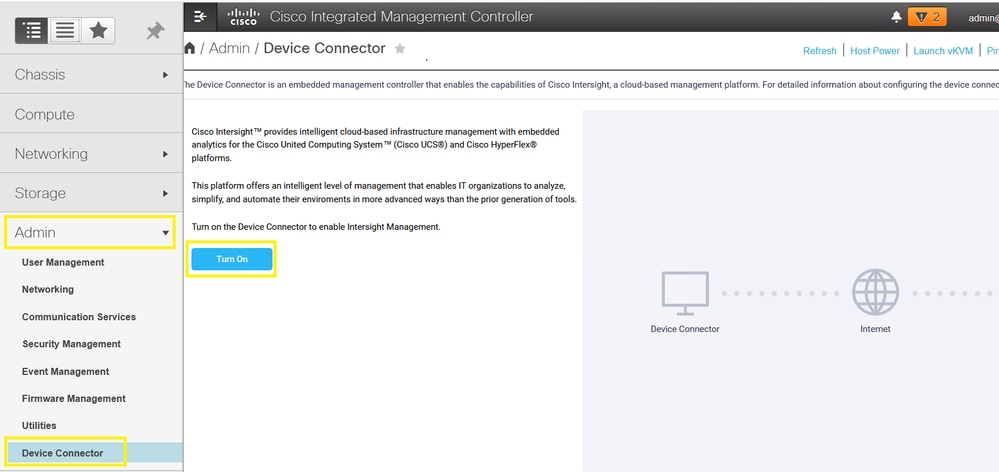

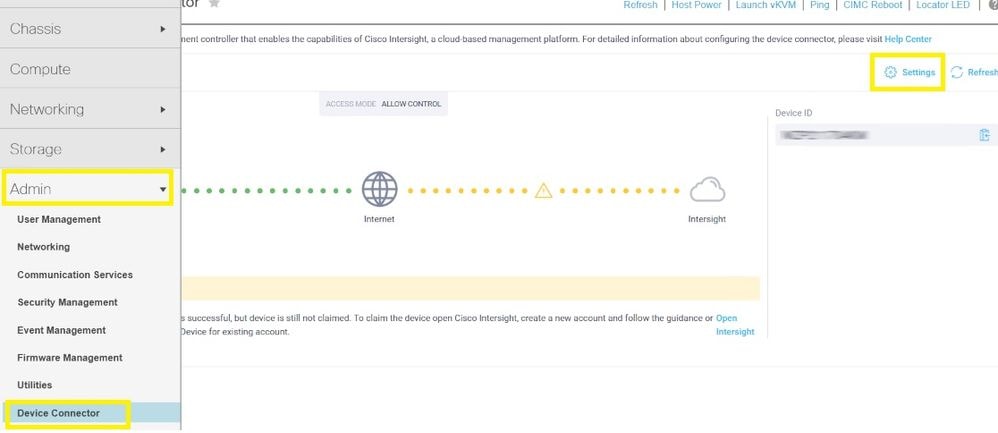

Paso 3. Inicie la interfaz gráfica de usuario (GUI) de CIMC y desplácese hasta Admin > Device Connector. Si Device Connector está desactivada, seleccione Turn On. Una vez activada seleccionar Settings.

Sugerencia: en la GUI de CIMC, desplácese hasta Chassis > Summary y compare el Firmware Version para confirmar que se cumplen los requisitos mínimos de firmware para que Cisco Intersight los reclame. Utilice este enlace para verificar los requisitos mínimos para su modelo de servidor específico: Intersight Supported Systems. Si el firmware no cumple los requisitos mínimos que se deben reclamar, ejecute una utilidad de actualización de host (HUU) en el servidor. Consulte el Proceso de la utilidad de actualización de host de Cisco.

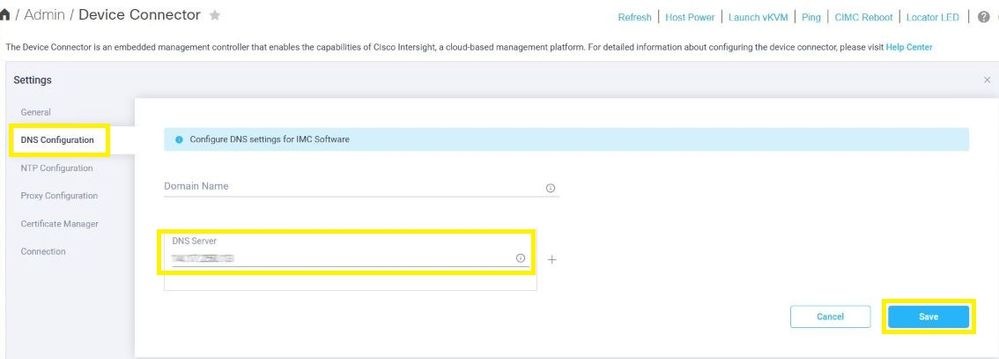

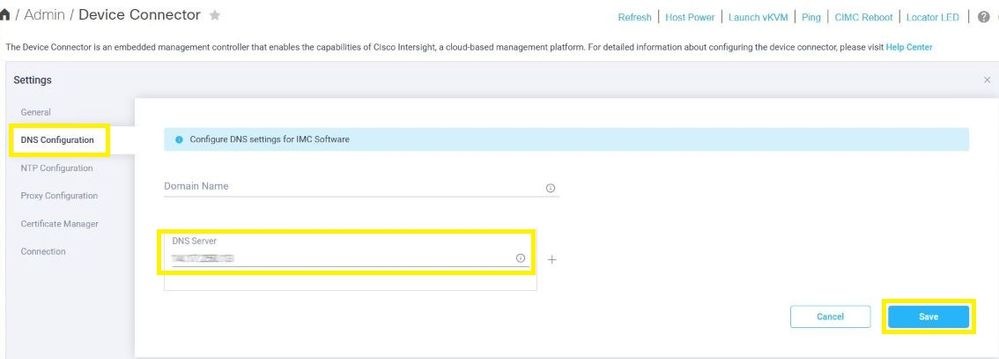

Paso 3.1. Desplácese hasta Admin > Device Connector > Settings > DNS Configuration y configure el DNS Server y seleccione la opción adecuada Save como se muestra en esta imagen.

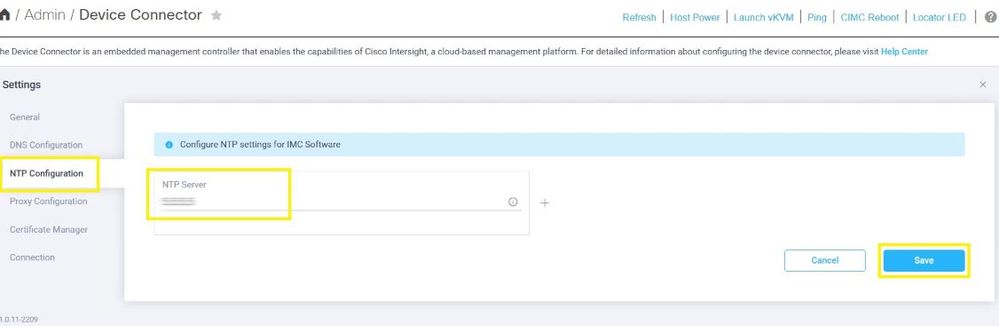

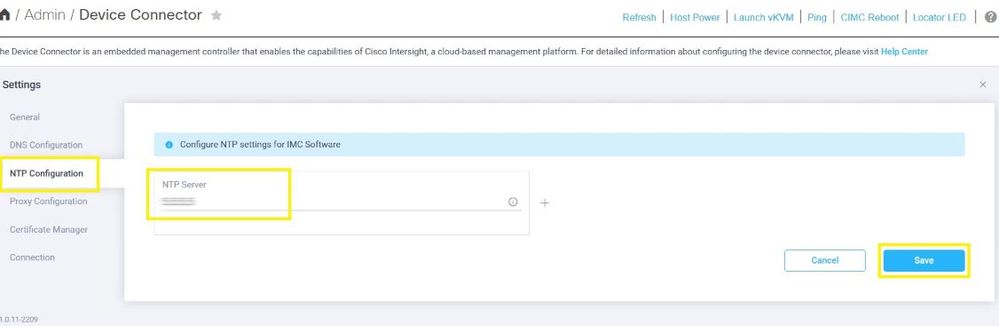

Paso 3.2. Desplácese hasta Admin > Device Connector > Settings > NTP Configuration. Configurar la NTP Server dirección según el entorno y seleccione Save como se muestra en esta imagen.

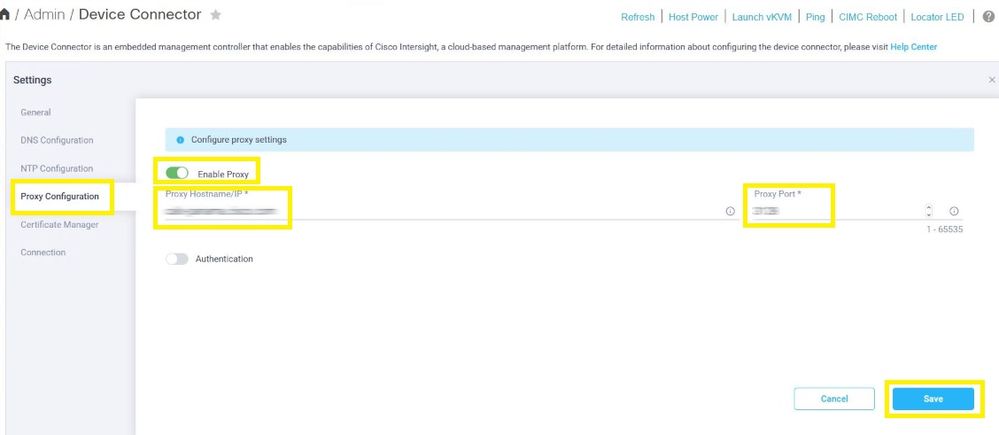

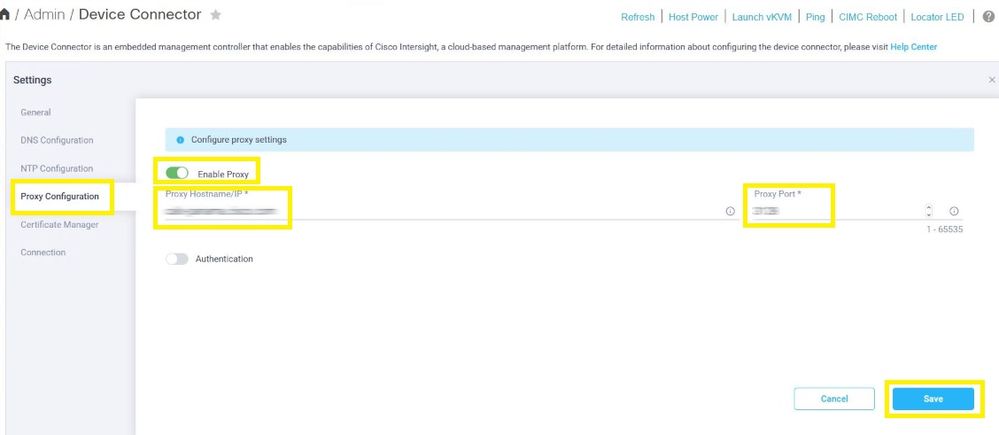

Paso 3.3. Si es necesario, configure un proxy para alcanzar Cisco Intersight. Desplácese hasta Admin > Device Connector > Settings > Proxy Configuration > Enable Proxy. Configurar el Proxy Hostname/IP y el Proxy Port y seleccione Save.

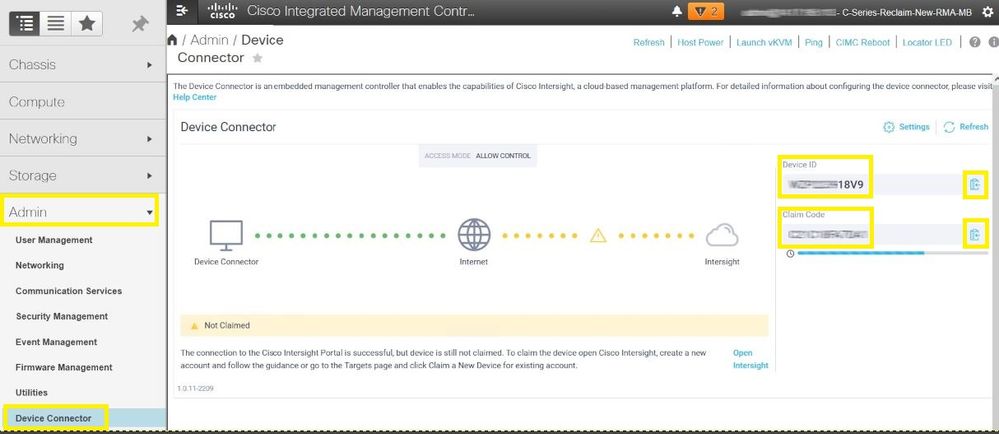

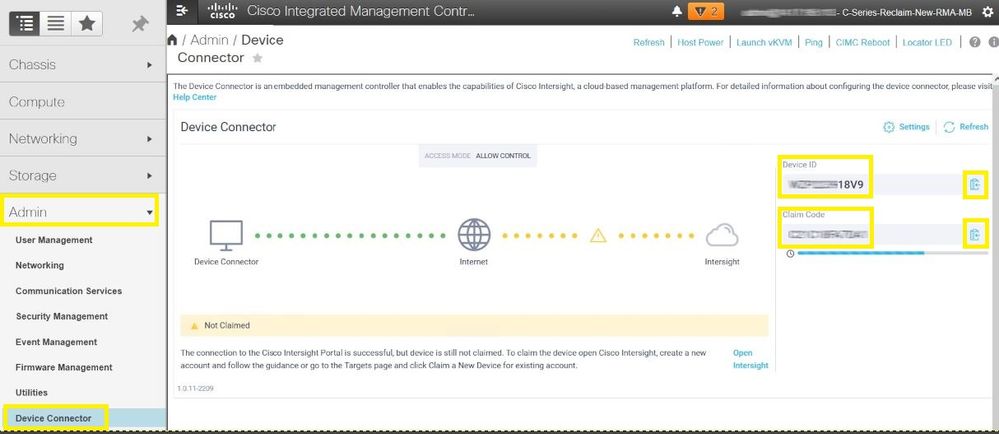

Paso 4. Seleccione Admin > Device Connector y copie el Device ID y Claim Code. copie ambos en un bloc de notas o archivo de texto para su uso posterior.

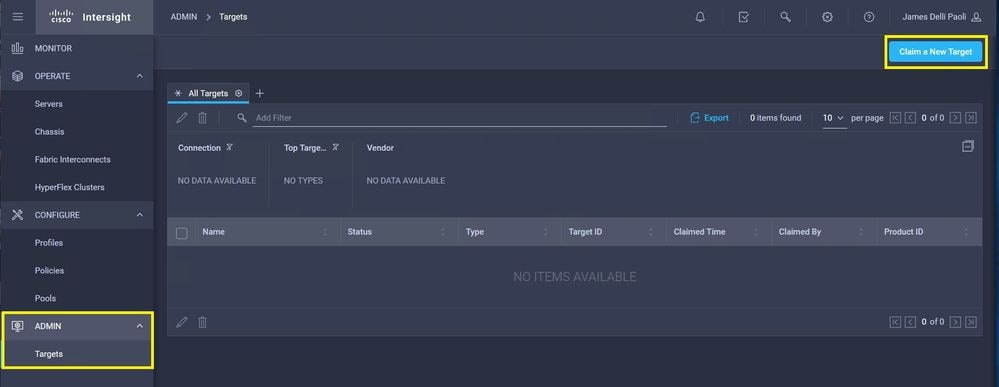

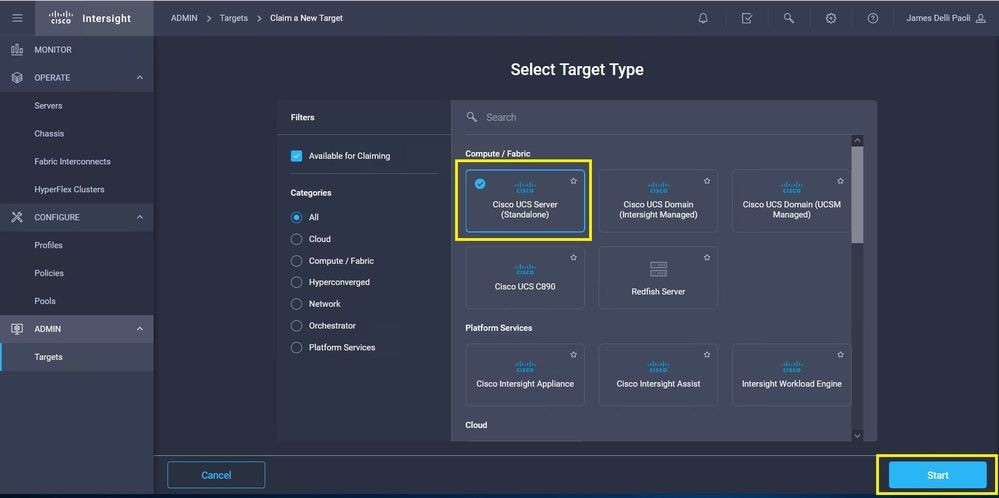

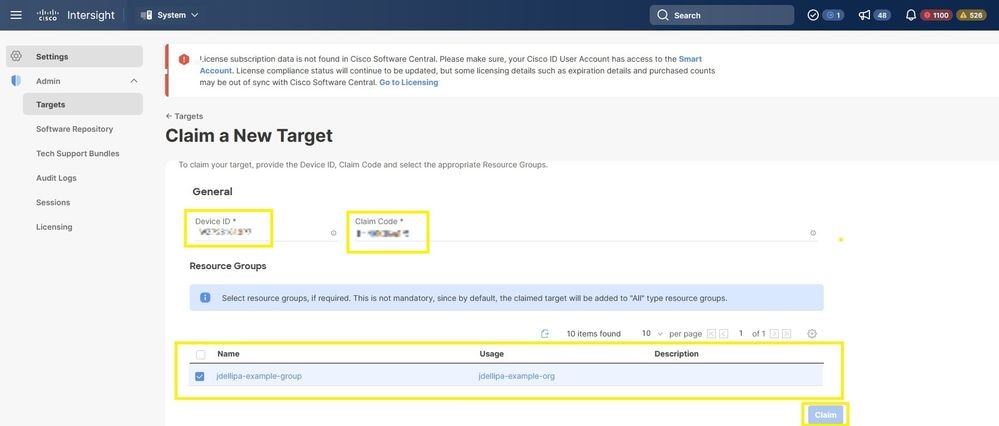

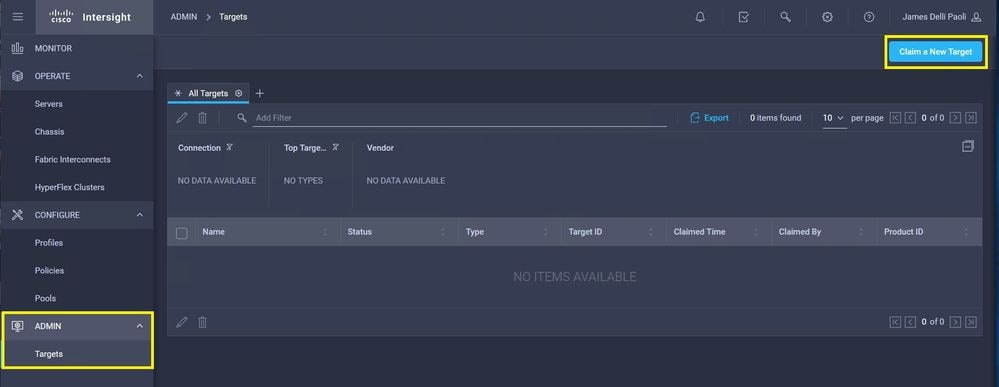

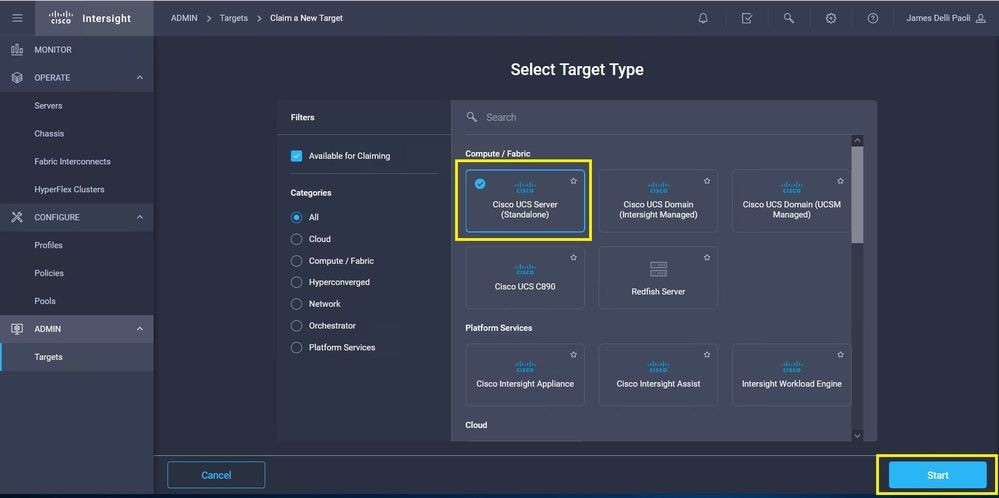

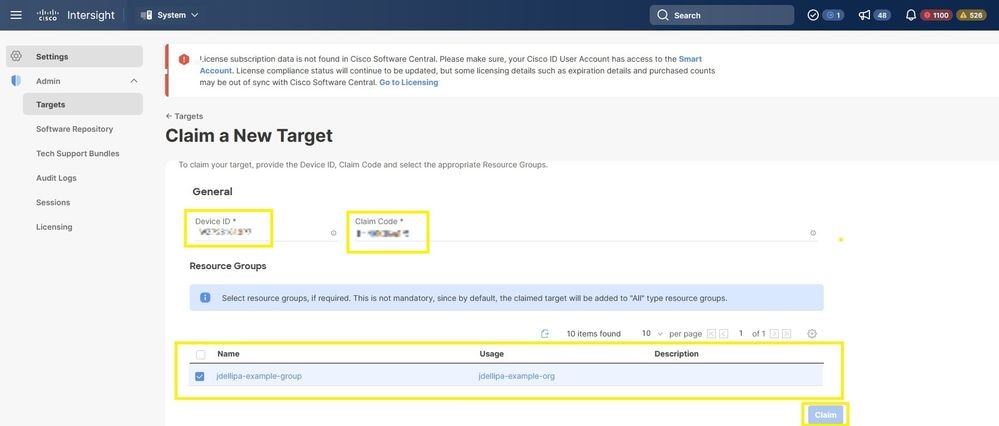

Paso 5. Inicie Cisco Intersight y vaya a Admin > Targets > Claim a New Target > Cisco UCS Server (Standalone) > Start. Enter the Device ID y Claim Code que se copió de la GUI de CIMC, seleccione las opciones Resource Groups que correspondan y elija Claim.

Nota: Los grupos de recursos no son obligatorios. Por defecto, los destinos reclamados se agruparán en el grupo de recursos Todos. Si el servidor sustituido no formaba parte anteriormente de ningún grupo de recursos, ignore la selección y seleccione Reclamar.

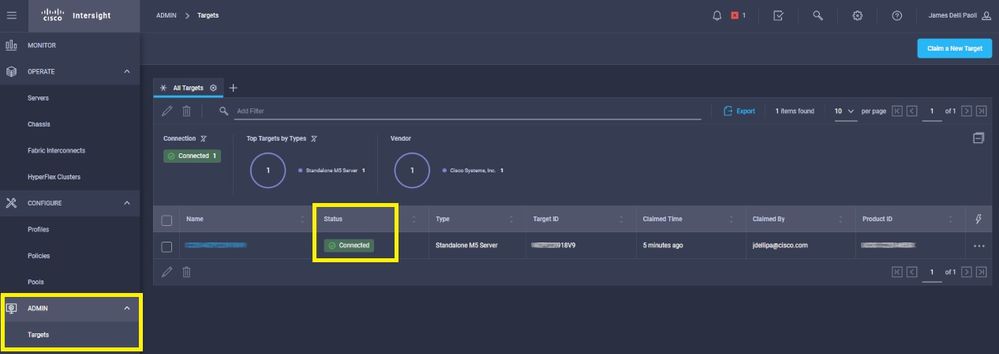

Paso 6. Desplácese hasta Admin > Targets. Una reclamación correcta muestra el Status > Connected, mensaje como se muestra en esta imagen.

Verificación básica para problemas de reclamación de dispositivos

Nota: Para obtener una lista completa de las Condiciones de error y las Remediaciones, consulte este enlace: Condiciones de error del conector del dispositivo y Pasos para remediar.

| Descripciones del estado de conexión del conector de dispositivo |

Explicaciones del estado de conexión del conector de dispositivo |

Posibles soluciones |

| Reclamado |

La conexión a la plataforma Cisco Intersight se ha realizado correctamente y ha solicitado la conexión. |

N/A |

| No reclamado |

La conexión a la plataforma Cisco Intersight se ha realizado correctamente, pero el terminal no se ha reclamado todavía. |

Puede solicitar una conexión no reclamada a través de Cisco Intersight. |

| Desactivado administrativamente |

Indica que el conector de dispositivo/administración de intersight se ha deshabilitado en el terminal. |

Active el conector de dispositivo en el terminal. |

| DNS mal configurado |

DNS se ha configurado incorrectamente en CIMC o no se ha configurado en absoluto. |

Indica que no se puede acceder a ninguno de los servidores de nombres DNS configurados en el sistema. Compruebe que ha especificado direcciones IP válidas para los servidores de nombres DNS. |

| Error de resolución de DNS de intersección |

DNS está configurado pero no se puede resolver el nombre DNS de Intersight. |

Verifique este link para ver si Intersight está bajo mantenimiento: Intersight Status. Si Intersight está operativo, esto probablemente indica que el nombre DNS del servicio Intersight no está resuelto. |

| Error de red de conexión UCS |

Indica las configuraciones de red no válidas. |

Comprobación y confirmación: MTU es correcta de extremo a extremo, se permiten los puertos 443 y 80, el firewall permite que todas las IP físicas y virtuales, DNS y NTP se configuren en el terminal. |

| Error de validación de certificado |

El punto final se niega a establecer una conexión con la plataforma Cisco Intersight porque el certificado presentado por la plataforma Cisco Intersight no es válido. |

Certificado caducado o aún no válido: compruebe que NTP está configurado correctamente y que la hora del dispositivo está sincronizada con la hora universal coordinada. Verifique que DNS esté configurado correctamente. Si se está utilizando un proxy web transparente, compruebe que el certificado no ha caducado. El nombre de certificado presentado por el servidor web no coincide con el nombre DNS del servicio de información interna: compruebe que DNS está configurado correctamente. Póngase en contacto con el administrador del proxy web para comprobar que el proxy web transparente está configurado correctamente. En concreto, el nombre del certificado presentado por el proxy web debe coincidir con el nombre DNS del servicio Intersight (svc.intersight.com). El certificado ha sido emitido por una entidad emisora de certificados (CA) no fiable: compruebe que el DNS está configurado correctamente. Póngase en contacto con el administrador web o infosec para comprobar que el proxy web transparente está configurado correctamente. Específicamente, el nombre del certificado presentado por el proxy web debe coincidir con el nombre DNS del servicio Intersight. |

Requisitos generales de conectividad de red de Cisco Intersight

- Se establece una conexión de red a la plataforma Intersight desde el conector de dispositivo en el extremo

- Compruebe si se ha introducido un firewall entre el destino gestionado y Intersight, o si las reglas de un firewall actual han cambiado. Esto podría causar problemas de conexión de extremo a extremo entre el terminal y Cisco Intersight. Si se cambian las reglas, asegúrese de que las reglas modificadas permiten el tráfico a través del firewall.

- Si utiliza un proxy HTTP para enrutar el tráfico fuera de las instalaciones y ha realizado cambios en la configuración del servidor proxy HTTP, asegúrese de cambiar la configuración del conector del dispositivo para reflejar los cambios. Esto es necesario porque Intersight no detecta automáticamente los servidores proxy HTTP.

- Configure DNS y resuelva el nombre DNS. El conector de dispositivo debe poder enviar solicitudes DNS a un servidor DNS y resolver registros DNS. El conector de dispositivo debe poder resolver svc.intersight.com en una dirección IP.

- Configure NTP y valide que la hora del dispositivo esté sincronizada correctamente con un servidor de hora.

Nota: Para obtener una lista completa de los requisitos de conectividad de la red de la intersección, consulte los requisitos de conectividad de la red de la intersección.

Información Relacionada

Comentarios

Comentarios