Configuración básica del router mediante SDM

Contenido

Introducción

Este documento describe cómo utilizar el (SDM) del Cisco Security Device Manager (SDM) para establecer la configuración básica del router. Esto incluye la configuración de la dirección IP, el ruteo predeterminado, ruteo dinámico y estático, NATing estático y dinámico, nombre de host, banner, contraseña secreta, cuentas de usuario, y mucho más. El SDM de Cisco le permite configurar su router en todas las clases de entornos de red, entre ellos, oficina pequeña, oficina residencial (SOHO), sucursal (BO), oficina regional, y sitio central o la oficina central de la empresa para que usen una Interfaz de administración basado en la Web sencillo.

Prerequisites

Requirements

Este documento asume que el router Cisco es completamente operativo y configurado para permitir que el SDM de Cisco realice los cambios de configuraciones.

Nota: Consulte Permiso de Acceso HTTPS para SDM para permitir que el router sea configurado por SDM.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

¿Router Cisco 3640 con Cisco IOS? Versión de software 12.4(8)

-

Cisco Security Device Manager (SDM) Versión 2.3.1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Nota: Si utiliza un router de servicios integrados (ISR) de Cisco, consulte Configuración básica del router con Cisco Configuration Professional para obtener detalles de configuración similares con funciones más potentes. Para obtener información sobre qué routers son compatibles con Cisco CP, consulte la sección Routers admitidos de las Notas de la versión para Cisco Configuration Professional 2.5.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configurar

En esta sección, puede encontrar información para configurar las configuraciones básicas para el router en una red.

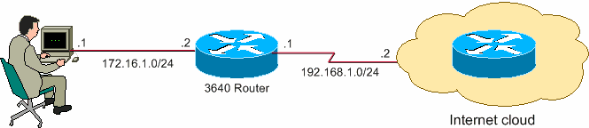

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Nota: Los esquemas de direccionamiento IP usados en esta configuración no son legalmente enrutables en Internet. Son direcciones RFC 1918 que se han utilizado en un entorno de laboratorio.![]()

Configuración de la Interfaz

Complete estos pasos para configurar las interfaces de un router Cisco.

-

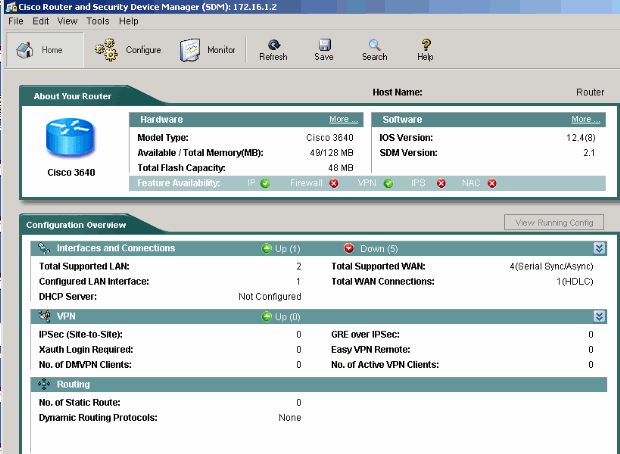

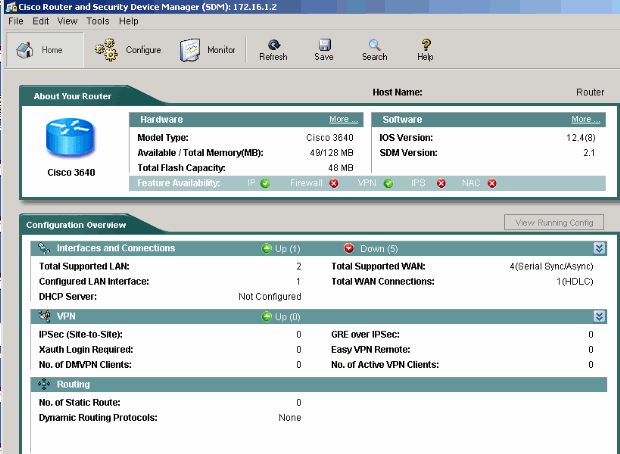

Haga clic en Inicio para ir a la Página de Inicio SDM.

La Página de Inicio de SDM proporciona información como el hardware y software del router, la disponibilidad de la función, y un resumen de la configuración. Los círculos verdes muestran las funciones soportadas en este router y los círculos rojos muestran las funciones no soportadas.

-

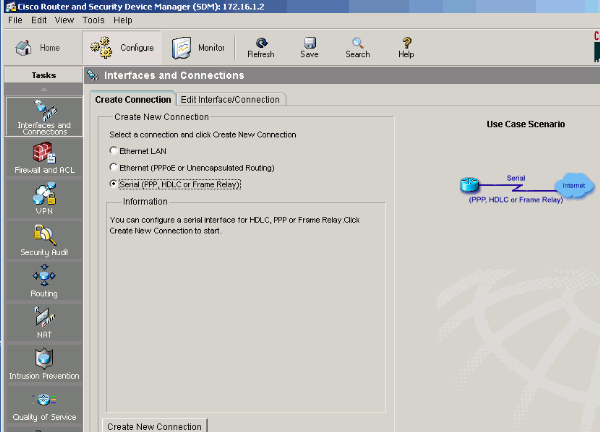

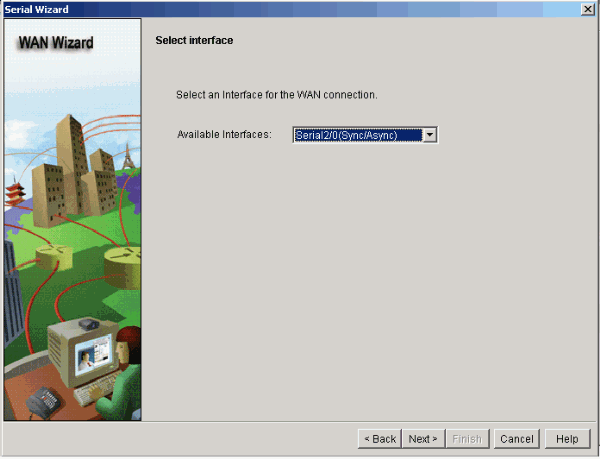

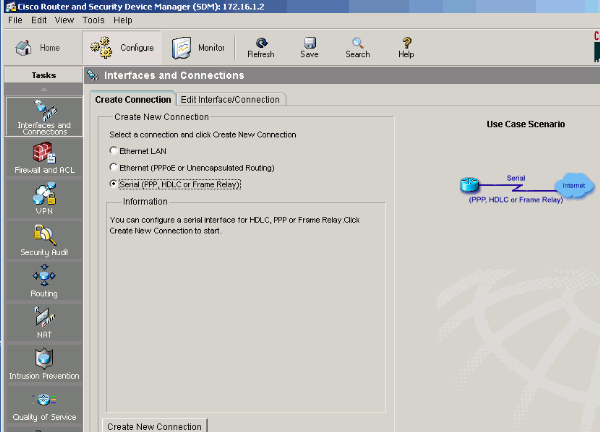

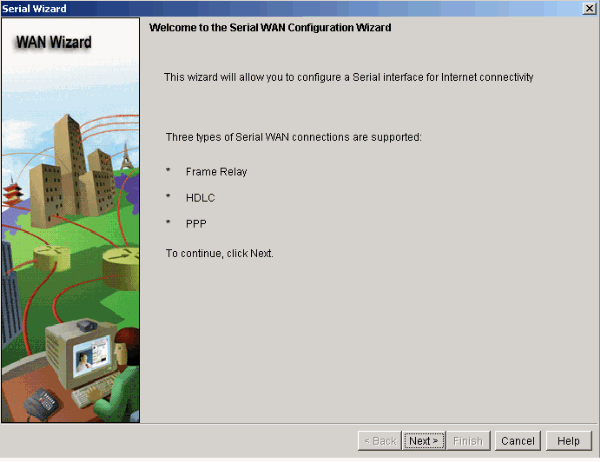

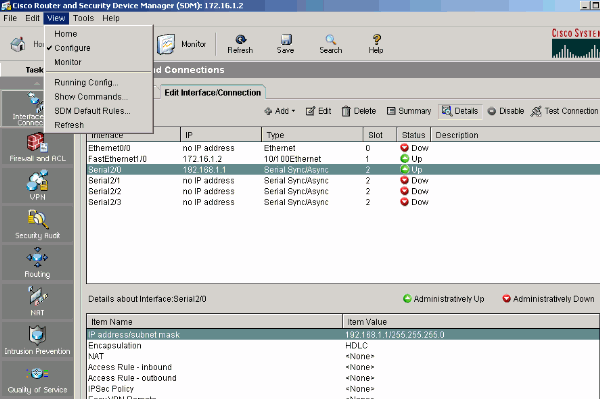

Elija Configure > Interfaces and Connections > Create Connection para configurar la conexión WAN para la interfaz.

Como ejemplo, para la interfaz serial 2/0, elija la opción Serial y haga clic en Crear Nueva Conexión.

Nota: Para otros tipos de interfaces como Ethernet, elija el tipo de interfaz respectivo y continúe haciendo clic en el botón Create New Connection.

-

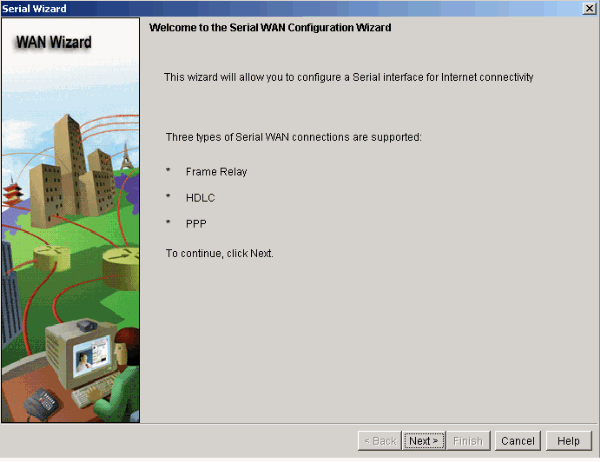

Haga clic después para proceder una vez que aparece esta interfaz.

-

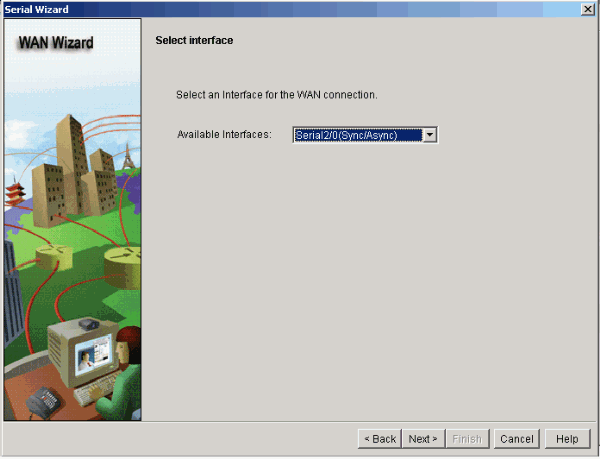

Selecciona la interfaz serial 2/0 (deseada) de la opción de interfaces disponible y Haga clic después.

-

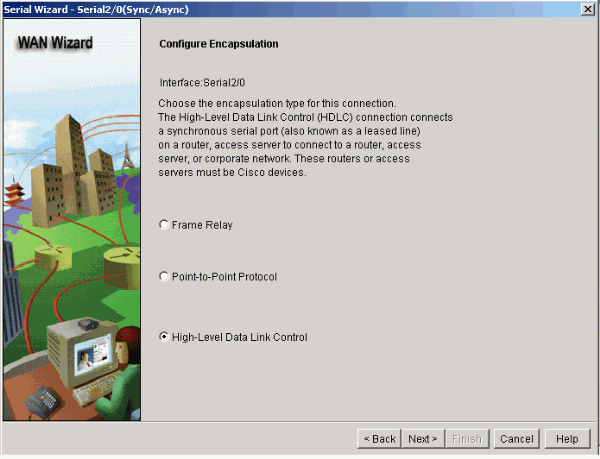

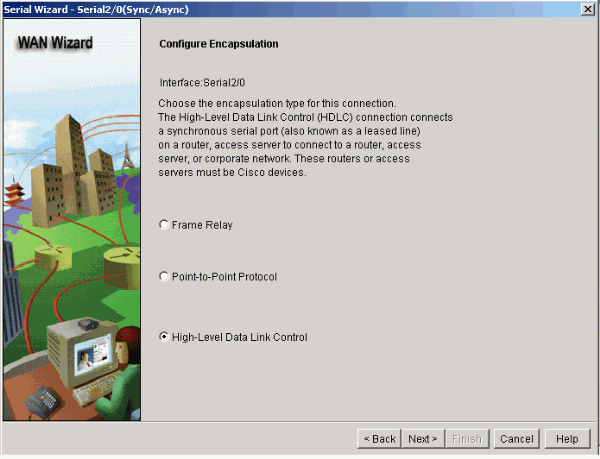

Elige el tipo de encapsulación para la interfaz serial y Haga clic después.

-

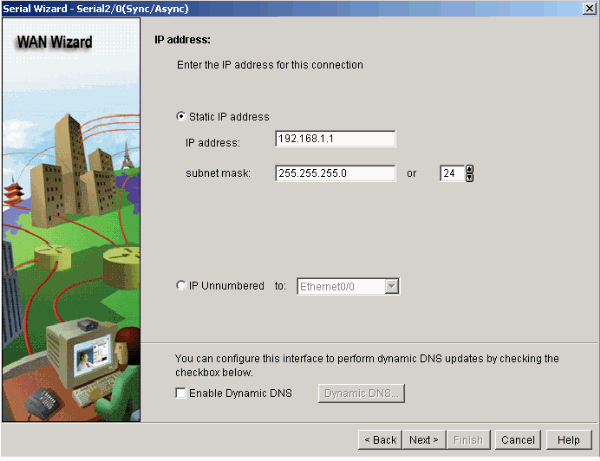

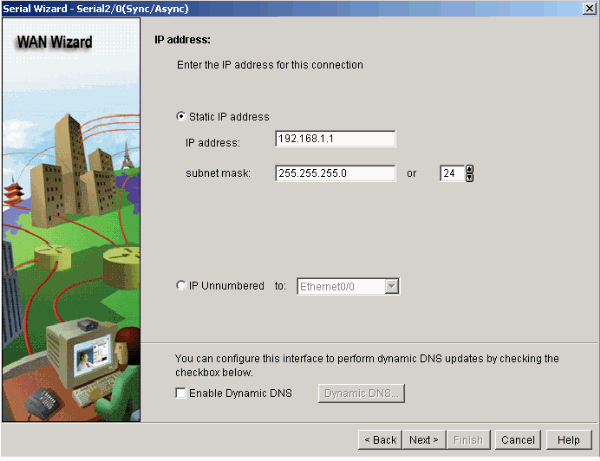

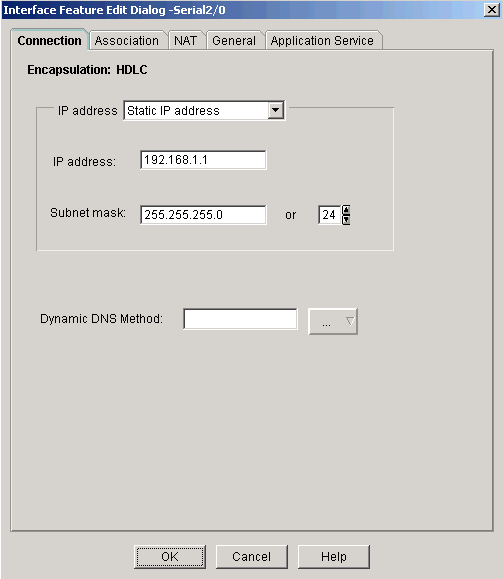

Especifique la dirección IP estática con la máscara de subred correspondiente para la interfaz y haga clic en Siguiente.

-

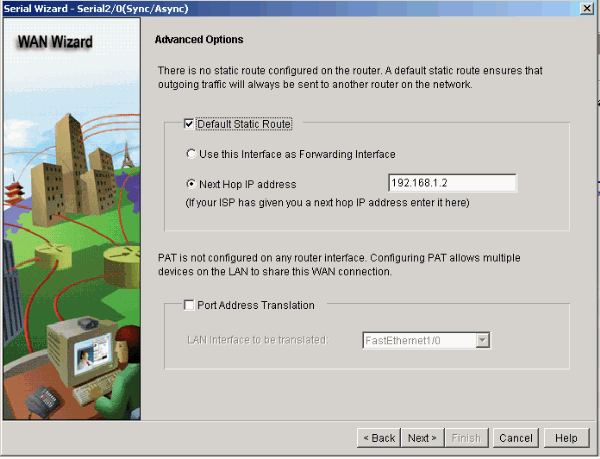

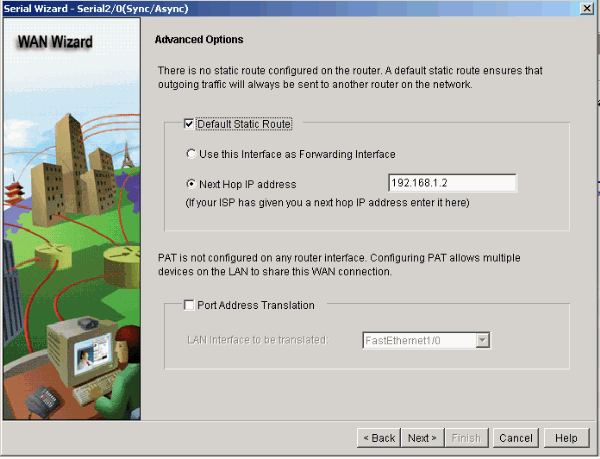

Configure el ruteo predeterminado con los parámetros optativos tales como la dirección IP del siguiente salto (192.168.1.2 según el diagrama de la red) suministrado por el ISP y haga clic en Siguiente.

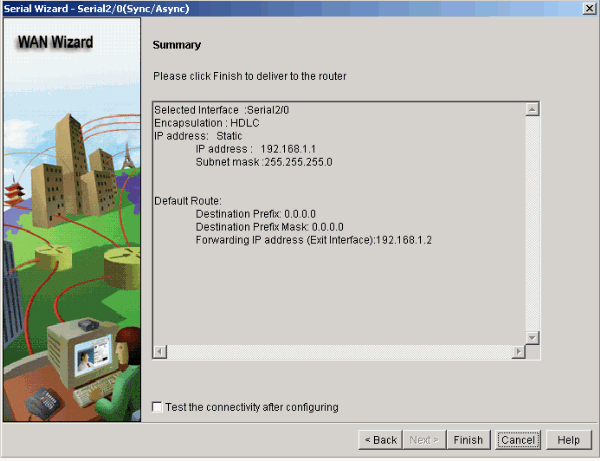

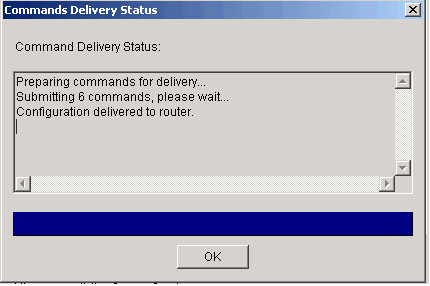

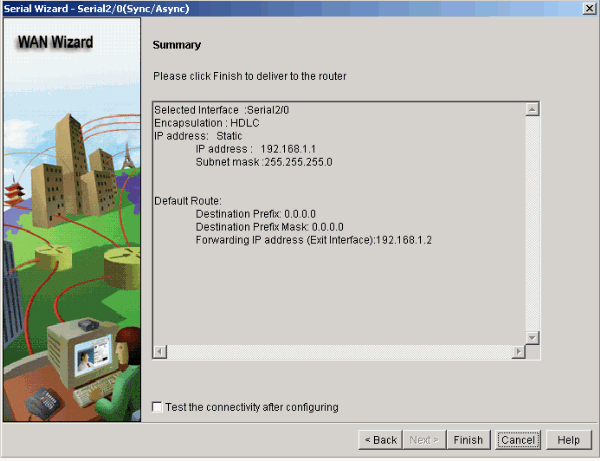

Esta ventana aparece y muestra el resumen de la configuración configurado por el usuario. Haga clic en Finish (Finalizar).

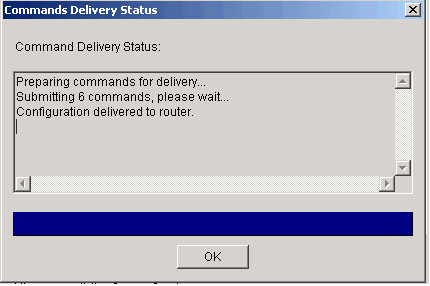

Esta ventana aparece y muestra el estado de salida de comando al router. De lo contrario, muestra los errores si la salida del comando falla debido a que los comandos son incompatible o las funciones no son soportadas.

-

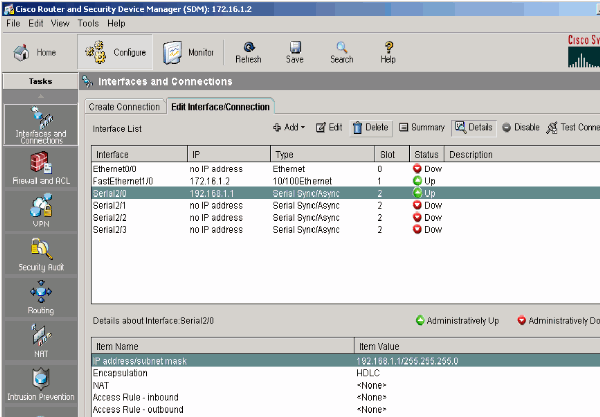

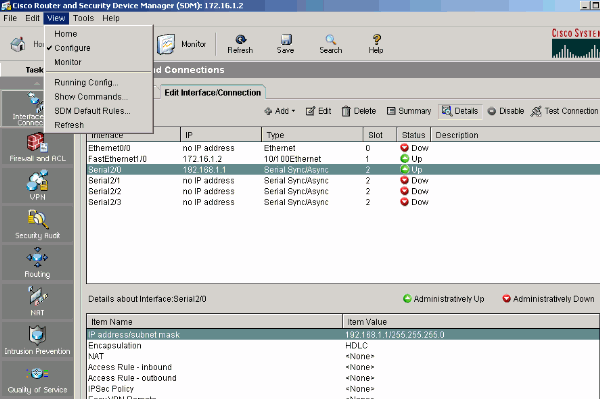

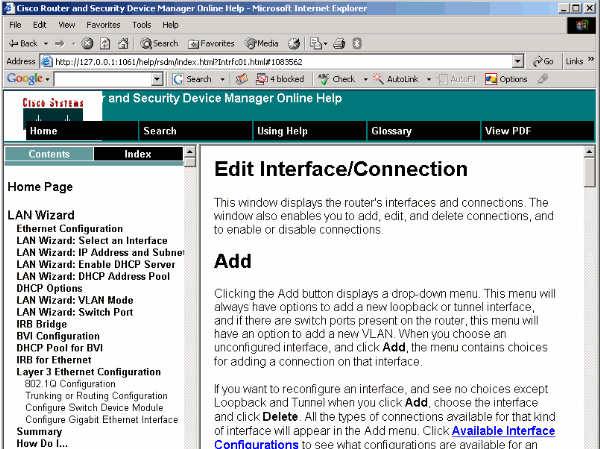

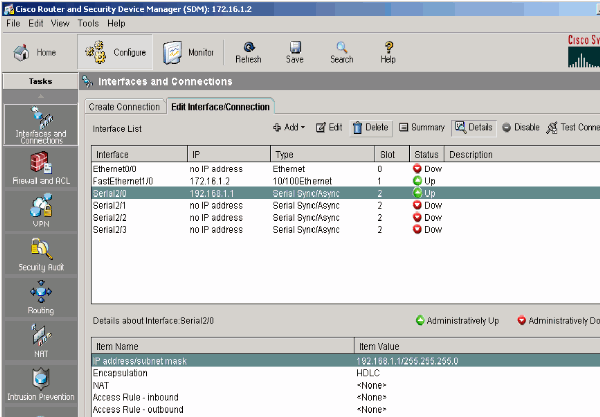

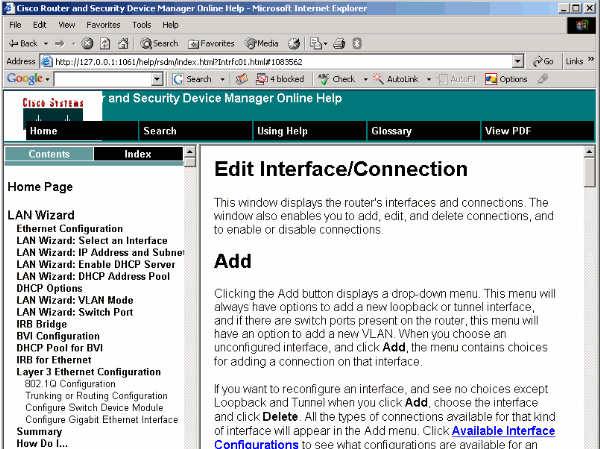

Elija Configure > Interfaces y Connections > Edit Interfaces/Connections para agregar/editar/eliminar las diferentes interfaces.

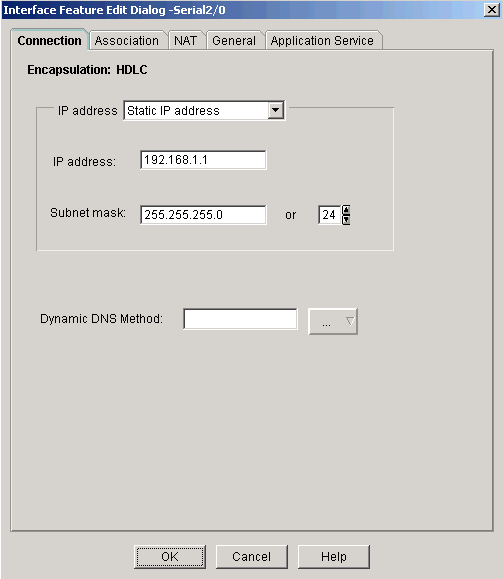

Resalte la interfaz con la cual desea hacer cambios y haga clic en Editar si desea editar o cambiar la configuración de la interfaz. Aquí puede cambiar la dirección IP estática existente.

Configuración de NAT

Configuración de NAT dinámica

Complete estos pasos para configurar la NAT dinámica en un router Cisco.

-

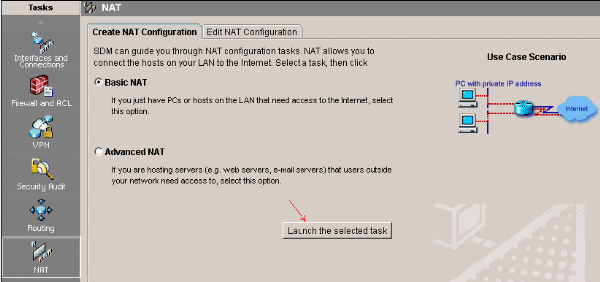

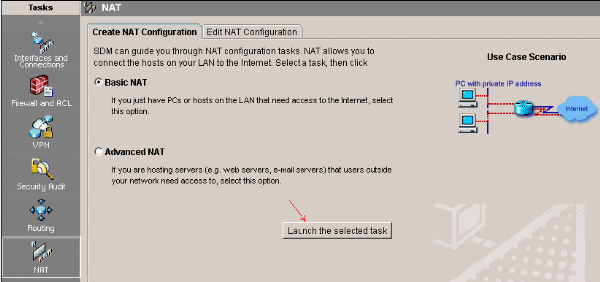

Elija Configure > NAT > Basic NAT y haga clic en Iniciar la tarea seleccionada para configurar la NATing básica.

-

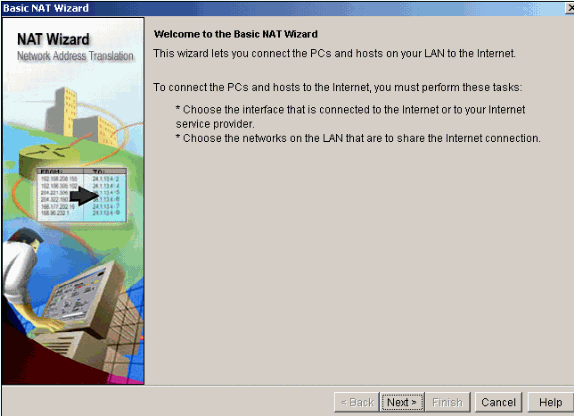

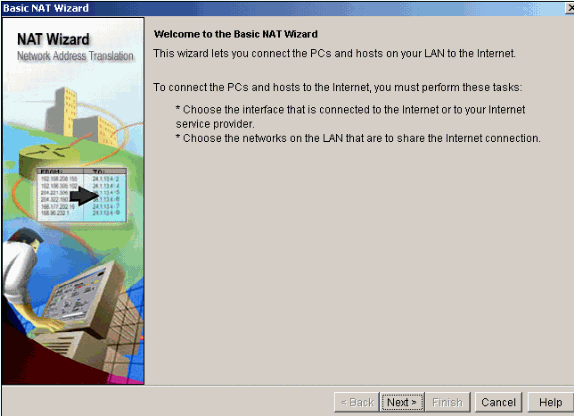

Haga clic en Next (Siguiente).

-

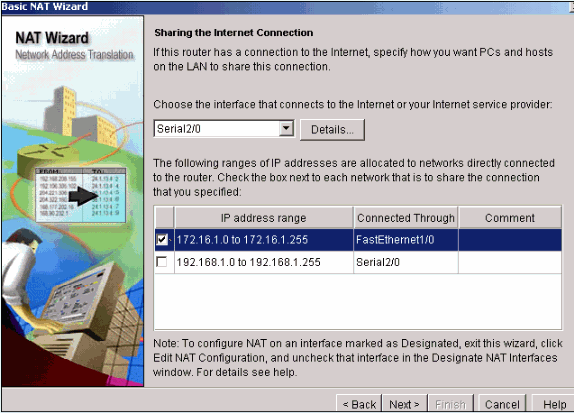

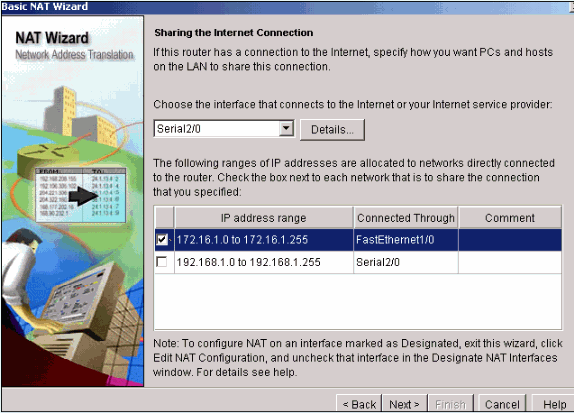

Elija la interfaz que se conecta con Internet o su ISP y seleccione el intervalo de direcciones IP con el que se compartirá el acceso a Internet.

-

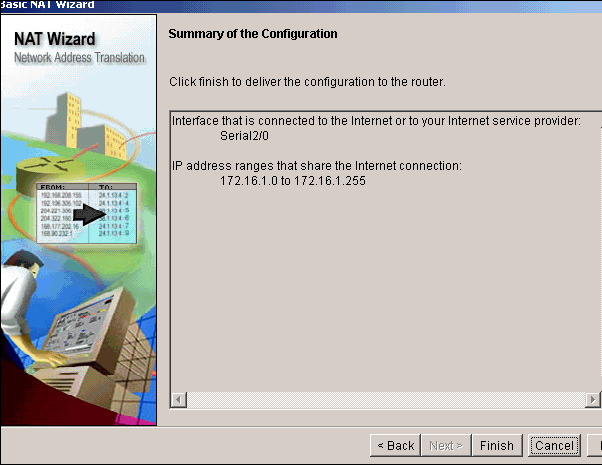

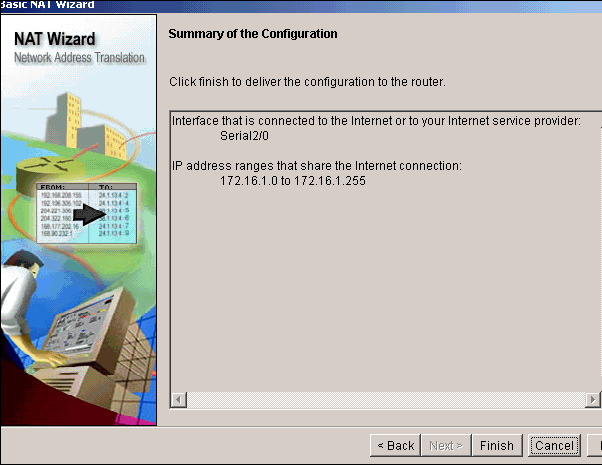

Esta ventana aparece y muestra el resumen de la configuración configurado por el usuario. Haga clic en Finish (Finalizar).

-

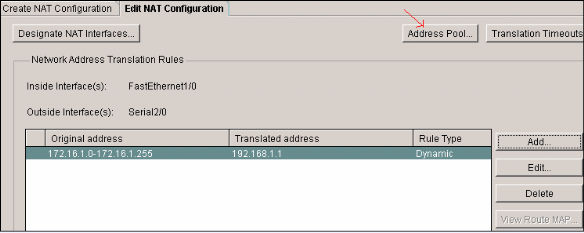

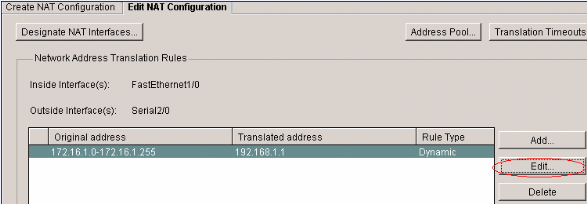

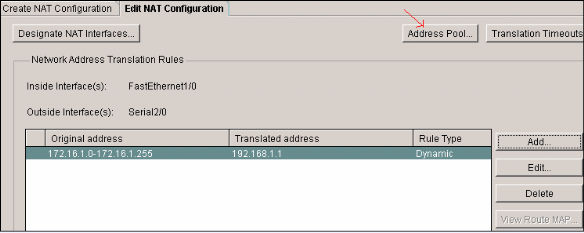

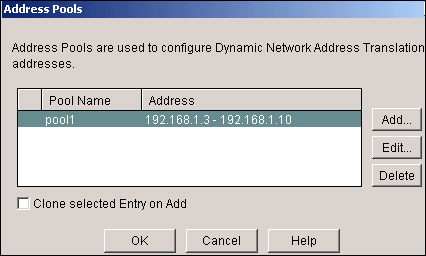

La ventana Editar Configuración del NAT muestra la configuración NAT dinámica configurada con la dirección IP traducida sobrecargada (PATing). Si desea configurar la NATing dinámica con el pool de direcciones, haga clic en Pool de Direcciones.

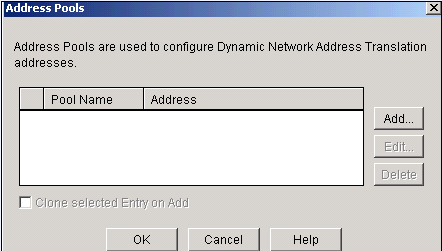

-

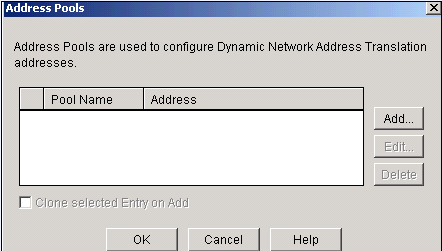

Haga clic en Add (Agregar).

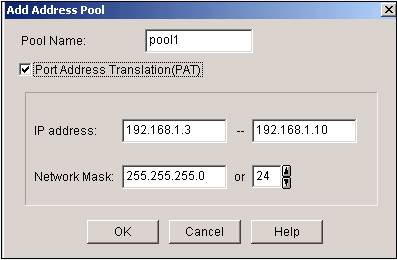

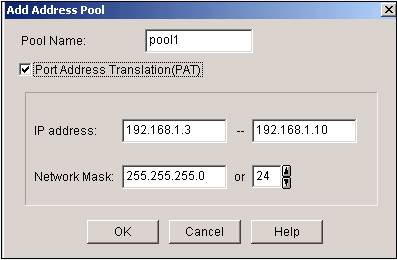

Aquí se proporciona información como el nombre del pool y el intervalo de dirección IP con la máscara de subred. Puede haber casos en los que la mayor parte de las direcciones en el pool se ha asignado, y el pool de dirección IP queda prácticamente agotado. Cuando ocurre esto, se puede utilizar PAT con una sola dirección IP para satisfacer los pedidos adicionales de direcciones IP. Verifique Traducción de Dirección de Puerto (PAT) si desea que el router use PAT cuando el pool de direcciones está próximo a agotarse.

-

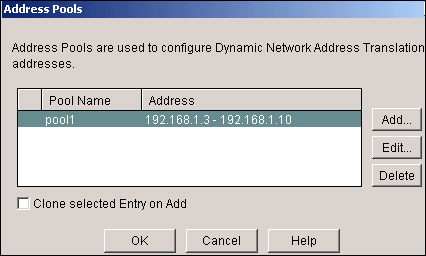

Haga clic en Add (Agregar).

-

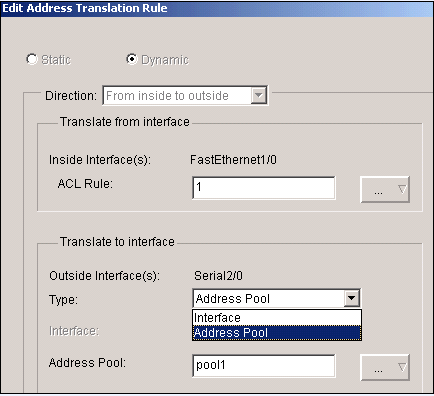

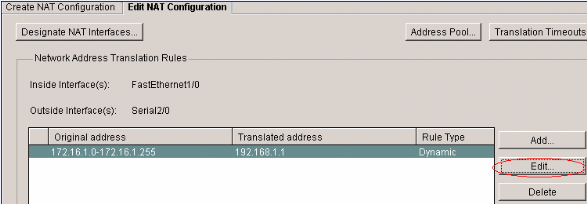

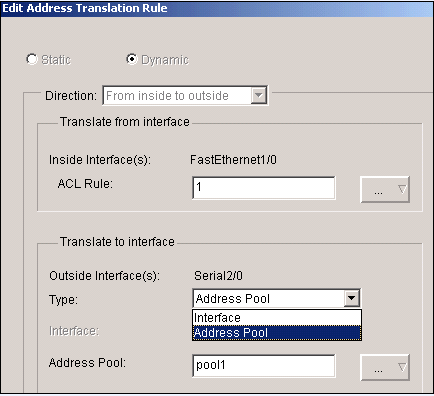

Haga clic en Editar.

-

Elija Pool de Direcciones en el campo Tipo, proporcione el nombre al Pool de Direcciones pool1 y haga clic en Aceptar.

-

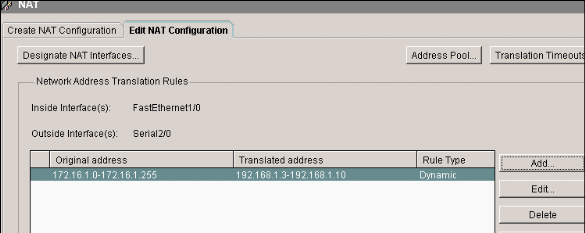

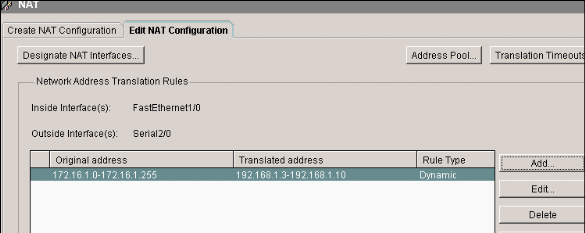

Esta ventana muestra la configuración para la NATing dinámica con el pool de direcciones. Haga clic en Designar Interfaces NAT.

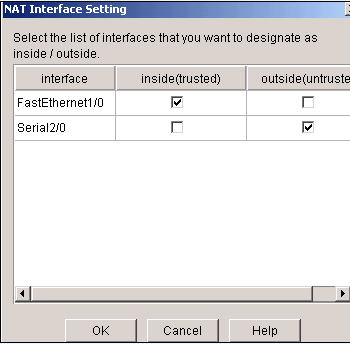

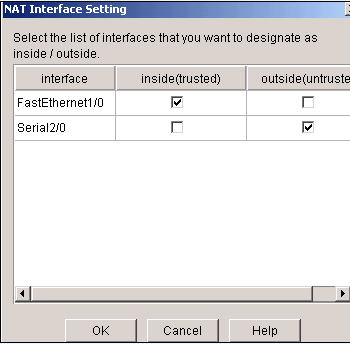

Utilice esta ventana para designar las interfaces internas y externas que desea utilizar en las NAT. La NAT utiliza las designaciones internas y externas cuando interpreta las reglas de traducción, porque las traducciones se realizan desde el interior al exterior, o viceversa.

Una vez que están designadas, estas interfaces se utilizan en todas las reglas de traducción de NAT. Las interfaces designadas aparecen en la parte superior de la lista de las reglas de traducción en la ventana principal NAT.

Configuración de NAT Estática

Complete estos pasos para configurar la NAT estática en un router Cisco.

-

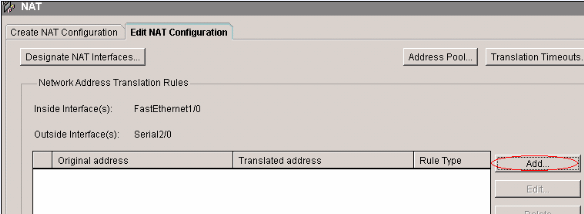

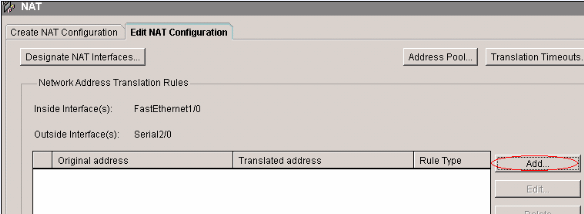

Elija Configure > NAT > Edit NAT Configuration y haga clic en Agregar para configurar la NATing estática.

-

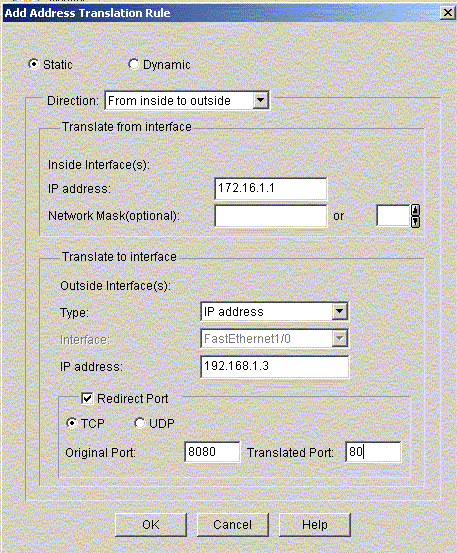

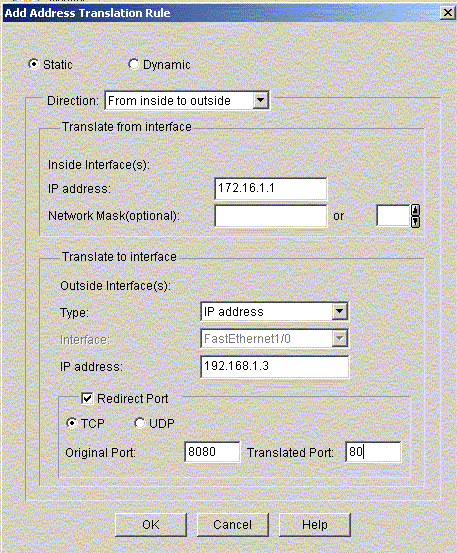

Elija la Dirección desde el interior al exterior, o viceversa, especifique la dirección IP que se traducirá en Traducir desde la Interfaz. Para el área Traducir a Interfaz seleccione Tipo.

-

Elija Dirección IP si desea que Traducir desde Dirección se traduzca a una dirección IP definida en el campo Dirección IP.

-

Elija Interfaz si desea que Traducir de esa Dirección use la dirección de una interfaz en el router. Traducir desde Dirección es traducido a la dirección IP asignada a la interfaz que especifica en el campo Interfaz.

Haga clic en Redireccionar Puerto si desea incluir información de puerto para el dispositivo interno en la traducción. Esto lo habilita a utilizar la misma dirección IP pública para los dispositivos múltiples, siempre que el puerto especificado para cada dispositivo sea diferente. Debe crear una entrada para cada mapping de puerto para esta dirección Traducida a. Haga clic en TCP si es un número de puerto TCP y haga clic en UDP si es un número de puerto UDP. En el campo de Puerto Original, ingrese el número de puerto en el dispositivo interno. En el campo Puerto Traducido, ingrese el número de puerto que el router usará para esta traducción. Consulte la sección Cómo Permitir que Internet Acceda a Dispositivos Internos de Configuración de la Traducción de Direcciones de Red: Primeros Pasos.

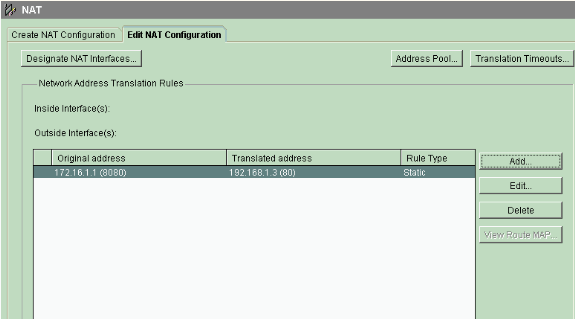

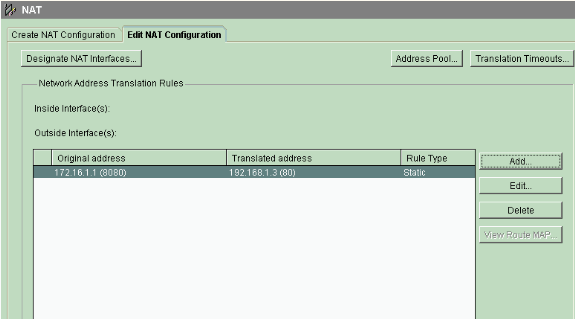

Esta ventana muestra la configuración estática de NATing con la redirección de puerto habilitada.

-

Configuración de Ruteo

Configuración de Ruteo Estático

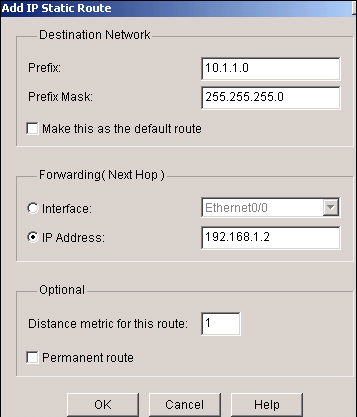

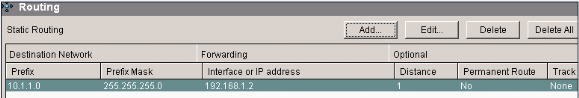

Complete estos pasos para configurar el Ruteo Estático en un router Cisco.

-

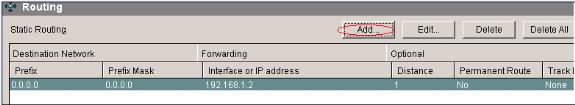

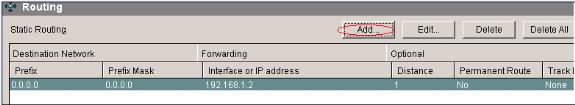

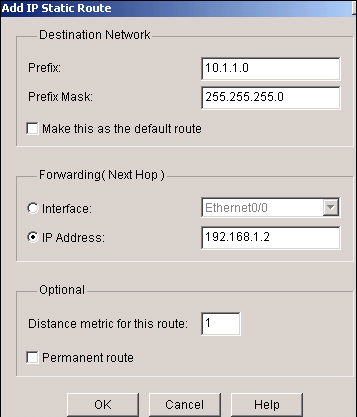

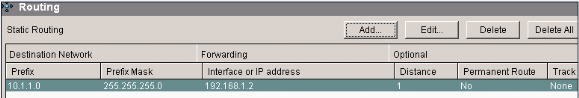

Elija Configure > Routing > Static Routing y haga clic en Agregar para configurar el ruteo estático.

-

Ingrese la dirección de Red de Destino con máscara y seleccione interfaz saliente o dirección IP del siguiente salto.

Esta ventana muestra la Ruta estática configurada para la red de 10.1.1.0 con 192.168.1.2 como la dirección IP del salto siguiente.

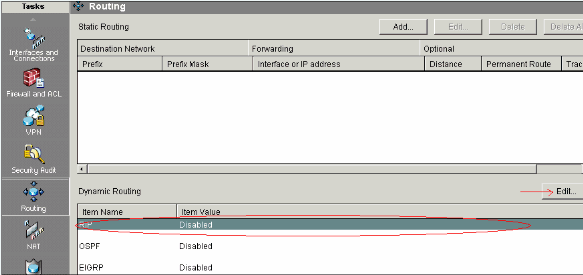

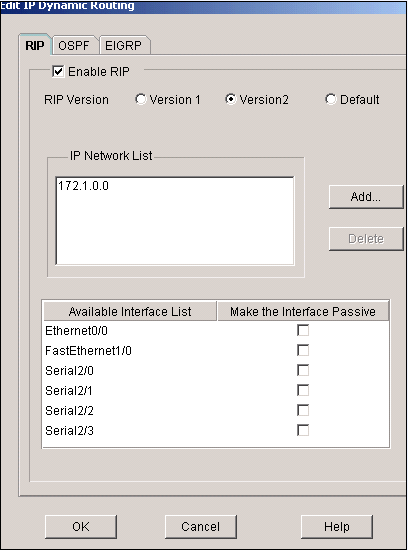

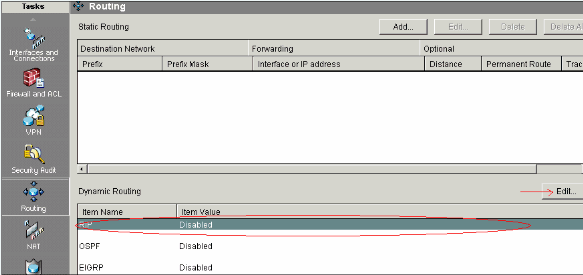

Configuración de Ruteo Dinámico

Complete estos pasos para configurar el Ruteo Dinámico en un router Cisco.

-

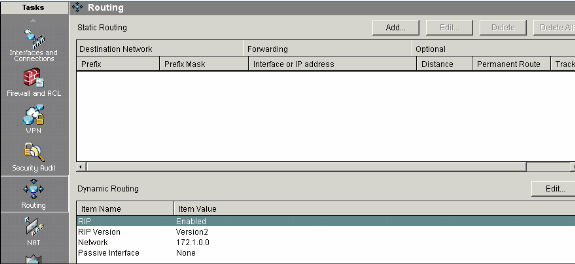

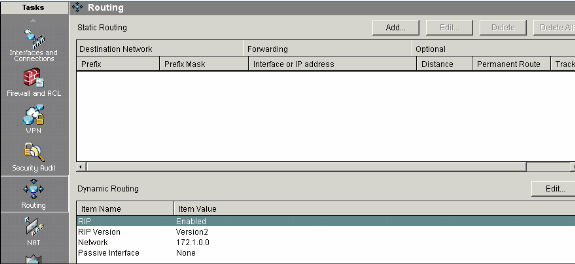

Elija Configure > Routing > Dynamic Routing.

-

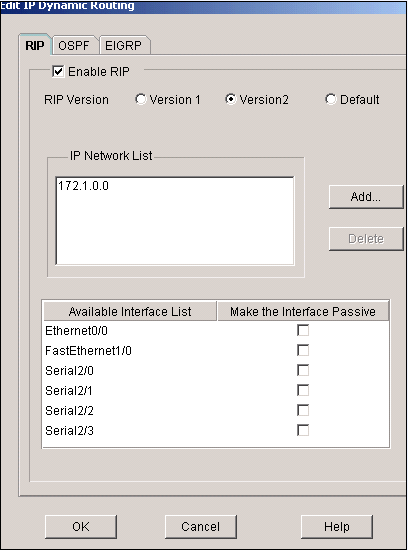

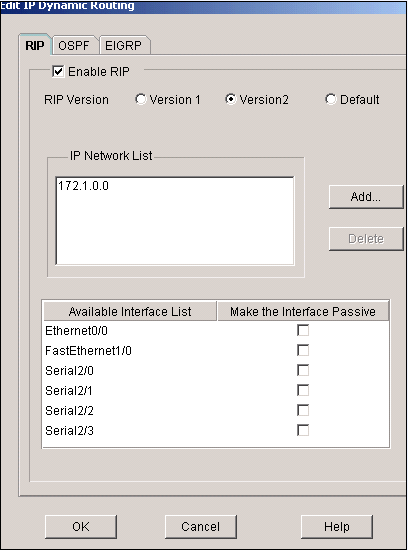

Seleccione el RIP y haga clic en Editar.

-

Verifique Habilitar RIP, seleccione la versión RIP, y haga clic en Agregar.

-

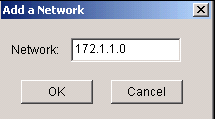

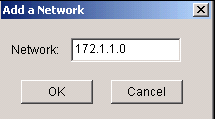

Especifique la Dirección de Red que se anunciará.

-

Click OK.

-

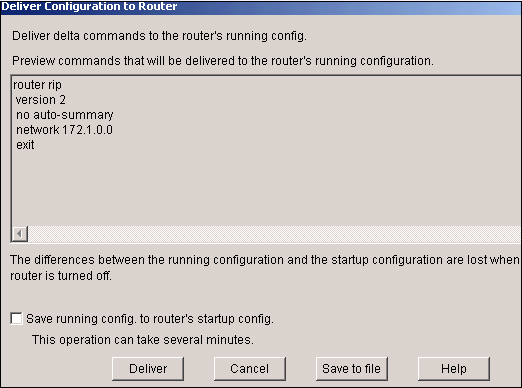

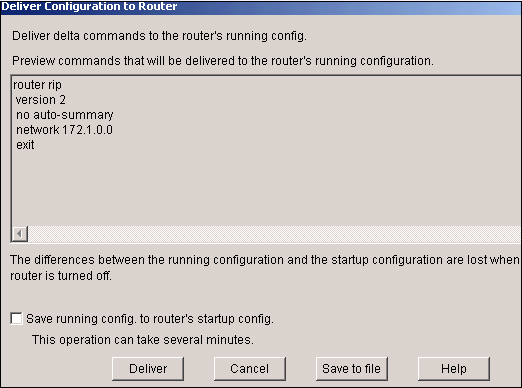

Haga clic en Entregar para transferir los comandos al router.

Esta ventana muestra la configuración de ruteo dinámico del RIP.

Configuraciones Miceláneas

Complete estos pasos para determinar otras configuraciones básicas en un router Cisco.

-

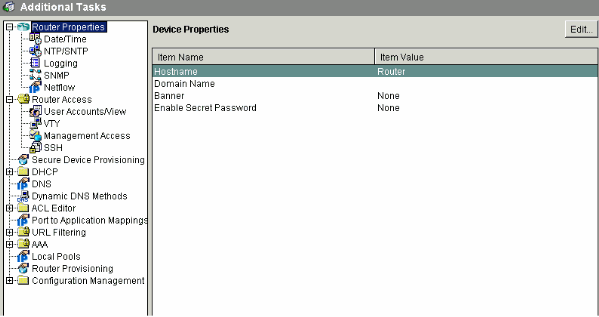

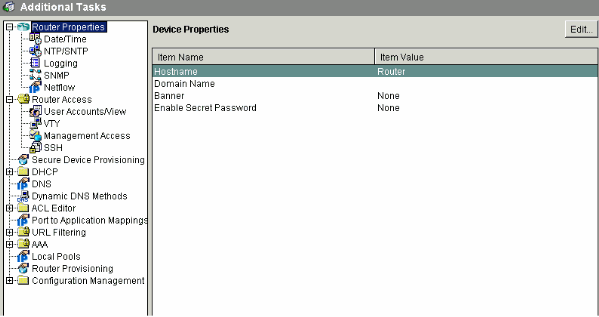

Elija Configure > Additional Tasks > Router Properties y haga clic en Editar si desea modificar el Nombre de Host, el Nombre de Dominio, el y las propiedades deHabilitar Contraseña Secreta para un router.

-

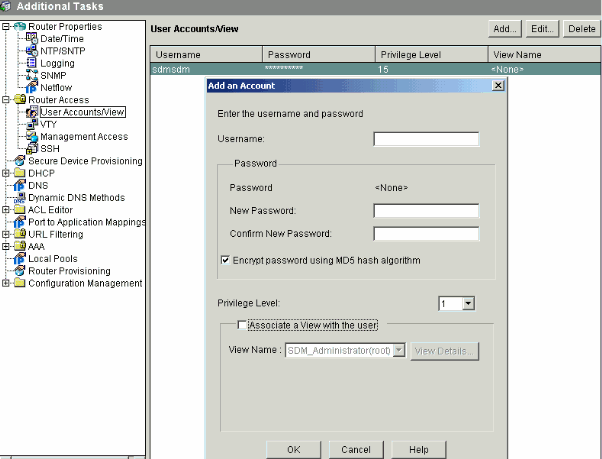

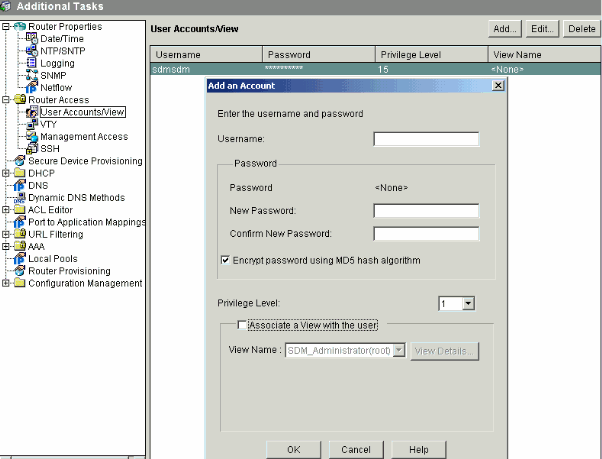

Elija Configure > Additional Tasks > Router Access > User Accounts/View para agregar/editar/eliminar las Cuentas de Usuario en el router.

-

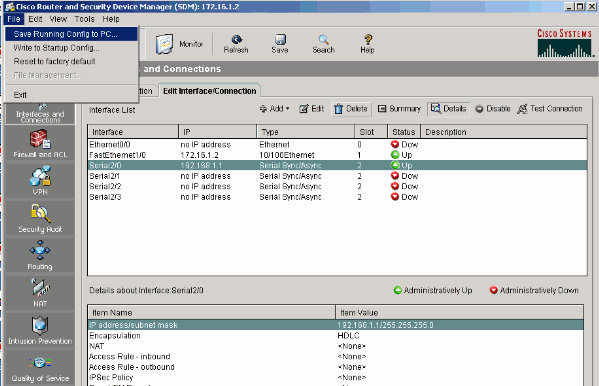

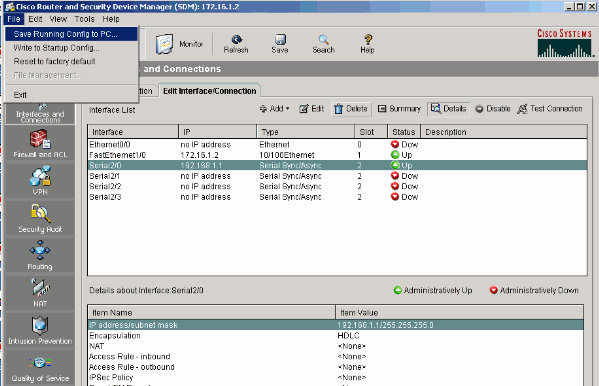

Elija File > Save Running Config to PC... para guardar la configuración en la NVRAM delrouter y el equipo y para reajustar la configuración actual a las configuraciones predeterminadas (de fábrica).

-

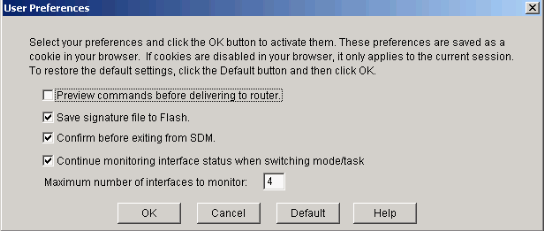

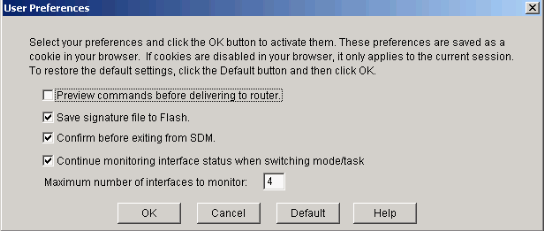

Diríjase a la barra de tareas y elija Edit > Preferences para habilitar estas opciones de preferencias del usuario:

-

Obtenga una vista previa de los comandos antes de enviar al router.

-

Guarde el archivo de firma en la memoria Flash.

-

Confirme antes de salir del SDM.

-

Continúe monitoreando el estado de la interfaz al cambiar el modo/tarea.

-

-

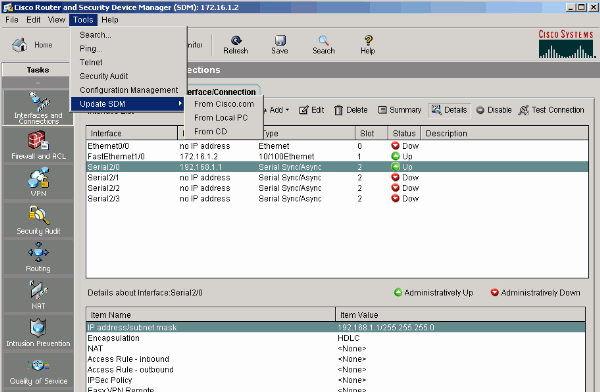

Elija Ver desde la barra de tareas si desea:

-

Páginas Ver Inicio, Configurar, o Monitorear.

-

Ver la configuración actual del router.

-

Ver diferentes comandos show .

-

Ver las reglas predeterminadas SDM .

-

Elige restauran para sincronizar la configuración del router si hay configuraciones a través de CLI y SDM.

-

Configuración de CLI

| Configuración del router |

|---|

Router#show run Building configuration... Current configuration : 2525 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Router ! boot-start-marker boot-end-marker ! no logging buffered enable password cisco ! no aaa new-model ! resource policy ! ! ! ip cef ! ! ! !--- RSA certificate generated after you enable the !--- ip http secure-server command. crypto pki trustpoint TP-self-signed-392370502 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-392370502 revocation-check none rsakeypair TP-self-signed-392370502 ! ! crypto pki certificate chain TP-self-signed-392370502 certificate self-signed 01 3082023C 308201A5 A0030201 02020101 300D0609 2A864886 F70D0101 04050 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657 69666963 6174652D 33393233 37303530 32301E17 0D303530 39323330 34333 375A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 13254 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3339 32333 35303230 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818 C86C0F42 84656325 70922027 EF314C2F 17C8BBE1 B478AFA3 FE2BC2F2 3C272 A3B5E13A 1392A158 73D8FE0D 20BFD952 6B22890C 38776830 241BE259 EE2AA CF4124EA 37E41B46 A2076586 2F0F9A74 FDB72B3B 6159EEF7 0DEC7D44 BE489 9E351BF7 F5C808D9 2706C8B7 F5CE4B73 39ED8A61 508F455A 68245A6B D072F 02030100 01A36630 64300F06 03551D13 0101FF04 05300301 01FF3011 06035 11040A30 08820652 6F757465 72301F06 03551D23 04183016 80148943 F2369 ACD8CCA6 CA04EC47 C68B8179 E205301D 0603551D 0E041604 148943F2 36910 D8CCA6CA 04EC47C6 8B8179E2 05300D06 092A8648 86F70D01 01040500 03818 3B93B9DC 7DA78DF5 6D1D0D68 6CE075F3 FFDAD0FB 9C58E269 FE360329 2CEE3 D8661EB4 041DEFEF E14AA79D F33661FC 2E667519 E185D586 13FBD678 F52E1 E3C92ACD 52741FA4 4429D0B7 EB3DF979 0EB9D563 51C950E0 11504B41 4AE79 0DD0BE16 856B688C B727B3DB 30A9A91E 10236FA7 63BAEACB 5F7E8602 0C33D quit ! ! ! ! ! ! ! ! ! ! !--- Create a user account named sdmsdm with all privileges. username sdmsdm privilege 15 password 0 sdmsdm ! ! ! ! ! ! interface Ethernet0/0 no ip address shutdown half-duplex ! !--- The LAN interface configured with a private IP address. interface FastEthernet1/0 ip address 172.16.1.2 255.255.255.0 !--- Designate that traffic that originates from behind !--- the interface is subject to Network Address Translation (NAT). ip nat inside ip virtual-reassembly duplex auto speed auto ! !--- This is the WAN interface configured with a routable (public) IP address. interface Serial2/0 ip address 192.168.1.1 255.255.255.0 !--- Designate that this interface is the !--- destination for traffic that has undergone NAT. ip nat outside ip virtual-reassembly ! interface Serial2/1 no ip address shutdown ! interface Serial2/2 no ip address shutdown ! interface Serial2/3 no ip address shutdown ! !--- RIP version 2 routing is enabled. router rip version 2 network 172.1.0.0 no auto-summary !--- This is where the commands to enable HTTP and HTTPS are configured. ip http server ip http secure-server ! !--- This configuration is for dynamic NAT. ! !--- Define a pool of outside IP addresses for NAT. ip nat pool pool1 192.168.1.3 192.168.1.10 netmask 255.255.255.0 !--- In order to enable NAT of the inside source address, !--- specify that traffic from hosts that match access list 1 !--- are NATed to the address pool named pool1. ip nat inside source list 1 pool pool1 ! !--- Access list 1 permits only 172.16.1.0 network to be NATed. access-list 1 remark SDM_ACL Category=2 access-list 1 permit 172.16.1.0 0.0.0.255 ! !--- This configuration is for static NAT !--- In order to translate the packets between the real IP address 172.16.1.1 with TCP !--- port 80 and the mapped IP address 192.168.1.1 with TCP port 500. ip nat inside source static tcp 172.16.1.1 80 192.168.1.3 500 extendable ! ! ! ! !--- The default route is configured and points to 192.168.1.2. ip route 0.0.0.0 0.0.0.0 192.168.1.2 ! ! !--- The static route is configured and points to 192.168.1.2. ip route 10.1.1.0 255.255.255.0 192.168.1.2 ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 line aux 0 !--- Telnet enabled with password as sdmsdm. line vty 0 4 password sdmsdm login ! ! end |

Verificación

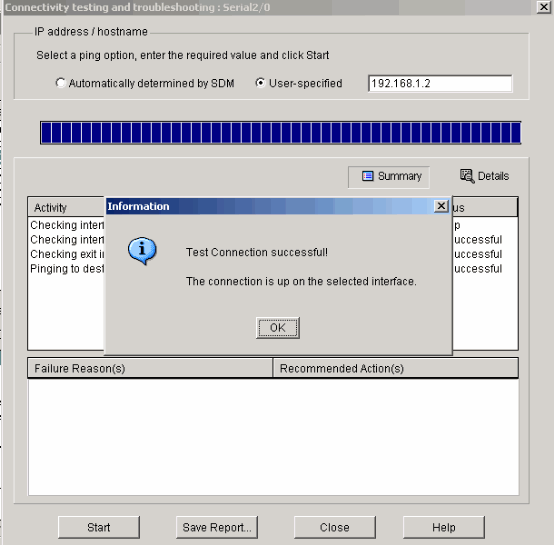

Elija Configure > Interface & Connections > Edit Interface Connections > Test Connection para evaluar la conectividad de un extremo a otro. Puede especificar la dirección IP remota final si hace clic en el botón de opción definido por el usuario.

Troubleshoot

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Nota: Consulte Información importante sobre los comandos de depuración antes de utilizar este tipo de comandos.

Puede utilizar estas opciones para resolver problemas:

-

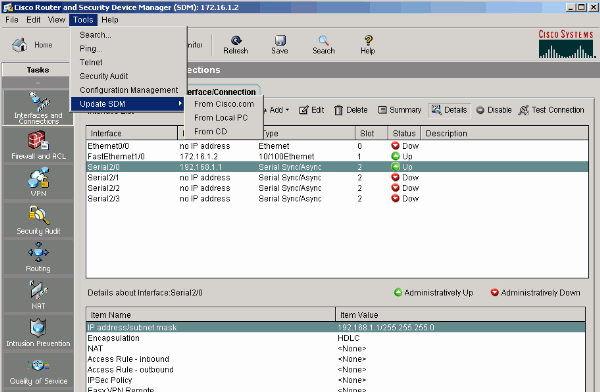

Elija Tools > Update SDM de la barra de tareas para hacer ping, Telnet, y actualizar el SDM a la última versión. Usted puede hacer esto desde cisco.com, del equipo local, o un CD.

-

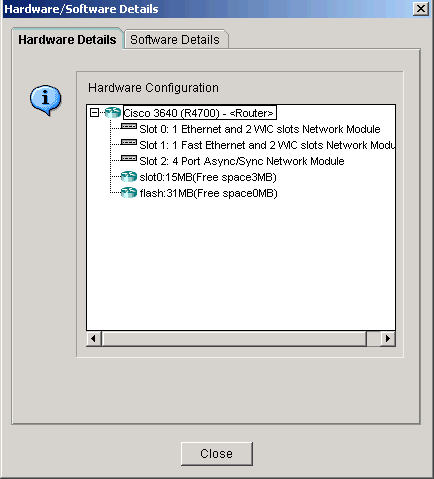

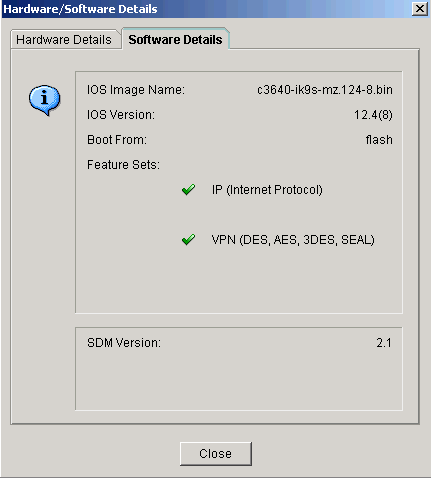

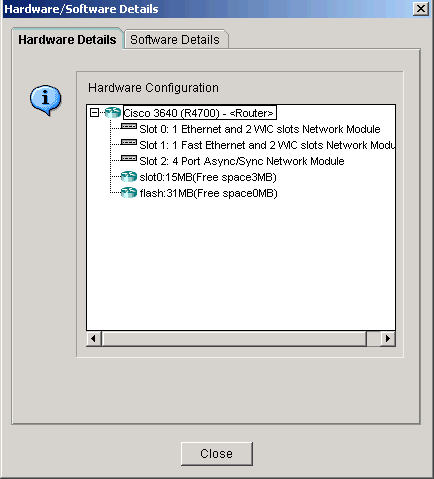

Elija Help > About this Router para ver información sobre la configuración del hardware del router.

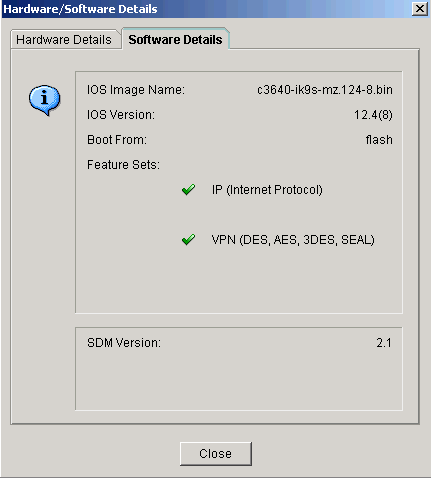

Esta ventana muestra la información sobre la imagen de IOS almacenada en el router.

-

La opción Ayuda proporciona l información sobre las diversas opciones disponibles en el SDM para la configuración del router.

Compatibilidad de SDM con SO de 64 bits

SDM no se admite en equipos con SO de 64 bits. Debe instalar SDM en el router y acceder a él a través del explorador Web.

Consulte Tarea 4: Instalación de los Archivos SDM para obtener más información sobre la instalación de los archivos SDM en el router.

No se puede iniciar SDM a través del explorador Web

Problema

Cuando se utiliza SDM a través del explorador Web, aparece un mensaje de error de inicio de SDM.

Solución 1

El problema podría ser con la versión de Java. La actualización de Java puede no ser compatible con la versión de SDM. Si la versión de Java es la actualización 12 de Java 6, desinstale dicha versión e instale la actualización 3 de Java 6. Esto soluciona el problema. Consulte la sección Versiones del Explorador Web y Versiones del Entorno de Tiempo de Ejecución de Java de SDM 2.5 Release Note para obtener más información sobre la compatibilidad. SDM versión 2.5 se ejecuta en las actualizaciones 2 y 3 de Java versión 6.

Solución 2

Habilite Permitir que el contenido activo se ejecute en archivos de Mi PC en las opciones de Internet Explorer para resolver el problema.

-

Abra Internet Explorer y elijaHerramientas > Opciones de Internet > Avanzadas.

-

En la sección de seguridad, asegúrese de que las casillas de verificación junto a las opciones Permitir que el contenido activo se ejecute en archivos de mi equipo y Permitir que el contenido activo instale software incluso si la firma no es válida estén activadas.

-

Ahora haga clic en Aceptar y reinicie el navegador para que los cambios surtan efecto.

Error: desbordamiento de pila java.bling

Problema

No puedo conectarme al SDM y recibo este mensaje de error:

java.bling stack over flow

Solución

Este problema suele ocurrir cuando se utiliza la versión de código Java 1.5.0_06. Para obtener información sobre cómo resolver este problema, consulte El usuario no puede conectarse al Administrador de dispositivos de seguridad (SDM) y recibe el mensaje de error java.bling stack over flow.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

27-Jul-2011 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios