Cómo solucionar el error "Sin respuesta HTTPS" en TMS después de la actualización de terminales TC/CE

Opciones de descarga

-

ePub (603.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (496.1 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo resolver problemas del mensaje "sin respuesta HTTPS" en Telepresence Management Suite (TMS).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco TMS

- Windows Server

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

-

TC 7.3.6 y superiores

-

CE 8.1.0 y superiores

-

TMS 15.2.1

-

Windows Server 2012 R2

-

SQL Server 2008 R2 y 2012

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

Este problema se produce cuando los terminales se migran a TC 7.3.6 y al software Collaboration Endpoint (CE) 8.1.0 o posterior.

Problema

Después de una actualización del terminal a TC7.3.6 o posterior o a 8.1.0 o posterior y de configurar el método de comunicación entre el terminal y TMS como Transport Layer Security (TLS), aparece el mensaje de error "no HTTPS response" en TMS seleccionando el terminal, en System > Navigator.

Esto ocurre como resultado de estas situaciones.

- TC 7.3.6 y CE 8.1.0 y superiores ya no admiten TLS 1.0 según las notas de la versión.

- El servidor de Microsoft Windows tiene las versiones 1.1 y 1.2 de TLS desactivadas de forma predeterminada.

- Las herramientas de TMS utilizan la seguridad de comunicación media en sus opciones de seguridad de la capa de transporte de forma predeterminada.

- Cuando TLS versión 1.0 está inhabilitada y las versiones 1.1 y 1.2 de TLS están habilitadas, TMS no envía saludo al cliente de Secure Socket Layer (SSL) después de que el intercambio de señales TCP de 3 vías tenga éxito con el terminal. Sin embargo, aún puede cifrar los datos mediante la versión 1.2 de TLS.

- La habilitación de la versión 1.2 de TLS con una Herramienta o en el Registro de Windows no es suficiente, ya que TMS sólo enviará o anunciará 1.0 en sus mensajes hello de cliente.

Solución

El servidor de Windows donde está instalado TMS necesita tener TLS versión 1.1 y 1.2 habilitado, esto se puede lograr con el siguiente procedimiento.

Habilitar TLS 1.1 y 1.2 en TMS Windows Server para TMS 15.x y versiones posteriores

Paso 1. Abra una conexión de Escritorio remoto a Windows Server donde TMS está instalado.

Paso 2. Abra el editor del Registro de Windows (Inicio ->Ejecutar ->Regedit).

Paso 3. Realice la copia de seguridad del Registro.

-

Si se le solicita una contraseña o confirmación del administrador, escriba la contraseña o proporcione confirmación.

-

Busque y haga clic en la clave o subclave de la que desea realizar una copia de seguridad.

-

Haga clic en el menú Archivo y, a continuación, haga clic en Exportar.

-

En el cuadro Guardar en, seleccione la ubicación en la que desea guardar la copia de seguridad y, a continuación, escriba un nombre para el archivo de copia de seguridad en el cuadro Nombre de archivo.

-

Click Save.

Paso 4. Habilite TLS 1.1 y TLS 1.2.

- Registro abierto

- Vaya a HKEY_LOCAL_MACHINE —> SYSTEM —> CurrentControlSet —> Control —> Se

curityProviders —> SCHANNEL —> Protocolos - Agregar compatibilidad con TLS 1.1 y TLS 1.2

- Crear carpetas TLS 1.1 y TLS 1.2

- Crear subclaves como cliente y servidor

- Cree DWORD tanto para el Cliente como para el Servidor para cada clave TLS creada.

DisabledByDefault [Value = 0] Enabled [Value = 1]

Paso 5. Reinicie el servidor TMS de Windows para asegurarse de que TLS surta efecto.

Nota: Visite este enlace para obtener información específica sobre las versiones aplicables https://technet.microsoft.com/en-us/library/dn786418%28v=ws.11%29.aspx#BKMK_SchannelTR_TLS12

Sugerencia: la herramienta NARTAC se puede utilizar para inhabilitar las versiones TLS necesarias después de hacerlo, es necesario reiniciar el servidor. Puede descargarlo de este enlace https://www.nartac.com/Products/IISCrypto/Download

Cambio de seguridad en la herramienta TMS

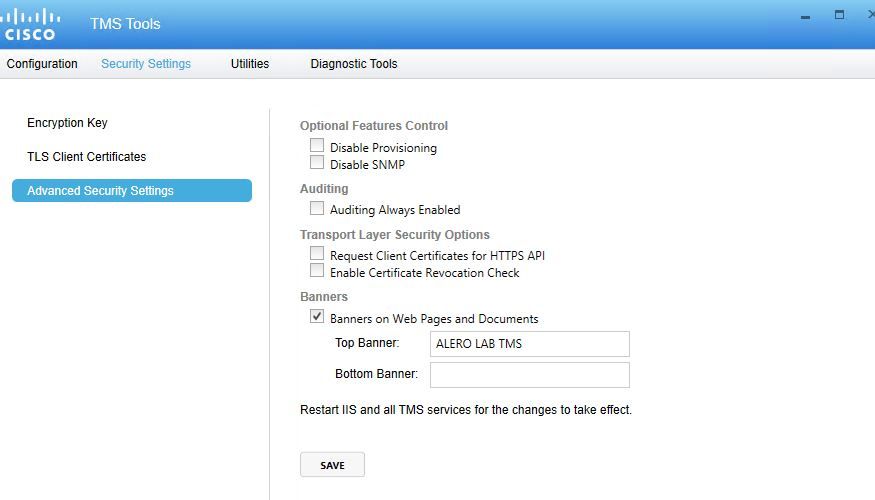

Cuando se habiliten las versiones correctas, cambie la configuración de seguridad en TMS Tools con este procedimiento.

Paso 1. Herramientas TMS abiertas

Paso 2. Vaya a Security Settings > Advanced Security Settings

Paso 3. En Opciones de seguridad de la capa de transporte, establezca la seguridad de comunicación en Mediana-Alta

Paso 4. Haga clic en Save (Guardar).

Paso 5. A continuación, reinicie los Servicios de Internet Information Server (IIS) en el servidor y TMSDatabaseScannerService e inicie TMSPLCMDirectoryService (si se ha detenido)

Advertencia: : cuando la opción TLS se cambia a Media-Alta desde Media, Telnet y el protocolo simple de administración de red (SNMP) se desactivarán. Esto hará que TMSSNMPservice se detenga y se producirá una alerta en la interfaz web de TMS.

Consideraciones para actualizar la configuración de seguridad

Cuando SQL 2008 R2 está en uso e instalado en TMS windows server, necesitamos asegurar que TLS1.0 y SSL3.0 también deberían estar habilitados o que el servicio SQL se detenga y no se inicie.

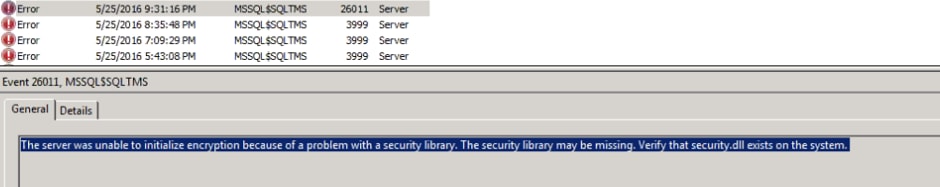

Debe ver estos errores en el registro de eventos:

Cuando SQL 2012 está en uso, debe actualizarse para hacer frente al cambio de TLS si se instala en el servidor TMS windows (https://support.microsoft.com/en-us/kb/3052404)

Los terminales administrados mediante SNMP o Telnet muestran "Violación de seguridad: No se permite la comunicación Telnet".

Verificación

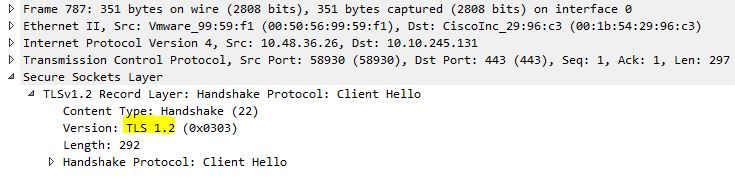

Cuando cambia la opción TLS de Media a Media-Alta, esto asegura que la versión 1.2 de TLS se anuncie en el Cliente Hello después de que el intercambio de señales TCP de 3 direcciones tenga éxito desde TMS:

TLS versión 1.2 anunciada:

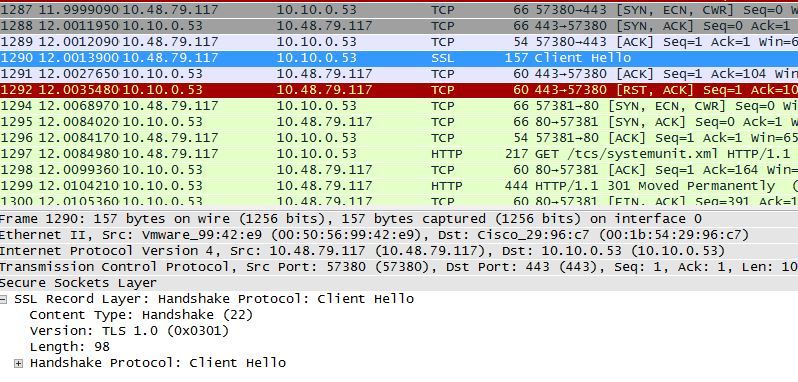

Si se deja en el medio TMS sólo enviará la versión 1.0 en el saludo de SSL Client durante la fase de negociación que especifica la versión de protocolo TLS más alta que soporta como cliente, que TMS es, en este caso.

Para versiones TMS inferiores a 15

Paso 1. Aunque la versión 1.2 de TLS se agrega en el registro

Paso 2. El servidor TMS todavía no envía la versión admitida por el terminal en su cliente SSL hello

Paso 3. El problema radica entonces en el hecho de que no podemos cambiar las opciones de TLS en las herramientas de TMS ya que esta opción no está disponible

Paso 4. A continuación, la solución temporal para este problema es actualizar TMS a 15.x o rebajar los terminales TC/CE a 7.3.3. Este problema se rastrea en el defecto de software CSCuz71542 creado para la versión 14.6.X.

Con la colaboración de ingenieros de Cisco

- Joshua AleroCisco TAC Engineer

- Geovanny OlivaresCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios