Introducción

Este documento describe cómo puede integrar el cliente de escritorio personalizado con el inicio de sesión único (SSO) en Unified Contact Center Enterprise (UCCE) o Unified Contact Center Express (UCCX).

SSO está disponible de forma nativa con Finesse. Es una de las funciones cruciales de Cisco Unified Contact Center. SSO es un proceso de autenticación que permite a los usuarios iniciar sesión en una aplicación y, a continuación, acceder de forma segura a otras aplicaciones autorizadas sin necesidad de volver a proporcionar las credenciales de usuario. SSO permite a los supervisores y agentes de Cisco iniciar sesión solo una vez con un nombre de usuario y una contraseña para acceder a todas sus aplicaciones y servicios de Cisco basados en navegador en una única instancia del navegador.

Prerequisites

Requirements

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Server (Id) 12.5

- Finesse 12.5(1)ES1

- ADFS 2012

- UCCE 12.5

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Como cliente personalizado, para enviar solicitudes de API al servidor Finesse, sus solicitudes deben estar autorizadas. En el contexto de SSO, esta autorización se proporciona usando tokens para que entiendan primero los tokens.

Hay dos tipos de tokens:

- Acceder al token: accede a los recursos protegidos. A los clientes se les emite un token de acceso que contiene información de identidad para el usuario. La información de identidad está cifrada de forma predeterminada.

- Actualizar token: obtiene un nuevo token de acceso antes de que caduque el token de acceso actual. El IdS genera el token de actualización.

Los tokens de actualización y acceso se generan como un par de tokens. Al actualizar el token de acceso, el par de tokens proporciona una capa adicional de seguridad.

Puede configurar el tiempo de vencimiento del token de actualización y el token de acceso en la administración de IdS. Cuando caduca el token de actualización, no se puede actualizar el token de acceso.

Obtener token de acceso

Con las nuevas implementaciones de la API Finesse, puede utilizar dos parámetros de consulta cc_username y return_refresh_token en la URL de Finesse para obtener el token de acceso.

(Disponible con las versiones 11.6.(1)ES10, 12.0(1)ES3, 12.5(1)ES1 y posteriores).

(En versiones anteriores, solíamos almacenar el cc_username y los tokens en las cookies de sesión, y sigue siendo el mismo con el escritorio nativo Finesse)

Ejemplo:

https://<fqdn>:8445/desktop/sso/token?cc_username=<agentid>&return_refresh_token=true

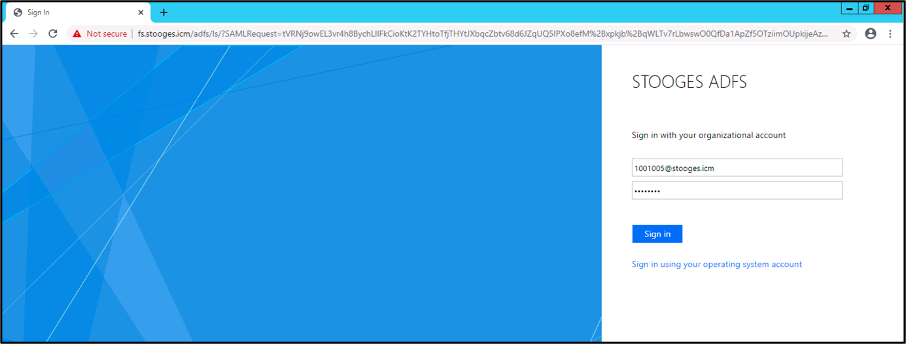

Esto lo redirige a la página de AD FS (IdP)

Después de una autenticación exitosa desde ADFS, se le redirige directamente al token.

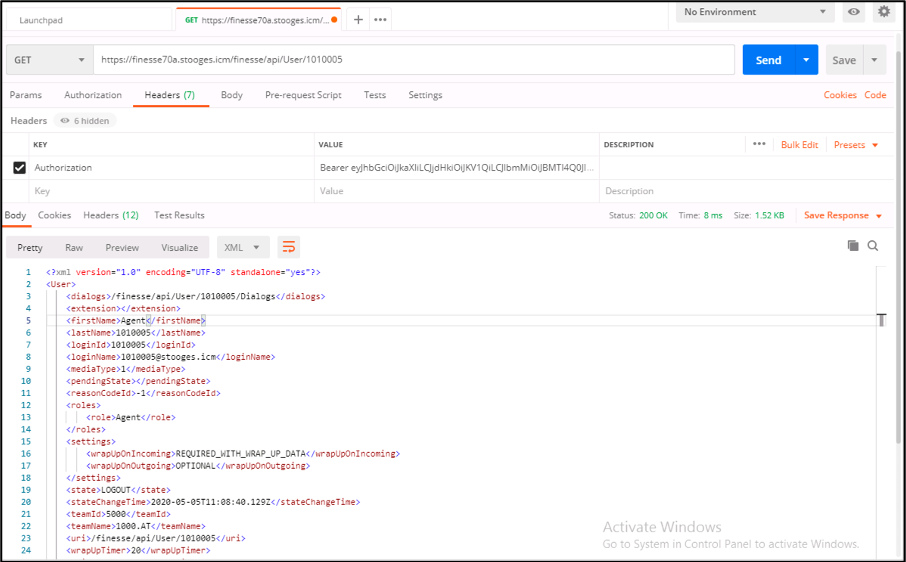

Puede utilizar este token para enviar solicitudes al Finesse para el usuario como token portador.

Utilice el Encabezado de autorización como Portador <token de acceso> en su código personalizado.

Este ejemplo utiliza el cliente Postman.

Cuando se envía la solicitud con el token de acceso, se obtiene la respuesta con 200OK y el resultado correspondiente. Esta imagen muestra que el estado actual es recuperado.

Del mismo modo, el token se puede utilizar para las API de cambio de estado para que el agente esté preparado, no preparado, desconectado, etc., y para las API de cuadros de diálogo para responder, realizar llamadas, etc., en el cliente personalizado.

Actualizar token de acceso

Un token de acceso tiene un tiempo de vencimiento. Debe actualizar este token antes de que caduque.

Según la recomendación:

- Las aplicaciones de terceros deben actualizar el token de acceso una vez transcurrido el 75% del tiempo de caducidad del token.

- La invocación de esta API puede implicar la redirección del navegador a Cisco Identity Server y Cisco Identity Provider.

Para actualizar el token de acceso, utilice esta URL: https://<fqdn>:8445/desktop/sso/token?cc_username=<agentid>&refresh-token=<refresh-token-value>

Recibirá el nuevo token de acceso como se muestra en la imagen.

Ahora de nuevo puede utilizar este nuevo token como el token de acceso para enviar una solicitud al servidor Finesse.