Introducción

Este documento describe cómo configurar un clúster de sistemas Cisco Voice Operating System (CVOS) con el uso de un nombre alternativo de asunto (SAN) multiservidor firmado por la autoridad certificadora (CA) que tenga un modelo de arquitectura de editor y suscriptor. El sistema CVOS abarca sistemas CUIC, Finesse, LiveData e IdS en entornos UCCE.

Colaboración de Venu Gopal Sane, Ritesh Desai Ingeniero del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Unified Contact Center Enterprise (UCCE) versión v12.5

- Cisco Package Contact Center Enterprise (PCCE) versión v12.5

- Cisco Finesse v12.5

- Cisco Unified Intelligence Center v12.5

Componentes Utilizados

La información de este documento se basa en la administración del sistema operativo CVOS - Administración de certificados.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

Con los certificados de SAN multiservidor, solo se requiere que una CSR esté firmada por la CA para un clúster de nodos, en lugar de tener que obtener una CSR de cada nodo de servidor del clúster y, a continuación, obtener un certificado firmado por la CA para cada CSR y administrarlos individualmente.

Antes de intentar realizar esta configuración, asegúrese de que estos servicios estén operativos:

Configurar

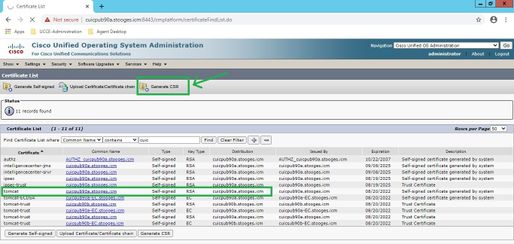

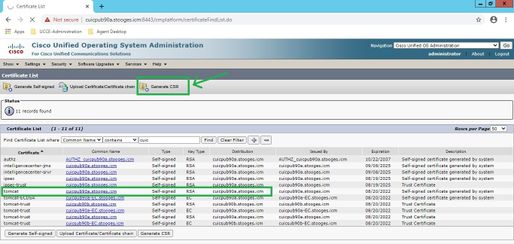

Paso 1. Inicie sesión en Administración del sistema operativo (SO) y navegue hasta Seguridad > Administración de certificados > Generar CSR como se muestra en la imagen.

Paso 2. Seleccione SAN multiservidor en Distribución. Rellena automáticamente los dominios SAN y el dominio principal.

Paso 3. La generación correcta de CSR muestra este mensaje:

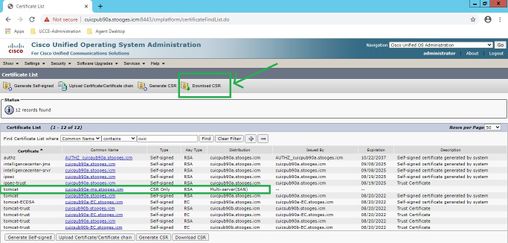

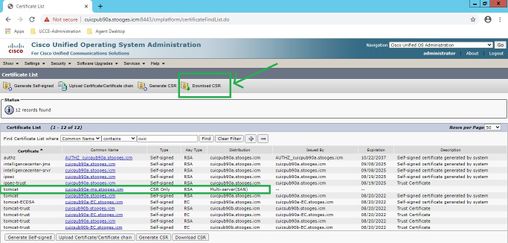

Paso 4. Una vez generada correctamente la CSR, la CSR generada se puede ver aquí, que se puede descargar y enviar a la CA para su firma.

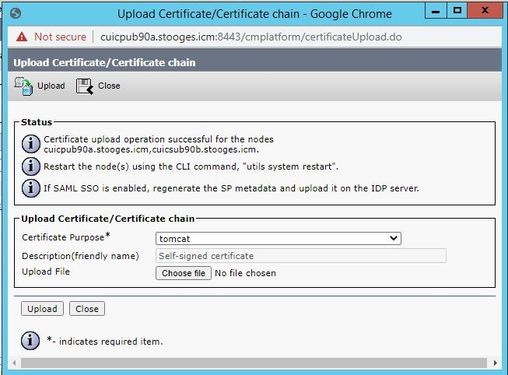

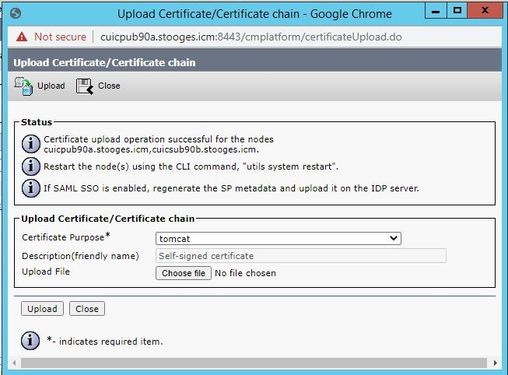

Paso 5. Cargue el certificado firmado por la CA como type tomcat en el nodo Editor del clúster en la página de administración de certificados y siga las instrucciones que se muestran al realizar la carga correctamente.

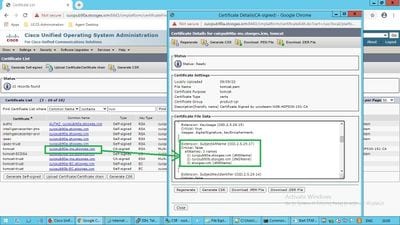

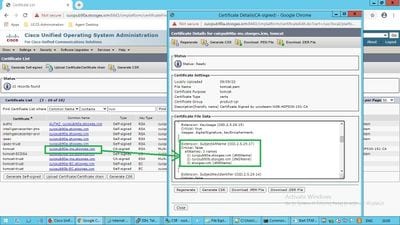

Paso 6. Después de cargar el archivo correctamente, verifique la lista de certificados que muestra el nuevo certificado firmado por la CA como tipo multi-SAN.

Haga clic en el nuevo certificado de varias SAN y compruebe que SubjectAltNames muestra el nombre de dominio y FQDN de todos los nodos del clúster.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

Inicie sesión en la página cmplatform de los nodos del suscriptor y verifique que el mismo certificado de varias SAN se rellena con el uso de http://<any-node-fqdn>:8443/cmplatform.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Recopile estos registros de administración de certificados del acceso CLI y abra el caso con Cisco TAC: file get activelog platform/log/cert*

Comentarios

Comentarios