Introducción

Este documento describe el proceso de configuración para instalar el certificado firmado por CA para la herramienta Portico de Unified Contact Center Enterprise (UCCE) Diagnostic Framework.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Directorio activo

- servidor del Sistema de nombres de dominio (DNS)

- Infraestructura de CA implementada y en funcionamiento para todos los servidores y clientes

- Marco de diagnóstico Pórtico

El acceso a la herramienta Diagnostic Framework Portico escribiendo la dirección IP en el explorador sin recibir la advertencia de certificado está fuera del alcance de este artículo.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco UCCE 1.0.1

- Microsoft Windows Server 2012 R2

- Autoridad de certificación de Microsoft Windows Server 2012 R2

- SO Microsoft Windows 7 SP1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

Generar solicitud firmada de certificado

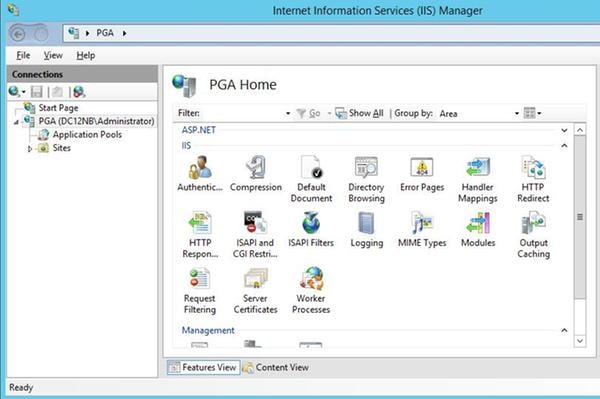

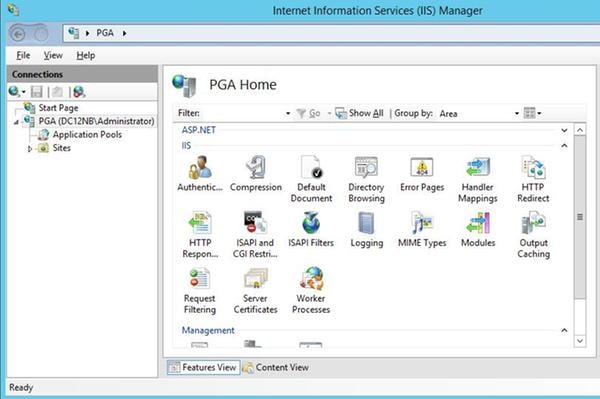

Abra el Administrador de Internet Information Services (IIS), seleccione el sitio, la puerta de enlace periférica A (PGA) en el ejemplo y Server Certificates.

Seleccione Crear solicitud de certificado en el panel de acciones.

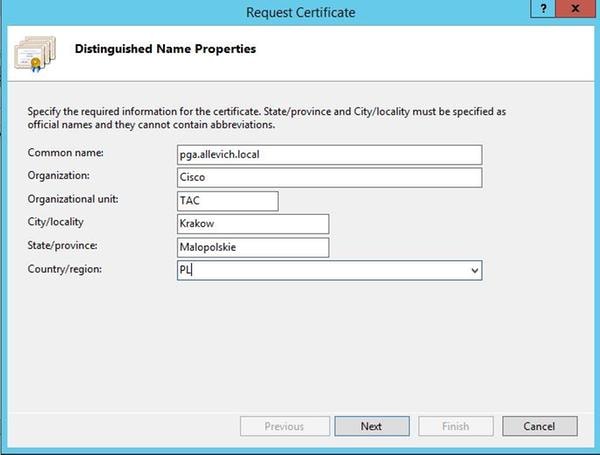

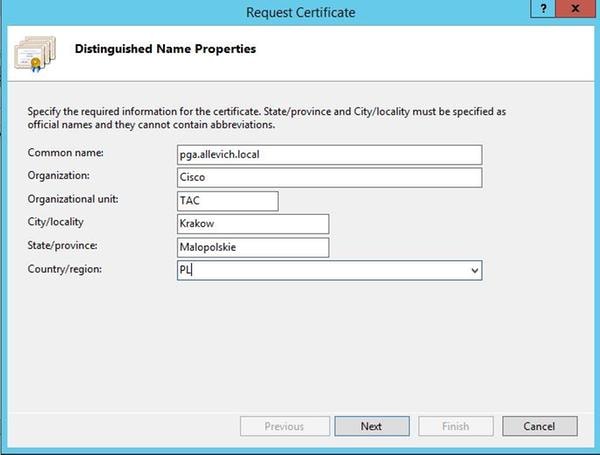

Introduzca los campos Nombre común (CN), Organización (O), Unidad organizativa (OU), Localidad (L), Estado (ST), País (C). El nombre común debe ser el mismo que el nombre de host + nombre de dominio completo (FQDN).

Deje la configuración predeterminada para el proveedor de servicios criptográficos y especifique la longitud de bits: 2048.

Seleccione la ruta en la que desea almacenar. Por ejemplo, en el escritorio con el nombre pga.csr.

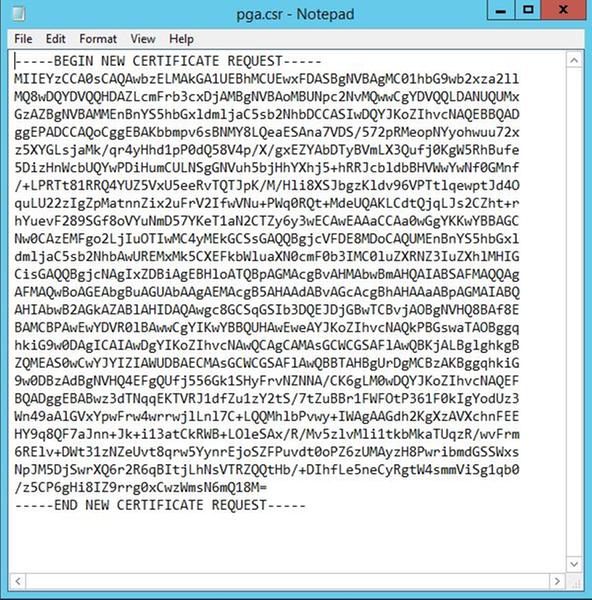

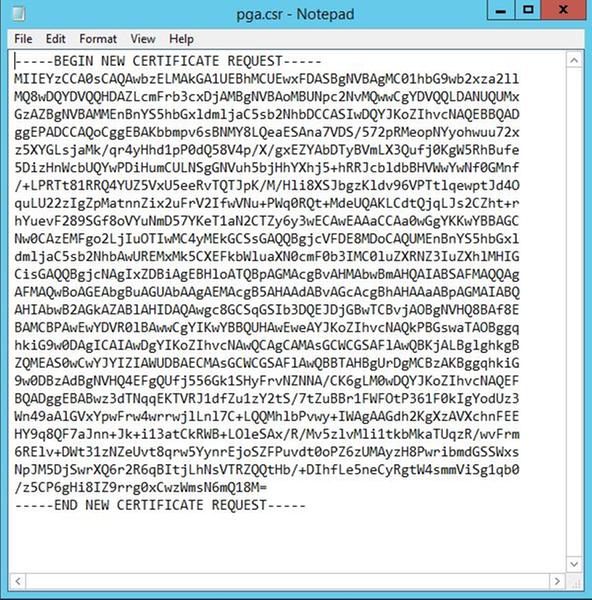

Abra la solicitud recién creada en el bloc de notas.

Copie el certificado en el búfer con CTRL+C.

Firmar el certificado en la autoridad certificadora

Nota: Si utiliza una autoridad de certificación externa (como GoDaddy), debe ponerse en contacto con ella después de generar el archivo CSR.

Inicie sesión en la página de inscripción de certificados del servidor de la CA.

https://<CA-server-address>/certsrv

Seleccione Request Certificate, Advanced Certificate Request y pegue el contenido de la solicitud de firma de certificado (CSR) en el búfer. A continuación, seleccione Plantilla de certificado como servidor web.

Descargue el certificado codificado Base 64.

Abra el certificado y copie el contenido del campo de huella digital para su uso posterior. Elimine los espacios de la huella digital.

Instalar el certificado

Copiar el certificado

Copie el archivo de certificado recién generado en la máquina virtual de UCCE donde se encuentra la herramienta Portico.

Importar el certificado en el almacén de equipos locales

En el mismo servidor UCCE, inicie la consola de Microsoft Management Console (MMC) seleccionando el menú Inicio, escriba run y mmc .

Haga clic en

Agregar o quitar complemento y, en el cuadro de diálogo, haga clic en

Agregar.

A continuación, seleccione el menú Certificados y agregue.

En el cuadro de diálogo Complemento Certificados, haga clic en Cuenta de equipo > Equipo local > Finalizar.

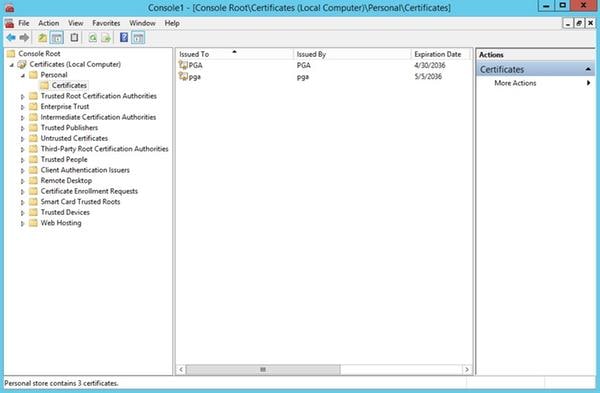

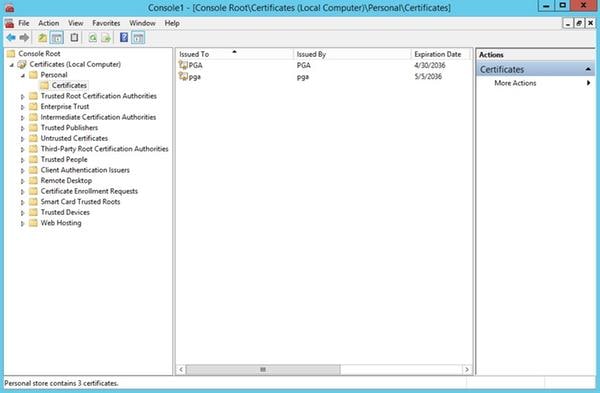

Vaya a la carpeta de certificados personales.

En el panel de acciones, seleccione Más acciones > Todas las tareas > Importar.

Haga clic en Next, Browse y seleccione el certificado que se generó anteriormente y en el siguiente menú asegúrese de que el almacén de certificados se estableció en personal. En la última pantalla, verifique Certificate Store y Certificate File seleccionados y haga clic en Finish.

Enlazar certificado IIS

Abra la aplicación CMD.

Vaya a la carpeta de inicio de Diagnostic Portico.

cd c:\icm\serviceability\diagnostics\bin

Elimine el enlace de certificado actual para la herramienta Portico.

DiagFwCertMgr /task:UnbindCert

Enlazar certificado firmado de CA.

Consejo: Utilice un editor de texto (bloc de notas++) para eliminar los espacios en el hash.

Utilice el hash guardado antes con los espacios eliminados.

DiagFwCertMgr /task:BindCertFromStore /certhash:bc6bbe23b8b3a26d8446c252400f9264c5c30a29

En caso de que el certificado esté enlazado correctamente, debería ver la línea similar en la salida.

Asegúrese de que el enlace del certificado se haya realizado correctamente mediante este comando.

DiagFwCertMgr /task:ValidateCertBinding

Una vez más, se debe mostrar un mensaje similar en la salida.

"El enlace del certificado es VÁLIDO"

Nota: DiagFwCertMgr utilizará de forma predeterminada el puerto 7890.

Reinicie el servicio Marco de diagnóstico.

sc stop "diagfwsvc"

sc start "diagfwsvc"

Comentarios

Comentarios