Centro de contacto SSO con el proveedor de la identidad de Okta

Opciones de descarga

-

ePub (149.6 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (175.7 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la configuración del servicio de la identidad (IdS) y del proveedor de la identidad (IdP) para muestra basada nube de Okta la sola encendido (SSO).

| Producto | Despliegue |

| UCCX | Coresidente |

| PCCE | Coresidente con CUIC (centro unificado Cisco de la inteligencia) y LD (datos vivos) |

| UCCE | Coresidente con CUIC y el LD para las implementaciones 2k. Independiente para las implementaciones 4k y 12k. |

Prerrequisitos

Requisitos

Cisco recomienda tener conocimientos de estos temas:

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE), o empresa embalada del Centro de contacto (PCCE)

- Lenguaje de marcado de la aserción de la Seguridad (SAML) 2.0

- Okta

Componentes Utilizados

- UCCE 11.6

- Okta

Note: Este documento se refiere a UCCE al screenshots y a los ejemplos, no obstante la configuración es similar en cuanto al servicio de la identidad de Cisco (UCCX/UCCE/PCCE) y al IdP.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener cualquier comando.

Configure Okta como proveedor de servicio de la identidad

Paso 1. Inicie sesión a la página web del servicio de la identidad (IdS) y navegue a las configuraciones y descargue el archivo de metadatos haciendo clic el archivo de metadatos de la descarga.

Paso 2. Inicie sesión al servidor de Okta y seleccione la lengueta Admin.

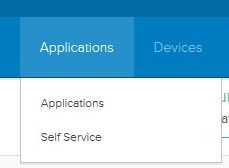

Paso 3. Del panel de Okta, seleccione las aplicaciones > las aplicaciones.

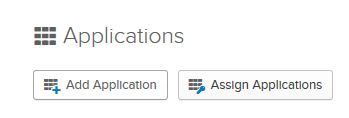

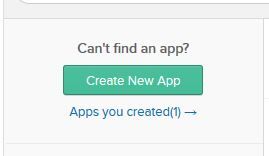

Paso 4. El tecleo crea un nuevo App para crear una nueva aplicación de encargo usando el Asisitente.

Paso 5. En el crear una ventana de integración de la nueva aplicación, porque la red selecta de la plataforma en la lista desplegable y SAML selecto 2.0 como la muestra en el método y selecto crean.

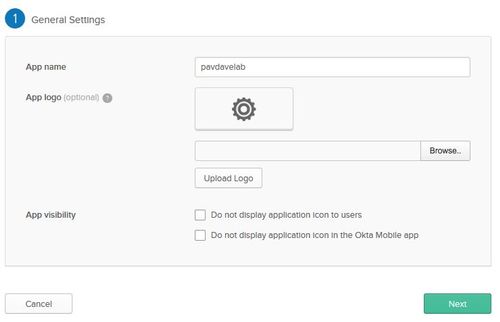

Paso 6. Ingrese el nombre del App y haga clic después.

Paso 7. En SAML la integración, cree SAML la página ingresan los detalles.

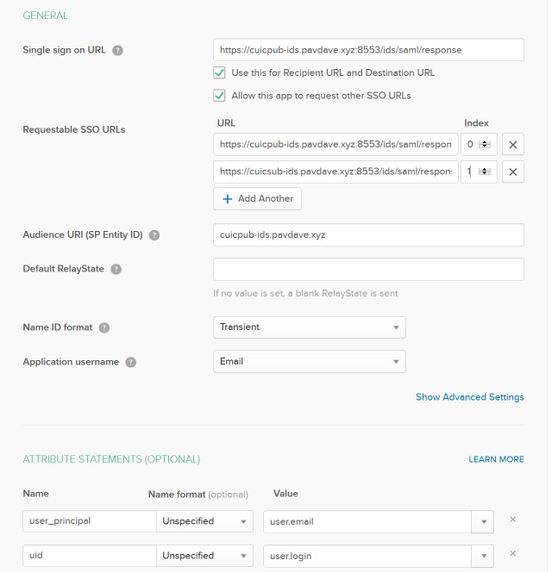

- Escoja la muestra en el URL - De los meta datos clasifíe, ingrese el URL especificados adentro como índice 0 de AssertionConsumerService.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

- Utilice esto para el beneficiario URL y el destino URL - marque esta opción para habilitar corresponder con del beneficiario y del destino URL

- Permita que este app pida el otro SSO URL - marque esta opción si usted tiene Nodos múltiples de los IdS en su despliegue y querer permitir las peticiones del otro SSO URL además de los IdS Publisher.

- Requestable SSO URL — Este campo aparece solamente si usted marca la casilla de verificación antedicha. Usted puede ingresar SSO URL para sus otros Nodos. Usted puede encontrar el ACS URL en el archivo de metadatos buscando para todos los direccionamientos de AssertionConsumerService (ACS) que utilizan el atascamiento HTTP-POST. Agregue esos detalles para este campo. Haga clic el agregar otro botón para agregar los URL múltiples.

- La audiencia URI (entidad ID SP) - de los meta datos clasifía, ingresa el direccionamiento del entityID.

<?xml version="1.0" encoding="UTF-8"?><EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" entityID="cuicpub-ids.pavdave.xyz">

- RelayState predeterminado - Deje este espacio en blanco del campo.

- Nombre el formato ID - Elija el transeúnte de la lista desplegable.

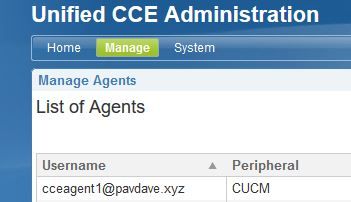

- Nombre de usuario de la aplicación - Elija el formato del nombre de usuario que hace juego el nombre de usuario configurado en la administración unificada CCE > maneja > los agentes.

Note: Este tiro de pantalla es específico a UCCE/PCCE.

Paso 8. Agregue las declaraciones del atributo requerido.

- uid - Identifica al usuario autenticado en la demanda enviada a las aplicaciones

- user_principal - Identifica el reino de la autenticación del usuario en la aserción enviada al servicio de la identidad de Cisco

.

Paso 9. Seleccione después.

Paso 10. Selecto “soy proveedor de software. Quisiera integrar mi app con Okta” y el clic en Finalizar.

Paso 11. En la muestra en la descarga de la lengueta los meta datos del proveedor de la identidad.

Paso 12. Abra el archivo de metadatos descargado y cambie las dos líneas de NameIDFormat al siguiente y salve el archivo.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

Configure el servicio de la identidad

Paso 1. Navegue a su servidor del servicio de la identidad.

Paso 2. Configuraciones del tecleo.

Paso 3. Tecleo después.

Paso 4. Cargue el archivo de metadatos descargado de Okta y haga clic después.

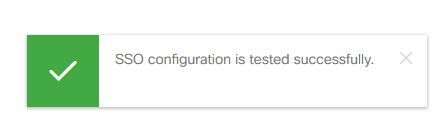

Paso 5. Configuración de la prueba SSO del tecleo. Una nueva ventana indicará a un login que autentique a Okta. Una registración satisfactoria mostrará que una marca de cotejo con la configuración SSO está probada con éxito en la esquina inferior derecha de la pantalla.

Note: Si le autentican ya a Okta a le no indicarán que inicie sesión otra vez sino verá un móvil abreviado mientras que los IdS verifican las credenciales.

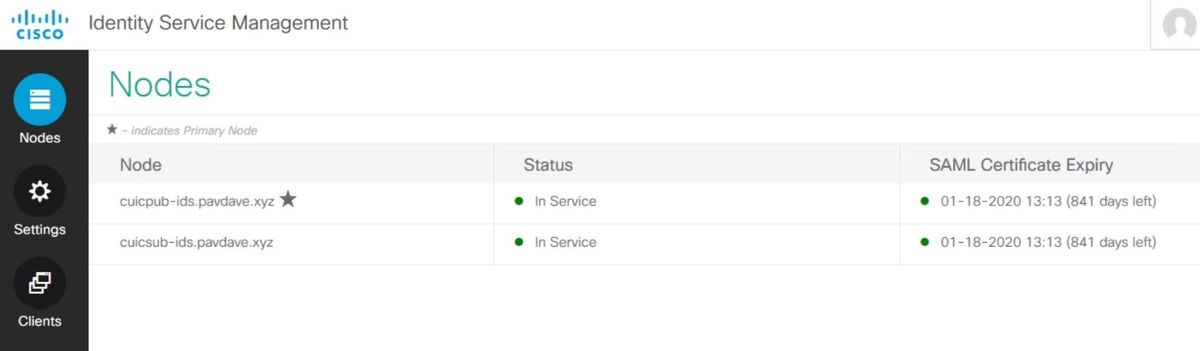

En este momento la configuración del servicio de la identidad y de los proveedores de la identidad es completa y debe considerar los Nodos en el servicio.

Configuración adicional para solo Muestra-en

Después de la identidad mantenga y se configura el proveedor de la identidad, el siguiente paso es configurar solo Muestra-en para UCCE o UCCX.

Lectura adicional

Con la colaboración de ingenieros de Cisco

- Pavan DaveIngeniero de Cisco TAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios