Configuración y anulación del túnel L2TP

Contenido

Introducción

Este documento trata sobre la configuración y desactivación del túnel L2TP (Layer Two Tunneling Protocol). El documento también ofrece un resumen de PPP y L2TP.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información en este documento se basa en Cisco IOS® Software Releases 12.0(1)T y posteriores.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Convenciones

PPP

PPP es un protocolo simétrico de igual a igual que transporta el tráfico de capa 2 y capa 3 (L3) a través de enlaces punto a punto. Hay tres componentes principales:

-

‘Encapsulación

-

Protocolo de control de enlaces (LCP)

-

Protocolo de control de red (NCP)

Los datagramas se encapsulan en PPP. El LCP permite la negociación de opciones de configuración para permitir el establecimiento de link. Los NCP se negocian para cada uno de los protocolos L3 que se ejecutan en el link.

Durante la vida de una sesión PPP, el link pasa por cuatro fases distintas:

-

Establecimiento de link: como parte de la fase de establecimiento de link, PPP utiliza una función LCP que debe completarse y declararse abierta antes de que el link entre en la fase de autenticación, si procede, y negocia la apertura de la capa de red. LCP también se utiliza para terminar el link PPP.

-

Autenticación: la fase de autenticación es específica de la implementación y no es un requisito obligatorio para el traslado de LCP a NCP. Si se negocia y se acuerda durante la fase LCP, el peer remoto debe identificarse y pasar el método de autenticación acordado antes de que PPP se mueva a la capa de red.

-

Capa de red: la negociación NCP garantiza que ambos peers coincidan en las características del protocolo L3. En el caso de IP, el protocolo de control se denomina protocolo de control IP (IPCP). Además de la negociación entre pares, también existe un elemento de asignación. Esto es común con los clientes de acceso remoto de tipo Microsoft Windows que no tienen ninguna dirección IP asignada y confían en el proveedor de servicios para asignar la dirección IP al conectarse.

-

Terminación del link: la fase de terminación del link se puede ingresar en cualquier momento durante el ciclo de vida de la llamada. LCP se utiliza para enviar la petición de terminación.

L2TP

L2TP amplía la naturaleza punto a punto de PPP. L2TP proporciona un método de encapsulación para la transmisión de tramas PPP tunelizadas, que permite que los extremos PPP sean tunelizados a través de una red conmutada por paquetes. L2TP se suele implementar en escenarios de tipo acceso remoto que utilizan Internet para ofrecer servicios de tipo intranet. El concepto es el de una red privada virtual (VPN).

Los dos elementos físicos principales de L2TP son el L2TP Access Concentrator (LAC) y el L2TP Network Server (LNS):

-

LAC: el LAC es un peer del LNS que actúa como un lado del extremo del túnel. LAC finaliza la conexión remota PPP y se ubica entre el remoto y el LNS. Los paquetes se reenvían a y desde la conexión remota a través de la conexión PPP. Los paquetes hacia y desde el LNS se reenvían a través del túnel L2TP.

-

LNS: el LNS es un peer del LAC que actúa como un lado del extremo del túnel. El LNS es el punto de terminación para las sesiones tunelizadas PPP de LAC. Esto se utiliza para agregar las sesiones PPP tunelizadas LAC múltiples y el ingreso a la red privada.

Hay dos tipos de mensajes diferentes que L2TP utiliza:

-

Mensajes de control: L2TP pasa los mensajes de datos y de control por canales de datos y de control independientes. El canal de control en banda pasa los mensajes de control de conexión secuenciada, administración de llamadas, informes de errores y control de sesión. La iniciación de la conexión de control no es específica para el LAC o el LNS sino más bien para el originador y receptor del túnel que tiene relevancia en el establecimiento de conexión de control. Se utiliza un método de autenticación de desafío secreto compartido entre los puntos finales del túnel.

-

Mensajes de datos: los mensajes de datos se utilizan para encapsular las tramas PPP que se envían al túnel L2TP.

L2TP utiliza el puerto registrado 1701 del protocolo de datagrama de usuario (UDP), y el paquete L2TP es encapsulado dentro del datagrama UDP. Como por operación UDP normal, el iniciador del túnel selecciona un puerto UDP disponible y envía el puerto número 1701 al destino UDP. En la respuesta, el número de puerto de destino es el mismo que el número de puerto de origen que se utiliza en el encabezado UDP entrante. El puerto de origen se establece en función de cualquier puerto libre que se encuentre. Después de establecer los puertos de origen y de destino, los puertos deben permanecer iguales durante la duración del túnel. En Cisco IOS Software, los números de puerto de origen y de destino siempre se establecen en el número de puerto UDP 1701.

Nota: El protocolo de reenvío de capa 2 (L2F) y L2TP comparten el mismo número de puerto UDP. El campo Versión del encabezado permite discriminar entre los dos protocolos. Un valor de 1 indica L2F, mientras que un valor de 2 indica L2TP.

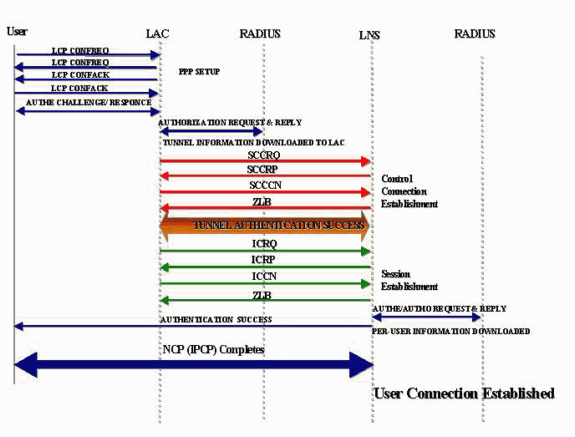

Resumen de Flujo PPP y L2TP

El establecimiento de la conexión de control y la sesión debe ocurrir antes de que las tramas PPP se puedan reenviar a través del túnel.

Después del establecimiento exitoso del canal de control, se crean sesiones para cada conexión PPP. El establecimiento de sesión es direccional, en relación con el LAC y el LNS. Para las llamadas entrantes, el LAC solicita al LNS que acepte la sesión. Para las llamadas salientes, el LNS le pide al LAC que acepte la sesión.

La sección Secuencia de Conexión PPP/L2TP de este documento detalla la configuración de la llamada PPP y L2TP cuando un usuario de acceso remoto realiza una llamada al LAC. Este ejemplo utiliza el servicio de identificación de número marcado (DNIS) para iniciar el túnel L2TP, aunque también puede utilizar el nombre de dominio para este fin. La secuencia muestra el inicio de la sesión PPP desde un router SOHO 2500, la negociación LCP entre el usuario de acceso remoto y LAC, y la autenticación parcial. Luego, el LAC procede a establecer el túnel L2TP y la sesión dentro del túnel. Se establece una sesión para cada conexión PPP entre el LAC y el LNS. L2TP utiliza los identificadores de túnel de peer y sesión en todos los mensajes salientes para multiplexar y desmultiplexar las conexiones PPP. Estos identificadores se asignan e intercambian durante las respectivas fases de conexión de control y establecimiento de sesión. Los ID de túnel y de sesión sólo tienen importancia local. Los extremos del túnel tienen identificadores diferentes para el mismo túnel y sesión.

Nota: El valor 0 tiene una significación única y sólo se utiliza cuando el túnel y el identificador de sesión aún no se han asignado.

Después del establecimiento del túnel, el proceso de autenticación PPP se completa entre el usuario de acceso remoto y el LNS. El LAC continúa recibiendo las tramas PPP. El entramado de enlaces y la verificación de redundancia cíclica (CRC) se quitan, encapsulan en LT2P y se reenvían al túnel al LNS. Allí, el paquete L2TP se recibe y se trata como si se terminara en una interfaz PPP local. Se produce la negociación de PPP NCP y luego se declara IPCP abierto. La conexión ha finalizado.

La secuencia de conexión de PPP/L2TP

Ésta es la secuencia de conexión de eventos:

-

El usuario remoto inicia una conexión PPP. El LAC acepta la conexión. Se estableces un link PPP.

-

El LCP se negocia entre el usuario remoto y el LAC. El LAC emite un desafío del Protocolo de autenticación por desafío mutuo (CHAP) para realizar una autenticación parcial del usuario remoto. La respuesta se envía al LNS durante el establecimiento de la sesión. La respuesta se envía como respuesta de autenticación de proxy del par valor de atributo (AVP) 33 en el ICCN (Incoming-Call-Connected).

-

El DNIS se utiliza para determinar si el usuario es un cliente de red de acceso telefónico privada virtual (VPDN).

-

Dado que no existe ningún túnel para el número marcado (614629), es necesario crear un túnel nuevo. RADIUS se consulta y la información del túnel se descarga en el LAC.

-

Se ha iniciado la conexión de control. El túnel se encuentra en estado IDLE:

-

El iniciador del túnel (en este caso, el LAC) envía una solicitud de conexión de control de inicio (SCCRQ) al LNS. El SCCRQ contiene un desafío AVP 11, que indica que el LAC desea autenticar el túnel con el uso de una autenticación estilo CHAP. El mismo secreto es conocido para ambos puntos finales del túnel. El túnel se encuentra en estado WAIT-CTL-REPLY.

-

El LNS puede activar el túnel, por lo que el LNS responde con un Start-Control-Connection-Reply (SCCRP). El SCCRP contiene un desafío AVP 11 y una respuesta de desafío AVP 13 en respuesta al SCCRQ. El túnel se encuentra en estado WAIT-CTL-REPLY.

-

LAC responde con un mensaje de Start-Control-Connection-Connected (SCCCN). El SCCCN contiene un AVP 13 en respuesta al SCCRP. El túnel se encuentra en un estado establecido.

-

El LNS envía un mensaje de cuerpo de longitud cero (ZLB) al LAC. El mensaje ZLB es un reconocimiento secuenciado. El túnel se encuentra en un estado establecido.

-

-

La autenticación del túnel está completa y el túnel está establecido. La sesión se encuentra en un estado ocioso.

-

Ahora que el túnel existe, se realiza un intercambio de tres vías para el establecimiento de sesión dentro del túnel:

-

La LAC envía una Petición de llamada entrante (ICRQ) con la información del parámetro para la sesión. La sesión se encuentra ahora en el estado de respuesta de espera.

-

El LNS envía una respuesta de llamada entrante (ICRP) que contiene la ID de sesión. La sesión se encuentra ahora en estado Espera de conexión.

-

El LAC envía un ICCN y proporciona al LNS información adicional para la llamada respondida. Esta información incluye la información de LCP de la negociación que el LAC y el usuario remoto realizaron. La sesión se encuentra en el estado Establecido.

-

El LNS envía un mensaje ZLB, que es un reconocimiento secuenciado, al LAC. La sesión se encuentra en el estado Establecido.

-

-

Después del establecimiento de la sesión, se crea una interfaz de acceso virtual en el LNS. La información de configuración de LCP que se entregó en el ICCN se fuerza en la pila PPP de la interfaz de acceso virtual. Esta información incluye la información de autenticación parcial.

-

El LNS genera un desafío de autenticación. Se reproduce la respuesta de autenticación de proxy AVP 33, que se entregó en la ICCN.

-

La autenticación, autorización y contabilidad (AAA) o la autenticación y autorización PPP se realizan de forma normal.

-

Se envía una solicitud de acceso RADIUS para la autenticación y autorización por usuario.

-

Se recibe un RADIUS Access-Accept .

Nota: RADIUS se ha configurado para permitir la dirección IP que el usuario remoto ha ofrecido en la IPCP Configure-Request entrante.

-

Un mensaje CHAP satisfactorio se envía al usuario remoto.

-

La negociación PPP IPCP se completa y se declara ABIERTA. Se instala una ruta de host para la interfaz remota. El usuario remoto ya está conectado y el flujo de tráfico puede comenzar.

Flujo de llamadas de conexión de PPP y L2TP

Depuración tomada de LAC que muestra el establecimiento de llamadas PPP y L2TP

Jan 1 00:04:10.235: %LINK-3-UPDOWN: Interface Serial0:0,

changed state to up

Jan 1 00:04:10.455: Se0:0 PPP: Treating connection as a callin

Jan 1 00:04:10.455: Se0:0 PPP: Phase is ESTABLISHING,

Passive Open [0 sess, 0 load]

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: State is Listen

Jan 1 00:04:10.455: Se0:0 LCP: I CONFREQ [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: O CONFREQ [Listen] id 11 len 28

Jan 1 00:04:10.455: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.455: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.455: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.455: Se0:0 LCP: O CONFACK [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.495: Se0:0 LCP: I CONFREJ [ACKsent] id 11 len 17

Jan 1 00:04:10.495: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.495: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.495: Se0:0 LCP: O CONFREQ [ACKsent] id 12 len 15

Jan 1 00:04:10.495: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.495: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: I CONFACK [ACKsent] id 12 len 15

Jan 1 00:04:10.527: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.527: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: State is Open

Jan 1 00:04:10.527: Se0:0 PPP: Phase is AUTHENTICATING,

by this end [0 sess, 0 load]

Jan 1 00:04:10.527: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.527: Se0:0 CHAP: O CHALLENGE id 6 len 27 from "5300-1"

Jan 1 00:04:10.555: Se0:0 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:10.555: Se0:0 PPP: Phase is FORWARDING [0 sess, 0 load]

Jan 1 00:04:10.555: Se0:0 VPDN: Got DNIS string 614629

Jan 1 00:04:10.555: Se0:0 VPDN: Looking for tunnel -- dnis:614629 --

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Port='Serial0:0'

list='default' service=NET

Jan 1 00:04:10.555: AAA/AUTHOR/VPDN: Serial0:0 (1692520761) user='dnis:614629'

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV service=ppp

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV protocol=vpdn

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): found list "default"

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Method=NSA_LAB (radius)

Jan 1 00:04:10.559: RADIUS: Initial Transmit Serial0:0 id 18 10.51.6.3:1645,

Access-Request, len 112

Jan 1 00:04:10.559: Attribute 4 6 0A330644

Jan 1 00:04:10.559: Attribute 5 6 00000000

Jan 1 00:04:10.559: Attribute 26 17 00000009020B5365

Jan 1 00:04:10.559: Attribute 61 6 00000002

Jan 1 00:04:10.559: Attribute 1 13 646E6973

Jan 1 00:04:10.559: Attribute 30 8 36313436

Jan 1 00:04:10.559: Attribute 31 12 32303835

Jan 1 00:04:10.559: Attribute 2 18 D0A81832

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: RADIUS: Received from id 18 10.51.6.3:1645,

Access-Accept, len 156

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: Attribute 26 29 0000000901177670

Jan 1 00:04:10.559: Attribute 26 26 0000000901147670

Jan 1 00:04:10.559: Attribute 26 36 00000009011E7670

Jan 1 00:04:10.559: Attribute 26 39 0000000901217670

Jan 1 00:04:10.563: RADIUS: saved authorization data

for user 626A0C10 at 62258960

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-type=l2tp"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-id=hgw"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:ip-addresses=10.51.6.82"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:l2tp-tunnel-password=hello"

Jan 1 00:04:10.563: AAA/AUTHOR (1692520761):

Post authorization status = PASS_ADD

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV service=ppp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV protocol=vpdn

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-type=l2tp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-id=hgw

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV ip-addresses=10.51.6.82

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV l2tp-tunnel-password=hello

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: Got tunnel info for dnis:614629

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: LAC hgw

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-busy-disconnect yes

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-tunnel-password xxxxxx

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: IP 10.51.6.82

Jan 1 00:04:10.563: Se0:0 VPDN/: curlvl 1 Address 0: 10.51.6.82,

priority 1

Jan 1 00:04:10.563: Se0:0 VPDN/: Select non-active address 10.51.6.82,

priority 1

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State idle

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ, flg TLS, ver 2,

len 128, tnl 0, cl 0, ns 0, nr 0

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.567: Tnl 17688 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State wait-ctl-reply

Jan 1 00:04:10.567: Se0:0 VPDN: Find LNS process created

Jan 1 00:04:10.567: Se0:0 VPDN: Forward to address 10.51.6.82

Jan 1 00:04:10.567: Se0:0 VPDN: Pending

Jan 1 00:04:10.567: Se0:0 VPDN: Process created

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse SCCRP

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 2, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Protocol Ver 256

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 3, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Framing Cap 0x3

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 4, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Bearer Cap 0x3

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 6, len 8, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Firmware Ver 0x1120

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 7, len 13, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Hostname l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 8, len 25, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 10, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Rx Window Size 300

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 11, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng 98B296C28429E7ADC767237A45F31040

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 13, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng Resp 7C358F7A7BA21957C07801195DCADFA6

Jan 1 00:04:10.659: Tnl 17688 L2TP: No missing AVPs in SCCRP

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP from l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a challenge from remote peer,

l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a response from remote peer, l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel Authentication success

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN to l2tp-gw tnlid 55270

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session FS enabled

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session state change from idle

to wait-for-tunnel

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: Create session

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ to l2tp-gw 55270/0

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ, flg TLS,

ver 2, len 91, tnl 55270, cl 0, ns 2, nr 1

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:10.667: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change from

wait-for-tunnel to wait-reply

Jan 1 00:04:10.703: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 0, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 14, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Assigned Call ID 45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: No missing AVPs in ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: I ICRP, flg TLS,

ver 2, len 28, tnl 17688, cl 7, ns 1, nr 3

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN to l2tp-gw 55270/45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from wait-reply to established

Jan 1 00:04:10.899: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.667: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0:0,

changed state to up

Jan 1 00:04:16.239: %ISDN-6-CONNECT: Interface Serial0:0 is now connected to

2085730592 2500-1

Depuración tomada de LNS que muestra el establecimiento de llamadas PPP y L2TP

Jan 1 00:04:10.916: L2X: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.920: L2X: Parse SCCRQ

Jan 1 00:04:10.920: L2X: Parse AVP 2, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.924: L2X: Protocol Ver 256

Jan 1 00:04:10.924: L2X: Parse AVP 3, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.928: L2X: Framing Cap 0x0x3

Jan 1 00:04:10.928: L2X: Parse AVP 4, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.932: L2X: Bearer Cap 0x0x3

Jan 1 00:04:10.932: L2X: Parse AVP 6, len 8, flag 0x0x0

Jan 1 00:04:10.936: L2X: Firmware Ver 0x0x1130

Jan 1 00:04:10.936: L2X: Parse AVP 7, len 9, flag 0x0x8000 (M)

Jan 1 00:04:10.940: L2X: Hostname hgw

Jan 1 00:04:10.940: L2X: Parse AVP 8, len 25, flag 0x0x0

Jan 1 00:04:10.944: L2X: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.948: L2X: Parse AVP 9, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.952: L2X: Assigned Tunnel ID 17688

Jan 1 00:04:10.952: L2X: Parse AVP 10, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.956: L2X: Rx Window Size 800

Jan 1 00:04:10.956: L2X: Parse AVP 11, len 22, flag 0x0x8000 (M)

Jan 1 00:04:10.960: L2X: Chlng 545A2343FBE20EA08BCA7B56E4A7D29E

Jan 1 00:04:10.964: L2X: No missing AVPs in SCCRQ

Jan 1 00:04:10.968: L2X: I SCCRQ, flg TLS, ver 2, len 128,

tnl 0, cl 0, ns 0, nr 0 contiguous pak, size 128

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.975: L2TP: I SCCRQ from hgw tnl 17688

Jan 1 00:04:10.983: Tnl 55270 L2TP: Got a challenge in SCCRQ, hgw

Jan 1 00:04:10.983: Tnl 55270 L2TP: New tunnel created for remote hgw,

address 10.51.6.68

Jan 1 00:04:10.987: Tnl 55270 L2TP: O SCCRP to hgw tnlid 17688

Jan 1 00:04:10.991: Tnl 55270 L2TP: O SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

Jan 1 00:04:10.999: contiguous buffer, size 154

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:11.003: Tnl 55270 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse SCCCN

Jan 1 00:04:11.023: Tnl 55270 L2TP: Parse AVP 13, len 22, flag 0x0x8000 (M)

Jan 1 00:04:11.023: Tnl 55270 L2TP: Chlng Resp 9639531841AC22E3103E208EF7D90989

Jan 1 00:04:11.031: Tnl 55270 L2TP: No missing AVPs in SCCCN

Jan 1 00:04:11.031: Tnl 55270 L2TP: I SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1 contiguous pak, size 42

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:11.043: Tnl 55270 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:11.047: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 01 00 02

Jan 1 00:04:11.051: Tnl 55270 L2TP: I SCCCN from hgw tnl 17688

Jan 1 00:04:11.055: Tnl 55270 L2TP: Got a Challenge Response in SCCCN from hgw

Jan 1 00:04:11.055: Tnl 55270 L2TP: Tunnel Authentication success

Jan 1 00:04:11.059: Tnl 55270 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:11.063: Tnl 55270 L2TP: SM State established

Jan 1 00:04:11.067: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse ICRQ

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.075: Tnl 55270 L2TP: Assigned Call ID 7

Jan 1 00:04:11.075: Tnl 55270 L2TP: Parse AVP 15, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.079: Tnl 55270 L2TP: Serial Number

Jan 1 00:04:11.083: Tnl 55270 L2TP: Parse AVP 18, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.083: Tnl 55270 L2TP: Bearer Type 1

Jan 1 00:04:11.087: Tnl 55270 L2TP: Parse AVP 22, len 16, flag 0x0x8000 (M)

Jan 1 00:04:11.087: Tnl 55270 L2TP: Calling Number 2085730592

Jan 1 00:04:11.095: Tnl 55270 L2TP: Parse AVP 21, len 12, flag 0x0x8000 (M)

Jan 1 00:04:11.095: Tnl 55270 L2TP: Called Number 614629

Jan 1 00:04:11.099: Tnl 55270 L2TP: Parse Cisco AVP 100, len 15, flag 0x0x0

Jan 1 00:04:11.102: Tnl 55270 L2TP: Client NAS Port Serial0:0

Jan 1 00:04:11.106: Tnl 55270 L2TP: No missing AVPs in ICRQ

Jan 1 00:04:11.106: Tnl 55270 L2TP: I ICRQ, flg TLS, ver 2, len 91,

tnl 55270, cl 0, ns 2, nr 1 contiguous pak, size 91

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:11.118: Tnl 55270 L2TP: I ICRQ from hgw tnl 17688

Jan 1 00:04:11.122: Tnl/Cl 55270/45 L2TP: Session FS enabled

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: Session state change

from idle to wait-connect

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: New session created

Jan 1 00:04:11.130: Tnl/Cl 55270/45 L2TP: O ICRP to hgw 17688/7

Jan 1 00:04:11.134: Tnl/Cl 55270/45 L2TP: O ICRP, flg TLS, ver 2,

len 28, tnl 17688, cl 7, ns 1, nr 3

Jan 1 00:04:11.138: contiguous buffer, size 28

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:11.154: Tnl/Cl 55270/45 L2TP: Parse AVP 0, len 8,

flag 0x0x8000 (M)

Jan 1 00:04:11.158: Tnl/Cl 55270/45 L2TP: Parse ICCN

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Parse AVP 24, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Connect Speed 64000

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Parse AVP 38, len 10, flag 0x0x0

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Rx Speed 64000

Jan 1 00:04:11.170: Tnl/Cl 55270/45 L2TP: Parse AVP 19, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Framing Type 2

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Parse AVP 27, len 17, flag 0x0x0

Jan 1 00:04:11.178: Tnl/Cl 55270/45 L2TP: Last Sent LCPREQ

0305C223050506109D08F2

Jan 1 00:04:11.182: Tnl/Cl 55270/45 L2TP: Parse AVP 28, len 12, flag 0x0x0

Jan 1 00:04:11.186: Tnl/Cl 55270/45 L2TP: Last Rx LCPREQ 05066EE4E865

Jan 1 00:04:11.190: Tnl/Cl 55270/45 L2TP: Parse AVP 31, len 22, flag 0x0x0

Jan 1 00:04:11.194: Tnl/Cl 55270/45 L2TP: Proxy Auth Chal

5D0D008CB1677CF8BC354556321A7A74

Jan 1 00:04:11.198: Tnl/Cl 55270/45 L2TP: Parse AVP 32, len 8, flag 0x0x0

Jan 1 00:04:11.202: Tnl/Cl 55270/45 L2TP: Proxy Auth ID 6

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Parse AVP 30, len 12, flag 0x0x0

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Proxy Auth Name 2500-1

Jan 1 00:04:11.210: Tnl/Cl 55270/45 L2TP: Parse AVP 33, len 22,

flag 0x0x8000 (M)

Jan 1 00:04:11.214: Tnl/Cl 55270/45 L2TP: Proxy Auth Resp

CA1CC2E4FA6899E8DF1B695C0A80883E

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Parse AVP 29, len 8, flag 0x0x0

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Proxy Auth Type 2

Jan 1 00:04:11.225: Tnl/Cl 55270/45 L2TP: No missing AVPs in ICCN

Jan 1 00:04:11.229: Tnl/Cl 55270/45 L2TP: I ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2 contiguous pak, size 151

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:11.241: Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.245: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 04

Jan 1 00:04:11.249: Tnl/Cl 55270/45 L2TP: I ICCN from hgw tnl 17688, cl 7

Jan 1 00:04:11.253: Tnl/Cl 55270/45 L2TP: Session state change from

wait-connect to established

Jan 1 00:04:11.257: Vi4 VTEMPLATE: Hardware address 0030.94fe.1bbf

Jan 1 00:04:11.257: Vi4 VPDN: Virtual interface created for 2500-1

Jan 1 00:04:11.261: Vi4 PPP: Phase is DOWN, Setup

Jan 1 00:04:11.261: Vi4 VPDN: Clone from Vtemplate 1 filterPPP=0 blocking

Jan 1 00:04:11.265: Vi4 VTEMPLATE: Has a new cloneblk vtemplate,

now it has vtemplate

Jan 1 00:04:11.269: Vi4 VTEMPLATE:

************* CLONE VACCESS4 *****************

Jan 1 00:04:11.273: Vi4 VTEMPLATE: Clone from Virtual-Template1

interface Virtual-Access4

default ip address

no ip address

encap ppp

ip unnumbered Ethernet0

no peer default ip address

ppp authentication chap vpdn

ppp authorization vpdn

peer default ip address pool default

ppp mu

end

Jan 1 00:04:12.892: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to up

Jan 1 00:04:12.908: Vi4 PPP: Using set call direction

Jan 1 00:04:12.908: Vi4 PPP: Treating connection as a callin

Jan 1 00:04:12.912: Vi4 PPP: Phase is ESTABLISHING, Passive Open

Jan 1 00:04:12.912: Vi4 LCP: State is Listen

Jan 1 00:04:12.920: Vi4 LCP: I FORCED CONFREQ len 11

Jan 1 00:04:12.924: Vi4 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:12.924: Vi4 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted rcv CONFACK

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted sent CONFACK

Jan 1 00:04:12.928: Vi4 PPP: Phase is AUTHENTICATING, by this end

Jan 1 00:04:12.932: Vi4 CHAP: O CHALLENGE id 3 len 27 from "1600-3"

Jan 1 00:04:12.940: Vi4 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:12.967: RADIUS: Initial Transmit Virtual-Access4 id 48

10.51.6.3:1645, Access-Request, len 97

Jan 1 00:04:12.971: Attribute 4 6 0A330652

Jan 1 00:04:12.975: Attribute 5 6 00000004

Jan 1 00:04:12.975: Attribute 61 6 00000005

Jan 1 00:04:12.975: Attribute 1 8 32353030

Jan 1 00:04:12.979: Attribute 30 8 36313436

Jan 1 00:04:12.979: Attribute 31 12 32303835

Jan 1 00:04:12.979: Attribute 3 19 06CA1CC2

Jan 1 00:04:12.983: Attribute 6 6 00000002

Jan 1 00:04:12.983: Attribute 7 6 00000001

Jan 1 00:04:12.987: RADIUS: Received from id 48 10.51.6.3:1645,

Access-Accept, len 38

Jan 1 00:04:12.991: Attribute 6 6 00000002

Jan 1 00:04:12.991: Attribute 7 6 00000001

Jan 1 00:04:12.991: Attribute 8 6 FFFFFFFF

Jan 1 00:04:12.999: AAA/AUTHEN (3530581085): status = PASS

Jan 1 00:04:12.999: Vi4 AAA/AUTHOR/LCP: Authorize LCP

Jan 1 00:04:13.003: Vi4 AAA/AUTHOR/LCP (1947215169): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.003: AAA/AUTHOR/LCP: Vi4 (1947215169) user='2500-1'

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV service=ppp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV protocol=lcp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): found list "vpdn"

Jan 1 00:04:13.011: Vi4 AAA/AUTHOR/LCP (1947215169): Method=radius (radius)

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR (1947215169):

Post authorization status = PASS_REPL

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR/LCP: Processing AV service=ppp

Jan 1 00:04:13.019: Vi4 CHAP: O SUCCESS id 6 len 4

Jan 1 00:04:13.023: Vi4 PPP: Phase is UP

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM: (0): Can we start IPCP?

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM (536495163): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.031: AAA/AUTHOR/FSM: Vi4 (536495163) user='2500-1'

Jan 1 00:04:13.031: Vi4 AAA/AUTHOR/FSM (536495163): send AV service=ppp

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): send AV protocol=ip

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): found list "vpdn"

Jan 1 00:04:13.039: Vi4 AAA/AUTHOR/FSM (536495163): Method=radius (radius)

Jan 1 00:04:13.039: RADIUS: allowing negotiated framed address

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR (536495163):

Post authorization status = PASS_REPL

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR/FSM: We can start IPCP

Jan 1 00:04:13.047: Vi4 IPCP: O CONFREQ [Closed] id 1 len 10

Jan 1 00:04:13.051: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.102: Vi4 IPCP: I CONFREQ [REQsent] id 187 len 16

Jan 1 00:04:13.114: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.118: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.118: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 0.0.0.0

Jan 1 00:04:13.122: Vi4 AAA/AUTHOR/IPCP (2669954081): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.126: AAA/AUTHOR/IPCP: Vi4 (2669954081) user='2500-1'

Jan 1 00:04:13.126: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV service=ppp

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV protocol=ip

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV addr*10.10.53.2

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): found list "vpdn"

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): Method=radius (radius)

Jan 1 00:04:13.138: RADIUS: allowing negotiated framed address 10.10.53.2

Jan 1 00:04:13.142: Vi4 AAA/AUTHOR (2669954081):

Post authorization status = PASS_REPL

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.154: Vi4 IPCP: O CONFREJ [REQsent] id 187 len 10

Jan 1 00:04:13.154: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.162: Vi4 IPCP: I CONFACK [REQsent] id 1 len 10

Jan 1 00:04:13.162: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.213: Vi4 IPCP: I CONFREQ [ACKrcvd] id 188 len 10

Jan 1 00:04:13.217: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.217: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.229: Vi4 IPCP: O CONFACK [ACKrcvd] id 188 len 10

Jan 1 00:04:13.233: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.233: Vi4 IPCP: State is Open

Jan 1 00:04:13.261: Vi4 IPCP: Install route to 10.10.53.2

Jan 1 00:04:14.015: %LINEPROTO-5-UPDOWN: Line protocol on

Interface Virtual-Access4, changed state to up

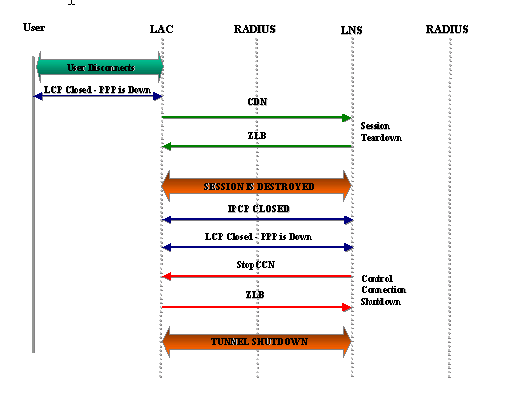

La secuencia de desconexión de PPP/L2TP

-

El usuario remoto descarta el link ISDN para soltar la llamada al LAC.

-

La máquina de estado LAC PPP finaliza y el estado LCP se encuentra en Cerrado.

-

Para notificar al LNS la desconexión de la sesión, el LAC envía un Call-Disconnect-Notify (CDN) y destruye la sesión. El CDN contiene un código de resultado AVP 1, que tiene "Pérdida de portadora" como la razón de la desconexión. La sesión se encuentra en un estado ocioso.

-

El LNS envía un mensaje ZLB, que es un reconocimiento secuenciado, y destruye la sesión. La sesión se encuentra en un estado ocioso.

-

El LNS quita la interfaz PPP local. La interfaz de acceso virtual cambia el estado a Down:

-

IPCP se cierra, LCP se cierra y la máquina de estado PPP se declara como Down.

-

La ruta del host al usuario remoto se elimina de la tabla de ruteo de LNS.

-

El estado de túnel ahora es No-Sessions-Left (No quedan sesiones) tanto en LAC como en LNS.

-

-

Debido a que esta es la última sesión dentro del túnel, la conexión de control ahora se puede apagar. Los temporizadores predeterminados para el cierre del túnel son 10 segundos para el LNS y 15 segundos para el LAC.

-

El LNS envía un Stop-Control-Connection-Notification (Stop-CCN) al LAC para cerrar la conexión de control y el túnel. El Stop-CCN contiene el motivo del cierre del túnel, que es "Solicitud para borrar la conexión de control". El túnel se encuentra en estado inactivo ahora.

-

El LAC envía al LNS un mensaje ZLB, el cual es un reconocimiento en secuencia. El túnel se encuentra en estado inactivo ahora.

-

El túnel está ahora apagado.

Nota: El LAC o el LNS pueden iniciar la sesión y controlar el cierre de la conexión. No es necesario borrar las sesiones dentro del túnel antes de que se pueda apagar el túnel.

Depuración tomada de LAC que muestra la desconexión PPP y L2TP

Jan 1 00:04:27.375: %ISDN-6-DISCONNECT: Interface Serial0:0

disconnected from 2085730592 2500-1, call lasted 17 seconds

Jan 1 00:04:27.387: %LINK-3-UPDOWN:

Interface Serial0:0, changed state to down

Jan 1 00:04:27.387: Se0:0 PPP: Phase is TERMINATING [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 LCP: State is Closed

Jan 1 00:04:27.387: Se0:0 PPP: Phase is DOWN [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 VPDN: Cleanup

Jan 1 00:04:27.387: Se0:0 VPDN: Reset

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN to l2tp-gw 55270/45

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN,

flg TLS, ver 2, len 38, tnl 55270, cl 45, ns 4, nr 2

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP:

Destroying session

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from established to idle

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: VPDN:

Releasing idb for LAC/LNS tunnel 17688/55270 session 7 state idle

Jan 1 00:04:27.387: Tnl 17688 L2TP: Tunnel state change from established

to no-sessions-left

Jan 1 00:04:27.387: Tnl 17688 L2TP: No more sessions in tunnel,

shutdown (likely) in 15 seconds

Jan 1 00:04:27.431: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:28.387: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Serial0:0, changed state to down

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse StopCCN

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 1, len 8, flag 0x8000 (M)

Jan 1 00:04:37.387: L2X: Result code(1): 1:

Request to clear control connection

Jan 1 00:04:37.387: Error code(0): No error

Jan 1 00:04:37.387: Tnl 17688 L2TP: No missing AVPs in StopCCN

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.387: Tnl 17688 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 55270, cl 0, ns 5, nr 3

C8 02 00 0C D7 E6 00 00 00 05 00 03

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN from l2tp-gw tnl 55270

Jan 1 00:04:37.387: Tnl 17688 L2TP: Shutdown tunnel

Jan 1 00:04:37.387: Tnl 17688 L2TP: Tunnel state change from no-sessions-left

to idle

Depuración tomada de LNS que muestra la desconexión PPP y L2TP

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP: Parse CDN

Jan 1 00:04:27.744: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.748: Vi4 Tnl/Cl 55270/45 L2TP: Assigned Call ID 7

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 1, len 10, flag 0x0x8000 (M)

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Result code(1): 1: Loss of carrier

Jan 1 00:04:27.756: Error code(0): No error

Jan 1 00:04:27.756: Vi4 Tnl/Cl 55270/45 L2TP:

No missing AVPs in CDN

Jan 1 00:04:27.760: Vi4 Tnl/Cl 55270/45 L2TP: I CDN, flg TLS, ver 2,

len 38, tnl 55270, cl 45, ns 4, nr 2 contiguous pak, size 38

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.772: Vi4 Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:27.776: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 05

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: I CDN from hgw tnl 17688, cl 7

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: Destroying session

Jan 1 00:04:27.784: Vi4 Tnl/Cl 55270/45 L2TP:

Session state change from established to idle

Jan 1 00:04:27.788: Vi4 Tnl/Cl 55270/45 L2TP:

VPDN: Releasing idb for LAC/LNS tunnel 55270/17688 session 45 state idle

Jan 1 00:04:27.792: Vi4 VPDN: Reset

Jan 1 00:04:27.792: Tnl 55270 L2TP:

Tunnel state change from established to no-sessions-left

Jan 1 00:04:27.796: Tnl 55270 L2TP:

No more sessions in tunnel, shutdown (likely) in 10 seconds

Jan 1 00:04:27.800: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to down

Jan 1 00:04:27.816: Vi4 IPCP: State is Closed

Jan 1 00:04:27.820: Vi4 PPP: Phase is TERMINATING

Jan 1 00:04:27.820: Vi4 LCP: State is Closed

Jan 1 00:04:27.824: Vi4 PPP: Phase is DOWN

Jan 1 00:04:27.839: Vi4 IPCP: Remove route to 10.10.53.2

Jan 1 00:04:29.022: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Virtual-Access4, changed state to down

Jan 1 00:04:37.720: Tnl 55270 L2TP: O StopCCN to hgw tnlid 17688

Jan 1 00:04:37.724: Tnl 55270 L2TP: O StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:37.728: contiguous buffer, size 36

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.736: Tnl 55270 L2TP:

Tunnel state change from no-sessions-left to shutting-down

Jan 1 00:04:37.740: Tnl 55270 L2TP: Shutdown tunnel

Jan 1 00:04:37.744: Tnl 55270 L2TP:

Tunnel state change from shutting-down to idle

Información Relacionada

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios