Configuración de clientes del software IOS de Cisco y Windows 2000 para PPTP por medio de Microsoft IAS

Contenido

Introducción

La compatibilidad con el protocolo de túnel punto a punto (PPTP) se agregó a la versión 12.0.5.XE5 del software Cisco IOS® en las plataformas de routers Cisco 7100 y 7200. El soporte de más plataformas se agregó en Cisco IOS Software Release 12.1.5.T.

La solicitud de comentarios (RFC) 2637 describe PPTP. Según este RFC, el PPTP Access Concentrator (PAC) es el cliente (es decir, la PC o la persona que llama) y el PPTP Network Server (PNS) es el servidor (es decir, el router o el dispositivo al que se llama).

Prerequisites

Requirements

Este documento supone que ha configurado conexiones PPTP al router con autenticación V1 del protocolo de autenticación por desafío mutuo (MS-CHAP) local de Microsoft (y opcionalmente, el cifrado punto a punto [MPPE] de Microsoft que requiere MS-CHAP V1) utilizando estos documentos y que ya están funcionando. Se requiere el servicio de usuario de acceso telefónico de autenticación remota (RADIUS) para la compatibilidad con cifrado MPPE; TACACS+ funciona para la autenticación, pero no para la codificación MPPE.

Componentes Utilizados

La información que contiene este documento se basa en las versiones de software y hardware indicadas a continuación.

-

Componente opcional de Microsoft IAS instalado en un servidor avanzado de Microsoft 2000 con Active Directory.

-

Un router Cisco 3600.

-

Versión c3640-io3s56i-mz.121-5.T. del software del IOS de Cisco

Esta configuración utiliza Microsoft IAS instalado en un servidor avanzado de Windows 2000 como servidor RADIUS.

La información que se presenta en este documento se originó a partir de dispositivos dentro de un ambiente de laboratorio específico. All of the devices used in this document started with a cleared (default) configuration. Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener un comando antes de ejecutarlo.

Convenciones

Para obtener más información sobre las convenciones del documento, consulte Convenciones de Consejos Técnicos de Cisco.

Teoría Precedente

Esta configuración de ejemplo muestra cómo configurar un PC para conectarse al router (en la dirección 10.200.20.2), que luego autentica al usuario en el Servidor de autenticación de Internet (IAS) de Microsoft (en 10.200.20.245) antes de permitir que el usuario entre en la red. La compatibilidad con PPTP está disponible con Cisco Secure Access Control Server (ACS) versión 2.5 para Windows. Sin embargo, es posible que no funcione con el router debido al ID de bug de Cisco CSCds92266. Si utiliza Cisco Secure, le recomendamos que utilice Cisco Secure Version 2.6 o posterior. Cisco Secure UNIX no admite MPPE. Otras dos aplicaciones RADIUS con soporte MPPE son Microsoft RADIUS y Funk RADIUS.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Para encontrar información adicional sobre los comandos usados en este documento, utilice la herramienta de búsqueda de comandos de IOS

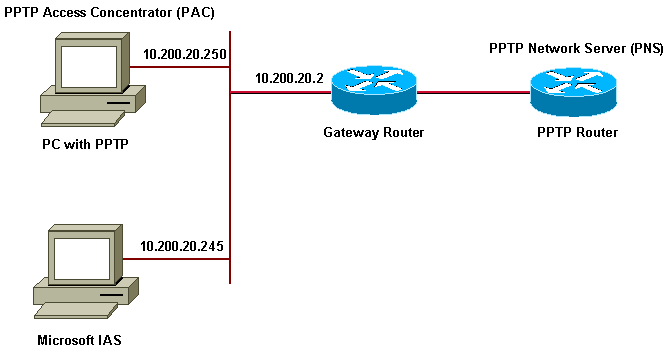

Diagrama de la red

Este documento utiliza la instalación de red que se muestra en el siguiente diagrama.

Conjunto IP para clientes de acceso telefónico:

-

Router de gateway: 192.168.1.2 ~ 192.168.1.254

-

LNS: 172.16.10.1 ~ 172.16.10.10

Aunque la configuración anterior utiliza un cliente de acceso telefónico para conectarse al router del proveedor de servicios de Internet (ISP) a través del acceso telefónico, puede conectar el PC y el router de la puerta de enlace a través de cualquier medio, como una LAN.

Configuración de Windows 2000 Advanced Server para Microsoft IAS

Esta sección muestra cómo configurar el servidor avanzado de Windows 2000 para Microsoft IAS:

-

Asegúrese de que Microsoft IAS está instalado. Para instalar Microsoft IAS, inicie sesión como administrador. En Servicios de red, verifique que todas las casillas de verificación estén desactivadas. Active la casilla de verificación Internet Authentication Server y luego haga clic en OK.

-

En el asistente Componentes de Windows, haga clic en Siguiente. Si se le solicita, introduzca el CD de Windows 2000.

-

Una vez copiados los archivos requeridos, haga clic en Finalizar y, a continuación, cierre todas las ventanas. No es necesario reiniciar.

Configuración de clientes Radius

Esta sección muestra los pasos para configurar los clientes radius:

-

En Administrative Tools, abra la Internet Authentication Server Console y haga clic en Clients.

-

En el cuadro Friendly Name, escriba la dirección IP del servidor de acceso a la red (NAS).

-

Haga clic en la opción Use this IP.

-

En el cuadro de lista desplegable Cliente-Proveedor, asegúrese de que la opción RADIUS Standard esté seleccionada.

-

En los cuadros Shared Secret y Confirm Shared Secret, escriba la contraseña y, a continuación, haga clic en Finish.

-

En el árbol de la consola, haga clic con el botón derecho en Internet Authentication Service y luego haga clic en Start.

-

Cierre la consola.

Configuración de usuarios en IAS

A diferencia de Cisco Secure, la base de datos de usuarios RADIUS de Windows 2000 está estrechamente vinculada a la base de datos de usuarios de Windows. En caso de que un Active Directory esté instalado en su servidor de Windows 2000, cree los nuevos usuarios de acceso telefónico de usuarios y equipos de Active Directory. Si Active Directory no está instalado, utilice Usuarios y Grupos Locales de Herramientas Administrativas para crear nuevos usuarios.

Configuración de usuarios en Active Directory

Esta sección muestra los pasos para configurar usuarios en el directorio activo:

-

En la consola Usuarios y equipos de Active Directory, expanda su dominio. Haga clic con el botón derecho del ratón en Usuarios. Desplácese para seleccionar New User. Cree un nuevo usuario llamado tac.

-

Escriba una contraseña en los cuadros de diálogo Contraseña y Confirmar contraseña.

-

Borre el campo User Must Change Password at Next Logon (El usuario debe cambiar la contraseña al iniciar sesión siguiente) y haga clic en Next (Siguiente).

-

Abra el cuadro User tac Properties. Cambie a la pestaña Marcado de entrada. En Remote Access Permission (acceso remoto, acceso telefónico o VPN), haga clic en Allow Access (Permitir acceso) y, a continuación, haga clic en OK.

Configuración de los usuarios cuando no está instalado ningún Active Directory.

Esta sección muestra los pasos para configurar los usuarios si no hay un directorio activo instalado:

-

En la sección Herramientas administrativas, haga clic en Administración de equipos. Expanda la consola Administración de equipos y haga clic en Usuarios y grupos locales. Haga clic con el botón derecho en la barra de desplazamiento Users para seleccionar New User. Cree un nuevo usuario llamado tac.

-

Escriba una contraseña en los cuadros de diálogo Contraseña y Confirmar contraseña.

-

Borre la opción User Must Change Password at Next Logon (El usuario debe cambiar la contraseña al iniciar sesión siguiente) y haga clic en Next.

-

Abra el nuevo usuario llamado cuadro Propiedades de tac. Cambie a la pestaña Marcado de entrada. En Remote Access Permission (Marcado de entrada o VPN), haga clic en Allow Access y, a continuación, haga clic en OK.

Aplicación de política de acceso remoto al usuario de Windows

Esta sección muestra los pasos para aplicar una política de acceso remoto al usuario de Windows:

-

En Administrative Tools, abra la Internet Authentication Server Console y haga clic en Remote Access Policies.

-

Haga clic en el botón Agregar en Especificar las condiciones que deben coincidir, y agregue Tipo de servicio. Elija el tipo disponible como Framed y agréguelo a la lista Tipos seleccionados. Pulse Aceptar.

-

Haga clic en el botón Agregar en Especificar las condiciones para coincidir y agregar protocolo con tramas. Elija el tipo disponible como ppp y agréguelo a la lista Tipos seleccionados. Pulse Aceptar.

-

Haga clic en el botón Agregar en Especificar las condiciones que deben coincidir y agregue Windows-Groups para agregar el grupo de Windows al que pertenece el usuario. Elija el grupo y agréguelo a los Tipos seleccionados y presione Aceptar.

-

En las propiedades Allow Access if Dial-in Permission is Enabled , seleccione Grant remote Access permit .

-

Cierre la consola.

Configuración de Windows 2000 Client para PPTP

La sección siguiente muestra los pasos para configurar el cliente Windows 2000 para PPTP:

-

En el menú Inicio, seleccione Configuración y, a continuación:

-

Panel de control y conexiones de red y acceso telefónico, o

-

Conexiones de red y de acceso telefónico y, a continuación, Crear nueva conexión.

Utilice el asistente para crear una conexión llamada PPTP. Esta conexión se conecta a una red privada a través de Internet. También debe especificar la dirección IP o el nombre del servidor de red PPTP (PNS).

-

-

La nueva conexión aparece en la ventana Conexiones de red y acceso telefónico bajo Panel de control.

Desde aquí, haga clic en el botón derecho del ratón para editar sus propiedades. En la pestaña Networking, asegúrese de que el campo Type of Server I Am Calling (Tipo de servidor al que llamo) esté establecido en PPTP. Si planea asignar una dirección interna dinámica a este cliente desde el gateway, ya sea a través de un grupo local o del protocolo de configuración dinámica de host (DHCP), seleccione protocolo TCP/IP y asegúrese de que el cliente esté configurado para obtener una dirección IP automáticamente. También puede emitir información de DNS automáticamente.

El botón Avanzado permite definir información estática de Windows Internet Naming Service (WINS) y DNS.

La ficha Opciones permite desactivar IPSec o asignar una política diferente a la conexión.

-

En la ficha Seguridad, puede definir los parámetros de autenticación de usuario. Por ejemplo, PAP, CHAP o MS-CHAP, o inicio de sesión de dominio de Windows. Una vez configurada la conexión, puede hacer doble clic en ella para mostrar la pantalla de inicio de sesión y, a continuación, conectarse.

Configuraciones

Con la siguiente configuración del router, el usuario puede conectarse con el nombre de usuario tac y la contraseña admin incluso si el servidor RADIUS no está disponible (esto es posible cuando el IAS de Microsoft aún no está configurado). La siguiente configuración de ejemplo describe los comandos requeridos para L2tp sin IPSec.

| angela |

|---|

angela#show running-config Building configuration... Current configuration : 1606 bytes ! version 12.1 no service single-slot-reload-enable service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname angela ! logging rate-limit console 10 except errors !---Enable AAA services here aaa new-model aaa authentication login default group radius local aaa authentication login console none aaa authentication ppp default group radius local aaa authorization network default group radius local enable password ! username tac password 0 admin memory-size iomem 30 ip subnet-zero ! ! no ip finger no ip domain-lookup ip host rund 172.17.247.195 ! ip audit notify log ip audit po max-events 100 ip address-pool local !---Enable VPN/Virtual Private Dialup Network (VPDN) services !---and define groups and their respective parameters. vpdn enable no vpdn logging ! ! vpdn-group PPTP_WIN2KClient !---Default PPTP VPDN group !---Allow the router to accept incoming Requests accept-dialin protocol pptp virtual-template 1 ! ! ! call rsvp-sync ! ! ! ! ! ! ! controller E1 2/0 ! ! interface Loopback0 ip address 172.16.10.100 255.255.255.0 ! interface Ethernet0/0 ip address 10.200.20.2 255.255.255.0 half-duplex ! interface Virtual-Template1 ip unnumbered Loopback0 peer default ip address pool default !--- The following encryption command is optional !--- and could be added later. ppp encrypt mppe 40 ppp authentication ms-chap ! ip local pool default 172.16.10.1 172.16.10.10 ip classless ip route 0.0.0.0 0.0.0.0 10.200.20.1 ip route 192.168.1.0 255.255.255.0 10.200.20.250 no ip http server ! radius-server host 10.200.20.245 auth-port 1645 acct-port 1646 radius-server retransmit 3 radius-server key cisco ! dial-peer cor custom ! ! ! ! ! line con 0 exec-timeout 0 0 login authentication console transport input none line 33 50 modem InOut line aux 0 line vty 0 4 exec-timeout 0 0 password ! end angela#show debug General OS: AAA Authentication debugging is on AAA Authorization debugging is on PPP: MPPE Events debugging is on PPP protocol negotiation debugging is on VPN: L2X protocol events debugging is on L2X protocol errors debugging is on VPDN events debugging is on VPDN errors debugging is on Radius protocol debugging is on angela# *Mar 7 04:21:07.719: L2X: TCP connect reqd from 0.0.0.0:2000 *Mar 7 04:21:07.991: Tnl 29 PPTP: Tunnel created; peer initiated *Mar 7 04:21:08.207: Tnl 29 PPTP: SCCRQ-ok -> state change wt-sccrq to estabd *Mar 7 04:21:09.267: VPDN: Session vaccess task running *Mar 7 04:21:09.267: Vi1 VPDN: Virtual interface created *Mar 7 04:21:09.267: Vi1 VPDN: Clone from Vtemplate 1 *Mar 7 04:21:09.343: Tnl/Cl 29/29 PPTP: VAccess created *Mar 7 04:21:09.343: Vi1 Tnl/Cl 29/29 PPTP: vacc-ok -> #state change wt-vacc to estabd *Mar 7 04:21:09.343: Vi1 VPDN: Bind interface direction=2 *Mar 7 04:21:09.347: %LINK-3-UPDOWN: Interface Virtual-Access1, changed state to up *Mar 7 04:21:09.347: Vi1 PPP: Using set call direction *Mar 7 04:21:09.347: Vi1 PPP: Treating connection as a callin *Mar 7 04:21:09.347: Vi1 PPP: Phase is ESTABLISHING, Passive Open [0 sess, 0 load] *Mar 7 04:21:09.347: Vi1 LCP: State is Listen *Mar 7 04:21:10.347: %LINEPROTO-5-UPDOWN: Line protocol on Interface Virtual-Access1, changed state to up *Mar 7 04:21:11.347: Vi1 LCP: TIMEout: State Listen *Mar 7 04:21:11.347: Vi1 AAA/AUTHOR/FSM: (0): LCP succeeds trivially *Mar 7 04:21:11.347: Vi1 LCP: O CONFREQ [Listen] id 7 len 15 *Mar 7 04:21:11.347: Vi1 LCP: AuthProto MS-CHAP (0x0305C22380) *Mar 7 04:21:11.347: Vi1 LCP: MagicNumber 0x3050EB1F (0x05063050EB1F) *Mar 7 04:21:11.635: Vi1 LCP: I CONFACK [REQsent] id 7 len 15 *Mar 7 04:21:11.635: Vi1 LCP: AuthProto MS-CHAP (0x0305C22380) *Mar 7 04:21:11.635: Vi1 LCP: MagicNumber 0x3050EB1F (0x05063050EB1F) *Mar 7 04:21:13.327: Vi1 LCP: I CONFREQ [ACKrcvd] id 1 len 44 *Mar 7 04:21:13.327: Vi1 LCP: MagicNumber 0x35BE1CB0 (0x050635BE1CB0) *Mar 7 04:21:13.327: Vi1 LCP: PFC (0x0702) *Mar 7 04:21:13.327: Vi1 LCP: ACFC (0x0802) *Mar 7 04:21:13.327: Vi1 LCP: Callback 6 (0x0D0306) *Mar 7 04:21:13.327: Vi1 LCP: MRRU 1614 (0x1104064E) *Mar 7 04:21:13.327: Vi1 LCP: EndpointDisc 1 Local *Mar 7 04:21:13.327: Vi1 LCP: (0x1317016AC616B006CC4281A1CA941E39) *Mar 7 04:21:13.331: Vi1 LCP: (0xB9182600000008) *Mar 7 04:21:13.331: Vi1 LCP: O CONFREJ [ACKrcvd] id 1 len 34 *Mar 7 04:21:13.331: Vi1 LCP: Callback 6 (0x0D0306) *Mar 7 04:21:13.331: Vi1 LCP: MRRU 1614 (0x1104064E) *Mar 7 04:21:13.331: Vi1 LCP: EndpointDisc 1 Local *Mar 7 04:21:13.331: Vi1 LCP: (0x1317016AC616B006CC4281A1CA941E39) *Mar 7 04:21:13.331: Vi1 LCP: (0xB9182600000008) *Mar 7 04:21:13.347: Vi1 LCP: TIMEout: State ACKrcvd *Mar 7 04:21:13.347: Vi1 LCP: O CONFREQ [ACKrcvd] id 8 len 15 *Mar 7 04:21:13.347: Vi1 LCP: AuthProto MS-CHAP (0x0305C22380) *Mar 7 04:21:13.347: Vi1 LCP: MagicNumber 0x3050EB1F (0x05063050EB1F) *Mar 7 04:21:13.647: Vi1 LCP: I CONFREQ [REQsent] id 2 len 14 *Mar 7 04:21:13.651: Vi1 LCP: MagicNumber 0x35BE1CB0 (0x050635BE1CB0) *Mar 7 04:21:13.651: Vi1 LCP: PFC (0x0702) *Mar 7 04:21:13.651: Vi1 LCP: ACFC (0x0802) *Mar 7 04:21:13.651: Vi1 LCP: O CONFACK [REQsent] id 2 len 14 *Mar 7 04:21:13.651: Vi1 LCP: MagicNumber 0x35BE1CB0 (0x050635BE1CB0) *Mar 7 04:21:13.651: Vi1 LCP: PFC (0x0702) *Mar 7 04:21:13.651: Vi1 LCP: ACFC (0x0802) *Mar 7 04:21:13.723: Vi1 LCP: I CONFACK [ACKsent] id 8 len 15 *Mar 7 04:21:13.723: Vi1 LCP: AuthProto MS-CHAP (0x0305C22380) *Mar 7 04:21:13.723: Vi1 LCP: MagicNumber 0x3050EB1F (0x05063050EB1F) *Mar 7 04:21:13.723: Vi1 LCP: State is Open *Mar 7 04:21:13.723: Vi1 PPP: Phase is AUTHENTICATING, by this end [0 sess, 0 load] *Mar 7 04:21:13.723: Vi1 MS-CHAP: O CHALLENGE id 20 len 21 from "angela " *Mar 7 04:21:14.035: Vi1 LCP: I IDENTIFY [Open] id 3 len 18 magic 0x35BE1CB0 MSRASV5.00 *Mar 7 04:21:14.099: Vi1 LCP: I IDENTIFY [Open] id 4 len 24 magic 0x35BE1CB0 MSRAS-1-RSHANMUG *Mar 7 04:21:14.223: Vi1 MS-CHAP: I RESPONSE id 20 len 57 from "tac" *Mar 7 04:21:14.223: AAA: parse name=Virtual-Access1 idb type=21 tty=-1 *Mar 7 04:21:14.223: AAA: name=Virtual-Access1 flags=0x11 type=5 shelf=0 slot=0 adapter=0 port=1 channel=0 *Mar 7 04:21:14.223: AAA/MEMORY: create_user (0x62740E7C) user='tac' ruser='' port='Virtual-Access1' rem_addr='' authen_type=MSCHAP service=PPP priv=1 *Mar 7 04:21:14.223: AAA/AUTHEN/START (2474402925): port='Virtual-Access1' list='' action=LOGIN service=PPP *Mar 7 04:21:14.223: AAA/AUTHEN/START (2474402925): using "default" list *Mar 7 04:21:14.223: AAA/AUTHEN/START (2474402925): Method=radius (radius) *Mar 7 04:21:14.223: RADIUS: ustruct sharecount=0 *Mar 7 04:21:14.223: RADIUS: Initial Transmit Virtual-Access1 id 116 10.200.20.245:1645, Access-Request, len 129 *Mar 7 04:21:14.227: Attribute 4 6 0AC81402 *Mar 7 04:21:14.227: Attribute 5 6 00000001 *Mar 7 04:21:14.227: Attribute 61 6 00000005 *Mar 7 04:21:14.227: Attribute 1 5 7461631A *Mar 7 04:21:14.227: Attribute 26 16 000001370B0AFD11 *Mar 7 04:21:14.227: Attribute 26 58 0000013701341401 *Mar 7 04:21:14.227: Attribute 6 6 00000002 *Mar 7 04:21:14.227: Attribute 7 6 00000001 *Mar 7 04:21:14.239: RADIUS: Received from id 116 10.200.20.245:1645, Access-Accept, len 116 *Mar 7 04:21:14.239: Attribute 7 6 00000001 *Mar 7 04:21:14.239: Attribute 6 6 00000002 *Mar 7 04:21:14.239: Attribute 25 32 64080750 *Mar 7 04:21:14.239: Attribute 26 40 000001370C223440 *Mar 7 04:21:14.239: Attribute 26 12 000001370A06144E *Mar 7 04:21:14.239: AAA/AUTHEN (2474402925): status = PASS *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP: Authorize LCP *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP (2434357606): Port='Virtual-Access1' list='' service=NET *Mar 7 04:21:14.243: AAA/AUTHOR/LCP: Vi1 (2434357606) user='tac' *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP (2434357606): send AV service=ppp *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP (2434357606): send AV protocol=lcp *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP (2434357606): found list "default" *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP (2434357606): Method=radius (radius) *Mar 7 04:21:14.243: RADIUS: unrecognized Microsoft VSA type 10 *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR (2434357606): Post authorization status = PASS_REPL *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP: Processing AV service=ppp *Mar 7 04:21:14.243: Vi1 AAA/AUTHOR/LCP: Processing AV mschap_mppe_keys*1p1T11=1v1O1~11a1W11151\1V1M1#11Z1`1k1}111 *Mar 7 04:21:14.243: Vi1 MS-CHAP: O SUCCESS id 20 len 4 *Mar 7 04:21:14.243: Vi1 PPP: Phase is UP [0 sess, 0 load] *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM: (0): Can we start IPCP? *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM (1553311212): Port='Virtual-Access1' list='' service=NET *Mar 7 04:21:14.247: AAA/AUTHOR/FSM: Vi1 (1553311212) user='tac' *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM (1553311212): send AV service=ppp *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM (1553311212): send AV protocol=ip *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM (1553311212): found list "default" *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM (1553311212): Method=radius (radius) *Mar 7 04:21:14.247: RADIUS: unrecognized Microsoft VSA type 10 *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR (1553311212): Post authorization status = PASS_REPL *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM: We can start IPCP *Mar 7 04:21:14.247: Vi1 IPCP: O CONFREQ [Not negotiated] id 4 len 10 *Mar 7 04:21:14.247: Vi1 IPCP: Address 172.16.10.100 (0x0306AC100A64) *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM: (0): Can we start CCP? *Mar 7 04:21:14.247: Vi1 AAA/AUTHOR/FSM (3663845178): Port='Virtual-Access1' list='' service=NET *Mar 7 04:21:14.251: AAA/AUTHOR/FSM: Vi1 (3663845178) user='tac' *Mar 7 04:21:14.251: Vi1 AAA/AUTHOR/FSM (3663845178): send AV service=ppp *Mar 7 04:21:14.251: Vi1 AAA/AUTHOR/FSM (3663845178): send AV protocol=ccp *Mar 7 04:21:14.251: Vi1 AAA/AUTHOR/FSM (3663845178): found list "default" *Mar 7 04:21:14.251: Vi1 AAA/AUTHOR/FSM (3663845178): Method=radius (radius) *Mar 7 04:21:14.251: RADIUS: unrecognized Microsoft VSA type 10 *Mar 7 04:21:14.251: Vi1 AAA/AUTHOR (3663845178): Post authorization status = PASS_REPL *Mar 7 04:21:14.251: Vi1 AAA/AUTHOR/FSM: We can start CCP *Mar 7 04:21:14.251: Vi1 CCP: O CONFREQ [Closed] id 3 len 10 *Mar 7 04:21:14.251: Vi1 CCP: MS-PPC supported bits 0x01000020 (0x120601000020) *Mar 7 04:21:14.523: Vi1 CCP: I CONFREQ [REQsent] id 5 len 10 *Mar 7 04:21:14.523: Vi1 CCP: MS-PPC supported bits 0x010000F1 (0x1206010000F1) *Mar 7 04:21:14.523: Vi1 MPPE: don't understand all options, NAK *Mar 7 04:21:14.523: Vi1 AAA/AUTHOR/FSM: Check for unauthorized mandatory AV's *Mar 7 04:21:14.523: Vi1 AAA/AUTHOR/FSM: Processing AV service=ppp *Mar 7 04:21:14.523: Vi1 AAA/AUTHOR/FSM: Processing AV mschap_mppe_keys*1p1T11=1v1O1~11a1W11151\1V1M1#11Z1`1k1}111 *Mar 7 04:21:14.523: Vi1 AAA/AUTHOR/FSM: Succeeded *Mar 7 04:21:14.523: Vi1 CCP: O CONFNAK [REQsent] id 5 len 10 *Mar 7 04:21:14.523: Vi1 CCP: MS-PPC supported bits 0x01000020 (0x120601000020) *Mar 7 04:21:14.607: Vi1 IPCP: I CONFREQ [REQsent] id 6 len 34 *Mar 7 04:21:14.607: Vi1 IPCP: Address 0.0.0.0 (0x030600000000) *Mar 7 04:21:14.607: Vi1 IPCP: PrimaryDNS 0.0.0.0 (0x810600000000) *Mar 7 04:21:14.607: Vi1 IPCP: PrimaryWINS 0.0.0.0 (0x820600000000) *Mar 7 04:21:14.607: Vi1 IPCP: SecondaryDNS 0.0.0.0 (0x830600000000) *Mar 7 04:21:14.607: Vi1 IPCP: SecondaryWINS 0.0.0.0 (0x840600000000) *Mar 7 04:21:14.607: Vi1 AAA/AUTHOR/IPCP: Start. Her address 0.0.0.0, we want 0.0.0.0 *Mar 7 04:21:14.607: Vi1 AAA/AUTHOR/IPCP: Processing AV service=ppp *Mar 7 04:21:14.607: Vi1 AAA/AUTHOR/IPCP: Processing AV mschap_mppe_keys*1p1T11=1v1O1~11a1W11151\1V1M1#11Z1`1k1}111 *Mar 7 04:21:14.607: Vi1 AAA/AUTHOR/IPCP: Authorization succeeded *Mar 7 04:21:14.607: Vi1 AAA/AUTHOR/IPCP: Done. Her address 0.0.0.0, we want 0.0.0.0 *Mar 7 04:21:14.607: Vi1 IPCP: Pool returned 172.16.10.1 *Mar 7 04:21:14.607: Vi1 IPCP: O CONFREJ [REQsent] id 6 len 28 *Mar 7 04:21:14.607: Vi1 IPCP: PrimaryDNS 0.0.0.0 (0x810600000000) *Mar 7 04:21:14.611: Vi1 IPCP: PrimaryWINS 0.0.0.0 (0x820600000000) *Mar 7 04:21:14.611: Vi1 IPCP: SecondaryDNS 0.0.0.0 (0x830600000000) *Mar 7 04:21:14.611: Vi1 IPCP: SecondaryWINS 0.0.0.0 (0x840600000000) *Mar 7 04:21:14.675: Vi1 IPCP: I CONFACK [REQsent] id 4 len 10 *Mar 7 04:21:14.675: Vi1 IPCP: Address 172.16.10.100 (0x0306AC100A64) *Mar 7 04:21:14.731: Vi1 CCP: I CONFACK [REQsent] id 3 len 10 *Mar 7 04:21:14.731: Vi1 CCP: MS-PPC supported bits 0x01000020 (0x120601000020) *Mar 7 04:21:14.939: Vi1 CCP: I CONFREQ [ACKrcvd] id 7 len 10 *Mar 7 04:21:14.939: Vi1 CCP: MS-PPC supported bits 0x01000020 (0x120601000020) *Mar 7 04:21:14.939: Vi1 AAA/AUTHOR/FSM: Check for unauthorized mandatory AV's *Mar 7 04:21:14.939: Vi1 AAA/AUTHOR/FSM: Processing AV service=ppp *Mar 7 04:21:14.939: Vi1 AAA/AUTHOR/FSM: Processing AV mschap_mppe_keys*1p1T11=1v1O1~11a1W11151\1V1M1#11Z1`1k1}111 *Mar 7 04:21:14.939: Vi1 AAA/AUTHOR/FSM: Succeeded *Mar 7 04:21:14.939: Vi1 CCP: O CONFACK [ACKrcvd] id 7 len 10 *Mar 7 04:21:14.939: Vi1 CCP: MS-PPC supported bits 0x01000020 (0x120601000020) *Mar 7 04:21:14.943: Vi1 CCP: State is Open *Mar 7 04:21:14.943: Vi1 MPPE: Generate keys using RADIUS data *Mar 7 04:21:14.943: Vi1 MPPE: Initialize keys *Mar 7 04:21:14.943: Vi1 MPPE: [40 bit encryption] [stateless mode] *Mar 7 04:21:14.991: Vi1 IPCP: I CONFREQ [ACKrcvd] id 8 len 10 *Mar 7 04:21:14.991: Vi1 IPCP: Address 0.0.0.0 (0x030600000000) *Mar 7 04:21:14.991: Vi1 AAA/AUTHOR/IPCP: Start. Her address 0.0.0.0, we want 172.16.10.1 *Mar 7 04:21:14.991: Vi1 AAA/AUTHOR/IPCP: Processing AV service=ppp *Mar 7 04:21:14.995: Vi1 AAA/AUTHOR/IPCP: Processing AV mschap_mppe_keys*1p1T11=1v1O1~11a1W11151\1V1M1#11Z1`1k1}111 *Mar 7 04:21:14.995: Vi1 AAA/AUTHOR/IPCP: Authorization succeeded *Mar 7 04:21:14.995: Vi1 AAA/AUTHOR/IPCP: Done. Her address 0.0.0.0, we want 172.16.10.1 *Mar 7 04:21:14.995: Vi1 IPCP: O CONFNAK [ACKrcvd] id 8 len 10 *Mar 7 04:21:14.995: Vi1 IPCP: Address 172.16.10.1 (0x0306AC100A01) *Mar 7 04:21:15.263: Vi1 IPCP: I CONFREQ [ACKrcvd] id 9 len 10 *Mar 7 04:21:15.263: Vi1 IPCP: Address 172.16.10.1 (0x0306AC100A01) *Mar 7 04:21:15.263: Vi1 AAA/AUTHOR/IPCP: Start. Her address 172.16.10.1, we want 172.16.10.1 *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP (2052567766): Port='Virtual-Access1' list='' service=NET *Mar 7 04:21:15.267: AAA/AUTHOR/IPCP: Vi1 (2052567766) user='tac' *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP (2052567766): send AV service=ppp *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP (2052567766): send AV protocol=ip *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP (2052567766): send AV addr*172.16.10.1 *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP (2052567766): found list "default" *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP (2052567766): Method=radius (radius) *Mar 7 04:21:15.267: RADIUS: unrecognized Microsoft VSA type 10 *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR (2052567766): Post authorization status = PASS_REPL *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP: Reject 172.16.10.1, using 172.16.10.1 *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP: Processing AV service=ppp *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP: Processing AV mschap_mppe_keys*1p1T11=1v1O1~11a1W11151\1V1M1#11Z1`1k1}111 *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP: Processing AV addr*172.16.10.1 *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP: Authorization succeeded *Mar 7 04:21:15.267: Vi1 AAA/AUTHOR/IPCP: Done. Her address 172.16.10.1, we want 172.16.10.1 *Mar 7 04:21:15.271: Vi1 IPCP: O CONFACK [ACKrcvd] id 9 len 10 *Mar 7 04:21:15.271: Vi1 IPCP: Address 172.16.10.1 (0x0306AC100A01) *Mar 7 04:21:15.271: Vi1 IPCP: State is Open *Mar 7 04:21:15.271: Vi1 IPCP: Install route to 172.16.10.1 *Mar 7 04:21:22.571: Vi1 LCP: I ECHOREP [Open] id 1 len 12 magic 0x35BE1CB0 *Mar 7 04:21:22.571: Vi1 LCP: Received id 1, sent id 1, line up *Mar 7 04:21:30.387: Vi1 LCP: I ECHOREP [Open] id 2 len 12 magic 0x35BE1CB0 *Mar 7 04:21:30.387: Vi1 LCP: Received id 2, sent id 2, line up angela#show vpdn %No active L2TP tunnels %No active L2F tunnels PPTP Tunnel and Session Information Total tunnels 1 sessions 1 LocID Remote Name State Remote Address Port Sessions 29 estabd 192.168.1.47 2000 1 LocID RemID TunID Intf Username State Last Chg 29 32768 29 Vi1 tac estabd 00:00:31 %No active PPPoE tunnels angela# *Mar 7 04:21:40.471: Vi1 LCP: I ECHOREP [Open] id 3 len 12 magic 0x35BE1CB0 *Mar 7 04:21:40.471: Vi1 LCP: Received id 3, sent id 3, line up *Mar 7 04:21:49.887: Vi1 LCP: I ECHOREP [Open] id 4 len 12 magic 0x35BE1CB0 *Mar 7 04:21:49.887: Vi1 LCP: Received id 4, sent id 4, line up angela#ping 192.168.1.47 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.1.47, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 484/584/732 ms *Mar 7 04:21:59.855: Vi1 LCP: I ECHOREP [Open] id 5 len 12 magic 0x35BE1CB0 *Mar 7 04:21:59.859: Vi1 LCP: Received id 5, sent id 5, line up *Mar 7 04:22:06.323: Tnl 29 PPTP: timeout -> state change estabd to estabd *Mar 7 04:22:08.111: Tnl 29 PPTP: EchoRQ -> state change estabd to estabd *Mar 7 04:22:08.111: Tnl 29 PPTP: EchoRQ -> echo state change Idle to Idle *Mar 7 04:22:09.879: Vi1 LCP: I ECHOREP [Open] id 6 len 12 magic 0x35BE1CB0 *Mar 7 04:22:09.879: Vi1 LCP: Received id 6, sent id 6, line up angela#ping 172.16.10.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.10.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 584/707/1084 ms *Mar 7 04:22:39.863: Vi1 LCP: I ECHOREP [Open] id 7 len 12 magic 0x35BE1CB0 *Mar 7 04:22:39.863: Vi1 LCP: Received id 7, sent id 7, line up angela#clear vpdn tunnel pptp tac Could not find specified tunnel angela#show vpdn tunnel %No active L2TP tunnels %No active L2F tunnels PPTP Tunnel Information Total tunnels 1 sessions 1 LocID Remote Name State Remote Address Port Sessions 29 estabd 192.168.1.47 2000 1 %No active PPPoE tunnels angela# *Mar 7 04:23:05.347: Tnl 29 PPTP: timeout -> state change estabd to estabd angela# *Mar 7 04:23:08.019: Tnl 29 PPTP: EchoRQ -> state change estabd to estabd *Mar 7 04:23:08.019: Tnl 29 PPTP: EchoRQ -> echo state change Idle to Idle angela# *Mar 7 04:23:09.887: Vi1 LCP: I ECHOREP [Open] id 10 len 12 magic 0x35BE1CB0 *Mar 7 04:23:09.887: Vi1 LCP: Received id 10, sent id 10, line up |

Verificación

En esta sección encontrará información que puede utilizar para confirmar que su configuración esté funcionando correctamente.

La herramienta Output Interpreter admite algunos comandos show y le permite ver un análisis de los resultados de este comando.

-

show vpdn: muestra información sobre los identificadores de mensajes y el túnel del protocolo de reenvío de nivel 2 activo (L2F) en una VPDN.

También puede utilizar show vpdn ? para ver otros comandos show específicos de VPDN.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Comandos para resolución de problemas

La herramienta Output Interpreter admite algunos comandos show y le permite ver un análisis de los resultados de este comando.

Nota: Antes de ejecutar comandos debug, consulte Información Importante sobre Comandos Debug.

-

debug aaa authentication - Muestra información sobre la autenticación AAA/TACACS+.

-

debug aaa authorization - Muestra información sobre la autorización AAA/TACACS+.

-

debug ppp negotiation - Muestra los paquetes PPP transmitidos durante el inicio PPP, donde se negocian las opciones PPP.

-

debug ppp authentication - Muestra los mensajes del protocolo de autenticación, incluidos el intercambio de paquetes del Protocolo de autenticación por desafío mutuo (CHAP) y los intercambios del Protocolo de autenticación de contraseña (PAP).

-

debug radius - Muestra información detallada de depuración asociada con el RADIUS. Si la autenticación funciona, pero hay problemas con el cifrado MPPE, utilice uno de los siguientes comandos de depuración.

-

debug ppp mppe packet - Muestra todo el tráfico MPPE entrante y saliente.

-

debug ppp mppe event - Muestra las ocurrencias clave de MPPE.

-

debug ppp mppe detailed - Muestra información de MPPE verboso.

-

debug vpdn l2x-packets - Muestra mensajes sobre los encabezados y el estado del protocolo L2F.

-

debug vpdn events - Muestra mensajes acerca de eventos que forman parte del cierre normal o del establecimiento del túnel.

-

debug vpdn errors - Muestra errores que evitan que se establezca un túnel o errores que provocan que un túnel establecido se cierre.

-

debug vpdn packets - Muestra cada paquete de protocolo intercambiado. Esta opción puede resultar en un gran número de mensajes de depuración y, generalmente, debería utilizarse sólo con un chasis de depuración con una sola sesión activa.

Tunelización dividida

Supongamos que el router de gateway es un router ISP. Cuando se activa el túnel PPTP en el PC, la ruta PPTP se instala con una métrica más alta que la predeterminada anterior, por lo que perdemos la conectividad a Internet. Para remediar esto, modifique el ruteo de Microsoft para eliminar el valor predeterminado y reinstale la ruta predeterminada (esto requiere conocer la dirección IP que se ha asignado al cliente PPTP; para el ejemplo actual, esto fue 172.16.10.1):

route delete 0.0.0.0 route add 0.0.0.0 mask 0.0.0.0 192.168.1.47 metric 1 route add 172.16.10.1 mask 255.255.255.0 192.168.1.47 metric 1

Si el cliente no está configurado para encripción

En la ficha Seguridad de la conexión de acceso telefónico utilizada para la sesión PPTP, puede definir los parámetros de autenticación de usuario. Por ejemplo, puede ser PAP, CHAP, MS-CHAP o inicio de sesión en el dominio de Windows. Si ha elegido la opción No Encryption Allowed (el servidor se desconecta si requiere cifrado) en la sección Properties de la conexión VPN, puede ver un mensaje de error PPTP en el cliente:

Registering your computer on the network.. Error 734: The PPP link control protocol was terminated. Debugs on the router: *Mar 8 22:38:52.496: Vi1 AAA/AUTHOR/FSM: Check for unauthorized mandatory AV's *Mar 8 22:38:52.496: Vi1 AAA/AUTHOR/FSM: Processing AV service=ppp *Mar 8 22:38:52.496: Vi1 AAA/AUTHOR/FSM: Processing AV protocol=ccp *Mar 8 22:38:52.496: Vi1 AAA/AUTHOR/FSM: Succeeded *Mar 8 22:38:52.500: Vi1 CCP: O CONFACK [ACKrcvd] id 7 len 10 *Mar 8 22:38:52.500: Vi1 CCP: MS-PPC supported bits 0x01000020 (0x120601000020) *Mar 8 22:38:52.500: Vi1 CCP: State is Open *Mar 8 22:38:52.500: Vi1 MPPE: RADIUS keying material missing *Mar 8 22:38:52.500: Vi1 CCP: O TERMREQ [Open] id 5 len 4 *Mar 8 22:38:52.524: Vi1 IPCP: I CONFREQ [ACKrcvd] id 8 len 10 *Mar 8 22:38:52.524: Vi1 IPCP: Address 0.0.0.0 (0x030600000000) *Mar 8 22:38:52.524: Vi1 AAA/AUTHOR/IPCP: Start. Her address 0.0.0.0, we want 172.16.10.1 *Mar 8 22:38:52.524: Vi1 AAA/AUTHOR/IPCP: Processing AV service=ppp *Mar 8 22:38:52.524: Vi1 AAA/AUTHOR/IPCP: Processing AV protocol=ip *Mar 8 22:38:52.524: Vi1 AAA/AUTHOR/IPCP: Authorization succeeded *Mar 8 22:38:52.524: Vi1 AAA/AUTHOR/IPCP: Done. Her address 0.0.0.0, we want 172.16.10.1 *Mar 8 22:38:52.524: Vi1 IPCP: O CONFNAK [ACKrcvd] id 8 len 10 *Mar 8 22:38:52.524: Vi1 IPCP: Address 172.16.10.1 (0x0306AC100A01) *Mar 8 22:38:52.640: Vi1 CCP: I TERMACK [TERMsent] id 5 len 4 *Mar 8 22:38:52.640: Vi1 CCP: State is Closed *Mar 8 22:38:52.640: Vi1 MPPE: Required encryption not negotiated *Mar 8 22:38:52.640: Vi1 IPCP: State is Closed *Mar 8 22:38:52.640: Vi1 PPP: Phase is TERMINATING [0 sess, 0 load] *Mar 8 22:38:52.640: Vi1 LCP: O TERMREQ [Open] id 13 len 4 *Mar 8 22:38:52.660: Vi1 IPCP: LCP not open, discarding packet *Mar 8 22:38:52.776: Vi1 LCP: I TERMACK [TERMsent] id 13 len 4 *Mar 8 22:38:52.776: Vi1 AAA/AUTHOR/FSM: (0): LCP succeeds trivially *Mar 8 22:38:52.780: Vi1 LCP: State is Closed *Mar 8 22:38:52.780: Vi1 PPP: Phase is DOWN [0 sess, 0 load] *Mar 8 22:38:52.780: Vi1 VPDN: Cleanup *Mar 8 22:38:52.780: Vi1 VPDN: Reset *Mar 8 22:38:52.780: Vi1 Tnl/Cl 33/33 PPTP: close -> state change estabd to terminal *Mar 8 22:38:52.780: Vi1 Tnl/Cl 33/33 PPTP: Destroying session, trace follows: *Mar 8 22:38:52.780: -Traceback= 60C4A150 60C4AE48 60C49F68 60C4B5AC 60C30450 60C18B10 60C19238 60602CC4 605FC380 605FB730 605FD614 605F72A8 6040DE0C 6040DDF8 *Mar 8 22:38:52.784: Vi1 Tnl/Cl 33/33 PPTP: Releasing idb for tunnel 33 session 33 *Mar 8 22:38:52.784: Vi1 VPDN: Reset *Mar 8 22:38:52.784: Tnl 33 PPTP: no-sess -> state change estabd to wt-stprp *Mar 8 22:38:52.784: Vi1 VPDN: Unbind interface *Mar 8 22:38:52.784: Vi1 VPDN: Unbind interface *Mar 8 22:38:52.784: Vi1 VPDN: Reset *Mar 8 22:38:52.784: Vi1 VPDN: Unbind interface

Si el cliente está configurado para encripción y el router no

Podemos ver el siguiente mensaje en el PC:

Registering your computer on the network.. Errror 742: The remote computer doesnot support the required data encryption type. On the Router: *Mar 9 01:06:00.868: Vi2 CCP: I CONFREQ [Not negotiated] id 5 len 10 *Mar 9 01:06:00.868: Vi2 CCP: MS-PPC supported bits 0x010000B1 (0x1206010000B1) *Mar 9 01:06:00.868: Vi2 LCP: O PROTREJ [Open] id 18 len 16 protocol CCP (0x80FD0105000A1206010000B1) *Mar 9 01:06:00.876: Vi2 IPCP: I CONFREQ [REQsent] id 6 len 34 *Mar 9 01:06:00.876: Vi2 IPCP: Address 0.0.0.0 (0x030600000000) *Mar 9 01:06:00.876: Vi2 IPCP: PrimaryDNS 0.0.0.0 (0x810600000000) *Mar 9 01:06:00.876: Vi2 IPCP: PrimaryWINS 0.0.0.0 (0x820600000000) *Mar 9 01:06:00.876: Vi2 IPCP: SecondaryDNS 0.0.0.0 (0x830600000000) *Mar 9 01:06:00.876: Vi2 IPCP: SecondaryWINS 0.0.0.0 (0x840600000000) *Mar 9 01:06:00.880: Vi2 AAA/AUTHOR/IPCP: Start. Her address 0.0.0.0, we want 0.0.0.0 *Mar 9 01:06:00.880: Vi2 AAA/AUTHOR/IPCP: Processing AV service=ppp *Mar 9 01:06:00.880: Vi2 AAA/AUTHOR/IPCP: Processing AV mschap_mppe_keys*1p1T11=1v1O1~11a1W11151\1V1M1#1 1Z1`1k1}111 *Mar 9 01:06:00.880: Vi2 AAA/AUTHOR/IPCP: Authorization succeeded *Mar 9 01:06:00.880: Vi2 AAA/AUTHOR/IPCP: Done. Her address 0.0.0.0, we want 0.0.0.0 *Mar 9 01:06:00.880: Vi2 IPCP: Pool returned 172.16.10.1 *Mar 9 01:06:00.880: Vi2 IPCP: O CONFREJ [REQsent] id 6 len 28 *Mar 9 01:06:00.880: Vi2 IPCP: PrimaryDNS 0.0.0.0 (0x810600000000) *Mar 9 01:06:00.880: Vi2 IPCP: PrimaryWINS 0.0.0.0 (0x820600000000) *Mar 9 01:06:00.880: Vi2 IPCP: SecondaryDNS 0.0.0.0 (0x830600000000) *Mar 9 01:06:00.880: Vi2 IPCP: SecondaryWINS 0.0.0.0 (0x840600000000) *Mar 9 01:06:00.884: Vi2 IPCP: I CONFACK [REQsent] id 8 len 10 *Mar 9 01:06:00.884: Vi2 IPCP: Address 172.16.10.100 (0x0306AC100A64) *Mar 9 01:06:01.024: Vi2 LCP: I TERMREQ [Open] id 7 len 16 (0x79127FBE003CCD74000002E6) *Mar 9 01:06:01.024: Vi2 LCP: O TERMACK [Open] id 7 len 4 *Mar 9 01:06:01.152: Vi2 Tnl/Cl 38/38 PPTP: ClearReq -> state change estabd to terminal *Mar 9 01:06:01.152: Vi2 Tnl/Cl 38/38 PPTP: Destroying session, trace follows: *Mar 9 01:06:01.152: -Traceback= 60C4A150 60C4AE48 60C49F68 60C4B2CC 60C4B558 60C485E0 60C486E0 60C48AB8 6040DE0C 6040DDF8 *Mar 9 01:06:01.156: Vi2 Tnl/Cl 38/38 PPTP: Releasing idb for tunnel 38 session 38 *Mar 9 01:06:01.156: Vi2 VPDN: Reset *Mar 9 01:06:01.156: Tnl 38 PPTP: no-sess -> state change estabd to wt-stprp *Mar 9 01:06:01.160: %LINK-3-UPDOWN: Interface Virtual-Access2, changed state to down *Mar 9 01:06:01.160: Vi2 LCP: State is Closed *Mar 9 01:06:01.160: Vi2 IPCP: State is Closed *Mar 9 01:06:01.160: Vi2 PPP: Phase is DOWN [0 sess, 0 load] *Mar 9 01:06:01.160: Vi2 VPDN: Cleanup *Mar 9 01:06:01.160: Vi2 VPDN: Reset *Mar 9 01:06:01.160: Vi2 VPDN: Unbind interface *Mar 9 01:06:01.160: Vi2 VPDN: Unbind interface *Mar 9 01:06:01.160: Vi2 VPDN: Reset *Mar 9 01:06:01.160: Vi2 VPDN: Unbind interface *Mar 9 01:06:01.160: AAA/MEMORY: free_user (0x6273D528) user='tac' ruser='' port='Virtual-Access2' rem_addr='' authen_type=MSCHAP service=PPP priv=1 *Mar 9 01:06:01.324: Tnl 38 PPTP: StopCCRQ -> state change wt-stprp to wt-stprp *Mar 9 01:06:01.324: Tnl 38 PPTP: Destroy tunnel *Mar 9 01:06:02.160: %LINEPROTO-5-UPDOWN: Line protocol on Interface Virtual-Access2, changed state to down

Desactivación de MS-CHAP cuando la PC está configurada para encripción

Podemos ver el siguiente mensaje en el PC:

The current encryption selection requires EAP or some version of MS-CHAP logon security methods.

Si el usuario especifica un nombre de usuario o una contraseña incorrectos, podemos ver el siguiente resultado.

En el PC:

Verifying Username and Password.. Error 691: Access was denied because the username and/or password was invalid on the domain.

En el router:

*Mar 9 01:13:43.192: RADIUS: Received from id 139 10.200.20.245:1645, Access-Reject, len 42 *Mar 9 01:13:43.192: Attribute 26 22 0000013702101545 *Mar 9 01:13:43.192: AAA/AUTHEN (608505327): status = FAIL *Mar 9 01:13:43.192: Vi2 CHAP: Unable to validate Response. Username tac: Authentication failure *Mar 9 01:13:43.192: Vi2 MS-CHAP: O FAILURE id 21 len 13 msg is "E=691 R=0" *Mar 9 01:13:43.192: Vi2 PPP: Phase is TERMINATING [0 sess, 0 load] *Mar 9 01:13:43.192: Vi2 LCP: O TERMREQ [Open] id 20 len 4 *Mar 9 01:13:43.196: AAA/MEMORY: free_user (0x62740E7C) user='tac' ruser='' port='Virtual-Access2' rem_addr='' authen_type=MSCHAP service=PPP priv=1

Cuando el Servidor Radius no establece comunicación

Podemos ver el siguiente resultado en el router:

*Mar 9 01:18:32.944: RADIUS: Retransmit id 141 *Mar 9 01:18:42.944: RADIUS: Tried all servers. *Mar 9 01:18:42.944: RADIUS: No valid server found. Trying any viable server *Mar 9 01:18:42.944: RADIUS: Tried all servers. *Mar 9 01:18:42.944: RADIUS: No response for id 141 *Mar 9 01:18:42.944: Radius: No response from server *Mar 9 01:18:42.944: AAA/AUTHEN (374484072): status = ERROR

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

06-Sep-2004 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios