Configuración de PfRv3 para la detección de interfaz externa

Opciones de descarga

-

ePub (124.5 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (139.4 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo PfRv3 (Performance Routing) detecta las interfaces externas para las ubicaciones spoke. Este proceso varía en PfRv2, donde las interfaces externas en la ubicación de radio se configuran manualmente en el router del controlador principal (MC) en el sitio correspondiente. En PfRv3, la configuración manual no es necesaria en ninguno de los routers del sitio radial, ya que estos se detectan automáticamente a través de las Sondas Inteligentes.

Las sondas inteligentes son sondas UDP que envía el controlador principal del concentrador (MC) con destino al router maestro como ubicación de radio . No se confunden con sondas IP SLA. Las sondas inteligentes utilizan 18000 como puerto de origen y 19000 como puerto de destino.

Prerequisites

Requirements

Cisco recomienda que tenga conocimientos básicos sobre Performance Routing versión 3 (PfRv3).

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

Una de las principales aplicaciones de PfR es el equilibrio de carga de WAN y para lograr este PfR es necesario identificar todos los enlaces externos disponibles (WAN). En PfRv2, los enlaces WAN de un sitio se definen manualmente en el router del controlador principal del sitio. Este enfoque funciona bien si hay pocos sitios que configurar, pero la complejidad aumenta a medida que aumenta el número de sitios que se van a supervisar, ya que esta configuración será necesaria en cada sitio. Incluso administrar cada configuración de sitio en el tiempo se torna difícil.

Una de las funciones que se han introducido para hacer frente a este reto, en la próxima generación de PfR es la capacidad de automatizar este proceso de detección. En PfRv3 esta automatización se realiza con la ayuda de Smart Probes que realiza el descubrimiento automático de las interfaces en todos los sitios radiales.

Hay cuatro roles diferentes que un dispositivo puede jugar en la configuración de PfRv3:

- Controlador maestro del concentrador: controlador principal en el sitio del concentrador, que puede ser un Data Center o un trimestre principal. Todas las políticas se configuran en el controlador hub-master. Actúa como controlador principal para el sitio y toma decisiones de optimización.

- Router de borde del concentrador: el controlador de borde en el sitio del concentrador. PfRv3 está habilitado en las interfaces WAN de los routers de borde del hub. Puede configurar más de una interfaz WAN en el mismo dispositivo. Puede tener varios dispositivos de borde del hub. En el router de borde del hub, PfRv3 debe configurarse con la dirección del controlador local hub-master, los nombres de trayectoria y los ID de trayectoria de las interfaces externas. Puede utilizar la tabla de ruteo global (VRF predeterminado) o definir VRF específicos para los routers de borde de eje de conexión.

-

Controlador de sucursal principal: el controlador de sucursal principal es el controlador principal en la sucursal. No hay configuración de políticas en este dispositivo. Recibe la política del controlador hub-master. Este dispositivo actúa como controlador principal para la sucursal y toma la decisión de optimización.

-

Router de borde de sucursal: dispositivo de borde en el sitio de la sucursal. No hay otra configuración que habilitar el controlador PfRv3 border-master en el dispositivo. La interfaz WAN que finaliza en el dispositivo se detecta automáticamente.

Configurar

Diagrama de la red

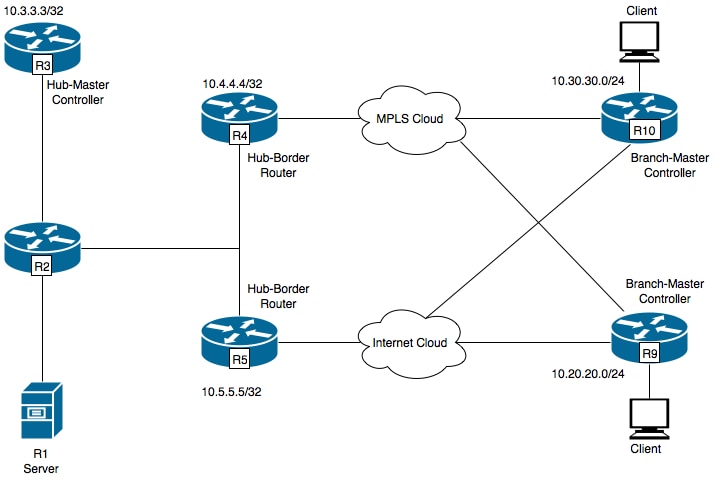

Este documento se referiría a la siguiente imagen como una topología de ejemplo para el resto del documento.

Dispositivos mostrados en el diagrama:

R1- Servidor, Iniciando tráfico.

R3- Controlador Hub-Master.

R4: Router de borde del concentrador.

R5- Router de borde del concentrador.

R9- Controlador de la sucursal máster para la ubicación de radio

R10- Controlador de la sucursal máster para la ubicación de radio

R9 tiene dos túneles DMVPN, es decir, el túnel 100 y el túnel 200. El túnel 100 está terminando en R4 y el túnel 200 está terminando en R5.

Configuraciones

R3: Configuración del controlador principal HUB

domain one

vrf default

master hub

source-interface Loopback0

load-balance

class test1 sequence 1

class TEST sequence 10

match dscp ef policy custom

priority 1 one-way-delay threshold 25

path-preference INET1 fallback INET2

R4: Configuración del router de borde del concentrador

vrf default

border

source-interface Loopback0

master 10.3.3.3

R4#sh run int tu 100

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel100

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.100.84 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

domain one path INET1 -----> INET1 is the name defined for the external interface.

R5: Configuración del router de borde del concentrador

vrf default

border

source-interface Loopback0

master 10.3.3.3

R5#sh run int tu 200

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel200

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.200.85 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 2

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

domain one path INET2 -----> INET2 is the name defined for the external interface.

R9: Configuración del controlador maestro de radio

domain one

vrf default

border

source-interface Loopback0

master local

master branch

source-interface Loopback0

hub 10.3.3.3

R9#show run int tun100

Building configuration...

Current configuration : 548 bytes

!

interface Tunnel100

bandwidth 400

ip address 10.0.100.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.100.84 10.4.81.4

ip nhrp map multicast 10.4.81.4

ip nhrp network-id 1

ip nhrp holdtime 600

ip nhrp nhs 10.0.100.84

ip nhrp registration timeout 60

ip tcp adjust-mss 1360

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

end

R9#show run int tun200

Building configuration...

Current configuration : 588 bytes

!

interface Tunnel200

bandwidth 400

ip address 10.0.200.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.200.85 10.5.82.5

ip nhrp map multicast 10.5.82.5

ip nhrp network-id 2

ip nhrp holdtime 600

ip nhrp nhs 10.0.200.85

ip nhrp nhs cluster 0 max-connections 2

ip nhrp registration no-unique

ip tcp adjust-mss 1360

tunnel source Ethernet0/2

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

end

Nota: En el sitio de radio R9 no se requiere una configuración explícita para identificar las interfaces externas ya que se detectarán automáticamente desde el router del controlador principal del concentrador utilizando sondas inteligentes como se ha mencionado anteriormente.

Verificación

A continuación se muestra el estado de PfR en el controlador principal del concentrador:

R3#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Hub

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.3.3.3

Load Balancing:

Admin Status: Disabled

Operational Status: Down

Enterprise top level prefixes configured: 0

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Borders:

IP address: 10.4.4.4

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

IP address: 10.5.5.5

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Nota: La salida anterior muestra que el túnel100 en el borde R4 muestra que la interfaz externa es INET1 y en el borde R5 (10.5.5.5) La interfaz externa es el túnel200 como se indica como INET2.

El siguiente comando en el R9 muestra las interfaces descubiertas automáticamente.

R9#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Branch

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.9.9.9

Load Balancing:

Operational Status: Down

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Minimum Requirement: Met

Borders:

IP address: 10.9.9.9

Connection status: CONNECTED (Last Updated 00:25:58 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Nota: La salida anterior muestra que el Túnel 200 y el Túnel 100 en R9 ( 10.9.9.9 ) como interfaces externas, han sido descubiertos como INET1 e INET2 respectivamente .

Estas interfaces han sido descubiertas por la ayuda de sondas inteligentes . Netflow se configuró para mostrar los puertos de origen y de destino para estos sondeos.

R9#show flow monitor MONITOR-STATS cache format table

Cache type: Normal

Cache size: 4096

Current entries: 5

High Watermark: 5

Flows added: 5

Flows aged: 0

- Active timeout ( 60 secs) 0

- Inactive timeout ( 60 secs) 0

- Event aged 0

- Watermark aged 0

- Emergency aged 0

IPV4 SRC ADDR IPV4 DST ADDR TRNS SRC PORT TRNS DST PORT INTF INPUT FLOW DIRN IP DSCP IP PROT

=============== =============== ============= ============= ==================== ========= ======= =======

10.3.3.3 10.9.9.9 18000 19000 Tu100 Input 0x00 17

10.3.3.3 10.9.9.9 18000 19000 Tu200 Input 0x00 17

Si no hay tráfico, se está descubriendo la interfaz externa en el canal asociado con dscp 0 . Los canales predeterminados se crean de Hub a sucursal aunque es posible que no haya tráfico . Esto es para ayudar a la detección de la interfaz en la sucursal. Sin embargo, la interfaz también se puede detectar en un canal no predeterminado . A continuación se muestra que el canal 17 y el canal 16 se crean automáticamente para el valor 0 de dscp , ya que no hay tráfico activo hasta ahora, por lo que el paquete de detección se enviará en dscp 0.

R9#show domain one master channels dscp 0

Legend: * (Value obtained from Network delay:)

Channel Id: 17 Dst Site-Id: 10.3.3.3 Link Name: INET2 DSCP: default [0] TCs: 0

Channel Created: 05:08:04 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 12

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:0 ; Processed:0 ; Unreach_rcvd:0

Channel Id: 16 Dst Site-Id: 10.3.3.3 Link Name: INET1 DSCP: default [0] TCs: 0

Channel Created: 05:08:34 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 11

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:1 ; Processed:0 ; Unreach_rcvd:1

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

14-Dec-2015 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios