Configuración Del Mecanismo De Control De Tráfico PfRv2 Con Ruteo Estático Y Basado En Políticas

Opciones de descarga

-

ePub (138.7 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (148.1 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo PfRv2 (Performance Routing) controla el tráfico en función de la decisión de política PfRv2. Este documento explica el uso de rutas estáticas y el ruteo basado en políticas en PfRv2.

Prerequisites

Requirements

Cisco recomienda que tenga conocimientos básicos de routing de rendimiento (PfR).

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurar

PfRv2 permite que un administrador de red configure políticas y, en consecuencia, enrute el tráfico según el resultado de la política PfRv2. Hay varios modos en los que PfRv2 controla el tráfico y depende del protocolo a través del cual se aprende la ruta primaria para el prefijo de destino. El PfRv2 puede cambiar la base de información de routing (RIB) mediante la manipulación de los protocolos de routing, la inyección de rutas estáticas o el routing dinámico basado en políticas.

- Si la ruta primaria se detecta a través de BGP, PfRv2 puede manipular dinámicamente las rutas usando atributos como la preferencia local.

- Si la ruta primaria se detecta a través de EIGRP, PfRv2 puede inyectar una nueva ruta en la tabla de topología EIGRP.

- Si la ruta principal se detecta a través de una ruta estática, PfR2 inserta una ruta más específica (mejor) en el router de borde seleccionado (BR) de PfR.

- Si la ruta principal se detecta sin ninguno de los tres mecanismos anteriores, PfRv2 utiliza el routing basado en políticas (PBR) para pasar el tráfico por la BR seleccionada.

Este artículo trata sobre PfRv2 usando rutas estáticas (cuando la ruta primaria es vía ruta estática) y PBR (cuando la ruta primaria en RIB es vía RIP, OSPF, ISIS, etc) para controlar el tráfico.

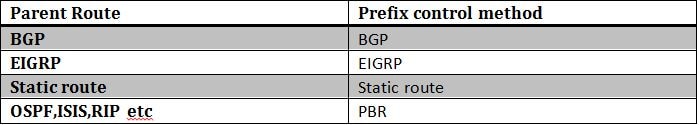

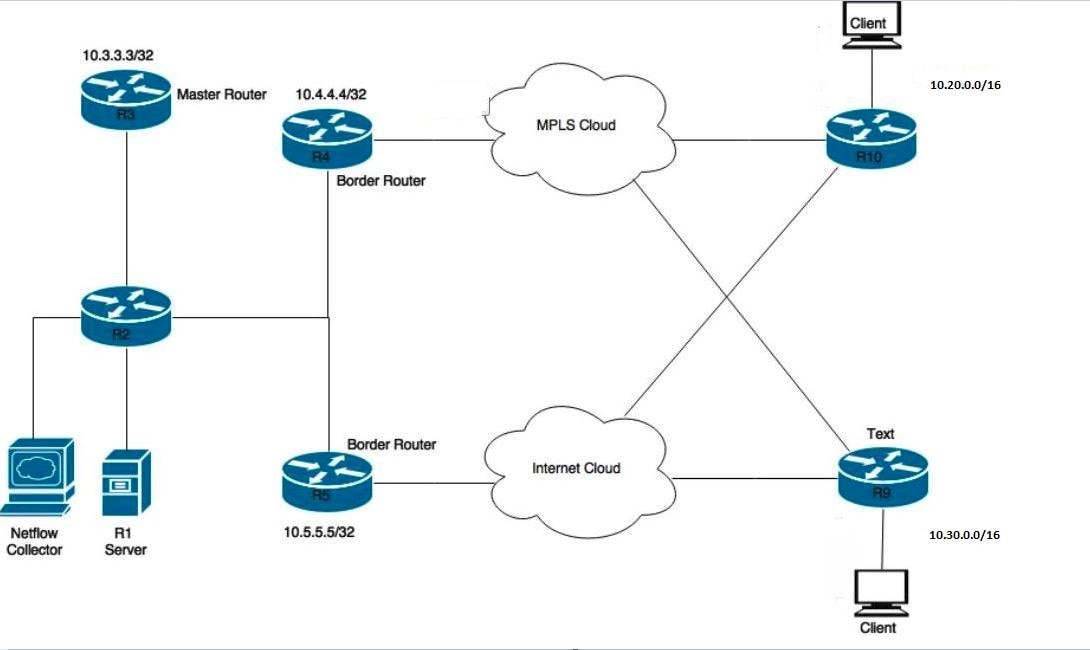

Diagrama de la red

Este documento se referiría a la siguiente imagen como una topología de ejemplo para el resto del documento.

Dispositivos mostrados en el diagrama:

R1- Servidor, Iniciando tráfico.

R3- Router maestro PfR.

R4 y R5- Router de borde PfR.

Los clientes conectados a R9 y R10 son dispositivos que reciben el tráfico del servidor R1.

Configuraciones

En esta situación se configurarán dos listas de información, una para el tráfico de la aplicación (APPLICATION-LEARN-LIST) y de los datos (DATA-LEARN-LIST). Este escenario utiliza una lista de prefijos para definir el tráfico. Una lista de acceso también se puede utilizar para hacer coincidir el tipo de tráfico como TCP, UDP, ICMP, etc. DSCP y TOS también se pueden utilizar para definir su tráfico.

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST //Learn-list for application traffic

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST //Learn-list for data traffic

traffic-class prefix-list DATA

throughput

!

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set resolve delay priority 1 variance 10

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

ip prefix-list DATA

seq 5 permit 10.30.0.0/24

ip prefix-list APPLICATION

seq 5 permit 10.20.0.0/24

Verificación

Caso 1: La ruta principal se detecta a través de una ruta estática en los routers de borde

En este escenario, el tráfico fluye hacia los destinos 10.20.20.1 y 10.30.30.1. A continuación se muestra cómo se ve la ruta primaria en R4 y R5.

R4#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.68.8

S 10.30.0.0/16 [1/0] via 10.0.68.8

R5#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.57.7

S 10.30.0.0/16 [1/0] via 10.0.57.7

Cuando el tráfico fluye, PfRv2 aprende los prefijos de tráfico y el tráfico cae en el estado INPOLICY como se muestra a continuación en la salida.

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 STATIC

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 30 10.5.5.5 Et1/0 STATIC

N N N N N N N N

4 2 0 0 N N N N

Como se puede ver a continuación, el router R4 (10.4.4.4) inyectó una ruta más específica 10.20.20.0/24. Esta ruta generada automáticamente se etiqueta automáticamente con un valor de etiqueta de 5000. Esta mejor ruta más específica hace que R4 sea mejor BR para el tráfico que sale para 10.20.20.0/24.

R4#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.46.6, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

Asimismo, se puede ver un comportamiento similar en R5 e inyecta una ruta más específica 10.30.30.0/24, que tiene una etiqueta de 5000. Esto hace que R5 sea un candidato adecuado para rutear el tráfico para 10.30.30.0/24. Así es como PfRv2 prefiere que el tráfico se rutee como se muestra arriba en "show pfr master traffic-class".

R5#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

XN 10.20.20.0/24

CE 10.30.30.0/24 10.30.0.0/16 5000

R5#show ip route 10.30.30.0 255.255.255.0

Routing entry for 10.30.30.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.57.7, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

En caso de que haya varios routers de borde (como en este caso), estas rutas estáticas generadas automáticamente deben redistribuirse manualmente en IGP para que pueda llegar a otros routers de borde y puedan rutear el tráfico basándose en la ruta más específica generada por la BR seleccionada.

Caso 2:Se aprende la ruta principal a través de OSPF

Cualquier ruta principal que no se aprende a través de BGP, EIGRP o ruta estática se controla mediante el ruteo basado en políticas (PBR). PfRv2 inserta route-map dinámico y access-list para controlar el tráfico. A continuación se muestra cómo se ve la ruta principal OSPF en R4 y R5.

R4#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

R5#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

Cuando PfRv2 tiene que manipular el flujo de tráfico a través del ruteo basado en políticas, requiere una interfaz conectada directamente entre los BR. Este link conectado directamente puede ser una conexión física o un túnel GRE. Este túnel debe crearse manualmente y configurarse como interfaz interna en la definición de borde PfRv2.

R4

interface tunnel 0 // Defining GRE tunnel for policy routing of traffic.

ip add 10.0.45.4

tunnel source 10.0.24.4

tunnel destination 10.0.25.5

R5

interface tunnel 0

ip add 10.0.45.5

tunnel source 10.0.25.5

tunnel destination 10.0.24.4

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY @8 10.4.4.4 Et1/0 RIB-PBR

N N N N N N N N

2 1 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 82 10.5.5.5 Et1/0 RIB-PBR

N N N N N N N N

1 1 0 0 N N N N

De acuerdo con la política definida por PfRv2, aparece con el mejor router de salida (BR) para 10.20.20.0/24 y 10.30.30.0/24. Por ejemplo, cuando el tráfico destinado a 10.20.20.0/24 llega a R5 (10.5.5.5) que no es el BR seleccionado, se inyecta automáticamente un route-map dinámico y una lista de acceso para enrutar el tráfico a la BR R4 seleccionada (10.4.4.4). Los paquetes se enrutan mediante políticas a través de la interfaz de túnel definida anteriormente.

R5#show route-map dynamic

route-map OER_INTERNAL_RMAP, permit, sequence 0, identifier 436207617

Match clauses:

ip address (access-lists): oer#1

Set clauses:

ip next-hop 10.0.45.4

interface Tunnel0 // Tunnel is used to PBR traffic to R4.

Policy routing matches: 314076 packets, 16960104 bytes

R5#show ip access-lists dynamic

Extended IP access list oer#1

1073741823 permit ip any 10.20.20.0 0.0.0.255 (315125 matches)

2147483647 deny ip any any (314955 matches)

Con la colaboración de ingenieros de Cisco

- Amandeep SinghIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios