Configuración de la Autenticación IS-IS

Opciones de descarga

-

ePub (168.5 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (185.1 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe la configuración de la autenticación para los protocolos de ruteo para evitar la introducción de información maliciosa en la tabla de ruteo. En este documento se explica la autenticación del texto claro entre routers que ejecutan un sistema intermedio a sistema intermedio (IS-IS) para el IP.

Este documento sólo cubre la Autenticación de Texto Sin Formato IS-IS. Consulte Mejora de la Seguridad en una Red IS-IS para obtener más información sobre los otros tipos de autenticación IS-IS.

Prerequisites

Requirements

Quienes lean este documento deben estar familiarizados con el funcionamiento y la configuración de IS-IS.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware. La configuración de este documento se probó en los Cisco 2500 Series Routers, que ejecutan Cisco IOS versión 12.2(24a).

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

IS-IS permite la configuración de una contraseña para un link, un área o un dominio especificados. Los routers que deseen convertirse en vecinos deben intercambiar la misma contraseña para su nivel de autenticación configurado. Un router que no posee la contraseña adecuada no puede participar en la función correspondiente (es decir, no puede iniciar un link, ser miembro de un área o ser miembro de un dominio de Capa 2 respectivamente).

El software Cisco IOS® permite configurar tres tipos de autenticación IS-IS.

-

Autenticación IS-IS - Durante mucho tiempo, esta fue la única manera de configurar la autenticación para IS-IS.

-

Autenticación IS-IS HMAC-MD5: Esta función agrega un resumen HMAC-MD5 a cada unidad de datos de protocolo (PDU) IS-IS. Se introdujo en la versión 12.2(13)T del software del IOS de Cisco y solo se admite en un número limitado de plataformas.

-

Enhanced Clear Text Authentication - Con esta nueva función, la autenticación de texto sin cifrar se puede configurar usando nuevos comandos que permiten cifrar contraseñas cuando se muestra la configuración del software. También facilita la administración y el cambio de contraseñas.

Nota: Refiérase a Mejora de la Seguridad en una Red IS-IS para obtener información sobre ISIS MD-5 y la Autenticación de Texto Sin Formato Mejorada.

El protocolo IS-IS, como se especifica en RFC 1142, permite la autenticación de Hellos y Paquetes de Estado de Link (LSP) mediante la inclusión de información de autenticación como parte del LSP. Esta información de autenticación se codifica como un valor de longitud de tipo (TLV) triple. El tipo de TLV de autenticación es 10; la longitud del TLV es variable; y el valor del TLV depende del tipo de autenticación que se utilice. Por defecto, la autenticación está desactivada.

Configurar

Esta sección trata sobre cómo configurar la autenticación de texto sin formato IS-IS en un link, para un Área y para un Dominio.

Autenticación de la interfaz

Cuando configura la autenticación IS-IS en una interfaz, puede habilitar la contraseña para el ruteo de Nivel 1, Nivel 2 o ambos niveles 1/Nivel 2. Si no especifica un nivel, el valor predeterminado es Nivel 1 y Nivel 2. Dependiendo del nivel para el cual se configura la autenticación, la contraseña se lleva en los mensajes de saludo correspondientes. El nivel de autenticación de la interfaz IS-IS debe realizar un seguimiento del tipo de adyacencia en la interfaz. Utilice el comando show clns neighbor para averiguar el tipo de adyacencia. Para la autenticación de área y de dominio, no es posible especificar el nivel.

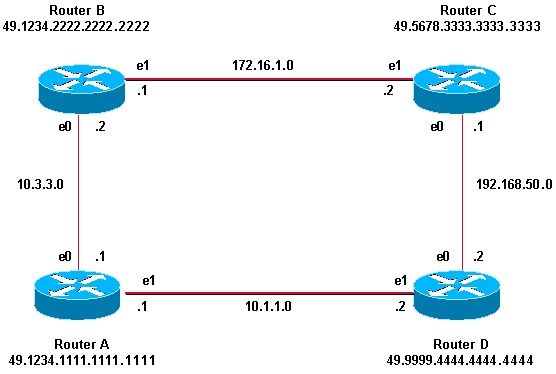

A continuación se muestran el diagrama de red y las configuraciones para la autenticación de la interfaz en el Router A, Ethernet 0 y el Router B, Ethernet 0. El Router A y el Router B están configurados con la contraseña de isis SECr3t para el Nivel 1 y el Nivel 2. Estas contraseñas distinguen entre mayúsculas y minúsculas.

En los routers de Cisco configurados con el servicio de red sin conexión (CLNS) IS-IS, la adyacencia de CLNS entre ellos es de forma predeterminada de nivel 1/nivel 2. Entonces, el Router A y el Router B tendrán tipos de adyacencia, a menos que se los configure específicamente para el Nivel 1 o el Nivel 2.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis isis password SECr3t interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis isis password SECr3t interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 |

Autenticación de área

A continuación, se muestran el diagrama y las configuraciones de la red para la autenticación de área. Cuando se configura la autenticación de área, la contraseña se transporta en los LSPs L1, CSNPs y PSNPS. Todos los routers se encuentran en la misma zona IS-IS, 49.1234, y están todos configurados con las contraseñas de zona "tiGHter".

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 area-password tiGHter |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 area-password tiGHter |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.1234.3333.3333.3333.00 area-password tiGHter |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.1234.4444.4444.4444.00 area-password tiGHter |

Autenticación de dominio

A continuación, se muestran el diagrama y las configuraciones de la red para la autenticación del dominio. El Router A y el Router B están en el área IS-IS 49.1234; el Router C está en el área IS-IS 49.5678; y el Router D está en el área 49.9999. Todos los routers están en el mismo dominio IS-IS (49) y están configurados con la contraseña de dominio “seCurity”.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 domain-password seCurity |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 domain-password seCurity |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.5678.3333.3333.3333.00 domain-password seCurity |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.9999.4444.4444.4444.00 domain-password seCurity |

Combinación de autenticación de dominio, área e interfaz

La topología y las configuraciones parciales de esta sección ilustran una combinación de autenticación de dominio, área e interfaz. El router A y el router B se encuentran en la misma área y están configurados con la contraseña de área "tiGHter". El Router C y el Router D pertenecen a dos áreas diferentes que el Router A y el Router B. Todos los routers están en el mismo dominio y comparten la contraseña de nivel de dominio "seCurity". El Router B y el Router C tienen una configuración de interfaz para el link Ethernet entre ellos. El router C y el router D sólo forman adyacencias L2 con sus vecinos y no es necesario configurar la contraseña de área.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 domain-password seCurity area-password tiGHter |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis clns router isis isis password Fri3nd level-2 router isis net 49.1234.2222.2222.2222.00 domain-passwordseCurity area-password tiGHter |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis isis password Fri3nd level-2 interfaceethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.5678.3333.3333.3333.00 domain-password seCurity |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.9999.4444.4444.4444.00 domain-password seCurity |

Verificación

Ciertos comandos show son soportados por el Cisco CLI Analyzer (sólo clientes registrados) , que le permite ver un análisis de la salida del comando show.

Para verificar si la autenticación de la interfaz funciona correctamente, utilice el comando show clns neighbors en el modo EXEC de usuario o EXEC privilegiado. El resultado del comando muestra el tipo de adyacencia y el estado de la conexión. Este ejemplo de resultado del comando show clns neighbors muestra un router correctamente configurado para la autenticación de interfaz y muestra el estado como ACTIVO:

RouterA# show clns neighbors System Id Interface SNPA State Holdtime Type Protocol RouterB Et0 0000.0c76.2882 Up 27 L1L2 IS-IS

Para la autenticación de área y dominio, la verificación de la autenticación se puede hacer usando los comandos debug como se explica en la siguiente sección.

Troubleshoot

Si los routers conectados directamente tienen la autenticación configurada en un lado de un link y no en el otro, los routers no forman una adyacencia CLNS IS-IS. En el resultado a continuación, el Router B se configura para la autenticación de la interfaz respecto de la interfaz Ethernet 0 y el Router A no está configurado con autenticación en la interfaz adyacente.

Router_A# show clns neighbors System Id Interface SNPA State Holdtime Type Protocol Router_B Et0 00e0.b064.46ec Init 265 IS ES-IS Router_B# show clns neighbors

Si los routers conectados directamente tienen la autenticación de área configurada en un lado de un link, la adyacencia CLNS IS-IS se forma entre las dos rutas. Sin embargo, el router en el que se configura la autenticación de área no acepta LSPs L1 del vecino CLNS sin ninguna autenticación de área configurada. Sin embargo, el vecino sin autenticación de área continúa aceptando los LSPs L1 y L2.

Este es el mensaje de debug en el Router A donde se configura la autenticación de área y se recibe LSP L1 de un vecino (Router B ) sin autenticación de área:

Router_A# deb isis update-packets IS-IS Update related packet debugging is on Router_A# *Mar 1 00:47:14.755: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1128, *Mar 1 00:47:14.759: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 00:47:14.763: ISIS-Upd: LSP authentication failed Router_A# *Mar 1 00:47:24.455: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1118, *Mar 1 00:47:24.459: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 00:47:24.463: ISIS-Upd: LSP authentication failed RouterA#

Si configura la autenticación de dominio en un router, rechaza los LSPs L2 de los routers que no tienen configurada la autenticación de dominio. Los routers que no tienen autenticación configurada aceptan los LSPs del router que tiene autenticación configurada.

El resultado de la depuración a continuación muestra las fallas de autenticación de LSP. La CA del router está configurada para la autenticación de área o dominio y recibe LSP de nivel 2 de un router (base de datos del router) que no está configurado para la autenticación de dominio o contraseña.

Router_A# debug isis update-packets IS-IS Update related packet debugging is on Router_A# *Mar 1 02:32:48.315: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 374, *Mar 1 02:32:48.319: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 02:32:48.319: ISIS-Upd: LSP authentication failed Router_A# *Mar 1 02:32:57.723: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 365, *Mar 1 02:32:57.727: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 02:32:57.727: ISIS-Upd: LSP authentication failed

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

10-Dec-2001 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios