Introducción

Este documento describe la configuración para el acceso al servidor remoto con el protocolo LDAP en nuestro Unified Computing System Manager Domain (UCSM).

Prerequisites

Requirements

Cisco recomienda conocer estos temas:

Unified Computing System Manager Domain (UCSM)- Autenticación local y remota

Lightweight Directory Access Protocol (LDAP) Microsoft Active Directory (MS-AD)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

Cisco UCS 6454 Fabric Interconnect- UCSM versión 4.0(4k)

Microsoft Active Directory (MS-AD)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Lightweight Directory Access Protocol (LDAP) es uno de los protocolos principales desarrollados para los servicios de directorio que gestiona de forma segura a los usuarios y sus derechos de acceso a los recursos de TI.

La mayoría de los servicios de directorio todavía utilizan LDAP en la actualidad, aunque también pueden utilizar protocolos adicionales como Kerberos, SAML, RADIUS, SMB, Oauth y otros.

Configurar

Antes de comenzar

Inicie sesión enCisco UCS Manager GUIcomo usuario administrativo.

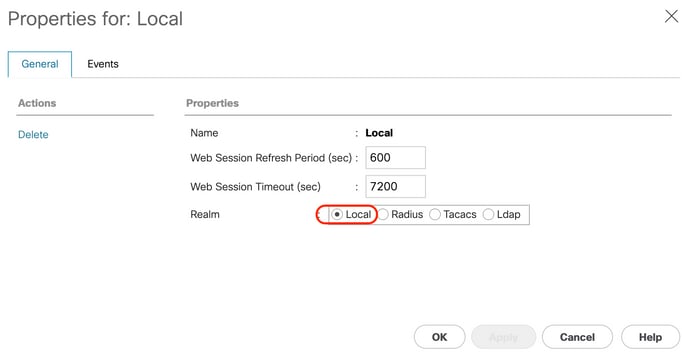

Crear un dominio de autenticación local

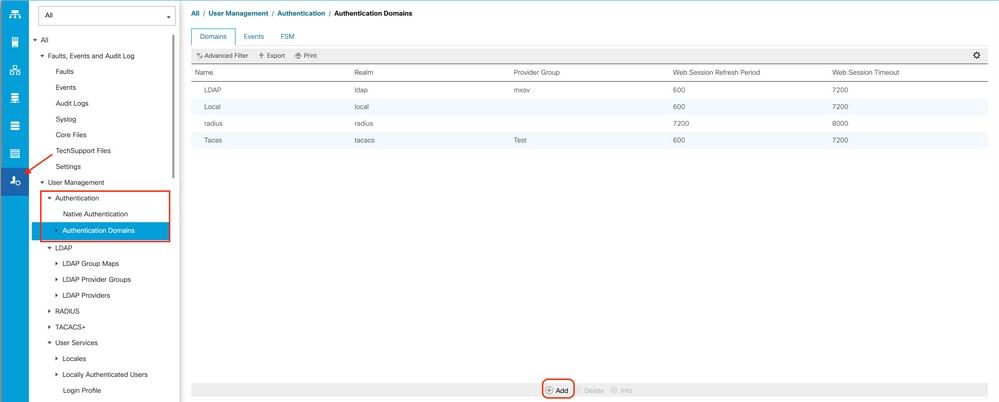

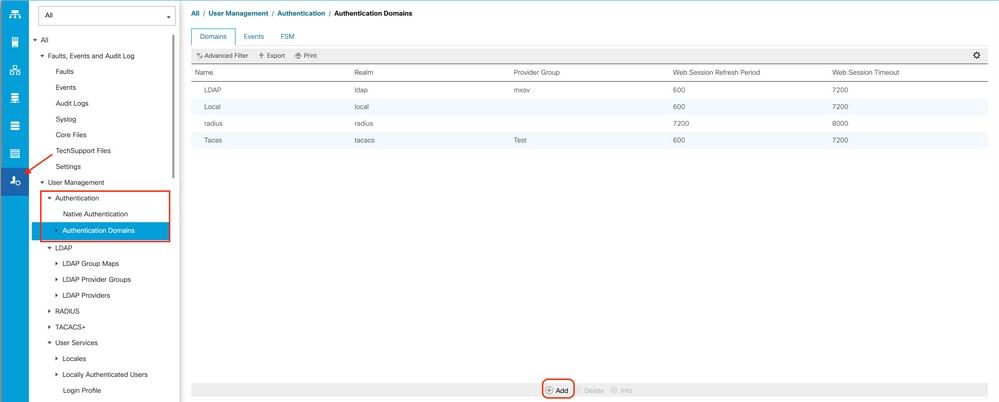

Paso 1. En el Navigation haga clic en el botón Admin ficha.

Paso 2. En el Admin ficha, expandir All > User Management > Authentication

Paso 3. Clic con el botón derecho Authentication Domains y seleccione Create a Domain.

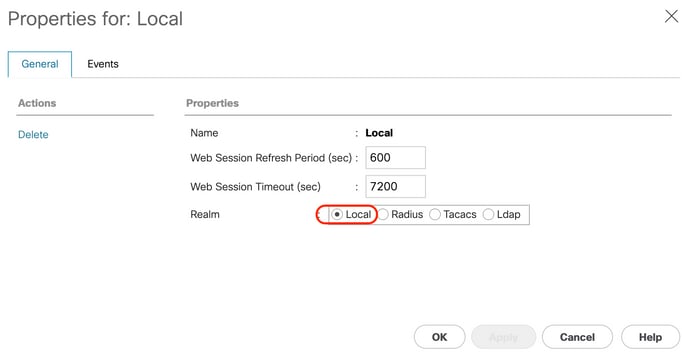

Paso 4. Para el Name campo, tipo Local.

Paso 5. Para el Realm, haga clic en el botón Local botón de opción.

Paso 6. Haga clic en OK.

Crear un proveedor LDAP

Este ejemplo de configuración no incluye los pasos para configurar LDAP con SSL.

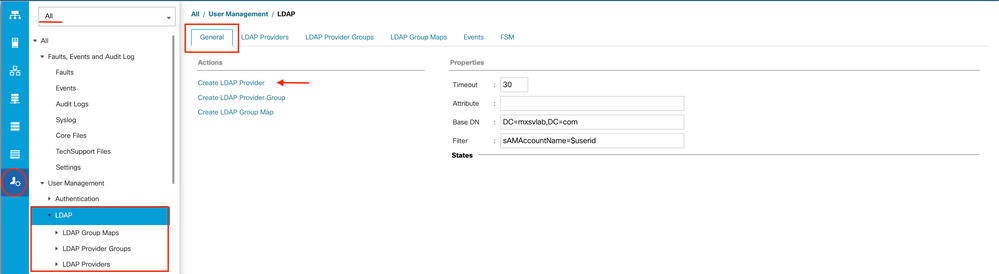

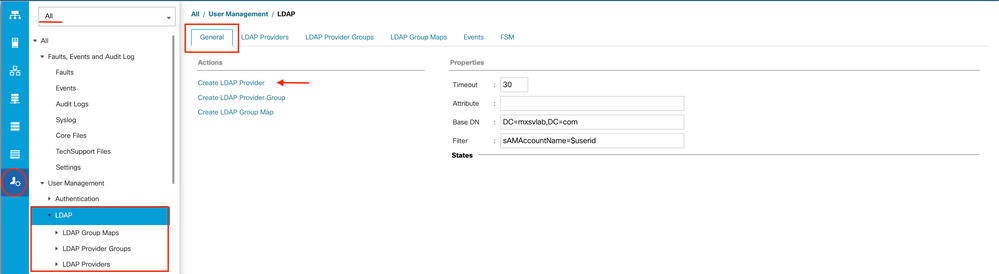

Paso 1.En el Navigation haga clic en el botón Admin ficha.

Paso 2. En el Admin ficha, expandir All > User Management > LDAP.

Paso 3. En el Work haga clic en el botón General ficha.

Paso 4. En el Actions área, haga clic en Create LDAP Provider

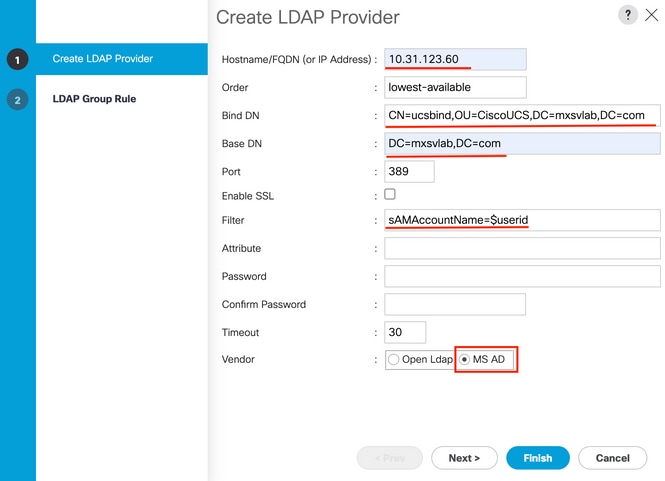

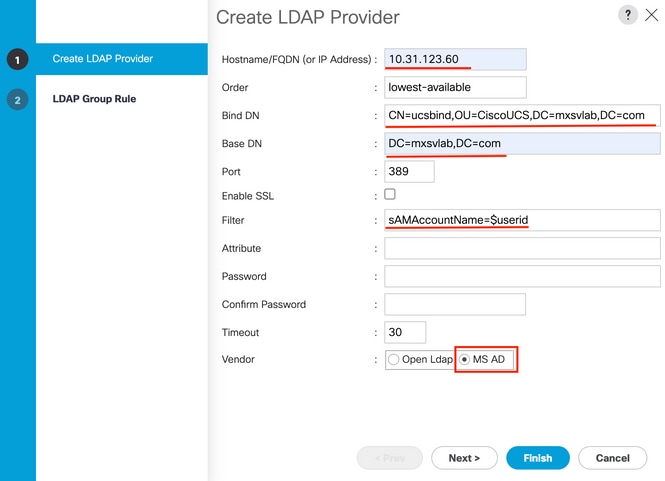

Paso 5. En el Create LDAP Provider del asistente, introduzca la información correspondiente:

- En el

Hostnameescriba la dirección IP o el nombre de host del servidor de AD.

- En el

Order , acepte el lowest-available predeterminado.

- En el

BindDN copie y pegue el DN de enlace de la configuración de AD.

Para esta configuración de ejemplo, el valor de BindDN es CN=ucsbind,OU=CiscoUCS,DC=mxsvlab,DC=com.

- En el

BaseDN copie y pegue el DN base de la configuración de AD.

Para esta configuración de ejemplo, el valor BaseDN es DC=mxsvlab,DC=com.

- Deje el

Enable SSL casilla de verificación desactivada.

- En el

Port , acepte el valor predeterminado 389.

- En el

Filter copie y pegue el atributo de filtro de la configuración de AD.

Cisco UCS utiliza el valor de filtro para determinar si el nombre de usuario (proporcionado en la pantalla de inicio de sesión por Cisco UCS Manager) está en AD.

Para esta configuración de ejemplo, el valor del filtro es sAMAccountName=$userid, donde $useridis el user name para introducir en el Cisco UCS Manager pantalla de inicio de sesión

- Deje el

Attribute campo en blanco.

- En el

Password escriba la contraseña de la cuenta ucsbind configurada en AD.

Si necesita volver a la página Create LDAP Provider wizard para restablecer la contraseña, no se alarme si el campo de contraseña está vacío.

Set: yes mensaje que aparece junto al campo contraseña indica que se ha establecido una contraseña.

- En el

Confirm Password , vuelva a escribir la contraseña de la cuenta ucsbind configurada en AD.

- En el

Timeout , acepte el 30 por defecto.

- En el

Vendor , seleccione el botón de opción de MS-ADpara Microsoft Active Directory.

Paso 6. Haga clic en Next

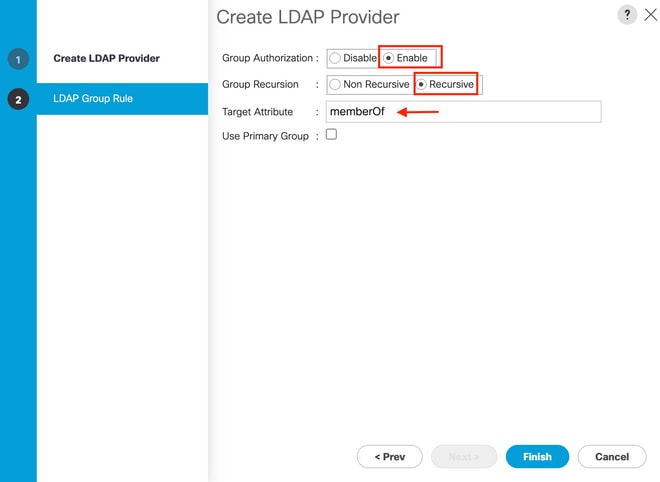

Configuración de regla de grupo LDAP

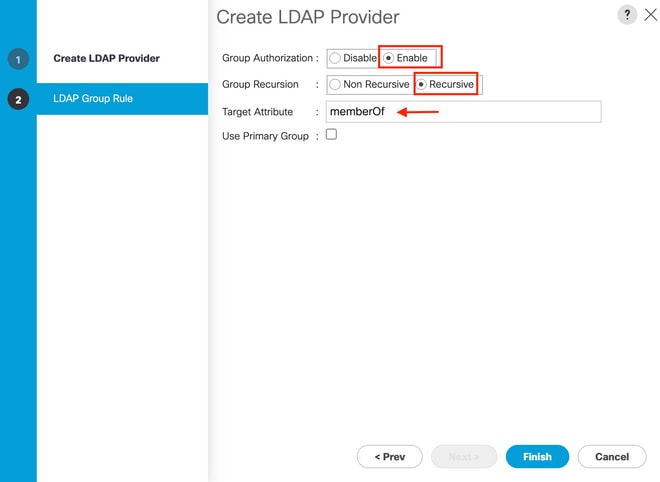

Paso 1. En elLDAP Group Rule del asistente, rellene los campos siguientes:

Si Group Recursion se establece en Non-RecursiveAdemás, limita UCS a una búsqueda del primer nivel, incluso si la búsqueda no encuentra un usuario cualificado.

- En el

Target Attribute , acepte elmemberOf predeterminado.

Paso 2. Haga clic en Finish.

Nota: En un escenario real, lo más probable es que tenga varios proveedores LDAP. Para varios proveedores LDAP, debe repetir los pasos para configurar la regla de grupo LDAP para cada proveedor LDAP. Sin embargo, en esta configuración de ejemplo, sólo hay un proveedor LDAP, por lo que esto no es necesario.

La dirección IP del servidor AD se muestra en el panel de navegación >.

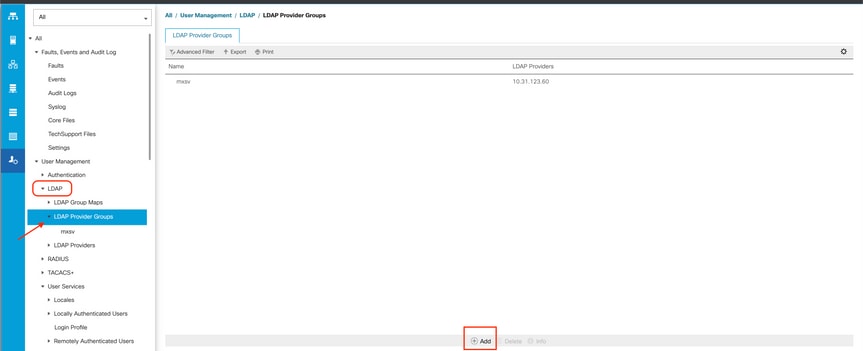

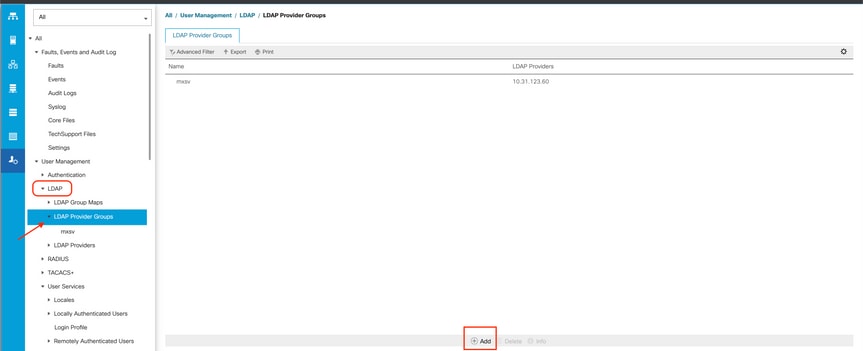

Crear un grupo de proveedores LDAP

Paso 1. En el panel de navegación, haga clic con el botón derecho del ratón LDAP Provider Groups y seleccione Create LDAP Provider Group.

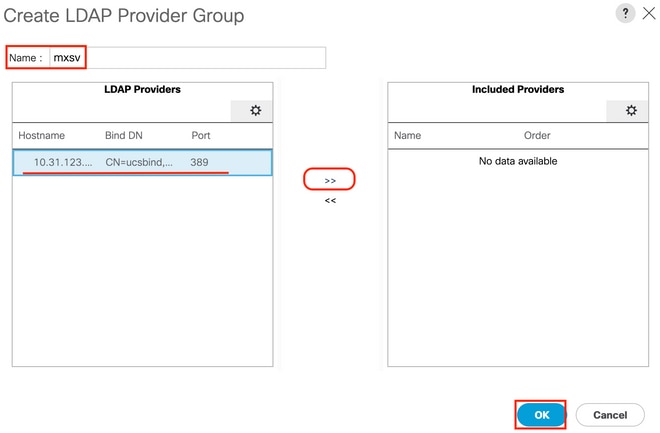

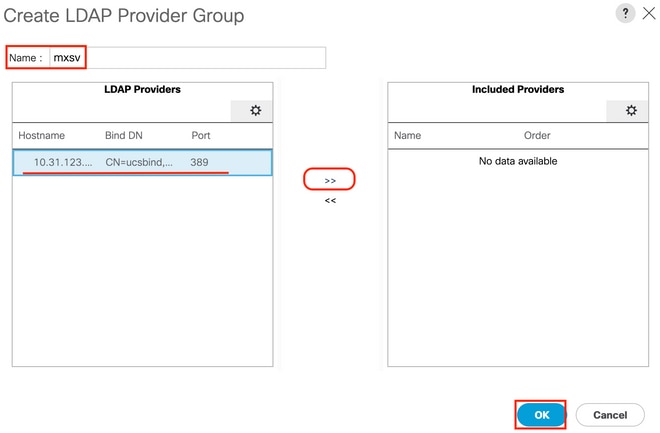

Paso 2. En el Create LDAP Provider Group , rellene la información de forma adecuada:

- En el

Name introduzca un nombre único para el grupo, como LDAP Providers.

- En el

LDAP Providers , elija la dirección IP del servidor AD.

- Haga clic en el botón >> para agregar el servidor de AD a su

Included Providers tabla.

Paso 3. Click OK.

Paso 3. Click OK.

El grupo de proveedores aparece en el LDAP Provider Groups carpeta.

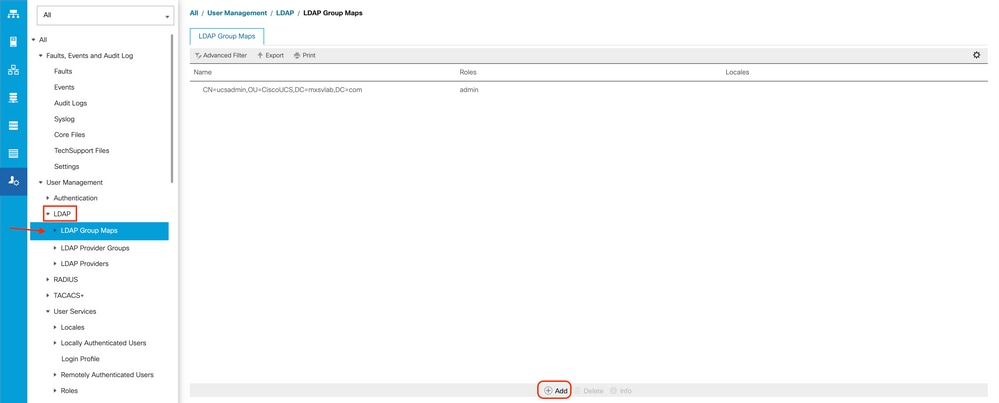

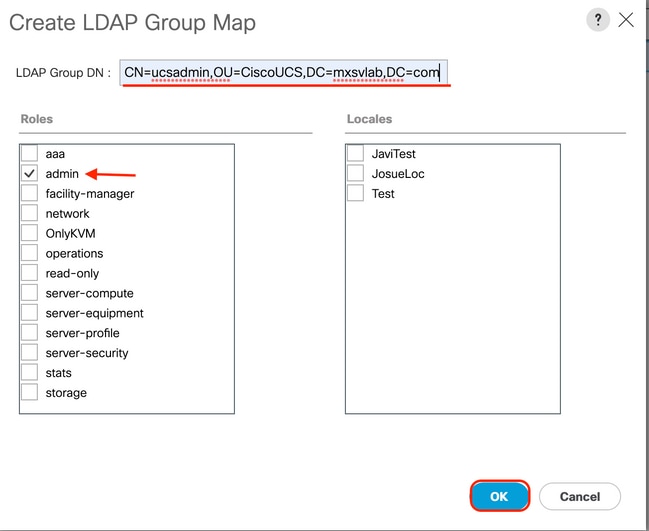

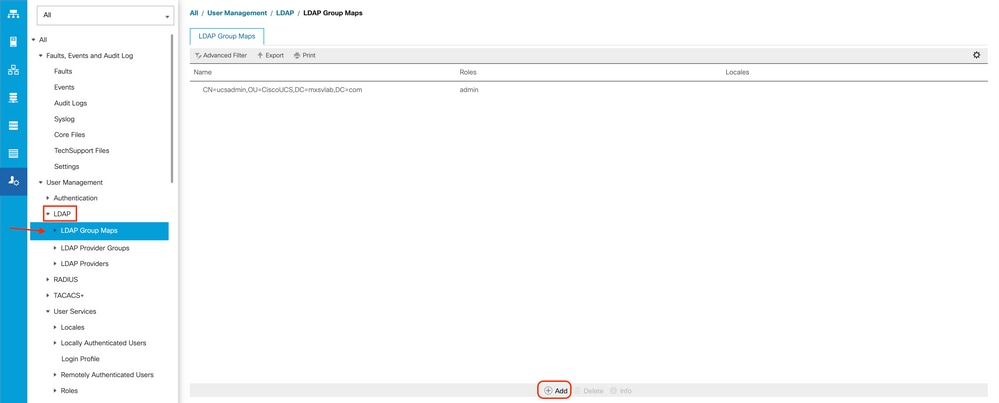

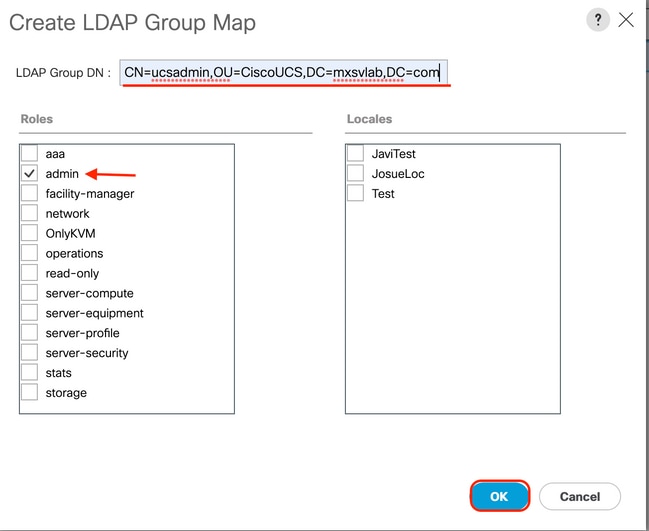

Crear un mapa de grupo LDAP

Paso 1. En el panel de navegación, haga clic en el botón Adminficha.

Paso 2. En el Admin ficha, expandir All > User Management > LDAP.

Paso 3. En el panel de trabajo, haga clic en Crear LDAP Group Map.

Paso 4. En el Create LDAP Group Map , rellene la información de forma adecuada:

- En el

LDAP Group DN copie y pegue el valor que tiene en la sección de configuración del servidor AD para su grupo LDAP.

El valor de DN de grupo LDAP solicitado en este paso se asigna al nombre distinguido de cada uno de los grupos que creó en AD en Grupos UCS.

Por este motivo, el valor de DN de grupo introducido en Cisco UCS Manager debe coincidir exactamente con el valor de DN de grupo del servidor AD.

En esta configuración de ejemplo, este valor es CN=ucsadmin,OU=CiscoUCS,DC=sampledesign,DC=com.

- En el

Roles haga clic en el botón Admin y haga clic en Aceptar.

Haga clic en la casilla de verificación de un rol para indicar que desea asignar privilegios de administrador a todos los usuarios incluidos en el mapa de grupo.

Paso 5. Cree nuevos mapas de grupo LDAP (utilice la información que registró anteriormente en AD) para cada uno de los roles restantes del servidor AD que desee probar.

Siguiente: Cree su dominio de autenticación LDAP.

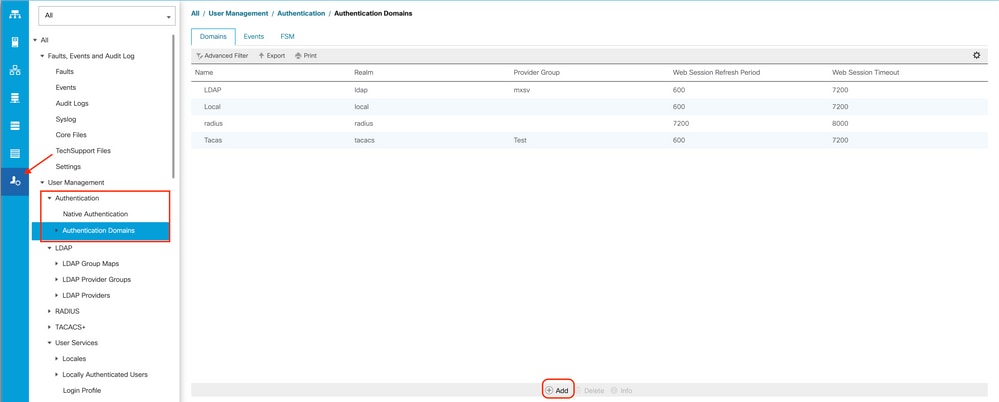

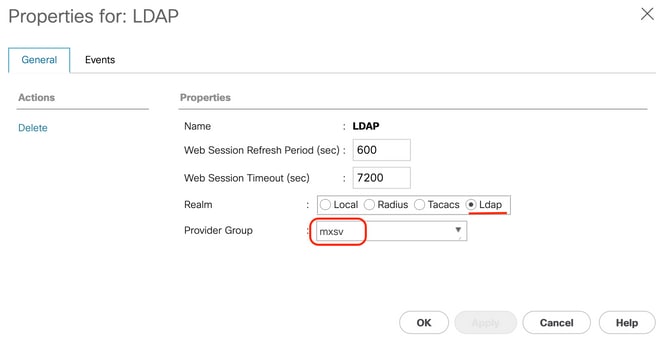

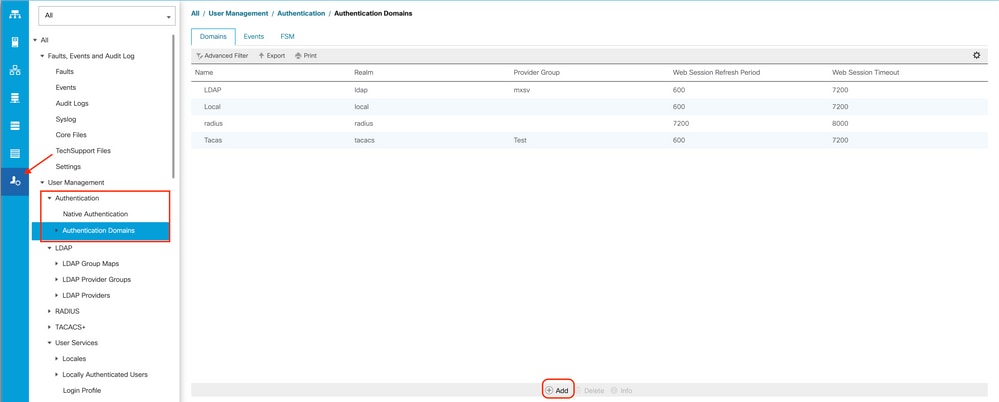

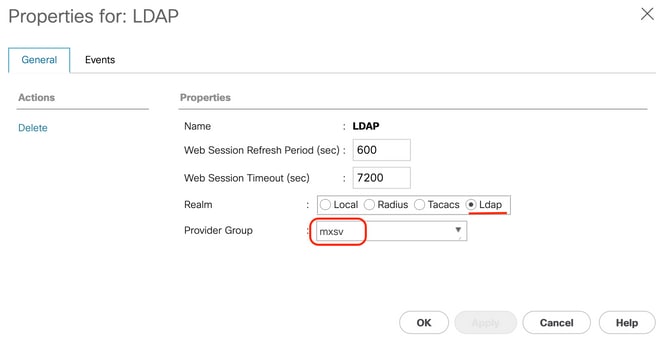

Crear un dominio de autenticación LDAP

Paso 1. En el Admin ficha, expandir All > User Management > Authentication

Paso 2. Clic con el botón derecho Autenticación Authentication Domains y seleccione Create a Domain.

Paso 3.En el  Create a Domain , complete el siguiente cuadro:

- En el

Name , escriba un nombre para el dominio, como LDAP.

- En el

Realm haga clic en el botón Ldap botón de opción.

- Desde

Provider Group lista desplegable, seleccione la LDAP Provider Group creado anteriormente y haga clic en Aceptar.

El dominio de autenticación aparece en Authentication Domains.

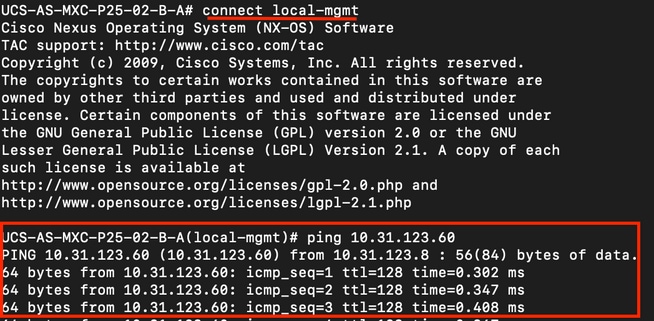

Verificación

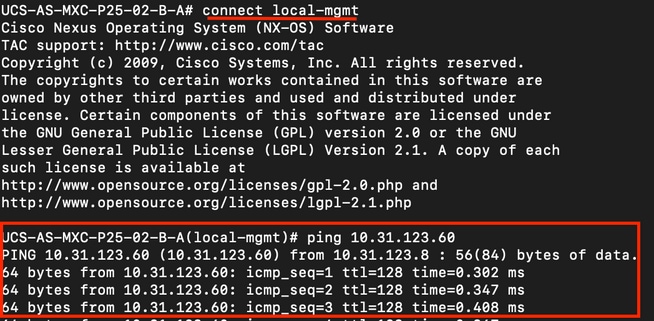

Enviar ping a LDAP Provider IP o FQDN:

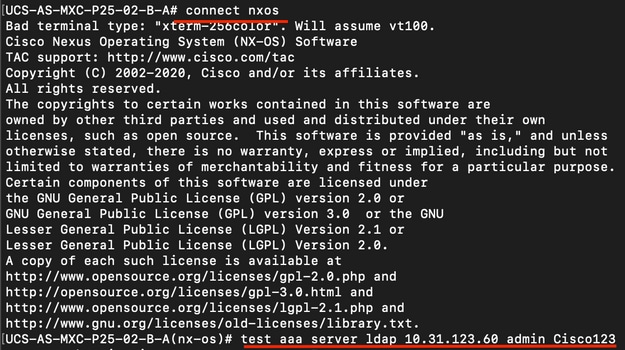

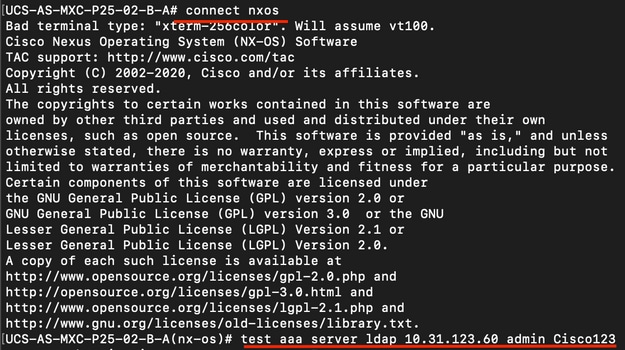

Para probar la autenticación de NX-OS, utilice el test aaa (solo disponible desde NXOS).

Validamos la configuración de nuestro servidor:

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

Problemas comunes de LDAP.

- Configuración Básica.

- Contraseña incorrecta o caracteres no válidos.

- Puerto o campo de filtro incorrecto.

- No hay comunicación con nuestro proveedor debido a una regla de firewall o proxy.

- FSM no es el 100%.

- Problemas de certificado.

Troubleshoot

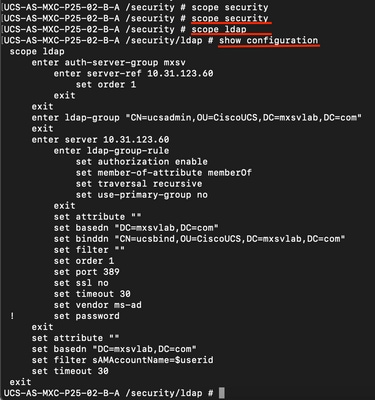

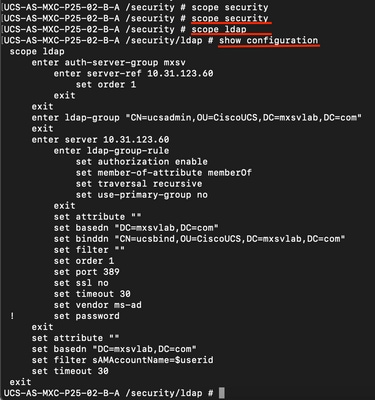

Verifique la configuración LDAP de UCSM:

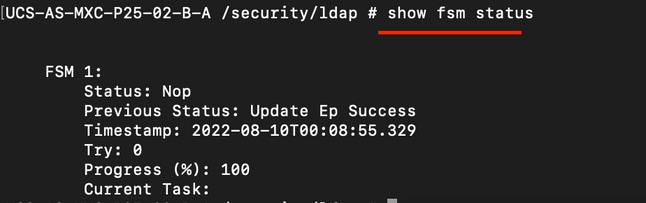

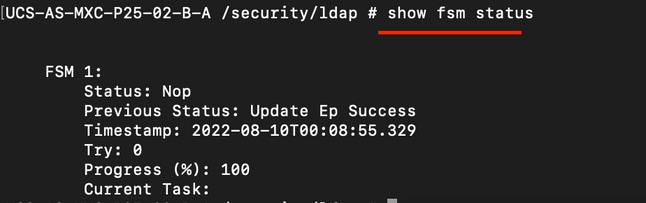

Debe asegurarse de que UCSM ha implementado la configuración correctamente debido al estado del Finite State Machine (FSM) se muestra como 100% completado.

Para verificar la configuración desde la línea de comandos de nuestro UCSM:

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

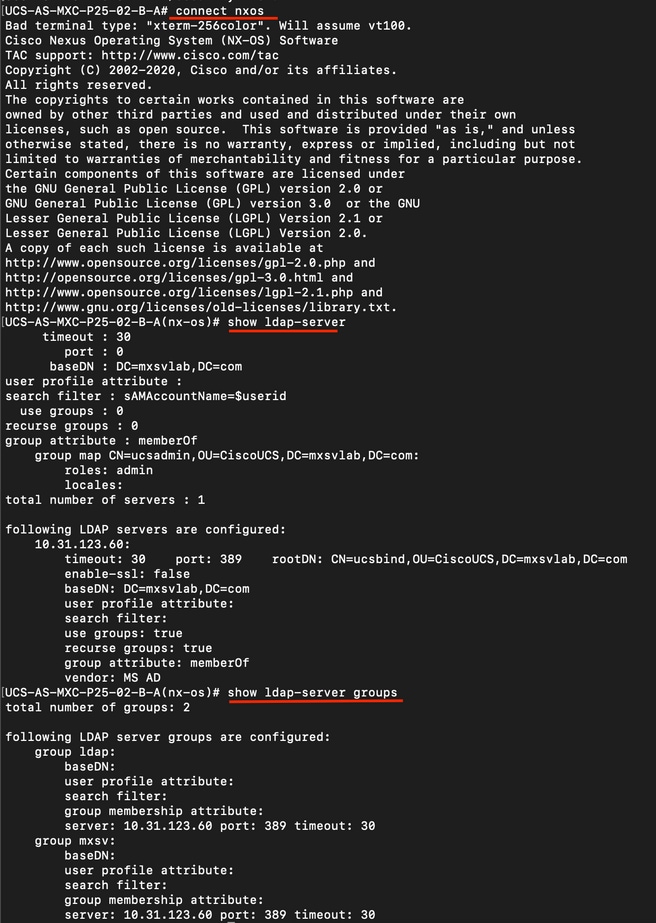

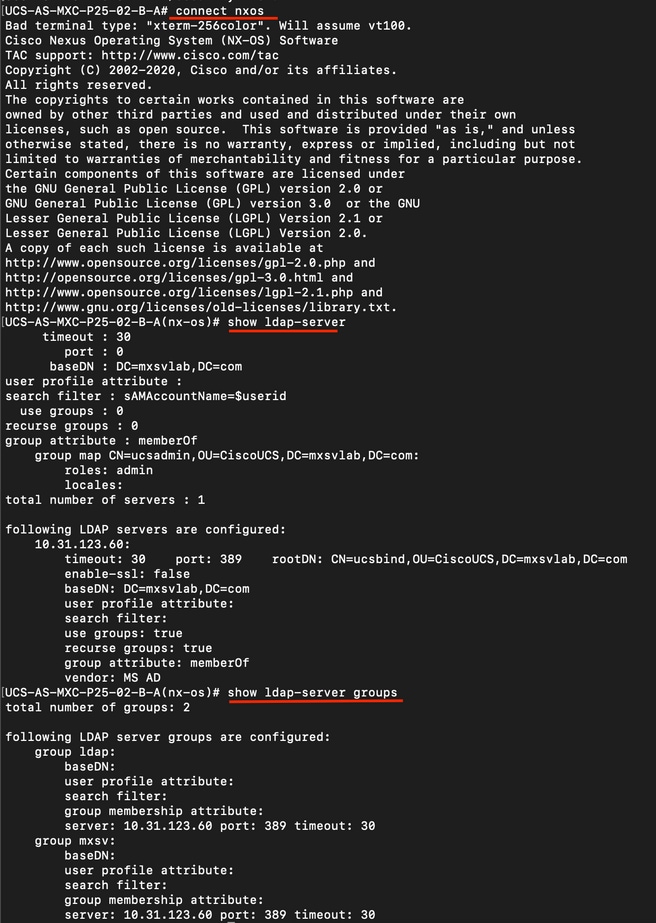

Para verificar la configuración desde NXOS:

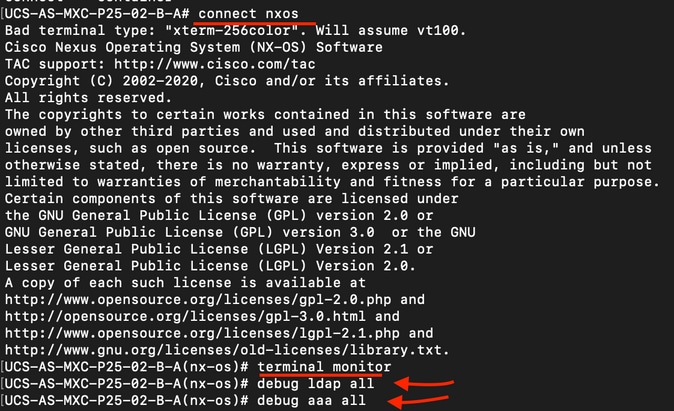

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

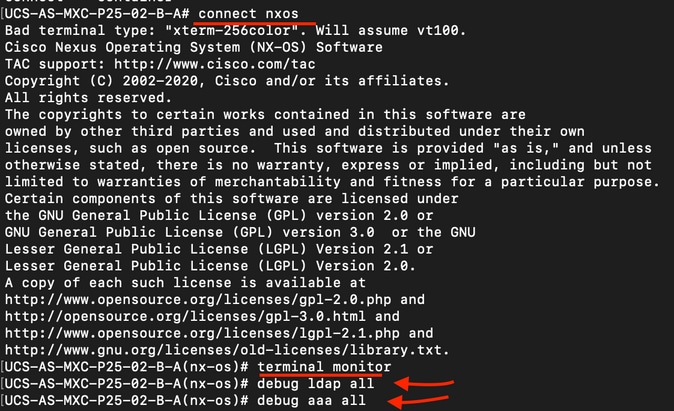

El método más efectivo para ver los errores es habilitar nuestra depuración, con esta salida podemos ver los grupos, la conexión y el mensaje de error que impide la comunicación.

- Abra una sesión SSH en FI e inicie sesión como usuario local y cambie al contexto CLI de NX-OS e inicie el monitor de terminal.

ucs # connect nxos

ucs(nxos)# terminal monitor

- Habilite los indicadores de depuración y verifique el resultado de la sesión SSH en el archivo de registro.

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- Ahora abra una nueva sesión GUI o CLI e intente iniciar sesión como un usuario remoto ( LDAP ).

- Una vez que haya recibido un mensaje de error de inicio de sesión, desactive las depuraciones.

Información Relacionada

Comentarios

Comentarios