Configuración de SNMP en dispositivos Firepower NGFW

Opciones de descarga

-

ePub (4.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (4.1 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

En este documento se describe cómo configurar y solucionar problemas del protocolo simple de administración de red (SNMP) en dispositivos FTD de firewall de última generación (NGFW).

Prerequisites

Requirements

Este documento requiere conocimientos básicos del SNMP.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

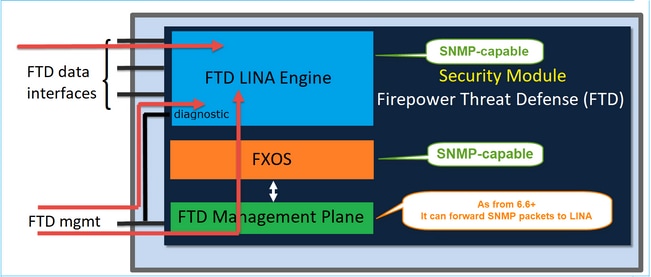

Los dispositivos de NGFW Firepower se pueden dividir en 2 subsistemas principales:

- Firepower Extensible Operative System (FXOS) controla el hardware del chasis

- Firepower Threat Defense (FTD) se ejecuta dentro del módulo

FTD es un software unificado que consta de 2 motores principales, el motor Snort y el motor LINA. El motor SNMP actual del FTD deriva del ASA clásico y ofrece visibilidad de las funciones relacionadas con LINA.

FXOS y FTD tienen planos de control independientes y, para fines de monitoreo, tienen diferentes motores del SNMP. Cada uno de los motores SNMP proporciona información diferente y monitorea ambos para una visión más completa del estado del dispositivo.

Desde el punto de vista del hardware, actualmente hay dos arquitecturas principales para los dispositivos de NGFW Firepower: las series Firepower 2100 y Firepower 4100/9300.

Los dispositivos Firepower 4100/9300 disponen de una interfaz dedicada para la gestión de dispositivos. Este es el origen y el destino del tráfico SNMP dirigido al subsistema FXOS. Por otro lado, la aplicación FTD utiliza una interfaz LINA (datos o diagnóstico). En las versiones posteriores al FTD 6.6, la interfaz de administración de FTD también se puede utilizar para la configuración SNMP.

El motor del SNMP en los dispositivos Firepower 2100 utiliza la IP y la interfaz de administración de FTD. El propio dispositivo une el tráfico del SNMP recibido en esta interfaz y lo reenvía al software FXOS.

En los FTD que utilizan la versión de software 6.6+, se introdujeron estos cambios:

- SNMP sobre la interfaz de administración.

- En las plataformas de las series FPR1000 o FPR2100, unifica el SNMP de LINA y el SNMP de FXOS en esta única interfaz de administración. Además, proporciona un único punto de configuración en el FMC en Configuración de la plataforma > SNMP.

Configurar

SNMP del chasis (FXOS) en FPR4100/FPR9300

Configure FXOS SNMPv1/v2c en la GUI

Paso 1. Abra la interfaz de usuario de Firepower Chassis Manager (FCM) y navegue hasta la pestaña Platform Settings > SNMP. Marque la casilla Habilitar SNMP, especifique la cadena Comunidad que se utilizará en las solicitudes del SNMP y haga clic en Guardar.

Nota: Si el campo Comunidad/Nombre de usuario ya está establecido, el texto a la derecha del campo vacío dice Establecer: Yes. Si el campo Comunidad/Nombre de usuario aún no se completa con un valor, el texto a la derecha del campo vacío dice Establecer: No

Paso 2. Configure el servidor de destino de trampas SNMP.

Nota: Los valores de la comunidad para las consultas y el host de operaciones de notificación son independientes y pueden ser diferentes.

El host se puede definir como una dirección IP o por nombre. Seleccione Aceptar y la configuración del servidor de operaciones de notificación del SNMP se guardará automáticamente. No es necesario seleccionar el botón Guardar en la página principal del SNMP. Lo mismo ocurre cuando se elimina un host.

Configuración de SNMPv1/v2c en FXOS mediante la interfaz de línea de comandos (CLI)

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

Configuración de FXOS SNMPv3 en la GUI

Paso 1. Abra FCM y navegue hasta Configuración de la plataforma > SNMP tab.

Paso 2. Para SNMP v3, no es necesario establecer ninguna cadena de comunidad en la sección superior. Cada usuario creado puede ejecutar correctamente las consultas al motor del SNMP en FXOS. El primer paso es habilitar el SNMP en la plataforma. Una vez hecho esto, puede crear los usuarios y el host de operaciones de notificación de destino. Tanto los usuarios SNMP como los hosts de trampa SNMP se guardan automáticamente.

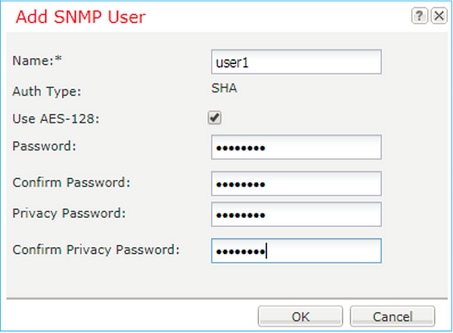

Paso 3. Como se muestra en la imagen, agregue el usuario SNMP. El tipo de autenticación es siempre SHA, pero puede utilizar AES o DES para el cifrado:

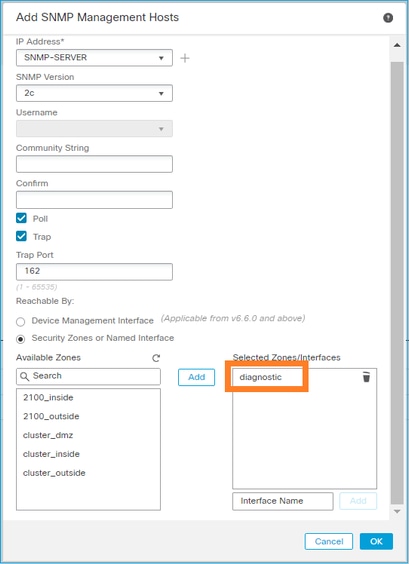

Paso 4. Agregue el host de trampa SNMP como se muestra en la imagen:

Configuración de FXOS SNMPv3 en la CLI

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

SNMP de FTD (LINA) en FPR4100/FPR9300

Cambios en las versiones 6.6+

- En las versiones posteriores a 6.6, también tiene la opción de utilizar la interfaz de administración de FTD para sondeos y operaciones de notificación.

La función de administración de IP única del SNMP se admite desde la versión 6.6 en todas las plataformas de FTD:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 que ejecuta FTD

- FTDv

Configuración de SNMPv2c en LINA

Paso 1. En la interfaz de usuario de FMC, navegue hasta Devices > Platform Settings > SNMP. Marque la opción Enable SNMP Servers y configure los parámetros de SNMPv2.

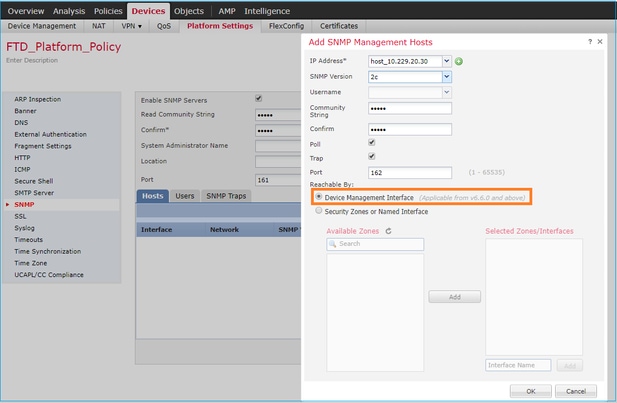

Paso 2. En la pestaña Hosts, seleccione el botón Add y especifique la configuración del servidor SNMP:

También puede especificar la interfaz de diagnóstico como origen para los mensajes del SNMP. La interfaz de diagnóstico es una interfaz de datos que solo permite el tráfico directo y listo para usar (solo administración).

Esta imagen es de la versión 6.6 y utiliza un tema liviano.

Además, en las versiones de FTD posteriores a 6.6 también puede elegir la interfaz de administración:

Si se selecciona la nueva interfaz de administración, el SNMP de LINA está disponible en la interfaz de administración.

El resultado:

Configuración de SNMPv3 en LINA

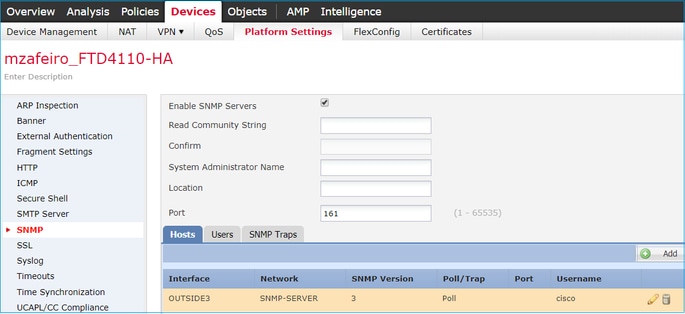

Paso 1. En la interfaz de usuario de FMC, navegue hasta Devices > Platform Settings > SNMP. Marque la opción Enable SNMP Servers y configure SNMPv3 User and Host:

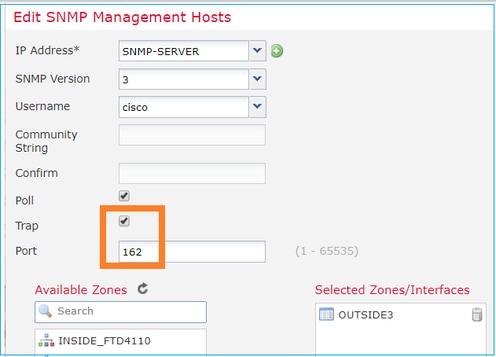

Paso 2. Configure el host también para recibir trampas:

Paso 3. Las trampas que desea recibir se pueden seleccionar en la sección Trampas SNMP:

Unificación SNMP de blade MIO (FXOS 2.12.1, FTD 7.2, ASA 9.18.1)

Comportamiento anterior a 7.2

- En las plataformas 9300 y 4100, los MIB SNMP para la información del chasis no están disponibles en SNMP configurados en aplicaciones FTD/ASA. Debe configurarse por separado en la tarjeta MIO del administrador del chasis y se debe acceder a ella por separado. MIO es el módulo de administración y E/S (supervisor).

- Se deben configurar dos políticas SNMP independientes, una en el blade/aplicación y otra en MIO para la supervisión SNMP.

- Se utilizan puertos independientes, uno para el blade y el otro para la MIO para la supervisión SNMP del mismo dispositivo.

- Esto puede crear complejidad cuando intenta configurar y monitorear los dispositivos 9300 y 4100 a través de SNMP.

Funcionamiento en versiones más recientes (FXOS 2.12.1, FTD 7.2, ASA 9.18.1 y posteriores)

- Con la unificación SNMP de MIO Blade, los usuarios pueden consultar los MIB de LINA y MIO a través de las interfaces de aplicación (ASA/FTD).

- La función se puede activar o desactivar mediante la nueva interfaz de usuario de MIO CLI y FCM (Chassis Mgr).

- El estado predeterminado es desactivado. Esto significa que el agente SNMP de MIO se está ejecutando como una instancia independiente. Las interfaces MIO deben utilizarse para sondear MIB de chasis/DME. Una vez habilitada la función, las interfaces de aplicación se pueden utilizar para sondear los mismos MIB.

- La configuración está disponible en la interfaz de usuario del administrador de chasis en Platform-settings > SNMP > Admin Instance, donde el usuario puede especificar la instancia de FTD que cotejaría/recopilaría las MIB del chasis para presentarla al NMS

- Se admiten aplicaciones ASA/FTD nativas y MI.

- Esta función solo es aplicable a plataformas basadas en MIO (FPR9300 y FPR4100).

Prerrequisitos, Plataformas Compatibles

- Versión mínima del administrador admitido: FCM 2.12.1

- Dispositivos gestionados: Serie FPR9300 / FP4100

- Versión mínima de dispositivos administrados admitidos requerida: FXOS 2.12.1, FTD 7.2 o ASA 9.18.1

SNMP en FPR2100

En los sistemas FPR2100, no hay FCM. La única manera de configurar el SNMP es mediante el FMC.

SNMP del chasis (FXOS) en FPR2100

A partir de FTD 6.6+, también tiene la opción de utilizar la interfaz de administración de FTD para el SNMP. En este caso, la información del SNMP en LINA y FXOS se transfiere a través de la interfaz de administración de FTD.

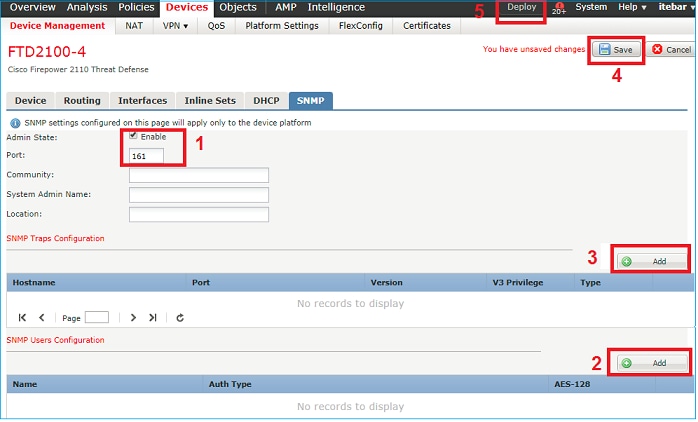

Configuración de SNMPv1/v2c en FXOS

Abra FMC UI y navegue hasta Dispositivos > Administración de dispositivos. Seleccione el dispositivo y seleccione SNMP:

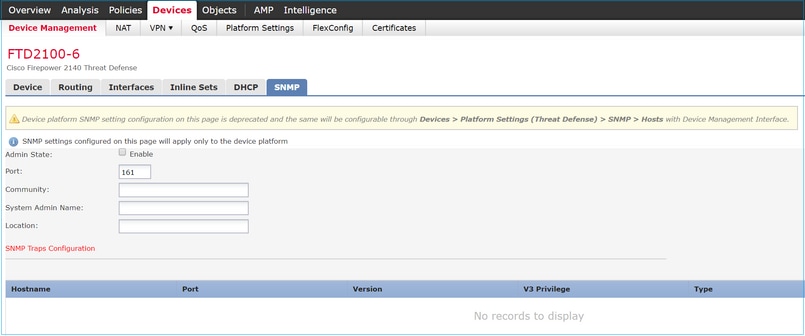

Cambio en FTD 6.6+

Puede especificar la interfaz de administración de FTD:

Dado que la interfaz de administración también se puede configurar para el SNMP, la página muestra este mensaje de advertencia.

La configuración de SNMP de la plataforma del dispositivo en esta página está deshabilitada si la configuración de SNMP está configurada con la interfaz de administración de dispositivos a través de Dispositivos > Configuración de la plataforma (Threat Defence) > SNMP > Hosts.

Configuración de SNMPv3 en FXOS

Abra la interfaz de usuario del FMC y vaya a Elegir dispositivos > Administración de dispositivos. Elija el dispositivo y seleccione SNMP.

SNMP de FTD (LINA) en FPR2100

- Para las versiones anteriores a 6.6, la configuración del SNMP en LINA de FTD en los dispositivos FTD FP1xxx/FP21xx es idéntica a la de FTD en los dispositivos Firepower 4100 o 9300.

FTD versiones 6.6+

- En las versiones posteriores a la 6.6, también tiene la opción de utilizar la interfaz de administración de FTD para las trampas y sondeos LINA.

Si se selecciona la nueva interfaz de administración:

- SNMP en LINA disponible sobre la interfaz de administración.

- En Devices > Device Management, la pestaña SNMP está inhabilitada ya que ya no es necesaria. Se muestra un anuncio de notificación. La ficha del dispositivo del SNMP solo era visible en las plataformas 2100/1100. Esta página no existe en las plataformas FPR9300/FPR4100 y FTD55xx.

Una vez configurada, la información combinada de sondeo/operación de notificación del SNMP en FXOS (en FP1xxx/FP2xxx) + el SNMP en LINA se completa en la interfaz de administración de FTD.

La función SNMP Single IP Management es compatible a partir de la versión 6.6 en todas las plataformas FTD:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 que ejecuta FTD

- FTDv

Para obtener más detalles, consulte Configuración del SNMP para Threat Defense

Verificación

Verificación del SNMP en FXOS para FPR4100/FPR9300

Verificaciones de SNMPv2c en FXOS

Verificación de la configuración de la CLI:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

Desde el modo FXOS:

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

Verificaciones adicionales:

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- Prueba de solicitudes del SNMP.

- Realice una solicitud del SNMP de un host válido.

- Confirmación de la generación de operaciones de notificación.

Puede utilizar una interfaz intermitente con el analizador EthAnalyzer habilitado para confirmar que se generen operaciones de notificación del SNMP y se envíen a los hosts de operación de notificación definidos:

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

Advertencia: Una falla de interfaz puede causar una interrupción del tráfico. Haga esta prueba solo en un entorno de laboratorio o en una ventana de mantenimiento.

Verificaciones de SNMPv3 en FXOS

Paso 1. Abra la interfaz de usuario de FCM Configuración de la plataforma > SNMP > Usuario muestra si hay alguna contraseña y contraseña de privacidad configuradas:

Paso 2. En la CLI, puede verificar la configuración SNMP bajo la supervisión del alcance:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

Paso 3. En el modo FXOS, puede expandir la configuración y los detalles de SNMP:

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- Prueba de solicitudes del SNMP.

- Verifique la configuración y realice una solicitud SNMP desde cualquier dispositivo con capacidades SNMP.

Para verificar cómo se procesa la solicitud SNMP, puede utilizar SNMP debug:

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

Precaución: Una depuración puede afectar el rendimiento del dispositivo.

Verificación del SNMP en FXOS para FPR2100

Verificaciones de SNMPv2 en FXOS

Verifique la configuración en la CLI:

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- Confirmación del comportamiento del SNMP.

- Verifique que puede sondear el FXOS y enviar una solicitud SNMP desde un host o cualquier dispositivo con capacidades SNMP.

Utilice el comando capture-traffic para ver la solicitud y la respuesta del SNMP:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

Verificaciones de SNMPv3 en FXOS

Verifique la configuración en la CLI:

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- Confirmación del comportamiento del SNMP.

- Envíe una solicitud del SNMP para verificar que puede sondear FXOS.

Además, puede capturar la solicitud:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

Verificación del SNMP en FTD

Para verificar la configuración del SNMP en LINA de FTD:

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

En el FTD posterior a la versión 6.6, puede configurar y utilizar la interfaz de administración de FTD para SNMP:

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

Verificación adicional:

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

Desde la CLI del servidor SNMP, ejecute un comando snmpwalk:

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

Verificación de las estadísticas de tráfico del SNMP.

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

Permiso de tráfico del SNMP a FXOS en FPR4100/FPR9300

La configuración de FXOS en FPR4100/9300 puede restringir el acceso al SNMP por dirección IP de origen. La sección de configuración de la lista de acceso define qué redes/hosts pueden llegar al dispositivo a través de SSH, HTTPS o SNMP. Debe asegurarse de que las consultas del SNMP de su servidor SNMP estén permitidas.

Configuración de la lista de acceso global en la GUI

Configuración de la lista de acceso global en la CLI

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

Verificación

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

Utilice OID Object Navigator

Cisco SNMP Object Navigator es una herramienta en línea que le permite traducir los diferentes OID y obtener una breve descripción.

Utilice el comando show snmp-server oid de la CLI de LINA en FTD para recuperar la lista completa de OID de LINA que se pueden sondear.

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

Nota: El comando está oculto.

Troubleshoot

Estos son los generadores de casos de SNMP más comunes vistos por Cisco TAC:

- No se puede sondear el SNMP de FTD en LINA

- No se puede sondear el SNMP en FXOS

- ¿Qué valores de OID del SNMP se deben utilizar?

- No se pueden obtener operaciones de notificación del SNMP

- No se puede monitorear el FMC a través del SNMP

- No se puede configurar el SNMP

- Configuración del SNMP en el administrador de dispositivos Firepower

No se puede sondear el SNMP de FTD en LINA

Descripciones del problema (ejemplo de casos reales de Cisco TAC):

- "No se pueden obtener datos a través del SNMP".

- "No se puede sondear el dispositivo mediante SNMPv2".

- "El SNMP no funciona. Queremos monitorear el firewall con el SNMP, pero después de la configuración, nos enfrentamos a problemas".

- "Tenemos dos sistemas de monitoreo que no pueden monitorear FTD a través de SNMPv2c o 3".

- "El recorrido del SNMP no funciona en el firewall".

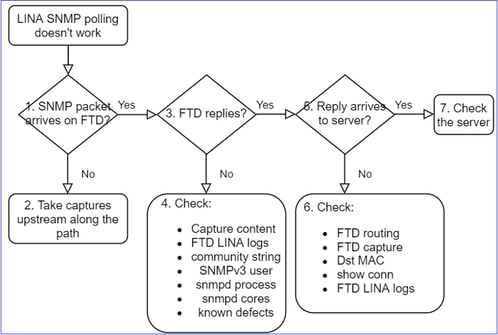

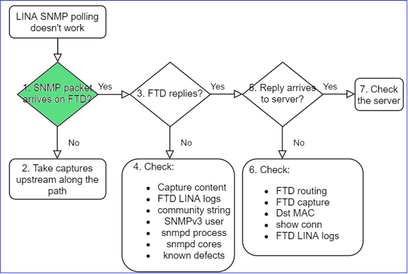

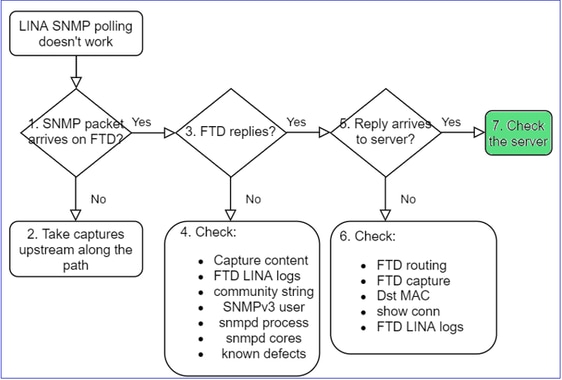

Recomendación sobre cómo solucionar problemas

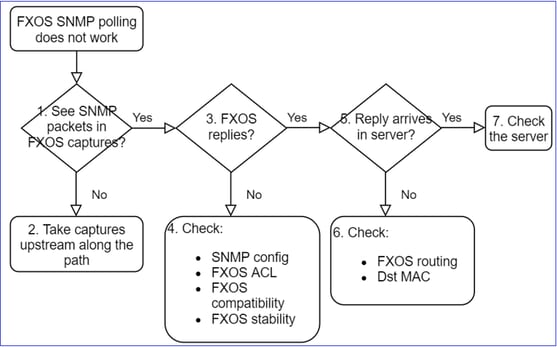

Este es el proceso recomendado para crear un diagrama de flujo para problemas de sondeo SNMP LINA:

Profundización

1. ¿Llega el paquete SNMP al FTD?

- Active las capturas para verificar la llegada del paquete SNMP.

SNMP en la interfaz de gestión de FTD (posterior a la versión 6.6) utiliza la palabra clave management:

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

El SNMP en las interfaces de datos de FTD utiliza el nombre de la interfaz:

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

Captura en la interfaz de administración de FTD:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Captura en la interfaz de datos de FTD:

firepower# capture SNMP interface net201 trace match udp any any eq 161

Seguimiento de paquetes de interfaz de datos FTD (anterior a 6.6/9.14.1):

Seguimiento de paquetes de interfaz de datos FTD (posterior a 6.6/9.14.1):

2. En caso de que no vea paquetes SNMP en las capturas de ingreso FTD:

a. Toma de capturas ascendentes en el camino.

b. Asegúrese de que el servidor SNMP utiliza la IP de FTD adecuada.

c. Comience desde el puerto de switch que está frente a la interfaz FTD y muévase en sentido ascendente.

3. ¿Ve las respuestas SNMP de FTD?

Para comprobar si el FTD responde, active la captura de salida del FTD (LINA o interfaz de gestión).

Para ello, verifique los paquetes SNMP con el puerto de origen 161:

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

En las versiones posteriores a 6.6/9.14.1, tiene un punto de captura adicional: captura en la interfaz de derivación del NLP. La IP NATed pertenece al rango 162.254.x.x:

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

4. Controles adicionales

a. En el caso de los dispositivos Firepower 4100/9300, consulte la tabla de compatibilidad de FXOS.

b. Consulte las estadísticas de snmp-server de LINA en FTD:

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

c. Tabla de conexión LINA FTD

Esta comprobación es muy útil en caso de que no vea paquetes en la captura en la interfaz de ingreso FTD. Tenga en cuenta que esta es una verificación válida sólo para SNMP en la interfaz de datos. Si SNMP está en la interfaz de administración (posterior a 6.6/9.14.1), no se crea ninguna conexión.

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

d. Syslogs de LINA en FTD

¡Esto también es una verificación válida solo para el SNMP en la interfaz de datos! Si el SNMP está en la interfaz de administración, no se crea ningún registro:

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

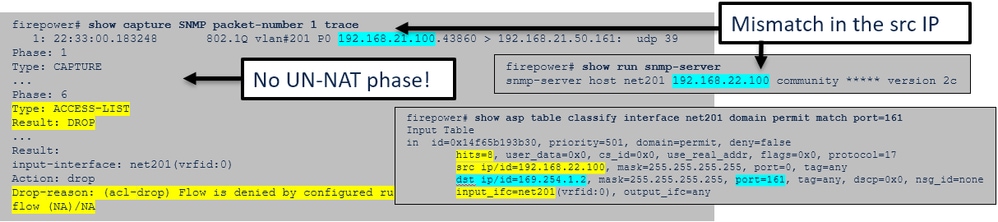

e. Verifique si FTD descarta los paquetes del SNMP debido a una IP de origen de host incorrecta.

f. Credenciales incorrectas (comunidad del SNMP)

En el contenido de la captura puede ver los valores de la comunidad (SNMPv1 y 2c):

g Configuración incorrecta (por ejemplo, versión del SNMP o cadena de la comunidad)

Existen algunas maneras de verificar la configuración del SNMP del dispositivo y las cadenas de la comunidad:

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

Otra forma:

firepower# debug menu netsnmp 4

h. Caídas del ASP de LINA/ASA en FTD

Esta es una verificación útil para verificar si FTD descarta los paquetes del SNMP. Primero, borre los contadores (borre la eliminación de ASP) y, luego, pruebe:

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

i. Capturas de ASP

Las capturas de ASP proporcionan visibilidad de los paquetes descartados (por ejemplo, ACL o adyacencia):

firepower# capture ASP type asp-drop all

Pruebe y, luego, verifique el contenido de la captura:

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

j. Núcleo del SNMP (rastreo de origen): modo de verificación 1

Esta comprobación es útil si sospecha que hay problemas de estabilidad del sistema:

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

Núcleo del SNMP (rastreo de origen): modo de verificación 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

Si ve un archivo principal del SNMP, recopile estos elementos y comuníquese con Cisco TAC:

- Archivo TS de FTD (o show tech en ASA)

- Archivos snmpd principales

Depuración del SNMP (estos son comandos ocultos y están disponibles solo en las versiones más recientes):

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

¿La respuesta del SNMP del firewall llega al servidor?

Si el FTD responde, pero la respuesta no llega al servidor, marque:

a. Routing de FTD

Para el routing de la interfaz de administración de FTD:

> show network

Para el routing de la interfaz de datos de LINA de FTD:

firepower# show route

b. Verificación de la MAC de destino

Verificación de la MAC de destino de administración de FTD:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

Verificación de la MAC de destino de la interfaz de datos de LINA de FTD:

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

c. Verifique los dispositivos a lo largo de la trayectoria que potencialmente descartan/bloquean los paquetes SNMP.

Verificación del servidor del SNMP

a. Verifique el contenido de la captura para comprobar la configuración.

b. Verificación de la configuración del servidor.

c. Intente modificar el nombre de la comunidad SNMP (por ejemplo, sin caracteres especiales).

d. Puede utilizar un host final o incluso el FMC para probar el sondeo siempre que se cumplan las 2 condiciones:

i. La conectividad SNMP está en su lugar.

ii. La IP de origen puede sondear el dispositivo.

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

Consideraciones de sondeo SNMPv3

- Licencia: SNMPv3 requiere una licencia de cifrado seguro. Asegúrese de tener habilitada la funcionalidad de exportación controlada en el portal de Smart Licensing.

- Para solucionar problemas, puede probar con un nuevo usuario/credenciales

- Si se utiliza el cifrado, puede descifrar el tráfico de SNMPv3 y verificar la carga útil como se describe en: https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59

- Considere la posibilidad de cifrar AES128 en caso de que su software se vea afectado por defectos como los siguientes:

- ID de bug de Cisco CSCvy27283

El sondeo de SNMPv3 de ASA/FTD puede fallar mediante los algoritmos de privacidad AES192/AES256

El sondeo de SNMPv3 de ASA/FTD puede fallar mediante los algoritmos de privacidad AES192/AES256

ID de bug de Cisco CSCvx45604  Snmpv3 walk falla en el usuario con auth sha y priv aes 192

Snmpv3 walk falla en el usuario con auth sha y priv aes 192

Nota: Si SNMPv3 falla debido a una discordancia del algoritmo, los resultados de show y los registros no muestran nada obvio.

Consideraciones de sondeo de SNMPv3: casos prácticos

- snmpwalk en SNMPv3: escenario funcional

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

En la captura (snmpwalk) verá una respuesta para cada paquete:

El archivo de captura no muestra nada inusual:

- snmpwalk en SNMPv3: falla de cifrado

Sugerencia n.º 1: Hay un tiempo de espera:

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

Sugerencia n.º 2: Hay muchas solicitudes y 1 respuesta:

Sugerencia n.º 3: Falla de descifrado de Wireshark:

Sugerencia #4. Compruebe el archivo ma_ctx2000.log para ver si hay mensajes de "error al analizar ScopedPDU":

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

El error al analizar ScopedPDU es un indicio fuerte de un error de cifrado. El archivo ma_ctx2000.log muestra eventos sólo para SNMPv3.

- snmpwalk en SNMPv3: falla de autenticación

Sugerencia n.º 1: Falla de autenticación

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

Sugerencia n.º 2: Hay muchas solicitudes y muchas respuestas

Sugerencia n.º 3: Paquete con formato incorrecto de Wireshark

Sugerencia #4. Compruebe el archivo ma_ctx2000.log para ver los mensajes de error de autenticación:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

No se puede sondear el SNMP en FXOS

Descripciones del problema (ejemplo de casos reales de Cisco TAC):

- "El SNMP proporciona una versión incorrecta para FXOS. Al sondear con el SNMP para la versión de FXOS, el resultado es difícil de comprender".

- "No se puede configurar la comunidad snmp en FXOS FTD4115".

- "Después de una actualización de FXOS de 2.8 a 2.9 en el firewall de reserva, tenemos un tiempo de espera cuando intentamos recibir cualquier información a través del SNMP".

- "snmpwalk falla en FXOS 9300, pero funciona en FXOS 4140 en la misma versión. El alcance y la comunidad no son el problema".

- "Queremos agregar 25 servidores SNMP a FXOS FPR4K, pero no podemos".

Solución de problemas recomendada

Este es el proceso para resolver problemas de diagrama de flujo para los problemas de sondeo SNMP de FXOS:

1. ¿Ve los paquetes SNMP en las capturas FXOS?

FPR1xxx/21xx

- En FPR1xxx/21xx no hay ningún administrador de chasis (modo de dispositivo).

- Puede consultar el software FXOS desde la interfaz de gestión.

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- En Firepower 41xx/93xx, utilice la herramienta CLI de Ethanalyzer para tomar una captura del chasis:

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. ¿No hay paquetes en las capturas de FXOS?

- Toma de capturas ascendentes en el camino

3. FXOS respuestas?

- Escenario funcional:

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- FXOS no responde

Verificaciones adicionales

- Verifique la configuración SNMP (desde la interfaz de usuario o CLI):

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- Tenga cuidado con los caracteres especiales (por ejemplo, "$"):

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- Para SNMPv3, use show snmp-user [detail].

- Verifique la compatibilidad de FXOS.

4. En caso de que FXOS no responda

Verifique los contadores del SNMP de FXOS:

- Verifique la lista de control de acceso (ACL) de FXOS. Esto solo se aplica a las plataformas FPR41xx/9300.

Si el tráfico es bloqueado por la ACL de FXOS, verá las solicitudes, pero no verá ninguna respuesta:

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

Puede verificar la ACL de FXOS desde la interfaz de usuario (UI):

También puede verificar la ACL de FXOS desde la CLI:

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- Depure el SNMP (solo paquetes). Aplicable solo a FPR41xx/9300:

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- Debug SNMP (all): este resultado de depuración es muy detallado.

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- Verifique si hay alguna falla de FXOS relacionada con el SNMP:

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- Verifique si hay algún núcleo snmpd.

En FPR41xx/FPR9300:

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

En FPR1xxx/21xx:

firepower(local-mgmt)# dir cores_fxos

Si ve algún núcleo snmpd, recopile los núcleos junto con el paquete de solución de problemas de FXOS y comuníquese con Cisco TAC.

5. ¿Llega la respuesta SNMP al servidor SNMP?

a. Compruebe el enrutamiento FXOS.

Este resultado pertenece a FPR41xx/9300:

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

b. Tome una captura, exporte el PCAP y verifique la MAC de destino de la respuesta.

c. Finalmente, verifique el servidor SNMP (capturas, configuración, aplicación, etc.)

¿Qué valores de OID del SNMP se deben utilizar?

Descripciones del problema (ejemplo de casos reales de Cisco TAC):

- "Queremos monitorear el equipo Cisco Firepower. Necesitamos los OID de SNMP para cada CPU principal, memoria, disco".

- "¿Hay algún OID que pueda utilizarse para monitorear el estado de la fuente de alimentación en el ASA 5555?"

- "Queremos obtener el OID de SNMP del chasis en FPR 2K y FPR 4K".

- "Queremos sondear la memoria caché del ARP del ASA".

- "Necesitamos conocer el OID de SNMP cuando se cae la conexión del BGP".

Cómo encontrar los valores de OID de SNMP

Estos documentos proporcionan información sobre los OID de SNMP en los dispositivos Firepower:

- Informe técnico de monitoreo del SNMP de Cisco Firepower Threat Defense (FTD):

https://www.cisco.com/c/en/us/products/index.html

- Guía de referencia de la MIB de Cisco Firepower FXOS 4100/9300:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- Cómo buscar un OID específico en las plataformas FXOS:

- Verificación de los OID de SNMP desde la CLI (ASA/LINA)

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- Para obtener más información sobre los OID, verifique el Navegador de Objetos SNMP, consulte:

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- En FXOS (41xx/9300), ejecute estos 2 comandos desde la CLI de FXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

Referencia rápida de OID comunes

| Requisito |

OID (ID del objeto) |

| CPU (LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| CPU (Snort) |

1.3.6.1.4.1.9.9.109.1.1.1 (FP >= 6.7) |

| Memoria (LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| Memoria (Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| Información de HA |

1.3.6.1.4.1.9.9.491.1.4.2 |

| Información del clúster |

1.3.6.1.4.1.9.9.491.1.8.1 |

| Información de VPN |

Sesiones de números de RA-VPN: 1.3.6.1.4.1.9.9.392.1.3.1 (7.x) Número de usuarios de RA-VPN: 1.3.6.1.4.1.9.9.392.1.3.3 (7.x) Número máximo de sesiones de RA-VPN: 1.3.6.1.4.1.9.9.392.1.3.41 (7.x) Sesiones de número de VPN S2S: 1.3.6.1.4.1.9.9.392.1.3.29 Sesiones pico de número VPN S2S: 1.3.6.1.4.1.9.9.392.1.3.31 -Consejo: firepower# show snmp-server oid | i ike |

| Estado de BGP |

ENH ID de bug de Cisco CSCux13512 |

| Smart Licensing FPR1K/2K ASA/ASAv |

ENH ID de bug de Cisco CSCvv83590 |

| OID del SNMP en LINA para el canal de puertos a nivel de FXOS |

ENH ID de bug de Cisco CSCvu91544 |

FMC 7.3 Adiciones (para FMC 1600/2600/4600 y posteriores)

| Requisito |

OID (ID del objeto) |

| Captura de estado de ventilador |

OID de trampa: 1.3.6.1.4.1.9.9.117.2.0.6 OID de valor: 1.3.6.1.4.1.9.9.117.1.4.1.1.1.<index> 0 - el ventilador no funciona 1 - el ventilador está funcionando |

| Captura de temperatura de CPU/PSU |

OID de trampa: 1.3.6.1.4.1.9.9.91.2.0.1 OID de umbral: 1.3.6.1.4.1.9.9.91.1.2.1.1.4.<index>.1 OID de valor: 1.3.6.1.4.1.9.9.91.1.1.1.1.4.<index> |

| Trampa de estado de PSU |

OID de trampa: 1.3.6.1.4.1.9.9.117.2.0.2 OperStatus OID 1.3.6.1.4.1.9.9.117.1.1.2.1.2.<index> OID de estado de administrador: 1.3.6.1.4.1.9.9.117.1.1.2.1.1.<index> 0 - presencia de fuente de alimentación no detectada 1 - presencia de la fuente de alimentación detectada, correcto |

No se pueden obtener operaciones de notificación del SNMP

Descripciones del problema (ejemplo de casos reales de Cisco TAC):

- "SNMPv3 de FTD no envía ninguna operación de notificación al servidor SNMP".

- "El FMC y FTD no envían mensajes de operación de notificación al SNMP".

- "Hemos configurado el SNMP en FTD 4100 para FXOS y hemos probado SNMPv3 y SNMPv2, pero ninguno puede enviar operaciones de notificación".

- "El SNMP de Firepower no envía operaciones de notificación a la herramienta de monitoreo".

- "El firewall de FTD no envía operaciones de notificación del SNMP al NMS".

- "Las operaciones de notificación del servidor SNMP no funcionan".

- "Hemos configurado el SNMP en FTD 4100 para FXOS y hemos probado SNMPv3 y SNMPv2, pero ninguno puede enviar operaciones de notificación".

Solución de problemas recomendada

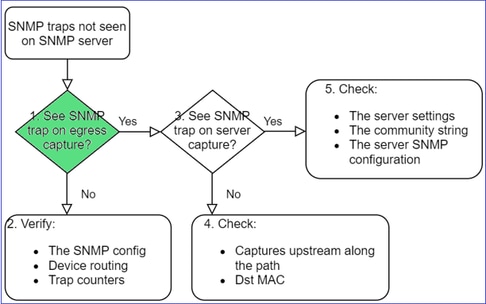

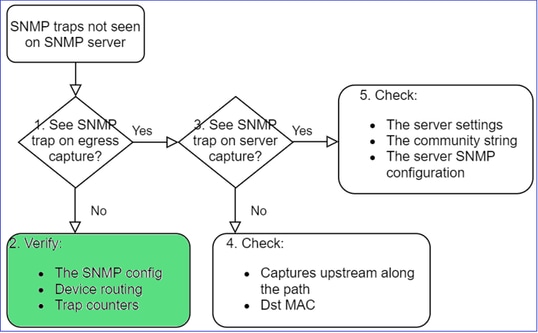

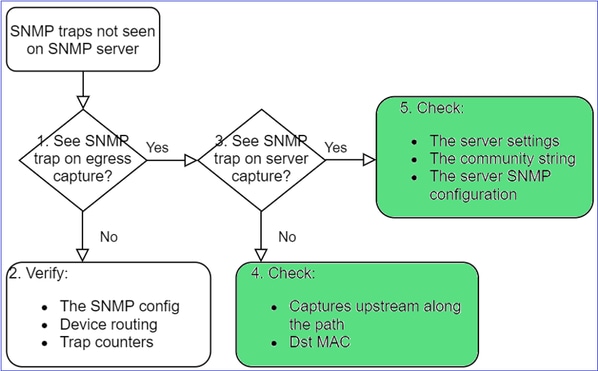

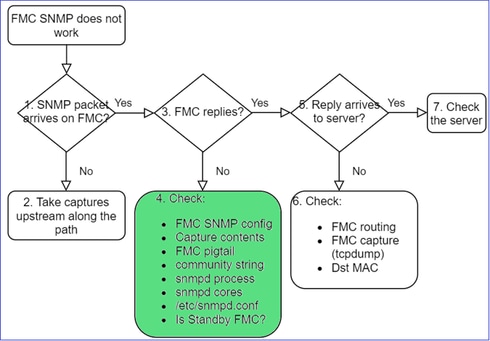

Este es el proceso para resolver problemas de diagrama de flujo para problemas de trampa SNMP de Firepower:

1. ¿Ve las trampas SNMP en la captura de salida?

Para capturar las operaciones de notificación de LINA/ASA en la interfaz de administración:

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

Para capturar las operaciones de notificación de LINA/ASA en la interfaz de datos:

firepower# capture SNMP interface net208 match udp any any eq 162

Para capturar las operaciones de notificación de FXOS (41xx/9300):

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Si no ve los paquetes en la interfaz de salida:

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

Configuración de operaciones de notificación del SNMP en FXOS:

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

Nota: En 1xxx/21xx, verá estas configuraciones solo en el caso de Dispositivos > Administración de dispositivos > Configuración del SNMP.

- Routing de LINA/ASA para operaciones de notificación a través de la interfaz de administración:

> show network

- Routing de LINA/ASA para operaciones de notificación a través de la interfaz de datos:

firepower# show route

- Routing de FXOS (41xx/9300):

FP4145-1# show fabric-interconnect

- Contadores de operaciones de notificación (LINA/ASA):

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

Y FXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

Verificaciones adicionales

- Captura del servidor SNMP de destino.

Otras cosas para verificar:

- Capturas a lo largo del camino.

- Dirección MAC de destino de todos los paquetes de operaciones de notificación del SNMP.

- Configuración y estado del servidor SNMP (por ejemplo, firewall, puertos abiertos, etc.).

- Cadena de la comunidad de SNMP.

- Configuración del servidor SNMP.

No se puede monitorear el FMC a través del SNMP

Descripciones del problema (ejemplo de casos reales de Cisco TAC):

- "El SNMP no funciona en el FMC de reserva".

- "Necesito monitorear la memoria del FMC".

- "¿Debería funcionar el SNMP en el FMC de reserva 192.168.4.0.8?"

- "Tenemos que configurar los CSP para supervisar sus recursos, como la CPU, la memoria, etc.".

Cómo solucionar problemas

Este es el proceso para resolver los problemas de FMC SNMP en el diagrama de flujo:

1. ¿Llega el paquete SNMP al FMC?

- Capture en la interfaz de administración del FMC:

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

Consejo: Guarde la captura en el directorio /var/common/ del FMC y descárguela de la interfaz de usuario del FMC.

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

¿Responde el FMC?

Si el FMC no responde, verifique:

- La configuración del SNMP en el FMC (Sistema > Configuración)

- La sección SNMP

- La sección Lista de acceso

Si el FMC no responde, verifique:

- El contenido (PCAP) de la captura

- La cadena de la comunidad (esto se puede ver en las capturas)

- El resultado del espiral del FMC (busque errores, fallas, seguimientos) y el contenido de /var/log/snmpd.log

- Proceso snmpd

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- Núcleos snmpd

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- Archivo de configuración del backend en /etc/snmpd.conf:

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

Nota: Si se deshabilita el SNMP, el archivo snmpd.conf no existe.

- ¿Es un FMC de reserva?

En versiones anteriores a 6.4.0-9 y 6.6.0, el FMC de reserva no envía datos del SNMP (snmpd está en estado de espera). Debe ocurrir lo siguiente. Verifique la mejora de la ID de error de Cisco CSCvs32303

No se puede configurar el SNMP

Descripciones del problema (ejemplo de casos reales de Cisco TAC):

- "Queremos configurar el SNMP para el centro de administración Firepower de Cisco y Firepower Threat Defense 4115".

- "Compatibilidad con configuración SNMP en FTD".

- "Queremos habilitar el monitoreo del SNMP en mi dispositivo FTD".

- "Intentamos configurar el servicio del SNMP en FXOS, pero el sistema no nos permite confirmar el búfer al final. Dice: Error: No se permiten cambios. Use 'Conectar FTD' para realizar cambios".

- "Queremos habilitar el monitoreo del SNMP en nuestro dispositivo FTD".

- "No se puede configurar el SNMP en FTD ni detectar el dispositivo en monitoreo".

Cómo abordar los problemas de configuración del SNMP

Lea la documentación actual:

- Guía de configuración del FMC:

- Guía de configuración de FXOS:

Familiarícese específicamente con la documentación de SNMP.

SNMP del FMC:

SNMP de FXOS:

Configuración del SNMP de Firepower 41xx/9300:

Configuración del SNMP de Firepower 1xxx/21xx:

Configuración del SNMP en el administrador de dispositivos Firepower (FDM)

Descripciones del problema (ejemplo de casos reales de Cisco TAC):

- "Necesitamos orientación sobre SNMPv3 en el dispositivo Firepower con el FDM".

- "La configuración del SNMP no funciona en el dispositivo FPR 2100 del FDM".

- "No podemos lograr que la configuración de SNMPv3 funcione en el FDM".

- "Necesitamos asistencia de configuración del SNMP en el FDM 6.7".

- "Queremos habilitar SNMPv3 en el FDM".

Cómo abordar los problemas de configuración del FDM del SNMP

- Para la versión anterior a 6.7, puede hacer la configuración del SNMP con FlexConfig:

- A partir de la versión 6.7 de Firepower, la configuración del SNMP ya no se realiza con FlexConfig, sino con la API de REST:

Hojas de referencia de solución de problemas del SNMP

1xxx/21xx/41xx/9300 (LINA/ASA): qué debe recopilar antes de abrir un caso con Cisco TAC

| Comando |

Descripción |

| firepower# show run snmp-server |

Verifique la configuración SNMP de ASA/FTD LINA. |

| firepower# show snmp-server statistics |

Verifique las estadísticas del SNMP del ASA/LINA en FTD. Concéntrese en los contadores de entrada y salida de paquetes del SNMP. |

| > capture-traffic |

Capturar tráfico en la interfaz de gestión. |

| firepower# capture SNMP-POLL interface net201 trace match udp any any eq 161 |

Capture el tráfico en la interfaz de datos (nombre si es ‘net201’) para UDP 161 (sondeo SNMP). |

| firepower# capture SNMP-TRAP interface net208 match udp any any eq 162 |

Capturar tráfico en la interfaz de datos (nombre si es ‘net208’) para UDP 162. (Capturas SNMP). |

| firepower# show capture SNMP-POLL packet-number 1 trace |

Rastrear un paquete SNMP de ingreso que llega a la interfaz de datos LINA de ASA/FTD. |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

Capturar en la interfaz de toque interna de NLP (proceso no lineal). |

| firepower# show conn all protocol udp port 161 |

Verifique todas las conexiones LINA ASA/FTD en UDP 161 (sondeo SNMP). |

| firepower# show log | i 302015.*161 |

Verifique ASA/FTD LINA log 302015 para el sondeo SNMP. |

| firepower# more system:running-config | i community |

Verifique la cadena de comunidad SNMP. |

| firepower# debug menu netsnmp 4 |

Verifique la configuración SNMP y el ID de proceso. |

| firepower# show asp table classify interface net201 domain permit match port=161 |

Verifique los hitcounts en la ACL SNMP en la interfaz denominada ‘net201’. |

| firepower# show disk0: | i core |

Verifique si hay núcleos del SNMP. |

| admin@firepower:~$ ls -l /var/data/cores |

Verifique si hay núcleos del SNMP. Aplicable únicamente en FTD. |

| firepower# show route |

Verifique la tabla de routing del ASA/LINA de FTD. |

| > show network |

Verifique la tabla de ruteo del plano de administración FTD. |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

Verifique/resuelva problemas de SNMPv3 en FTD. |

| firepower# debug snmp trace [255] firepower# debug snmp verbose [255] firepower# debug snmp error [255] firepower# debug snmp packet [255] |

Comandos ocultos en versiones más recientes. Depuraciones internas, útiles para solucionar problemas de SNMP con Cisco TAC. |

41xx/9300 (FXOS): qué recopilar antes de abrir un caso con Cisco TAC

| Comando |

Descripción |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP-POLL.pcap firepower(fxos)# exit firepower# connect local-mgmt firepower(local-mgmt)# dir 1 11152 Jul 26 09:42:12 2021 SNMP.pcap firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

Captura de FXOS para sondeo del SNMP (UDP 161) Carga en un servidor FTP remoto IP del FTP: 192.0.2.100 Nombre de usuario del FTP: FTP |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 50 write workspace:///SNMP-TRAP.pcap |

Captura de FXOS para las operaciones de notificación del SNMP (UDP 162) |

| firepower# scope system firepower /system # scope services firepower /system/services # show ip-block detail |

Verificación de la ACL de FXOS |

| firepower# show fault |

Verificación de las fallas de FXOS |

| firepower# show fabric-interconnect |

Verificación de la configuración de la interfaz de FXOS y la configuración del gateway predeterminado |

| firepower# connect fxos firepower(fxos)# show running-config snmp all |

Verificación de la configuración del SNMP de FXOS |

| firepower# connect fxos firepower(fxos)# show snmp internal oids supported create firepower(fxos)# show snmp internal oids supported |

Verificación de los OID del SNMP de FXOS |

| firepower# connect fxos firepower(fxos)# show snmp |

Verificación de la configuración del SNMP de FXOS y sus contadores |

| firepower# connect fxos firepower(fxos)# terminal monitor firepower(fxos)# debug snmp pkt-dump firepower(fxos)# debug snmp all |

Depuración del SNMP de FXOS ('paquetes' o 'todo') Uso de 'terminal no monitor' y 'undebug all' para su detención |

1xxx/21xx (FXOS): qué recopilar antes de abrir un caso con Cisco TAC

| Comando |

Descripción |

| > capture-traffic |

Capture el tráfico en la interfaz de administración. |

| > show network |

Verifique la tabla de routing del plano de administración de FTD. |

| firepower# scope monitoring firepower /monitoring # show snmp [host] firepower /monitoring # show snmp-user [detail] firepower /monitoring # show snmp-trap |

Verifique la configuración del SNMP de FXOS. |

| firepower# show fault |

Verificación de las fallas de FXOS |

| firepower# connect local-mgmt firepower(local-mgmt)# dir cores_fxos firepower(local-mgmt)# dir cores |

Verifique los archivos principales de FXOS (rastreo de origen). |

FMC: qué recopilar antes de abrir un caso con Cisco TAC

| Comando |

Descripción |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n |

Captura de tráfico en la interfaz de administración para sondeo del SNMP |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap |

Captura de tráfico en la interfaz de administración para sondeo del SNMP y guardado en archivo |

| admin@FS2600-2:~$ sudo pmtool status | grep snmpd |

Verificación del estado del proceso del SNMP |

| admin@FS2600-2:~$ ls -al /var/common | grep snmpd |

Verificación de archivos principales del SNMP (rastreo de origen) |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

Verificación del contenido del archivo de configuración del SNMP |

Ejemplos de snmpwalk

Estos comandos se pueden utilizar para la verificación y solución de problemas:

| Comando |

Descripción |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 |

Obtiene todos los OID del host remoto con SNMPv2c. Cisco123 = Cadena de comunidad 192.0.2.1 = Host de destino |

| # snmpwalk -v2c -c Cisco123 -OS 192.0.2.1 10.3.1.1.4.1.9.9.109.1.1.1.1.3 iso.3.6.1.4.1.9.9.109.1.1.1.1.3.1 = Gauge32: 0 |

Obtiene un OID específico del host remoto con SNMPv2c. |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 .10.3.1.1.4.1.9.9.109.1.1.1.1 -On .10.3.1.1.4.1.9.9.109.1.1.1.1.6.1 = Gálibo32: 0 |

Muestra los OID recuperados en formato numérico. |

| # snmpwalk -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Obtiene todos los OID del host remoto con SNMPv3. Usuario de SNMPv3 = cisco Autenticación de SNMPv3 = SHA Autorización de SNMPv3 = AES |

| # snmpwalk -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Obtiene todos los OID del host remoto con SNMPv3 (MD5 y AES128). |

| # snmpwalk -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

SNMPv3 con autenticación solamente. |

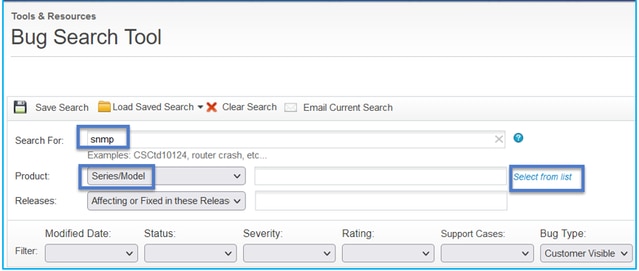

Cómo buscar defectos en el SNMP

- Vaya a https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV.

- Ingrese la palabra clave snmp y elija Select from list.

Productos más comunes:

- Software Cisco Adaptive Security Appliance (ASA)

- Cisco Firepower de la serie 9300

- Dispositivo virtual del centro de administración Firepower de Cisco

- NGFW Cisco Firepower

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

7.0 |

19-Nov-2024 |

Eliminado PII, actualizado imagen alt texto, corregido errores de introducción, encabezados, mejoras de SEO. Formato y gramática actualizados. |

6.0 |

19-Oct-2023 |

Eliminado PII, actualizado imagen alt texto, corregido errores de introducción, traducción automática, requisitos de estilo y gerunds. Formato y gramática actualizados. |

2.0 |

26-Oct-2021 |

Texto alternativo de imagen actualizado. |

1.0 |

03-Oct-2021 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Ignacio PenalvaCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios