MPLS VPN sobre ATM: con OSPF en el lado del cliente (con el área 0)

Contenido

Introducción

Este documento proporciona una configuración de ejemplo de una red privada virtual (VPN) de switching de etiquetas multiprotocolo (MPLS) sobre ATM cuando OSPF (Open Shortest Path First) está presente en el lado del cliente, con el área 0.

Antes de comenzar

Convenciones

Para obtener más información sobre las convenciones del documento, consulte Convenciones de Consejos Técnicos de Cisco.

Las letras que aparecen a continuación representan los distintos tipos de routers y switches usados:

-

P: Router de núcleo del proveedor

-

PE: Router de borde del proveedor

-

CE: Router de borde del cliente

-

C: Router del cliente

Este diagrama muestra una configuración típica utilizando estas convenciones:

Prerequisites

No hay requisitos previos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las versiones de software y hardware indicadas a continuación.

-

Routers PE:

-

Software - Cisco IOS® Software Release 12.1(3)T . Las funciones de MPLS VPN aparecen en la versión 12.0(5)T. El OSPF como protocolo de ruteo PE-CE aparece en la versión 12.0(7)T.

-

Hardware: los routers Cisco 3660 o 7206. Para obtener detalles de otro hardware que puede utilizar, consulte la guía Diseño de MPLS para ATM.

-

-

Routers CE: Se puede utilizar cualquier router capaz de intercambiar información de ruteo con su router PE.

-

Routers P y switches: La función de integración de VPN MPLS reside sólo en el borde de la red MPLS, por lo que se puede utilizar cualquier switch compatible con MPLS. En esta configuración de ejemplo, la nube MPLS se compone de un router switch ATM multiservicio (MSR) 8540 y un LightStream 1010. Si utiliza Cisco LightStream 1010, le recomendamos que utilice la versión de software WA4.8d o posterior. Además puede usar otros switches ATM en la red del núcleo ATM, como el Cisco BPX 8650 o el MGX 8850.

La información que se presenta en este documento se originó a partir de dispositivos dentro de un ambiente de laboratorio específico. All of the devices used in this document started with a cleared (default) configuration. Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener un comando antes de ejecutarlo.

Teoría Precedente

La función VPN, cuando se utiliza con MPLS, permite que varios sitios se interconecten de forma transparente a través de la red de un proveedor de servicios. Una red proveedora de servicios puede ofrecer soporte a varias VPN IP diferentes Cada una de éstas le aparece a sus usuarios como una red privada, separada de todas las otras redes. Dentro de una VPN, cada sitio puede enviar paquetes IP a cualquier otro sitio dentro de la misma VPN

Cada VPN está asociada con uno o más casos de reenvío o ruteo VPN (VRF). Un VRF consta de una tabla de IP Routing, una tabla Cisco Express Forwarding (EF) derivada y un conjunto de interfaces que utilizan esta tabla de reenvío.

El router mantiene una tabla de ruteo y Cisco EF separada para cada VRF. Esto impide que la información se envíe fuera de la VPN y permite que pueda usarse la misma subred en varias VPN sin causar problemas de dirección IP duplicada

El router que utiliza el Border Gateway Protocol (BGP) distribuye la información de ruteo VPN utilizando las comunidades extendidas BGP.

Para obtener más información sobre la transmisión de actualizaciones a través de VPN, visite las siguientes URL:

Uso de OSPF

Tradicionalmente, una compleja red OSPF consta de un área de estructura básica (área 0) y varias áreas conectadas a esta estructura básica a través de un router de borde de área (ABR).

Mediante el uso de una estructura básica MPLS para VPN con OSPF en el sitio del cliente, puede introducir un tercer nivel en la jerarquía del modelo OSPF. Este tercer nivel se denomina MPLS VPN Super Backbone.

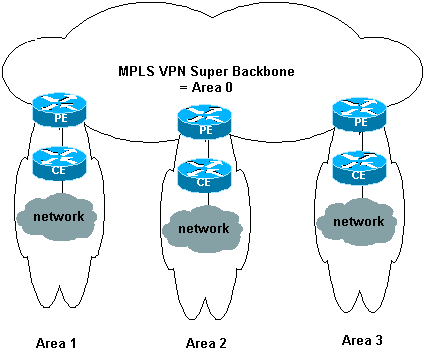

En casos simples, la red troncal MPLS VPN Super se combina con la estructura básica tradicional de área 0. Esto significa que no hay una estructura básica de área 0 en la red del cliente, ya que la red troncal MPLS VPN Super desempeña la misma función que la estructura básica de área 0. Esto se ilustra en el diagrama que figura a continuación:

En este diagrama:

-

Los routers PE son ABR y routers de límite del sistema autónomo (ASBR).

-

Los routers CE son routers OSPF simples.

-

La información de VPN se transporta mediante comunidades extendidas BGP de PE a otros PE y se vuelve a inyectar en las áreas OSPF como red de resumen (tipo 3) Anuncios de estado de link (LSA).

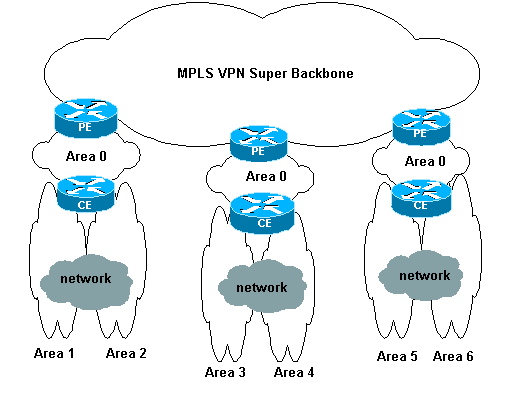

La red troncal MPLS VPN Super Backbone también permite a los clientes utilizar varias redes troncales de área 0 en sus sitios. Cada sitio puede tener un área separada 0 siempre y cuando esté conectado a la red troncal MPLS VPN Super. El resultado es el mismo que una estructura básica de área 0 particionada. Esto se ilustra en el diagrama que figura a continuación:

En este caso:

-

Los routers PE son routers ABR y ASBR.

-

Los routers CE son routers ABR.

-

Los LSA que contienen información de VPN se transportan mediante comunidades extendidas BGP de PE a otros PE. En los LSA de red de resumen (tipo 3), la información se transporta entre PE y CE.

Esta configuración de ejemplo se basa en la segunda configuración que se muestra arriba. Puede encontrar una configuración de ejemplo que utiliza la primera configuración en MPLS VPN over ATM: con OSPF en el lado del cliente (sin Área 0).

La información OSPF se transporta con atributos de comunidad extendida BGP (incluido uno que identifica la red OSPF). Cada VPN debe tener su propio proceso OSPF. Para especificar esto, ejecute el siguiente comando:

router ospf <process ID> vrf <VPN routing or forwarding instance name>

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Para encontrar información adicional sobre los comandos usados en este documento, utilice la Command Lookup Tool (sólo clientes registrados) .

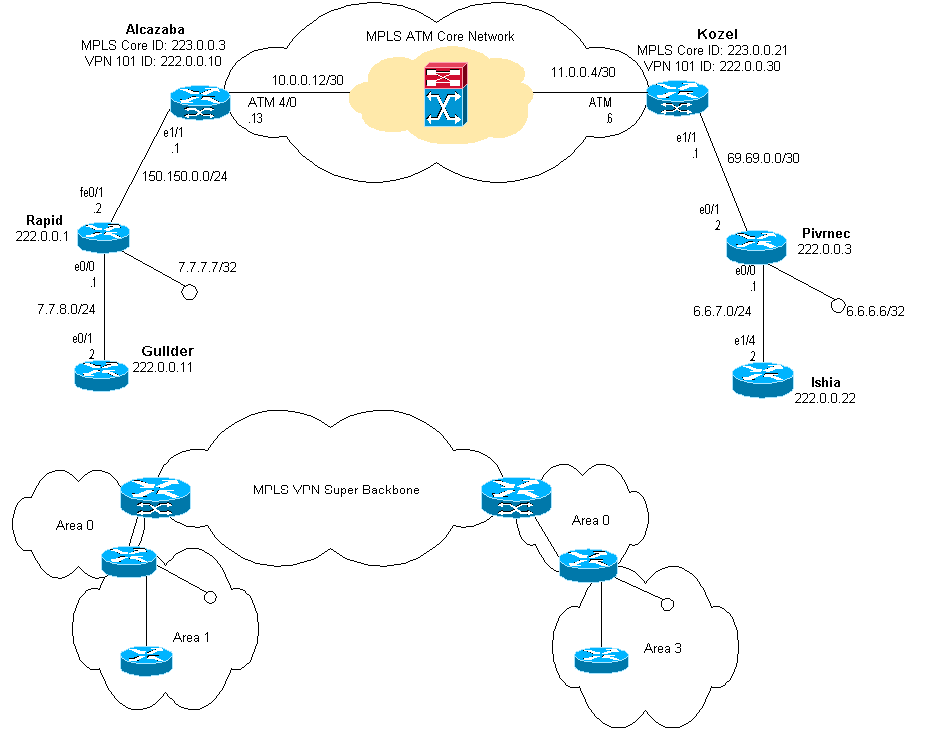

Diagrama de la red

Este documento utiliza la instalación de red que se muestra en el siguiente diagrama.

Procedimiento de Configuración

La documentación del IOS de Cisco (redes privadas virtuales MPLS) también describe este procedimiento de configuración.

Parte I

Asegúrese de que la ip cef esté habilitada. Si utiliza un router Cisco 7500, asegúrese de que ip cef distributed esté habilitado. En los PE, una vez que se configura MPLS:

-

Cree un VRF para cada VPN conectado usando el comando ip vrf < VPN routing/forwarding instance name>. Al hacerlo:

-

Ejecute el siguiente comando para especificar el discriminador de rutas correcto utilizado para esa VPN. Esto se usa para extender la dirección IP de modo que pueda identificar a qué VPN corresponde.

rd <discriminador de rutas VPN>

-

Configure las propiedades de importación y exportación para las comunidades ampliadas BGP. Éstas se usan para filtrar el proceso de importación y exportación.

route-target [export|import|both] <target VPN extended community>

-

-

Configure los detalles de reenvío para las interfaces respectivas mediante la ejecución de este comando:

ip vrf forwarding <table name>

Recuerde configurar la dirección de IP después de hace esto.

-

Según el protocolo de ruteo PE-CE que esté utilizando, ahora deberá seguir uno o más de los pasos siguientes:

-

Configure las rutas estáticas de la siguiente manera:

ip route vrf vrf-name prefix mask[next-hop-address] [interface {interface-number}]

-

Configure el protocolo de información de routing (RIP) mediante la ejecución del comando:

address-family ipv4 vrf <nombre de instancia de ruteo/reenvío VPN>

Una vez hecho esto, ingrese los comandos de configuración RIP normales.

Tenga en cuenta que:

-

esto sólo se aplica a la interfaz de reenvío para laVRF actual

-

Es necesario redistribuir el BGP correcto en RIP. Al hacer esto, también recuerde especificar la medición utilizada.

-

-

Declare la información del vecino BGP.

-

Configure el OSPF ejecutando el nuevo comando Cisco IOS:

router ospf <process ID> vrf <VPN routing/forwarding instance name> .

Tenga en cuenta que:

-

esto sólo se aplica a la interfaz de reenvío para laVRF actual

-

Es necesario redistribuir el BGP correcto en OSPF. Al hacer esto, también recuerde especificar la medición utilizada.

-

Una vez que el proceso OSPF se atribuye a un VRF, este número de proceso siempre se utiliza para este VRF particular. Esto sucede incluso si no lo especifica en la línea de comando.

-

Parte II

Configure BGO entre los routers PE. Existen diversas maneras de configurar BGP, por ejemplo, usando el reflector de ruta o los métodos de confederación. El método utilizado aquí - configuración de vecino directo - es el más simple y el menos escalable.

-

Declare los diferentes vecinos.

-

Ingrese el address-family ipv4 vrf <nombre de instancia de ruteo/reenvío VPN> para cada VPN presente en este router PE. Realice uno o más de los siguientes pasos, según sea necesario:

-

Vuelva a distribuir la información de ruteo estático.

-

Vuelva a distribuir los datos de RIP Routing.

-

‘Vuelva a distribuir la información de ruteo de OSPF.’

-

Active BGP de vecindad con los routers CE.

-

-

Ingrese en el modo address-family vpnv4 y:

-

Activar los vecinos.

-

Especifique que debe usarse la comunidad extendida. Esto es obligatorio.

-

Configuraciones

Nota: Aquí sólo se incluyen las partes pertinentes del siguiente resultado.

| Alcazaba |

|---|

ip cef ! ip vrf vpn1 rd 1:101 route-target export 1:101 route-target import 1:101 ! interface Loopback0 ip address 223.0.0.3 255.255.255.255 ! interface Loopback1 ip vrf forwarding vpn1 ip address 222.0.0.10 255.255.255.255 ! interface Ethernet1/1 ip vrf forwarding vpn1 ip address 150.150.0.1 255.255.255.0 no ip mroute-cache ! interface ATM4/0 no ip address no ip mroute-cache no atm ilmi-keepalive ! interface ATM4/0.1 tag-switching ip address 10.0.0.13 255.255.255.252 tag-switching atm vpi 2-4 tag-switching ip ! router ospf 1 log-adjacency-changes network 10.0.0.0 0.0.0.255 area 0 network 150.150.0.0 0.0.0.255 area 0 network 223.0.0.3 0.0.0.0 area 0 ! router ospf 2 vrf vpn1 log-adjacency-changes redistribute bgp 1 metric-type 1 subnets network 150.150.0.0 0.0.0.255 area 0 network 222.0.0.0 0.0.0.255 area 0 ! router bgp 1 neighbor 223.0.0.21 remote-as 1 neighbor 223.0.0.21 update-source Loopback0 ! address-family ipv4 vrf vpn1 redistribute ospf 2 no auto-summary no synchronization exit-address-family ! address-family vpnv4 neighbor 223.0.0.21 activate neighbor 223.0.0.21 send-community extended exit-address-family ! |

| Kozel |

|---|

! ip cef ! ip vrf vpn1 rd 1:101 route-target export 1:101 route-target import 1:101 ! interface Loopback0 ip address 223.0.0.21 255.255.255.255 ! interface Loopback1 ip vrf forwarding vpn1 ip address 222.0.0.30 255.255.255.255 ! interface Ethernet1/1 ip vrf forwarding vpn1 ip address 69.69.0.1 255.255.255.252 no ip mroute-cache tag-switching ip ! interface ATM4/0 no ip address no atm scrambling cell-payload no atm ilmi-keepalive pvc qsaal 0/5 qsaal ! pvc ilmi 0/16 ilmi ! ! interface ATM4/0.1 tag-switching ip address 11.0.0.6 255.255.255.252 tag-switching atm vpi 2-4 tag-switching ip ! router ospf 1 log-adjacency-changes network 11.0.0.0 0.0.0.255 area 0 network 223.0.0.21 0.0.0.0 area 0 ! router ospf 2 vrf vpn1 log-adjacency-changes redistribute bgp 1 metric-type 1 subnets network 69.69.0.0 0.0.0.255 area 0 network 222.0.0.0 0.0.0.255 area 0 ! router bgp 1 neighbor 223.0.0.3 remote-as 1 neighbor 223.0.0.3 update-source Loopback0 neighbor 223.0.0.11 remote-as 1 neighbor 223.0.0.11 update-source Loopback0 ! address-family ipv4 vrf vpn1 redistribute ospf 2 no auto-summary no synchronization exit-address-family ! address-family vpnv4 neighbor 223.0.0.3 activate neighbor 223.0.0.3 send-community extended neighbor 223.0.0.11 activate neighbor 223.0.0.11 send-community extended exit-address-family ! |

| Rápido |

|---|

! interface Loopback0 ip address 222.0.0.1 255.255.255.255 ! interface Loopback2 ip address 7.7.7.7 255.255.255.0 ! interface FastEthernet0/0 ip address 7.7.8.1 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 150.150.0.2 255.255.255.0 duplex auto speed auto ! router ospf 1 network 7.7.7.7 0.0.0.0 area 1 network 150.150.0.0 0.0.0.255 area 0 network 222.0.0.1 0.0.0.0 area 1 ! |

| Pivrnec |

|---|

! interface Loopback0 ip address 222.0.0.3 255.255.255.255 ! interface Loopback1 ip address 6.6.6.6 255.255.255.255 ! interface FastEthernet0/0 ip address 6.6.7.1 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 69.69.0.2 255.255.255.252 duplex auto speed auto ! router ospf 1 log-adjacency-changes network 6.6.6.6 0.0.0.0 area 3 network 69.69.0.0 0.0.0.255 area 0 network 222.0.0.3 0.0.0.0 area 3 ! |

| Guilder |

|---|

! interface Loopback0 ip address 222.0.0.11 255.255.255.255 ! interface Ethernet0/1 ip address 7.7.8.2 255.255.255.0 ! router ospf 2 network 7.7.8.0 0.0.0.255 area 1 network 222.0.0.0 0.0.0.255 area 1 ! |

| Ischia |

|---|

! interface Loopback0 ip address 222.0.0.22 255.255.255.255 ! interface Ethernet1/4 ip address 6.6.7.2 255.255.255.0 ! router ospf 1 log-adjacency-changes network 6.6.7.0 0.0.0.255 area 3 network 222.0.0.0 0.0.0.255 area 3 ! |

Verificación

En esta sección encontrará información que puede utilizar para confirmar que su configuración esté funcionando correctamente.

La herramienta Output Interpreter (sólo para clientes registrados) permite utilizar algunos comandos “show” y ver un análisis del resultado de estos comandos.

-

show ip route vrf <VPN routing or forwarding instance name>

-

show ip bgp vpnv4 vrf <VPN routing or forwarding instance name> <A.B.C.D>

-

show ip ospf <process ID number>

-

show ip ospf <process ID number> interface

-

show ip ospf <process ID number> database

-

show tag-switching forwarding-table vrf <VPN routing or forwarding instance name>

Ejecute los dos primeros comandos anteriores para mostrar el VRF para una VPN determinada en el router PE.

Comandos específicos de OSPF

Comandos para un router PE

Los siguientes comandos muestran información OSPF para el VRF correspondiente. Las partes más importantes de la salida a continuación se muestran en negrita.

Nota: No es necesario especificar el VRF al ejecutar estos comandos.

Alcazaba#show ip ospf 2

Routing Process "ospf 2" with ID 222.0.0.10

Supports only single TOS(TOS0) routes

Supports opaque LSA

Connected to MPLS VPN Superbackbone

It is an area border and autonomous system boundary router

Redistributing External Routes from,

bgp 1, includes subnets in redistribution

SPF schedule delay 5 secs, Hold time between two SPFs 10 secs

Minimum LSA interval 5 secs. Minimum LSA arrival 1 secs

Number of external LSA 0. Checksum Sum 0x0

Number of opaque AS LSA 0. Checksum Sum 0x0

Number of DCbitless external and opaque AS LSA 0

Number of DoNotAge external and opaque AS LSA 0

Number of areas in this router is 1. 1 normal 0 stub 0 nssa

External flood list length 0

Area BACKBONE(0)

Number of interfaces in this area is 2

Area has no authentication

SPF algorithm executed 4 times

Area ranges are

Number of LSA 13. Checksum Sum 0x715C5

Number of opaque link LSA 0. Checksum Sum 0x0

Number of DCbitless LSA 0

Number of indication LSA 0

Number of DoNotAge LSA 0

Flood list length 0

Alcazaba#show ip ospf 2 database

OSPF Router with ID (222.0.0.10) (Process ID 2)

Router Link States (Area 0)

Link ID ADV Router Age Seq# Checksum Link count

222.0.0.1 222.0.0.1 272 0x80000009 0xCA39 1

222.0.0.10 222.0.0.10 197 0x80000003 0xFCFF 2

Net Link States (Area 0)

Link ID ADV Router Age Seq# Checksum

150.150.0.1 222.0.0.10 197 0x80000002 0xEA6E

Summary Net Link States (Area 0)

Link ID ADV Router Age Seq# Checksum

6.6.6.6 222.0.0.10 197 0x80000002 0x4768

6.6.7.0 222.0.0.10 750 0x80000001 0xD4D7

7.7.7.7 222.0.0.1 272 0x80000002 0x72CC

7.7.8.0 222.0.0.1 1003 0x80000003 0x635

69.69.0.0 222.0.0.10 197 0x80000002 0x2228

222.0.0.1 222.0.0.1 272 0x80000002 0x5A21

222.0.0.3 222.0.0.10 197 0x80000004 0xE8FA

222.0.0.11 222.0.0.1 1010 0x80000001 0x5C0C

222.0.0.22 222.0.0.10 752 0x80000001 0x9435

222.0.0.30 222.0.0.10 199 0x80000002 0x795B

Alcazaba#show ip ospf 2 interface

Loopback1 is up, line protocol is up

Internet Address 222.0.0.10/32, Area 0

Process ID 2, Router ID 222.0.0.10, Network Type LOOPBACK, Cost: 1

Loopback interface is treated as a stub Host

Ethernet1/1 is up, line protocol is up

Internet Address 150.150.0.1/24, Area 0

Process ID 2, Router ID 222.0.0.10, Network Type BROADCAST, Cost: 10

Transmit Delay is 1 sec, State DR, Priority 1

Designated Router (ID) 222.0.0.10, Interface address 150.150.0.1

Backup Designated router (ID) 222.0.0.1, Interface address 150.150.0.2

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5

Hello due in 00:00:08

Index 1/1, flood queue length 0

Next 0x0(0)/0x0(0)

Last flood scan length is 6, maximum is 6

Last flood scan time is 0 msec, maximum is 0 msec

Neighbor Count is 1, Adjacent neighbor count is 1

Adjacent with neighbor 222.0.0.1 (Backup Designated Router)

Suppress hello for 0 neighbor(s)

Comandos para un router CE

En este caso, el router CE es un ABR porque también está conectado a otro área. Si este router sólo tuviera interfaces en el área 0, sería un router normal, no un ABR o ASBR.

rapid#show ip ospf

Routing Process "ospf 1" with ID 222.0.0.1

Supports only single TOS(TOS0) routes

Supports opaque LSA

It is an area border router

SPF schedule delay 5 secs, Hold time between two SPFs 10 secs

Minimum LSA interval 5 secs. Minimum LSA arrival 1 secs

Number of external LSA 0. Checksum Sum 0x0

Number of opaque AS LSA 0. Checksum Sum 0x0

Number of DCbitless external and opaque AS LSA 0

Number of DoNotAge external and opaque AS LSA 0

Number of areas in this router is 2. 2 normal 0 stub 0 nssa

External flood list length 0

Area BACKBONE(0)

Number of interfaces in this area is 1

Area has no authentication

SPF algorithm executed 14 times

Area ranges are

Number of LSA 13. Checksum Sum 0x715C5

Number of opaque link LSA 0. Checksum Sum 0x0

Number of DCbitless LSA 0

Number of indication LSA 0

Number of DoNotAge LSA 0

Flood list length 0

Area 1

Number of interfaces in this area is 3

Area has no authentication

SPF algorithm executed 48 times

Area ranges are

Number of LSA 16. Checksum Sum 0x8CCBE

Number of opaque link LSA 0. Checksum Sum 0x0

Number of DCbitless LSA 0

Number of indication LSA 0

Number of DoNotAge LSA 0

Flood list length 0

rapid#show ip ospf database

OSPF Router with ID (222.0.0.1) (Process ID 1)

Router Link States (Area 0)

Link ID ADV Router Age Seq# Checksum Link count

222.0.0.1 222.0.0.1 331 0x80000009 0xCA39 1

222.0.0.10 222.0.0.10 259 0x80000003 0xFCFF 2

Net Link States (Area 0)

Link ID ADV Router Age Seq# Checksum

150.150.0.1 222.0.0.10 259 0x80000002 0xEA6E

Summary Net Link States (Area 0)

Link ID ADV Router Age Seq# Checksum

6.6.6.6 222.0.0.10 259 0x80000002 0x4768

6.6.7.0 222.0.0.10 812 0x80000001 0xD4D7

7.7.7.7 222.0.0.1 331 0x80000002 0x72CC

7.7.8.0 222.0.0.1 1062 0x80000003 0x635

69.69.0.0 222.0.0.10 259 0x80000002 0x2228

222.0.0.1 222.0.0.1 331 0x80000002 0x5A21

222.0.0.3 222.0.0.10 260 0x80000004 0xE8FA

222.0.0.11 222.0.0.1 1069 0x80000001 0x5C0C

222.0.0.22 222.0.0.10 813 0x80000001 0x9435

222.0.0.30 222.0.0.10 260 0x80000002 0x795B

Router Link States (Area 1)

Link ID ADV Router Age Seq# Checksum Link count

222.0.0.1 222.0.0.1 1078 0x80000029 0x658E 3

222.0.0.10 222.0.0.10 2962 0x80000003 0xFCFF 2

222.0.0.11 222.0.0.11 1080 0x80000003 0xA97F 2

Net Link States (Area 1)

Link ID ADV Router Age Seq# Checksum

7.7.8.2 222.0.0.11 1081 0x80000001 0x93DA

150.150.0.1 222.0.0.10 2962 0x80000002 0xEA6E

Summary Net Link States (Area 1)

Link ID ADV Router Age Seq# Checksum

6.6.6.6 222.0.0.1 332 0x80000002 0x69C5

6.6.6.6 222.0.0.10 2720 0x80000002 0x4768

6.6.7.0 222.0.0.1 820 0x80000001 0xF635

69.69.0.0 222.0.0.1 341 0x80000002 0x4485

150.150.0.0 222.0.0.1 341 0x80000004 0x57CB

222.0.0.3 222.0.0.1 341 0x80000002 0xF56

222.0.0.3 222.0.0.10 2727 0x80000002 0xECF8

222.0.0.10 222.0.0.1 341 0x80000002 0x6404

222.0.0.22 222.0.0.1 820 0x80000001 0xB692

222.0.0.30 222.0.0.1 341 0x80000002 0x9BB8

Summary ASB Link States (Area 1)

Link ID ADV Router Age Seq# Checksum

222.0.0.10 222.0.0.1 341 0x80000002 0x4C1C

Comandos para un router C

Ejecute el siguiente comando para mostrar la tabla de IP Routing:

Guilder#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

69.0.0.0/30 is subnetted, 1 subnets

O IA 69.69.0.0 [110/21] via 7.7.8.1, 00:06:33, Ethernet0/1

222.0.0.0/32 is subnetted, 6 subnets

O IA 222.0.0.30 [110/21] via 7.7.8.1, 00:06:33, Ethernet0/1

O IA 222.0.0.22 [110/41] via 7.7.8.1, 00:06:33, Ethernet0/1

O IA 222.0.0.10 [110/21] via 7.7.8.1, 00:06:33, Ethernet0/1

C 222.0.0.11 is directly connected, Loopback0

O IA 222.0.0.3 [110/31] via 7.7.8.1, 00:06:33, Ethernet0/1

O 222.0.0.1 [110/11] via 7.7.8.1, 00:06:33, Ethernet0/1

6.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

O IA 6.6.6.6/32 [110/31] via 7.7.8.1, 00:06:34, Ethernet0/1

O IA 6.6.7.0/24 [110/40] via 7.7.8.1, 00:06:34, Ethernet0/1

7.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

O 7.7.7.7/32 [110/11] via 7.7.8.1, 00:06:35, Ethernet0/1

C 7.7.8.0/24 is directly connected, Ethernet0/1

10.0.0.0/22 is subnetted, 1 subnets

C 10.200.8.0 is directly connected, Ethernet0/0

150.150.0.0/24 is subnetted, 1 subnets

O IA 150.150.0.0 [110/20] via 7.7.8.1, 00:06:35, Ethernet0/1

Etiquetas MPLS

Confirme que hay dos etiquetas en la pila de etiquetas en la entrada Label Switch Router (LSR) de la siguiente manera:

Alcazaba#show tag-switching forwarding-table vrf vpn1 6.6.7.2 detail

Local Outgoing Prefix Bytes tag Outgoing Next Hop

tag tag or VC or Tunnel Id switched interface

None 2/41 6.6.7.0/24 0 AT4/0.1 point2point

MAC/Encaps=4/12, MTU=4466, Tag Stack{2/41(vcd=10) 29}

000A8847 0000A0000001D000

Ahora, confirme que aparecen en el LSR de salida:

Kozel#show tag-switching forwarding-table vrf vpn1 6.6.7.2 detail

Local Outgoing Prefix Bytes tag Outgoing Next Hop

tag tag or VC or Tunnel Id switched interface

29 Untagged 6.6.7.0/24[V] 1466 Et1/1 69.69.0.2

MAC/Encaps=0/0, MTU=1500, Tag Stack{}

VPN route: vpn1

Per-packet load-sharing

Probar los comandos

Ahora puede ejecutar el comando ping para probar que todo está bien:

Ischia#ping 222.0.0.11 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 222.0.0.11, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/3/4 ms Ischia#trac Ischia#traceroute 222.0.0.11 Type escape sequence to abort. Tracing the route to 222.0.0.11 1 6.6.7.1 0 msec 0 msec 0 msec 2 69.69.0.1 0 msec 0 msec 0 msec 3 150.150.0.1 4 msec 4 msec 0 msec 4 150.150.0.2 4 msec 0 msec 0 msec 5 7.7.8.2 4 msec * 0 msec

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

05-Jun-2005 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios