Comprender los servicios y las funciones de IOS XR L2VPN

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe topologías básicas de VPN de capa 2 (L2) (L2VPN) y presenta ejemplos básicos para demostrar el diseño, los servicios y la configuración.

Antecedentes

Consulte la Guía de Configuración de L2VPN y Servicios Ethernet para Cisco ASR 9000 Series Routers, IOS XR Release 7.4.x para obtener información adicional.

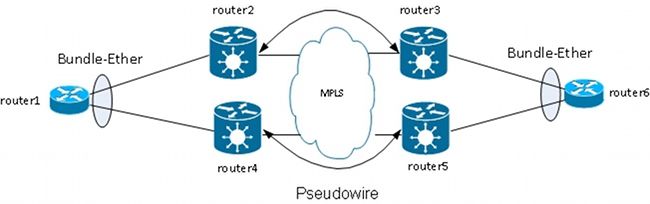

1. Servicios punto a punto y multipunto

La función L2VPN proporciona la capacidad de proporcionar servicios punto a punto y multipunto.

1.1 Servicio Point-to-Point

El servicio punto a punto básicamente emula un circuito de transporte entre dos nodos extremos para que los nodos extremos parezcan estar conectados directamente sobre un link punto a punto. Se puede utilizar para conectar dos sitios.

En realidad, puede haber varios routers entre los dos nodos extremos y puede haber varios diseños para proporcionar el servicio punto a punto.

Un router puede realizar el switching local entre dos de sus interfaces:

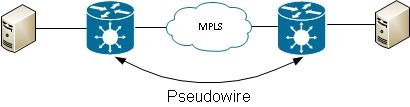

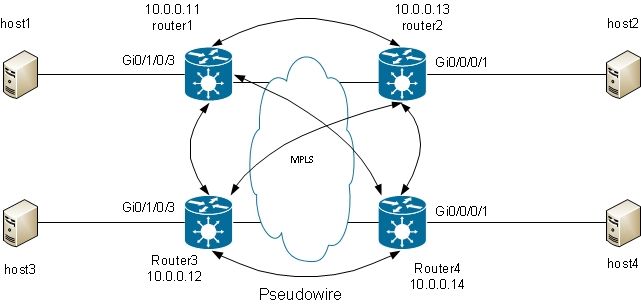

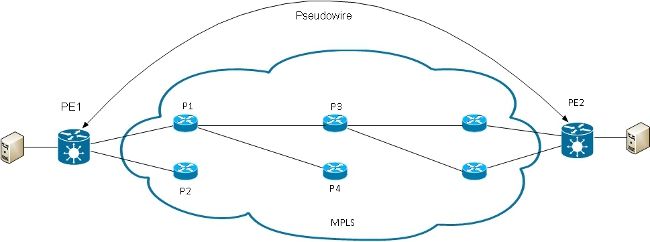

También puede haber un pseudowire (PW) de Multiprotocol Label Switching (MPLS) entre dos routers:

Un router puede conmutar tramas entre dos PW; en este caso, se trata de un PW multisegmento:

La redundancia está disponible a través de la función de redundancia PW:

Hay otros diseños disponibles, pero no todos pueden aparecer aquí.

1.2 Servicio multipunto

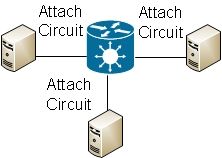

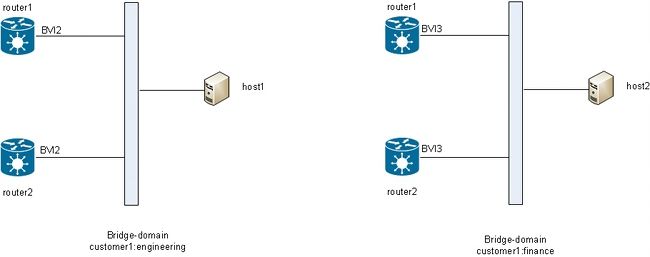

El servicio multipunto emula un dominio de difusión para que todos los hosts conectados en ese dominio de puente parezcan estar conectados lógicamente al mismo segmento Ethernet:

Todos los hosts se pueden conectar al mismo router/switch:

Varios switches pueden realizar switching Ethernet tradicional; spanning tree se debe utilizar para romper loops:

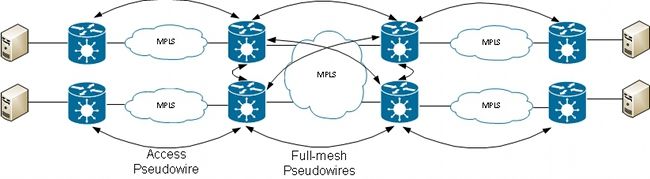

Los servicios de LAN privada virtual (VPLS) le permiten ampliar el dominio de difusión entre varios sitios mediante MPLS PW:

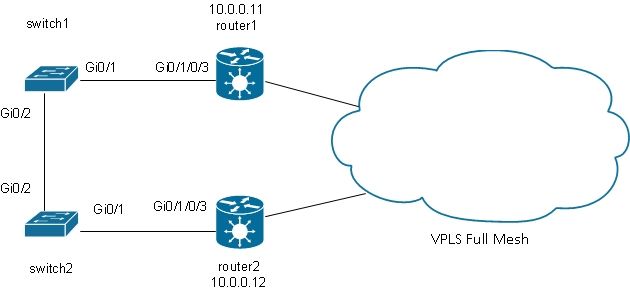

VPLS jerárquico se puede utilizar para aumentar la escalabilidad:

2. Circuitos de acoplamiento

2.1 Circuito virtual Ethernet ASR 9000

2.1.1 Coincidencia de interfaz entrante

Las reglas básicas para los circuitos de conexión (AC) incluyen:

- Se debe recibir un paquete en una interfaz configurada con la palabra clave l2transport para que la función L2VPN lo procese.

- Esta interfaz puede ser una interfaz principal, donde el comando l2transport se configura en el modo de configuración de la interfaz, o una subinterfaz, donde la palabra clave l2transport se configura después del número de la subinterfaz.

- Una búsqueda de coincidencia más larga determina la interfaz entrante del paquete. La búsqueda de coincidencia más larga comprueba estas condiciones en este orden para hacer coincidir el paquete entrante con una subinterfaz:

- La trama entrante tiene dos etiquetas dot1q y coincide con una subinterfaz configurada con las mismas dos etiquetas dot1q (tunelización 802.1Q o QinQ). Esta es la coincidencia más larga posible.

- La trama entrante tiene dos etiquetas dot1q y coincide con una subinterfaz configurada con la misma etiqueta dot1q first y any para la segunda etiqueta.

- La trama entrante tiene una etiqueta dot1q y coincide con una subinterfaz configurada con la misma etiqueta dot1q y la palabra clave exact.

- La trama entrante tiene una o más etiquetas dot1q y coincide con una subinterfaz configurada con una de las etiquetas dot1q.

- La trama entrante no tiene etiquetas dot1q y coincide con una subinterfaz configurada con el encapsulation untagged comando.

- La trama entrante no coincide con ninguna otra subinterfaz, por lo que coincide con una subinterfaz configurada con el encapsulation default comando.

- La trama entrante no coincide con ninguna otra subinterfaz, por lo que coincide con la interfaz principal configurada para l2transport.

- En los routers tradicionales que no utilizan el modelo de conexión virtual Ethernet (EVC), las etiquetas VLAN configuradas bajo la subinterfaz se eliminan (saltan) de la trama antes de que sean transportadas por la función L2VPN.

- En un router de servicios de agregación de la serie ASR 9000 de Cisco que utiliza la infraestructura de EVC, la acción predeterminada es conservar las etiquetas existentes. Utilice el comando rewrite para modificar el valor predeterminado.

- Si hay una Interfaz virtual de puente (BVI) en el dominio de puente, se pueden desbloquear todas las etiquetas entrantes porque la BVI es una interfaz enrutada sin ninguna etiqueta. Consulte la sección sobre BVI para obtener más información.

Estos son algunos ejemplos que ilustran estas reglas:

- Un ejemplo básico es cuando todo el tráfico recibido en un puerto físico debe ser transportado, tenga o no una etiqueta VLAN. Si configura l2transport en la interfaz principal, la función L2VPN transporta todo el tráfico recibido en ese puerto físico:

interface GigabitEthernet0/0/0/2

l2transport - Las interfaces y subinterfaces del paquete se pueden configurar como l2transport:

interface Bundle-Ether1

l2transport - Utilice encapsulation default bajo una subinterfaz l2transport para hacer coincidir cualquier tráfico etiquetado o no etiquetado que no haya sido coincidente por otra subinterfaz con una coincidencia más larga. (Consulte El Ejemplo 4). La palabra clave l2transport se configura en el nombre de la subinterfaz, no en la subinterfaz como en la interfaz principal:

interface GigabitEthernet0/1/0/3.1 l2transport

Configure encapsulation untagged si desea que sólo coincidan las tramas no etiquetadas.

encapsulation default - Cuando haya varias subinterfaces, ejecute la prueba de coincidencia más larga en la trama entrante para determinar la interfaz entrante:

interface GigabitEthernet0/1/0/3.1 l2transport

En esta configuración, tenga en cuenta que:

encapsulation default

!

interface GigabitEthernet0/1/0/3.2 l2transport

encapsulation dot1q 2

!

interface GigabitEthernet0/1/0/3.3 l2transport

encapsulation dot1q 2 second-dot1q 3 - Una trama QinQ con una etiqueta VLAN externa 2 y una etiqueta VLAN interna 3 podría coincidir con las subinterfaces 1, 2 o 3, pero está asignada a la subinterfaz 3 debido a la regla de coincidencia más larga. Dos etiquetas en 3 son más largas que una etiqueta en 2 y más largas que ninguna etiqueta en 1.

- Una trama QinQ con una etiqueta VLAN externa 2 y una etiqueta VLAN interna 4 se asigna a la subinterfaz .2 porque la encapsulación dot1q 2 puede coincidir con tramas dot1q con solo la etiqueta VLAN 2, pero también puede coincidir con tramas QinQ con una etiqueta externa 2. Consulte el Ejemplo 5 (la palabra clave exacta) si no desea que coincidan las tramas QinQ.

- Una trama QinQ con una etiqueta VLAN externa 3 coincide con la subinterfaz 1.

- Una trama dot1q con una etiqueta VLAN 2 coincide con la subinterfaz 2.

- Una trama dot1q con una etiqueta VLAN 3 coincide con la subinterfaz 1.

- Para coincidir con una trama dot1q y no con una trama QinQ, utilice la palabra clave exacta:

interface GigabitEthernet0/1/0/3.2 l2transport

Esta configuración no coincide con las tramas QinQ con una etiqueta VLAN externa 2 porque sólo coincide con tramas con exactamente una etiqueta VLAN.

encapsulation dot1q 2 exact - Utilice la palabra clave untagged para hacer coincidir sólo las tramas sin etiqueta, como los paquetes del protocolo de detección de Cisco (CDP) o las unidades de datos del protocolo de puente de árbol de extensión múltiple (MST) (BPDU):

interface GigabitEthernet0/1/0/3.1 l2transport

En esta configuración, tenga en cuenta que:

encapsulation default

!

interface GigabitEthernet0/1/0/3.2 l2transport

encapsulation untagged

!

interface GigabitEthernet0/1/0/3.3 l2transport

encapsulation dot1q 3 - Las tramas Dot1q con una etiqueta VLAN 3 o las tramas QinQ con una etiqueta externa 3 coinciden con las 3 subinterfaces.

- El resto de las tramas dot1q o QinQ coinciden con la subinterfaz 1.

- Las tramas sin una etiqueta VLAN coinciden con la subinterfaz 2.

- La palabra clave any se puede utilizar como comodín:

interface GigabitEthernet0/1/0/3.4 l2transport

Ambas subinterfaces 4 y 5 podrían coincidir con tramas QinQ con etiquetas 4 y 5, pero las tramas se asignan a las 5 subinterfaces porque es más específico. Esta es la regla de coincidencia más larga.

encapsulation dot1q 4 second-dot1q any

!

interface GigabitEthernet0/1/0/3.5 l2transport

encapsulation dot1q 4 second-dot1q 5 - Se pueden utilizar rangos de etiquetas VLAN:

interface GigabitEthernet0/1/0/3.6 l2transport

encapsulation dot1q 6-10 - Se pueden enumerar múltiples valores o rangos de etiquetas VLAN para la primera o segunda etiqueta dot1q:

interface GigabitEthernet0/1/0/3.7 l2transport

Puede enumerar un máximo de nueve valores. Si se requieren más valores, se deben asignar a otra subinterfaz. Agrupe los valores en un rango para acortar la lista.

encapsulation dot1q 6 , 7 , 8-10

!

interface GigabitEthernet0/1/0/3.11 l2transport

encapsulation dot1q 11 second-dot1q 1 , 2 , 3 , 4-6 , 10 - El comando encapsulation dot1q second-dot1q utiliza el Ethertype 0x8100 para las etiquetas externas e internas porque este es el método de Cisco para encapsular tramas QinQ. Sin embargo, según IEEE, el Ethertype 0x8100 se puede reservar para tramas 802.1q con una etiqueta VLAN, y una etiqueta externa con Ethertype 0x88a8 se puede utilizar para tramas QinQ. La etiqueta externa con Ethertype 0x88a8 se puede configurar con la palabra clave dot1ad:

interface GigabitEthernet0/1/0/3.12 l2transport

encapsulation dot1ad 12 dot1q 100 - Para utilizar el antiguo Ethertype 0x9100 o 0x9200 para las etiquetas externas QinQ, utilice el comando dot1q tunneling ethertype en la interfaz principal de la subinterfaz QinQ:

interface GigabitEthernet0/1/0/3

La etiqueta externa tiene un Ethertype de 0x9100 o 0x9200, y la etiqueta interna tiene el dot1q Ethertype 0x8100.

dot1q tunneling ethertype [0x9100|0x9200]

!

interface GigabitEthernet0/1/0/3.13 l2transport

encapsulation dot1q 13 second-dot1q 100 - Una trama entrante se puede asignar a una subinterfaz, según la dirección MAC de origen:

interface GigabitEthernet0/1/0/3.14 l2transport

encapsulation dot1q 14 ingress source-mac 1.1.1

2.1.2 Manipulación de VLAN

El comportamiento predeterminado de una plataforma basada en EVC es mantener las etiquetas VLAN en la trama entrante.

interface GigabitEthernet0/1/0/3.3 l2transport

encapsulation dot1q 3

En esta configuración, una trama dot1q entrante con una etiqueta VLAN 3 mantiene su etiqueta VLAN 3 cuando se reenvía la trama. Una trama QinQ entrante con una etiqueta VLAN externa 3 y una etiqueta interna 100 mantiene ambas etiquetas sin cambios cuando se reenvía la trama.

Sin embargo, la infraestructura de EVC le permite manipular las etiquetas con el comando rewrite, de modo que pueda hacer pop (quitar), traducir o empujar (agregar) etiquetas a la pila de etiquetas de VLAN entrante.

Aquí hay varios ejemplos:

- La palabra clave pop le permite quitar una etiqueta QinQ de una trama dot1q entrante. Este ejemplo quita la etiqueta externa 13 de la trama QinQ entrante y reenvía la trama con la etiqueta dot1q 100 en la parte superior:

interface GigabitEthernet0/1/0/3.13 l2transport

encapsulation dot1q 13 second-dot1q 100

rewrite ingress tag pop 1 symmetricEl comportamiento es siempre simétrico, lo que significa que la etiqueta externa 13 se abre en la dirección de ingreso y se empuja en la dirección de egreso.

- La palabra clave translate le permite reemplazar una o dos etiquetas entrantes por una o dos etiquetas nuevas:

RP/0/RSP0/CPU0:router2(config-subif)#interface GigabitEthernet0/1/0/3.3

l2transport

RP/0/RSP0/CPU0:router2(config-subif)# encapsulation dot1q 3

RP/0/RSP0/CPU0:router2(config-subif)#rewrite ingress tag translate ?

1-to-1 Replace the outermost tag with another tag

1-to-2 Replace the outermost tag with two tags

2-to-1 Replace the outermost two tags with one tag

2-to-2 Replace the outermost two tags with two other tags

RP/0/RSP0/CPU0:router2(config-subif)#rewrite ingress tag translate 1-to-1 ?

dot1ad Push a Dot1ad tag

dot1q Push a Dot1Q tag

RP/0/RSP0/CPU0:router2(config-subif)#rewrite ingress tag translate 1-to-1

dot1q 4

RP/0/RSP0/CPU0:router2(config-subif)#show config

Building configuration...

!! IOS XR Configuration 4.3.0

interface GigabitEthernet0/1/0/3.3 l2transport

encapsulation dot1q 3

rewrite ingress tag translate 1-to-1 dot1q 4 symmetric

!

endLa palabra clave symmetric se agrega automáticamente porque es el único modo admitido.

- La palabra clave push le permite agregar una etiqueta QinQ a una trama dot1q entrante:

interface GigabitEthernet0/1/0/3.4 l2transport

encapsulation dot1q 4

rewrite ingress tag push dot1q 100 symmetricUna etiqueta QinQ externa 100 se agrega a la trama entrante con una etiqueta dot1q 4. En la dirección de salida, la etiqueta QinQ aparece.

2.2 Comportamiento del router Cisco IOS® XR sin EVC (CRS y XR12000)

La sintaxis para la coincidencia de VLAN en las plataformas que no son EVC no utiliza la palabra clave encapsulation:

RP/0/RP0/CPU0:router1#config

RP/0/RP0/CPU0:router1(config)#int gig 0/0/0/2.3 l2transport

RP/0/RP0/CPU0:router1(config-subif)#dot1q ?

vlan Configure a VLAN ID on the subinterface

RP/0/RP0/CPU0:router1(config-subif)#dot1q vlan ?

<1-4094> Configure first (outer) VLAN ID on the subinterface

RP/0/RP0/CPU0:router1(config-subif)#dot1q vlan 3 ?

<1-4094> Configure second (inner 802.1Q) VLAN ID on the subinterface

any Match frames with any second 802.1Q VLAN ID

RP/0/RP0/CPU0:router1(config-subif)#dot1q vlan 3 100

La manipulación de etiquetas VLAN no se puede configurar, porque el único comportamiento posible es hacer estallar todas las etiquetas que se especifican en los comandos dot1q o dot1ad. Esto se hace de forma predeterminada, por lo que no hay ningún comando rewrite.

3. Servicio Point-to-Point

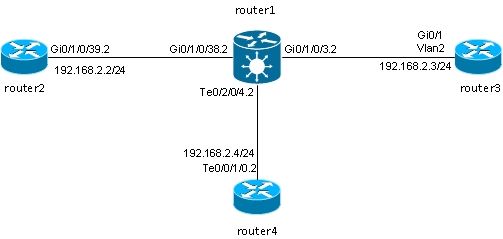

3.1 Conmutación local

3.1.1 Interfaz principal

La topología básica es una conexión cruzada local entre dos interfaces principales:

El Router2 toma todo el tráfico recibido en Gi 0/1/0/1 y lo reenvía a Te 0/0/0/3 y viceversa.

Aunque el router1 y el router3 parecen tener un cable directo adosado en esta topología, este no es el caso porque el router2 se traduce realmente entre las interfaces TenGigE y GigabitEthernet. El Router 2 puede ejecutar funciones en estas dos interfaces; una lista de control de acceso (ACL), por ejemplo, puede descartar tipos específicos de paquetes o un policy-map para modelar o limitar la velocidad del tráfico de baja prioridad.

Se configura una conexión cruzada punto a punto básica entre dos interfaces principales que se configuran como l2transport en el router2:

interface GigabitEthernet0/1/0/1

l2transport

!

!

interface TenGigE0/0/0/3

l2transport

!

!

l2vpn

xconnect group test

p2p p2p1

interface TenGigE0/0/0/3

interface GigabitEthernet0/1/0/1

!

En el router1 y el router3, las interfaces principales se configuran con CDP y una dirección IPv4:

RP/0/RP0/CPU0:router1#sh run int Gi 0/0/0/1

interface GigabitEthernet0/0/0/1

cdp

ipv4 address 10.1.1.1 255.255.255.0

!

RP/0/RP0/CPU0:router1#

RP/0/RP0/CPU0:router1#sh cdp nei Gi 0/0/0/1

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater

Device ID Local Intrfce Holdtme Capability Platform Port ID

router3.cisco.c Gi0/0/0/1 132 R ASR9K Ser Te0/0/0/3

RP/0/RP0/CPU0:router1#ping 10.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 2/8/32 ms

El Router1 ve al Router3 como un vecino CDP y puede hacer ping a 10.1.1.2 (la dirección de interfaz del Router3) como si los dos routers estuvieran conectados directamente.

Debido a que no hay ninguna subinterfaz configurada en el router2, las tramas entrantes con una etiqueta VLAN se transportan de manera transparente cuando las subinterfaces dot1q se configuran en el router1 y el router3:

RP/0/RP0/CPU0:router1#sh run int gig 0/0/0/1.2

interface GigabitEthernet0/0/0/1.2

ipv4 address 10.1.2.1 255.255.255.0

dot1q vlan 2

!

RP/0/RP0/CPU0:router1#ping 10.1.2.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.2.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 2/3/5 ms

Después de 10,000 pings del router1 al router3, puede utilizar los comandos show interface y show l2vpn para asegurarse de que las solicitudes de ping recibidas por el router2 en una CA se reenvíen en la otra CA y que las respuestas de ping se manejen de la misma manera en sentido inverso.

RP/0/RSP0/CPU0:router2#sh int gig 0/1/0/1

GigabitEthernet0/1/0/1 is up, line protocol is up

Interface state transitions: 1

Hardware is GigabitEthernet, address is 0024.986c.63f1 (bia 0024.986c.63f1)

Description: static lab connection to acdc 0/0/0/1 - dont change

Layer 2 Transport Mode

MTU 1514 bytes, BW 1000000 Kbit (Max: 1000000 Kbit)

reliability 255/255, txload 0/255, rxload 0/255

Encapsulation ARPA,

Full-duplex, 1000Mb/s, SXFD, link type is force-up

output flow control is off, input flow control is off

loopback not set,

Last input 00:00:00, output 00:00:00

Last clearing of "show interface" counters 00:01:07

5 minute input rate 28000 bits/sec, 32 packets/sec

5 minute output rate 28000 bits/sec, 32 packets/sec

10006 packets input, 1140592 bytes, 0 total input drops

0 drops for unrecognized upper-level protocol

Received 0 broadcast packets, 6 multicast packets

0 runts, 0 giants, 0 throttles, 0 parity

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

10007 packets output, 1140832 bytes, 0 total output drops

Output 0 broadcast packets, 7 multicast packets

0 output errors, 0 underruns, 0 applique, 0 resets

0 output buffer failures, 0 output buffers swapped out

0 carrier transitions

RP/0/RSP0/CPU0:router2#sh int ten 0/0/0/3

TenGigE0/0/0/3 is up, line protocol is up

Interface state transitions: 3

Hardware is TenGigE, address is 0024.98ea.038b (bia 0024.98ea.038b)

Layer 1 Transport Mode is LAN

Description: static lab connection to putin 0/0/0/3 - dont change

Layer 2 Transport Mode

MTU 1514 bytes, BW 10000000 Kbit (Max: 10000000 Kbit)

reliability 255/255, txload 0/255, rxload 0/255

Encapsulation ARPA,

Full-duplex, 10000Mb/s, LR, link type is force-up

output flow control is off, input flow control is off

loopback not set,

Last input 00:00:00, output 00:00:06

Last clearing of "show interface" counters 00:01:15

5 minute input rate 27000 bits/sec, 30 packets/sec

5 minute output rate 27000 bits/sec, 30 packets/sec

10008 packets input, 1140908 bytes, 0 total input drops

0 drops for unrecognized upper-level protocol

Received 0 broadcast packets, 8 multicast packets

0 runts, 0 giants, 0 throttles, 0 parity

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

10006 packets output, 1140592 bytes, 0 total output drops

Output 0 broadcast packets, 6 multicast packets

0 output errors, 0 underruns, 0 applique, 0 resets

0 output buffer failures, 0 output buffers swapped out

0 carrier transitions

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect group test

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

--------------------- -------------------------- --------------------------

test p2p1 UP Te0/0/0/3 UP Gi0/1/0/1 UP

-------------------------------------------------------------------------------

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect group test det

Group test, XC p2p1, state is up; Interworking none

AC: TenGigE0/0/0/3, state is up

Type Ethernet

MTU 1500; XC ID 0x1080001; interworking none

Statistics:

packets: received 10008, sent 10006

bytes: received 1140908, sent 1140592

AC: GigabitEthernet0/1/0/1, state is up

Type Ethernet

MTU 1500; XC ID 0x1880003; interworking none

Statistics:

packets: received 10006, sent 10008

bytes: received 1140592, sent 1140908

RP/0/RSP0/CPU0:router2#sh l2vpn forwarding interface gigabitEthernet 0/1/0/1

hardware ingress detail location 0/1/CPU0

Local interface: GigabitEthernet0/1/0/1, Xconnect id: 0x1880003, Status: up

Segment 1

AC, GigabitEthernet0/1/0/1, Ethernet port mode, status: Bound

Statistics:

packets: received 10022, sent 10023

bytes: received 1142216, sent 1142489

packets dropped: PLU 0, tail 0

bytes dropped: PLU 0, tail 0

Segment 2

AC, TenGigE0/0/0/3, Ethernet port mode, status: Bound

Platform AC context:

Ingress AC: Local Switch, State: Bound

Flags: Remote is Simple AC

XID: 0x00580003, SHG: None

Ingress uIDB: 0x0003, Egress uIDB: 0x0003, NP: 3, Port Learn Key: 0

NP3

Ingress uIDB:

Flags: L2, Status

Stats Ptr: 0x0d842c, uIDB index: 0x0003, Wire Exp Tag: 0

BVI Bridge Domain: 0, BVI Source XID: 0x01000000

VLAN1: 0, VLAN1 etype: 0x0000, VLAN2: 0, VLAN2 etype: 0x0000

L2 ACL Format: 0, L2 ACL ID: 0, IPV4 ACL ID: 0, IPV6 ACL ID: 0

QOS ID: 0, QOS Format ID: 0

Local Switch dest XID: 0x00000001

UIDB IF Handle: 0x00000000, Source Port: 1, Num VLANs: 0

Xconnect ID: 0x00580003, NP: 3

Type: AC, Remote type: AC

Flags: Learn enable

uIDB Index: 0x0003, LAG pointer: 0x0000

Split Horizon Group: None

RP/0/RSP0/CPU0:router2#sh l2vpn forwarding interface Te 0/0/0/3 hardware egress

detail location 0/0/CPU0

Local interface: TenGigE0/0/0/3, Xconnect id: 0x1080001, Status: up

Segment 1

AC, TenGigE0/0/0/3, Ethernet port mode, status: Bound

Statistics:

packets: received 10028, sent 10027

bytes: received 1143016, sent 1142732

packets dropped: PLU 0, tail 0

bytes dropped: PLU 0, tail 0

Segment 2

AC, GigabitEthernet0/1/0/1, Ethernet port mode, status: Bound

Platform AC context:

Egress AC: Local Switch, State: Bound

Flags: Remote is Simple AC

XID: 0x00000001, SHG: None

Ingress uIDB: 0x0007, Egress uIDB: 0x0007, NP: 0, Port Learn Key: 0

NP0

Egress uIDB:

Flags: L2, Status, Done

Stats ptr: 0x000000

VPLS SHG: None

L2 ACL Format: 0, L2 ACL ID: 0, IPV4 ACL ID: 0, IPV6 ACL ID: 0

VLAN1: 0, VLAN1 etype: 0x0000, VLAN2: 0, VLAN2 etype: 0x0000

UIDB IF Handle: 0x04000240, Search VLAN Vector: 0

QOS ID: 0, QOS format: 0

Xconnect ID: 0x00000001, NP: 0

Type: AC, Remote type: AC

Flags: Learn enable

uIDB Index: 0x0007, LAG pointer: 0x0000

Split Horizon Group: None

3.1.2 Subinterfaces y manipulación de VLAN

En la terminología del software Cisco IOS®, este ejemplo tiene una AC que es como una interfaz de acceso en modo switchport y una subinterfaz dot1q que es como un trunk:

Normalmente, esta topología utiliza un dominio de bridge porque normalmente hay más de dos puertos en la VLAN, aunque puede utilizar una conexión cruzada punto a punto si sólo hay dos puertos. En esta sección se describe cómo las capacidades de reescritura flexible le ofrecen varias maneras de manipular la VLAN.

3.1.2.1 Interfaz principal y subinterfaz Dot1q

En este ejemplo, la interfaz principal está en un lado y la subinterfaz dot1q está en el otro lado:

Ésta es la interfaz principal en el router1:

RP/0/RP0/CPU0:router1#sh run int gig 0/0/0/1

interface GigabitEthernet0/0/0/1

description static lab connection to router2 0/1/0/1

cdp

ipv4 address 10.1.1.1 255.255.255.0

!

Esta es la subinterfaz dot1q en el router2:

RP/0/RSP0/CPU0:router2#sh run int gig 0/1/0/1

interface GigabitEthernet0/1/0/1

description static lab connection to router1 0/0/0/1

l2transport

RP/0/RSP0/CPU0:router2#sh run int ten 0/0/0/3.2

interface TenGigE0/0/0/3.2 l2transport

encapsulation dot1q 2

rewrite ingress tag pop 1 symmetric

RP/0/RSP0/CPU0:router2#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p2

interface TenGigE0/0/0/3.2

interface GigabitEthernet0/1/0/1

Ahora hay una palabra clave l2transport en el nombre de la subinterfaz de TenGigE0/0/0/3.2. El Router3 envía tramas dot1q con la etiqueta 2, que coinciden con la subinterfaz TenGigE0/0/0/3.2 en el router2.

La etiqueta entrante 2 se elimina en la dirección de ingreso mediante el comando rewrite ingress tag pop 1 symmetric. Dado que la etiqueta se ha eliminado en la dirección de ingreso en TenGigE0/0/0/3.2, los paquetes se envían sin etiqueta en la dirección de egreso en GigabitEthernet0/1/0/1.

El Router1 envía tramas sin etiqueta, que coinciden con la interfaz principal GigabitEthernet0/1/0/1.

No hay ningún comando rewrite en GigabitEthernet0/1/0/1, por lo que no se abre, empuja o traduce ninguna etiqueta.

Cuando los paquetes tienen que ser reenviados fuera de TenGigE0/0/0/3.2, la etiqueta dot1q 2 es empujada debido a la palabra clave symmetric en el comando rewrite ingress tag pop 1. El comando muestra una etiqueta en la dirección de ingreso pero empuja simétricamente una etiqueta en la dirección de egreso. Este es un ejemplo en el router3:

RP/0/RSP0/CPU0:router3#sh run int ten 0/0/0/3.2

interface TenGigE0/0/0/3.2

ipv4 address 10.1.1.2 255.255.255.0

encapsulation dot1q 2

Supervise los contadores de la subinterfaz con los mismos comandos show interface y show l2vpn:

RP/0/RSP0/CPU0:router2#clear counters

Clear "show interface" counters on all interfaces [confirm]

RP/0/RSP0/CPU0:router2#clear l2vpn forwarding counters

RP/0/RSP0/CPU0:router2#

RP/0/RSP0/CPU0:router2#

RP/0/RSP0/CPU0:router2#sh int TenGigE0/0/0/3.2

TenGigE0/0/0/3.2 is up, line protocol is up

Interface state transitions: 1

Hardware is VLAN sub-interface(s), address is 0024.98ea.038b

Layer 2 Transport Mode

MTU 1518 bytes, BW 10000000 Kbit (Max: 10000000 Kbit)

reliability Unknown, txload Unknown, rxload Unknown

Encapsulation 802.1Q Virtual LAN,

Outer Match: Dot1Q VLAN 2

Ethertype Any, MAC Match src any, dest any

loopback not set,

Last input 00:00:00, output 00:00:00

Last clearing of "show interface" counters 00:00:27

1000 packets input, 122000 bytes

0 input drops, 0 queue drops, 0 input errors

1002 packets output, 122326 bytes

0 output drops, 0 queue drops, 0 output errors

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect detail

Group test, XC p2p2, state is up; Interworking none

AC: TenGigE0/0/0/3.2, state is up

Type VLAN; Num Ranges: 1

VLAN ranges: [2, 2]

MTU 1500; XC ID 0x1080001; interworking none

Statistics:

packets: received 1001, sent 1002

bytes: received 118080, sent 118318

drops: illegal VLAN 0, illegal length 0

AC: GigabitEthernet0/1/0/1, state is up

Type Ethernet

MTU 1500; XC ID 0x1880003; interworking none

Statistics:

packets: received 1002, sent 1001

bytes: received 114310, sent 114076

Como se esperaba, el número de paquetes recibidos en TenGigE0/0/0/3.2 coincide con el número de paquetes enviados en GigabitEthernet0/1/0/1 y viceversa.

3.1.2.2 Subinterfaz con encapsulación

En lugar de la interfaz principal en GigabitEthernet0/1/0/1, puede utilizar una subinterfaz con encapsulación predeterminada para capturar todas las tramas o con encapsulación sin etiquetar para coincidir sólo con tramas sin etiquetar:

RP/0/RSP0/CPU0:router2#sh run interface GigabitEthernet0/1/0/1.1

interface GigabitEthernet0/1/0/1.1 l2transport

encapsulation untagged

RP/0/RSP0/CPU0:router2#sh run int TenGigE0/0/0/3.2

interface TenGigE0/0/0/3.2 l2transport

encapsulation dot1q 2

rewrite ingress tag pop 1 symmetric

RP/0/RSP0/CPU0:router2#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p3

interface TenGigE0/0/0/3.2

interface GigabitEthernet0/1/0/1.1

3.1.2.3 Dirección de entrada en GigabitEthernet0/1/0/1.1

En lugar de la etiqueta emergente 2 en la dirección de ingreso en TenGigE0/0/0/3.2, puede presionar la etiqueta 2 en la dirección de ingreso en GigabitEthernet0/1/0/1.1 y no hacer nada en TenGigE0/0/0/3.2:

RP/0/RSP0/CPU0:router2#sh run int TenGigE0/0/0/3.2

interface TenGigE0/0/0/3.2 l2transport

encapsulation dot1q 2

RP/0/RSP0/CPU0:router2#sh run interface GigabitEthernet0/1/0/1.1

interface GigabitEthernet0/1/0/1.1 l2transport

encapsulation untagged

rewrite ingress tag push dot1q 2 symmetric

RP/0/RSP0/CPU0:router2#sh run int TenGigE0/0/0/3.2

interface TenGigE0/0/0/3.2 l2transport

encapsulation dot1q 2

RP/0/RSP0/CPU0:router2#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p3

interface TenGigE0/0/0/3.2

interface GigabitEthernet0/1/0/1.1

Por lo tanto, puede ver que el modelo EVC con los comandos encapsulation y rewrite le brinda una gran flexibilidad para igualar y manipular las etiquetas VLAN.

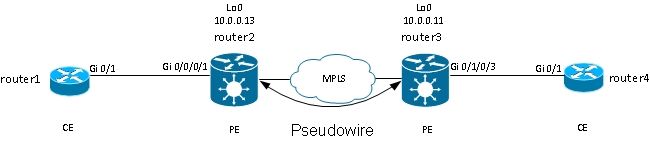

3.2 Servicios de cable privado virtual

3.2.1 Descripción general

Los servicios de cable privado virtual (VPWS), también conocidos como Ethernet sobre MPLS (EoMPLS), permiten que dos dispositivos L2VPN Provider Edge (PE) tunelen el tráfico L2VPN sobre una nube MPLS. Los dos PE L2VPN se conectan típicamente en dos sitios diferentes con un núcleo MPLS entre ellos. Los dos AC conectados en cada L2VPN PE están enlazados por un PW sobre la red MPLS, que es el MPLS PW.

Cada PE necesita tener una etiqueta MPLS para alcanzar el loopback del PE remoto. Esta etiqueta, normalmente denominada etiqueta de protocolo de gateway interior (IGP), se puede aprender a través del protocolo de distribución de etiquetas MPLS (LDP) o de la ingeniería de tráfico MPLS (TE).

Los dos PE establecen una sesión MPLS LDP dirigida entre ellos para que puedan establecer y controlar el estado del PW. Un PE anuncia al otro PE la etiqueta MPLS para la identificación de PW.

Nota: Aunque BGP se puede utilizar para la señalización, no se trata en este documento.

El tráfico recibido por el router2 en su CA local se encapsula en una pila de etiquetas MPLS:

- La etiqueta MPLS externa es la etiqueta IGP para alcanzar el loopback del router3. Esta podría ser la etiqueta implícita-nula si las etiquetas están conectadas directamente; esto significa que no se agregará ninguna etiqueta IGP.

- La etiqueta MPLS interna es la etiqueta PW anunciada por el router 3 a través de la sesión LDP de destino.

- Puede haber una palabra de control PW después de las etiquetas MPLS, dependiendo de la configuración y el tipo de encapsulación. La palabra control no se utiliza de forma predeterminada en las interfaces Ethernet y debe configurarse explícitamente cuando sea necesario.

- La trama L2 transportada sigue en el paquete.

- Algunas etiquetas VLAN se transportan a través del PW, dependiendo de la configuración y del tipo de PW.

El penúltimo salto, justo antes del router3 en el núcleo MPLS, muestra la etiqueta IGP o la reemplaza con una etiqueta null explícita. Por lo tanto, la etiqueta significativa superior en la trama recibida por el router3 es la etiqueta PW que el router3 señaló al router2 para el PW. Por lo tanto, el router3 sabe que el tráfico recibido con esa etiqueta MPLS se puede conmutar a la CA conectada al router4.

En el ejemplo anterior, primero puede verificar si cada L2VPN tiene una etiqueta MPLS para el loopback del PE remoto. Este es un ejemplo de cómo verificar las etiquetas en el router2:

RP/0/RSP1/CPU0:router2#sh mpls forwarding prefix 10.0.0.11/32

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

16008 16009 10.0.0.11/32 Te0/0/0/1 10.0.23.2 681260

La configuración de CA sigue siendo la misma:

RP/0/RSP1/CPU0:router2#sh run int gig 0/0/0/1.2

Wed May 1 13:56:07.668 CEST

interface GigabitEthernet0/0/0/1.2 l2transport

encapsulation dot1q 2

Debido a que no hay un comando rewrite ingress pop, la etiqueta VLAN 2 entrante se transporta a través del PW. Consulte los PW de tipo 4 y 5 para obtener más información.

La configuración L2VPN especifica el AC local y el PE L2VPN remoto con un ID de PW que debe coincidir en cada lado y debe ser único para cada vecino:

RP/0/RSP1/CPU0:router2#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p4

interface GigabitEthernet0/0/0/1.2

neighbor 10.0.0.11 pw-id 222

La configuración correspondiente en el router 3 es:

RP/0/RSP0/CPU0:router3#sh run int gig 0/1/0/3.2

interface GigabitEthernet0/1/0/3.2 l2transport

encapsulation dot1q 2

!

RP/0/RSP0/CPU0:router3#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p4

interface GigabitEthernet0/1/0/3.2

neighbor 10.0.0.13 pw-id 222

Utilice el comando show l2vpn xconnect detail para ver los detalles de la conexión cruzada:

RP/0/RSP1/CPU0:router2#sh l2vpn xconnect group test xc-name p2p4 detail

Group test, XC p2p4, state is up; Interworking none

AC: GigabitEthernet0/0/0/1.2, state is up

Type VLAN; Num Ranges: 1

VLAN ranges: [2, 2]

MTU 1504; XC ID 0x840006; interworking none

Statistics:

packets: received 186, sent 38448

bytes: received 12644, sent 2614356

drops: illegal VLAN 0, illegal length 0

PW: neighbor 10.0.0.11, PW ID 222, state is up ( established )

PW class not set, XC ID 0xc0000004

Encapsulation MPLS, protocol LDP

Source address 10.0.0.13

PW type Ethernet, control word disabled, interworking none

PW backup disable delay 0 sec

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ ------------------------------ -----------------------------

Label 16026 16031

Group ID 0x4000280 0x6000180

Interface GigabitEthernet0/0/0/1.2 GigabitEthernet0/1/0/3.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x6 0x6

(router alert label) (router alert label)

(TTL expiry) (TTL expiry)

------------ ------------------------------ -----------------------------

Incoming Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Outgoing Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

MIB cpwVcIndex: 3221225476

Create time: 30/04/2013 16:30:58 (21:31:00 ago)

Last time status changed: 30/04/2013 16:36:42 (21:25:16 ago)

Statistics:

packets: received 38448, sent 186

bytes: received 2614356, sent 12644

En esta configuración, tenga en cuenta que:

- La unidad de transmisión máxima (MTU) de la CA es 1504 porque la etiqueta de entrada de la CA no está activada. La MTU debe coincidir en cada lado o el PW no se activará.

- Se recibieron 186 paquetes en la CA y se enviaron en el PW como se esperaba.

- Se recibieron 38448 paquetes en el PW y se enviaron en el AC como se esperaba.

- La etiqueta local en el router2 es 16026 y es la etiqueta que el router3 utiliza como etiqueta interna. Los paquetes se reciben en el router 2 con esa etiqueta MPLS como etiqueta superior porque la etiqueta IGP ha sido reventada por el penúltimo salto MPLS. El Router 2 sabe que las tramas entrantes con esa etiqueta PW se pueden conmutar a AC Gi 0/0/0/1.2:

RP/0/RSP1/CPU0:router2#sh mpls forwarding labels 16026

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

16026 Pop PW(10.0.0.11:222) Gi0/0/0/1.2 point2point 2620952

3.2.2 Estado de acoplamiento de CA y PW

En una conexión cruzada punto a punto, la CA y el PW están acoplados. Por lo tanto, si la CA deja de funcionar, el L2VPN PE envía una señal a través de LDP al PE remoto indicando que el estado de PW puede ser inactivo. Esto activa la convergencia cuando se configura la redundancia PW. Consulte la sección Redundancia para obtener más información.

En este ejemplo, la CA está inactiva en el router 2 y está enviando el estado de PW de CA inactiva al router 3:

RP/0/RSP1/CPU0:router2#sh l2vpn xconnect group test xc-name p2p4 detail

Wed May 1 23:38:55.542 CEST

Group test, XC p2p4, state is down; Interworking none

AC: GigabitEthernet0/0/0/1.2, state is down

Type VLAN; Num Ranges: 1

VLAN ranges: [2, 2]

MTU 1504; XC ID 0x840006; interworking none

Statistics:

packets: received 186, sent 38544

bytes: received 12644, sent 2620884

drops: illegal VLAN 0, illegal length 0

PW: neighbor 10.0.0.11, PW ID 222, state is down ( remote standby )

PW class not set, XC ID 0xc0000004

Encapsulation MPLS, protocol LDP

Source address 10.0.0.13

PW type Ethernet, control word disabled, interworking none

PW backup disable delay 0 sec

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ ------------------------------ -----------------------------

Label 16026 16031

Group ID 0x4000280 0x6000180

Interface GigabitEthernet0/0/0/1.2 GigabitEthernet0/1/0/3.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x6 0x6

(router alert label) (router alert label)

(TTL expiry) (TTL expiry)

------------ ------------------------------ -----------------------------

Incoming Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Outgoing Status (PW Status TLV):

Status code: 0x6 (AC Down) in Notification message

MIB cpwVcIndex: 3221225476

Create time: 30/04/2013 16:30:58 (1d07h ago)

Last time status changed: 01/05/2013 14:05:07 (09:33:47 ago)

Statistics:

packets: received 38544, sent 186

bytes: received 2620884, sent 12644

El Router 3 sabe que el PW puede estar inactivo porque la CA remota está inactiva:

RP/0/RSP0/CPU0:router3#sh l2vpn xconnect group test xc-name p2p4 detail

Group test, XC p2p4, state is down; Interworking none

AC: GigabitEthernet0/1/0/3.2, state is up

Type VLAN; Num Ranges: 1

VLAN ranges: [2, 2]

MTU 1504; XC ID 0xc40003; interworking none

Statistics:

packets: received 38545, sent 186

bytes: received 2620952, sent 12644

drops: illegal VLAN 0, illegal length 0

PW: neighbor 10.0.0.13, PW ID 222, state is down ( local ready )

PW class not set, XC ID 0xc0000005

Encapsulation MPLS, protocol LDP

Source address 10.0.0.11

PW type Ethernet, control word disabled, interworking none

PW backup disable delay 0 sec

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ ------------------------------ -----------------------------

Label 16031 16026

Group ID 0x6000180 0x4000280

Interface GigabitEthernet0/1/0/3.2 GigabitEthernet0/0/0/1.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x6 0x6

(router alert label) (router alert label)

(TTL expiry) (TTL expiry)

------------ ------------------------------ -----------------------------

Incoming Status (PW Status TLV):

Status code: 0x6 (AC Down) in Notification message

Outgoing Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

MIB cpwVcIndex: 3221225477

Create time: 30/04/2013 16:37:57 (1d07h ago)

Last time status changed: 01/05/2013 14:11:33 (09:35:50 ago)

Statistics:

packets: received 186, sent 38545

bytes: received 12644, sent 2620952

3.2.3 PW de tipo 4 y tipo 5

Se pueden utilizar dos tipos de PW: tipo 4 y tipo 5.

- Un PW de tipo 4 se conoce como PW basado en VLAN. Se supone que el PE de ingreso no debe remover las etiquetas VLAN entrantes que se deben transportar a través del PW.

En las plataformas basadas en EVC como ASR 9000, el problema es que los AC entrantes pueden tener un comando rewrite que hace estallar las etiquetas VLAN entrantes, por lo que no puede haber ninguna etiqueta VLAN para transportarse a través del PW. Para hacer frente a esta posibilidad, las plataformas EVC insertan una etiqueta de VLAN ficticia 0 en la parte superior de la trama para los PW de tipo 4. Los PW de tipo 4 se configuran con el comando transport-mode vlan. El PE remoto puede estar basado en EVC y puede entender que la etiqueta VLAN superior es la etiqueta ficticia que se debe eliminar.

Sin embargo, si utiliza un PW de tipo 4 entre una plataforma EVC y una plataforma que no es EVC, esto puede generar problemas de interoperabilidad. La plataforma que no es EVC no considera la etiqueta VLAN superior como la etiqueta VLAN ficticia y, en su lugar, reenvía la trama con la etiqueta VLAN ficticia 0 como la etiqueta externa. Las plataformas EVC tienen la capacidad de manipular las etiquetas VLAN recibidas en la trama entrante con el comando rewrite. Los resultados de esa manipulación de VLAN se transportan a través del tipo 4 PW con la etiqueta ficticia adicional 0 en la parte superior.

Las versiones recientes del software Cisco IOS XR ofrecen la capacidad de utilizar un PW de tipo 4 sin utilizar la etiqueta ficticia 0 con el comando transport-mode vlan passthrough. La manipulación de etiquetas de VLAN en el punto de flujo Ethernet (EFP) debe garantizar que al menos una etiqueta permanezca porque debe haber una etiqueta de VLAN transportada en un PW de tipo 4 y porque, en este caso, no hay ninguna etiqueta ficticia que cumpla ese requisito. Las etiquetas que permanecen en la trama después de la reescritura de la etiqueta de interfaz entrante se transportan de manera transparente a través del PW.

- Un PW de tipo 5 se conoce como PW basado en puerto Ethernet. El PE de ingreso transporta las tramas recibidas en una interfaz principal o después de que las etiquetas de subinterfaz se hayan eliminado cuando el paquete se recibe en una subinterfaz. No hay ningún requisito para enviar una trama etiquetada a través de un PW de tipo 5, y las plataformas basadas en EVC no agregan ninguna etiqueta ficticia. Las plataformas basadas en EVC tienen la capacidad de manipular las etiquetas VLAN recibidas en la trama entrante con el comando rewrite. Los resultados de esa manipulación de VLAN se transportan a través del PW de tipo 5, ya sea etiquetado o no etiquetado.

De forma predeterminada, los PE L2VPN intentan negociar un PW de tipo 5, como se muestra en este ejemplo:

RP/0/RSP1/CPU0:router2#sh l2vpn xconnect group test det | i " PW type"

PW type Ethernet, control word disabled, interworking none

PW type Ethernet Ethernet

El tipo de PW Ethernet indica un tipo 5 PW.

Esta es una captura de sabueso de una solicitud ARP enviada por el router1 y encapsulada por el router2 sobre el PW al router3:

Frame 38: 82 bytes on wire (656 bits), 82 bytes captured (656 bits)

Ethernet II, Src: Cisco_2f:dc:04 (00:0b:60:2f:dc:04), Dst: Cisco_1e:93:50

(00:24:f7:1e:93:50)

MultiProtocol Label Switching Header, Label: 16031, Exp: 0, S: 1, TTL: 251

Ethernet II, Src: Cisco_03:1f:46 (00:1d:46:03:1f:46), Dst: Broadcast

(ff:ff:ff:ff:ff:ff)

802.1Q Virtual LAN, PRI: 0, CFI: 0, ID: 2

Address Resolution Protocol (request)

La etiqueta MPLS 16031 es la etiqueta PW anunciada por el router3. La captura del sabueso se ha tomado entre el penúltimo salto y el router3, por lo que no hay etiqueta IGP.

La trama Ethernet encapsulada comienza inmediatamente después de la etiqueta PW. Puede haber una palabra de control PW, pero no está configurada en este ejemplo.

Incluso si es un PW de tipo 5, la etiqueta de VLAN entrante 2 recibida en la CA por el router2 se transporta porque no hay un comando rewrite que la active en la CA. Los resultados que provienen de la CA después del procesamiento de reescritura se transportan porque no hay reventado automático de etiquetas en las plataformas basadas en EVC. Observe que no hay una etiqueta de VLAN ficticia 0 con un PW de tipo 5.

Si configuró con el comando rewrite ingress tag pop 1 symmetric, no habría ninguna etiqueta VLAN transportada a través del PW.

Este es un ejemplo de un PW tipo 4 con la configuración de una clase pw en el router2 y el router3.

Nota: Si configura un tipo 4 en un solo lado, el PW permanece inactivo e informa del Error: Tipo de PW no coincidente.

l2vpn

pw-class VLAN

encapsulation mpls

transport-mode vlan

!

!

xconnect group test

p2p p2p4

neighbor 10.0.0.11 pw-id 222

pw-class VLAN

!

!

!

!

El tipo de PW Ethernet VLAN indica un tipo 4 PW.

RP/0/RSP1/CPU0:router2#sh l2vpn xconnect group test det | i " PW type"

PW type Ethernet VLAN, control word disabled, interworking none

PW type Ethernet VLAN Ethernet VLAN

Ahora hay una etiqueta ficticia 0 insertada en la parte superior de la trama que se transporta:

Frame 15: 86 bytes on wire (688 bits), 86 bytes captured (688 bits)

Ethernet II, Src: Cisco_2f:dc:04 (00:0b:60:2f:dc:04), Dst: Cisco_1e:93:50

(00:24:f7:1e:93:50)

MultiProtocol Label Switching Header, Label: 16031, Exp: 0, S: 1, TTL: 251

Ethernet II, Src: Cisco_03:1f:46 (00:1d:46:03:1f:46), Dst: Broadcast

(ff:ff:ff:ff:ff:ff)

802.1Q Virtual LAN, PRI: 0, CFI: 0, ID: 0

802.1Q Virtual LAN, PRI: 0, CFI: 0, ID: 2

Address Resolution Protocol (request)

El PE basado en EVC de salida elimina la etiqueta ficticia y reenvía la trama con la etiqueta 2 en su AC local. El PE de egreso aplica la manipulación de etiqueta local configurada en su AC en la trama recibida en el PW. Si su AC local está configurado como rewrite ingress tag pop 1 symmetric, la etiqueta configurada debe ser empujada en la dirección de salida, por lo que una nueva etiqueta es empujada sobre la etiqueta 2 recibida en el PW. El comando rewrite es muy flexible, pero puede evaluar cuidadosamente lo que desea lograr a cada lado del PW.

3.2.4 PW multisegmento

Es posible tener un L2VPN PE que tenga un PW, en lugar de una interfaz física, como un AC:

El Router5 recibe paquetes en el PW del Router2 y conmuta los paquetes de su otro PW al Router3. Por lo tanto, el Router5 está conmutando entre los PW para crear un PW multisegmento entre el Router2 y el Router3.

La configuración en el router2 ahora apunta al router5 como el PE remoto:

RP/0/RSP1/CPU0:router2#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p5

interface GigabitEthernet0/0/0/1.2

neighbor 10.0.0.12 pw-id 222

!

!

!

!

La configuración en el router5 es básica:

RP/0/RSP0/CPU0:router5#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p5

neighbor 10.0.0.11 pw-id 223

!

neighbor 10.0.0.13 pw-id 222

!

description R2-R5-R3

!

!

!

El comando description es opcional y se inserta en un valor de longitud de tipo (TLV) de conmutación PW que envía el router5 a cada PE remoto (router2 y router3). La descripción es útil cuando necesita resolver un problema de PW cuando hay un router en el medio que hace conmutación PW.

Ingrese el comando sh l2vpn xconnect para revisar el TLV de conmutación PW:

RP/0/RSP0/CPU0:router5#sh l2vpn xconnect group test det

Group test, XC p2p5, state is down; Interworking none

Description: R2-R5-R3

PW: neighbor 10.0.0.11, PW ID 223, state is down ( provisioned )

PW class not set, XC ID 0xc0000002

Encapsulation MPLS, protocol LDP

Source address 10.0.0.12

PW type Ethernet, control word disabled, interworking none

PW backup disable delay 0 sec

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ ------------------------------ -----------------------------

Label 16042 unknown

Group ID 0x4000280 0x0

Interface GigabitEthernet0/0/0/1.2 unknown

MTU 1504 unknown

Control word disabled unknown

PW type Ethernet unknown

VCCV CV type 0x2 0x0

(none)

(LSP ping verification)

VCCV CC type 0x4 0x0

(none)

(TTL expiry)

------------ ------------------------------ -----------------------------

Outgoing PW Switching TLVs (Label Mapping message):

Local IP Address: 10.0.0.12, Remote IP Address: 10.0.0.13, PW ID: 222

Description: R1-R5-R3

Outgoing Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Statistics for MS-PW:

packets: received 0

bytes: received 0

MIB cpwVcIndex: 3221225474

Create time: 02/05/2013 15:37:53 (00:34:43 ago)

Last time status changed: 02/05/2013 16:12:30 (00:00:06 ago)

Last time PW went down: 02/05/2013 16:12:30 (00:00:06 ago)

PW: neighbor 10.0.0.13, PW ID 222, state is up ( established )

PW class not set, XC ID 0xc0000001

Encapsulation MPLS, protocol LDP

Source address 10.0.0.12

PW type Ethernet, control word disabled, interworking none

PW backup disable delay 0 sec

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ ------------------------------ -----------------------------

Label 16043 16056

Group ID 0x6000180 0x4000280

Interface GigabitEthernet0/1/0/3.2 GigabitEthernet0/0/0/1.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x4 0x6

(router alert label)

(TTL expiry) (TTL expiry)

------------ ------------------------------ -----------------------------

Incoming Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Outgoing PW Switching TLVs (Label Mapping message):

Local IP Address: 10.0.0.12, Remote IP Address: 10.0.0.11, PW ID: 223

Description: R2-R5-R3

Outgoing Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Statistics for MS-PW:

packets: received 0

bytes: received 0

MIB cpwVcIndex: 0

Create time: 02/05/2013 15:37:53 (00:34:43 ago)

Last time status changed: 02/05/2013 16:12:35 (00:00:01 ago)

Last time PW went down: 02/05/2013 16:12:30 (00:00:06 ago)

El Router 5 envía un TLV de conmutación PW al router 3 con los detalles de su PW al router 2 y envía un TLV de conmutación PW al router 2 con los detalles de su PW al router 3.

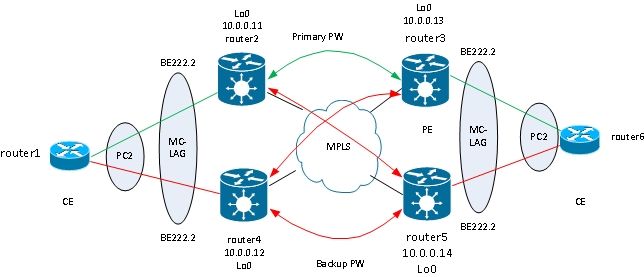

3.2.5 Redundancia

Un PW punto a punto se puede utilizar para conectar dos sitios, pero estos dos sitios pueden permanecer conectados en caso de una falla de PE o AC.

3.2.5.1 Redundancia de núcleo

Si realiza cualquier cambio de topología que afecte el re-ruteo en el núcleo MPLS, MPLS PW hereda la nueva trayectoria inmediatamente.

3.2.5.2 Paquete sobre PW

Un dispositivo de borde del cliente (CE) se puede conectar al PE a través de un conjunto Ethernet para proporcionar redundancia de link si hay una falla de link de miembro del conjunto entre el CE y el PE. El conjunto permanece activo incluso si un miembro del link del conjunto deja de funcionar. Esto no proporciona redundancia PE porque una falla de PE hace que todo el conjunto quede inactivo.

Un método para la redundancia es tener varios circuitos transportados por PW punto a punto. Cada circuito es un miembro de un agrupamiento Ethernet entre dos CE:

El PE no termina el agrupamiento y en su lugar transporta las tramas de manera transparente a través del PW, incluidas las tramas del Protocolo de control de agregación de enlaces (LACP) que los CE intercambian entre ellos.

Con este diseño, la pérdida de un AC o un PE hace que un miembro del conjunto deje de funcionar, pero el conjunto permanece activo.

Nota: ASR 9000 no transportó las BPDU de LACP a través de L2VPN en versiones anteriores a la versión 4.2.1 del software Cisco IOS XR.

El CE sigue siendo un único punto de fallo en este diseño. Otras funciones de redundancia que se pueden utilizar en el CE incluyen:

- Grupo de agregación de enlaces de varios chasis (MC-LAG)

- Clustering de virtualización de red (nV) ASR 9000

- Virtual Switching System (VSS) en switches Cisco IOS

- Canal de puerto virtual (vPC) en switches Cisco Nexus

Desde la perspectiva del PE, existe una conexión punto a punto simple entre un AC y un MPLS PW.

3.2.5.3 Redundancia de PW

Los PE también pueden proporcionar redundancia con una función llamada Redundancia de PW.

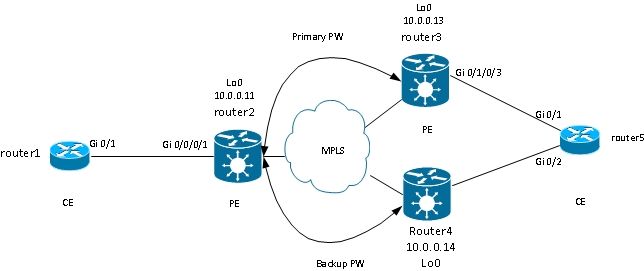

El router 2 tiene un PW principal al router 3. El tráfico del router 1 al router 6 fluye a través de ese PW principal en circunstancias normales. El router 2 también tiene un PW de respaldo al router 4 en espera en caliente pero, en circunstancias normales, no fluye tráfico a través de ese PW.

Si hay un problema con el PW primario, con el PE remoto del PW primario (router3), o con el AC en el PE remoto (router3), el router2 activa inmediatamente el PW de respaldo y el tráfico comienza a fluir a través de él. El tráfico vuelve al PW principal cuando se resuelve el problema.

La configuración en el router2 es:

RP/0/RSP0/CPU0:router2#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p6

interface GigabitEthernet0/1/0/3.2

neighbor 10.0.0.13 pw-id 222

backup neighbor 10.0.0.14 pw-id 222

!

!

!

!

!

La configuración estándar en el router3 y el router4 es:

RP/0/RSP1/CPU0:router3#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p6

interface GigabitEthernet0/0/0/1.2

neighbor 10.0.0.11 pw-id 222

!

!

!

!

En condiciones estables, el PW al router3 está activo y el PW al router4 está en estado de espera:

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect group test

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

--------------------- ------------------ ---------------------------

test p2p6 UP Gi0/1/0/3.2 UP 10.0.0.13 222 UP

Backup

10.0.0.14 222 SB

------------------------------------------------------------------------

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect group test det

Group test, XC p2p6, state is up; Interworking none

AC: GigabitEthernet0/1/0/3.2, state is up

Type VLAN; Num Ranges: 1

VLAN ranges: [2, 2]

MTU 1504; XC ID 0xc40003; interworking none

Statistics:

packets: received 51412, sent 25628

bytes: received 3729012, sent 1742974

drops: illegal VLAN 0, illegal length 0

PW: neighbor 10.0.0.13, PW ID 222, state is up ( established )

PW class not set, XC ID 0xc0000005

Encapsulation MPLS, protocol LDP

Source address 10.0.0.11

PW type Ethernet, control word disabled, interworking none

PW backup disable delay 0 sec

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ -------------------------- --------------------------

Label 16049 16059

Group ID 0x6000180 0x4000280

Interface GigabitEthernet0/1/0/3.2 GigabitEthernet0/0/0/1.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x6 0x6

(router alert label) (router alert label)

(TTL expiry) (TTL expiry)

------------ -------------------------- --------------------------

Incoming Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Outgoing Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

MIB cpwVcIndex: 3221225477

Create time: 03/05/2013 15:04:03 (00:21:26 ago)

Last time status changed: 03/05/2013 15:17:34 (00:07:55 ago)

MAC withdraw message: send 0 receive 0

Statistics:

packets: received 25628, sent 51412

bytes: received 1742974, sent 3729012

Backup PW:

PW: neighbor 10.0.0.14, PW ID 222, state is standby ( all ready )

Backup for neighbor 10.0.0.13 PW ID 222 ( inactive )

PW class not set, XC ID 0xc0000006

Encapsulation MPLS, protocol LDP

Source address 10.0.0.11

PW type Ethernet, control word disabled, interworking none

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ --------------------------- --------------------------

Label 16050 289971

Group ID 0x6000180 0x4000100

Interface GigabitEthernet0/1/0/3.2 GigabitEthernet0/0/0/1.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x6 0x6

(router alert label) (router alert label)

(TTL expiry) (TTL expiry)

------------ --------------------------- --------------------------

Incoming Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Outgoing Status (PW Status TLV):

Status code: 0x20 (Standby) in Notification message

MIB cpwVcIndex: 3221225478

Create time: 03/05/2013 15:04:03 (00:21:26 ago)

Last time status changed: 03/05/2013 15:17:34 (00:07:55 ago)

MAC withdraw message: send 0 receive 0

RP/0/RSP0/CPU0:router2#

Dado que el estado de CA y el estado de PW están acoplados, el router3 envía señales de CA al router2 cuando la CA del router3 deja de funcionar. El Router 2 desactiva su PW principal y activa el PW de respaldo:

RP/0/RSP0/CPU0:May 3 15:34:08.772 : l2vpn_mgr[1121]: %L2-L2VPN_PW-3-UPDOWN :

Pseudowire with address 10.0.0.13, id 222, state is Down

RP/0/RSP0/CPU0:May 3 15:34:08.772 : l2vpn_mgr[1121]: %L2-L2VPN_PW-3-UPDOWN :

Pseudowire with address 10.0.0.14, id 222, state is Up

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect group test

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

------------------------ --------------------- ---------------------------

test p2p6 UP Gi0/1/0/3.2 UP 10.0.0.13 222 DN

Backup

10.0.0.14 222 UP

------------------------------------------------------------------------------

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect group test det

Group test, XC p2p6, state is up; Interworking none

AC: GigabitEthernet0/1/0/3.2, state is up

Type VLAN; Num Ranges: 1

VLAN ranges: [2, 2]

MTU 1504; XC ID 0xc40003; interworking none

Statistics:

packets: received 51735, sent 25632

bytes: received 3752406, sent 1743230

drops: illegal VLAN 0, illegal length 0

PW: neighbor 10.0.0.13, PW ID 222, state is down ( local ready )

PW class not set, XC ID 0xc0000005

Encapsulation MPLS, protocol LDP

Source address 10.0.0.11

PW type Ethernet, control word disabled, interworking none

PW backup disable delay 0 sec

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ ------------------------------ ---------------------------

Label 16049 16059

Group ID 0x6000180 0x4000280

Interface GigabitEthernet0/1/0/3.2 GigabitEthernet0/0/0/1.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x6 0x6

(router alert label) (router alert label)

(TTL expiry) (TTL expiry)

------------ ------------------------------ ---------------------------

Incoming Status (PW Status TLV):

Status code: 0x6 (AC Down) in Notification message

Outgoing Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

MIB cpwVcIndex: 3221225477

Create time: 03/05/2013 15:04:03 (00:30:14 ago)

Last time status changed: 03/05/2013 15:34:08 (00:00:09 ago)

MAC withdraw message: send 0 receive 0

Backup PW:

PW: neighbor 10.0.0.14, PW ID 222, state is up ( established )

Backup for neighbor 10.0.0.13 PW ID 222 ( active )

PW class not set, XC ID 0xc0000006

Encapsulation MPLS, protocol LDP

Source address 10.0.0.11

PW type Ethernet, control word disabled, interworking none

Sequencing not set

PW Status TLV in use

MPLS Local Remote

------------ ------------------------- -----------------------------

Label 16050 289971

Group ID 0x6000180 0x4000100

Interface GigabitEthernet0/1/0/3.2 GigabitEthernet0/0/0/1.2

MTU 1504 1504

Control word disabled disabled

PW type Ethernet Ethernet

VCCV CV type 0x2 0x2

(LSP ping verification) (LSP ping verification)

VCCV CC type 0x6 0x6

(router alert label) (router alert label)

(TTL expiry) (TTL expiry)

------------ ------------------------- -----------------------------

Incoming Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

Outgoing Status (PW Status TLV):

Status code: 0x0 (Up) in Notification message

MIB cpwVcIndex: 3221225478

Create time: 03/05/2013 15:04:03 (00:30:14 ago)

Last time status changed: 03/05/2013 15:34:08 (00:00:09 ago)

MAC withdraw message: send 0 receive 0

Statistics:

packets: received 25632, sent 51735

bytes: received 1743230, sent 3752406

RP/0/RSP0/CPU0:router2#

Cuando la CA en el router3 vuelve a estar activa, el router2 reactiva el PW primario al router3 y el PW al router4 vuelve a un estado en espera.

El PW de respaldo también se activa cuando el router3 deja de funcionar y el router2 pierde la ruta a su loopback.

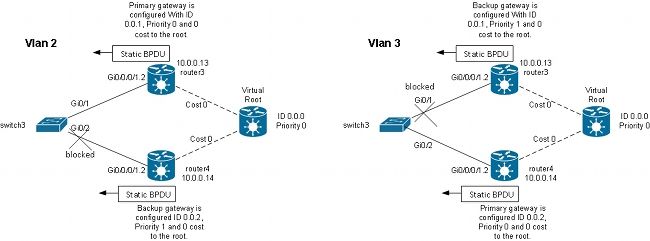

El siguiente paso lógico es introducir la redundancia de PW bidireccional con dos PE en cada sitio:

Sin embargo, esta malla completa de PW encuentra un problema cuando dos PW están activos al mismo tiempo que un loop se introduce en la red. El loop debe romperse, generalmente mediante el uso del Spanning Tree Protocol (STP). Sin embargo, no desea que la inestabilidad del árbol de extensión en un sitio se propague al otro sitio. Por lo tanto, es mejor no ejecutar el spanning tree en estos PW y no fusionar el spanning tree entre los dos sitios . Es más sencillo si solo hay un enlace lógico entre los dos sitios, de modo que no se requiere ningún árbol de extensión.

Una solución es utilizar un paquete MC-LAG entre los dos PE en un sitio y su CE local. Sólo uno de los dos PE tiene activos sus miembros del paquete para que su PW al sitio remoto esté activo. El otro PE tiene sus miembros de agrupamiento en estado de espera y tiene su PW en el sitio remoto inactivo. Con un solo PW activo entre los dos sitios, no se introduce ningún loop. El PE con el PW activo también tiene un PW en espera para el segundo PE en el sitio remoto.

En condiciones estables, los miembros activos del conjunto se encuentran en el router2 y el router3, y el PW activo se encuentra entre ellos. Esta es la configuración en el router 3:

RP/0/RSP1/CPU0:router3#sh run redundancy

redundancy

iccp

group 2

mlacp node 1

mlacp system mac 0200.0000.0002

mlacp system priority 1

mlacp connect timeout 0

member

neighbor 10.0.0.14

!

backbone

interface TenGigE0/0/0/0

interface TenGigE0/0/0/1

!

isolation recovery-delay 300

!

!

!

RP/0/RSP1/CPU0:router3#sh run int bundle-ether 222

interface Bundle-Ether222

lacp switchover suppress-flaps 100

mlacp iccp-group 2

mlacp switchover type revertive

mlacp switchover recovery-delay 40

mlacp port-priority 1

mac-address 0.0.2

bundle wait-while 0

bundle maximum-active links 1

load-interval 30

!

RP/0/RSP1/CPU0:router3#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p7

interface Bundle-Ether222.2

neighbor 10.0.0.11 pw-id 222

backup neighbor 10.0.0.12 pw-id 222

!

!

!

!

!

RP/0/RSP1/CPU0:router3#sh l2vpn xconnect group test

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

------------------------ --------------------- ---------------------------

test p2p7 UP BE222.2 UP 10.0.0.11 222 UP

Backup

10.0.0.12 222 DN

------------------------------------------------------------------------------

RP/0/RSP1/CPU0:router3#sh bundle bundle-ether 222

Bundle-Ether222

Status: Up

Local links : 1 / 0 / 1

Local bandwidth : 1000000 (1000000) kbps

MAC address (source): 0000.0000.0002 (Configured)

Inter-chassis link: No

Minimum active links / bandwidth: 1 / 1 kbps

Maximum active links: 1

Wait while timer: Off

Load balancing: Default

LACP: Operational

Flap suppression timer: 100 ms

Cisco extensions: Disabled

mLACP: Operational

ICCP Group: 2

Role: Active

Foreign links : 0 / 1

Switchover type: Revertive

Recovery delay: 40 s

Maximize threshold: 1 link

IPv4 BFD: Not configured

Port Device State Port ID B/W, kbps

-------------------- --------------- -------- -------------- ----------

Gi0/0/0/1 Local Active 0x8001, 0x9001 1000000

Link is Active

Gi0/0/0/1 10.0.0.14 Standby 0x8002, 0xa002 1000000

Link is marked as Standby by mLACP peer

En el router 5, el miembro del agrupamiento local y el PW primario al router 2 están en estado de espera, y el PW de respaldo al router 4 está inactivo:

RP/0/RSP1/CPU0:router5#sh run redundancy

redundancy

iccp

group 2

mlacp node 2

mlacp system mac 0200.0000.0002

mlacp system priority 1

mlacp connect timeout 0

member

neighbor 10.0.0.13

!

backbone

interface TenGigE0/1/0/0

interface TenGigE0/1/0/1

!

isolation recovery-delay 300

!

!

!

RP/0/RSP1/CPU0:router5#sh run int bundle-ether 222

interface Bundle-Ether222

lacp switchover suppress-flaps 100

mlacp iccp-group 2

mlacp switchover type revertive

mlacp switchover recovery-delay 40

mac-address 0.0.2

bundle wait-while 0

bundle maximum-active links 1

load-interval 30

!

RP/0/RSP1/CPU0:router5#sh run l2vpn xconnect group test

l2vpn

xconnect group test

p2p p2p7

interface Bundle-Ether222.2

neighbor 10.0.0.11 pw-id 222

backup neighbor 10.0.0.12 pw-id 222

!

!

!

!

!

RP/0/RSP1/CPU0:router5#sh l2vpn xconnect group test

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

------------------------ ---------------------- --------------------------

test p2p7 DN BE222.2 UP 10.0.0.11 222 SB

Backup

10.0.0.12 222 DN

------------------------------------------------------------------------------

RP/0/RSP1/CPU0:router5#sh bundle bundle-ether 222

Bundle-Ether222

Status: mLACP hot standby

Local links : 0 / 1 / 1

Local bandwidth : 0 (0) kbps

MAC address (source): 0000.0000.0002 (Configured)

Inter-chassis link: No

Minimum active links / bandwidth: 1 / 1 kbps

Maximum active links: 1

Wait while timer: Off

Load balancing: Default

LACP: Operational

Flap suppression timer: 100 ms

Cisco extensions: Disabled

mLACP: Operational

ICCP Group: 2

Role: Standby

Foreign links : 1 / 1

Switchover type: Revertive

Recovery delay: 40 s

Maximize threshold: 1 link

IPv4 BFD: Not configured

Port Device State Port ID B/W, kbps

-------------------- ------------ ----------- -------------- ----------

Gi0/0/0/1 Local Standby 0x8002, 0xa002 1000000

mLACP peer is active

Gi0/0/0/1 10.0.0.13 Active 0x8001, 0x9001 1000000

Link is Active

En el router6, el miembro del conjunto al router3 está activo, mientras que el miembro del conjunto al router5 está en estado de espera:

router6#sh etherchannel summary

Flags: D - down P - bundled in port-channel

I - stand-alone s - suspended

H - Hot-standby (LACP only)

R - Layer3 S - Layer2

U - in use f - failed to allocate aggregator

M - not in use, minimum links not met

u - unsuitable for bundling

w - waiting to be aggregated

d - default port

Number of channel-groups in use: 1

Number of aggregators: 1

Group Port-channel Protocol Ports

------+-------------+-----------+-----------------------------------------------

2 Po2(SU) LACP Gi0/1(P) Gi0/2(w)

Cuando el miembro del conjunto en el router3 deja de funcionar, el router6 tiene su miembro activo en el router5:

router6#sh etherchannel summary

Flags: D - down P - bundled in port-channel

I - stand-alone s - suspended

H - Hot-standby (LACP only)

R - Layer3 S - Layer2

U - in use f - failed to allocate aggregator

M - not in use, minimum links not met

u - unsuitable for bundling

w - waiting to be aggregated

d - default port

Number of channel-groups in use: 1

Number of aggregators: 1

Group Port-channel Protocol Ports

------+-------------+-----------+-----------------------------------------------

2 Po2(SU) LACP Gi0/1(D) Gi0/2(P)

Dado que el bundle-ether222 está inactivo en el router5, el PW acoplado al router2 se desactiva al mismo tiempo:

RP/0/RSP1/CPU0:router3#sh l2vpn xconnect group test

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

------------------------ -------------------- ---------------------------

test p2p7 DN BE222.2 DN 10.0.0.11 222 DN

Backup

10.0.0.12 222 DN

-----------------------------------------------------------------------------

El Router2 detecta que su PW al router3 está inactivo y activa su PW de respaldo al router5:

RP/0/RSP0/CPU0:router2#sh l2vpn xconnect

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

------------------------ -------------------- ---------------------------

test p2p7 UP BE222.2 UP 10.0.0.13 222 DN

Backup

10.0.0.14 222 UP

-----------------------------------------------------------------------------

El router 5 tiene su miembro de agrupamiento activo, así como su PW principal al router 2:

RP/0/RSP1/CPU0:router5#sh bundle bundle-ether 222

Bundle-Ether222

Status: Up

Local links : 1 / 0 / 1

Local bandwidth : 1000000 (1000000) kbps

MAC address (source): 0000.0000.0002 (Configured)

Inter-chassis link: No

Minimum active links / bandwidth: 1 / 1 kbps

Maximum active links: 1

Wait while timer: Off

Load balancing: Default

LACP: Operational

Flap suppression timer: 100 ms

Cisco extensions: Disabled

mLACP: Operational

ICCP Group: 2

Role: Active

Foreign links : 0 / 1

Switchover type: Revertive

Recovery delay: 40 s

Maximize threshold: 1 link

IPv4 BFD: Not configured

Port Device State Port ID B/W, kbps

-------------------- ----------- ----------- -------------- ----------

Gi0/0/0/1 Local Active 0x8002, 0xa002 1000000

Link is Active

Gi0/0/0/1 10.0.0.13 Configured 0x8003, 0x9001 1000000

Link is down

RP/0/RSP1/CPU0:router5#sh l2vpn xconnect group test

Legend: ST = State, UP = Up, DN = Down, AD = Admin Down, UR = Unresolved,

SB = Standby, SR = Standby Ready, (PP) = Partially Programmed

XConnect Segment 1 Segment 2

Group Name ST Description ST Description ST

------------------------ ---------------------- ---------------------------

test p2p7 UP BE222.2 UP 10.0.0.11 222 UP

Backup

10.0.0.12 222 DN

-------------------------------------------------------------------------------

3.2.5.4 Clúster perimetral ASR 9000 nV

El diseño anterior basado en la redundancia MC-LAG y PW funciona bien para la redundancia pero, debido a que algunos miembros del conjunto se encuentran en estado de espera, no transportan tráfico en condiciones estables.

Si desea que todos los miembros del paquete estén activos, incluso en condiciones estables, puede utilizar un clúster ASR 9000 con miembros del paquete del CE conectados a cada rack del PE:

Este diseño ofrece redundancia frente a un fallo de enlace de miembro de paquete entre el CE y el PE, un fallo de rack y un fallo de enlace de núcleo, siempre que el clúster esté conectado de forma dual al núcleo MPLS y haya redundancia en el núcleo. Los dos racks no tienen por qué estar ubicados de forma conjunta y podrían estar en ubicaciones diferentes. Los links entre racks no se representan en este diagrama.

Si desea redundancia en el CE, puede utilizar una solución de varios chasis para el CE:

- MC-LAG

- Clustering ASR 9000 nV

- VSS

- vPC

La configuración del clúster ASR 9000 es muy básica:

interface TenGigE0/0/0/8

bundle id 222 mode on

!

interface TenGigE1/0/0/8

bundle id 222 mode on

!

interface Bundle-Ether222

!

interface Bundle-Ether222.2 l2transport

encapsulation dot1q 2

rewrite ingress tag pop 1 symmetric

!

l2vpn

xconnect group test

p2p p2p8

interface Bundle-Ether222.2

neighbor 10.0.0.13 pw-id 8

!

!

!

!

Cisco recomienda que configure una dirección MAC estática del sistema LACP y una dirección MAC de agrupamiento para evitar un cambio de dirección MAC causado por un switchover de controlador de estanterías designado. Este ejemplo muestra cómo encontrar las direcciones:

RP/1/RSP0/CPU0:router2#sh int bundle-ether 222 | i address is

Hardware is Aggregated Ethernet interface(s), address is 0024.f71e.d309

Internet address is Unknown

RP/1/RSP0/CPU0:router2#

RP/1/RSP0/CPU0:router2#conf

RP/1/RSP0/CPU0:router2(config)#int bundle-ether 222

RP/1/RSP0/CPU0:router2(config-if)#mac-address 0024.f71e.d309

RP/1/RSP0/CPU0:router2(config-if)#commit

RP/1/RSP0/CPU0:router2(config-if)#end

RP/1/RSP0/CPU0:router2#

RP/1/RSP0/CPU0:router2#sh lacp system-id

Priority MAC Address

-------- -----------------

0x8000 00-24-f7-1e-d3-05

RP/1/RSP0/CPU0:router2#

RP/1/RSP0/CPU0:router2#conf

RP/1/RSP0/CPU0:router2(config)#lacp system mac 0024.f71e.d305

RP/1/RSP0/CPU0:router2(config)#commit

RP/1/RSP0/CPU0:router2(config)#end

En resumen, este es el bundle-ether 222 con un miembro en cada rack (diez 0/0/0/8 en el rack 0 y diez 1/0/0/8 en el rack 1) y la subinterfaz del bundle configurada para una conexión cruzada punto a punto:

RP/1/RSP0/CPU0:router2#sh l2vpn xconnect group test