Implemente un CSR1000v/C8000v en la plataforma de nube de Google

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe el procedimiento para implementar y configurar un Cisco CSR1000v y un Catalyst 8000v (C800v) en la Plataforma de nube de Google (GCP).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Tecnologías de virtualización/máquinas virtuales (VM)

- Plataformas de nube

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Una suscripción activa a la plataforma de nube de Google con un proyecto creado

-

consola GCP

-

GCP Marketplace

- Terminal Bash, Masilla o SecureCRT

- Claves de Secure Shell (SSH) públicas y privadas

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

A partir de la versión 17.4.1, el CSR1000v se convierte en C8000v con la misma funcionalidad, pero se han añadido nuevas funciones, como las licencias SD-WAN y Cisco DNA. Para más información, consulte la ficha técnica oficial de los productos:

Hoja de datos del router de servicios en la nube 1000v de Cisco

Hoja de datos del software Cisco Catalyst 8000V Edge

Por lo tanto, esta guía es aplicable para la instalación de los routers CSR1000v y C8000v.

Configuración del proyecto

Nota: En el momento en que se escribe este documento, los nuevos usuarios tienen 300USD de créditos gratuitos para explorar completamente el GCP como Free Tier durante un año. Esto lo define Google y no está bajo el control de Cisco.

Nota: Este documento requiere la creación de claves SSH públicas y privadas. Para obtener información adicional, consulte Generar una clave SSH de instancia para implementar un CSR1000v en la plataforma de nube de Google

Paso 1. Asegúrese de que un proyecto válido y activo para la cuenta.

Asegúrese de que su cuenta tiene un proyecto válido y activo, que debe estar asociado a un grupo con permisos para Motor de cálculo.

Para esta implementación de ejemplo, se utiliza un proyecto creado en el GCP.

Nota: Para crear un nuevo proyecto, consulte Crear y administrar proyectos.

Paso 2. Crear una nueva VPC y subred.

Cree una nueva nube privada virtual (VPC) y una subred que se debe asociar a la instancia de CSR1000v.

Es posible utilizar el VPC predeterminado o un VPC y una subred creados anteriormente.

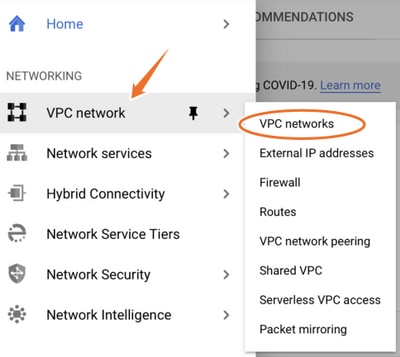

En el panel de la consola, seleccione VPC network > VPC networks como se muestra en la imagen.

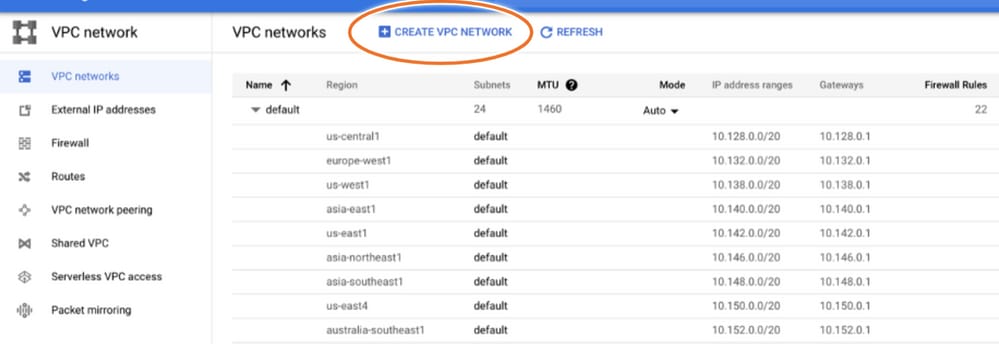

Seleccione Create VPC Network como se muestra en la imagen.

Nota: Actualmente, CSR1000v solo se implementa en la región central de Estados Unidos en GCP.

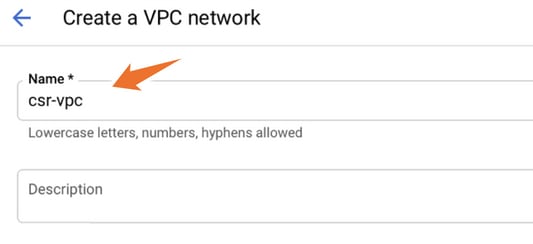

Configure el nombre de VPC como se muestra en la imagen.

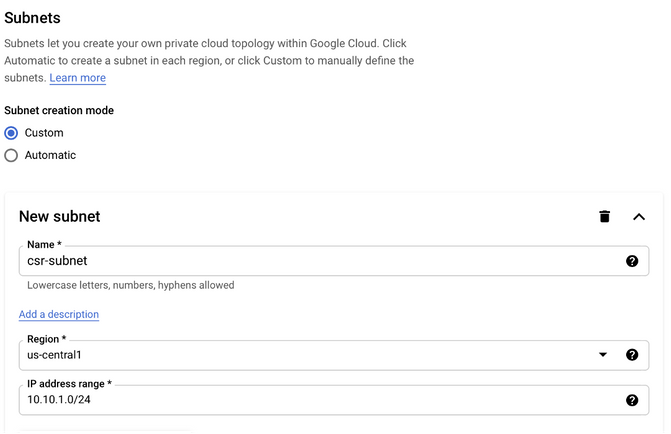

Configure el nombre de subred asociado con el VPC y seleccione la región us-central1.

Asigne un rango de direcciones IP válidas dentro del us-central1 CIDR de 10.128.0.0/20., como se muestra en la imagen.

Deje otros parámetros predeterminados y seleccione el botón Create:

Nota: Si se selecciona "automático", GCP asigna un rango válido automático dentro de la región CIDR.

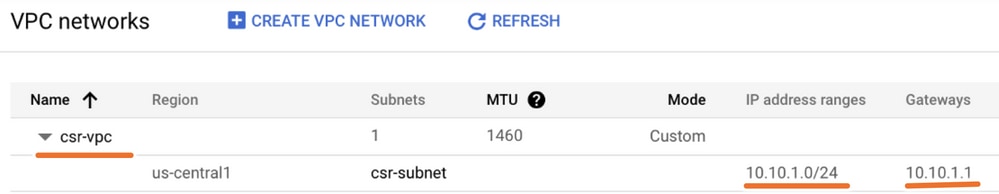

Una vez finalizado el proceso de creación, el nuevo VPC aparece en la sección Redes VPC como se muestra en la imagen.

Paso 3. Implementación de la instancia virtual.

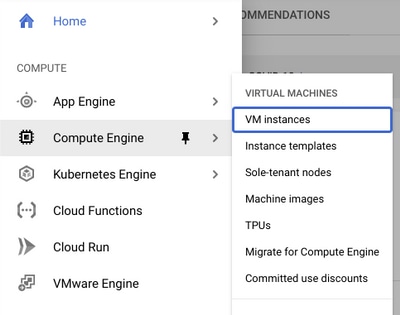

En la sección Compute Engine, seleccione Compute Engine > Instancias de VM como se muestra en la imagen.

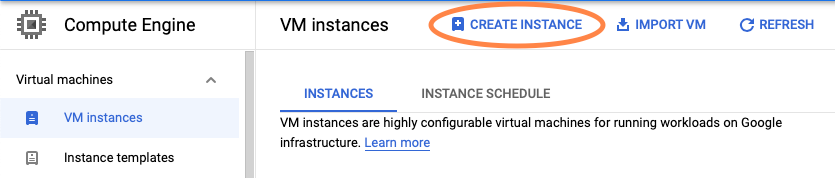

Una vez en el panel de VM, seleccione la pestaña Create Instance como se muestra en la imagen.

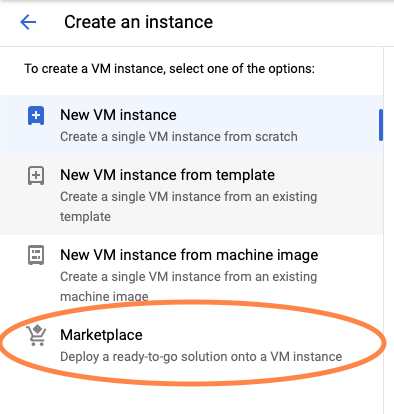

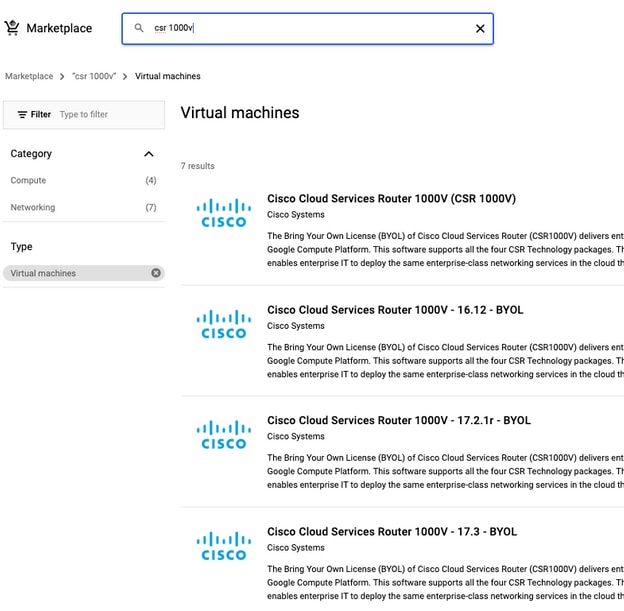

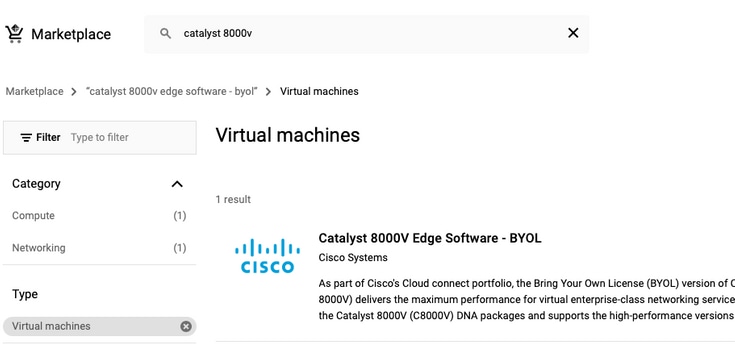

Utilice GCP Marketplace como se muestra en la imagen para mostrar los productos de Cisco.

En la barra de búsqueda, escriba Cisco CSR o Catalyst C8000v, elija el modelo y la versión que se adapte a sus requisitos y seleccione Iniciar.

Para este ejemplo de implementación, se seleccionó la primera opción, como se muestra en la imagen.

Nota: BYOL significa "Traiga su propia licencia".

Nota: Actualmente, GCP no admite el modelo de pago sobre la marcha (PAYG).

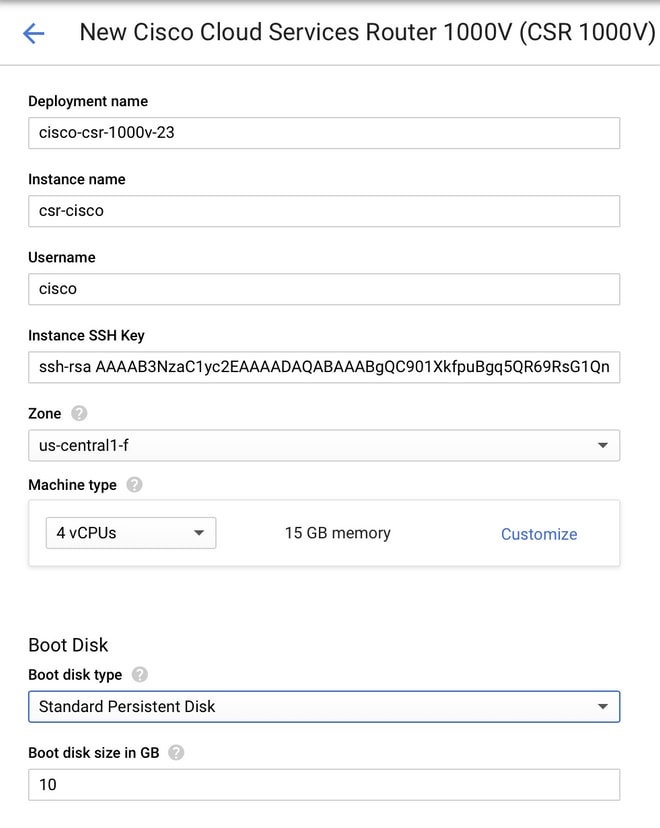

GCP requiere ingresar los valores de configuración que deben asociarse con la VM, como se muestra en la imagen:

Se requiere un nombre de usuario y una clave pública SSH para implementar un CSR1000v/C8000v en GCP, como se muestra en la imagen. Consulte Generar una Clave SSH de Instancia para Implementar un CSR1000v en la Plataforma de Google Cloud si las claves SSH no se han creado.

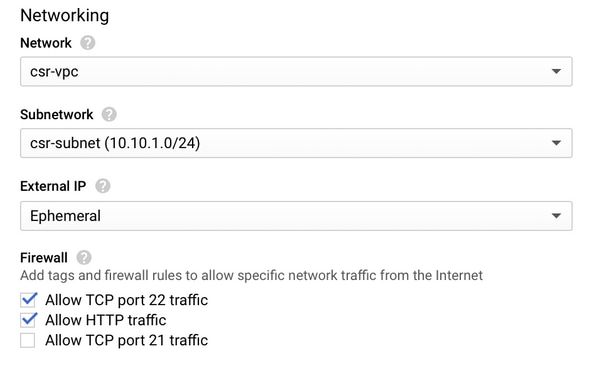

Seleccione el VPC y la subred creados anteriormente y elija Ephemeral en la IP externa, para tener una IP pública asociada con la instancia como se muestra en la imagen.

Después de que se configure. Seleccione el botón Iniciar.

Nota: El puerto 22 es necesario para conectarse a la instancia CSR a través de SSH. El puerto HTTP es opcional.

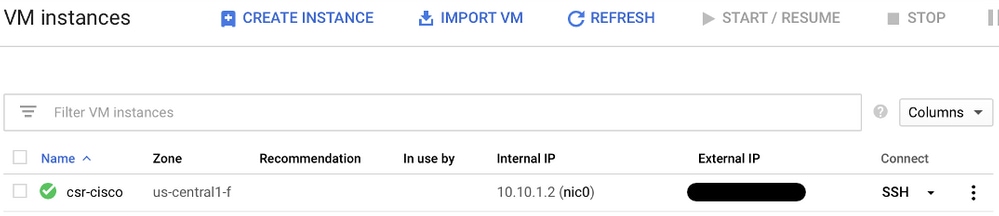

Una vez completada la implementación, seleccione Compute Engine > VM instance para verificar que el nuevo CSR1000v se implementó correctamente, como se muestra en la imagen.

Verificar implementación

Conexión remota a la nueva instancia

Los métodos más comunes para iniciar sesión en un CSR1000v/C8000V en GCP son la línea de comandos en un terminal Bash, Putty y SecureCRT. En esta sección, la configuración necesaria para conectar con los métodos anteriores.

Inicie sesión en CSR1000v/C8000v con Bash Terminal

La sintaxis necesaria para conectarse de forma remota a la nueva CSR es la siguiente:

ssh -i private-key-path username@publicIPaddress

Ejemplo:

$ ssh -i CSR-sshkey

@X.X.X.X

The authenticity of host 'X.X.X.X (X.X.X.X)' can't be established.

RSA key fingerprint is SHA256:c3JsVDEt68CeUFGhp9lrYz7tU07htbsPhAwanh3feC4.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'X.X.X.X' (RSA) to the list of known hosts.

Si la conexión se realiza correctamente, se muestra el mensaje CSR1000v

$ ssh -i CSR-sshkey

@X.X.X.X

csr-cisco# show version

Cisco IOS XE Software, Version 16.09.01

Cisco IOS Software [Fuji], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Tue 17-Jul-18 16:57 by mcpre

Inicie sesión en CSR1000v/C8000v con PuTTY

Para conectarse con Putty, utilice la aplicación PuTTYgen para convertir la clave privada del formato PEM al formato PPK.

Consulte Convertir Pem en archivo Ppk con PuTTYgen para obtener información adicional.

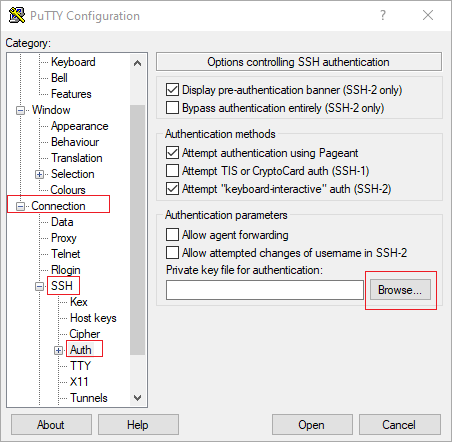

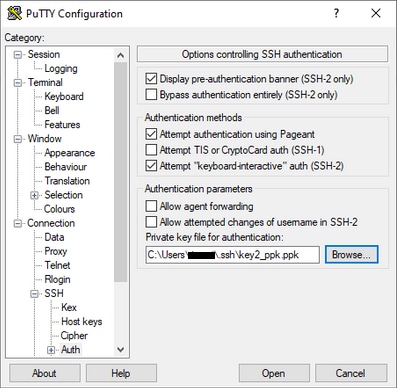

Una vez generada la clave privada en el formato adecuado, debe especificar la ruta en masilla.

Seleccione la sección Archivo de clave privada para la autenticación en la opción de autenticación del menú de conexión SSH.

Vaya a la carpeta en la que está almacenada la clave y seleccione la clave creada. En este ejemplo, las imágenes muestran la vista gráfica del menú Masilla y el estado deseado:

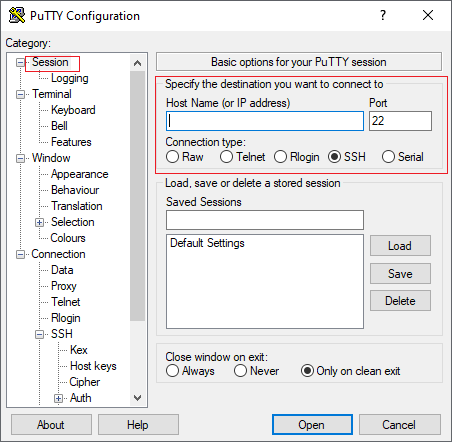

Una vez seleccionada la clave adecuada, vuelva al menú principal y utilice la dirección IP externa de la instancia de CSR1000v para conectarse a través de SSH, como se muestra en la imagen.

Nota: Se solicita el nombre de usuario/contraseña definido en las claves SSH generadas para iniciar sesión.

log in as: cisco

Authenticating with public key "imported-openssh-key"

Passphrase for key "imported-openssh-key":

csr-cisco#

Inicie sesión en CSR1000v/C8000V con SecureCRT

Secure CRT requiere la clave privada en formato PEM, que es el formato predeterminado para las claves privadas.

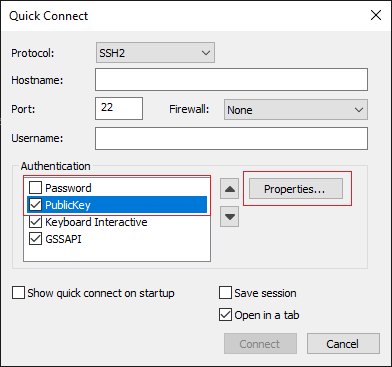

En Secure CRT, especifique la ruta de acceso a la clave privada en el menú:

File > Quick Connect > Authentication > Uncheck Password > PublicKey > Properties .

La imagen muestra la ventana esperada.

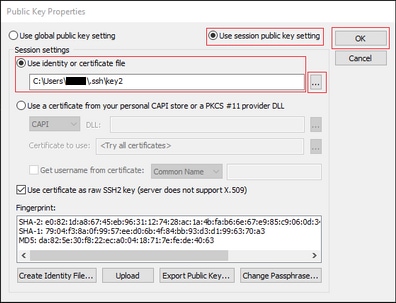

Seleccione Use session public key string > Select Use identity or certificate file > Select ... button > Navegue hasta el directorio y seleccione la clave deseada > Select OK como se muestra en la imagen.

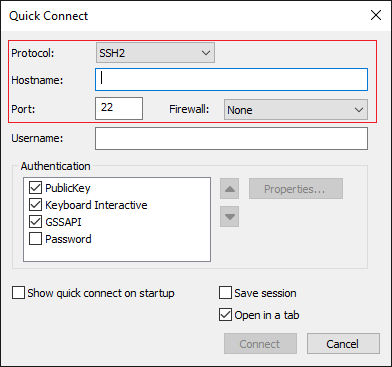

Finalmente, conéctese a la IP externa de la dirección de instancia a través de SSH como se muestra en la imagen.

Nota: Se solicita el nombre de usuario/contraseña definido en las claves SSH generadas para iniciar sesión.

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

No Active Message Discriminator.

<snip>

*Jan 7 23:16:13.315: %SEC_log in-5-log in_SUCCESS: log in Success [user: cisco] [Source: X.X.X.X] [localport: 22] at 23:16:13 UTC Thu Jan 7 2021

csr-cisco#

Métodos de inicio de sesión de VM adicionales

Nota: Consulte la documentación Connect to Linux VMs using advanced methods.

Autorizar a usuarios adicionales a iniciar sesión en CSR1000v/C8000v en GCP

Una vez que haya iniciado sesión en la instancia de CSR1000v correctamente, es posible configurar usuarios adicionales con estos métodos.

Configurar un nuevo nombre de usuario/contraseña

Utilice estos comandos para configurar un nuevo usuario y contraseña.

enable

configure terminal

usernameprivilege secret

end

Ejemplo:

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# username cisco privilege 15 secret cisco

csr-cisco(config)# end

csr-cisco#

Ahora, un nuevo usuario puede iniciar sesión en la instancia de CSR1000v/C8000v.

Configuración de un nuevo usuario con clave SSH

Para obtener acceso a la instancia de CSR1000v, configure la clave pública. Las claves SSH de los metadatos de instancia no proporcionan acceso a CSR1000v.

Utilice estos comandos para configurar un nuevo usuario con una clave SSH.

configure terminal

ip ssh pubkey-chain

username

key-string

exit

end

Nota: La longitud máxima de la línea en la CLI de Cisco es de 254 caracteres, por lo que la cadena de clave no puede ajustarse a esta limitación; es conveniente ajustar la cadena de clave para que se ajuste a una línea de terminal. Los detalles sobre cómo superar esta limitación se explican en Generar una Clave SSH de Instancia para Implementar un CSR1000v en la Plataforma de Google Cloud

$ fold -b -w 72 /mnt/c/Users/ricneri/.ssh/key2.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC6vkC

n29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28lyw5xhn1U

ck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/sADnODPO+OfTK

/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlks3PCVGOtW1HxxTU4

FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKIoGB9qx/+DlRvurVXfCdq

3Cmxm2swHmb6MlrEtqIv cisco

$

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# ip ssh pubkey-chain

csr-cisco(conf-ssh-pubkey)# username cisco

csr-cisco(conf-ssh-pubkey-user)# key-string

csr-cisco(conf-ssh-pubkey-data)#ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC

csr-cisco(conf-ssh-pubkey-data)#6vkCn29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28l

csr-cisco(conf-ssh-pubkey-data)#yw5xhn1Uck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/s

csr-cisco(conf-ssh-pubkey-data)#ADnODPO+OfTK/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlk

csr-cisco(conf-ssh-pubkey-data)#s3PCVGOtW1HxxTU4FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKI

csr-cisco(conf-ssh-pubkey-data)#oGB9qx/+DlRvurVXfCdq3Cmxm2swHmb6MlrEtqIv cisco

csr-cisco(conf-ssh-pubkey-data)# exit

csr-cisco(conf-ssh-pubkey-user)# end

csr-cisco#

Verificar usuarios configurados al iniciar sesión en CSR1000v/C8000v

Para confirmar que la configuración se estableció correctamente, inicie sesión con las credenciales creadas o con el par de claves privadas para la clave pública con las credenciales adicionales.

Desde el lado del router, vea el registro de inicio de sesión correcto con la dirección IP del terminal.

csr-cisco# show clock

*00:21:56.975 UTC Fri Jan 8 2021

csr-cisco#

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

<snip>

*Jan 8 00:22:24.907: %SEC_log in-5-log in_SUCCESS: log in Success [user: <snip>] [Source: <snip>] [localport: 22] at 00:22:24 UTC Fri Jan 8 2021

csr-cisco#

Troubleshoot

Si se muestra el mensaje de error "Operation Timed Out".

$ ssh -i CSR-sshkey

@X.X.X.X

ssh: connect to host <snip> port 22: Operation timed out

Posibles Causas

- La instancia no ha finalizado su implementación.

- La dirección pública no es la asignada a nic0 en la máquina virtual.

Solución

Espere a que se complete la implementación de VM. Normalmente, una implementación de CSR1000v tarda hasta 5 minutos en completarse.

Si se requiere una contraseña

Si se requiere una contraseña:

$ ssh -i CSR-sshkey

@X.X.X.X

Password:

Password:

Posible Causa

- El nombre de usuario o la clave privada no son correctos.

- En las versiones más recientes de los sistemas operativos como MacOS o Linux, la utilidad OpenSSH no tiene RSA habilitado de forma predeterminada.

Solución

- Asegúrese de que el nombre de usuario es el mismo que se especificó al implementar CSR1000v/C8000v.

- Asegúrese de que la clave privada es la misma que la incluida en el momento de la implementación.

- Especifique el tipo de clave aceptada en el comando ssh.

ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i

@

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

09-Aug-2024 |

Opción OpenSSH agregada para RSA |

1.0 |

29-Dec-2021 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Eric GarciaCisco TAC Engineer

- Ricardo NeriCisco TAC Engineer

- Edited by Amanda Nava ZarateCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios