Introducción

Este documento describe la configuración para realizar una NAT estática hacia y desde el VRF del lado de servicio en un router SD-WAN Cisco IOS-XE®.

Prerequisites

Se deben utilizar dispositivos Cisco IOS-XE SD-WAN en la versión 17.3.1a o posterior.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Red de área extensa definida por software (SD-WAN) de Cisco

- traducción de Dirección de Red (NAT)

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software y hardware.

- ISR4451-X/K9 versión 17.6.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

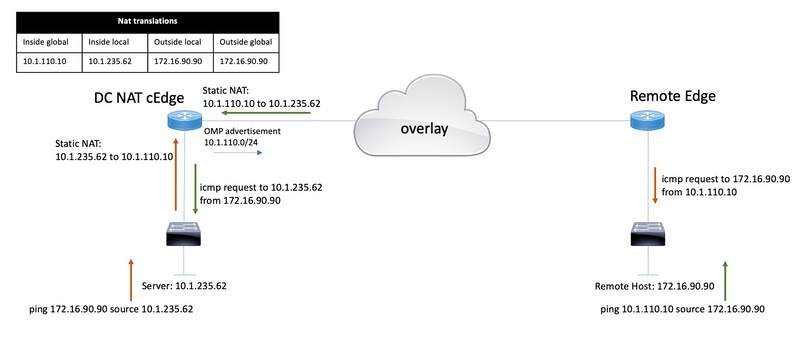

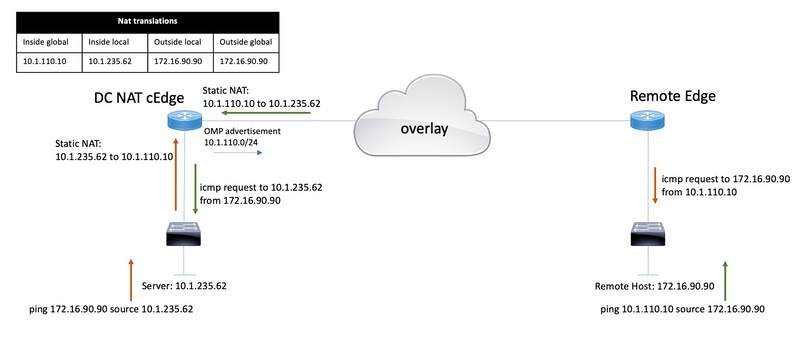

Diagrama de la red

Para configurar el servicio de NAT estática descrito en este documento, se utiliza esta topología.

La subred 10.1.235.0/24 es privada y local para el sitio DC. Esta subred no se anuncia en el protocolo de administración de superposición (OMP). Para que los servidores tengan comunicación, éstos se unen estáticamente a la subred 10.1.110.0/24.

- Cuando el servidor 10.1.235.62 inicia la comunicación a 172.16.90.90, cEdge necesita NAT 10.1.235.62 a 10.1.110.10.

- Cuando el host 172.16.90.90 necesita comunicarse con el servidor, realiza la solicitud a 10.1.110.10, y el cEdge necesita traducir la IP de destino a 10.1.235.62.

Configuración

Configuración de cEdge

Esta configuración se puede realizar a través de la CLI del router o de una plantilla de funciones de vManage.

Mediante CLI

Configuración del conjunto NAT:

ip nat pool natpool10 10.1.110.1 10.1.110.253 prefix-length 24

Configure un conjunto global NAT estático interno:

ip nat inside source list global-list pool natpool10 vrf 10 match-in-vrf

Configure la entrada NAT estática:

ip nat inside source static 10.1.235.62 10.1.110.10 vrf 10 match-in-vrf pool natpool10

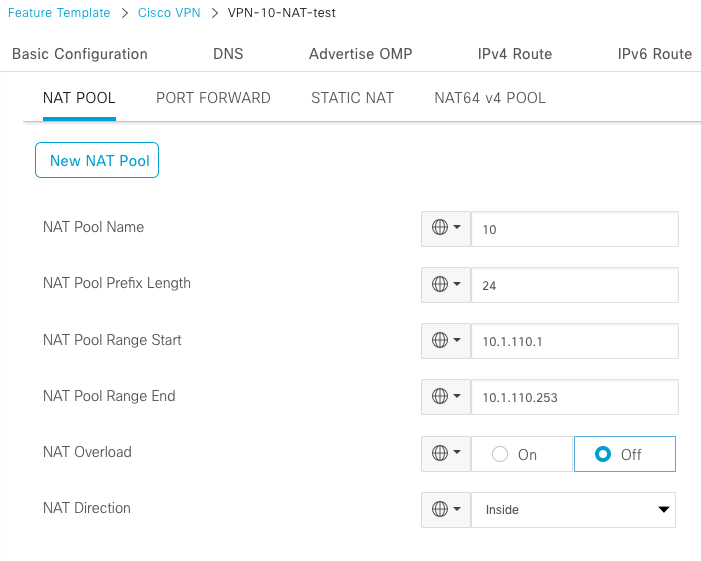

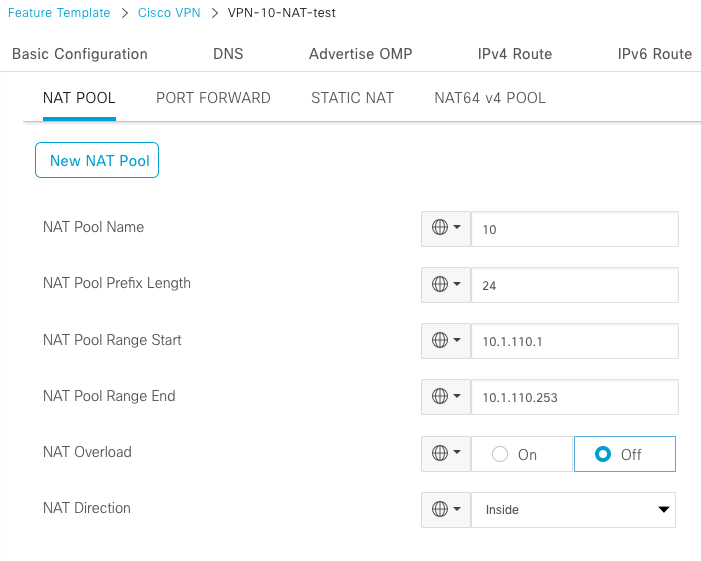

Plantilla de función Via vManage

En la plantilla de la función de servicio VPN, navegue hasta la sección NAT > Conjunto NAT y haga clic en Nuevo Conjunto NAT.

Rellene las variables y haga clic en Agregar una vez que haya terminado:

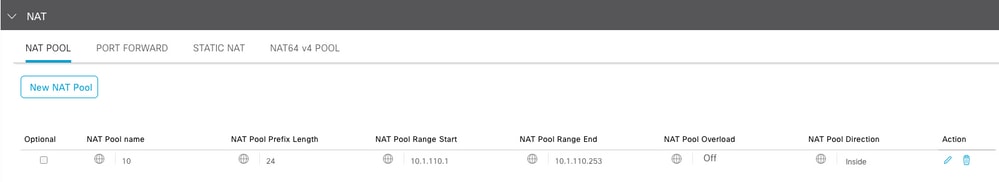

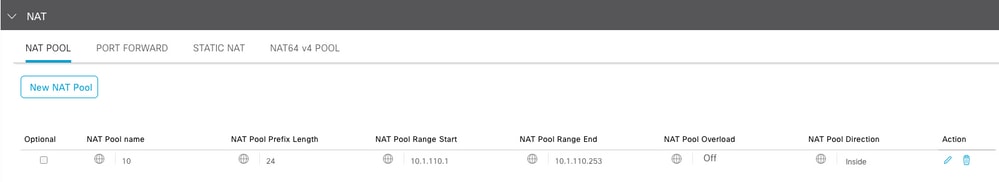

Verifique que el conjunto se haya creado de la siguiente manera:

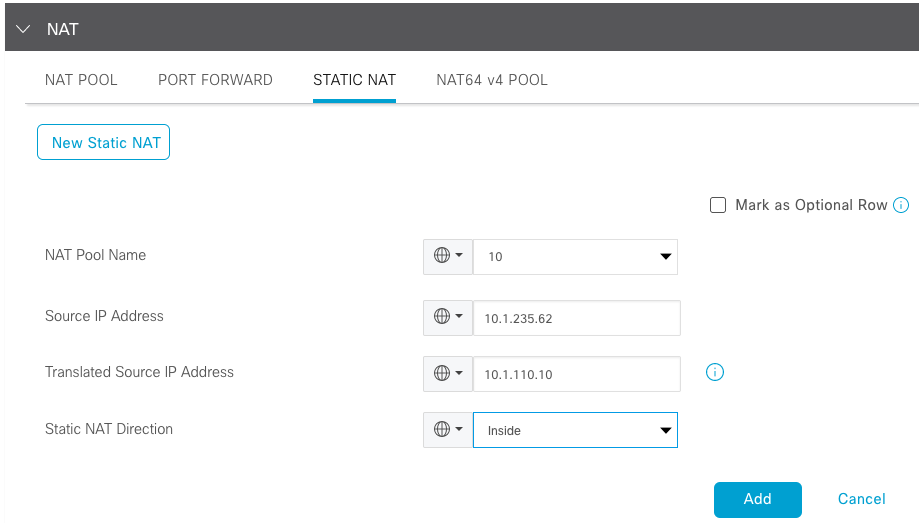

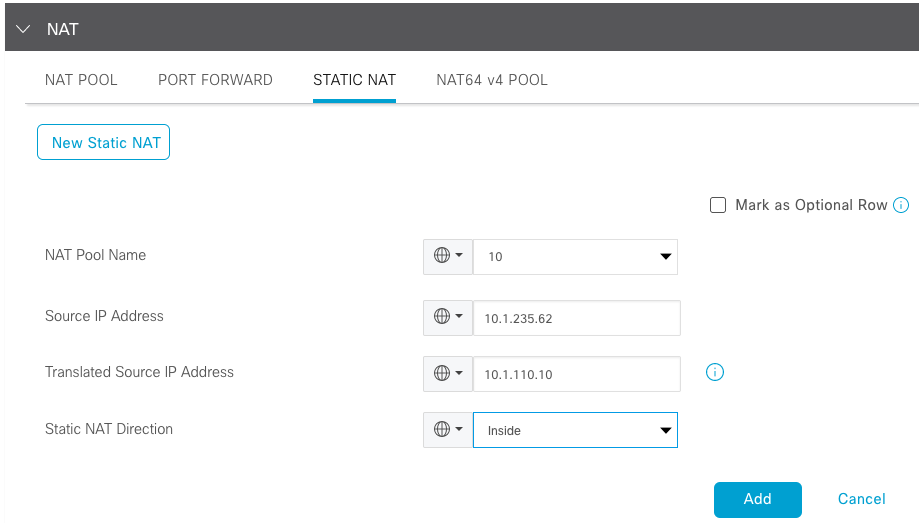

Una vez creado el conjunto, navegue hasta Static NAT y haga clic en el botón New Static NAT.

Rellene las variables y haga clic en Agregar una vez que haya terminado:

Política de datos centralizada

Se necesita una política de datos centralizada para dirigir el tráfico de datos con los prefijos deseados a la NAT de servicio.

Definir VPN y lista de sitios:

policy

lists

vpn-list VPN-10

vpn 10

!

site-list CEDGE

site-id 30

!

Defina la primera secuencia para la traducción del interior al exterior:

data-policy _VPN-10_Data_NAT_cEdge

vpn-list VPN-10

sequence 1

match

source-ip 10.1.235.62/32

!

action accept

count nat_cedge_-1665659624

nat pool 10

!

!

La siguiente secuencia se utiliza para la traducción de la dirección de destino. Se utiliza cuando el tráfico se inicia desde el exterior hacia el interior:

sequence 11

match

destination-ip 10.1.110.10/32

!

action accept

count nat_cedge_out2in_-1665659624

nat pool 10

!

!

default-action accept

!

!

Aplique la política en todas las direcciones:

apply-policy

site-list CEDGE

data-policy _VPN-10_Data_NAT_cEdge all

Verificación

Verifique el estado de la configuración NAT con los comandos de verificación.

show sdwan policy from-vsmart

show ip nat translations

sdwan policy data-policy-filter

Ping del servidor 10.1.235.62 al host 172.16.90.90 prueba:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:0 10.1.235.62:0 172.16.90.90:0 172.16.90.90:0

Total number of translations: 2

Ping del host 10.90.90.90 al servidor 10.1.110.10 test:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:8299 10.1.235.62:8299 172.16.90.90:8299 172.16.90.90:8299

Total number of translations: 2

Troubleshoot

Verifique si los paquetes aumentaron en los contadores de políticas de datos:

cEdge#show sdwan policy data-policy-filter

data-policy-filter _VPN-10_Data_NAT_cEdge

data-policy-vpnlist VPN-10

data-policy-counter default_action_count

packets 1412

bytes 109382

data-policy-counter nat_cedge_-1665659624

packets 154

bytes 16852

data-policy-counter nat_cedge_out2in_-1665659624

packets 7

bytes 886

Información Relacionada

Comentarios

Comentarios