Introducción

Este documento describe la configuración para habilitar la encapsulación IPSec y GRE para la misma interfaz de túnel en un router SD-WAN Cisco IOS XE®.

Prerequisites

Requirements

Cisco recomienda conocer estos temas:

- SD-WAN de Cisco

- Interfaz de línea de comandos (CLI) básica de Cisco IOS-XE

Componentes Utilizados

Este documento se basa en las siguientes versiones de software y hardware:

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Los routers Cisco IOS-XE SD-WAN necesitan al menos una encapsulación: seguridad de protocolo de Internet (IPsec) o encapsulación de enrutamiento genérico (GRE) para cada interfaz de túnel.

Hay casos prácticos en los que se necesitan ambas encapsulaciones.

Casos de uso

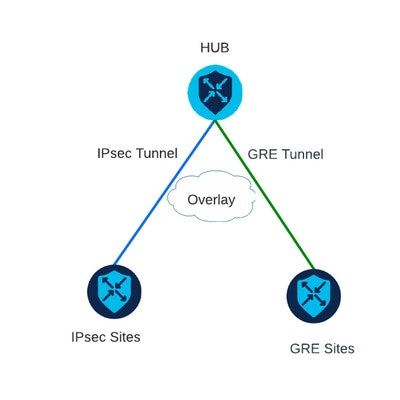

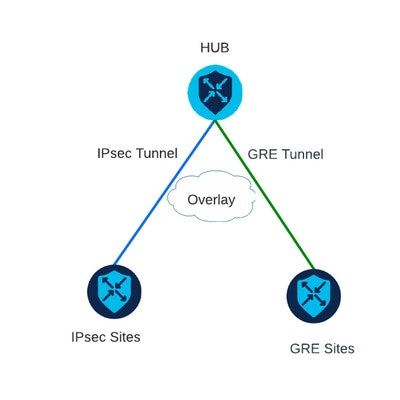

Escenario 1

En esta situación, hay un concentrador con un transporte y ambas encapsulaciones para la misma interfaz de túnel.

Esto crea dos TLOC y permite formar túneles con dispositivos de borde remoto que solo utilizan IPSec y dispositivos de borde remoto que solo utilizan GRE.

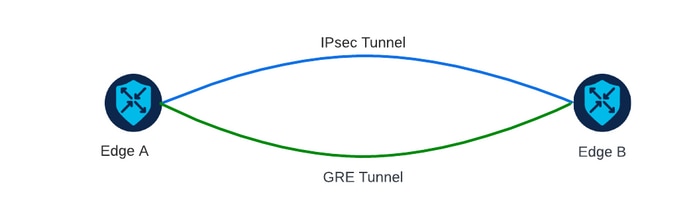

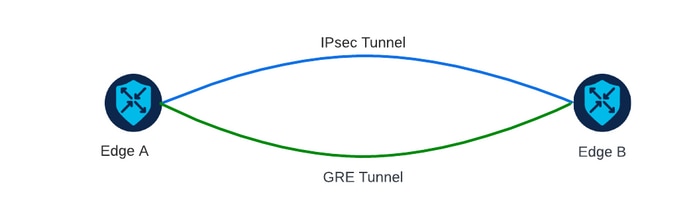

Escenario 2

En esta situación, hay dos dispositivos periféricos con un transporte. Este transporte se configura con ambas encapsulaciones en ambos extremos.

Esto es útil si hay tráfico que debe enviarse a través de GRE y tráfico que debe enviarse a través de IPsec.

Configuración

Esta configuración se puede realizar a través de la CLI del router o de una plantilla de funciones de vManage.

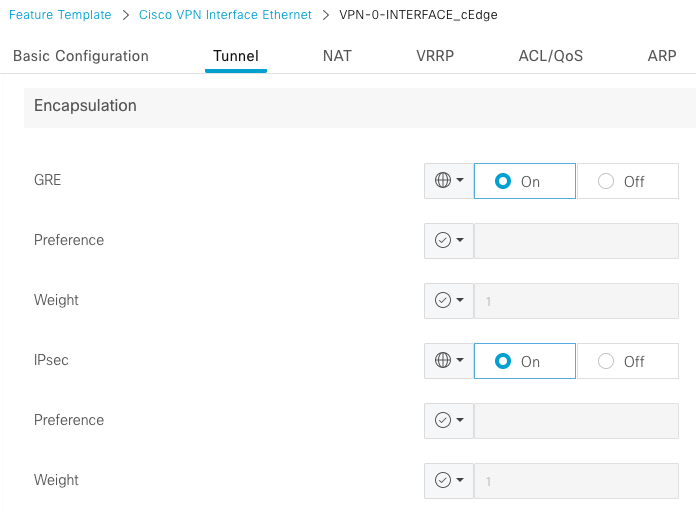

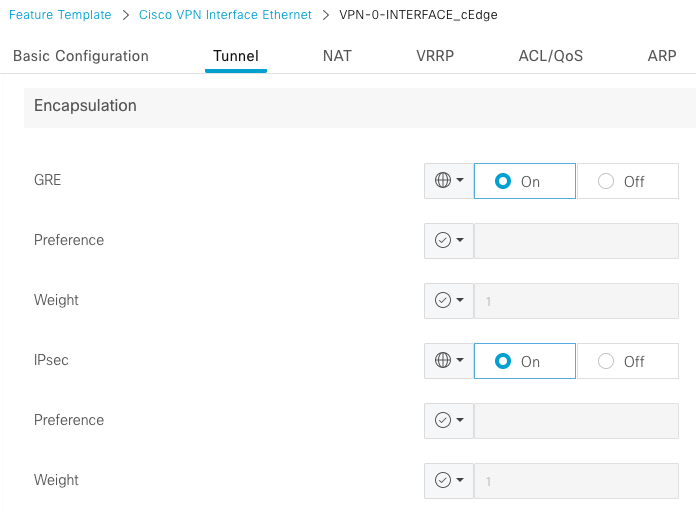

Plantilla de función Via vManage

En la plantilla de la función Ethernet de la interfaz VPN de Cisco para VPN 0, navegue hasta Tunnel > Advanced Options > Encapsulation y active On GRE e IPsec:

Mediante CLI

Configure la interfaz de túnel con ambas encapsulaciones en ambos dispositivos cEdge:

sdwan

interface <WAN Interface>

tunnel-interface

encapsulation gre

encapsulation ipsec

Verificación

Verifique el estado de las conexiones de control con los comandos de verificación.

show sdwan omp tlocs table | i <system-ip>

show sdwan bfd sessions

Ejemplo de situación 2:

Verifique que los TLOC se redistribuyan en OMP:

Edge_A#show sdwan omp tlocs table | i 10.2.2.2

ipv4 10.2.2.2 mpls gre 0.0.0.0 C,Red,R 1 172.16.1.30 0 172.16.1.30 0 :: 0 :: 0 up

10.2.2.2 mpls ipsec 0.0.0.0 C,Red,R 1 172.16.1.30 12346 172.16.1.30 12346 :: 0 :: 0 up

Verifique las sesiones BFD a Edge_B en ambos TLOC:

Edge_A#show sdwan bfd sessions

SOURCE TLOC REMOTE TLOC DST PUBLIC DST PUBLIC DETECT TX

SYSTEM IP SITE ID STATE COLOR COLOR SOURCE IP IP PORT ENCAP MULTIPLIER INTERVAL(msec UPTIME TRANSITIONS

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 0 gre 7 1000 11 11:11:36:55 1

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 12366 ipsec 7 1000 11 11:11:36:51 0

Verifique la trayectoria hacia ambos túneles. Utilice el comando show sdwan policy service path vpn <vpn-number> interface <interface> source-ip <source-ip> dest-ip <dest-ip> protocol <protocol> all.

Edge_A#show sdwan policy service-path vpn 10 interface Loopback 20 source-ip 10.40.40.40 dest-ip 10.50.50.50 protocol 1 all

Number of possible next hops: 2

Next Hop: GRE

Source: 172.16.1.30 Destination: 172.16.1.32 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Next Hop: IPsec

Source: 172.16.1.30 12346 Destination: 172.16.1.32 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Información Relacionada

Comentarios

Comentarios